Quiz: Top 40 câu hỏi trắc nghiệm môn Điện toán đám mây (có đáp án) | Đại học Phenika

Câu hỏi trắc nghiệm

Lợi ích của Hybrid Cloud: Doanh nghiêp có thể cắt giảm khả năng lưu trữ nội bộ bởi vỡ bạn có thể di chuyển tất cả các dữ liệu không cần thiết lên đám mây bên ngoài của bạn và chỉ lưu trữ tại chỗ dữ liệu quan trọng nhất.

Một công ty muốn tận dụng điện toán đám mây để cung cấp dịch vụ cộng tác tiên tiến (tức là video, chat, và các hội nghị web) cho nhân viên của mình nhưng không có các nguồn lực CNTT để triển khai một ví dụ cơ sở hạ tầng. Mô hình điện toán đám mây tốt nhất sẽ phù hợp với nhu cầu của các công ty là Public Cloud

(PI6.1) Đám mây Hybrid (lai) là mô hình bao gồm hai hoặc nhiều hơn các đám mây (đám mây riêng và đám mây công cộng) tích hợp với nhau cho phép chia sẻ hạ tầng hoặc đáp ứng nhu cầu trao đổi dữ liệu

Kiến trúc ảo hóa Hypervisor-based gồm những lớp cơ bản: Nền tảng phần cứng; Ứng dụng máy ảo; VMM

Các đặc tính cốt lõi của điện toán đám mây là: Sự truy cập mạng rộng rãi (broad network access); Tính mềm dẻo (Rapid Elasticity); Tự phục vụ theo yêu cầu (on-demand self-service); Khả năng đo lường (Measured Service); Tập trung tài nguyên (Resource Pooling)

Các Kiến trúc ảo hóa phần cứng là Host-based; Hybrid; Hypervisor-based

Ảnh máy ảo công cộng là một mẫu sẵn có để tạo nên các máy ảo

Ảo hoá phần cứng sẽ sử dụng phần mềm Hypervisors

AWS lại tiết kiệm hơn các trung tâm dữ liệu truyền thống cho các ứng dụng có khối lượng công việc tính toán khác nhau vì các phiên bản Amazon EC2 có thể được khởi chạy theo yêu cầu khi cần thiết.

Dịch vụ Đám mây Amazon CloudWatch cho phép các tổ chức có được khả năng hiển thị trên toàn hệ thống về việc sử dụng tài nguyên, hiệu suất ứng dụng và tình trạng vận hành

Có 7 rủi ro, thách thức chính trong ĐTĐM

Các đe dọa về an toàn bảo mật trong ĐTĐM đến từ những góc độ chính: Phần mềm; Con người; Phần cứng

Quy trình 4 bước cơ bản trong đảm bảo an toàn bảo mật trong ĐTĐM là: Lập kế hoạch - Triển khai - Đánh giá - Duy trì

Công nghệ ảo hoá cũng tạo ra vấn đề mới trong đảm bảo an toàn bảo mật trong IaaS vì công nghệ này tạo nên một tầng phần mềm mới trong kiến trúc phần mềm của hệ thống

Theo quy trình 4 bước, khi thực hiện trạng thái Duy trì trong quy trình đảm bảo an toàn bảo mật trong ĐTĐM, bạn cần thực hiện những nội dung: Phát hiện; Trả lời; Ngăn chặn

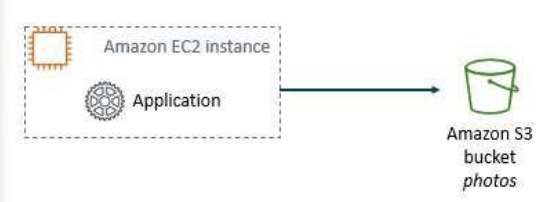

Các bước cấu hình IAM cần thiết để một ứng dụng chạy trên EC2 có thể truy cập vào kho lưu trữ S3: Cho phép EC2 hoạt động với IAM role đã thiết lập; Thiết lập một IAM policy cho phép truy cập tới S3

Nhà cung cấp dịch vụ như AWS sẽ phải chịu trách nhiệm cho những yếu tố: Bảo mật vật lý của trung tâm dữ liệu; Ảo hoá cơ sở hạ tầng

Với năng lực tuyệt vời, bạn đã trở thành Trưởng nhóm SA. Giờ đây, bạn muốn cấp cho các thành viên trong nhóm của mình quyền tương tác đầy đủ các instance Amazon EC2. Bạn sẽ phải: Chỉ định chính sách được quản lý, EC2FullAccess, cho một nhóm có tên NetworkTeam và chỉ định tất cả các tài khoản người dùng IAM của thành viên nhóm cho nhóm đó; Tạo một chính sách mới cho phép các hành động EC2:* trên tất cả các tài nguyên và chỉ định chính sách đó cho từng tài khoản người dùng IAM của từng cá nhân trong nhóm mạng.

Action; Service Name được tìm thấy trong chính sách (policy) IAM

Các thành phần thiết yếu của IAM (AWS Identity and Access Management) là: IAM policy; IAM role; IAM group; IAM user

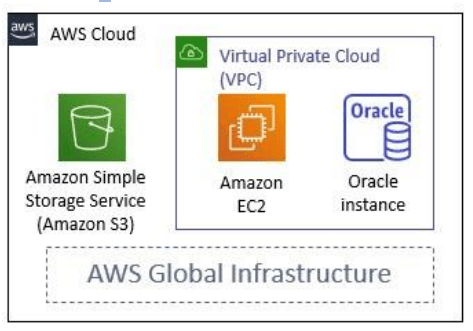

Một người dùng triển khai dịch vụ trong AWS như hình dưới.

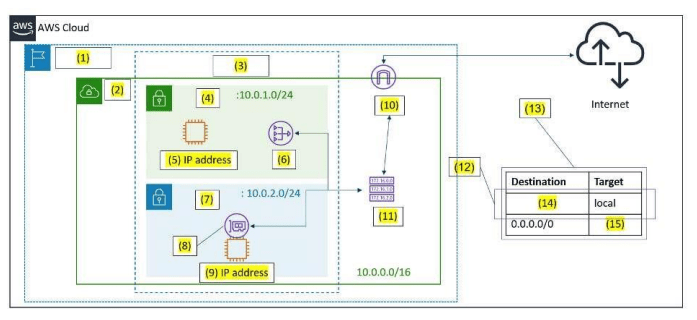

(1) VPC; (2) Region; (3) Availability Zone; (4) Private IP address; (5) Public subnet

Những thuộc tính của Amazon VPC phải được thiết lập tại thời điểm khởi tạo là: Khu vực (region) dành cho Amazon VPC; Khối CIDR đại diện cho dải địa chỉ IP

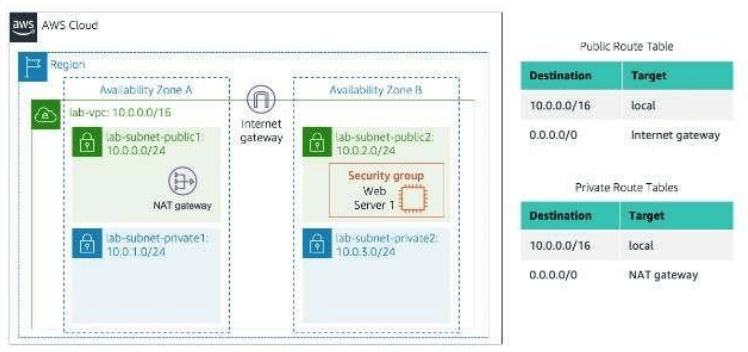

Network ACL cho phép kiểm soát bảo mật (tùy chọn) có thể được áp dụng ở lớp mạng con (subnet) của VPC

Bằng một cách thật thần kỳ, người yêu bạn lại trúng tuyển vào vị trí SA. Cô ấy đang phải cấu hình dịch vụ như dưới đây, tuy nhiên lại quên mất cách thiết lập nhóm bảo mật (security group) để người dùng có thể truy cập được vào một trang web đang chạy trên Web Server 1. Tại Inbound rules, thêm một rule mới: Type: HTTP ; Source: Anywhere-IPv4

Phát biểu đúng về bảng định tuyến (Route table) trong AWS: Local route không thể bị xoá; Các bảng định tuyến kiểm soát lưu lượng cho một subnet.

Giả sử trong AWS, người dùng thiết lập một VPC có khối IPv4 CIDR là 10.0.0.0/16. VPC có bốn mạng con (Subnet) có kích thước bằng nhau được thiết lập dưới dạng 10.0.x.0/24. Bốn mạng con này có tổng cộng 1004 địa chỉ IP khả dụng mà người dùng có thể sử dụng được.

Phạm vi tối đa địa chỉ IP mà bạn có thể có trong Amazon VPC là /16

Đặc điểm của Elastic IP address là: Liên kết với tài khoản AWS; Có thể được phân bổ và ánh xạ lại bất cứ lúc nào; Nhà cung cấp dịch vụ có thể áp dụng thêm chi phí bổ sung

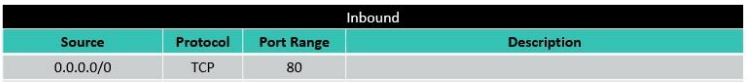

Một người dùng triển khai cấu hình nhóm bảo mật (security group) với một rule như sau: Cho phép các truy cập HTTP đến từ tất cả các địa chỉ IPv4

Bạn cấu hình một subnet với khối CIDR 10.0.0.0/24, mô tả đúng về dải địa chỉ 10.0.0.1 là Internal communication

Trong AWS, người dùng có thể lựa chọn AMI bằng cách: Linux, Windows AMIs được đề xuất bởi AWS; Từ kho AMIs cá nhân

Dịch vụ AWS Elastic Beanstalk được phát triển để triển khai ứng dụng web; Thuộc mô hình PaaS

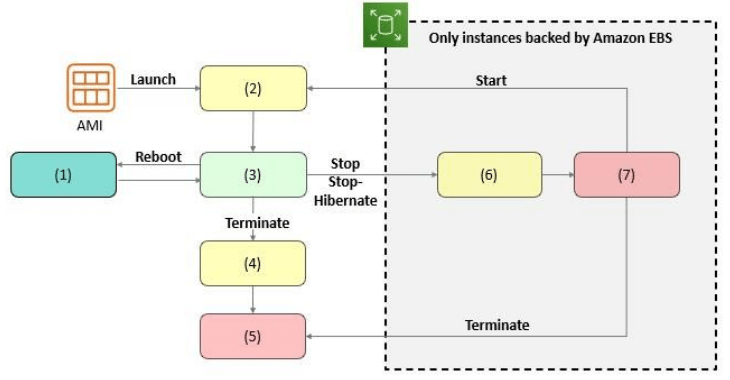

Hình dưới đây mô tả vòng đời của một EC2 instance, trạng thái tại các vị trí (2) - (3) - (5) theo đúng thứ tự là pending - running - terminated

Những bước không bắt buộc khi khởi tạo một instance EC2 là Attach IAM role; User data script

Giả sử bạn đã mua một EC2 instance: Linux m3.xlarge, trong us-east-1a. Bạn có thể sửa đổi dịch vụ này theo những cách: Thay đổi nó thành hai m3.large instances; Di trú đến us-east-1b.

Đặc điểm của một EC2 instance khi ở trạng thái "Stopped" là: Không bị thu phí; Khi khởi động lại hệ thống sẽ cấp phát lại tài nguyên (về mặt vật lý) mới

Trong AWS, các loại instance được tối ưu bộ nhớ (Memory Optimized) là: r4, r5; x1, z1

Giải pháp cho phép nhanh chóng chuyển hướng lưu lượng truy cập đến một EC2 instance dự phòng nếu ứng dụng bị lỗi và không thể truy cập được, hoặc .... mất việc.

Đính kèm giao diện mạng (network interface) đàn hồi phụ vào EC2 instance định cấu hình bằng địa chỉ IP riêng. Di chuyển giao diện mạng sang phiên bản EC2 dự phòng nếu phiên bản EC2 chính không thể truy cập được.

Có thể khởi tạo một EC2 instance: Thông qua AWS Command Line Interface (AWS CLI); Thông qua AWS Management Console

Dịch vụ AWS CloudWatch cho phép theo dõi, giám sát các thông số của EC2 instance