Preview text:

lOMoARcPSD|16072870 lOMoARcPSD|16072870

ĐỀ CƢƠNG ÔN TÂP AN TOÀN HỆ ĐIỀU HÀNH

Câu 1. Mục đích chung của hđh?

• Cung cấp 1 môt trường để ng dùng có thể thi hành các chương trình. Giúp người

dùng sử dụng máy tính đơn giản,thuận lợi và hiệu quả hơn

• hỗ trợ cho các thao tác trên hệ thống máy tính hiệu quả hơn

hai mục tiêu này cũng có phần tương phản vì vậy lý thuyết về hệ điều hành tập

trung vào việc tối ưu hóa việc sử dụng tài nguyên của máy tính.

Câu 2.Các thành phần của hệ thống máy tính

Phần cứng : bao gồm CPU, bộ nhớ, các thiết bị nhập xuất, đây là những tài nguyên của máy tính.

Chương trình ứng dụng như các chương trình dịch, hệ thống cơ sở dữ liệu, các

trò chơi, và các chương trình thương mại. Các chương trình này sử dụng tài

nguyên của máy tính để giải quyết các yêu cầu của người sử dụng.

Hệ điều hành điều khiển và phối hợp việc sử dụng phần cứng cho những ứng

dụng khác nhau của nhiều người sử dụng khác nhau.

Hệ điều hành cung cấp một môi trường mà các chương trình có thể làm việc hữu hiệu trên đó.

Hệ điều hành : Là một chương trình hay một hệ chương trình hoạt động giữa

người sử dụng và phần cứng của máy tính.có thể được coi như là bộ phân phối tài

nguyên của máy tính. Nhiều tài nguyên của máy tính như thời gian sử dụng CPU,

vùng bộ nhớ, vùng lưu trữ tập tin, thiết bị nhập xuất v.v… được các chương trình

yêu cầu để giải quyết vấn đề.

Hệ điều hành hoạt động như một bộ quản lý các tài nguyên và phân phối chúng

cho các chương trình và người sử dụng khi cần thiết. Do có rất nhiều yêu cầu, hệ

điều hành phải giải quyết vấn đề tranh chấp và phải quyết định cấp phát tài

nguyên cho những yêu cầu theo thứ tự nào để hoạt động của máy tính là hiệu quả nhất.

Một hệ điều hành cũng có thể được coi như là một chương trình kiểm soát việc

sử dụng máy tính, đặc biệt là các thiết bị nhập xuất.

• Chương trình ứng dụng : gồm các chương trình dịch, hợp ngữ, chương trình soạn

thảo văn bản, các CSDL,… • Người sử dụng

Câu 4. Nêu các loại của hệ điều hành

Hệ thống xử lý theo lô đa chương:

Đa chương (multiprogram) gia tăng khai thác CPU bằng cách tổ chức các công việc

sao cho CPU luôn luôn phải trong tình trạng làm việc .

Ý tưởng như sau : hệ điều hành lưu giữ một phần của các công việc ở nơi lưu trữ lOMoARcPSD|16072870

trong bộ nhớ . CPU sẽ lần lượt thực hiện các phần công việc này. Khi đang thực

hiện, nếu có yêu cầu truy xuất thiết bị thì CPU không nghỉ mà thực hiện tiếp công việc thứ hai…

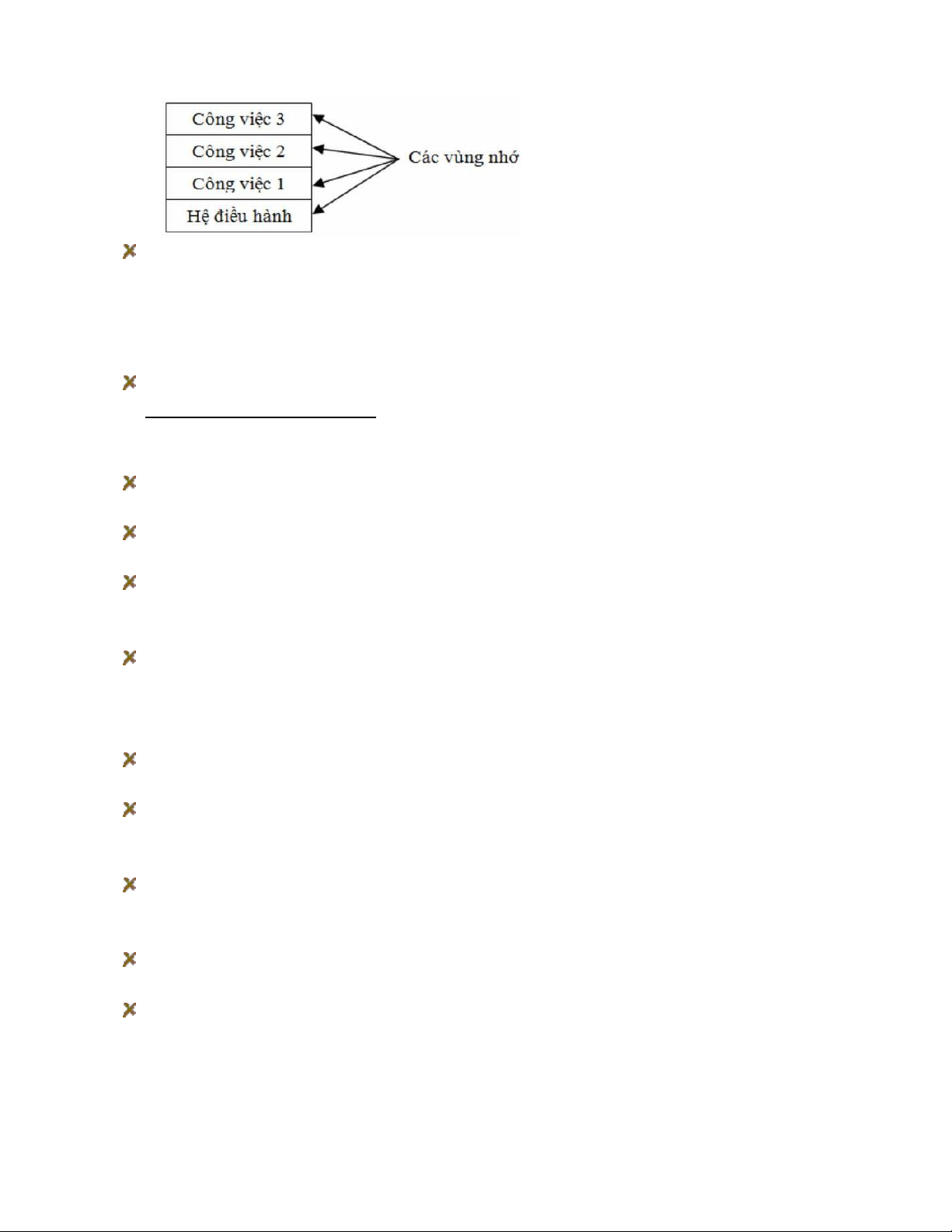

Mô hình tổ chức bộ nhớ của hệ thống xử lý đa chương lOMoARcPSD|16072870

Chức năng của hệ điều hành trong hệ thống xử lý đa chương: Lập lịch CPU Quản lý bộ nhớ Cấp phát thiết bị

Cung cấp các hàm xử lý nhập xuất

nhược điểm: khi 1 công việc phía trc bị dừng lại thì phía sau cg bị dừng lại

• Hệ thống chia sẻ thời gian: (nguyên tắc: chia nhỏ thành các khe thời gian, chương

trình nhận các khe thời gian và thực hiện quay vòng , phụ thuộc việc phân bố thời

gian, hdh hđ tốt có sự phân bố thời gian hợp lý)

Hệ thống chia sẻ thời gian là một mở rộng logic của hệ đa chương. Hệ thống này

còn được gọi là hệ thống đa nhiệm (multitasking)

Hệ thống chia sẻ được phát triển để cung cấp việc sử dụng bên trong của một máy tính có giá trị hơn.

Mỗi công việc được thực hiện luân phiên qua cơ chế chuyển đổi CPU, thời gian mỗi

lần chuyển đổi diễn ra rất nhanh nên người sử dụng có cảm giác như các công việc

được xử lý cùng một lúc

Hệ điều hành chia sẻ phức tạp hơn hệ điều hành đa chương. Nó phải có các chức

năng : quản trị và bảo vệ bộ nhớ, sử dụng bộ nhớ ảo. Nó cũng cung cấp hệ thống tập tin truy xuất on-line… Hệ thống song song :

các hệ thống có nhiều bộ xử lý cùng chia sẻ hệ thống đường truyền dữ liệu, đồng hồ,

bộ nhớ và các thiết bị ngoại vi. Các bộ xử lý này liên lạc bên trong với nhau .

Có nhiều nguyên nhân xây dựng dạng hệ thống này. Với sự gia tăng số lượng bộ xử

lý, công việc được thực hiện nhanh chóng hơn, Nhưng không phải theo đúng tỉ lệ

thời gian, nghĩa là có n bộ xử lý không có nghĩa là sẽ thực hiện nhanh hơn n lần.

Hệ thống với máy nhiều bộ xử lý sẽ tối ưu hơn hệ thống có nhiều máy có một bộ xử

lý vì các bộ xử lý chia xẻ các thiết bị ngoại vi, hệ thống lưu trữ, nguồn … và rất

thuận tiện cho nhiều chương trình cùng làm việc trên cùng một tập hợp dữ liệu.

Một lý do nữa là độ tin cậy. Các chức năng được xử lý trên nhiều bộ xử lý và sự

hỏng hóc của một bộ xử lý sẽ không ảnh hưởng đến toàn bộ hệ thống

Các loại hệ thống song song

− Hệ thống đa xử lý đối xứng: mỗi bộ xử lý chạy với một bản sao của hđh và các bộ xử lý là ngang cấp

− Hệ thống đa xử lý bất đối xứng: có một bộ xử lý chính kiểm soát, phân việc cho các bộ xử lý khác lOMoARcPSD|16072870 Ưu điểm: - Độ tin cậy cao

- Công việc được thực nhanh chóng. Phân loại hệ thống:

- Hệ thống đa xử lý đối xứng

- Hệ thống đa xử lý bất đối xứng

Hệ thống phân tán:

mỗi bộ xử lý có bộ nhớ cục bộ riêng. Các bộ xử lý thông tin với nhau thông qua các

đường truyền thông như những bus tốc độ cao hay đường dây điện thoại.

Các bộ xử lý trong hệ phân tán thường khác nhau về kích thước và chức năng. Nó

có thể bao gồm máy vi tính, trạm làm việc, máy mini, và những hệ thống máy lớn.

Các nguyên nhân phải xây dựng hệ thống phân tán là:

− Chia xẻ tài nguyên :cung cấp một cơ chế để chia xẻ tập tin ở vị trí xa, xử lý thông tin

trong một cơ sở dữ liệu phân tán, in ấn tại một vị trí xa, sử dụng những thiết bị ở xa

đểõ thực hiện các thao tác.

− Tăng tốc độ tính toán : Một thao tác tính toán được chia làm nhiều phần nhỏ cùng

thực hiện một lúc. Hệ thống phân tán cho phép phân chia việc tính toán trên nhiều vị

trí khác nhau để tính toán song song.

− An toàn : Nếu một vị trí trong hệ thống phân tán bị hỏng, các vị trí khác vẫn tiếp tục làm việc.

− Thông tin liên lạc với nhau :Có nhiều lúc , chương trình cần chuyển đổi dữ liệu từ vị

trí này sang vị trí khác. Ưu điểm: - Dùng chung tài nguyên

- Tăng tốc độ tính toán - An toàn

Hệ thống xử lý thời gian thực

được sử dụng khi có những đòi hỏi khắt khe về thời gian trên các thao tác của bộ xử

lý hoặc dòng dữ liệu, nó thường được dùng điều khiển các thiết bị trong các ứng

dụng tận hiến (dedicated).

Một hệ điều hành xử lý thời gian thực phải được định nghĩa tốt, thời gian xử lý

nhanh. Hệ thống phải cho kết quả chính xác trong khoảng thời gian bị thúc ép nhanh nhất.

Có hai hệ thống xử lý thời gian thực là hệ thống thời gian thực cứng và hệ thống thời gian thực mềm :

− Hệ thống thời gian thực cứng là công việc được hoàn tất đúng lúc. Lúc đó dữ liệu

thường được lưu trong bộ nhớ ngắn hạn hay trong ROM. Việc xử lý theo thời gian

thực sẽ xung đột với tất cả hệ thống liệt kê ở trên.

− Dạng thứ hai là hệ thống thời gian thực mềm, mỗi công việc có một độ ưu tiên riêng

và sẽ được thi hành theo độ ưu tiên đó. Có một số lĩnh vực áp dụng hữu hiệu

phương pháp này là multimedia hay thực tại ảo. lOMoARcPSD|16072870

Câu 5. Phân biệt hệ thống đa chƣơng và hệ thống chia sẻ thời gian

• Giống nhau: tại một thời điểm có thể có nhiều công việc trong bộ nhớ , sử dụng chung 1 CPU • Khác nhau:

Đa chương: việc chuyển đổi công việc xảy ra khi các công việc đang thực thi có yêu cầu nhập/xuất

Chia sẻ thời gian: việc chuyển đổi công việc xảy ra khi caoong việc đang thực thi

hết thời gian qui định sử dụng CPU hoặc có yêu cầu nhập/xuất

Câu 6. Nêu các vấn đề mà hệ thống đa chƣơng/chia sẻ cần giải quyết

các vấn đề mà hệ thống đa chƣơng

• Lập lịch CPU: chọn 1 trong những công việc trong bộ nhớ cho thực thi (cho sd

CPU). Khi chọn cần tránh trường hợp 1 công việc chờ trong bộ nhớ quá lâu

• Quản lý bộ nhớ: cần phải quản lý phần bộ nhớ nào đã cấp phát và cấp cho công

việc nào (bộ nhớ cấp phát mỗi công việc phải riêng biệt ), phần bộ nhớ nào chưa

cấp, khi 1 công việc thực thi xong cần thu hồi phần bộ nhớ đã cấp cho công việc

đó. Nếu 1 công việc truy xuất đến phần bộ nhớ đã cấp cho công việc khác thì phải

ngăn cấm. nếu bộ nhớ bị phân mảnh quá nhiều, cần dồn bộ nhớ,….

• Cấp phát thiết bị: tình trạng thiết bị rảnh hay k, thiết bị đã cấp cho công việc nào,

công việc nào cần đưa vào hàng đợi để chờ. Thiết bị nào có thể dùng chung và tối

đa bao nhiêu công việc sử dụng chung thiết bị cùng lúc, thiết bị nào không thể

dùng chung,. và phải tránh bị tắc nghẽn (các công việc chờ vô hạn để được cấp tài nguyên)

• Cung cấp các hàm xử lý nhập/ xuất: các hàm xuất nhập sẽ che dấu sự phức tạp và

đa dạng của các thiết bị xuất nhập, quản lý việc sử dụng chung các thiết bị xuất nhập

Câu 7. Phân biệt hệ thống chia sẻ thời gian và hệ thống song song

• Giống: tại một thời điểm có thể có nhiều công việc trong bộ nhớ • Khác:

Chia sẻ thời gian: các công việc dùng chung 1 cpu, công việc được thực hiện luân phiên không đồng thời

Song song: máy tính có nhiều cpu, mỗi cpu sẽ thực hiện 1 công việc, các công

việc sẽ thực sự diễn ra đồng thời

Câu 8. Nêu các ƣu điểm chính của hệ thống song song

• Sử hỏng hóc của một bộ xử lý sẽ không ảnh hưởng đến toàn bộ hệ thống

• Hệ thống sẽ thực hiện rất nhanh do thực hiện các công việc đồng thời trên các bộ

xử lý khác nhau, việc liên lạc giữa các công việc rất dễ dàng bằng cách suwer dụng bộ nhớ dùng chung

Câu 9. Nêu các loại hệ thống song song

• Hệ thống đa xử lý đối xứng: mỗi bộ xử lý chạy với một bản sao của hđh và các bộ xử lý là ngang cấp

• Hệ thống đa xử lý bất đối xứng: có một bộ xử lý chính kiểm soát, phân việc cho các bộ xử lý khác lOMoARcPSD|16072870

Câu 10. Phân biệt hđh song song và hđh xử lý phân tấn

• Giống: tại một thời điểm có thể có nhiều công việc trong bộ nhớ, mỗi công việc

có thể được thực hiện trên các cpu khác nhau • Khác nhau:

Song song: dùng chung đường truyền dữ liệu, đồng hồ, bộ nhớ và các công việc

liên lạc với nhau qua bộ nhớ dùng chung

Xử lý phân tán: các cpu có đường truyền dữ liệu, đồng hồ, bộ nhớ riêng và các

công việc liên lạc với nhau qua đường truyền mạng

Câu 11. Nêu các ƣu điểm chính và loại hệ thống xử lý phân tán • Ưu:

Chia xẻ tài nguyên :cung cấp một cơ chế để chia xẻ tập tin ở vị trí xa, xử lý thông

tin trong một cơ sở dữ liệu phân tán, in ấn tại một vị trí xa, sử dụng những thiết bị ở

xa đểõ thực hiện các thao tác.

Tăng tốc độ tính toán : Một thao tác tính toán được chia làm nhiều phần nhỏ cùng

thực hiện một lúc. Hệ thống phân tán cho phép phân chia việc tính toán trên nhiều

vị trí khác nhau để tính toán song song.

An toàn : Nếu một vị trí trong hệ thống phân tán bị hỏng, các vị trí khác vẫn tiếp tục làm việc.

Thông tin liên lạc dẽ dàng:Có nhiều lúc , chương trình cần chuyển đổi dữ liệu từ vị

trí này sang vị trí khác. • Các loại: peer- to – peer Client- Server

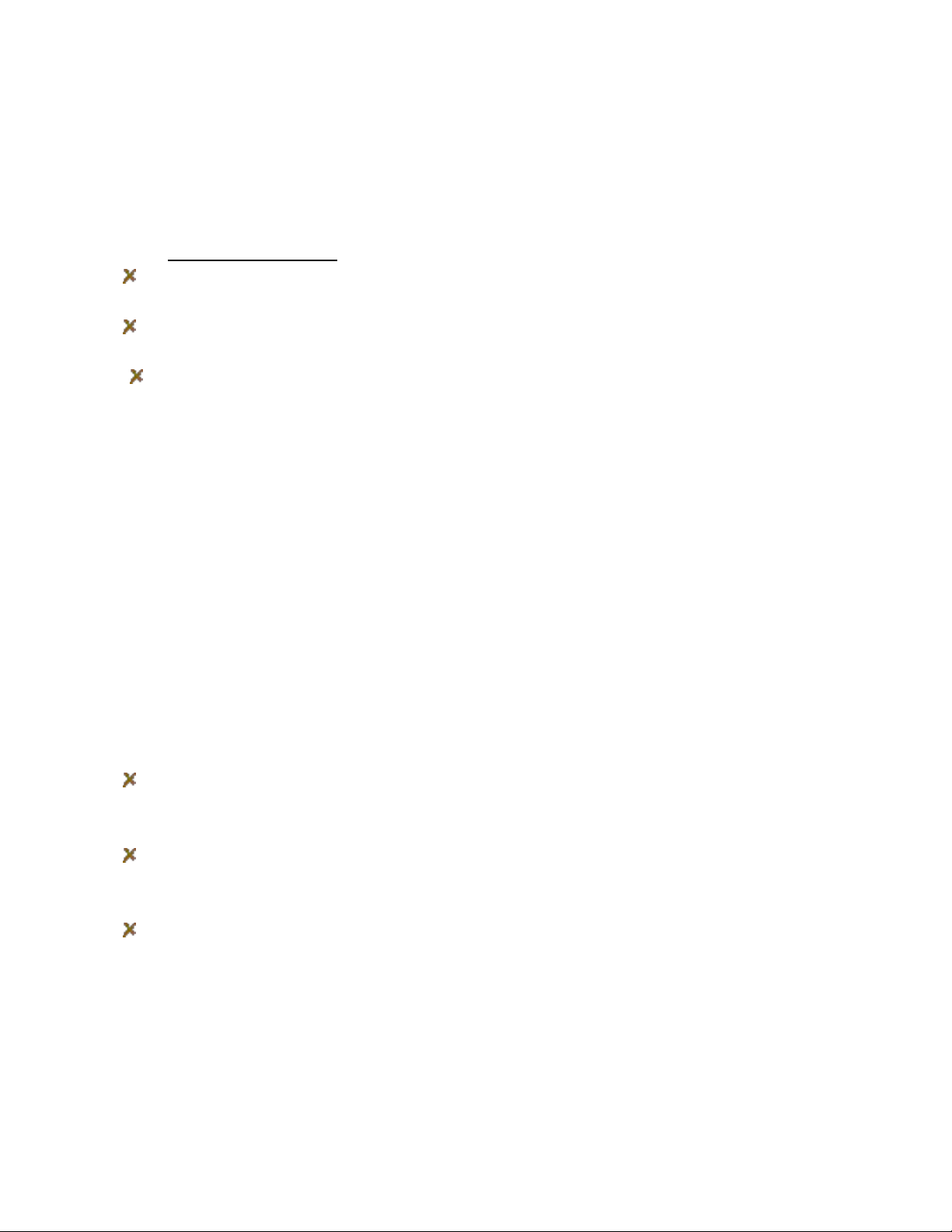

Câu 12. Nêu định nghĩa, các trạng thái và quy trình chuyển đổi trạng thái của tiến trình

Tiến trình = một thể hiện của việc thi hành một chương trình

Tại 1 thời điểm , 1 tiến trình có thể nhận trong 1 các trạng thái sau đây :

New (khởi tạo): tiến trình đang được tạo lập

Running : các chỉ thị của tiến trình đang được xử lý

Blocked : tiến trình chờ cấp phát 1 tài nguyên, hay chờ 1 sự kiện xảy ra

Ready : tiến trình chờ cấp phát cpu để xử lý

End (kết thúc): tiến trình hoàn tất xử lý

Các cung chuyển tiếp trong sơ đồ trạng thái biểu diễn sau sự chuyển trạng thái có

thể xẩy ra trong điều kiện sau :

Tiến trình mới tạo được đưa vào hệ thống

Bộ điều phối cấp phát cho tiến trình 1 khoảng thời gian sử dụng cpu Tiến trình kết thúc

Tiến trình yêu cầu 1 tài nguyên nhưng chưa được đáp ứng vì tài nguyên chưa sẵn

sàng để cấp phát tại thời điểm đó hoặc tiến trình phải chờ 1 sự kiện hay thao tác nhập/ xuất

Bộ điều phối chọn 1 tiến trình khác để cho xử lý lOMoARcPSD|16072870

Tài nguyên mà tiến trình yêu cầu trở nên sẵn sàng để cấp phát hay sự kiện thao

tác nhập / xuất tiến trình đang đợi hoàn tất

Câu 13. Nêu thời điểm chuyển đổi địa chỉ ảo sang địa chỉ vật lý

• Thời điểm biên dịch: nếu tại thời điểm biên dịch, có thể biết vị trí mà tiến trình sẽ

thường trú trong bộ nhớ, trình biên dịch có thể phát sinh ngay mã với các địa chỉ

tuyệt đối. tuy nhiên nếu về sau có sự thay đổi vị trí thường trú lúc đầu của chương

trình , cần phải biên dịch lại chương trình

• Thời điểm nạp : nếu tại thời điểm biên dịch, chưa biết vị trí mà tiến trình sẽ

thường trú trong bộ nhớ, trình biên dịch cần phát sinh mã tương đối. sự liên kết

địa chỉ được trì hoãn đến thời điểm chương trình được nạp vào bộ nhớ, lúc này

địa chỉ tương đối chuyển thành địa chỉ tuyệt đối do đã biết vị trí đầu lưu trữ tiến

trình. Khi có sự thay đổi vị trí lưu trữ, chỉ cần nạp lại chương trình để tính toán lại

các địa chỉ tuyệt đối, mà không cần biên dịch lại

• Thời điểm xử lý : nếu có nhu cầu di chuyển tiến trình từ vùng nhớ này sang vùng

nhớ khác trong quá trình tiến trình xử lý, thì thời điểm kết buộc địa chỉ phải trì

hoãn đến tận thời điểm xử lý. Để thực hiện kết buộc địa chỉ vào thời điểm xử lý,

cần sử dụng cơ chế phần cứng đặc biệt.

Câu 14.Các thiết bị vào ra gồm những loại nào?

Thiệt bị khối là thiết bị mà thông tin được lưu trữ trong những khối có kích thước

cố định và được định vị bởi địa chỉ. Kích thước thông thường của một khối là

khoảng từ 128 bytes đến 1024 bytes. Đặc điểm của thiết bị khối là chúng có thể

được truy xuất (đọc hoặc ghi) từng khối riêng biệt, và chương trình có thể truy

xuất một khối bất kỳ nào đó. Đĩa là một ví dụ cho loại thiết bị khối.

Thiết vị tuần tự việc gửi và nhận thông tin dựa trên là chuỗi các bits, không có

xác định địa chỉ và không thể thực hiện thao tác seek được. Màn hình, bàn phím,

máy in, card mạng, chuột, và các loại thiết bị khác không phải dạng đĩa là thiết bị tuần tự.

Thiết bị khác : ví dụ : đồng hồ, bộ nhớ màn hình v.v. .không thực hiện theo cơ

chế tuần tự các bits. Ngoài ra, người ta còn phân loại các thiết bị I/O dưới một tiêu chuẩn khác :

Thiết bị tương tác được với con người : dùng để giao tiếp giữa người và máy.

Ví dụ : màn hình, bàn phím, chuột, máy in . . lOMoARcPSD|16072870

Thiết bị tương tác trong hệ thống máy tính là các thiết bị giao tiếp với nhau. Ví

dụ : đĩa, băng từ, card giao tiếp. .

Thiết bị truyền thồng : như modem. .

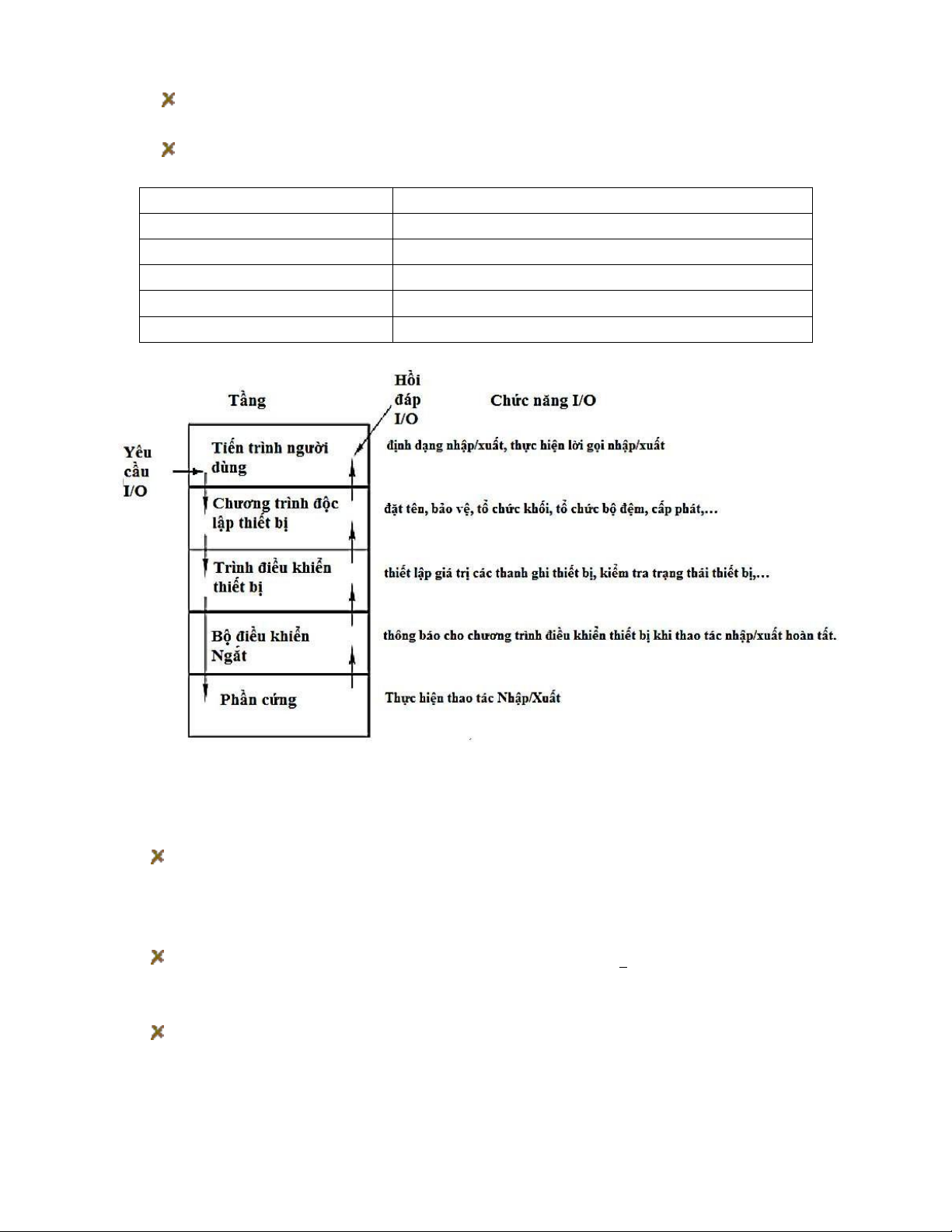

Câu 15. Nêu các lớp của hệ thống quản lý vào/ra Các lớp Chức năng vào / ra Xử lý của người dùng

Tạo lời gọi nhập/ xuất, định dạng nhập/ xuất

Phần mềm độc lập thiết bị Đặt tên, bảo vệ, tổ chức khối,bộ đệm, định vị Điều kiển thiết bị

Thiết lập thanh ghi thiết bị, kiểm tra trạng thái Kiểm soát ngắt

Báo cáo thiết bị nhập/xuất hoàn tất Phần cứng

Thực hiện thao tác nhập/ xuất

Câu 16. tắc nghẽn là gì? Khi nào xảy ra tắc nghẽn?

Một tập hợp các tiến trình gọi là ở tình trạng tắc nghẽn nếu mỗi tiến trình trong

tập hợp đều chờ đợi tài nguyên mà tiến trình khác trong tập hợp chiếm giữ

4 điều kiện cần có thể làm xuất hiện tắc nghẽn:

Có sử dụng tài nguyên không thể chia sẻ (Mutual exclusion): Mỗi thời điểm, một

tài nguyên không thể chia sẻ được hệ thống cấp phát chỉ cho một tiến trình , khi

tiến trình sử dụng xong tài nguyên này, hệ thống mới thu hồi và cấp phát tài

nguyên cho tiến trình khác.

Sự chiếm giữ và yêu cầu thêm tài nguyên (Wait for): Các tiến trình tiếp tục

chiếm giữ các tài nguyên đã cấp phát cho nó trong khi chờ được cấp phát thêm một số tài nguyên mới.

Không thu hồi tài nguyên từ tiến trình đang giữ chúng (No preemption): Tài

nguyên không thể được thu hồi từ tiến trình đang chiếm giữ chúng trước khi tiến

trình này sủ dụng chúng xong. lOMoARcPSD|16072870

Tồn tại một chu kỳ trong đồ thị cấp phát tài nguyên ( Circular wait): có ít nhất

hai tiến trình chờ đợi lẫn nhau : tiến trình này chờ được cấp phát tài nguyên đang

bị tiến trình kia chiếm giữ và ngược lại.

Khi có đủ 4 điều kiện này, thì tắc nghẽn xảy ra. Nếu thiếu một trong 4 điều

kiện trên thì không có tắc nghẽn.

Câu 17. Tính cần thiết của hđh là gì? Cho ví dụ

a. Bảo vệ thông tin và tài nguyên: các hệ thống máy tính lưu giữ rất nhiều thông tin

và tài nguyên cần được bảo vệ.

Vd : trong 1 công ty, những thông tin và tài nguyên này có thể là dữ liệu kế toán, thông

tin nguồn nhân lực, quản lý, bán hàng, nghiên cứu, sang chế, phân phối,…các thông tin

thường được lưu trong 1 csdl và được quản lý bởi 1 chương trình phần mềm

b. Bảo đảm tính riêng tƣ : các hệ thống máy tính lưu giữ rất nhiều thông tin cá nhân

cần được giữ bí mật.

Vd: trong ngân hàng tính riêng tư là yêu cầu rất quan trọng. có những quy định bắt buộc

để đảm bảo những thông tin cá nhân được bí mật và bắt buộc phải thực hiện những quy

định đó để đảm báo tính riêng tư

c. Phát hiện các lỗ hổng an toàn và gỡ rối phần mềm : một số hđh mới thường có

những lỗ hổng bảo mật truy nhập internet hoặc các lỗi làm cho ht bị các xung đột k

mong muốn, làm các lệnh hđ k bt. Nên kiểm tra các tính năng an toàn mặc định để

chắc chắn cấu hình theo cách an toàn nhất và cài đặt các bản vá lỗi hoặc các gói dịch vụ mới nhất cho ht

Vd:1 số hđh có khoản mục „guest‟ được tạo sẵn nhưng thường k đc kích hoạt hoặc bảo

vệ bằng mật khẩu và chúng được cấu hình để giới hạn các truy nhập vào 1 ht, hay vẫn

có các hđh cho phép ng dùng bỏ qua tính năng an toàn như giai đoạn đăng nhập, 1 hđh

trc đây cho phép thiết lập các khoản mục ng dùng mới mà không yêu cầu đặt mật khẩu truy nhập

d. Tổn thất về lỗi hay sự bất cẩn của con ngƣời : 1 hđh có nhiều tính năng an toàn

nhưng sẽ là vô ích nếu ng dùng k biết cách thực hiện hoặc sử dụng 1 cách tối ưu

Có nhiều lý do dẫn đến việc k sử dụng đầy đủ các tính năng an toàn , gồm :

Thiếu đào tạo, hiểu biết về các tính năng này

Chọn sự tiện lợi dễ sd hơn an toàn Thiếu thời gian

Do chính sách của các cơ quan, tổ chức

K kiểm tra đánh giá thường xuyên

Do thói quen lèm việc theo 1 cách nhất định

Có nhiều cách khắc phục như:

Sd các hđh cho phép tổ chức cài đật các chính sách an toàn trong ht (vd: ng quản trị

đặt chính sách thay đổi mật khẩu, chính sách chặn 1 số ng dùng truy nhập internet)

Triển khai chính sách bằng văn bản

Tiến hành đào tạo cải thiện năng lực và ý thức của ng dùng

Kiểm tra các tính năng an toàn cg có thể đánh giá các yếu tố về con người lOMoARcPSD|16072870

Câu 18. Hãy nêu khái niệm về fat và ntfs? So sánh 2 hệ thống này

Khái niệm về FAT và NTFS

FAT16: Với hệ điều hành MS-DOS, hệ thống tập tin FAT (FAT16 – để phân biệt với

FAT32) được công bố vào năm 1981 đưa ra một cách thức mới về việc tổ chức và quản

lý tập tin trên đĩa cứng, đĩa mềm. Tuy nhiên, khi dung lượng đĩa cứng ngày càng tăng

nhanh, FAT16 đã bộc lộ nhiều hạn chế. Với không gian địa chỉ 16 bit, FAT16 chỉ hỗ trợ

đến 65.536 liên cung (clusters) trên một partition, gây ra sự lãng phí dung lượng đáng

kể (đến 50% dung lượng đối với những ổ đĩa cứng trên 2 GB).

FAT32: Được giới thiệu trong phiên bản Windows 95 Service Pack 2 (OSR 2), được

xem là phiên bản mở rộng của FAT16. Do sử dụng không gian địa chỉ 32 bit nên

FAT32 hỗ trợ nhiều cluster trên một partition hơn, do vậy không gian đĩa cứng được tận

dụng nhiều hơn. Ngoài ra, với khả năng hỗ trợ kích thước của phân vùng từ 2GB lên

2TB và chiều dài tối đa của tên tập tin được mở rộng đến 255 ký tự đã làm cho FAT16

nhanh chóng bị lãng quên. Tuy nhiên, nhược điểm của FAT32 là tính bảo mật và khả

năng chịu lỗi (Fault Tolerance) không cao.

NTFS (New Technology File System): Được giới thiệu cùng với phiên bản Windows

NT đầu tiên (phiên bản này cũng hỗ trợ FAT32). Với không gian địa chỉ 64 bit, khả

năng thay đổi kích thước của cluster độc lập với dung lượng đĩa cứng, NTFS hầu như đã

loại trừ được những hạn chế về số cluster, kích thước tối đa của tập tin trên một phân vùng đĩa cứng.

NTFS sử dụng bảng quản lý tập tin MFT (Master File Table) thay cho bảng FAT quen

thuộc nhằm tăng cường khả năng lưu trữ, tính bảo mật cho tập tin và thư mục, khả năng

mã hóa dữ liệu đến từng tập tin. Ngoài ra, NTFS có khả năng chịu lỗi cao, cho phép

người dùng đóng một ứng dụng “chết” (not responding) mà không làm ảnh hưởng đến

những ứng dụng khác. Tuy nhiên, NTFS lại không thích hợp với những ổ đĩa có dung

lượng thấp (dưới 400 MB) và không sử dụng được trên đĩa mềm.

So sánh giữa FAT32 và NTFS

- FAT32 không hỗ trợ các tính năng bảo mật như phần quyền quản lý, mã hoá. . như NTFS.

- FAT32 có khả năng phục hồi và chịu lỗi rất kém so với NTFS.Nó có khả năng xác

định được ngay những file bị sự cố mà không cần phải quét lại toàn bộ hệ thống file,

giúp quá trình phục hồi dữ liệu trở nên tin cậy và nhanh chóng hơn. Đây là ưu điểm mà FAT 32 hoàn toàn không có.

Tính tương thích: Bất cứ phiên bản Windows, Linux hay Mac, máy chơi game console,

thực tế là các thiết bị có hỗ trợ cổng USB đều đọc được phân vùng FAT32.

Giới hạn: Dung lượng file phải nhỏ hơn 4 GB, kích thước phân vùng tối đa 8 TB.

Phù hợp cho: Các thiết bị lưu trữ di động để đạt độ tương thích cao nhưng không cần

lưu file có dung lượng lớn (trên 4 GB).

- đều phải quét lại đĩa khi khởi động lại nếu đĩa đó được format bằng chuẩn FAT32.

Trong khi format đĩa cứng bằng NTFS thì lại hoàn toàn không cần quét đĩa lại, bởi vì hệ

thống dùng NTFS có được những thông tin về tính toàn vẹn dữ liệu ghi trên đĩa và nó lOMoARcPSD|16072870

mất rất ít thời gian để biết được về mặt logic đĩa của mình có lỗi hay không và nếu có

thì hệ thống cũng tự phục hồi một cách cực kỳ đơn giản và nhanh chóng.

- NTFS có khả năng truy cập và xử lý file nén tốt như truy cập vào các file chưa nén,

điều này không chỉ tiết kiệm được dung lượng mà còn gia tăng được tuổi thọ của đĩa cứng.

- NTFS tiện dụng cho các hệ thống máy ở công ty, đặc biệt khi “âm thầm” cấm sao chép

những phim ảnh độc hại vào các thư mục “bí mật” của chúng trong đĩa cứng.

- NTFS còn có rất nhiều tiện ích chuyên sâu khác cho giới người dùng cao cấp khác như

“mount partition”, tạo “hard link” tới một file, hỗ trợ dùng RAID . .

Tính tương thích: Dùng tốt với các phiên bản Windows mới, chỉ đọc được (read-only)

đối với Mac, một số bản phân phối Linux có hỗ trợ ghi, nhưng một số thì không. Một số

hệ thống khác (trừ Xbox One của Microsoft) cũng có thể không hỗ trợ NTFS.

Phù hợp cho: Phân vùng cài đặt Windows cũng như các phân vùng hệ thống trên máy tính. Chƣơng 2

Câu 19. Xác thực là gì? Các nhân tố xác thực ? Ví dụ? Nêu một phƣơng pháp xác thực cơ bản

xác thực là hành động nhận diện và xác minh danh tính của 1 máy trạm, ngươi

gửi hoặc cá nhân nào đó khi truy nhập vào tài nguyên mà hệ điều hành quản lý.

Các nhân tố xác thực : Cái người dùng biết

− Thường là mật khẩu (password)

− Ngoài ra: trả lời cho một số câu hỏi riêng tư. Chủ yếu để khôi phục mật khẩu.

− Ưu điểm: đơn giản, chi phí thấp

− Nhược điểm: Có thể bị lộ (đánh cắp) , Có thể bị quên Cái người dùng có

− Chìa khóa, giấy tờ tùy thân − Thẻ từ, smartcard

− OTP token, Cryptographic token, khóa mật mã

− Ưu điểm: phù hợp cho xác thực đa nhân tố

− Nhược điểm: Chi phí cao , Có thể bị mất, chiếm đoạt, làm giả

Cái thuộc về bản thể người dùng

− Khuôn mặt, vân tay, bàn tay − Võng mạc − Giọng nói

− Ưu điểm: không bị sao chép, làm mất, đánh cắp

− Nhược điểm: Chi phí rất cao , Có thể thay đổi theo thể trạng ,Không phù hợp cho xác thực qua mạng

Phương pháp xác thực : dựa trên định danh và mật khẩu

Có bao nhiêu đối tượng tham gia : người dùng , hệ thống

Thông tin người dùng cần cung cấp : tên và mật khẩu đăng nhập lOMoARcPSD|16072870

Tóm tắt ngắn gọn cơ chế :

− khi có yêu cầu đăng nhập, người dùng gõ tên và mật khẩu đăng nhập

− tiếp đó hệ thông sẽ so sánh với tên và mật khẩu tương ứng lưu trữ trong csdl

− nếu kết quả so sánh trùng khớp thì người dùng đăng nhập thành công và ngược lại

Ưu – tiện lợi, chi phí thấp

nhược điểm – mức bảo mật phụ thuộc vào độ phức tạp của password

Câu 20. Mô hình kiểm soát truy nhập là gì? Mô hình ma trận truy nhập là gì?ví dụ

Mô hình kiểm soát truy nhập

Kiểm soát truy nhập là một cơ chế an toàn để bảo vệ các nguồn tài nguyên mà hđh

quản lý chống lại những truy cập trái phép.

Có ba khái niệm cơ bản:

Chính sách (Policy): là luật do các bộ phận quản trị tài nguyên đề ra

Chủ thể (subject): có thể là người sử dụng, mạng, các tiến trình hay các ứng dụng

yêu cầu được truy cập vào tài nguyên

Đối tượng (object): là các tài nguyên mà chủ thể được phép truy nhập vào .

Kiểm soát truy nhập được thực hiện nhằm:

Bảo vệ tính bí mật và toàn vẹn của nguồn dữ liệu (file, database table…)

vd: nhà báo đọc các hồ sơ cá nhân của các chính trị gia

Phòng chống việc truy cập trái phép vào tài nguyên, vd: học sinh sử dụng máy in

đắt tiền để in luận văn

Phòng chống việc từ chối dịch vụ đối với những người dùng được cấp quyền

(legitimate users)Vd: một công ty làm tê liệt hệ thống máy tính của đối thủ nhằm

ngăn chặn họ đáp ứng thời điểm kinh doanh quan trọng

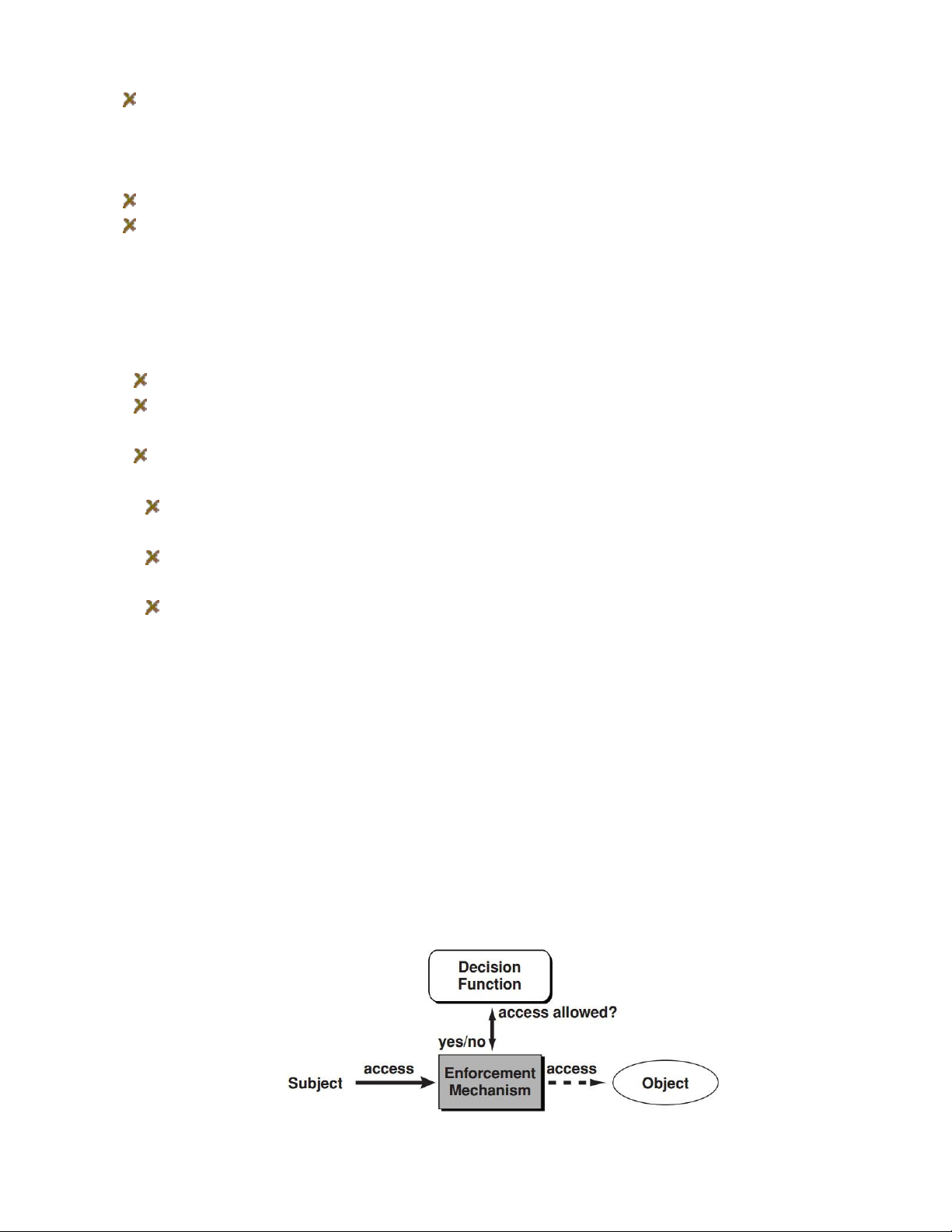

Hệ thống kiểm soát truy nhập: các thành phần :

− cơ chế thực thi bắt buộc : sẽ chặn và kiểm tra các truy nhập.

− chức năng ra quyết định : xác định xem truy nhập có phù hợp với chính sách bảo mật hay không.

Một đặc tính quan trọng của Enforcement mechanism là Complete mediation hay còn

gọi là reference monitor. Nó có nghĩa là cơ chế này phải có khả năng chặn bắt ( phòng

chống) tất cả các truy cập tới tài nguyên. Nếu tồn tại 1 khả năng cho phép truy cập lách

quá được enforcement mechanism thì tính an toàn không còn được đảm bảo vẽ mô hình lOMoARcPSD|16072870

Các chính sách có thể thay đổi theo thời gian để thích ứng với những thay đổi của

các chủ thể và đối tượng, hoặc những thay đổi trong các yêu cầu bảo vệ.

Mô hình quyết định các object, subject, truy cập được diễn tả như thế nào. Nó cũng

cũng quyết định cơ chế thay đổi cấu hình ra sao.

Mô hình ma trận truy nhập

Mục tiêu : không cho phép chủ thể trái phép truy nhập vào tài nguyên của hệ thống Các thành phần :

− Một chủ thể : là 1 thực thể hoạt động trong 1 hệ thống máy tính như người sử dụng,

chương trình, tiến trình.

− Một đối tượng : là 1 thực thể thụ động hoặc tài nguyên hệ thống như tập tin, thư mục, ghi csdl, máy in.

− Hành động truy nhập : chịu trách nhiêm tương tác giữa các chủ thể và các đối tượng

Nguyên tắc thực hiện :

− Gán các đối tượng trên hệ thống

− Gán các đối tượng được đăng ký bởi các chương trình liên quan

− Gán các tác vụ truy nhập mà chủ thể có thể sử dụng

− Chỉ định các chủ thể tương tác với các đối tượng thông qua tiến trình

Việc cấp phát quyền truy nhập tài nguyên thông qua ma trận kiểm soát truy nhập gồm hai bước:

− Người dùng yêu cầu các tác vụ truy nhập đối với các đối tượng/tài nguyên.

− Bộ giám sát tham chiếu kiểm tra tính hợp lệ và trả lại yêu cầu hoặc cấp quyền

truy nhập hoặc từ chối truy nhập.

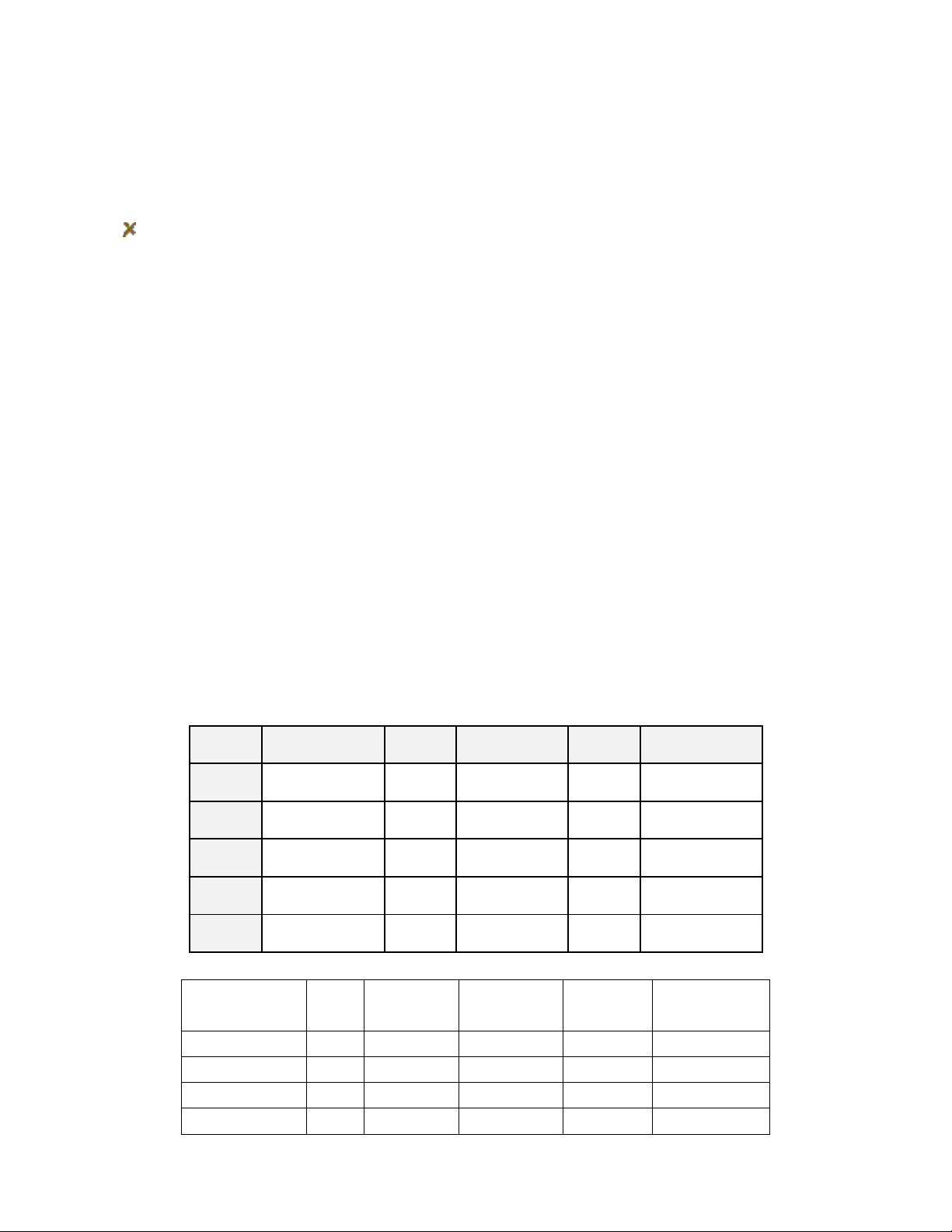

Trạng thái định quyền (Authorization state) Q = (S, O, A) .Mỗi ô A[s,o]chứa các

chế độ truy cập mà chủ thể s được quyền làm trên đối tượng o O1 ……. Oi ……. Om S1 A[S1, O1]

……. A[S1, Oi] …… A[S1, Om] ……. …… …… …… …… Si A[Si, O1] …… A[Si, Oi] …… A[Si, Om] ……. …… …… …… …… Sm

A[Sm, O1] …… A[Sm, Oi] …… A[Sm, Om]

Ví dụ về ma trận kiểm soát truy nhập OS

Accountin Accountin Insurance Payroll Data Program Data Data Bob rx rx r - - Alice rx rx r rw rw Sam rwx rwx r rw rw Acct program rx rx rw rw rw lOMoARcPSD|16072870

Câu 21. Nêu khái niệm các mô hình kiểm soát truy nhập? Lấy ví dụ? So sánh?

Điều khiển truy nhập tùy ý (Discretionary Acess Control - DAC) là sự thể hiện

của nguyên lý: quyền truy nhập (right) cho từng cặp (chủ thể, đối tượng) có thể

được xác định riêng rẽ và có thể quyết định bởi chủ thể chủ nhân của đối tượng (owner).

− Mô hình ít hạn chế nhất

− Mọi đối tượng đều có một chủ sở hữu

− Chủ sở hữu có toàn quyền điều khiển đối với đối tượng của họ

− Chủ sở hữu có thể cấp quyền đối với đối tượng của mình cho một chủ thể khác

− Được sử dụng trên các hệ điều hành như Microsoft Windows và hầu hết các hệ điều hành UNIX Nhược điểm

− Phụ thuộc vào quyết định của người dùng để thiết lập cấp độ bảo mật phù hợp

− Việc cấp quyền có thể không chính xác

=>Khó quản lý việc gán / thu hồi quyền

− Quyền của chủ thể sẽ được “thừa kế” bởi các chương trình mà chủ thể thực thi

=>Dễ bị lộ thông tin v Vd:

Điều khiển truy nhập bắt buộc (Mandatory Access Control – MAC)

MAC được dùng để bảo vệ một khối lượng dữ liệu lớn cần được bảo mật cao trong

một môi trường mà các dữ liệu và người dùng đều có thể được phân loại rõ ràng.

Khác DAC, MAC không cho phép các cá nhân chủ thể toàn quyền quyết định sự truy

cập cho mỗi đối tượng mà cưỡng chế sự truy nhập tất cả các đối tượng theo một

chính sách chung, được qui định bởi một cơ chế phân loại cấp bậc.

Là cơ chế để hiện thực mô hình bảo mật nhiều mức (multiple level).

Điều khiển truy cập bắt buộc (Mandatory Access ControlMAC)

– Là mô hình điều khiển truy cập nghiêm ngặt nhất

– Thường bắt gặp trong các thiết lập của quân đội

– Hai thành phần: Nhãn và Cấp độ

Mô hình MAC cấp quyền bằng cách đối chiếu nhãn của đối tượng với nhãn của chủ

thể – Nhãnchobiếtcấp độquyềnhạn

Để xác định có mở một file hay không:

– So sánh nhãn của đối tượng với nhãn của chủ thể

– Chủ thể phải có cấp độ tương đương hoặc cao hơn đối tượng được cấp phép truy cập

Người dùng và dữ liệu được phân loại dựa theo các lớp bảo mật (security classes).

Phân loại ngƣời dùng dựa theo mức độ tin cậy và lĩnh vực hoạt động của người dùng.

Phân loại dữ liệu dựa theo mức độ nhạy cảm và lĩnh vực của dữ liệu

Lớp bảo mật có thể được phân loại theo lOMoARcPSD|16072870

Mức bảo mật (Classification level) Lĩnh vực (Category)

Các mức bảo mật cơ bản:

– Không phân loại (U – Unclassified) – Mật (C – Confidential)

– Tuyệt mật (S – Secret)

– Tối mật (TS – Top Secret)

Trong đó TS là mức cao nhất và U là mức thấp nhất: TS ˃ S ˃ C ˃ U

Người dùng ở cấp càng cao thì mức độ đáng tin cậy càng lớn. Dữ liệu ở cấp càng cao

thì càng nhạy cảm và cần được bảo vệ nhất.

Phân loại người dùng và dữ liệu theo lĩnh vực hoạt động của hệ thống, hoặc theo từng

phòng ban trong một tổ chức.

Ví dụ: Một công ty có 3 phòng ban là: Phòng kinh doanh, phòng sản xuất và phòng phân

phối. Như vậy thì các người dùng và dữ liệu trong công ty này có thể được phân loại

theo lĩnh vực dựa theo 3 phòng ban này.

Các tính chất của điều khiển truy cập bắt buộc

Tính chất bảo mật đơn giản (Simple security property or ss-property): Một chủ thể s

không được phép ĐỌC đối tượng o, trừ khi: class(s) ≥ class(o) Không đọc lên

Tính chất sao (Star property or *-property): Một chủ thể s không được phép GHI lên

đối tượng o, trừ khi: class(s) ≤ class(o) Không ghi xuống

Những tính chất này nhằm đảm bảo rằng không có dòng thông tin nào có thể đi từ

lớp cao xuống lớp thấp!!! Ƣu điểm:

Là cơ chế điều khiển truy xuất có tính bảo mật cao trong việc ngăn chặn dòng thông tin bất hợp pháp.

Thích hợp cho các ứng dụng trong môi trường quân đội. Khuyết điểm:

Không dễ áp dụng: đòi hỏi cả người dùng và dữ liệu phải được phân loại rõ ràng

Chỉ được ứng dụng trong một số ít môi trường. Phức tạp

Làm giảm tính linh hoạt của hệ thống (ảnh hưởng đến hiệu năng) RBAC:

Áp dụng với hệ thống đa người dùng và đa ứng dụng trực tuyến

Còn được gọi là Điều khiển Truy cập không tùy ý

Quyền truy cập dựa trên chức năng công việc

RBAC gán các quyền cho các vai trò cụ thể trong tổ chức. Các vai trò sau đó được gán cho người dùng

Tự động gán vai trò cho các chủ thể dựa trên một tập quy tắc do người giám sát xác định

Mỗi đối tượng tài nguyên chứa các thuộc tính truy cập dựa trên quy tắc lOMoARcPSD|16072870

Khi người dùng truy cập tới tài nguyên, hệ thống sẽ kiểm tra các quy tắc của đối

tượng để xác định quyền truy cập

Thường được sử dụng để quản lý truy cập ngưới dùng tới một hoặc nhiều hệ thống

Những thay đổi trong doanh nghiệp có thể làm cho việc áp dụng các quy tắc thay đổi

Ý tưởng trọng tâm của RBAC là permission (quyền hạn) được kết hợp với role (vai

trò) và user (người sử dụng) được phân chia dựa theo các role thích hợp.

RBAC làm đơn giản việc quản lý các permission. Tạo các role cho các chức năng

công việc khác nhau trong một tổ chức và các USER được phân các role dựa vào

trách nghiệm và quyển hạn cua ho. Những role được cấp các permission mới hoặc

hủy bỏ permission khi cần thiết.

Chính sách điều khiển truy cập được thể hiện trong các thành phần khác nhau của RBAC như :

Mối quan hệ giữa Role-Permission : Một role tương ứng với một quyền permission

để làm một nhiệm vụ cụ thể,

ví dụ Jane Doe có năng lực để điều hành một số bộ phận nhưng chỉ được phân công

điều hành một bộ phận.

Mối quan hệ giữa User - Role :Các role phản ánh cho các nhiệm vụ được phân công

cụ thể được luân phiên giữa nhiều user,

ví dụ công việc của một bác sỹ nội khoa hay một quản lí ca

Mối quan hệ giữa Role - Role

Ví dụ, hai role có thể đươc lập sao cho loại trừ nhau do đó cùng một user không

đựơc phép thực hiện cả hai role.

− Các role cũng có thể có quan hệ kế thừa, theo đó một role kế thừa các permission

được gắn cho role khác. n

− Những mối quan hệ role – role này có thể được sử dụng để làm cho các chính sách

bảo mật bao gồm sự tách rời các công việc và sự ủy thác của người có thẩm quyền

RBAC là một chính sách trung lập, nó trực tiếp hỗ trợ ba nguyên tắc bảo mật nổi tiếng:

đặc quyền ít nhất - Least Privilege

sự tách biệt các nhiệm vụ - Separation of duties

trừu tượng hóa dữ liệu.- Data Abstraction

Nguyên tắc đặc quyền ít nhất đựợc hỗ trợ vì RBAC được định dạng do đó chỉ những

permission mà nhiệm vụ do các thành viên của role quản lí đó cần mới được phân cho role đó.

Sự tách biệt các nhiệm vụ đạt được bằng cách đảm bảo những role có quan hệ loại trừ

lẫn nhau phải đựơc sử dụng tới để hoàn thành một công việc nhạy cảm.

Trừu tượng hóa dữ liệu được hỗ trợ bằng các permission trừu tượng như credit (bên

có) và debit (bên nợ) cho một tài khoản, chứ không phải là các permission đọc, viết,

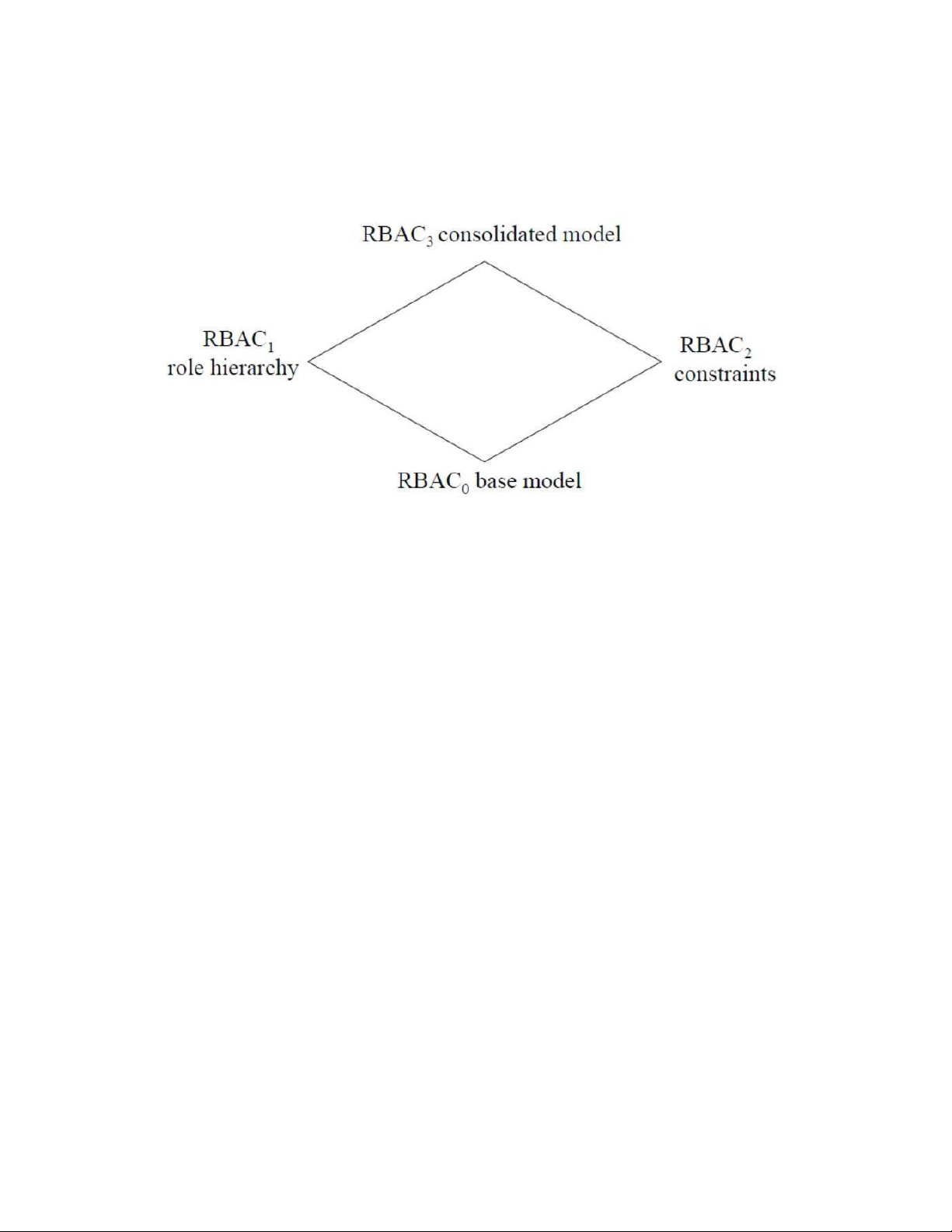

quản lí thường đựợc hệ điều hành cung cấp. RBAC Family of Models

RBAC0 , mô hình cơ bản nằm ở dưới cùng cho thấy đó là yêu cầu tối thiểu cho bất

kì một hệ thống nào hỗ trợ RBAC. lOMoARcPSD|16072870

RBAC1 có thêm khái niệm cấp bậc role (khi các role có thể kế thừa permission từ role khác).

RBAC2 có thêm những ràng buộc (đặt ra các hạn chế chấp nhận các dạng của các

thành tố khác nhau của RBAC). RBAC1 và RBAC2 không so sánh được với nhau.

Mô hình hợp nhất RBAC3 bao gồm cả RBAC1, RBAC2 và cả RBAC0 nữa. Ƣu điểm RBAC

− Phù hợp với hầu hết các ứng dụng trong thực tế.

− Mô hình đơn giản, hiệu quả.

− Đơn giản trong việc quản lý permission, thay vì quản lý permission trên từng user

ta sẽ quản lý permission trên mỗi nhóm.Việc này giúp giảm công sức, thời gian

cũng như giảm rủi ro nhầm lẫn.

− Mô hình RBAC phân cấp hỗ trợ sự phân cấp vai trò (Role hierarchies) với mối

quan hệ cha con, theo đó tất cả quyền hạn của role cha được kế thừa bởi role

con.Điều này ngăn cản sự bùng nổ role và tăng khả năng sử dụng lại trong mô hình RBAC.

Hạn chế của RBAC n

− Không phù hợp với một số tài nguyên cần bảo vệ là chưa biết trước.

− Không phù hợp khi quy tắc điều khiển truy cập phức tạp, việc điều khiển truy cập

không chỉ dựa vào thông tin về vai trò, mà còn phụ thuộc vào các thông tin ngữ cảnh khác.

− Không phù hợp với các ứng dụng mà một người dùng có thể mang nhiều vai trò

mâu thuẫn với nhau.Điều này phần nào được giải quyết với mô hình RBAC ràng

buộc tĩnh hay động.Tuy nhiên khi các quy tắc đảm bảo tính loại trừ là phức tạp và

chưa biết trước thì RBAC ràng buộc không đáp ứng được hoặc khó cài đặt.

Vd : 1 nhân viên trong công ty chuyển sang bộ phận khác, chủ thể của nó sẽ nhận được

số lượng lớn các quyền truy nhập mới và bị mất 1 tập hợp các quyền khác lOMoARcPSD|16072870

So sánh giữa 2 mô hình: MAC DAC

- Có phân mức nhạy cảm: người dù - Không có phân mức.

và đối tượng được phân mức nhạy rõ ràng.

Chủ thể có thể cấp phát và thu hồi qu

- Trao quyền và hủy bỏ quyền: do của chủ thể khác, đồng thời chủ thể v

người quản trị cao nhất nắm giữ và được cấp quyền lại có thể trao quyền

chủ thể ko thể trao quyền cho chủ t các chủ thể khác (nếu được phép).

khác (kiểu chính sách trao quyền tậ trung).

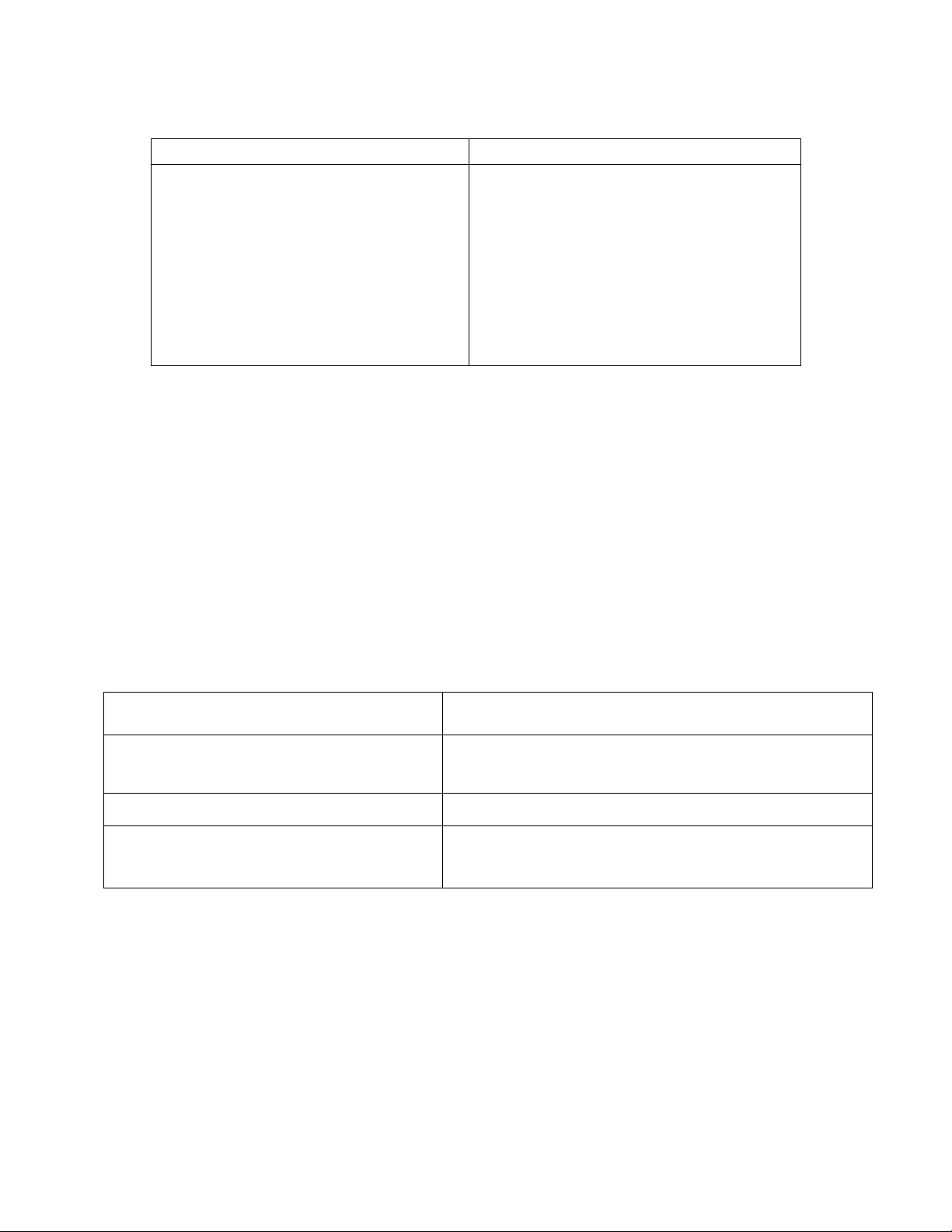

Câu 22. Khái niệm danh sách kiểm soát truy nhập và danh sách khả năng truy nhập? So sánh

ACL :Danh sách kiểm soát truy nhập (Access Control List – ACL)

• Tập các quyền gắn với một đối tượng

• Xác định chủ thể nào có thể truy cập tới đối tượng và các thao tác nào mà chủ thể có thể thực hiện

• Khi chủ thể yêu cầu thực hiện một thao tác:

Hệ thống kiếm tra danh sách điều khiển truy cập đối với mục đã được duyệt

• Danh sách điều khiển truy cập thường được xem xét trong mối liên hệ với các file của hệ điều hành

• Mỗi mục trong bảng danh sách điều khiển truy cập được gọi là một mục điều

khiển (ACE- Access Control Entry)

• Các thành phần của một mục nhập (entry) ACL: Thành phần ACL Định nghĩa Loại thẻ (Tag type)

Xác định mục ACL nhƣ sở hữu tệp, ngƣời dù hoặc nhóm

Trƣờng điều kiện (qualifier field) Miêu tả trƣờng hợp của loại thẻ

Bộ các phép truy nhập (Set of

Định nghĩa các phép truy nhập của mục nhập permissions)

(entry) nhƣ đọc, ghi, hoặc thực thi

• Dễ dàng xác định ai có thể truy cập đối tượng

• Dễ dàng thay đổi ai có thể truy cập đối tương

• Khó xác định ai có thể truy cập gì

C-List: Danh sách khả năng (C_List : Capability List)

Mỗi dòng trong ma trận quyền truy xuất tương ứng với một miền bảo vệ sẽ được tổ

chức thành một danh sách khả năng (Capabilities List):

• Một danh sách khả năng của một miền bảo vệ là một danh sách các đối tượng và

các thao tác được quyền thực hiện trên đối tượng khi tiến trình hoạt động trong miền bảo vệ này. lOMoARcPSD|16072870

• Một phần tử của C-List được gọi là một khả năng (Capability) là một hình thức

biểu diễn được định nghĩa một cách có cấu trúc cho một đối tượng trong hệ thống

và các quyền truy xuất hợp lệ trên đối tượng này. Kiểu đối tượng Quyền truy xuất

Con trỏ đến đối tượng

• Tiến trình chỉ có thể thực hiện thao tác M trên đối tượng Oj trong miền bảo vệ Di,

nếu trong C_List của Di có chứa khả năng tương ứng của Oj.

• Danh sách khả năng được gán tương ứng với từng miền bảo vệ, thực chất nó cũng

là một đối tượng được bảo vệ bởi hệ thống và tiến trình của người sử dụng chỉ có

thể truy xuất đến nó một cách gián tiếp để tránh làm sai lệch C_List.

• Hệ điều hành cung cấp các thủ tục cho phép tạo lập, hủy bỏ và sửa đổi các khả

năng của một đối tượng và chỉ các tiến trình đóng vai trò Server (thường là tiến

trình hệ điều hành) mới có thể sửa đổi nội dung C_List.

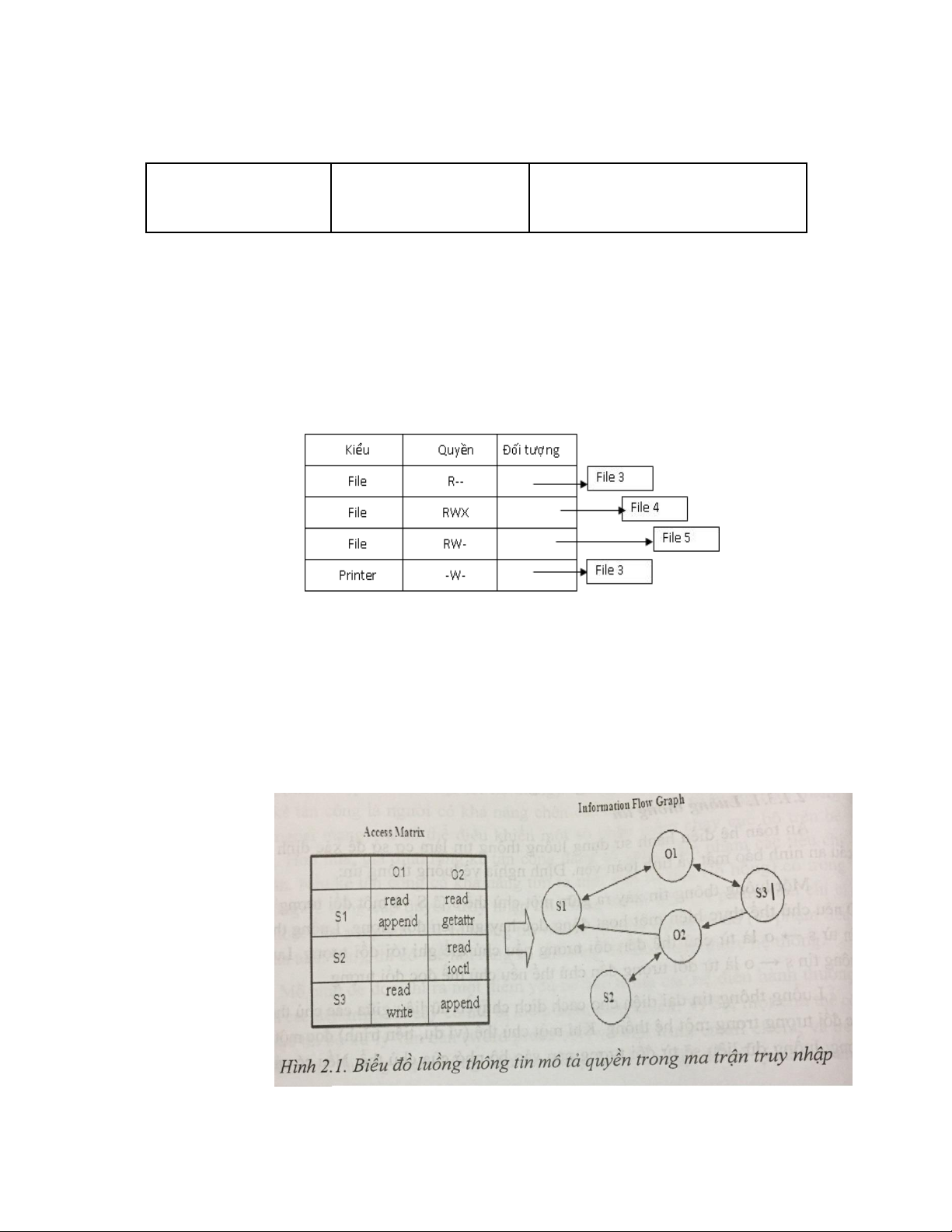

Câu 23. luồng thông tin là gì? Vẽ biểu đồ luồng thông tin dựa vào ma trận truy

nhập đã cho? Nêu mô hình bảo mật luồng thông tin/ mô hình toàn vẹn luồng thông

tin? luồngthôngtin:1luồngthôngtinxảyragiữa1chủthểs:Svà1đốitượngo:O

nếu thực hiện 1 hoạt động đọc và ghi lên O, luồng tt từ s đến o là từ chủ thể đến

đối tượng nếu chủ thể ghi đến đối tượng, luồng tt từ o đến s là từ đối tượng đến

chủ thể nếu chủ thể đọc đối tượng. luồng tt đại diện cho cách dịch chuyển dl giữa các S và O trong ht Vẽ biểu đồ: lOMoARcPSD|16072870

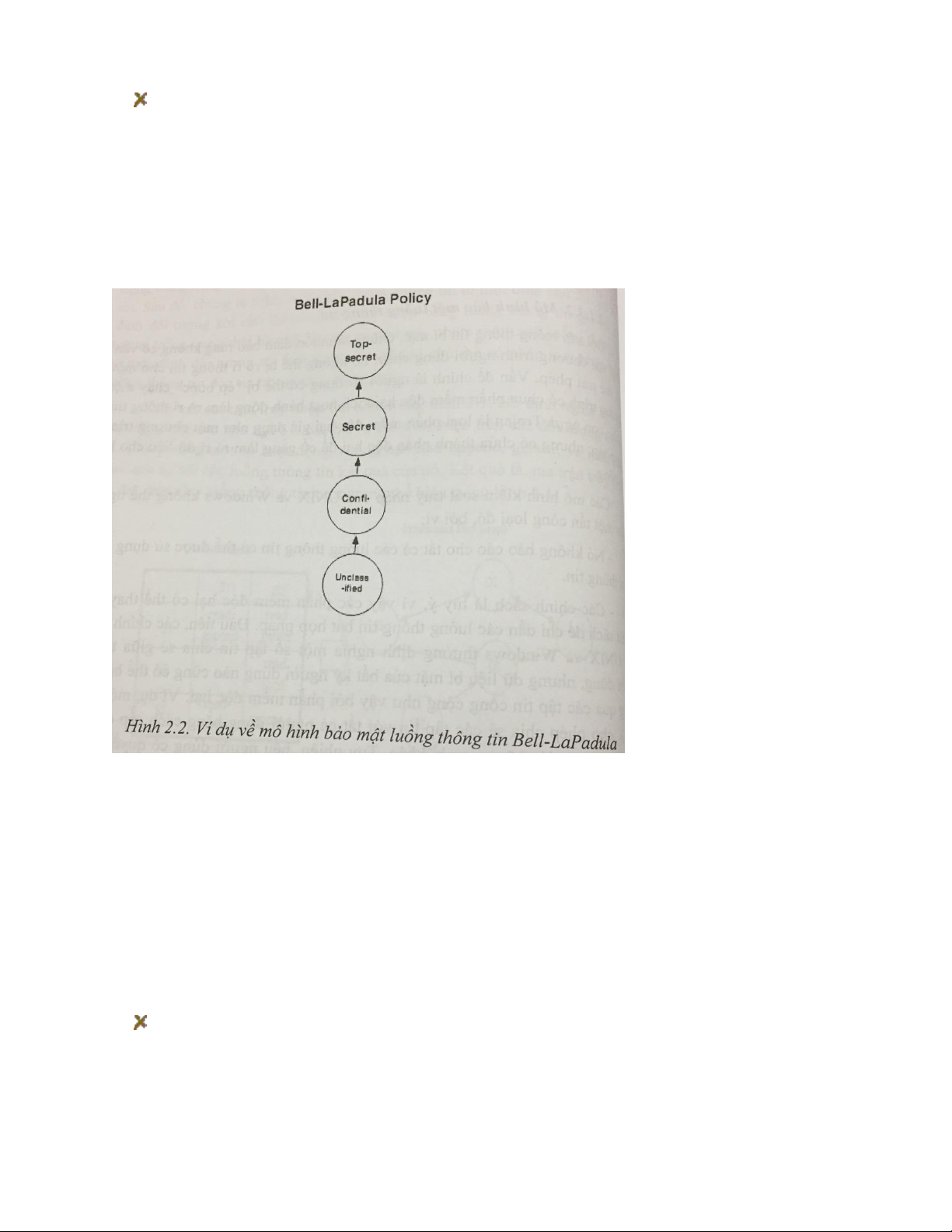

Mô hình bảo mật luồng luồng thông tin

− mục đích : đảm bảo k có vấn đề j đới với chương trình ng dùng chạy, nó không thể

bị rò rỉ tt cho 1 chủ thể trái phép

− Giới thiệu về mô hình bảo mật: các mô hình chính sách bảo mật được sd trong các

ht bảo vệ bắt buộc nhằm mục đích để giải quyết những vấn đề này. Nó hạn chế rõ

ràng luồng thông tin để k bị rò rỉ dl bí mật, đồng thời mô hình này k cho phép ng

sd hoặc chương trình của họ đc thay đổi luồng thông tin đã cấp phép − Lấy ví dụ − Ưu và nhược điểm

Mô hình bảo mật toàn vẹn luồng thông tin

− mục đích :đảm bảo tính toàn vẹn của hệ thống, tránh sự ánh xạ tới các luồng tt, yêu

cầu rằng k để chủ thể toàn vẹn mức cao nào phụ thuộc vào bất kỳ chủ thể hay đối

tượng có tính toàn vẹn mức thấp nào