Preview text:

lOMoARcPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

HỌC VIỆN CÔNG NGHỆ BƯU CHÍNH VIỄN THÔNG KHOA VIỄN THÔNG 1

BÁO CÁO TIỂU LUẬN QUẢN TRỊ MẠNG

Đề Tài : Mạng tự quản trị và một mô hình ứng dụng NFV Thành Viên Mục Lục

Mục Lục.........................................................................................................................1

Thuật ngữ viết tắt............................................................................................................2

Danh mục hình vẽ...........................................................................................................3

Lời nói đầu.....................................................................................................................4 I.

Mạng tự quản trị.................................................................................................5 1.

Khái niệm.......................................................................................................5 2.

Mô hình kiến trúc...........................................................................................6 2.1.

Mạng tự quản trị theo mô hình tập trung.................................................6 2.2.

Mạng tự quản trị theo mô hình phân tán................................................10 II.

Tổng quan về NFV (Network function virtualization)......................................12 1.

Khái niệm về NFV........................................................................................12 2.

Kiến trúc NFV..............................................................................................12 3.

Một số lợi ích khi triển khai NFV.................................................................14 4.

Ứng dụng của NFV.......................................................................................14 lOMoARcPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5 4.1.

Cơ cở hạ tầng ảo hóa chức năng mạng như một dịch vụ.......................14 4.2

. Chức năng mạng ảo như một dịch vụ..................................................14 4.3.

Nền tảng ảo hoá như một dịch vụ .........................................................15 III.

Mô hình ứng dụng của NFV..........................................................................16 1.

Giới thiệu về tường lửa.................................................................................16 2.

Virtual Firewall(VFW).................................................................................17 3.

Nhiệm vụ của tường lửa................................................................................19 4.

Cách triển khai tường lửa để ứng dụng trong đời sống.................................19 5.

Các chức năng và vai trò của firewall...........................................................25

References....................................................................................................................27

Thuật ngữ viết tắt STT

Thuật ngữ viết tắt Ý nghĩa 1 NFV

Network Functions Virtualization 2 NAT Network Address Translation 3 DNS Domain Name System 4 NE Network Manager 5 NMS Network Management Station 6 NMS Network Management System 7 VNF Virtual Network Functions 8 VFW Virtual FireWall lOMoARcPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5 Danh mục hình vẽ

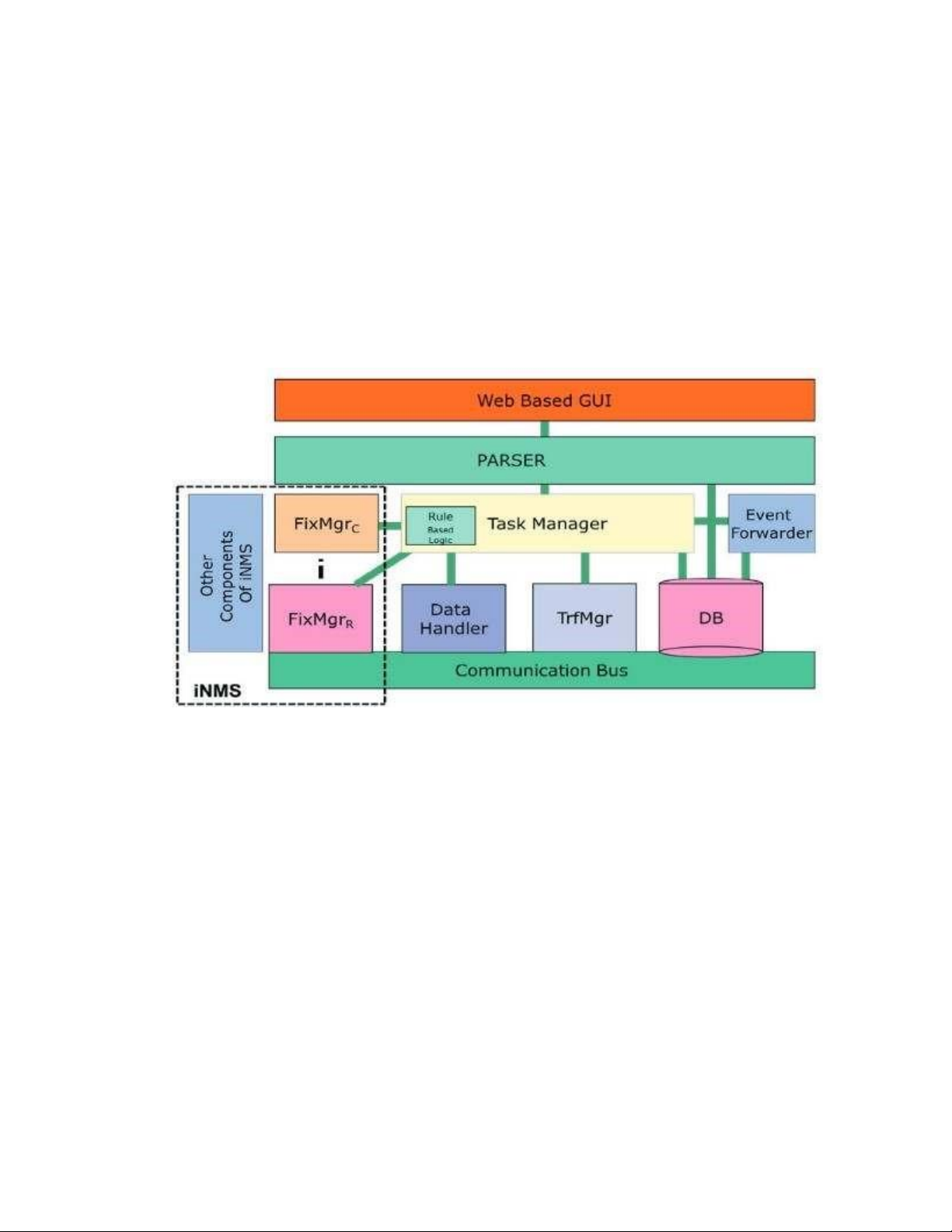

Hình 1.1: Kiến trúc mạng tự quản trị theo mô hình tập trung ......................................... 5

Hình 1.2: Kiến trúc của NMS tự quản trị (sNMS) ........................................................... 6

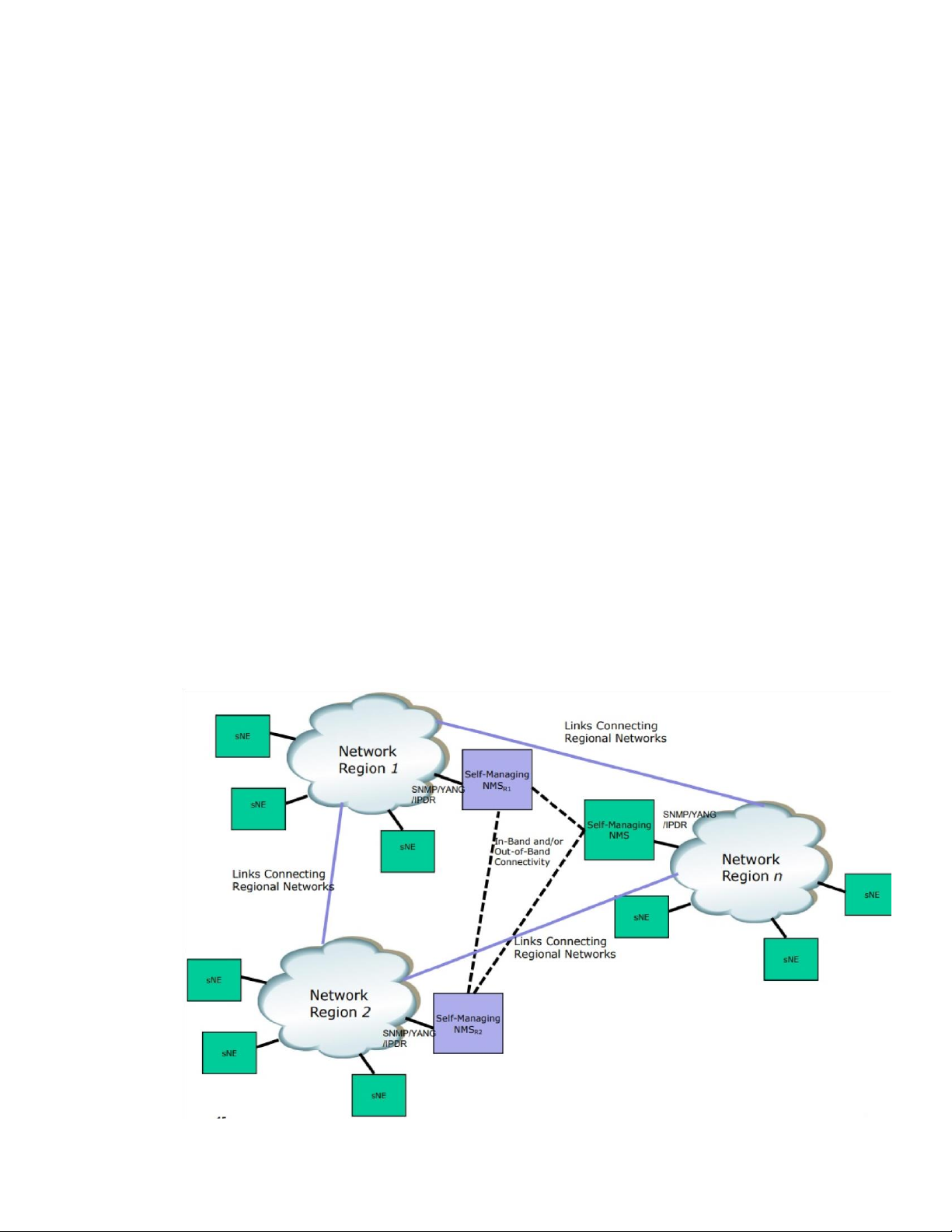

Hình 1.3: Kiến trúc mạng tử quản trị theo mô hình phân tán .......................................... 9

Hình 2.1: Khác nhau giữa mạng truyền thống và NFV ................................................. 10

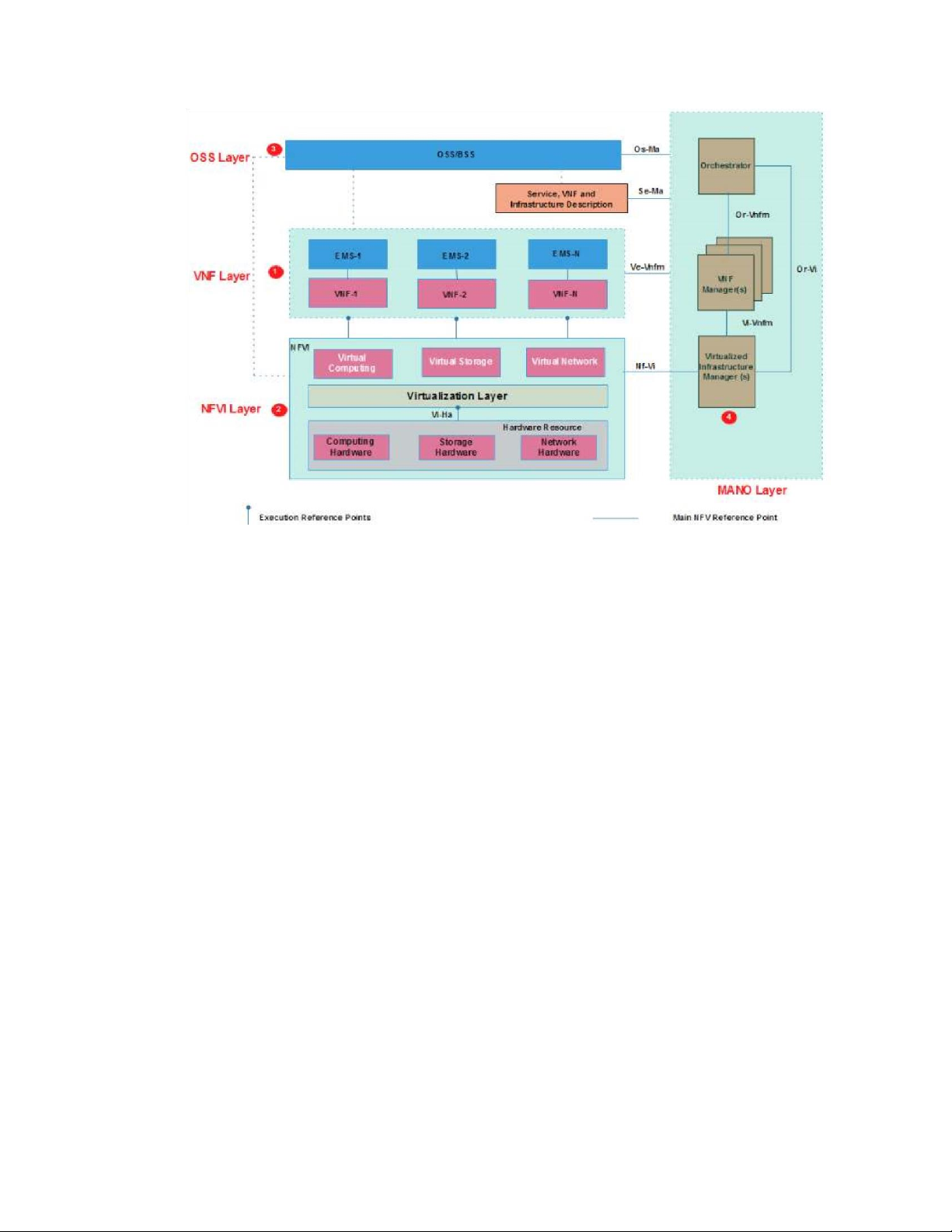

Hình 2.2: Kiến trúc NFV ............................................................................................... 11

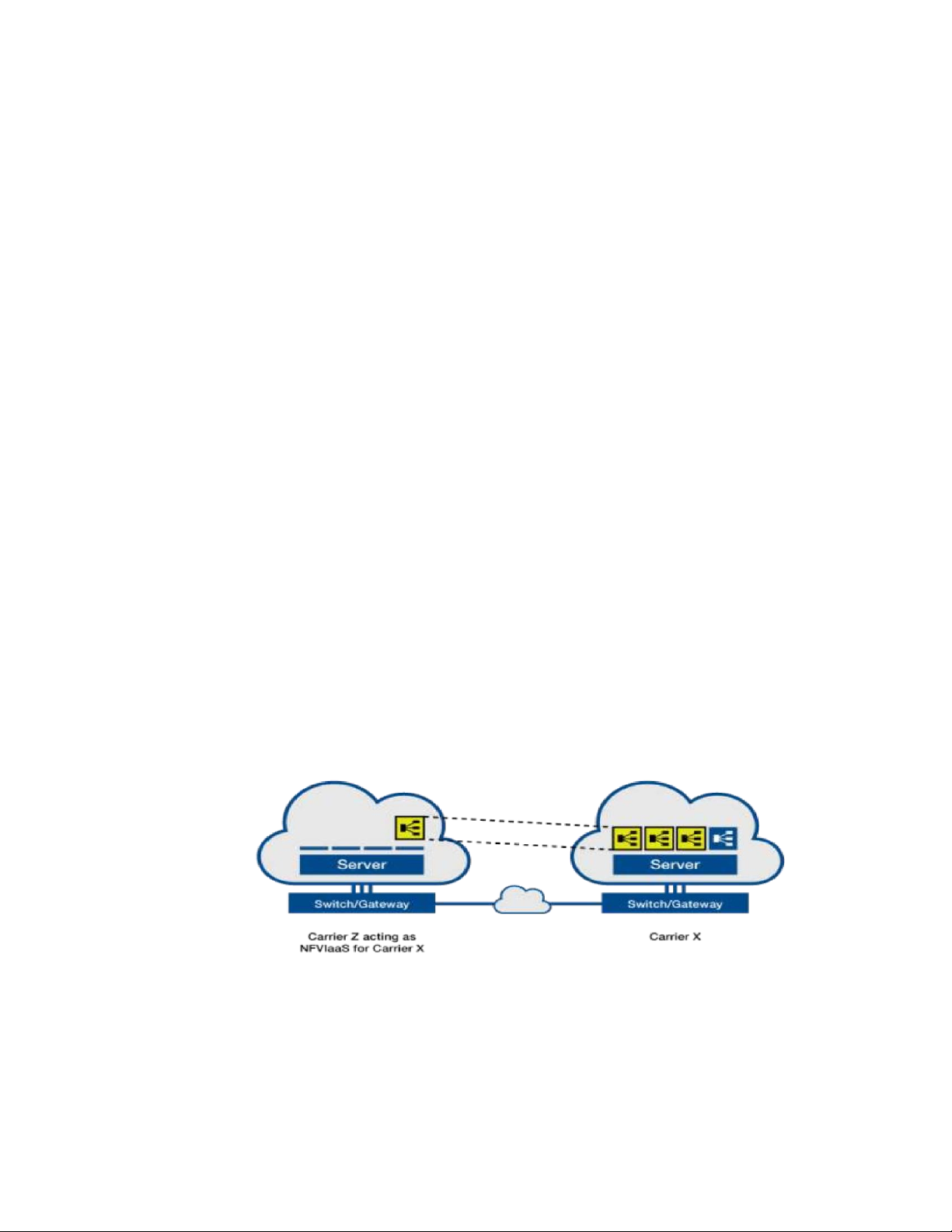

Hình 2.3: Ví dụ về NFVIaaS ......................................................................................... 12

Hình 3.1: Tổng quan về firewall .................................................................................... 14

Hình 3.2: What is VFW................................................................................................17

Hình 3.3: Thiết lập Network Adapter 2 cho máy ảo.....................................................20

Hình 3.4: Giao diện Finnix...........................................................................................21

Hình 3.5: Giao diện openwrt........................................................................................21

Hình 3.6: Giao diện quản lý mạng openwrt..................................................................22

Hình 3.7: Firewall của openwrt....................................................................................23

Hình 3.8: Thực hiện chặn địa chỉ..................................................................................24

Hình 3.9: Kiểm tra kết nối trên máy ảo........................................................................24 Lời nói đầu

Mạng tự quản trị đề cập đến các mạng máy tính có khả năng tự quản lý mà

không cần sự can thiệp của con người. Điều này được thực hiện thông qua việc sử dụng

các công nghệ tiên tiến như trí tuệ nhân tạo, học máy và tự động hóa.

Khái niệm mạng tự quản ngày càng trở nên quan trọng trong thời đại kỹ thuật số

ngày nay, nơi các mạng ngày càng trở nên phức tạp hơn và được yêu cầu phải phản

ứng nhanh hơn và thích ứng hơn với các nhu cầu thay đổi. Bằng cách tận dụng các

công nghệ tiên tiến này, các mạng tự quản có thể nhanh chóng phát hiện và phản hồi

các sự cố, tối ưu hóa hiệu suất mạng và cải thiện bảo mật tổng thể.

Việc áp dụng các mạng tự quản thể hiện một bước tiến đáng kể trong quá trình

phát triển của quản lý mạng và có khả năng cải thiện hiệu suất mạng, giảm chi phí và tăng cường bảo mật.

NFV (Network Function Virtualization) là một chiến lược của ngành viễn thông

để chuyển đổi các chức năng mạng truyền thống thành các dịch vụ được triển khai trên

các máy chủ ảo hóa. Đây là một cách tiếp cận mới để tối ưu hóa việc triển khai và quản lOMoAR cPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

lý các ứng dụng mạng, giảm thiểu chi phí và thời gian triển khai, đồng thời cải thiện

tính linh hoạt và khả năng thích ứng của mạng.

Trong kiến trúc truyền thống, các chức năng mạng (như tường lửa, bộ định

tuyến và cân bằng tải) thường được triển khai trên phần cứng riêng biệt, làm cho việc

mở rộng và nâng cấp mạng trở nên đắt đỏ và phức tạp. Với NFV, các chức năng này

được triển khai trên các máy chủ ảo hóa và quản lý bằng phần mềm, cho phép mạng

linh hoạt hơn và dễ dàng.

Trong đây tụi mình một số phần như sau giới thiệu phần mạng tự quản trị, sau đó

mình đi vào tìm hiểu NFV, và ứng dụng mô hình NFV cụ thể bọn mình sẽ ảo hóa firewall. I.

Mạng tự quản trị 1. Khái niệm

Self-managed Networks (Mạng tự quản trị) là một loại kiến trúc mạng trong đó

các thiết bị mạng (như router, switch, và gateway) có khả năng tự động quản lý và tự

động cấu hình. Các thiết bị mạng trong mạng tự quản lý có khả năng giao tiếp với nhau

và cùng làm việc với nhau để đạt được các mục tiêu về hiệu suất, an ninh, và sẵn sàng.

Mạng tự quản lý thường được xây dựng trên cơ sở của công nghệ tự động hóa,

trong đó các quy trình quản lý và cấu hình được tự động hóa để giảm thiểu sự can thiệp

của con người. Hệ thống tự động này có thể phát hiện và khắc phục các sự cố mạng

một cách nhanh chóng và đưa ra các phản hồi đáp ứng để duy trì sự liên lạc giữa các thiết bị mạng.

Trong khái niệm mạng tự quản lý được đề xuất, mỗi NE tự quản (sNE) trong

một mạng theo dõi các tài nguyên phần mềm cứng của nó theo định kỳ, chạy các xét

nghiệm chẩn đoán trong các thất bại theo kiểu phân cấp và xác định các vấn đề và các

báo cáo thất bại và sửa chữa cho một hệ thống quản lý mạng tập trung (sNM) để được

truy cập bởi các nhà khai thác mạng, kỹ thuật viên hiện trường, khách hàng và các sNE

khác trong mạng. Nếu vấn đề không thể khắc phục được sNE, sNM sẽ chạy logic dựa

trên quy tắc của riêng mình để xác định vấn đề có thể khắc phục được từ xa bởi sNMS.

Nếu không, một thông báo được gửi đến nhà điều hành mạng hoặc công nghệ trường

để khắc phục sự cố. Ưu điểm:

Tiết kiệm thời gian và chi phí: Với Self-managed networks, các thiết bị mạng

có thể tự động cấu hình và quản lý, giảm thiểu thời gian và chi phí cần thiết cho việc

cài đặt và vận hành mạng. lOMoAR cPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

Tính tự động cao: Self-managed networks cung cấp tính tự động cao đối với

việc cấu hình và chẩn đoán sự cố mạng. Điều này giúp giảm thiểu sai sót do con người

và cải thiện độ tin cậy và khả năng phục hồi của mạng.

Linh hoạt và dễ mở rộng: Self-managed networks cho phép mở rộng dễ dàng

và linh hoạt. Việc thêm các thiết bị mới vào mạng hoặc nâng cấp các thiết bị hiện có có

thể được thực hiện một cách nhanh chóng và dễ dàng. Nhược điểm:

Khả năng quản lý bị hạn chế: Với Self-managed networks, việc quản lý và

giám sát mạng trở nên khó khăn hơn do các thiết bị mạng không được giám sát bởi

nhân viên IT. Việc giải quyết sự cố mạng cũng phải được thực hiện bởi hệ thống tự

động, đôi khi không đủ hiệu quả.

Độ tin cậy bị giảm: Một số khó khăn về tự động hóa trong Self-managed

networks có thể dẫn đến giảm độ tin cậy của mạng. Ví dụ, nếu thiết bị mạng không cập

nhật phần mềm đầy đủ hoặc không hoạt động đúng cách, mạng có thể bị ảnh hưởng nghiêm trọng.

Khó khăn trong việc tùy chỉnh: Tính tự động cao của Self-managed networks

có thể làm cho việc tùy chỉnh hoặc tùy biến mạng trở nên khó khăn hơn. Điều này có

thể ảnh hưởng đến khả năng đáp ứng các yêu cầu kỹ

2. Mô hình kiến trúc

2.1. Mạng tự quản trị theo mô hình tập trung

Mạng tự quản trị theo mô hình tập trung là một kiến trúc mạng trong đó toàn bộ

quản lý và điều khiển của mạng đều được tập trung vào một trung tâm duy nhất. Trung

tâm này thường là một máy chủ hoặc một phần mềm quản lý mạng chạy trên một máy chủ.

Trong mô hình này, các thiết bị mạng như router, switch và access point được

cấu hình để tự động kết nối với trung tâm quản lý mạng. Trung tâm này sẽ cung cấp

cho các thiết bị mạng các thông tin cấu hình cần thiết để các thiết bị này hoạt động và giao tiếp với nhau.

Kiến trúc mạng tự quản trị theo mô hình tập trung sẽ bao gồm các phần tử mạng

tự quản tri sNE và một hệ thống quản lý mạng tự quản trị như hình 1.1. Một sNE sẽ

gồm nhiều agent thông minh. Mỗi agent tự quản trị (tức là agent thông minh) sẽ giám

sát thực thể, chạy chương trình chẩn đoán để xác định lỗi, thông báo lỗi, sửa lỗi, báo

cáo sửa lỗi đến cho hệ thống tự quản trị trung tâm sNMS . Các thông báo chỉ ra rằng

thực thể sửa chữa là sNE được giao tiếp với các NE khác, với sNMS, với người điều

hành và khách hàng (nếu muốn). Nếu lỗi không thể khắc phục được một cách nội bộ

sau 2-3 lần thì tùy thuộc vào lỗi mà một thông báo được gửi tới sNMS nói rõ là chưa xác định được lỗi. lOMoARcPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

Một phần tử mạng tự quản trị gồm một phần tử mạng thông minh (iNE) và một

hoặc nhiều agent thông minh (hình 1.1). Tùy thuộc vào hoạt động mà các agent có một

hoặc nhiều agent bảo dưỡng phần cứng thông minh (iHMA), agent bảo dưỡng hệ

điềuhành thông minh (iOMA), agent bảo dưỡng ứng dụng thông minh (iAMA) và

agent bảo dưỡng khả năng thông minh (iCMA).

Hình 1.1: Kiến trúc mạng tự quản trị theo mô hình tập trung

iHMA giảm sát theo chu kỳ các thực thể phần cứng như CPU, bộ nhớ, cổng vật lý,

kênh trao đổi thông tin, bộ đệm, bảng mạch lưng, bộ nguồn...và kích hoạt các hành

động bảo dưỡng đã được lập trình từ trước khi lỗi phần cứng xảy ra. iOMA định kỳ

giám sát hệ điều hành và kích hoạt các hành động bảo dưỡng có sẵn khi có lỗi hệ điều

hành. iAMA giảm sát theo chu kỳ các phần mềm ứng dụng và phần mềm giao thức,

kích hoạt các hành động đã xác định trước khi có lỗi giao thức và ứng dụng. Icma định

kỳ giám sát khả năng của hệ thống, tải, hiệu năng và thu thập các kết quả đo. Nếu có

lỗi xảy ra nó sẽ kích hoạt các hành động bảo dưỡng đã xác định trước. Ngoài ra các

sNE được thiết kế là một iNE cần có các thành phần phần cứng và phần mềm dự phòng

và các thành phần này có khả năng tự chạy các chương trình chẩn đoán của mình và

xác định được các thành phần bị lỗi.

NMS tự quản trị (sNMS) gồm NMS thông minh (iNMS) duy trì việc sửa lỗi từ xa;

bộ quản lý tác vụ TM quản lý các hoạt động và sao chép các module phần mềm cho

mỗi kiểu iNE; bộ quản lý lưu lượng TrfMgr(TrafficManager) giải quyết các vấn đề lưu

lượng mức mạng như chính sách định tuyến, cân bằng tải, điều khiển chấp nhận kết nối

(CAC) và điều khiển tắc nghẽn; bộ phân biệt chuyển tiếp sự kiện (EFD) chuyển tiếp lỗi

và thông báo việc sửa lỗi cho điều hành viên; DB để lưu trữ dữ liệu và giao diện người

dùng đồ họa GUI. GUI dựa trên Web cung cấp giao diện người - máy, mở và đóng

phiên làm việc với các client, thực hiện xác thực ban đầu, xác thực tất cả dữ liệu đã gửi lOMoARcPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

từ client, xử lý dữ liệu biểu đồ được tạo bởi trình phân tích cú pháp, tạo biểu đồ dựa

trên flash và đồ thị cho client của mình. Trình phân tích cú pháp xử lý các mẫu GUI.

DB lưu trữ các sự kiện GUI và dữ liệu thu thập được. TM ưu tiên và xếp lịch cho các

tác vụ bao gồm cả các hành động sửa chữa và cấu hình. Bộ xử lý dữ liệu

TrfMgr(Traffic Handler) thực hiện phép đo liên quan đến kết nối từ đầu cuối tới đầu

cuối và khả năng của NE, lưu trữ vào DB để hỗ trợ cho bộ quản lý lưu lượng TrfMgr(Traffic Manager).

Không có sự thay đổi trong việc giao tiếp giữa NMS và mạng khi tự quản trị. Các

giao thức phổ biến như SNMP, IPDR để lấy thông tin, NETCONF để cấu hình dữ liệu

và kiểm tra thông tin trạng thái và ngôn ngữ mô hình hóa YANG cũng được sử dụng.

Hình 1.2: Kiến trúc của NMS tự quản trị (sNMS)

Module logic dựa trên luật (Rule-Based Logic Module) trong các agent thông

minh sẽ xác định lỗi, khởi động việc sửa lỗi nếu là lỗi nội bộ của sNE, khởi động kiểm

tra việc sửa lỗi, xác định liệu thủ tục sửa lỗi hay một hoặc nhiều bước có bị lặp lại hay

không và thông báo cho tất cả các thành phần liên quan. Nếu lỗi không thuộc nội bộ

sNE thì sNE sẽ thông báo cho các bên liên quan bao gồm cả sNMS. Module lập lịch sẽ

xác định quyền ưu tiên và sắp xếp thứ tự các tác vụ của mỗi thực thể chức năng trong

sNE. Một API cung cấp giao diện cho các loại phần mềm và các thực thể phần cứng

trong sNE. Module xử lý dữ liệu thu thập dữ liệu cần thiết của sNE như số liệu các

phép đo liên quan, thực hiện việc sửa lỗi, lưu trữ dữ liệu liên quan đến các tác vụ.

Module AUTH xác thực việc truy nhập của người dùng nội bộ và việc truy nhập của

người dùng từ xa từ giao diện sNMS đến các agent sNE.

Mỗi iNE gồm nhiều thành phần nhỏ hơn như chip, OS, các phần mềm giao thức

và chúng đều có khả năng tự kiểm tra theo định kỳ để phát hiện lỗi, chạy các chương

trình chẩn đoán và xác định xem thực thể lỗi có thuộc bản thân mình không và thực lOMoAR cPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

hiện các bước chẩn đoán tiếp theo trong kiến trúc phân cấp. Khi có lỗi mà thực thể lỗi

đó không xác định được bởi chương trình chẩn đoán của thành phần nhỏ thì iNE sẽ

chạy chương trình chẩn đoán cho nhóm các thành phần nhỏ mà cùng thực hiện một

chức năng định trước nào đó như chuyển tiếp gói tin, chuyển tiếp các sự kiện...Nếu

chương trình chẩn đoán cho một nhóm các thành phần nhỏ cũng không xác định được

thực thể lỗi thì iNE sẽ chạy chương trình chẩn đoán tại mức NE để xác định lỗi. Sau

khi lỗi được xác định là phần cứng hoặc phần mềm, các agent tương ứng sẽ xác định

lỗi có thể khắc phục được không và báo cáo cho các bên liên quan trong thời gian ước

lượng sửa lỗi cho phép.

Mặt khác iNMS cũng giám sát mạng thuộc phạm vi quản lý của sNMS một cách

định kỳ, xác định các lỗi thuộc mức mạng, ước lượng thời gian sửa lỗi và báo cáo cho

các bên liên quan. Khi sNE thông báo rằng lỗi không phải nội bộ của mình tức là

chương trình kiểm tra không xác định được hoặc sNE không có khả năng sửa lỗi thì

module logic dựa trên luật của sNMS sẽ xác định xem sNE có lỗi hay không.

sNMS hoạt động được trang bị thêm một sNMS dự phòng. Các sNMS hoạt động và

dự phòng luôn tự kiểm tra định kỳ. Khi sNMS hoạt động bị lỗi, sNMS dự phòng sẽ

chuyển lên thay thế. Module TM của sNMS quản lý các tác vụ được thực hiện bởi

iNMS. Module logic dựa trên luật xác định xem liệu lỗi có được khắc phục từ xa bởi iNMS không.

iNMS gồm một bộ quản lý lỗi (FixManager) cho mỗi kiểu sNE để sửa lỗi sNE từ xa

các module lưu trữ các phần mềm tương ứng với các sNE và quản lý lưu lượng ở mức

mạng. Thêm nữa iNMS lưu giữ một bản sao của mỗi sNE agent và thực hiện tải lại từ

xa đến sNE khi cần thiết. • Ưu điểm:

Tính quản lý cao: Mô hình mạng tự quản trị theo mô hình tập trung cho phép quản

lý và giám sát toàn bộ mạng từ một điểm duy nhất. Điều này giúp đơn giản hóa việc

quản lý mạng và cải thiện khả năng giám sát và kiểm soát của hệ thống.

Bảo mật cao: Mô hình mạng tự quản trị theo mô hình tập trung cung cấp tính năng

bảo mật cao hơn cho mạng. Do các thiết bị mạng được quản lý tập trung, các chính

sách bảo mật có thể được áp dụng trên toàn mạng một cách dễ dàng và hiệu quả hơn.

Dễ dàng thực hiện cấu hình và nâng cấp: Với mô hình mạng tự quản trị theo mô

hình tập trung, việc thực hiện cấu hình và nâng cấp thiết bị mạng trở nên dễ dàng hơn.

Các thay đổi cấu hình có thể được thực hiện tập trung và áp dụng cho toàn bộ mạng,

giúp tiết kiệm thời gian và tăng tính linh hoạt của mạng. • Nhược điểm:

Sự cố ảnh hưởng lớn đến mạng: Nếu trung tâm quản lý gặp sự cố, toàn bộ mạng

sẽ bị ảnh hưởng nghiêm trọng. Vì vậy, mô hình mạng tự quản trị theo mô hình tập lOMoARcPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

trung cần phải được đảm bảo tính sẵn sàng cao để đảm bảo hoạt động liên tục của mạng.

Chi phí cao: Vì yêu cầu một trung tâm quản lý đáp ứng được nhiều thiết bị mạng,

mô hình mạng tự quản trị theo mô hình tập trung thường có chi phí cao hơn so với các mô hình mạng khác.

Không linh hoạt: Mô hình mạng tự quản trị theo mô hình tập trung không phù hợp

với các mạng có quy mô.

2.2. Mạng tự quản trị theo mô hình phân tán

Mạng tự quản trị theo mô hình phân tán là một mô hình mạng trong đó các thiết bị

mạng và các nút mạng được phân tán và quản lý tại từng điểm mạng. Trong mô hình

này, không có trung tâm quản lý mạng nào, mà các thiết bị và nút mạng hoạt động độc

lập và tự động cập nhật các thay đổi cấu hình mạng.

Với kiến trúc phân tán mạng được chia thành nhiều vùng mạng mà mỗi vùng mạng

có hệ thống quản lý mạng tự quản trị cấp vùng (sRMNS). Kiến trúc của sRNMS tương

tự như sNMS. Nó thực hiện tất cả các chức năng quản lý cho vùng mạng của mình và

thông báo cho sNMS và các sRNMS khác về các lỗi và tình trạng khắc phục. Việc

thông báo cho các sRNMS của các vùng khác là cần thiết để phối hợp sửa lỗi. sRNMS

có thể lựa chọn thông báo cho sNE nào trong miền mạng của mình.

Việc giám sát lưu lượng mức mạng và khả năng mức mạng từ đầu cuối tới đầu cuối

đi qua giữa các vùng mạng như chức năng CAC, cân bằng tải, điều khiển tắc nghẽn tại

mức mạng thuộc về sNMS. lOMoARcPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

Hình 1.3: Kiến trúc mạng tử quản trị theo mô hình phân tán • Ưu điểm:

Tính linh hoạt cao: Mô hình mạng tự quản trị theo mô hình phân tán cho phép các

thiết bị mạng được quản lý và giám sát tại nhiều điểm khác nhau trên mạng. Điều này

giúp tăng tính linh hoạt và độ phân tán của mạng.

Khả năng chịu lỗi cao: Với mô hình mạng tự quản trị theo mô hình phân tán, nếu

một thiết bị mạng gặp sự cố, các thiết bị khác trên mạng vẫn có thể hoạt động một cách

bình thường, giúp giảm thiểu rủi ro và tăng khả năng chịu lỗi của mạng.

Tiết kiệm chi phí: Mô hình mạng tự quản trị theo mô hình phân tán có thể giúp tiết

kiệm chi phí hơn so với mô hình tập trung. Vì quản lý và giám sát được phân tán trên

nhiều điểm trên mạng, không cần tài nguyên tập trung duy nhất, giúp giảm chi phí và

tăng tính linh hoạt của mạng. • Nhược điểm:

Khó quản lý: Vì các thiết bị mạng được phân tán trên nhiều nút khác nhau trên

mạng, việc quản lý và giám sát chúng có thể khó khăn hơn so với mô hình tập trung.

Bảo mật khó khăn: Mô hình mạng tự quản trị theo mô hình phân tán có thể làm tăng

rủi ro bảo mật của mạng. Do quản lý và giám sát phân tán trên nhiều điểm khác nhau

trên mạng, việc áp dụng các chính sách bảo mật có thể trở nên khó khăn và không hiệu quả.

Khó thực hiện cấu hình và nâng cấp: Với mô hình mạng tự quản trị theo mô hình

phân tán, việc thực hiện cấu hình và nâng cấp thiết bị mạng trở nên khó khăn hơn II.

Tổng quan về NFV (Network function virtualization)

1. Khái niệm về NFV

NFV được định nghĩa là một công nghệ cho phép ảo hóa các chức năng mạng bằng

cách triển khai các chức năng mạng này trong phần mềm và chạy chúng trên máy ảo.

NFV là một sự khởi đầu đáng kể so với các cách tiếp cận truyền thống đối với việc

thiết kế, triển khai và quản lý các dịch vụ mạng. NFV tách các chức năng mạng , chẳng

hạn như định tuyến, biên dịch địa chỉ mạng (NAT), tường lửa , phát hiện xâm nhập,

dịch vụ tên miền (DNS) và bộ nhớ đệm, khỏi các thiết bị cứng độc quyền và triển khai

các chức năng này trong phần mềm máy ảo. NFV được xây dựng dựa trên các công

nghệ VM tiêu chuẩn, mở rộng việc sử dụng chúng vào trong miền mạng. Công nghệ

này sử dụng các công nghệ ảo hóa tiêu chuẩn chạy trên phần cứng hiệu suất cao để áo lOMoARcPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

hóa các chức năng mạng. Nó có thể áp dụng cho bất kỳ chức năng mặt phẳng điều

khiển hoặc xử lý dữ liệu nào trong cả cơ sở hạ tầng mạng có dây và không dây.

Trong các mạng truyền thống, tất cả các thiết bị đều được triển khai trên các nền

tảng đóng và độc quyền bởi các nhà cung cấp thiết bị. Tất cả các phần tử mạng đều là

các thiết bị hoàn chỉnh bao gồm cả phần cứng và phần mềm và không thể chia sẻ phần

cứng. Mỗi thiết bị có yêu cầu phần cứng bổ sung để tăng dung lượng, nhưng phần cứng

này sẽ bị bỏ không dùng nếu hệ thống không dùng đến. Tuy nhiên với NFV, các phần

tử mạng là các ứng dụng độc lập được triển khai linh hoạt trên một nền tảng thống nhất

gồm các máy chủ, thiết bị lưu trữ và thiết bị chuyển mạch tiêu chuẩn. Bằng cách này,

phần mềm và phần cứng được tách rời và dung lượng cho mỗi ứng dụng được tăng

hoặc giảm bằng cách thêm hoặc bớt các tài nguyên ảo.

Hình 2.1: Khác nhau giữa mạng truyền thống và NFV 3. Kiến trúc NFV

Kiến trúc tham chiếu của NFV do ETSI được đề xuất như hình 2.1. Kiến trúc này gồm 4 khối chính. lOMoARcPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

Hình 2.2: Kiến trúc NFV

• Khối hạ tầng NFV(Network Functions Virtualisation Infratructure – NFVI):

Bao gồm các tài nguyên phần cứng và phần mềm tạo ra môi trường các VNF

được triển khai. NFVI ảo hóa tính toán vật lý, lưu trữ và kết nối mạng và đặt

chúng vào các nhóm tài nguyên.

• Các chức năng mạng được ảo hóa VNF/ hệ thống quản lý các phần tử EMS: Tập

hợp các VNF được triển khai trong phần mềm để chạy trên tài nguyên tính toán,

lưu trữ và mạng ảo, cùng với tập hợp các hệ thống quản lý phần tử (EMS) thực hiện quản lý VNF.

• Khối điều phối và quản lý (NFV Manage and Orchestrate – NFV MANO): thực

hiện quản lý và điều phối tất cả các tài nguyên trong môi trường NFV. Điều này

bao gồm tài nguyên tính toán, mạng, lữu trữ và máy ảo.

• Hệ thống hỗ trợ kinh doanh/điều hành – OSS/BSS: Hệ thống hỗ trợ hoạt động

và kinh doanh do nhà cung cấp dịch vụ VNF thực hiện.

Có thể coi kiến trúc NFV gồm 3 lớp. Lớp dưới cùng bao gồm NFVI cùng với bộ

quản lý hạ tầng ảo hóa cung cấp và quản lý môi trường tài nguyên ảo và các tài nguyên

vật lý cơ bản. Lớp tiếp theo gồm VNF cung cấp phần mềm triển khai các chức năng

mạng, cùng với hệ thống quản lý phần tử và một hoặc nhiều bộ quản lý VNF. Lớp trên

cùng, gồm bộ quản lý, điều phối và kiếm soát lớp bao gồm OSS/BSS và bộ điều phối NFV.

4. Một số lợi ích khi triển khai NFV lOMoARcPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

1. Giảm chi phí vận hành: NFV giúp giảm chi phí bằng cách giảm thiểu việc phải

đầu tư vào phần cứng riêng biệt để triển khai các chức năng mạng.

2. Tăng tính linh hoạt: Các chức năng mạng được triển khai và quản lý trên nền

tảng ảo hóa, cho phép các nhà cung cấp dịch vụ mạng dễ dàng thay đổi và cập

nhật các chức năng mạng.

3. Tăng tính khả dụng và độ tin cậy: NFV cho phép triển khai các chức năng

mạngtrên các máy ảo khác nhau, từ đó tăng tính khả dụng và độ tin cậy của mạng.

4. Tăng tính mở rộng: NFV cho phép các nhà cung cấp dịch vụ mạng tăng tính mở

rộng của mạng bằng cách dễ dàng triển khai các chức năng mạng mới hoặc mở

rộng các chức năng mạng hiện có.

5. Tăng tính tương thích: NFV giúp tăng tính tương thích của các chức năng mạng

với các nền tảng và công nghệ khác nhau, cho phép các nhà cung cấp dịch vụ

mạng tích hợp các chức năng mạng từ nhiều nhà cung cấp khác nhau một cách dễ dàng.

5. Ứng dụng của NFV

5.1. Cơ cở hạ tầng ảo hóa chức năng mạng như một dịch vụ

Cơ sở hạ tầng ảo hóa chức năng mạng, NFVIaaS, là một kịch bản trong đó nhà

cung cấp dịch vụ thực thi và triển khai một NFVI có thể được sử dụng để hỡ trợ VNF

cho cả nhà cung cấp NFVIaaS và các nhà cung cấp dịch vụ khác. Đối với nhà cung cấp

NFVIaaS, dịch vụ này cung cấp tính kinh tế theo quy mô. Cơ sở hạ tầng có quy mô để

hỗ trợ nhu cầu riêng của nhà cung cấp về việc triển khai VNF và dung lượng bổ sung

có thể được bán cho các nhà cung cấp khác. Khách hàng NFVIaaS có thể cung cấp

dịch vụ bằng cách sử dụng việc triển khai VNFs, cho các dịch vụ mới hoặc mở rộng

các dịch vụ hiện có. Các nhà cung cấp điện toán đám mây có thể nhận thấy dịch vụ này đặc biệt hấp dẫn.

Hình 2.3: Ví dụ về NFVIaaS 4.2.

Chức năng mạng ảo như một dịch vụ.

Trong khi NFVIaaS tương tự với mô hình đám mây cơ sở hạ tầng như một dịch vụ

IaaS thì chức năng mạng ảo hoá như một dịch vụ cung cấp các cơ sở hạ tầng cho phép

nhà cũng cấp dịch vụ mạng phát triển và triển khai các VNF với chi phí và thời gian lOMoAR cPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

giảm so với việc triển khai NFVI và VNF. Với VNFaaS một nhà cung cấp phát triển

VNFs có sẵn cho khách hàng, trong đó người dùng chỉ cần trả tiền cho các tính năng

mạng cụ thể mà họ muốn sử dụng, thay vì phải đầu tư vào việc mua sắm, cài đặt và bảo

trì phần cứng. Việc triển khai các chức năng mạng ảo như một dịch vụ giúp cho các tổ

chức tiết kiệm chi phí, tăng tính linh hoạt và cải thiện hiệu quả vận hành mạng. 4.3.

Nền tảng ảo hoá như một dịch vụ .

Nền tảng ảo hóa như một dịch vụ (Virtual Network Provider as a Service, VNPaaS) là

một mô hình cung cấp các tài nguyên máy tính như máy ảo, lưu trữ và mạng qua

internet cho các ứng dụng và các nhà phát triển phần mềm. Với VNPaaS, các nhà cung

cấp dịch vụ có thể cung cấp cho khách hàng của họ các tài nguyên máy tính ảo hóa

theo yêu cầu, thay vì phải đầu tư vào các tài nguyên vật lý đắt tiền và khó quản lý.

VNPaaS cung cấp cho các nhà phát triển và các doanh nghiệp tính linh hoạt trong việc

triển khai các ứng dụng của họ. Với VNPaaS, họ có thể dễ dàng triển khai các ứng

dụng trên các máy ảo và điều chỉnh tài nguyên máy tính theo nhu cầu của họ, thay vì

phải đầu tư vào việc mua sắm, cài đặt và bảo trì phần cứng.

Một số lợi ích của VNPaaS bao gồm tính linh hoạt cao, chi phí thấp hơn, quản lý tài

nguyên dễ dàng và giảm thiểu thời gian triển khai. Các nhà cung cấp dịch vụ cũng có

thể tận dụng lợi thế của nền tảng ảo hóa để cung cấp các dịch vụ chuyên nghiệp và dễ

dàng mở rộng hoạt động của họ.

III. Giới thiệu về tường lửa PfSense.

1. Khái niệm về tường lửa.

Tường lửa là một thiết bị phần cứng , phần mềm hoặc là cả 2 kết hợp với nhau , và

hoạt động trong môi trường mạng nội bộ làm 1 rào chắn để ngăn chặn một số liên lạc

bị cấm bởi các chính sách . lOMoARcPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

Với sự phát triển của internet, chúng ta có thể truy xuất thông tin mọi lúc, mọi nơi.

Người dùng đầu cuối chỉ cần ngồi trước máy tinh của mình vẫn có thể cập nhật được

các tin tức, tìm kiếm dữ liệu và download phần mềm. Nhưng chính sự rộng rãi của

internet sẽ là nơi phát tán nhiều virus và các chương trình phần mềm độc hại .

Để ngăn những truy cập trái phép cũng như các chương trình độc hại thâm nhập,

ngoài việc cài đặt một chương trình Anti – Virus đủ mạnh cho máy tinh của bạn còn

phải có một hệ thống có khả năng quản lý tất cả các truy cập từ bên trong máy tính ra

internet và từ internet vào máy tính. Hệ thống đó gọi là tường lửa ( Firewall).

Hình 3.1: Tổng quan về firewall

6. Tường lửa PfSense -

PfSense là tường lửa mềm, tức là bạn chỉ cần một máy tính bất kì, hoặc tốt hơn

là mộtmáy chủ, rồi cài đặt pfSense là đã có ngay một tường lửa mạnh mẽ cho hệ

thống mạng trong doanh nghiệp. Trong phân khúc tường lửa cho doanh nghiệp vừa và

nhỏ, với khoảng dưới 1000 người sử dụng. -

PfSense được đánh giá là tường lửa nguồn mở tốt nhất hiện nay với khả năng

đáp ứnglên tới hàng triệu kết nối đồng thời. Không những thế, tường lửa pfSense còn

có nhiều tính năng mở rộng tích hợp, tất cả trong một, vượt xa các tưởng lửa thông

thường, kể cả các tường lửa cứng của các hãng nổi tiếng về thiết bị mạng.

Bảo vệ mạng ảo: Trên môi trường NFV, các ứng dụng và dịch vụ thường được

triển khai trên các máy chủ ảo và mạng ảo. Tuy nhiên, việc bảo vệ mạng ảo và máy chủ

ảo trên môi trường NFV là rất quan trọng, do đó Virtual Firewall được sử dụng để

giám sát và kiểm soát lưu lượng truy cập mạng. Các tính năng của Virtual Firewall bao

gồm: chặn truy cập vào mạng từ các nguồn không được cho phép, chặn các gói tin có

chứa mã độc, giám sát các lưu lượng mạng để phát hiện các hành vi tấn công. lOMoAR cPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

Tích hợp với các giải pháp an ninh khác: Virtual Firewall có thể được tích

hợp với các giải pháp an ninh khác như IDS và IPS để tăng cường tính bảo mật và

giảm thiểu các mối đe dọa mạng. IDS được sử dụng để phát hiện các tấn công mạng

bằng cách giám sát các lưu lượng mạng và phát hiện các mẫu tấn công được biết đến.

Trong khi đó, IPS được sử dụng để chặn các tấn công mạng bằng cách tự động phát

hiện và chặn các gói tin có hành vi độc hại.

Quản lý dễ dàng: Virtual Firewall có khả năng quản lý và cấu hình từ xa, giúp

người quản trị có thể kiểm soát lưu lượng truy cập và bảo mật thông tin từ bất kỳ đâu.

Các đặc tính quản lý của Virtual Firewall bao gồm: khả năng cấu hình, theo dõi và báo

cáo hoạt động của tường lửa từ một điểm duy nhất.

Tính linh hoạt: Virtual Firewall có khả năng mở rộng để đáp ứng nhu cầu của

các tổ chức về quản lý lưu lượng truy cập và bảo mật thông tin trên mạng ảo. Các tính

năng của Virtual Firewall cho phép người quản trị dễ dàng thêm hoặc xoá các chính

sách bảo mật, đặt giới hạn truy cập mạng cho các máy chủ ảo và ứng dụng.

Tối ưu hóa hiệu suất mạng: Virtual Firewall giúp tối ưu hóa hiệu suất mạng bằng

cách giảm thiểu lưu lượng mạng không cần thiết và đảm bảo các gói tin chỉ đi qua các

máy chủ ảo và mạng ảo được cho phép. Nó có khả năng xác định và loại bỏ các gói tin

mạng không cần thiết như các gói tin quảng cáo, giúp cải thiện hiệu suất mạng và giảm độ trễ.

Virtual Firewall cũng hỗ trợ nhiều tính năng bảo mật như kiểm soát truy cập, giám

sát lưu lượng mạng, phân tích định dạng các gói tin, phát hiện và ngăn chặn các tấn

công mạng từ bên ngoài hoặc từ bên trong mạng ảo.

Một số ưu điểm của pdSense:

Miễn phí chi phí cài đặt: Hoàn toàn miễn phí, giá cả là ưu thế vượt trội của

tường lửa pfSense. Tuy nhiên, rẻ không có nghĩa là kém chất lượng, tường lửa pfSense

hoạt động cực kỳ ổn định với hiệu năng cao, đã tối ưu hóa mã nguồn và cả hệ điều

hành. Cũng chính vì thê, pfSense không cần nền tảng phần cứng mạnh.

Tính Toàn diện: Nếu doanh nghiệp không có đường truyền tốc độ cao, tường

lửa pfSense chỉ cần cài đặt lên một máy tính cá nhân là có thể bắt đầu hoạt động. Điều

đó càng góp phần làm giảm chi phí triển khai, đồng thời tạo nên sự linh hoạt, tính mở

rộng/sẵn sàng chưa từng có, khi doanh nghiệp muốn có nhiều hơn một tường lửa.

Chất lượng tốt: Không chỉ là một tường lửa, pfSense hoạt động như một thiết

bị mạng tổng hợp với đầy đủ mọi tính năng toàn diện sẵn sàng bất cứ lúc nào. Khi có

một vấn đề về hệ thống mạng phát sinh, thay vì phải loay hoay tìm thiết bị và mất thời

gian đặt hàng, doanh nghiệp có thể kết hợp các tính năng đa dạng trên pfSense để tạo

thành giải pháp hợp lý, khắc phục sự cố ngay lập tức. lOMoAR cPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

Quản trị đơn giản: Không kém phần quan trọng đó là khả năng quản lý. Tường

lửa pfSense được quản trị một cách dễ dàng, trong sáng qua giao diện web.

Một số nhược điểm của Virtual Firewall:

Khả năng mở rộng giới hạn: VFW có thể gặp khó khăn trong việc mở rộng

khi các mạng ảo của tổ chức phát triển và mở rộng. Nếu không được cấu hình chính

xác, VFW có thể dẫn đến trở ngại trong việc mở rộng mạng ảo.

Khả năng phát hiện bất thường hạn chế: VFW chỉ có thể phát hiện các hành

vi tấn công mạng dựa trên các chính sách bảo mật được cấu hình trước. Nếu một cuộc

tấn công mạng không được chứng minh đáp ứng với các chính sách đó, VFW không

thể phát hiện các hoạt động bất thường.

Cấu hình phức tạp: Cấu hình VFW có thể phức tạp đối với những người không

có kinh nghiệm về quản trị an ninh mạng. Cấu hình sai có thể dẫn đến các lỗ hổng bảo

mật hoặc hiệu suất kém.

Khả năng phản ứng chậm: VFW không phải là một giải pháp bảo mật hoàn

hảo và có thể không phản ứng nhanh chóng với các cuộc tấn công mới. Trong khi các

giải pháp an ninh khác như IPS có thể tự động phát hiện và ngăn chặn các mối đe dọa

mới, VFW chỉ phản ứng dựa trên các chính sách bảo mật cấu hình trước.

Yêu cầu tài nguyên: Việc triển khai VFW có thể yêu cầu nhiều tài nguyên hơn

so với triển khai các tường lửa vật lý. Điều này có thể làm tăng chi phí hoạt động và quản trị mạng ảo.

7. Nhiệm vụ của tường lửa.

- Bảo vệ thông tin : bảo vệ các dữ liệu quan trọng trong hệ thống mạng nội bộ ,

tài nguyên hệ thống. Giúp cho người dùng, doanh nghiệp, tổ chức an toàn thông tin.

-Phòng thủ các cuôc tấn công: Ngoài việc bảo vệ các thông tin từ bên trong hệ

thống ,Firewall còn có thể chống lại các cuộc tấn công từ bên ngoài.

Ngoài ra, Tường Lửa ( Firewall) còn có nhiều chức năng khác kiểm tra ,lọc các lưu

lượng vào /ra hệ thống, bảo vệ an toàn các thông tin từ bên trong và ngăn chặn sự cố

gắng truy nhập từ bên ngoài vào hệ thống mạng.

8. Cách triển khai tường lửa để ứng dụng trong đời sống.

9. Các chức năng và vai trò của firewall.

- Các chức năng và vai trò của firewall:

Công việc của firewall tương đối khó khăn. Theo đó, tường lửa phải biết và định nghĩa

được sự khác biệt của hợp pháp hay gây hại. Bên cạnh đó, nó còn phải biết cách nhận

biết các trường hợp ngoại lệ để loại bỏ kết nối xấu, làm việc với kết nối tốt. lOMoAR cPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5 - Vai trò cùa firewall:

Firewall giúp kiểm soát luồng thông tin giúp chúng phát hiện và phán xét những hành

vi được truy cập và không được truy cập vào bên trong hệ thống, đảm bảo tối đa sự an toàn thông tin.

+ Cho phép hoặc vô hiệu hóa các dịch vụ truy cập ra bên ngoài, đảm bảo thông tin chỉ có trong mạng nội bộ.

+ Cho phép hoặc vô hiệu hóa các dịch vụ bên ngoài truy cập vào trong.

+ Phát hiện và ngăn chặn các cuộc tấn công từ bên ngoài. + Hỗ

trợ kiểm soát địa chỉ truy cập (bạn có thể đặt lệnh cấm hoặc là cho phép).

+ Kiểm soát truy cập của người dùng.

+ Quản lý và kiểm soát luồng dữ liệu trên mạng.

+ Xác thực quyền truy cập.

+ Hỗ trợ kiểm soát nội dung thông tin và gói tin lưu chuyển trên hệ thống mạng.

+ Lọc các gói tin dựa vào địa chỉ nguồn, địa chỉ đích và số Port ( hay còn cổng), giao thức mạng.

+ Người quản trị có thể biết được kẻ nào đang cố gắng để truy cập vào hệ thống mạng.

+ Firewall hoạt động như một Proxy trung gian.

+ Bảo vệ tài nguyên của hệ thống bởi các mối đe dọa bảo mật.

+ Cân bằng tải: Có thể sử dụng nhiều đường truyền internet cùng một lúc, việc chia tải

sẽ giúp đường truyền internet ổn định hơn rất nhiều. References

1. Quản trị mạng, Bài giảng của bộ môn Mạng viễn thông, Học viện công nghệ

bưu chính viễn thông, 2021. lOMoAR cPSD| 36067889

Tiểu luận môn Quản trị mạng Nhóm 5

2. Mạng định nghĩa bằng phần mềm và ảo hóa chức năng mạng (SDN&NFV),

Họcviện công nghệ bưu chính viễn thông,