Preview text:

lOMoAR cPSD| 59092960 MSV: 2722245634 Họ tên: Phạm Minh Thành Lớp: TH27.48

Câu hỏi và bài tập 1

(Sử dụng file giáo trình từ trang 3-12 để trả lời các câu hỏi sau)

1. Trình bày các khái niệm về an toàn thông tin và bảo mật thông tin

An toàn thông tin là bàn về bằng cách nào chống lại tấn công vào hệ thống thông

tin hoặc phát hiện ra chúng. Trên thực tế có rất nhiều cách và nhiều kiểu tấn công

khác nhau. Thường thuật ngữ đe doạ và tấn công được dùng như nhau. Cần tập

trung chống một số kiểu tấn công chính: thụ động và chủ động.

Bảo mật thông tin là đề cập đến các biện pháp kỹ thuật và quản lý nhằm đảm

bảo rằng thông tin nhạy cảm chỉ được truy cập và sử dụng bởi những người

hoặc hệ thống được ủy quyền

2. Vai trò của an toàn thông tin và bảo mật thông tin

• Bảo vệ tính toàn vẹn, tính bí mật và tính sẵn sàng của thông tin và tài nguyên hệ thống

• Giảm thiểu rủi ro từ các cuộc tấn công hoặc mất mát dữ liệu, góp

phần duy trì sự tin tưởng của người dùng và đối tác

• Đảm bảo tuân thủ các quy định và tiêu chuẩn về bảo mật, như ISO 27001 hay GDPR

3. Các nguy cơ tấn công vào hệ thống thông tin

Các hiểm họa đối với hệ thống có thể được phân loại thành hiểm họa vô tình

hay cố ý, chủ động hay thụ động.

- Hiểm họa vô tình: khi người dùng khởi động lại hệ thống ở chế độ đặc

quyền, họ có thể tùy ý chỉnh sửa hệ thống. Nhưng sau khi hoàn thành lOMoAR cPSD| 59092960 MSV: 2722245634 Họ tên: Phạm Minh Thành Lớp: TH27.48

công việc họ không chuyển hệ thống sang chế độ thông thường, vô tình

để kẻ xấu lợi dụng.

- Hiểm họa cố ý: như cố tình truy nhập hệ thống trái phép.

- Hiểm họa thụ động: là hiểm họa nhưng chưa hoặc không tác động trực

tiếp lên hệ thống, như nghe trộm các gói tin trên đường truyền.

- Hiểm họa chủ động: là việc sửa đổi thông tin, thay đổi tình trạng hoặc

hoạt động của hệ thống.

4. Các yêu cầu cũng như mục tiêu của việc đảm bảo an toàn và bảo mật thông tin

• An toàn thông tin đã thay đổi rất nhiều trong thời gian gần đây. Trước kia hầu

như chỉ có nhu cầu bảo mật thông tin, nay đòi hỏi thêm nhiều yêu cầu mới

như an ninh máy chủ và trên mạng.

• Các phương pháp truyền thống được cung cấp bởi các cơ chế hành chính và

phương tiện vật lý như nơi lưu trữ bảo vệ các tài liệu quan trọng và cung cấp

giấy phép được quyền sử dụng các tài liệu mật đó.

• Máy tính đòi hỏi các phương pháp tự động để bảo vệ các tệp và các thông tin

lưu trữ. Nhu cầu bảo mật rất lớn và rất đa dạng, có mặt khắp mọi nơi, mọi lúc.

Do đó không thể không đề ra các qui trình tự động hỗ trợ bảo đảm an toàn thông tin.

• Việc sử dụng mạng và truyền thông đòi hỏi phải có các phương tiện bảo vệ dữ

liệu khi truyền. Trong đó có cả các phương tiện phần mềm và phần cứng, đòi

hỏi có những nghiên cứu mới đáp ứng các bài toán thực tiễn đặt ra.

5. Quy trình và mô hình đảm bảo an toàn thông tin và bảo mật thông tin

1. Xác định và đánh giá tài sản thông tin lOMoAR cPSD| 59092960 MSV: 2722245634 Họ tên: Phạm Minh Thành Lớp: TH27.48

Mục tiêu: Xác định tài sản thông tin quan trọng của tổ chức và đánh giá rủi ro liên quan.

Hoạt động: Xác định những thông tin nào cần được bảo vệ (như dữ liệu

khách hàng, bí mật kinh doanh), phân loại chúng dựa trên mức độ quan

trọng và nhạy cảm. Sau đó, đánh giá các mối đe dọa và rủi ro mà các tài sản này có thể gặp phải.

2. Phân tích và đánh giá rủi ro

Mục tiêu: Đánh giá các mối nguy cơ có thể ảnh hưởng đến tài sản thông tin

và tính toán khả năng cũng như mức độ nghiêm trọng của rủi ro.

Hoạt động: Phân tích các lỗ hổng bảo mật tiềm ẩn, các mối đe dọa như tấn

công mạng, mã độc, và các rủi ro phát sinh từ người dùng nội bộ. Sau đó xác

định mức độ rủi ro và ưu tiên xử lý những rủi ro có mức độ cao nhất.

3. Lập kế hoạch kiểm soát và bảo vệ

Mục tiêu: Thiết kế và triển khai các biện pháp bảo mật nhằm giảm thiểu rủi ro.

Hoạt động: Thiết lập các biện pháp kiểm soát an ninh như tường lửa

(firewall), mã hóa (encryption), xác thực người dùng (authentication), kiểm

soát truy cập (access control). Phát triển quy trình sao lưu dữ liệu và khôi

phục dữ liệu sau sự cố.

4. Thực thi chính sách bảo mật lOMoAR cPSD| 59092960 MSV: 2722245634 Họ tên: Phạm Minh Thành Lớp: TH27.48

Mục tiêu: Áp dụng các biện pháp bảo mật và đào tạo nhân viên về chính sách an toàn thông tin.

Hoạt động: Thực hiện cài đặt các công nghệ bảo mật đã lên kế hoạch, đồng

thời tổ chức các buổi đào tạo, nâng cao nhận thức về bảo mật thông tin cho

nhân viên. Kiểm soát truy cập, hạn chế quyền truy cập dữ liệu với những

người không cần thiết.

5. Giám sát và phát hiện

Mục tiêu: Theo dõi liên tục hệ thống để phát hiện và ứng phó kịp thời với các sự cố bảo mật.

Hoạt động: Sử dụng các hệ thống giám sát (IDS/IPS – Hệ thống phát hiện

và ngăn chặn xâm nhập), log hệ thống để phát hiện những hành vi bất

thường hoặc dấu hiệu của một cuộc tấn công. Điều tra các sự cố bảo mật và

thực hiện các biện pháp ứng phó phù hợp.

Mô hình bảo mật thông tin:

1. Mô hình bảo mật CIA (Confidentiality – Integrity – Availability):

Confidentiality (Bí mật): Bảo vệ thông tin khỏi truy cập trái phép, đảm bảo

chỉ những người được phép mới có quyền xem thông tin.

Integrity (Toàn vẹn): Đảm bảo thông tin không bị thay đổi hoặc sửa đổi một cách trái phép.

Availability (Sẵn sàng): Đảm bảo thông tin và hệ thống luôn sẵn sàng cho

những người dùng hợp lệ khi cần. lOMoAR cPSD| 59092960 MSV: 2722245634 Họ tên: Phạm Minh Thành Lớp: TH27.48

2. Mô hình bảo mật Zero Trust:

Đây là mô hình không tin tưởng bất kỳ ai hoặc bất kỳ thiết bị nào, ngay cả

khi chúng đã nằm trong mạng nội bộ. Mỗi yêu cầu truy cập phải được xác

thực, ủy quyền, và liên tục được giám sát.

3. Mô hình Bảo mật Đa lớp (Defense in Depth):

Sử dụng nhiều lớp bảo mật để ngăn chặn các mối đe dọa ở nhiều cấp độ khác

nhau (ứng dụng, mạng, dữ liệu, người dùng). Mỗi lớp sẽ giúp giảm thiểu rủi

ro nếu một lớp bị xuyên thủng.

4. Mô hình bảo mật NIST (National Institute of Standards and Technology):

NIST phát triển khung bảo mật bao gồm năm bước chính: Xác định

(Identify), Bảo vệ (Protect), Phát hiện (Detect), Ứng phó (Respond), và Phục hồi (Recover).

Việc kết hợp quy trình và mô hình bảo mật phù hợp sẽ giúp tổ chức xây

dựng được hệ thống bảo mật mạnh mẽ, giảm thiểu rủi ro và duy trì sự ổn

định trong hoạt động kinh doanh.

6. Định hướng để tăng cường an toàn thông tin và bảo mật thông tin

Định hướng để tăng cường an toàn và bảo mật thông tin cần dựa trên việc phát

triển các biện pháp phòng ngừa, giám sát, và ứng phó phù hợp với môi trường công

nghệ và mối đe dọa ngày càng phức tạp. Dưới đây là một số định hướng quan trọng:

1. Tăng cường nhận thức và đào tạo về bảo mật: lOMoAR cPSD| 59092960 MSV: 2722245634 Họ tên: Phạm Minh Thành Lớp: TH27.48

Định hướng: Cần thường xuyên tổ chức các khóa đào tạo, hội thảo về bảo

mật thông tin cho nhân viên ở mọi cấp độ, không chỉ tập trung vào nhân viên

IT. Đảm bảo mọi người hiểu rõ vai trò của họ trong việc bảo vệ thông tin và

các biện pháp cần thiết như bảo mật mật khẩu, chống phishing, và xử lý dữ liệu an toàn.

2. Áp dụng mô hình Zero Trust:

Định hướng: Xây dựng mô hình bảo mật “Zero Trust”, tức là không tin

tưởng bất kỳ người dùng hay thiết bị nào, ngay cả khi chúng đã nằm trong

hệ thống mạng của tổ chức. Điều này bao gồm việc xác thực danh tính

thường xuyên, kiểm soát truy cập chặt chẽ, và mã hóa dữ liệu trong toàn bộ chu trình hoạt động.

3. Cải tiến quy trình quản lý truy cập và xác thực:

Định hướng: Sử dụng phương pháp xác thực đa yếu tố (MFA), kết hợp

nhiều yếu tố như mật khẩu, thiết bị xác thực và sinh trắc học để nâng cao

bảo mật. Quản lý quyền truy cập (IAM – Identity Access Management) và

áp dụng các chính sách hạn chế quyền truy cập chỉ với các cá nhân có trách

nhiệm trực tiếp với tài nguyên.

4. Áp dụng mã hóa mạnh mẽ:

Định hướng: Áp dụng các phương pháp mã hóa tiên tiến cho dữ liệu nhạy

cảm, như mã hóa AES-256 hoặc RSA-2048. Đồng thời, mã hóa dữ liệu trong lOMoAR cPSD| 59092960 MSV: 2722245634 Họ tên: Phạm Minh Thành Lớp: TH27.48

khi truyền tải qua mạng công cộng, bao gồm sử dụng giao thức HTTPS,

VPN, và các công cụ bảo mật dữ liệu đám mây.

5. Cải thiện khả năng giám sát và phát hiện tấn công:

Định hướng: Xây dựng hệ thống giám sát an ninh thông tin liên tục (SIEM

– Security Information and Event Management) để theo dõi và phân tích log

sự kiện. Sử dụng các hệ thống phát hiện xâm nhập (IDS/IPS) để cảnh báo về

các hoạt động bất thường. Sử dụng AI và machine learning để phát hiện tấn công phức tạp.

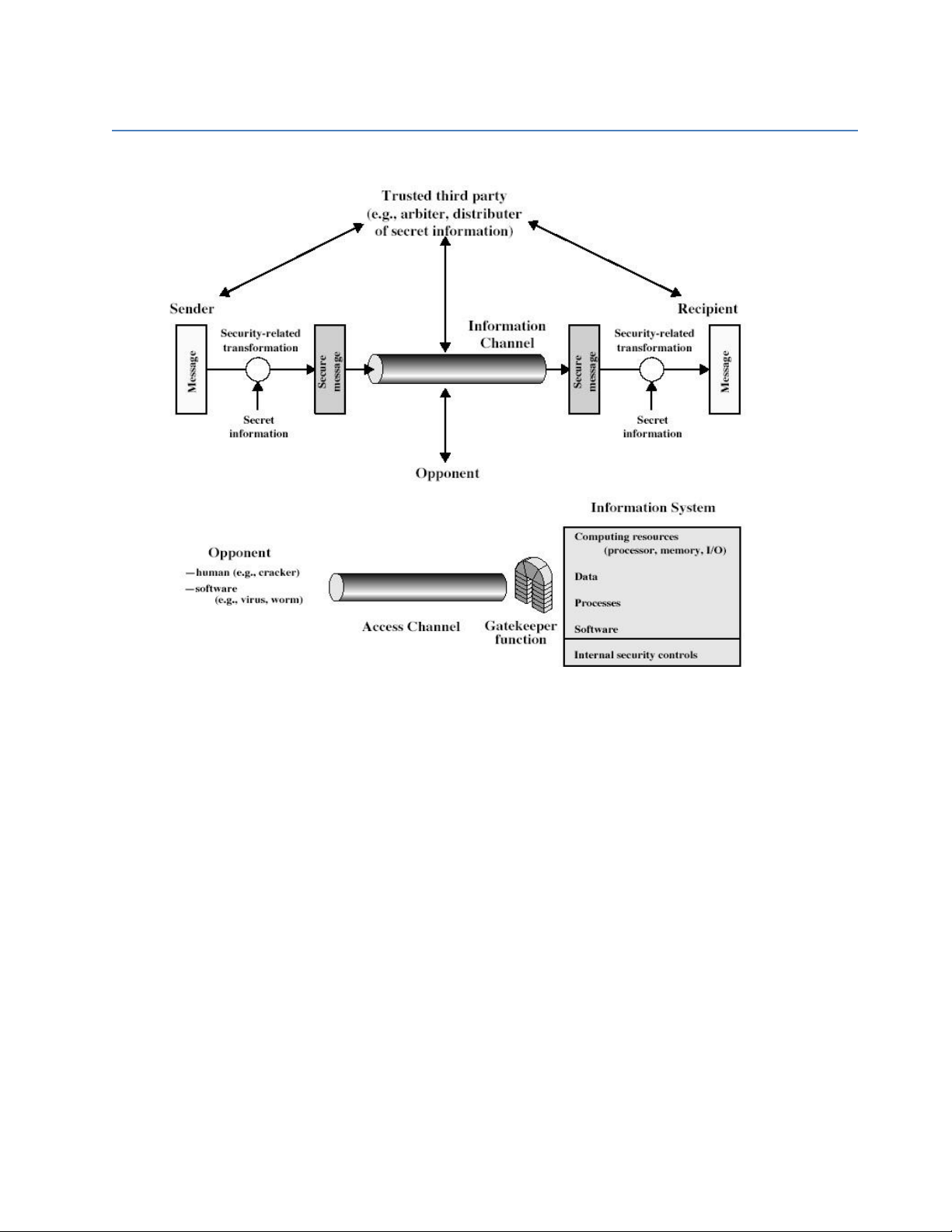

7. Trình bày mô hình mạng an toàn

Sử dụng mô hình trên đòi hỏi chúng ta phải thiết kế:

o thuật toán phù hợp cho việc truyền an toàn. o Phát sinh các thông

tin mật (khoá) được sử dụng bởi các thuật toán. o Phát triển các

phương pháp phân phối và chia sẻ các thông tin mật.

o đặc tả giao thức cho các bên để sử dụng việc truyền và thông tin

mật cho các dịch vụ an toàn. lOMoAR cPSD| 59092960 MSV: 2722245634 Họ tên: Phạm Minh Thành Lớp: TH27.48

Sử dụng mô hình trên đòi hỏi chúng ta phải:

o Lựa chọn hàm canh cổng phù hợp cho người sử dụng có danh tính.

o Cài đặt kiểm soát quyền truy cập để tin tưởng rằng chỉ có người

có quyền mới truy cập được thông tin đích hoặc nguồn. o Các hệ

thống máy tính tin cậy có thể dùng mô hình này.

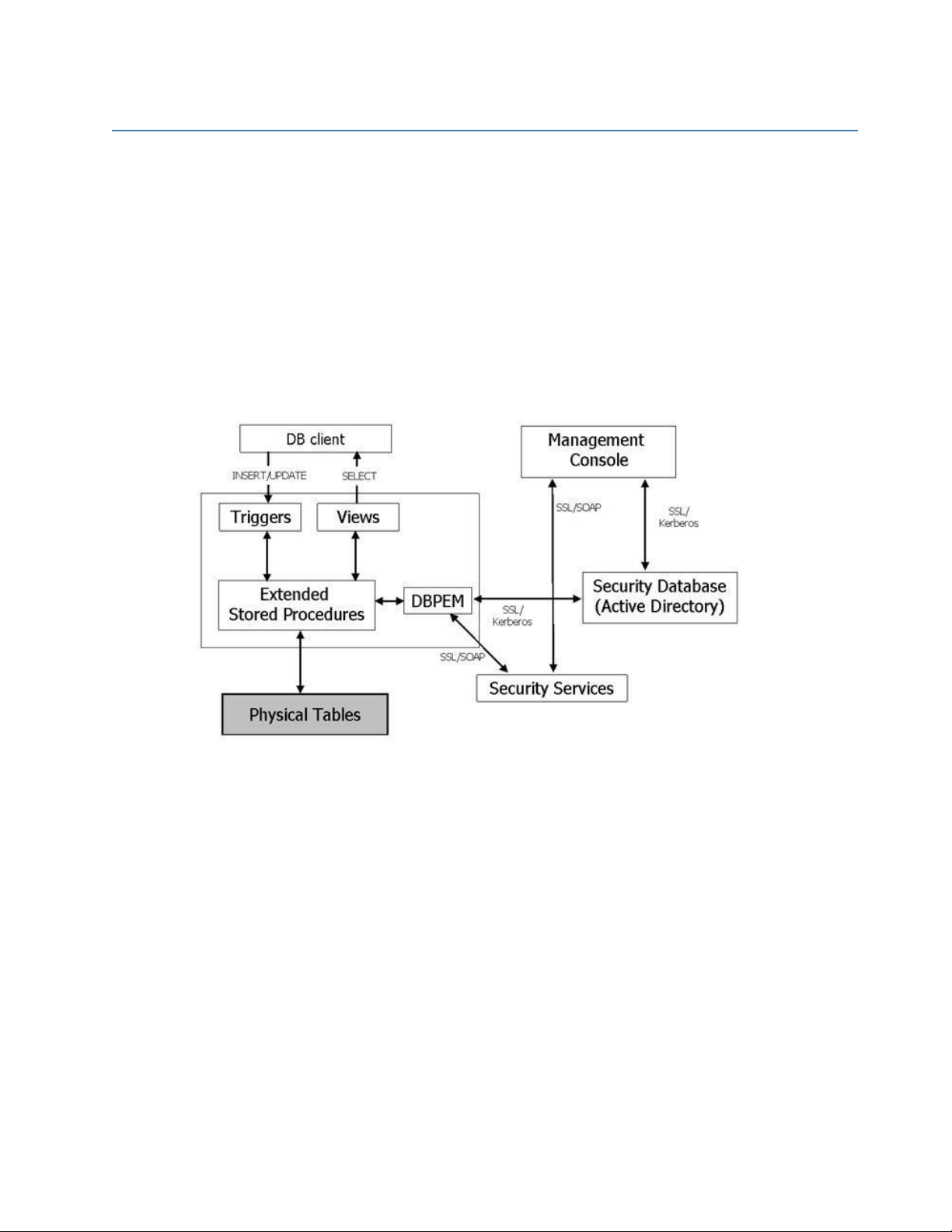

8. Trình bày kiến trúc bảo mật CSDL.

Kiến trúc bảo mật CSDL gồm các thành phần sau:

Triggers: các trigger được sử dụng để lấy dữ liệu đến từ các câu lệnh INSERT, UPDATE (để mã hóa). lOMoAR cPSD| 59092960 MSV: 2722245634 Họ tên: Phạm Minh Thành Lớp: TH27.48

Views: các view được sử dụng để lấy dữ liệu đến từ các câu lệnh SELECT (để giải mã).

Extended Stored Procedures: được gọi từ các Trigger hoặc View dùng để kích

hoạt các dịch vụ được cung cấp bởi Modulo DBPEM từ trong môi trường của hệ quản tri CSDL.

DBPEM (Database Policy Enforcing Modulo): cung cấp các dịch vụ mã

hóa/giải mã dữ liệu gửi đến từ các Extended Stored Procedures và thực hiện việc

kiểm tra quyền truy xuất của người dùng (dựa trên các chính sách bảo mật được

lưu trữ trong CSDL về quyền bảo mật).

Kiến trúc một hệ bảo mật CSDL

Security Database: lưu trữ các chính sách bảo mật và các khóa giải mã. Xu hướng

ngày nay thường là lưu trữ CSDL về bảo mật này trong Active Directory (một CSDL

dạng thư mục để lưu trữ tất cả thông tin về hệ thống mạng).

Security Services: chủ yếu thực hiện việc bảo vệ các khóa giải mã được lưu trong CSDL bảo mật.

Management Console: dùng để cập nhật thông tin lưu trong CSDL bảo mật (chủ

yếu là soạn thảo các chính sách bảo mật) và thực hiện thao tác bảo vệ một trường

nào đó trong CSDL để đảm bảo tối đa tính bảo mật, thông tin được trao đổi.