Preview text:

lOMoARcPSD|36477180

Công cụ rà quét lỗ hổng bảo mật của máy tính sử dụng hệ điều hành Windows 1.

Giới thiệu và hướng dẫn sử dụng công cụ Windows Exploit Suggester NG (WES-NG)

Windows Exploit Suggester NG (WES-NG) là một công cụ viết bằng

Python, dựa trên kết quả đầu ra của tiện ích systeminfo của Windows, cung cấp

danh sách các lỗ hổng có thể bị tấn công hệ điều hành, bao gồm bất kỳ cách khai

thác thực tế nào cho các lỗ hổng này. Công cụ này hỗ trợ mọi phiên bản từ

Windows XP đến Windows 10, bao gồm cả Windows Server.

WES-NG là bản nâng cấp của công cụ Windows-Exploit-Suggester

(https://github.com/AonCyberLabs/Windows-Exploit-Suggester) để đáp ứng các

thay đổi của Microsoft về việc cung cấp thông tin về các lỗ hổng bảo mật của các sản phẩm của hãng.

Công cụ này hoạt động bằng cách so sánh báo cáo Windows SystemInfo với

dữ liệu đã tải xuống về các lỗ hổng bảo mật đã biết và các bản cập nhật bảo mật

liên quan của chúng. Sử dụng dữ liệu này, WES-NG sẽ hiển thị một báo cáo hiển

thị tất cả các lỗ hổng chưa được vá được tìm thấy trên máy tính và mã CVE tương

ứng của chúng, số bài báo trong cơ sở dữ liệu Microsoft và liên kết đến bất kỳ cách

khai thác nào đã biết cho lỗ hổng đó.

Cách sử dụng

1. Tải xuống công cụ từ kho lưu trữ, truy cập thư mục đã tải xuống và xem nội dung của nó

git clone https://github.com/bitsadmin/wesng.git cd wesng dir

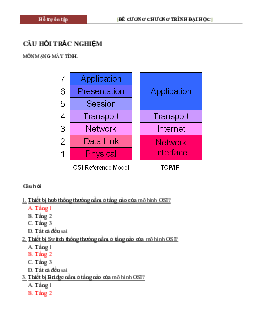

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180 2. Xem hướng dẫn:

python wes.py hoặc python wes.py -h

Sử dụng câu lệnh trên chúng ta sẽ xem được cách sử dụng câu lệnh với các

tùy chọn riêng và phần ví dụ cụ thể cho mỗi trường hợp

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

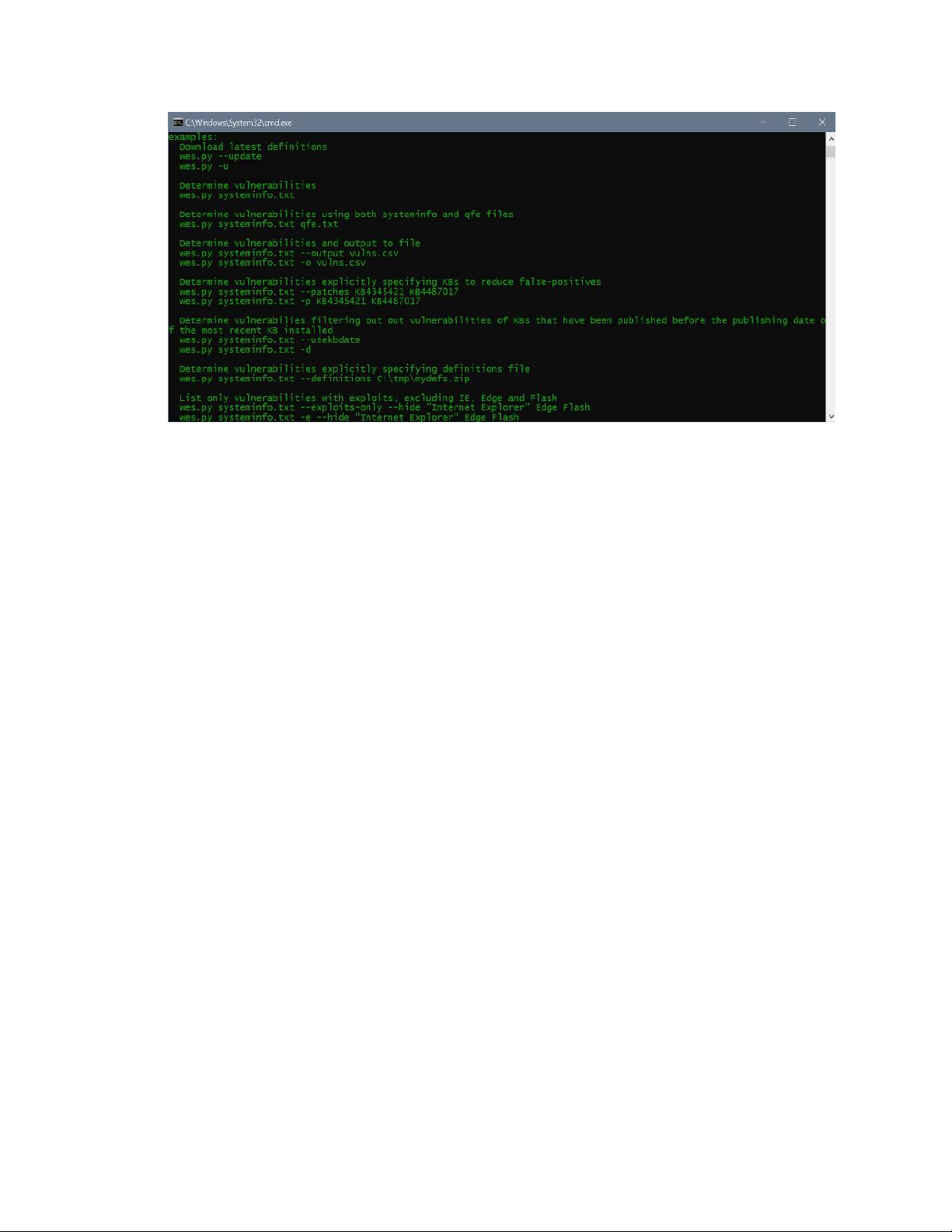

3. Cập nhật cơ sở dữ liệu python wes.py –update

Câu lệnh trên dùng để cập nhật dữ liệu mới nhất về các lỗ hổng, dữ liệu này

được lấy từ các nguồn sau:

Microsoft Security Bulletin Data: dữ liệu về lỗ hổng cho các hệ thống cũ

MSRC: The Microsoft Security Update API of the Microsoft Security

Response Center (MSRC): dữ liệu tiêu chuẩn cho các bản cập nhật hệ thống hiện nay

NIST National Vulnerability Database (NVD): Thông tin về các lỗ hổng

được bổ sung các liên kết khai thác lỗ hổng này theo dữ liệu của Exploit-DB

(nếu có). Những thông tin này sẽ được ghi vào 1 file .csv duy nhất được nén

và lưu trữ trên kho lưu trữ của công cụ này trên Github.

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180 4. Cập nhật mã nguồn python wes.py --update-wes

Câu lệnh trên dùng để cập nhật mã nguồn mới nhất của file wes.py trên kho

lưu trữ Github của công cụ này.

5. Xem phiên bản của công cụ python wes.py --version

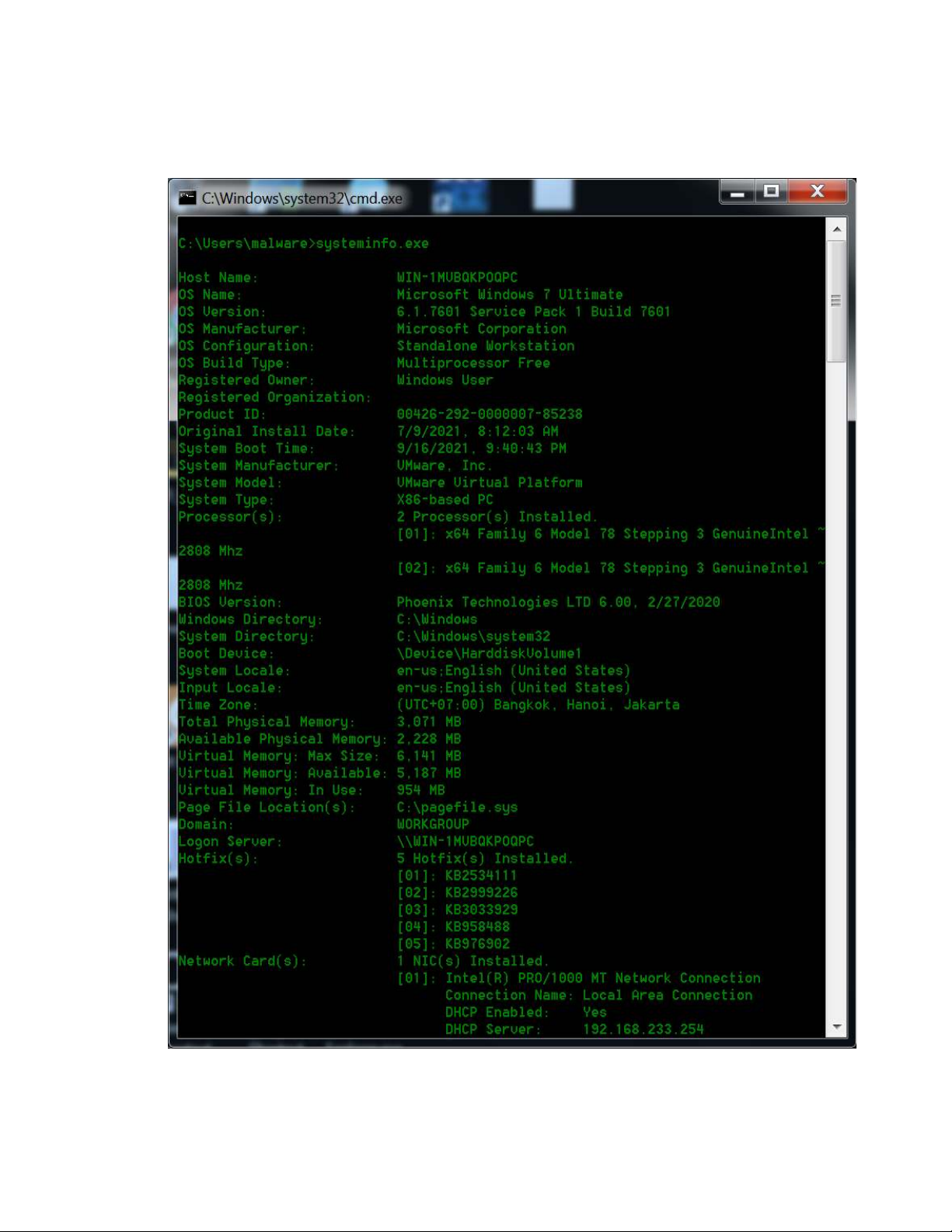

6. Lấy tham số cấu hình của máy tính Windows

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

Trên máy tính Windows, mở chương trình CommandLine và chạy lệnh systeminfo.exe 7. Phân tích kết quả

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

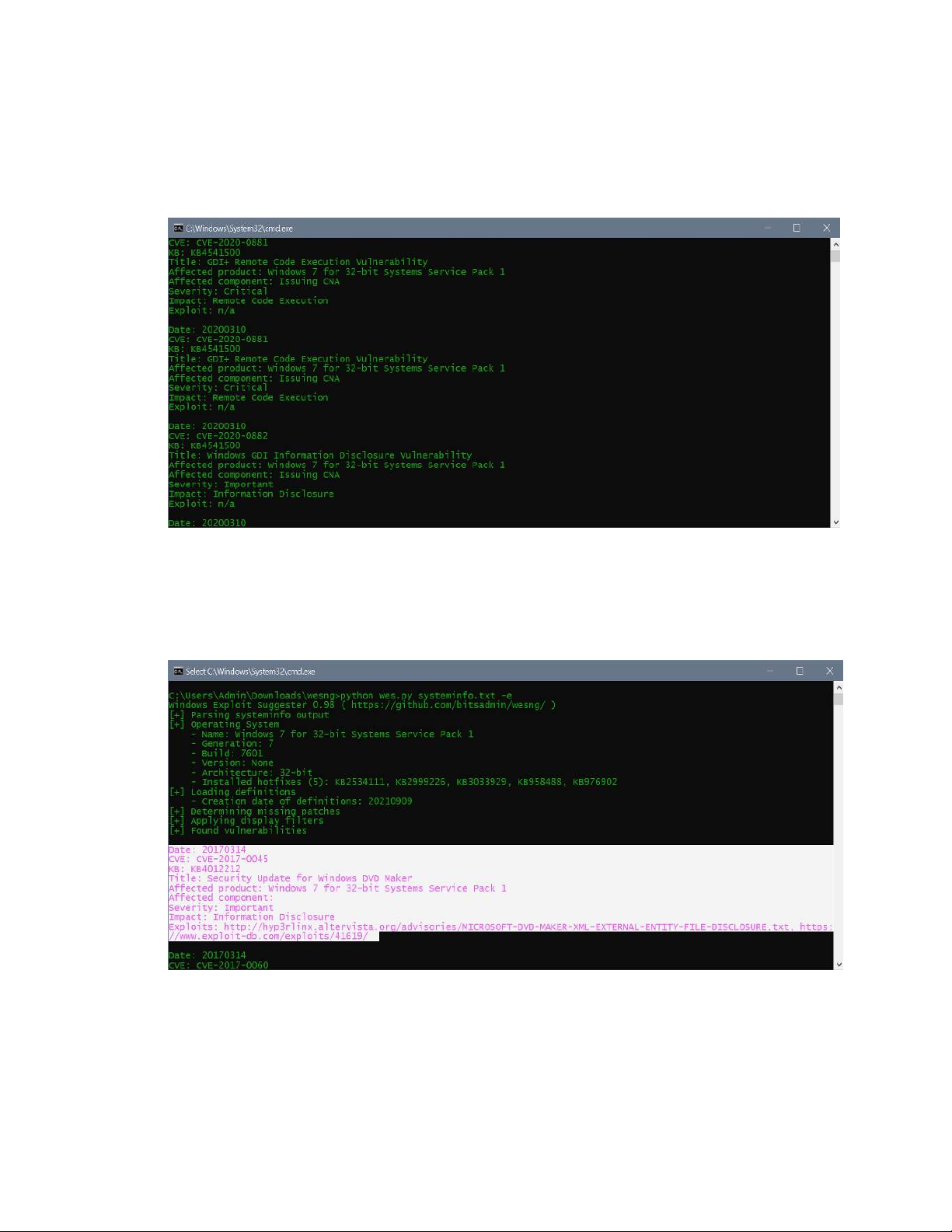

Lưu kết quả thu được từ bước 6 vào file systeminfo.txt sau đó sử dụng câu lệnh: python wes.py systeminfo.txt

8. Lọc kết quả chỉ đưa ra những lỗ hổng đã được khai thác

python wes.py systeminfo.txt -e

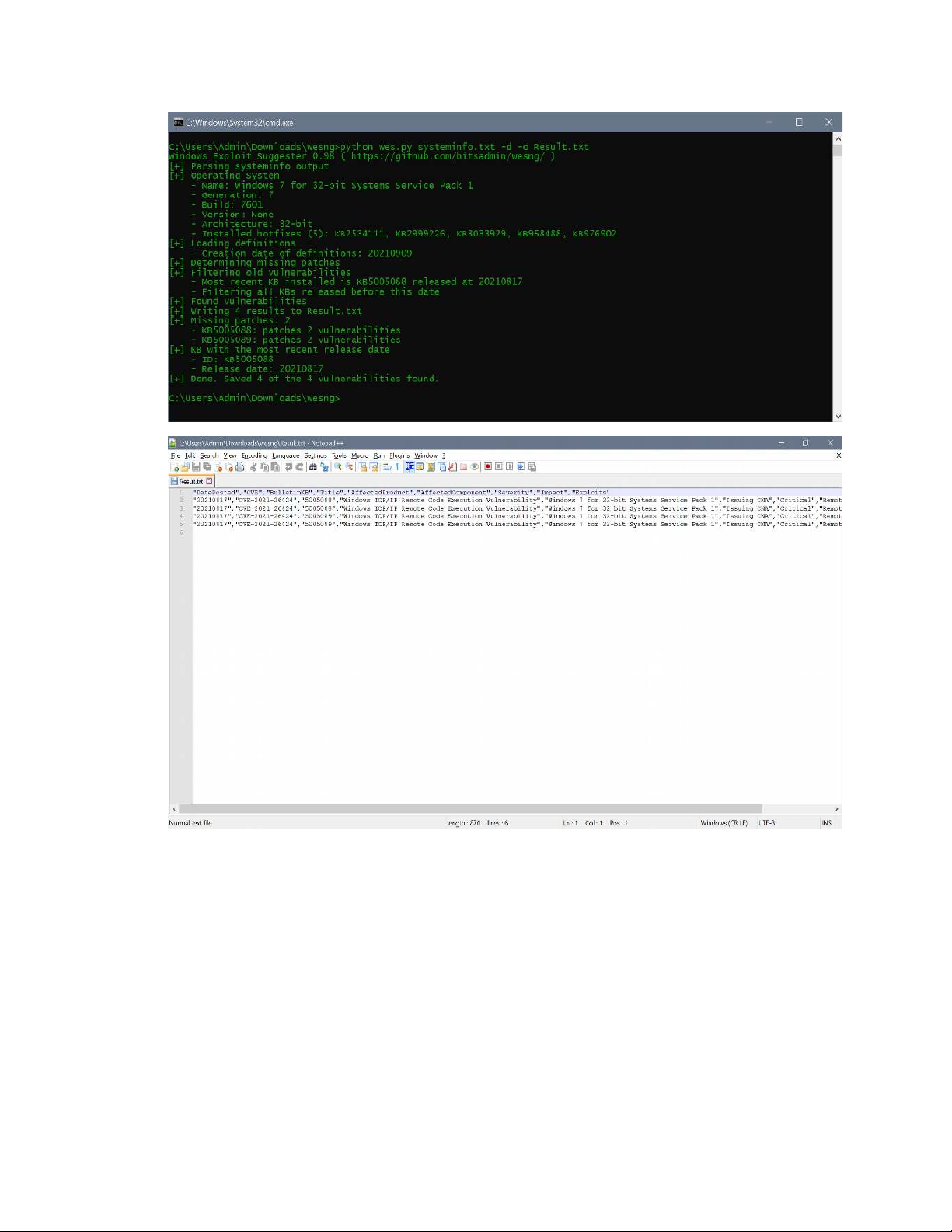

-e, --exploits-only: chỉ đưa ra những lỗ hổng đã được khai thác 9. Lưu kết quả ra file

python wes.py systeminfo.txt -d -o Result.txt

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

2. Bổ sung thêm tính năng cho công cụ WES-NG

Mặc dù công cụ WES-NG đã cung cấp rất nhiều tính năng nhưng để thuận

tiện hơn, chúng ta sẽ bổ sung thêm tính năng:

- Tìm mã khai thác của lỗ hổng bảo mật

- Tìm lỗ hổng bảo mật cho phép thực thi mã từ xa và đã được khai thác khi

biết các tham số cơ bản như hệ điều hành gì, phiên bản bao nhiêu, kiến trúc, các

bản cập nhật đã cài đặt. Cách sử dụng

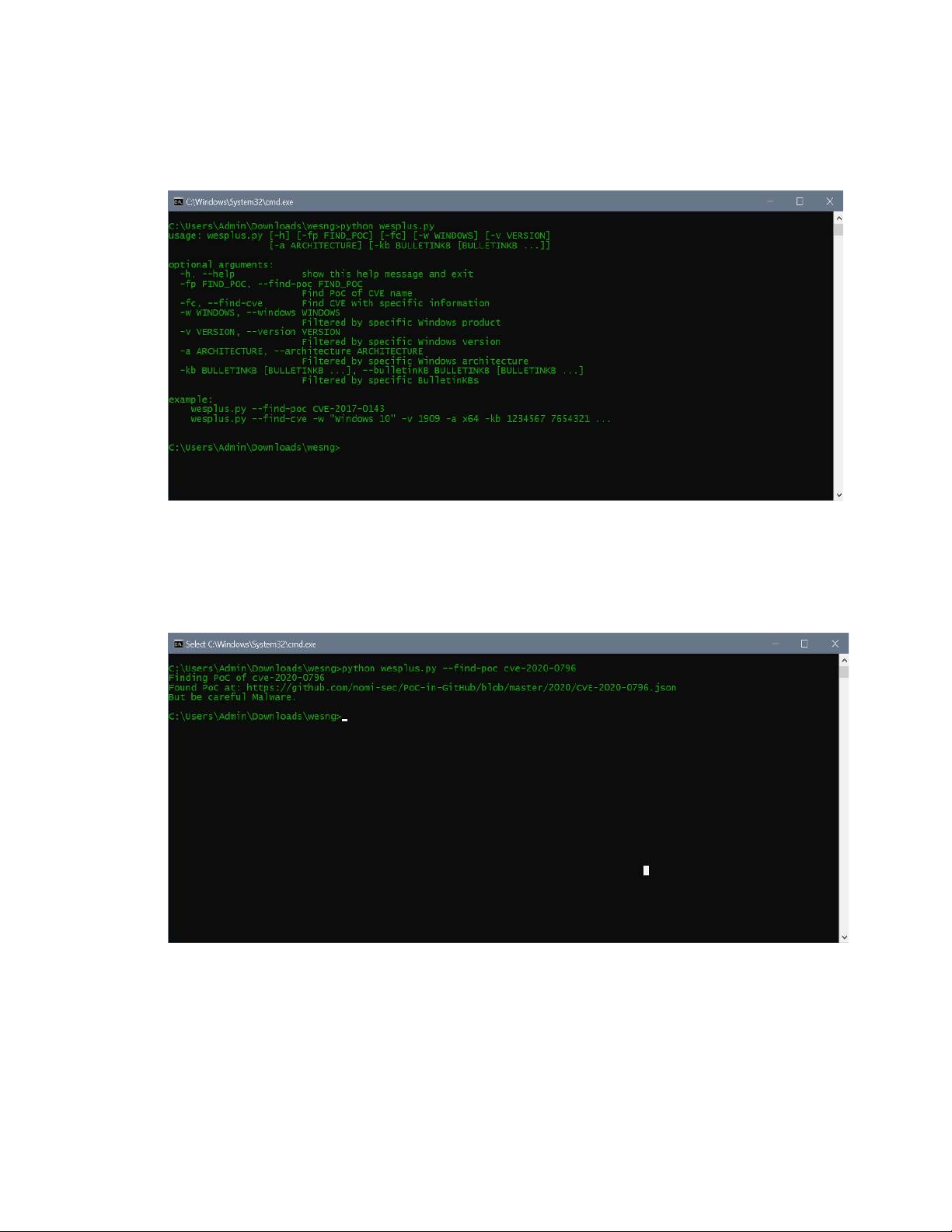

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180 1. Xem hướng dẫn

python wesplus.py hoặc python wesplus.py –h

2. Tìm mã khai thác của lỗ hổng

python wesplus.py --find-poc [mã lỗ hổng]

ví dụ: python wesplus.py --find-poc cve-2020-0796

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

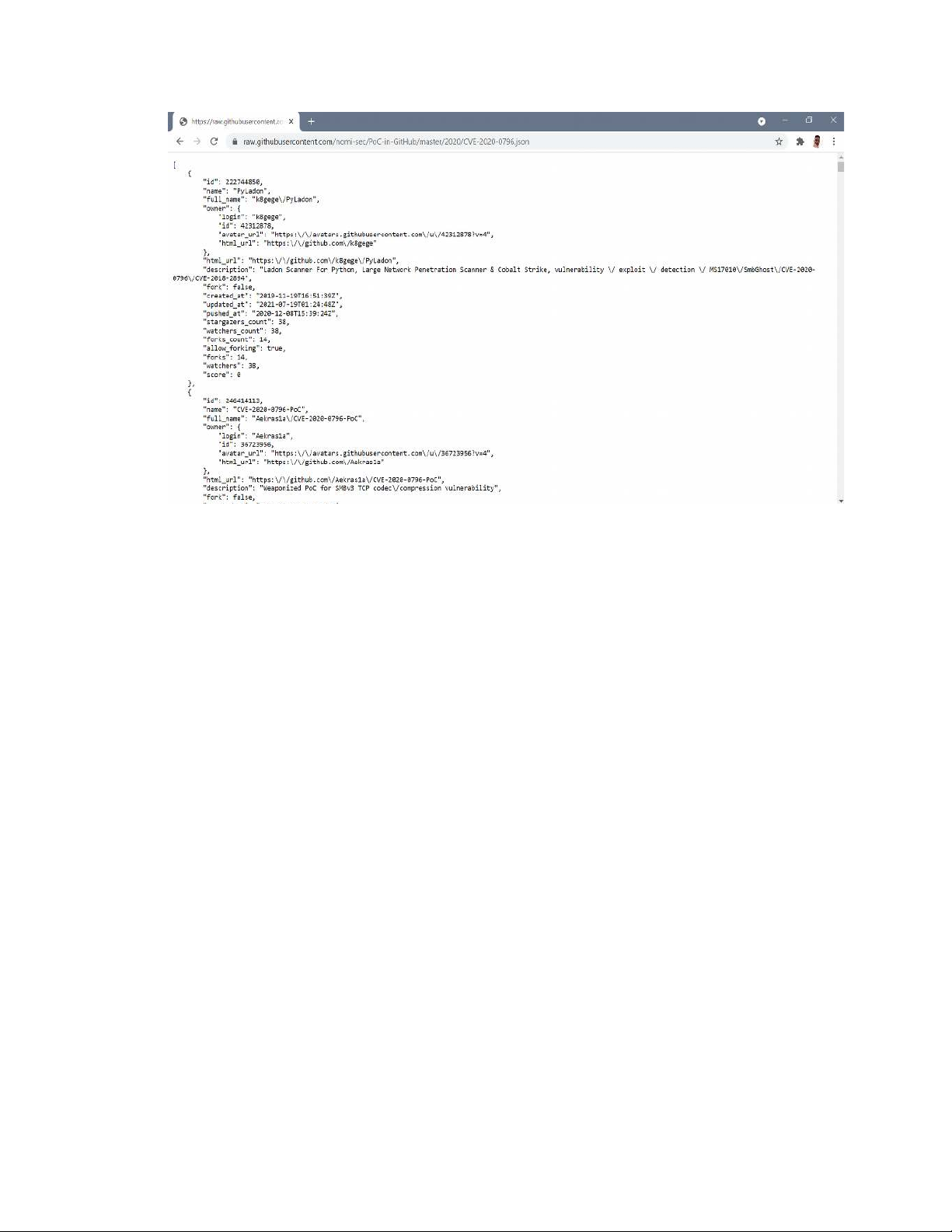

Sau khi chạy câu lệnh trên, công cụ sẽ tiến hành tìm mã khai thác của lỗ

hổng từ nguồn https://github.com/nomi-sec/PoC-in-GitHub - đây là kho lưu trữ

cập nhật liên tuc mã khai thác của các lỗ hổng bảo mật.

Nếu tìm thấy mã khai thác của lỗ hổng, công cụ sẽ trả về đường dẫn trỏ tới

nơi lưu trữ thông tin về mã khai thác này. Có thể có nhiều mã khai thác khác nhau

và những mã khai thác này có thể không an toàn do được tổng hợp từ nhiều nguồn

nên khi sử dụng cần chọn mã khai thác của những tác giả đáng tin cậy.

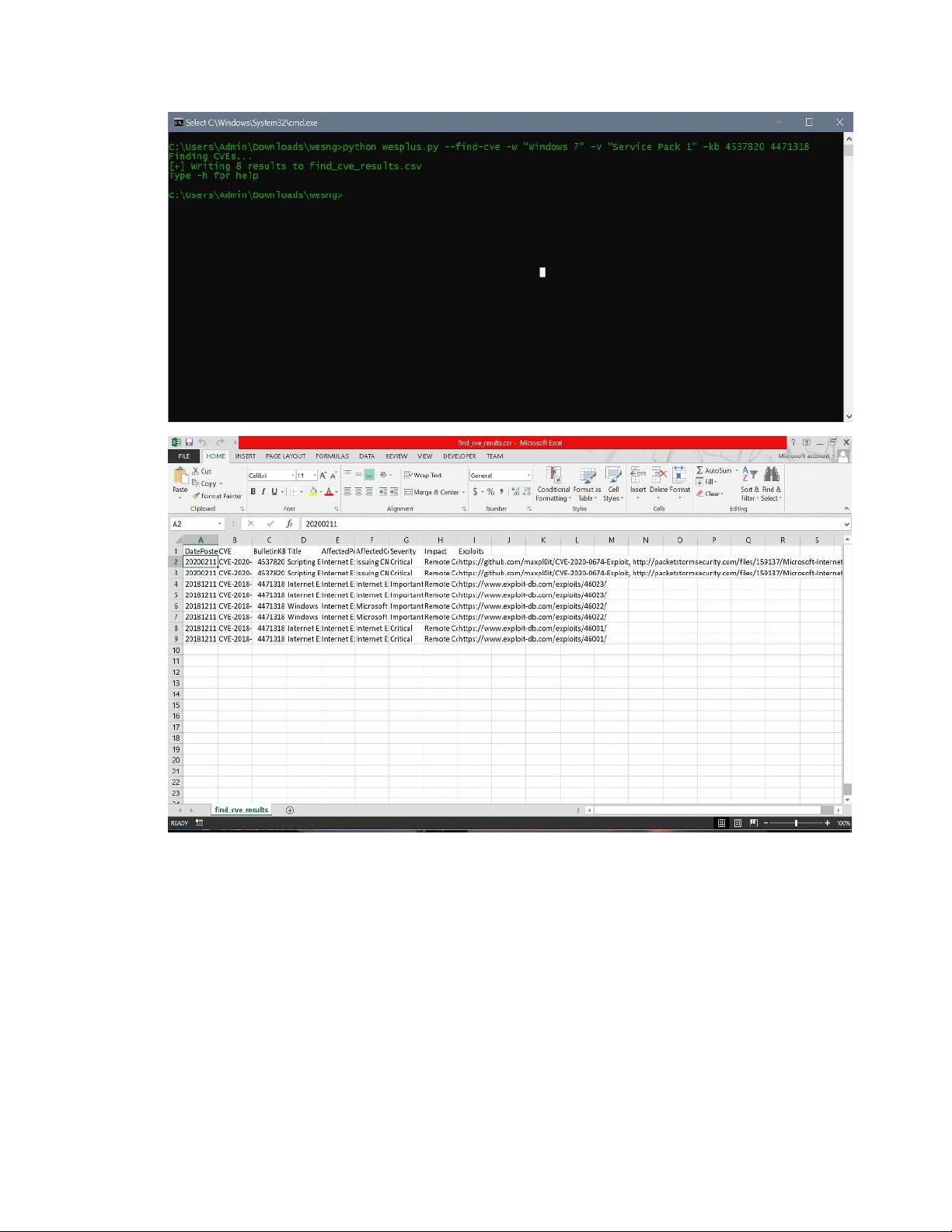

3. Tìm lỗ hổng bảo mật khi biết các tham số

python wesplus.py --find-cve [-w WINDOWS] [-v VERSION] [-a

ARCHITECTURE] [-kb BULLETINKB [BULLETINKB …]]

Ví dụ: tìm lỗ hổng bảo mật của Windows 7 phiên bản Service Pack 1 đã cài

bản cập nhật KB4537820 KB 4471318. Kết quả sẽ được tự động lưu vào file find_cve_results.csv

python --find-cve -w “Windows 7” -v “Service Pack 1” -kb 4537820 4471318

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com)

Document Outline

- Cách sử dụng