Preview text:

CHƯƠNG 1. Tổng quan về an toàn thông tin

1. Các mục tiêu của an toàn thông tin:

– Tính bí mật (Confidentiality): Không để lộ lọt thông tin của cá nhân/tổ chức

cho những đối tượng khác không liên quan.

• Privacy o Các cá nhân kiểm soát

Thông tin nào liên quan đến họ được phép thu thập

Ai được phép thu thập, lưu trữ thông tin đó

Thông tin này được công khai với những đối tượng nào.

• Ví dụ: một giao dịch tín dụng qua Internet, số thẻ tín dụng được gửi từ người

mua hàng đến người bán, và từ người bán đến nhà cung cấp dịch vụ thẻ tín

dụng. Hệ thống sẽ cố gắng thực hiện tính bí mật bằng cách mã hóa số thẻ trong

suốt quá trình truyền tin, giới hạn nơi nó có thể xuất hiện (cơ sở dữ liệu, log

file, sao lưu (backup), in hóa đơn…) và bằng việc giới hạn truy cập những nơi

mà nó được lưu lại. Nếu một bên không được xác thực (ví dụ người dùng

không có trong giao dịch, hacker…) lấy số thẻ này bằng bất kì cách nào, thì

tính bí mật không còn nữa.

– Tính toàn vẹn (Integrity):

• Toàn vẹn của dữ liệu (Data integrity) o Thông tin (dữ liệu được lưu trữ hay

các gói tin truyền trên môi trường truyền dẫn) và các chương trình không bị thay đổi trái phép.

• Toàn vẹn của hệ thống (System integrity) o Hệ thống hoạt động theo đúng

chức năng được thiết lập.

• Tính toàn vẹn bị xâm phạm khi một thông điệp bị chỉnh sửa trong giao dịch.

Hệ thống thông tin an toàn luôn cung cấp các thông điệp toàn vẹn và bí mật

• Ví dụ : Toàn vẹn dữ liệu : Một cuộc tấn công Man in the middle thường

là một cuộc tấn công linh hoạt, xâm chiếm và bí mật. Tấn công man-inthe-

middle xảy ra khi ai đó ở giữa hai máy tính (máy tính xách tay và máy

chủ từ xa) và có khả năng chặn lưu lượng truy cập. Kẻ đó có thể nghe

trộm hoặc thậm chí chặn liên lạc giữa hai máy và đánh cắp thông tin nhạy cảm.

Toàn vẹn hệ thống: Cryptojacking là một cuộc tấn công mà những kẻ tấn

công sẽ chạy một phần mềm đào tiền điện tử trên phần cứng của bạn mà không

có sự cho phép của bạn. Những kẻ tấn công này lấy tiền điện tử và bán nó để thu

lợi nhuận, nhưng bạn sẽ gặp vấn đề khi sử dụng CPU ở mức cao và hóa đơn tiền

điện tăng nhanh. – Tính sẵn sàng (Availability)

• Hệ thống luôn đáp ứng kịp thời với các yêu cầu hợp lệ

• Ví dụ : DDOS : là một nỗ lực làm cho những người dùng không thể sử dụng

tài nguyên của một máy tính. Mặc dù phương tiện để tiến hành, động cơ, mục

tiêu của tấn công từ chối dịch vụ có thể khác nhau, nhưng nói chung nó gồm

có sự phối hợp, sự cố gắng ác ý của một người hay nhiều người để một trang,

hay hệ thống mạng không thể sử dụng, làm gián đoạn, hoặc làm cho hệ thống

đó chậm đi một cách đáng kể với người dùng bình thường, bằng cách làm quá

tải tài nguyên của hệ thống. Thủ phạm tấn công từ chối dịch vụ thường nhắm

vào các trang mạng hay server tiêu biểu như ngân hàng, cổng thanh toán thẻ

tín dụng và thậm chí DNS root servers – Tính xác thực (Authenticity) • Xác minh người dùng

• Xác minh nguồn gửi tin

SQL Injection là một kỹ thuật lợi dụng những lỗ hổng về câu truy vấn của

các ứng dụng. Được thực hiện bằng cách chèn thêm một đoạn SQL để làm sai

lệnh đi câu truy vấn ban đầu, từ đó có thể khai thác dữ liệu từ database. SQL

injection có thể cho phép những kẻ tấn công thực hiện các thao tác như một

người quản trị web, trên cơ sở dữ liệu của ứng dụng.

• Ví dụ: trong form đăng nhập, người dùng nhập dữ liệu, trong trường tìm kiếm

người dùng nhập văn bản tìm kiếm, trong biểu mẫu lưu dữ liệu, người dùng

nhập dữ liệu cần lưu. Tất cả các dữ liệu được chỉ định này đều đi vào cơ sở dữ

liệu. Thay vì nhập dữ liệu đúng, kẻ tấn công lợi dụng lỗ hổng để insert và thực

thi các câu lệnh SQL bất hợp pháp để lấy dữ liệu của người dùng… SQL

Injection được thực hiện với ngôn ngữ lập trình SQL. SQL (Structured Query

Language) được sử dụng để quản lý dữ liệu được lưu trữ trong toàn bộ cơ sở dữ liệu.

– Tính trách nhiệm (Accountability)

• Chống chối bỏ (nonrepudiation)

• Ngăn chặn (Deterrence) o Stops attacks before they can achieve their goals

• Cô lập lỗi (Fault isolation) o Sandbox

• Phát hiện và phòng chống xâm nhập

• Khắc phục hậu quả (afteraction recovery)

• Hành động pháp lý (legal action)

• Ransomware là một loại virus được mã hóa, được Bộ Tư pháp Hoa Kỳ xem

là mô hình hiện đại của tội phạm mạng với nguy cơ gây tổn thương hệ thống

mạng toàn cầu. Khi ransomware lây nhiễm vào máy tính, nó sẽ mã hóa hoặc

chặn những truy cập dữ liệu trên đĩa. Để hoạt động bình thường trở lại, người

dùng phải chuyển tiền vào tài khoản mới gỡ được ransomware.

Ví dụ : TorrentLocker là một Trojan ransomware bắt đầu xuất hiện vào năm 2014.

TorrentLocker chủ yếu lây lan qua các chiến dịch email spam. Việc nhấp vào tệp

đính kèm trong một email bị hỏng có hai hậu quả:

o Tệp cài đặt TorrentLocker trên thiết bị.

o Ransomware thu thập các liên hệ email cục bộ và gửi thêm các email spam.

Khi quá trình lây nhiễm bắt đầu, TorrentLocker sẽ quét hệ thống để tìm các chương

trình và tệp trước khi ẩn nội dung thông qua mã hóa AES. Chương trình cũng xóa

các bản sao ổ đĩa của Windows để ngăn việc khôi phục hệ thống. Tiền chuộc thường

trị giá khoảng 500 đô la Bitcoin và nạn nhân có ba ngày để trả.

3. Phân biệt điểm hở (vulnerability) và mối đe dọa (threat). Các rủi ro an toàn thông tin mạng. • Điểm hở (vulnerability)

o Điểm yếu (kỹ thuật hoặc phi kỹ thuật) của một phần mềm, phần cứng,

giao thức, hay một hệ thống thông tin. o Ví dụ

Lỗ hổng phần mềm: injection flaws, cross-site scripting flaws,

broken access control and misconfigurations. Lỗ hổng phần cứng: Lỗ hổng giao thức:

Lỗ hổng hệ thống thông tin:

Lỗ hổng phi kỹ thuật: •

Đe dọa (Threats) o Xuất hiện khi lỗ hổng bị khai thác vô tình hay cố ý. o 3 kiểu đe dọa

Đe dọa không chủ đích

Một nhân viên gửi file nhạy cảm đến nhầm người hoặc làm mất ổ cứng.

o Lỗ hổng: Tính bất cẩn của nhân viên Các sự kiện tự nhiên

• Thời tiết xấu (bão) hoặc thiệt hại cơ sở vật chất (vỡ ống hoặc hỏa hoạn) o

Lỗ hổng: cơ sở của tổ chức được đặt ở một nơi nào đó có thể gặp thời tiết

xấu hoặc thiệt hại về cơ sở hạ tầng.

• Các rủi ro an toàn thông tin mạng.

Rủi ro trong hệ thống thông tin có thể hiểu đơn giản là một điều gì đó xấu có

thể xảy ra đối với tài sản của hệ thống. Tài sản ở đây có thể là các thiết bị, sở hữu

trí tuệ hay một phần nhỏ thông tin như thông tin đăng nhập, dữ liệu cá nhân... Rủi

ro là nói về các khả năng có thể xảy ra, ví dụ như: • Mất dữ liệu • Sập server

• Giả mạo dữ liệu ...

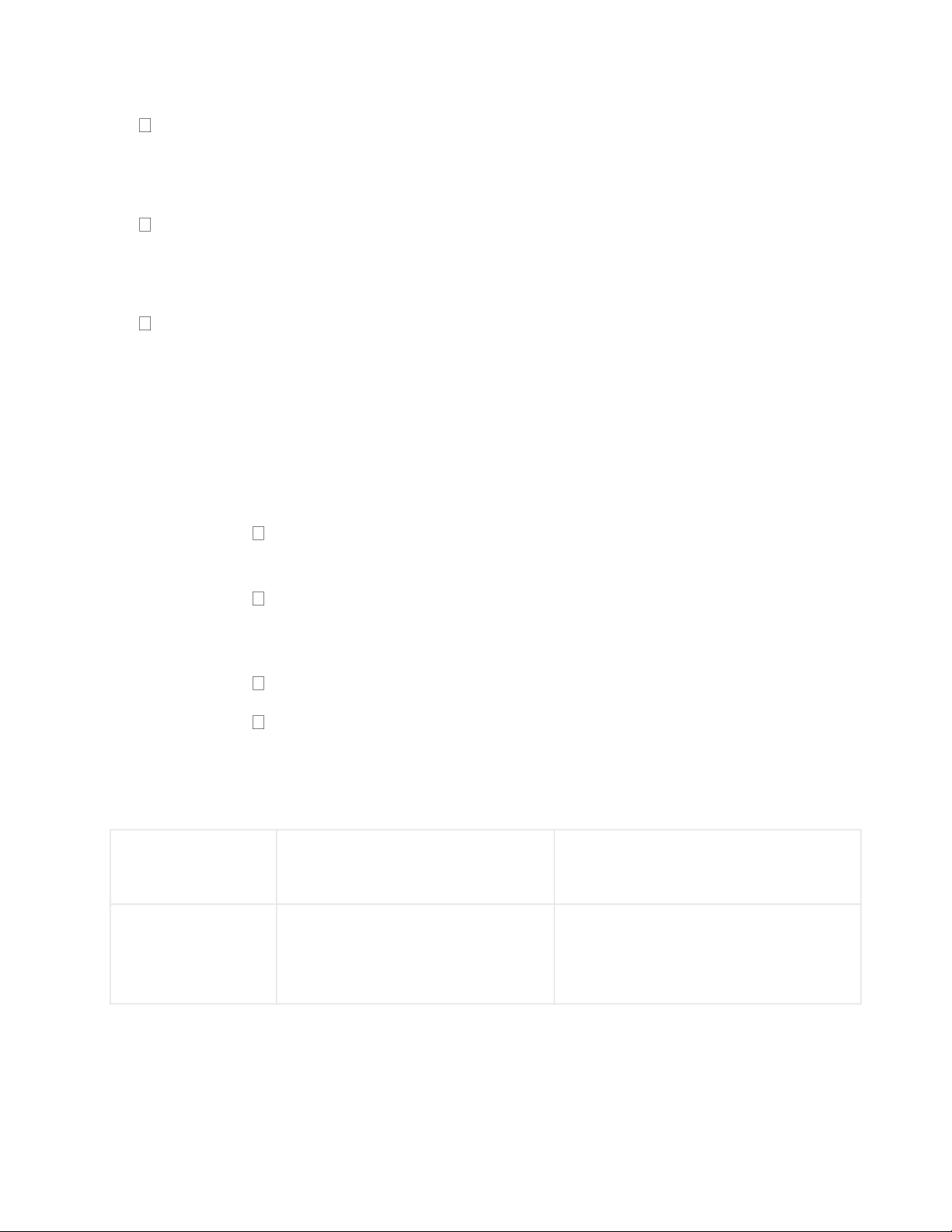

2. Tấn công chủ động, bị động? Đặc điểm của mỗi loại, ví dụ minh họa? Cơ sở để so

Tấn công chủ động sánh

Tấn công thụ động

Tấn công chủ động cố gắng

Tấn công thụ động cố gắng đọc

thay đổi tài nguyên hệ thống

hoặc sử dụng thông tin từ hệ Căn bản

hoặc ảnh hưởng đến hoạt

thống nhưng không ảnh hưởng động của họ.

đến tài nguyên hệ thống. Sửa đổi thông Xảy ra tin không diễn ra Có hại cho hệ

Luôn gây ra thiệt hại cho hệ Không gây ra bất kỳ tác hại. thống thống. Mối đe dọa

Tính toàn vẹn và sẵn có cho Bảo mật

Các thực thể (nạn nhân) Nhận thức tấn

Các thực thể không biết về cuộc

được thông báo về cuộc tấn công tấn công. công. Nhiệm vụ

Việc truyền được ghi lại được thực hiện

bằng cách kiểm soát vật lý

Chỉ cần quan sát việc truyền tải. bởi kẻ tấn

phần của một liên kết. công Nhấn mạnh Phát hiện vào Phòng ngừa •

Tấn công bị động (passive attack)

– Mục đích: thu thập thông tin truyền – 2 loại

» Xem nội dung tin truyền

» Phân tích lưu lượng truyền

– Khó phát hiện, dễ ngăn chặn • Tấn công thụ động: • Gỉa mạo

– Kẻ tấn công giả mạo ID của nạn nhân và sử dụng các

nguồn hợp pháp để phạm tội dưới danh nghĩa của nạn nhân.

– Kiểu tấn công này chủ yếu được sử dụng để có được quyền

truy cập trái phép vào hệ thống của nạn nhân hoặc mạng của tổ chức. – Ví dụ

» Kẻ tấn công gửi email giả mạo (phishing email) để

giả mạo người khác và yêu cầu người dùng cung cấp thông tin cá nhân.

» Nhiều đầu số các ngân hàng lớn như Vietcombank,

ACB, Sacombank... bị mạo danh, liên tục gửi tin nhắn lừa đảo. • Truyền lại

– Kẻ tấn công nghe lén, chặn bắt gói tin truyền (được mã

hóa), sau đó trì hoãn hoặc gửi lại gói tin đó một cách gian

lận để điều khiển bên nhận thực hiện những gì kẻ tấn công muốn.

– Kẻ tấn công không cần giải mã các gói tin •

Tấn công chủ động (active attacks)

– Thay đổi luồng dữ liệu hay tạo luồng dữ liệu giả – 4 loại » Gỉa mạo » Truyền lại » Thay đổi nội dung tin » Từ chối dịch vụ

Giả mạo (Masquerade): Một thực thể (người dùng, máy tính, chương

trình…) đóng giả thực thể khác.

Truyền lại (replay): Chặn bắt các thông điệp và sau đó truyền lại nó

nhằm đạt được mục đích bất hợp pháp.

Thay đổi nội dung tin (Modification of messages): Thông điệp bị

sửa đổi hoặc bị làm trễ và thay đổi trật tự để đạt được mục đích bất hợp pháp.

Từ chối dịch vụ (Denial of Service - DoS): Ngăn cấm việc sử dụng

bình thường hoặc quản lý các tiện ích truyền thông. Ví dụ: Tấn công DdoS

UDP (User Datagram Protocol) là một giao thức kết nối không tin cậy. Một cuộc tấn

công gây ngập lụt UDP có thể được bắt đầu bằng cách gửi một số lượng lớn các gói

tin UDP tới cổng ngẫu nhiên trên một máy chủ từ xa và kết quả là các máy chủ ở xa sẽ :

- Kiểm tra các ứng dụng với cổng;

- Thấy rằng không có ứng dụng nghe ở cổng;

- Trả lời với một ICMP Destination Unreachable gói.

Như vậy, hệ thống nạn nhân sẽ bị buộc nhận nhiều gói tin ICMP, dẫn đến mất khả

năng xử lý các yêu cầu của các khách hàng thông thường. Những kẻ tấn công cũng

có thể giả mạo địa chỉ IP của gói tin UDP, đảm bảo rằng ICMP gói trở lại quá mức

không tiếp cận họ, và nặc danh hóa vị trí mạng của họ. Hầu hết các hệ điều hành sẽ

giảm nhẹ một phần của cuộc tấn công bằng cách hạn chế tốc độ phản ứng ICMP được gửi đi.

CHƯƠNG 2. Các khái niệm cơ sở và mật mã khóa đối xứng

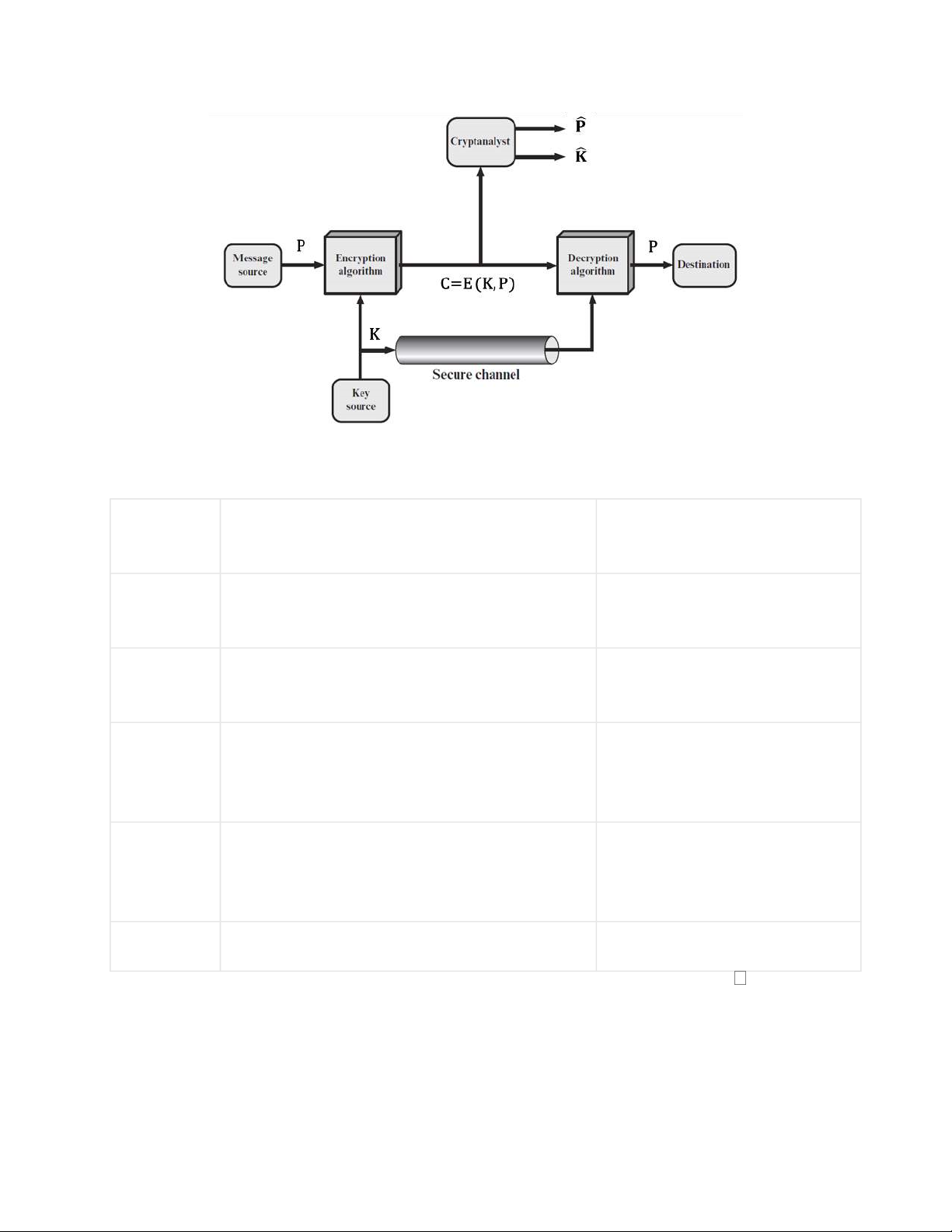

1. 5 thành phần cơ bản của một hệ mã?

- Bản rõ (plaintext or cleartext)

Chứa các xâu ký tự gốc, thông tin trong bản rõ là thông tin cần mã hoá để giữ bí mật. - Bản mã (ciphertext)

Chứa các ký tự sau khi đã được mã hoá, mà nội dung được giữ bí mật.

- Mật mã học (Crytography)

Là nghệ thuật và khoa học để giữ thông tin được an toàn. - Sự mã hoá (Encryption)

Quá trình che dấu thông tin bằng phương pháp nào đó để làm ẩn nội dung bên

trong gọi là sự mã hoá.

- Sự giải mã (Decryption)

Hệ mật mã : là một hệ bao gồm 5 thành phần (P, C, K, E, D) thoả mãn các tính chất sau

P (Plaintext) là tập hợp hữu hạn các bản rõ có thể.

C (Ciphertext) là tập hợp hữu hạn các bản mã có thể.

K (Key) là tập hợp các bản khoá có thể.

E (Encrytion) là tập hợp các qui tắc mã hoá có thể.

D (Decrytion) là tập hợp các qui tắc giải mã có thể.

2. Phân loại hệ mã? Đặc điểm của từng loạiPhân loại hệ mã : o Khóa mã hóa/giải mã Không dùng khóa

• Các hàm băm (Hash Functions):

Sử dụng khóa giống nhau cho mã hóa và giải mã

• Hệ mã khóa bí mật (Secret key cryptography) hay hệ

mã khóa đối xứng (Symmetric Cipher)

Sử dụng khóa khác nhau cho mã hóa và giải mã (khóa bí mật, khóa công khai)

• Hệ mã khóa công khai (Public key cryptography) hay

hệ mã khóa bất đối xứng (Asymmetric Cipher) o Phương pháp mã hóa Mã thay thế (Substitution)

Mã chuyển vị (Transposition)

Mã kết hợp thay thế và chuyển vị (Product) o Cách thức xử lý bản rõ Mã khối (Block) Mã dòng (Stream)

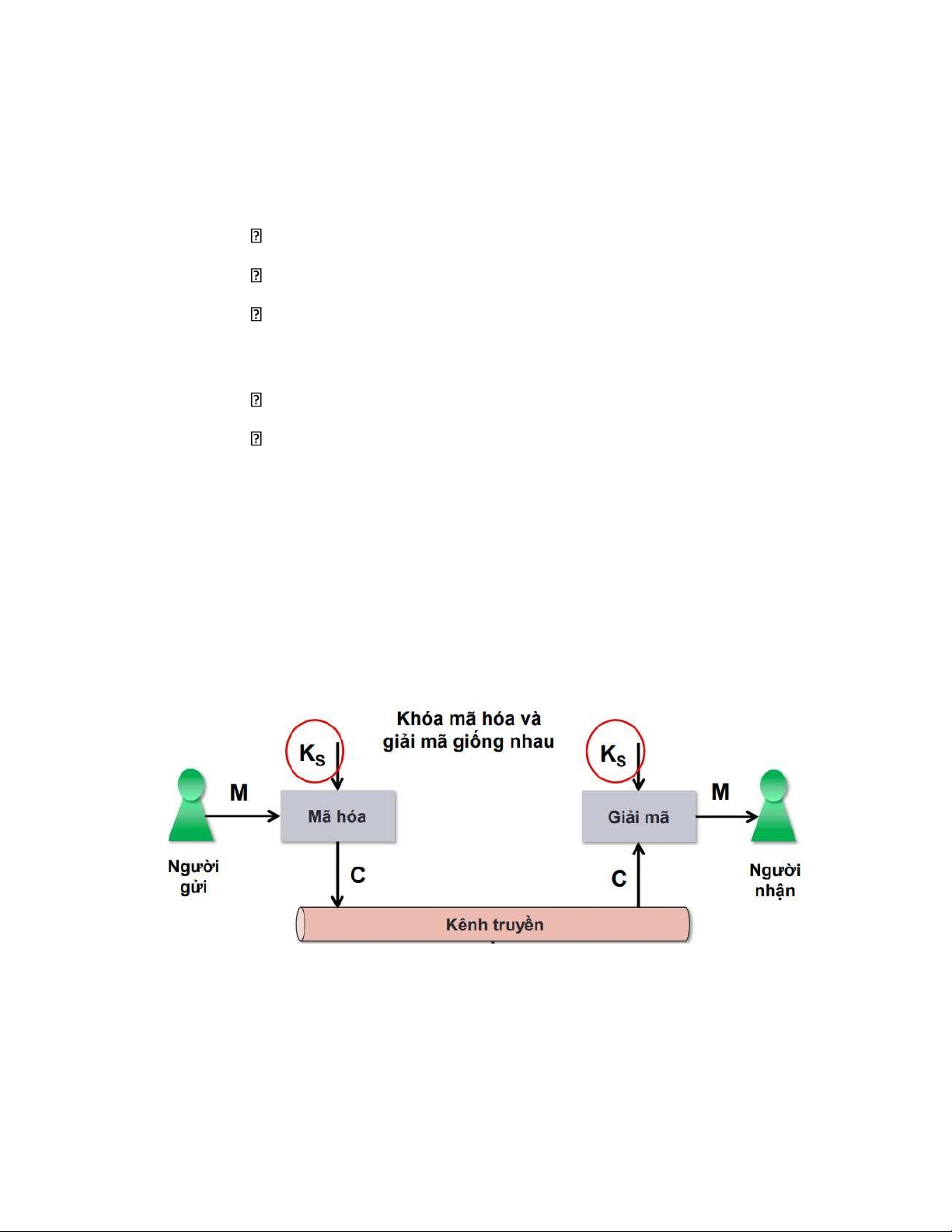

3. Đặc điểm chung của mật mã khóa đối xứng? Mô hình liên lạc bí mật sử dụngmật mã khóa đối xứng?

Mật mã khóa đối xứng là gì (hay mã hóa đối xứng) là một loại sơ đồ mã hóa

trong đó một khóa giống nhau sẽ vừa được dùng để mã hóa, vừa được dùng để giải

mã các tệp tin. Phương pháp mã hóa thông tin này đã được sử dụng khá phổ biến

từ nhiều thập kỷ với mục đích tạo ra cách thức liên lạc bí mật giữa chính phủ với

quân đội. Ngày nay, các thuật toán khóa đối xứng được ứng dụng rộng rãi trên

nhiều hệ thống máy tính khác nhau nhằm tăng cường bảo mật cho dữ liệu.

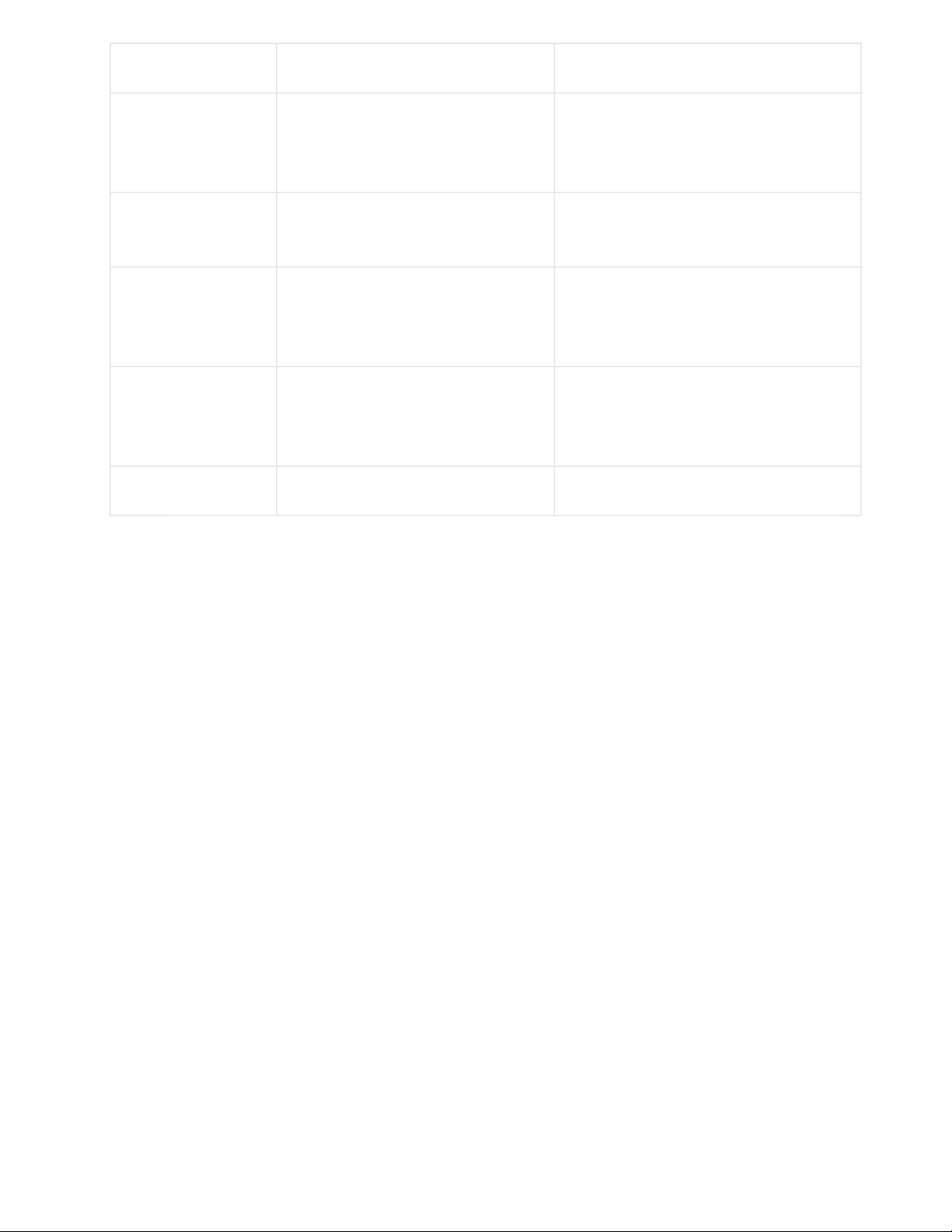

4. Phân biệt hệ mã chuyển vị và thay thế? Thí dụ Mật mã Caesar chuyển vị

Cơ sở để thay thế so sánh

Sắp xếp lại vị trí của các ký tự của bản rõ.

Thay thế các ký tự văn bản gốc bằng Căn bản

Keyless và mật mã chuyển

các ký tự, số và ký hiệu khác. vị khóa.

Các hình Mật mã thay thế monoalphabetic và thức

Vị trí của nhân vật được polyalphabetic.

thay đổi bất chấp danh tính của nó.

Danh tính của nhân vật được thay đổi Thay đổi

trong khi vị trí của nó vẫn không thay Các phím gần với khóa đổi.

chính xác có thể tiết lộ bản rõ.

Chữ cái với tần số thấp có thể phân biệt Yêu cầu Mật mã hàng rào Reil được bản rõ.

Sự khác biệt chính giữa Kỹ thuật thay thế và Kỹ thuật chuyển vị Kỹ thuật

thay thế sử dụng thay thế cho các ký tự văn bản gốc để chuyển đổi nó thành bản mã.

Mặt khác, kỹ thuật chuyển vị về cơ bản sắp xếp lại các ký tự của bản rõ.

Mật mã thay thế monoalphabetic, polyalphabetic, mật mã Playfair là một số

thuật toán sử dụng kỹ thuật thay thế. Đối với các hình thức của kỹ thuật

chuyển vị là mật mã khóa và không có khóa.

Kỹ thuật thay thế nhằm mục đích thay đổi danh tính của thực thể trong khi

kỹ thuật chuyển vị làm thay đổi vị trí của thực thể, thay vì nhận dạng của thực thể.

Với sự trợ giúp của thư tần số thấp, bản rõ có thể dễ dàng nhận thấy trong kỹ

thuật thay thế. Ngược lại, trong kỹ thuật chuyển vị, các phím gần phím bên

phải dẫn đến việc phát hiện bản rõ.

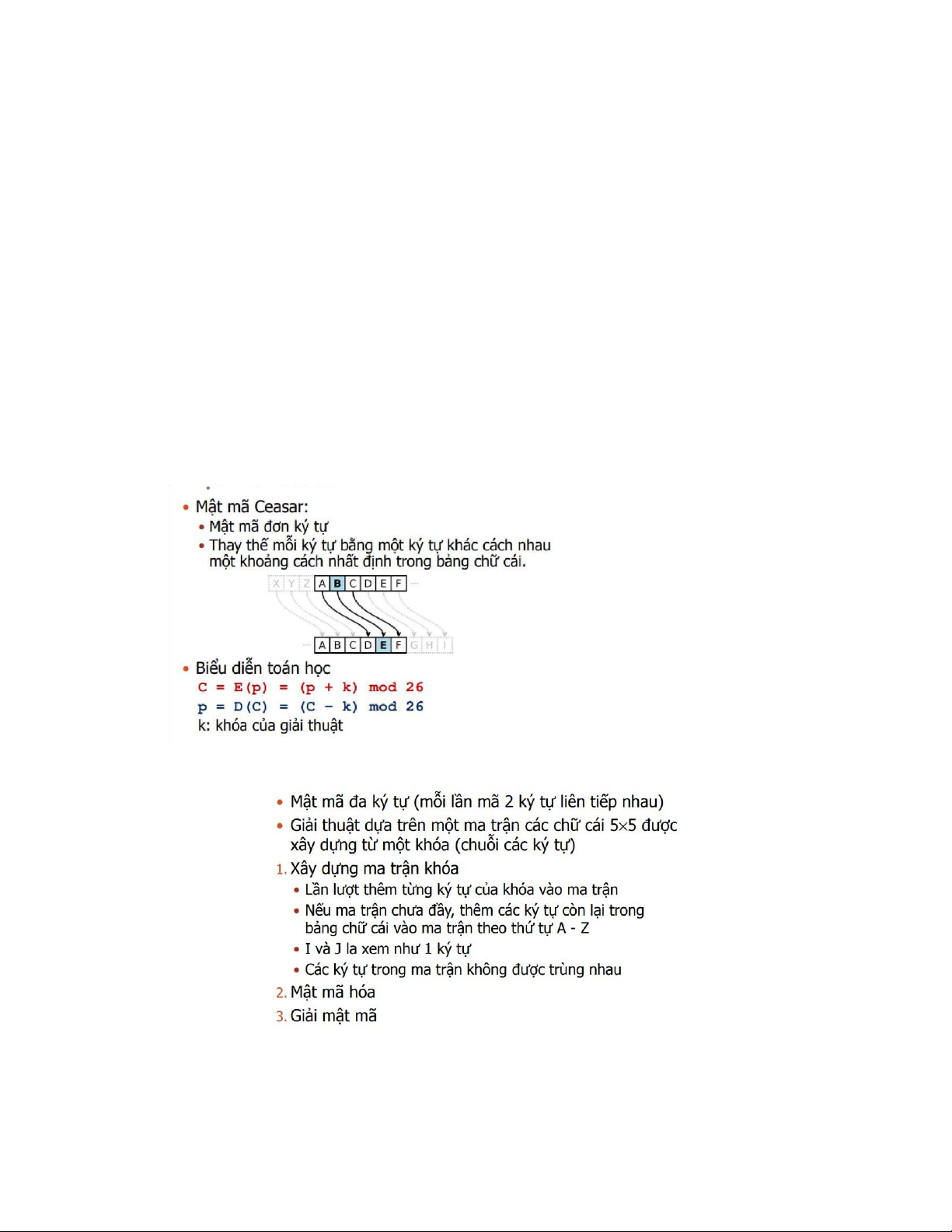

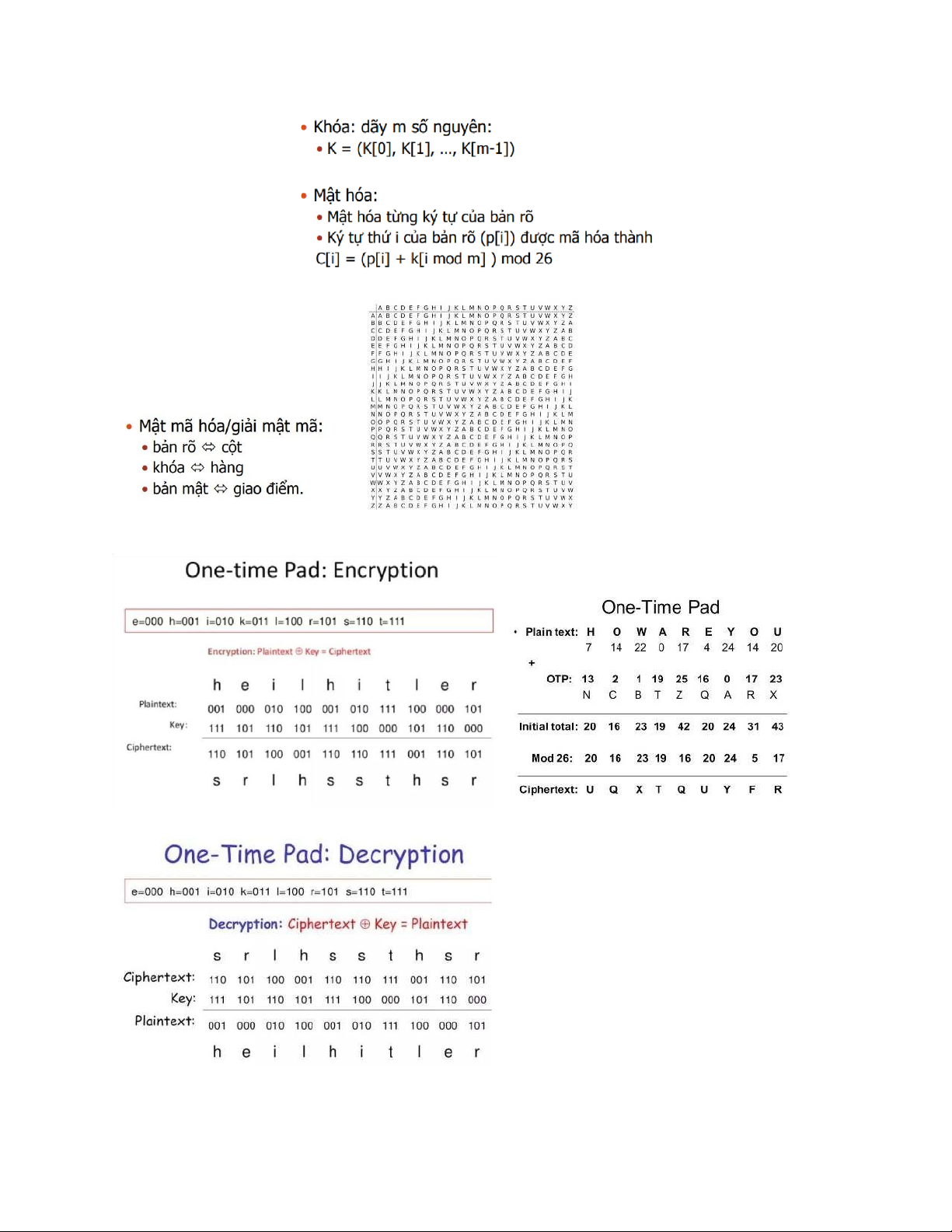

5. Phân biệt hệ mã thay thế đơn biểu và đa biểu? Tên các hệ mã thay thế đơn biểu,đa biểu đã học. o

Hệ mã thay thế đơn biểu (monoalphabetic substitution cipher)

Mỗi phần từ rõ được ánh xạ thành một phần tử mã cố định. Quan hệ rõ-mã là 1-1

Hệ đã học: Caesar o Hệ mã thay thế đa biểu (polyalphabetic substitution cipher)

Mỗi phần từ rõ có thể ánh xạ thành nhiều phần tử mã.

Quan hệ rõ-mã là 1-nhiều

Hệ đã học : Playfair, Hill, vernam, otp, vigenere

6. Phân biệt mã dòng và mã khối? Tên một số hệ mã dòng, mã khối đã học. Cơ sở để so Khóa mật mã Mật mã dòng sánh

Chuyển đổi văn bản đơn

Chuyển đổi văn bản bằng cách Căn bản

giản bằng cách lấy khối của lấy một byte của văn bản đơn

nó tại một thời điểm.

giản tại một thời điểm. Phức tạp Thiết kế đơn giản Phức tạp tương đối Không có bit nào được sử 64 bit trở lên 8 bit dụng Nhầm lẫn và

Sử dụng cả nhầm lẫn và

Chỉ dựa vào nhầm lẫn khuếch tán khuếch tán Các chế độ

ECB (Sách mã điện tử) CFB (Phản hồi mật mã) thuật toán được

CBC (Chuỗi khối mã hóa) OFB (Phản hồi đầu ra) sử dụng

Nó sử dụng XOR để mã hóa có

Đảo ngược văn bản được mã Sự đảo ngược

thể dễ dàng đảo ngược thành hóa là khó. văn bản thuần túy. Thực hiện Mật mã Feistel Mật mã Vernam

Mã dòng là cơ chế mã hóa sử dụng khóa dòng để mã hóa bản rõ theo cách

từng bit hoặc từng khối. Có hai loại mã dòng: mã dòng đồng bộ, trong đó khóa dòng

chỉ được tạo ra từ khóa bí mật (và véc tơ khởi tạo) và mã dòng tự đồng bộ, trong đó

khóa dòng được tạo ra từ khóa bí mật và một số bản mã trước (và véc tơ khởi tạo).

Mã khối là những thuật toán mã hóa đối xứng hoạt động trên những khối

thông tin có độ dài xác định (block) với những chuyển đổi xác định. Chẳng hạn một

thuật toán mã hóa khối có thể xử lý khối 128 bít đầu vào và biến nó thành khối 128

bít ở đầu ra. Quá trình chuyển đổi còn sử dụng thêm một tham số nữa: khóa bí mật

để cá biệt hóa quá trình. Việc giải mã cũng diễn ra tương tự: xử lý khối mã hóa 128

bít cùng với khóa để trả về khối 128 bít bản rõ ban đầu.

7. Đặc điểm của tấn công thám mã và tấn công vét cạn? •

Tấn công thám mã và tấn công vét cạn – Thám mã (Cryptanalysis) •

Dựa vào bản chất của thuật toán cộng với một số kiến thức về

các đặc điểm chung của bản rõ hoặc thậm chí một số cặp bản rõ - bản mã. •

Kiểu tấn công này khai thác các đặc điểm của thuật toán để

cố gắng tìm ra một bản rõ cụ thể hoặc để tìm ra khóa đang được sử dụng.

– Vét cạn (Brute-force attack)

• Kẻ tấn công thử mọi khóa có thể có trên một đoạn mã cho đến

khi thu được bản dịch dễ hiểu (bản rõ).

• Trung bình, phải thử ½ trong số tất cả các khóa

8. Các kiểu tấn công thám mã? Đặc điểm của mỗi loại?– Chỉ biết bản mã (Ciphertext Only)

• Mã thám biết bản mã và thuật toán mã hóa – Biết bản rõ (Known Plaintext)

• Mã thám có được một hoặc nhiều bản rõ và bản mã tương ứng

• Mã thám biết một số thành phần nhất định sẽ xuất hiện trong bản rõ

– Các tệp tin được mã hóa ở định dạng Postcript luôn bắt

đầu cùng một thành phần

– Phần tiêu đề hoặc banner chuẩn hóa sử dụng trong thông

báo chuyển tiền điện tử. – Bản rõ chọn sẵn (Chosen Plaintext)

• Mã thám biết bản mã và thuật toán mã hóa

• Mã thám lựa chọn bản rõ và tạo bản mã tương ứng sử dụng khóa bí mật. • Ví dụ thực tế

– Mỹ thu được bản mã của Nhật và giải mã được một phần bản mã này

– Mỹ mã hóa một tin giả có nội dung: “Nguồn nước cấp cho đảo Midway sắp cạn”.

– Nhật chặn được thông điệp này, nhanh chóng báo cho cấp

trên là “AF sắp hết nước”

– Bản mã chọn sẵn (Chosen Ciphertext)

• Kẻ tấn công khiến nạn nhân (người biết khóa bí mật) giải mã bất

kỳ bản mã nào do anh ta tạo ra và gửi lại kết quả cho anh ta.

• Bằng cách phân tích bản mã đã chọn và bản rõ nhận được tương

ứng, kẻ tấn công đoán khóa bí mật đã được nạn nhân sử dụng.

• Thường xảy ra với hệ mã hóa khóa công khai. Ví dụ, các phiên

bản đầu tiên của hệ mã RSA rất dễ bị tấn công.

----------------------------------------------------

9. Hệ mã Caesar: 5 thành phần của hệ mã. Giải bài tập, ví dụ.

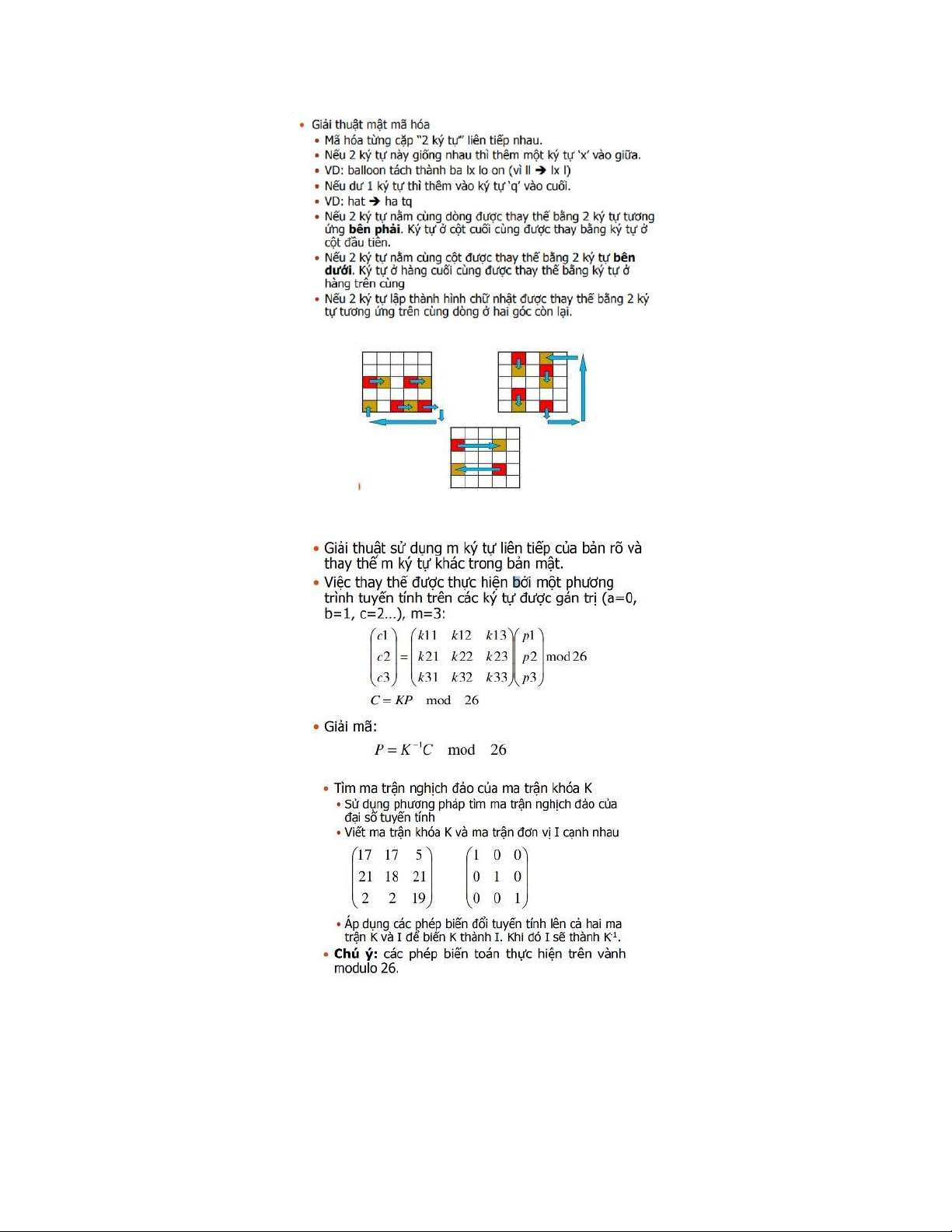

10. Hệ mã Playfair: 5 thành phần của hệ mã. Giải bài tập, ví dụ.

11. Hệ mã Hill: 5 thành phần của hệ mã. Giải bài tập, ví dụ.

12. Hệ mã Vigenere: 5 thành phần của hệ mã. Giải bài tập, ví dụ.

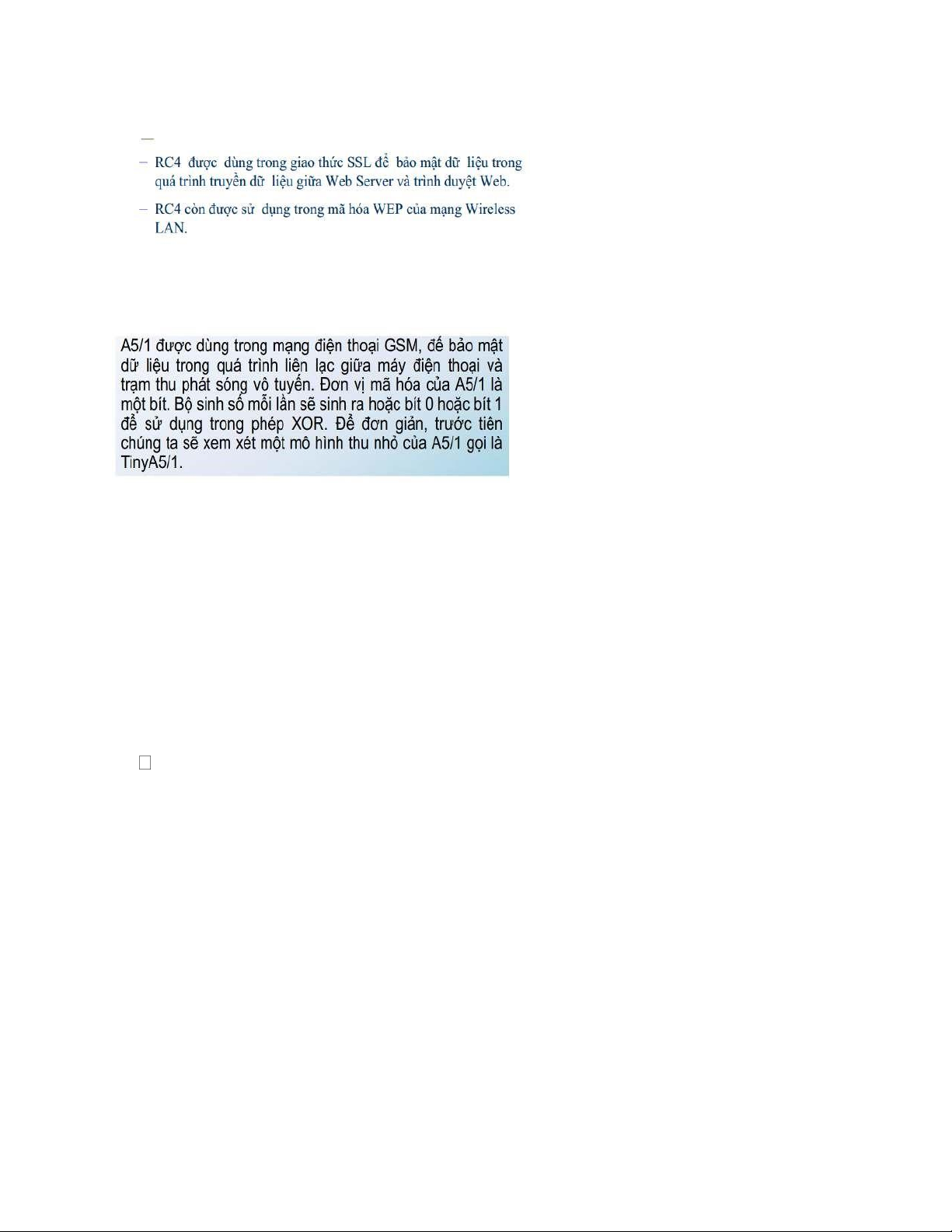

13. Hệ mã One-Time Pad: 5 thành phần của hệ mã. Giải bài tập, ví dụ.

------------------------------------------------------------------------------------

14. Nêu một số ứng dụng thực tiễn sử dụng mã dòng RC4 và A5/1

15. Các hệ mã khối được thiết kế theo kiến trúc mạng SPN nhằm đạt tính

khuếchtán và tính gây lẫn? Đặc điểm của 2 tính chất này là gì? Phân biệt chúng. - Tính khuếch tán (diffusion): S+P 1 bít rõ tác động tới tất cả các bít mã. giảm tối đa liên

quan rõ-mã => ngăn tìm ra khóa - Tính gây lẫn (confusion): S Làm phức tạp hóa mối

quan hệ mã-khóa => ngăn tìm ra khóa

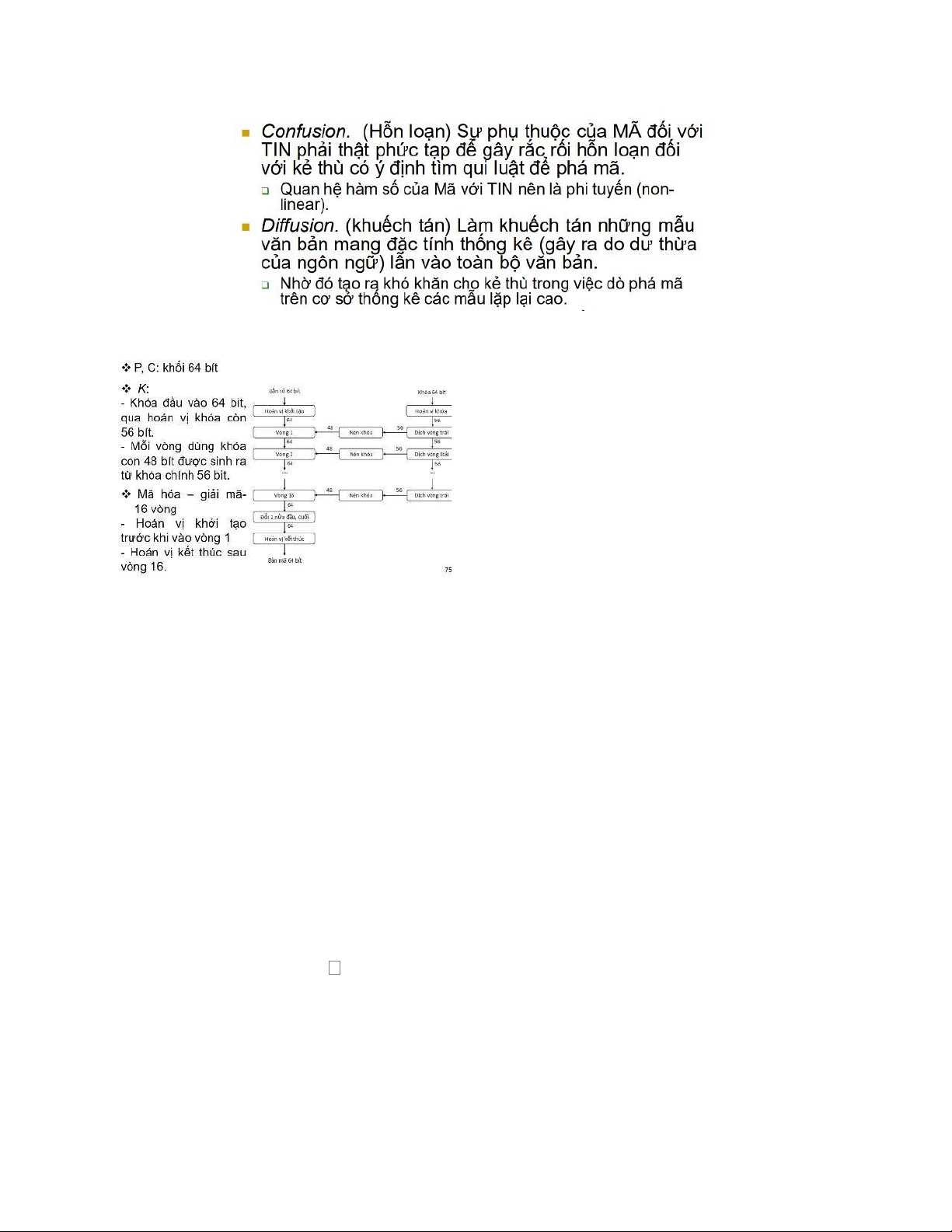

16. Hệ mã DES: Phân tích và hiểu rõ 5 thành phần của hệ mã?

17. Hiện tượng hiệu ứng tuyết lở trong hệ mã DES là gì?

– Thay đổi nhỏ ở bản rõ/khóa tạo ra sự thay đổi đáng kể ở bản mã –

Ví dụ: Thay đổi 1 bit của bản rõ

• Bản rõ ban đầu: 02468aceeca86420

• Bản rõ bị thay đổi: 12468aceeca86420

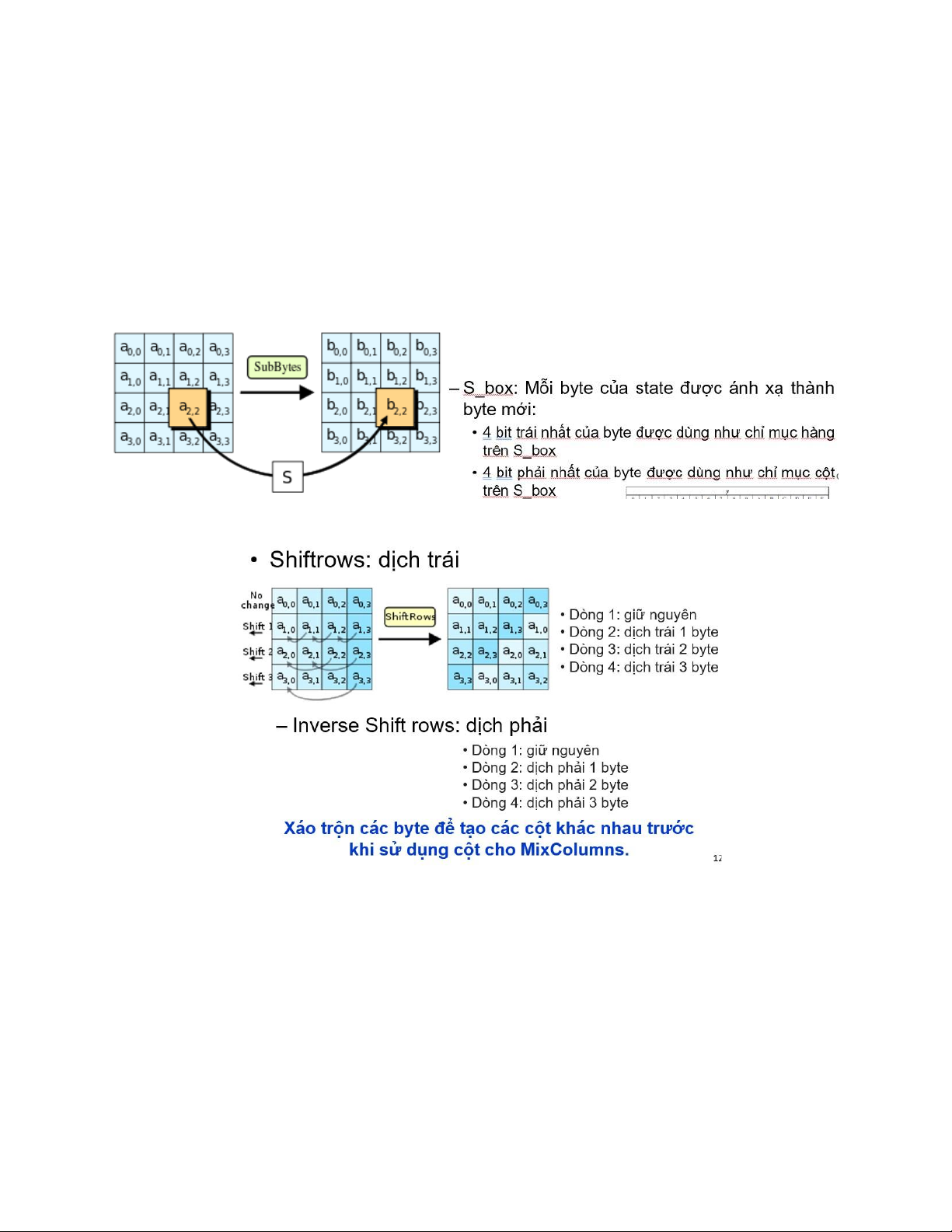

18. Hệ mã AES: Phân tích và hiểu rõ 5 thành phần của hệ mã? Các phép biến đổiđược

thực hiện trong hệ mã (SubBytes, Shiftrows, Mixcolumns, Addroundkey) và ý nghĩa của chúng? • Bản rõ

– Các khối rõ 128 bít (16 bytes) được biểu diễn thành các ma trận vuông

4x4 (bytes) mảng trạng thái (state)

– Dữ liệu đầu vào được đọc vào ma trận state theo từng cột, theo thứ tự

từ trên xuống dưới, từ trái qua phải. Dữ liệu đầu ra được đọc từ ma trận cũng theo quy tắc trên. • Bản mã

– Các khối rõ 128 bít (16 bytes) biểu diễn thành các ma trận vuông 4x4 (bytes) • Khóa

– 128, 192, 256 bit hay 16, 24, 32 bytes • Mã hóa/giải mã – SubBytes – Shiftrows – Mixcolumns