Preview text:

lOMoARcPSD| 10435767

HỌC VIỆN CÔNG NGHỆ BƯU CHÍNH VIỄN THÔNG

KHOA CÔNG NGHỆ THÔNG TIN 2 --🙢🕮🙠— ĐỒ ÁN CUỐI KÌ

Môn học : Quản Lý An Toàn Thông Tin

Đề Tài : Đề xuất Triển khai quản lý An toàn

thông tin tại các ngân hàng trong điều kiện Việt Nam.

Tp Hồ Chí Minh, tháng 06 năm 2023 1 | P a g e lOMoARcPSD| 10435767 Mục Lục

1. Mục ích triển khai ề tài ................................................................................................................................................................................... 5

2. Nền tảng ............................................................................................................................................................................................................... 5

3. Xây dựng cơ sở lý Quản lý an toàn thông tin .................................................................................................................................................... 6

3. 1.Xác ịnh phạm vi và mục tiêu. .................................................................................................................................................................... 6

3.2. Đánh giá rủi ro: ........................................................................................................................................................................................... 7

3.3. Xây dựng các chính sách an toàn thông tin: ............................................................................................................................................. 7

3.4. Phát triển chương trình bảo mật ............................................................................................................................................................... 8

3.5. Quản lý rủi ro và ánh giá và xử lý rủi ro: ............................................................................................................................................... 8

3.6. Lập kế hoạch dự phòng và duy trì bảo mật: ............................................................................................................................................. 8

3.7. Đào tạo và nâng cao nhận thức về an toàn thông tin cho nhân viên trong doanh nghiệp Ngân Hàng:

................................................ 9

4. Tiến hành thu thập số liệu .................................................................................................................................................................................. 9

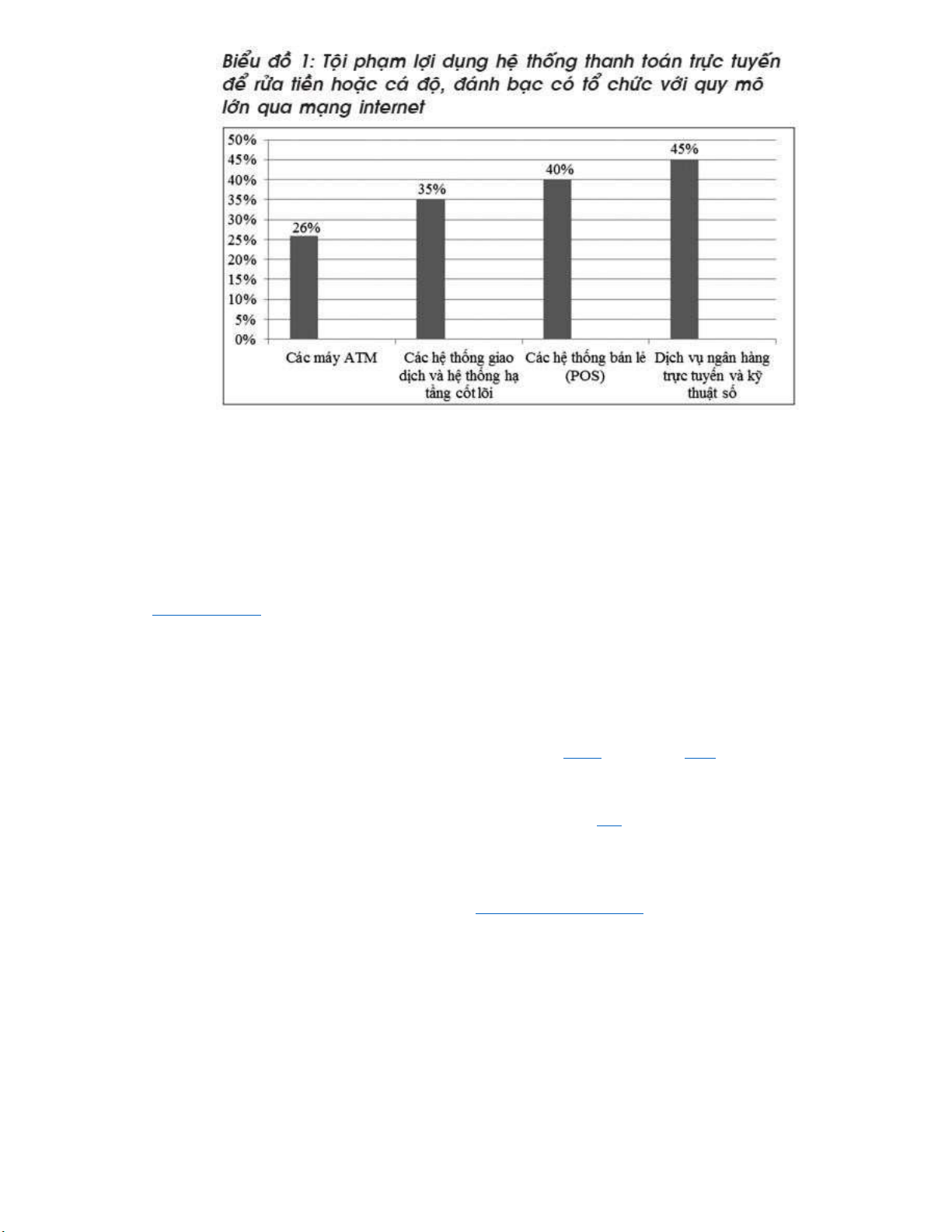

Hình 1. Biểu ồ tổng quan về cuộc tấn công trọng yêu trong năm 2021 .............................................................................................................. 9

Hình 2. Biểu ồ cột biểu thị tội phạm mạng của ngân hàng TCMP Sài Gòn – Hà Nội năm 2023 ..................................................................... 10

5. Cơ sở xây dựng mô hình ................................................................................................................................................................................... 10

6. Thiết lập thử nghiệm mô hình sẽ triển khai ở ngân hàng ............................................................................................................................... 12

6.1 Triển khai khung: ......................................................................................................................................................................................... 12

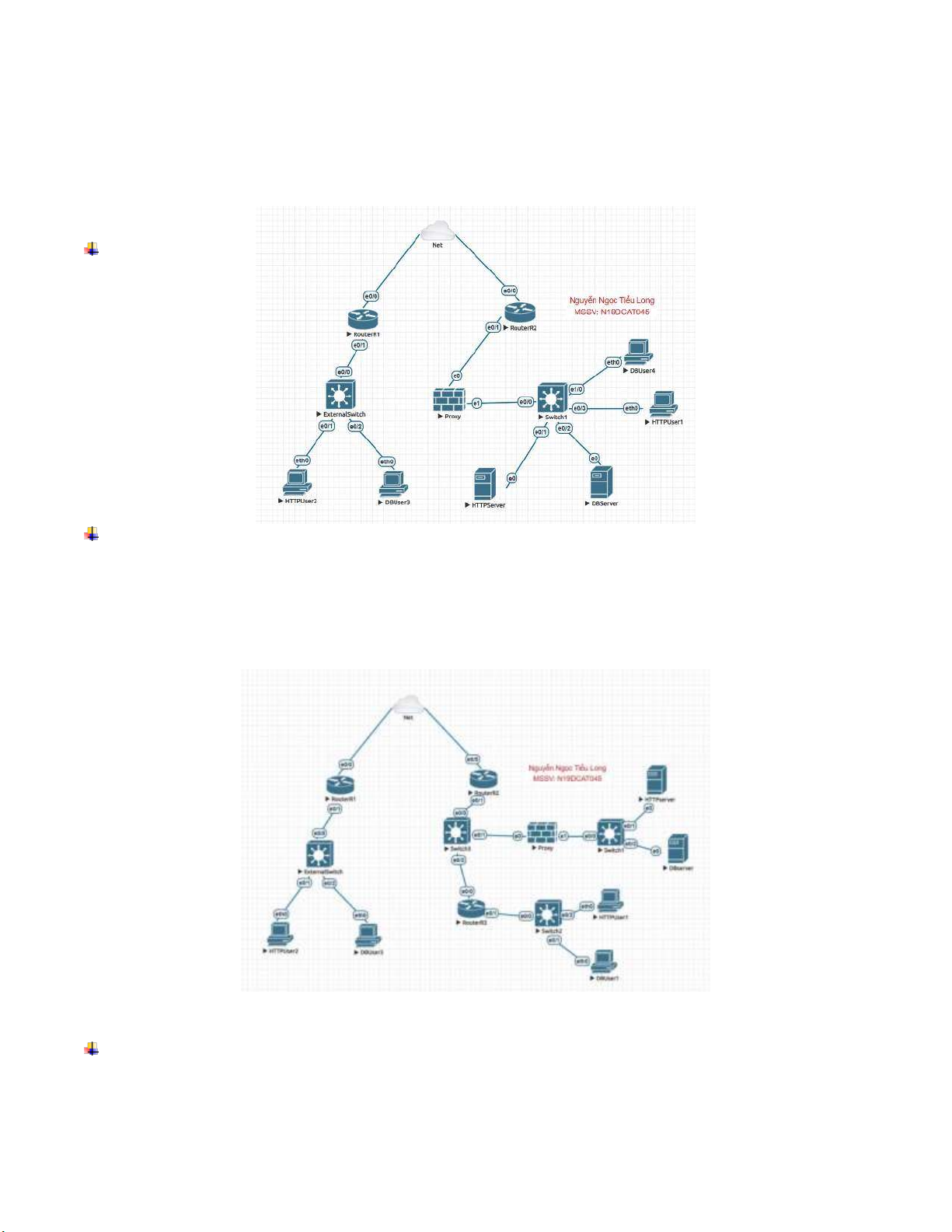

Kịch bản 1: không có oạn DMZ ..................................................................................................................................................... 12

Hình 4: một phân oạn cho mạng nội bộ ...................................................................................................................................................... 12

Kịch bản 2: Đoạn DMZ .................................................................................................................................................................... 12

Hình 5: mạng có phân oạn DMZ ................................................................................................................................................................ 13

Kịch bản 3: Yêu cầu trùng lặp với DMZ phân oạn ......................................................................................................................... 13

6.2 Đánh giá khuôn khổ ..................................................................................................................................................................................... 13

7. Mô phỏng kết quả thí nghiệm kết quả và phân tích dữ liệu ........................................................................................................................... 14

7.1 Tình huống một ........................................................................................................................................................................................... 14

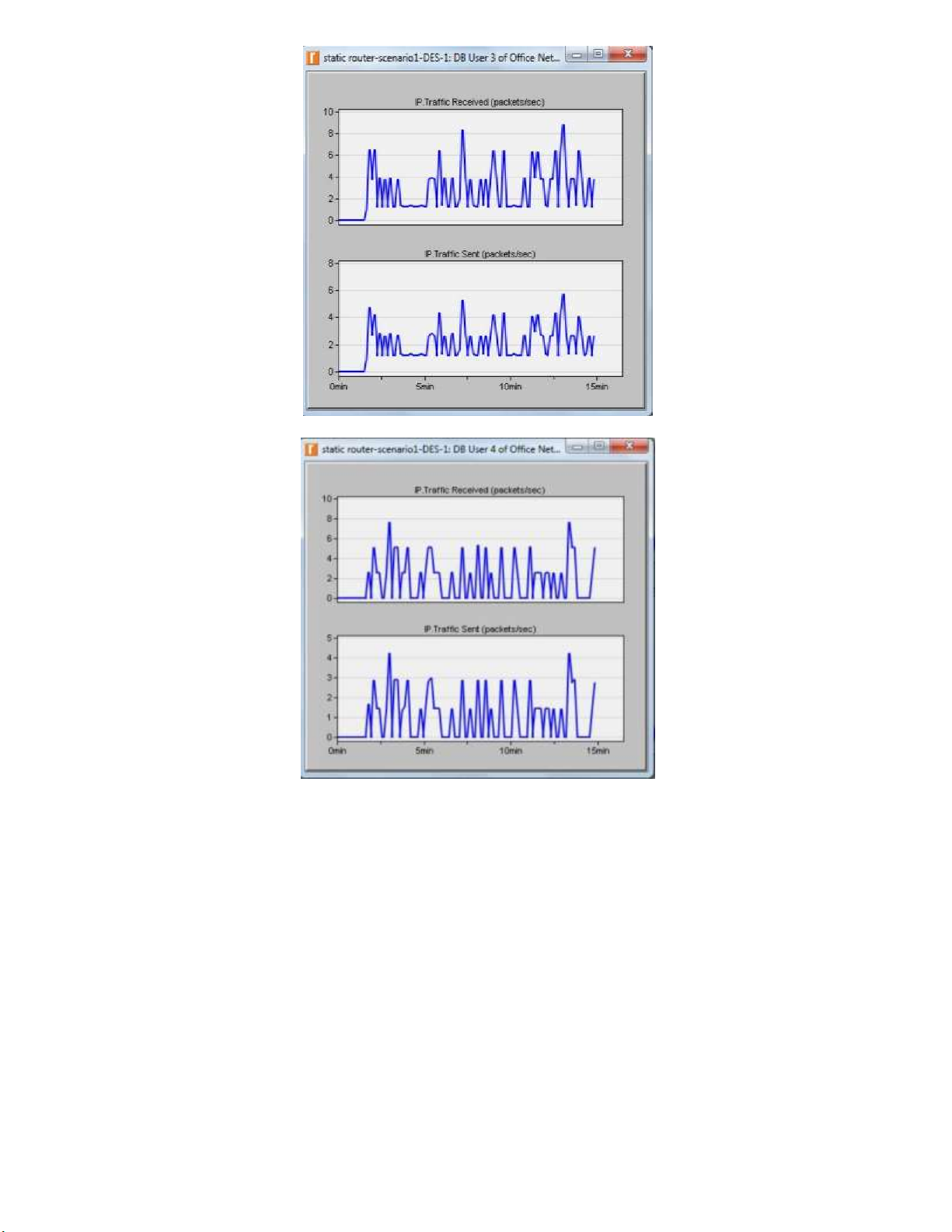

Hình 7. Người dùng DB 3 ã gửi và nhận các gói dưới dạng bên ngoài kẻ tấn công không có iều khiển ................................................... 15

Hình 8. DB USER 4 ã gửi và nhận các gói dưới dạng nội bộ kẻ tấn công không có iều khiển.................................................................. 15

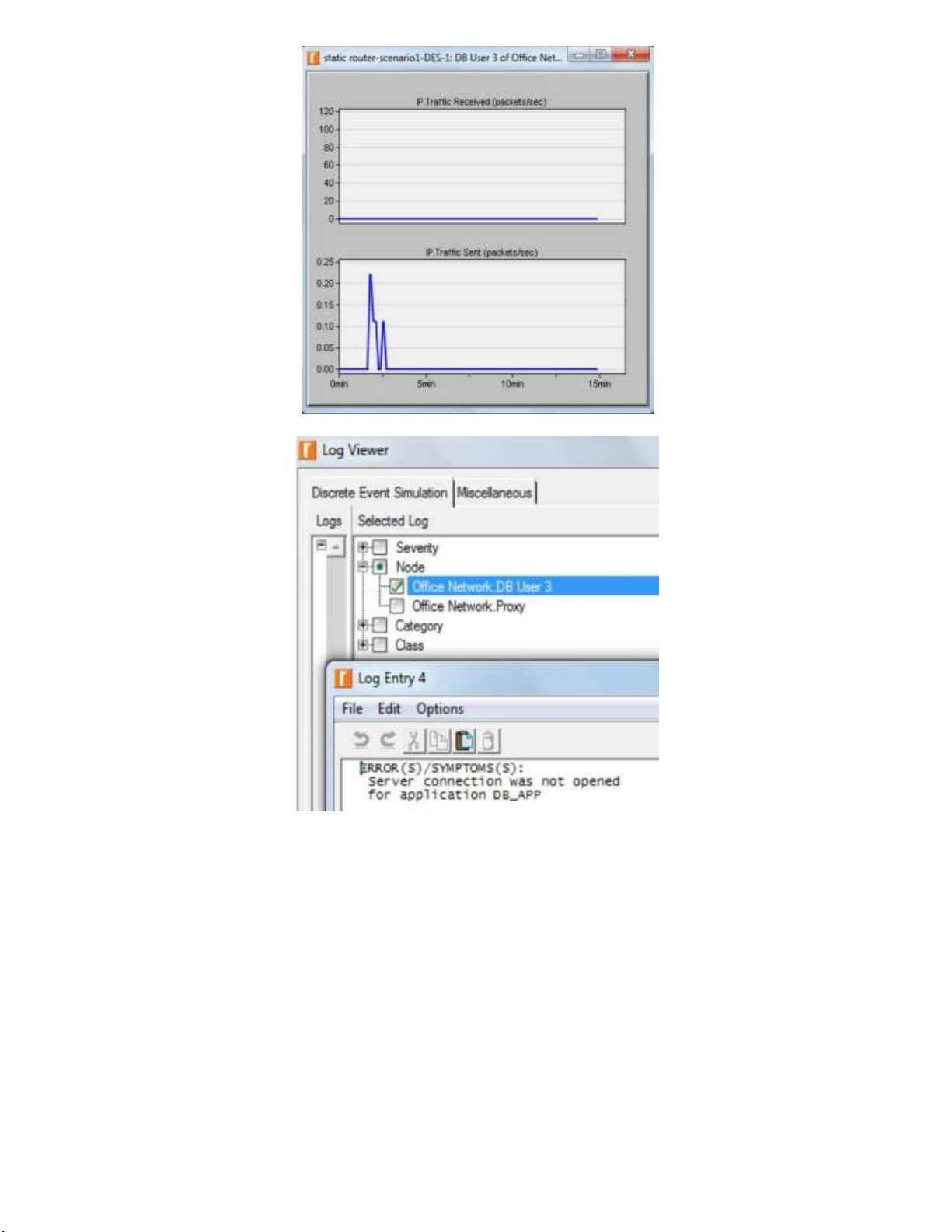

Hình 9 kết nối với máy chủ cơ sở dữ liệu tại ứng dụng lớp ........................................................................................................................... 16

Hình 10 Trình xem nhật ký cho người dùng DB 3 ........................................................................................................................................ 16

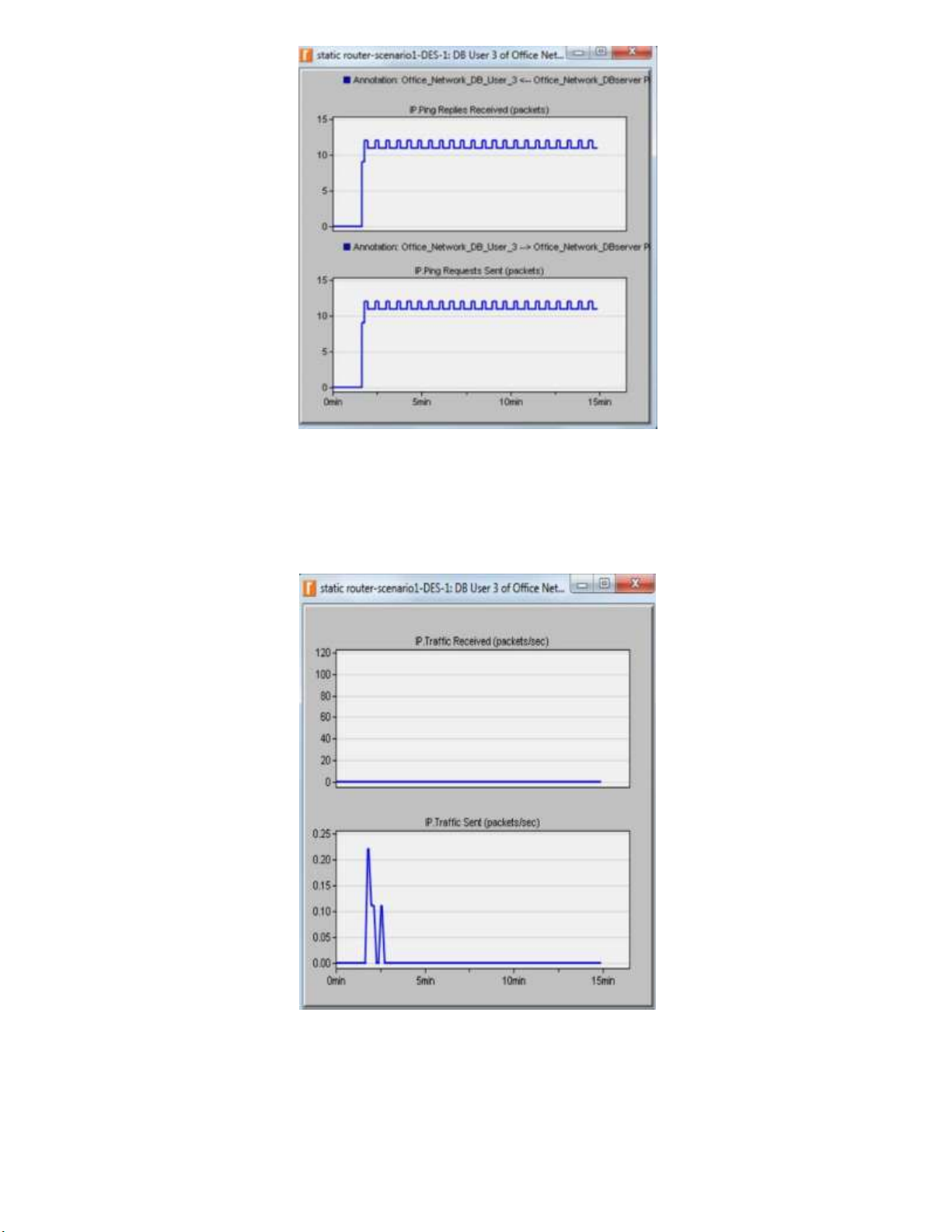

Hình 11 yêu cầu và nhận ược của Người dùng DB 3 .................................................................................................................................. 16

Hình 12 Lưu lượng truy cập DB Người dùng 3 không có máy chủ proxy ..................................................................................................... 17

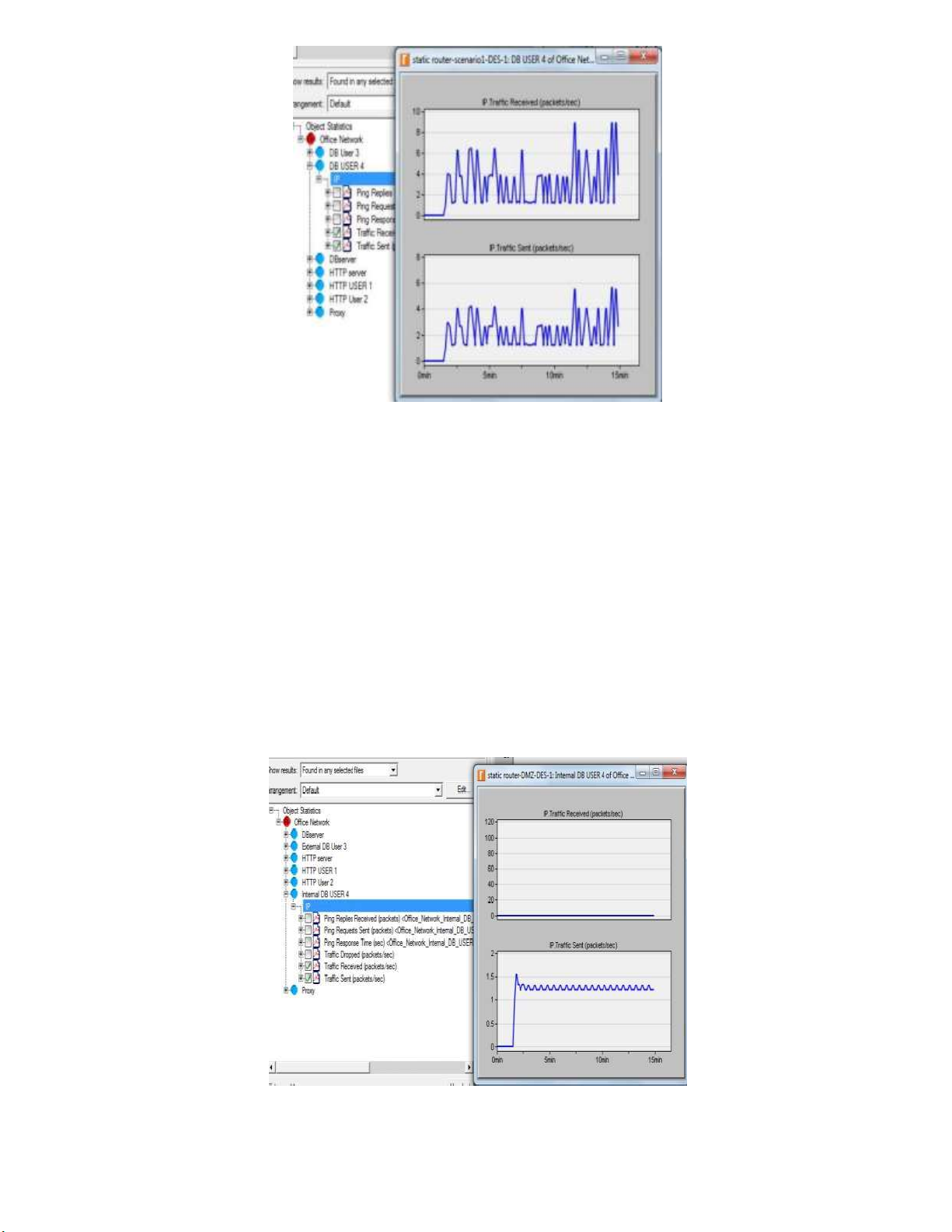

Hình 13 Lưu lượng người dùng DB 4 không có proxy và kích hoạt .............................................................................................................. 18

7.2 Tình huống 2: Đoạn DMZ .......................................................................................................................................................................... 18

Hình 14 Người dùng DB 4 sau khi tách mạng nội bộ ................................................................................................................................... 18

7.3 Tình huống 3: Yêu cầu trùng lặp với oạn DMZ ................................................................................................................................. 18

Hình 15 Trạm làm việc 6 người dùng DB và HTTP ...................................................................................................................................... 19

8. Khảo sát thực nghiệm bởi nhóm 13.................................................................................................................................................................. 19

8.1 Bảng câu hỏi khảo sát ................................................................................................................................................................................ 19

8.2 Kết quả thực nghiệm và Thống kê ............................................................................................................................................................ 25

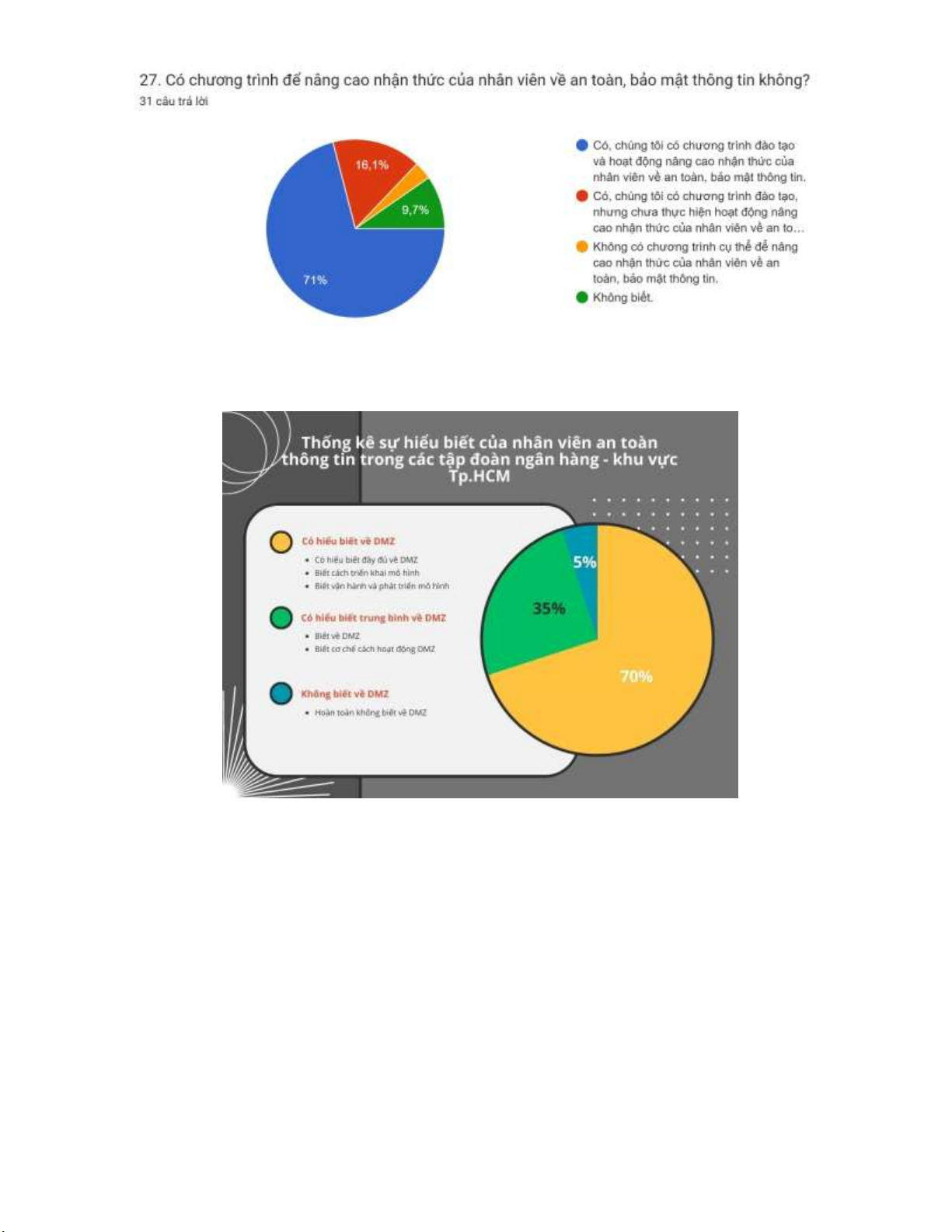

Hình 16. Biểu ồ biểu thị mức ộ hiểu biết của các nhân viên an ninh trong ngân hàng ............................................................................. 34

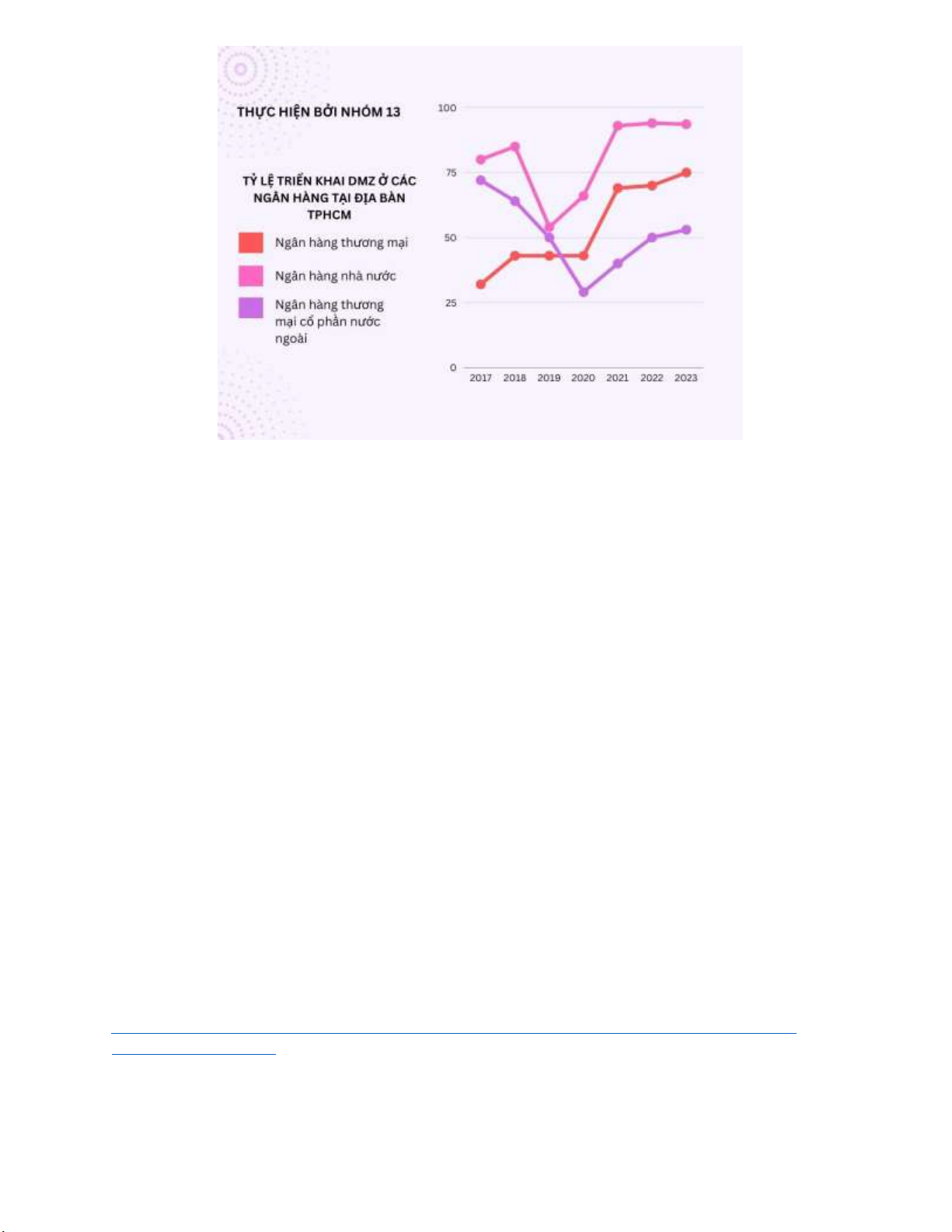

Hình 17. Tỷ lệ phần trăm việc triên khai mô hình DMZ ở các ngân hàng tại TpHCM ................................................................................. 35

9. Kết luận .............................................................................................................................................................................................................. 35 lOMoARcPSD| 10435767

10. Tham khảo ....................................................................................................................................................................................................... 36

Đề xuất Triển khai quản lý An toàn thông tin tại các ngân hàng trong khu vực Việt Nam.

1. Mục ích triển khai ề tài

Bảo mật hệ thống ngân hàng Việt Nam - Mô hình hóa hệ thống an ninh mạng áp dụng mô hình DMZ

Sự phát triển nhanh chóng của quá trình thông tin hóa xã hội hiện ại òi hỏi an ninh mạng trong tất cả các

lĩnh vực hoạt ộng của con người, như việc thực hiện có chủ ý hoặc không chủ ý ảnh hưởng ến lĩnh vực

thông tin bởi cả nguồn bên ngoài và bên trong có thể làm hỏng an ninh và dẫn ến thiệt hại về ạo ức, vật

chất, tài chính, danh tiếng và các hình thức khác.

Bảo mật thông tin trong lĩnh vực ngân hàng ược ặt nặng ược kiểm soát khi ngân hàng lưu trữ và quản lý

thông tin cá nhân của khách hàng thông tin. Bảo mật thông tin luôn là mục tiêu hàng ầu trách nhiệm của

bộ phận công nghệ thông tin (CNTT) trong các tổ chức. Các ngân hàng ã trở thành một thành phần của

internet và cuộc sống hàng ngày. Đó là một nhiệm vụ thực sự ể bảo vệ các ngân hàng này thủ tục, hệ

thống từ những kẻ tấn công và giảm thiểu các mối e dọa an ninh. Với iều này, các cuộc tấn công mạng

ngày càng tăng ngày, và ây là thách thức phải ối mặt với các quốc gia và các tổ chức như ngân hàng nơi

dữ liệu là quan trọng. Các ngân hàng này nên ược xây dựng các mạng sử dụng các chiến lược an toàn ể

bảo vệ thành phần của chúng.

Mục ích của bài báo cáo là tạo ra các mô hình nhận thức chức năng ể ánh giá mức ộ bảo vệ của chúng.

Phương pháp xây dựng một bản ồ nhận thức mờ về tình trạng an ninh mạng của các ngân hàng ược sử

dụng. ã ược phát triển mô hình nhận thức ể xác ịnh mức ộ bảo vệ của mạng máy tính, an toàn thông tin hệ

thống và cơ sở hạ tầng quan trọng (ngân hàng). Các kịch bản ã ược phát triển ể phản ánh phản ứng của hệ

thống ở mức suy giảm tối a phức tạp về tác ộng của các mối e dọa mạng quan trọng nhất. Tóm lại, việc

triển khai thực tế Áp dụng các quy tắc cô lập tài nguyên là rất quan trọng ể ngăn chặn bất kỳ cuộc tấn

công có thể. Sự cô lập này có thể ạt ược bằng cách áp dụng DMZ (Khu phi quân sự) thiết kế. Một DMZ

cực kỳ tăng cường tính bảo mật của một mạng. Trong khuôn khổ an ninh mạng vành ai giấy này ược ề

xuất ể bảo vệ và giảm thiểu an ninh mạng vấn ề tồn tại ở các ngân hàng Việt Nam một cách hiệu quả.

Keywords: Bảo mật thông tin, DMZ, Tường lửa, Mạng, Hiệu suất mạng, OpNet, phòng thủ chu vi 2. Nền tảng

Bảo mật là một trong những thách thức quan trọng nhất của hệ thống ngân hàng nói riêng và toàn thể các

doanh nghiệp tài chính nói chung. Do ó, việc thiết kế mạng nên thực hiện ba mục tiêu an ninh: • Bảo mật. • Toàn vẹn. • Khả dụng.

Nhìn chung bảo vệ một mạng ược kết nối với Internet luôn là một thách thức lớn. Để thiết lập một mạng

an toàn, một chiến lược phòng thủ chuyên sâu nơi các biện pháp an ninh ược ặt trong nhiều lớp tạo ra toàn

bộ mạng, sẽ rất cần thiết ảm bảo an toàn giữa người dùng ến Internet.

Chu vi mạng lớp trong lịch sử là trọng tâm của việc bảo vệ quyền riêng tư mạng và cần thiết ể ngăn chặn

những kẻ xâm nhập và cũng như cung cấp khả năng phát hiện các xâm nhập có thể xảy ra.

DMZ [Wikipedia] Trong bảo mật máy tính, DMZ hoặc khu phi quân sự ( ôi khi ược gọi là mạng vành ai

hoặc mạng con ược sàng lọc) là một mạng con vật lý hoặc logic chứa và hiển thị các dịch vụ hướng ra bên

ngoài của một tổ chức cho một mạng không áng tin cậy, thường là lớn hơn, chẳng hạn như Internet. Mục

ích của DMZ là thêm một lớp bảo mật bổ sung vào mạng cục bộ (LAN) của tổ chức: một nút mạng bên

ngoài chỉ có thể truy cập những gì ược hiển thị trong DMZ, trong khi phần còn lại của mạng của tổ chức lOMoARcPSD| 10435767

ược bảo vệ sau tường lửa. DMZ hoạt ộng như một mạng nhỏ, biệt lập ược ịnh vị giữa Internet và mạng riêng.

Cái tên này xuất phát từ thuật ngữ khu phi quân sự, một khu vực giữa các quốc gia mà các hoạt ộng quân sự không ược phép.

Ngành ngân hàng ở Việt Nam, tương tự như các quốc gia trong khu vực (Asian), ều cung cấp dịch vụ

ngân hàng trong nước cũng như quốc tế. Dựa vào hiện tại, Việt Nam, là nước ang phát triển phải ối mặt

với một số những thách thức trong sự phát triển của công nghệ so với các nước phát triển nhất. Gần ây,

việc triển khai trực tuyến thanh toán ngân hàng iện tử qua iện thoại di ộng ở các ngân hàng tại Việt Nam

ngày càng phổ biến. Theo số liệu mới nhất từ Kaspersky, có tới 26,36% chiến dịch lừa ảo tại Việt Nam

tính ến tháng 4/2022 liên quan ến tài chính. Các vụ lừa ảo nhằm vào ngân hàng, hệ thống thanh toán và

cửa hàng trực tuyến. Trong ó, lừa ảo thông qua các hệ thống thanh toán là trường hợp biến phổ biến nhất

ược phát hiện lừa ảo bảo mật, chiếm 11,77% tổng số lừa ảo và hơn 44% trong số các loại lừa ảo tài chính.

Đối với ất nước như Việt Nam, ó là quan trọng ể phát triển một khuôn khổ an ninh mạng vành ai ể bảo vệ

và giảm thiểu vấn ề an ninh mạng mà ã và ang tồn tại trong các ngân hàng Việt Nam một cách hiệu quả nhất.

3. Xây dựng cơ sở lý Quản lý an toàn thông tin

Việc kế thừa có chọn lọc từ những tiền kiến thức của môn Quản Lý An Toàn Thông Tin là hết hức quan

trọng, do vậy, trong phần này sẽ xây dựng về những ánh giá tới ề tài dựa trên nên tảng kiến thức môn

Quản Lý An Toàn Thông Tin mà Thầy Ths. Nguyễn Hữu Nguyên ã cung cấp , cụ thể:

3.1.Xác ịnh phạm vi và mục tiêu.

Phạm vi trong lĩnh vực ngân hàng tại Việt Nam phải bao gồm:

- Tất cả các thông tin liên quan ến khách hàng, tài khoản ngân hàng, giao dịch, thanh toán, vay mượn,

và các dịch vụ tài chính khác.

- Phạm vi cũng phải xem xét các giao diện và sự phụ thuộc giữa các hệ thống ngân hàng, các ứng

dụng di ộng, website và hệ thống mạng của ngân hàng với các bên thứ ba như nhà cung cấp dịch vụ

công nghệ thông tin, ối tác liên kết, các cơ quan quản lý nhà nước và các tổ chức tài chính khác. Mục tiêu:

- Đảm bảo an toàn thông tin của khách hàng và dữ liệu tài chính bằng cách ảm bảo tính sẵn sàng, bảo

mật và toàn vẹn của hệ thống và thông tin.

- Bảo vệ khách hàng khỏi các rủi ro liên quan ến giao dịch không hợp lệ, lừa ảo, truy cập trái phép

vào tài khoản và việc tiết lộ thông tin cá nhân.

- Tuân thủ các quy ịnh pháp luật về bảo mật thông tin và chống rửa tiền trong ngành ngân hàng.

- Xây dựng một hệ thống giám sát và kiểm soát an toàn thông tin chặt chẽ ể phát hiện, ngăn chặn và

áp ứng kịp thời với các mối e dọa và cuộc tấn công từ bên ngoài hoặc bên trong hệ thống ngân hàng.

- Đảm bảo tính khả dụng của hệ thống, ảm bảo hoạt ộng liên tục và áp ứng nhanh chóng với yêu cầu

và nhu cầu của khách hàng.

- Tạo lòng tin và áng tin cậy từ phía khách hàng thông qua việc cung cấp các dịch vụ tài chính an toàn và bảo mật.

Mục tiêu của phạm vi ngân hàng có thể ược xác ịnh dựa trên các yêu cầu và quy ịnh của Ngân hàng

Nhà nước Việt Nam và các tiêu chuẩn quốc tế về bảo mật thông tin trong ngành ngân hàng.

3.2. Đánh giá rủi ro: lOMoARcPSD| 10435767

Thực hiện ánh giá rủi ro an toàn thông tin ể xác ịnh các tài sản thông tin quan trọng, các mối e dọa và sự

kiện không mong muốn có thể ảnh hưởng ến tài sản thông tin, các hệ quả và xác suất xảy ra của các sự

kiện không mong muốn. Các bước cơ bản của ánh giá rủi ro an toàn thông tin gồm có:

- Xác ịnh ngữ cảnh: Xác ịnh mục tiêu, phạm vi, tiêu chí và khung tham chiếu cho việc

ánh giá rủi ro. Trong lĩnh vực ngân hàng tại Việt Nam, ngữ cảnh có thể bao gồm các

yếu tố như xu hướng giao dịch và thanh toán trực tuyến, nhu cầu và kỳ vọng của khách

hàng, quy ịnh về ngân hàng trực tuyến, tình hình an ninh mạng trong nước và quốc tế, v.v.

- Xác ịnh tài sản: Liệt kê tất cả các tài sản thông tin quan trọng trong phạm vi và xác ịnh

giá trị, chủ sở hữu và vị trí của chúng. Trong lĩnh vực ngân hàng tại Việt Nam, các tài

sản thông tin có thể bao gồm thông tin cá nhân như họ tên, ịa chỉ, số iện thoại, email, số

tài khoản ngân hàng, số thẻ tín dụng, lịch sử giao dịch, v.v.; thông tin về ối tác, nhà

cung cấp, sản phẩm, dịch vụ, giá cả, chính sách bảo hành, bảo mật của ngân hàng; thông

tin về giao dịch và thanh toán trực tuyến, v.v.

- Xác ịnh mối e dọa: Liệt kê tất cả các mối e dọa có thể gây hại cho các tài sản thông tin,

bao gồm các mối e dọa từ bên trong hoặc bên ngoài, cố ý hoặc vô tình, tự nhiên hoặc

con người. Trong lĩnh vực ngân hàng tại Việt Nam, các mối e dọa có thể bao gồm việc

xâm nhập hệ thống, tấn công malware, lừa ảo, vi phạm quy ịnh về ngân hàng trực tuyến, v.v.

- Xác ịnh sự kiện không mong muốn: Liệt kê tất cả các sự kiện không mong muốn có thể

xảy ra do các mối e dọa, bao gồm các sự kiện vi phạm tính bảo mật, toàn vẹn hoặc khả

dụng của tài sản thông tin. Trong lĩnh vực ngân hàng tại Việt Nam, các sự kiện không

mong muốn có thể bao gồm việc rò rỉ thông tin cá nhân, tấn công vào hệ thống mạng,

mất thông tin giao dịch, v.v.

- Xác ịnh hệ quả: Ước tính mức ộ thiệt hại hoặc tác ộng tiêu cực của các sự kiện không

mong muốn ối với các tài sản thông tin, bao gồm các hệ quả về kinh tế, uy tín, pháp lý

hoặc an ninh. Trong lĩnh vực ngân hàng tại Việt Nam, các hệ quả có thể bao gồm mất

doanh thu hoặc lợi nhuận, thiệt hại cho uy tín và niềm tin của khách hàng, vi phạm quy

ịnh về ngân hàng trực tuyến, v.v.

3.3. Xây dựng các chính sách an toàn thông tin:

Dựa vào phạm vi và mục tiêu và các rủi ro ã ược ánh giá ể xác ịnh các lỗhổng bảo mật tiềm năng và các

thiếu sót an toàn thông tin trong doanh nghiệp trong lĩnh vực Ngân Hàng tiến hành xây dựng chính sách

an toàn thông tin như sau:

- Đảm bảo rằng tổ chức tuân thủ các quy ịnh pháp luật liên quan ến bảo vệ thông tin cá

nhân và an toàn thông tin.

- Chính sách an toàn thông tin phải ược phê duyệt bởi lãnh ạo cấp cao, ược phổ biến và

tuân thủ bởi tất cả các nhân viên và bên liên quan và ảm bảo việc tuân thủ chính sách

và quy ịnh. Chính sách an toàn thông tin phải ược xem xét và cập nhật ịnh kỳ ể phù hợp

với thực tế trong lĩnh vực Thương mại iện tử tại Việt Nam hiện nay.

3.4. Phát triển chương trình bảo mật

Các biện pháp kiểm soát an toàn thông tin có thể bao gồm các giải pháp về công nghệ (như mã hóa, chữ

ký số, tường lửa, hệ thống phát hiện xâm nhập, hệ thống ngăn chặn mã ộc…

- Thực hiện việc cập nhật và nâng cấp ịnh kỳ các phần mềm bảo mật, hệ iều hành và ứng

dụng ể khắc phục lỗ hổng bảo mật mới nhất. lOMoARcPSD| 10435767

- Triển khai kiểm soát truy cập: Xác ịnh và quản lý các quyền truy cập vào hệ thống và

dữ liệu, bao gồm cả quyền truy cập vật lý và quyền truy cập từ xa.

- Thiết lập ghi lại log cho các thay thay ổi, cập nhật và sao lưu ịnh kỳ.

- Các biện pháp kiểm soát an toàn thông tin phải tuân thủ theo các tiêu chuẩn quốc tế về

hệ thống quản lý an toàn thông tin như ISO 27002.

Việc phát triển và áp dụng các chương trình bảo mật giúp các tổ chức, doanh nghiệp bảo vệ ược thông

tin khỏi các mối e dọa và rủi ro từ bên trong và bên ngoài.

3.5. Quản lý rủi ro và ánh giá và xử lý rủi ro:

- Thường xuyên xác ịnh và phân loại các rủi ro liên quan ến an toàn thông tin cho các hệ

thống thông tin của tổ chức, doanh nghiệp.

- Các rủi ro có thể xuất phát từ các yếu tố như thiếu sót công nghệ, sai sót con người,

thiên tai... Sau khi xác ịnh ược các rủi ro, tổ chức, doanh nghiệp cần xây dựng và áp

dụng các biện pháp ể giảm thiểu hoặc loại bỏ rủi ro.

- Các biện pháp có thể bao gồm việc sửa chữa hoặc nâng cấp công nghệ, huấn luyện hoặc

kỷ luật con người, bảo hiểm hoặc chuyển giao rủi ro...

Việc quản lý rủi ro giúp các tổ chức, doanh nghiệp giảm thiểu ược thiệt hại do vi phạm an toàn thông tin gây ra.

3.6. Lập kế hoạch dự phòng và duy trì bảo mật:

- Thường xuyên chuẩn bị sẵn sàng cho việc ứng phó với các sự cố liên quan ến an toàn

thông tin khi xảy ra. Các sự cố có thể là do hacker tấn công, virus lây lan, thiết bị hỏng hóc...

- Khi có sự cố xảy ra, tổ chức, doanh nghiệp cần có khả năng khôi phục lại hoạt ộng kinh

doanh một cách nhanh chóng và hiệu quả.

- Tổ chức, doanh nghiệp cần có kế hoạch dự phòng chi tiết gồm có: xác ịnh vai trò và

trách nhiệm của từng cá nhân trong việc ứng phó sự cố; xác ịnh danh sách ưu tiên của

các hệ thống thông tin; xác ịnh danh sáchthiết bị dự phòng; xác ịnh danh sách liên lạc

khẩn cấp; xác ịnh danh sách kiểm tra ể kiểm tra lại tính an toàn của hệ thống sau khi khắc phục sự cố...

- Ngoài ra, tổ chức, doanh nghiệp cũng cần duy trì bảo mật cho hệ thống thông tin của

mình bằng cách: kiểm tra và cập nhật công nghệ; kiểm tra và huấn luyện con người;

kiểm tra và iều chỉnh quy trình; kiểm tra và rà soát rủi ro...

- Việc lập kế hoạch dự phòng và duy trì bảo mật giúp các tổ chức, doanh nghiệp giảm

thiểu ược tác hại của các sự cố liên quan

- Xây dựng kế hoạch dự phòng ể ối phó với các sự cố an toàn thông tin, bao gồm khả

năng khôi phục dữ liệu và hệ thống trong trường hợp sự cố xảy ra.

- Thực hiện việc sao lưu dữ liệu ịnh kỳ và kiểm tra tính khả dụng của các giải pháp dự

phòng. Duy trì sự tuân thủ các biện pháp bảo mật thông qua việc kiểm tra ịnh kỳ, giám

sát và cập nhật hệ thống an toàn thông tin.

- Hợp tác với các cơ quan chức năng và các tổ chức quốc tế ể chia sẻ kinh nghiệm, hỗ trợ

kỹ thuật và xử lý các sự cố liên quan ến an toàn thông tin.

- Tham gia vào các mạng lưới an toàn thông tin quốc gia và khu vực ể cập nhật thông tin,

phối hợp hành ộng và ứng phó kịp thời với các mối e dọa và tấn công mạng. lOMoARcPSD| 10435767

3.7. Đào tạo và nâng cao nhận thức về an toàn thông tin cho nhân viên trong doanh nghiệp Ngân Hàng:

- Thường xuyên cung cấp ào tạo về an toàn thông tin là một yếu tố quan trọng ể ảm bảo

rằng nhân viên hiểu rõ về các rủi ro và biện pháp bảo vệ thông tin.

- Đào tạo này nên bao gồm việc nhận biết các mối e dọa an ninh mạng không những trong lĩnh.

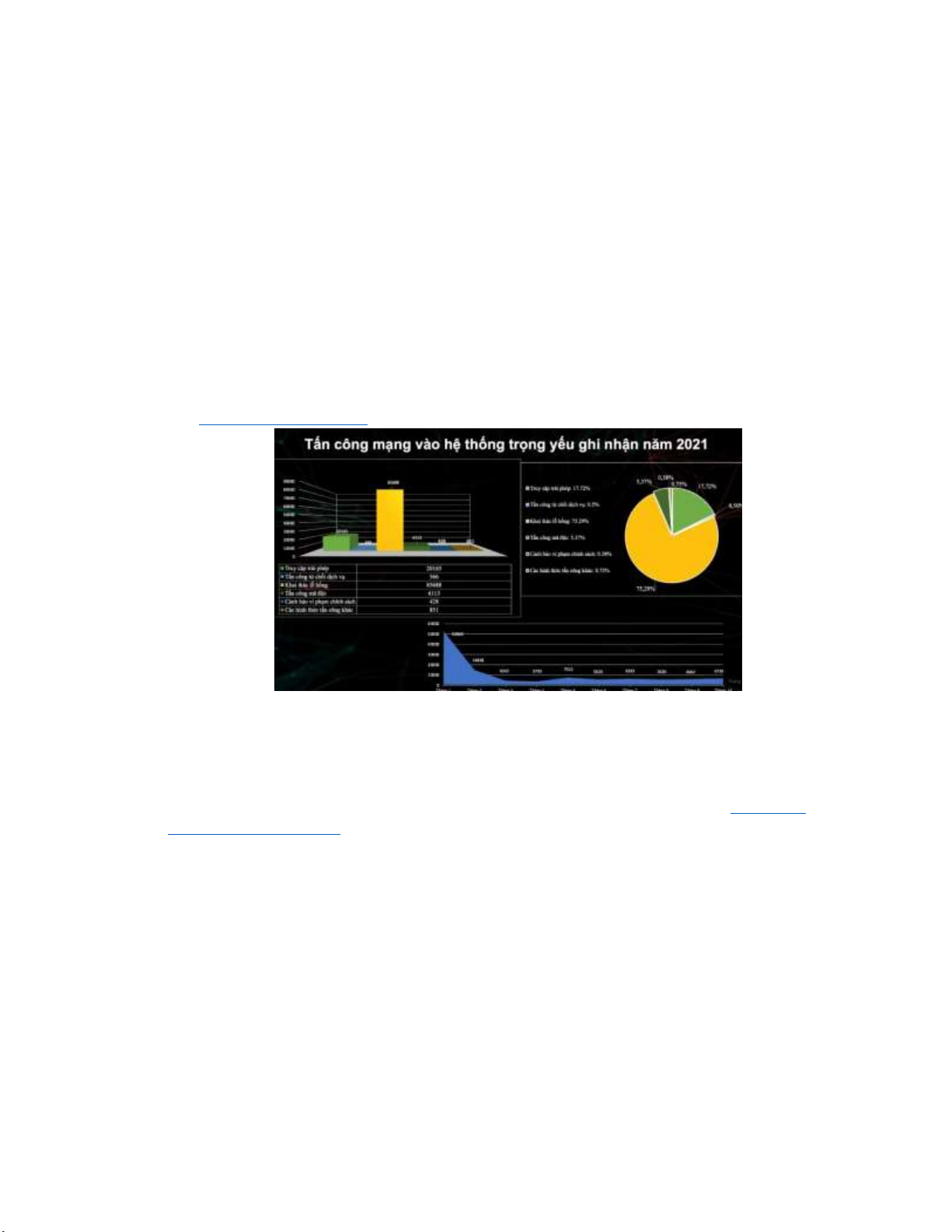

4. Tiến hành thu thập số liệu

Việc thu thập dữ liệu nghiên cứu ược thực hiện như sau:

• Khảo sát ược tiến hành ể tìm số liệu thực tế và liên quan ến trọng tâm của khảo sát. Nó nhằm mục

ích có ủ kiến thức và cơ sở lý thuyết hỗ trợ cho việc tìm ra giải pháp én các vấn ề liên quan ến

mạng hệ thống bảo mật sử dụng tường lửa DMZ hoặc vành ai mạng.

• Xác ịnh các mối e dọa tiềm tàng ã biết liên quan ến mạng vành ai và tác ộng của chúng ối với CIA.

• Thu thập dữ liệu từ các ngân hàng nghiên cứu trước ây liên quan ến an ninh mạng iện tử dịch vụ

trên các ngân hàng Việt Nam.

Hình 1. Biểu ồ tổng quan về cuộc tấn công trọng yêu trong năm 2021

• Thu thập dữ liệu từ các nghiên cứu trước ây liên quan ến bảo mật của internet iện tử dịch vụ trên các ngân hàng Việt Nam.

• Một ngân hàng Việt Nam ngẫu nhiên ược thực hiện phỏng vấn ể thu thập dữ liệu (Ngân hàng

TCMP Sài Gòn – Hà Nội) lOMoARcPSD| 10435767

Hình 2. Biểu ồ cột biểu thị tội phạm mạng của ngân hàng TCMP Sài Gòn – Hà Nội năm 2023

5. Cơ sở xây dựng mô hình

Bài viết này trình bày một khuôn khổ vành ai an ninh mạng cho một ngân hàng Việt Nam và ề xuất một

cách tiếp cận ể bảo vệ mạng và các ứng dụng hệ thống.

Cách tiếp cận tập trung vào an ninh mạng và an ninh ứng dụng vì hai thành phần tạo thành cốt lõi của

ngân hàng iện tử, như các giao dịch xảy ra thông qua mạng và các ứng dụng có sẵn. Các khung ề xuất ại

diện cho mức ộ thấp của kỹ thuật kiểm soát bảo mật sẽ thực thi kiểm soát bảo mật cấp cao ược ề cập

trong NIST 800-53-r5, chẳng hạn như Controls that address Defense-in-depth and Attack surface

reduction; address Layered structures and Boundary protection; Sau ây là mô tả ngắn gọn về các vùng bảo mật khuôn khổ.

• Untrusted segment: lớp này ối mặt với lối vào internet, vùng này kết nối internet với mạng nội bộ

của ngân hàng, sau vùng này, mạng nội bộ bắt ầu. Các công tắc phân tách vật lý các vùng và kết

nối bộ ịnh tuyến biên tới mạng internet tại biên internet là các vùng phòng thủ vành ai, DMZ và

VPN. Các khả năng bảo mật chính cho phân khúc này là DdoS bảo vệ, lọc ACL của bộ ịnh tuyến và phân tích luồng,

• Vùng phòng thủ vành ai: phân oạn này chứa tường lửa thế hệ tiếp theo và hệ thống ngăn chặn

xâm nhập, thế hệ tường lửa tiếp theo cũng bao gồm tính năng IPS, và thiết bị bảo mật web và

email. Tiểu học khả năng bảo mật bị tấn công, mất dữ liệu thông qua trích xuất và iểm yếu của máy chủ web.

• Lớp DMZ: lớp này chứa các máy chủ web dành cho các dịch vụ công khai, cũng là vùng này ược

bảo vệ bởi tường lửa thế hệ tiếp theo và các thiết bị IPS/IDS và WAF.

Cấu trúc của DMZ thường bao gồm ba phần chính:

1. Máy chủ DMZ: Là máy chủ ược ặt trong DMZ và bao gồm các dịch vụ hoặc ứng dụng có thể

truy cập ược từ Internet như Máy chủ Web, Máy chủ Thư, Máy chủ DNS và nhiều dịch vụ khác.

Tuy nhiên, các máy chủ này chỉ ược phép truy cập vào mạng nội bộ trong trường hợp cần thiết.

2. Tường lửa DMZ: Là bức tường lửa ược ặt trên DMZ, có chức năng lọc các gói tin vào và ra khỏi

DMZ ể ảm bảo rằng chỉ các gói tin hợp lệ và ược phép truy cập mới ược truyền i. Bức tường lửa

trong mạng DMZ ược cấu hình ể chỉ cho phép các kết nối xác ịnh ược thiết lập giữa các máy chủ

trong DMZ và các máy chủ trong mạng nội bộ.

3. Máy chủ bảo mật: Là máy chủ ược ặt trong mạng nội bộ, có vai trò giám sát và quản lý các hoạt

ộng trên DMZ. Máy chủ bảo mật thường ược cài ặt phần mềm quản lý sự kiện an ninh (SIEM) và

hệ thống phân tích nhật ký ể theo dõi các hoạt ộng trên DMZ và phát hiện các mối e dọa tiềm ẩn. lOMoARcPSD| 10435767

Ngoài ra, máy chủ bảo mật còn có thể ược cấu hình ể gửi cảnh báo ến thành viên quản trị ngay

khi phát hiện các cuộc tấn công ã vượt qua bức tường lửa của DMZ.

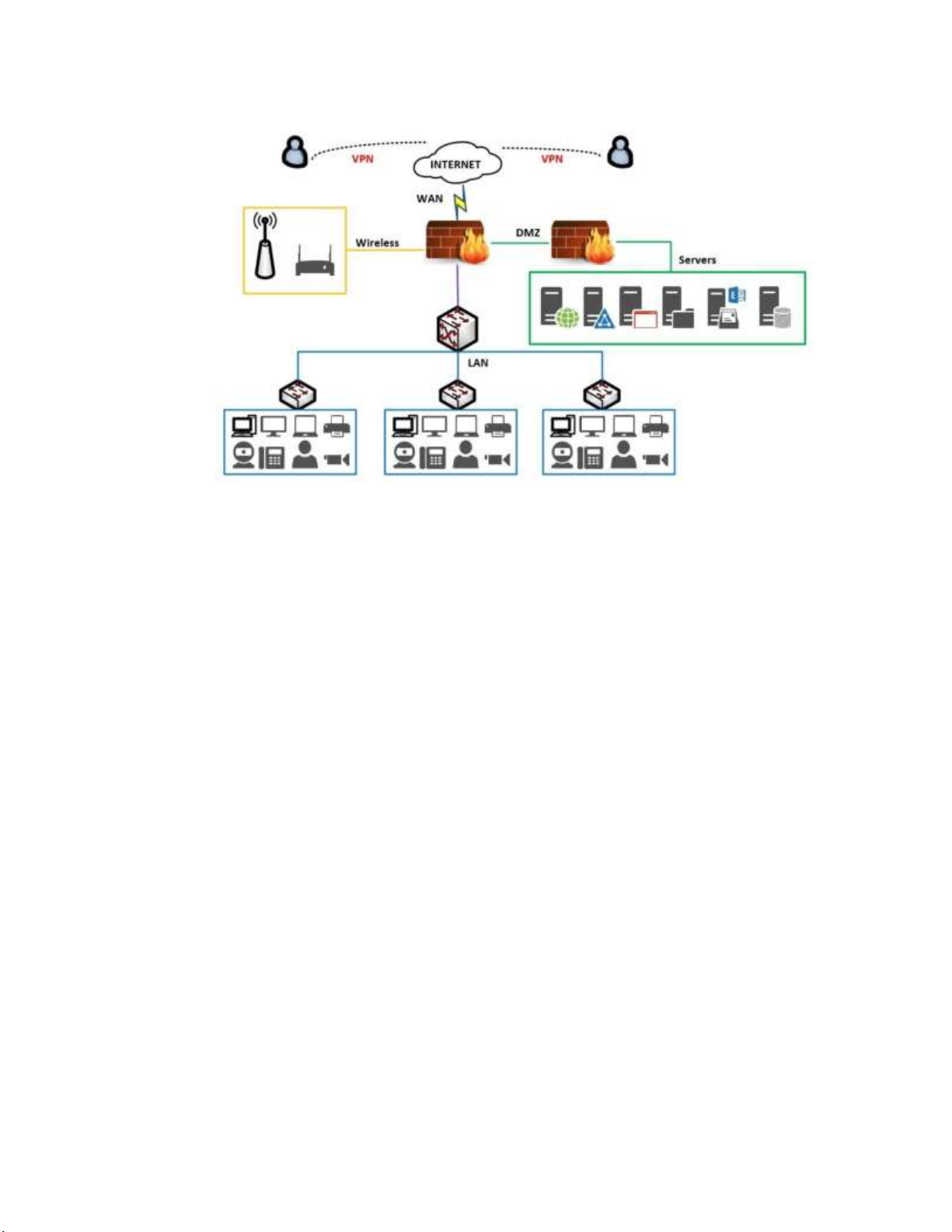

Hình 3. Mô hình DMZ DMZ

có hai cách kiến trúc thông tin ứng dụng hiện nay:

• Tường lửa ơn: DMZ với thiết kế tường lửa ơn yêu cầu ba giao diện mạng trở lên. Đầu tiên là

mạng bên ngoài, kết nối internet công cộng với tường lửa. Mạng thứ hai ược tạo thành mạng nội

bộ, trong khi mạng thứ ba ược kết nối với DMZ. Các quy tắc khác nhau giám sát và kiểm tra

giám sát lưu lượng ược phép truy cập DMZ và hạn chế kết nối với bộ mạng nội bộ.

• Tường lửa kép: Triển khai hai tường lửa có DMZ giữa chúng thường là một tùy chọn an toàn

hơn. Tường lửa thứ nhất chỉ cho phép lưu lượng bên ngoài vào DMZ và tường lửa thứ hai chỉ cho

phép lưu lượng i từ DMZ vào mạng nội bộ. Kẻ tấn công sẽ phải hiệp hội cả hai tường lửa ể có

quyền truy cập vào mạng LAN của tổ chức.

6. Thiết lập thử nghiệm mô hình sẽ triển khai ở ngân hàng 6.1 Triển khai khung:

Trong giai oạn này, các thí nghiệm ược thực hiện trong ba cấu trúc liên kết theo thiết kế mạng DMZ. Các

cấu trúc liên kết ược xây dựng có DMZ và không có DMZ. Những cấu trúc liên kết ược sử dụng ể xây

dựng ba kịch bản và ể so sánh chúng với hiệu quả của DMZ. Ba kịch bản ược ề xuất như sau:

Kịch bản 1: không có oạn DMZ

Kịch bản mạng ầu tiên như trong Hình 4 bao gồm hai phân oạn: -

Mạng nội bộ: Mạng nội bộ bao gồm một phân oạn bao gồm Người dùng cơ sở dữ liệu (DB) 4,

Người dùng HTTP 1 trạm, máy chủ DB, máy chủ HTTP. Người dùng trạm và DB 4 yêu cầu dữ liệu từ

máy chủ DB trong khi Người dùng HTTP 1 trạm yêu cầu uest dữ liệu từ máy chủ HTTP. -

Mạng ngoài: Mạng ngoài là mạng internet môi trường bao gồm yêu cầu HTTP User2 cho HTTP

máy chủ và Người dùng DB 3 yêu cầu máy chủ DB. các DB Mà người dùng 3 ược coi là kẻ tấn công bên

ngoài và Người dùng DB 4 ược coi là kẻ tấn công nội bộ. Trong khi Người dùng HTTP 1 và 2 là người

dùng hợp pháp và có quyền truy cập máy chủ HTTP (máy chủ web).

Trong Tình huống này, cả hai kẻ tấn công ều cố gắng truy cập máy chủ DB bằng cách gửi gói tin, lộ trình

của gói từ kẻ tấn công ến DB máy chủ ang gán tĩnh. Mục ích của bộ ịnh tuyến R1 là ể gửi các gói ến lOMoARcPSD| 10435767

Internet và nhận chúng từ internet trong khi mục ích của bộ ịnh tuyến R2 là gửi các gói ến máy chủ proxy

và nhận chúng từ proxy ến internet.

Bên cạnh ó, bộ ịnh tuyến này ang hoạt ộng như một tường lửa lọc gói tin.

Mục ích của proxy là gửi các gói ến nội bộ mạng (các trạm và máy chủ) và nhận chúng tới bộ ịnh tuyến

R2. Proxy này hoạt ộng trên lớp ứng dụng nên nó có thể triển khai hay không bất kỳ ứng dụng nào như cơ

sở dữ liệu và HTTP, ý nghĩa triển khai tạo kết nối ến ứng dụng trong máy chủ.

Hình 4: một phân oạn cho mạng nội bộ

Kịch bản 2: Đoạn DMZ: Trong kịch bản thứ hai, nhiều lớp và phân oạn bảo mật hơn ược thêm vào kịch

bản một, bộ ịnh tuyến lớp bảo mật R3 ược thêm vào tạo một phân khúc mới gọi là DMZ ược ặt giữa bộ

ịnh tuyến R2 và bộ ịnh tuyến R3 ể tách máy chủ Máy chủ HTTP và máy chủ DB như ược hiển thị trong

ược phân tách bởi bộ ịnh tuyến R3 cho các trạm DB Người dùng 4 dưới dạng kẻ tấn công và Người dùng

HTTP 1, bộ ịnh tuyến R3 tách biệt mạng nội bộ cách xa DMZ.

Hình 5: mạng có phân oạn DMZ

Kịch bản 3: Yêu cầu trùng lặp với DMZ phân oạn: Trong kịch bản này, hai trạm làm việc ược thêm vào

kịch bản 2 như trong Hình 6, (DB và HTTP User5) và (DB và HTTP User 6). Cả hai trạm làm việc yêu

cầu hai ứng dụng duyệt web và Cơ sở dữ liệu. Trong khi ó, Người dùng 5 không có quyền truy cập Máy

chủ DB nhưng có quyền truy cập HTTP máy chủ.

Người dùng 6 có quyền truy cập máy chủ DB và máy chủ HTTP. Người dùng 6 có quyền truy cập máy chủ DB và máy chủ HTTP lOMoARcPSD| 10435767

Hình 6: mạng có thêm hai máy trạm 6.2 Đánh giá khuôn khổ

Phần mềm OPNET ược chọn ể mô phỏng một số kiểm soát an ninh chu vi. Mục tiêu của mô phỏng mô

phỏng tác ộng của việc áp dụng các biện pháp kiểm soát an ninh mạng ối với từ chối kẻ tấn công truy cập

máy chủ cơ sở dữ liệu bằng cách sử dụng iều khiển mạng vành ai sau ây:

Segmentation: chia mạng thành các phần bảo mật khu.

Bộ lọc gói: lọc gói dựa trên

Access Control List (ACL) sử dụng IP nguồn và IP ích cho gói tin.

Lớp bảo mật: sử dụng các thiết bị bảo mật như một các

lớp giữa các phân oạn như bộ ịnh tuyến và proxy máy chủ.

7. Mô phỏng kết quả thí nghiệm kết quả và phân tích dữ liệu

Để ánh giá Khung, một trong những ngân hàng Việt Nam ược nhắm mục tiêu ược chọn ể kiểm tra khung.

Một số iều khiển ược mô phỏng sử dụng chương trình OPNET. 7.1 Tình huống một

Kịch bản này thảo luận về kết quả mô phỏng dựa trên thống kê các gói ã gửi và các gói ã nhận. Cũng ping

của kẻ tấn công ến và từ máy chủ DB.

Hình 7 và 8 giải thích mô phỏng dựa trên số liệu thống kê của gói tin. Trong những Hình này, không có

iều khiển gửi các gói có nghĩa là bộ lọc gói R2 của bộ ịnh tuyến ang TẮT và Máy chủ proxy ược triển

khai tại DATABASE. Hình 5 minh họa Người dùng DB 3 ã gửi và nhận các gói dưới dạng kẻ tấn công

bên ngoài mà không cần kiểm soát. Trong khi Hình 6 minh họa DB USER 4 ã gửi và nhận các gói dưới

dạng kẻ tấn công nội bộ mà không cần kiểm soát. Kết quả cho thấy có là tín hiệu của các gói ược gửi và nhận cho kẻ tấn công.

Các kết quả kết luận rằng trong kịch bản này (không có DMZ phân khúc) sẽ cho phép tài nguyên thậm chí

ược sử dụng trái phép người dùng. Đó là một iểm yếu lớn trong sự sẵn có của các nguồn lực cho người

dùng trái phép. Nó làm cho một cuộc tấn công dễ bị tổn thương trong hình thức của bất kỳ khách hàng. lOMoARcPSD| 10435767

Hình 7. Người dùng DB 3 ã gửi và nhận các gói dưới dạng bên ngoài kẻ tấn công không có iều khiển

Hình 8. DB USER 4 ã gửi và nhận các gói dưới dạng nội bộ kẻ tấn công không có iều khiển Hình 9

giải thích kết nối ến máy chủ cơ sở dữ liệu tại lớp ứng dụng. Trong hình này, tính năng Lọc gói TẮT tại

bộ ịnh tuyến R2 và máy chủ proxy ược triển khai KHÔNG có tại CƠ SỞ DỮ LIỆU.

Kết quả trong Hình 9 cho thấy không có gói tin nào ược nhận từ máy chủ DB khi cài ặt KHÔNG cho máy

chủ proxy ược triển khai tại một cơ sở dữ liệu. Hình 10 minh họa trình xem nhật ký của kẻ tấn công

Người dùng DB 3 hiển thị không có kết nối với cơ sở dữ liệu tại lớp ứng dụng. Kết quả kết luận rằng các

Lớp ứng dụng không thể triển khai bất kỳ ứng dụng nào như cơ sở dữ liệu và HTTP.it is m eening không

thể tạo kết nối với ứng dụng trong máy chủ. lOMoARcPSD| 10435767

Hình 9 kết nối với máy chủ cơ sở dữ liệu tại ứng dụng lớp

Hình 10 Trình xem nhật ký cho người dùng DB 3

Hình 11 giải thích trường hợp óng kết nối với cơ sở dữ liệu. Hình minh họa ping nhận ược từ DB máy chủ

tới Người dùng DB3. Kết quả cho thấy có ping cao nhận ược từ máy chủ DB tới Người dùng DB3. Kết

quả ược kết luận rằng máy chủ Proxy không ủ ể từ chối những kẻ tấn công truy cập ến máy chủ DB lOMoARcPSD| 10435767

Hình 11 yêu cầu và nhận ược của Người dùng DB 3

Hình 12 và 13 giải thích mô phỏng dựa trên ACL iều khiển cài ặt. Hình 10 minh họa iều khiển ACL là

ược kích hoạt trong bộ ịnh tuyến R2 bằng cách từ chối bất kỳ IP nào ược gửi tới DB máy chủ. Trong khi

Hình 11 minh họa các gói nội bộ ược gửi và nhận ược từ máy chủ DB. Kết quả ở hình 10 cho thấy có

không có phản hồi từ máy chủ DB. Trong khi ó, kết quả ở dạng số 11 cho thấy kẻ tấn công nội bộ vẫn gửi

các gói tin và nhận ược từ máy chủ DB.

Hình 12 Lưu lượng truy cập DB Người dùng 3 không có máy chủ proxy lOMoARcPSD| 10435767

Hình 13 Lưu lượng người dùng DB 4 không có proxy và kích hoạt

ACL ể lọc gói. Các kết quả từ kịch bản một ã kết luận rằng việc ngăn chặn kẻ tấn công DB Người dùng 3

yêu cầu nhiều hơn một iều khiển ại diện trong lớp ứng dụng là máy chủ Proxy và mạng lớp là tường lửa

bộ lọc gói (bộ ịnh tuyến). Mặt khác tay, kẻ tấn công khác DB User 4 vẫn có quyền truy cập vào máy chủ

web. Giải quyết những vấn ề này òi hỏi nhiều phân khúc hơn và các lớp khi nó rõ ràng trong kịch bản hai.

Mặc dù ược ủy quyền người dùng có quyền truy cập vào máy chủ Web trong tất cả các thử nghiệm.

7.2 Tình huống 2: Đoạn DMZ

Kịch bản này, thảo luận về kết quả mô phỏng sau thêm nhiều lớp bảo mật (DMZ).

Hình 14 minh họa mạng nội bộ ược phân tách bởi bộ ịnh tuyến R3 cho các trạm Người dùng DB 4 với tư

cách là kẻ tấn công và Người dùng HTTP 1 và 2. Trong hình này ACL của bộ ịnh tuyến, R3 ược sửa ổi

thành từ chối bất kỳ gói IP nào ược gửi ến máy chủ DB. Kết quả cho thấy kẻ tấn công DB Người dùng 4

không thể nhận gói từ máy chủ DB. Kết quả chỉ ra rằng bộ ịnh tuyến R3 ã từ chối kẻ tấn công DB Người

dùng 4 IP vì nhiều lớp bảo mật và DMZ ược thêm vào kịch bản một. Bộ ịnh tuyến lớp bảo mật R3 ược

thêm vào ể tạo một phân oạn mới ược gọi là DMZ ược ặt giữa bộ ịnh tuyến R2 và bộ ịnh tuyến R3. Mặc

dù người dùng HTTP 1 và 2 vẫn có khả năng truy cập vào máy chủ HTTP.

Hình 14 Người dùng DB 4 sau khi tách mạng nội bộ

Kết quả từ kịch bản hai kết luận rằng DMZ thực hiện là một thành phần quan trọng sẽ giúp mạng ược

phân tách bởi một khu vực sẽ gây khó khăn hơn cho kẻ tấn công. Hơn nữa, DMZ sẽ có thể hạn chế quyền

truy cập ến cơ sở dữ liệu, iều ó có nghĩa là kẻ tấn công sẽ cần tạo một quét sâu hơn và tìm các phương lOMoARcPSD| 10435767

pháp khác ể truy cập hệ thống. Do ó, các chiến lược bảo mật cho DMZ ược yêu cầu ể ngăn chặn và phát

hiện phần mềm ộc hại và trái phép khác thông tin liên lạc

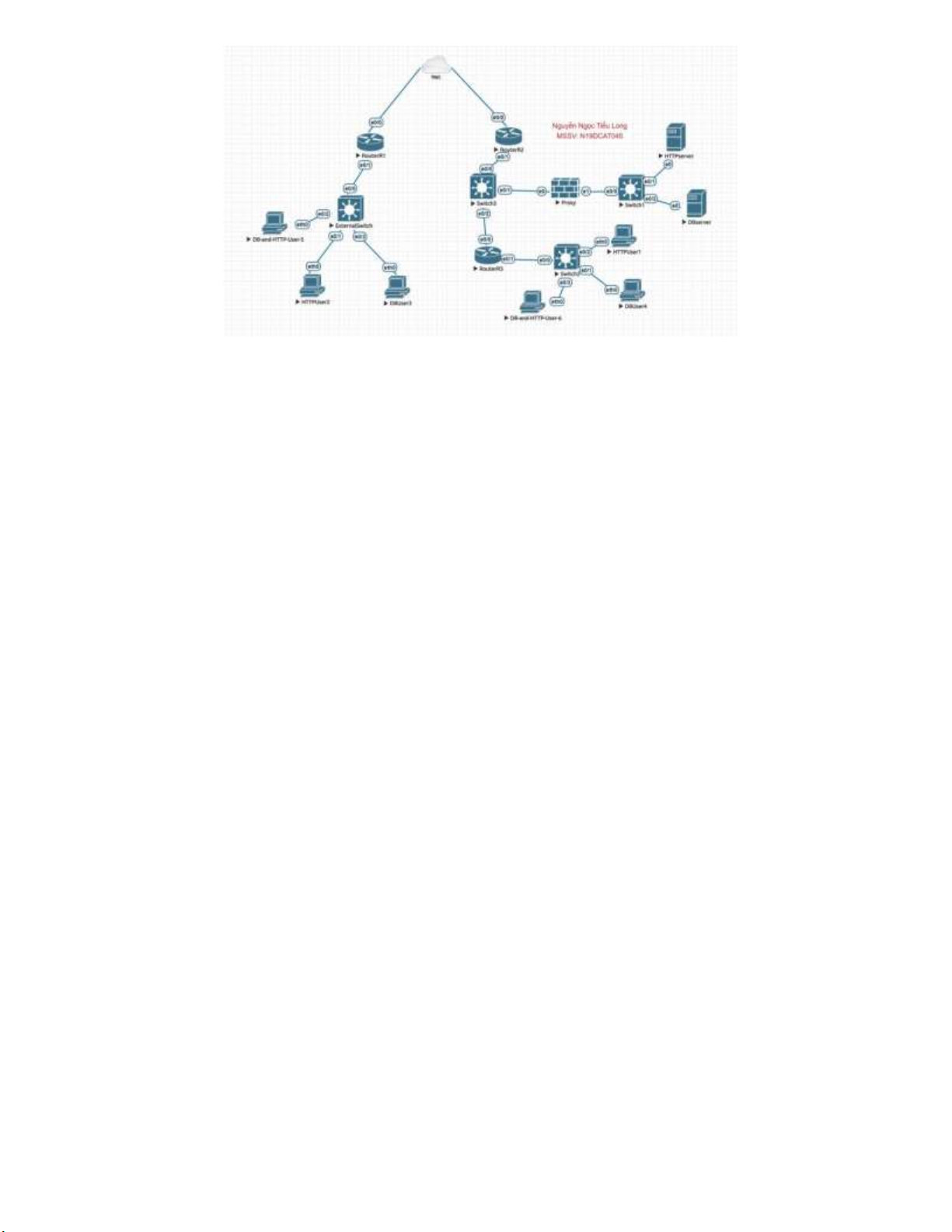

7.3 Tình huống 3: Yêu cầu trùng lặp với oạn DMZ

Trong kịch bản này, thảo luận về kết quả mô phỏng sau ã thêm hai trạm làm việc vào kịch bản 2.

Hình 15 giải thích hai trạm làm việc (DB và Người dùng HTTP5) và (Người dùng DB và HTTP 6). Trong

hình này Người dùng, 6 có quyền truy cập máy chủ DB và máy chủ HTTP.

Kết quả cho thấy Người dùng DB và HTTP 6 không thể nhận ược phản hồi từ máy chủ DB do ACL của

bộ ịnh tuyến R3 bị từ chối bất kỳ IP nào ã cố truy cập máy chủ DB. Mặt khác, khi cài ặt CÓ ể kết nối với

ứng dụng Cơ sở dữ liệu trong proxy, Người dùng 6 có thể truy cập cơ sở dữ liệu. Tuy nhiên, trong trường

hợp này, các rủi ro vẫn còn vì không có sự bảo vệ tại ứng dụng mức ộ. Kết quả chỉ ra rằng quá trình lọc

gói ACL ảm bảo rằng những kẻ tấn công DB user4 và DB user 3 không thểtruy cập máy chủ DB ở lớp

mạng và Người dùng 6 có thể truy cập máy chủ DB. Kết quả quyết ịnh rằng việc giải quyết những vấn ề

này òi hỏi các công nghệ hiện ại hơn ể xử lý các vấn ề như vậy chẳng hạn như bảo vệ IPS, WAF và DDOS.

Hình 15 Trạm làm việc 6 người dùng DB và HTTP

Kết quả từ kịch bản ba kết luận rằng ACL sẽ giúp mạng ể hạn chế quyền truy cập vào DB, cũng sẽ tạo ra

một nhật ký logic cho người dùng có quyền truy cập DB máy chủ. Trên thực tế, iều này sẽ gây khó khăn

hơn cho kẻ xâm nhập ể xâm nhập và thay ổi cách tiếp cận của kẻ tấn công ể sử dụng mạng xã hội kỹ năng

kỹ thuật ể ạt ược chứng chỉ của người dùng có truy cập vào cơ sở dữ liệu.

8. Khảo sát thực nghiệm bởi nhóm 13

8.1 Bảng câu hỏi khảo sát

BỘ CÂU HỎI KHẢO SÁT VỀ HOẠT ĐỘNG ĐẢM BẢO AN TOÀN, BẢO MẬT THÔNG

TIN CỦA TỔ CHỨC, DOANH NGHIỆP

1. Tổ chức/doanh nghiệp của bạn có chính sách bảo mật thông tin không?

A. Có, chúng tôi có chính sách bảo mật thông tin cụ thể và ã ược triển khai một cách rõ ràng trong tổ chức.

B. Có, nhưng chính sách bảo mật thông tin của chúng tôi chưa ược triển khai hoặc không rõ ràng.

C. Không, nhưng chúng tôi ang trong quá trình xây dựng chính sách bảo mật thông tin.

D. Không, chúng tôi không có chính sách bảo mật thông tin. lOMoARcPSD| 10435767

2. Chính sách bảo mật thông tin của tổ chức/doanh nghiệp có ược cập nhật thường xuyên không?

A. Có, chúng tôi cập nhật chính sách bảo mật thông tin thường xuyên ể ảm bảo phù hợp với các

mối e dọa mới nhất và quy ịnh pháp lý.

B. Có, nhưng chúng tôi chỉ cập nhật chính sách bảo mật thông tin khi có các sự kiện ặc biệt xảy

ra hoặc thay ổi quy ịnh pháp lý.

C. Không, chúng tôi chưa có quy trình cụ thể ể cập nhật chính sách bảo mật thông tin. D. Không biết.

3. Tổ chức/doanh nghiệp của bạn quản lý quyền truy cập vào hệ thống thông tin như thế nào?

A. Chúng tôi sử dụng hệ thống quản lý quyền truy cập tiên tiến ể xác ịnh, kiểm soát và giám sát

quyền truy cập của từng người dùng.

B. Chúng tôi áp dụng một quy trình thủ công ể quản lý quyền truy cập vào hệ thống thông tin.

C. Chúng tôi chưa có quy trình hoặc công cụ cụ thể ể quản lý quyền truy cập. D. Không biết.

4. Tổ chức/doanh nghiệp của bạn có các biện pháp kiểm soát việc truy cập không hợp pháp không?

A. Chúng tôi áp dụng các biện pháp kiểm soát mạnh mẽ ể ngăn chặn việc truy cập không hợp

pháp vào hệ thống thông tin của chúng tôi.

B. Chúng tôi có một số biện pháp kiểm soát, nhưng chưa ảm bảo hiệu quả tối a trong việc ngăn

chặn truy cập không hợp pháp.

C. Chúng tôi chưa áp dụng biện pháp kiểm soát nào cụ thể ể ngăn chặn việc truy cập không hợp pháp. D. Không biết.

5. Quy ịnh về việc tạo, lưu trữ và thay ổi mật khẩu trong tổ chức/doanh nghiệp của bạn là gì?

A. Chúng tôi có quy ịnh cụ thể về tạo, lưu trữ và thay ổi mật khẩu, và chúng tôi ảm bảo người

dùng tuân thủ các quy ịnh này.

B. Chúng tôi có quy ịnh về tạo, lưu trữ và thay ổi mật khẩu, nhưng không ảm bảo rằng người

dùng luôn tuân thủ.

C. Chúng tôi chưa có quy ịnh cụ thể về tạo, lưu trữ và thay ổi mật khẩu. D. Không biết.

6. Tổ chức/doanh nghiệp của bạn có chương trình ào tạo nhân viên về an toàn, bảo mật thông tin

không?

A. Chúng tôi có chương trình ào tạo thường xuyên về an toàn, bảo mật thông tin và ảm bảo rằng

tất cả nhân viên ược ào tạo ầy ủ.

B. Chúng tôi chỉ ào tạo một số nhân viên ặc biệt về an toàn, bảo mật thông tin.

C. Chúng tôi chưa có chương trình ào tạo về an toàn, bảo mật thông tin. D. Không biết.

7. Khi có sự cố về an toàn, bảo mật thông tin, tổ chức/doanh nghiệp của bạn có kế hoạch phản hồi

như thế nào?

A. Chúng tôi có kế hoạch phản hồi chi tiết và ã thực hiện kiểm tra và thử nghiệm kế hoạch này. lOMoARcPSD| 10435767

B. Chúng tôi có kế hoạch phản hồi, nhưng chưa thực hiện kiểm tra và thử nghiệm kế hoạch. C.

Chúng tôi ang trong quá trình xây dựng kế hoạch phản hồi. D. Không biết.

8. Tổ chức/doanh nghiệp của bạn có thực hiện ánh giá, kiểm tra ịnh kỳ về hệ thống an toàn, bảo mật

thông tin không?

A. Chúng tôi thực hiện ánh giá, kiểm tra ịnh kỳ về hệ thống an toàn, bảo mật thông tin ít nhất hàng năm.

B. Chúng tôi thực hiện ánh giá, kiểm tra ịnh kỳ về hệ thống an toàn, bảo mật thông tin ít nhất hàng quý.

C. Chúng tôi thực hiện ánh giá, kiểm tra ịnh kỳ về hệ thống an toàn, bảo mật thông tin ít nhất hàng tháng.

D. Không, chúng tôi chưa thực hiện ánh giá, kiểm tra ịnh kỳ.

9. Tổ chức/doanh nghiệp của bạn có sử dụng phần mềm chống virus không?

A. Có, chúng tôi sử dụng phần mềm chống virus và luôn cập nhật phiên bản mới nhất.

B. Có, chúng tôi sử dụng phần mềm chống virus, nhưng không ảm bảo luôn cập nhật.

C. Không, nhưng chúng tôi ang xem xét và cân nhắc sử dụng phần mềm chống virus.

D. Không, chúng tôi không sử dụng phần mềm chống virus.

10. Tổ chức/doanh nghiệp của bạn có sử dụng tường lửa (firewall) không?

A. Có, chúng tôi sử dụng tường lửa (firewall) ể bảo vệ hệ thống mạng của mình.

B. Có, nhưng chúng tôi chưa áp dụng tường lửa (firewall) một cách hiệu quả.

C. Không, nhưng chúng tôi ang xem xét và cân nhắc sử dụng tường lửa (firewall).

D. Không, chúng tôi không sử dụng tường lửa (firewall).

11. Dữ liệu của tổ chức/doanh nghiệp ược sao lưu thường xuyên không? A. Có, chúng tôi sao lưu dữ liệu hàng ngày.

B. Có, chúng tôi sao lưu dữ liệu hàng tuần.

C. Có, chúng tôi sao lưu dữ liệu hàng tháng.

D. Không thường xuyên.

12. Có quy ịnh về việc xóa dữ liệu không?

A. Có, chúng tôi có quy ịnh cụ thể về việc xóa dữ liệu và tuân thủ nghiêm ngặt.

B. Có, chúng tôi có quy ịnh về việc xóa dữ liệu, nhưng không tuân thủ nghiêm ngặt.

C. Không có quy ịnh cụ thể về việc xóa dữ liệu. D. Không biết.

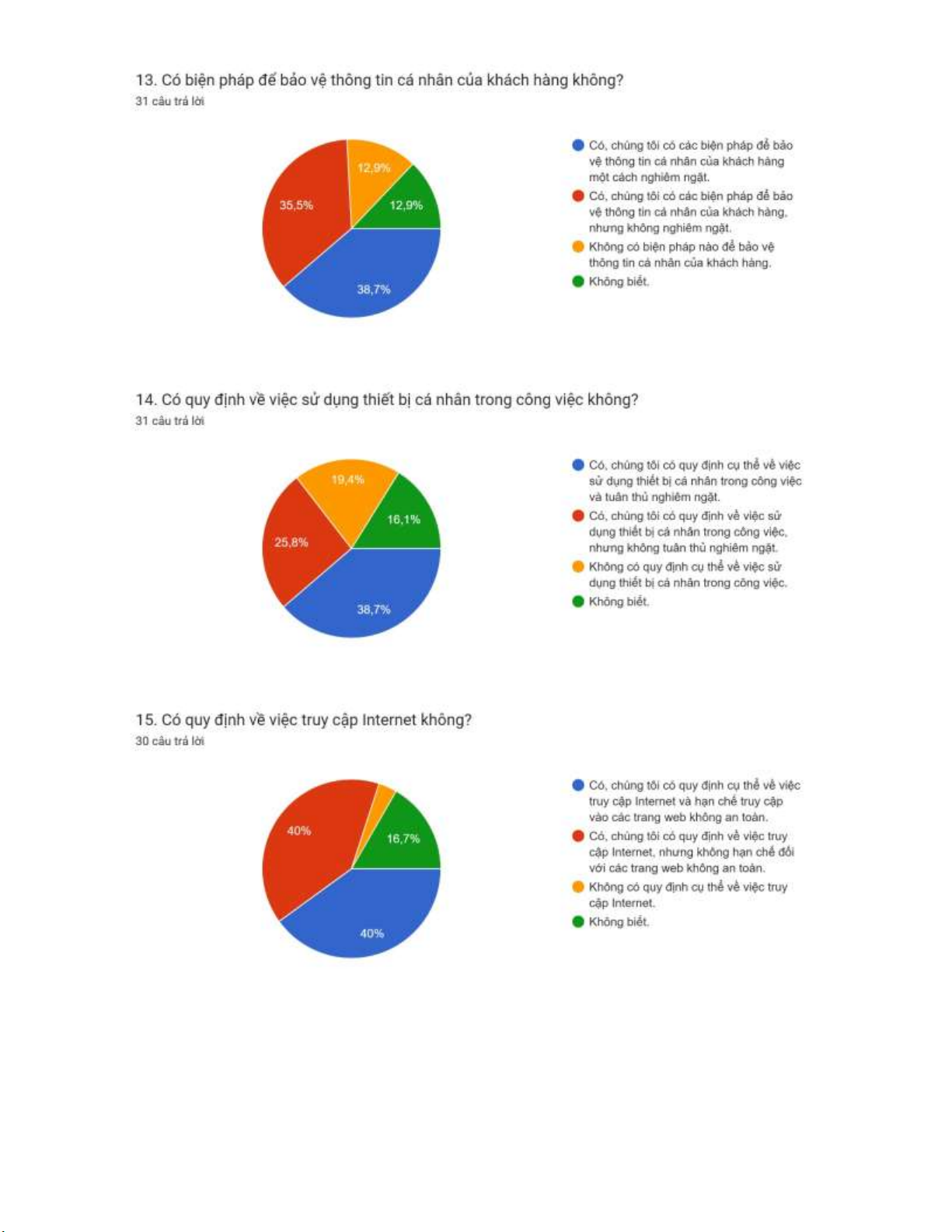

13. Có biện pháp ể bảo vệ thông tin cá nhân của khách hàng không?

A. Có, chúng tôi có các biện pháp ể bảo vệ thông tin cá nhân của khách hàng một cách nghiêm ngặt.

B. Có, chúng tôi có các biện pháp ể bảo vệ thông tin cá nhân của khách hàng, nhưng không nghiêm ngặt. lOMoARcPSD| 10435767

C. Không có biện pháp nào ể bảo vệ thông tin cá nhân của khách hàng. D. Không biết.

14. Có quy ịnh về việc sử dụng thiết bị cá nhân trong công việc không?

A. Có, chúng tôi có quy ịnh cụ thể về việc sử dụng thiết bị cá nhân trong công việc và tuân thủ nghiêm ngặt.

B. Có, chúng tôi có quy ịnh về việc sử dụng thiết bị cá nhân trong công việc, nhưng không tuân thủ nghiêm ngặt.

C. Không có quy ịnh cụ thể về việc sử dụng thiết bị cá nhân trong công việc. D. Không biết.

15. Có quy ịnh về việc truy cập Internet không?

A. Có, chúng tôi có quy ịnh cụ thể về việc truy cập Internet và hạn chế truy cập vào các trang web không an toàn.

B. Có, chúng tôi có quy ịnh về việc truy cập Internet, nhưng không hạn chế ối với các trang web không an toàn.

C. Không có quy ịnh cụ thể về việc truy cập Internet. D. Không biết.

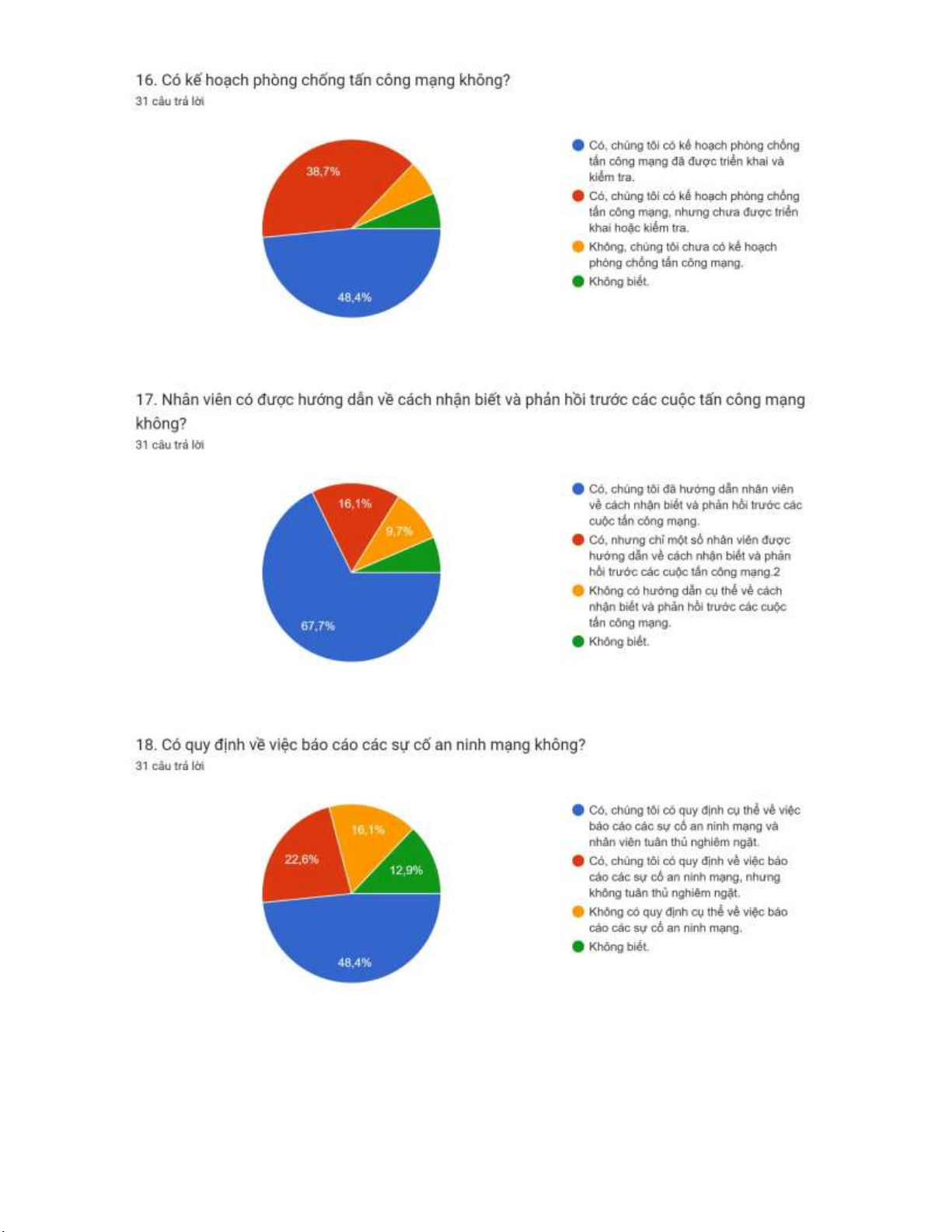

16. Có kế hoạch phòng chống tấn công mạng không?

A. Có, chúng tôi có kế hoạch phòng chống tấn công mạng ã ược triển khai và kiểm tra.

B. Có, chúng tôi có kế hoạch phòng chống tấn công mạng, nhưng chưa ược triển khai hoặc kiểm tra.

C. Không, chúng tôi chưa có kế hoạch phòng chống tấn công mạng. D. Không biết.

17. Nhân viên có ược hướng dẫn về cách nhận biết và phản hồi trước các cuộc tấn công mạng không?

A. Có, chúng tôi ã hướng dẫn nhân viên về cách nhận biết và phản hồi trước các cuộc tấn công mạng.

B. Có, nhưng chỉ một số nhân viên ược hướng dẫn về cách nhận biết và phản hồi trước các cuộc tấn công mạng.

C. Không có hướng dẫn cụ thể về cách nhận biết và phản hồi trước các cuộc tấn công mạng. D. Không biết.

18. Có quy ịnh về việc báo cáo các sự cố an ninh mạng không?

A. Có, chúng tôi có quy ịnh cụ thể về việc báo cáo các sự cố an ninh mạng và nhân viên tuân thủ nghiêm ngặt.

B. Có, chúng tôi có quy ịnh về việc báo cáo các sự cố an ninh mạng, nhưng không tuân thủ nghiêm ngặt.

C. Không có quy ịnh cụ thể về việc báo cáo các sự cố an ninh mạng. D. Không biết.

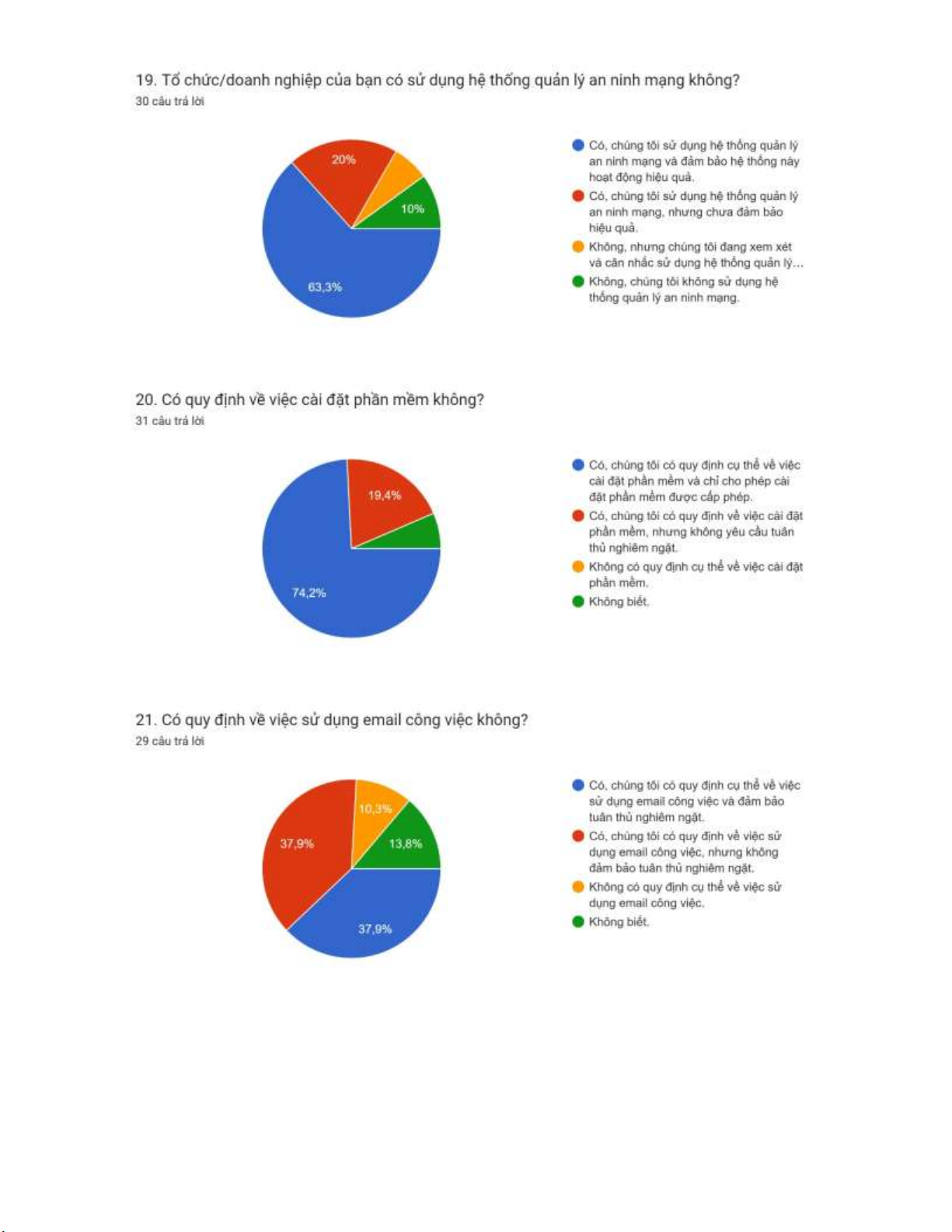

19. Tổ chức/doanh nghiệp của bạn có sử dụng hệ thống quản lý an ninh mạng không? lOMoARcPSD| 10435767

A. Có, chúng tôi sử dụng hệ thống quản lý an ninh mạng và ảm bảo hệ thống này hoạt ộng hiệu quả.

B. Có, chúng tôi sử dụng hệ thống quản lý an ninh mạng, nhưng chưa ảm bảo hiệu quả.

C. Không, nhưng chúng tôi ang xem xét và cân nhắc sử dụng hệ thống quản lý an ninh mạng.

D. Không, chúng tôi không sử dụng hệ thống quản lý an ninh mạng.

20. Có quy ịnh về việc cài ặt phần mềm không?

A. Có, chúng tôi có quy ịnh cụ thể về việc cài ặt phần mềm và chỉ cho phép cài ặt phần mềm ược cấp phép.

B. Có, chúng tôi có quy ịnh về việc cài ặt phần mềm, nhưng không yêu cầu tuân thủ nghiêm ngặt.

C. Không có quy ịnh cụ thể về việc cài ặt phần mềm. D. Không biết.

21. Có quy ịnh về việc sử dụng email công việc không?

A. Có, chúng tôi có quy ịnh cụ thể về việc sử dụng email công việc và ảm bảo tuân thủ nghiêm ngặt.

B. Có, chúng tôi có quy ịnh về việc sử dụng email công việc, nhưng không ảm bảo tuân thủ nghiêm ngặt.

C. Không có quy ịnh cụ thể về việc sử dụng email công việc. D. Không biết.

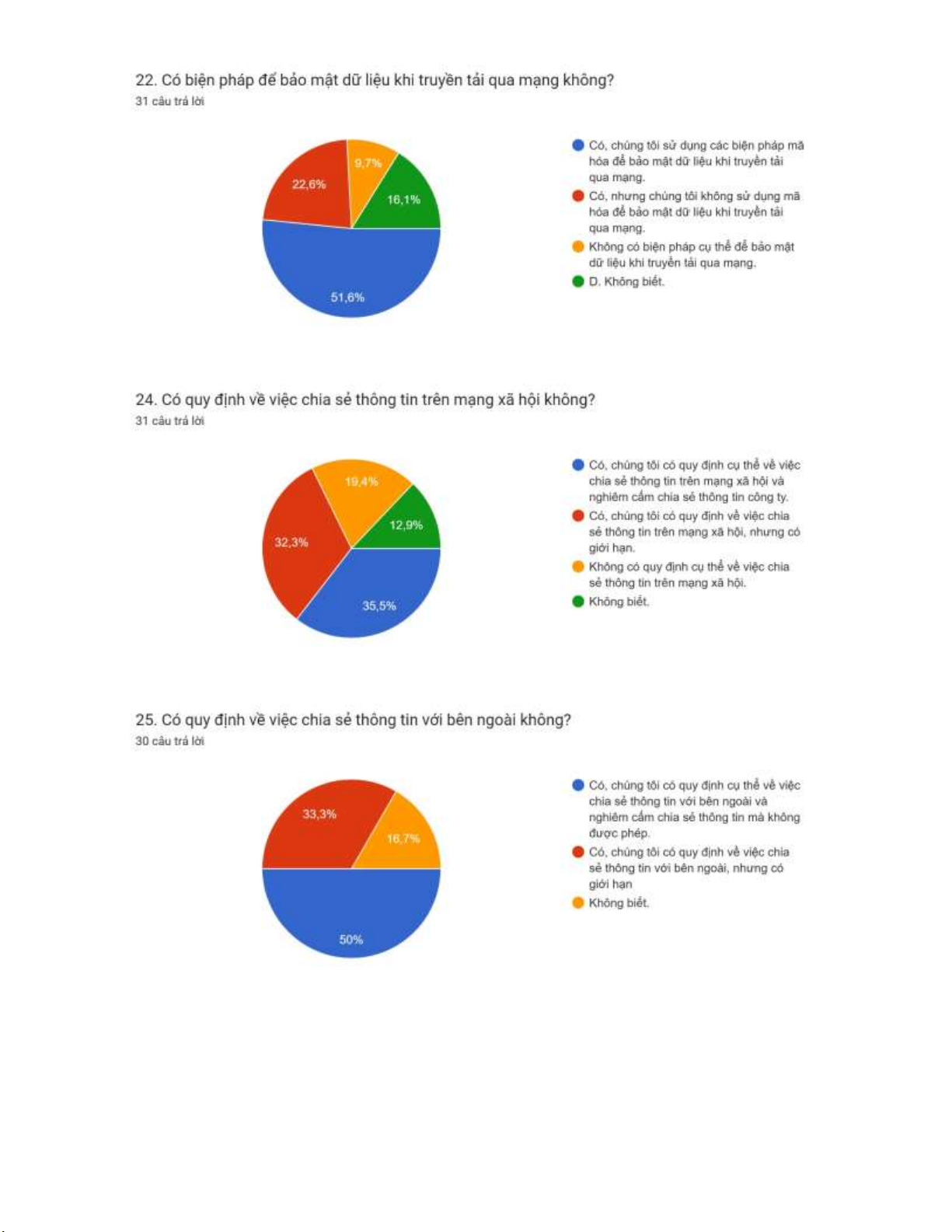

22. Có biện pháp ể bảo mật dữ liệu khi truyền tải qua mạng không?

A. Có, chúng tôi sử dụng các biện pháp mã hóa ể bảo mật dữ liệu khi truyền tải qua mạng. B.

Có, nhưng chúng tôi không sử dụng mã hóa ể bảo mật dữ liệu khi truyền tải qua mạng. C.

Không có biện pháp cụ thể ể bảo mật dữ liệu khi truyền tải qua mạng. D. Không biết.

23. Có quy ịnh về việc sử dụng mạng xã hội trong giờ làm việc không?

A. Có, chúng tôi có quy ịnh cụ thể về việc sử dụng mạng xã hội trong giờ làm việc và nghiêm cấm sử dụng.

B. Có, chúng tôi có quy ịnh về việc sử dụng mạng xã hội trong giờ làm việc, nhưng có giới hạn.

C. Không có quy ịnh cụ thể về việc sử dụng mạng xã hội trong giờ làm việc. D. Không biết.

24. Có quy ịnh về việc chia sẻ thông tin trên mạng xã hội không?

A. Có, chúng tôi có quy ịnh cụ thể về việc chia sẻ thông tin trên mạng xã hội và nghiêm cấm chia

sẻ thông tin công ty.

B. Có, chúng tôi có quy ịnh về việc chia sẻ thông tin trên mạng xã hội, nhưng có giới hạn. C.

Không có quy ịnh cụ thể về việc chia sẻ thông tin trên mạng xã hội. D. Không biết.

25. Có quy ịnh về việc chia sẻ thông tin với bên ngoài không?

A. Có, chúng tôi có quy ịnh cụ thể về việc chia sẻ thông tin với bên ngoài và nghiêm cấm chia sẻ

thông tin mà không ược phép. lOMoARcPSD| 10435767

B. Có, chúng tôi có quy ịnh về việc chia sẻ thông tin với bên ngoài, nhưng có giới hạn.

C. Không có quy ịnh cụ thể về việc chia sẻ thông tin với bên ngoài. D. Không biết.

26. Có quy ịnh về việc lưu trữ dữ liệu không?

A. Có, chúng tôi có quy ịnh cụ thể về việc lưu trữ dữ liệu và tuân thủ nghiêm ngặt.

B. Có, chúng tôi có quy ịnh về việc lưu trữ dữ liệu, nhưng không tuân thủ nghiêm ngặt.

C. Không có quy ịnh cụ thể về việc lưu trữ dữ liệu. D. Không biết.

27. Có chương trình ể nâng cao nhận thức của nhân viên về an toàn, bảo mật thông tin không?

A. Có, chúng tôi có chương trình ào tạo và hoạt ộng nâng cao nhận thức của nhân viên về an

toàn, bảo mật thông tin.

B. Có, chúng tôi có chương trình ào tạo, nhưng chưa thực hiện hoạt ộng nâng cao nhận thức của

nhân viên về an toàn, bảo mật thông tin.

C. Không có chương trình cụ thể ể nâng cao nhận thức của nhân viên về an toàn, bảo mật thông tin. D. Không biết.

28. Có hệ thống ể báo cáo và xử lý các sự cố liên quan ến an toàn, bảo mật thông tin không?

A. Có, chúng tôi có hệ thống báo cáo và xử lý các sự cố liên quan ến an toàn, bảo mật thông tin

và hoạt ộng hiệu quả.

B. Có, chúng tôi có hệ thống báo cáo và xử lý các sự cố liên quan ến an toàn, bảo mật thông tin,

nhưng chưa hiệu quả.

C. Không có hệ thống cụ thể ể báo cáo và xử lý các sự cố liên quan ến an toàn, bảo mật thông tin. D. Không biết.

29. Có biện pháp ể bảo mật thông tin trên các thiết bị di ộng không?

A. Có, chúng tôi có biện pháp ể bảo mật thông tin trên các thiết bị di ộng và thực hiện thường xuyên.

B. Có, chúng tôi có biện pháp ể bảo mật thông tin trên các thiết bị di ộng, nhưng không thực hiện thường xuyên.

C. Không có biện pháp cụ thể ể bảo mật thông tin trên các thiết bị di ộng. D. Không biết.

30. Có biện pháp ể bảo mật dữ liệu khi sử dụng dịch vụ ám mây không?

A. Có, chúng tôi có biện pháp ể bảo mật dữ liệu khi sử dụng dịch vụ ám mây và thực hiện thường xuyên.

B. Có, chúng tôi có biện pháp ể bảo mật dữ liệu khi sử dụng dịch vụ ám mây, nhưng không thực

hiện thường xuyên.

C. Không có biện pháp cụ thể ể bảo mật dữ liệu khi sử dụng dịch vụ ám mây. D. Không biết. lOMoARcPSD| 10435767

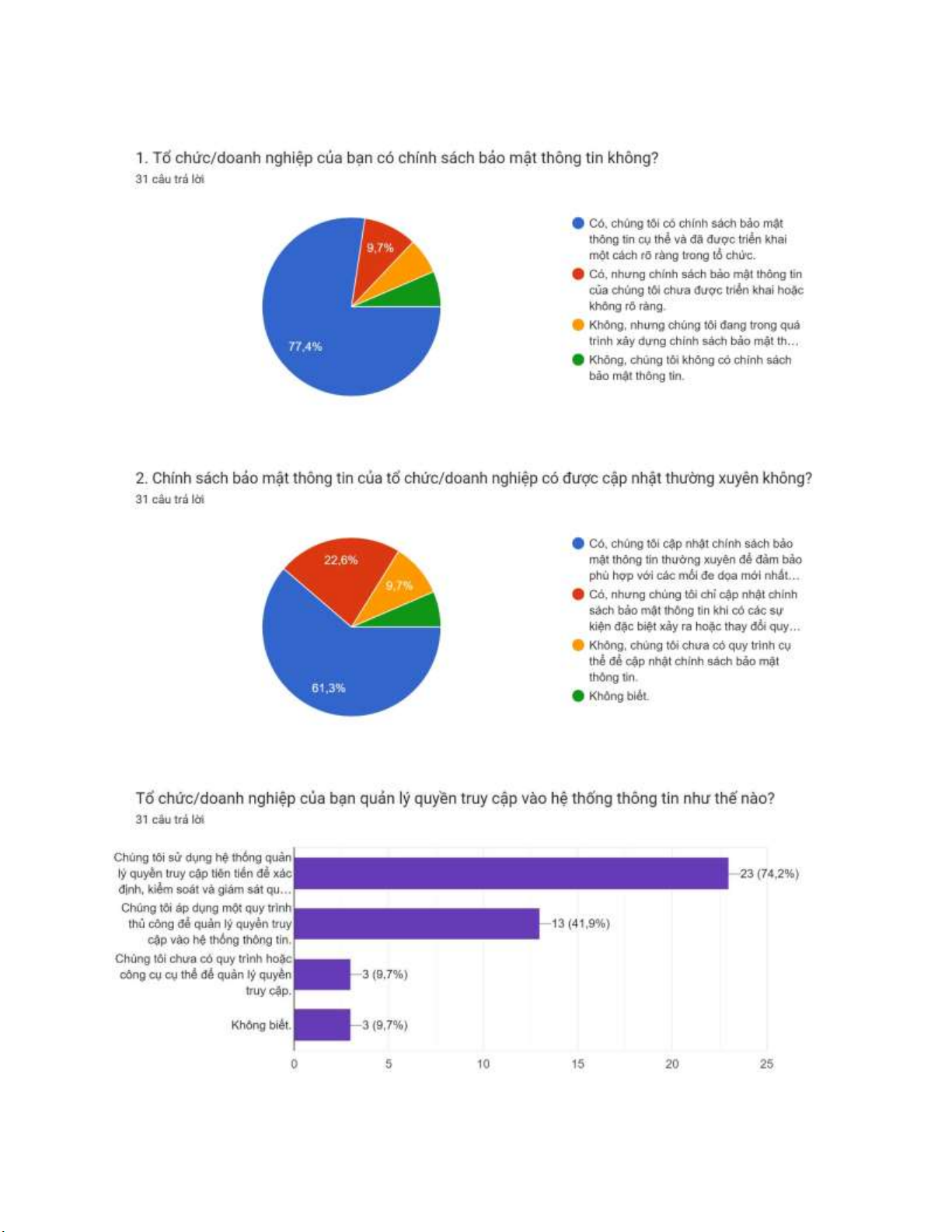

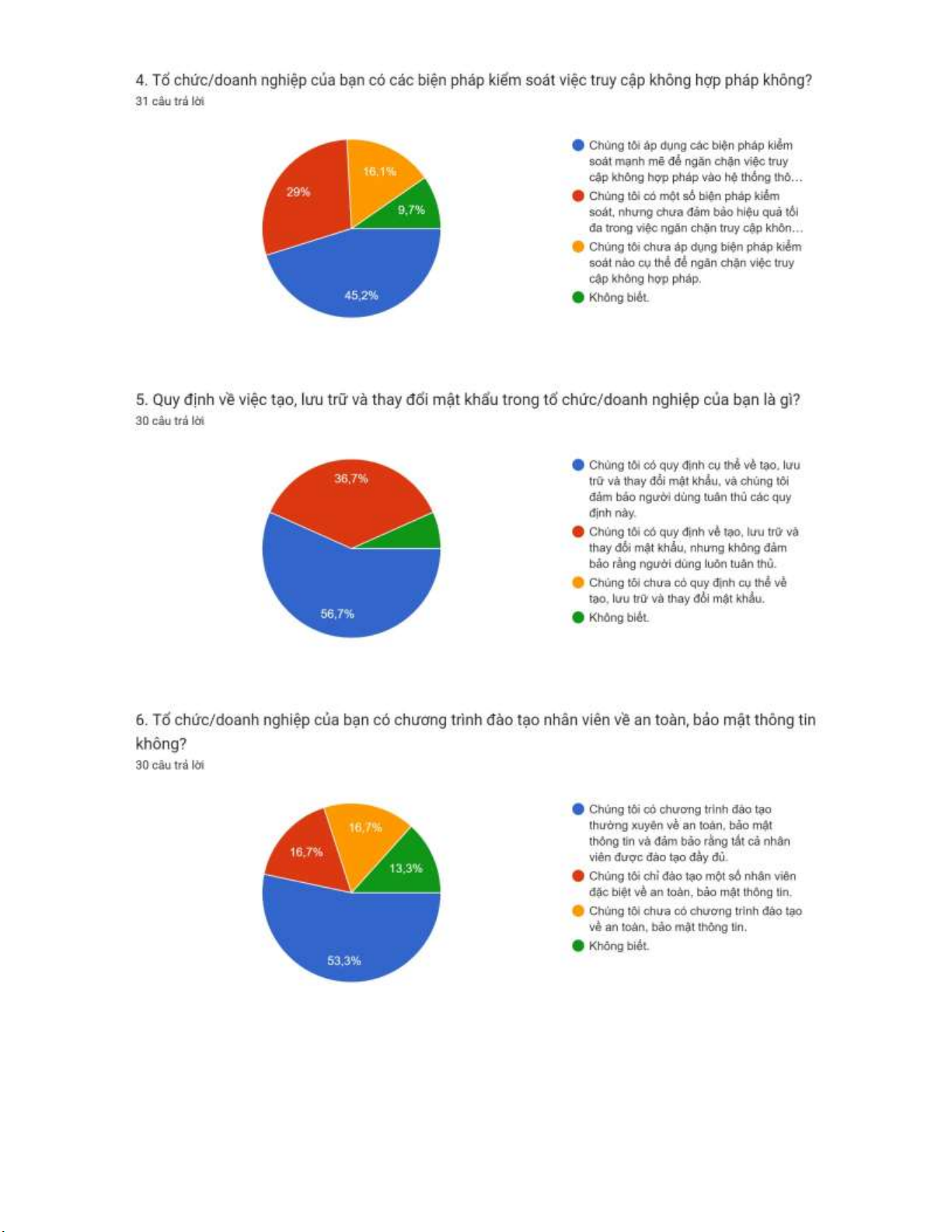

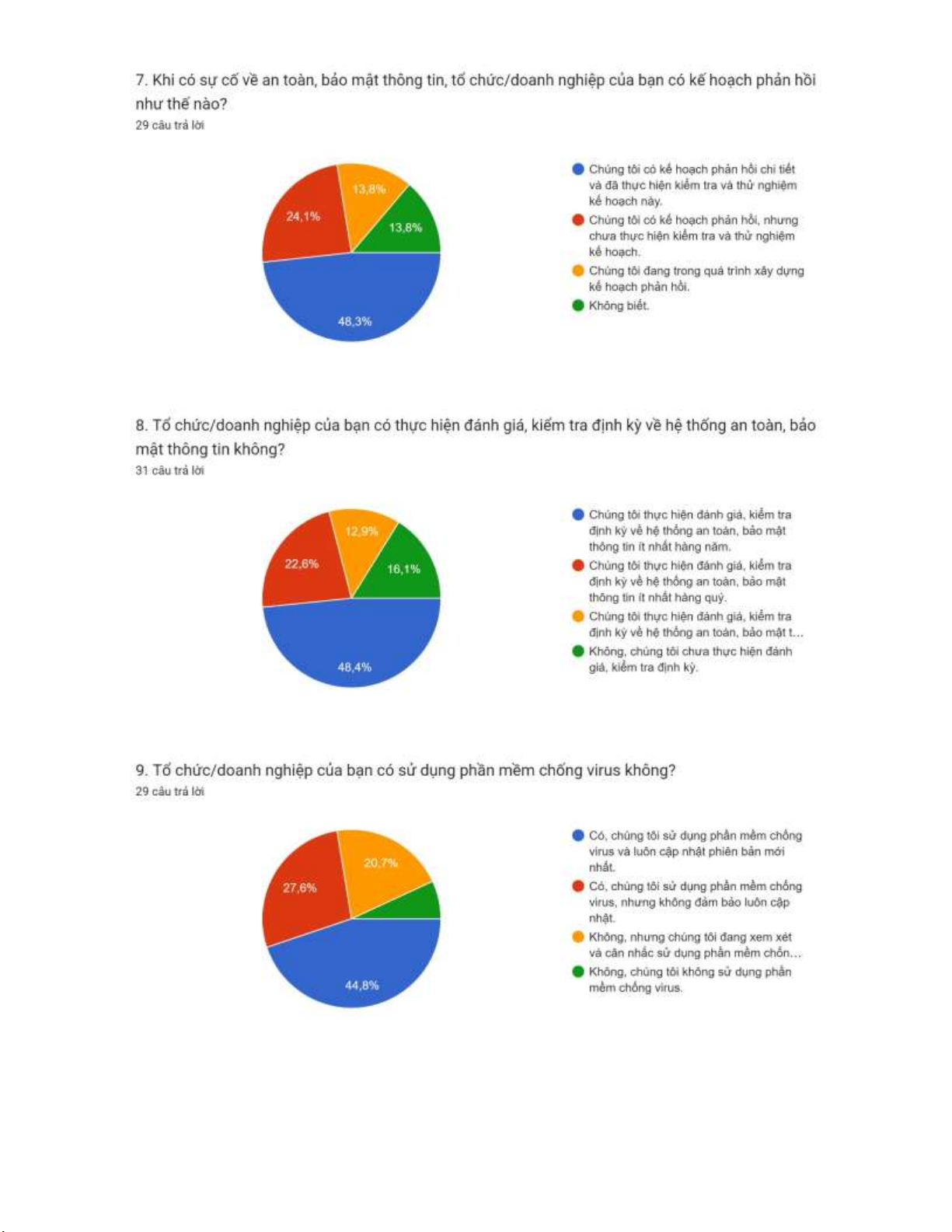

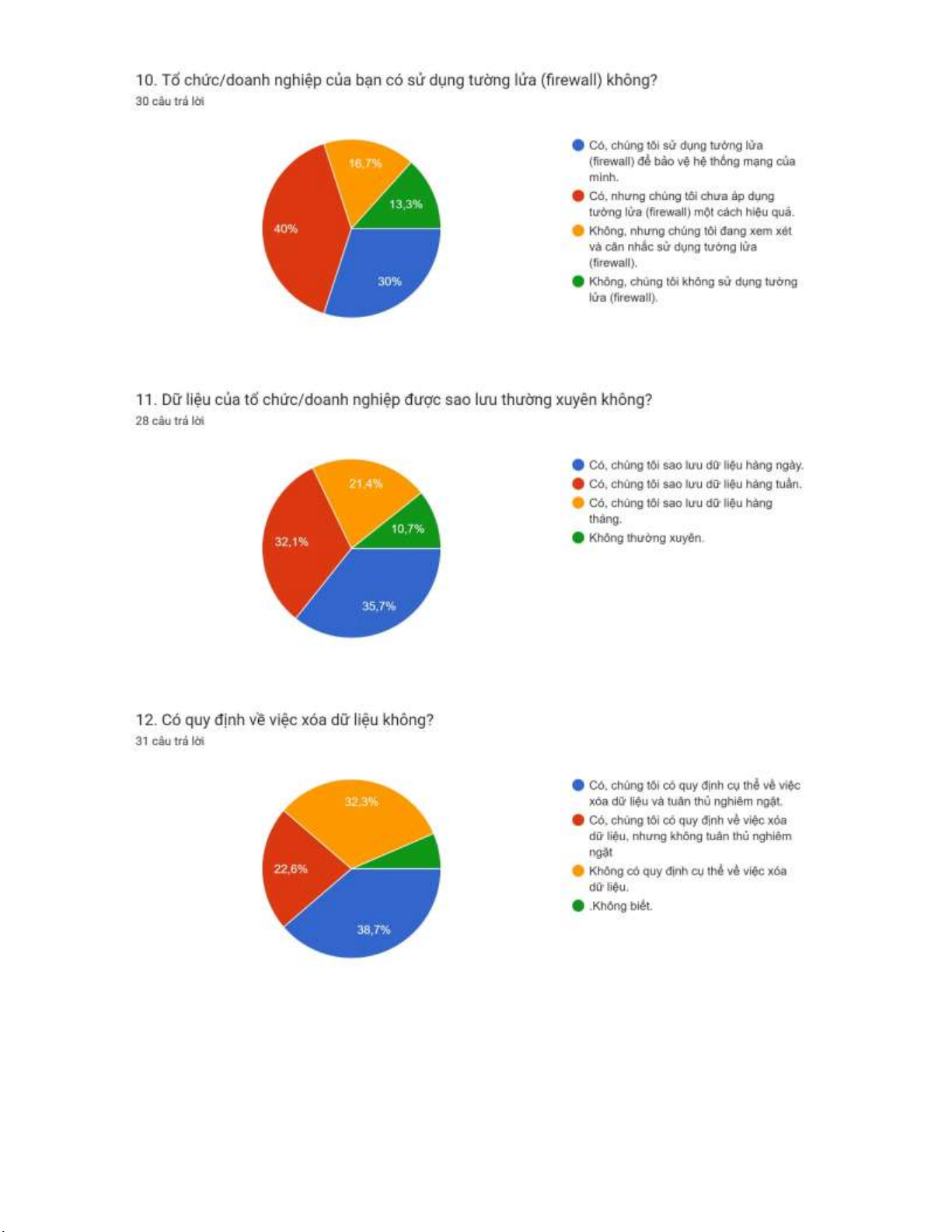

8.2 Kết quả thực nghiệm và Thống kê

Tiến hành khảo sát của nhóm 13 thực hiện trên các ngân hàng khác nhau thu về số lượng kết quả áng bất

ngờ về vấn ề bảo mật mạng của các ngân ược mô tả dưới dạng biểu ồ như sau: lOMoARcPSD| 10435767 lOMoARcPSD| 10435767 lOMoARcPSD| 10435767 lOMoARcPSD| 10435767 lOMoARcPSD| 10435767 lOMoARcPSD| 10435767 lOMoARcPSD| 10435767 lOMoARcPSD| 10435767

- Sau khi tổng hợp số liệu, cụ thể hơn là khảo sát nhắm vào kiến thức vùng DMZ ở các ngân hàng, rút ra những kết quả sau:

Hình 16. Biểu ồ biểu thị mức ộ hiểu biết của các nhân viên an ninh trong ngân hàng Nhìn

chung, mức ộ hiểu biết của hầu hết nhân viên an toàn thông tin trực thuộc tại các ngân hàng ở thành phố

Hồ Chí Minh ều ầy ủ. Tuy nhiên, vấn ề ở ây là tại sao tỷ lệ các ngân hàng duy trì và triển khai mô hình

này lại biến ộng như vậy? lOMoARcPSD| 10435767

Hình 17. Tỷ lệ phần trăm việc triên khai mô hình DMZ ở các ngân hàng tại TpHCM Từ dữ

liệu thống kê trên cho thấy các ngân hàng tại ịa bàn Tp.HCM ều thể hiện sự suy giảm nhanh chóng ở

các năm 2019-2020 cho thấy tình hình ại dịch Covid-19 tác ộng không hề nhở ến việc xây dựng, vận

hành và nâng cấp các mô hình an toàn mạng như DMZ. 9. Kết luận

Bài báo cáo này ã thảo luận về mô hình an toàn mạng ể cung cấp thêm một lớp bảo mật trong một ngân

hàng ở Việt Nam. Thống kê hóa hê thống ngân hàng qua các thời kì cũng như tầm hiểu biết của các ơn vị

chủ quản an toàn ở Việt Nam nhằm ưa ra phương hướng giải quyết triệt ể các khó khăn thách thức. Cách

tiếp cận tập trung vào an ninh mạng và bảo mật ứng dụng vì hai thành phần này tạo thành cốt lõi của ngân

hàng mạng, khi các giao dịch diễn ra thông qua mạng và các ứng dụng có sẵn. Khung ề xuất ại diện cho

mức ộ kiểm soát an ninh kỹ thuật thấp sẽ vi buộc kiểm soát an ninh cấp cao. Trong công việc này, mục

tiêu là ể nghiên cứu ảnh hưởng của DMZ trong hiệu suất mạng. Ba cấu trúc liên kết ược sản xuất theo thiết kế mạng DMZ.

Bên cạnh ó, ưa ra kết luận về cuộc khảo sát thực tế của các ngân hàng ở Việt Nam với các nội dung chính sau:

• Thiếu nguồn cung ứng nhân lực giỏi một cách ều ặ thường xuyên dẫn tới một số thời kì suy thoái

hổng về bảo mật vùng DMZ.

• Ở các ngân hàng ngoài nhà nước cần quản lý chặt chẽ hơn nhằm tránh bị tấn công mạng bởi các

thành phần nước ngoài gây mất tính bảo mật mà một ngân hàng phải có.

• Tuy vây, nhìn chung các ngân hàng vẫn có cố gắng trong việc xây dựng, sửa lỗi về DMZ sau ại

dịch và các vấn ề thách thức liên quan trong những năm trở lại ây. 10. Tham khảo

[1] Bài báo. “Tấn công tài chính tại Việt Nam thấp nhất ở khu vực Đông Nam Á”. Có tại

https://antoanthongtin.gov.vn/hacker-malware/tan-cong-tai-chinh-tai-viet-nam-thap-nhat-trong-khu- vucdong-nam-a-108167

[2] Building Security Perimeters to Protect Banking Sector in Libyan April 2020

International Journal of Computer Applications 176(12):975-8887

Authors: Salima Benqdara, Almabruk Mohamed lOMoARcPSD| 10435767

National Oil Corporation Có tại:

https://www.researchgate.net/publication/340665336_Building_Security_Perimeters_to_Protect_Banking _Sector_in_Libyan

[3] Bài viết. “Hiểu về hệ thống ngăn ngừa xâm nhập – IPS SD Editor

Hiểu về hệ thống ngăn ngừa xâm nhập – IPS Có tại : https://securitydaily.net/network-security-he- thongngan-ngua-xam-nhap-ips/

[4] G.Gopalakrishna. “Báo cáo của Tổ công tác về an toàn thông tin, ngân hàng iện tử, rủi ro công nghệ

quản lý và giải quyết gian lận mạng", RBI, Mumbai, Maharashtra, tháng 1 năm 2011 Có tại:

https://rbi.org.in/ scripts/ Notification User.aspx?Mode=0&Id=6366.

[5] Zahoor, Z., Ud-din, M., và Sunami, K, "Những thách thức trong quyền riêng tư và bảo mật trong lĩnh

vực ngân hàng và các lĩnh vực liên quan biện pháp ối phó", Tạp chí quốc tế về máy tính Ứng dụng, 144(3), 2016, 24-35. .

[6] Maharjan, R., và Chatterjee, J. M," Khuôn khổ cho Giảm thiểu các vấn ề về an ninh mạng trong lĩnh

vực ngân hàng của Nepal", Tạp chí Nghiên cứu Khoa học, Công nghệ LBEF và Quản lý, 1(1), 2019.

[7] Boland, H. và Mousavi, H., Các vấn ề bảo mật của IEEE Mạng LAN không dây 802.11b. Trong Hội

nghị Canada về Kỹ thuật Điện và Máy tính 2004 (IEEE Cat.

Số 04CH37513) (Tập 1, tr. 333-336). IEEE.

[8] Elmadani, M. (2015). Nghiên cứu về chất lượng dịch vụ trong Ngân hàng thương mại Libya (Luận án

tiến sĩ, Đại học Huddersfield).

[9] Ibrahim, A. (2017). Khủng hoảng tiền mặt ẩy người dân Libya sống ảo thanh toán. Truy cập tháng 11

năm 2018. Tại Úc Hội nghị, Đại học Edith Cowan, 75-82. [10]

Gói, J. (2017). Khủng hoảng thanh khoản của Libya và Sự sụp ổ của Dinar: Tâm lý và kinh tế vĩ

mô Kích thước của cuộc khủng hoảng hiện tại." US-LIBYA Business hiệp hộiWashington. Truy cập

tháng 9 năm 2018. http://www.us-lba.org. [11]

Elgahwash, F., Freeman, M. và Freeman, A.E., 2014. Cải thiện chất lượng ngân hàng trực tuyến ở

các quốc gia ang phát triển: Một trường hợp Libya. [12]

Microsoft, "Các mối e dọa bảo mật", Tập oàn Microsoft, 2018. Truy cập tháng 2 năm 2018

https://msdn.microsoft.com/en-us/library/cc723507. [13]

Angelakopoulos, G. và Mihiotis, A., 2011. Ngân hàng iện tử: những thách thức và cơ hội trong

lĩnh vực ngân hàng Hy Lạp. Nghiên cứu Thương mại Điện tử, 11(3), tr.297-319.