Preview text:

Chương 1. Giám sát an toàn thông tin trong mạng máy

tính.........................1

1.1. Tổng quan về tình hình ATTT trong mạng máy tính hiện nay......................1

1.2. Nhu cầu việc xây dựng Trung tâm điều hành ATTT SOC............................3

1.3. Trung tâm điều hành ATTT SOC..................................................................4

1.3.1. Khái niệm trung tâm điều hành ATTT SOC.......................................4

1.3.2. Nguyên lý hoạt động của Trung tâm điều hành ATTT SOC..............5

1.3.3. Đối tượng, phạm vi giám sát của Trung tâm điều hành ATTT SOC5

1.4. Một số sản phẩm giám sát ATTT................................................................10

1.4.1. SIEMonster......................................................................................11

1.4.2. ELK Stack.........................................................................................11

1.4.3. OSSIM..............................................................................................12

1.4.4. Security Onion.................................................................................12

1.4.5. IBM QRadar SIEM..........................................................................13

1.4.6. HP ArcSight SIEM...........................................................................13

1.5. Lợi ích của việc xây dựng Trung tâm điều hành ATTT SOC......................14

1.6. Kết luận chương 1.......................................................................................14

Chương 2. Hệ thống giám sát an toàn thông tin wazuh.................................15

2.1. Giới thiệu về Wazuh....................................................................................15

2.2. Kiến trúc của Wazuh...................................................................................16

2.3. Phương thức liên lạc và luồng dữ liệu.........................................................17

2.3.1. Liên lạc giữa Wazuh agent và Wazuh server...................................18

2.3.2. Liên lạc giữa Wazuh và Elastic........................................................18

2.4. Các thành phần chính trong Wazuh.............................................................18

2.4.1. Wazuh server....................................................................................18

2.4.2. Wazuh agent.....................................................................................20

2.4.3. Elastic Stack.....................................................................................21

2.5. Luật trong Wazuh........................................................................................22

2.5.1. Các cấp độ luật của Wazuh..............................................................22

2.5.2. Phân loại luật..................................................................................26

2.6. Khả năng của Wazuh...................................................................................27

2.6.1. Phân tích bảo mật............................................................................27

2.6.2. Phát hiện xâm nhập.........................................................................27

2.6.3. Phân tích dữ liệu nhật ký.................................................................27

2.6.4. Giám sát toàn vẹn tệp......................................................................28

2.6.5. Phát hiện lỗ hổng.............................................................................28

2.6.6. Đánh giá cấu hình...........................................................................28

2.6.7. Ứng phó sự cố..................................................................................28

2.6.8. Tuân thủ quy định............................................................................29 i

2.6.9. Giám sát an ninh cloud....................................................................29

2.6.10.Bảo mật Containers.........................................................................29

2.7. Kết luận chương 2.......................................................................................30

Chương 3. Xây dựng trung tâm điều hành an toàn thông tin dựa trên nền

tảng wazuh.........................................................................................................31

3.1. Cơ sở lý thuyết xây dựng Trung tâm điều hành ATTT SOC.......................31

3.1.1. Nền tảng Trung tâm điều hành ATTT SOC......................................31

3.1.2. Đề xuất tiêu chí xây dựng SOC........................................................33

3.1.3. Đề xuất các bước xây dựng Trung tâm điều hành ATTT SOC.........37

3.1.4. Xây dựng các thành phần cơ bản của SOC.....................................39

3.2. Tích hợp wazuh trong trung tâm giám sát ATTT SOC...............................49

3.3. Thử nghiệm.................................................................................................52

3.3.1. Xây dựng hệ thống...........................................................................52

3.3.2. Kịch bản 01......................................................................................53

3.3.3. Kịch bản 02......................................................................................56

3.3.4. Kịch bản 03......................................................................................63

3.4. Kết luận chương 3.......................................................................................68

Kết luận..............................................................................................................69

Tài liệu tham khảo.............................................................................................70

Phụ lục................................................................................................................72 ii

DANH MỤC KÍ HIỆU VÀ VIẾT TẮT ATTT An toàn thông tin CIS Center of Internet Security CNTT Công nghệ thông tin CVE

Common Vulnerabilities and Exposures EDR

Endpoint Detection and Response EPS Events Per Second HIDS

Host-based Intrusion Detection System IDS Intrusion Detection System NAC Network Access Control OVAL

Open Vulnerability Assesment Language PAM Privileged Access Management SOAR

Security Orchestration, Automation, and Response SOC Security Operations Center TSLCD

Truyền số liệu chuyên dụng TT&TT

Thông tin và truyền thông TTDL Trung tâm dữ liệu XCCDF

Extensible Configuration Checklist Description Format iii DANH MỤC HÌNH VẼ

Hình 1.1 Nguyên lý hoạt động của SOC...............................................................5

Hình 2.1 Mô tả về chức năng của hệ thống Wazuh.............................................15

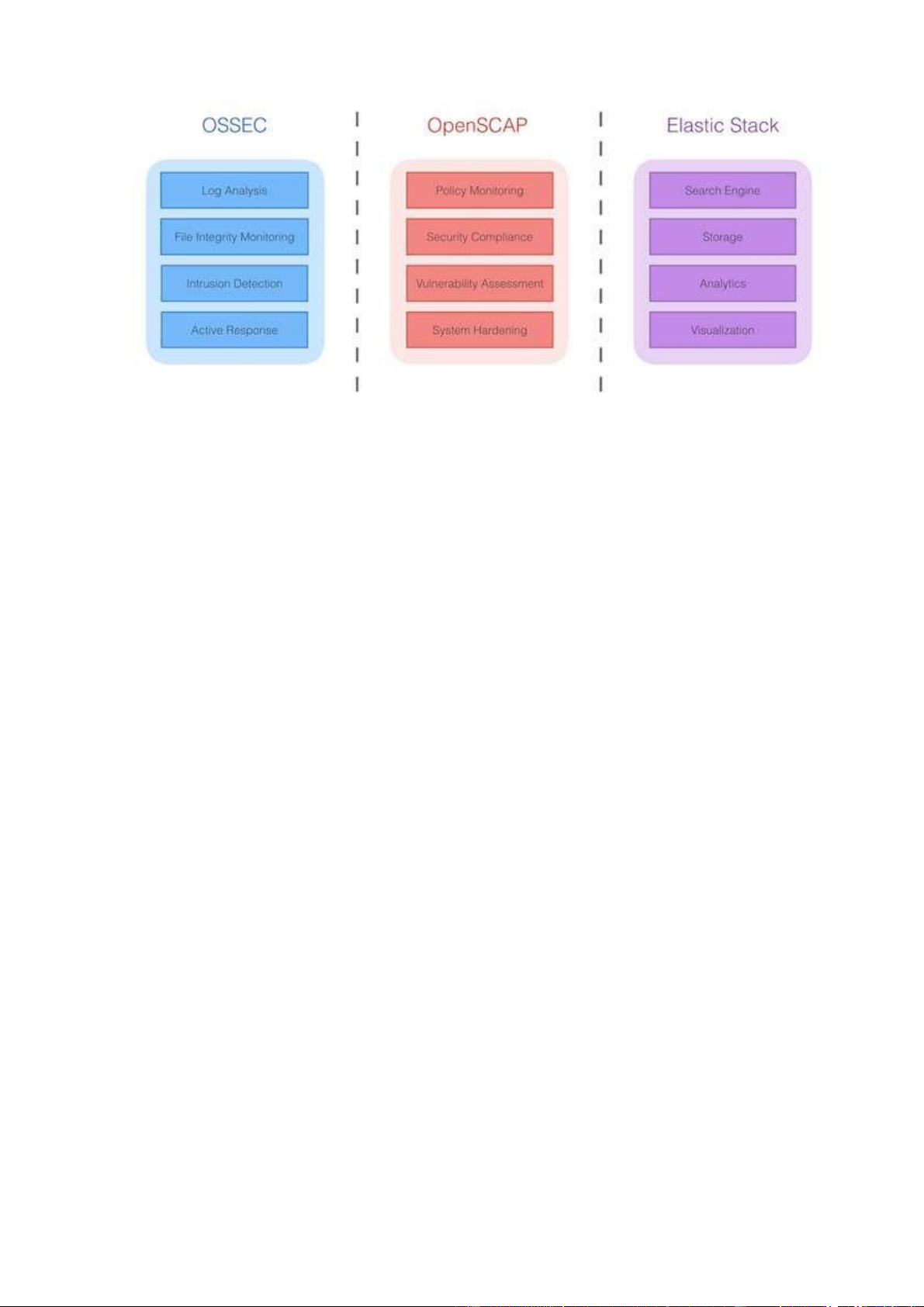

Hình 2.2 Các nền tảng chính trong wazuh..........................................................15

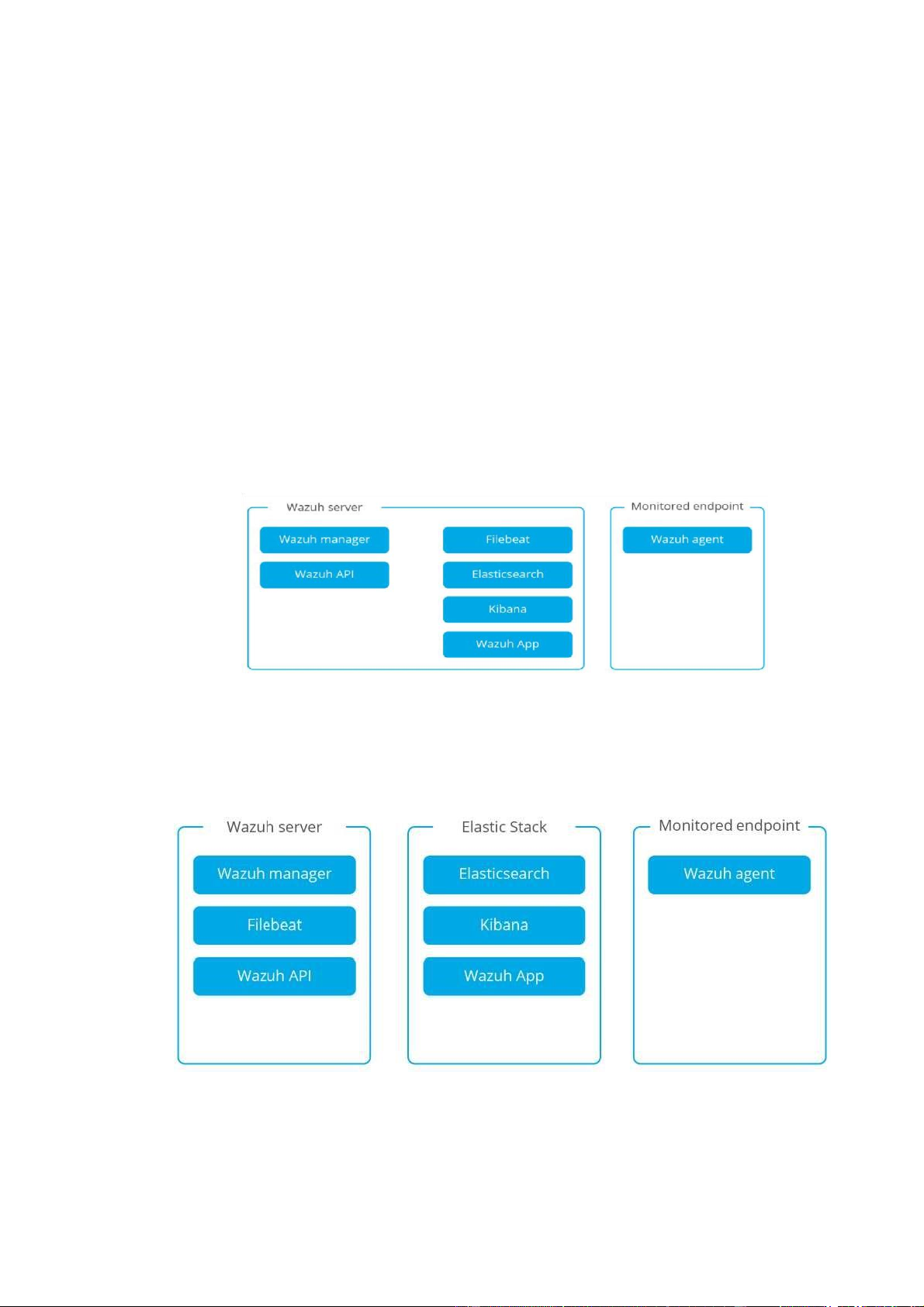

Hình 2.3 Kiến trúc tổng quát...............................................................................17

Hình 2.4 Kiến trúc wazuh triển khai trên diện rộng............................................17

Hình 2.5 Kiến trúc luồng dữ liệu.........................................................................17

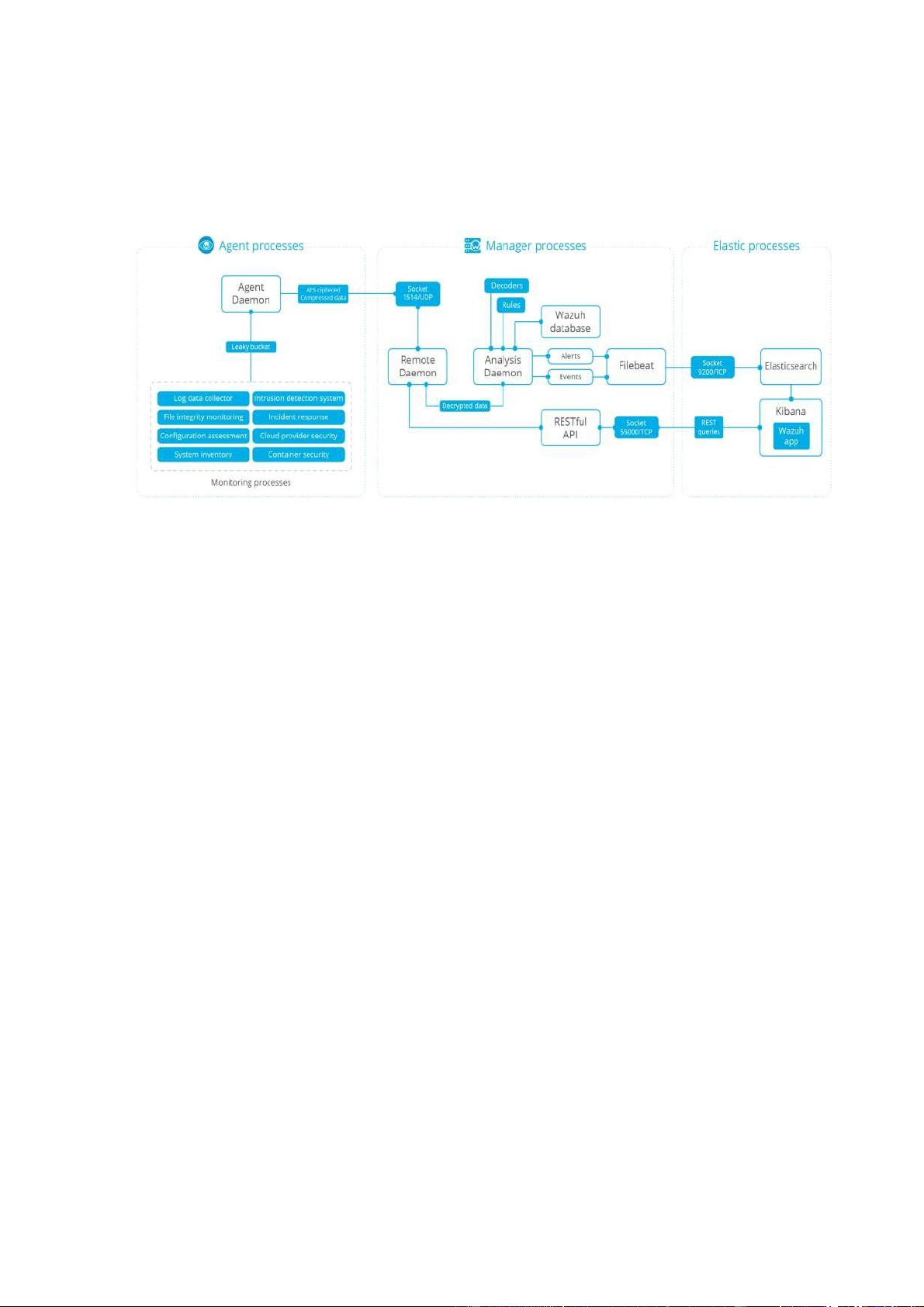

Hình 2.6 Quy trình xử lý dữ liệu trên wazuh server............................................19

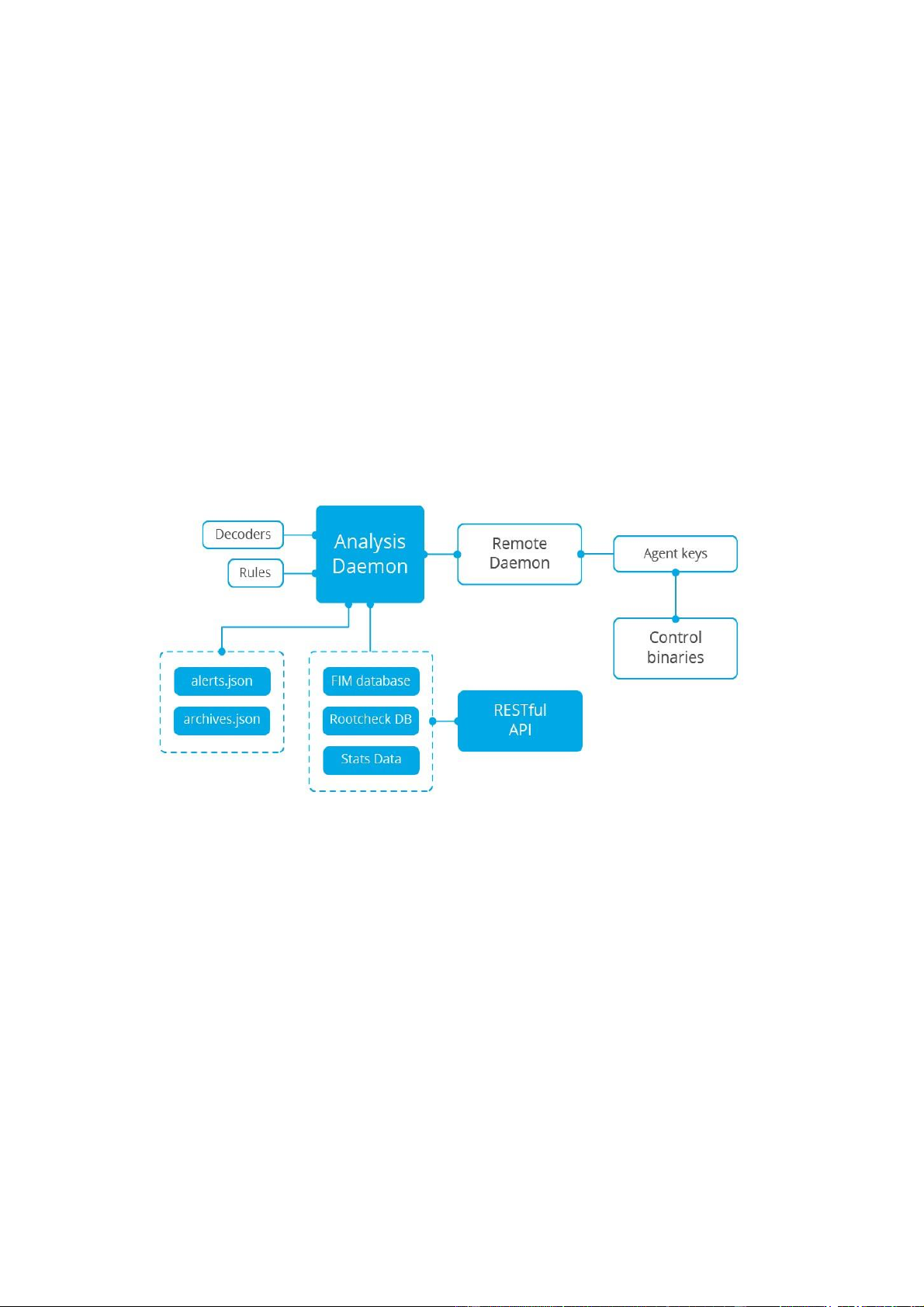

Hình 2.7 Quy trình xử lý dữ liệu trên wazuh agent.............................................20

Hình 3.1 Yếu tố quan trọng trong SOC...............................................................31

Hình 3.2 Các bước xây dựng trung tâm điều hành ATTT SOC..........................37

Hình 3.3 Thành phần cơ bản của trung tâm điều hành ATTT SOC....................40

Hình 3.4 Mô hình hạ tầng mạng trung tâm điều hành ATTT SOC.....................40

Hình 3.5 Thành phần của hệ thống giám sát tập trung........................................43

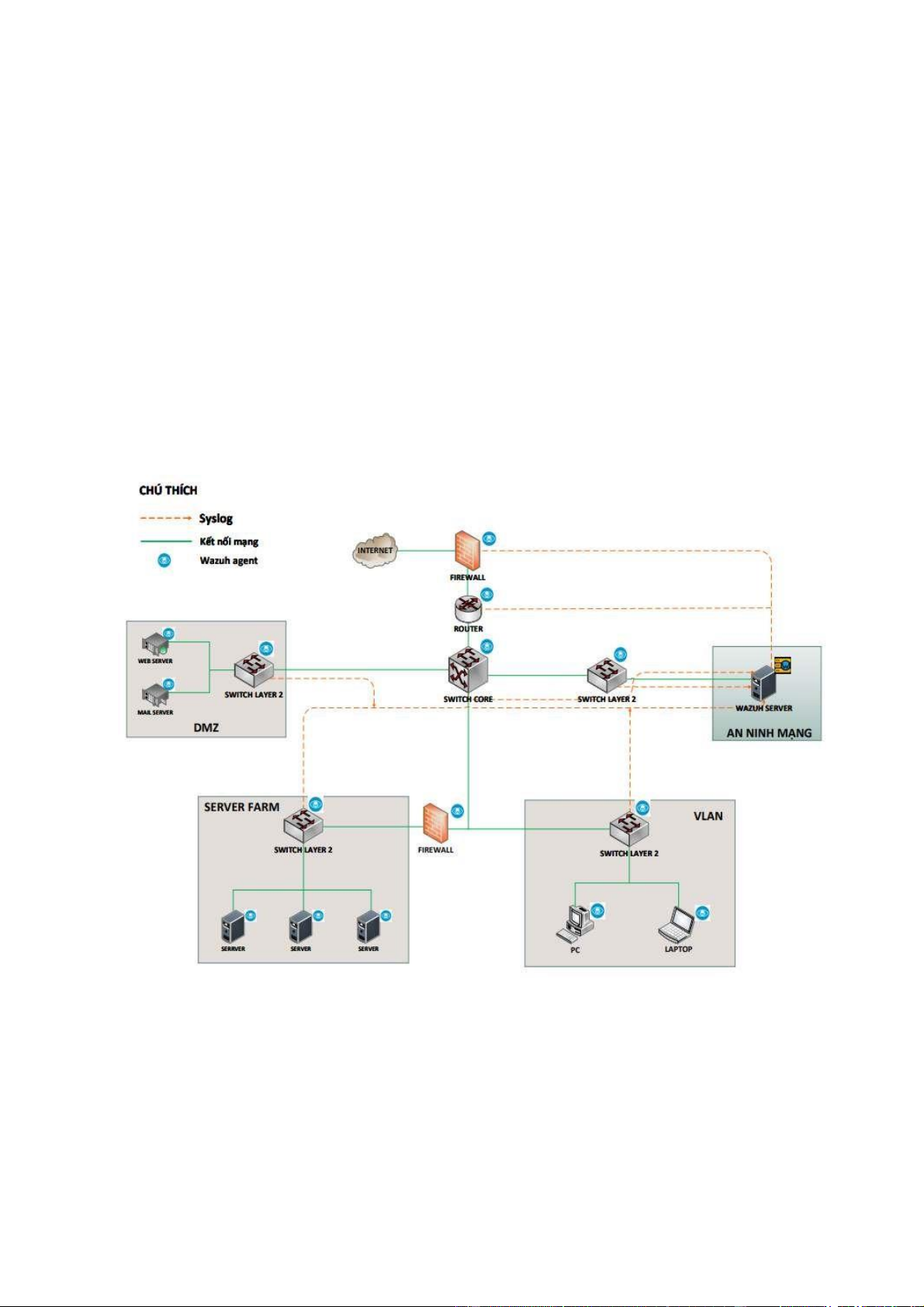

Hình 3.6 Mô hình triển khai hệ thống sử dụng wazuh........................................51

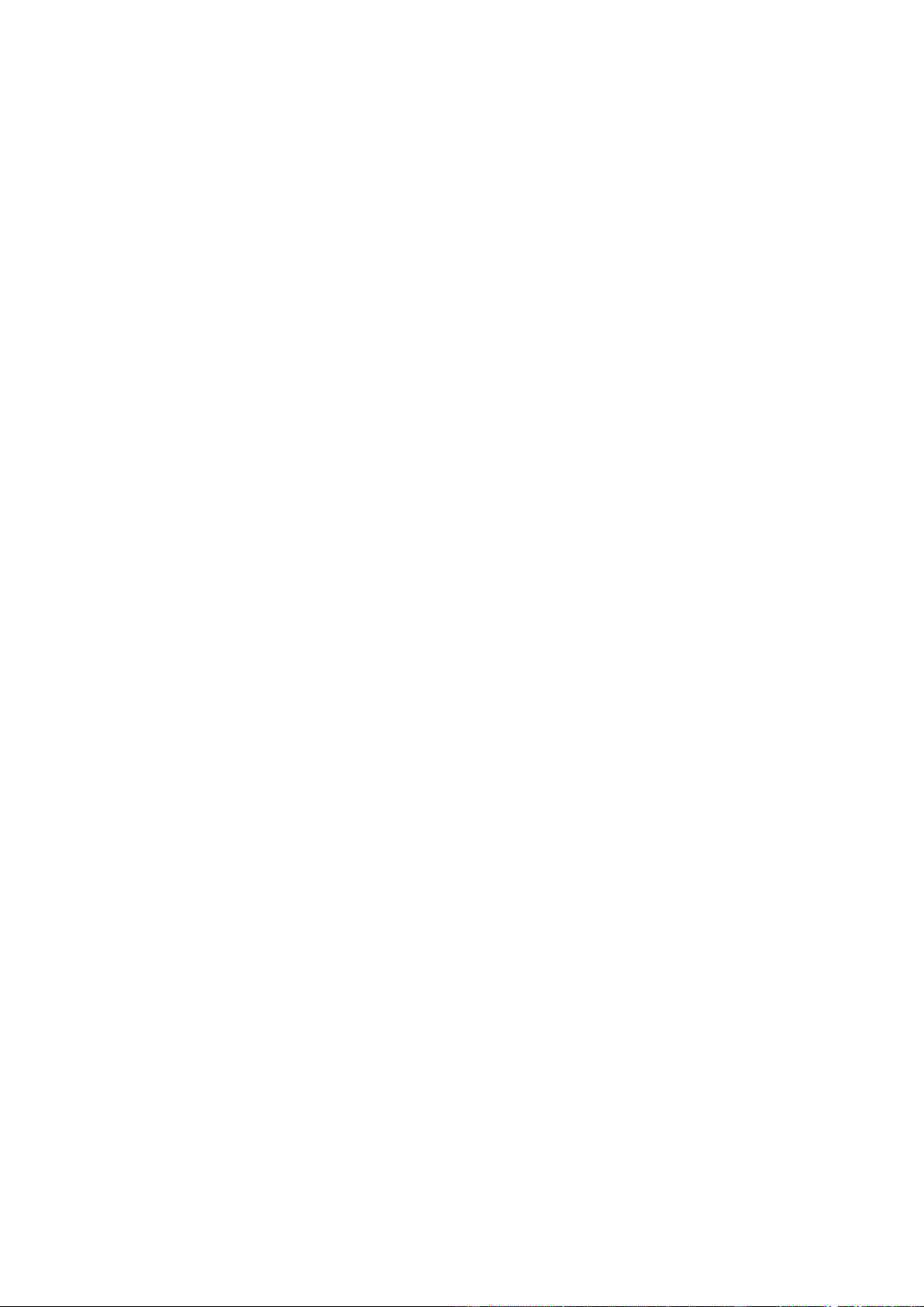

Hình 3.7 Mô hình thử nghiệm.............................................................................53

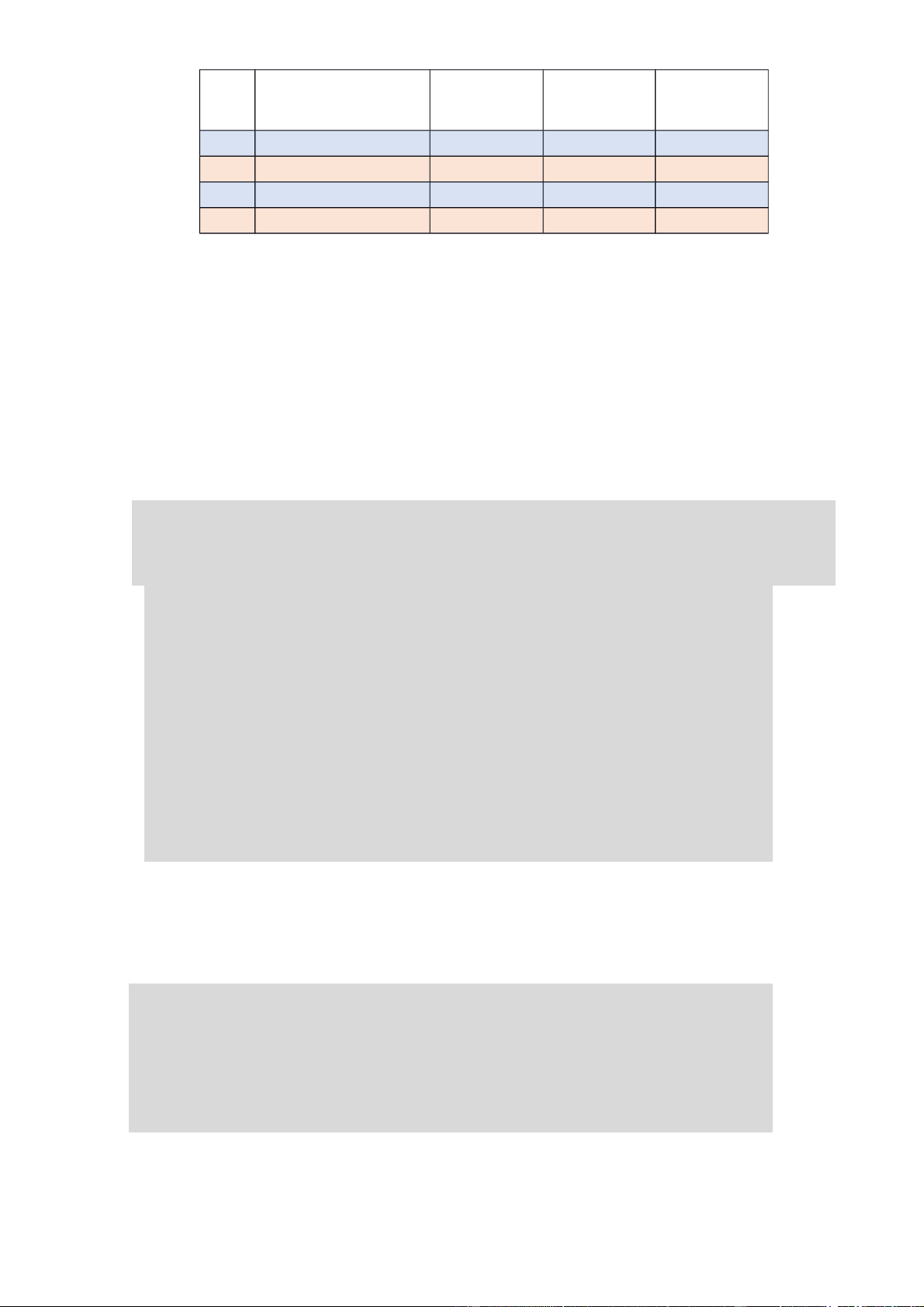

Hình 3.8 Dashboard lỗ hổng hệ thống.................................................................55

Hình 3.9 Log của một lỗ hổng được phát hiện....................................................55

Hình 3.10 Thông tin JSON của lỗ hổng..............................................................56

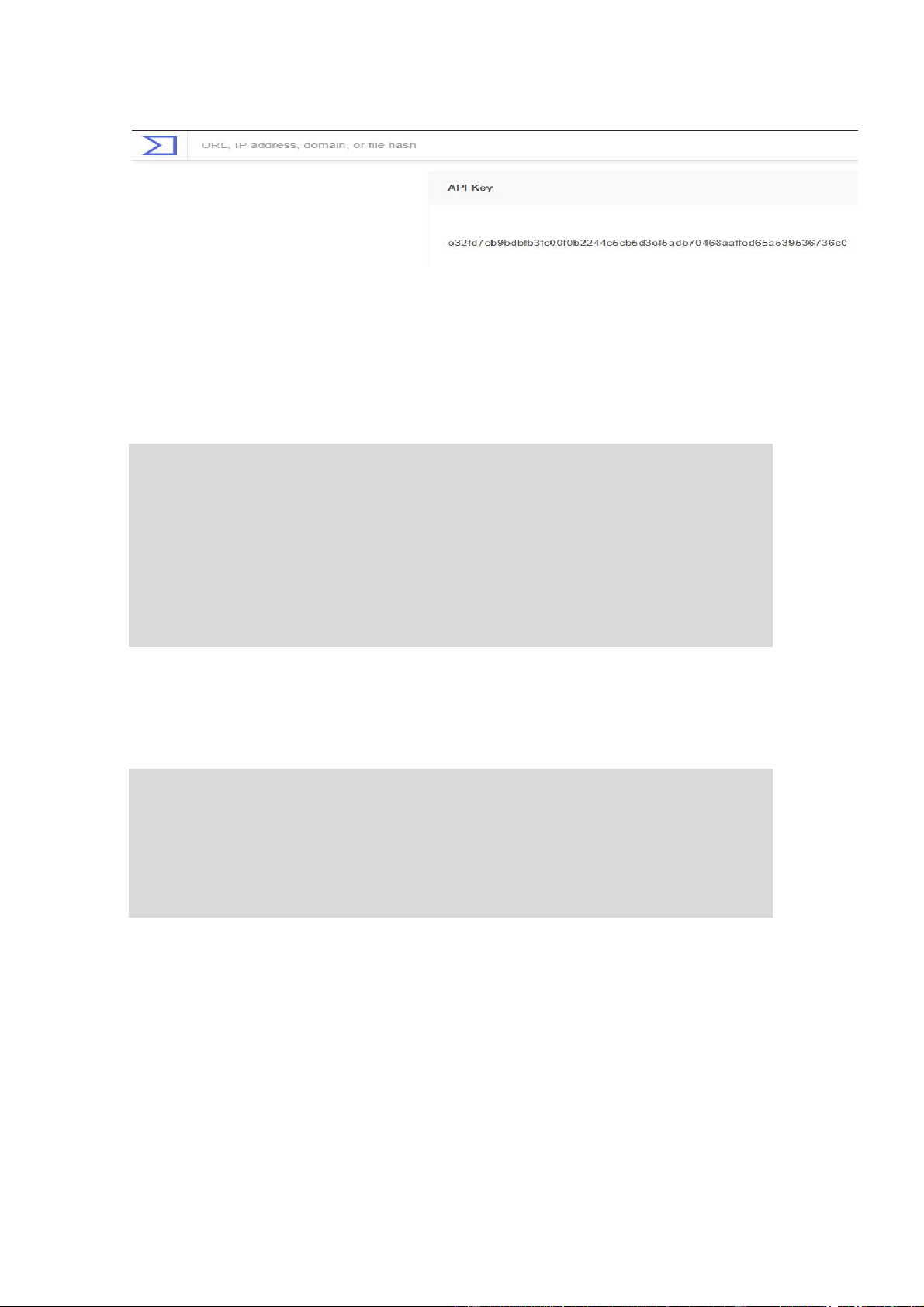

Hình 3.11 Đăng ký nhận API của Virus Total miễn phí......................................56

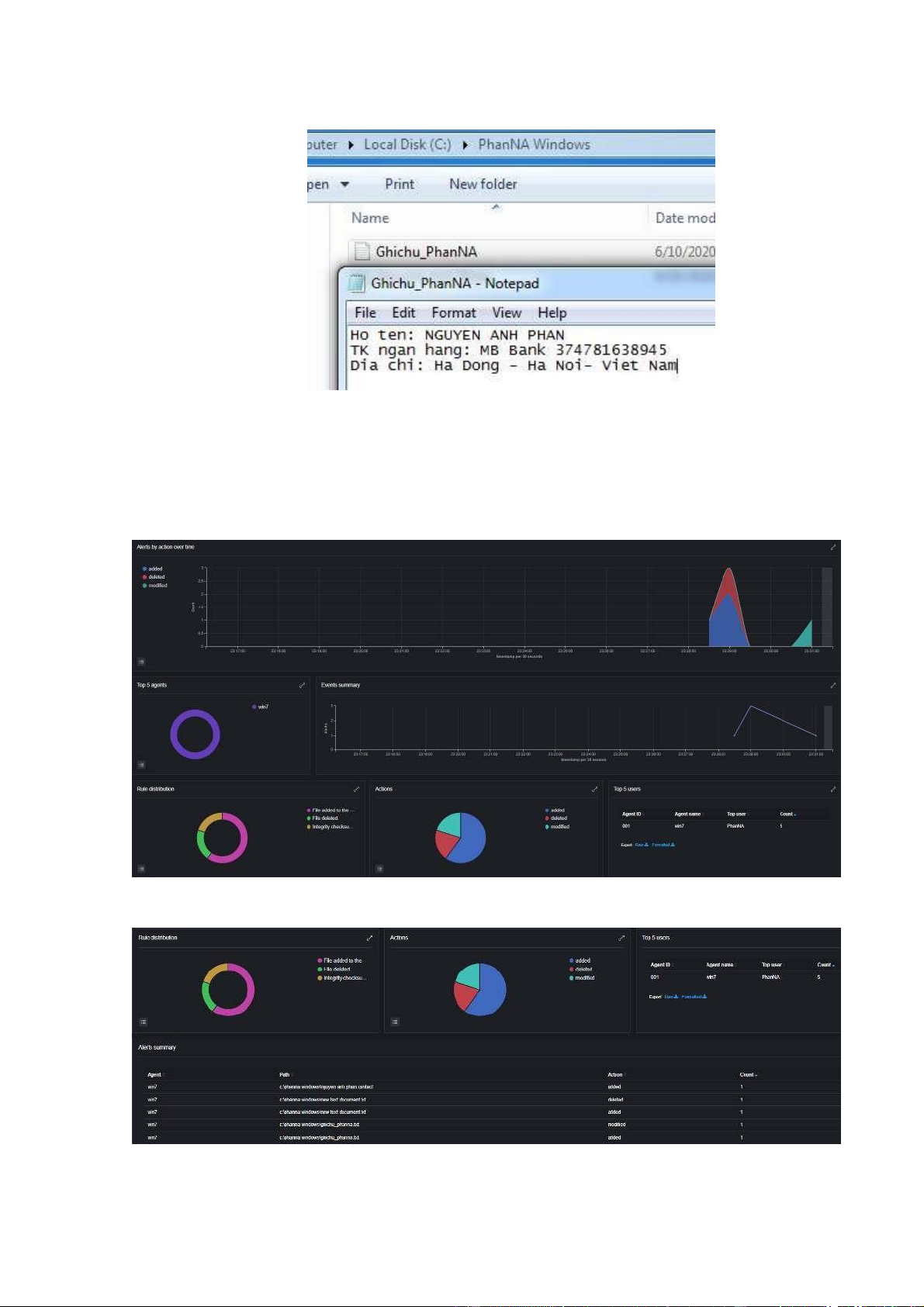

Hình 3.12 Tạo file trong thư mục........................................................................57

Hình 3.13 Thông tin hiển thị việc thêm file trên dashboard (1)..........................58

Hình 3.14 Thông tin hiển thị việc thêm file trên dashboard (2)..........................58

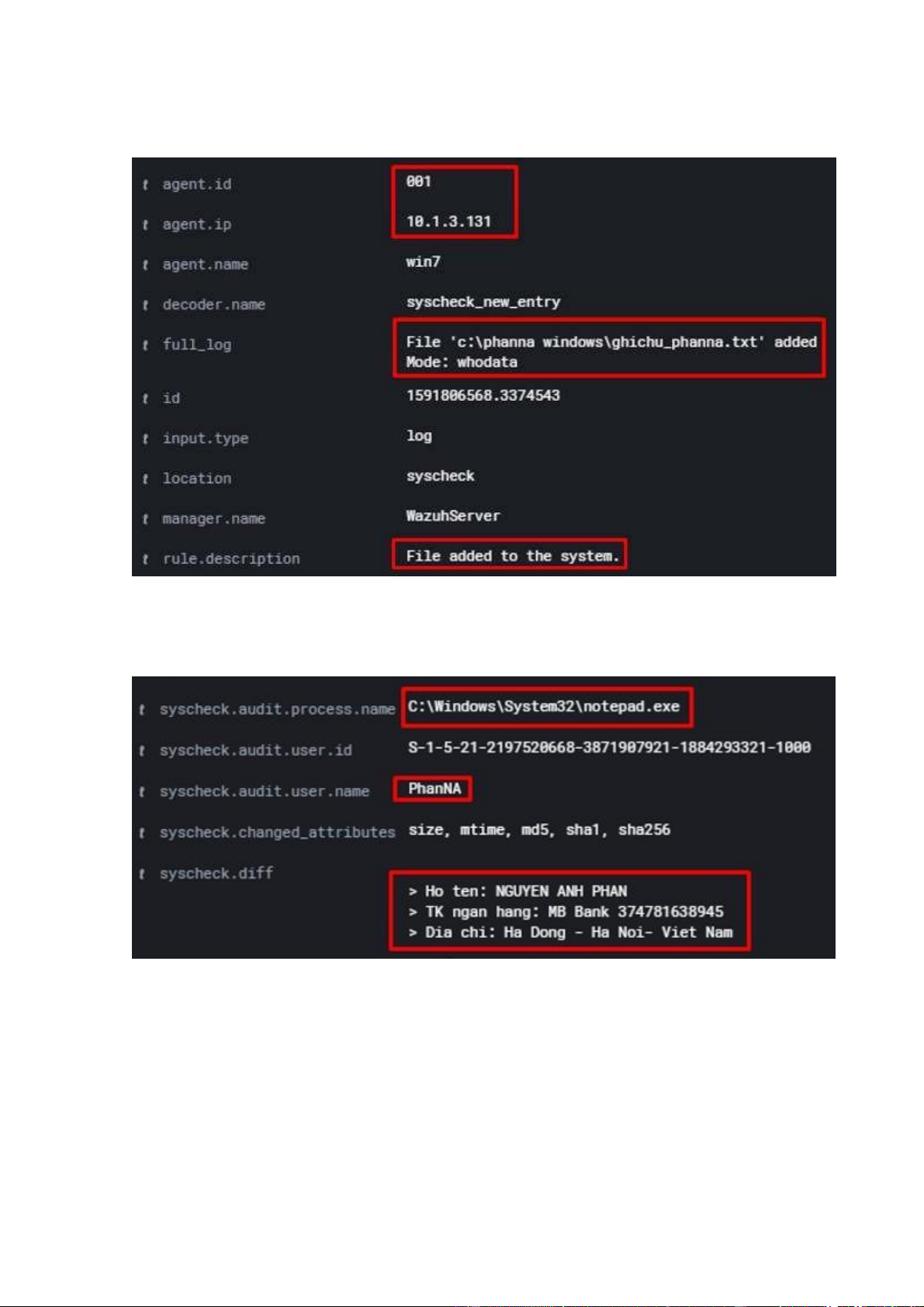

Hình 3.15 Log thêm file được ghi lại trên hệ thống............................................59

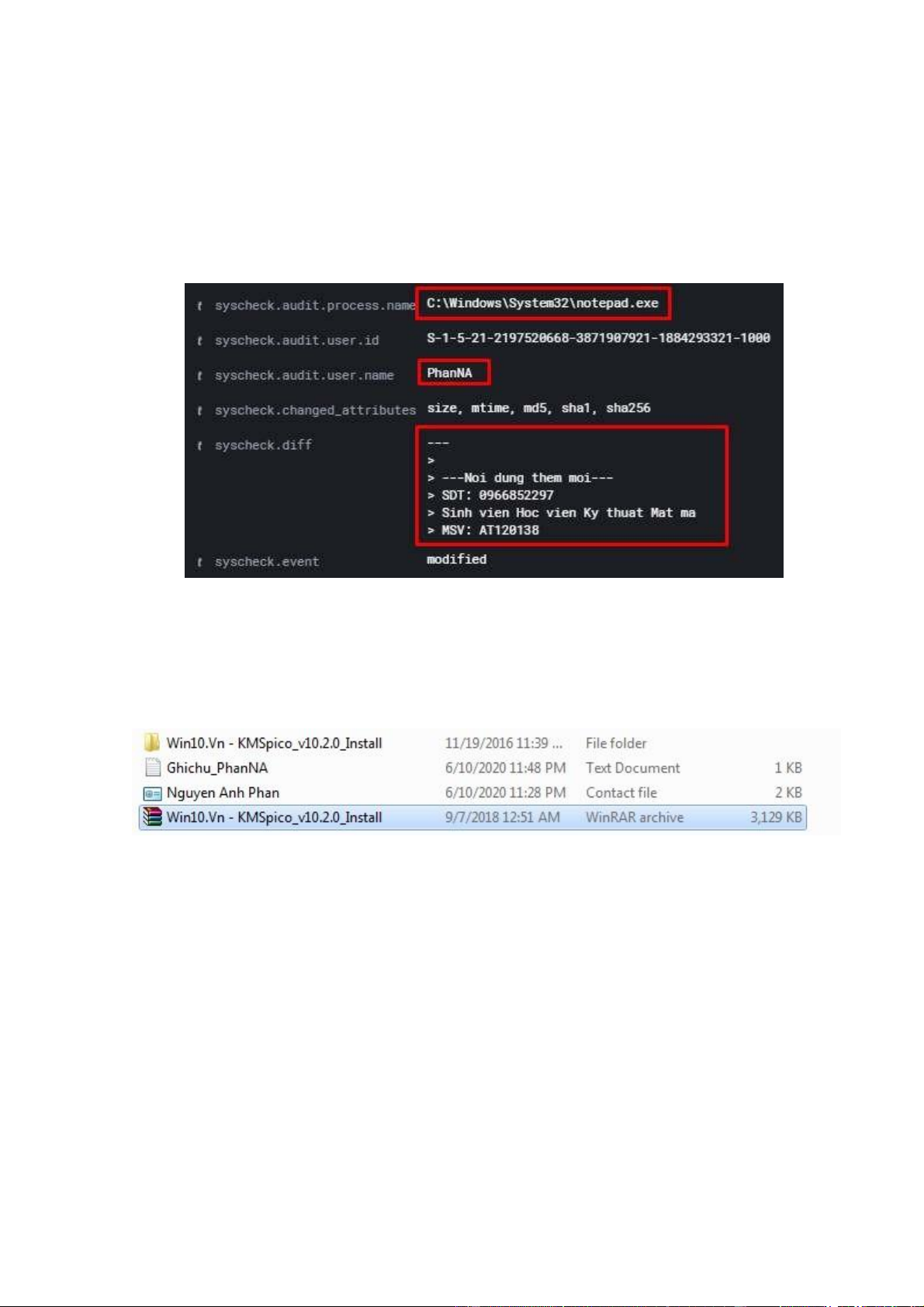

Hình 3.16 Nội dung dữ liệu được viết trong file.................................................59

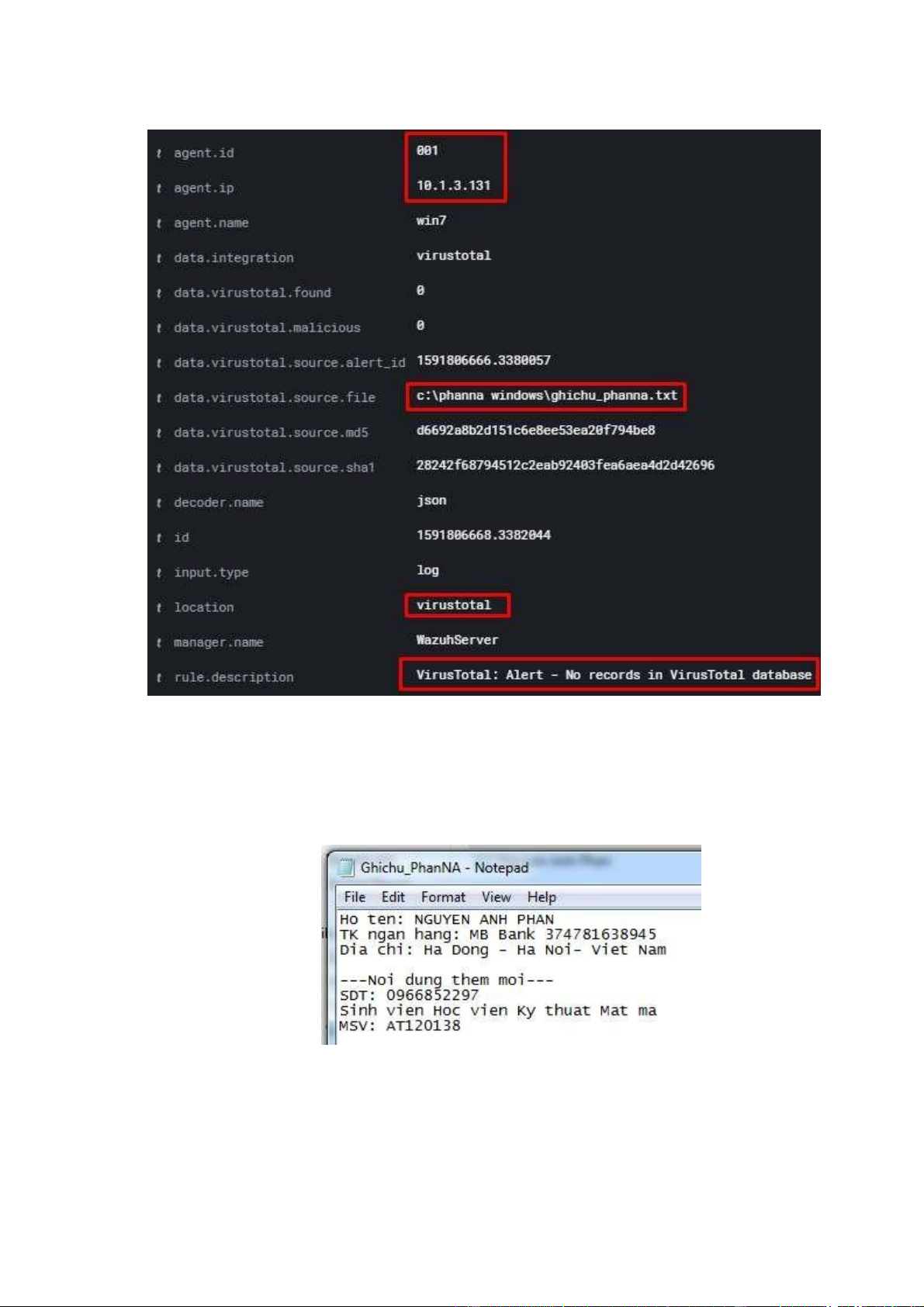

Hình 3.17 Virus Total tự động kiểm tra mã độc trong file mới được thêm.........60

Hình 3.18 Sửa nội dung tệp tin............................................................................60

Hình 3.19 Thông tin về việc thay đổi nội dung file............................................61

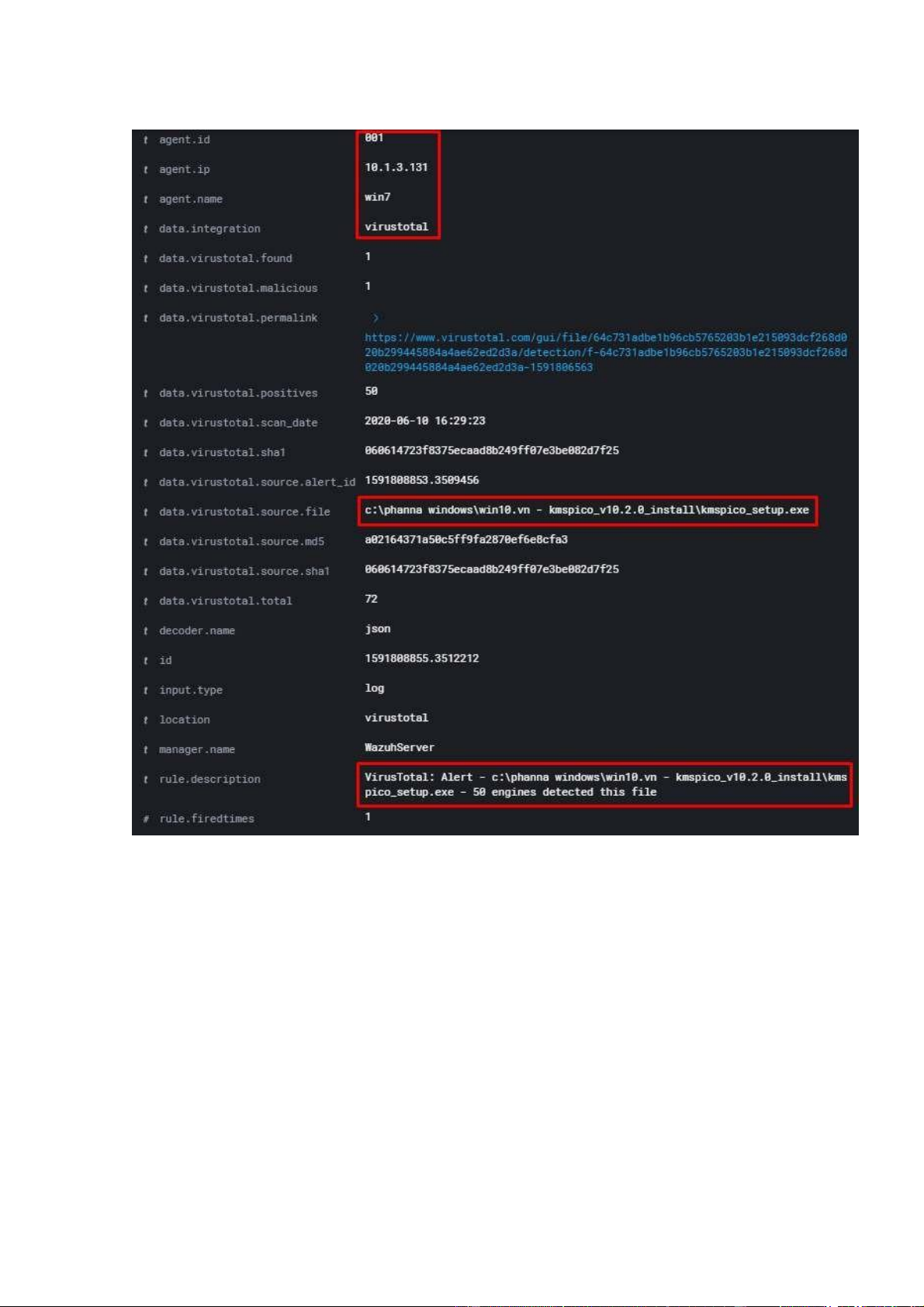

Hình 3.20 Thêm thư mục chứa mã độc...............................................................61

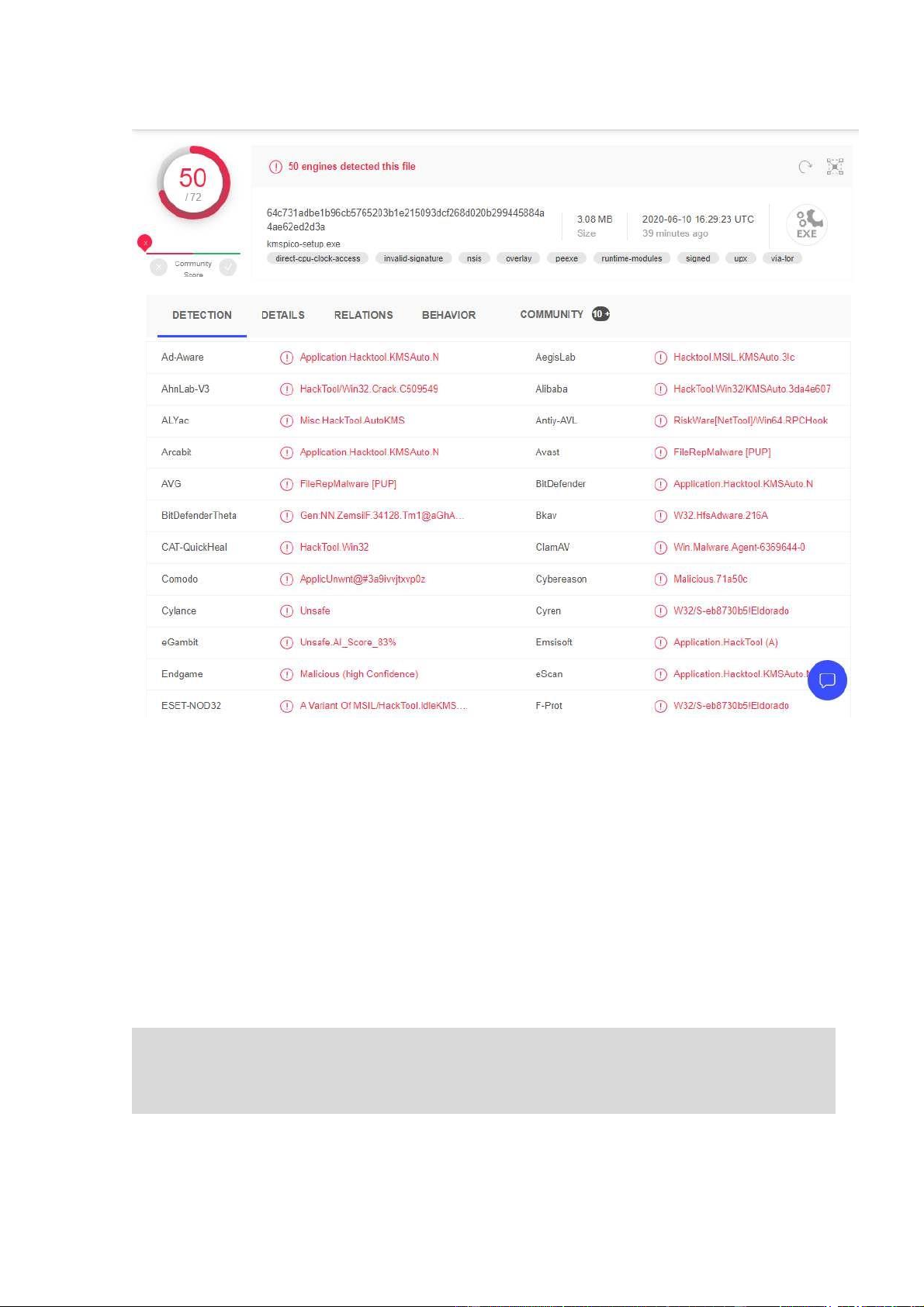

Hình 3.21 Virus Total tự động phát hiện mã độc trong thư mục mới thêm.........62

Hình 3.22 Kiểm tra thông tin trên Virus Total.....................................................63

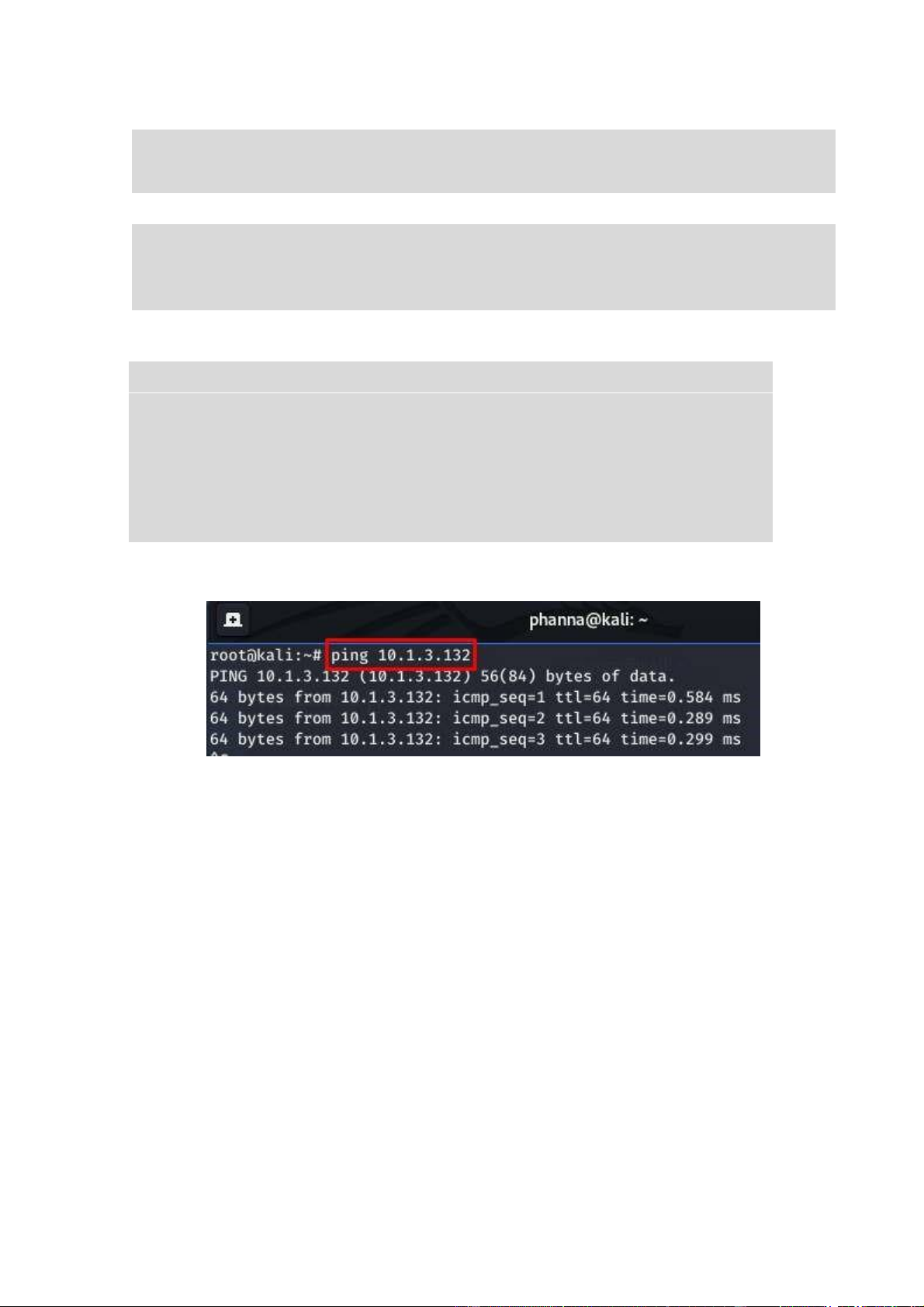

Hình 3.23 Kiểm tra kết nối mạng giữa máy Attacker và ubuntu agent...............65 iv

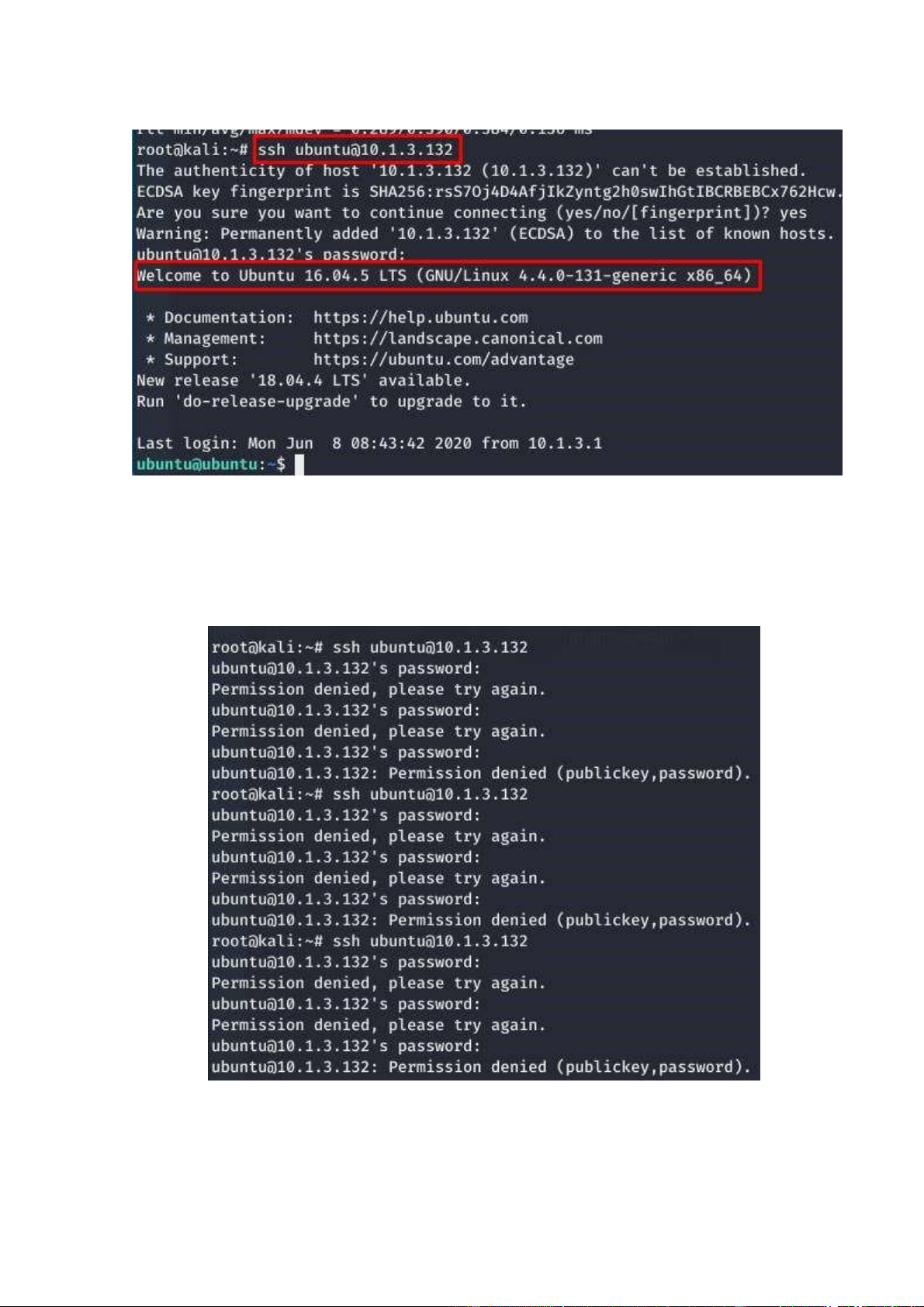

Hình 3.24 Thực hiện SSH từ máy Attacker đến máy agent................................65

Hình 3.25 Thực hiện giả định tấn công SSH brute force....................................66

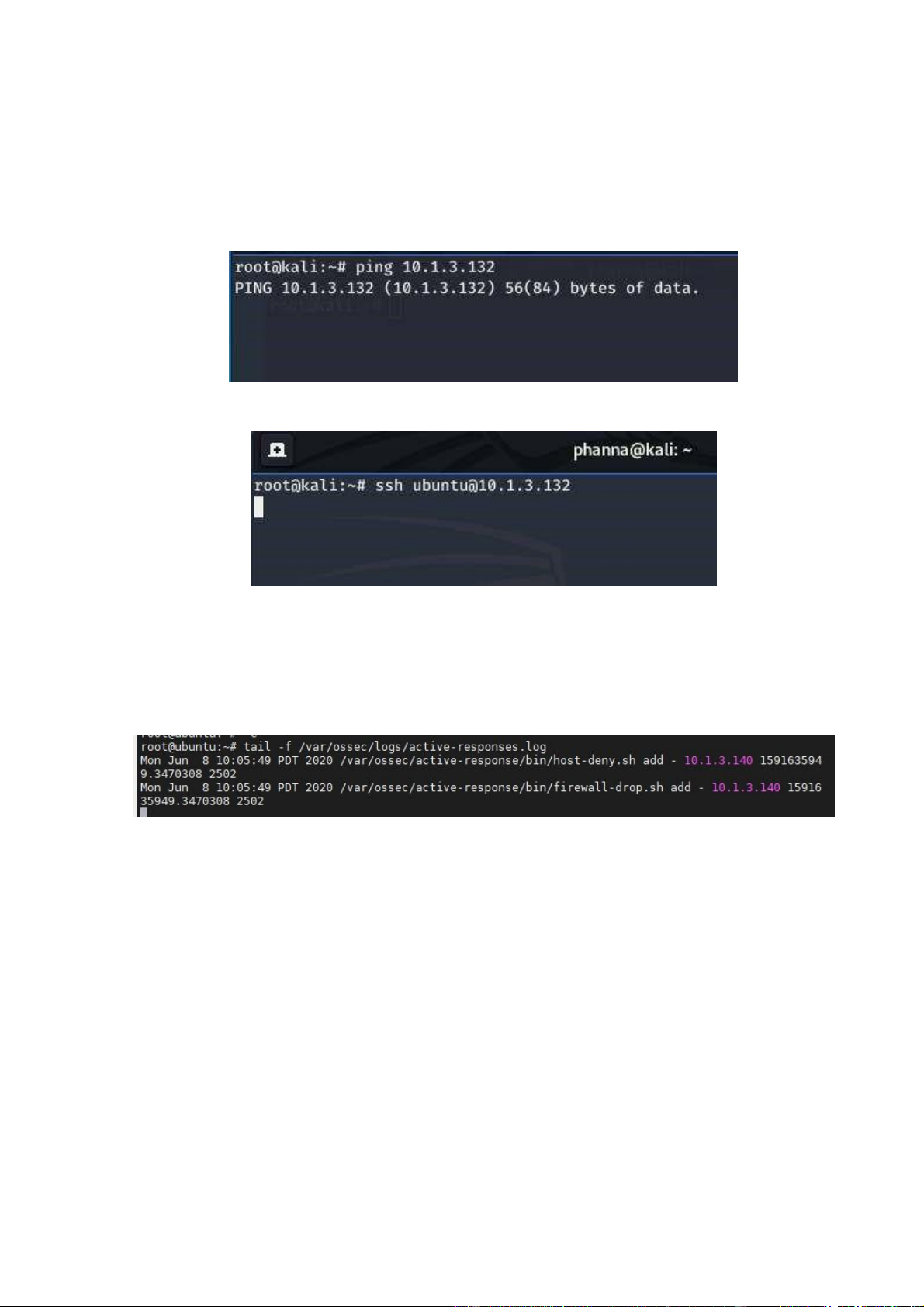

Hình 3.26 Attacker thực hiện ping đến agent......................................................66

Hình 3.27 Attacker SSH đến agent......................................................................67

Hình 3.28 Log ghi lại trên agent..........................................................................67

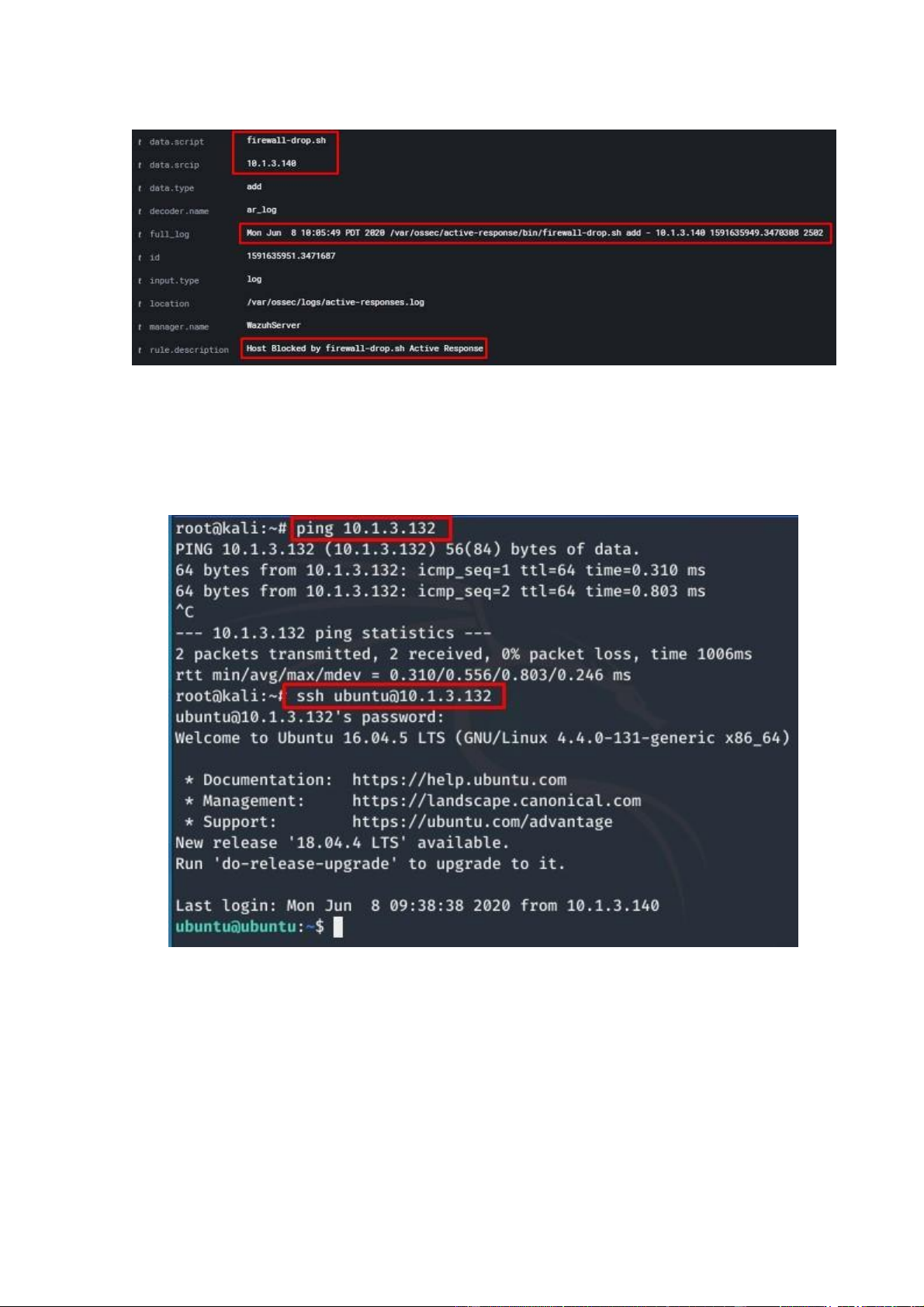

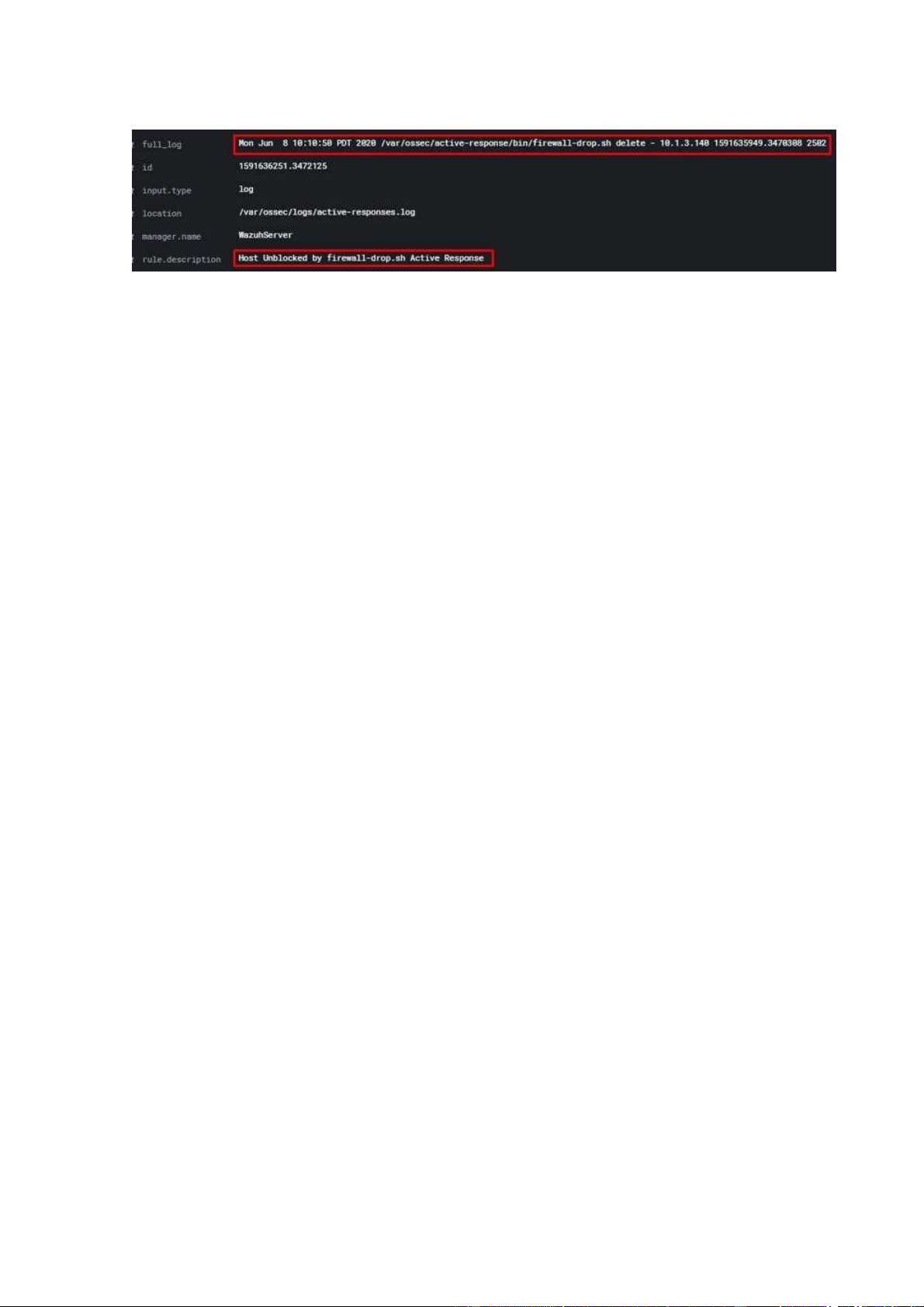

Hình 3.29 Log của thông tin chặn IP của Attacker..............................................67

Hình 3.30 Kết nối máy Attacker và agent khi hết thời gian chặn.......................68

Hình 3.31 Log trên dashboard về việc bỏ chặn IP của Attacker.........................68

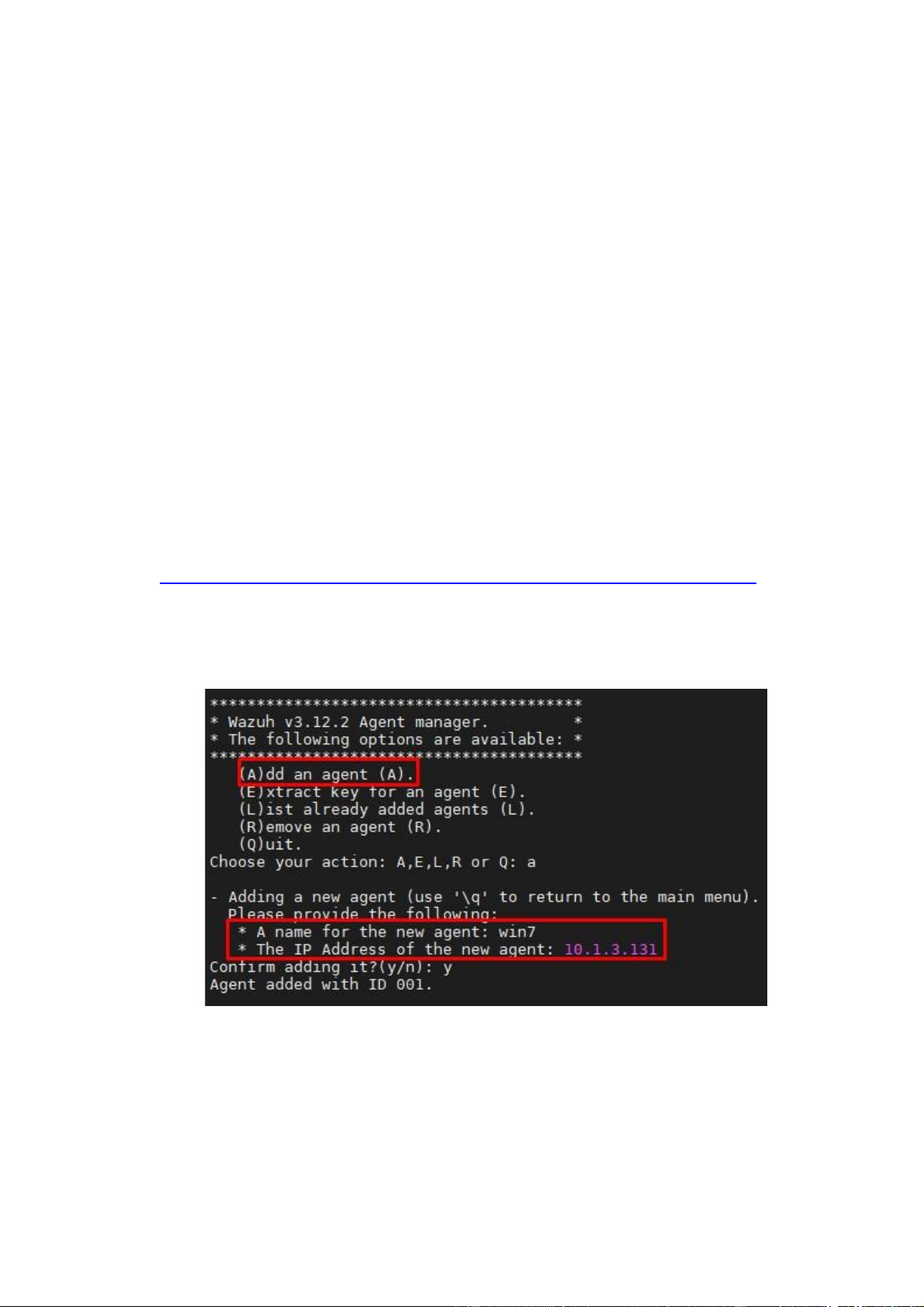

Hình 3.32 Thêm windows agent..........................................................................76

Hình 3.33 Sinh khóa chia sẻ trước của windows agent.......................................76

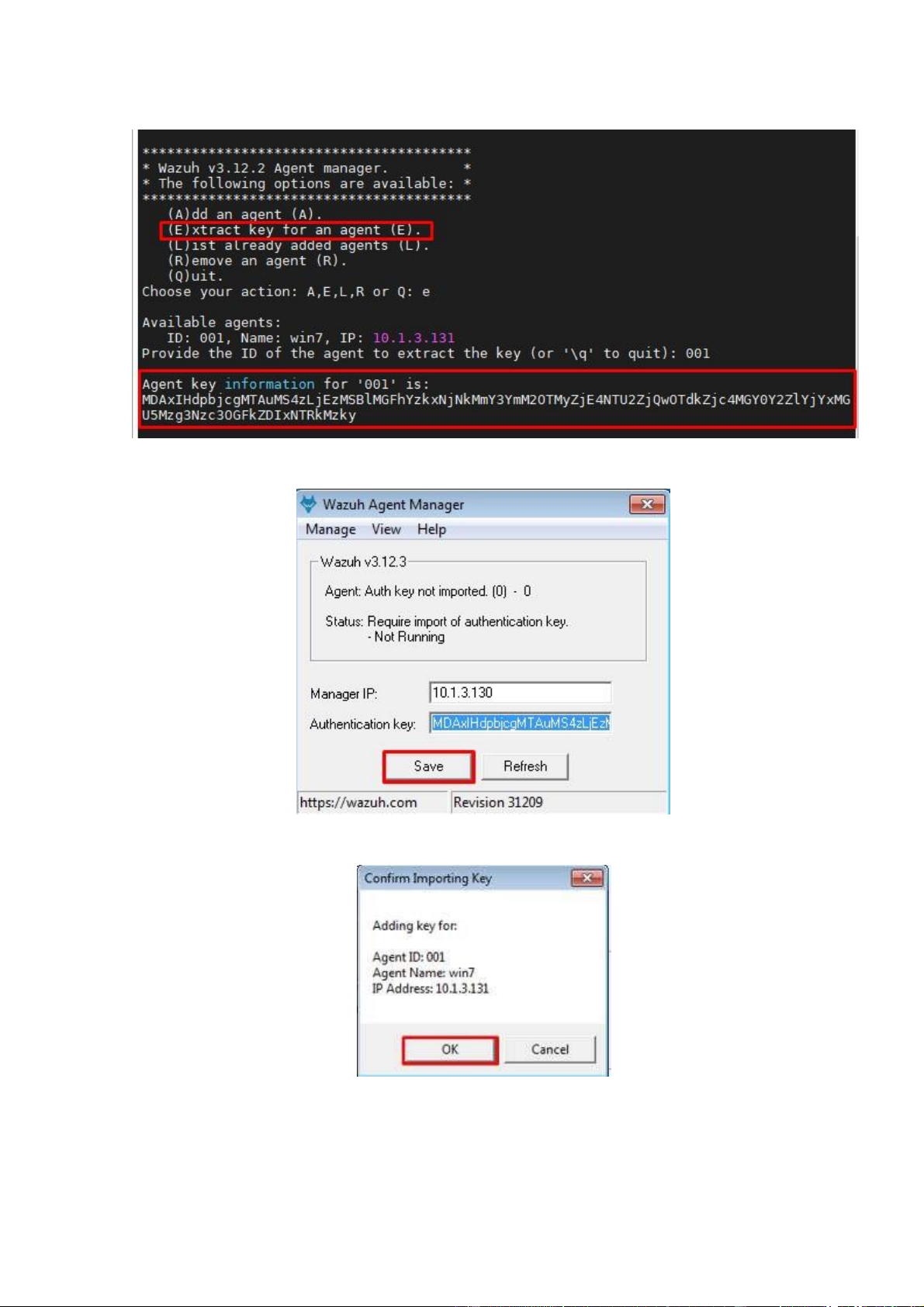

Hình 3.34 Đăng ký, kết nối đến wazuh server....................................................77

Hình 3.35 Xác nhận kết nối đến wazuh server....................................................77

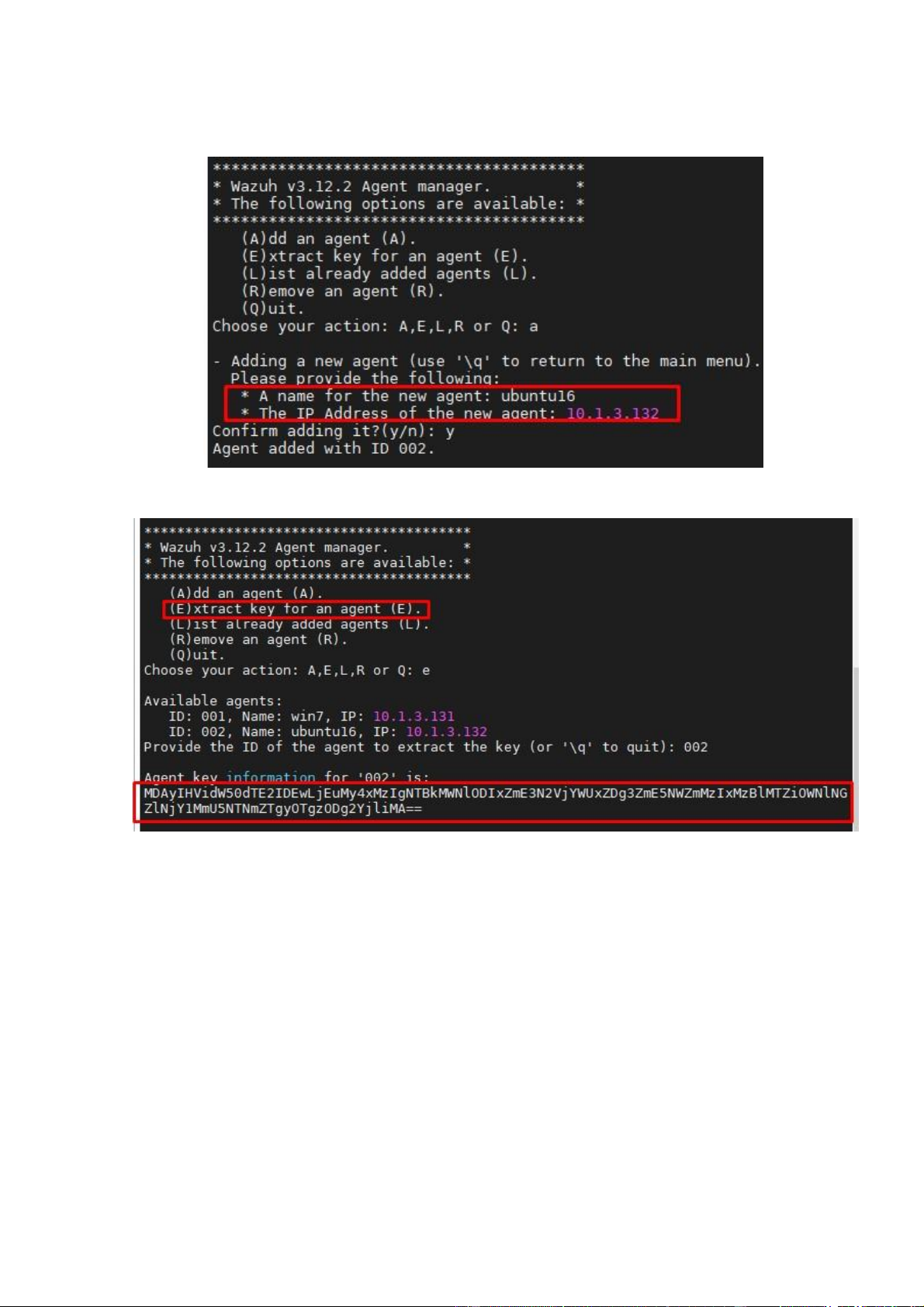

Hình 3.36 Thêm ubuntu agent.............................................................................77

Hình 3.37 Sinh khóa chia sẻ trước của ubuntu agent..........................................78

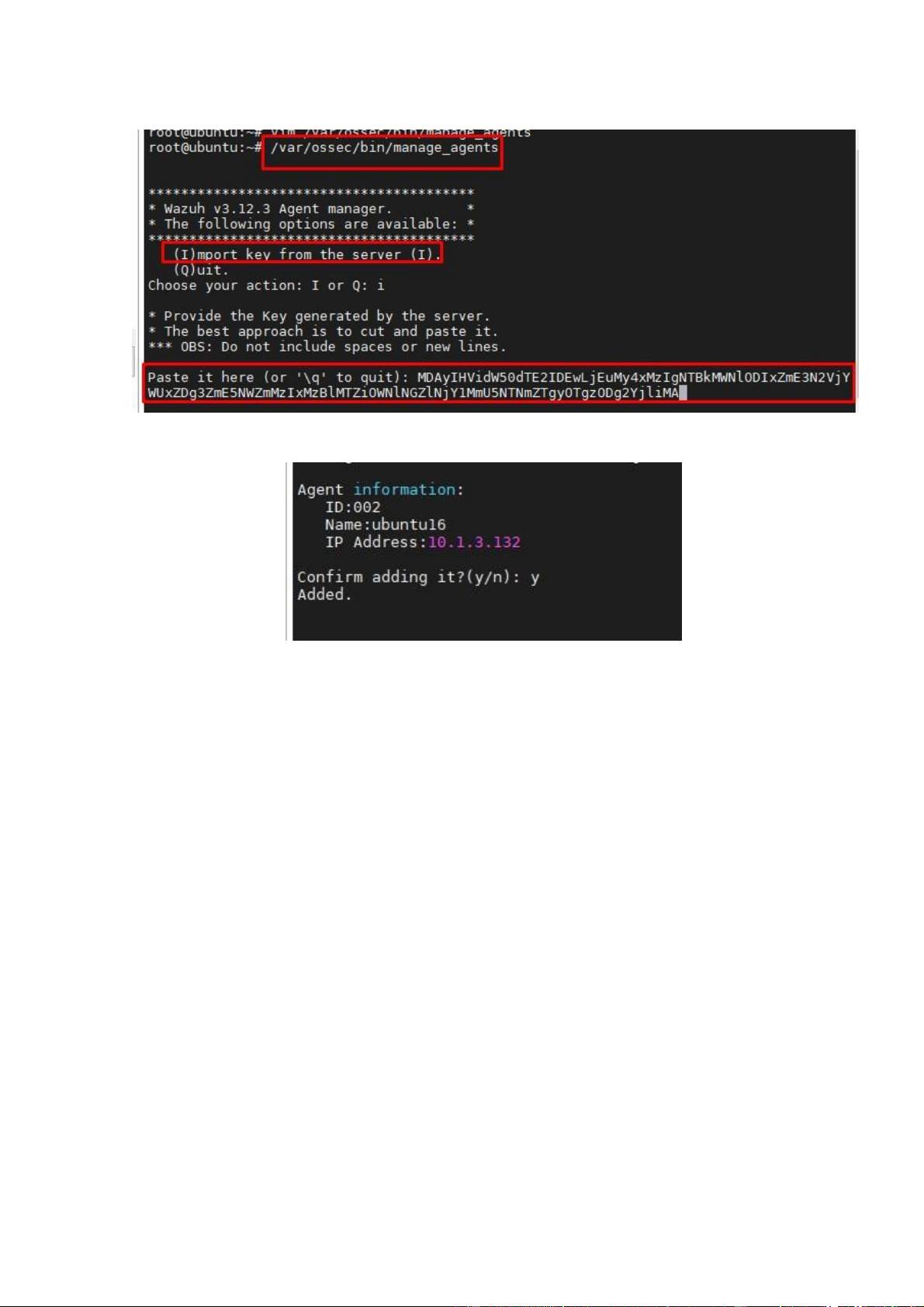

Hình 3.38 Thêm key để kết nối với wazuh server...............................................78

Hình 3.39 Xác nhận kết nối đến wazuh server....................................................78 v DANH MỤC BẢ

Bảng 2.1 Các cấp độ luật trong Wazuh...............................................................22

YBảng 3.1 Danh mục thiết bị trong trung tâm điều hành ATTT SOC…………...48

Bảng 3.2 Cấu hình máy ảo thử nghiệm...............................................................53 vi LỜI CẢM ƠN

Trong quá trình thực hiện đồ án tốt nghiệp này, em đã nhận được sự giúp

đỡ tận tình của cán bộ hướng dẫn là ThS. Cao Minh Tuấn – Giảng viên Khoa An

toàn thông tin Học viện Kỹ thuật Mật mã.

Đồng thời, em xin gửi lời cảm ơn đến các thầy cô trong Học viện Kỹ thuật

Mật mã đã truyền đạt cho em những kiến thức từ cơ bản đến nâng cao suốt năm

năm học giúp em có được những kiến thức cơ bản để em có thể hoàn thành được đồ án này.

Em xin gửi lời cảm ơn tới các anh chị trong Trung tâm An ninh mạng –

Bkav đã nhiệt tình chia sẻ kiến thức giúp em học hỏi được rất nhiều trong quá

trình học tập và làm việc.

Do thời gian nghiên cứu và làm việc trong lĩnh vực an ninh mạng còn hạn

chế, vậy nên chắc chắn sẽ không thể tránh khỏi những thiếu sót khi thực hiện đồ

án, em rất mong nhận được sự góp ý từ thầy cô để có thể hoàn thiện tốt hơn đồ án của mình.

Và cuối cùng em muốn gửi lời cảm ơn sâu sắc tới gia đình, bạn bè, người

thân đã quan tâm, góp ý và giúp đỡ em trong suốt quá trình học tập và nghiên cứu,

những điều kiện tốt nhất để em hoàn thành đồ án tốt nghiệp này.

Em xin chân thành cảm ơn!

SINH VIÊN THỰC HIỆN ĐỒ ÁN Nguyễn Anh Phan LỜI NÓI ĐẦU

Cùng với sự bùng nổ của internet và cách mạng công nghiệp 4.0 đã tạo nên

một xã hội toàn cầu, nơi mà mọi người có thể tương tác và liên lạc với nhau một

cách nhanh chóng và hiệu quả. Thật không thể phủ nhận được vai trò của internet

trong nhiều phương diện cuộc sống hàng ngày từ thương mại đến giải trí, văn hóa, vii

xã hôi và giáo dục… phục vụ cho tiến trình phát triển đất nước bềṇ vững. Nhưng

thực tế trong những năm qua, tình hình an ninh mạng trên thế giới diễn biến phức

tạp và diễn ra nhiều cuộc tấn công có quy mô lớn. Mục tiêu của các cuộc tấn công

mạng rất đa dạng từ những thông tin cá nhân, những thông tin về kinh doanh đến

những mục tiêu chính trị với tầm ảnh hưởng lớn tới nhiều quốc gia trên thế giới.

Trước sự leo thang của các cuộc tấn công mạng đòi hỏi sự ra đời của những

đơn vị chuyên môn, có khả năng xử lý nhanh các sự cố và giám sát liên tục để

phát hiện bất thường dù là nhỏ nhất. Mô hình Trung tâm điều hành ATTT SOC là

nơi xây dựng các giải pháp tổng thể nhằm ứng phó với các cuộc tấn công được

lên kế hoạch kỹ lưỡng.

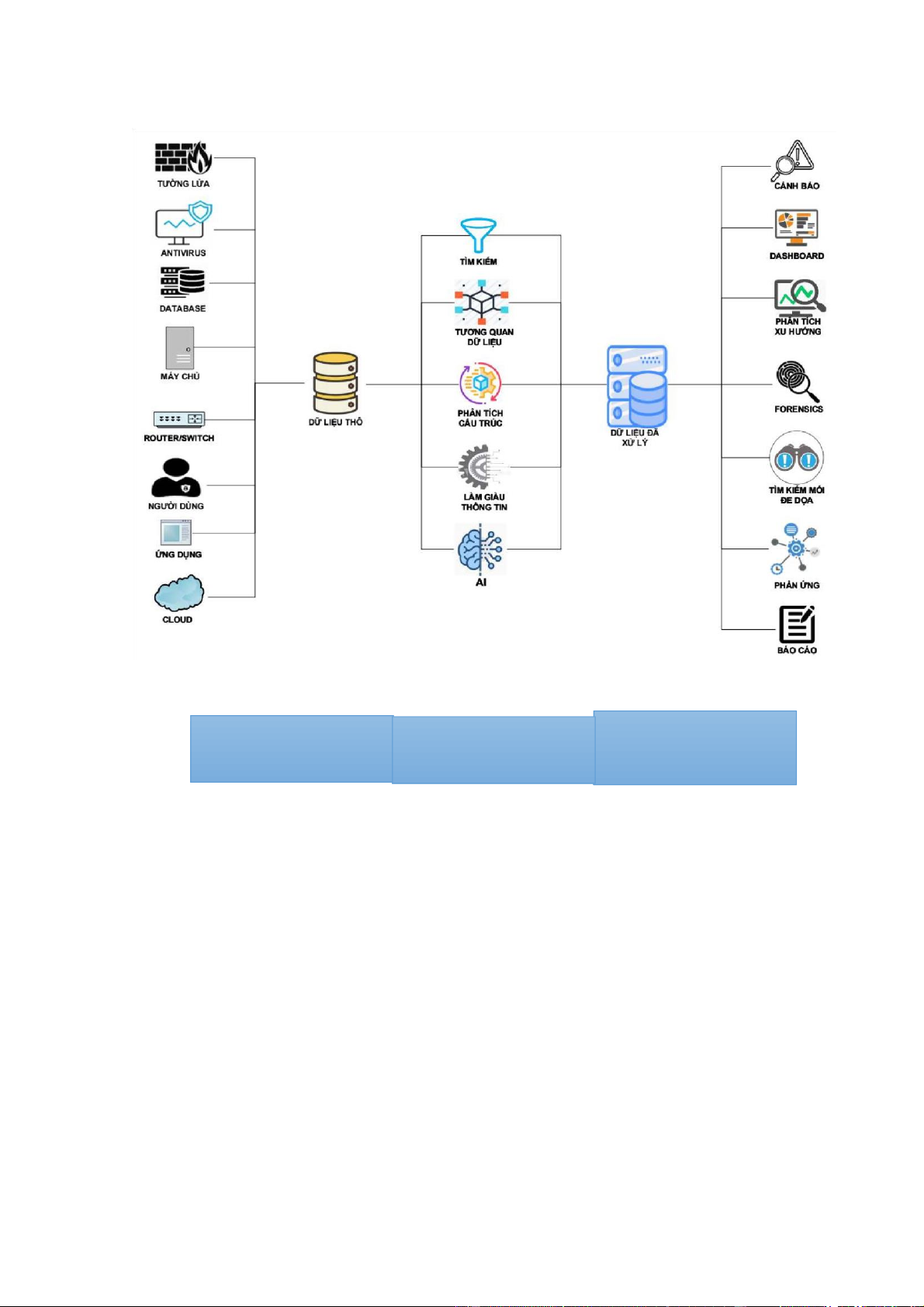

Trung tâm điều hành ATTT SOC sẽ giúp các cơ quan tổ chức theo dõi,

giám sát những nguy cơ, rủi ro 24/7, từ đó phát hiện sớm các lỗ hổng, các cuộc

tấn công để chủ động ứng phó. Trung tâm thu thập dữ liệu từ nhiều nguồn như

NIDS, HIDS, raw log,....để có thể phân tích, tương quan dữ liệu từ đó đưa ra cảnh

báo ngay khi xuất hiện nguy cơ về cuộc tấn công như có lưu lượng truy cập bất

thường, có kết nối trái phép vào máy chủ hay hành vi dò quét trong mạng. Chính

vì vậy, các kết nối với máy chủ mã độc, các cuộc tấn công web hay DDoS, APT

đã bị chặn đứng khi mới chỉ là nguy cơ.

Nhận thấy tầm quan trọng của việc xây dựng Trung tâm điều hành ATTT

SOC là sự tất yếu,cấp thiết để đảm bảo an toàn, an ninh thông tin của các cơ quan,

tổ chức.Vì vậy, em đã quyết định chọn đề tài “Tìm hiểu và triển khai trung tâm

giám sát an toàn mạng trên nền tảng Wazuh”, nhằm xây dựng trung tâm giám

sát tích hợp nguồn thu thập log từ các thiết bị. Từ đó có thể phân tích hành vi

người dùng cũng như có khả năng phát hiện các cuộc tấn công diễn ra trên một hay nhiều thiết bị.

SINH VIÊN THỰC HIỆN ĐỒ ÁN viii Nguyễn Anh Phan ix lOMoARcPSD| 36477832 EBOOKBKMT.COM

1. GIÁM SÁT AN TOÀN THÔNG TIN TRONG MẠNG MÁY TÍNH

1. Tổng quan về tình hình ATTT trong mạng máy tính hiện nay

Trong những năm qua, tình hình ATTT trên thế giới diễn biến phức tạp và

diễn ra nhiều cuộc tấn công có quy mô lớn. Trung bình cứ mỗi phút trôi qua có

mộttrang web, hệ thống bị tin tặc chiếm quyền kiểm soát.

Từ năm 2010, nhà máy điện nguyên tử Busher và cơ sở làm giàu urani

Natanz đã bị mã độc phá hoại gây trì hoãn các hoạt động phát triển hạt nhân của

Iran trong nhiều tháng liền.Thủ phạm gây ra các vụ tấn công này là virus Stuxnet,

với cơ chế hoạt động cực kỳ phức tạp, khai thác thành công một số lỗ hổng chưa

hề biết đến trước đó. Sau vụ việc này, Iran đã phải loại bỏ gần 10001máy ly tâm

khiến chương trình hạt nhân của nước bị gián đoạn ít nhất một năm.

Giữa năm 2012 nhóm hacker mang tên “Cutting Sword of Justice” đã tấn

công vào hệ thống của công ty dầu mỏ Saudi Aramco (công ty chiếm 10% lượng

dầu mỏ của cả thế giới). Hacker đã gửi một email lừa đảo đến một nhân viên trong

công ty, nhân viên này đã bấm vào đường dẫn trong email này, từ đó hacker đã

xâm nhập vào hệ thống. Cuộc tấn công đã xoá và làm hỏng dữ liệu của khoảng

30.0002 máy tính của Saudi Aramco, khiến công ty này phải sử dụng máy đánh

chữ và máy fax để thực hiện các giao dịch.

Tháng 01/2015, các website của thủ tướng Angela Merkel và quốc hội Đức

bị tê liệt. Văn phòng của thủ tướng Đức xác nhận các website nói trên bị ngừng

hoạt động kể từ 9h sáng ngày 07/01/2015 3 . Một nhóm tin tặc tự xưng là

CyberBerkut tuyên bố đã tiến hành cuộc tấn công mạng này để phản đối chuyến

thăm của Thủ tướng Ukraine Arseniy Yatsenyuk tới Berlin. Đến tháng 05/2015,

nữ phát ngôn viên của Quốc hội Đức tiếp tục tuyên bố một nhóm hacker chưa rõ

danh tính đã cố gắng xâm nhập vào mạng dữ liệu của quốc hội.

1 Stuxnet Worm Attack on Iranian Nuclear Facilities, http://large.stanford.edu/courses/2015/ph241/holloway1/

2 Cyber Threat Research, https://cyberthreatresearch.wordpress.com/hacktivist-groups/cutting-sword-of-justice/

3 Cyberattack in Germany Shuts Down Official Sites,

https://www.nytimes.com/2015/01/08/world/europe/german-government-websites-shut-down-and-ukrainegroup- claims-responsibility.html 1 lOMoARcPSD| 36477832 EBOOKBKMT.COM

Tháng 07/2018, đại diện Bộ Y tế Singapore và Bộ Thông tin Truyền thông

nước này cho biết hệ thống dữ liệu của SingHealth, tổ chức bảo hiểm y tế lớn nhất

nước, đã bị tin tặc tấn công. Vụ tấn công đã tiếp cận và sao chép thông tin cá nhân

1,5 triệu 4 người dùng của SingHealth. Trong danh sách người dùng của

SingHealth bị rò rỉ thông tin cá nhân còn có thông tin của Thủ tướng Singapore

Lý Hiển Long. Đây là vụ tấn công mạng đánh cắp thông tin cá nhân nghiêm trọng

nhất ở Singapore từ trước đến nay.

Đối với Việt Nam, theo thông tin hãng an ninh mạng Kaspersky công bố

năm 2016, tại khu vực châu Á – Thái Bình Dương, nước ta là nước có số người

dùng gặp sự cố máy tính cao nhất (chiếm 68%)5, điển hình là lây nhiễm mã độc

mã hóa tống tiền (ransomware).

Năm 2016 cũng là năm xảy ra cuộc tấn công vào các cảng hàng không quốc

tế của Việt Nam, đây là vụ tấn công APT nhắm vào các hệ thống thông tin quan

trọng của Việt Nam.Vào 13 giờ 46 phút ngày 29/07/2016 tại Cảng hàng không

quốc tế Tân Sơn Nhất và 16 giờ 7 phút tại Cảng hàng không quốc tế Nội Bài, các

hệ thống máy tính làm thủ tục hàng không của Hãng Hàng không VietJet Air,

Vietnam Airline tại nhà ga quốc nội của sân bay Tân Sơn Nhất và hệ thống hiển

thị thông tin bao gồm màn hình thông tin chuyến bay, màn hình máy tính phục vụ

check-in tại quầy thủ tục của Vietnam Airline, hệ thống phát thanh tại nhà ga

khách T1 của sân bay Nội Bài bị tấn công xâm nhập phải dừng hoạt động. Tại

thời điểm này, hệ thống hiển thị các thông tin và phát ra âm thanh sai lệch về vấn

đề chủ quyền Biển Đông.Cùng thời điểm trên, website chính thức của Vietnam

Airline cũng bị tin tặc tấn công và thay đổi giao diện. Không những thế, tin tặc

còn để lại những công kích mang những nội dung bôi xấu Việt Nam, Philippines

và xuyên tạc về chủ quyền ở Biển Đông. Ngoài ra, tin tặc còn phát tán một bảng

4 Vụ tấn công mạng chấn động Singapore: đánh cắp thông tin cá nhân của 1,5 triệu người, trong đó có thủ tướng

Lý Hiển Long, https://cystack.net/

5 An ninh mạng tại Việt Nam năm 2014 đến năm 2017, https://securitybox.vn/391/an-ninh-mang-tai-viet- namnam-2014-den-nam-2017/ 2 lOMoARcPSD| 36477832 EBOOKBKMT.COM

danh sách ước tính hơn 400.0006 tài khoản hội viên Golden Lotus của Vietnam

Airlines. Trong danh sách này có đầy đủ thông tin cá nhân như ngày gia nhập,

điểm tích luỹ, ngày hết hạn…

Theo đánh giá của Bộ TT&TT vào tháng 4/2019 về an toàn thông tin năm

2018, đa số Bộ, ngành, địa phương (70%)7được xếp hạng Ctức là quan tâm triển

khai ATTT ở mức trung bình, 17% cơ quan được đánh giá triển khai ATTT ở mức

khá và 13% cơ quan dừng ở mức Dtức là mới bắt đầu quan tâm đến ATTT. Việc

dữ liệu quan trọng của tổ chức bị đánh cắp diễn ra thường xuyên và trong thời

gian ngắn, những sự cố này chỉ được phát hiện ra sau vài tháng thậm chí vài năm

sau. Như vậy việc bị đánh cắp dữ liệu quan trọng xảy ra rất nhanh và lại mất một

thời gian rất dài để phát hiện ra. Kết quả thống kê này cho thấy tầm quan trọng

cần phải có một hệ thống ứng phó an ninh hiệu quả, trong đó giám sát và ứng phó đóng vai trò cốt yếu.

2. Nhu cầu việc xây dựng Trung tâm điều hành ATTT SOC

Ngày nay, hoạt động tội phạm trên không gian mạng ngày càng gia tăng về

số vụ, thủ đoạn tấn công rất tinh vi gây thiệt hại nghiêm trọng về kinh tế, ảnh

hưởng tới văn hóa, xã hội tuy nhiên hệ thống bảo mật thông tin lại chưa được đầu

tư bài bản, chưa có phương án hay giải pháp cụ thể để phòng ngừa, cảnh báo sớm

các cuộc tấn công mạng.Do vậy, giải pháp về Trung tâm điều hành an toàn thông

tin là hệ thống cần thiết, hỗ trợ tích cực cho các tổ chức, doanh nghiệp trong việc

giám sát và nâng cao trạng thái an ninh hệ thống mạng của mình, sẵn sàng phản

ứng với các sự cố có thể xảy ra.

Trong những năm gần đây, khi tần suất các cuộc tấn công mạng trên thế

giới nói chung và ở Việt Nam nói riêng gia tăng ngày càng nhiều, mức độ nghiêm

trọng và tinh vi ngày càng cao, các biện pháp đảm bảo ATTT cũng được các tổ

chức, đơn vị chú ý và đầu tư bài bản hơn trước. Thay vì các giải pháp độc lập,

6 Sân bay Nội Bài, Tân Sơn Nhất bị tin tặc tấn công, https://vnexpress.net/

7 Bộ TT&TT công bố xếp hạng an toàn thông tin mạng của các cơ quan, tổ chức nhà nước năm 2018, https://www.mic.gov.vn/ 3 lOMoARcPSD| 36477832 EBOOKBKMT.COM

chuyên biệt chỉ xử lý được một khía cạnh của cuộc tấn công, các cơ quan, tổ chức

bị thuyết phục bởi các giải pháp tổng thể, đa tầng, nhiều lớp nhằm phát hiện và

giải quyết triệt để các mối nguy hại chưa từng có tiền lệ. Trung tâm điều hành an

toàn thông tin SOC chính là một giải pháp tổng thể để theo dõi, giám sát và phân

tích các mối đe dọa đối với hệ thống mạng.

3. Trung tâm điều hành ATTT SOC

1. Khái niệm trung tâm điều hành ATTT SOC

Trung tâm điều hành ATTT SOC là nơi đội bảo mật thông tin chịu trách

nhiệm theo dõi và phân tích tư thế bảo mật của tổ chức một cách liên tục. Nhiệm

vụ của trung tâm là phát hiện, phân tích và ứng phó với các sự cố an ninh mạng

bằng cách sử dụng kết hợp giữa con người, các giải pháp công nghệ và một bộ

quy trình mạnh mẽ. SOC hoạt động giám sát và phân tích hoạt động bảo mật trên

mạng, máy chủ, thiết bị đầu cuối, cơ sở dữ liệu, ứng dụng, trang web và các hệ

thống khác nhằm tìm kiếm các hoạt động bất thường có thể là dấu hiệu của sự cố

bảo mật hoặc xâm nhập trái phép. Trung tâm điều hành ATTT có trách nhiệm

đảm bảo rằng các sự cố về an ninh mạng tiềm ẩn luôn được xác định, phân tích,

bảo vệ, điều tra và báo cáo một cách chính xác. 4 lOMoARcPSD| 36477832 EBOOKBKMT.COM

2. Nguyên lý hoạt động củaTrung tâm điều hành ATTT SOC

Hình 1.1 Nguyên lý hoạt động của SOC Phát hiện Phản ứng Phân tích

Giám sát 24/7: Thiết Phân tích mã độc, Xác định chính xác bị mạng,

máy chủ, phát hiện bất rủi ro, phản ứng cơ sở dữ liệu, ứng thường,

hành vi nhanh chóng với sự dụng, thiết bị bảo đáng ngờ. cố, điều tra sự cố. mật…

3. Đối tượng, phạm vi giám sát của Trung tâm điều hành ATTT SOC

1.3.3.1. Phạm vi giám sát

Phạm vi giám sát của SOC có thể là một hay nhiều hệ thống thông tin hoặc

một vùng mạng hoặc một đối tượng được giám sát cụ thể. 5 lOMoAR cPSD| 36477832 EBOOKBKMT.COM

Trong trường hợp phạm vi giám sát là một hệ thống thông tin được triển

khai tập trung tại một khu vực địa lý bao gồm các kết nối mạng nội bộ và mạng

internet mà không có kết nối mạng WAN.

Trong trường hợp phạm vi giám sát nhiều hệ thống thông tin là trường hợp

hệ thống thông tin tổng thể thuộc phạm vi quản lý của tổ chức nhưng các hệ thống

thành phần ở các khu vực địa lý khác nhau và có kết nối mạng diện rộng về hệ thống tại trung tâm.

Trường hợp phạm vi giám sát là một vùng mạng như DMZ, vùng CSDL,

…thì các máy chủ, ứng dụng trong đó sẽ được coi là đối tượng thành phần trong

đối tượng giám sát là vùng mạng.

1.3.3.2. Đối tượng giám sát

Đối tượng giám sát củaTrung tâm điều hành ATTT SOC về cơ bản bao gồm

máy chủ, thiết bị bảo mật, thiết bị mạng, ứng dụng, dịch vụ, các thiết bị đầu cuối

và điểm giám sát trên đường truyền. T hiế t b ị m ạ ng T hiế b ị b ả o m ật H Đ Ứ ng dụn g h ệ th ốn g : D H C P ,V P N. H:Li nu x W i nd o w ,s U n ix W e b C S D MF aP Til L M áy tín h c á nh â M áy in , m á y a f x n PI cam er a, P I đ iệ n th o ại Th iế t b ị m ạ ng Th iế b ị b ả o m ật HĐH : Li Ứng d ụn g h ệ th ốn g : D H CP,V P N . nu x W i nd o w s, Un ix Má y tín h c MPIá c y am in , m er áa, y P I a f đxiệ n th o ại á nhâ n F P T C S D L W e b M a il 6 lOMoAR cPSD| 36477832 EBOOKBKMT.COM

Hình 1.2 Đối tượng giám sát a. Giám sát lớp mạng

Việc triển khai giám sát ở lớp mạng cho phép hệ thống phát hiện:

- Các kết nối, truy vấn tới các máy chủ điều khiển mạng botnet (C&C Server).

- Các file mã độc, URL nguy hiểm được truyền qua môi trường mạng

(với các giao thức không mã hóa) bằng cách giải mã giao thức, bóc

tách dữ liệu dạng file, URL đưa vào các hệ thống phân tích tự động.

- Các Shellcode, payload tấn công khai thác lỗ hổng phần mềm, dịch

vụ trong dữ liệu truyền tải trên mạng thông qua phân tích các dấu hiệu đặc trưng.

- Các hành vi bất thường như dò quét mạng, dò quét tài khoản mật

khẩu mặc định, mật khẩu yếu,…

Phương án triển khai giám sát trên môi trường mạng phù hợp với việc giám

sát lưu lượng không sử dụng các giao thức mã hóa (SSH, VPN, TLS, SSL..).

Trường hợp, phương án kỹ thuật yêu cầu cần giám sát lưu lượng mạng có mã hóa

thì các thiết bị bảo mật phải có chức năng giải mã hoặc sử dụng thiết bị giải mã chuyên dụng.

Tại mỗi điểm giám sát có thể triển khai 02 hình thức Inline và Passive.

- Hình thức Inline: Lưu lượng giám sát sẽ đi qua thiết bị giám sát, bảo

vệ như tường lửa, IDS/IPS… Ưu điểm của hình thức này là có thể

vừa phát hiện và thực hiện ngăn chặn tấn công mạng trực tiếp. Tuy

nhiên nhược điểm làm ảnh hưởng đến hiệu năng, thông lượng của

lưu lượng mạng do gói tin phải được kiểm tra hợp lệ mới được cho

phép đi qua thiết bị bảo vệ. Trong trường hợp hiệu năng của thiết bị

bảo vệ không đủ so với lưu lượng thực tế của hệ thống sẽ làm tắc 7 lOMoAR cPSD| 36477832 EBOOKBKMT.COM

nghẽn hoặc gây gián đoạn hoạt động của hệ thống nếu thiết bị bảo vệ xảy ra sự cố.

- Hình thức Passive: lưu lượng mạng sẽ được trích rút ra để phân tích

bằng cách sử dụng thiết bị trích rút dữ liệu chuyên dụng hoặc sử dụng

chức năng SPAN port trên các switch. Ưu điểm hình thức này là

không làm ảnh hưởng đến hiệu năng, thông lượng lưu lượng mạng.

Tuy nhiên, hình thức này không ngăn chặn trực tiếp được các tấn

công mạng mà chỉ đưa ra cảnh báo. Để giải quyết vấn đề này, giải

pháp sử dụng cần có chức năng tương tác với các thiết bị mạng, thiết

bị bảo mật hay máy chủ để ngăn chặn tấn công.

b. Giám sát lớp máy chủ

Việc triển khai giám sát ở lớp máy chủ cho phép phát hiện:

- Các hành vi vi phạm chính sách truy cập, quản lý, thiết lập cấu hình

hệ điều hành, các dịch vụ hệ thống.

- Các kết nối của máy chủ ra các địa chỉ IP độc hại.

- Các hình thức tấn công mạng như tấn công khai thác điểm yếu, tấn

công dò quét và các dạng tấn công tương tự khác.

- Sự thay đổi trái phép của các tệp tin hệ thống.

- Các tiến trình có dấu hiệu bất thường về hành vi và việc sử dụng tài nguyên máy chủ.

Việc triển khai giám sát ở lớp máy chủ cho phép giải quyết được vấn đề

của triển khai giám sát lớp mạng là thường không phụ thuộc vào các lưu lượng

mạng có mã hóa. Tuy nhiên, việc triển khai giám sát lớp máy chủ sẽ ảnh hưởng

đến tài nguyên của máy chủ và khả năng mở rộng phạm vi giám sát khi số lượng máy chủ lớn.

Việc triển khai giám sát lớp máy chủ có thể triển khai theo hai hình thức sau:

- Cài đặt phần mềm giám sát có chức năng phát hiện tấn công trực tiếp

trên máy chủ như HIDS, AV... Hình thức này chức năng phát hiện 8 lOMoAR cPSD| 36477832 EBOOKBKMT.COM

tấn công hay các hành vi vi phạm được phát hiện trực tiếp và gửi

nhật ký cảnh báo về hệ thống quản lý tập trung.

- Gửi log về hệ thống giám sát tập trung như SIEM. Hình thức này

chức năng phát hiện tấn công mạng được thực hiện trên hệ thống

quản lý tập trung thông qua việc phân tích dấu hiệu, luật tương quan

hay sử dụng công nghệ dữ liệu lớn. Việc gửi log về hệ thống giám

sát tập trung có thể thực hiện thông qua các giao thức hệ điều hành

hỗ trợ như Syslog, SNMP hoặc các Agent của những giải pháp cụ thể.

Hình thức gửi log về hệ thống giám sát tập trung sẽ ít ảnh hưởng đến hiệu

năng của máy chủ so với hình thức trên. Tuy nhiên, hình thức này sẽ không thể

phát hiện được một số dạng tấn công mà giải pháp sử dụng cần phân tích nhiều

thông tin tương quan khác trên máy chủ.

Trường hợp gửi log về hệ thống giám sát tập trung thì cần lựa chọn nguồn

log có thông tin để phục vụ các giải pháp phát hiện tấn công. Nguồn log gửi về

cần tối thiểu có các thông tin sau:

- Thông tin kết nối mạng tới máy chủ (Firewall log).

- Thông tin đăng nhập vào máy chủ.

- Lỗi phát sinh trong quá trình hoạt động (nhật ký trạng thái hoạt động của máy chủ).

- Thông tin về các tiến trình hệ thống.

- Thông tin về sự thay đổi các tập tin, thư mục trên hệ thống.

- Thông tin thay đổi cấu hình máy chủ.

c. Giám sát lớp ứng dụng

Việc triển khai giám sát lớp ứng dụng cho phép phát hiện:

- Các dạng tấn công vào lớp ứng dụng như SQLi, XSS...

- Tấn công dò quét, vét cạn mật khẩu, thư mục và khai thác thông tin.

- Tấn công thay đổi giao diện. 9 lOMoARcPSD| 36477832 EBOOKBKMT.COM

- Tấn công Phishing và cài cắm mã độc trên ứng dụng.

- Tấn công từ chối dịch vụ.

Việc triển khai giám sát ở mức mạng cũng có thể phát hiện các dạng tấn

công ở trên trong trường hợp lưu lượng mạng không có mã hóa.

Trường hợp gửi log về hệ thống giám sát tập trung thì cần lựa chọn nguồn

log có thông tin để phục vụ các giải pháp phát hiện tấn công. Nguồn log gửi về

cần tối thiểu có các thông tin sau:

- Thông tin truy cập ứng dụng.

- Thông tin đăng nhập khi quản trị ứng dụng.

- Thông tin các lỗi phát sinh trong quá trình hoạt động.

- Thông tin thay đổi cấu hình ứng dụng.

d. Giám sát lớp thiết bị đầu cuối

Các thiết bị đầu cuối bao gồm máy tính người dùng và các thiết bị khác

không hỗ trợ cài đặt các phần mềm bảo vệ. Việc giám sát bảo vệ máy tính của

người sử dụng có thể thực hiện tương tự như đối với máy chủ. Còn các thiết bị

đầu cuối khác không hỗ trợ cài đặt phần mềm bảo vệ thì có thể triển khai giám sát

theo hai hình thức sau: Bật chức năng gửi Syslog trên thiết bị hoặc kết nối, lấy dữ

liệu về để phân tích sử dụng giao thức SNMP (hoặc giao thức có chức năng tương đương).

4. Một số sản phẩm giám sát ATTT

SIEM (Security Information and Event Management) là một giải pháp phần

mềm kết hợp SIM và SEM thành một hệ thống quản lý bảo mật. Chức năng cơ

bản của SIEM là thu thập, lưu trữ và phân tích dữ liệu từ nhiều hệ thống và xác

định các cuộc tấn công mạng tiềm ẩn và phản ứng các hành động đối với sự kiện

đó. Để bảo vệ hệ thống mạng khỏi các cuộc tấn công, các hệ thống SIEM đang

dần trở thành nên tảng cho các mô hình bảo mật. Các hệ thống SIEM không phải

là một công cụ đơn lẻ mà thay vào đó nó bao gồm nhiều thành phần giám sát và phân tích. 10 lOMoARcPSD| 36477832 EBOOKBKMT.COM

Có những giải pháp nền tảng độc quyền cung cấp giải pháp SIEM bao gồm

tất cả trong một như LogRhythm, Qradar và ArcSight. Các giải pháp này có thể

trở nên khá tốn kém đặc biệt là về lâu dài trong các tổ chức lớn. Vì vậy, một xu

thế là nhiều đơn vị tìm kiếm một nền tảng SIEM mã nguồn mở. Nhưng liệu rằng

có một nền tảng mã nguồn mở nào có thể bao gồm tất cả các thành phần của hệ

thống SIEM cơ bản hay không? Câu trả lời đơn giản được đưa ra là không có.

Không có hệ thống SIEM mã nguồn mở nào mà hoàn hảo tất cả trong một. Các

giải pháp hiện tại hoặc thiếu sự tương quan sự kiện và báo cáo hoặc yêu cầu kết

hợp với các công cụ khác. Phần dưới đây, đồ án sẽ trình bày về một số nền tảng

sử dụng cho việc thu thập, phân tích và quản lý các sự kiện bảo mật. 1. SIEMonster

Đây là công nghệ mã nguồn mở phổ

biến nhất có sẵn miễn phí và dưới dạng

nguồn trả phí. Nó đi kèm với phần mềm

bảo mật tùy chỉnh có thể mở rộng phù hợp

cho tất cả các loại tổ chức. Các thành phần

cơ bản là sự kết hợp của nhiều giải pháp

mã nguồn mở nổi tiếng. ELK Stack được

sử dụng để xử lý, lưu trữ và trực quan hóa dữ liệu được thu thập. RabbitMQ được

sử dụng để quản lý hàng đợi tin nhắn. Search Guard được sử dụng đễ mã hóa bảo

vệ luồng dữ liệu trong Elastic Stack hay Wazuh để dùng với mục đích HIDS. Từ

góc độ chức năng, SIEMonster bao gồm các tính năng mà các nhà phân tích, bảo

mật mong muốn. Người dùng có thể truy cập giao diện Kibana để tìm kiếm và

hiển thị dữ liệu, giao diện MineMeld dùng để tìm kiếm những mối đe dọa. Tính

năng nồi bật của SIEMonster là:

- Hành vi người dùng: Tương quan các hành vi của người dùng để làm giàu

thông tin các cảnh báo qua đó giảm thiểu các thông báo sai. 11 lOMoARcPSD| 36477832 EBOOKBKMT.COM

- Threat Intelligence: Thu thập dữ liệu từ các nguồn khác nhau để ngăn chặn

các cuộc tấn công thời gian thực

- Học sâu (Deep Learning): Phân tích hành vi của con người sau đó đưa ra

sự tương đồng với các sự kiện và dữ liệu trong quá khứ để xem xét bất kỳ sự khác biệt nào. 2. ELK Stack

ELK Stack là công cụ mã nguồn mở phổ biến nhất hiện nay. Nó là một phần

kiến trúc của Apache Metron, SIEMonster và Wazuh. Nó bao gồm nhiều sản

phẩm SIEM miền phí: Elasticsearch, Logstash, Kibana.

- Elasticsearch: Lập chỉ mục và lưu

trữ dữ liệu và sử dụng cơ chế xếp

hàng để các kết nối dữ liệu được duy trì.

- Logstash: Tiếp nhận log từ nhiều

nguồn khác nhau và chuẩn hóa dữ

liệu thu được và ghi dữ liệu vào Elasticsearch.

- Kibana: Cung cấp giao diện trực quan hóa dữ liệu cho người dùng.

- Beats: Một tập các công cụ thu thập, vận chuyển thông tin chuyên dụng

từ client tới máy chủ ELK. 3. OSSIM OSSIM (Open Source Security

Information Management) là một mã nguồn mở

quản lý thông tin và sự kiện an ninh bao gồm

tập hợp các công cụ được thiết kế để trợ giúp

các nhân viên quản trị phát hiện và phòng chống xâm nhập.

OSSIM bao gồm các thành phần SIEM chính, cụ thể là thu thập, xử lý và

chuẩn hóa sự kiện. Quan trọng nhất là OSSIM có sự tương quan sự kiện.

OSSIM tích hợp nhiều các mã nguồn mở vào hệ thống như: Snort, 12 lOMoARcPSD| 36477832 EBOOKBKMT.COM

Suricata, OSSEC, OpenVAS, Nagios, Munin, FProbe,… 4. Security Onion

Security Onion (SO) là một bản phân

phối của Linux được thiết kế để phát hiện xâm

nhập và giám sát an toàn mạng bao gồm Snort,

Suricata, Squert, Snorby, Bro (Zeek),

NetworkMiner, Xplico, Sguil và nhiều các công cụ an toàn khác.

Đây là bộ công cụ rất hữu dụng trong giảng dạy và học tập ngoài ra SO còn

được sử dụng cho các văn phòng và mạng cá nhân. Với việc cài đặt khá đơn giản,

người dùng có thể có một hệ thống giám sát an toàn mạng với đầy đủ các tính

năng thu thập dữ liệu, phát hiện xâm nhập và phân tích dữ liệu. 5. IBM QRadar SIEM

IBM Qradar là một giải pháp tổng thể, hoạt

động như một trung tâm giám sát, bảo mật cho cở

quan tổ chức. Với giao diện người dùng trực quan

được tích hợp với nhiều sản phẩm của IBM nói riêng

và các hãng công nghệ khác khiến giải pháp QRadar

là giải pháp toàn diện cho hệ thống.

Trong QRadar SIEM, công cụ phân tích Sense Analytics Engine là trung

tâm của giải pháp dùng để ghi nhận các sự kiện, log thời gian thực cũng như các

luồng dữ liệu qua hệ thống mạng. Qua đó có thể phát hiện được các lỗ hổng bảo

mật, xâm nhập trái phép từ bên ngoài. QRadar SIEM có thể triển khai cài đặt đơn

giản, dễ dàng cùng với khả năng mở rộng, hợp nhất dữ liệu thu thập được từ nhiều

nguồn giúp nhanh chóng xác định và khắc phục các cuộc tấn công. 13 lOMoARcPSD| 36477832 EBOOKBKMT.COM 6. HP ArcSight SIEM

ArcSight tận dụng nhiều nền tảng bảo mật mở,

có thể kết nối với hơn 450 loại nguồn dữ liệu để thu

thập, tổng hợp, làm giàu dữ liệu trước khi đưa vào phân tích.

Giải pháp ArcSight SIEM cho phép nhận dạng, đánh giá và phản hồi nhanh

chóng đối với các tấn công mạng hay các mối đe dọa từ bên trong. Ngoài ra,

ArcSight cho phép trao đổi thông tin, dữ liệu từ nhiều hệ thống khác nhau cung

cấp khả năng phát hiện mối đe dọa hiệu quả hơn với ít thông tin sai khiến cho

SOC hoạt động hiệu quả hơn.

Từ những giải pháp kể trên, có thể thấy nhiều nền tảng giám sát ATTT có

tích hợp Wazuh bên trong hệ thống. Wazuh là một giải pháp HIDS được phát triển

trên nền tảng từ OSSEC nhưng bây giờ nó là giải pháp độc lập. Nó cảnh báo dựa

trên thời gian thực, phân tích nhật lý và phát hiện rootkit và có khả năng hiển thị

bảo mật bằng cách giám sát host tại một hệ điều hành. Wazuh giám sát và đưa ra

phản hồi ngay lập tức về các mối đe dọa mới. Trong chương 2, đồ án này sẽ giới

thiệu chi tiết hơn về giải pháp Wazuh.

5. Lợi ích của việc xây dựng Trung tâm điều hành ATTT SOC

Một trong những lợi ích chính của việc có Trung tâm điều hànhATTT là

cải thiện phát hiện các sự cố bảo mật thông qua giám và phân tích liên tục. Thông

qua hoạt động này, trung tâmcó thể phân tích mạng, máy chủ và cơ sở dữ liệu

nhằm đảm bảo phát hiện kịp thời các sự cố về an ninh mạng. Ngoài ra Trung tâm

điều hànhATTT SOC còn hoạt động 24/7 để có thể cung cấp cho các cơ quan, tổ

chức lợi thế trong việc trong việc bảo vệ hệ thống một cách chủ động chống lại

sự xâm nhập trái phép bất kể loại tấn công gì, bất cứ lúc nào.

6. Kết luận chương 1

Trung tâm điều hành an toàn thông tin SOC là giải pháp tổng thể nhằm đảm

bảo an ninh mạng cho các cơ quan tổ chức. Trong phạm vi chương này, đồ án đã

nêu những nét khái quát về Trung tâm điều hành ATTT SOC và giới thiệu một số 14 lOMoARcPSD| 36477832 EBOOKBKMT.COM

sản phẩm giám sát phổ biến trên thị trường. Qua đó có thể thấy rằng, muốn cải

thiện khả năng phát hiện sự cố, những nguy cơ tiềm ẩn thông qua giám sát và

phân tích dữ liệu liên tục thì việc xây dựng trung tâm là điều tất yếu của các cơ

quan, tổ chức. Và để có thể rà soát và phản ứng với các mỗi nguy hại tiềm ẩn 24/7,

điều kiện tiên quyết là phải thu thập dữ liệu trong hệ thống. Dữ liệu thu thập từ

các thiết bị mạng, thiết bị bảo mật, thiết bị đầu cuối là một phần dữ liệu được

Trung tâm điều hành ATTT SOC thu thập và phân tích xử lý. Do vậy, trong các

chương sau, đồ án này sẽ đề cập đến dữ liệu được thu thập từ hệ thống HIDS.

2. HỆ THỐNG GIÁM SÁT AN TOÀN THÔNG TIN WAZUH

1. Giới thiệu về Wazuh

Wazuh là một giải pháp giám sát an ninh miễn phí, mã nguồn mở dùng cho việc bảo vệ

an ninh, phát hiện mối đe doa, giám

sát toàn vẹn và ứng phó sự cố.

Dưới đây là mô tả ngắn gọn về công cụ này có thể làm:

Hình 2.2 Mô tả về chức năng của hệ thống Wazuh

Wazuh được sinh ra như một nhánh của OSSEC HIDS và sau đó được tích

hợp với OpenSCAP và Elastic Stack. 15 lOMoARcPSD| 36477832 EBOOKBKMT.COM

Hình 2.3 Các nền tảng chính trong wazuh

OSSEC HIDS: host-based Intrusion Detection System (HIDS) được dùng

cho việc phát hiện xâm nhập, hiển thị và giám sát. Nó dựa trên một agent (tác

nhân) đa nền tảng cho việc đẩy dữ liệu hệ thống (log message, file hash và phát

hiện bất thường) tới một máy quản lý trung tâm, nơi sẽ phân tích và xử lý dẫn đến

các cảnh báo an ninh. Các agent truyền dữ liệu sự kiện tới máy quản lý trung tâm

thông qua kênh được bảo mật và xác thực. Ngoài ra, OSSEC HIDS cung cấp

syslog máy chủ trung tâm và hệ thống giám sát cấu hình không có agent cung cấp

cái nhìn sâu sắc về bảo mật đối với các các sự kiện và thay đổi trên các thiết bị

không cài được agent như firewall, switch, router, access point, thiết bị mạng....

OpenSCAP là một trình thông dịch OVALvà XCCDF được sử dụng để kiểm

tra cấu hình hệ thống và phát hiện các ứng dụng dễ bị tấn công. Nó được biết đến

như là một công cụ được thiết kế để kiểm tra việc tuân thủ an ninh của hệ thống

sử dụng các tiêu chuẩn an ninh dùng cho môi trường doanh nghiệp.

Elastic Stack là một bộ phần mềm (Filebeat, Elasticsearch, Kibana)được sử

dụng để thu thập, phân tích, lập chỉ mục (index), lưu trữ, tìm kiếm và hiển thị dữ

liệu log. Nó cung cấp một giao diện người dùng web về các sự kiện cho phép phân

tích nâng cao và khai thác dữ liệu vào sâu trong kho dữ liệu. 16 lOMoARcPSD| 36477832 EBOOKBKMT.COM

2. Kiến trúc của Wazuh

Kiến trúc Wazuh dự trên các agent chạy trên các máy chủ được giám sát để

chuyển tiếp log đến một máy chủ trung tâm. Ngoài ra, các thiết bị không cài được

agent (như tường lửa, switch, router, access points,…) được hỗ trợ và có thể chủ

động gửi log thông qua syslog hoặc thăm dò định kỳ các thay đổi cấu hình của

chúng để sau đó chuyển dữ liệu đến máy chủ trung tâm. Máy chủ trung tâm giải

mã và phân tích thông tin đến và chuyển các kết quả đến cụm Elasticsearch để lập chỉ mục và lưu trữ.

Một cụm Elasticsearch là một tập hợp của nhiều nút(máy chủ) giao tiếp với

nhau để thực hiện các hoạt động đọc và ghi trên các chỉ mục. Việc triển khai

Wazuh nhỏ (<50 agent) có thể xử lý bởi một cụm đơn. Dưới đây là mô hình triển

khai đối với hệ thống Wazuh nhỏ:

Hình 2.4Kiến trúc tổng quát

Các cụm nhiều nút được đề xuất khi hệ thống giám sát số lượng agent lớn

và cần có tính sẵn sàng cao.

Hình 2.5Kiến trúc wazuh triển khai trên diện rộng 17 lOMoARcPSD| 36477832 EBOOKBKMT.COM

Khi máy chủ Wazuh và cụm Elasticsearch nằm trên các máy chủ khác nhau,

Filebeat được sử dụng để chuyển tiếp an toàn các cảnh báo hoặc các sự kiện được

lưu trữ đến các máy chủ Elasticsearch bằng mã hóa TLS. 3. Phương thức liên

lạc và luồng dữ liệu

Hình 2.6Kiến trúc luồng dữ liệu

1. Liên lạc giữa Wazuh agent và Wazuh server

Các Wazuh agent sử dụng giao thức tin nhắn OSSEC để gửi các sự kiện thu

thập đến Wazuh server qua cổng 1514 (UDP hoặc TCP). Sau đó, Wazuh server

giải mã và kiểm tra luật các sự kiện nhận được bằng công cụ phân tích. Các sự

kiện thực hiện quy tắc được tăng cường với dữ liệu cảnh báo như ID luật và tên

luật. Các sự kiện có thể được lưu vào một hoặc cả hai tệp sau:

- /var/ossec/logs/archives/archives.json: chứa tất cả các sự kiện cho dù có

phù hợp với luật đã được cấu hình hay không.

- /var/ossec/logs/alerts/alerts.json: chỉ chứa các sự kiện khi phù hợp với

một luật đã được cấu hình.

Giao thức tin nhắn Wazuh sử dụng mã hóa Blowfish 192 bit với thực hiện

đầy đủ 16 vòng, hoặc mã hóa AES với 128 bit cho mỗi khối và khóa 256 bit.

2. Liên lạc giữa Wazuh và Elastic

Wazuh server sử dụng Filebeat để gửi dữ liệu cảnh báo và sự kiện đến máy

chủ Elasticsearch bằng mã hóa TLS.

Filebeat định dạng dữ liệu đến và làm phong phú thêm thông tin với GeoIP

trước khi gửi nó đến Elasticsearch (cổng 9200/TCP). Sau khi dữ liệu được lập chỉ 18 lOMoARcPSD| 36477832 EBOOKBKMT.COM

mục vào Elasticsearch, Kibana (cổng 5601/TCP) được sử dụng để khai thác và trực quan hóa thông tin.

Ứng dụng Wazuh chạy bên trong Kibana liên tục truy vấn API RESTful

(cổng 55000/TCP trên trình quản lý Wazuh) để hiển thị thông tin liên quan đến

cấu hình và trạng thái của máy chủ và agent, cũng như để khởi động lại các agent

khi muốn. Giao tiếp này được mã hóa bằng TLS và được xác thực bằng tên người dùng và mật khẩu.

4. Các thành phần chính trong Wazuh 1. Wazuh server

Thành phần máy chủ phụ trách việc phân tích dữ liệu nhận từ agent, tạo các

ngưỡng cảnh báo khi mộtsự kiện được ánh xạ với luật (phát hiện xâm nhập, thay

đổi file, cấu hình không tuân thủ chính sách, rootkit...).

Hình 2.7Quy trình xử lý dữ liệu trên wazuh server

Máy chủ thường chạy trên một máy vật lý độc lập, máy ảo, hoặc cloud và

chạy các thành phần agent với mục đích giám sát chính nó. Một số thành phần máy chủ chính là:

- Dịch vụ đăng ký (Registration service): Được dùng để đăng ký agent mới

bằng cách cung cấp và phân phối các khóa xác thực được chia sẻ trước,

các khóa này là duy nhất đối với mỗi agent. Quá trình này chạy như

mộtdịch vụ mạng và hỗ trợ việc xác thực qua TLS/SSL hoặc mật khẩu cố định. 19 lOMoARcPSD| 36477832 EBOOKBKMT.COM

- Dịch vụ daemon từ xa (Remote daemon service): Đây là dịch vụ nhận dữ

liệu từ agent. Nó sử dụng các khóa chia sẻ trước để xác thực định danh

của mỗi agent và mã hóa giao tiếp với chúng.

- Phân tích daemon (Analysis daemon): Đây là quá trình thực hiện việc

phân tích dữ liệu. Nó sử dụng các bộ giải mã để nhận dạng thông tin được

xử lý (các Windows event, SSHD logs...) và sau đó giải nén các yếu tố dữ

liệu thích hợp từ log message (source ip, event id, user...). Sau đó, bằng

cách sử dụng các luật được định nghĩa trước đó, nó sẽ tạo các ngưỡng

cảnh báo thậm chí ra lệnh để thực hiện các biện pháp đối phó tự động như

chặn IP trên tường lửa.

- RESTful API: Cung cấp giao diện để quản lý và giám sát cấu hình và trạng

thái triển khai của các agent. Nó cũng được dùng bởi giao diện web Wazuh-ứng dụng Kibana. 2. Wazuh agent

Wazuh agent chạy trên các hệ điều hành như: Windows, Linux, Solaris,

BSD hoặc MAC OS. Nó được dùng để thu thập các dạng khác nhau của dữ liệu

hệ thống và ứng dụng. Dữ liệu được chuyển tới Wazuh server thông qua một kênh

được mã hóa và xác thực.

Các agent có thể dùng để giám sát server vật lý, máy ảo, cloud instance

(AWS, Azure hoặc Google cloud). Các các cài đặt pre-compile agent có sẵn cho

các hệ điều hành: Linux, HP-UX, AIX, Solaris, Windows và Darwin (Mac OS X).

Các tác vụ hoặc tiến trình của agent khác nhau được dùng để giám sát hệ

thống theo các cách khác nhau (ví dụ: giám sát sự thay đổi về file, đọc log, quét

các thay đổi hệ thống).

Sơ đồ sau thể hiện các tác vụ và quy trình nội bộ ở agent. 20 lOMoARcPSD| 36477832 EBOOKBKMT.COM

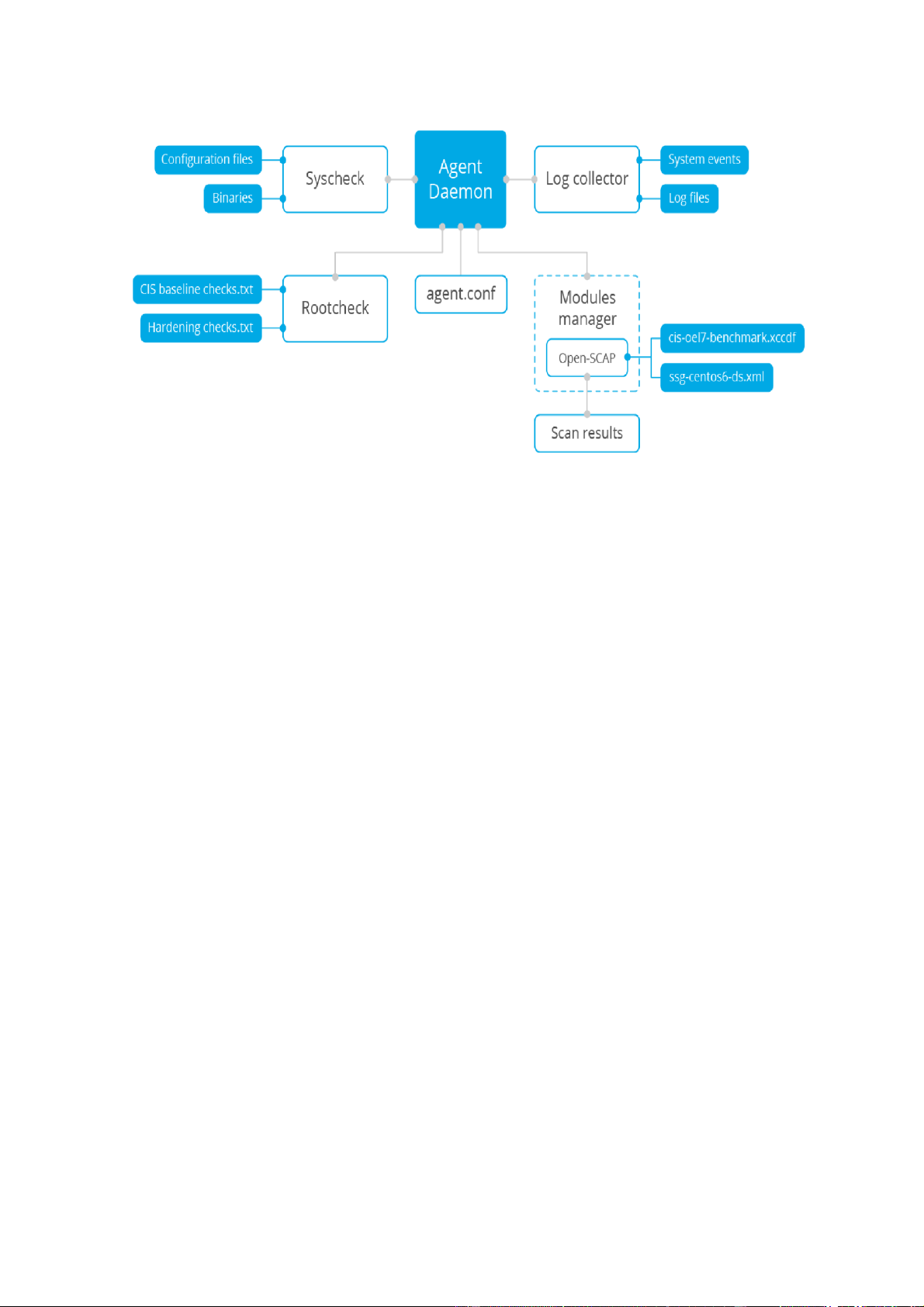

Hình 2.8 Quy trình xử lý dữ liệu trên wazuh agent

Tất cả các process agent có mục tiêu và thiết lập khác nhau.

- Rootcheck: Thực hiện các tác vụ liên quan đến phát hiện về

Rootkits, phần mềm độc hại và sự bất thường của hệ thống. Nó

chạy một số công cụ kiểm tra an ninh cơ bản dựa vào các file cấu hình hệ thống.

- Log Collector: Dùng để đọc và thu thập các log message, bao gồm

các các tệp nhật ký phẳng, Windows event log và thậm chí là

Windows Event Channel. Nó cũng được cấu hình để chạy định kỳ

và bắt một số đầu ra của các câu lệnh cụ thể.

- Syscheck: Quá trình này thực hiện giám sát toàn vẹn file (FIM). Nó

cũng có thể giám sát registry key trên Windows. Nó sẽ bắt các thay

đổi về nội dung file, quyền và các thuộc tính khác, cũng như phát

hiện việc tạo và xóa file. Mặc dù nó thực hiện quét FIM định kỳ theo

mặc định, nó cũng có thể cấu hình để giao tiếp với nhân hệ điều hành

để phát hiện các thay đổi file trong thời gian thực và tạo báo cáo thay đổi chi tiết. 21 lOMoARcPSD| 36477832 EBOOKBKMT.COM

- OpenSCAP: Định kỳ quét hệ thống, nó sẽ phát hiện được các ứng

dụng và cấu hình dễ bị tấn công, không tuân theo các tiêu chuẩn nổi

tiếng. Ví dụ như các tiêu chuẩn được xác định trong tiêu chuẩn CIS.

- Agent Daemon: Quá trình nhận dữ liệu được tạo hoặc được thu thập

bởi tất cả các thành phần agent khác. Nó nén, mã hóa và phân phối

dữ liệu tới server thông qua kênh được xác thực. Quá trình này chạy

trong một môi trường bị cô lập, có nghĩa rằng nó sẽ hạn chế truy cập

tới các hệ thống được giám sát. Điều này cải thiện bảo mật cho agent

vì đây là quá trình duy nhất kết nối tới mạng. Chú giải:

- Rootkits: Phần mềm hoặc công cụ phần mềm che giấu sự tồn tại của

một phần mềm khác, thường là virus xâm nhập vào hệ thống.

- Malware: Mọi loại mã gây hại trên máy tính người dùng: spyware, trojan, virus... 3. Elastic Stack

Wazuh tích hợp với Elastic Stack để cung cấp dữ liệu đã được giải mã và

đánh chỉ mục bởi Elasticsearch, cũng như giao diện web thời gian thực cho việc

cảnh báo và phân tích log. Một chỉ mục Elasticsearch là một tập hợp các

document có một chút các đặc trưng tương tự nhau (như các trường chung hoặc

các yêu cầu về lưu trữ dữ liệu). Wazuh sử dụng 3 chỉ mục khác nhau, được tạo

hàng ngày và lưu trữ các dạng event khác nhau:

- Wazuh-alert: Chỉ mục cho các cảnh báo được sinh ra bởi Wazuh server mỗi

khi một sự kiện ứng với luật tạo ra.

- Wazuh-events: Chỉ mục cho tất cả các sự kiện (archive data) được nhận từ

các agent, bất kể có ánh xạ với luật hay không.

- Wazuh-monitoring: Chỉ mục cho dữ liệu liên quan đến trạng thái agent. Nó

được dùng bởi giao diện web cho việc hiển thị agent đã hoặc đang "Active",

"Disconnect" hoặc "Never connected". 22 lOMoARcPSD| 36477832 EBOOKBKMT.COM 5. Luật trong Wazuh

Luật (rules) là một phần vô cùng quan trọng trong Wazuh, nó chính là cốt

lõi trong việc đảm bảo hệ thống Wazuh có được hoạt động theo quy trình, chính

xác và hiệu quả hay không. Các luật được hệ thống sử dụng để phát hiện các cuộc

tấn công xâm nhập, sự cố cấu hình, phần mềm độc hại, rootkits,…

1. Các cấp độ luật của Wazuh

Wazuh có 16 cấp độ luật

Bảng 2.1 Các cấp độ luật trong Wazuh Mức độ Tiêu đề Mô tả

Không thực hiện hành động nào. Được sử

dụng để tránh cảnh báo giả. Khi gặp luật có

cấp độ này thì sẽ không có thông báo. Các Ignored 0

luật này được quét trước tất cả các luật

khác. Chúng bao gồm các sự kiện không có

sự liên quan về bảo mật. 1 None System low priority

Thông báo hệ thống hoặc thông báo trạng 2 notification

thái. Không có sự liên quan về bảo mật. 23 lOMoAR cPSD| 36477832 EBOOKBKMT.COM Successful/Authorized

Bao gồm các lần đăng nhập thành công, 3 events

tường lửa cho phép sự kiện, v.v.

Các lỗi liên quan đến cấu hình hoặc thiết

bị/ứng dụng không sử dụng. Chúng không System low priority 4

có sự liên quan về bảo mật và thường được

error gây ra bởi các cài đặt mặc định hoặc kiểm thử phần mềm.

Chúng bao gồm mật khẩu bị bỏ lỡ, hành 5

User generated error động bị từ chối, v.v.

Chính chúng không có sự liên quan về bảo mật.

Chúng chỉ ra một con sâu hoặc virus không

ảnh hưởng đến hệ thống (như mã màu đỏ 6

Low relevance attack cho các máy chủ

apache, vv). Chúng cũng bao gồm các sự

kiện IDS thường xuyên và các lỗi thường xuyên.

Chúng bao gồm các từ như "bad", "error", 7

v.v. Những sự kiện này hầu như không

“Bad word” matching được phân loại và có thể có một số mức độ liên quan về bảo mật

Bao gồm các sự kiện lần đầu tiên được xem.

Lần đầu tiên một sự kiện IDS được kích

hoạt hoặc lần đầu tiên người dùng đăng

nhập. Nếu bạn mới bắt đầu sử dụng 8

First time seen OSSEC HIDS, những thông

báo này có thể sẽ thường xuyên. Sau một

thời gian sẽ giảm dần, Nó cũng bao gồm 24

Downloaded by Dylan Tran (dylantrly1@gmail.com) lOMoAR cPSD| 36477832 EBOOKBKMT.COM

các hành động bảo mật có liên quan (như

bắt đầu của một sniffer)

Bao gồm các lần đăng nhập dưới dạng

người dùng không xác định hoặc từ nguồn 9

Error from invalid không hợp lệ. Có thể có

sự liên quan về source bảo mật (đặc biệt

nếu được lặp lại). Chúng

cũng bao gồm các lỗi liên quan đến tài khoản "quản trị" (root)

Chúng bao gồm nhiều mật khẩu không hợp

lệ, nhiều lần đăng nhập không thành công, Multiple user generated 10

v.v. Họ có thể chỉ ra một cuộc tấn công

errors hoặc có thể chỉ là người dùng vừa quên thông tin đăng nhập của mình

Chúng bao gồm các thông báo liên quan đến

việc sửa đổi các tệp nhị phân hoặc sự hiện

diện của rootkit (bằng kiểm tra root). 11

Integrity checking Nếu bạn chỉ cần sửa đổi

cấu hình hệ thống warning của bạn,

bạn sẽ được báo về các thông báo

"syscheck". Nó có thể chỉ ra một cuộc tấn

công thành công. Cũng bao gồm các sự kiện

IDS sẽ bị bỏ qua (số lần lặp lại cao)

Chúng bao gồm các thông báo lỗi hoặc 12

cảnh báo từ hệ thống, hạt nhân, v.v. Chúng

High importancy event có thể chỉ ra một cuộc tấn công chống lại một ứng dụng cụ thể Unusual error (high

Hầu hết các lần khớp với một kiểu tấn 13 importance) công chung. 25

Downloaded by Dylan Tran (dylantrly1@gmail.com) lOMoARcPSD| 36477832 EBOOKBKMT.COM

Hầu hết thời gian được thực hiện với sự High importance 14

tương quan và nó chỉ ra một cuộc tấn công. security event 15

Cần chú ý ngay lập tức. Severe attack

Luật trong Wazuh được hỗ trợ quản lý theo nhóm, các bộ luật được xây

dựng sẵn trong hệ thống Wazuh thuộc 12 nhóm sau: - invalid_login - authentication_success - authentication_failed - connection_attempt - attacks - adduser - sshd - ids - firewall - squid - apache - syslog

Đặc biệt: admin có thể tự tạo một group chứa một hoặc nhiều bộ luật mới.

Một vài thuộc tính của mộtluật trong Wazuh:

- Level (bắt buộc phải có): thể hiện mức độ của luật, Wazuh có 16 cấp độ từ 0-15.

- ID (bắt buộc phải có): id của luật, mỗi luật sẽ có một id riêng biệt

không trùng lặp và là 1 trong các số từ 100-99999. (Khi tạo một luật

mới nên đặt id từ khoảng 100.000 đến 120000). 26

Downloaded by Dylan Tran (dylantrly1@gmail.com) lOMoAR cPSD| 36477832 EBOOKBKMT.COM

- Maxsize: chỉ định kích thước tối đa của sự kiện thu thập, là một trong các số từ 1-99999.

- Frequency: chỉ định số lần luật được kiểm tra trước khi thực hiện. Số

lần kích hoạt phải gấp đôi số lần cài đặt. Ví dụ: tần số = 2 thì luật phải được so sánh 4 lần. 27

Downloaded by Dylan Tran (dylantrly1@gmail.com) lOMoARcPSD| 36477832

- Timeframe: khung thời gian tính bằng giây, được sử dụng để kết hợp với frequency.

- Ignore: thời gian (tính bằng giây) bỏ qua rule này.

- Overwrite: Cho phép chỉnh sửa luật. 2. Phân loại luật

Trong Wazuh, luật được chia thành 2 loại: Luật nguyên tố và luật kết hợp:

Luật nguyên tố-các luật xử lý một sự kiện, cảnh báo, thông báo hay hành

động ứng phó sẽ xuất hiện khi có một sự kiện thỏa mãn. Ví dụ: Bao nhiêu lần

đăng nhập thất bại sẽ xuất hiện bấy nhiêu lần thông báo.

field="srcip">path/to/list/file

Checking srcip against cdb list file

- Luật kết hợp–xử lý nhiều sự kiện một lúc trong một luật:

Có thể sử dụng với thẻ Frequency và Timeframe để xử lý một xự kiện được diễn ra nhiều lần.

Các luật được kết hợp với nhau thông qua id, sử dụng thẻ hoặc

( hoặc hoặc -các thẻ này được

kết hợp với Frequency và Timeframe). 100102 ^Failed

Fakeinc Custom: Failedpassword

6. Khả năng của Wazuh 1. Phân tích bảo mật

Wazuh được sử dụng để thu thập, tổng hợp, lập chỉ

mục và phân tích dữ liệu bảo mật, giúp các tổ chức phát

hiện sự xâm nhập, các mối đe dọa và hành vi bất

thường.Khi các mối đe dọa trên mạng đang trở nên tinh vi

hơn, việc theo dõi và phân tích bảo mật theo thời gian thực

là cần thiết để phát hiện và khắc phục các mối đe dọa nhanh chóng. Đó là lý do 28 lOMoARcPSD| 36477832

tại sao agent cung cấp khả năng giám sát và phản hồi cần thiết, trong khi thành

phần Wazuh server cung cấp thông tin bảo mật và thực hiện phân tích dữ liệu.

2. Phát hiện xâm nhập

Wazuh agent quét các hệ thống được giám sát để

tìm kiếm phần mềm độc hại, rootkit và sự bất thường đáng

ngờ. Nó có thể phát hiện các file ẩn, các quy trình bị che

giấu hoặc các trình nghe mạng chưa đăng ký, cũng như sự

không nhất quán trong các phản hồi cuộc gọi hệ thống.

Ngoài các khả năng của agent, thành phần máy chủ

sử dụng cách tiếp cận dựa trên mẫu đã có để phát hiện xâm nhập, sử dụng công

cụ biểu thức chính quy của nó để phân tích dữ liệu nhật ký được thu thập và tìm

kiếm các chỉ số thỏa hiệp.

3. Phân tích dữ liệu nhật ký

Wazuh agent đọc nhật ký hệ điều hành và ứng dụng,

vàchuyển tiếp chúng một cách an toàn đến Wazuh server

để phân tích và lưu trữ dựa trên luật.

Các luật của Wazuh giúp bạn biết về các lỗi ứng

dụng hoặc hệ thống, cấu hình sai, các hoạt động độc hại

đã cố gắng và/hoặc thành công, vi phạm chính sách và một

loạt các vấn đề bảo mật và hoạt động khác.

4. Giám sát toàn vẹn tệp

Wazuh giám sát hệ thống file, xác định các thay đổi

về nội dung, quyền, quyền sở hữu và thuộc tính của các file

mà bạn cần để mắt tới. Ngoài ra, nó còn xác định người dùng

và ứng dụng được sử dụng để tạo hoặc sửa đổi các file.

Khả năng giám sát toàn vẹn tệp có thể được sử dụng

để xác định các mối đe dọa hoặc máy chủ bị xâm nhập. 29 lOMoARcPSD| 36477832

5. Phát hiện lỗ hổng

Wazuh agent lấy dữ liệu kiểm kê phần mềm và gửi

thông tin này đến máy chủ, nơi tương quan với cơ sở dữ

liệu CVE được cập nhật liên tục, để xác định lỗ hổng phần mềm nổi tiếng.

Đánh giá lỗ hổng tự động giúp tìm ra những điểm

yếu trong tài sản quan trọng và có biện pháp khắc phục

trước khi kẻ tấn công khai thác chúng để phá hoại hoặc đánh cắp dữ liệu bí mật.

6. Đánh giá cấu hình

Wazuh giám sát các cài đặt cấu hình hệ thống và ứng

dụng để đảm bảo chúng tuân thủ các chính sách bảo mật,

tiêu chuẩn. Agent thực hiện quét định kỳ để phát hiện các

ứng dụng được biết là có lỗ hổng, chưa được vá hoặc được cấu hình không an toàn.

Ngoài ra, kiểm tra cấu hình có thể được tùy chỉnh, điều chỉnh để phù hợp.

Cảnh báo bao gồm các khuyến nghị để cấu hình tốt hơn, tham chiếu và ánh xạ với quy định.

7. Ứng phó sự cố

Wazuh cung cấp các phản ứng tích cực để thực

hiện các biện pháp đối phó khác nhau để giải quyết

các mối đe dọa hoạt động, chẳng hạn như chặn truy

cập vào hệ thống khỏi nguồn đe dọa khi đáp ứng một

số tiêu chí nhất định.

Ngoài ra, Wazuh có thể được sử dụng để chạy các lệnh hoặc truy vấn hệ

thống từ xagiúp thực hiện các nhiệm vụ forensics hoặc phản ứng sự cố trực tiếp khác. 30 lOMoARcPSD| 36477832

8. Tuân thủ quy định

Wazuh cung cấp một số kiểm soát bảo mật cần

thiết để tuân thủ các tiêu chuẩn và quy địn. Các tính

năng này, kết hợp với khả năng mở rộng và hỗ trợ đa

nền tảng của nó giúp các tổ chức đáp ứng các yêu cầu tuân thủ kỹ thuật.

9. Giám sát an ninh cloud

Wazuh giúp giám sát cơ sở hạ tầng đám mây ở

cấp API, sử dụng các mô-đun tích hợp có khả năng lấy

dữ liệu bảo mật từ các nhà cung cấp cloud nổi tiếng như

Amazon AWS, Azure hoặc Google Cloud. Ngoài ra,

Wazuh cung cấp các luật để đánh giá cấu hình của môi

trường could, dễ dàng phát hiện ra các điểm yếu.

10.Bảo mật Containers

Wazuh cung cấp khả năng hiển thị bảo mật vào các

máy chủ và bộ chứa Docke, theo dõi hành vi của chúng và

phát hiện các mối đe dọa, lỗ hổng và sự bất thường. Wazuh

agentcó tích hợp riêng với công cụ Docker cho phép người

dùng theo dõi hình ảnh, âm lượng, cài đặt mạng và chạy container.

Wazuh liên tục thu thập và phân tích thông tin thời gian chạy chi tiết. Ví

dụ: cảnh báo cho các container chạy ở chế độ đặc quyền, các ứng dụng dễ bị tấn

công, shell chạy trong container, thay đổi thành khối lượng hoặc hình ảnh liên tục

và các mối đe dọa có thể khác.

7. Kết luận chương 2

Chương này đã trình bày chi tiết về wazuh-hệ thống phát hiện xâm nhập

dựa trên host. Hệ thống này là một hệ thống mã nguồn mở và có thể khả năng tùy

biến cao. Không những thế, hệ thống có thể dễ dàng được thiết lập do khả năng

tương thích đối với nhiều hệ điều hành cũng như khả năng mở rộng do hỗ trợ việc

sử dụng các nút dữ liệu. 31 lOMoARcPSD| 36477832

Việc ứng dụng hệ thống wazuh trở thành một thành phần của Trung tâm

điều hành ATTT SOC sẽ giúp cho việc thu thập dữ liệu ở trên các máy chủ, máy

người dùng trở nên dễ dàng và hiệu quả. Việc ứng dụng, triển khai hệ thống wazuh

trong trung tâm như thế nào sẽ được đồ án đề cập và đưa ra phương án ở trong chương tiếp theo. 32 lOMoARcPSD| 36477832

3. XÂY DỰNG TRUNG TÂM ĐIỀU HÀNH AN TOÀN THÔNG TIN

DỰA TRÊN NỀN TẢNG WAZUH

1. Cơ sở lý thuyết xây dựng Trung tâm điều hành ATTT SOC 1. Nền

tảng Trung tâm điều hành ATTT SOC

SOC là bức tường chắn cuối cùng để có thể giải quyết những thiếu sót của

các thiết bị mạng, thiết bị bảo mật. Để SOC hoạt động hiệu quả thì phải kết hợp

chặt chẽ giữa con người, quy trình và công nghệ. CQ C uôo yn g tn rng ìgư nhờ iệh

Hình 3.9Yếu tố quan trọng trong SOC 3.1.1.1. Con người

Cho dù SOC tự động tốt đến đâu thì con người vẫn hoàn toàn cần thiết. Hai

nhiệm vụ cơ bản nhất trong SOC là phân tích bảo mật và phản ứng với sự cố. Các

nhà phân tích bảo mật làm việc chủ yếu trong giám sát và các giai đoạn phát hiện

của vòng đời một cuộc tấn công. Nhiệm vụ điển hình bao gồm giám sát, cảnh báo

và thực hiện phân chia để xác định cảnh báo nào cần can thiệp từ đội ứng phó sự

cố. Nhiệm vụ ứng phó sự cố có thể bao gồm:

- Tiến hành phân tích sâu hơn về các sự kiện bảo mật đáng ngờ: 33 lOMoAR cPSD| 36477832

• Khả năng phân tích, tìm kiếm

• Các nguồn thông tin đe dọa

• Kỹ thuật forensics cơ bản

• Công cụ phân tích phần mềm độc hại

- Thực hiện các hoạt động phản ứng với một sự kiện cần thiết.

- Giữ cho quản lý được thông báo về tình trạng sự cố nỗ lực đáp ứng. Các

vai trò SOC khác có thể bao gồmcác đội điều tra forensic và các kỹ sư

dịch ngược phần mềm độc hại.

Kiến trúc sư bảo mật thường là một người nào đó trong tổ chức an ninh với

sự hiểu biết sâu sắc của chương trình bảo mật và cơ sở hạ tầng của tổ chức. Người

này sẽ giúp thiết kế giải pháp SOC ban đầu và giám sát việc thực hiện để đảm bảo

nó hiệu quả. Theo thời gian, kiến trúc sư an ninh có thể lập kế hoạch và thực hiện

các điều chỉnh đối với giải pháp SOC, bao gồm mở rộng để đáp ứng nhu cầu bổ

sung của tổ chức.Vai trò kiến trúc sư bảo mật đặc biệt quan trọng bởi vì quyết

định của kiến trúc sư sẽ ảnh hưởng đáng kể đến chương trình an ninh và ảnh

hưởng đến toàn bộ tổ chức.

Các tổ chức có nhiều lựa chọn mô hình nhân sự cho tổ chức SOC của mình:

- Thuê ngoài hoàn toàn: Tất cả nhân viên vận hành hệ thống SOC được

thuê từ một đơn vị có chuyên môn bên ngoài. Khi tổ chức gặp sự cố an

ninh mạng, đội vận hành SOC sẽ nỗ lực tham gia ứng phó hoặc giải đáp

các thông tin về hình thế bảo mật của tổ chức.

- Kết hợp nhân viên và thuê ngoài: Việc này sẽ liên quan đến thời gian làm

việc. Ví dụ giờ làm việc 8x5 thì tổ chức cần thuê thêm chuyên viên bảo

mật để có thể vân hành SOC 24x7.

- Nhân viên của tổ chức: Đảm bảo thông tin của tổ chức không bị lộ lọt ra

bên ngoài nhưng nhân viên phải có chuyên môn cao, đáp ứng được công việc. 3.1.1.2. Quy trình 34 lOMoARcPSD| 36477832

Trong mỗi hệ thống SOC, bất kể mô hình triển khai như nào được sử dụng

đều dựa trên các quy trình. Khi một sự cố lớnxảy ra, nhiều nhà phân tích bảo mật,

ứng phó sự cốvà các chuyên gia forensics đều có thể giúp xử lý sự cố vànhững

người khác trong tổ chức cũng có thể tham gia nhờ một bộ quy trình mạnh mẽ để

đảm bảo nhanh chóng và hiệu quả trong việc nhanh chóng phát hiện, phản ứng

với các đe dọa. Xây dựng một bộ quy trình mạnh mẽ là điều cần thiết, bởi vìnó sẽ

đảm bảo công việc không có gì bị bỏ qua hoặc xử lý quá chậm. 3.1.1.3. Công nghệ

Công nghệ sử dụng trong hệ thống SOC được xây dựng và tích hợp tất cả

các hình thức cần thiết của tự động hóa an ninh và ứng phó sự cố vào giao diện

trực quan. Đây bao gồm các giải pháp giám sát, phân tích, phát hiện sự cố và điều

tra truy vết các sự cố. Các lĩnh vực kỹ thuật quan trọng nhất của SOC là:

- Nền tảng bảo mật thông tin

- Công cụ điều tra và phân tích sự cố

- Hệ thống ghi lại và quản lý các sự cố bảo mật và các quy trình tương ứng

2. Đề xuất tiêu chí xây dựng SOC

Về việc xây dựng SOC, trên thế giới nói chung và tại Việt Nam nói riêng

đều đã đề cập đến rất nhiều nhưng chưa có một tổ chức, đơn vị nào đưa ra một bộ

tiêu chí để xây dựng. Hiện nay, cục ATTT cũng đang gấp rút phối hợp với các

doanh nghiệp làm an ninh mạng để xây dựng một bộ tiêu chí về các sản phẩm an

ninh mạng. Chính vì thế, đồ án đề xuất tiêu chí xây dựng SOC dựa trên chỉ thị

14/CT-TTg năm 2018, chỉ thị 14/CT-TTg năm 2019, công văn số

2973/BTTTTCATTT, công văn số 235/CATTT-ATHTTT để xây dựng bộ tiêu chí này.

3.1.2.1. Tiêu chí về công nghệ

a. Tiêu chí về việc quản lý dữ liệu

- Thu thập, xử lý dữ liệu theo thời gian thực: thời gian thu thập và xử

lý dữ liệu ít hơn 5 phút. 35 lOMoAR cPSD| 36477832

- Thu thập, xử lý dữ liệu từ nhiều nguồn dữ liệu: Thu thập từ mạng,

các thiết bị mạng, các thiết bị bảo mật, các thiết bị đầu cuối,…

- Tổng hợp và chuẩn hóa dữ liệu: Tổng hợp dữ liệu về một nơi lưu trữ

và chuẩn hóa dữ liệu theo một định dạng chung.

- Phân tích và tương quan dữ liệu: Kết hợp các sự kiện và dữ liệu liên

quan để xác định chính xác một sự cố hoặc đưa ra một cảnh báo chính xác.

- Truy cập kho lưu trữ: Cho phép truy cập trực tuyến tất cả các log thu

thập được và các dữ liệu đã được xử lý.

- Lưu trữ: Có thể lưu trữ log, dữ liệu căn cứ vào cấp độ hệ thống để

phục vụ cho việc báo cáo thống kê, điều tra lâu dài. (Điều 9 Thông tư số 03/2017/TT-BTTT).

b. Tiêu chí về việc giám sát và phân tích

- Giám sát, phát hiện theo thời gian thực: Cho phép thực hiện việc

giám sát, phát hiện các sự kiện, nguy cơ tấn công trong thời gian thực.

- Giám sát, phát hiện trên mạng: Cung cấp khả năng giám sát phát hiện

các sự kiện, nguy cơ tấn công trên mạng.

- Giám sát, phát hiện trên thiết bị đầu cuối: Cung cấp khả năng cho

phép giám sát, phát hiện các sự kiện, lỗ hổng, mã độc và tính sẵn

sàng trên các thiết bị đầu cuối.

- Giám sát, phát hiện trên thiết bị mạng, thiết bị bảo mật: Cung cấp

khả năng cho phép giám sát, phát hiện các sự kiện, nguy cơ tấn công,

tính sẵn sàng trên các thiết bị mạng và thiết bị bảo mật.

- Phân tính, làm giàu dữ liệu: Cung cấp khả năng phân tích dữ liệu

chuyên sâu, tương quan dữ liệu từ nhiều nguồn.

- Threat intelligence: Kết hợp dữ liệu với các nguồn thông tin từ các

bên thứ ba để lấy các dữ liệu về các mối đe dọa, lỗ hổng và các kiểu tấn công. 36 lOMoAR cPSD| 36477832

c. Quy trình làm việc và tự động hóa

- Khả năng kết hợp với các giải pháp khác: Có khả năng tương tác với

các giải pháp bảo mật khác thông qua APIs, tự động tạo luồng công

việc trong các sự cố riêng biệt. Ngoài ra, còn tương thích với các công cụ SOAR.

- Kết nối, chia sẻ thông tin hai chiều với cục ATTT: Kết nối, chia sẻ

thông tin với hệ thống Giám sát an toàn không gian mạng quốc gia.

- Threat hunting/Investigate: Cho phép chuyên viên bảo mật tìm kiếm,

lọc dữ liệu, phân tích log và dữ liệu.

- Forensics analysis: Cho phép chuyên viên bảo mật có thể đọc, tải pcap, phân tích log thô.

d. Tương tác với người dùng

- Cảnh báo: Cảnh báo và gửi cảnh báo đến các chuyên viên bảo mật

ngay lập tức khi có sự cố bất thường qua nhiều phương thức khác nhau như sms, email…

- Giao diện (Dashboard): Tạo các bảng thống kê, biểu đồ trực quan

dựa trên các dữ liệu theo thời gian thực và các dữ liệu đã được lưu trữ trước đó.

- Báo cáo: Cho phép người dùng tạo các bản báo cáo theo định kỳ: tuần, tháng quý, năm.

- Tích hợp ứng dụng điện thoại: Tích hợp ứng dụng điện thoại nhằm

cho phép theo dõi nhanh các sự kiện, cảnh báo ngay trên điện thoại, tablet. e. Khả năng mở rộng

Cung cấp khả năng mở rộng quy mô một cách dễ dàng và triển khai hệ

thống một với nhiều quy mô khác nhau. f. Khả năng tự vệ

- Phòng thủ chủ động: Chủ động chặn các thiết bị có những hành vi

bất thường vào hệ thống SOC. 37 lOMoAR cPSD| 36477832

- Phân quyền linh hoạt: Cho phép phân quyền từng loại chức năng theo các dải mạng, IP.

- Ghi lại Log: Ghi lại toàn bộ log đăng nhập, hoạt động của người dùng trên hệ thống SOC.

- Sao lưu và khôi phục: Có khả năng sao lưu và khôi phục hoạt động

của hệ thống sau sự cố.

3.1.2.2. Tiêu chí về con người

a. Đội theo dõi, cảnh báo:

- Có kiến thức cơ bản về lỗ hổng, mã độc, các hình thức tấn công vào hệ thống mạng.

- Có thể phân loại và xác định mức độ của các sự cố an ninh mạng.

- Tìm kiếm, truy vấn thông tin từ các nguồn dữ liệu bên ngoài như hệ thống Threat Intelligence. b. Đội xử lý sự cố

- Nắm vững kiến thức về mạng, lập trình, mã độc, các hình thức tấn công.

- Quen thuộc với việc sử dụng các công cụ trực quan hóa dữ liệu, pentest,…

c. Đội điều tra, phân tích

- Các kỹ năng chuyên sâu về mạng, mã độc, các hệ điều hành.

- Các cách thức khai thác lỗ hổng, vá lỗ hổng.

- Có các kỹ năng chuyên sâu về Forensics.

d. Đội quản lý, vận hành hệ thống SOC

e. Thời gian giám sát: Giám sát 24x7x365 đối với các hệ thống quan

trọng(Cấp độ 3 trở nên theo quy định).

3.1.2.3. Tiêu chí về quy trình

a. Quy định và quy trình về quản lý, vân hành hoạt động bình thường củahệ

thống: nhằm đẳm bảo hệ thống giám sát hoạt động ổn đinh, có tính chịu 38 lOMoARcPSD| 36477832

lỗi cao và sẵn sàng khôi phục lại trạng thái bình thường sau khi sự cố xảy ra.

b. Quy định và quy trình kết nối và gửi log từ đối tượng được giám sát vềhệ

thống quản lý tập trung.

c. Quy định và quy trình truy cập và quản trị hệ thống giám sát.

d. Quy định và quy trình về việc lưu trữ, bảo vệ log hệ thống.

e. Quy trình liên quan đến việc theo dõi, giám sát, cảnh báo và xử lý tấncông mạng.

3. Đề xuất các bước xây dựng Trung tâm điều hànhATTT SOC

Để xây dựng Trung tâm điều hành ATTT SOC cần thực hiện các bước X â y d ự n g c sau: h i ế n T h i ế t k ế g i ả T ạ o q u y t r ì n h , t h ủ t ụ c v à đ à o C h u ẩ n b ị m 39 lOMoAR cPSD| 36477832 ô i T h ự c h i ệ n g i ả T r i ể n k h a i t r ư ờ n g h ợ p s ử D u y t r ì v à p h á t

Hình 3.10 Các bước xây dựng trung tâm điều hành ATTT SOC

3.1.3.1. Xây dựng chiến lược

Trong giai đoạn xây dựng chiến lược, hai phần đặc biệt quan trọng của việc

phát triển một chiến lược cho SOC đó là:

- Đánh giá khả năng SOC hiện có của tổ chức trong điều kiện của con

người, quy trình và công nghệ. Lưu ý rằng khi xây dựng SOC, phạm

vi ban đầu của SOC nên được giới hạn ở các chức năng cốt lõi: giám

sát, phát hiện, phản ứng, và phục hồi sự cố.

- Xác định các mục tiêu hoạt động cho SOC. Để có hiệu quả, SOC nên

tập trung vào việc đáp ứng mục đích hoạt động của tổ chức.

3.1.3.2. Thiết kế giải pháp 40 lOMoAR cPSD| 36477832

Trong giai đoạn này, cần xác định các yêu cầu về chức năng. Những yêu

cầu nàynên được gắn với các mục tiêu hoạt động bất cứ khi nào được áp dụng.

Các yêu cầu chức năng bao gồm:

- Xác định nguồn dữ liệu nhật ký và sự kiện đểđược theo dõi.

- Xác định các nguồn thông tin về mối đe dọađược sử dụng.

- Xác định các yêu cầu về hiệu suất.

Chọn lựa mô hình SOC: Điều này nên được dựa trênyêu cầu chức năng vừa

được xác định, cũng nhưchiến lược được xác định trong bước đầu tiên.

Quyết định đưa rabao gồm giờ và ngày cho nhân viên so với thuê ngoài,trách

nhiệm nào đối với nhân viên so với thuê ngoài, màSOC sẽ có vai trò gì.

Thiết kế kiến trúc kỹ thuậtbao gồm:

- Lập kế hoạch thành phần và cấu hình củacác thành phần của giải pháp.

- Xác định hệ thống thông tin chosự kiện an ninh và sự cố.

- Xác định quy trình công việc cho các sự kiện và sự cố đểphù hợp với

các quy trình hiện có của tổ chức.

- Lập kế hoạch tự động hóa giải pháp càng nhiều càng tốt,bao gồm các

công nghệ cần thiết để cung cấpcái nhìn tổng thể về các mối đe dọa

cho các hệ thống vàdữ liệu trong phạm vi SOC ban đầu và để ngăn

chặn các cuộc tấn công ở những giai đoạn càng sớm càng tốt.

3.1.3.3. Tạo quy trình, thủ tục và đào tạo

Quy trình phải bao gồm tất cả các giai đoạn của một cuộc tấn công và đảm

bảo rằng các quy trình, thủ tục và đào tạo đều tính đến điều đó.

3.1.3.4. Chuẩn bị môi trường

Trước khi triển khai giải pháp SOC, nó cực kỳ quan trọng để đảm bảo rằng

tất cả các yếu tố được đặt ra để cung cấp một môi trường an toàn cho giải pháp.

Yếu tố đáng chú ý bao gồm bảo mật chặt chẽ máy tính để bàn của nhân viên SOC,

máy tính xách tay và thiết bị di đông; có cơ chế truy cập từ xa an toàṇ thay thế 41 lOMoAR cPSD| 36477832

cho nhân viên để tương tác với giải pháp SOC; và yêu cầu xác thực mạnh mẽ để

truy cập từ xa vào giải pháp SOC ở mức tối thiểu.

3.1.3.5. Thực hiện giải pháp

Chìa khóa để thực hiện chính giải pháp là tập trung vào việc tận dụng tối

đa công nghệ để giảm thiểu khối lượng công việc trên người. Giải pháp này là

một quá trình khởi đầu bằng:

- Đưa lên cơ sở hạ tầng quản lý nhật ký

- Đưa lên cơ sở dữ liệu tối thiểu các nguồn dữ liệu quan trọng.

- Đưa ra các khả năng phân tích bảo mật.

- Tự động hóa an ninh vàkhả năng điều phối.

- Bắt đầu triển khai các trường hợp sử dụng tập trung vào đầu cuốiphát

hiện mối đe dọa và thực hiện phản ứng một yếu tố quan trọng khác

là đạt được sự liền mạchkhả năng tương tác với các hệ thống khác,

cả hai để thu thập dữ liệutừ các nguồn và đưa ra các hành động và

lệnh để giúp đỡáp dụng bối cảnh, chứa và khắc phục phù hợp vớiquy

trình làm việc. Cái sau đặc biệt hữu ích cho việc giảmthời gian trung

bình để phát hiện và ứng phó với sự cố. Cácgiải pháp cũng nên kết

hợp với thức ăn thông minh mối đe dọavà các nguồn thông tin tình

báo khác làm đầu vào tự động chocải thiện độ chính xác phát hiện.

3.1.3.6. Triển khai sử dụng

Khi giải pháp được triển khai có thể thực hiện phân tích và tự động hóa bảo

mật, chẳng hạn như phát hiện bị xâm phạm thông tin đăng nhập và các chiến dịch

lừa đảo thành công. Kiểm tra nên được thực hiện trong một loạt các trường hợp.

Tất cả các hình thức tự động hóa giải pháp đề cập trước đó là đặc biệt quan trọng

để kiểm tra nghiêm ngặt. Độ tin cậy và bảo mật của truy cập từ xa giải pháp cũng

cần được xác minh ở mức độ khả thi.

3.1.3.7. Duy trì và phát triển 42 lOMoARcPSD| 36477832

Một khi giải pháp đã hoàn thành, nó sẽ cần tiếp tục bảo trì, chẳng hạn như

cập nhật cài đặt cấu hình và điều chỉnh theo thời gian để cải thiện độ chính xác

phát hiện và thêm các hệ thống khác như đầu vào hoặc đầu ra cho giải pháp. Bảo

trì sẽ được cần định kỳ, bao gồm cả việc xem xét mô hình SOC, vai trò SOC, …

do đó điều chỉnh có thể được thực hiện.

4. Xây dựng các thành phần cơ bản của SOC

Một Trung tâm điều hành ATTT SOC tin gồm bốn thành phần cơ bản như hình dưới đây:

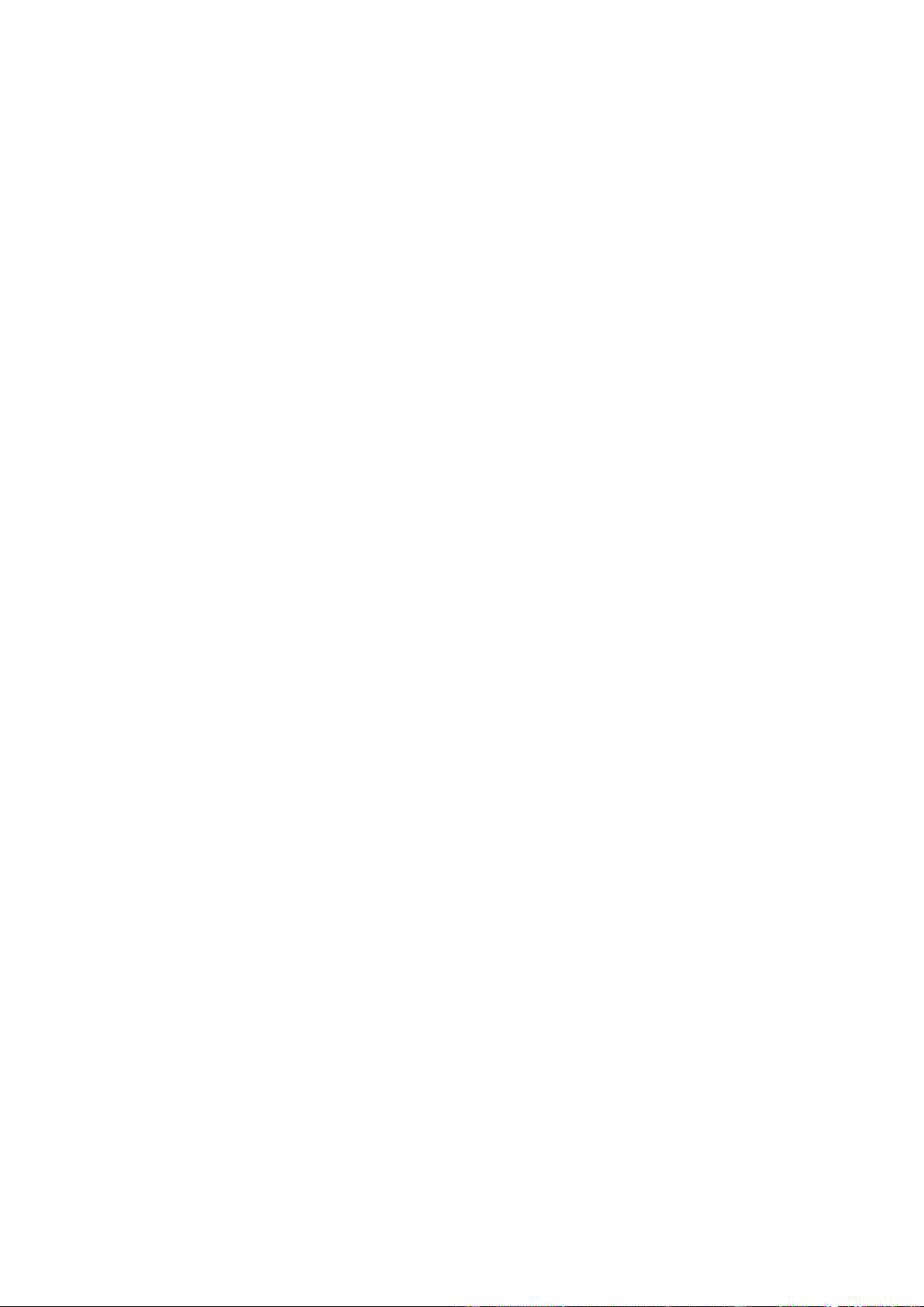

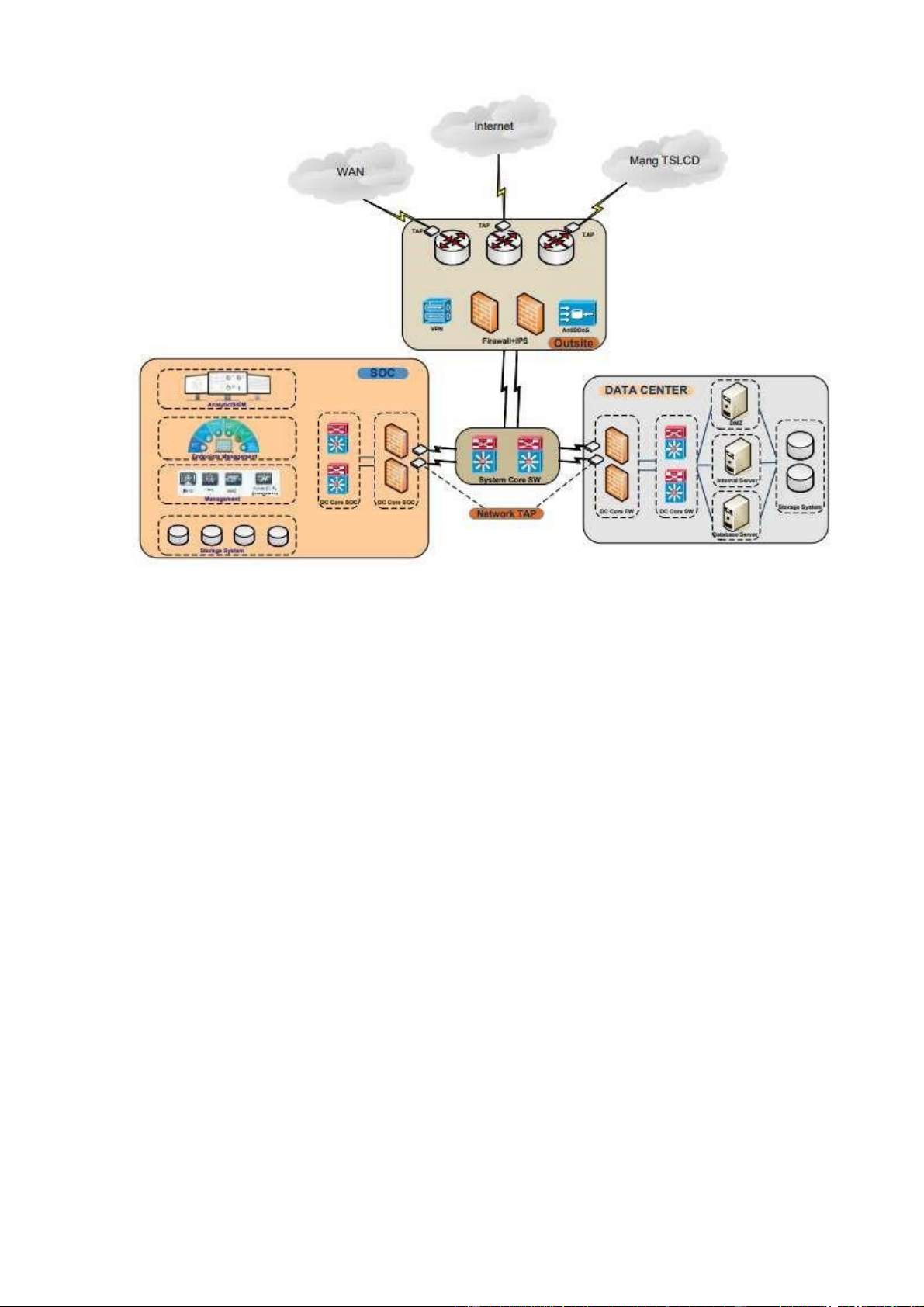

Hình 3.11 Thành phần cơ bản của trung tâm điều hành ATTT SOC

3.1.4.1. Hạ tầng mạng

Hạ tầng mạng phục vụ việc kết nối, kiểm soát truy cập giữa các vùng mạng,

các thành phần bên trong hệ thống và với các hệ thống khác. 43 lOMoARcPSD| 36477832

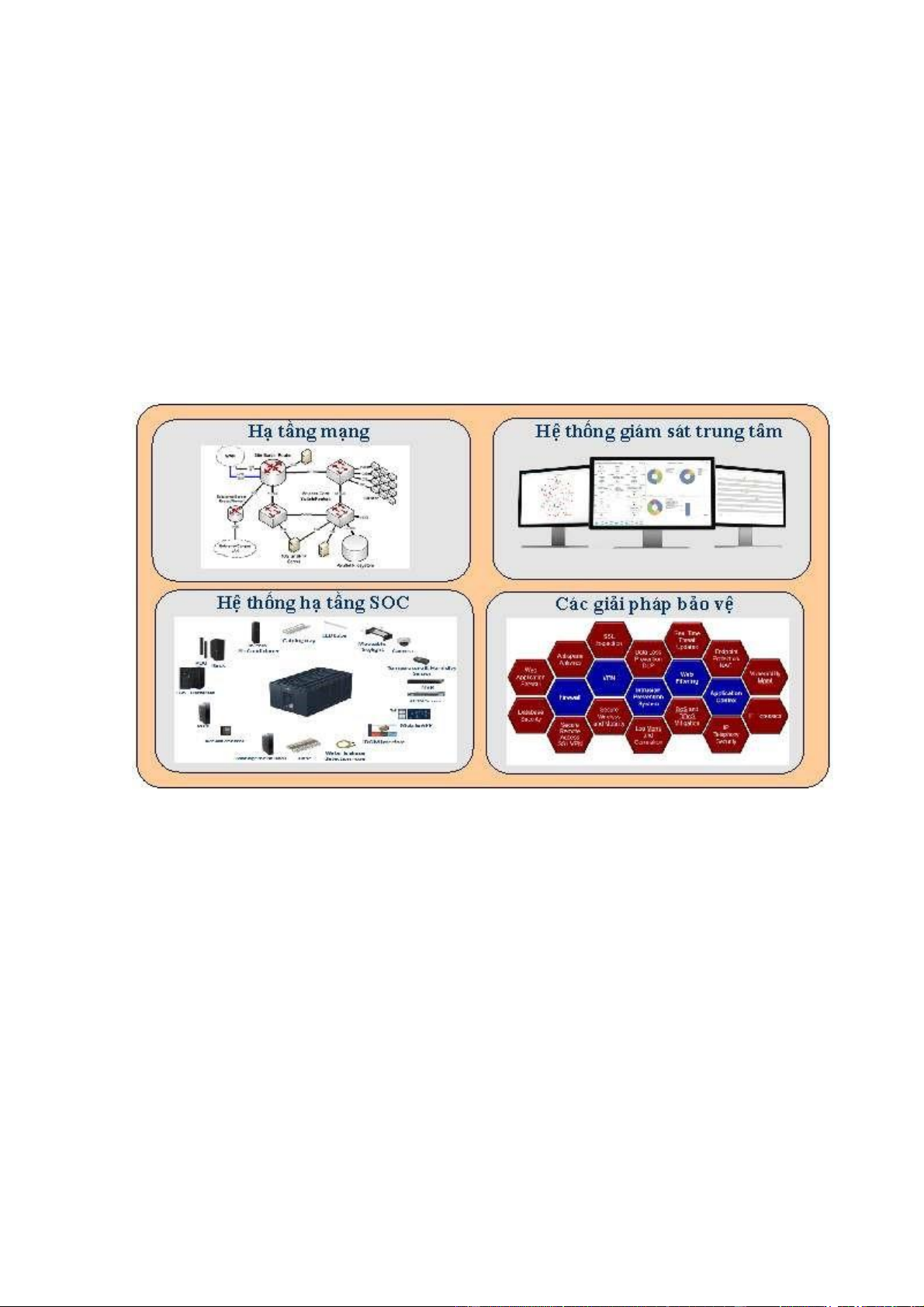

Hình 3.12 Mô hình hạ tầng mạng trung tâm điều hành ATTT SOC

Thiết kế của hệ thống bao gồm các phân hệ sau:

- Phân hệ kết nối ra bên ngoài (Outsite): Là phân hệ kết nối SOC với

các hệ thống bên ngoài và mạng Internet thông qua các kết nối mạng

TSLCD, WAN và Internet. Phân hệ này bao gồm các thiết bị cơ bản

sau: Thiết bị định tuyến chuyên dụng để đón các đường kết nối; Hệ

thống tường lửa để kiểm soát truy cập ra, vào hệ thống; Hệ thống

VPN và hệ thống phòng, chống tấn công DoS/DDoS.

- Phân hệ cho hệ thống SOC được chia thành các vùng mạng chức

năng sau: Phân vùng cho hệ thống giám sát trung tâm quy hoạch cho

các thành phần giám sát trung tâm; Phân vùng cho hệ thống quản lý

Endpoint tập trung; Phân vùng cho các hệ thống quản lý, vận hành,

bao gồm các giải pháp bảo vệ các thành phần trong Phân hệ SOC và TTDL (Data Center). 44 lOMoAR cPSD| 36477832

- Phân hệ cho hệ thống SOC có hệ thống tường lửa, Core Switch và

Access Switch, Hệ thống lưu trữ để kết nối, quản lý truy cập giữa các

hệ thống thành phần trong phân hệ này với nhau và quản lý truy cập

giữa vùng Outsite và vùng TTDL.

- Phân hệ lưu trữ cần được thiết lập để lưu trữ và quản lý tập trung log

từ các thiết bị mạng, bảo mật, máy chủ, ứng dụng tại SOC, TTDL và

log từ các hệ thống cần bảo vệ gửi về. Hệ thống lưu trữ cần bảo đảm

về dung lượng lưu trữ theo yêu cầu giám sát thực tế của từng đơn vị.

- Phân hệ mạng lõi (System Core SW): Là hệ thống thiết bị chuyển

mạch có băng thông và tốc độ chuyển mạch mạng rất lớn, có nhiệm

vụ kết nối các phân vùng Outsite, SOC và TTDL lại với nhau.

- Phân hệ cho TTDL là phân hệ phục vụ hoạt động cung cấp dịch vụ,

ứng dụng CNTT. Phân hệ này được chia thành các phân vùng: Vùng

DMZ để đặt các máy chủ cung cấp dịch vụ trực tiếp ra bên ngoài

Internet; Vùng máy chủ nội bộ để đặt các máy chủ có yêu cầu bảo

mật cao, không được kết nối trực tiếp với Internet; Vùng máy chủ cơ

sở dữ liệu để đặt các máy chủ cơ sở dữ liệu của hệ thống. Ngoài ra,

Phân hệ này cũng có phân vùng cho hệ thống lưu trữ. Hệ thống lưu