Preview text:

THỰC HÀNH THIẾT KẾ HỆ THỐNG MẠNG MÁY TÍNH

Bài viết này được gửi từ bạn Nguyễn Trần Tường Vinh, Senior Network Instructor

Gửi tới QuanTriMang.com – QuanTriMang.com.vn

Email: consultant@security365.org

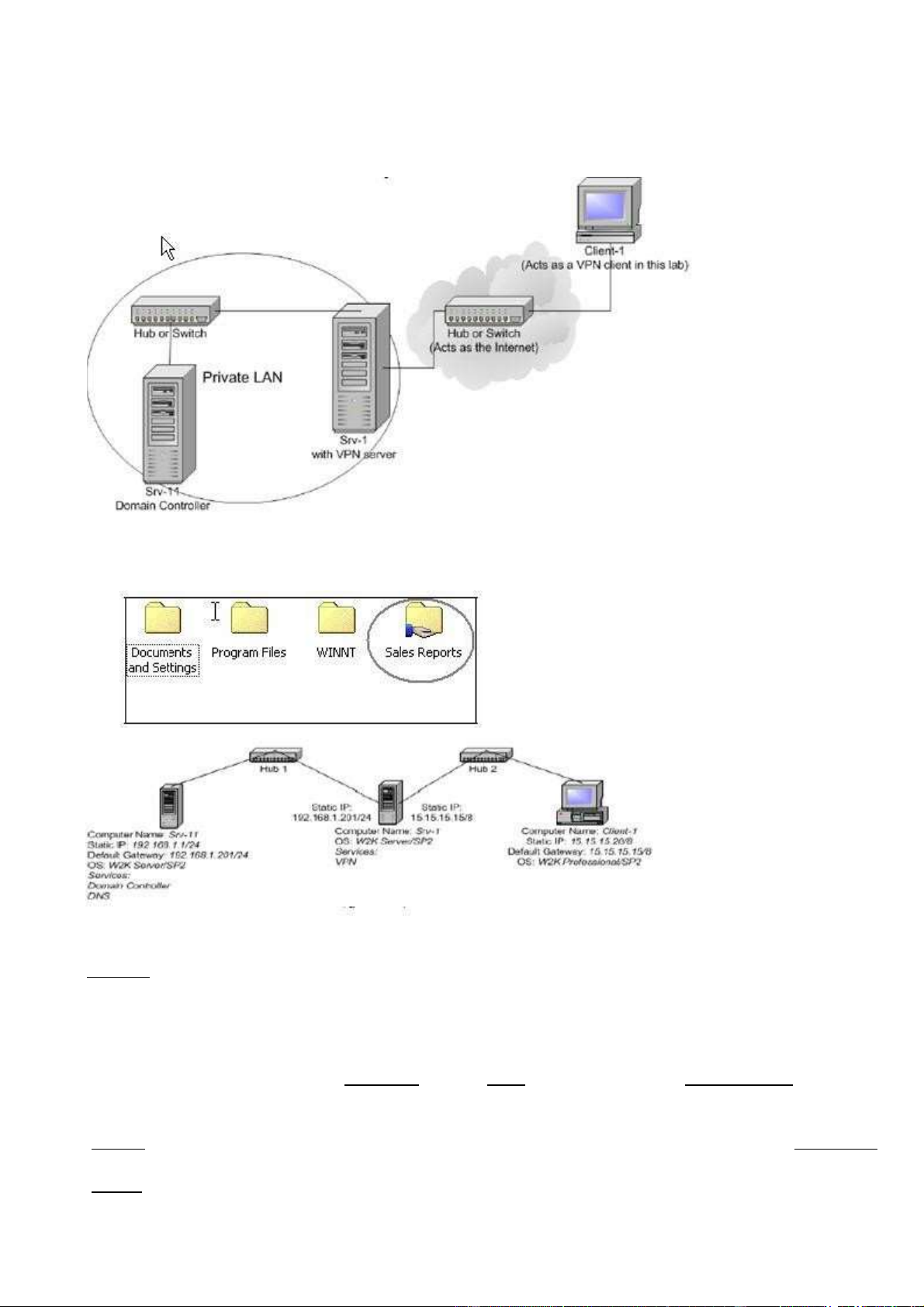

Track 70298 - 70299 là các môn học thiết kế và triển khai về hệ thống mạng và bảo mật, một trong những

chủ đề rất được quan tâm hiện nay. Khóa học này cung cấp cho chúng ta những kiến thức và kỹ năng trong quá trình thiết kế hệ thống mạng an tòan như xây dựng hệ thống vpn server, certificate server, ipsec, isa server firewall và các phương pháp bảo vệ mật mã với syskey, mã hóa tập tin bằng efs cùng với các chức năng audit hệ thống. Hoặch định và Triển khai các dịch vụ mạng cơ bản như DHCP, DNS... Đ

ể ôn lại các khái niệm cũng như có một cái nhìn

tổng quá về Design Network chúng ta sẽ làm 1

bài LAB cho hệ thống mạng của công ty ICB với những yêu cầu như sau. I

CB có 1 đường truyền adsl để kết nối với internet

thông qua vpn server tên là srv-1có 2 card mạng là: - public nic : 15.15.15.15/8 - private nic : 192.168.1.201/24

để có thể quản lý tài

khỏan người dùng 1 cách tập trung ICB xây dựng 1 hệ thống active directory trên domain controler tên

srv-11 có địa chỉ ip là

192.168.1.1/24, domain name là icb.com.vn. yêu cầu:

chúng ta hãy xây dựng hệ thống icb.com.vn sao cho các nhân viên kinh doanh khi công tác ở xa hoặc là

việc tại nhà vẫn có thể update dữ liệu lên thư mục chia sẽ sale reports trên domain controler srv-11

Và đảm bảo an tòan dữ liệu truyền ở mức tối đa thì bộ phận quản lý có yêu cầu các kết nối từ xa để truyền

dữ liệu cần được chứng thực bằng certificate, mã hóa ipsecvà sử dụng giao thức tuneling L2TP.

Triển khai mô hình này chúng ta có thể dựng lab với 3 máy như trên hình vẽ, trong đó client-1 là máy tính

ở bên ngòai có ip là 15.15.15.20/8.

bước 1: trên srv-11 thăng cấp lên domain controler bằng lệnh dcpromo với domain name icb.com.vn

(chúng ta cần khai báo đúng prefered dns server là 192.168.1.1)

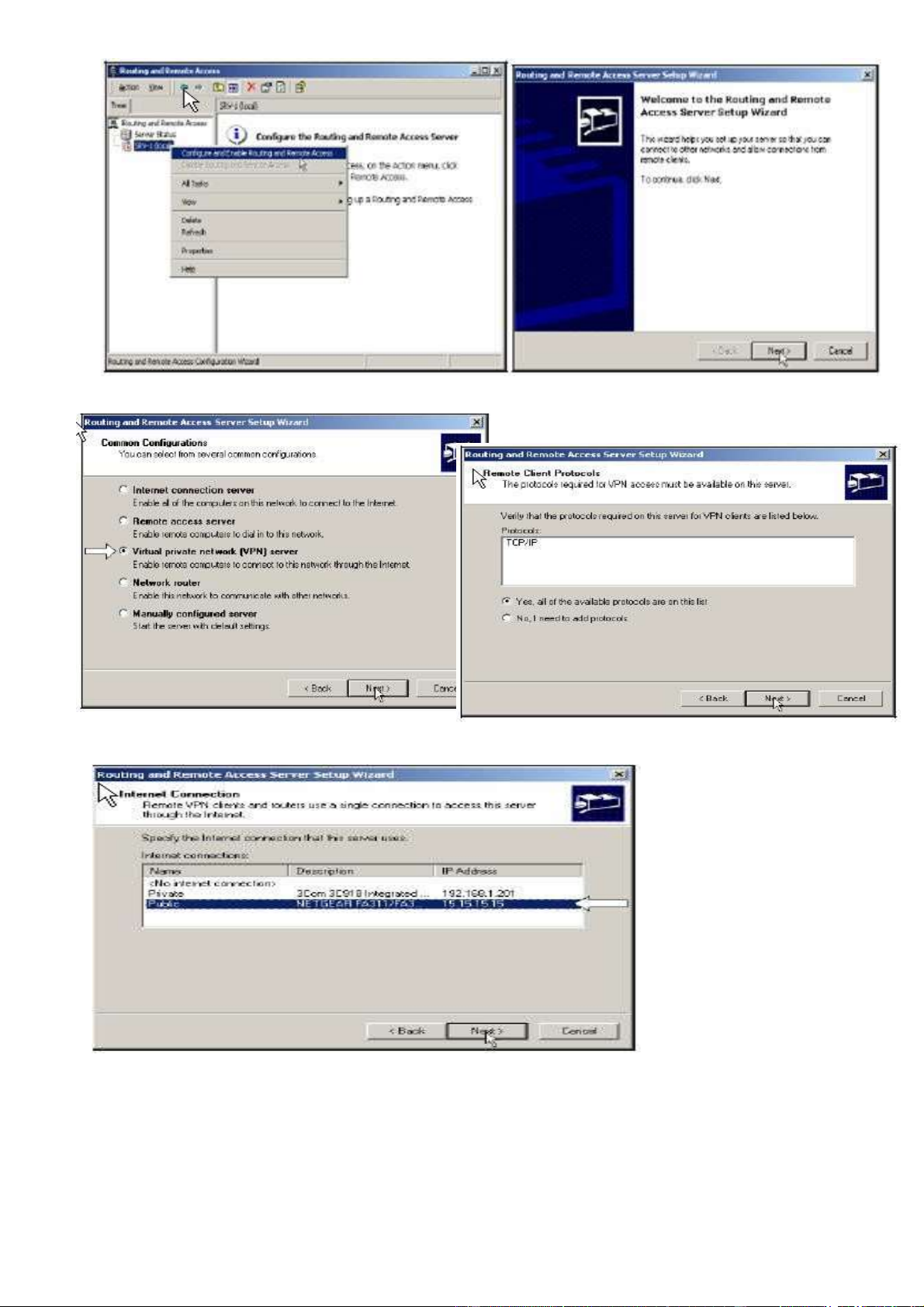

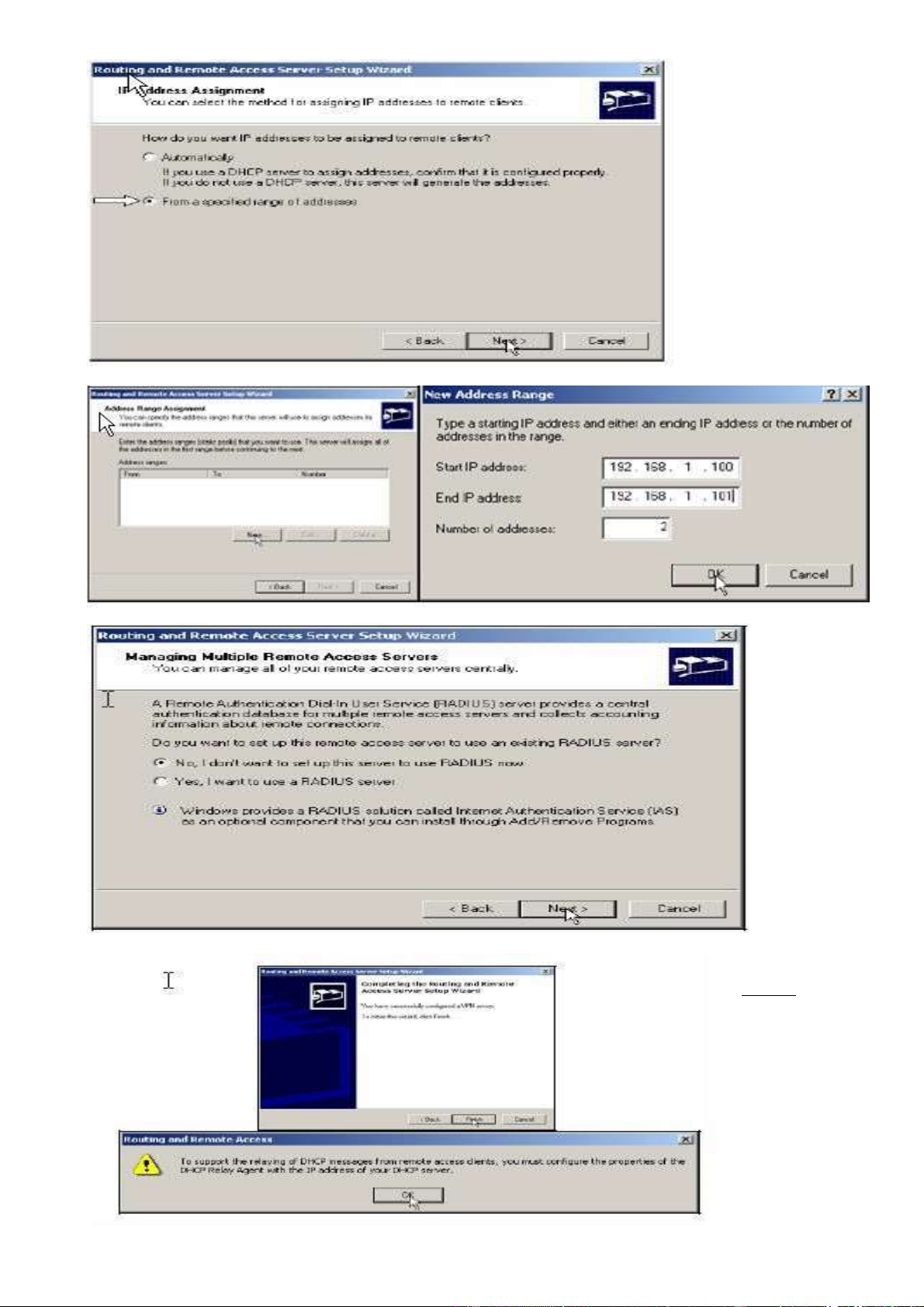

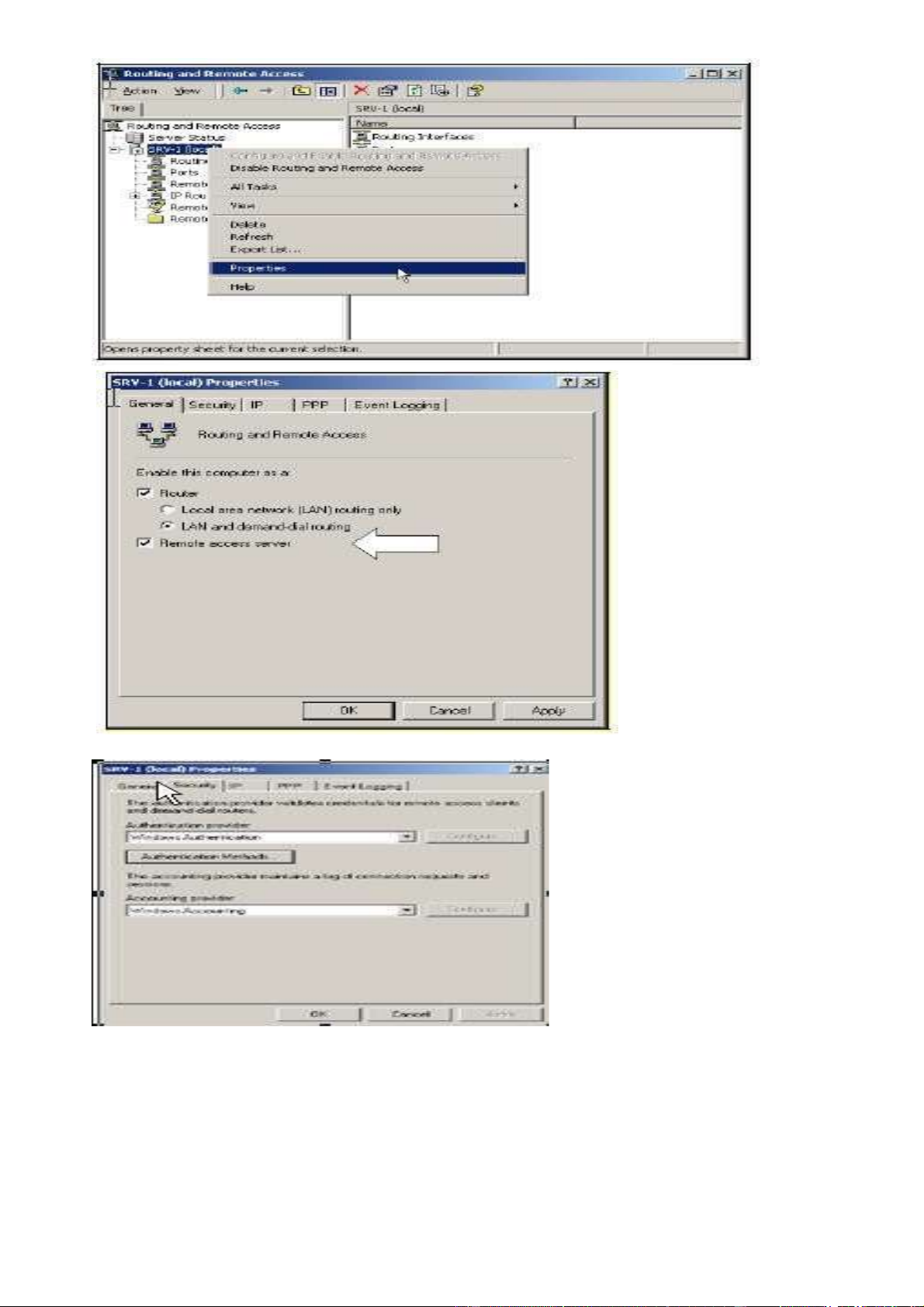

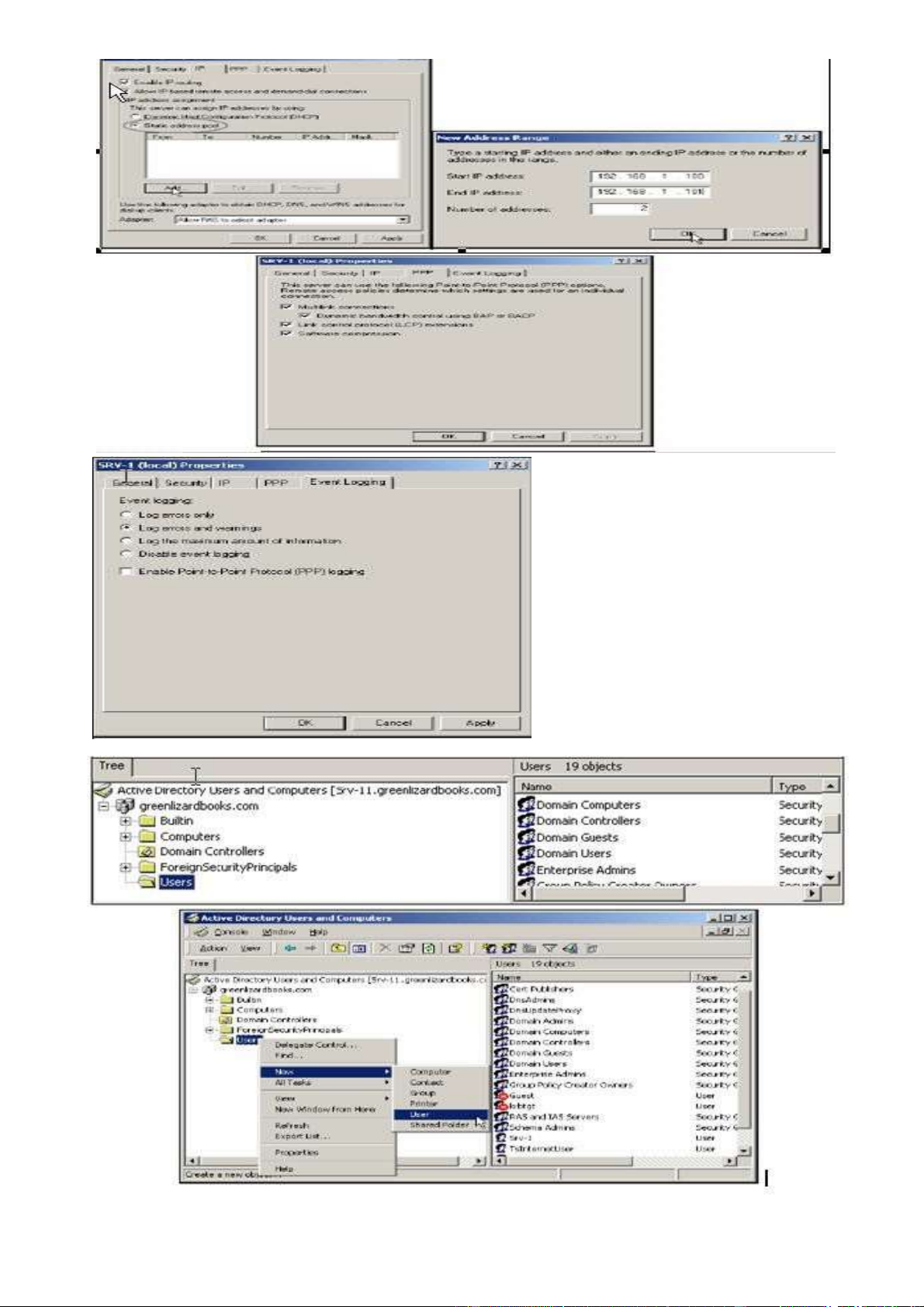

bước 2 : cài đặt vpn server thông qua rras trên srv-11 A. B. D. E. F. G. H. bước 3 : cấu hình các thộc tính của vpn server srv-1 và cho phép các user phòng ban sale như sale1 được phép truy cập từ xa qua

dial-in tab trên

domain controler srv-11

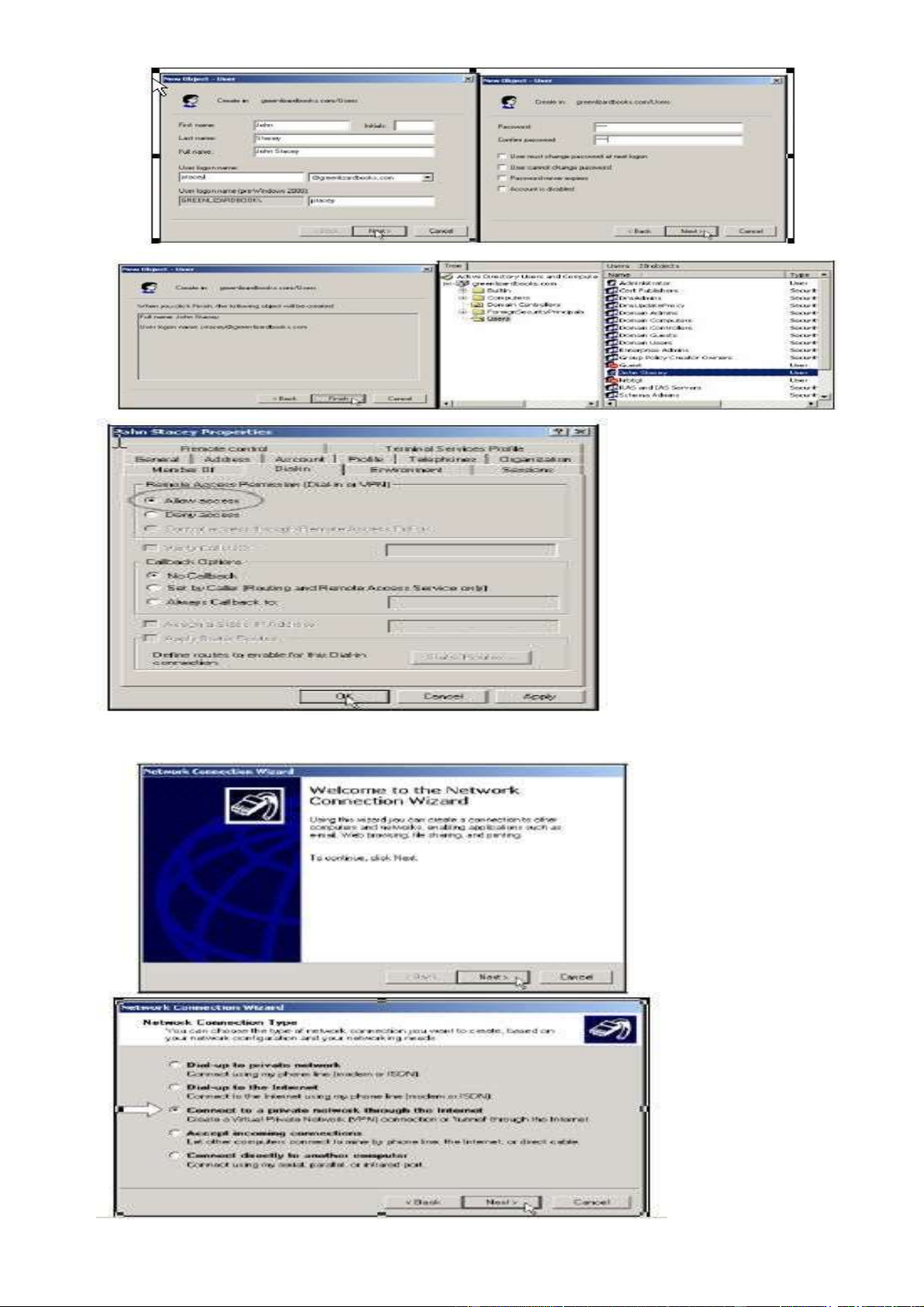

Chúng ta đã cấu hình xong vpn server trên

srv-1 và xây dựng domain controler srv-11,

lúc này chúng ta có thể kiểm tra kết nối vpn

có thành công hay không bằng cách tạo tài

khỏan người dùng jstacey trên DC cho phép

Allow (dial-in) và tạo vpn client conection

trên máy tính ở xa client-1 (15.15.15.20) trên srv-11 :

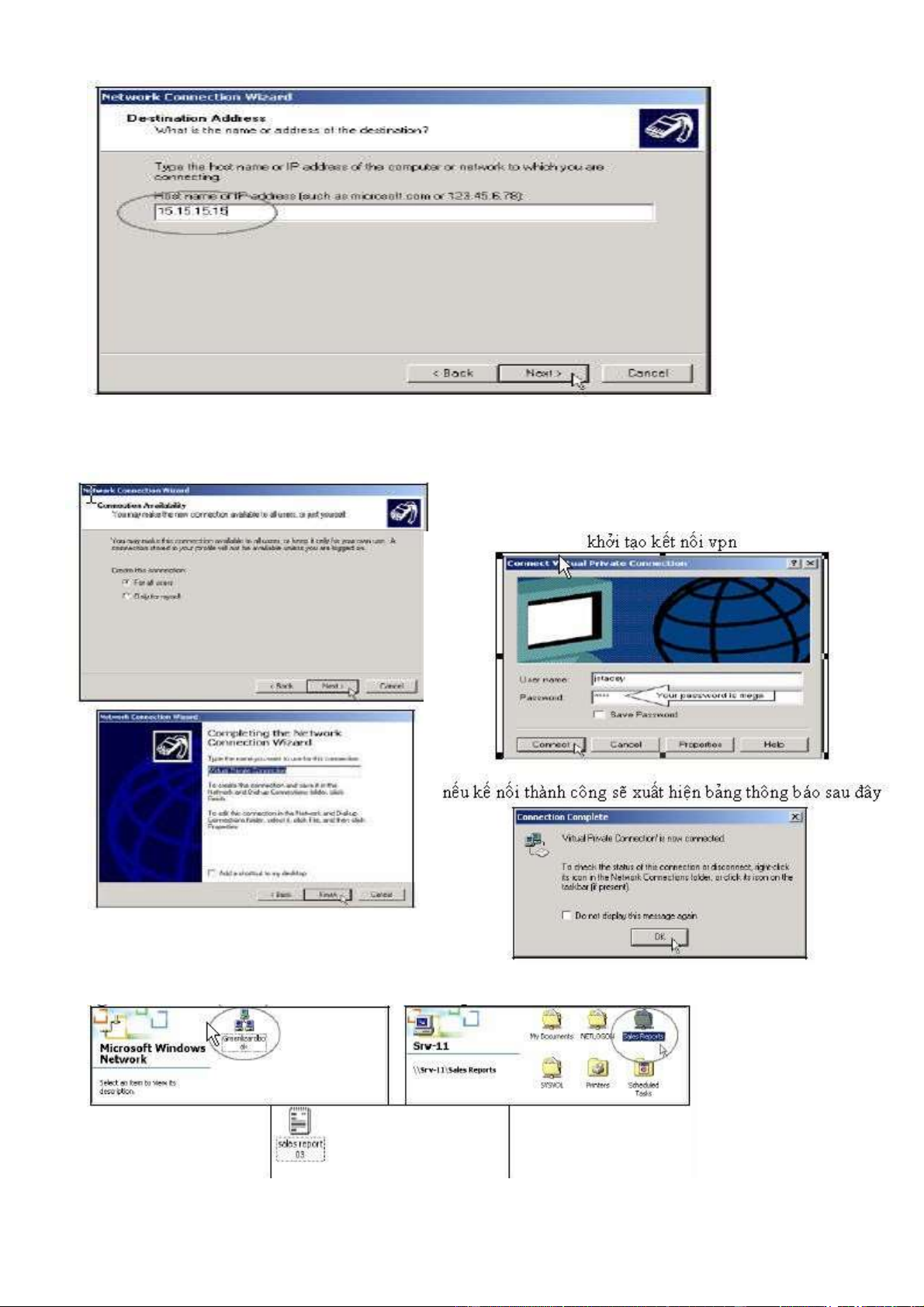

Sau đó chúng ta tạo 1 vpn client connection trên client 1 :chọn start->setting->network and dialup

connection và click make new connection

ghi chú:15.15.15.15 là địa chỉ external của vpn server, trong trường hợp thực tế là địa chỉ ip được gán bởi

ISP (nếu là ip động thì nghiên cứu giải pháp sử dụng dyndns ở www.dyndns.org), trong trường hợp adsl

modem không gắn trực tiếp trên vpn server thì xem cách cấu hình bridge của modem adsl trong tài liệu

hướng dẫn đi kèm với moden adsl mà các anh/chị sử dụng.

kiểm tra lại cấu hình của client-1 sau khi kết nối thành

công chúng ta sẽ thấy địa chỉ vpn client được cấp phát là

192.168.1.101, dùng lệnh ping đến

192.168.1.1 để kiểm tra có connect được

với domain controller hay không. tiếp theo chúng ta hãy join client-1 vào domain icb.com.vn, đây là một quá trình đơn giản, tuy nhiên khi gặp sự cố trong những tình huống thực tế nhớ kiểm tra dns server và quá

trình phân giải tên bằng tiện ích nslookup.

sau khi quá trình join domain hòan thành hã restart lại máy tính và khởi tạo lại kết nối vpn đến srv-1, và thử

truy cập vào tài nguyênchia sẽ sale reports bằng : srv-11sale reports

như vậy chúng ta đã triển khai xong hệ thống vpn server cho phép các nhân viên kinh doanh có thể truy cập

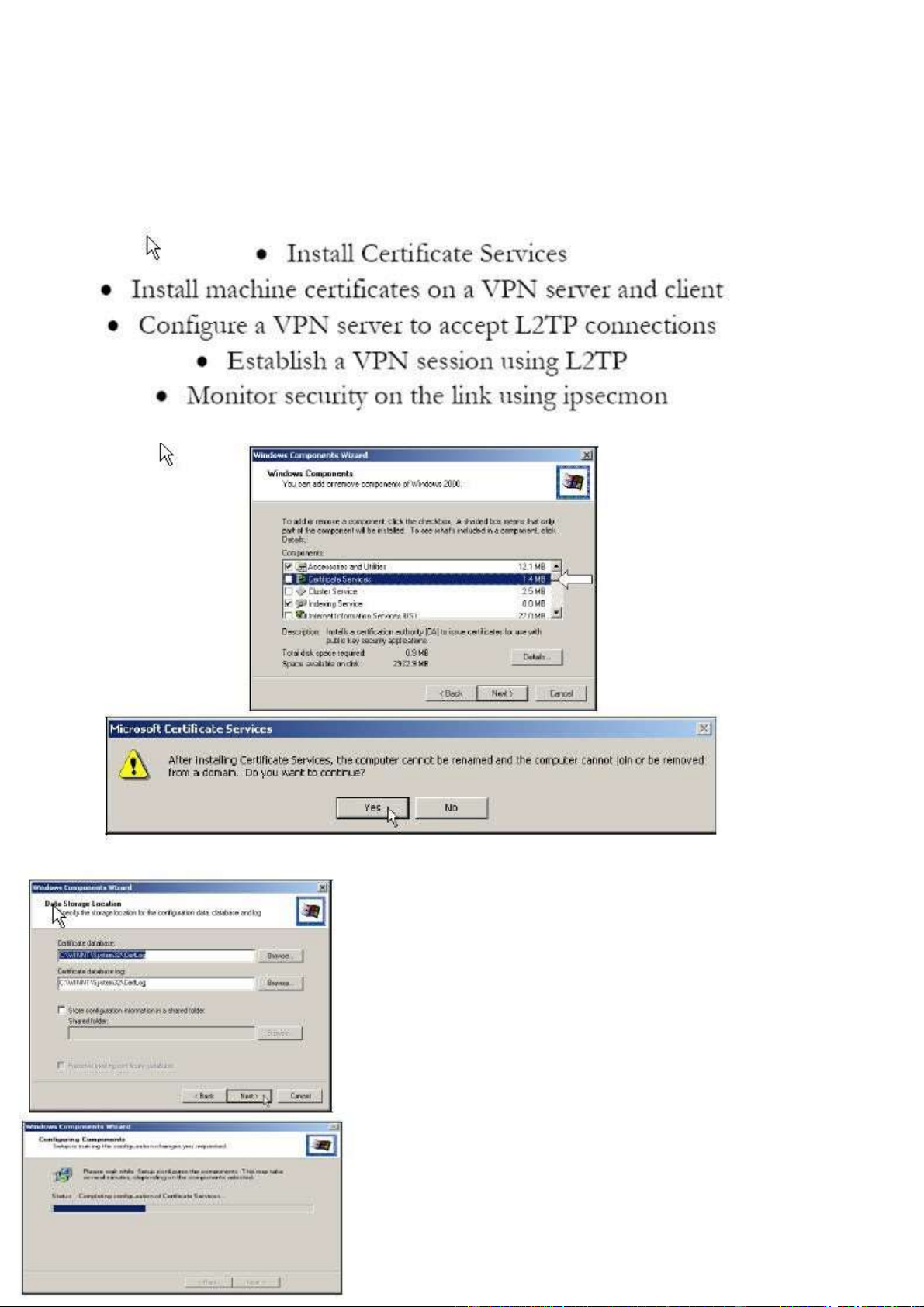

vào tài nguyên nội bộ thông qua vpn, tuy nhiên yêu cầu của ban giám đốc đòi hỏi phải sử dụng ipsec và

certificate trong các kết nối này, vì vậy chúng ta phải sử dụng giao thức bảo mật L2TP. Chúng ta cần phải

triển khai và cài đặt thêm các dịch vụ sau đây: cài đặt certificate service trên srv-11 thông qua add/remove program -> add / remove windows component, chúng ta sử dụng CA để cấp phát certificate cho domain icb.com.vn vì vậy hãy chọn chế độ cài đặt enterprise CA

như vậy chúng đã có ca server, việc tiếp theo là cài đặt

certificate trên srv-1 vpn server và client-1 vpn client.

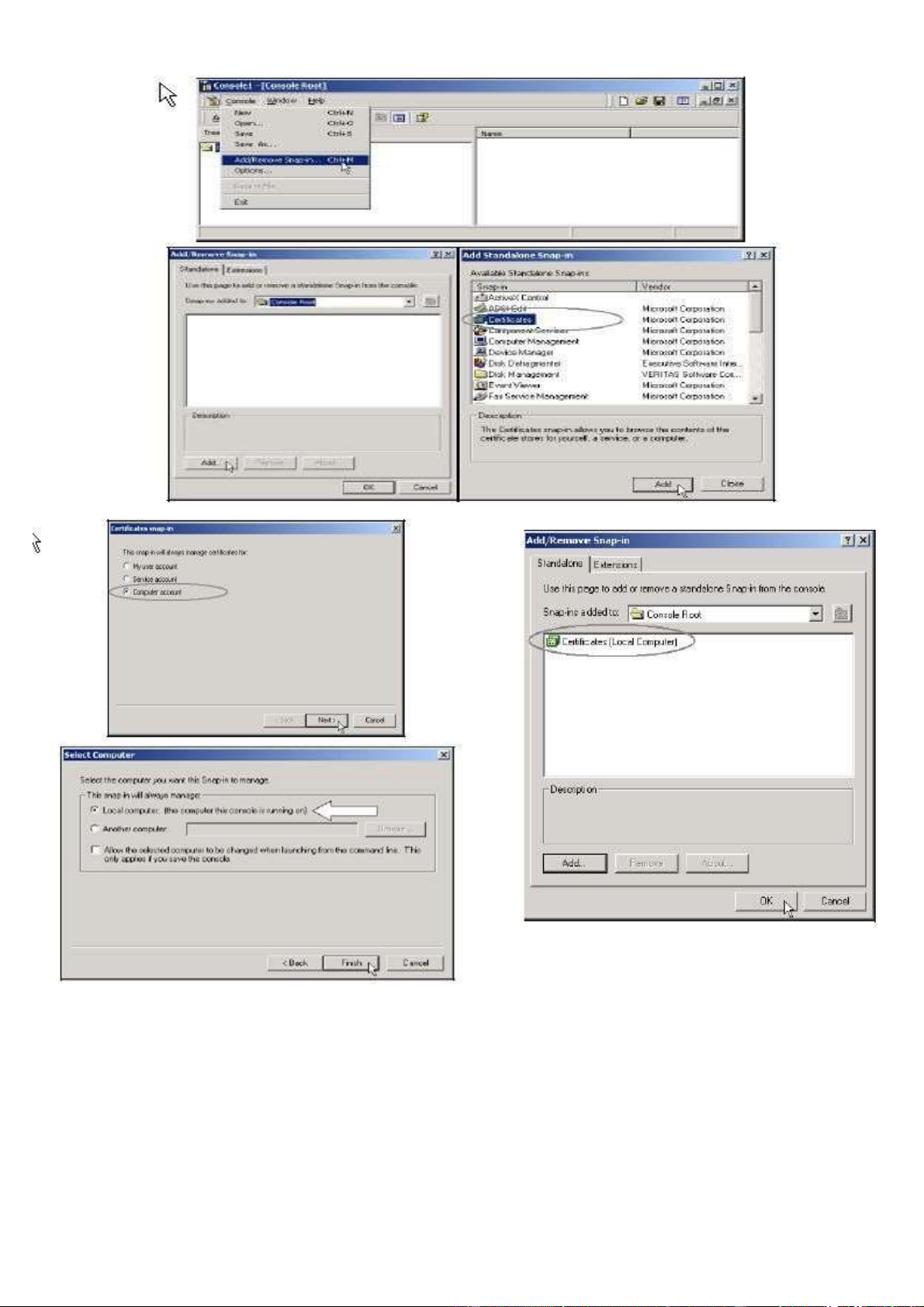

log vào client-1 (có thể dùng run as để chuyển sang tài khỏan

administrator) và dùng lệnh mmc để add vào certificate snap-in

(dùng để xin khóa từ ca server, ngòai ra các bạn có thể xin cấp

phát certificate thông qua trình duyệt web, xem lại kiến thức về ca trong bài 6).

dùng certificate snap in để cài đặt certificate từ srv-11 ghi chú:

trong những môi trường đòi hỏi tính an tòan cao nhất, thì quá trình xin cấp khòa và cài đặt được thực

hiện thông qua các yêu cầu khởi tạo từ một file và file này được gởi qua mail, sau đ1o dựa trên file này

certificate sẽ được tạo ra và gởi lại cho user qua email như công ty bánh kẹo của Ý perfecti vanmmel ,

đây cũng là phương pháp đặt mua khóa từ thrid party như trong lab exchange server.

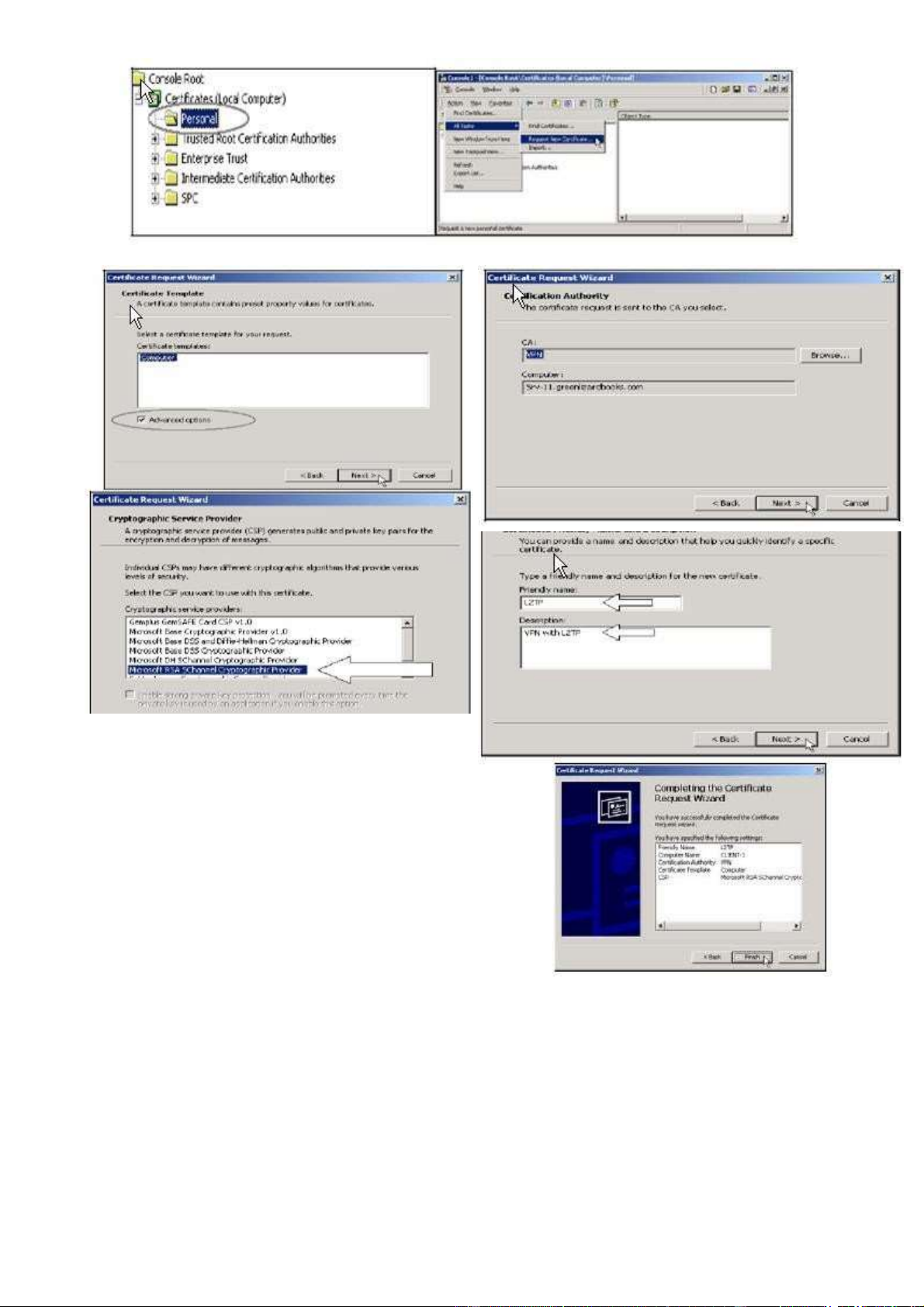

hãy mở certificate snap in và chọn task request new certificate

như vậy chúng ta đã install thành công

certificate trên client-1 vpn client, hãy làm

tương tự để install certificate cho srv-1 vpn

server. sau đ1o hãy restart các máy đã cài đặt

khóa để tránh các lỗi xảy ra.

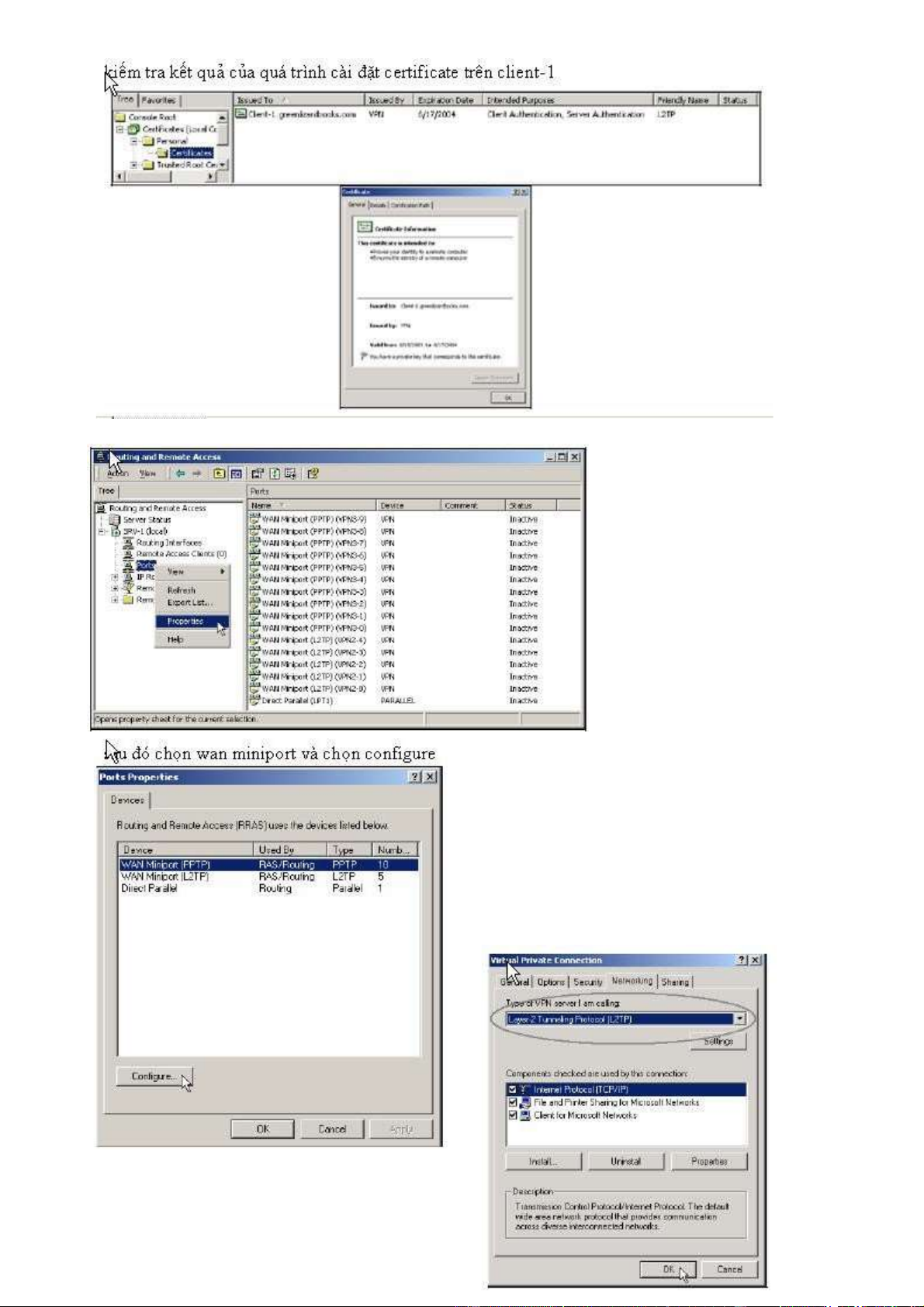

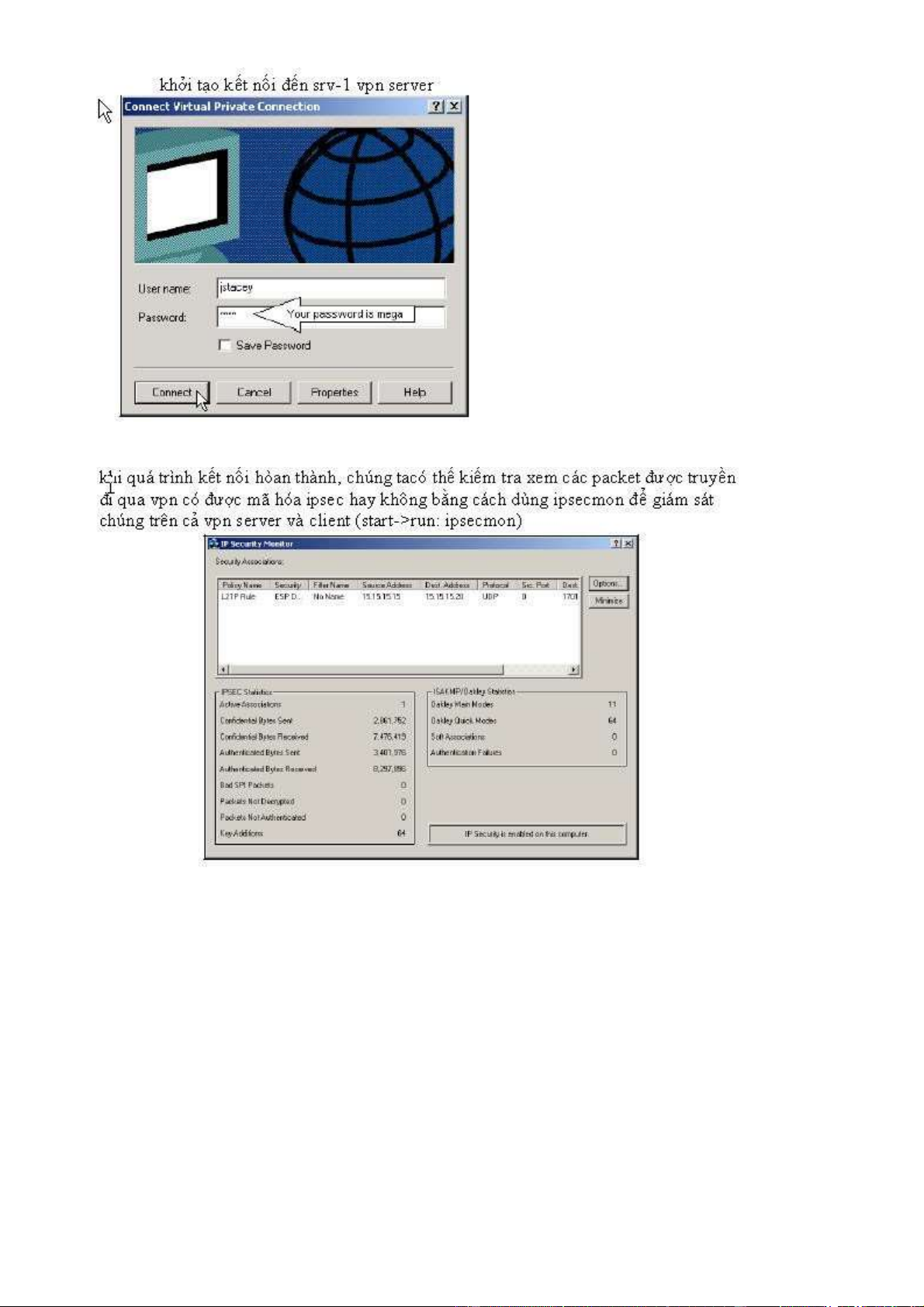

cuối cùng chúng ta hãy khởi tạo kết nối vpn session bằng L2TP.

hãy log vào srv-1 mở RRAS và chọn port sau đó click chuột phải chọn properties Finish:

hãy log vào client-1 vpn client để hòan thành thao

tác cuối cùng.mở start->setting->network and

dialup connection click vào kết nối vpn đã tạo ra ở

phần trên và chọn chuộc tính properties, sau đ1o

click vào networking tab và click vào mũi tên sổ

xuống chọn Layer 2 Tunneling Protocol: Các bạn đã triển khai thành công hệ thống vpn server kết kợp với ca server và ipsec, đây là một hệ thống có mức độ an tòan cực cao (tôi cho rằng các hacker vn chưa thể crack được các

packet trong trường hợp này), và chúng ta đã dựa trên hệ thống windows 2k server tăng cường bảo mật

cho hệ thống và tiết kiệm được một khỏan chi phí khá lớn nếu mua các thiết bị phần cứng, ngòai ra

chúng ta còn có thể quản lý chúng một cách dễ dàng và uyển chuyển, với kết nối này không những

chúng ta có thể an tâm truy xuất dữ liệu sale reports mà còn có thể truy cập vào terminal server thông

qua http (tswebsetup) mà không lo bị sniffer password.

Nguyễn Trần Tường Vinh, Senior Network Instructor

GD Công Ty Giải Pháp An Tòan