Preview text:

lOMoARcPSD| 37054152 Tóm tắt

Tấn công từ chối dịch vụ phân tán (DDoS) là một mối đe dọa lớn cản trở dịch vụ hợp

pháp yêu cầu trên bất kỳ mạng nào. Mặc dù cuộc tấn công DDoS đầu tiên đã được báo cáo vào

năm 1996, nhưng sự phức tạp và mức độ tinh vi của các cuộc tấn công này ngày càng gia tăng.

Một cuộc tấn công 2 TBps đã được báo cáo vào giữa tháng 8

Năm 2020 hướng tới cơ sở hạ tầng quan trọng, chẳng hạn như tài chính, trong bối cảnh

đại dịch COVID-19. Nó ước tính rằng các cuộc tấn công này sẽ tăng gấp đôi, lên tới hơn 15

triệu, trong 2 năm tới. Một số các kế hoạch giảm thiểu đã được thiết kế và phát triển kể từ khi

bắt đầu nhưng ngày càng tăng sự phức tạp đòi hỏi các giải pháp tiên tiến dựa trên các công nghệ mới nổi.

Blockchain đã xuất hiện với tư cách là một công nghệ đầy hứa hẹn và khả thi để giảm

thiểu DDoS. Các đặc điểm vốn có và cơ bản của blockchain như phân quyền, thái độ không tin

cậy bên trong và bên ngoài, tính bất biến, tính toàn vẹn, ẩn danh và khả năng xác minh đã được

chứng minh là những ứng cử viên mạnh mẽ, trong việc giải quyết mối đe dọa mạng chết người này.

Cuộc khảo sát này thảo luận về các cách tiếp cận khác nhau để giảm thiểu DDoS bằng

cách sử dụng blockchain trong các lĩnh vực khác nhau cho đến nay. Bài báo nhằm mục đích

cung cấp một đánh giá toàn diện, làm nổi bật tất cả các chi tiết cần thiết, điểm mạnh, thách thức

và hạn chế của các cách tiếp cận khác nhau. Nó được thiết kế để phục vụ như một nền tảng để

hiểu cơ chế của các phương pháp tiếp cận hiện tại để tăng cường nghiên cứu và phát triển trong miền giảm thiểu DDoS. 1. Giới thiệu

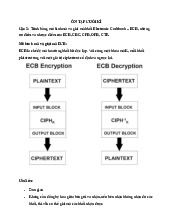

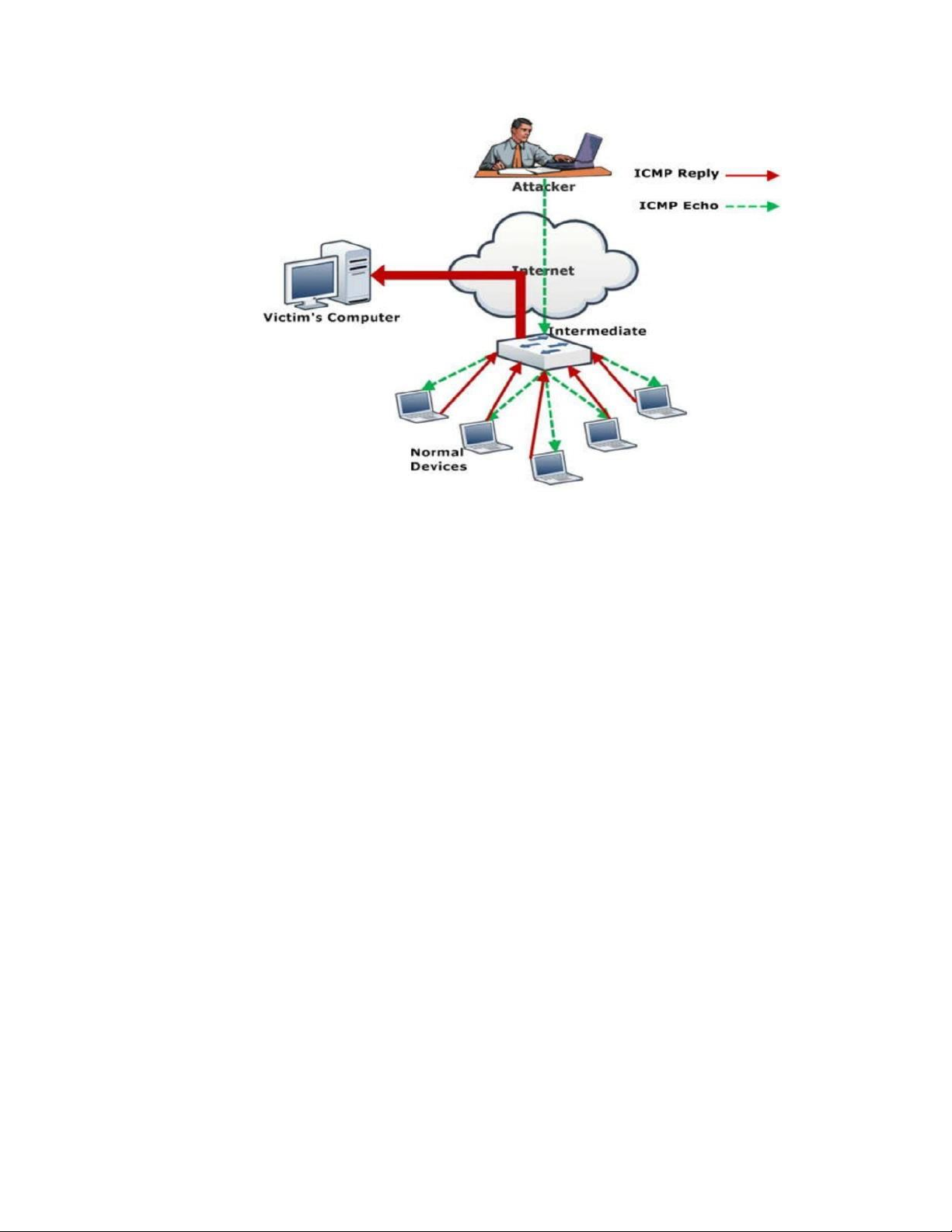

Tấn công từ chối dịch vụ phân tán (DDoS) là một loại tấn công từ chối dịch vụ đặc biệt

áp đảo mục tiêu hoặc cơ sở hạ tầng liên quan với lưu lượng độc hại. Điều này đạt được bằng

cách sử dụng bot, một mạng máy tính bị xâm nhập bởi phần mềm độc hại và các thiết bị khác,

dưới sự điều khiển từ xa của kẻ tấn công (tham khảo minh họa trong Hình 1) [1]. Nó cản trở

nghiêm trọng băng thông và kết nối dẫn đến gián đoạn tất cả các dịch vụ trên mạng [2]. Hệ lOMoARcPSD| 37054152

sinh thái đám mây bị tổn thất tối đa do từ chối dịch vụ hoàn toàn và suy thoái dịch vụ [3]. Mục

tiêu chính của cuộc tấn công DDoS là sự sẵn có của các tài nguyên cho người dùng chân chính.

Lũ độc hại làm quá tải mạng, vượt quá khả năng băng thông của nó và làm gián đoạn các dịch

vụ [4]. Phạm vi mục tiêu thay đổi tùy theo các tổ chức tài chính, các nhà cung cấp dịch vụ

chăm sóc sức khỏe và các cơ quan chính phủ đến các mạng công cộng trọng điểm thấp [2].

Rất khó để phân biệt lưu lượng tấn công trong một cuộc tấn công DDoS vì nó giống với

lưu lượng hợp pháp [5]. Chúng hoạt động rất chặt chẽ với các gói mạng bình thường, mặc dù

với số lượng và nồng độ cao hơn đối với nạn nhân [6]. Điều này phổ biến hơn trong giai đoạn

đầu của cuộc tấn công, đặc biệt là trong các cuộc tấn công tỷ lệ thấp và lưu lượng truy cập thấp

[5]. Cuộc tấn công thường được đo bằng các tham số thể tích như gói tin trên giây, bit trên giây

và kết nối trên giây [6]. Một cuộc tấn công độc hại từ một số lượng nhỏ các nút dễ phát hiện

và giảm thiểu hơn. DDoS sử dụng một số lượng lớn đáng kể các nút và hành vi tập thể sẽ cắt

đứt đáng kể bất kỳ cơ hội nào để gửi các yêu cầu không độc hại [7]. Các thiết bị bị xâm nhập

truyền một lượng lớn các gói tin mà không có bất kỳ sự gián đoạn nào qua mạng, đánh lừa nạn

nhân nhận ra chúng là lưu lượng truy cập hợp pháp. Kết quả là, không chỉ máy chủ giao tiếp

với các thiết bị khác nhau nhưng với các loại gói tin khác nhau [8]. Cuộc tấn công DDoS đã

được chứng minh là một chiến trường tài nguyên giữa những người bảo vệ và kẻ tấn công; tài

nguyên càng nhiều thì khả năng thành công càng cao [9] lOMoARcPSD| 37054152

Hình 1: Tấn công từ chối dịch vụ phân tán

Các cuộc tấn công DDoS có thể được phân loại là các cuộc tấn công brute-force, các

cuộc tấn công giả mạo và các cuộc tấn công tràn ngập. Các cuộc tấn công gây ngập lụt là phổ

biến nhất và nghiêm trọng nhất trong ba cuộc tấn công, cản trở băng thông mạng và chặn tất

cả các yêu cầu hợp pháp. Các phương pháp tiếp cận sinh tồn tập trung vào các nạn nhân mục

tiêu duy nhất và yêu cầu nạn nhân tự phát hiện và quản lý cuộc tấn công. Tuy nhiên, lũ lụt trên

toàn mạng đòi hỏi phải có các phương pháp giảm thiểu trước khi nó đến được với nạn nhân,

điều này phù hợp cho các cuộc tấn công đa mục tiêu. DDoS không thể bị chặn hoặc ngăn chặn

hoàn toàn bằng cách cài đặt các bản vá phần mềm và triển khai các thiết bị. Do đó, các nhà

cung cấp dịch vụ Internet hoặc sử dụng dịch vụ lọc hoặc cung cấp quá mức mạng của họ. Cả

hai phương pháp này đều không khả thi về mặt tài chính [10].

Kiến trúc DDoS chủ yếu bao gồm các thây ma dựa trên mô hình của người xử lý và trò

chuyện chuyển tiếp trên Internet. Tất cả các thông tin liên lạc giữa trình xử lý và cuộc tấn công lOMoARcPSD| 37054152

thường được mã hóa, làm cho cuộc tấn công trở nên vô hình khi bị phát hiện. Những kẻ tấn

công giả mạo địa chỉ MAC và IP và được phân phối tốt về mặt địa lý, khiến việc phát hiện trở nên tẻ nhạt

Các cuộc tấn công DDoS đã phát triển nhanh chóng theo thời gian và trở nên rất tinh

vi. Các cuộc tấn công DDoS ảnh hưởng nghiêm trọng đến các nguồn lực máy tính, tài chính và

cơ sở hạ tầng của tổ chức [11]. Số lượng các cuộc tấn công DDoS đã tăng lên theo cấp số nhân

trong những năm qua, thậm chí không hề gây ảnh hưởng đến các nhà cung cấp dịch vụ đám

mây lớn như Microsoft và Amazon EC2 [5]. Khoảng 79 quốc gia đã bị ảnh hưởng bởi các cuộc

tấn công DDoS trong quý đầu tiên của năm 2018. Thời gian tấn công dài nhất là khoảng 297

giờ [12]. Một cuộc tấn công 1,3 TBps đã được báo cáo ảnh hưởng đến GitHub. Một cuộc tấn

công 1,7 TBps đã được báo cáo sau đó sau cuộc tấn công vào GitHub [13]

Một số ngân hàng đã thành lập đã bị ảnh hưởng nghiêm trọng bởi cuộc tấn công DDoS

cao nhất 160 Gbps và 32 triệu gói mỗi giây vào tháng 4 năm 2019 [14]. Các khoản thiệt hại về

tiền tệ khoảng 491 tỷ đô la đã được báo cáo chỉ trong năm 2014 [11]. Giữa đại dịch COVID-

19 (giữa tháng 8 năm 2020), một cuộc tấn công tống tiền DDoS trên toàn thế giới lên tới 2TBps,

nhắm mục tiêu vào ngành tài chính và du lịch, đã được báo cáo bởi NetScout [15]. Người ta

dự đoán rằng các cuộc tấn công DDoS sẽ tăng gấp đôi từ 7,9 triệu vào năm 2018 lên 15,4 triệu

vào năm 2023 [16]. Những con số này, lưu lượng tấn công và thời gian cho thấy rõ ràng mức

độ nghiêm trọng của mối đe dọa của các cuộc tấn công DDoS [14]

Các phương pháp và công nghệ khác nhau đã được sử dụng trong những năm trước để

giải quyết cuộc tấn công tiêu hao tài nguyên nghiêm trọng này, chẳng hạn như học máy [17–

19], học sâu [20,21], học tăng cường [22], SDN [23–27], giao thức điều chỉnh [28,29], bộ phân

loại lưu lượng mạng [30,31], ảo hóa chức năng mạng [32–34], điện toán sương mù [35] và

chấm điểm danh tiếng, trong số những thứ khác. Ngoài việc phải vật lộn với khả năng mở rộng,

tính toán cao và chi phí giao tiếp, các phương pháp nói trên không hoạt động hiệu quả trong

các cuộc tấn công DDoS trong thế giới thực. Họ không chỉ bị ảnh hưởng bởi số lượng botnet

và lưu lượng truy cập liên quan ngày càng tăng [13,15] mà còn do sự phức tạp và ngày càng

gia tăng của các cuộc tấn công DDoS [11]. lOMoARcPSD| 37054152 1.1 Thực trạng

Với những hạn chế và tình trạng hiện tại của các phương pháp tiếp cận nói trên và

ngày càng gia tăng sai lầm của các cuộc tấn công DDoS, nhu cầu và cần có các giải

pháp hiệu quả hơn dựa trên các công nghệ mới để phát hiện và giảm thiểu. Trong

bối cảnh này, blockchain đã nổi lên như một đối tác đầy hứa hẹn, tận dụng các đặc

điểm cơ bản của nó về phân quyền, thái độ không tin cậy bên trong và bên ngoài,

tính bất biến, tính toàn vẹn, ẩn danh và khả năng xác minh để giải quyết các cuộc tấn công DDoS. 1.2 Động lực

Cần có hiểu biết tổng thể về ứng dụng công nghệ mới để nâng cao hiệu quả. Do đó,

điều quan trọng là phải thực hiện một cuộc khảo sát toàn diện về việc giảm thiểu

DDoS bằng cách sử dụng công nghệ blockchain. Theo hiểu biết tốt nhất của chúng

tôi, không tồn tại một cuộc khảo sát nào thảo luận về những tiến bộ liên quan cụ

thể đến việc giảm thiểu DDoS bằng cách sử dụng blockchain. Các cuộc khảo sát

tập trung vào các công nghệ và kỹ thuật giảm thiểu DDoS khác hoặc bao gồm một

số nghiên cứu dựa trên blockchain cho một miền cụ thể như một phần của bài đánh

giá của họ. Do đó, bài đánh giá này nhằm mục đích che lấp khoảng trống kiến thức

này để miền này nghiên cứu các giải pháp mới và hiệu quả bằng cách sử dụng blockchain

1.3 Mục tiêu đóng góp

Sau phần thảo luận, bài báo này chủ yếu nhằm đạt được các mục tiêu sau:

1. Để thảo luận về các ứng dụng hiện tại của blockchain để giảm thiểu DDoS trong tất cả các các miền

2. Để cung cấp một đánh giá toàn diện về các nghiên cứu xung quanh lĩnh vực này

3. Để phân loại các cách tiếp cận giảm thiểu dựa trên phương pháp, công nghệ, kỹ thuật chiếm ưu thế

4. Lập bảng các phát hiện cần thiết của tất cả các giấy tờ liên quan, cung cấp thông

tin chi tiết nhanh chóng về sự tiến bộ trong lĩnh vực nghiên cứu này lOMoARcPSD| 37054152 1.4 Bố cục

Nội dung ấu trúc như sau:

Phần 2 đặt nền tảng của kiến thức miền bằng cách thảo luận về các khái niệm chính

trong các cuộc tấn công DDoS và blockchain.

Phần 3 trình bày chi tiết quá trình xem xét này, bao gồm các tiêu chí bao gồm và loại trừ.

Phần 4 trình bày tổng quan sâu sắc toàn diện về các nghiên cứu có liên quan được

trích xuất trong miền này.

Cuối cùng, Phần 5 nêu bật những hạn chế và cơ hội, trong khi Phần 6 kết thúc

nghiên cứu, nêu bật sự cần thiết phải theo đuổi lĩnh vực của nghiên cứu hiện tại

2. Cơ sở lý thuyết

2.1 Các kiểu tấn công DDoS

Các cuộc tấn công DDoS nhằm từ chối quyền truy cập dịch vụ của những người

dùng hợp pháp nhắm mục tiêu đến sự sẵn có của tài nguyên mạng. Thủ tục tấn công

chủ yếu dựa vào quyền truy cập phân tán vào các thiết bị khai thác các lỗ hổng đã

biết [36]. Các cuộc tấn công được nhắm mục tiêu vào các lớp khác nhau của cơ sở

hạ tầng mạng, ví dụ: lớp ứng dụng, lớp truyền tải, v.v. [37,38]. Dựa trên kiến trúc

mạng, các cuộc tấn công DDoS được phân loại như sau [39]:

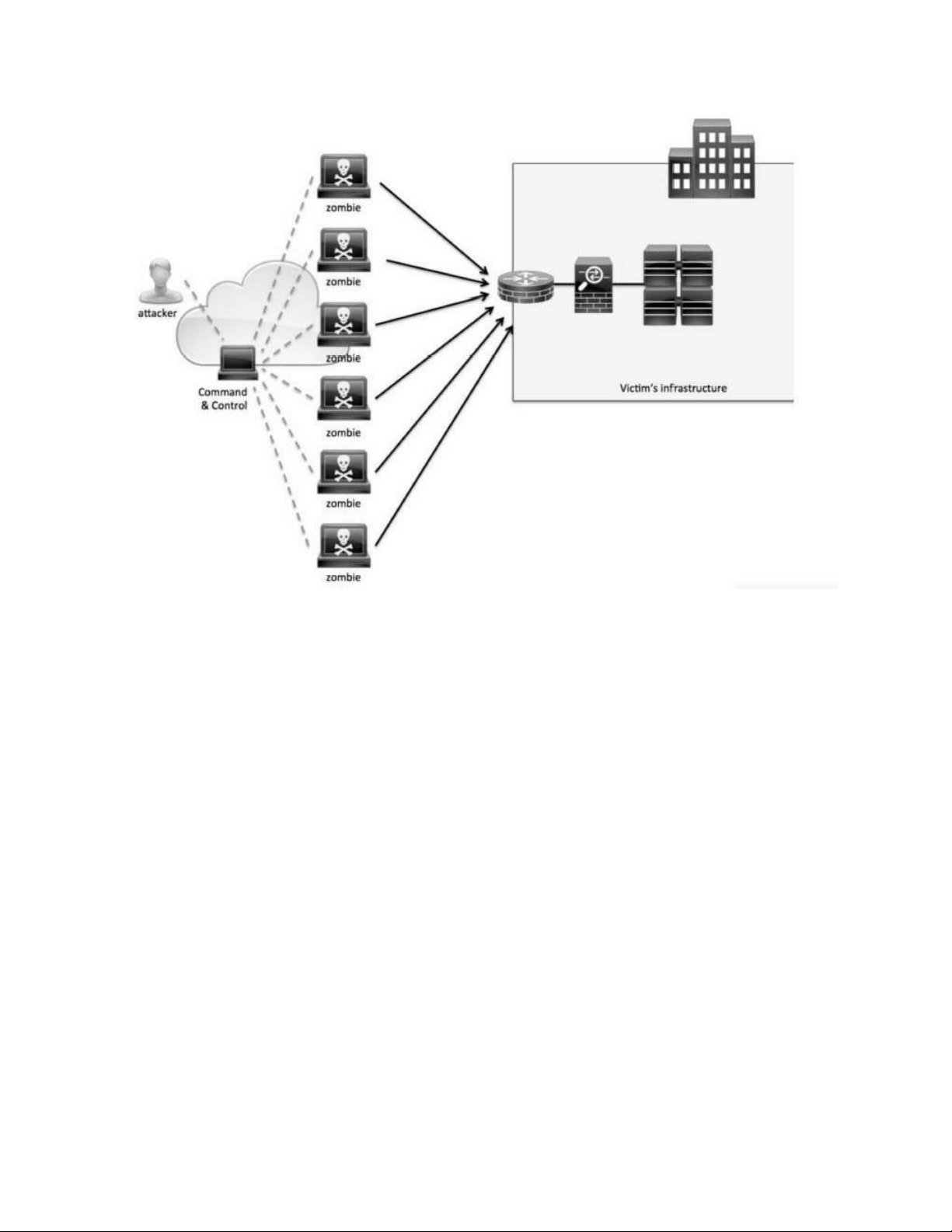

1. Tấn công lớp ứng dụng: Đây là kiểu tấn công kiến trúc mạng lớp bảy nhằm vào

mục tiêu cạn kiệt tài nguyên dẫn đến từ chối dịch vụ [38]. Kẻ tấn công tận dụng

các lỗ hổng của ứng dụng hoặc hệ thống, gây mất ổn định mạng. Những cuộc

tấn công này là thường bị nhầm lẫn là lỗi triển khai vì lưu lượng truy cập tốc độ

thấp cần thiết để thực thi chúng thành công. Ví dụ bao gồm HTTP lũ, Slowloris

và tấn công Zero-day. HTTP lũ là một cuộc tấn công theo đó quyền truy cập

liên tục được yêu cầu từ nhiều thiết bị, làm cạn kiệt khả năng của thiết bị được

nhắm mục tiêu. Một thiết lập điển hình cho HTTP lũ được trình bày trong Hình

2. Slowloris gửi các yêu cầu không hoàn chỉnh theo các khoảng thời gian được

xác định trước, nhằm mục đích giữ cho các kênh yêu cầu được tham gia trong lOMoARcPSD| 37054152

một khoảng thời gian dài, ngăn chặn truy cập hợp pháp vào các thiết bị đích [37–41]

Hình 2: Tấn công lớp ứng dụng

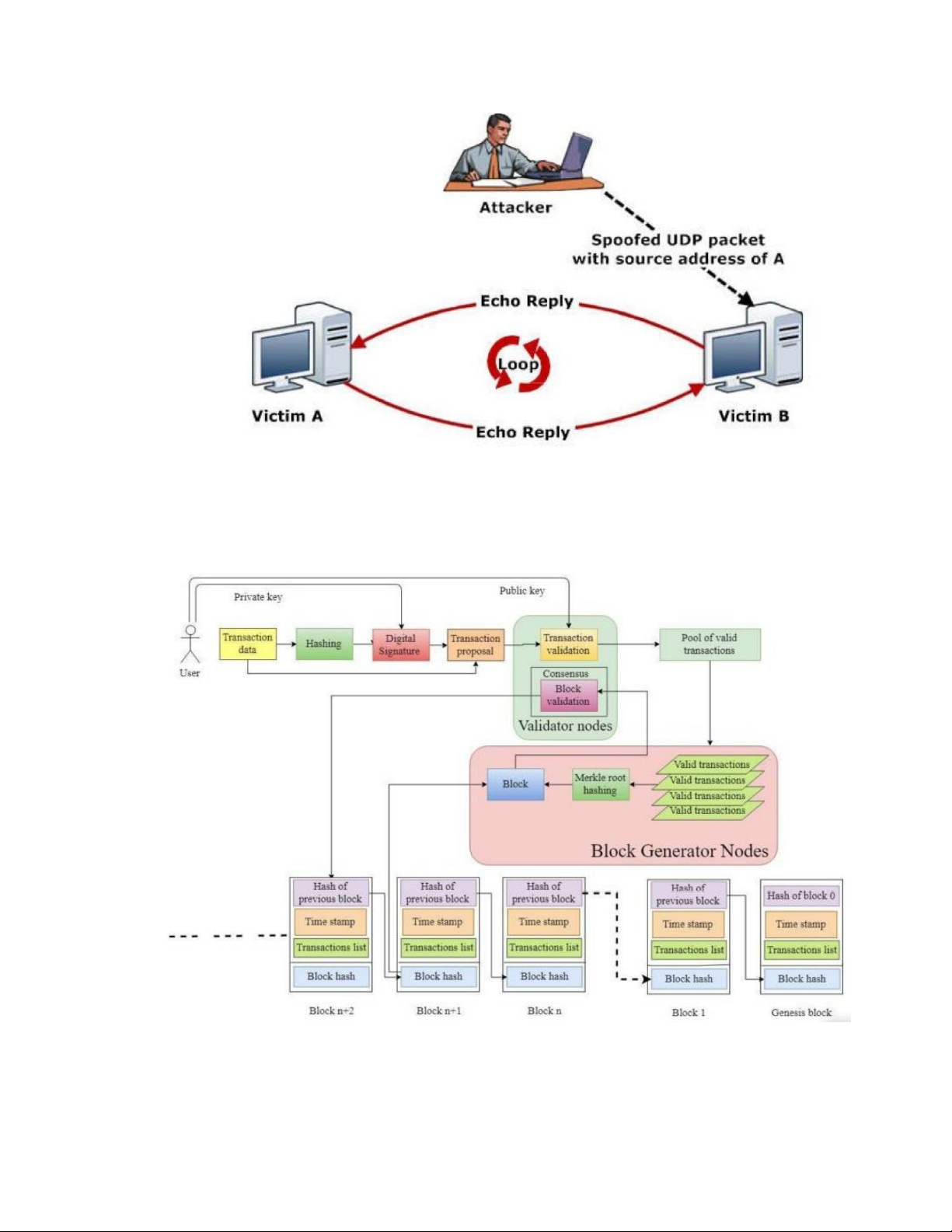

2. Tấn công cạn kiệt tài nguyên: Các lỗ hổng ở lớp mạng và lớp vận chuyển bị khai

thác bởi cuộc tấn công DDoS này. Đây cũng được gọi là các cuộc tấn công cạn

kiệt trạng thái làm cạn kiệt tài nguyên máy tính như sức mạnh tính toán và các

bộ nhớ chính và phụ. Vì cuộc tấn công này khai thác các lỗ hổng giao thức ngoài

việc quá lớn, nó còn tạo ra sự kết hợp giữa các thông điệp cụ thể và khối lượng

được gửi đến nạn nhân. TCP SYN lũ lụt gửi thông điệp SYN đến nạn nhân

nhưng không cung cấp xác nhận cho nạn nhân về việc thiết lập kết nối với địa

chỉ IP nguồn giả mạo. Theo cách này, tài nguyên mục tiêu sẽ cạn kiệt theo thời

gian, vì nó phản ứng với mỗi lần bắt tay nhưng không bao giờ nhận được bất kỳ

xác nhận nào từ kẻ tấn công [37,41]. Các ví dụ khác bao gồm Ping of Death, là

các gói ping lớn hơn 65,535 byte, khiến nạn nhân không thể truy cập được và

cuộc tấn công Smurf, làm mất ổn định các dịch vụ của nạn nhân bằng cách gửi

một khối lượng lớn các gói ICMP [39,41]. Như đã thấy trong Hình 4, kẻ tấn

công tạo ra một gói mạng gắn với một địa chỉ IP sai (giả mạo), truyền thông

điệp ping ICMP. Các nút mạng được yêu cầu trả lời. Các câu trả lời tuân theo

một vòng lặp vô hạn bằng cách được gửi trở lại các IP mạng lOMoARcPSD| 37054152

Hình 3: Tấn công làm cạn kiệt tài nguyên

3. Tấn công theo khối lượng: Một lượng lớn dữ liệu được gửi đến nạn nhân bằng

cách sử dụng botnet hoặc các phương pháp khuếch đại khác, làm cạn kiệt băng

thông giữa mục tiêu và mạng / internet lớn hơn. Giao thức UDP thường được

sử dụng để khai thác bất kỳ sự gia tăng quá mức nào về kích thước gói tin. Các

cuộc tấn công khuếch đại DNS thực hiện các yêu cầu dịch vụ để thay đổi trường

địa chỉ nguồn bằng địa chỉ của nạn nhân, gây ra sự khuếch đại phản hồi bởi các

máy chủ và làm cạn kiệt băng thông của nạn nhân, như được minh họa trong

Hình 3 [37,40,41]. Tương tự, ICMP lũ lụt gửi các gói tin bất thường đến các

máy chủ mục tiêu, khiến chúng không thể truy cập được với các yêu cầu hợp pháp [39–41]. lOMoARcPSD| 37054152

Hình 4: Tấn công theo khối lượng 2.2 Blockchain Hình 6: Blockchain lOMoARcPSD| 37054152

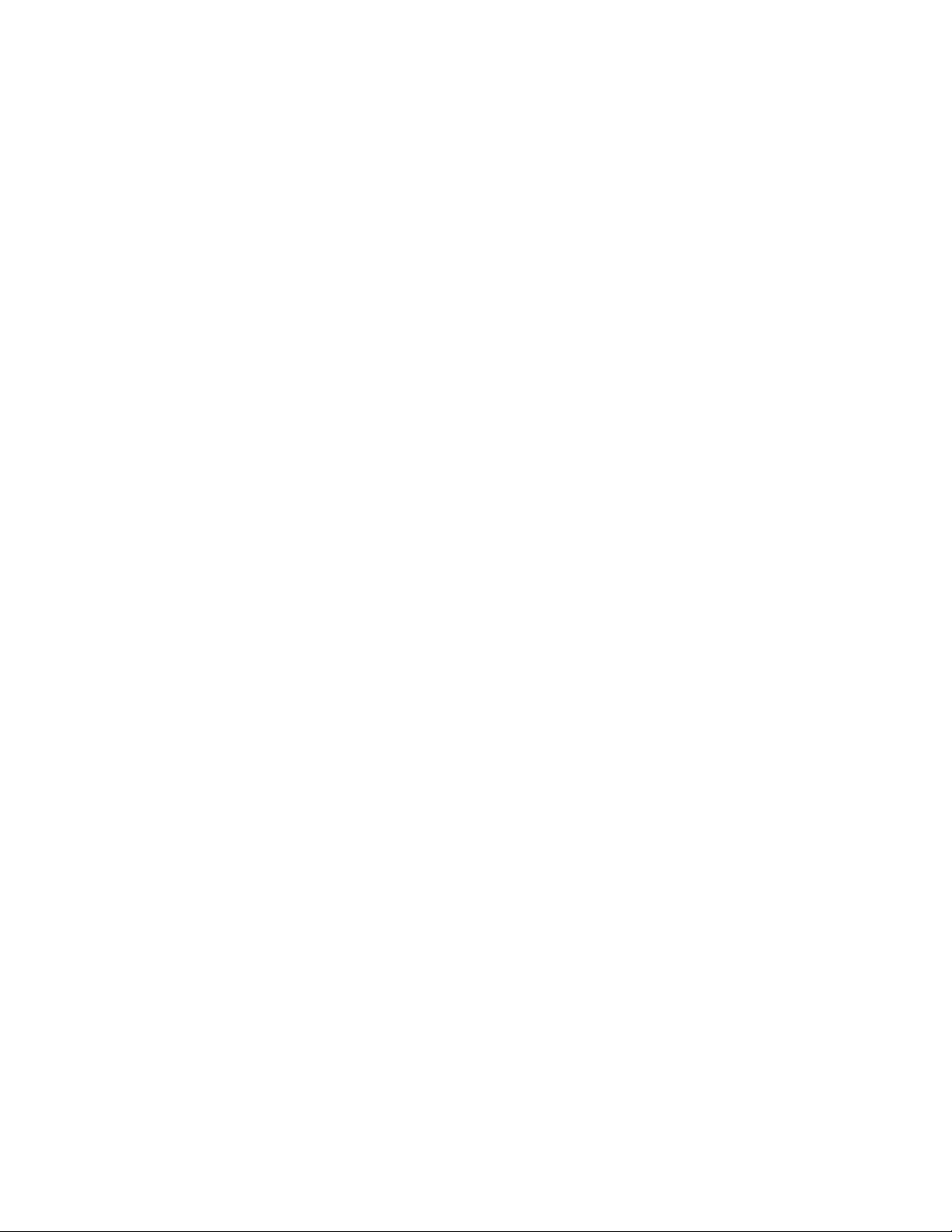

Blockchain nhằm vào danh sách các bản ghi được bảo mật bằng mật mã trên các

thiết bị điện toán có sẵn trên toàn cầu. Các bản ghi này được chứng nhận công khai,

không thay đổi và được tạo tuần tự được gọi là khối. Nó là một bản ghi phân tán

lưu giữ sổ cái có thể truy cập vào nhiều nút để lưu trữ hồ sơ. Nó là một chuỗi các

nút được kết nối với nhau bắt đầu từ khối gốc với mọi khối tiếp theo, lưu trữ thông

tin về nút trước đó (xem Hình 5). Các nút trong mạng này có khả năng chấp nhận

hoặc từ chối các giao dịch dữ liệu bằng cách liên tục quan sát các khối dữ liệu. Mỗi

bản ghi trong các khối này được đánh dấu thời gian và được thêm vào khi xác minh

trong toàn bộ chuỗi. Các hàm băm mật mã ánh xạ một thông báo đầu vào có kích

thước ngẫu nhiên thành một thông báo đầu ra có kích thước cố định được đưa ra

bởi {0,1}* - {0,1}n [44]. Mặc dù nó có thể không thay thế hoàn toàn các cơ chế chia

sẻ thông tin truyền thống, nhưng nó đại diện cho một mô hình mới trong việc chia

sẻ thông tin an toàn có thể xác minh và bất biến

Blockchain dựa trên các khối xây dựng quan trọng sau: cơ sở dữ liệu, khối, băm,

công cụ khai thác, giao dịch và cơ chế đồng thuận [45].

1. Cơ sở dữ liệu(Database): Khía cạnh này bao gồm khả năng cơ bản của

blockchains hoặc sự tích tụ của việc lưu trữ thông tin theo một phương pháp và

cấu trúc phi truyền thống (hàng và cột). Nó lưu trữ tất cả hồ sơ giao dịch của

những người dùng tham gia với thông lượng cao, không có kiểm soát trung tâm

và hồ sơ bất biến, trong số những hồ sơ khác

2. Khối(Block): Các khối lưu trữ dữ liệu liên quan đến các giao dịch khác nhau

giữa những người dùng tham gia. Chúng được liên kết với nhau để lưu trữ các

giá trị băm của các khối trước đó, tạo thành một vòng lặp dữ liệu được kết nối

chặt chẽ với nhau. Thường được chia thành hai, phần đầu chứa thông tin về khối

trong chuỗi, trong khi phần sau được liên kết với việc lưu trữ dữ liệu giao dịch thực tế [45,46]

3. Hash: Đây là những vấn đề toán học phức tạp chịu trách nhiệm xác định và xác

minh. Người khai thác phải giải quyết những vấn đề này để theo dõi một khối,

trong khi hàm băm cho hai thông báo không thể giống nhau, cho phép xác minh. lOMoARcPSD| 37054152

Một bảng băm được duy trì để lập chỉ mục hiệu quả trong khi các khối tiếp theo

lưu trữ các hàm băm của các khối trước đó trong chuỗi [45,47,48].

4. Công cụ khai thác(Miner): Một nút mạng giải quyết vấn đề tính toán xác định

vị trí một khối mới được gọi là công cụ khai thác khối. Các giao dịch mới được

phát trên toàn bộ chuỗi và những nỗ lực của người tham gia được khen thưởng

dựa trên bằng chứng công việc. Khối đã tạo được chấp nhận vào chuỗi khi các

thợ đào bắt đầu làm việc trên khối tiếp theo, để băm trước đó được lưu trữ, đảm

bảo tính liên tục của chuỗi [45,47].

5. Giao dịch(Transaction): Đây là lượng thông tin nhiệm vụ nhỏ nhất được lưu trữ

trong một khối sau khi được xác minh bởi đa số người tham gia trong chuỗi.

Các bản ghi có thể truy cập được xuyên suốt trong khi không thay đổi được

[45,48]. Hình 5 là một đồ họa thông tin chi tiết về quy trình thực hiện giao dịch

bên trong một chuỗi khối

6. Sự đồng thuận(Consensus): Sự đồng thuận đối với các bản ghi là một đặc điểm

chính trong blockchain đạt được thông qua các cơ chế đồng thuận khác nhau.

Những cái nổi tiếng là Proof of Work (PoW) và Proof of Stake (PoS); cái trước

thưởng dựa trên bằng chứng về công việc để tạo khối trong khi cái sau phân

phối công việc dựa trên mã thông báo tiền ảo của người tham gia [45,46]. 2.3

3. Đánh giá phương pháp luận

Phương pháp đánh giá từng bước được sử dụng cho nghiên cứu này như sau:

1. Lựa chọn các thư viện số phù hợp và phù hợp để tìm kiếm các tài liệu liên quan.

2. Thiết kế và cải tiến các cụm từ tìm kiếm dựa trên các từ khóa thiết yếu liên quan đến chủ đề nghiên cứu.

3. Sàng lọc các kết quả đã truy xuất dựa trên các bộ lọc tìm kiếm có liên quan đến các

nghiên cứu được liên kết với miền.

4. Lựa chọn các nghiên cứu xác định tiêu chí bao gồm và loại trừ dựa trên tiêu đề,tóm

tắt, từ khóa và nội dung. lOMoARcPSD| 37054152 3.1 Tài nguyên

Scopus (https://www.scopus.com) lập chỉ mục tất cả các thư viện và tạp chí kỹ thuật số

có liên quan chính trong khoa học máy tính và kỹ thuật. Nó cũng có một thiết kế tìm

kiếm toàn diện và thân thiện với người dùng. Do đó, nó đã được sử dụng làm công cụ

tìm kiếm chính cho bài đánh giá này.

3.2 Phương pháp tìm kiếm

Việc tìm kiếm tài liệu liên quan có thể được tóm tắt trong các bước sau

1. Cụm từ tìm kiếm dựa trên các từ khóa có liên quan trực tiếp đến chủ đề đang thảo

luận. Cụm từ tìm kiếm được sử dụng trong bài đánh giá này là “DDoS” VÀ “Giảm

thiểu(Mitigation)” VÀ(AND) “Sử dụng(Using)” VÀ(AND) “Blockchain” TRONG

“Tất cả các lĩnh vực”, để bao gồm tất cả các nghiên cứu có thể có liên quan đến các

lĩnh vực từ khóa. Cuộc tìm kiếm đã thu được tổng cộng 368 bài báo nghiên cứu.

2. Các bộ lọc sau đã được áp dụng cho các kết quả được truy xuất

Giới hạn theo Lĩnh vực Chủ đề — Kết quả được lọc theo Khoa học Máy tính

VÀ Kỹ thuật VÀ Toán học VÀ Khoa học Quyết định VÀ Đa ngành. Tổng cộng có

359 tài liệu đã được hiển thị. Tuy nhiên, nghiên cứu này muốn xác minh rằng các

lĩnh vực chủ đề không liên quan không chứa bất kỳ nghiên cứu liên quan nào. Nhiều

tài liệu liên quan đã được phân loại trong các miền không liên quan.

Do đó, bộ lọc đã xóa, đặt số lượng tài liệu chính trở lại 368.

Loại trừ theo Loại tài liệu — Kết quả được lọc theo Đánh giá và Đánh giá Hội

nghị. Tuy nhiên, trong một cuộc tìm kiếm riêng biệt, những tài liệu này đã được

kiểm tra để xác minh bất kỳ bài đánh giá nào được viết trong miền này.

Loại trừ mang lại 317 tài liệu

Limit by Language—Filter results by English. Six items were dropped, leaving

the number of items to 313 documents.

3.3 Tiêu chí bao gồm và loại trừ

Đánh giá này chủ yếu chọn các tài liệu dựa trên tiêu đề và tóm tắt của các nghiên cứu

đã được truy xuất. Tuy nhiên, không có nghiên cứu nào bị loại trừ chỉ dựa trên tiêu đề lOMoARcPSD| 37054152

và tóm tắt, trừ khi một phân tích toàn văn cho thấy nó không liên quan đến đánh giá

hiện tại. Các tiêu chí như sau:

1. Tiêu chí bao gồm

a. Các nghiên cứu báo cáo việc sử dụng blockchain để giảm thiểu DDoS

b. Tất cả các nghiên cứu trong lĩnh vực này cho đến nay đã được bao gồm (2015-2021)

2. Tiêu chí Loại trừ

a. Các nghiên cứu chỉ báo cáo DDoS hoặc giảm thiểu DDoS hoặc blockchain

b. Các cuộc khảo sát khác về giảm thiểu DDoS

c. Các nghiên cứu liên quan đến việc bảo vệ blockchain hoặc các ứng dụng của nó

d. Các bản in đầy đủ không có sẵn như Hội nghị chuyên đề và Hội thảo

e. Các khảo sát đã được lọc trong quá trình tìm kiếm

Trong số 313 tài liệu, 36 nghiên cứu được chọn dựa trên tiêu chuẩn. 36 nghiên cứu này

đã được phân tích và đánh giá toàn diện được trình bày trong phần tiến hành. Chúng

được lập bảng nhiều hơn để dễ sử dụng, làm nổi bật thiết yếu điểm cho hầu hết tất cả chúng.

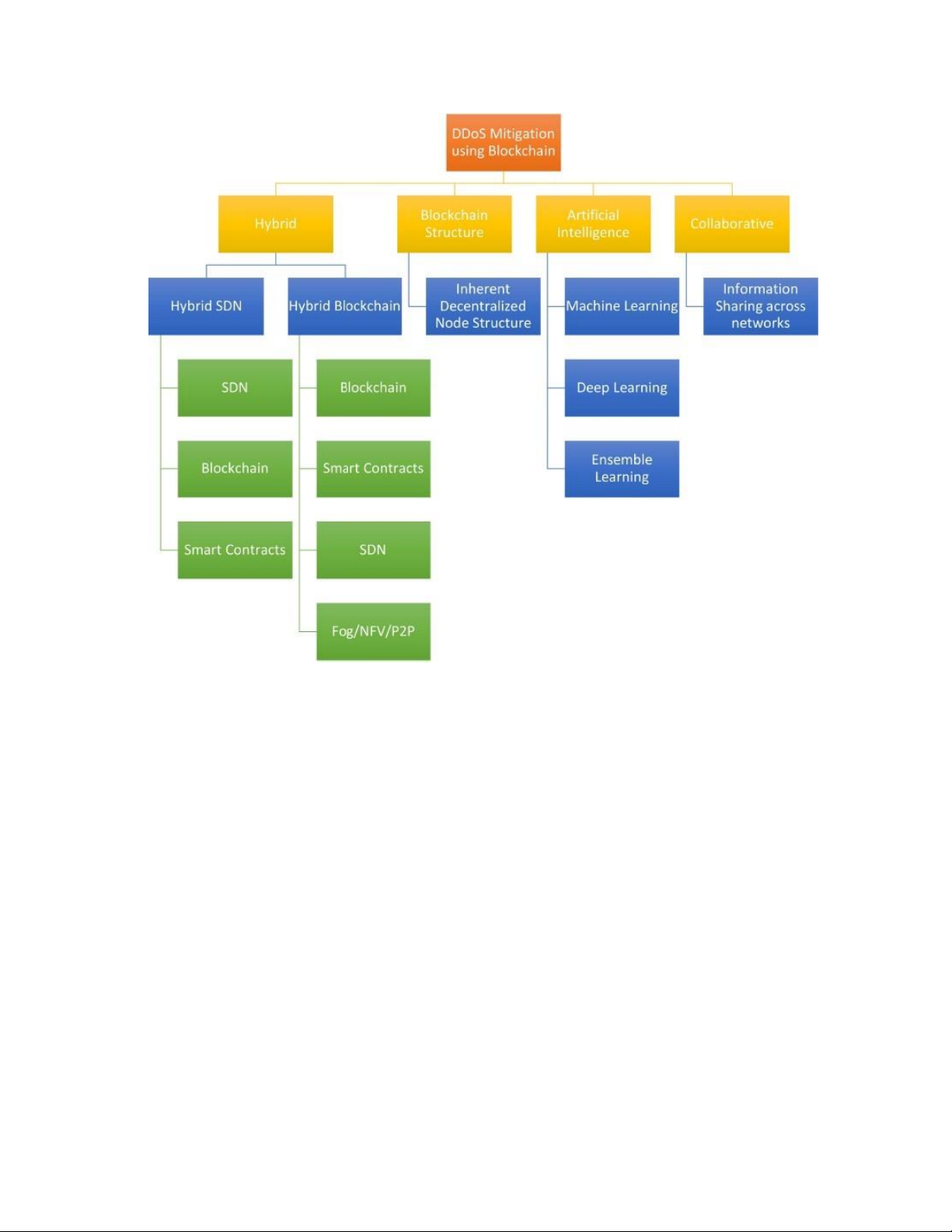

4. Đánh giá toàn diện và phương pháp giảm thiểu bằng Blockchain

Việc thiết kế các chương trình giảm thiểu thường liên quan đến kiến trúc nhiều mặt nhằm tăng

hiệu quả. Các phương pháp / công nghệ khác đã được sử dụng liên quan đến blockchain. Do

đó, các phần tiếp theo phân tích các giải pháp được nghiên cứu này xem xét, được phân loại

dựa trên phương pháp / công nghệ ưu thế. Việc phân loại không làm suy yếu vai trò của

blockchain đối với việc giảm thiểu DDoS trong tất cả các cách tiếp cận đã thảo luận.

Một lưu đồ phân loại cũng đã được đề xuất, như được thấy trong Hình 6, để có được sự hiểu

biết trực quan về miền đang thảo luận. Bài đánh giá được chia thành sáu phần phụ như sau: lOMoARcPSD| 37054152

4.1 Software-Defined Networking (SDN)

Cochain-SC đề xuất các kế hoạch mạng được điều chỉnh bởi blockchain bằng cách sử

dụng SDN và các hợp đồng thông minh để giảm thiểu DDoS ở cấp miền liên và nội bộ. Đề án

dựa trên hợp đồng thông minh Ethereum giúp nhiều miền dựa trên SDN giảm thiểu DDoS bằng

cách chia sẻ thông tin tấn công. Việc phát hiện tấn công DDoS trong miền được thực hiện bởi

lược đồ dựa trên Intra Entropy và lược đồ dựa trên Intra Bayes bằng cách đo lường tính ngẫu

nhiên và bất thường trong lưu lượng mạng. Tính ngẫu nhiên được đo bằng sFlow, theo đó nó

thực hiện tổng hợp luồng trong cuộc tấn công DDoS. Tính toán entropy sử dụng lý thuyết thông

tin của Shannon đo lường tính ngẫu nhiên của dữ liệu dựa trên nguyên tắc rằng luồng lưu lượng

truy cập đến địa chỉ IP của nạn nhân tăng lên đáng kể và tập trung về phía nạn nhân, dẫn đến

sự gia tăng entropy. Bộ phân loại học máy nhị phân xác định thay đổi là hợp pháp hay không

hợp pháp. Các gói bị nghi ngờ sẽ bị loại bỏ dựa trên các quy tắc mạng được xác định để giảm

thiểu. Miền nạn nhân chia sẻ thông tin qua các nút được kết nối SDN nơi mỗi bộ điều khiển

SDN truy xuất danh sách các IP bất hợp pháp để phát hiện và giảm thiểu tấn công. Kết quả thử

nghiệm chỉ ra rằng thiết lập được đề xuất là hiệu quả và tiết kiệm chi phí. Việc triển khai được

mô phỏng bằng cách sử dụng mininet, thư viện Scapy’s Python và Hping3 trong khi vẫn giữ

tốc độ tấn công từ 100 đến 500 Mbps [50] lOMoARcPSD| 37054152

Hình 6: Đề xuất phân loại mô hình giảm thiều bằng Blockchain

Co-IoT tận dụng bộ điều khiển SDN của mạng nạn nhân để phát hiện và giảm thiểu cuộc tấn

công DDoS trong các thiết bị IoT. Đồng thời, thông báo trên toàn miền về kẻ tấn công được

chia sẻ thông qua hợp đồng thông minh Ethereum. Do đó, các nút SDN còn lại đã sẵn sàng để

chặn bất kỳ lưu lượng nào đến từ miền tấn công. Các chương trình phát hiện và giảm thiểu cơ

bản hoàn toàn dựa vào hiệu quả của bộ điều khiển SDN [51]. Công việc tương tự đã được báo

cáo bởi [52]. Một thiết lập tương tự dành riêng cho mạng botnet Mirai được trình bày trong

[53], báo cáo tỷ lệ phát hiện thực là 95%. Mô phỏng được thực hiện trong một trình mô phỏng

được phát triển bằng Java.

Trong [54], các nhà nghiên cứu đã trình bày một phần cứng chung hợp tác và khả năng phòng

thủ được chia sẻ sơ đồ giảm thiểu DDoS. Khuôn khổ bao gồm các mạng do phần mềm xác

định cho các chính sách bảo mật tùy chỉnh theo kiểu phần mềm để quản lý ứng dụng (mã nguồn lOMoARcPSD| 37054152

mở Ryu) và ảo hóa chức năng mạng (sFlow hoặc NetFlow) để thực thi các chính sách bảo mật

bằng cách sử dụng phần cứng chung, chuỗi khối dựa trên Ethereum để quảng cáo và chia sẻ

thông tin về mối đe dọa gần thời gian thực (14 giây, thời gian để khai thác một khối) và các

hợp đồng thông minh dành riêng để xác định các quy tắc cộng tác và chia sẻ thông tin. Sức

mạnh chính của khung dường như là việc sử dụng phần cứng chung thông qua ảo hóa chức năng mạng

4.2. Blockchain and Smart Contracts

Cơ chế điều khiển tập trung trong các SDN hạn chế tài nguyên khiến chúng dễ bị tấn

công mạng, bao gồm cả DDoS. Một blockchain riêng tư phi tập trung có thể được sử dụng để

thiết lập các quy tắc luồng cho các nút sương mù hoạt động như bộ điều khiển SDN và các

thiết bị khác trong mạng. Chuỗi khối riêng tư cho phép các thợ đào hoàn nguyên về các quy

tắc hoặc khối dòng trước đó ngay khi các thợ đào phát hiện ra các quy tắc dòng bị lỗi trong

mạng. Tính bất biến dữ liệu của blockchain riêng tư không đảm bảo tính bảo mật của nó khỏi

các thiết bị sử dụng cùng một khóa băm và tệp genesis. Do đó, yêu cầu mã hóa nâng cao các

quy tắc luồng trước khi chèn khối

Hiệu suất của thiết lập như vậy được đo trên thiết bị Raspberry Pi dưới dạng bộ điều

khiển SDN, máy có bộ xử lý i5 làm công cụ khai thác và blockchain riêng tư dựa trên

goEthereum. Vì cơ chế kiểm soát SDN được phân cấp, kết quả chứng minh rằng

các nút sương mù khác có thể quay trở lại luồng trước đó ngay khi một trong các nút bị tấn

công. Kiến trúc triển khai trong lớp sương mù giúp giảm độ trễ và tiêu thụ năng lượng [55].

Một mạng ngang hàng phân tán sử dụng blockchain để bảo vệ tính toàn vẹn và bảo mật dữ liệu

trong mạng doanh nghiệp đã được thực hiện trong [56].

Kiến trúc kết hợp liên quan đến việc triển khai hợp đồng thông minh sử dụng blockchain.

Blockchain cho phép bảo vệ được chia sẻ trong khi hợp đồng thông minh phân phối các quy

tắc giữa các nút máy chủ trong mạng. Nó đo lượng phản hồi nhận được so với số phản hồi tối

đa được xác định trước. Mọi bất thường đều được kiểm tra thêm và địa chỉ IP của kẻ tấn công

được đưa vào danh sách đen. Sau khi phát hiện tràn ngập gói DDoS, tập lệnh giảm thiểu được lOMoARcPSD| 37054152

kích hoạt dẫn đến giảm các gói về 0 bằng cách chặn IP nằm trong danh sách đen, cho thấy sự

thành công của khung giảm thiểu. Opendaylight và mininet được sử dụng để thiết lập mạng,

python cho hợp đồng thông minh trong khi không có thông tin nào được cung cấp về blockchain

ngoại trừ nó là riêng tư. Một hạn chế chính trong cách tiếp cận này là tốc độ phản hồi gói được

xác định trước. Bất kỳ quá trình truyền gói nào vượt quá các quy tắc được xác định trước, thậm

chí hợp pháp, đều có khả năng bị chặn do về bản chất của việc thực hiện. Tài liệu tham khảo

[57] tập trung vào việc mở rộng chuỗi khối bên trong mạng IoT để lưu trữ an toàn các tệp cấu

hình tài sản từ SDN hoặc NFV. Vấn đề miền đặc biệt đang mở rộng blockchain trong sương

mù để tránh bị tấn công 51% để mạng IoT có thể được bảo vệ một cách đáng tin cậy bằng cách

sử dụng blockchain. Về cơ bản, Blockchain được sử dụng như một sổ cái trong thiết lập mạng

của họ để xác thực người dùng như một biện pháp bảo vệ chống lại các cuộc tấn công DDoS.

Một khung khái niệm tương tự đã được [58] báo cáo bằng cách sử dụng bộ điều khiển SDN

được nhúng trong hợp đồng thông minh để phát hiện và giảm thiểu. Việc chia sẻ thông tin được

đề xuất ở cấp độ toàn cầu hoặc nội bộ, tương tự như [50].

Một blockchain được phép công khai cố gắng lấp đầy khoảng trống giữa mạng lưới liên minh

công cộng và không được phép công khai để đạt được điều tốt nhất của cả hai mô hình. Một

nền tảng tình báo về mối đe dọa mạng sử dụng blockchain được phép mã nguồn mở được thảo luận trong [59].

Về cơ bản, blockchain được sử dụng để lưu trữ hồ sơ và các hợp đồng thông minh được

sử dụng để đảm bảo logic bất biến. Với mạng được xác định bằng phần mềm để tăng cường

giảm thiểu, điều này đóng vai trò như một nền tảng hợp tác để giảm thiểu DDoS. Nền tảng hợp

tác tận dụng các khả năng của blockchain đối với dữ liệu bằng chứng giả mạo và chia sẻ thông

tin an toàn giữa những người tham gia mạng cho quá trình giảm thiểu. Điều này đã được triển

khai trên blockchain HLF để đánh giá hiệu suất trong thiết lập SDN đa miền. Thiết lập SDN

được mô phỏng bằng Kathara, Ryu và OpenVSSwitch trên Ubuntu 16.04. Lưu lượng được

giám sát liên tục dựa trên nhật ký máy chủ danh sách đen trong HLF, nhật ký này liên tục được

cập nhật và chia sẻ giữa các mạng. Khi bị phát hiện, IP trong danh sách đen sẽ bị chặn ngay

lập tức dựa trên các quy tắc logic được thiết lập trong hợp đồng thông minh. Chia sẻ thông tin lOMoARcPSD| 37054152

an toàn giữa các cộng tác viên là cơ chế giảm thiểu cần thiết. Tuy nhiên, kết quả cho thấy độ

trễ và thông lượng giao dịch giảm, làm nổi bật nhu cầu tính toán công suất cao

BlockSDSec sử dụng blockchain làm dịch vụ giảm thiểu DDoS trong SDN. Khung SDN

sử dụng giao thức OpenFlow (OF) để thiết lập giao tiếp giữa bộ điều khiển và bộ chuyển mạch.

Ý tưởng chính là sử dụng blockchain trên các công tắc OF để duy trì tính toàn vẹn của dữ liệu

khỏi bất kỳ hình thức giả mạo nào do cuộc tấn công DDoS trong khi liên hệ với bộ điều khiển.

Hơn nữa, dữ liệu từ mỗi lớp cho SDN cũng được thêm vào khối, đảm bảo tính toàn vẹn và xác

thực. Toàn bộ thử nghiệm tập trung vào việc triển khai mà không có chi tiết về kịch bản thử

nghiệm. Đặc biệt, thiết lập chưa được kiểm tra khả năng phục hồi DDoS [60]. Việc chuyển dữ

liệu tương tự ở mức OF đã được báo cáo trong [61]. Mạng chuỗi khối ở cấp ứng dụng và cấp

thiết bị đã được thêm vào [62]. Mỗi nút dường như là một phần của mạng blockchain sở hữu

một hàm băm duy nhất và các hàm băm tương đối. Điều này giúp thiết bị khôi phục từ bất kỳ

dữ liệu giả mạo nào mà người kiểm soát không chú ý ngay lập tức. Chi tiết triển khai rất khan

hiếm và rất có thể nó giống như một khung khái niệm. Lớp trung gian dựa trên blockchain giữa

cơ sở hạ tầng và lớp điều khiển trong UAV lưu trữ thông tin liên lạc và thông tin người điều

khiển, hoạt động như một người trung gian bảo mật, bất biến và minh bạch. Mỗi giao tiếp được

lưu trữ dưới dạng giao dịch trên các nút theo dõi bất kỳ UAV độc hại nào truyền và tránh lỗi điểm đơn [63].

Đồng hồ thông minh cung cấp tính năng định giá thời gian thực, tiêu thụ năng lượng,

tự động hóa chẩn đoán, thanh toán, giám sát, v.v. Những đồng hồ thông minh này đã bị tràn

ngập bởi các cuộc tấn công DDoS khiến chúng trở thành vectơ mới cho các cuộc tấn công

mạng. Cơ chế kiểm soát truy cập tập trung là cốt lõi của các cuộc tấn công này. Bài báo trình

bày một kiến trúc kiểm soát truy cập phi tập trung bằng cách sử dụng các hợp đồng thông minh

trên Ethereum. Kiểm soát truy cập dựa trên chuỗi khối là hiệu quả và bất biến. Kiến trúc phi

tập trung được triển khai bằng Ropsten, mạng thử nghiệm chính thức của Ethereum. Tất cả các

thiết bị thông minh được kết nối thông qua mạng ngang hàng, trong khi hợp đồng kiểm soát

truy cập được thiết kế dựa trên hợp đồng thông minh blockchain. Hợp đồng này quản lý việc

ghép nối chủ thể - đối tượng thông qua các quy tắc đã xác định. Mọi tương tác / hành động lOMoARcPSD| 37054152

giữa chủ thể và khách thể đều được điều chỉnh bởi các quy tắc trong hợp đồng. Kiến trúc được

triển khai và thử nghiệm bằng cách sử dụng trình mô phỏng Ganache và Ropsten, trong khi

việc triển khai hợp đồng thông minh sử dụng khung truffle. Các tác giả kết luận rằng cơ chế

truy cập phi tập trung đạt được tính bảo mật và hiệu quả cao hơn trong việc duy trì mạng [64].

4.3. Blockchain Structure

Một kế hoạch giảm thiểu CDN phi tập trung sử dụng blockchain riêng đã được thảo

luận trong [65]. Cấu hình bao gồm các nút quyền hoạt động như bộ tạo khối bằng cách sử dụng

thuật toán họ Dung sai lỗi Byzantine. Băng thông để tạo nút được cung cấp bởi một tập hợp

các nút riêng biệt được gọi là các nút băng thông. Điều quan trọng là phải phân biệt giữa hai

thực thể vì nó giảm thiểu khả năng sửa đổi khối trong khi sử dụng băng thông, đảm bảo an toàn

cho bản ghi hợp đồng và tạo ra các nút đáng tin cậy. Cấu trúc được coi là mạnh mẽ vì tính toàn

vẹn được kiểm soát chặt chẽ bởi các nút trung tâm trong cấu trúc phi tập trung. Một hạn chế

lớn của mạng IoT là điểm kiểm soát tập trung có thể được khắc phục bằng cách sử dụng các

thuộc tính phi tập trung của blockchain. Mỗi thiết bị được liên kết với một nút trong chuỗi khối

chứa băm và dấu thời gian. Tất cả thông tin do các thiết bị tạo ra được liên kết với khối tương

ứng. Mọi thông tin giả mạo sau khi xâm nhập mạng đều được phát hiện bằng cách khớp với dữ

liệu thiết bị với dữ liệu nút. Vì dữ liệu trên nút không thể bị giả mạo, thiết bị IoT và giao tiếp

được hoàn nguyên về trạng thái trước đó, do đó bảo vệ dữ liệu do thiết bị IoT tạo ra [66].

Tham khảo [67] đề xuất khung phát hiện DDoS cộng tác lấy cảm hứng sinh học bằng

cách sử dụng blockchain, hợp đồng thông minh và mạng nơ-ron mờ. Mỗi cộng tác viên được

lưu trữ trên một blockchain riêng tư để bảo vệ quyền riêng tư của họ và không chia sẻ dữ liệu

của họ với các cộng tác viên khác. Mạng nơ-ron mờ được sử dụng trong hợp đồng thông minh

để phát hiện và lọc các kết quả thử nghiệm. Khi phát hiện dữ liệu bất thường, kết quả được tải

lên một blockchain công khai mà tất cả các cộng tác viên của hệ thống đều có thể truy cập

được. Người dùng có thể tải các kết quả này xuống các khối riêng tư của họ mà không cần giao

tiếp trực tiếp giữa những người tham gia. Thí nghiệm này được thực hiện bằng vải Hyperledger. lOMoARcPSD| 37054152

Kết quả thử nghiệm kết luận rằng hệ thống yêu cầu trung bình 1,66 ms để lưu trữ mỗi phần

thông tin với độ chính xác phát hiện(accuracy) là 0,89 và thu hồi(recall) là 0,87

4.4 Artificial Intelligence

Các kỹ thuật máy học như KNN, cây quyết định và rừng ngẫu nhiên đã được chứng

minh có khả năng phát hiện DDoS. Blockchain có thể được sử dụng để lưu trữ an toàn các địa

chỉ IP nằm trong danh sách đen. Một blockchain dựa trên Ethereum chạy một Smart Contracts

lưu trữ các IP độc hại cùng với dấu thời gian của chúng được báo cáo trong [68]. Máy chủ được

thông báo để chặn lưu lượng liên quan. IP tự động được bỏ chặn sau một thời gian ngưỡng đã

đặt bằng cách tìm nạp IP bị chặn từ sổ cái blockchain. Các tác giả cho rằng cải tiến dựa trên

blockchain cung cấp bảo mật bổ sung cho các mô hình giảm thiểu DDoS hiện có. LSTM được

sử dụng để phát hiện DDoS bằng cách sử dụng blockchain để cho phép các thiết bị cạnh thực

hiện các hành động [69]. Các thiết bị IoT tương đối không an toàn so với các nút mạng truyền thống.

Mô hình được đề xuất phân tích lưu lượng mạng trên các thiết bị biên được kết nối qua

blockchain. Quá trình phân tích tạo ra các mẫu hành vi bất thường và thực hiện cơ chế phòng

thủ tấn công thông qua các hợp đồng thông minh được triển khai trên các nút. Các cuộc tấn

công được phát hiện bằng cách sử dụng mô hình dựa trên LSTM. Kiến trúc hệ thống thúc đẩy

việc phát hành quyền kiểm soát chủ sở hữu tài nguyên của blockchain trong khối đầu tiên và

chuyển giao dựa trên yêu cầu. Yêu cầu được cấp dựa trên chính sách kiểm soát truy cập được

lưu trữ bên trong blockchain, cấp quyền tự động cho các thiết bị biên thực hiện các hành động

trên mạng blockchain. Một mô hình khái niệm tương tự được trình bày trong [20] sử dụng

SDN, RNN-LSTM và các hợp đồng thông minh.

Theo truyền thống, các mạng công nghiệp được xác định bằng phần mềm dựa vào một

bộ điều khiển tập trung, dẫn đến một điểm lỗi không thể tránh khỏi do tấn công từ chối dịch

vụ. Một khuôn khổ blockchain dựa trên học tập sâu, theo đó tính xác thực của công tắc được

kiểm soát bởi blockchain và việc phát hiện bất thường được thực hiện bởi một máy Boltzmann

sâu, được trình bày trong [61]. Mỗi công tắc được đăng ký trên blockchain bằng cách sử dụng lOMoARcPSD| 37054152

khái niệm bằng chứng không có kiến thức và được xác minh bằng cách sử dụng cơ chế đồng

thuận. Các mô hình dựa trên học tập sâu được triển khai để xác định các đặc điểm của các cuộc

tấn công DDoS qua mạng. Khung đã được thử nghiệm bằng cách sử dụng trình giả lập mininet

— hai máy chủ để tạo luồng lưu lượng và PX ảo làm DBM máy phân tích lưu lượng. Mô hình

học sâu được đào tạo bằng cách sử dụng tập dữ liệu KDD để phát hiện bất thường trong hệ

thống mạng. Hiệu quả phát hiện đã tăng 5–10% được báo cáo từ thử nghiệm, trong khi chi phí

tính toán tương đối cao hơn so với các mô hình trước đó.

Một blockchain song song ảo với khả năng học tập theo nhóm không đồng nhất bảo vệ

mạng dựa trên blockchain thực tế khỏi các cuộc tấn công DDoS trực tiếp. Cơ chế dựa trên việc

tạo ra một blockchain nhân tạo dựa trên chiến thuật song song thực tế ảo và được kết nối với

blockchain gốc. Việc phát hiện và giảm thiểu DDoS được hướng dẫn bằng cách học tập hợp

được phân phối trên các nút blockchain ảo. Vì các blockchains này là các bản sao phản chiếu

của nhau, nên blockchain nhân tạo hướng dẫn hiệu quả việc phát hiện và phòng thủ các cuộc

tấn công DDoS trong blockchain thực tế. Học chuyển giao dựa trên tính toán, thử nghiệm và

đánh giá liên tục tối ưu hóa blockchain gốc để quản lý tấn công. AdaBoost và rừng ngẫu nhiên

được sử dụng làm chiến lược học tập theo nhóm bằng cách tích hợp các bộ phân loại nhẹ như

CART và ID3. Chiến lược phát hiện và giảm thiểu trong blockchain nhân tạo thể hiện hiệu suất

tốt, tối ưu hóa và hướng dẫn blockchain gốc chống lại các cuộc tấn công DDoS một cách hiệu

quả. Các kết quả thử nghiệm đã được chứng minh trong chuỗi khối nhân tạo, trong khi quá

trình học hỏi và tối ưu hóa của chuỗi khối gốc chưa được xác minh bằng thực nghiệm [70].

4.5. Collaborative Platforms

BloSS là một nguyên mẫu hợp tác và hợp tác để chia sẻ thông t in về mối đe dọa dựa

trên mô hình khuyến khích sử dụng blockchain, hợp đồng thông minh và mạng do phần mềm

xác định. Các cộng tác viên đăng thông tin về các mối đe dọa mới trên blockchain, theo đó dữ

liệu được lưu trữ lần đầu tiên trong IPFS và hàm băm liên quan được lưu trữ trong một khối

trên Ethereum. Thông tin nhạy cảm được mã hóa qua mạng dựa trên blockchain vì tính bảo

mật và tính toàn vẹn là điều cần thiết trong bất kỳ mô hình hợp tác nào. Đánh giá thử nghiệm

để xác định chi phí– phân tích lợi ích bằng cách sử dụng Truffle và Ganache được thực hiện

trong [71]. Một mô phỏng toàn cầu trên các nút địa lý cũng được thực hiện bằng AWS. Mô

hình này đã được chứng minh là thành công trên cả mạng địa phương và mạng toàn cầu. lOMoARcPSD| 37054152

[71,72]. Một cơ chế tín hiệu tương tự, SC-FLARE, được các tác giả trình bày riêng trong [73].

Những người tham gia thường thiếu động lực trong các hệ thống phòng thủ hợp tác. Một cơ

chế danh tiếng dựa trên khuyến khích cho BloSS đã được chứng minh trong [74]. Trong bối

cảnh thế giới thực, gánh nặng cuối cùng của việc từ chối lưu lượng thuộc về một nhà phân tích

an ninh mạng. Tham chiếu [75] đề xuất một bảng điều khiển trực quan hóa cho BloSS. Các

công nghệ sổ cái phân tán có thể rất hữu ích cho việc báo hiệu, phối hợp và điều phối bằng

cách sử dụng các hợp đồng thông minh dựa trên blockchain. Cơ chế phát hiện của SOChain

dựa trên việc liên tục quan sát các hành vi bất thường trong dữ liệu của các máy chủ và xác

định địa chỉ tấn công mới nhất. Nghiên cứu cho rằng việc trao đổi dữ liệu về mối đ e dọa không

công bằng là một trở ngại giữa các trung tâm điều hành an ninh. SOChain là một phân cấp nền

tảng trao đổi dữ liệu dựa trên khuyến khích, nơi chia sẻ thông tin được thưởng bằng cách sử

dụng mã thông báo tiền xu DDoS. Nền tảng dựa trên blockchain giúp khắc phục các vấn đề về

niềm tin và công bằng. Đối tác có thể sử dụng bộ lọc bloom để tìm kiếm dữ liệu mối đe dọa /

địa chỉ IP tương ứng đối với các bất thường hoặc các mối đe dọa trong mạng của họ. Bộ lọc

mở rộng cấp độ kép cũng được sử dụng để bảo vệ quyền riêng tư của dữ liệu được tải lên và

mua giữa các thực thể. Tính bảo mật được quan tâm khi sử dụng mã hóa đối xứng và trao đổi

khóa Diffie – Hellman, trong khi tính toàn vẹn thì đảm bảo bằng cách sử dụng một phương

pháp chữ ký. Bài báo đã trình bày chi tiết việc thực hiện từng cấp độ bộ lọc và trao đổi [76].

Các tác giả trong [77] đã sử dụng một cơ chế xếp hạng tập trung vào các nhà cung cấp mạng

chia sẻ thông tin trong một liên đoàn tin cậy. Khi cuộc tấn công DDoS được phát hiện bởi một

tác nhân bên ngoài, việc chia sẻ thông tin sẽ diễn ra trên mạng blockchain, ấn định điểm danh

tiếng dựa trên thông tin lịch sử. Điểm danh tiếng xác định việc phân bổ các nguồn lực để phòng

thủ tấn công và giảm thiểu được chỉ định để thể hiện khung đường dẫn dữ liệu. Về cơ bản,

Blockchain được sử dụng để lưu trữ và chia sẻ thông tin để cộng tác tính điểm trước khi bất kỳ

quy trình giảm thiểu nào được triển khai. DefenseChain là một tập đoàn khác để chia sẻ thông

minh về mối đe dọa và hoạt động trên cơ sở khuyến khích giữa các tổ chức để có tác động hiệu

quả đến quá trình giảm thiểu. Nền tảng tương đối yêu cầu ít tài nguyên hơn và thời gian triển

khai ngắn hơn. Thiết lập dựa trên bảo vệ Dolus bằng cách thực hiện giả vờ. Việc triển khai liên

quan đến đám mây NSF, theo đó thông tin được chia sẻ và khuyến khích sau khi Ferntic phát

hiện mối đe dọa bằng Python. DefenseChain liên quan đến việc phát hiện và giảm thiểu nhiều

giai đoạn về cập nhật chính sách, chuyển hướng lưu lượng tấn công và giả mạo, khiến nó chậm lOMoARcPSD| 37054152

hơn so với các mô hình tương tự. Mặc dù có yếu tố thời gian giảm thiểu phát hiện, tỷ lệ tái xuất

hiện là khá thấp [78]. MỘT hệ thống cộng tác sử dụng danh sách IP được mã hóa bằng thuật

toán AES thành một nhóm và hệ thống lưu trữ tệp phân tán được nhúng trong Ethereum được

báo cáo trong [79]. Hàm băm blockchain đảm bảo danh sách bằng chứng giả mạo. So với khác

tương tự, các nhà nghiên cứu đề xuất chỉ lưu trữ các giá trị băm trong hợp đồng thông minh,

có bản chất minh bạch. Thay vào đó, họ lưu trữ các IP được mã hóa trong bầy đàn và cung cấp

URL để người tham gia kiểm tra danh sách IP. Hợp đồng thông minh được sử dụng để xác

định các nguồn DDoS tiềm năng bằng cách so sánh thông tin được cung cấp bởi các cộng tác

viên khác nhau. Khi các IP tương tự được phát hiện từ nhiều nguồn, chúng được gắn cờ là các

mối đe dọa tiềm ẩn. Trong khi so sánh hợp đồng thông minh tương tự như giao thức đồng

thuận, các botnet tấn công xuất hiện từ các IP khác nhau và khác nhau trong các cuộc tấn công

khác nhau. Điều này trở thành một hạn chế lớn của cách tiếp cận được đề xuất. Một tác nhân

được phân bổ tại mỗi nút bao gồm nhiều thiết bị IoT và chia sẻ thông tin lưu lượng đi với những

người khác để xác định các cuộc tấn công DDoS có thể xảy ra. Trao đổi thông tin này sử dụng

hợp đồng thông minh để đảm bảo tính toàn vẹn của hợp tác và thông tin trong mạng IoT [80]

Các mối đe dọa từ nội bộ là một trong những vấn đề chính trong các mạng dựa trên cảm

biến IoT. Các nhà nghiên cứu điều tra tác động của việc giả mạo môi trường đối với lớp nhận

thức và đề xuất một khuôn khổ dựa trên Ethereum triển khai các hợp đồng thông minh và điện

toán biên, xác nhận dữ liệu đến. Điều này giúp duy trì tính toàn vẹn của dữ liệu để phân tích

và xử lý chính xác. Ethereum được triển khai trên mỗi nút cạnh bằng cách chỉ chọn một ứng

cử viên cho bằng chứng công việc trong khi phân phối kết quả xử lý cho tất cả các nút trong

chuỗi. Một hợp đồng thông minh được viết để xác nhận tính toàn vẹn dữ liệu của dữ liệu cảm

biến đến và các giá trị bị lỗi sẽ được sửa bằng cách sử dụng các điều kiện môi trường tiêu

chuẩn. Việc giả mạo nội bộ được sửa chữa và đăng ký với các chi tiết, chẳng hạn như dấu thời

gian, để phân tích. Thử nghiệm được thực hiện trên một cỗ máy công suất tính toán thấp và

Marvin, điều này cho thấy khả năng mở rộng của nó. Thử nghiệm kết luận sự thay đổi của dữ

liệu bị lỗi thành các giá trị hoạt động tiêu chuẩn trước khi chuyển tiếp chúng cho các quá trình

phân tích [81]; nghiên cứu này không đề cập cụ thể đến việc giảm thiểu DDoS. Tuy nhiên, các

chiến lược tương tự đã được các nhà nghiên cứu khác sử dụng để phát hiện DDoS trong mạng dựa trên IoT. lOMoARcPSD| 37054152

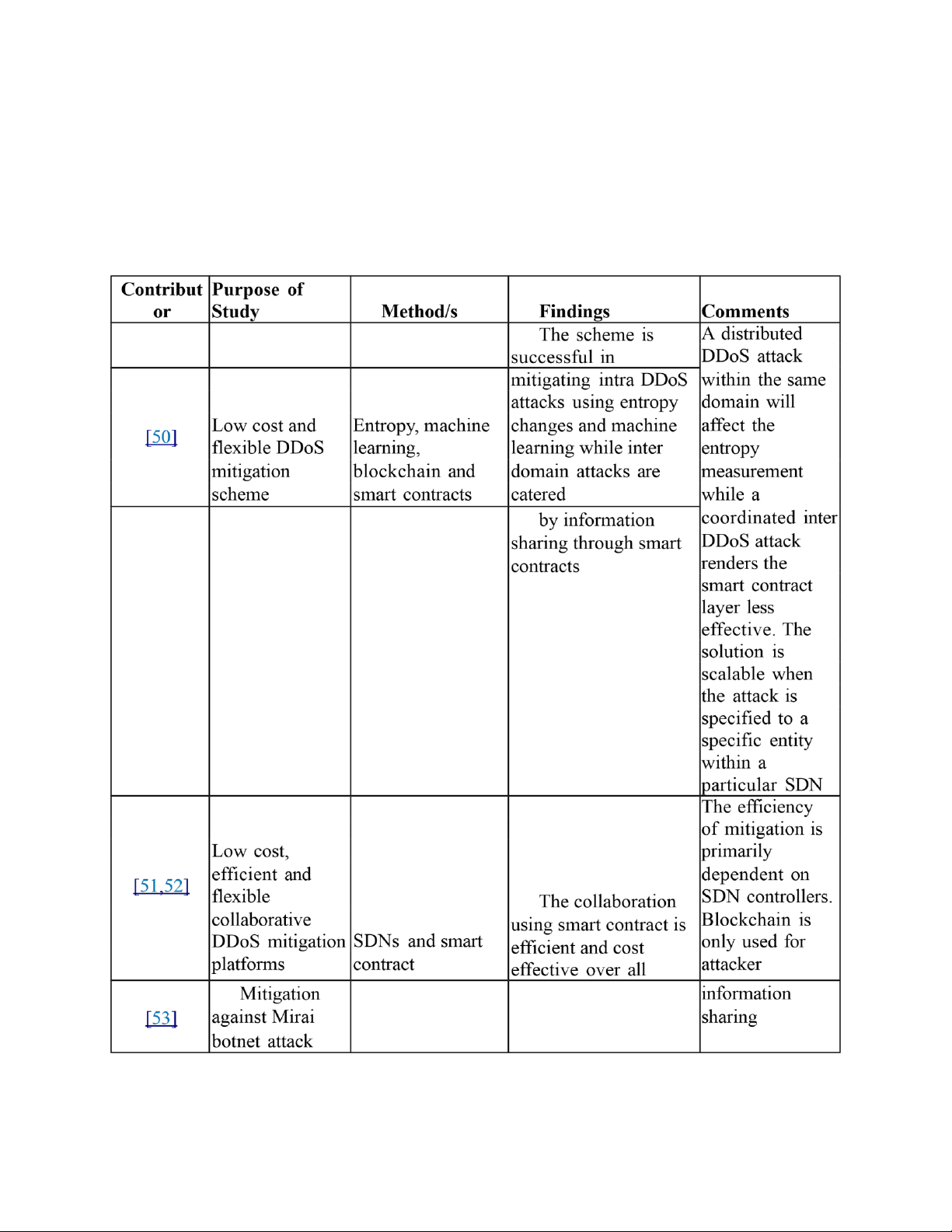

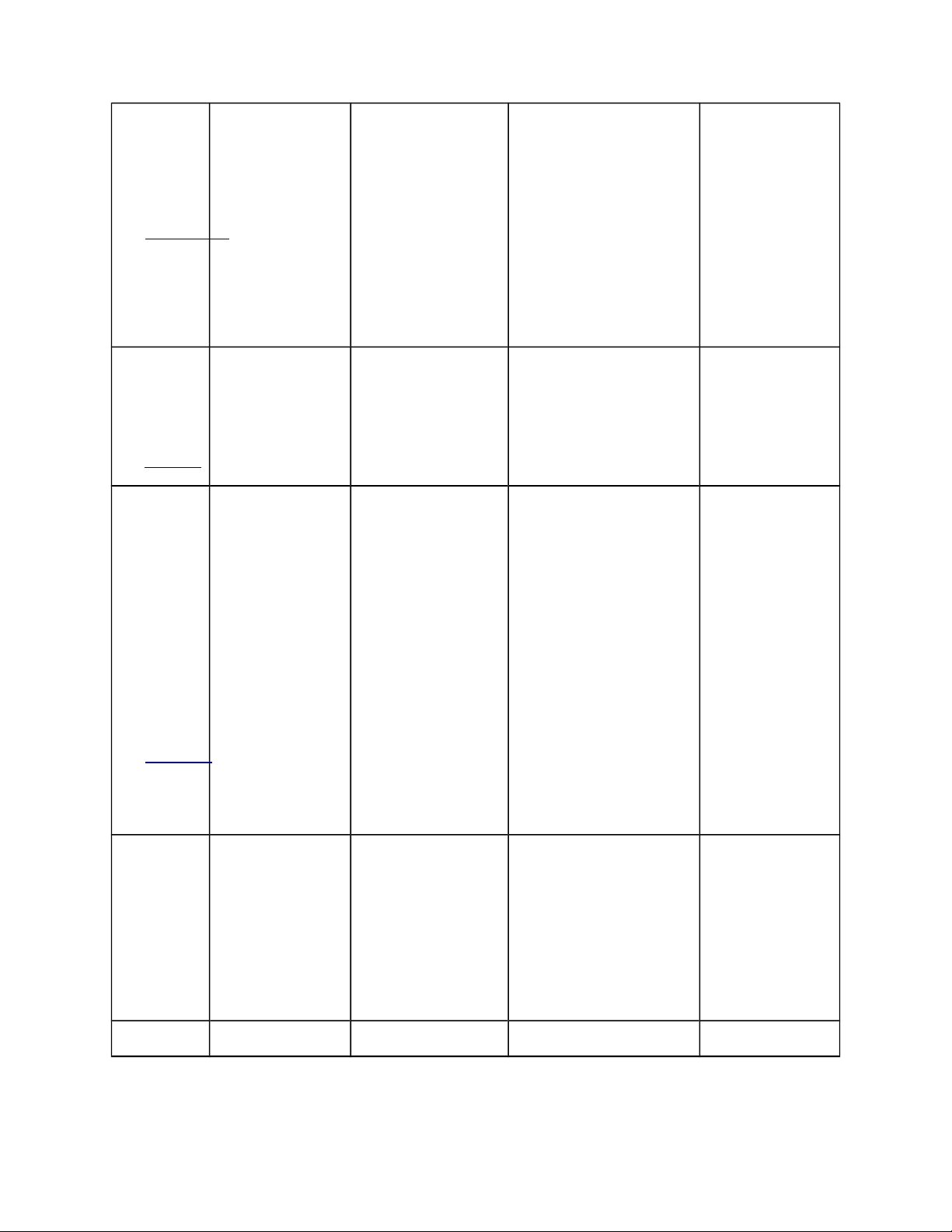

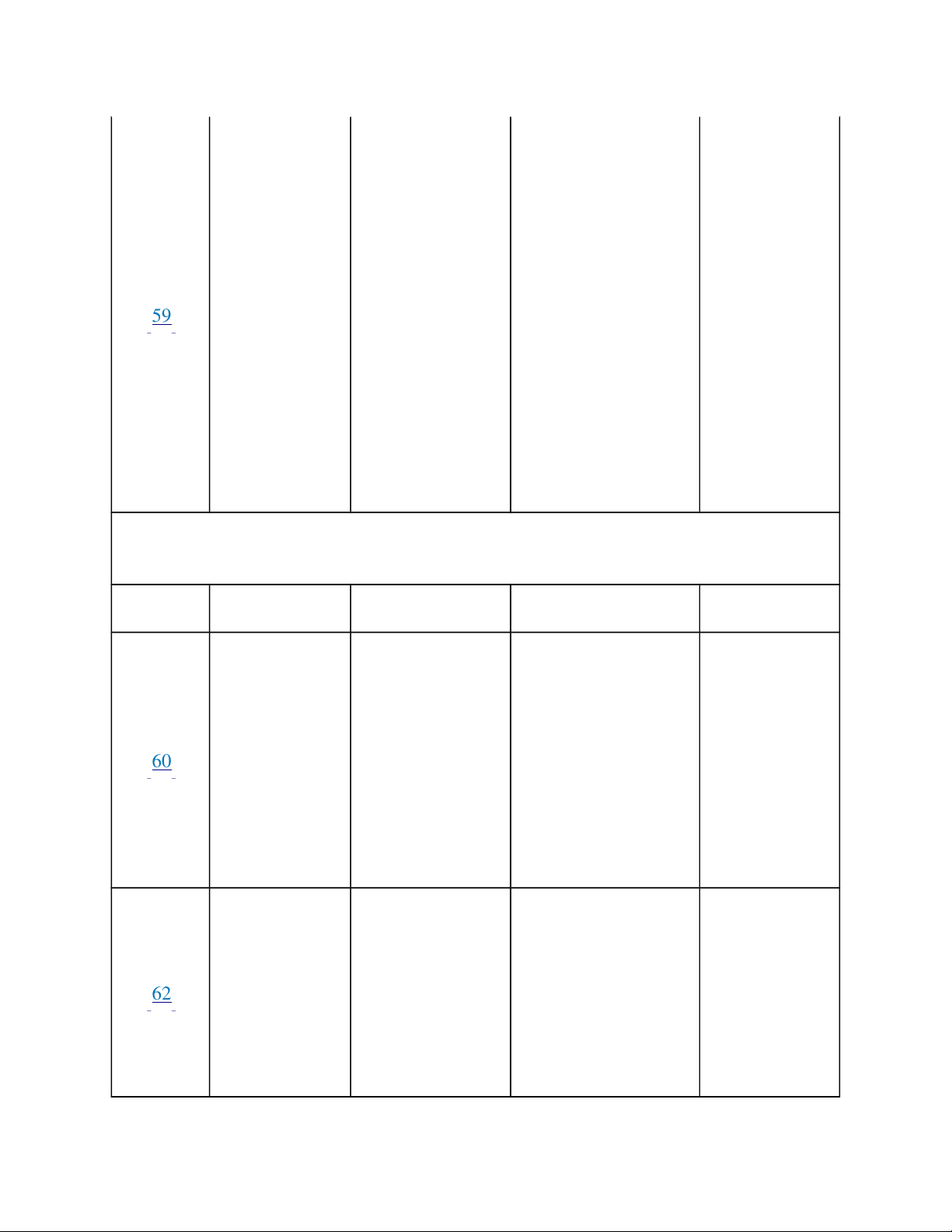

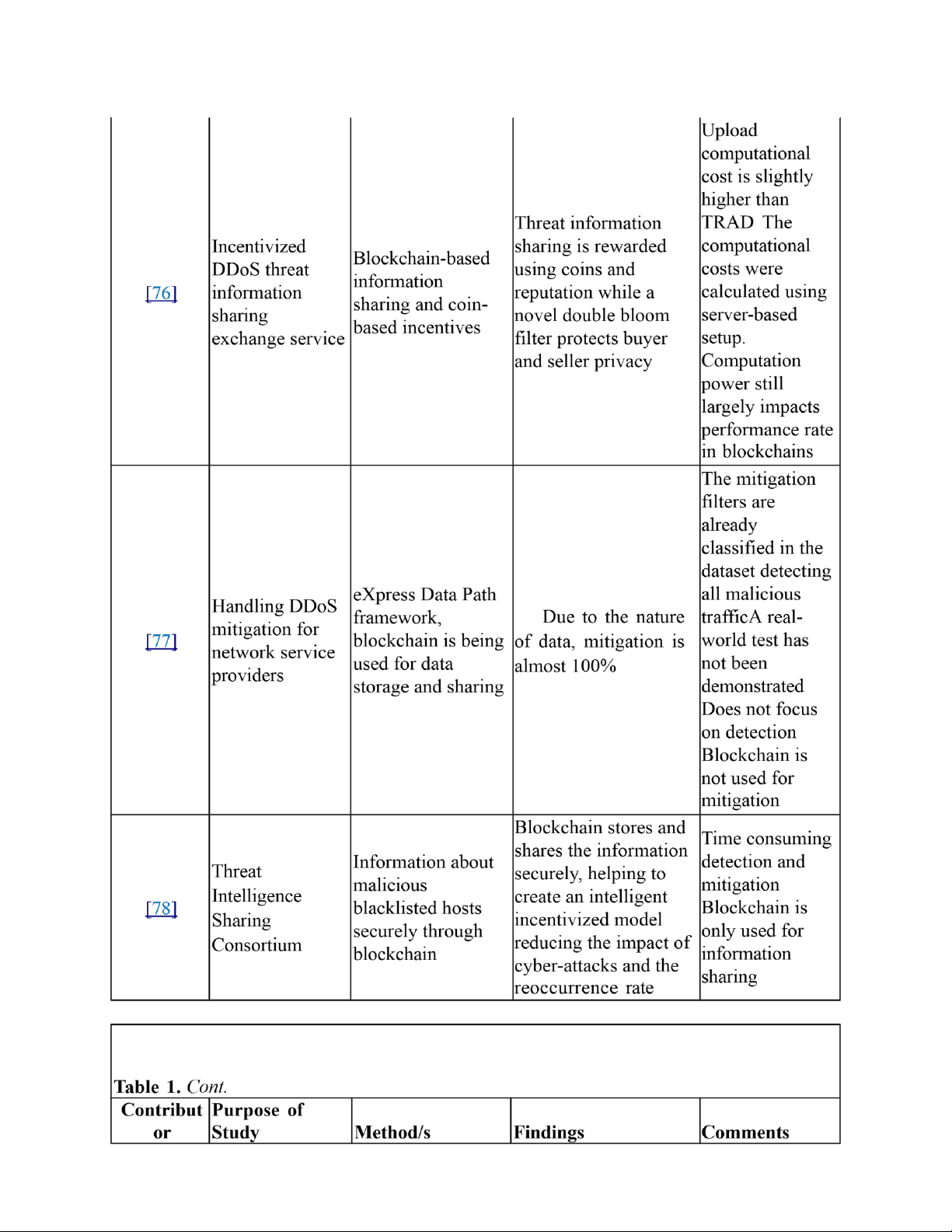

Bảng 1 trình bày tổng quan, nêu bật các phát hiện và nhận xét chính về các vấn đề quan trọng

xung quanh các nghiên cứu được đưa vào tổng quan này, để mở đường cho các nghiên cứu

trong tương lai trong lĩnh vực này.

Bảng đánh giá tổng quan các hạng mục nghiên cứu The framework No experimental provides a multi proof to indicate lOMoARcPSD| 37054152 domain collaborative the

performance structure to reduce the of the proposed Collaborative SDN, NFV, DDoS mitigation framework

[ 54 ] multi-domain blockchain and burden by using SDN, The detection DDoS

mitigation smart contracts NFV and blockchain model is still based on traditional traffic comparison Decentralizing a

single point of Successfully revert Detection is failure in Blockchain back to previous based on a set [ 55 ] resource decentralization flow/block on rule flow constrained detection comparison SDNs No information about the private blockchain type No details about the blockchain application or Protection of

Hybrid method in Illegitimate packet smart contract enterprise [ 56 ] SDNs using drop upon DDoS Legitimate networks against packet with blockchain detection DDoS higher transmission rate than predefined rule is most likely to get blocked Blockchain effectively Blockchain secures the transaction expansion for details in fog Blockchain is

securing Blockchain and networks. Any attempt lOMoARcPSD| 37054152 [ 57 ] configuration smart contract

to change transactional only used as a record keeper

files against data is thwarted using DDoS attacks blockchain-based network setup [ 58 ] A hybrid of [ 50, 57 ] lOMoARcPSD| 37054152 The threat host log must already contain information to detect a DDoS Design a attack collaborative The simulated DDoS mitigation Instant DDoS setup is not Hybrid 59 platform using mitigation by threat scalable for real approach [ ] blockchain, tracing world smart contract environment and SDNs Blockchain is only used for storing and sharing threat data-blacklisted IPs Table 1. Cont.

Contribut Purpose of or Study Method/s Findings Comments No experimental proof for DDoS mitigation The Blockchain can ensure Overcoming implementation integrity and validity 60 single point of Blockchain focuses only on of data travelling [ ] failure in SDNs the setup between layers Experimental setup and results are not clearly presented Implementation details are scarce Each node is and therefore the Overcoming a embedded in a validity cannot 62 single point of Blockchain blockchain network be determined [ ] failure in SDNs

securing the data from Additional time tampering cost in the network due to implementation of blockchain at each node lOMoARcPSD| 37054152 Theoretical framework with Blockchain Communication The blockchain no [ 63 ] enabled secure layer based on middle layer protects

implementation. middle layer to blockchain data and helps to As such, no avoid single avoid single point results are point failure

failure included Decentralized There seems to access control be no Prevention of policy using Higher security, experimental

[ 64 ] cyber-attacks on Ethereum smart flexibility and results to smart meters contracts efficiency indicate higher security

Higher reliability and Theoretical

permissibility of referring to Vulnerability of

Private blockchain nodes as the integrity graph theory DDoS mitigation [ 65 ] and scale free

is tightly controlled by with no schemes due to networks hub nodes in the implementation centralization decentralized or experimental structure. results. Data tampering is The focus is on detected instantly in the security of IoT device data Securing data IoT devices and data generated validation with [ 66 ] generated by IoT healed using stored by IoT devices associated devices information across rather than blockchain nodes various blockchain DDoS or threat nodes mitigation Non-real-time threat

Fuzzy neural networks information Collaborative over smart contracts sharing might

Private entity data detection system are used for threat paralyze the and public threat [ 67 ] using public and detection which is architecture in data over private

shared over the public case of a lOMoARcPSD| 37054152

blockchain blockchain blockchain for coordinated collaborators to attack on download to their multiple private private blocks chains lOMoARcPSD| 37054152 Largely dependent on the machine learning detection to categorize traffic No details about Malicious node the threshold Secure and information being time for Enhanced accessible

available to all nodes blacklisted IP 68 DDoS mitigation information enhances current releaseBlackliste [ ] model

sharing over smart DDoS mitigation d IP release may contract models also indicate extra burden on the network as paper does not provide any key information about the underlying rules DDoS defense Hybrid method No experimental 69 method for IoT using LSTM and Conceptual mitigation proof [ ] devices smart contracts model Table 1. Cont.

Contribut Purpose of or Study Method/s Findings Comments Purely conceptual Usage of outdated DDoS datasets for deep learning SDN, RNN-LSTM detection model 20

DDoS mitigation and smart contracts Finite or infinite [ ] duration for smart contracts implies constant involvement of fixed parties A decentralized lOMoARcPSD| 37054152 lOMoARcPSD| 37054152 lOMoARcPSD| 37054152 Attack botnets emerge from scrambled and

Blockchain, smart A different storage different IPs in Information contract, elliptic model on the swarm different attacks sharing between curve Diffie- with hashes in the There is no trust 79

SOCs based on Hellman (ECDH) smart contract is a management [ ] CIA triad and

and elliptic curve securer way to store between the traceability Elgamal suspected IPs collaborating entities as proposed in similar systems Blockchain is only used to maintain the information integrity and govern the exchange Consensus mechanism needs to be Protect low

Agent collaboration is tested on limited Multi-agent power IoT able to detect DDoS resource 80 systems, consensus devices against

attack using consensus hardware [ ] and smart contract DDoS attacks mechanism The proposed framework has not been implemented on a blockchain network to prove its validity The research is focused mainly on the consensus mechanism Blockchain-based Standard

smart contracts were definitions able to correct faulty Protect integrity inside the smart data before passing it of sensor data in contract will

Smart contracts for to the next layer 81 IoT perception correct values data correction Framework has a [ ] layer based on outside the range minimum execution insider threats even if the

cost as proof of work sensor data is an is restricted to one accurate outlier node at a time lOMoARcPSD| 37054152 5

.Discussion—Open Challenges and Opportunities

Nghiên cứu cho thấy rằng các giải pháp giảm thiểu hiện đại hầu hết có thể áp dụng cho

các tình huống hoặc kiến trúc cụ thể. Một số ý tưởng đầy hứa hẹn nhưng về bản chất là khái

niệm mà không có bất kỳ bằng chứng thực nghiệm nào và yêu cầu nghiên cứu thêm để chứng

minh tính hợp lệ và hiệu quả để giảm thiểu DDoS. Một thách thức mở khác là khả năng mở rộng

của các giải pháp này đối với các thiết lập trong thế giới thực, điều này vẫn còn đang được

nghiên cứu. Đồng thời, dữ liệu được sử dụng trong một số phương pháp học tập đã lỗi thời, điều

này làm phức tạp hiệu quả của các giải pháp đó. Do mức độ phức tạp và khối lượng của các

cuộc tấn công DDoS đã tăng lên trong những năm qua, các giải pháp hiện tại hoặc bất kỳ công

việc nào trong tương lai cần được đánh giá dựa trên các kịch bản thực tế. Môi trường mô phỏng

phải có khả năng bắt chước các điều kiện thế giới thực hoặc gần thế giới thực cả về giao thông

và cơ sở hạ tầng. Các quy tắc được xác định trước sẽ chỉ phục vụ cho các cuộc tấn công đã được

báo cáo trong khi vẫn để lại các mạng vẫn dễ bị tấn công các cuộc tấn công. Các phương pháp

học tập năng động được cập nhật trong khoảng thời gian ngắn thường xuyên phải được nghiên

cứu. Các kiến trúc giảm thiểu cần được triển khai ở cấp độ giao thức để chúng có sẵn trong kiến

trúc mạng, cung cấp cho chúng khả năng kiểm soát sẵn có tốt hơn đối với luồng lưu lượng thay

vì là những người ngoài cuộc chờ thực thi giao thức trước khi thực hiện các biện pháp giảm

thiểu cần thiết. Việc triển khai ở cấp độ giao thức có thể sẽ tổng quát hóa việc triển khai các giải

pháp như vậy trên nhiều miền và kiến trúc mạng khác nhau. Kiến trúc vốn có của blockchain cũng phải được

nghiên cứu và tận dụng để có các giải pháp giảm thiểu hiệu quả. Các công nghệ mới nổi khác

như ảo hóa chức năng mạng, điện toán sương mù, điện toán biên, v.v. phải được đưa vào kiến

trúc lai của các giải pháp giảm thiểu dựa trên blockchain. 6 .Conclusion

Sự phức tạp của các cuộc tấn công DDoS đã dẫn đến một lượng thiệt hại đáng kể về mặt tài

chính, tính toán và đặc biệt là từ chối dịch vụ. Các con số dự kiến cho thấy sự gia tăng đa dạng

trong vài năm tới. Sự phụ thuộc ngày càng tăng vào vật lý mạng các hệ thống và sự phát triển

không ngừng của các cuộc tấn công DDoS đòi hỏi các giải pháp sáng tạo và hiệu quả hơn để

phát hiện và giảm thiểu DDoS. Các đặc điểm vốn có của blockchain đã được chứng minh là một

bước tiến lớn trong lĩnh vực này. Tuy nhiên, sự quan tâm thích đáng vẫn chưa được hướng tới

công nghệ blockchain cho an ninh mạng, đặc biệt là giảm thiểu DDoS. Do đó, ngay lập tức cần lOMoARcPSD| 37054152

phải thảo luận về những tiến bộ trong lĩnh vực này để các nghiên cứu tập trung hơn nhằm giải

quyết các vấn đề quan trọng hiện tại. Nghiên cứu này đã cung cấp một đánh giá toàn diện về tất

cả các công việc liên quan đến các chiến lược giảm thiểu DDoS bằng cách sử dụng blockchain.

Cuộc thảo luận đã cung cấp tất cả các chi tiết liên quan của các phương pháp tiếp cận này tại

một nơi và cung cấp một cái nhìn tổng quan về các phương pháp và kỹ thuật liên quan dựa trên

cơ sở của nhau. Tổng quan đánh giá đã được lập bảng, nêu bật những phát hiện chính và bình

luận về các vấn đề quan trọng xung quanh các nghiên cứu này để mở đường cho các nghiên cứu

trong tương lai trong lĩnh vực này. Một cách tiếp cận phân loại ngắn gọn đã được minh họa để

cung cấp một cái nhìn tổng quan về cấu trúc của các giải pháp giảm thiểu đang được xem xét.

Cuối cùng, những hạn chế và cơ hội đã được thảo luận trong phần trước. Cuộc thảo luận chỉ ra

rõ ràng rằng lĩnh vực nghiên cứu này vẫn còn sơ khai và blockchain chưa được tận dụng tiềm

năng tốt nhất của nó để giải quyết các vấn đề liên quan đến giảm thiểu DDoS.

Author Contributions: Conceptualization, S.W.; methodology, S.W. and S.A.; validation,

K.M.A., S.A. and Y.G.; formal analysis, S.W. and S.A.; investigation, S.W.; resources,

S.W., M.I., and H.A.; data curation, S.W. and K.M.A.; writing—original draft preparation,

S.W. and M.I.; writing—review and editing, S.W., H.A. and Y.G.; visualization, S.W.;

funding acquisition, S.A. All authors have read and agreed to the published version of the manuscr

Tài liệu tham khảo 1.

Agrawal, N.; Tapaswi, S. Defense Mechanisms against DDoS Attacks in a Cloud Computing

Environment: State-of-the-Art and Research Challenges. IEEE Commun. Surv. Tutorials 2019,

21, 3769-3795. [ CrossRef ] 2.

Banitalebi Dehkordi, A.; Soltanaghaei, M.R.; Boroujeni, F.Z. The DDoS attacks detection

through machine learning and statistical methods in SDN. J. Supercomput. 2020,1-33. [ CrossRef ] 3.

Fazeldehkordi, E.; Owe, O.; Ramezanifarkhani, T. A Language-Based Approach to Prevent

DDoS Attacks in Distributed Financial Agent Systems. In Lecture Notes in Computer Science

(Including Subseries Lecture Notes in Artificial Intelligence and

Lecture Notes in Bioinformatics); Springer: Berlin/Heidelberg, Germany, 2020; Volume

11981, pp. 258-277. [ CrossRef ] lOMoARcPSD| 37054152 4.

Singh, K.; Dhindsa, K.S.; Nehra, D. T-CAD: A threshold based collaborative DDoS attack

detection in multiple autonomous systems. J. Inf. Secur. Appl. 2020, 51,102457. [ CrossRef ] 5.

Cheng, J.; Li, J.; Tang, X.; Sheng, V.S.; Zhang, C.; Li, M. A novel DDoS attack detection

method using optimized generalized multiple kernel learning. Comput. Mater. Contin. 2020,

62,1423-1443. [ CrossRef ] 6.

Mirchev, M.J.; Mirtchev, S.T. System for DDoS attack mitigation by discovering the attack

vectors through statistical traffic analysis. Int. J. Inf. Comput. Secur. 2020,13, 309-321. [ CrossRef ] 7.

Lotfalizadeh, H.; Kim, D.S. Investigating Real-Time Entropy Features of DDoS Attack Based

on Categorized Partial-Flows. In Proceedings of the 2020 14th

International Conference on Ubiquitous Information Management and Communication

(IMCOM), Taichung, Taiwan, 3-5 January 2020. [ CrossRef ] 8.

Abubakar, R.; Aldegheishem, A.; Faran Majeed, M.; Mehmood, A.; Maryam, H.; Ali

Alrajeh, N.; Maple, C.; Jawad, M. An Effective Mechanism to Mitigate Real-Time DDoS Attack.

IEEE Access 2020, 8,126215-126227. [ CrossRef ] 9.

Yuan, B.; Zhao, H.; Lin, C.; Zou, D.; Yang, L.T.; Jin, H.; He, L.; Yu, S. Minimizing

Financial Cost of DDoS Attack Defense in Clouds with Fine-Grained Resource

Management. IEEE Trans. Netw. Sci. Eng. 2020. [ CrossRef ] 10.

Khooi, X.Z.; Csikor, L.; Divakaran, D.M.; Kang, M.S. DIDA: Distributed in-Network Defense

Architecture against Amplified Reflection DDoS Attacks. In Proceedings of the

2020 IEEE Conference on Network Softwarization: Bridging the Gap Between AI and Network

Softwarization (NetSoft), Ghent, Belgium, 29 June-3 July 2020; pp. 277-281. [ CrossRef ] 11.

Wang, A.; Chang, W.; Chen, S.; Mohaisen, A. A Data-Driven Study of DDoS Attacks and Their

Dynamics. IEEE Trans. Dependable Secur. Comput. 2020,17,648-661. [ CrossRef ] 12.

Saxena, U.; Sodhi, J.S.; Singh, Y. An Analysis of DDoS Attacks in a Smart Home Networks. In

Proceedings of the Confluence 2020—10th International Conference on Cloud Computing,

Data Science and Engineering, Noida, India, 29 -31 January 2020; pp. 272-276. [ CrossRef ] 13.

Kotey, S.; Tchao, E.; Gadze, J. On Distributed Denial of Service Current Defense Schemes.

Technologies 2019, 7,19. [ CrossRef ] 14.

Choi, S.; An, Y.; Sasase, I. A Lightweight Detection Using Bloom Filter against Flooding DDoS

Attack. IEICE Trans. Inf. Syst. 2020, 103, 2600-2610. [ CrossRef ] 15.

NETSCOUT. High-Profile DDoS Extortion Attacks—September 2020. Available online:

https://www.netscout.com/blog/asert/

high-profile-ddos-extortion-attacks- september2020

(accessed on 14 January 2021). 16.

Cisco Annual Internet Report—Cisco Annual Internet Report (2018-2023) White Paper— Cisco. Available online : https:// lOMoARcPSD| 37054152

www.cisco.com/c/en/us/solutions/collateral/executiveperspectives/annual-internet-

report/white-paper-c11-741490.html (accessed on 18 January 2021). 17.

Ko, I.; Chambers, D.; Barrett, E. Unsupervised learning with hierarchical feature selection for

DDoS mitigation within the ISP domain. ETRI J. 2019, 41, 574-584. [ CrossRef ] 18.

Mohammed, S.S.; Hussain, R.; Senko, O.; Bimaganbetov, B.; Lee, J.Y.; Hussain, F.;

Kerrache, C.A.; Barka, E.; Alam Bhuiyan, M.Z. A New Machine Learning-based

Collaborative DDoS Mitigation Mechanism in Software-Defined Network. In Proceedings of

the International Conference on Wireless and Mobile Computing, Networking and

Communications, Limassol, Cyprus, 15 -17 October 2018. [ CrossRef ] 19.

Ko, I.; Chambers, D.; Barrett, E. Adaptable feature-selecting and threshold-moving complete

autoencoder for DDoS flood attack mitigation. J. Inf. Secur. Appl. 2020, 55. [ CrossRef ] 20.

Essaid, M.; Kim, D.Y.; Maeng, S.H.; Park, S.; Ju, H.T. A Collaborative DDoS Mitigation

Solution Based on Ethereum Smart Contract and RNN-LSTM. In Proceedings of the 2019

20th Asia-Pacific Network Operations and Management Symposium: Management in a Cyber-

Physical World (APNOMS 2019), Matsue, Japan, 18-20 September 2019. [ CrossRef ] 21.

Ko, I.; Chambers, D.; Barrett, E. Feature Dynamic Deep Learning Approach for DDoS

Mitigation within the ISP Domain. In Proceedings of the International Journal of

Information Securitym; Springer: Berlin/Heidelberg, Germany, 2020; Volume 19, pp. 53-70. [ CrossRef ] 22.

Simpson, K.A.; Rogers, S.; Pezaros, D.P. Per-Host DDoS Mitigation by Direct- Control

Reinforcement Learning. IEEE Trans. Netw. Serv. Manag. 2020,17,103-117. [ CrossRef ] 23.

Hugues-Salas, E.; Ntavou, F.; Ou, Y.; Kennard, J.E.; White, C.; Gkounis, D.;

Nikolovgenis, K.; Kanellos, G.; Erven, C.; Lord, A.; et al. Experimental demonstration of

DDoS mitigation over a Quantum key distribution (QKD) network using Software

Defined Networking (SDN). In Proceedings of the 2018 Optical Fiber Communications

Conference and Exposition (OFC), San Diego, CA, USA, 11 -15 March 2018. Available

online: https://ieeexplore.ieee.org/document/8385709 (accessed on 28 January 2021). 24.

Harikrishna, P.; Amuthan, A. SDN-based DDoS Attack Mitigation Scheme using Convolution

Recursively Enhanced Self Organizing Maps. Sadhana Acad. Proc. Eng.

Sci. 2020, 45. [ CrossRef ] 25.

Huong, T.T.; Thanh, N.H. Software defined networking-based One-packet DDoS mitigation

architecture. In Proceedings of the 11th International Con -ference on Ubiquitous Information

Management and Communication (IMCOM 2017), Beppu, Japan, 5-7 January 2017. Available online:

https://dl.acm.org/doi/abs/10.1145/3022227.3022336 (accessed on 28 January 2021). 26.

Hameed, S.; Khan, H.A. Leveraging SDN for Collaborative DDoS Mitigation. In Proceedings of

the 2017 International Conference on Networked Systems (NetSys 2017),

Gottingen, Germany, 13-16 March 2017. [ CrossRef ] lOMoARcPSD| 37054152 27.

Hameed, S.; Khan, H.A. SDN based collaborative scheme for mitigation of DDoS attacks. Futur.

Internet 2018,10, 23. [ CrossRef ] 28.

Somani, G.; Gaur, M.S.; Sanghi, D.; Conti, M.; Buyya, R. Service resizing for quick DDoS

mitigation in cloud computing environment. Ann. Telecommun. Telecommun.

2017, 72, 237-252. [ CrossRef ] 29.

Kuka, M.; Vojanec, K.; Kucera, J.; Benacek, P Accelerated DDoS Attacks Mitigation Using

Programmable Data Plane. In Proceedings of the 2019 ACM/IEEE Symposium on

Architectures for Networking and Communications Systems (ANCS 2019), Cambridge,

UK, 24-25 September 2019. [ CrossRef ] 30.

Ko, I.; Chambers, D.; Barrett, E. Self-supervised network traffic management for DDoS

mitigation within the ISP domain. Futur. Gener. Comput. Syst. 2020,112, 524- 533. [ CrossRef ] 31.

Ko, I.; Chambers, D.; Barrett, E. A Lightweight DDoS Attack Mitigation System within the ISP

Domain Utilising Self-Organizing Map. In Proceedings of the Advances in

Intelligent Systems and Computing; Springer: Berlin/Heidelberg, Germany, 2019; Volume

881, pp. 173-188. [ CrossRef ] 32.

Bulbul, N.S.; Fischer, M. SDN/NFV-Based DDoS Mitigation via Pushback. In Proceedings of

the IEEE International Conference on Communications, Dublin,

Ireland, 7-11 June 2020. [ CrossRef ] 33.

Beigi-Mohammadi, N.; Barna, C.; Shtern, M.; Khazaei, H.; Litoiu, M. CAAMP: Completely

Automated DDoS Attack Mitigation Platform in Hybrid Clouds. In

Proceedings of the 2016 12th International Conference on Network and Service

Management (CNSM), Montreal, QC, Canada, 31 October-4 November 2016; pp. 136- 143. [ CrossRef ] 34.

Fulber Garcia, V.; De Freitas Gaiardo, G.; Da Cruz Marcuzzo, L.; Ceretta Nunes, R.; Paula Dos

Santos, C.R. DeMONS: A DDoS Mitigation NFV Solution. In Proceedings of the Proceedings—

International Conference on Advanced Information Networking and

Applications (AINA), Krakow, Poland, 16-18 May 2018; pp. 769-776. [ CrossRef ] 35.

Zhou, L.; Guo, H.; Deng, G. A fog computing based approach to DDoS mitigation in IIoT

systems. Comput. Secur. 2019, 85, 51-62. [ CrossRef ] 36.

Lohachab, A.; Karambir, B. Critical Analysis of DDoS—An Emerging Security Threat over loT

Networks. J. Commun. Inf. Netw. 2018, 3, 57-78. [ CrossRef ] 37.

Dantas Silva, F.S.; Silva, E.; Neto, E.P.; Lemos, M.; Venancio Neto, A.J.; Esposito , F. A

Taxonomy of DDoS Attack Mitigation Approaches Featured by SDN Technologies in IoT

Scenarios. Sensors 2020, 20, 3078. [ CrossRef ] 38.

Srinivasan, K.; Mubarakali, A.; Alqahtani, A.S.; Dinesh Kumar, A. A Survey on the Impact of

DDoS Attacks in Cloud Computing: Prevention, Detection and Mitigation Techniques. In

Lecture Notes on Data Engineering and Communications

Technologies; Springer: Berlin/Heidelberg, Germany, 2020; Volume 33, pp. 252 -270. lOMoARcPSD| 37054152 39.

Adhikary, K.; Bhushan, S.; Kumar, S.; Dutta, K. Hybrid Algorithm to Detect DDoS Attacks in

VANETs. Wirel. Pers. Commun. 2020, 114, 3613-3634. [ CrossRef ] 40.

Vishwakarma, R.; Jain, A.K. A survey of DDoS attacking techniques and defence mechanisms

in the IoT network. Telecommun. Syst. 2020, 73, 3-25. [ CrossRef ] 41.

Azahari Mohd Yusof, M.; Hani Mohd Ali, F.; Yusof Darus, M. Detection and Defense

Algorithms of Different Types of DDoS Attacks. Int. J. Eng. Technol. 2018, 9, 410-444. [ CrossRef ] 42.

Singh, K.; Singh, P.; Kumar, K. Application layer HTTP-GET flood DDoS attacks: Research

landscape and challenges. Comput. Secur. 2017, 65, 344-372. [ CrossRef ] 43.

Gupta, B.B.; Badve, O.P. Taxonomy of DoS and DDoS attacks and desirable defense mechanism

in a Cloud computing environment. Neural Comput. Appl. 2017,28, 3655- 3682. [ CrossRef ] 44.

Alkadi, O.; Moustafa, N.; Turnbull, B. A Review of Intrusion Detection and Blockchain

Applications in the Cloud: Approaches, Challenges and Solutions. IEEE Access 2020,

8,104893-104917. [ CrossRef ] 45.

Atlam, H.F.; Wills, G.B. Technical aspects of blockchain and IoT. In Advances in

Computers; Academic Press: Amsterdam, The Netherlands, 2019; Volume 115, pp. 1 -

39. ISBN 9780128171899. [ CrossRef ] 46.

Khan, M.A.; Salah, K. IoT security: Review, blockchain solutions, and open challenges. Futur.

Gener. Comput. Syst. 2018, 82, 395-411. [ CrossRef ] 47.

Bitcoin and Cryptocurrency Technologies: A Comprehensive Introduction —Arvind

Narayanan, Joseph Bonneau, Edward Felten, Andrew Miller, Steven Goldfeder— Google Books.

Available online: https://books.google.com.my/books?hl=en&lr=&id=

LchFDAAAQBAJ&oi=fnd&pg=PP1&dq=Bitcoin+and+Cryptocurrency+Technologie

s&ots=AslEeY0InJ&sig=Rvnpl7K-O4XsMte7

sftyGMYmbzU&redir_esc=y#v=onepage&q=BitcoinandCryptocurrencyTechnologies

&f=false (accessed on 15 January 2021). 48.

Peters, G.W.; Panayi, E. Understanding modern banking ledgers through blockchain

technologies: Future of transaction processing and smart contracts on the internet of money. New

Econ. Wind. 2016, 239-278. [ CrossRef ] 49.

Ismail, L.; Materwala, H. A Review of Blockchain Architecture and Consensus Protocols: Use

Cases, Challenges, and Solutions. Symmetry 2019,11,1198. [ CrossRef ] 50.

Abou El Houda, Z.; Hafid, A.S.; Khoukhi, L. Cochain-SC: An Intra-and Inter-Domain Ddos

Mitigation Scheme Based on Blockchain Using SDN and Smart Contract. IEEE Access 2019,

7, 98893-98907. [ CrossRef ] 51.

El Houda, Z.A.; Hafid, A.; Khoukhi, L. Co-IoT: A Collaborative DDoS Mitigation

Scheme in IoT Environment Based on Blockchain Using SDN. In Proceedings of the 2019

IEEE Global Communications Conference, GLOBECOM 2019 —Proceedings, Waikoloa, HI,

USA, 9-13 December 2019. [ CrossRef ] lOMoARcPSD| 37054152 52.

Rodrigues, B.; Bocek, T.; Lareida, A.; Hausheer, D.; Rafati, S.; Stiller, B. A Blockchain-Based

Architecture for Collaborative DDoS Mitigation with Smart Contracts. In Lecture Notes in

Computer Science (Including Subseries Lecture Notes in Artificial Intelligence and Lecture

Notes in Bioinformatics); Springer: Berlin/Heidelberg, Germany, 2017; Volume 10356, pp. 16 - 29. [ CrossRef ] 53.

Ahmed, Z.; Danish, S.M.; Qureshi, H.K.; Lestas, M. Protecting IoTs from Mirai Botnet

Attacks Using Blockchains. In Proceedings of the IEEE International Workshop on

Computer Aided Modeling and Design of Communication Links and Networks

(CAMAD), Limassol, Cyprus, 11-13 September 2019. 54.

Rodrigues, B.; Bocek, T.; Stiller, B. Multi-Domain DDoS Mitigation Based on Blockchains.

Lecture Notes in Computer Science (including subseries Lecture Notes in Artificial Intelligence

and Lecture Notes in Bioinformatics), Limassol, Cyprus, 11 - 13 September 2019; Springer:

Berlin/Heidelberg, Germany, 2017; Volume 10356, pp. 185-190. 55.

Misra, S.; Deb, P.K.; Pathak, N.; Mukherjee, A. Blockchain-Enabled SDN for Securing

Fog-Based Resource-Constrained IoT. In Proceedings of the IEEE INFOCOM 2020IEEE

Conference on Computer Communications Workshops

(INFOCOM WKSHPS), Toronto, ON, Canada, 6-9 July 2020; pp. 490-495. [ CrossRef ] 56.

Giri, N.; Jaisinghani, R.; Kriplani, R.; Ramrakhyani, T.; Bhatia, V. Distributed Denial of

Service(DDoS) Mitigation in Software Defined Network using Blockchain. In Proceedings of

the 3rd International Conference on I-SMAC IoT in Social, Mobile, Analytics and Cloud

(I-SMAC), Palladam, India, 12-14 December 2019; pp. 673-678. [ CrossRef ] 57.

Gul, M.J.; Rehman, A.; Paul, A.; Rho, S.; Riaz, R.; Kim, J. Blockchain Expansion to secure

Assets with Fog Node on special Duty. Soft Comput. 2020, 24, 15209-15221. [ CrossRef ] 58.

Al-Sakran, H.; Alharbi, Y.; Serguievskaia, I. Framework Architecture for Securing Iot Using

Blockchain, Smart Contract and Software Defined Network Technologies. In Proceedings of the

2019 2nd International Conference on New Trends in Computing Sciences (ICTCS), Amman,

Jordan, 9-11 October 2019. [ CrossRef ] 59.

Hajizadeh, M.; Afraz, N.; Ruffini, M.; Bauschert, T. Collaborative Cyber Attack Defense in

SDN Networks Using Blockchain Technology. In Proceedings of the 2020 IEEE

Conference on Network Softwarization: Bridging the Gap Between AI and Network

Softwarization (NetSoft), Ghent, Belgium, 29 June-3 July 2020; pp. 487- 492. [ CrossRef ] 60.

Bose, A.; Aujla, G.S.; Singh, M.; Kumar, N.; Cao, H. Blockchain as a Service for Software

Defined Networks: A Denial of Service Attack Perspective. In Proceedings of the 2019

IEEE Intl Conf on Dependable, Autonomic and Secure Computing, Intl Conf on Pervasive

Intelligence and Computing, Intl Conf on Cloud and Big Data Computing, Intl Conf on

Cyber Science and Technology Congress (DASC/PiCom/CBDCom/CyberSciTech),

Fukuoka, Japan, 5 -8 August 2019; pp. 901906. lOMoARcPSD| 37054152 61.

Singh, M.; Aujla, G.S.; Singh, A.; Kumar, N.; Garg, S. Deep-Learning-Based Blockchain

Framework for Secure Software-Defined Industrial Networks. IEEE Trans. Ind. Inform.

2021,17, 606-616. [ CrossRef ] 62.

Lokesh, B.; Rajagopalan, N. A Blockchain-Based Security Model for SDNs. In Proceedings of

the CONECCT 2020—6th IEEE International Conference on Electronics, Computing and

Communication Technologies, Bangalore, India, 2 -4 July 2020. [ CrossRef ] 63.

Kumari, A.; Gupta, R.; Tanwar, S.; Kumar, N. A taxonomy of blockchain-enabled softwarization

for secure UAV network. Comput. Commun. 2020,161, 304-323. [ CrossRef ] 64.

El Houda, Z.A.; Hafid, A.; Khoukhi, L. Blockchain Meets AMI: Towards Secure Advanced

Metering Infrastructures. In Proceedings of the IEEE International Conference on

Communications, Dublin, Ireland, 7 -11 June 2020. [ CrossRef ] 65.

Kim, K.; You, Y.; Park, M.; Lee, K. DDoS Mitigation: Decentralized CDN Using Private

Blockchain. In Proceedings of the International Conference on Ubiquitous and Future Networks

(ICUFN), Prague, Czech Republic, 3 -6 July 2018; 2018; pp. 693- 696. [ CrossRef ] 66.

Sharma, R.K.; Pippal, R.S. Malicious Attack and Intrusion Prevention in IoT Network Using

Blockchain Based Security Analysis. In Proceedings of the Proceedings —2020 12th

International Conference on Computational Intelligence and Communication Networks

(CICN), Bhimtal, India, 25-26 September 2020; pp. 380-385. [ CrossRef ] 67.

Han, X.; Zhang, R.; Liu, X.; Jiang, F. Biologically Inspired Smart Contract: A Blockchain-Based

DDoS Detection System. In Proceedings of the 2020 IEEE

International Conference on Networking, Sensing and Control (ICNSC), Nanjing, China,

30 October-2 November 2020. [ CrossRef ] 68.

Manikumar, D.V.V.S.; Maheswari, B.U. Blockchain Based DDoS Mitigation Using Machine

Learning Techniques. In Proceedings of the 2nd International Conference on

Inventive Research in Computing Applications (ICIRCA), Coimbatore, India, 15 -17 July 2020; pp. 794-800. [ CrossRef ] 69.

Chen, M.; Tang, X.; Cheng, J.; Xiong, N.; Li, J.; Fan, D. A DDoS Attack Defense Method Based

on Blockchain for IoTs Devices. In Proceedings of the Communications in

Computer and Information Science; Springer Science and Business Media Deutschland GmbH:

Singapore, 2020; Volume 1253, pp. 685 -694. [ CrossRef ] 70.

Jia, B.; Liang, Y. Anti-D chain: A lightweight DDoS attack detection scheme based on

heterogeneous ensemble learning in blockchain. China Commun. 2020,17,11-24. [ CrossRef ] 71.

Rodrigues, B.; Scheid, E.; Killer, C.; Franco, M.; Stiller, B. Blockchain Signaling System

(BloSS): Cooperative Signaling of Distributed Denial-of-Service Attacks. J. Netw. Syst.

Manag. 2020, 28, 953-989. [ CrossRef ] 72.

Rodrigues, B.; Stiller, B. Cooperative Signaling of DDoS Attacks in a Blockchain Based

Network. In Proceedings of the ACM SIGCOMM 2019 Conference Posters and

Demos, Beijing, China, 19-23 August 2019; pp. 39-41. [ CrossRef ] lOMoARcPSD| 37054152 73.

Rodrigues, B.; Trendafilov, S.; Scheid, E.; Stiller, B. SC-FLARE: Cooperative DDoS Signaling

Based on Smart Contracts. In Proceedings of the IEEE International Conference on Blockchain

and Cryptocurrency (ICBC), Toronto, ON, Canada, 2 -6 May 2020. [ CrossRef ] 74.

Gruhler, A.; Rodrigues, B.; Stiller, B. A Reputation Scheme for a Blockchain-based Network

Cooperative Defense. In Proceedings of the 2019 IFIP/IEEE Symposium on Integrated Network

and Service Management (IM), Arlington, VA, USA, 8 -12 April 2019; pp. 71-79. Available

online: https://ieeexplore.ieee.org/document/8717909 (accessed on 2 February 2021). 75.

Killer, C.; Rodrigues, B.; Stiller, B. Security Management and Visualization in a Blockchain-

Based Collaborative Defense. In Proceedings of the ICBC 2019—IEEE

International Conference on Blockchain and Cryptocurrency, Seoul, Korea, 14 -17 May 2019; pp. 108-111. [ CrossRef ] 76.

Yeh, L.Y.; Lu, P.J.; Huang, S.H.; Huang, J.L. SOChain: A Privacy-Preserving DDoS Data

Exchange Service over SOC Consortium Blockchain. IEEE Trans. Eng. Manag. 2020, 67, 1487-1500. [ CrossRef ] 77.

Pavlidis, A.; Dimolianis, M.; Giotis, K.; Anagnostou, L.; Kostopoulos, N.; Tsigkritis, T.;

Kotinas, I.; Kalogeras, D.; Maglaris, V. Orchestrating DDoS mitigation via blockchain-based

network provider collaborations. Knowl. Eng. Rev. 2020, 35. [ CrossRef ] 78.

Purohit, S.; Calyam, P.; Wang, S.; Yempalla, R.K.; Varghese, J. DefenseChain: Consortium

Blockchain for Cyber Threat Intelligence Sharing and Defense. In Proceedings of the 2020 2nd

Conference on Blockchain Research and Applications for Innovative Networks and Services

(BRAINS), Paris, France, 28-30 September 2020; pp. 112-119. [ CrossRef ] 79.

Yeh, L.Y.; Huang, J.L.; Yen, T.Y.; Hu, J.W. A Collaborative DDoS Defense Platform Based on

Blockchain Technology. In Proceedings of the Proceedings—2019 12th International

Conference on Ubi-Media Computing (Ubi-Media), Bali, Indonesia, 5-8 August 2019; pp. 1- 6. [ CrossRef ] 80.

Spathoulas, G.; Giachoudis, N.; Damiris, G.P.; Theodoridis, G. Collaborative blockchainbased

detection of distributed denial of service attacks based on internet of things botnets. Futur.

Internet 2019,11, 226. [ CrossRef ] 81.

Tukur, Y.M.; Thakker, D.; Awan, I.U. Ethereum Blockchain-Based Solution to

Insider Threats on Perception Layer of IoT Systems. In Proceedings of the 2019 IEEE Global

Conference on Internet of Things (GCIoT), Dubai, United Arab Emirates, 4-7 December 2019.