Preview text:

lOMoAR cPSD| 59054137

TRƯỜNG ĐẠI HỌC XÂY DỰNG HÀ NỘI

KHOA CÔNG NGHỆ THÔNG TIN BÁO CÁO

BÀI TẬP LỚN AN TOÀN THÔNG TIN

ĐỀ TÀI : TÌM HIỂU CÁC PHẦM MỀM MÃ HÓA FILE

Thông tin sinh viên :

Khúc Hoàng Sơn Tùng – 0027568

Hà Viết Vinh – 0029568

Lê Anh Tuấn – 1500268

Đỗ Xuân Tuyên – 0028368 Lớp : 68IT1

HÀ NỘI, THÁNG 1 NĂM 2025 MỤC LỤC Contents I : Giới

Thiệu........................................................................................................................3

II : Khái niệm về mã hóa

file...............................................................................................5 lOMoAR cPSD| 59054137 1.

Định nghĩa.................................................................................................................6

Mã hóa tập tin được sử dụng để làm gì :........................................................................6

III : Các phương pháp mã hóa file phổ biến.....................................................................7

1. Mã hóa đối xứng ( Symmetric Encryption)...........................................................8

2. Mã hóa bất đối xứng ( Asymmetric Encryption) - mật mã hóa khóa công khai9

3. Mã hóa lai (Hybrid Encryption)..........................................................................10

4. Mã hóa đặc thù khác..............................................................................................10

IV: Cơ chế hoạt động của các phần mềm mã hóa file.....................................................12

1. Quy trình mã hóa file.............................................................................................13

2. Các kiểu mã hóa phổ biến.....................................................................................14

V: Phân loại phần mềm mã hóa file.................................................................................15

1. Theo phương pháp mã hóa........................................................................................16

2. Theo phạm vi bảo vệ...................................................................................................16

VI: Các ứng dụng phần mềm phổ biến............................................................................18

VI.I: Phần mềm VeraCrypt...........................................................................................19 1.

Tổng quan...........................................................................................................19 2.

Hướng dẫn bắt đầu cách tạo và sử dụng một vùng chứa VeraCrypt...........19

VI.II: Phần mềm BitLocker...........................................................................................35 1.

Tổng quan...........................................................................................................35 2.

Mã hóa thiết bị....................................................................................................36 3.

Mật mã hóa ổ Bitlocker.....................................................................................36

VI.III: Phần mềm Axcrypt............................................................................................38 1.

Tổng quan về Axcrypt.......................................................................................38 2.

Hướng dẫn sử dụng Axcrypt.............................................................................39

VI.IV: Phần mềm 7_Zip.................................................................................................44 1.

Tổng quan...........................................................................................................44 2.

Cách sử dụng......................................................................................................44

VI.V : Phần mềm FileVault (ios)...................................................................................47 1.

Tổng quan...........................................................................................................47 2.

Cách sử dụng......................................................................................................48 3.

Cách tắt mã hoá..................................................................................................50

VI.VI: Phần mềm Winrar..............................................................................................52 1.

Tổng quan...........................................................................................................52 2.

Cách sử dụng......................................................................................................52 3.

Cách giải nén file bằng Winrar.........................................................................56

VI.VII: Phần mềm Boxcryptor.....................................................................................58 1.

Tổng quan...........................................................................................................58 2.

Cách sử dụng......................................................................................................59

VI.VII: Phần mềm Nordlocker.....................................................................................64 1.

Tổng quan...........................................................................................................64 lOMoAR cPSD| 59054137 2.

Cách sử dụng......................................................................................................65

VI.IX : Phần mềm Cryptomato.....................................................................................71 1.

Tổng quan...........................................................................................................71 2.

Cách sử dụng......................................................................................................71

VI.X: Phần mềm GPG (GNU privacy Guard )............................................................73 1.

Tổng quan...........................................................................................................73 2.

Cách sử dụng......................................................................................................73 lOMoAR cPSD| 59054137 I : GIỚI THIỆU lOMoAR cPSD| 59054137

Mã hóa file là một trong những biện pháp bảo mật quan trọng nhằm bảo vệ dữ

liệu khỏi truy cập trái phép. Trong bài tập lớn này, chúng ta sẽ tìm hiểu các phương

pháp mã hóa file, các phần mềm phổ biến, cơ chế hoạt động của chúng, và hướng dẫn

chi tiết cách sử dụng 10 phần mềm mã hóa phổ biến nhất. lOMoAR cPSD| 59054137

II : KHÁI NIỆM VỀ MÃ HOÁ FILE lOMoAR cPSD| 59054137 1. Định nghĩa

Mã hóa file là hóa tệp chuyển đổi dữ liệu thành mã mà chỉ những người nhận

dự định mới có thể giải mã, ngăn chặn người dùng trái phép truy cập, xem và

hiểu thông tin. Nó thường dựa vào mật mã khóa công khai , trong đó các

cặp khóa được tạo ra bởi các thuật toán toán học cụ thể khó bẻ khóa. Các cặp

khóa này chỉ được cấp cho những người nhận và người gửi được xác định

trước và không ai khác, tạo thành cơ chế khóa và chìa khóa mã hóa và giải mã

dữ liệu khi truyền, khi sử dụng và khi nghỉ.

Mã hóa tập tin được sử dụng để làm gì :

Các doanh nghiệp, tổ chức, doanh nghiệp và cơ quan đều có dữ liệu cần được

bảo vệ. Với tình trạng vi phạm trái phép và trộm cắp thông tin danh tính ngày

càng gia tăng, việc mã hóa tệp không chỉ có nghĩa là bảo vệ danh tiếng và độ

tin cậy của tổ chức mà còn có nghĩa là bảo vệ con người và tài sản có giá trị

của họ. Mã hóa tệp cũng là một trụ cột chính của an ninh mạng, với các chính

sách và là tiêu chuẩn sử dụng trên thế giới. Đạo luật bảo mật người tiêu dùng

California năm 2018 (CCPA), Đạo luật về khả năng chuyển đổi và trách nhiệm

giải trình bảo hiểm y tế của Hoa Kỳ (HIPPA), Quy định bảo vệ dữ liệu chung

của EU ( GDPR ) và Tiêu chuẩn xử lý thông tin liên bang của Canada ( FIPS

) chỉ là một số ít trong nhiều quy định đặt ra các tiêu chuẩn .

III : CÁC PHƯƠNG PHÁP MÃ HOÁ FILE PHỔ BIẾN lOMoAR cPSD| 59054137

Các phương pháp mã hóa file phổ biến có thể được phân thành hai nhóm

chính: mã hóa đối xứng và mã hóa bất đối xứng. Ngoài ra, còn có các phương

pháp kết hợp và mã hóa đặc thù.

1. Mã hóa đối xứng ( Symmetric Encryption)

Thuật toán khóa đối xứng là thuật toán mật mã sử dụng cùng một khóa mật

cho cả quá trình mã hóa bản rõ và giải mã bản mã . Các khóa có thể giống hệt

nhau hoặc có thể có một phép biến đổi đơn giản để chuyển đổi giữa hai khóa

Thuật toán đối xứng có thể được chia ra làm hai thể loại, mật mã luồng

(stream cipher) và mật mã khối (block ciphers) . Mật mã luồng mã hóa từng

bit của thông điệp trong khi mật mã khối gộp một số bit lại và mật mã hóa

chúng như một đơn vị. Cỡ khối được dùng thường là các khối 64 bit. Thuật

toán Advanced Encryption Standard (tiêu chuẩn mã hóa tân tiến) , được NIST

công nhận , sử dụng các khối gồm 128 bit.

Ưu điểm: Tốc độ nhanh các thuật toán đối xứng nói chung đòi hỏi công suất

tính toán ít hơn các thuật toán khóa bất đối xứng (asymmetric key algorithms).

Trên thực tế, một thuật toán khóa bất đối xứng có khối lượng tính toán nhiều

hơn gấp hằng trăm, hằng ngàn lần một thuật toán khóa đối xứng (symmetric

key algorithm) có chất lượng tương đương.

Nhược điểm: Nếu bị lộ khóa thì dữ liệu sẽ bị giải mã , nhược điểm này bắt

nguồn từ yêu cầu về sự phân hưởng chìa khóa bí mật, mỗi bên phải có một

bản sao của chìa. Do khả năng các chìa khóa có thể bị phát hiện bởi hacker,

chúng thường phải được bảo vệ an toàn trong khi phân phối và trong khi dùng.

Yêu cầu về việc lựa chọn , phân phối và lưu trữ các chìa khóa một cách không

có lỗi, không bị mất mát là một việc làm khó khăn, khó có thể đạt được một cách chắc chắn .

Để đảm bảo giao thông liên lạc an toàn cho tất cả mọi người trong một nhóm

gồm n người, tổng số lượng chìa khóa cần phải có là : n(n−1) 2

Hiện nay người ta thường dùng các thuật toán bất đối xứng có tốc độ chậm

hơn để phân phối chìa khóa khi bắt đầu, sau đó các thuật toán khóa đối xứng

tiếp quản phần còn lại ( Transport Layer Security). Vấn đề về bảo quản sự

phân phối chìa khóa một cách đáng tin cậy cũng tồn tại ở tầng đối xứng .Tuy

thế, các khóa đối xứng hầu như đều được sinh tạo tại chỗ.

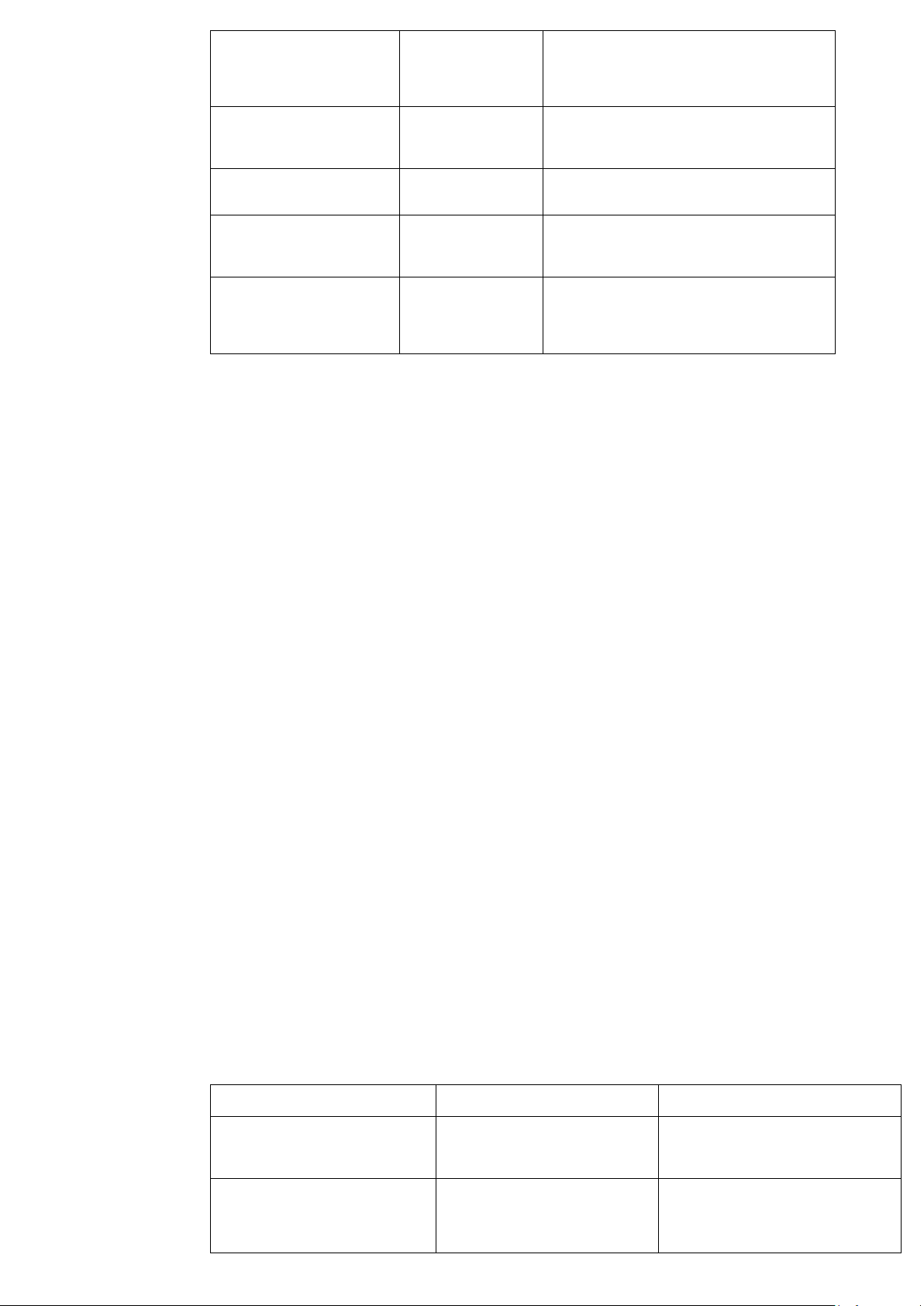

Một vài thuật toán mã hóa đối xứng phổ biến Thuật toán Khóa Đặc điểm AES(Advanced

128, 192, 256- Nhanh, bảo mật cao, đạt tiêu Encryption bit

chuẩn của chính phủ Hoa Kỳ Standard) lOMoAR cPSD| 59054137 DES(DataEncryption 56-bit

Cũ, dễ bị tấn công brute-force, Standard)

không còn được khuyến nghị 3DES (Triple DES) 112 hoặc 168-

Cải tiến từ DES nhưng vẫn chậm bit hơn AES Blowfish 32-448 bit

Mạnh, nhưng chậm hơn AES Twofish 128

Kế thừa từ Blowfish, bảo mật tốt ,192,256bit ChaCha20 256-bit

Nhanh, hiệu quả trên thiết bị di động

Ứng dụng: Dùng trong mã hóa file (7-Zip, BitLocker), VPN, bảo mật dữ liệu.

2. Mã hóa bất đối xứng ( Asymmetric Encryption) - mật mã hóa khóa công khai

Là một dạng mã hóa cho phép người sử dụng trao đổi các thông tin mật mà

không cần phải trao đổi các khóa bí mật chung trước đó. Điều này được thực

hiện bằng cách sử dụng một cặp khóa có quan hệ toán học với nhau là khóa

công khai (public key) và khóa cá nhân (private key) .Trong mật mã hóa

khóa công khai, khóa cá nhân phải được giữ bí mật trong khi khóa công khai

được phổ biến công khai. Trong 2 khóa, một dùng để mã hóa và khóa còn lại

dùng để giải mã. Điều quan trọng đối với hệ thống là không thể tìm ra khóa

bí mật nếu chỉ biết khóa công khai.

Ưu điểm: Không cần chia sẻ khóa bí mật. độ an toàn cũng tương đối đảm bảo.

Nhược điểm: An toàn của các thuật toán này đều dựa trên các ước lượng về

khối lượng tính toán để giải các bài toán gắn với chúng nếu vì vậy nguy cơ

phụ thuộc vào khả năng của máy tính và sự phát hiện mới trong toán học

. Một điểm yếu tiềm tàng trong việc sử dụng khóa bất đối xứng là khả năng bị

tấn công dạng kẻ tấn công đứng giữa (man in the middle attack): kẻ tấn công

lợi dụng việc phân phối khóa công khai để thay đổi khóa công khai. Sau khi

đã giả mạo được khóa công khai, kẻ tấn công đứng ở giữa 2 bên để nhận các

gói tin , giải mã rồi lại mã hóa với khóa đúng và gửi đến nơi nhận để tránh bị phát hiện.

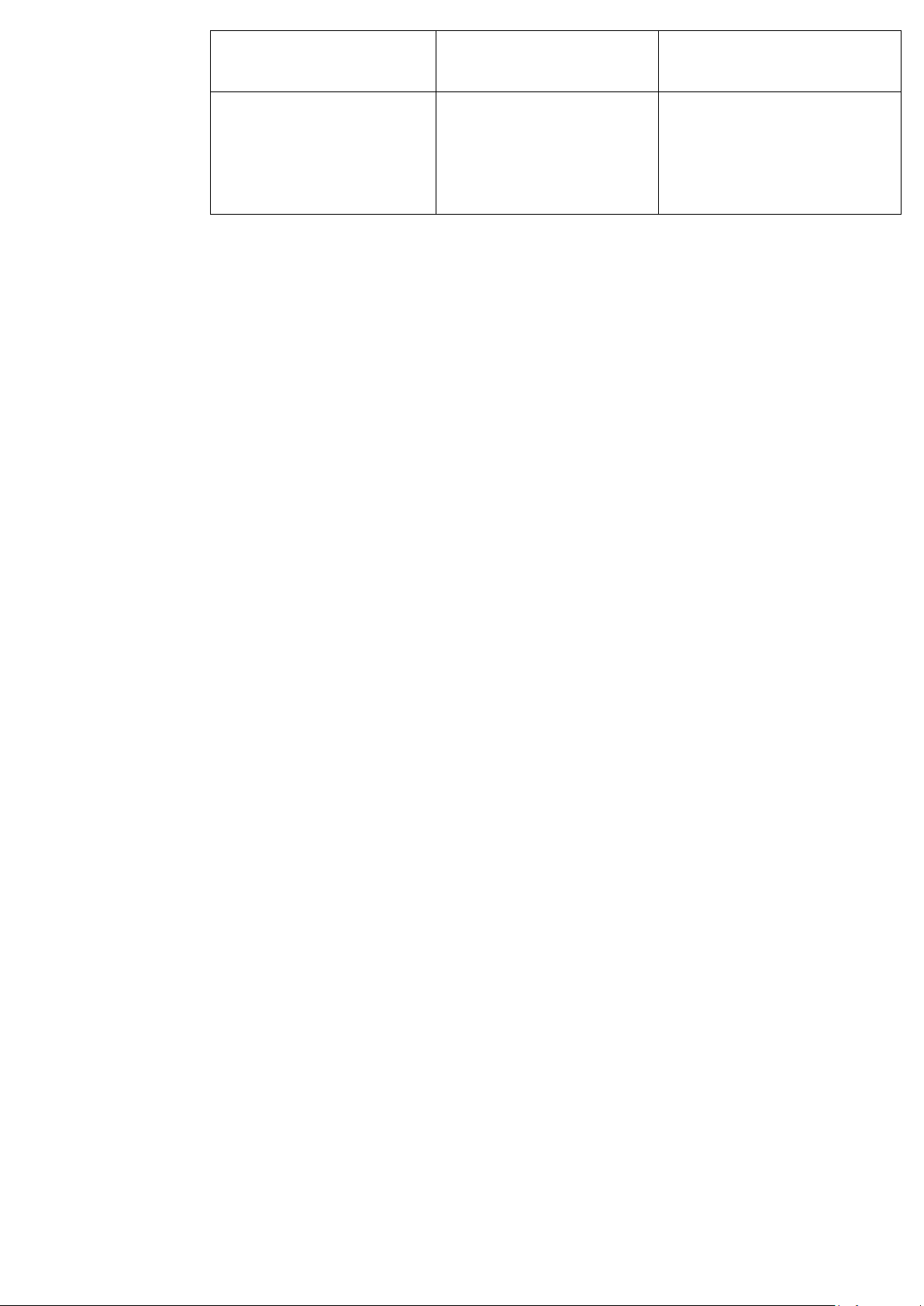

Các thuật toán mã hóa bất đối xứng phổ biến: Thuật toán Độ dài khóa Đặc điểm RSA(Rivest-Shamir- 1024, 2048, 4096-bit Phổ biến, bảo mật cao Adleman) nhưng chậm ECC (Elliptic Curve 160-521-bit Nho hơn nhưng bảo mật Cyptography ) tương đương RSA lOMoAR cPSD| 59054137 ElGamal Biến đổi Được dùng trong PGP (Pretty Good Privacy) DSS (Digital Signature

1024, 2048-bit (tùy theo Chuẩn chữ ký số của Mỹ, Standard) DSA, ECDSA) dựa trên DSA hoặc

ECDSA, dùng để xác thực danh tính

Ứng dụng: Chữ ký số , bảo mật , …

3. Mã hóa lai (Hybrid Encryption)

Là hệ thống kết hợp sự tiện lợi của mật mã khóa công khai với hiệu quả của

mật mã khóa đối xứng . Hệ mật mã khóa công khai thuận tiện ở chỗ chúng

không yêu cầu người gửi và người nhận chia sẻ một khóa bí mật chung để

giao tiếp an toàn. Tuy nhiên, chúng thường dựa vào các phép tính toán học

phức tạp và do đó thường kém hiệu quả hơn nhiều so với các hệ mật mã khóa

đối xứng tương đương.

Tất cả các triển khai thực tế của mật mã khóa công khai ngày nay đều sử dụng

hệ thống lai. Ví dụ bao gồm giao thức TLS và giao thức SSH sử dụng cơ chế

khóa công khai để trao đổi khóa (như Diffie-Hellman ) và cơ chế khóa đối

xứng để đóng gói dữ liệu (như AES ). Định dạng tệp OpenPGP và định dạng tệp PKCS#7

Ứng dụng: Mã hóa phong bì ,

4. Mã hóa đặc thù khác

Ngoài các phương pháp trên, còn có một số kỹ thuật mã hóa khác như:

Mã hóa toàn bộ ổ đĩa: BitLocker (Windows), VeraCrypt.

Mã hóa mật khẩu (Hashing): SHA-256, bcrypt (dùng trong lưu mật khẩu, không thể giải mã).

Steganography (Giấu dữ liệu trong hình ảnh/âm thanh): Không phải mã

hóa, nhưng giúp ẩn file trong các dữ liệu khác. lOMoAR cPSD| 59054137

IV: CƠ CHẾ HOẠT ĐỘNG CỦA CÁC PHẦN MỀM MÃ HOÁ FILE lOMoAR cPSD| 59054137

Mã hóa tệp hoạt động bằng cách sử dụng thuật toán toán học phức tạp, được

gọi là mật mã, để xáo trộn các tệp có thể đọc được của bạn ( bản rõ )thành định

dạng không thể đọc được ( bản mã ) .Chỉ có thể truy cập mật mã bằng một khóa

duy nhất, khóa này xác định cách dữ liệu được mã hóa. Sức mạnh bảo mật phụ

thuộc vào độ dài khóa, được đo bằng bit. Quy tắc rất đơn giản: khóa càng dài thì

càng khó bẻ khóa . Nếu không có khóa chính xác, ngay cả khi ai đó có quyền truy

cập vào các tệp được mã hóa của bạn, họ cũng sẽ không thể giải mã nội dung.

Dưới đây là cơ chế hoạt động của các phần mềm mã hóa file:

1. Quy trình mã hóa file

Bước 1: Chọn file cần mã hóa

• Người dùng chọn một hoặc nhiều file để mã hóa.

Bước 2: Sinh khóa và quản lý khóa mã hóa

• Hệ thống tạo ra một khóa mã hóa hoặc yêu cầu người dùng nhập khóa (mật khẩu).

• Một số phần mềm sử dụng mật khẩu của người dùng để sinh ra khóa.

• Một số hệ thống khác sử dụng cặp khóa công khai - riêng tư (mã hóa bất đối xứng).

Bước 3 : Áp dụng thuật toán mã hóa

Các thuật toán phổ biến:

• AES (Advanced Encryption Standard): Mã hóa đối xứng, nhanh và

mạnh thường sử dụng khóa 128, 192 hoặc 256-bit.

• RSA (Rivest-Shamir-Adleman): Mã hóa bất đối xứng, thường dùng để mã hóa khóa AES.

• ChaCha20, Blowfish, Twofish: Các thuật toán khác có thể được sử

dụng tùy vào phần mềm.

• ECC (Elliptic Curve Cryptography): Mã hóa bất đối xứng hiệu quả

hơn RSA với khóa nhỏ hơn.

Dữ liệu file gốc được biến đổi thành dữ liệu mã hóa.

Bước 4 : Lưu file mã hóa

• File gốc có thể bị xóa hoặc được giữ nguyên (tùy thiết lập).

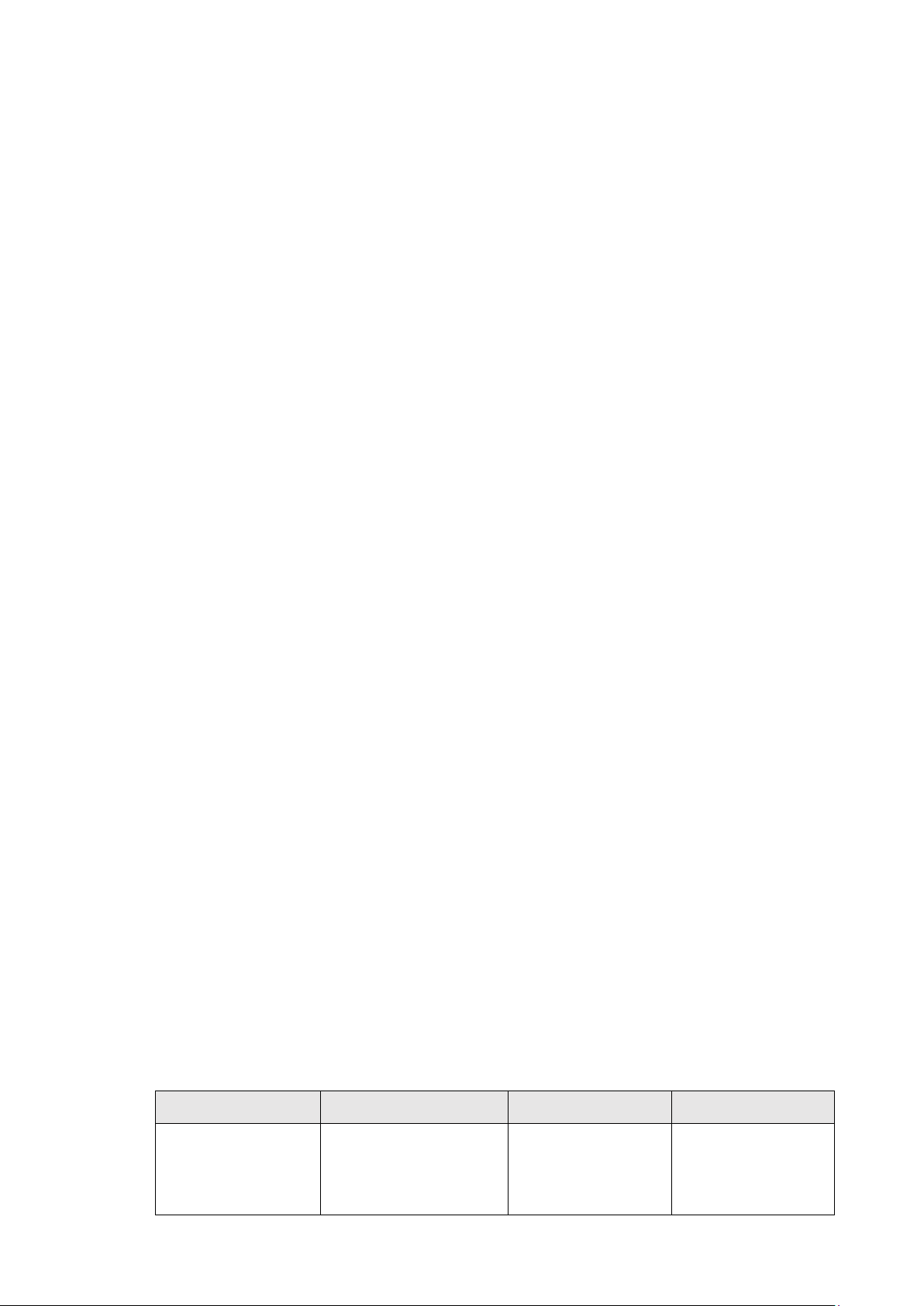

• File mã hóa thường có định dạng đặc biệt (.enc, .aes, .gpg, v.v.). Kiểu mã hóa Đặc điểm Ưu điểm Nhược điểm

Mã hóa đối xứng Cùng một khóa dùng Nhanh, hiệu quả Cần chia sẻ khóa

(AES,ChaCha20) để mã hóa và giải với file lớn an toàn mã lOMoAR cPSD| 59054137 Mã hóa bất đối

Dùng cặp khóa công Bảo mật cao, Chậm hơn, không xứng (RSA) khai - riêng tư

không cần chia sẻ phù hợp với file khóa riêng lớn Mã hóa lai

Kết hợp AES và RSA Cân bằng giữa Cần quản lý cặp (Hybrid

(AES mã hóa dữ liệu, tốc độ và bảo mật khóa RSA Encryption) RSA mã hóa khóa AES)

2. Các kiểu mã hóa phổ biến lOMoAR cPSD| 59054137

V: PHÂN LOẠI PHẦN MỀM MÃ HOÁ FILE lOMoAR cPSD| 59054137

Các phần mềm mã hóa file có thể được phân loại theo nhiều tiêu chí khác

nhau, bao gồm phương pháp mã hóa, phạm vi bảo vệ, mục đích sử dụng và nền tảng hỗ trợ.

1. Theo phương pháp mã hóa

Phần mềm mã hóa đối xứng •

Sử dụng cùng một khóa để mã hóa và giải mã. •

Phù hợp để mã hóa file lớn do tốc độ nhanh. • Ví dụ:

o 7-Zip (mã hóa file ZIP bằng AES-256) o AxCrypt (dễ sử

dụng, mã hóa bằng AES) o VeraCrypt (mã hóa ổ đĩa, hỗ trợ AES, Twofish, Serpent)

Phần mềm mã hóa bất đối xứng •

Sử dụng cặp khóa công khai - riêng tư. •

Phù hợp khi chia sẻ dữ liệu mà không cần gửi khóa bí mật. • Ví dụ:

o GPG (GNU Privacy Guard) (sử dụng PGP để mã hóa email và file) o

OpenSSL (mã hóa file bằng RSA, ECC)

Phần mềm mã hóa lai •

Kết hợp cả mã hóa đối xứng và bất đối xứng để tối ưu bảo mật. • Ví dụ:

o PGP (Pretty Good Privacy) (dùng trong bảo mật email) o

SSL/TLS (mã hóa dữ liệu truyền qua Internet)

2. Theo phạm vi bảo vệ

Phần mềm mã hóa file đơn lẻ •

Chỉ mã hóa một file hoặc thư mục cụ thể. • Ví dụ:

o 7-Zip (mã hóa file nén bằng AES-256) o

AxCrypt (mã hóa file cá nhân) lOMoAR cPSD| 59054137

Phần mềm mã hóa thư mục •

Mã hóa toàn bộ thư mục hoặc bộ sưu tập file. • Ví dụ:

o Folder Lock (bảo vệ thư mục bằng mật khẩu) o

Cryptomator (mã hóa thư mục trên cloud)

Phần mềm mã hóa toàn bộ ổ đĩa •

Mã hóa toàn bộ ổ đĩa để bảo vệ dữ liệu ngay cả khi bị đánh cắp thiết bị. • Ví dụ:

o BitLocker (Windows) (mã hóa ổ đĩa hệ thống) o

VeraCrypt (mã hóa phân vùng hoặc toàn bộ ổ cứng) o

FileVault (macOS) (mã hóa ổ đĩa trên máy Mac) o

VI: CÁC ỨNG DỤNG, PHẦN MỀM PHỔ BIẾN lOMoAR cPSD| 59054137

VI.I: Phần mềm VeraCrypt 1. Tổng quan

VeraCrypt là một phần mềm để thiết lập và duy trì một ổ đĩa được mã hóa nhanh

chóng (thiết bị lưu trữ dữ liệu). Mã hóa nhanh chóng có nghĩa là dữ liệu được tự

động mã hóa ngay trước khi được lưu và giải mã ngay sau khi được tải mà không

cần bất kỳ người dùng nào sự can thiệp. Không có dữ liệu nào được lưu trữ trên ổ

đĩa được mã hóa có thể được đọc (giải mã) mà không sử dụng đúng mật khẩu / các

tệp khóa hoặc khóa mã hóa chính xác. Toàn bộ hệ thống tệp được mã hóa (ví dụ: tên

tệp, tên thư mục, nội dung của mọi tệp, dung lượng trống, meta dữ liệu,

v.v.).Các tập tin có thể được sao chép vào và từ một tập đĩa VeraCrypt được gắn kết

giống như chúng được sao chép vào từ bất kỳ đĩa bình thường nào (ví dụ, bằng các

thao tác kéo và thả đơn giản). Các tệp được tự động giải mã nhanh chóng (trong bộ

nhớ / RAM) trong khi chúng đang được đọc hoặc sao chép từ một tập đĩa VeraCrypt

được mã hóa. Tương tự như vậy, các tập tin đang được ghi hoặc sao chép vào tập

đĩa VeraCrypt sẽ tự động được mã hóa một cách nhanh chóng (ngay trước khi

chúng được ghi vào đĩa) trong RAM.

2. Hướng dẫn bắt đầu cách tạo và sử dụng một vùng chứa VeraCrypt

1. Tải xuống và cài đặt VeraCrypt. Sau đó khởi chạy VeraCrypt bằng

cách nhấp đúp vào VeraCrypt.exe tập tin hoặc bằng cách nhấp vào

phím tắt VeraCrypt trong menu Start của Windows.

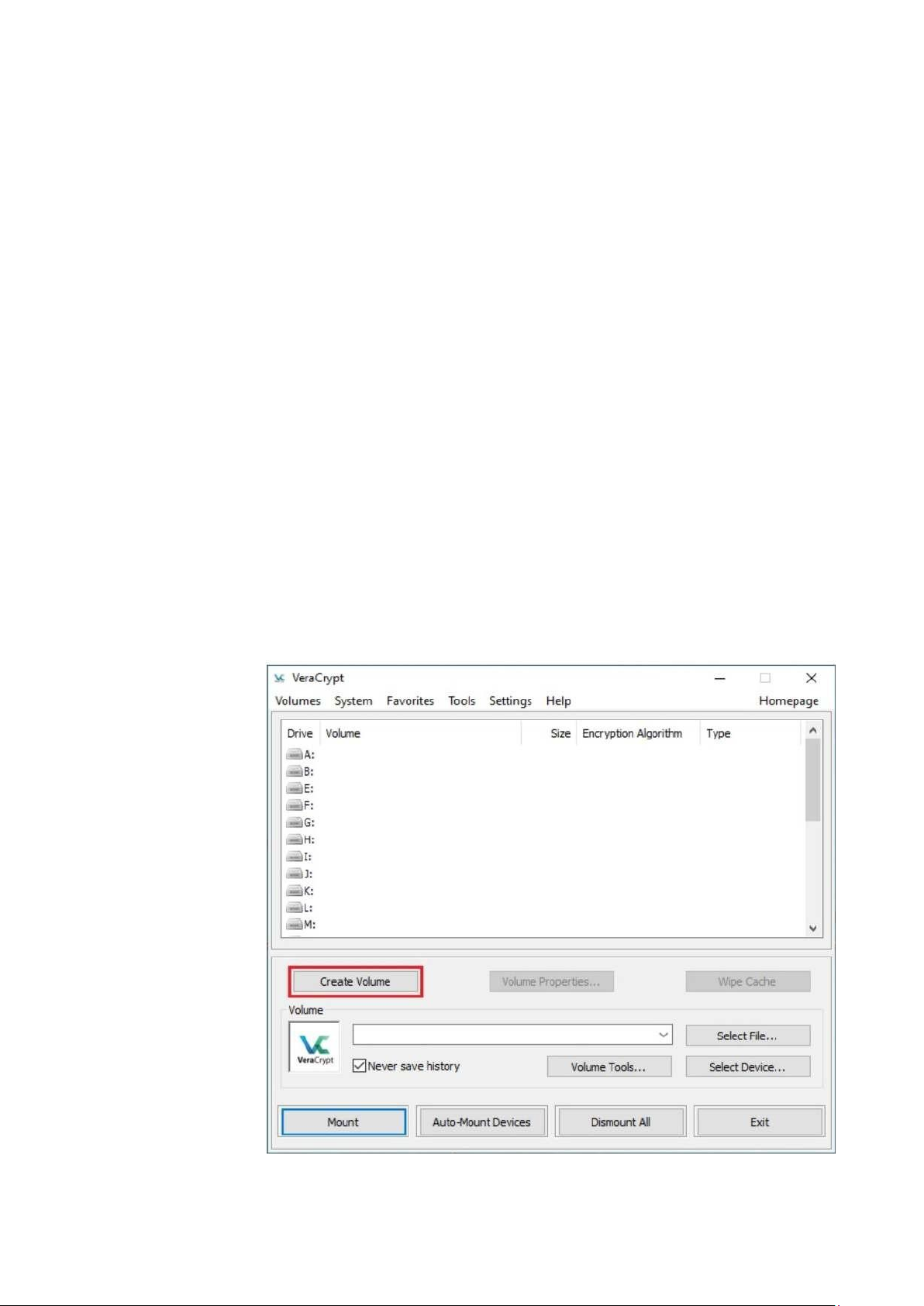

2. Cửa sổ chính của VeraCrypt sẽ xuất hiện. Nhấp vào Create Volume

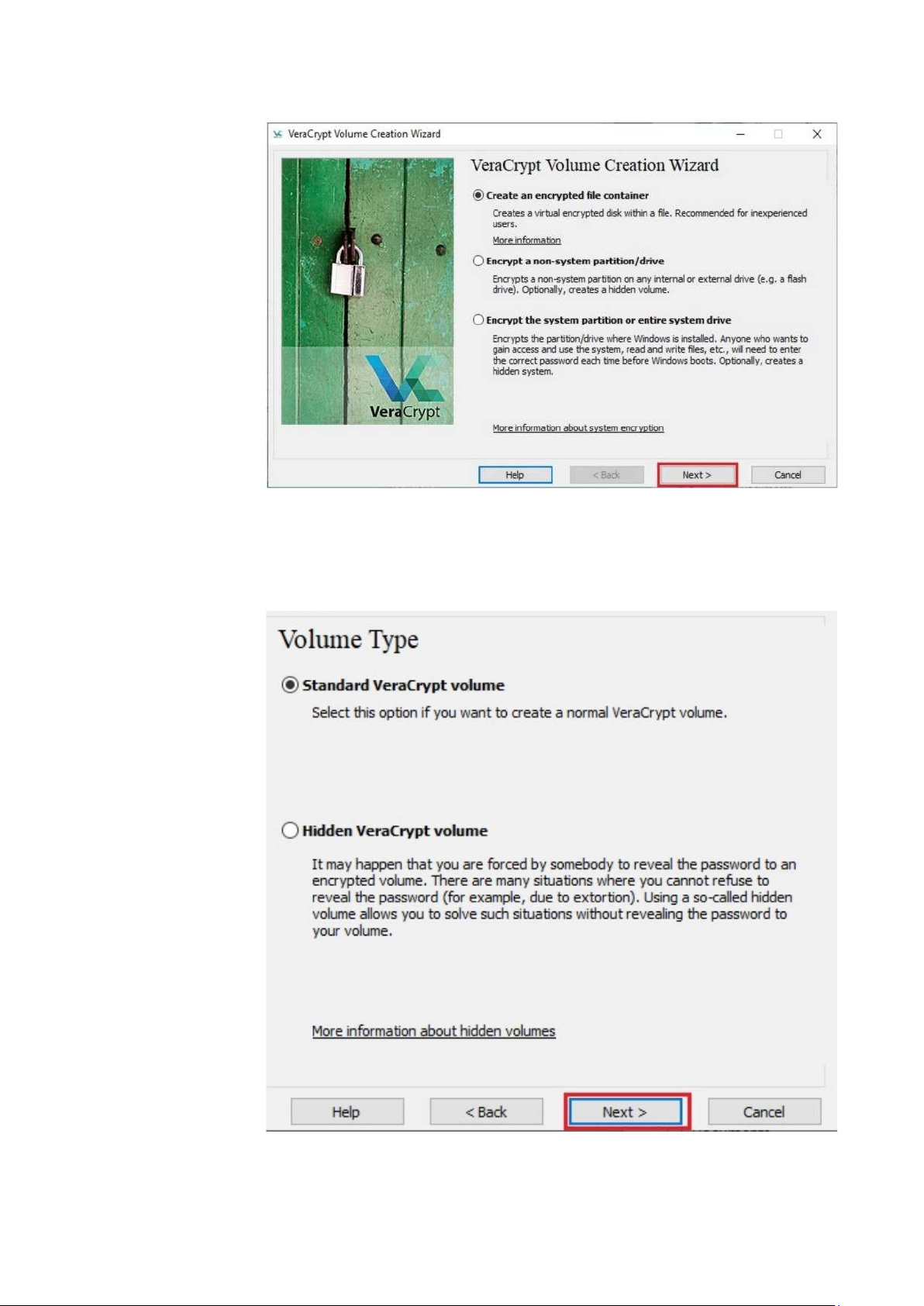

3. Cửa sổ VeraCrypt Volume Creation Wizard sẽ xuất hiện.Trong bước

này, bạn cần chọn nơi bạn muốn tạo tập đĩa VeraCrypt. Một tập đĩa

VeraCrypt có thể nằm trong một tập tin, còn được gọi là vùng chứa, lOMoAR cPSD| 59054137

trong một phân vùng hoặc ổ đĩa. Trong hướng dẫn này, chúng ta sẽ

chọn tùy chọn đầu tiên và tạo một tập đĩa VeraCrypt trong một tệp. Vì

tùy chọn được chọn theo mặc định, bạn chỉ cần nhấp vào Next

4. Trong bước này, bạn cần chọn tạo một tập đĩa VeraCrypt tiêu chuẩn

hay ẩn. Trong hướng dẫn này, chúng ta sẽ chọn tùy chọn trước và tạo

một tập đĩa VeraCrypt tiêu chuẩn.Vì tùy chọn được chọn theo mặc

định, bạn chỉ cần nhấp vào Next.

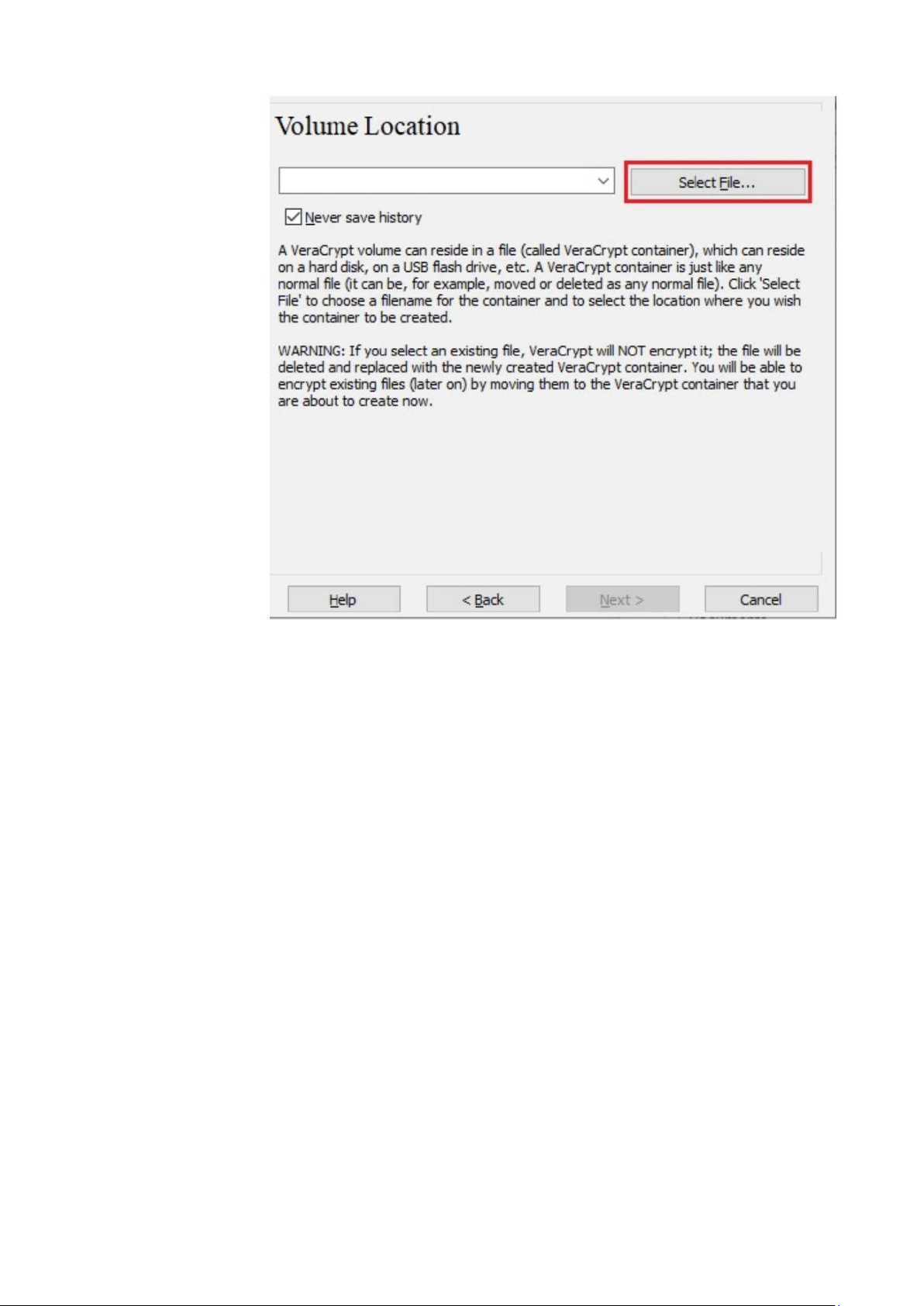

5. Trong bước này, bạn phải xác định nơi bạn muốn tạo tập đĩa

VeraCrypt (vùng chứa tệp). Lưu ý rằng một vùng chứa VeraCrypt

cũng giống như bất kỳ tập tin bình thường nào. Ví dụ, nó có thể được lOMoAR cPSD| 59054137

di chuyển hoặc xóa như bất kỳ tệp bình thường nào. Nó cũng cần một

tên tệp, mà bạn sẽ chọn trong bước tiếp theo.Nhấp vào Select File...

6. Chúng ta sẽ tạo tập đĩa VeraCrypt của chúng ta trong thư mục bạn có

thể chọn bất kỳ tên tệp và vị trí nào khác mà bạn thích

Lưu ý rằng VeraCrypt sẽ không mã hóa bất kỳ tập tin hiện có nào (khi

tạo một vùng chứa tập tin VeraCrypt). Nếu bạn chọn một tệp hiện có

trong bước này, nó sẽ bị ghi đè và thay thế bằng tập đĩa mới được tạo

(vì vậy tệp bị ghi đè sẽ bị mất, không được mã hóa). Bạn sẽ có thể mã

hóa các tập tin hiện có (sau này) bằng cách di chuyển chúng vào tập

đĩa VeraCrypt mà chúng tôi đang tạo ra bây giờ.

Chọn đường dẫn mong muốn (nơi bạn muốn tạo vùng chứa) trong bộ

chọn tệp. Nhập tên tệp vùng chứa mong muốn vào hộp File name: .

Nhấp vào Save (Lưu). lOMoAR cPSD| 59054137

7. Trong Volume Creation Wizard window, chọn Next.

8. Tại đây, bạn có thể chọn thuật toán mã hóa và thuật toán băm cho ổ

đĩa. Nếu bạn không chắc nên chọn gì ở đây, bạn có thể sử dụng cài đặt

mặc định và nhấp vào Next .