Preview text:

lOMoAR cPSD| 58815430

TỔNG QUAN VỀ MÃ ĐỘC 1. Mã độc là gì?

Mã độc (Malware hay Malicious software) là một loại phần mềm được tạo ra và chèn

vào hệ thống một cách bí mật với mục đích thâm nhập, phá hoại hệ thống, lấy cắp

thông tin, làm gián đoạn hoặc tổn hại tới tính bí mật, tính toàn vẹn và tính sẵn sàng

của hệ thống hay các máy tính cá nhân.

Mã độc có thể có dạng một tập tin thực thi, script, mã nguồn hoặc bất kỳ phần mềm

nào khác. Nó xâm nhập trái phép vào hệ thống của nạn nhân và có thể lây lan qua

các kênh truyền thông khác nhau như email, web hoặc ổ đĩa USB.

Một số mục tiêu chính của mã độc:

- Gây gián đoạn hoạt động của hệ thống máy chủ;

- Đánh cắp thông tin quan trọng (VD: thông tin cá nhân, tài chính, …);

- Truy cập trái phép vào hệ thống hoặc tài khoản; - Gián điệp; - Gửi thư rác;

- Sử dụng hệ thống của nạn nhân để thực hiện tấn công DDoS;

- Khóa tệp tin của nạn nhân trên máy chủ và yêu cầu tiền chuộc để mở khóa …

2. Phân loại mã độc

Mã độc được chia làm 2 loại chính: Mã độc cần chương trình chủ và mã độc không

cần chương trình chủ. * Mã độc cần chương trình chủ

Là các loại mã độc cần một chương trình chủ hoặc hệ thống khác để có thể thực thi.

Nó không thể hoạt động một cách độc lập mà cần phải lây nhiễm vào một chương

trình hợp lệ khác, sau đó, khi chương trình này được khởi chạy, mã độc sẽ được kích hoạt.

Một số mã độc tiêu biểu:

- Bom logic (Logic bombs): Thường được “nhúng” vào các chương trình bình

thường và thường hẹn giờ để “phát nổ” trong một số điều kiện củ thể. Khi “phát nổ”

bom logic có thể xoá dữ liệu, files, tắt cả hệ thống ... lOMoAR cPSD| 58815430

- Trojan Horses: Chứa mã độc, thường giả danh những chương trình có ích,

nhằm lừa người dùng kích hoạt chúng.

- Back door (cửa hậu): Thường được các lập trình viên tạo ra, dùng để gỡ rối

và test chương trình. Nó cho phép truy nhập trực tiếp vào hệ thống mà không qua

các thủ tục kiểm tra an ninh thông thường, điều này đe dọa đến an ninh hệ thống.

- Rootkit: Là một loại phần mềm độc hại được thiết kế để ẩn danh trên hệ thống

máy tính và cho phép kẻ tấn công có quyền truy cập cao nhất vào hệ thống để thực

hiện các hành vi độc hại mà không bị phát hiện.

- Adware (hay Advertising supported software): Là các phần mềm tự động

hiển thị các bảng quảng cáo trong thời gian người dùng tải hoặc sử dụng các phần mềm.

- Spyware: Là một dạng phần mềm độc hại được cài đặt tự động nhằm giám

sát, thu thập và đánh cắp các thông tin nhạy cảm trên hệ thống nạn nhân.

- Ransomware: Là một loại phần mềm độc hại có khả năng mã hoá các tệp tin

trên hệ thống của nạn nhân và yêu cầu nạn nhân phải trả tiền chuộc để nhận được

chìa khóa giải mã. Ransomware là một trong những mối đe dọa an ninh mạng nguy hiểm nhất hiện nay.

- Vi rút (Virus): Là một chương trình có thể “nhiễm” vào các chương trình

khác, bằng cách sửa đổi các chương trình này. Có nhiều con đường lây nhiễm vi rút,

như sao chép file, gọi các ứng dụng và dịch vụ qua mạng, email ... Vi rút có khả năng tự nhân bản.

* Mã độc không cần chương trình chủ

Là các mã độc không cần bất kỳ chương trình hay file chủ nào để hoạt động. Nó có

thể tự chạy một cách độc lập trên hệ thống mục tiêu mà không phụ thuộc vào phần mềm khác.

Một số mã độc tiêu biểu:

- Sâu (Worm): Là một loại phần mềm độc hại có khả năng tự lây nhiễm từ máy

này sang máy khác mà không cần chương trình chủ, vật chủ, hoặc sự trợ giúp của

người dùng. Sâu có thể lây lan qua thư điện tử, qua khả năng thực thi từ xa, qua khả

năng log-in (đăng nhập) từ xa, … lOMoAR cPSD| 58815430

- Zombie/Bot: Là một chương trình được thiết kế để giành quyền kiểm soát

một máy tính, hoặc thiết bị tính toán có kết nối Internet và sử dụng máy tính bị kiểm

soát để tấn công các hệ thống khác, hoặc gửi thư rác. Botnet (mạng máy tính ma) là

một tập hợp các máy tính bot dưới sự kiểm soát của một, hoặc một nhóm kẻ tấn công.

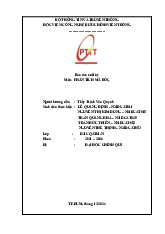

Một số loại mã độc và định dạng tên của nó

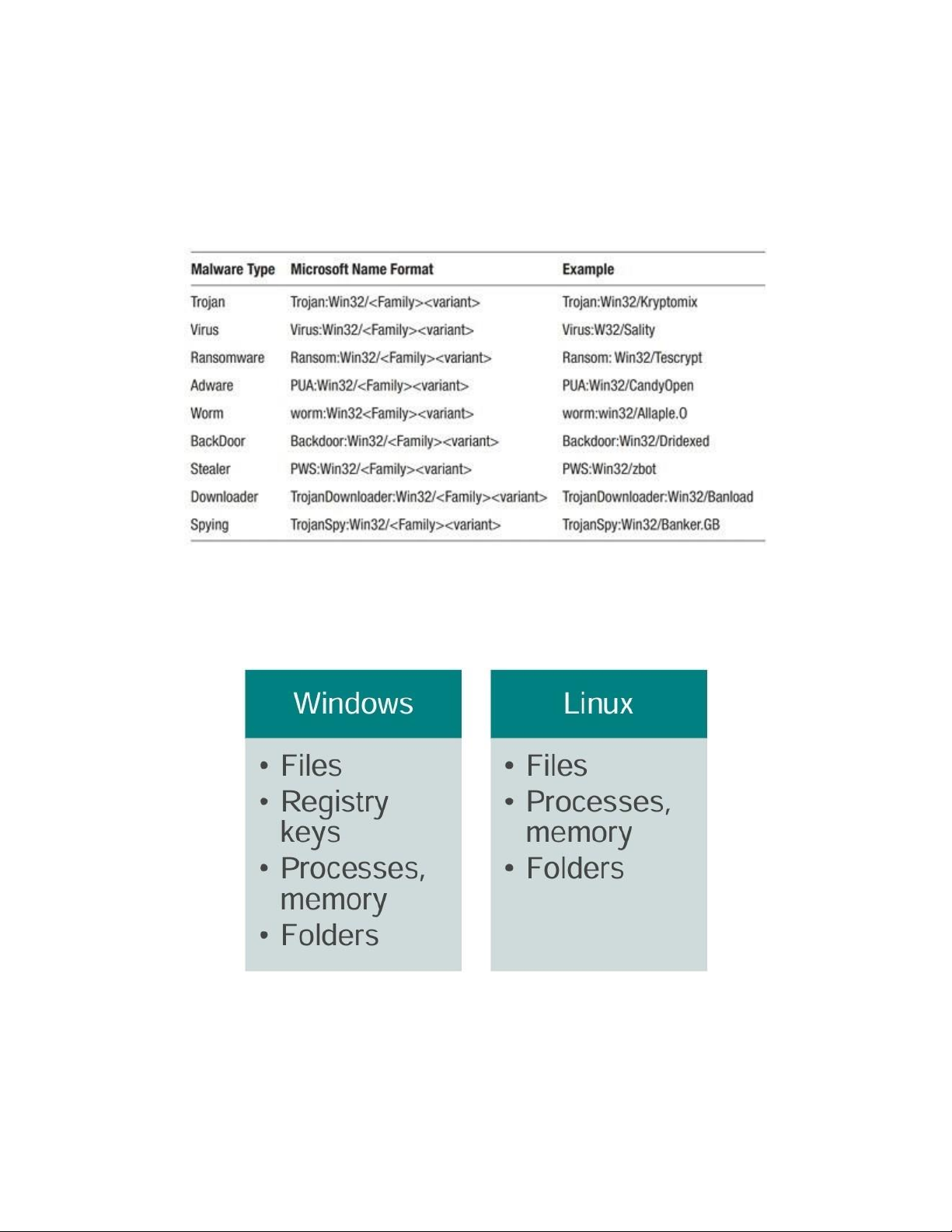

3. Các thành phần của mã độc -

Files: Thành phần chính của mã độc, chứa mã nguồn, encrypt data, payload

và các thông tin của mã độc … lOMoAR cPSD| 58815430 -

Registry keys: Các khóa trong hệ thống registry trên Windows, chứa các

thông tin quan trọng về hệ thống và các ứng dụng. Mã độc có thể tạo, ghi, sửa đổi

các key để khởi động và thực thi cùng hệ thống. -

Process, memory: Mã độc có thể tạo ra các process (tiến trình) mới hoặc sửa

đổi bộ nhớ (memory) của các tiến trình đang chạy trên máy tính để thực hiện các hoạt động độc hại. -

Folders: Một số mã độc tạo ra các thư mục, thư mục ẩn để che dấu các tệp tin độc hại.

4. Hoạt động của mã độc

* Nguyên tắc hoạt động chung của mã độc -

Xâm nhập vào hệ thống: Sử dụng các lỗ hổng bảo mật hoặc phương pháp

xâmnhập khác để xâm nhập vào hệ thống máy tính hoặc thiết bị khác. -

Điều khiển và kiểm soát hệ thống: Mã độc sẽ tìm cách lấy quyền điều khiển

vàkiểm soát hệ thống sau khi xâm nhập để cho phép kẻ tấn công thực hiện các hoạt động độc hại. -

Mở cửa hậu cho kẻ tấn công: Mã độc thường sẽ tạo ra các lỗ hổng hoặc cửa

sautrên hệ thống, cho phép kẻ tấn công có thể tiếp tục tấn công hoặc truy cập vào hệ

thống sau này mà không cần phải xâm nhập lại. -

Thực hiện các hoạt động độc hại: Tạo ra các file giả mạo, thay đổi các cài đặt

hệthống, mã hoá các tệp tin quan trọng, đánh cắp thông tin cá nhân hoặc thông tin

quan trọng, điều khiển các thiết bị khác trong mạng của nạn nhân, … -

Che giấu sự hoạt động: Để tránh bị phát hiện và gỡ bỏ khỏi hệ thống. Điều

này cóthể bao gồm việc tránh các chương trình chống virus, mã hóa các tệp tin bằng

mã hóa chéo, thay đổi các cài đặt hệ thống, …

* Các hình thức phát tán của mã độc - Phát tán qua email; - Phát tán qua usb; - Phát tán qua lỗ hổng; lOMoAR cPSD| 58815430

- Phát tán qua điểm yếu hệ thống;

- Phát tán qua các file nguồn không an toàn: crack, keygen, free, social, …

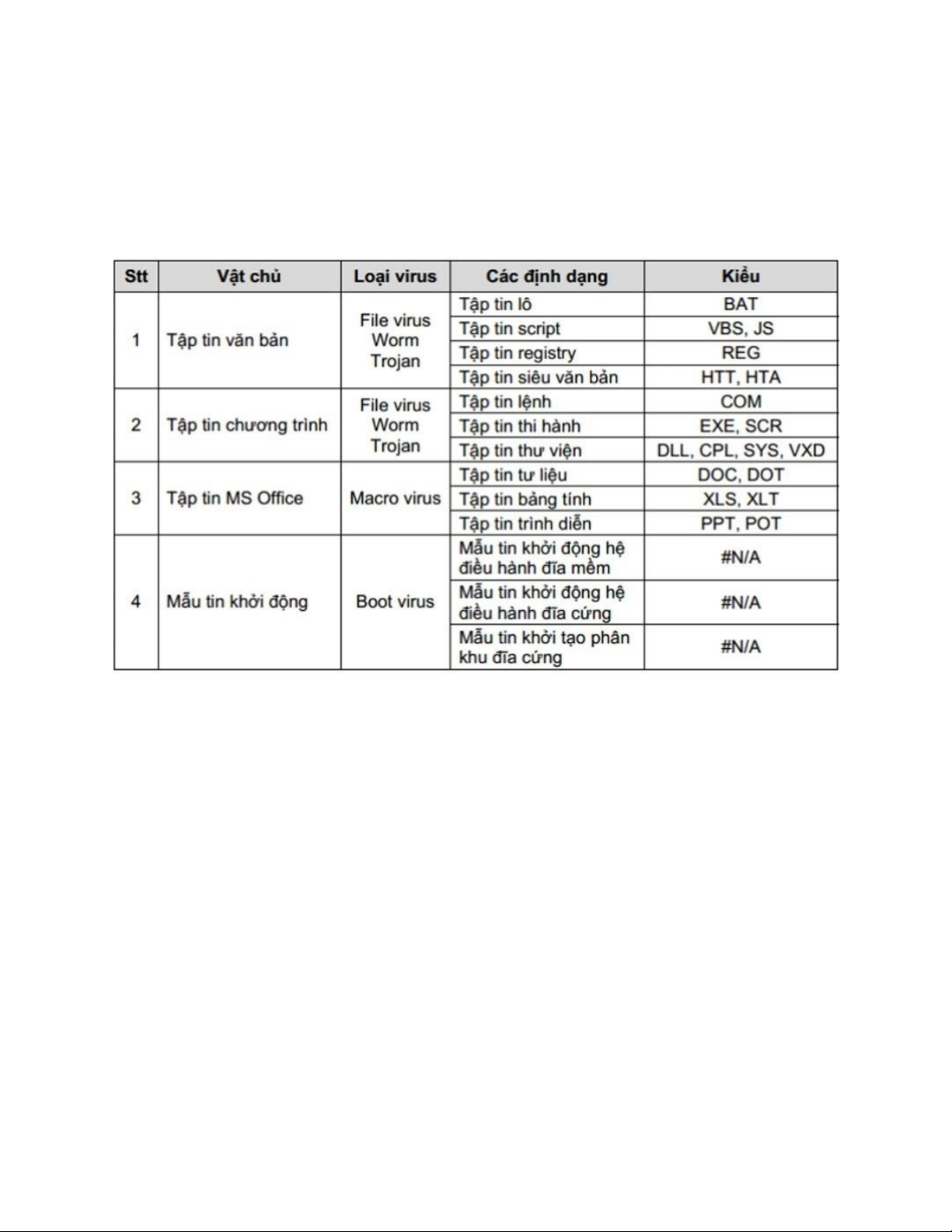

* Các định dạng dữ liệu nhiễm mã độc

* Một số kỹ thuật ẩn mình của mã độc

- Lợi dụng các file có thuộc tính ẩn (hidden file, system file);

- Giả mạo icon của các file, thư mục, phần mềm, … - Giả mạo shortcut;

- Lợi dụng cơ chế load dll của hệ điều hành và phần mềm;

- Giả mạo file, phần mềm, …

- Lợi dụng các tiến trình, dịch vụ hệ thống;

- Lây nhiễm vào các chương trình, tệp thực thi, …

5. Phòng chống mã độc lOMoAR cPSD| 58815430

* Các dấu hiệu nhận biết thiết bị bị nhiễm mã độc

- Máy tính chạy chậm bất thường, chậm kết nối mạng;

- Máy tính bị khóa hoặc không trả lời (stop responding) liên tục, không cho chạycác

chương trình hệ thống (cmd, regedit, task manager, gpedit, run, …);

- Máy tính tự động khởi động lại hoặc bị lỗi (crashes);

- Khi chạy một chương trình thường thông báo lỗi, chạy các file *.exe, *.com,...đều

bị thay thế bởi các chương trình khác;

- Ẩn file, thư mục, tạo các thư mục lạ, các biểu tượng lạ. Xuất hiện icon mới hoặcicon cũ tự mất;

- Xuất hiện các cửa sổ pop-up hoặc thông báo lạ, những tin nhắn báo lỗi khôngbình thường;

- Hiển thị hoặc file in ra bị biến dạng;

- Xuất hiện cặp đôi phần mở rộng của file. Ví dụ: vbs.txt, ...

- Phần mềm diệt virus không chạy hoặc không thể cài đặt;

- Tệp bị lỗi hoặc thư mục được tạo ra một cách tự động hoặc bị thay đổi, bị xóa, bịmã hóa;

- Hệ thống bị thay đổi cài đặt hay bị kiểm soát từ xa …

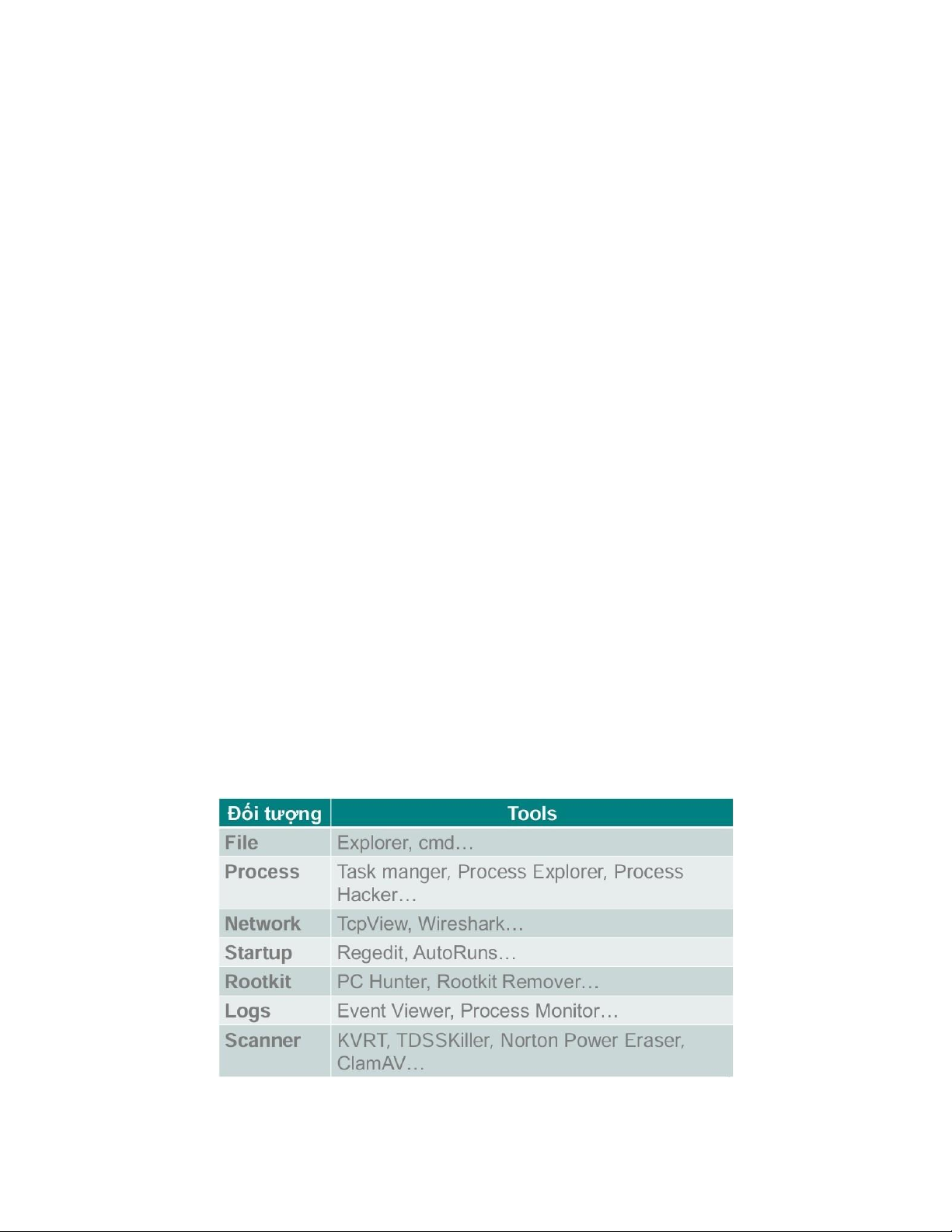

* Một số công cụ rà quét mã độc lOMoAR cPSD| 58815430

* Các biện pháp phòng chống mã độc

- Sử dụng phần mềm diệt mã độc, cập nhật thường xuyên; - Quét virus định kỳ;

- Luôn quét các USB, ổ cứng gắn ngoài khi cắm vào máy tính;

- Duyệt web an toàn, thiết lập bảo mật cho trình duyệt, tránh click những linkquảng cáo hoặc bất thường;

- Quét các file tải về từ Internet;

- Không click vào link hay tệp đính kèm trong email khi chưa chắc chắn về độ antoàn của chúng;

- Tải và cài đặt phần mềm từ các website tin cậy;

- Sử dụng Sandbox, máy ảo, các trang kiểm tra trực tuyến để kiểm thử chươngtrình

nếu không chắc chắn về tính an toàn của nó;

- Cập nhật các bản vá lỗi hệ điều hành;

- Sao lưu dữ liệu và tạo các dữ liệu phục hồi cho toàn hệ thống …

TỔNG QUAN VỀ TROJAN HORSES VÀ NANOCORE

1. Trojan horse là gì?

Trojan horse (thường gọi tắt là trojan) là một loại mã độc được ngụy trang dưới hình

dạng một chương trình hợp pháp hoặc phần mềm hữu ích để lừa người dùng cài đặt

và chạy nó. Khác với virus hay worm, trojan không tự sao chép hoặc lây lan. Tuy

nhiên, khi được kích hoạt, nó có thể gây thiệt hại nghiêm trọng bằng cách tạo lỗ hổng

bảo mật hoặc lấy cắp dữ liệu.

Trojan thường được ẩn dưới dạng tệp đính kèm trong email hoặc các tệp tải xuống

miễn phí, sau đó chuyển vào thiết bị của người dùng. Khi được tải xuống, mã độc sẽ

thực hiện nhiệm vụ mà kẻ tấn công đã thiết kế, chẳng hạn như truy cập backdoor hệ

thống của công ty, theo dõi hoạt động trực tuyến của người dùng hoặc đánh cắp dữ liệu nhạy cảm.

2. Tác động của Trojan lOMoAR cPSD| 58815430

* Một số hình thức lây nhiễm

Một số cách phổ biến nhất khiến thiết bị bị nhiễm Trojan thường liên quan đến hành

vi của người dùng, chẳng hạn như:

- Tải xuống file phương tiện vi phạm bản quyền, crack, bao gồm nhạc, trò

chơiđiện tử, phim ảnh, sách, phần mềm hoặc nội dung trả phí, …

- Tải xuống bất kỳ tài liệu nào không được kiểm chứng, chẳng hạn như tệp

đínhkèm, ảnh hoặc tài liệu, ngay cả từ các nguồn quen thuộc;

- Chấp nhận hoặc cho phép thông báo được bật lên mà không đọc kỹ tin

nhắnhoặc hiểu nội dung của chúng;

- Không đọc thỏa thuận người dùng khi tải xuống các ứng dụng hoặc phần mềmhợp pháp;

- Không cập nhật kịp thời các bản cập nhật và bản vá cho trình duyệt, hệ

điềuhành, ứng dụng và phần mềm …

Một máy tính bị nhiễm Trojan cũng có thể lây lan sang các máy tính khác. Khi ấy,

máy tính bị nhiễm trở thành một zombie, giúp tin tặc có thể điều khiển thiết bị từ xa

mà người dùng không biết. Sau đó, chúng có thể sử dụng máy tính zombie để chia

sẻ các phần mềm độc hại trên một mạng thiết bị, được gọi là botnet.

Trojan cũng có thể tấn công và lây nhiễm qua các thiết bị di động như điện thoại

thông minh, máy tính bảng, ... Điều này có thể xảy ra khi kẻ tấn công chuyển hướng

lưu lượng truy cập đến một thiết bị được kết nối Wi-Fi và sau đó sử dụng nó để khởi

chạy các cuộc tấn công mạng.

* Một số kiểu gây hại phổ biến

- Xoá hay viết lại các dữ liệu trên máy tính;

- Làm hỏng chức năng của các tệp;

- Lây nhiễm các phần mềm ác tính khác (VD: virus, …)

- Cài đặt mạng để máy có thể bị điều khiển bởi máy khác hay dùng máy nhiễm đểgửi spam;

- Đọc lén và phát tán các thông tin nhạy cảm; lOMoAR cPSD| 58815430

- Đánh cắp thông tin quan trọng của nạn nhân như mật khẩu, số thẻ tín dụng, …

- Cài đặt lén các phần mềm chưa được cho phép …

3. Các loại Trojan Malware phổ biến -

Backdoor Trojan: Tạo ra cửa hậu trên hệ thống, cho phép kẻ tấn công truy cập

vàkiểm soát thiết bị từ xa. -

Downloader Trojan: Tải xuống và cài đặt các phần mềm độc hại khác từ

Internetvào máy nạn nhân. -

Rootkit: Che giấu sự hiện diện của các phần mềm độc hại khác bằng cách

thayđổi hệ thống hoặc sử dụng phương pháp ẩn tệp. -

Banker Trojan: Nhắm vào việc đánh cắp thông tin trong tài khoản ngân

hàng(VD: mật khẩu, số thẻ tín dụng, …) và các thông tin tài chính khác của người dùng. -

Ransom Trojan: Mã hóa hoặc khóa các tệp của nạn nhân và yêu cầu một

khoảntiền chuộc để khôi phục quyền truy cập. -

Spy Trojan: Theo dõi hoạt động của người dùng và gửi dữ liệu về cho hacker,

baogồm thông tin nhạy cảm như mật khẩu, các thao tác bàn phím (keylogger), … -

Fake Antivirus: Lừa người dùng cài đặt bằng cách giả danh là phần mềm

diệtvirus hợp pháp để thu thập thông tin, tống tiền hoặc tải thêm malware. -

Remote Access Trojan (RAT): Cung cấp cho kẻ tấn công toàn quyền kiểm

soátmáy tính của người dùng, duy trì quyền truy cập vào thiết bị thông qua kết nối

mạng từ xa, từ đó đánh cắp thông tin hoặc theo dõi người dùng.

4. Dấu hiệu nhận biết và cách phòng chống

* Một số dấu hiệu nhận biết máy tính bị nhiễm Trojan

- Máy tính hoạt động chậm hơn bình thường;

- Các ứng dụng hoặc hệ điều hành bị treo hoặc không phản hồi;

- Xuất hiện các cửa sổ pop-up không mong muốn hoặc quảng cáo;

- Các chương trình hoặc file không thể mở, hoặc bị mất; lOMoAR cPSD| 58815430

- Xuất hiện các tệp hoặc chương trình lạ mà người dùng không cài đặt;

- Kết nối mạng bất thường, dữ liệu gửi đi dù người dùng không thực hiện …

* Một số biện pháp phòng chống

- Không bao giờ nhấp vào liên kết không mong muốn hoặc tải xuống tệp đính

kèmchưa được kiểm chứng;

- Sử dụng mật khẩu mạnh và duy nhất cho tất cả tài khoản trực tuyến cũng nhưthiết bị;

- Chỉ truy cập các URL bắt đầu bằng HTTPS;

- Đăng nhập vào tài khoản người dùng qua các tab trình duyệt mới hoặc ứng

dụngchính thức thay vì các liên kết từ email hoặc tin nhắn văn bản;

- Sử dụng trình quản lý mật khẩu;

- Sử dụng bộ lọc thư rác;

- Bật xác thực hai chiều bất cứ khi nào có thể;

- Đảm bảo các bản cập nhật cho chương trình phần mềm và hệ điều hành đượchoàn tất ngay lập tức;

- Sao lưu tập tin thường xuyên để giúp khôi phục máy tính trong trường hợp bị tấncông;

- Quét hệ thống bằng các phần mềm phát hiện virus mới nhất/được chứng nhận antoàn … 5. NanoCore

5.1 Tổng quan về NanoCore

NanoCore là một loại Trojan điều khiển từ xa (RAT) cho phép kẻ tấn công “thực thi

mã từ xa” (Remote Code Execution - RCE), chiếm quyền truy cập và kiểm soát hệ

thống của nạn nhân. Giống như hầu hết các RAT, NanoCore có thể được lợi dụng để

thực thi các hành vi độc hại như đánh cắp mật khẩu, ghi lại các thao tác bàn phím

(keylogger), khóa màn hình, chạy lệnh backdoor, trộm phiên webcam, khai thác các

thông tin tài chính điện tử, … lOMoAR cPSD| 58815430

Nanocore thường được phân phối thông qua các tài liệu Microsoft Office bị lây

nhiễm, nhưng khoảng thời gian gần đây người ta đã phát hiện thấy nó được phân

phối thông qua các phương pháp tinh vi hơn, chẳng hạn như trong các tệp .zip / .zipx

được mã hóa, tệp .iso và tệp hình ảnh nhị phân, với mục tiêu trốn tránh khỏi hoạt

động của các phần mềm bảo mật.

NanoCore được phát hiện lần đầu tiên vào năm 2013. Ban đầu, phiên bản đầu tiên

của NanoCore đã được nhà phát triển bán ra với mục đích thương mại, tuy nhiên sau

đó nó đã bị khai thác để thực hiện các hoạt động phi pháp. Trải qua một số phên bản

cập nhật và tiếp tục được cộng đồng các nhà phát triển duy trì cho tới nay, NanoCore

đã trở nên phổ biến trong giới tội phạm mạng do dễ sử dụng, giá thành thấp và nhiều

chức năng mạnh mẽ. Vào năm 2021, Nanocore được CISA (Cơ quan an ninh mạng

và an ninh cơ sở hạ tầng) đánh giá là một trong những phần mềm độc hại hàng đầu

và được coi là có độ rủi ro cao.

5.2 Cách thức hoạt động của NanoCore

Giống như nhiều loại phần mềm độc hại khác, thư rác và email lừa đảo là phương

thức chính mà NanoCore RAT lây lan. Những email này sẽ chứa các tệp đính kèm

độc hại (VD: File Word, Excel cứa macro độc hại, file .img, .iso, file nén được định

dạng đặc biệt, …). Khi người dùng truy cập hay thực thi các tệp này, mã độc sẽ được

tải xuống và cài đặt vào thiết bị của họ.

Khi đã lây nhiễm thành công, NanoCore có thể:

- Tự lây nhiễm vào file RegAsm.exe với một kỹ thuật được gọi là

“processhollowing” để thực thi các payload chính của nó với mức độ đặc quyền cao;

- Cài đặt các file thực thi độc hại trong thư mục gốc của máy của nạn nhân;

- Tự thêm vào các Windows Registry Key để duy trì tính bền bỉ ngay cả saunhững lần reboot;

- Cố gắng thực hiện các mục tiêu thứ cấp như đánh cắp dữ liệu nhạy cảm,

giámsát và theo dõi, triển khai phần mềm tống tiền, …

Nanocore được đặc biệt chú ý tới vì thiết kế dạng mô-đun (modular) của nó, cho

phép kẻ tấn công tích hợp các plug-in xây dựng sẵn để thực hiện nhiều hoạt động

độc hại khác nhau một cách nhanh chóng. lOMoAR cPSD| 58815430

5.3 Một số phiên bản NanoCore (Phần này cần tìm thêm tài liệu, đây chỉ là

cop từ gpt thôi) -

NanoCore v1.x: Đây là phiên bản đầu tiên của NanoCore được phát hành vào

năm 2013. Ban đầu, NanoCore được bán công khai với giá tương đối rẻ và dần trở

nên phổ biến trong giới tội phạm mạng.

Nó cho phép điều khiển từ xa, lấy cắp dữ liệu và giám sát hệ thống của nạn nhân.

Phiên bản này bao gồm những tính năng như chụp màn hình, ghi âm từ microphone, và điều khiển camera. -

NanoCore v2.x: Phiên bản thứ hai của NanoCore bao gồm các tính năng

mạnh mẽ hơn, như cải tiến khả năng ghi nhận hoạt động bàn phím (keylogger), điều

khiển clipboard, và tương tác với hệ thống tệp.

Phiên bản này có khả năng mở rộng thông qua các plug-in hoặc plugin do cộng đồng

phát triển, cho phép người dùng thêm các tính năng như đánh cắp thông tin đăng

nhập từ trình duyệt, quản lý tiến trình hệ thống, v.v. -

NanoCore v3.x (NanoCore Pro): Phiên bản nâng cao, được phát triển với

nhiều tính năng chuyên sâu hơn, bao gồm khả năng điều khiển mạnh mẽ đối với hệ

thống của nạn nhân. Phiên bản Pro có tính năng bảo mật tốt hơn để tránh bị phát

hiện bởi các chương trình chống virus và được tối ưu hóa để khó bị phân tích hoặc truy vết.

Bắt đầu từ phiên bản 3.x, NanoCore trở nên ít phổ biến hơn và chỉ được bán trên các

diễn đàn ngầm hoặc các chợ đen trực tuyến. -

NanoCore Cracked Version: Sau một thời gian, mã nguồn của NanoCore bị

rò rỉ và nhiều phiên bản "cracked" đã được phân phối miễn phí hoặc bán với giá rất

thấp trên các diễn đàn tin tặc. Điều này khiến NanoCore càng trở nên phổ biến và

dễ tiếp cận đối với các tội phạm mạng ít kinh nghiệm.

Do các phiên bản này thường chứa nhiều mã độc bổ sung hoặc backdoor từ những

kẻ đã bẻ khóa, người sử dụng những bản bẻ khóa có nguy cơ bị chính kẻ phát tán tấn công. -

NanoCore Custom Versions: Một số nhóm tội phạm mạng đã chỉnh sửa mã

nguồn của NanoCore để tạo ra các phiên bản riêng biệt nhằm phù hợp với mục tiêu

và chiến dịch cụ thể của họ. Các phiên bản này có thể bao gồm các tính năng như

mã hóa dữ liệu, trốn tránh hệ thống phát hiện, hoặc có giao diện người dùng (UI)

thay đổi để dễ sử dụng hơn. lOMoAR cPSD| 58815430 -

NanoCore v1.2.2: NanoCore v1.2.2 là một trong những phiên bản phổ biến

nhất và bị phát tán rộng rãi. Phiên bản này được tích hợp với nhiều tính năng giám

sát và đánh cắp thông tin khác nhau, từ ghi âm từ microphone cho đến quản lý tài khoản hệ thống. -

NanoCore RAT Rebuild (Recompile): Sau khi bị phát hiện và bị nhiều

chương trình chống virus nhận diện, các biến thể của NanoCore đã được tái xây

dựng (recompile) để trốn tránh sự phát hiện. Các biến thể này được tinh chỉnh để

thay đổi chữ ký mã, tránh các kỹ thuật phát hiện thông thường.

5.4 Một số biện pháp ngăn chặn các cuộc tấn công NanoCore

Để ngăn chặn một cuộc tấn công thành công bằng cách sử dụng một loại phần mềm

độc hại tinh vi như Nanocore đòi hỏi phải có phương pháp phòng thủ chuyên sâu,

trong đó phải áp dụng đồng thời nhiều chiến thuật phòng thủ, bao gồm:

- Ngăn chặn phần mềm độc hại ngay từ giai đoạn truy cập ban đầu (Lọc

email,chặn spam, cảnh giác với các email lạ hay các tệp tải về đáng ngờ, …);

- Triển khai các cấu hình bảo mật mạng mạnh mẽ với khả năng giám sát

hoạtđộng mạng để xác định các chỉ số xâm phạm (IOCs - Indicators of compromise);

- Triển khai các công nghệ phát hiện và phản hồi endpoint (EDR -

EndpointDetection and Response) có khả năng ngăn chặn các cuộc tấn công trước

khi chúng có thể thực thi;

- Phát hiện, phân tích và phản hồi bất kỳ IOC nào trên toàn bộ mạng;

- Duy trì các kế hoạch khôi phục sau thảm họa (DRP - Disaster Recovery Plans)

được diễn tập kỹ lưỡng và thực thi các chiến lược sao lưu mạnh mẽ …

Bên cạnh đó, một số hoạt động cụ thể cũng có thể giúp ngăn chặn cuộc tấn công Nanocore:

- Triển khai các hình thức bảo mật mạng như quyền truy cập với đặc quyền

thấpnhất, kiểm soát quyền truy cập dựa trên vai trò, xác thực đa yếu tố và phòng thủ

chuyên sâu để giảm thiểu thiệt hại tiềm ẩn do thông tin đăng nhập bị đánh cắp;

- Cài đặt và cấu hình các phần mềm bảo mật endpoint sẽ quét các tài liệu đãđược

mã hóa ngay sau khi chúng được giải mã; lOMoAR cPSD| 58815430

- Đảm bảo các ứng dụng Office được cấu hình với các cài đặt “Tắt tất cả

cácmacro mà không cần thông báo” hoặc “Tắt tất cả ngoại trừ các macro được ký

kỹ thuật số (ký điện tử)”;

- Đào tạo nhận thức của người dùng (nhân viên trong doanh nghiệp, học

sinhsinh viên trong các trường học, …) về các kỹ thuật lừa đảo, cách xử lý các email,

tệp tin, tài liệu, … đáng ngờ … PHÂN TÍCH MÃ ĐỘC

1. Tổng quan về phân tích mã độc

- Định nghĩa: Phân tích mã độc là việc nghiên cứu hành vi của mã độc.

- Mục tiêu: Hiểu cách thức hoạt động của mã độc, cách phát hiện và loại bỏ nó. - Vai trò:

+ Thu thập thông tin từ mẫu mã độc, từ đó xác định được khả năng của mã độc,

phát hiện và ngăn chặn nó.

+ Làm nguồn cung cấp, xác định mẫu mã độc để hỗ trợ việc phát hiện và ngăn chặn trong tương lai. - Yêu cầu:

+ Xác định bản chất và mục đích của mã độc. Ví dụ, xác định liệu mã độc có phải

là kẻ đánh cắp thông tin, bot HTTP, bot spam, rootkit, keylogger, RAT, ...

+ Hiểu rõ hệ thống bị xâm phạm như thế nào và ảnh hưởng của nó.

+ Xác định các chỉ số mạng liên quan đến mã độc, sau đó có thể sử dụng để phát

hiện mã độc tương tự bằng cách theo dõi mạng.

+ Thu thập các chỉ số dựa trên máy chủ như tên tập tin, khóa registry, sau đó có

thể sử dụng để xác định mã độc tương tự bằng cách theo dõi trên máy chủ.

+ Xác định ý định và động cơ của kẻ tấn công. lOMoAR cPSD| 58815430

2. Các kỹ thuật phân tích mã độc

2.1 Phân tích tĩnh (Static analysis) 2.1.1 Tổng quan

- Định nghĩa: Phân tích mã nguồn hoặc file thực thi của mã độc mà không cho mãđộc

hoạt động. Thường thực hiện trên máy tính an toàn không kết nối mạng. Cho phép

khám phá cấu trúc và chức năng bên trong của mã độc. Phát hiện các công cụ và

kỹ thuật được sử dụng.

- Ưu điểm: An toàn, dễ thực hiện.

- Nhược điểm: Khó nắm bắt hành vi thực tế của mã độc.

- Một số công cụ có thể sử dụng để phân tích tĩnh: PeStudio, IDA, Ghidra,

Floss,NTCore, Yara, Ssdeep, … 2.1.2 Phân loại

- Phân tích tĩnh cơ bản:

+ Tìm cách hiểu mã độc bằng cách phân tích chính file, cấu trúc file, các chức

năng được sử dụng bởi mã độc, ...

+ Các kỹ thuật được sử dụng:

• Giải mã: Giải mã mã nhị phân thành mã nguồn lập trình.

• Phân tích chuỗi: Tìm kiếm các chuỗi, hằng số trong mã.

• Phân tích cấu trúc: Phân tích cấu trúc gói, lớp, hàm trong mã.

- Phân tích tĩnh nâng cao:

+ Phân tích sâu hơn và tìm cách hiểu được mã độc dựa trên dịch ngược (disassembled).

+ Các kỹ thuật được sử dụng:

• Phân tích luồng điều khiển: Tìm hiểu luồng điều khiển của chương trình.

Phân tích dòng dữ liệu: Theo dõi dòng dữ liệu qua chương trình.

• Phân tích hàm: Phân tích các hàm trong chương trình để hiểu chức năng. lOMoAR cPSD| 58815430

2.1.3 Vai trò của phân tích tĩnh

- Cung cấp thông tin ban đầu mà không cần thực thi tệp.

- Xác định các hành vi tiềm ẩn của tệp.

- Xác định cách thức hoạt động của tệp.

- Hỗ trợ phân tích động sau đó. - Phân loại tệp.

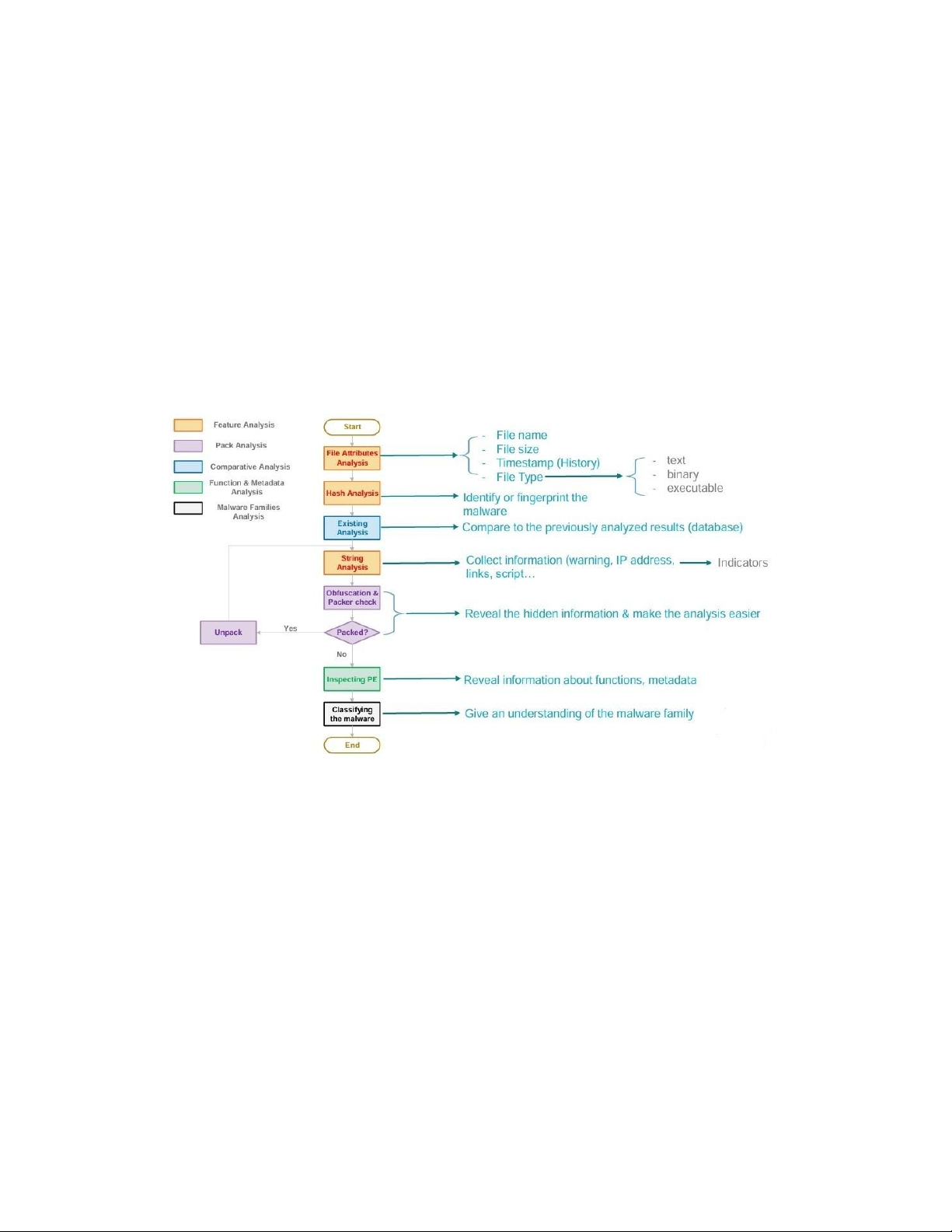

2.1.4 Quy trình phân tích tĩnh (tóm tắt)

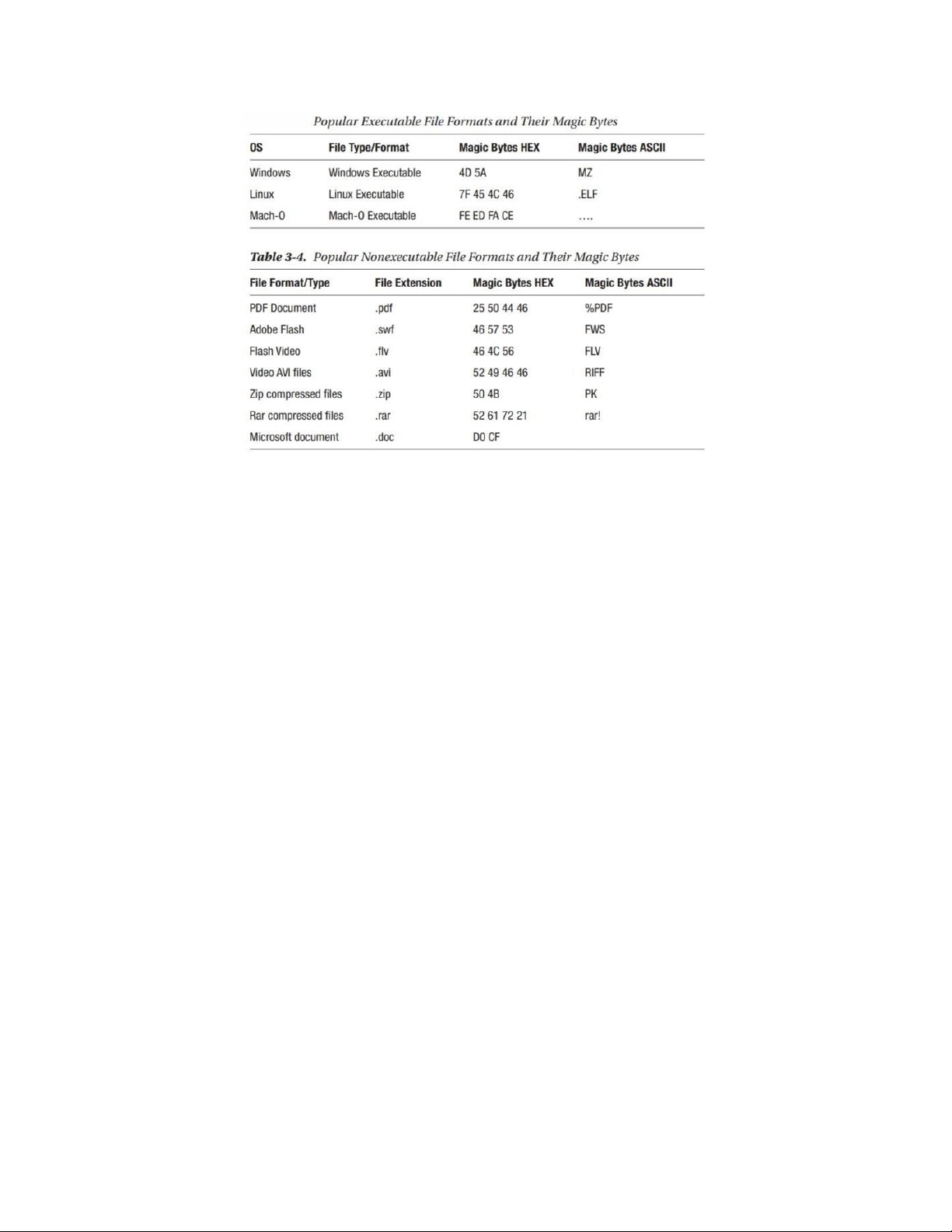

* Xác định loại của tệp

- Giúp tiết lộ các thông tin về hệ điều hành mục tiêu, kiến trúc nền tảng 32/64 bit, …

- Dựa trên phần mở rộng tệp (VD: .exe, .dll, …) hoặc chữ ký tệp. lOMoAR cPSD| 58815430

Phần mở rộng và chữ ký của một số tệp phổ biến

- Công cụ sử dụng: HxD hex editor (Giúp tìm chữ ký tệp), File utility (Linux),

CFF Explorer (Windows), thư viện trong ngôn ngữ Python (VD: python-magic), … * Phân tích mã Hash

- Quá trình tạo các giá trị băm cho các tệp nghi ngờ dựa trên nội dung của chúng,sử

dụng các thuật toán băm như MD5, SHA1, SHA256, … - Vai trò:

+ Định danh duy nhất cho mã độc trong quá trình phân tích.

+ Quyết định việc phân tích thực hiện trên một hay nhiều mẫu.

+ Chia sẻ cho các nhà nghiên cứu bảo mật khác khi cần xác định mẫu.

+ Xác định nhanh xem mã độc đã được phát hiện trước đó chưa. - Công cụ sử dụng:

+ Linux: Md5sum, Sha256sum, Sha1sum, …

` + Windows: HashMyFiles, FsumFrontEnd, Jacksum, …

* Phân tích mẫu đang có sử dụng công cụ kết hợp nhiều Antivirus (AV): So sánh chữ

ký của các mẫu nghi ngờ với cơ sử dữ liệu của các AV giúp cho nhanh chóng phát

hiện mã độc cũng như làm giàu thêm cho các cơ sở dữ liệu này. lOMoAR cPSD| 58815430 * Phân tích strings

- Strings là các chuỗi ký tự ASCII và Unicode có thể hiển thị (Unicode-

printable),chúng được nhúng trong một tệp.

- Phân tích chuỗi có thể cung cấp gợi ý về chức năng của chương trình và các chỉsố

liên quan đến một tệp nhị phân (binary file) đáng nghi.

- Các chuỗi được trích xuất từ tệp nhị phân có chứa các tham chiếu đến tên tệp,URL,

tên miền, địa chỉ IP, lệnh tấn công, registry, ... thì khả năng cao là có dính mã độc. - Công cụ sử dụng:

+ Trên Linux: String utility (Lệnh strings) …

+ Trên Windows: PEstudio, PPEE, strings utility, bintext, …

* Obfuscation & Packer checking - Obfuscation:

+ Quá trình biến đổi tệp nhị phân và văn bản để làm cho chúng không đọc được

hoặc khó hiểu/khó phát hiện/ khó phân tích được.

+ Mục tiêu: Che giấu mã độc khỏi các phần mềm antivirus và các chương trình

phần mềm bảo mật khác.

+ Obfuscated strings: Các chuỗi đã bị “che giấu”, bị xáo trộn làm cho các công cụ

phân tích chuỗi như strings utility không thể trích xuất ra các chuỗi.

+ Các kỹ thuật Obfuscated strings: XOR Encryption, Base64 Encoding, Unicode

Escaping, String Concatenation, Dynamic String Decryption, …

-> Sử dụng FLOSS có thể phân tích chuỗi thông thường cũng như các chuỗi bị obfuscated.

- Packer: Một chương trình nhận chương trình thực thi làm đầu vào và sử dụngviệc

nén để làm mờ nội dung của chương trình thực thi. Khi thực thi chương trình đã

được đóng gói, nó chạy một quá trình giải nén và trích xuất chương trình nhị phân

gốc trong bộ nhớ trong khi chạy và kích hoạt việc thực thi.

- Cryptor: Sử dụng việc mã hóa để làm mờ nội dung của chương trình thực thi.

Khithực thi chương trình đã được mã hóa, nó chạy một quá trình giải mã để trích

xuất chương trình nhị phân gốc trong bộ nhớ và sau đó kích hoạt việc thực thi. lOMoAR cPSD| 58815430

- Obfuscation & Packer checking: Khi chạy chương trình được đóng gói

(parked),một chương trình wrapper nhỏ cũng chạy để giải nén tập tin đã được đóng

gói và sau đó chạy tập tin đã được giải nén. Phân tích chương trình đã được đóng

gói, có thể hiểu rõ chương trình wrapper và từ đó có thể phân tích chi tiết nó.

- Dấu hiệu nhận biết mã độc được packed hay obfuscated: + Chứa rất ít chuỗi.

+ Chứa rất ít hàm LoadLibrary (để gọi file .dll) và GetProcAddress (lấy địa chỉ

của một hàm trong một thư viện chia sẻ) được sử dụng để tải và truy cập các hàm bổ sung.

+ Kích thước ảo lớn hơn rất nhiều kích thước dữ liệu thô trong header PE.

+ Entropy của tệp tin cao (>6).

- Công cụ sử dụng: ExeinfoPE, Detect It Easy, RDG Packer Detector v0.7.6, PEiD,Bytehist, PeStudio, … * Tệp tin PE

- Tệp PE là một loạt các cấu trúc và thành phần con chứa thông tin cần thiết cho

hệđiều hành để tải nó vào bộ nhớ.

- PE header chứa cấu trúc tệp PE, do đó nó được sử dụng bởi trình tải hệ điều hànhkhi

tệp binary được thực thi để lấy nội dung ghi vào bộ nhớ.

- Các tệp thực thi Windows (như .exe, .dll, .sys, .ocx và .drv) phải tuân thủ theođịnh

dạng PE (Portable Executable).

- Mã độc khi hoạt động cần phải tương tác với các tệp, registry, mạng và các

thànhphần khác. Do đó, nó cần sử dụng các hàm của hệ điều hành và được cung

cấp trong các tệp Dynamic Link Library (DLL). Các hàm này gọi là hàm nhập hoặc imports.

- Kiểm tra các imports có thể:

+ Xác định các chức năng của mã độc.

+ Xác định xem mã độc có được che giấu không. lOMoAR cPSD| 58815430

- Bên cạnh đó, kiểm tra exports để đánh giá chức năng của DLL, từ đó có thể xácđính

các chức năng của mã độc chứa trong nó (nếu có). - Công cụ sử dụng: CFF

Explorer, PE Internals, PPEE, …

* Phân loại mã độc

- Phân tích mẫu mã độc có thể cho biết mẫu đó có thuộc họ mã độc (family), hoặccó

tính chất giống với những mẫu đã phân tích trước đó hay không.

- Các phương pháp phân loại:

+ Fuzzy hashing: So sánh một nhị phân nghi ngờ với các mẫu trong kho lưu trữ

để xác định các mẫu tương tự -> xác định các mẫu thuộc cùng gia đình malware hoặc cùng nhóm tác nhân.

+ Sử dụng Import Hash (imphash): Tính toán giá trị băm dựa trên tên hàm/ hàm

nhập (API) và thứ tự của chúng trong tập tin thực thi. Nếu các tập tin được biên dịch

từ cùng một nguồn và theo cùng một cách, những tập tin đó sẽ có giá trị imphash giống nhau.

+ Sử dụng Section Hash: Tương tự như Import Hash, Section Hash cũng giúp xác

định các mã độc có liên quan đến nhau.

+ Sử dụng tool Yara: Tạo các quy tắc YARA bao gồm một tập hợp các chuỗi và

một biểu thức logic. Những quy tắc sau khi được viết có thể dùng để quét tệp tin

bằng công cụ YARA hoặc có thể sử dụng yara-python để tích hợp với các công cụ khác.

2.2 Phân tích động (Dynamic analysis) 2.2.1 Tổng quan

- Định nghĩa: Phân tích mã độc bằng cách cho mã độc thực thi và giám sát và

phântích hoạt động của nó. Thường thực hiện trong môi trường cô lập để đảm bảo

an toàn. Cho phép nghiên cứu hành vi của mã độc trên máy chủ, tương tác với

mạng và hệ thống. Có thể phát hiện các chỉ số mạng và máy chủ liên quan đến mã độc.

- Ưu điểm: Hiểu được hành vi và tác động của mã độc.

- Nhược điểm: Cần môi trường cô lập và có thể nguy hiểm.