Preview text:

TRẮC NGHIỆM ATTT

1. Chiều dài tối thiểu mặc định của mật khẩu là mấy ký tự? 8 ký tự

2. Chính sách tài khoản nào nên được thiết lập để ngăn chặn các cuộc tấn công ác ý vào tài khoản

user? Chờ hết hạn số lần logon.

3. Mã hóa Feistel có kích thước khóa lớn thì sẽ? Mã hóa chậm.

4. Mã hóa Feistel, tăng kích thước khóa lớn hơn mục đích chính? Chống lại dạng brute-force.

5. Phá mã là: quá trình tấn công hệ mật mã để tìm bản rõ hoặc khóa bí mật

6. Phòng chống tấn công Tấn công từ chối dịch vụ phân tán (DDOS): có thể hạn chế trong bằng cách lắp trình.

7. RSA là giải thuật: Mã hóa khóa công khai 8. X=Ek(Y). Bản mã là X.

9. X800 là một: Dịch vụ an toàn.

10. Mã hóa khóa công khai: Dùng khóa Public để mã hóa - Dùng một khóa để giải mã một khóa đã

mã hóa - Dùng khóa Public để giải mã.

11. Một IP flood theo các host phát tán trực tiếp đến một Web server là một ví dụ của loại tấn công

gì? D.DoS phân tán (DDOS) (nếu 2 phương án thì chọn thêm: Tấn công IP)

12. Nên cài mức truy cập mặc định là mức nào sau đây để tăng tính an toàn cho dữ liệu? No access.

13. Chứng nhận chứa (certificate) chứa thông tin? Thuật toán tạo chữ ký - Thông tin thuật toán tạo mã khóa - Chữ ký.

14. Để tấn trọn vẹn hệ mật mã RSA dựa vào độ khó của bài toán: Phân tích số nguyên lớn thành tích

của thừa số nguyên tố.

15. Phần mềm nào trong số đó không phải là phần mềm AntiVirus? Beast.

16. Loại virus nào có thể lây nhiễm vào các tập dữ liệu? Macro Virus.

17. Virus có thể lây nhiễm thông qua thiết bị nào? USB - Thẻ nhớ - CD-Room.

18. Để thực hiện cuộc tấn công Trojan-Backdoor, Hacker sẽ thực hiện: Trojan Server được cài trên

máy nạn nhân - Hacker điều khiển bằng Trojan Client.

19. Hãy chọn phát biểu đúng trong các phát biểu sau: Tại một thời điểm một phần mềm quét virus

chỉ diệt được một số loại virus nhất định.

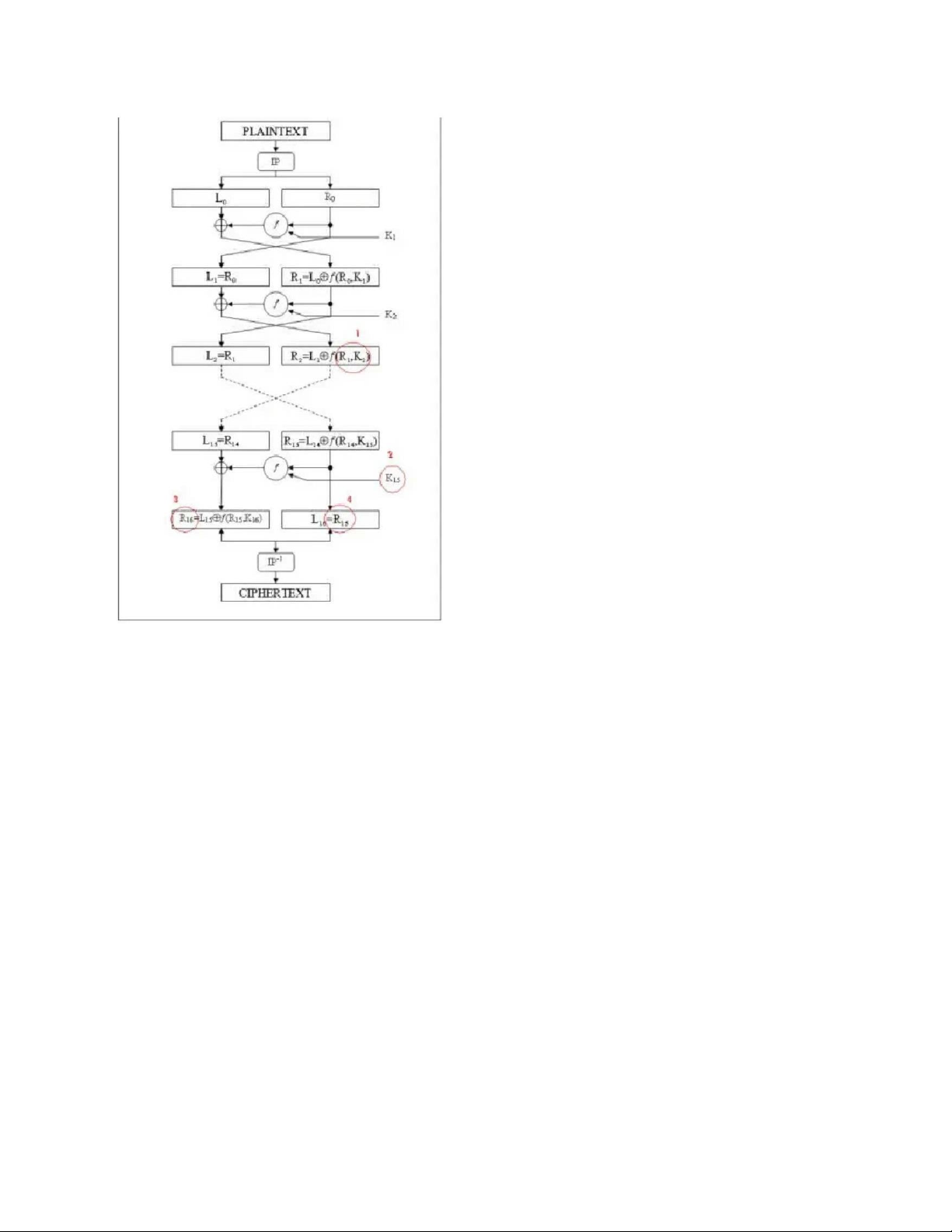

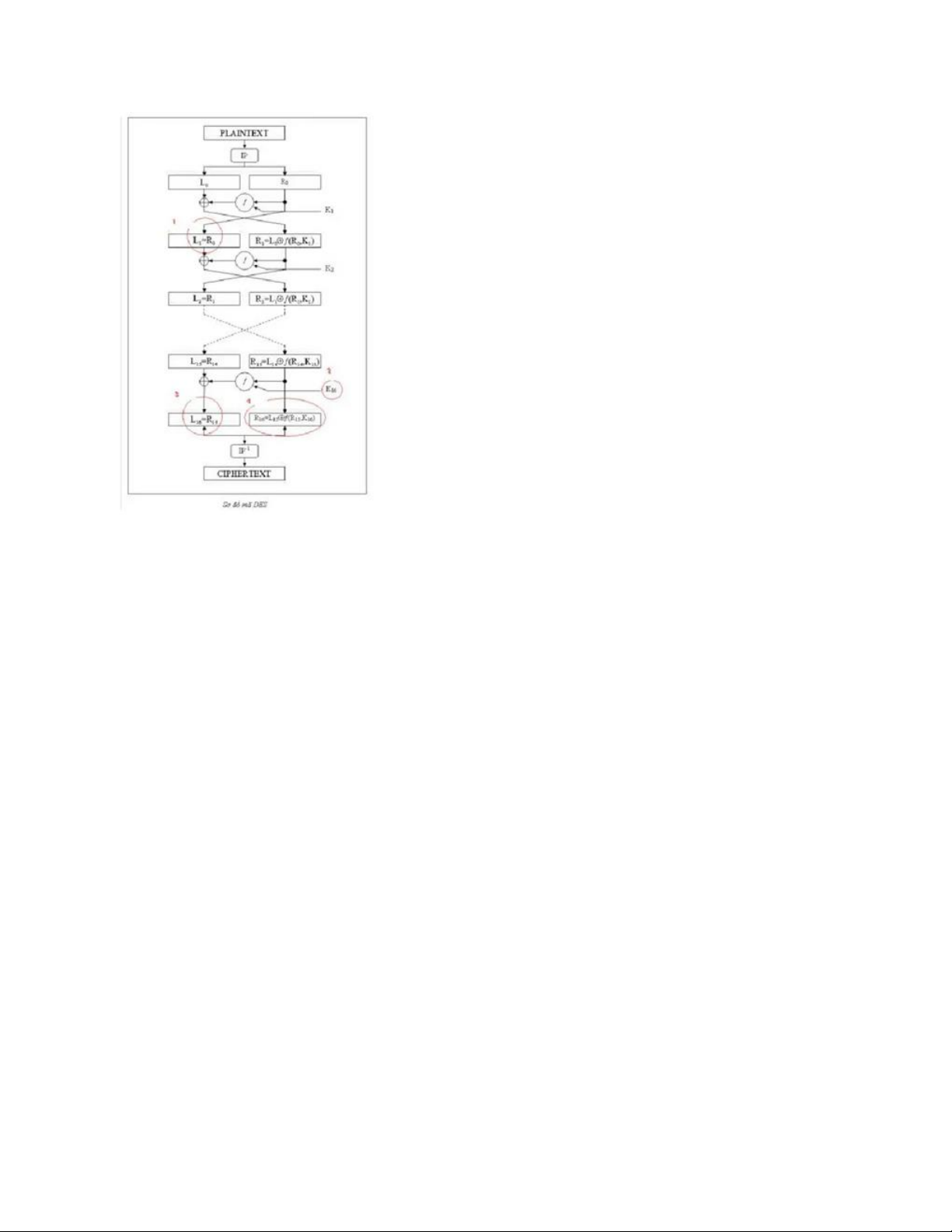

20. Cho sơ đồ hệ thống giải thuật mã hóa DES như sau:

Trong Sơ đồ có phần chưa chính xác, đó là phần nào trong các điểm được đánh dấu:2

21. Trong sơ đồ kí số thành phần nào đặc trưng xác nhận cho một người? Khoá bí mật.

22. Thuật toán chia Euclid mở rộng dùng để: Tính phần tử nghịch đảo của phép nhân và tìm ước chung lớn nhất.

23. Các yếu tố ảnh hưởng đến sự an toàn thông tin máy tính được chia thành mấy nhóm chính? 3.

24. Xét trong bảng chữ cái tiếng Anh. Mã hoán vị có: m! cách chọn khóa.

25. Điều kiện của a để các bản mã tiếng anh có thể giải mã trong hệ mã affine là gì? a thuộc Z26 và a

là số nguyên tố cùng nhau với 26.

26. So sánh tốc độ mã hóa và giải mã của hệ mật mã công khai với mật mã bí mật hiện đại (với cùng

độ dài bản rõ và độ dài khoá)? Mã hóa bí mật nhanh hơn.

27. So sánh độ an toàn của các hệ mật mã công khai với mật mã bí mật hiện đại (với cùng độ dài bản

rõ và độ dài khóa)? Cả 2 có độ an toàn bằng nhau.

28. Các mật khẩu nào sau đây là khó phá nhất đối với hacker? P@$$wOrd$3.

29. Luật An ninh mạng được thông qua ngày tháng năm nào? 12/06/2018.

30. Luật An ninh mạng được công bố ngày tháng năm nào? 25/06/2018.

31. Luật An ninh mạng có hiệu lực bắt đầu từ ngày tháng năm nào? 01/01/2019.

32. Phát biểu nào sau đây là đúng với Bitlocker Drive Encryption? Là chương trình của Hệ điều

hành Windows cho phép mã hóa dữ liệu trên máy tính.

33. Mô hình OSI chia ATTT thành bao nhiêu nhóm chức năng? Nhiều.

34. Mô hình OSI chia ATTT thành bao nhiêu mức an toàn do yếu tố con người? 2.

35. Mô hình OSI chia ATTT thành bao nhiêu mức an toàn hệ thống? 2.

36. Mật mã là phương thức dùng để đảm bảo tính chất nào của mô hình CIA? C.

37. Trong các nguy cơ mất an toàn thông tin thì Ngăn chặn thông tin là dạng: Thông tin được giữ từ

nguồn bị chặn tại một điểm trên đường đi và không đến được đích.

38. Phương pháp nào là hữu ích trong việc tránh phần mềm độc hại cho máy tính cá nhân? Phần mềm antivirus.

39. Trong các nguy cơ mất an toàn thông tin thì Sửa đổi thông tin là dạng: Thông tin được sửa đổi từ

nguồn bị chặn tại một điểm trên đường đi và đến được đích với thông tin bị sai lệch.

40. Trong khoảng thời gian nguồn điện cung cấp cho hệ thống máy tính chập chờn không ổn định,

có thể bị ngắt bất cứ lúc nào, thiết bị nào có thể hỗ trợ cấp nguồn giúp bảo vệ an toàn hệ thống? UPS.

41. Virus máy tính là gì? (chọn nhiều): Có thể gây ra lỗi hệ thống, lây lan hay hữu dữ liệu - Một

chương trình hay đoạn chương trình có khả năng tự nhân bản hay sao chép chính nó từ đối tượng

lây nhiễm này sang đối tượng khác.

42. Kỹ thuật cho phép tạo kết nối ảo giữa hai mạng sử dụng một giao thức bảo mật để tăng An toàn

thông tin khi trao đổi thông tin qua môi trường internet được đề cập trong bài là gì? VPN.

43. "An ninh mạng" là gì? Là sự bảo đảm hoạt động trên không gian mạng không gây phương hại

đến an ninh quốc gia, trật tự, an toàn xã hội, quyền và lợi ích hợp pháp của cơ quan, tổ chức, cá nhân.

44. Luật An ninh mạng năm 2018 quy định về: Hoạt động bảo vệ an ninh quốc gia và bảo đảm trật

tự, an toàn xã hội trên không gian mạng; trách nhiệm của cơ quan, tổ chức, cá nhân có liên quan.

45. Khi kết thúc phiên việc trên máy tính kích tay và ra ngoài khoảng 1 tiếng vào buổi trưa ta nên

làm gì trước khi ra ngoài? Chắc chắn rằng máy tính xách tay của ta được bảo vệ trên bàn làm

việc hay được cất, khóa an toàn.

46. Trojan là một phương thức tấn công kiểu: Điều khiển máy tính nạn nhân từ xa thông qua phần

mềm cài sẵn trong máy nạn nhân.

47. Để đảm bảo an toàn thông tin, bằng cách: Cập nhật các biện pháp.

48. Chọn câu đúng: Chữ kí số là trường hợp riêng của chữ kí điện tử, được hình thành từ các thuật toán mã công khai.

49. Các tệp tin nào sau đây có khả năng chứa virus ẩn? picture.gif.exe.

50. Phát biểu nào là sai về Hàm hash: Kích thước kết quả có độ dài phụ thuộc vào mẫu tin.

51. Mã độc điển là: Đối xứng.

52. Luật an ninh mạng do cơ quan nào chủ trì soạn thảo? Bộ Công an.

53. Để ngăn tấn công DoS, một quản trị mạng chặn nguồn IP với tường lửa, nhưng tấn công vẫn tiếp

diễn. Điều gì có khả năng xảy ra? Số lượng DoS đã lây nhiễm cục bộ (Phần mềm Antivirus cần

được cài đặt trên máy chủ đích).

54. Trong các nguy cơ mất an toàn thông tin thì Giả mạo thông tin là dạng? Thông tin được gửi từ nguồn giả mạo.

55. Các loại khoá mật mã nào sau đây dễ bị crack nhất? 40 bit.

56. Cách nào sau đây là tốt nhất để chống lại điểm yếu bảo mật trong phần mềm (IDS)? Cài đặt bản service pack mới nhất.

57. Các mật khẩu nào sau đây là khó phá nhất đối với một hacker? $aLinNb83.

58. Tiện ích nào sau đây là một phương thức bảo mật truy cập từ xa tốt hơn telnet? SSH.

59. Cho sơ đồ hệ thống giải thuật mã hóa DES như sau:

Trong sơ đồ có bao nhiêu phần chính xác, đó là phần nào trong các điểm được đánh dấu sau: 3, 4

60. Tác hại của virus máy tính? Gây khó chịu cho người dùng - Tiêu tốn tài nguyên hệ thống - Phá

hủy hoặc đánh cắp dữ liệu.

61. Các giao thức nào sau đây làm việc trên lớp IP để bảo vệ thông tin trên mạng? IPSec.

62. Phương thức nào là hữu ích trong việc tránh truy cập máy tính không mong muốn? Xác thực người dùng.

63. Trong các nguy cơ mất an toàn thông tin thì Chặn bắt thông tin là dạng: Thông tin được giữ từ

nguồn bị chặn tại một điểm trên đường đi và vẫn đến được đích với đầy đủ thông tin nhưng thông tin đã bị lộ.

64. Mật mã hoán vị là (chọn nhiều): Mã thay thế đa biểu - Mã khối.

65. Tính sẵn sàng được dùng để đánh giá phương diện nào của Hệ thống? Độ tin cậy.

66. Chỉ ra phát biểu sai về Mã đường cong elliptic: Độ an toàn thấp hơn RSA.

67. Trong mật mã, khoá công khai dùng để làm gì? Mã hoá - Kiểm tra chữ ký số.

68. Một trong hai cách tiếp cận tấn công mã đốt xứng: Brute Force Attack.

69. Kỹ thuật đánh cắp tài khoản bằng Keylog thường được các newbie Hacker ưa thích sử dụng là

do: Do đa phần người dùng không quan tâm đến vấn đề bảo mật và Anti Virus.

70. Các biểu hiện của một hệ thống mất tính toàn vẹn? Thay đổi giao diện trang chủ của một website

- Chặn đứng và thay đổi (bôi đen) tin được gửi qua mạng - Dữ liệu có sự cố trên đường truyền

mà vẫn hiểu bị nhiều hoặc suy hao dẫn đến thông tin bị sai lệch.

71. Các con đường nào lây lan virus máy tính (chọn nhiều): Qua thiết bị nhớ USB, ổ đĩa di động - Cập nhật BIOS.

72. Trong khoảng thời gian nguồn điện bị sụt áp do quá tải bất thường, thiết bị nào sau đây là hữu

dụng nhất trong việc duy trì các mức nguồn điện thích hợp? ổn áp.

73. Quyền truy cập nào cho phép ta lưu giữ một tập tin? Ghi.

74. Mật mã hóa vị mã từng khối: m! ký tự.

75. Độ an toàn của hệ mật mã Elgamal dựa vào độ khó của bài toán: Logarit rời rạc.

76. Trong mật mã, khóa bí mật dùng để làm gì? Giải mã - Kiểm tra chữ ký số (phần văn giữa kiểm

tra chữ ký số với kí).

77. Mục nào không là tấn công chủ động? Tấn công nghe lén.

78. Báo mật trong Datamining yêu cầu? Dữ liệu có thể truy xuất riêng phần.

79. Audit (kiểm tra; kiểm toán) dùng trong an toàn CSDL nhằm: Ai đã làm gì trên hệ thống

80. Phần mềm ngăn chặn hành vi: Theo dõi các hành vi trong thời gian thực của hệ thống - Phát hiện

code có hại trước khi chúng thực hiện - Theo dõi các tham số của hệ thống.

81. Bộ đệm một lần ghi xóa 1 lần - Có thể không an toàn do phần phối - Sinh khóa ngẫu nhiên.

82. Trong DAC, mô hình nào dùng cấu trúc đồ thị tĩnh và độ thị động: Mô hình Take-grant.

83. Một trong hai cách tiếp cận tấn công mã đốt xứng: Tấn công duyệt toàn bộ.

84. Timestamp trong message: Dùng để xác định thời gian hết hạn.

85. Tích của 2 phép thế: là một phép thế.

86. Mã khóa công khai: Dùng 1 khóa để mã hóa và 1 khóa để giải mã - Có thể dùng khóa public để mã hóa.

87. Trong các thuật toán mã công RSA được lưu ý, không có: Tấn công bản rõ.

88. X=Ek(Y). Bản mã là: X.

89. Trong giải thuật SHA 512, 80 từ: Được tạo ra từ bộ messenger.

90. Trong mô hình ma trận truy cập, “namesalary” là: Context-Dependent.

91. Tham mã khi biết khóa: Bài toán khó.

92. Thám mã là: quá trình tấn công hệ mật mã để tìm bản rõ và khoá bí mật, quá trình dò tìm thông tin.

93. Phát biểu sai? Kerberos: Đáp ứng yêu cầu không chối cãi.

94. Khoá tiếng của đặc điểm: Không an toàn.

95. DAC trong DBMS có mấy mức? 3 mức.

96. Nên cài mức truy cập mặc định là mức nào sau đây? No access.

97. Quyền truy cập nào cho phép ta hiệu chỉnh thuộc tính của một tập tin? Hiệu chỉnh (Modify).

98. Loại mã nguồn độc hại nào có thể được cài đặt trong không gian tác hại cho đến khi một hoạt

động nào đó được kích hoạt? Trojan horse.

99. Trong suốt quá trình kiểm định một bản ghi hệ thống máy chủ, các mục nào sau đây có thể được

xem như là một chỉ hàng để dò địa bàn mật? Tên lần nỗ lực logoff thất bại trên tài khoản “jsmith”.

100. Phương pháp thông tin truy cập từ xa nào được xem như kết nối điển hình đến Internet mọi lúc,

nó làm gia tăng rủi ro bảo mật do luôn mở đối với mọi cuộc tấn công? Wireless.

101. Tính năng bảo mật nào có thể được sử dụng đối với máy trạm quay số truy cập từ xa sử dụng

một username và mật khẩu? Mã hóa số điện thoại.

102. Các giao thức đường hầm nào sau đây chỉ làm việc trên các mạng IP? L2TP.

103. Mức đích của một máy chủ RADIUS là: xác thực.

104. Các giao thức xác thực nào sau đây là được sử dụng trong các mạng không dây 802.11b?

105. LAC (L2TP Access Control) và LNS (L2TP Network Server) là các thành phần của giao thức đường hầm nào? L2TP.

106. Giao thức được sử dụng rộng rãi nhất để truy cập kiểu quay số đến một máy chủ từ xa là: SLIP - PPP.

107. Kỹ thuật nào được sử dụng để bảo đảm thông tin liên lạc qua một mạng không được bảo mật? Tunnel.

108. Các thiết bị nào sau đây có thể sử dụng được trên mạng không dây? Máy vi tính để bàn.

109. Thiết bị nào được sử dụng để cho phép các máy trạm không dây truy cập vào một mạng LAN rộng? VPN.

110. Các chuẩn giao thức mạng không dây nào sau đây phân phối nội dung Wireless Markup

Language (WML) đến các ứng dụng Web trên các thiết bị cầm tay (PDA)? 1 WAP.

111. Các chuẩn giao thức mạng không dây IEEE nào sau đây là phổ biến nhất? 802.11b - 802.11a - 802.11g.

112. Mức mã hóa WEP nào nên được thiết lập trên một mạng 802.11b? 128 bit.

113. Cơ cấu bảo mật mạng không dây nào sau đây là ít an toàn nhất? Bảo mật định danh mac.

114. Bỏ qua địa chỉ MAC được định nghĩa như: Tường lửa cá nhân - Ngăn chặn truy cập từ một địa

chỉ MAC nhất định - Được phép truy cập đến một địa chỉ MAC nhất định.

115. Phương pháp điều khiển truy cập có hiệu quả và an toàn nhất đối với mạng không dây là: Nhận dạng bảo mật mạng.

116. Cơ cấu bảo mật nào sau đây được sử dụng với chuẩn không dây WAP? WTLS.

117. Thiết bị nào sử dụng bộ lọc gói và các quy tắc truy cập để kiểm soát truy cập đến các mạng

riêng từ các mạng công cộng, như là Internet? Tường lửa.

118. Thiết bị nào cho phép ta kết nối đến một mạng LAN của công ty qua Internet thông qua một

kênh được mã hóa an toàn? VPN.

119. Ứng dụng mạng nào có thể được sử dụng để phân tích và kiểm tra lưu lượng mạng? Sniffer.

120. Cần phải làm gì để bảo vệ dữ liệu trên một máy tính xách tay nếu nó bị lấy cắp? Mã hóa dữ liệu.

121. Ta phải làm gì để ngăn chặn một ai đó cố tình cơ ghi đè lên dữ liệu trên một băng từ? Thiết lập tab "Write-protect".

122. Để tìm bản rõ người thám mã sử dụng: kết hợp nhiều cách thức khác nhau.

123. CIH là gì? Tên gọi khác của virus Chernobyl.

124. Hàm phi Ole của n là: Số các số nguyên tố cùng nhau với n và nhỏ hơn n.

125. Thuật toán bình phương và nhân là thuật toán: Tính nhanh lũy thừa của số lớn.

126. Chữ ký số được sử dụng cho mục đích gì? Để kiểm tra định danh người gửi.

127. Mật mã là: ngành khoa học chuyên nghiên cứu các phương pháp truyền tin bí mật.

128. Mã hóa là: quá trình biến đổi thông tin từ dạng đọc được sang dạng không đọc được.

129. Áp dụng IPSec vào hệ thống VPN, phương thức chứng thực được hỗ trợ sẵn trong dịch vụ

RRAS của Windows là: Internet Key Exchange (IKE).

130. Sniffing là một phương thức tấn công kiểu: đánh cắp dữ liệu của nạn nhân truyền trên mạng.

131. Độ an toàn của hệ mật phụ thuộc vào: thuật toán, không gian khóa và bản mã.

132. Trong các loại tấn công RSA được lưu ý thì không có dạng: tấn công bản rõ.

133. Cho sơ đồ thể hiện giải thuật mã hóa DES như sau:

[Hình ảnh sơ đồ thuật toán mã hóa DES]

Trong sơ đồ có bao nhiêu phần chưa chính xác, đó là phần nào trong các điểm được đánh dấu sau: 2.

134. Mã Ceaser của "party" là: sduwb.

135. Mã hóa công khai: dùng khóa public để giải mã - dùng khóa public để mã hóa - dùng một khóa

để giải mã một khóa đã mã hóa.

136. Các phát biểu sau đây, phát biểu nào tốt nhất mô tả một hacker mũ trắng? Chuyên gia bảo mật.

137. Trong các nguy cơ mất an toàn thông tin thì Chèn thông tin giả là dạng: Thông tin được gửi từ nguồn giả mạo.

138. Giải mã là: quá trình biến đổi thông tin từ dạng không đọc được sang dạng đọc được.

139. Giai đoạn đầu của hacking là gì? dò tìm (scanning).

140. Cho bản rõ "youtube" khóa "5-15". Mã hóa bản rõ với khóa k theo hệ mã tự sinh (tạo thư khóa

dựa trên bản rõ) nào sau đây? (NUGPF / GPUUN / IMNRM / PUNNG - chưa có đáp án).

141. Phương pháp quét vòng mà hacker thích hợp nhất đối với các dịch vụ: xác thực.

142. Loại tấn công nào sử dụng nhiều hơn một máy tính để tấn công nạn nhân? Ddos.

143. Cache là một vùng đệm ... Sau khi cài đặt TMG Server 2010, nó sẽ: chỉ tự động cache sau khi

người dùng định nghĩa và Enable Cache trên TMG Server.

144. Lớp ngoài cùng trong sơ đồ bảo mật thông tin là: Organizational security.

145. Phương pháp xác thực nào gửi trả lại một "yêu cầu" (request) cho máy trạm và "yêu cầu" đó

được mã hóa và gửi trả lại máy chủ? CHAP.

146. Thuật giải MD5 cho ra một giá trị băm có độ dài: 128 bit.

147. Yếu tố nào cần được sử dụng kết hợp với một thẻ thông minh để xác thực? PIN.

148. Yếu tố nào sau đây được coi là hữu ích nhất trong việc kiểm soát truy cập khi hệ tấn công từ

bên ngoài: Đăng nhập hệ thống ( System logs).

149. Một máy chủ trên mạng có một chương trình đang chạy quá thẩm quyền. Loại tấn công nào đó đã xảy ra? Back door.

150. Một chương trình nằm trong một chương trình khác được cài vào hệ thống gọi là một: Trojan Horse.

151. Một socket là sự kết hợp của các thành phần nào? IP và port number.

152. PKC được thực hiện bằng cách sử dụng các chức năng nào: chuyên giao các khóa công khai an toàn.

153. Phương pháp phổ biến nào sau đây được sử dụng bởi những kẻ xâm nhập để đạt được việc truy

cập bất hợp pháp vào một hệ thống mạng: kĩ thuật lừa đảo xã hội.

154. Phát biểu nào là sai về tính toàn vẹn của dữ liệu, dữ liệu: có tính không thể chối cãi (non- repudiation).

155. Trường minh khiến kiến khai kết nối VPN to-Site ... khắc phục khó khăn trên? Sử dụng IPSec

kết hợp với giao thức L2TP.

156. Tấn công từ chối dịch vụ phân bố (DDoS) sử dụng nhiều hệ thống trên Internet: Tấn công tiêu

thụ nhiều tài nguyên hơn chế.

157. Tấn công smurf sử dụng giao thức nào để kiểm soát: ICMP.

158. Vùng nào của cấu trúc liên kết bảo mật mạng chứa các máy chủ Internet như là Web, FTP, và các máy chủ email? DMZ.

159. Phương tiện nào sau đây không bị ảnh hưởng bởi từ tính: Băng từ.

160. Hệ mật DES sử dụng khối khóa được tạo bởi: 64 bit.

161. System Hacking là một phương thức tấn công kiểu: Can thiệp trực tiếp vào máy nạn nhân để lấy các thông tin quan trọng.

162. Hệ thống nào chủ động thực hiện việc giám sát mạng, phân tích và có thể thực hiện các bước

phòng ngừa, bảo vệ mạng? IDS.

163. Hệ thống nào được cài đặt trên Host để cung cấp một tính năng IDS? H-IDS (Host-based IDS).

164. Hệ thống nào sau đây có thể được sử dụng để giám sát một mạng đối với các hành động xấu

phép n-IDS(Network-based IDS).

165. HCMUTRANS_ISA2 đặt tại văn phòng chi nhánh: Tạo một access rule cho phép TCP port 80 outbound.

166. Hiện tượng nào do hoạt chương trình nguy hiểm nào gây ra: Làm mất một số file, làm phân

mảnh ổ đĩa, gây tác hại vào những ngày, tháng đặc biệt v.v...: Worm, Virus.

167. Bạn mới nhận cuộc gọi từ một user ... tấn công này là gì? DoS.

168. Bạn là quản trị mạng tại HCMUTRANS... Bạn sẽ giải quyết: Publishing MAIL1 thêm một lần

nữa với tên kiểu WCA(Web Client Access).

169. Bộ lọc gói thực hiện chức năng nào: Ngăn chặn các gói trái phép đi vào mạng bên ngoài.

170. Để có một kết nối SSL (Secure Sockets Layer)... Đó là cái gì? Chứng chỉ được ký bởi một CA

(Certificate Authority) tin cậy.

171. Khái niệm nào sau đây được dùng để xác định chuẩn thực thi các hệ thống mã hóa điện toán: PKI.

172. Virus không thể lây nhiễm vào đâu: CMOS.

173. Khái niệm nào sau đây được sử dụng để mô tả sự không thể chối từ của người gửi khi gửi thông

điệp? Tính không chối từ (non-repudiation).

174. Khi mô tả những tính năng của một hệ thống IDS, điều nào sau đây là sai? Một hệ thống IDS

làm việc bằng cách ngăn chặn những cuộc tấn công trước khi chúng xảy ra và cũng có thể khóa

những luồng giao thông không được ủy quyền đi vào hệ thống mạng.

175. Điều gì có thể được thiết lập trên một server DHCP để ngăn chặn các máy trạm trái phép lấy

được một địa chỉ IP từ server? 1 Quét cổng, Thiết lập "Danh sách truy cập địa chỉ MAC", DNS.

176. Bạn nhận được một email từ Microsoft, trong đó có một file đính kèm. Trong email: Xoá email

đi ngay. Microsoft và các nhà cung cấp không bao giờ gửi chương trình sửa lỗi qua email.

177. Một máy tính Windows Server 2003... Kết quả? Người dùng tại các chi nhánh sẽ không truy cập

dữ liệu trong FTP trên SERVER1 được.

178. Máy TMG Server... Bạn làm thế nào để giải quyết sự cố trên: Cấu hình lại Default Gateway của

card internal và external là 192.168.1.1.

179. Điều gì cần được thực hiện với một email server để ngăn chặn user bên ngoài gửi email thông

qua nó. Hạn chế chuyển tiếp tín hiệu SMTP.

180. Một quản trị mạng mới đây đã bị sa thải khỏi công ty. Cần phải làm gì với chứng chỉ hiện hành

của họ? Thu hồi lại chứng chỉ.

181. Văn bản sau khi được mã hóa, được gọi là gì? Văn bản mã.

182. Ta đã phát hiện ra một chứng chỉ đã hết hiệu lực vẫn đang được sử dụng nhiều lần để giành

được quyền logon. Đây là loại tấn công nào? TCP/IP Hijacking.

183. Văn bản gì này sinh khi sử dụng qui trình sinh khóa mã tập trung: Truyền khóa.

184. Backdoor (cửa sau): Là một điểm yếu chương trình bí mật.

185. Đặc tính của 1 con virus là: Kích thước nhỏ, ẩn mình, lây lan và phá hoại.

186. Giao thức nào sau đây được sử dụng để bảo vệ những giao dịch trên website? SSL (Secure Sockets Layer).

187. Kỹ thuật cho phép tạo kết nối ảo giữa hai mạng sử dụng một giao thức bảo mật được gọi là gì? Tunneling.

188. Các thiết bị hay các ứng dụng bảo mật nào sau đây nên được sử dụng để theo dõi và cảnh

báo,...: Hệ thống phát hiện xâm nhập (IDS).

189. Một user gọi điện đến cho ta (với tư cách là người quản lý) thông báo họ bị mất mật khẩu và

cần truy cập ngay lập tức. Ta nên làm gì: Xác minh danh tính của họ trước khi cấp quyền truy cập.

190. Sau khi một user được định danh và xác thực hệ thống, để cho phép user sử dụng tài nguyên bạn

phải thực hiện điều gì? Phân quyền truy cập.

191. Sau khi cố gắng login đến 3 trạm làm việc trong 3 lần... Vấn đề này phù hợp nhất với điều gì?

Hệ thống phát hiện xâm nhập disable tài khoản của user.

192. Ta muốn cài đặt một máy chủ cung cấp các dịch vụ Web đến các máy trạm thông qua Internet.

Ta không muốn để lộ mạng bên trong để tránh rủi ro. Phương pháp nào dễ thực hiện điều này?

Cài đặt máy chủ trong một DMZ.

193. Sự cấu hình nào sau đây có thể được thực hiện trên một hệ thống phát hiện xâm nhập (Intrusion

Detection System-IDS)? Cấu hình IDS để thực hiện so sánh gói tin một cách đầy đủ (stateful) và

giám sát những hoạt động đáng ngờ trên mạng.

194. IP Security Policy được Windows cấu hình với 3 Policy mặc định. Trong đó Policy có tên

"Secure Server (Request Security)" mang ý nghĩa: Máy tính này gửi yêu cầu, nếu IPsec. Nếu

máy kia không đáp ứng thì vẫn có thể có giao tiếp bình thường(không có IPsec).

195. Các thiết bị nào sau đây có thể sử dụng được trên mạng không dây? Máy vi tính để bàn.

196. Cơ cấu bảo mật mạng không dây nào sau đây là ít an toàn nhất? Nhận dạng bảo mật mạng.

197. Loại media nào sau đây không phải là một thiết bị cơ động được: Ổ đĩa CD.

198. Loại mạng nào mô tả cấu hình mạng bên trong của một công ty dùng cho mô hình kinh doanh

B2B (Business to Business)? Intranet.

199. Loại tấn công quan trọng nhất: Tấn công từ bên trong hệ thống.

200. Giao thức nào được sử dụng rộng rãi hơn nay như là một giao thức truy cập từ đối với các kết

nối quay số trên Internet? SLIP.

201. Lý do tốt nhất để thực hiện chính sách bảo mật là gì? Tăng an ninh.

202. Loại tấn công nào làm việc truy cập của user đến các tài nguyên mạng bị từ chối: Dos.

203. Kẻ tấn công hơi về các mối đe dọa cho công ty từ phía các hacker. Loại thông tin nào sau đây sẽ

giúp ích nhiều nhất? Các điểm yếu.

204. Khi một user báo cáo rằng hệ thống của anh ta đã phát hiện một virus mới. Điều gì sau đây cần

làm như là bước đầu tiên để xử lý tình huống này? 1 Disable tài khoản email của anh ta.

205. Điều nào sau đây là điểm yếu của IP? Giả mạo IP.

206. Những chữ đầu của nhóm từ ACL là tên viết tắt của: Access Control List.

207. Nỗ lực tấn công để can thiệp vào một phiên liên lạc bằng việc thêm vào máy tính giữa hai hệ

thống được gọi là một Tấn công dạng "Man in the middle".

208. Nội dung nào sau đây không cần sự dụng mật mã: Truy cập.

209. PKC-S sử dụng cặp khóa nào để mã hoá: Public/private.

210. Phương pháp xác thực nào sử dụng một KDC để thực hiện xác thực? Kerberos.

211. Đặc tính nào sau đây không thuộc chức năng bảo mật thông tin trong các hệ thống mạng? Hữu quả.

212. Không sử dụng một liên kết chuyên dụng, phương pháp tốt nhất để kết nối hai mạng được định

vị trong các văn phòng có khoảng cách địa lý xa nhau là gì: VPN.

213. Phương pháp tấn công nào sau đây mà nó có thể đánh cắp những mật khẩu của hệ thống mà

không cần người xâm nhập phải dùng đến những công cụ phần mềm? Những cuộc tấn công lừa

đảo xã hội (Social engineering attacks).

214. Dịch vụ mạng nào cho phép các địa chỉ mạng bên trong được "che dấu" (hidden) với mạng bên ngoài: NAT.

215. DSA là thuật giải? Tạo chữ ký số (DS).

216. Công nghệ nào sau đây dựa vào thuộc tính vật lý của user để xác thực? Xác thực bằng sinh trắc học.

217. Công nghệ nào sau đây thường được chạy trên các máy trạm hoặc các thiết bị mạng để

giảm...có những vi phạm về bảo mật xảy ra? Intrusion Detection Systems (IDSs).

218. Công nghệ nào được sử dụng để chia một mạng bên trong thành mạng logic nhỏ hơn, dễ sử dụng hơn: VLAN.

219. Desktop để điều hành máy này từ nhà anh ta... Khắc phục vấn đề này: Trên Basic Firewall của

máy SERVER1: mở port 3389 chuyển về IP address của chiếc máy SERVER1.

220. Các giao thức mã hóa và các thuật toán nào sau đây được sử dụng như là nền tảng của hạ tầng

cơ sở hạ tầng khóa công khai (PKI)? MD4.

221. Chuẩn nào sau đây được chính phủ Mỹ sử dụng thay thế cho DES như là một chuẩn mã hoá đối xứng? AES.

222. Giao thức hay các dịch vụ nào sau đây nên loại bỏ trong mạng nếu có thể: ICMP.

223. Bạn là người quản trị mạng tại trường mình. Máy TMG1... Bạn phải làm thế nào trên TMG1?

Định nghĩa một Protocol mới có tên RDP-x, sử dụng TCP port 1245 làm inbound.

224. Các log file trên hệ thống của bạn phát hiện một nỗ lực giành quyền truy cập đến một tài khoản

root...loại tấn công thích hợp nhất là gì? Tấn công dò mật khẩu (Password Guessing).

225. Bạn là người quản trị mạng tại ĐH GTVT TPHCM... Microsoft Outlook Web Access Web Site?

Tạo một access rule để cho phép TCP port 80 outbound.

226. Bạn là quản trị mạng tại trường mình. Máy Server ISA1... Proxy Server bằng cách trên máy

ISA1, trong nhánh "Network Properties" chọn "Internal" vào tab "Web proxy" và chọn "Enable Web Proxy Client".

227. Các user nội bộ báo cáo hệ thống của họ bị lây nhiễm nhiều lần... Trong môi trường hợp virus

có vẻ là cùng một loại. Thủ phạm thích hợp nhất là gì?: Máy chủ có thể bị lây nhiễm virus.

228. Trường ĐH GTVT TPHCM có nhiều chi nhánh. Các nhân viên kế toán ở các chi nhánh muốn

chia sẻ những thông tin kế toán với nhau. Giải pháp nào sau đây là khả thi hiện nay? Với đường

truyền Internet có sẵn, triển khai hệ thống VPN cho các chi nhánh.

229. Thực thể nào sau đây cho phép phát hành, quản lý, và phân phối các chứng chỉ số? Quyền

chứng chỉ (Certificate Authority).

230. Tâm của sơ đồ lớp bảo mật thông tin gồm 3 thực thể là? Confidentiality, Integrity, Availability.

231. Kỹ thuật sử dụng các gói tin giả mạo để chiếm đoạt một kết nối giữa máy tính nạn nhân và máy đích: SYN attack.

232. Khi giá trị băm của hai thông điệp khác nhau có giá trị tương tự nhau, ta gọi hiện tượng này là gì? Xung đột.

233. Khi ta lưu giữ một khóa cá nhân trên đĩa cứng cục bộ, làm thế nào để bảo đảm là nó được bảo

mật? Cần bảo vệ mật khẩu.

234. Giao thức nào ... cần xóa trên thiết bị mạng quan trọng như router: ICMP.

235. Giao thức nào sau đây cung cấp dịch vụ bảo mật cho các phiên làm việc trên thiết bị đầu cuối

của hệ thống UNIX từ xa: SSH.

236. Giao thức nào sau đây (lưu không phải là một giao thức đường hầm nhưng nó sử dụng các giao

thức đường hầm để bảo mật trên mạng: IPSec.

237. Giao thức nào sau đây tương tự SSL và được đề nghị bổ sung vào các phương thức bảo mật? TLS và X.509 đều đúng.

238. Giải pháp nào được thiết kế để cung cấp bảo mật cho mạng không dây ở tường dưới và việc bảo

mật của một mạng diện rộng? WEP.

239. Khi ta lưu giữ một khóa cá nhân trên đĩa cứng cục bộ, làm thế nào để bảo đảm là nó được bảo

mật? Cần bảo vệ bằng mật khẩu.

240. Khóa xây dựng hết rồi! VPN kiểu remote-access... Nguyên nhân lỗi là?: Tài khoản của người

dùng ... không được cấp phép đăng nhập từ xa.

241. Kỹ thuật tấn công phổ biến trên Web là: Từ chối dịch vụ (DoS).

242. Đặc điểm thông tin phải được bảo vệ bởi hệ thống bảo mật thông tin? Tính bí mật, Tính toàn vẹn, Tính sẵn có.

243. Điều gì cần được thực hiện đối với tập tin mật khẩu để ngăn chặn một người dùng trái phép

crack vào các nội dung? Mã hóa tập tin mật khẩu.

244. Đặc điểm thông tin phải được bảo vệ bởi hệ thống bảo mật thông tin? (chọn phát biểu sai): Tính bất biến.

245. Phương pháp tấn công làm cạn kiệt từ chối dịch vụ phân bố (DDoS): Có thể hạn chế trong bằng cách lắp trình.

246. Phần nào của một thiết bị phần cứng có thể được nâng cấp để cung cấp khả năng bảo mật tốt

hơn và đáng tin hơn? Vi chương trình (firmware), Cấu hình tập tin.

247. Trojan là một phương thức tấn công kiểu: Điều khiển máy tính nạn nhân từ xa thông qua phần

mềm cài sẵn trong máy nạn nhân.

248. Thiết bị hay các ứng dụng bảo mật nào sau đây nên được sử dụng để theo dõi ... quản trị mạng

truy cập trái phép? Hệ thống phát hiện xâm nhập (IDS).

249. Đặc tính nào của các thiết bị mạng như router hay switch, cho phép điều khiển truy cập dữ liệu

trên mạng: Danh sách điều khiển truy cập (ACL).

250. Qui trình xác định topology của mạng được gọi là gì: Quét mạng.

251. Một gói tin có hỗ trợ IPSec được mã hóa cả Header và Content... Phương thức mã hóa này có tên gọi: ESP.

252. Qui trình xác thực nào sử dụng nhiều hơn một yếu tố xác thực để logon? Đa yếu tố (multi- factor).

253. Mạng nào sau đây không phải là một vùng bảo mật? Nat.

254. Metasploit Framework là công cụ tấn công khai thác lỗ hổng để lấy shell của máy nạn nhân...

Nguyên nhân là do: Do phần mềm Anti Virus trên máy tấn công đã khóa (blocked) không cho thi hành.

255. Thuật ngữ Threat agent trong bảo mật thông tin được định nghĩa là? Kẻ tấn công, virus, kẻ khủng bố máy tính.

256. Trong mã đường cong eliptic, hàm băm bậc 3 cần bao nhiêu tham số? 2.

257. Qui trình xác định vị trí của các thông tin mạng được gọi là gì? In dấu chân.

258. Qui trình đánh giá giá trị của thông tin hay thiết bị trong một tổ chức được gọi là gì: Đánh giá tài nguyên thông tin.

259. Trường mình có nhiều chi nhánh...bạn lựa chọn giải pháp nào là tối ưu nhất: Thiết lập VPN kiểu

Site-to-Site giữa 2 chi nhánh.

260. Loại virus nào sau đây có thể tự đính kèm (attach) chính nó vào boot sector của ổ cứng để tránh

việc bị dò tìm và báo cáo những thông tin sai về kích thước của tập tin? Stealth virus (virus ẩn mình).

261. Thuật giải Diffie Hellman dùng để: Phân phối khoá trước cho hệ mật đối xứng.

262. Quy trình mã hoá nào sử dụng cùng một khoá mã ở cả hai phía của một phiên làm việc: Symmetrical.

263. Tấn công từ chối dịch vụ nhằm tấn công tính: Tính sẵn sàng.

264. Một người dùng đã mua một máy tính xách tay đã nhiễm virus... Cách tốt nhất để sửa chữa máy

tính xách tay là gì? Khởi động máy tính xách tay với đĩa Antivirus.

265. Một user báo cáo là anh ta đang nhận một lỗi chỉ ra rằng địa chỉ TCP/IP của anh ta... Tấn công

nào có thể đang thực hiện? TCP/IP Hijacking.

266. Thiết bị nào giám sát lưu lượng mạng theo cách thụ động: Sniffer.

267. Thiết bị nào lưu trữ thông tin về đích đến trong mạng: Router.

268. Chỉ phát biểu sai: Tấn công thời gian chỉ áp dụng cho RSA.

269. Ở hệ mật mã người gửi và người nhận thông điệp sử dụng các khóa khác nhau khi mã hóa và

giải mã? Không đối xứng.

270. Tự động trách thông báo bằng hình ảnh nhằm một cuộc tấn công từ chối dịch vụ dựa trên yêu

cầu logon vào ID và mật khẩu. Đây là loại tấn công gì: Giả mạo.

271. Thuật giải SHA là: Hàm băm một chiều, Dùng trong thuật giải tạo chữ ký số, Cho giá trị băm 160 bit.

272. Qui trình nhóm chung quyền truy cập tài nguyên mạng (đặc biệt như là các tập tin user và

nhóm) được gọi là gì: Liệt kê.

273. Qui trình phá vỡ một phiên làm việc IM được gọi là gì: Trộn rộng rãi.

274. Một nhà phát triển chứng chỉ bảo mật lớn trên thế giới đó là? ComPIA.

275. Ở hệ mật mã người gửi và người nhận thông điệp sử dụng cùng một khóa khi mã hóa và giải mã? đối xứng.

276. UTE.EDU.VN hiện có 1 hệ thống Firewall... Bạn sẽ giải quyết... bằng cách: Tạo một Network

Rule với quyền hạn Internal & DMZ kiểu ROUTE.

277. MAC là một từ cấu tạo bằng những chữ đầu của một nhóm nào liên quan đến mật mã? Mã xác

thực thông điệp (Message authentication code).

278. Các phòng pháp sinh trắc học nào sau đây được coi là an toàn nhất? Lấy dấu vân tay.

279. Một đêm làm việc khuya và bạn phát hiện rằng ổ cứng của bạn hoạt động rất tích cực mặc dù

bạn không thực hiện bất kỳ thao tác nào trên hệ thống. Bạn nghi ngờ điều gì: Một virus đang

phát tán rộng trong hệ thống.

280. Bạn có một file dữ liệu trên đĩa cứng, phương pháp nào theo bạn là tốt nhất để bảo mật dữ liệu đó: RSA.

281. Các quyền truy cập tối thiểu dành cho user là gì? Đủ để thực hiện công việc được giao. Ít nhất là

quyền đọc và chạy chương trình.

282. Cách bảo vệ nào sau đây là tốt nhất để chống lại tấn công DoS kiểu làm tràn bảng trạng thái bộ

đệm của hệ thống? Chặn giao thức ICMP.

283. Các giao thức nào sau đây cần xóa trên một máy chủ email để ngăn chặn một user trái phép khai

thác các điểm yếu bảo mật từ phần mềm giám sát mạng? SNMP.

284. Một máy chủ trong mạng của bạn có một chương trình đang chạy trên nó mà đã vượt quá được

sự cho phép của bạn. Kiểu tấn công nào... đã xảy ra? Backdoor.

285. Một máy chủ trên mạng không chấp nhận các kết nối TCP nữa. Máy chủ thông báo rằng nó đã

vượt quá giới hạn của phiên làm việc. Loại tấn công nào có thể đang xảy ra? Tấn công TCP

ACK (tấn công kiểu SYNACK).

286. Công cụ nào sau đây đúng là một công cụ để thực hiện footprinting không bị phát hiện? Whois search.

287. Khi một hacker cố gắng tấn công một máy chủ qua Internet nó được gọi là loại tấn công? Tấn công từ xa.

288. FTP sử dụng cổng gì? 21.

289. Footprinting là gì? Tích lũy dữ liệu bằng cách thu thập thông tin về một mục tiêu.

290. Bước tiếp theo sẽ được thực hiện sau khi footprinting là gì? System hacking.

291. Cổng nào được HTTPS sử dụng? 443.

292. Trojan Horse là gì? Gây hại như mã giả mạo hoặc thay thế mã hợp pháp.

293. Trong một mô hình phân cấp ủy thác giữa các tổ chức chứng thực và các người dùng cuối, mô

hình nào sau đây được coi là tin tưởng chung của việc phát hành chứng chỉ? Chữ ký thực gốc (root certificate).

294. Tính hợp lệ của một chứng chỉ dựa vào điều gì? tính hợp lệ của quyền cấp chứng chỉ (CA).

295. Phần nào của một thiết bị phần cứng cũng có thể được nâng cấp để cung cấp khả năng bảo mật

tốt hơn và đáng tin cậy hơn? Flash memory.

296. Các kỹ thuật an toàn cơ bản bao nhiêu mục tiêu cơ bản để được đánh giá là an toàn: 3.

297. Phá hoại thụ động mang đặc trưng gì? Chặn bắt hoặc giám sát thông tin.

298. Loại file nào có thể phát tán virus? Virus có thể phát tán ở bất cứ file nào.

299. Virus có thể ẩn mình vào đâu? DLL - BIOS.

300. Mã hóa dịch vòng là: mã thay thế đơn biểu - mã khoá bí mật.

301. Mật mã dịch vòng có từng khoá bao nhiêu ký tự? 1 ký tự.

302. Luật An ninh mạng 2018 quy định về: Hoạt động bảo vệ an ninh quốc gia và bảo đảm trật tự, an

toàn xã hội trên không gian mạng; trách nhiệm của cơ quan, tổ chức, cá nhân có liên quan. BÀI TẬP

1. Cho bản mã "WKRQJ" khóa k= 3. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? thong

2. Cho bản rõ "center" khóa k=5. Khi mã hóa bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản mã nào sau đây? HGRGXV

3. Cho bản rõ "center" khóa k=5. Khi mã hóa bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản mã nào sau đây? HJSYJW

4. Cho bản mã "XJHZYJ" khóa k= 5. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? secute

5. Cho bản rõ "jomio" khóa k=5. Khi mã hóa bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản mã nào sau đây? OTNRT

6. Cho bản mã "SAGNK" khóa k= 6. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? muahe

7. Cho bản mã "TPZZ" khóa k= 7. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? miss

8. Cho bản mã "AUB" khóa k= 7. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? tnu

9. Cho bản mã "UNOPOVJ" khóa k= 7. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ

thu được bản rõ nào sau đây? nghihoc

10. Cho bản rõ "mahoa" khóa k=7. Khi mã hóa bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản mã nào sau đây? THOVH

11. Cho bản mã "RVYLH" khóa k= 7. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? korea

12. Cho bản mã "SJEJ" khóa k= 9. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? java

13. Cho bản rõ "xinh" khóa k= 9. Khi mã hóa bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu được

bản mã nào sau đây? GRWQ

14. Cho bản mã "YJB" khóa k= 9. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? pas

15. Cho bản mã "NFA" khóa k= 11. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? cup

16. Cho bản mã "RWLDD" khóa k= 11. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ

thu được bản rõ nào sau đây? glass

17. Cho bản mã "ESZL" khóa k= 11. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? thoa

18. Cho bản mã "TYAFE" khóa k= 11. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? Input

19. Cho bản mã "ECLYR" khóa k= 11. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? trang

20. Cho bản rõ "verygood" khóa k=11. Khi mã hóa bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản mã nào sau đây? GPCJRZZO

21. Cho bản mã "YLYR" khóa k= 11. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? nang

22. Cho bản rõ "verygood" khóa k= 12. Khi mã hóa bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản mã nào sau đây? HQDKSAAP

23. Cho bản mã "FBAPN" khóa k= 13. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? sonca

24. Cho bản mã "CEBG" khóa k= 13. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? prot

25. Cho bản mã "ZWBS" khóa k= 14. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? line

26. Cho bản mã "IHPG" khóa k= 15. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? star

27. Cho bản rõ "young" khóa k=15. Khi mã hóa bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản mã nào sau đây? NDJCV

28. Cho bản mã "IPG" khóa k= 15. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? tab

29. Cho bản mã "PJID" khóa k= 15. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? auto

30. Cho bản mã "GRGVY" khóa k= 17. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ

thu được bản rõ nào sau đây? paper

31. Cho bản mã "PRYFF" khóa k= 17. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? yahoo

32. Cho bản mã "WRJK" khóa k= 17. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? fast

33. Cho bản mã "CZBK" khóa k= 17. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? likt

34. Cho bản mã "DVEL" khóa k= 17. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? menu

35. Cho bản mã "ENEB" khóa k= 19. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? luli

36. Cho bản mã "ETETG" khóa k= 19. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? lalan

37. Cho bản mã "KTGD" khóa k= 19. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? rank

38. Cho bản mã "VEHLX" khóa k= 19. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? Close

39. Cho bản mã "RVIO" khóa k= 21. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? want

40. Cho bản rõ "member" khóa k=22. Khi mã hóa bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản mã nào sau đây? IAIXAN

41. Cho bản rõ "menber" khóa k=22. Khi mã hóa bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản mã nào sau đây? JBJYBO

42. Cho bản mã "DRFQ" khóa k= 23. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? guit

43. Cho bản mã "ZLAB" khóa k= 23. Khi giải mã bản rõ với khóa k theo hệ mã dịch vòng ta sẽ thu

được bản rõ nào sau đây? code

44. _*TỰ SINH*_

45. Cho bản rõ "center" khóa k= 5. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu được

bản mã nào sau đây? HGRGXV

46. Cho bản rõ "jomio" khóa k= 5. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu được

bản mã nào sau đây? OXAUW

47. Cho bản rõ "mahoa" khóa k= 7. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu được

bản mã nào sau đây? TMHVO

48. Cho bản rõ "xinh" khóa k= 9. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu được

bản mã nào sau đây? GFVU

49. Cho bản rõ "verygood" khóa k=11. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu

được bản mã nào sau đây? GZVPEUCR

50. Cho bản rõ "microsof" khóa k=11. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu

được bản mã nào sau đây? XUKTFGGT

51. Cho bản rõ "verygood" khóa k=12. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu

được bản mã nào sau đây? HZVPEUCR

52. Cho bản rõ "hoahue" khóa k=12. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu được

bản mã nào sau đây? TVOHBY

53. Cho bản rõ "young" khóa k=15. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu được

bản mã nào sau đây? NMIHT

54. Cho bản rõ "hochiminh" khóa k=15. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu

được bản mã nào sau đây? WVQJPUUVU

55. Cho bản rõ "kitchen" khóa k=16. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu được

bản mã nào sau đây? ASBVJPV

56. Cho bản rõ "function" khóa k=16. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu

được bản mã nào sau đây? VZHPVBWB

57. Cho bản rõ "windows" khóa k=18. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu

được bản mã nào sau đây? OEVQRKO

58. Cho bản rõ "vietnam" khóa k=18. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu

được bản mã nào sau đây? NDMXGNM

59. Cho bản rõ "china" khóa k=19. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu được

bản mã nào sau đây? VJPVN

60. Cho bản rõ "member" khóa k=23. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu

được bản mã nào sau đây? JQQNFV

61. Cho bản rõ "option" khóa k=24. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu được

bản mã nào sau đây? MDIBWB

62. Cho bản rõ "quote" khóa k=24. Khi mã hóa bản rõ với khóa k theo hệ mã tự sinh ta sẽ thu được

bản mã nào sau đây? OKIQVX

63. RSA ________________*********************___________________

64. Cho bản rõ x = 7 khóa công khai n = 91, e = 7. Khi mã hóa bản rõ x với khóa trên theo hệ mã

RSA ta sẽ thu được bản mã nào sau đây? 84

65. Cho bản rõ x = 8 khóa công khai n = 33, e = 7. Khi mã hóa bản rõ x với khóa trên theo hệ mã

RSA ta sẽ thu được bản mã nào sau đây? 2

66. Cho bản rõ x = 14 khóa công khai n = 15, e = 3. Khi mã hóa bản rõ x với khóa trên theo hệ mã

RSA ta sẽ thu được bản mã nào sau đây? 20

67. Cho bản rõ x = 15 khóa công khai n = 39, e = 7. Khi mã hóa bản rõ x với khóa trên theo hệ mã

RSA ta sẽ thu được bản mã nào sau đây? 24

68. Cho bản rõ x = 20 khóa công khai n = 161, e = 5. Khi mã hóa bản rõ x với khóa trên theo hệ mã

RSA ta sẽ thu được bản mã nào sau đây? 83

69. Cho bản rõ x = 22 khóa công khai n = 265, e = 11. Khi mã hóa bản rõ x với khóa trên theo hệ mã

RSA ta sẽ thu được bản mã nào sau đây? 238

70. Cho bản rõ x = 24 khóa công khai n = 55, e = 7. Khi mã hóa bản rõ x với khóa trên theo hệ mã

RSA ta sẽ thu được bản mã nào sau đây? 18

71. Cho bản rõ x = 24 khóa công khai n = 51, e = 11. Khi mã hóa bản rõ x với khóa trên theo hệ mã

RSA ta sẽ thu được bản mã nào sau đây? 48

72. Cho bản rõ x = 29 khóa công khai n = 161, e = 13. Khi mã hóa bản rõ x với khóa trên theo hệ mã

RSA ta sẽ thu được bản mã nào sau đây? 36

73. Cho bản rõ x = 30 khóa công khai n = 91, e = 11. Khi mã hóa bản rõ x với khóa trên theo hệ mã

RSA ta sẽ thu được bản mã nào sau đây? 88

74. Cho bản mã y = 2 khóa riêng là p = 3, q = 11, e = 7. Khi giải mã bản mã y với khóa trên theo hệ

mã RSA ta sẽ thu được bản rõ nào sau đây? 8

75. Cho bản mã y = 18 khóa riêng là p = 3, q = 11, e = 7. Khi giải mã bản mã y với khóa trên theo hệ

mã RSA ta sẽ thu được bản rõ nào sau đây? 24

76. Cho bản mã y = 20 khóa riêng là p = 5, q = 11, e = 7. Khi giải mã bản mã y với khóa trên theo hệ

mã RSA ta sẽ thu được bản rõ nào sau đây? 14

77. Cho bản mã y = 24 khóa riêng là p = 3, q = 13, e = 7. Khi giải mã bản mã y với khóa trên theo hệ

mã RSA ta sẽ thu được bản rõ nào sau đây? 15

78. Cho bản mã y = 36 khóa riêng là p = 7, q = 23, e = 13. Khi giải mã bản mã y với khóa trên theo

hệ mã RSA ta sẽ thu được bản rõ nào sau đây? 29

79. Cho bản mã y = 48 khóa riêng là p = 3, q = 17, e = 11. Khi giải mã bản mã y với khóa trên theo

hệ mã RSA ta sẽ thu được bản rõ nào sau đây? 24

80. Cho bản mã y = 66 khóa riêng là p = 5, q = 19, e = 11. Khi giải mã bản mã y với khóa trên theo

hệ mã RSA ta sẽ thu được bản rõ nào sau đây? 16

81. Cho bản mã y = 83 khóa riêng là p = 7, q = 23, e = 35. Khi giải mã bản mã y với khóa trên theo

hệ mã RSA ta sẽ thu được bản rõ nào sau đây? 20

82. Cho bản mã y = 84 khóa riêng là p = 7, q = 13, e = 5. Khi giải mã bản mã y với khóa trên theo hệ

mã RSA ta sẽ thu được bản rõ nào sau đây? 28

83. Cho bản mã y = 84 khóa riêng là p = 7, q = 13, e = 11. Khi giải mã bản mã y với khóa trên theo

hệ mã RSA ta sẽ thu được bản rõ nào sau đây? 7

84. Cho bản mã y = 88 khóa riêng là p = 7, q = 13, e = 11. Khi giải mã bản mã y với khóa trên theo

hệ mã RSA ta sẽ thu được bản rõ nào sau đây? 30

85. Cho bản mã y = 126 khóa riêng là p = 7, q = 23, e = 5. Khi giải mã bản mã y với khóa trên theo

hệ mã RSA ta sẽ thu được bản rõ nào sau đây? 42

86. Cho bản mã y = 238 khóa riêng là p = 5, q = 53, e = 11. Khi giải mã bản mã y với khóa trên theo

hệ mã RSA ta sẽ thu được bản rõ nào sau đây? 22

87. HILL _________________***************__________________

88. Cho bản mã "KS" khóa k là: 3 4 1 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: co

89. Cho bản mã "LV" khóa k là: 5 1 9 6 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: re

90. Cho bản mã "MK" khóa k là: 5 7 2 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: sa

91. Cho bản mã "LB" khóa k là: 6 5 3 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: sr

92. Cho bản mã "KV" khóa k là:6 5 3 4 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: ne

93. Cho bản mã "FB" khóa k là:7 2 3 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: nw

94. Cho bản mã "SW" khóa k là:7 2 3 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: sy

95. Cho bản mã "HI" khóa k là:7 2 8 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: ba

96. Cho bản mã "MS" khóa k là:7 2 3 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: ag

97. Cho bản mã "KE" khóa k là:7 2 3 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: ym

98. Cho bản mã "AE" khóa k là: 7 2 9 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: gs

99. Cho bản mã "RR" khóa k là:7 4 7 5 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta sẽ thu

được bản rõ nào sau đây? Biết hàm mã hóa y=kx: va 100.

Cho bản mã "IB" khóa k là:7 5 5 4 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta

sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: jp 101.

Cho bản mã "OC" khóa k là:7 9 1 2 Khi giải mã bản mã với khóa k theo hệ mã mã Hill

ta sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: ca 102.

Cho bản mã "MB" khóa k là:8 3 9 4 Khi giải mã bản mã với khóa k theo hệ mã mã Hill

ta sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: jg 103.

Cho bản mã "NA" khóa k là:8 3 9 4 Khi giải mã bản mã với khóa k theo hệ mã mã Hill

ta sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: an 104.

Cho bản mã "AZ" khóa k là:8 3 5 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill

ta sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: jc 105.

Cho bản mã "EC" khóa k là: 8 3 7 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill

ta sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: cw 106.

Cho bản mã "SR" khóa k là:8 7 5 4 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta

sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: no 107.

Cho bản mã "VG" khóa k là:9 3 8 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill

ta sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: po 108.

Cho bản mã "EI" khóa k là:9 4 1 1 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta

sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: ky 109.

Cho bản mã "TV" khóa k là:9 7 3 4 Khi giải mã bản mã với khóa k theo hệ mã mã Hill

ta sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: xo 110.

Cho bản mã "JT" khóa k là:9 8 3 3 Khi giải mã bản mã với khóa k theo hệ mã mã Hill ta

sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: tw 111.

Cho bản mã "XL" khóa k là:1 9 2 7 1 Khi giải mã bản mã với khóa k theo hệ mã mã

Hill ta sẽ thu được bản rõ nào sau đây? Biết hàm mã hóa y=kx: vu 112.

Cho hoán vị:1 2 3 4 1 3 4 2 Khi mã hóa bản rõ "eart" theo mã hoán vị ta sẽ thu được

bản mã nào sau đây? ERTA 113.

Cho hoán vị:1 2 3 4 1 4 2 3 Khi mã hóa bản rõ "your" theo mã hoán vị ta sẽ thu được

bản mã nào sau đây? YROU 114.

Cho hoán vị:1 2 3 4 1 3 4 2 Khi mã hóa bản rõ "some" theo mã hoán vị ta sẽ thu được

bản mã nào sau đây? SMEO 115.

Cho hoán vị:1 2 3 4 4 2 1 3 Khi mã hóa bản rõ "wind" theo mã hoán vị ta sẽ thu được

bản mã nào sau đây? DIWN 116.

Cho hoán vị:1 2 3 4 5 1 2 4 5 3 Khi mã hóa bản rõ "clock" theo mã hoán vị ta sẽ thu

được bản mã nào sau đây? COCKL 117.

Cho hoán vị:1 2 3 4 5 5 1 3 4 2 Khi mã hóa bản rõ "pasca" theo mã hoán vị ta sẽ thu

được bản mã nào sau đây? APSCA 118.

Cho hoán vị: 1 2 3 4 5 5 2 4 1 3 Khi mã hóa bản rõ "plain" theo mã hoán vị ta sẽ thu

được bản mã nào sau đây? NLIPA 119.

Cho hoán vị:1 2 3 4 5 5 2 1 4 3 Khi mã hóa bản rõ "kalvi" theo mã hoán vị ta sẽ thu

được bản mã nào sau đây? IAKVL 120.

Cho hoán vị:1 2 3 4 5 3 1 4 5 2 Khi mã hóa bản rõ "justs" theo mã hoán vị ta sẽ thu

được bản mã nào sau đây? SJTUS _______*************________ 121.

Người A và người B dùng sơ đồ kí và sơ đồ mã hóa RSA, thực hiện theo quy trình mã

trước kí sau. Người A có khóa (p,q,e) = (17, 3, 19); Người B có khóa (p,q,e) = (11, 5, 3). A mã

bản tin m = 10, sau đó kí thi A kí bằng khóa nào? 27 122.

Người A và người B dùng sơ đồ kí và sơ đồ mã hóa RSA, thực hiện theo quy trình mã

trước kí sau. Người A có khóa (p,q,e) = (19, 7, 5); Người B có khóa (p,q,e) = (13, 17, 11). A mã

bản tin m = 15 gửi cho B thì A sử dụng khóa nào? (11, 221) 123.

Người A và người B dùng sơ đồ kí và sơ đồ mã hóa RSA, A thực hiện theo quy trình mã

trước kí sau rồi gửi cho B. A có khóa (p,q,e) = (17, 3, 5); B có khóa (p,q,e) = (11, 5, 13). B nhận

được chữ kí s và bản mã y từ A gửi đến là (s,y) = (40, 10). Hỏi bản rõ m B tìm được là gì? 10 124.

Người A và người B dùng sơ đồ kí và sơ đồ mã hóa RSA, thực hiện theo quy trình mã

trước kí sau. Người A có khóa (p,q,e) = (17, 3, 5); Người B có khóa (p,q,e) = (11, 5, 13). A mã

bản rõ để gửi bản mã cho B thì bản mã nhỏ hơn giá trị nào sau đây? 55 125.

Người A và người B dùng sơ đồ kí và sơ đồ mã hóa RSA, thực hiện theo quy trình mã

trước kí sau. Người A có khóa (p,q,e) = (17, 3, 5); Người B có khóa (p,q,e) = (11, 5, 13). A mã

bản tin m = 10, sau đó kí thi 5 A kí bằng khóa nào? 13 126.

Người A và người B dùng sơ đồ kí và sơ đồ mã hóa RSA, thực hiện theo quy trình mã

trước kí sau. Người A có khóa (p,q,e) = (17, 3, 5); Người B có khóa (p,q,e) = (11,5,13). A mã

bản tin m = 10 gửi cho B. Hỏi A sử dụng khóa nào để mã? (13, 55) 127.

Người A và người B dùng sơ đồ kí và sơ đồ mã hóa RSA, thực hiện theo quy trình mã

trước kí sau. Người A có khóa (p,q,e) = (17, 3, 5); Người B có khóa (p,q,e) = (11, 5, 13). 1 B mã

bản rõ m = 10 để gửi cho A. Hỏi B dùng khóa nào để mã? (5, 51) 128.

Người A và người B dùng sơ đồ kí và sơ đồ mã hóa RSA, thực hiện theo quy trình mã

trước kí sau. Người A có khóa (p,q,e) = (19, 7, 5); Người B có khóa (p,q,e) = (13, 17, 11). A mã

bản rõ gửi cho B thì bản rõ chọn phải nhỏ hơn giá trị nào? 221 129.

Người A và người B dùng sơ đồ kí và sơ đồ mã hóa RSA, thực hiện theo quy trình mã

trước kí sau. Người A có khóa (p,q,e) = (17, 3, 5); Người B có khóa (p,q,e) = (11, 5, 13). B mã

hóa thông tin gửi cho A thì B sử dụng khóa nào? (5, 51) 130.

Người A và người B dùng sơ đồ kí và sơ đồ mã hóa RSA, thực hiện theo quy trình mã

trước kí sau. Người A có khóa (p,q,e) = (17, 3, 5); Người B có khóa (p,q,e) = (11, 5, 13). B kí lên

bức điện x = 10 bằng khóa nào sau đây? 37 131.

Người A chọn các thông số p = 17, q = 3, e = 5. Hỏi khóa riêng của A là gì? 17, 3, 13 132.

Elgamal ______**************____________ 133.

Quá trình tạo khóa của hệ mật RSA như sau:

* Chọn p, q là hai số nguyên tố lớn khác nhau

* Tính n=pq, f(n)=(p-1)(q-1)

* Chọn e sao cho: 1* Tính d=e⁻¹mod f(n)

Khóa bí mật của hệ này là gì? d 134. Cho hệ mật mã Elgamal.

Chọn p là số nguyên tố lớn sao cho bài toán logarit rời rạc không thể giải được.

Chọn a là phần tử sinh của Zₚ*.

Chọn a sao cho 1Để mã bản rõ x (x ∈ Zₚ*) người ta chọn một số bí mật k.

y₁, y₂ là bản mã của x được tính như sau: y₁ = aᵏ mod p y₂ = x.bᵏ mod p

Hỏi khóa công khai của hệ mật mã Elgamal là gì? a, b, p (phân vân giữa k, a) 135.

Quá trình tạo khóa của hệ mật mật mã RSA như sau:

Chọn p, q là hai số nguyên tố lớn khác nhau

Tính n = pq, f(n) = (p-1)(q-1)

Chọn e sao cho: 1 < e < f(n), e và f(n) là 2 số nguyên tố cùng nhau Tính d = e⁻¹ mod f(n)

Để hệ mật trên an toàn cần phải giữ bí mật thành phần nào? f(n), p, q, d 136.

Cho mật mã Affine. K=(a,b) là khóa của hệ mật mã này. Hãy chọn khóa K: (21, 13)