Preview text:

lOMoAR cPSD| 59184203

BÀI TẬP LỚN – TẠO NHÓM

(Tối đa 5 thành viên) Nhóm: Thành viên: Lớp:TH27.09 1. FTP và SFTP:

Giải thích cơ chế hoạt động của giao thức FTP và sự khác biệt so với SFTP. Trong trường

hợp nào bạn nên ưu tiên sử dụng SFTP thay vì FTP?

FTP (File Transfer Protocol): Hoạt động trên mô hình client-server, sử dụng hai kênh

riêng biệt (control và data) với cổng mặc định

21 (control) và 20 (data). Dữ liệu truyền đi dưới dạng plaintext, không mã hóa

• SFTP (SSH File Transfer Protocol): Hoạt động trên nền SSH, sử dụng cổng

22, mã hóa toàn bộ dữ liệu truyền tải Đặc điểm FTP SFTP Giao thức TCP/IP SSH Cổng 20 và 21 22 Bảo mật Không mã hóa Mã hóa dữ liệu Khả năng bảo vệ Yếu cao

Khi nào nên ưu tiên sử dụng SFTP thay vì FTP:

• Khi cần đảm bảo tính bảo mật của dữ liệu (ví dụ: truyền tải các tệp nhạy

cảm như thông tin khách hàng, dữ liệu nội bộ doanh nghiệp).

• Khi muốn bảo vệ dữ liệu khỏi các cuộc tấn công nghe lén (eavesdropping).

• Khi cần kiểm soát quyền truy cập và xác thực người dùng chặt chẽ hơn. 2. Giao thức Email:

Hãy phân tích vai trò và chức năng của các giao thức Email chính như

SMTP, POP3 và IMAP. So sánh ưu, nhược điểm của từng giao thức trong việc đảm bảo an

toàn, hiệu quả khi truyền tải và nhận thư.

Giao thức Email: SMTP, POP3 và IMAP lOMoAR cPSD| 59184203

• SMTP (Simple Mail Transfer Protocol):

• SMTP là giao thức tiêu chuẩn để gửi email từ máy khách (client) đến máy chủ (server).

• SMTP hoạt động trên cổng 25, 465 (SSL) và 587 (TLS).

• Quy trình hoạt động của SMTP:

- Client gửi email đến SMTP Server.

- SMTP Server xác thực người gửi và tiến hành chuyển tiếp email đến máy chủ đích.

• SMTP không lưu trữ email; nhiệm vụ chính là chuyển tiếp.

POP3 (Post Office Protocol version 3):

• POP3 là giao thức dùng để tải email từ máy chủ về máy khách và thường sẽ xóa

email khỏi máy chủ sau khi tải xuống.

• Cổng POP3 thông thường là 110 và 995 (SSL/TLS). • Ưu điểm: -

Đơn giản và dễ triển khai. Nhược điểm: -

Không lưu trữ bản sao trên máy chủ.

IMAP (Internet Message Access Protocol):

• IMAP cho phép người dùng truy cập email từ nhiều thiết bị mà không xóa email khỏi máy chủ.

• Cổng IMAP thông thường là 143 và 993 (SSL/TLS). • Ưu điểm: -

Dữ liệu được đồng bộ trên mọi thiết bị. Nhược điểm: -

Yêu cầu không gian lưu trữ lớn hơn trên máy chủ. Giao thức Vai trò Cổng Ưu điểm Nhược điểm SMTP Gửi email 25, 465, Đơn giản, Không lưu trữ 587 nhanh chóng email POP3 Tải email 110, 995 Giảm tải cho Không đồng máy chủ bộ email lOMoAR cPSD| 59184203 IMAP Truy cập email 143, 993

Đồng bộ nhiều Tốn dung thiết bị lượng máy chủ

3. Web Server và HTTP:

Trình bày chi tiết quá trình xử lý một yêu cầu HTTP từ lúc trình duyệt gửi yêu cầu cho

đến khi nhận được trang web. Hãy nêu rõ vai trò của web server (như Apache, Nginx),

các thành phần hỗ trợ như PHP, cùng quá trình xử lý phía máy chủ. Web Server và HTTP

• Khái niệm về Web Server:

Web Server là phần mềm cung cấp tài nguyên web (như HTML, CSS,

hình ảnh) cho người dùng thông qua giao thức HTTP/HTTPS.

Các Web Server phổ biến: Apache, Nginx, IIS. Quá trình xử lý yêu cầu HTTP:

Bước 1: Trình duyệt gửi yêu cầu HTTP đến web server.

Bước 2: Web server nhận yêu cầu và xác định loại nội dung (HTML, PHP, v.v.).

Bước 3: Nếu là tài nguyên tĩnh (HTML, CSS), web server trả về ngay.

Bước 4: Nếu là tài nguyên động (PHP), web server chuyển yêu cầu đến PHP interpreter để xử lý.

Bước 5: Kết quả được gửi lại cho web server, sau đó gửi về trình duyệt

• Vai trò của Apache và Nginx:

Apache: Hỗ trợ nhiều module, dễ cấu hình.

Nginx: Xử lý tốt các yêu cầu đồng thời, hỗ trợ reverse proxy.

• Quá trình xử lý phía máy chủ:

Web server xác định nội dung tĩnh hoặc động.

Nếu là nội dung động, server thực thi mã và trả kết quả về client.

4. Cơ chế hoạt động của DNS:

Mô tả quá trình phân giải tên miền thành địa chỉ IP qua hệ thống DNS theo từng bước.

Trong quá trình này, vai trò của các máy chủ DNS (DNS Resolver, Root DNS, Authoritative

DNS) được thể hiện như thế nào?

Cơ chế hoạt động của DNS Khái niệm DNS: lOMoAR cPSD| 59184203

DNS (Domain Name System) là hệ thống phân giải tên miền thành địa chỉ IP.

Quy trình phân giải DNS:

Bước 1: Trình duyệt gửi yêu cầu DNS Resolver để phân giải tên miền.

Bước 2: DNS Resolver kiểm tra cache. Nếu không có, tiếp tục gửi yêu cầu đến Root DNS.

Bước 3: Root DNS xác định DNS Server có thẩm quyền (Authoritative DNS).

Bước 4: DNS Resolver nhận phản hồi từ Authoritative DNS và gửi IP về cho trình duyệt.

Các loại máy chủ DNS:

• DNS Resolver: Máy chủ trung gian, tiếp nhận yêu cầu từ client.

• Root DNS: Máy chủ gốc, quản lý các tên miền cấp cao nhất (TLD).

• Authoritative DNS: Máy chủ có thông tin chính xác về miền cần phân giải.

Tầm quan trọng của DNS Cache:

• DNS Cache giúp giảm thời gian phân giải tên miền, tăng tốc độ truy cập và giảm tải cho hệ thống DNS. 5.

DHCP và cấp phát IP:

Giải thích cách thức hoạt động của giao thức DHCP khi cấp phát địa chỉ IP cho các thiết

bị trong mạng nội bộ. Hãy nêu rõ các bước từ khi thiết bị khởi động đến khi nhận được

cấu hình IP từ DHCP server.

DHCP và cấp phát IP

Khái niệm DHCP (Dynamic Host Configuration Protocol):

• DHCP là giao thức tự động cấp phát địa chỉ IP cho các thiết bị trong mạng.

• Hoạt động trên cổng 67 (server) và 68 (client).

Quy trình cấp phát IP qua DHCP:

Bước 1: Discovery: Client gửi yêu cầu tìm kiếm DHCP Server (DHCP Discover)

Bước 2: Offer: DHCP Server gửi đề xuất địa chỉ IP cho client (DHCP Offer).

Bước 3: Request: Client xác nhận yêu cầu cấp IP (DHCP Request).

Bước 4: Acknowledgment: DHCP Server cấp phát địa chỉ IP và gửi thông tin cấu hình mạng (DHCP ACK).

Thời gian thuê IP (Lease Time):

• Địa chỉ IP được cấp phát sẽ có thời gian thuê xác định. Sau khi hết hạn, thiết bị cần yêu cầu lại IP. lOMoAR cPSD| 59184203

Ưu và nhược điểm của DHCP:

• Ưu điểm: Quản lý IP tự động, giảm thiểu xung đột IP.

• Nhược điểm: Nếu DHCP Server gặp sự cố, các thiết bị không thể nhận IP 6.

Tích hợp dịch vụ trong mạng nội bộ:

Nếu bạn là quản trị mạng của một doanh nghiệp vừa phát triển, hãy thiết kế một sơ đồ

tích hợp các dịch vụ FTP, Email, WWW, DNS và DHCP. Giải thích vai trò của từng thành

phần trong hệ thống và cơ chế tương tác giữa chúng.

Tích hợp dịch vụ trong mạng nội bộ Mô hình hệ

thống mạng nội bộ:

• Một mạng nội bộ tích hợp đầy đủ các dịch vụ cần có các thành phần chính như:

• FTP/SFTP Server: Cung cấp dịch vụ truyền tải tập tin.

• Email Server (SMTP/POP3/IMAP): Quản lý việc gửi và nhận email nội bộ và bên ngoài.

• Web Server (Apache/Nginx): Cung cấp trang web nội bộ hoặc hệ thống quản lý nội dung (CMS).

• DNS Server: Quản lý phân giải tên miền nội bộ thành địa chỉ IP.

• DHCP Server: Cấp phát địa chỉ IP tự động cho các thiết bị trong mạng.

Sơ đồ mạng nội bộ: Sơ đồ mạng gồm:

- Router kết nối với Internet.

- Switch kết nối các thiết bị nội bộ.

- Máy chủ chạy các dịch vụ (FTP, Email, Web, DNS, DHCP).

Cách thức tương tác giữa các dịch vụ:

• FTP/SFTP: Người dùng có thể tải lên/tải xuống tệp từ FTP Server.

• Email Server: SMTP gửi email ra ngoài; POP3/IMAP tải email về client.

• Web Server: Người dùng truy cập trang web nội bộ qua HTTP/HTTPS.

• DNS Server: Khi người dùng nhập tên miền nội bộ (vd: internal.company.local),

DNS sẽ phân giải thành địa chỉ IP nội bộ.

• DHCP Server: Tự động cấp phát IP cho các thiết bị khi kết nối vào mạng nội bộ.

Lợi ích của việc tích hợp dịch vụ:

• Quản lý tập trung và dễ dàng bảo trì.

• Bảo mật dữ liệu nội bộ tốt hơn.

• Tối ưu hóa băng thông mạng nội bộ. 7.

Bảo mật các dịch vụ mạng:

Các dịch vụ như FTP, Email, WWW, DNS và DHCP thường gặp những nguy cơ bảo mật

nào? Đề xuất các biện pháp bảo vệ cụ thể cho từng dịch vụ, từ việc mã hóa dữ liệu đến

các kỹ thuật xác thực và kiểm soát truy cập.

Bảo mật các dịch vụ mạng FTP/SFTP:

• FTP: Không mã hóa dữ liệu, dễ bị tấn công nghe lén. Giải pháp: Sử dụng SFTP thay cho FTP.

• SFTP: Sử dụng SSH để mã hóa dữ liệu. Email Server:

• SMTP: Dễ bị tấn công spoofing. Giải pháp: Sử dụng SPF, DKIM và DMARC.

• POP3/IMAP: Mã hóa dữ liệu bằng SSL/TLS để ngăn chặn tấn công nghe lén.

Web Server (Apache/Nginx):

Cấu hình HTTPS để mã hóa dữ liệu truyền tải.

• Sử dụng tường lửa ứng dụng web (WAF) để ngăn chặn các cuộc tấn công SQL Injection, XSS. DNS Server:

• Sử dụng DNSSEC để xác thực các bản ghi DNS.

• Bảo vệ DNS Server bằng cách giới hạn truy cập và áp dụng các quy tắc firewall. DHCP Server:

• Kiểm soát truy cập bằng cách cấu hình DHCP Snooping.

• Định rõ các IP hợp lệ để ngăn chặn tấn công giả mạo DHCP 8.

Tấn công qua Email và SMTP Spoofing:

Phân tích cơ chế tấn công Email spoofing thông qua SMTP và trình bày các giải pháp để

phòng chống tình trạng này. Hãy so sánh ưu, nhược điểm của các biện pháp bạn đề xuất.

Tấn công qua Email và SMTP Spoofing SMTP Spoofing là gì?

• SMTP Spoofing là kỹ thuật giả mạo địa chỉ email người gửi để đánh lừa người

nhận, khiến họ tin rằng email được gửi từ một nguồn đáng tin cậy.

Cách thức thực hiện SMTP Spoofing:

• Tạo tiêu đề email giả mạo (From, Reply-To).

• Sử dụng các công cụ hoặc script để gửi email mà không cần xác thực địa chỉ người gửi.

Tác hại của SMTP Spoofing:

• Lừa đảo phishing, gửi mã độc, yêu cầu thanh toán giả mạo.

• Làm giảm uy tín của doanh nghiệp nếu bị lợi dụng để gửi email giả mạo.

Phòng chống SMTP Spoofing:

• SPF (Sender Policy Framework): Xác định các máy chủ được phép gửi email thay mặt cho domain.

• DKIM (DomainKeys Identified Mail): Mã hóa và ký email để xác thực nguồn gửi.

DMARC (Domain-based Message Authentication, Reporting, and Conformance):

Kết hợp SPF và DKIM để xác thực email và gửi báo cáo cho quản trị viên.

• Sử dụng SSL/TLS: Mã hóa dữ liệu email để ngăn chặn việc can thiệp và chỉnh sửa nội dung. 9.

Xử lý sự cố DHCP:

Trong một hệ thống mạng, nếu không ít thiết bị không nhận được địa chỉ IP từ DHCP

server, những nguyên nhân khả dĩ có thể là gì? Hãy đề xuất các phương án kiểm tra,

chẩn đoán và xử lý sự cố cụ thể.

Xử lý sự cố DHCP

Nguyên nhân thiết bị không nhận được IP từ DHCP Server:

• DHCP Server không hoạt động hoặc bị lỗi.

• Thiết bị không kết nối đúng vào mạng nội bộ.

• Giới hạn số lượng IP cấp phát đã đầy.

• DHCP Scope bị cấu hình sai. Firewall chặn các gói DHCP.

Quy trình kiểm tra và xử lý sự cố:

• Kiểm tra kết nối mạng vật lý (cáp, switch, router).

Kiểm tra trạng thái của DHCP Server:

• Kiểm tra dịch vụ DHCP có đang chạy hay không. Kiểm tra log của DHCP Server để phát hiện lỗi.

Kiểm tra cấu hình DHCP Scope:

• Đảm bảo dải IP không bị trùng lặp.

• Đảm bảo dải IP còn đủ địa chỉ để cấp phát.

Kiểm tra cấu hình thiết bị client:

• Xóa cache DHCP bằng lệnh ipconfig /release và ipconfig /renew (Windows).

• Kiểm tra cài đặt IP có đang ở chế độ tự động hay không.

Kiểm tra firewall:

• Đảm bảo không chặn các gói UDP port 67 và 68.

Các công cụ hỗ trợ chẩn đoán sự cố DHCP:

• ipconfig (Windows) hoặc ifconfig (Linux) để kiểm tra thông tin IP.

ping để kiểm tra kết nối tới DHCP Server.

• dhclient (Linux) để yêu cầu IP mới từ DHCP Server.

• Kiểm tra log tại DHCP Server để xác định chi tiết lỗi. 10. Thực hành:

Hãy thiết kế một dự án thực tế trong đó bạn tích hợp đồng thời các dịch vụ FTP, Email,

WWW, DNS và DHCP để triển khai một hệ thống mạng nội bộ cho một doanh nghiệp

nhỏ. Trong dự án của bạn, hãy trình bày chi tiết:

o Kiến trúc hệ thống và sơ đồ mạng, chỉ ra cách các dịch vụ tương tác với nhau.

Internet → Firewall → Router → Switch → Các phòng ban (Sales, HR, IT, Admin) Máy chủ (Server):

o DC1: Domain Controller + DNS + DHCP o SRV1: Web Server (IIS) + FTP Server

o SRV2: Mail Server (ví dụ: hMailServer hoặc Microsoft Exchange)

Hệ thống sẽ được xây dựng dựa trên mô hình clientserver. Một máy chủ vật lý

hoặc ảo hóa mạnh mẽ sẽ đóng vai trò là máy chủ trung tâm, lưu trữ và quản lý

tất cả các dịch vụ. Các máy trạm của nhân viên sẽ kết nối vào mạng và sử dụng các dịch vụ này. • Máy chủ (Server):

o Hệ điều hành: Lựa chọn một hệ điều hành máy chủ phổ biến và ổn định như

Ubuntu Server (Linux) hoặc Windows Server. Trong dự án này, chúng ta sẽ chọn

Ubuntu Server do tính linh hoạt, miễn phí và cộng đồng hỗ trợ lớn.

o Phần cứng: CPU đa lõi, RAM tối thiểu 16GB (khuyến nghị 32GB trở lên), dung

lượng lưu trữ HDD/SSD đủ lớn (ví dụ: 1TB SSD cho tốc độ và 2TB HDD để lưu

trữ dữ liệu FTP và email). Card mạng Gigabit Ethernet. • Thiết bị mạng:

o Router/Firewall: Thiết bị định tuyến kết nối mạng nội bộ với Internet, đồng

thời tích hợp tường lửa để bảo vệ hệ thống. lOMoAR cPSD| 59184203

o Switch: Thiết bị chuyển mạch để kết nối các máy chủ và máy trạm trong mạng LAN. •

Máy trạm (Clients): Máy tính để bàn hoặc laptop của nhân viên, sử dụng các hệ điều

hành phổ biến như Windows, macOS, hoặc Linux.

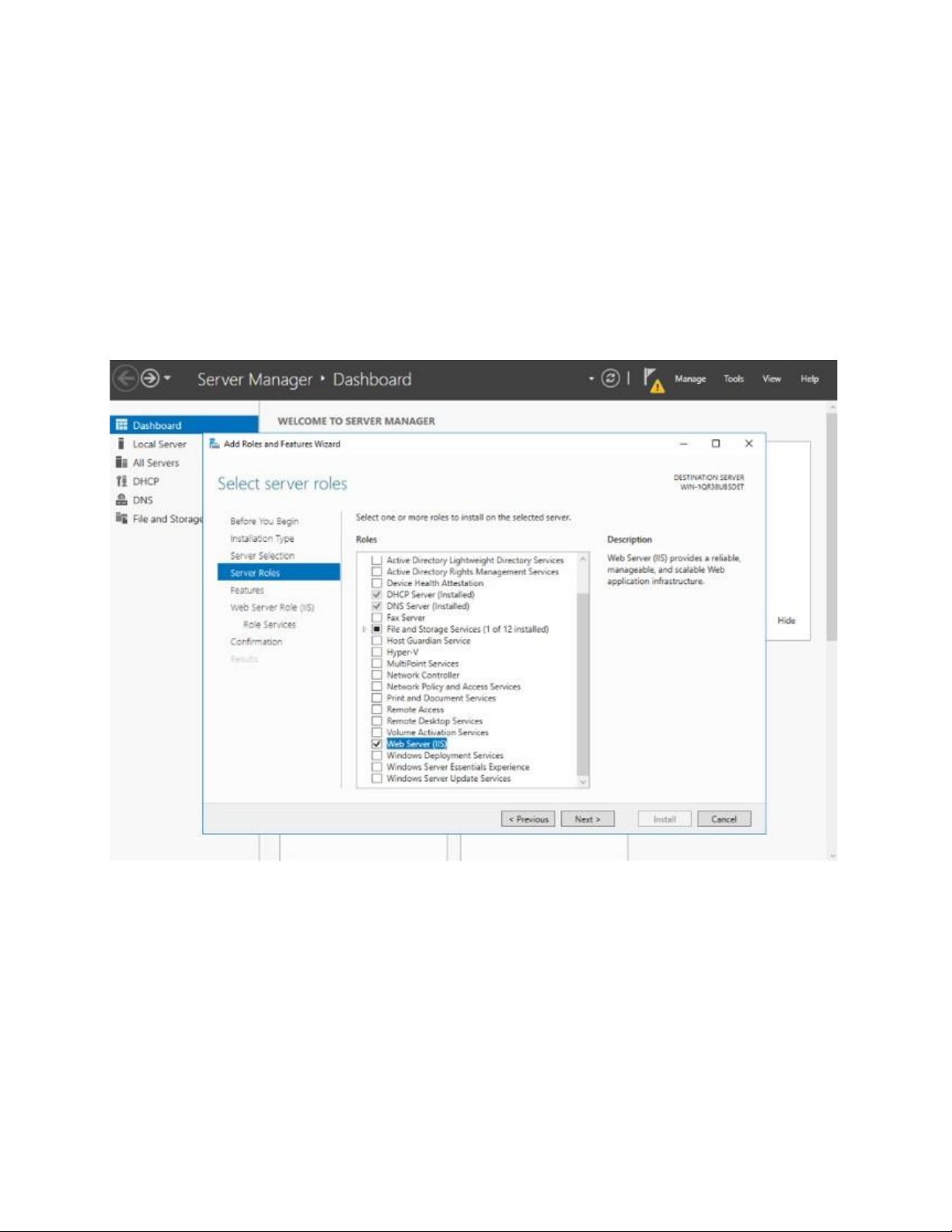

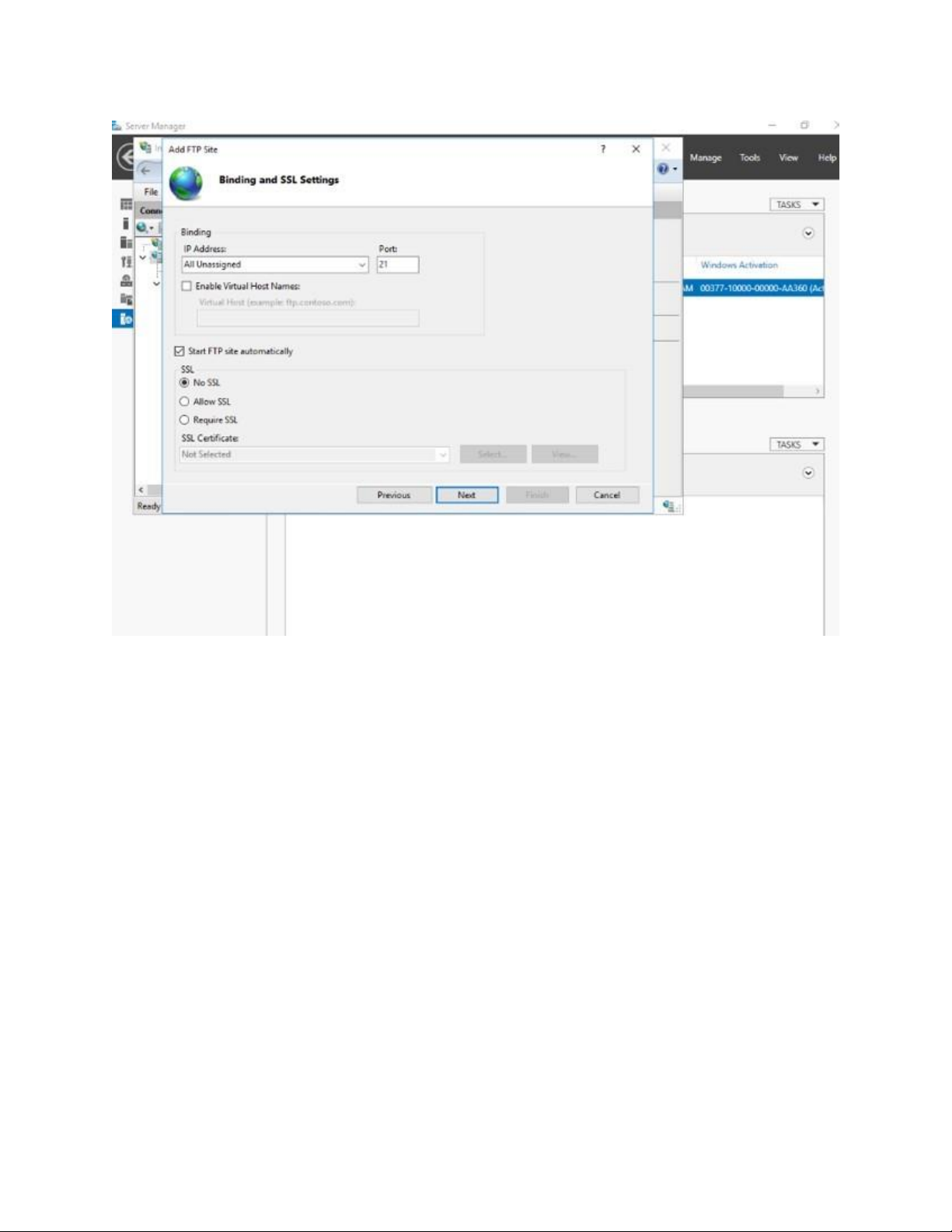

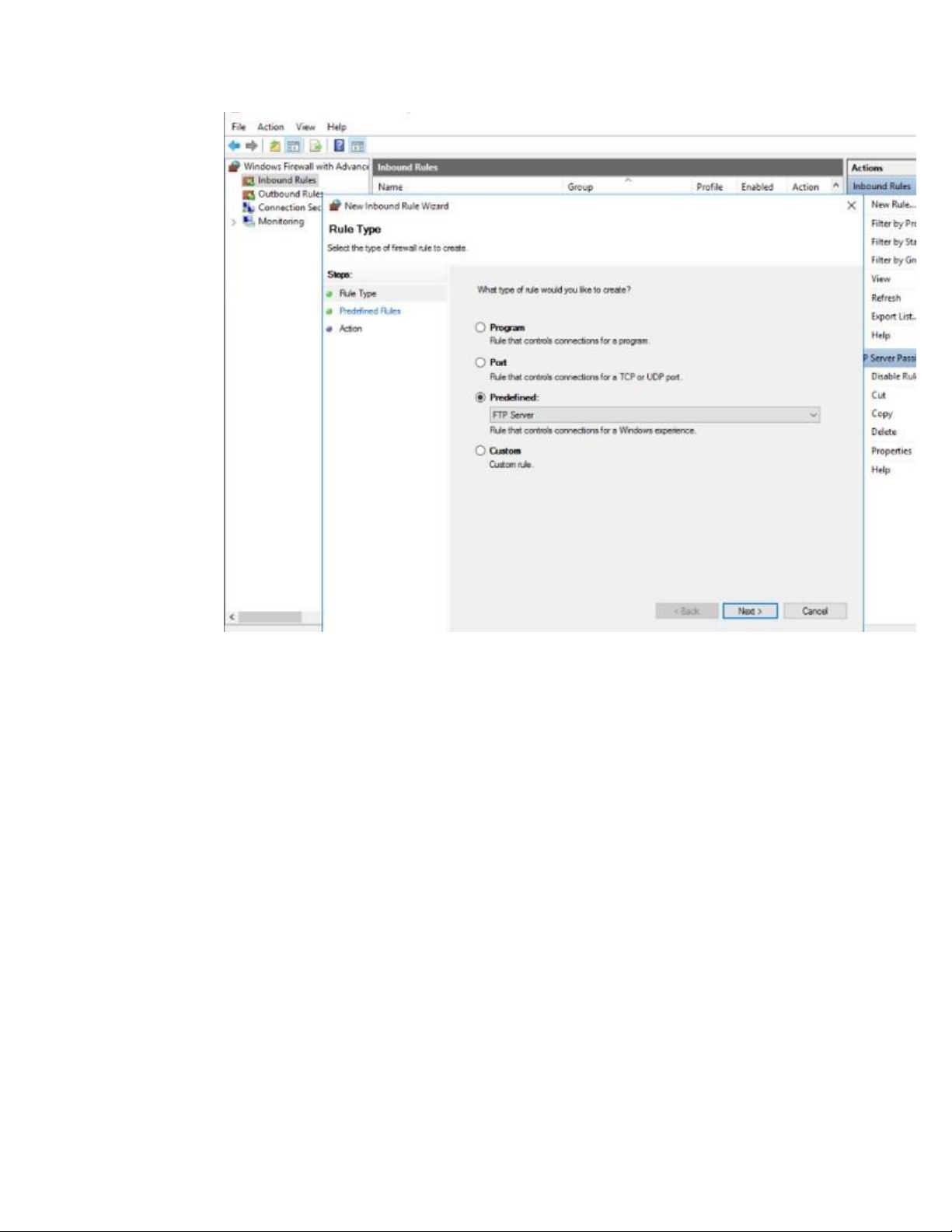

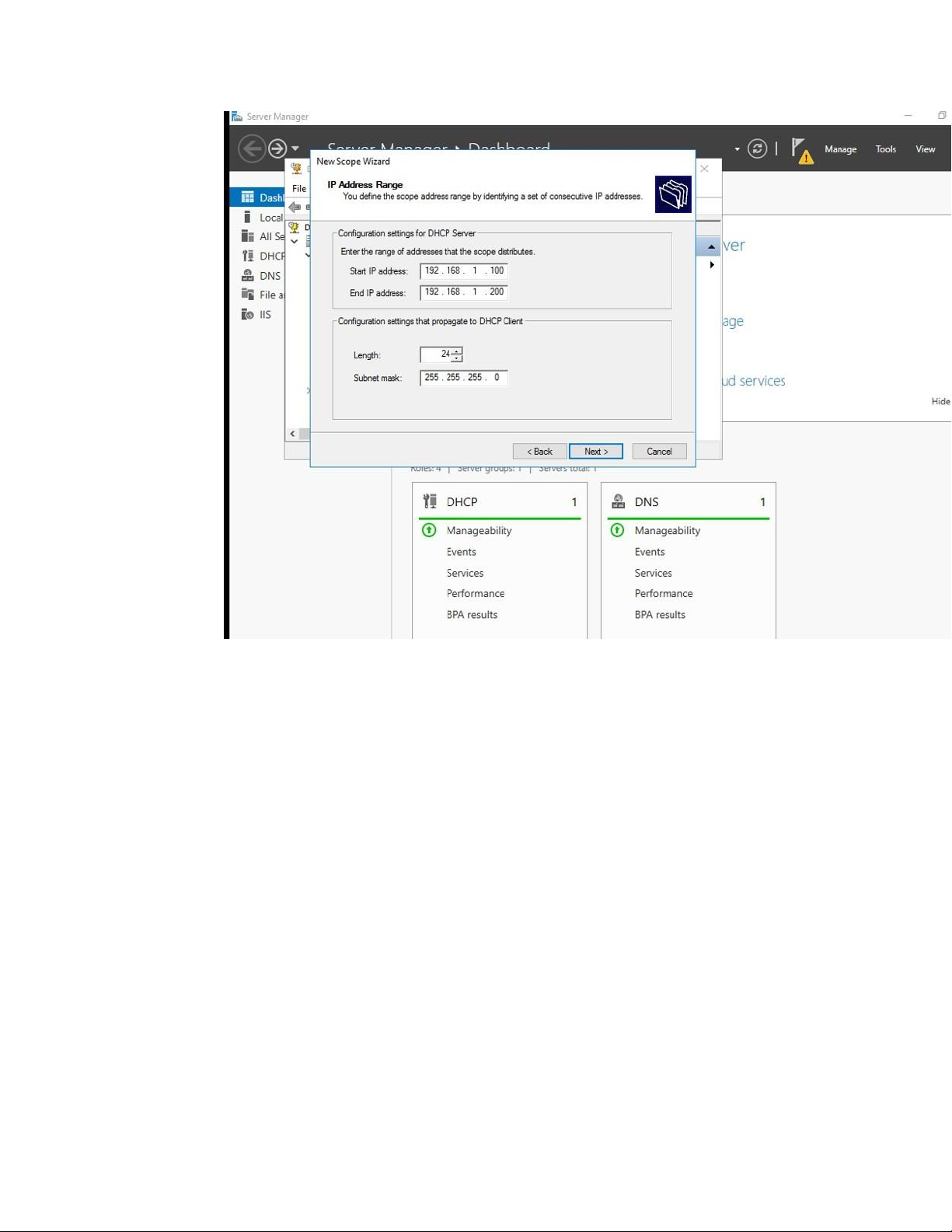

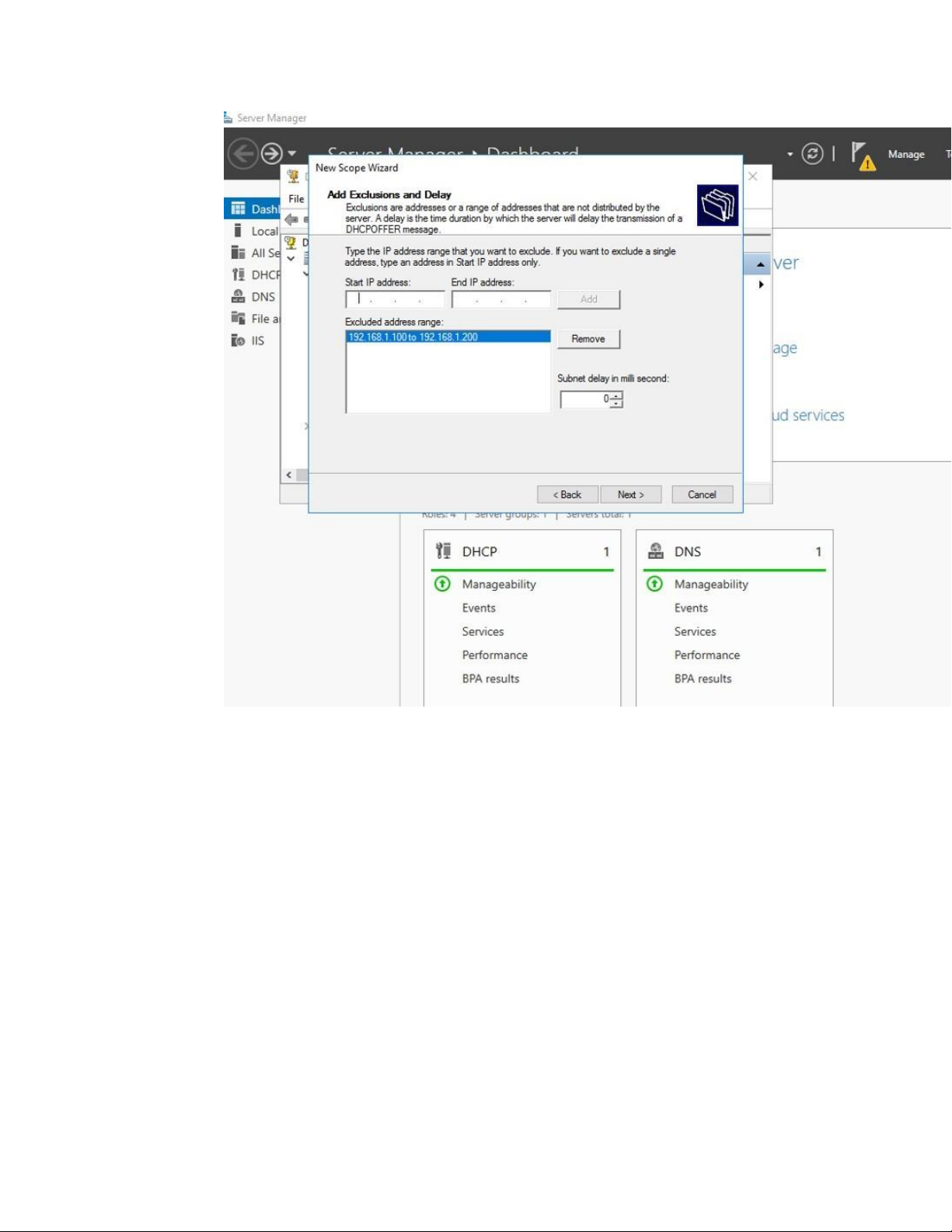

o Quy trình cài đặt và cấu hình từng dịch vụ (chụp ảnh màn hình các bước). lOMoAR cPSD| 59184203 lOMoAR cPSD| 59184203 lOMoAR cPSD| 59184203 lOMoAR cPSD| 59184203

o Các biện pháp bảo mật được áp dụng ở mỗi mức (ví dụ: mã hóa, xác thực, phân quyền,…).

Các Biện Pháp Bảo Mật Áp Dụng Bảo mật cho FTP Server: •

Sử dụng FTPS (FTP over SSL/TLS) để mã hóa các kết nối FTP. •

Xác thực người dùng: Đảm bảo người dùng phải có tên đăng nhập và mật khẩu mạnh. •

Giới hạn quyền truy cập: Chỉ cho phép người dùng truy cập vào các thư mục mà họ được phép.

Bảo mật cho Email Server: •

Sử dụng SSL/TLS để mã hóa kết nối email (SMTP, IMAP, POP3). •

Xác thực SMTP (SMTP Authentication): Đảm bảo chỉ có người dùng hợp lệ mới có thể gửi email. lOMoAR cPSD| 59184203 •

Chống Spam: Sử dụng các biện pháp chống spam như SPF, DKIM và DMARC.

Bảo mật cho Web Server: •

Sử dụng HTTPS: Cài đặt chứng chỉ SSL để mã hóa kết nối HTTP. •

Cấu hình bảo mật: Sử dụng các phương pháp bảo mật như bảo vệ chống SQL injection, XSS, và CSRF.

Bảo mật cho DNS Server: •

Sử dụng DNSSEC: Để bảo vệ DNS khỏi các tấn công giả mạo. •

Giới hạn quyền truy cập: Chỉ cho phép các máy tính trong mạng nội bộ truy cập vào DNS Server.

Bảo mật cho DHCP Server: •

Giới hạn dải IP cấp phát: Chỉ cấp phát IP cho các thiết bị đã được xác thực. •

Sử dụng DHCP Snooping: Để ngăn chặn tấn công từ các máy chủ DHCP giả mạo. Kiểm Tra: •

Kiểm tra kết nối: Kiểm tra xem các máy tính trong mạng có nhận địa chỉ IP từ DHCP hay không. •

Kiểm tra DNS: Đảm bảo rằng các tên miền nội bộ có thể phân giải đúng địa chỉ IP. •

Kiểm tra FTP: Kiểm tra xem người dùng có thể tải lên và tải xuống tệp tin từ FTP Server. •

Kiểm tra Email: Kiểm tra gửi và nhận email từ các tài khoản nội bộ. •

Kiểm tra Web: Kiểm tra xem trang web nội bộ có thể truy cập qua HTTP/HTTPS. Giám sát: •

Sử dụng công cụ giám sát mạng: Sử dụng các công cụ như Zabbix, Nagios hoặc

Prometheus để giám sát trạng thái của các máy chủ và dịch vụ. •

Giám sát lưu lượng mạng: Theo dõi lưu lượng mạng để phát hiện các vấn đề về băng

thông hoặc tấn công DDoS.

Xử lý Sự Cố: •

Không thể kết nối FTP: Kiểm tra cài đặt tường lửa và quyền truy cập vào thư mục chia sẻ. •

Email không hoạt động: Kiểm tra cấu hình DNS, MX records, và các thiết lập xác thực SMTP. lOMoAR cPSD| 59184203

o Kế hoạch kiểm tra, giám sát và xử lý sự cố khi một hoặc nhiều dịch vụ gặp vấn đề.

(Yêu cầu các bạn tự nghiên cứu, vận dụng kiến thức từ nhiều nguồn khác nhau, thực hành và

đưa ra giải pháp sáng tạo riêng dựa trên kinh nghiệm thực tế. Các nhóm không trùng nội dung của nhau.)

Các nhóm hoàn thành và gửi bài vào Nhóm Zalo của lớp, môn QTM.

Nộp sớm được cộng thêm điểm. Nộp cuối bị trừ điểm!