Preview text:

lOMoARcPSD| 36067889 Mục lục

Danh mục hình vẽ ............................................................................................... 1

Lời mở ầu ............................................................................................................. 3

Chương I - Tổng quan về hệ thống Honeypot .................................................. 3

1.1. Khái niệm ................................................................................................... 4

1.2. Phân loại Honeypot ................................................................................... 5

1.3. Phân loại theo cấp ộ .................................................................................. 6

1.4. Phân loại theo mục ích ............................................................................. 8

1.5. Lợi ích sử dụng Honeypots .................................................................... 10

1.6. Rủi ro khi sử dụng Honeypots ............................................................... 11

1.7. HONEYNET............................................................................................ 12

1.7.1. Khái niệm Honeynets ........................................................................ 12

1.7.2. Các chức năng của Honeynet ........................................................... 12

1.7.3. Mô hình kiến trúc vật lý .................................................................... 13

Chương II – Honeypot thông minh ................................................................. 16

2.1. Giới thiệu ................................................................................................. 16

2.2. Honeypot thông minh ............................................................................. 16

2.2.1. Ý tưởng ............................................................................................... 16

2.2.2. Client Honeypot tương tác thấp ........................................................ 17

2.2.3. Client Honeypot tương tác cao ......................................................... 18

2.3. Kết luận .................................................................................................... 18

Kết luận .............................................................................................................. 20

Tài liệu tham khảo ............................................................................................ 21 Danh mục hình vẽ

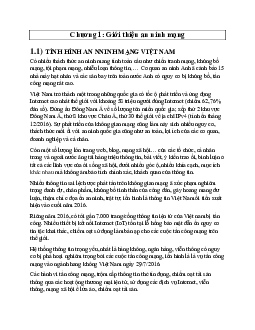

Hình 1.1 Phân loại honeypot ................................................................................. 6

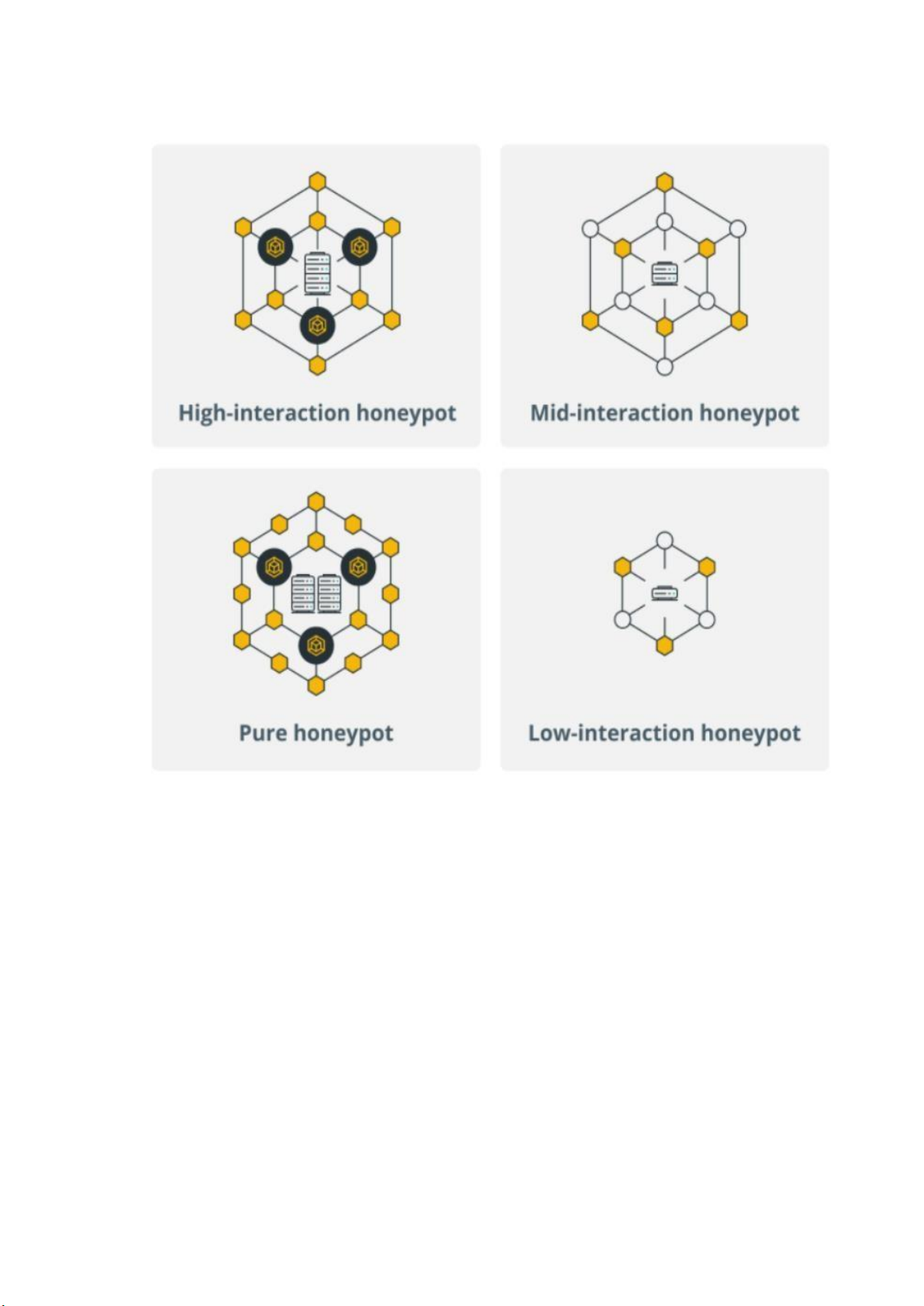

Hình 1.2 Phân loại Honeypot theo mức ộ ........................................................... 7

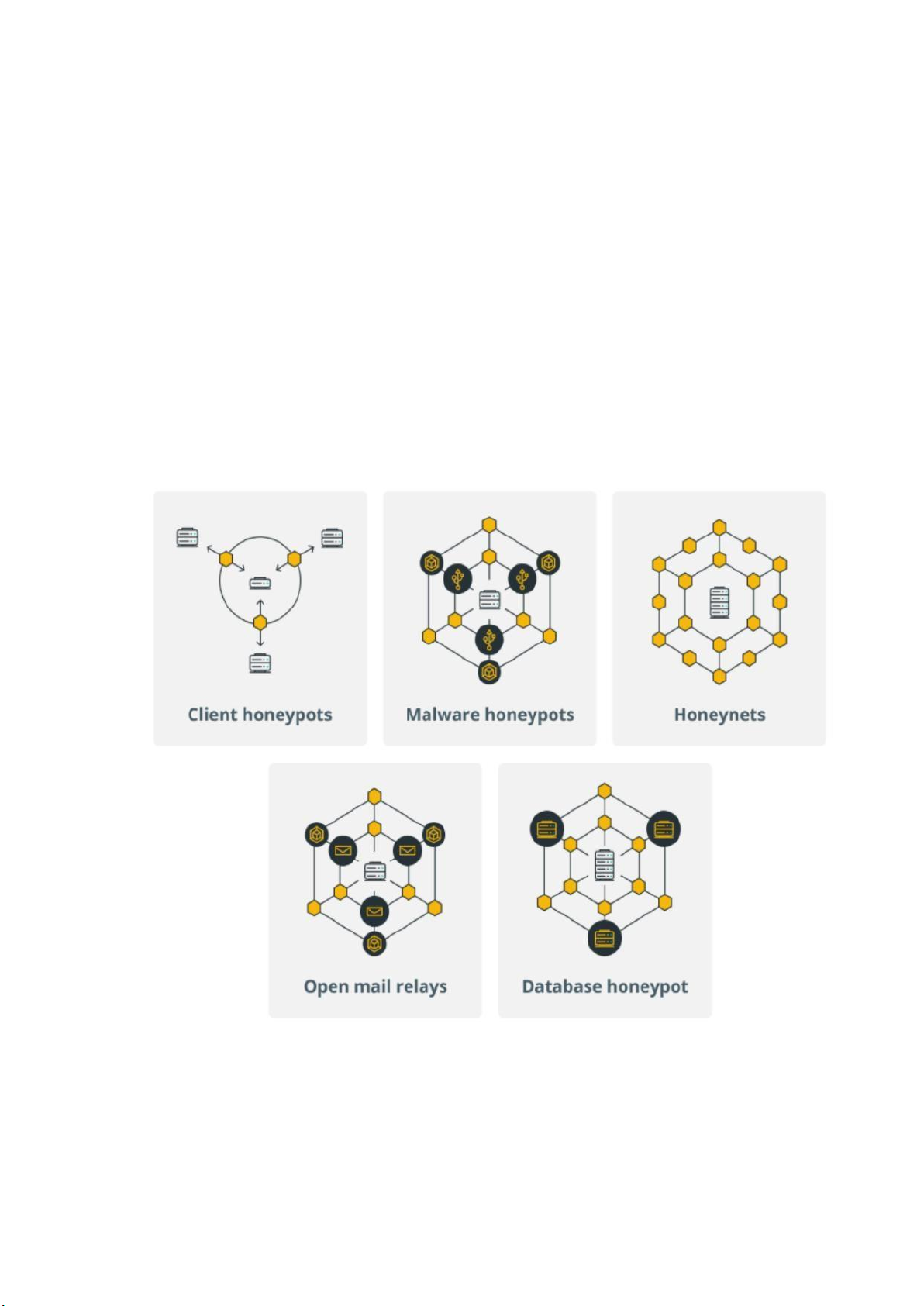

Hình 1.3 Phân loại Honeypot theo mục ích ........................................................ 9

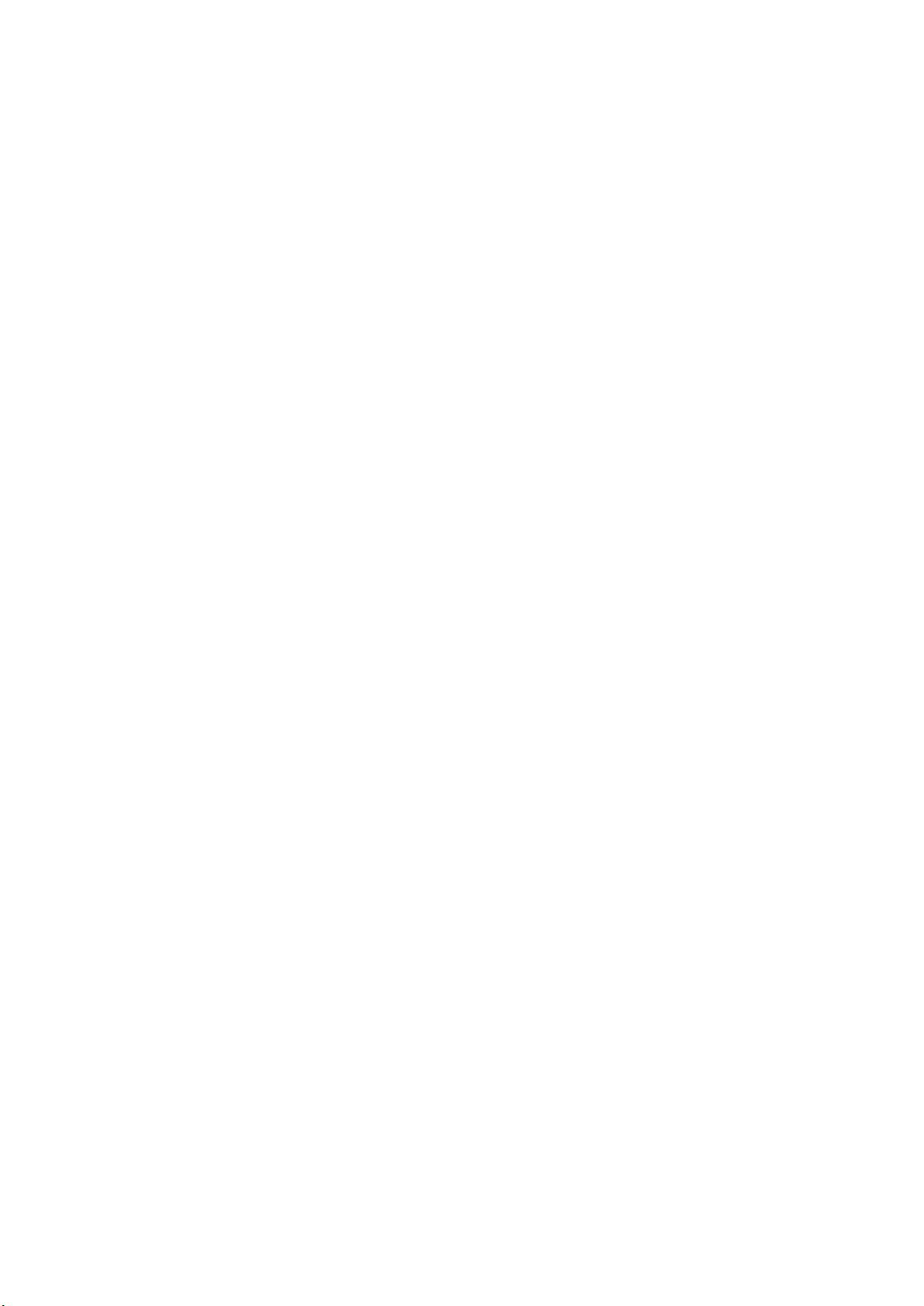

Hình 1.4 Mô hình Honneynet GEN I .................................................................. 15 lOMoAR cPSD| 36067889

Hình 1.5 Mô hình kiến trúc Honeyney thế hệ II, III ........................................... 16

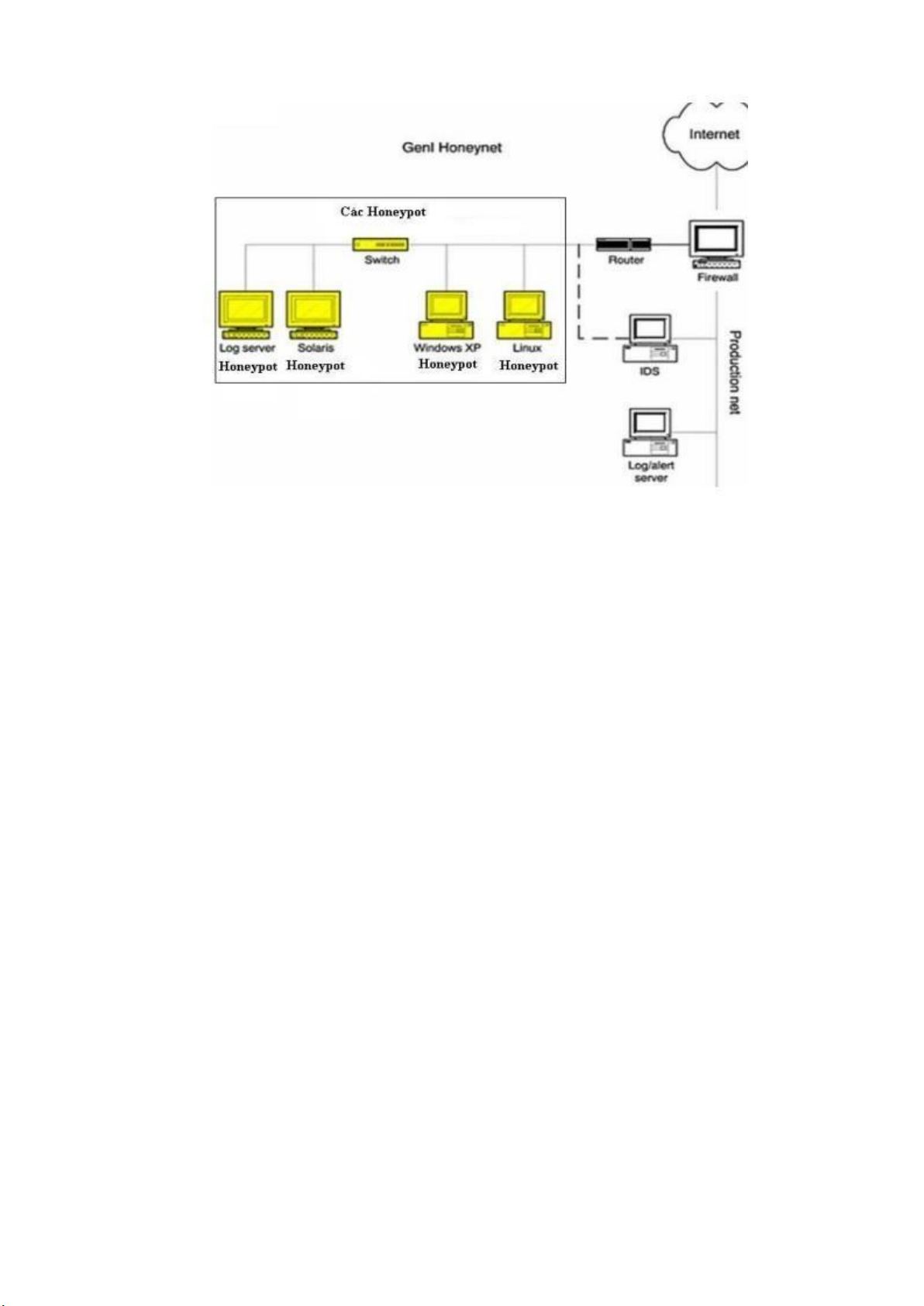

Hình 2.1 Phishing attack – Tấn công giả mạo .................................................... 17

Hình 2.2 Luồng hoạt ộng của Phishing attack .................................................. 18

Hình 2.3 Mô hình phân tích AI Honeypot .......................................................... 18

Hình 2.4 K-means Clustering .............................................................................. 19 lOMoARcPSD| 36067889 Lời mở ầu

An ninh mạng là các phương thức ể một tổ chức giảm thiểu nguy cơ bị tấn công

mạng, nó tác ộng trực tiếp với các hoạt ộng kinh doanh của tổ chức, và nhằm bảo vệ

các thiết bị, dịch vụ mà doanh nghiệp sử dụng. Là một chiến lược ược một công ty sử

dụng ể bảo vệ tài sản kỹ thuật số khỏi bị hack. Các chiến lược có thể bao gồm công

nghệ, quy trình và các biện pháp bảo mật khác cho hệ thống, thiết bị và dữ liệu. Chúng

ược thiết kế ể ngăn chặn truy cập trái phép vào dữ liệu ược lưu trữ trên thiết bị vật lý

hoặc trực tuyến.An ninh mạng không giống như bảo mật thông tin mà nó bao quát nhiều

lĩnh vực hơn, gồm tất cả các tài sản dữ liệu như bản sao giấy của tài liệu.

Việc hệ thống số hóa ngày càng tăng của thế giới tạo ra nhiều cơ hội mới cho các

doanh nghiệp của tất cả các ngành nghề. Tuy nhiên, i kèm với chúng cũng là những mối

e dọa an ninh mạng. Việc tập trung nhiều hơn vào bán hàng trực tuyến của nhiều doanh

nghiệp truyền thống, cũng như việc chuyển tài liệu và dữ liệu của họ lên ám mây, iều

này ồng nghĩa với việc bảo mật kỹ thuật số vẫn quan trọng hơn bao giờ hết.

An ninh mạng ngày càng trở nên quan trọng khi iện thoại thông minh, máy tính và

máy tính bảng là một phần không thể thiếu trong công việc hàng ngày và cuộc sống cá

nhân mỗi chúng ta. Mức ộ phụ thuộc vào các công cụ trực tuyến trong các khía cạnh

khác nhau của hoạt ộng kinh doanh – từ mạng xã hội và tiếp thị qua email ến lưu trữ dữ

liệu nhân viên và khách hàng trên ám mây – ặt ra nhu cầu bổ sung cho chúng ta trong

việc bảo vệ những thông tin quý giá này.

Trong tiểu luận này giới thiệu cho người ọc một trong những giải pháp an ninh

mạng phổ biến hiện nay là Honeypot – Bẫy mật. Qua ó, với công nghệ AI – trí tuệ thông

minh nhân tạo ang phát triển rất nhanh, tiểu luận giới thiệu người ọc kết hợp AI với hệ

thống Honeypot cải thiện khả năng bảo mật.

Phần còn lại bài tiểu luận này ược tổ chức như sau:

Chương I. Tổng quan về hệ thống Honeypot.

Chương II. Hệ thống Honeypot thông minh.

Chương I - Tổng quan về hệ thống Honeypot lOMoARcPSD| 36067889 1.1. Khái niệm

Trong lĩnh vực an ninh mạng, "honeypot" có thể hiểu ơn giản là một hệ thống máy

tính ược dựng lên với mục ích làm mồi nhử cho những kẻ tấn công. Những hệ thống

này có thể tồn tại những lỗ hổng bảo mật nhất ịnh hoặc ược thiết lập kém bảo mật tùy

vào người xây dựng honeypot, khi kẻ xấu tấn công vào, những người ứng sau hệ thống

này sẽ có thể theo dõi quá trình tấn công, công cụ, mã khai thác... của chúng. Từ ó ưa

ra các giải pháp phòng chống phù hợp trước các cuộc công trong tương lai.

Một “Honeypot” có thể là bất cứ thứ gì bạn muốn. Nếu bạn quan tâm ến Honeypots

với tư cách là người dùng mới, trước tiên bạn phải quyết ịnh mục tiêu của mình, iều này

sẽ xác ịnh loại Honeypot bạn sẽ triển khai.

Có nhiều honeypots khác nhau và chúng có thể ược thiết lập theo những gì tổ chức

của bạn cần. Bởi vì chúng có vẻ là những mối e dọa hợp pháp, honeypots hoạt ộng

giống như một cái bẫy, cho phép bạn xác ịnh các cuộc tấn công sớm và ưa ra phản ứng

thích hợp. Ý nghĩa của honeypot này chỉ ra một số cách chúng có thể ược sử dụng ể

hướng những kẻ tấn công ra khỏi hệ thống quan trọng nhất của bạn. Trong khi kẻ tấn

công rơi vào miếng mồi ngon, bạn có thể thu thập thông tin tình báo quan trọng về kiểu

tấn công, cũng như các phương pháp mà kẻ tấn công ang sử dụng.

Một honeypot hoạt ộng tốt nhất khi nó có vẻ là một hệ thống hợp pháp. Nói cách

khác, nó phải chạy cùng một quy trình mà hệ thống sản xuất thực tế của bạn sẽ chạy.

Nó cũng phải chứa các tệp mồi nhử mà kẻ tấn công sẽ thấy là thích hợp cho các quy

trình ược nhắm mục tiêu. Trong nhiều trường hợp, tốt nhất là ặt honeypot phía sau tường

lửa ể bảo vệ mạng của tổ chức bạn. Điều này cho phép bạn kiểm tra các mối e dọa vượt

qua tường lửa và ngăn chặn các cuộc tấn công ược thiết kế ể khởi ộng từ bên trong một

honeypot bị xâm phạm. Khi cuộc tấn công xảy ra, tường lửa của bạn, ược ặt giữa

honeypot và internet, có thể chặn nó và loại bỏ dữ liệu.

Bằng cách theo dõi lưu lượng truy cập vào hệ thống honeypot, bạn có thể ánh giá:

• Tội phạm mạng ến từ âu

• Mức ộ của mối e dọa

• Họ ang sử dụng modus operandi nào

• Dữ liệu hoặc ứng dụng nào họ quan tâm

• Các biện pháp bảo mật của bạn ang hoạt ộng tốt như thế nào ể ngăn chặn các cuộc tấn công mạng lOMoARcPSD| 36067889

Chương I – Tổng quan về hệ thống Honeypots

1.2. Phân loại Honeypot

Có hai loại honeypots dựa trên việc thiết kế và triển khai các hợp ồng thông minh:

honeypots nghiên cứu và sản xuất. Honeypots ể nghiên cứu thu thập thông tin về các

cuộc tấn công và ược sử dụng ể phân tích hành vi thù ịch trong tự nhiên.

Hình 1.1 Phân loại honeypot a)Nghiên cứu b)Sản xuất

Họ thu thập thông tin về xu hướng của kẻ tấn công, lỗ hổng bảo mật và các chủng

phần mềm ộc hại mà kẻ thù hiện ang nhắm mục tiêu bằng cách xem xét cả môi trường

của bạn và thế giới bên ngoài. Thông tin này có thể giúp bạn quyết ịnh các biện pháp

phòng ngừa, các ưu tiên vá lỗi và các khoản ầu tư trong tương lai.

Mặt khác, honeypots sản xuất nhằm mục ích phát hiện sự xâm nhập mạng ang hoạt

ộng và ánh lừa kẻ tấn công. Honeypots cung cấp thêm cơ hội giám sát và lấp ầy những

khoảng trống phát hiện phổ biến xung quanh việc xác ịnh quét mạng và chuyển ộng bên;

do ó, việc lấy dữ liệu vẫn là trách nhiệm hàng ầu.

Sản xuất honeypots chạy các dịch vụ thường chạy trong môi trường của bạn cùng với

phần còn lại của máy chủ sản xuất của bạn. Honeypots cho nghiên cứu phức tạp hơn và

lưu trữ nhiều loại dữ liệu hơn honeypots ể sản xuất.

Ngoài ra còn có nhiều cấp bên trong honeypots sản xuất và nghiên cứu, tùy thuộc vào

mức ộ hoặc mục ích sử dụng. lOMoARcPSD| 36067889

Chương I – Tổng quan về hệ thống Honeypots

1.3. Phân loại theo cấp ộ

Hình 1.2 Phân loại Honeypot theo mức ộ High-interaction

Honeypot tương tác cao: Loại này có thể so sánh với honeypot nguyên chất ở chỗ nó

vận hành một số lượng lớn dịch vụ, nhưng kém phức tạp hơn và chứa ít dữ liệu hơn.

Mặc dù honeypots có tính tương tác cao không nhằm tái tạo các hệ thống sản xuất quy

mô ầy ủ, nhưng chúng chạy (hoặc có vẻ chạy) tất cả các dịch vụ thường ược liên kết với

hệ thống sản xuất, bao gồm cả hệ iều hành ang hoạt ộng.

Đây là kiểu honeypot phức tạp nhằm thu hút nhiều thời gian và thao tác của kẻ tấn

công. Nhằm thu thập càng nhiều càng tốt về mục ích, quá trình, lỗ hổng mà kẻ tấn công

muốn khai thác. Hệ thống dạng này sẽ tốn nhiều tài nguyên hơn nữa ể triển khai cũng

như giám sát cần người có kinh nghiệm vì nếu honeypot không bảo mật úng cách sẽ bị tin tặc khai thác. lOMoARcPSD| 36067889

Chương I – Tổng quan về hệ thống Honeypots

Mid-interaction

Honeypot tương tác giữa: Những ặc iểm này bắt chước các ặc iểm của lớp ứng dụng

nhưng thiếu hệ iều hành của chúng. Họ cố gắng can thiệp hoặc làm bối rối những kẻ tấn

công ể các doanh nghiệp có thêm thời gian tìm ra cách phản ứng phù hợp với một cuộc tấn công.

Low-interaction

Honeypot tương tác thấp: Đây là honeypot phổ biến nhất ược sử dụng trong môi

trường sản xuất. Mật ong tương tác thấp chạy một số dịch vụ và chủ yếu ược sử dụng

như một công cụ phát hiện cảnh báo sớm. Nhiều nhóm bảo mật cài ặt nhiều honeypots

trên các phân oạn khác nhau của mạng vì chúng dễ thiết lập và duy trì.

Đây là kiểu honeypot ơn giản, sử dụng ít tài nguyên ồng thời thông tin thu thập ược

cũng ở mức cơ bản. Chúng có thể triển khai dễ dàng và nhanh chóng dưới dạng mô

phỏng cơ bản các các dịch vụ mạng, giao thức TCP và IP. Pure honeypot

Honeypot nguyên chất: Hệ thống sản xuất quy mô lớn này chạy trên nhiều máy chủ.

Nó chứa ầy các cảm biến và bao gồm dữ liệu "bí mật" và thông tin người dùng. Thông

tin họ cung cấp là vô giá, mặc dù việc quản lý có thể phức tạp và ầy thách thức.

Đánh giá về Honeypot tương tác cao và thấp

Honeypots tương tác thấp sử dụng ít tài nguyên hơn và thu thập thông tin cơ bản về

mức ộ và loại mối e dọa cũng như nguồn gốc của nó. Chúng dễ dàng và nhanh chóng ể

thiết lập, thường chỉ với một số giao thức TCP và IP mô phỏng cơ bản và các dịch vụ

mạng. Nhưng không có gì trong honeypot ể thu hút kẻ tấn công trong thời gian dài và

bạn sẽ không nhận ược thông tin chuyên sâu về thói quen của chúng hoặc về các mối e dọa phức tạp.

Mặt khác, honeypots có tính tương tác cao nhằm mục ích khiến tin tặc dành nhiều

thời gian nhất có thể trong honeypot, cung cấp nhiều thông tin về ý ịnh và mục tiêu của

chúng, cũng như các lỗ hổng mà chúng ang khai thác và phương thức hoạt ộng của

chúng. Hãy coi nó như một cái ấm có thêm 'keo' - cơ sở dữ liệu, hệ thống và quy trình

có thể thu hút kẻ tấn công lâu hơn nữa. Điều này cho phép các nhà nghiên cứu theo dõi

nơi những kẻ tấn công i vào hệ thống ể tìm thông tin nhạy cảm, những công cụ nào

chúng sử dụng ể nâng cao ặc quyền hoặc những cách khai thác chúng sử dụng ể xâm phạm hệ thống.

Tuy nhiên, honeypots có tính tương tác cao lại rất tốn tài nguyên. Việc thiết lập và

giám sát chúng sẽ khó khăn và tốn thời gian hơn. Họ cũng có thể tạo ra rủi ro; nếu chúng

không ược bảo mật bằng 'honeywall', một tin tặc thực sự kiên ịnh và xảo quyệt có thể sử lOMoARcPSD| 36067889

Chương I – Tổng quan về hệ thống Honeypots

dụng honeypot tương tác cao ể tấn công các máy chủ internet khác hoặc gửi thư rác từ một máy bị xâm nhập.

Cả hai loại honeypot ều có một vị trí trong vấn ề an ninh mạng của honeypot. Sử dụng

kết hợp cả hai, bạn có thể tinh chỉnh thông tin cơ bản về các loại mối e dọa ến từ honeypot

tương tác thấp bằng cách thêm thông tin về ý ịnh, giao tiếp và khai thác từ honeypot tương tác cao.

Bằng cách sử dụng các honeypots trên mạng ể tạo ra một khuôn khổ tình báo về mối

e dọa, một doanh nghiệp có thể ảm bảo rằng họ ang nhắm mục tiêu chi tiêu cho an ninh

mạng của mình vào úng nơi và có thể biết ược âu là iểm yếu về bảo mật.

1.4. Phân loại theo mục ích

Tuỳ vào cơ chế hoạt ộng, mục ích sử dụng sẽ có những loại honeypot khác nhau

Hình 1.3 Phân loại Honeypot theo mục ích Client honeypots

Các honeypots máy khách: Phần lớn các honeypots là các máy chủ ang lắng nghe các

kết nối. Các honeypots của khách hàng chủ ộng tìm kiếm các máy chủ ộc hại nhắm mục

tiêu ến các khách hàng và họ theo dõi honeypot ể biết bất kỳ thay ổi áng ngờ hoặc không lOMoARcPSD| 36067889

Chương I – Tổng quan về hệ thống Honeypots

mong muốn nào. Các hệ thống này thường ược ảo hóa và có kế hoạch ngăn chặn ể giữ

an toàn cho nhóm nghiên cứu.

Malware honeypots

Mật ong phần mềm ộc hại: Những phần mềm này xác ịnh phần mềm ộc hại bằng cách

sử dụng các kênh sao chép và tấn công ã thiết lập. Honeypots (chẳng hạn như Ghost) ã

ược thiết kế ể trông giống như thiết bị lưu trữ USB.

Đây là dạng honeypot thường ược sử dụng bởi các công ty bảo mật, các chuyên gia

nghiên cứu mã ộc với mục ích phát hiện mã ộc. Ví dụ sử dụng honeypot mô phỏng một

thiết bị USB, nếu một máy bị nhiễm mã ộc lây nhiễm qua USB, honeypot sẽ ánh lừa mã

ộc lây nhiễm sang thiết bị giả lập. Honeynets

Honeynet: Honeynet ược thiết kế ể theo dõi các hành ộng và ộng cơ của kẻ tấn công

trong khi chứa tất cả các thông tin liên lạc ến và i.

Là một mạng bao gồm nhiều honeypot với nhiều loại khác nhau tạo thành có thể dùng

ể nghiên cứu các kiểu tấn công như DDos, tấn công vào CDN (content delivery network),

tấn công của ransomware. Honeynet ược sử dụng nhằm theo nghiên cứu quá trình cũng

như phương pháp của kẻ tấn công ồng thời lưu lại traffic vào/ra hệ thống phục vụ mục ích theo dõi phân tích.

Open mail relays

Đây là một ịa chỉ email ược tạo ra và ưa vào website ể người dùng thông thường

không tìm thấy nhưng ể các công cụ thu thập tự ộng có thể tìm ra và ể những kẻ spam

gửi email. Địa chỉ email này thực tế là một cái bẫy chỉ ể nhận email rác. Khi những email

rác ược gửi vào ịa chỉ này dữ liệu sẽ ược phân tích và thu thập ể ưa vào bộ lọc nhằm

ngăn chặn người dùng nhận ược những email tương tự.

Database honeypots

Cơ sở dữ liệu mồi nhử có thể ược thiết lập ể theo dõi các lỗ hổng phần mềm và phát

hiện các cuộc tấn công khai thác kiến trúc hệ thống không an toàn hoặc sử dụng SQL

injection, khai thác dịch vụ SQL hoặc lạm dụng ặc quyền.

Một cơ sở dữ liệu cũng có thể ược lập ra ể bẫy và theo dõi những cuộc tấn công SQL

injection, khai thác dịch vụ của SQL... Với dạng honeypot này có thể triển khai bằng

cách sử dụng tường lửa cơ sở dữ liệu (database firewall).

Spider honeypots

Một honeypot hình nhện ược dùng ể bẫy các webcrawler/spider bằng cách tạo ra

những trang web và những liên kết mà chỉ các crawler mới có thể truy cập. Sau ó dùng

thông tin thu thập ược ể chặn các crawler ộc hại. Việc phát hiện trình thu thập thông tin lOMoARcPSD| 36067889

Chương I – Tổng quan về hệ thống Honeypots

có thể giúp bạn tìm hiểu cách chặn các chương trình ộc hại, cũng như trình thu thập

thông tin mạng quảng cáo.

1.5. Lợi ích sử dụng Honeypots

Honeypots có thể là một cách tốt ể phơi bày các lỗ hổng trong các hệ thống chính. Ví

dụ, một honeypot có thể cho thấy mức ộ e dọa cao do các cuộc tấn công vào các thiết bị

IoT . Nó cũng có thể ề xuất các cách mà bảo mật có thể ược cải thiện.

Sử dụng honeypot có một số lợi thế so với việc cố gắng phát hiện sự xâm nhập trong

hệ thống thực. Ví dụ, theo ịnh nghĩa, honeypot sẽ không nhận ược bất kỳ lưu lượng truy

cập hợp pháp nào, vì vậy bất kỳ hoạt ộng nào ược ghi lại ều có khả năng là một nỗ lực thăm dò hoặc xâm nhập.

Điều ó giúp dễ dàng phát hiện ra các mẫu, chẳng hạn như ịa chỉ IP tương tự (hoặc ịa

chỉ IP ều ến từ một quốc gia) ang ược sử dụng ể thực hiện quét mạng. Ngược lại, những

dấu hiệu báo trước về một cuộc tấn công rất dễ bị mất i khi bạn ang xem xét mức lưu

lượng truy cập hợp pháp cao trên mạng lõi của mình. Lợi thế lớn của việc sử dụng bảo

mật honeypot là những ịa chỉ ộc hại này có thể là những ịa chỉ duy nhất mà bạn nhìn

thấy, làm cho cuộc tấn công ược xác ịnh dễ dàng hơn nhiều.

Bởi vì honeypots xử lý lưu lượng truy cập rất hạn chế, chúng cũng là ánh sáng tài

nguyên. Họ không ưa ra yêu cầu lớn về phần cứng; có thể thiết lập honeypot bằng máy

tính cũ mà bạn không dùng nữa. Đối với phần mềm, một số honeypot ược viết sẵn có

sẵn từ các kho lưu trữ trực tuyến, giúp giảm thiểu nỗ lực nội bộ cần thiết ể khởi ộng và chạy honeypot.

Honeypots có tỷ lệ dương tính giả thấp. Điều ó hoàn toàn trái ngược với các hệ thống

phát hiện xâm nhập (IDS) truyền thống có thể tạo ra cảnh báo sai ở mức ộ cao. Một lần

nữa, iều ó giúp ưu tiên các nỗ lực và giữ cho nhu cầu tài nguyên từ một honeypot ở mức

thấp. (Trên thực tế, bằng cách sử dụng dữ liệu do honeypots thu thập và so sánh nó với

các nhật ký tường lửa và hệ thống khác, IDS có thể ược ịnh cấu hình với các cảnh báo

phù hợp hơn, ể tạo ra ít dương tính giả hơn. Bằng cách ó, honeypots có thể giúp tinh

chỉnh và cải thiện các hệ thống an ninh mạng khác .)

Honeypots có thể cung cấp cho bạn thông tin tình báo áng tin cậy về cách các mối e

dọa ang phát triển. Chúng cung cấp thông tin về các vectơ tấn công, cách khai thác và

phần mềm ộc hại - và trong trường hợp bẫy email, về những kẻ gửi thư rác và các cuộc

tấn công lừa ảo. Tin tặc liên tục tinh chỉnh các kỹ thuật xâm nhập của họ; một honeypot

mạng giúp phát hiện các mối e dọa và sự xâm nhập mới xuất hiện. Sử dụng tốt cây mật

nhân cũng giúp loại bỏ các iểm mù.

Honeypots cũng là công cụ ào tạo tuyệt vời cho các nhân viên an ninh kỹ thuật.

Honeypot là một môi trường ược kiểm soát và an toàn ể hiển thị cách những kẻ tấn công

hoạt ộng và kiểm tra các loại mối e dọa khác nhau. Với honeypot, nhân viên an ninh sẽ lOMoARcPSD| 36067889

Chương I – Tổng quan về hệ thống Honeypots

không bị phân tâm bởi lưu lượng truy cập thực sử dụng mạng - họ sẽ có thể tập trung 100% vào mối e dọa.

Honeypots cũng có thể bắt ược các mối e dọa nội bộ. Hầu hết các tổ chức ều dành

thời gian ể bảo vệ vành ai và ảm bảo người ngoài và kẻ xâm nhập không thể xâm nhập.

Nhưng nếu bạn chỉ bảo vệ vành ai, bất kỳ hacker nào ã vượt qua tường lửa của bạn thành

công ều có thể thực hiện bất cứ thiệt hại nào mà họ có thể làm bây giờ ' ang ở bên trong.

Tường lửa cũng sẽ không giúp chống lại mối e dọa nội bộ - chẳng hạn như một nhân

viên muốn ánh cắp tệp trước khi nghỉ việc. Một honeypot có thể cung cấp cho bạn thông

tin tốt như nhau về các mối e dọa bên trong và hiển thị các lỗ hổng trong các lĩnh vực

như quyền cho phép người trong cuộc khai thác hệ thống.

Các tin tặc càng lãng phí công sức của mình vào các honeypots, thì chúng càng có ít

thời gian hơn ể hack các hệ thống ang hoạt ộng và gây ra thiệt hại thực sự - cho bạn

hoặc cho những người khác.

Cuối cùng, Honeypots em lại cho chúng ta:

• Có thể theo dõi ược quá trình và kỹ thuật mà những kẻ tấn công sử dụng.

• Giúp thu thập thông tin về những kẻ tấn công.

• Xây dựng phương án phòng thủ dựa trên dữ liệu thu ược.

• Giúp tổ chức ánh lạc hướng, làm mất thời gian những kẻ tấn công từ bên ngoài.

• Giúp phát hiện sớm những nguy cơ tiềm ẩn từ nội bộ doanh nghiệp.

1.6. Rủi ro khi sử dụng Honeypots

Mặc dù an ninh mạng của honeypot sẽ giúp lập biểu ồ về môi trường e dọa, nhưng

honeypots sẽ không nhìn thấy mọi thứ ang diễn ra - chỉ hoạt ộng hướng vào honeypot.

Chỉ vì một mối e dọa nào ó không nhắm vào honeypot, bạn không thể cho rằng nó không

tồn tại; Điều quan trọng là phải cập nhật tin tức bảo mật CNTT, không chỉ dựa vào

honeypots ể thông báo cho bạn về các mối e dọa.

Một honeypot tốt, ược cấu hình úng cách sẽ ánh lừa những kẻ tấn công tin rằng họ

ã có quyền truy cập vào hệ thống thực. Nó sẽ có các thông báo cảnh báo ăng nhập giống

nhau, các trường dữ liệu giống nhau, thậm chí là giao diện và biểu trưng giống như các

hệ thống thực của bạn. Tuy nhiên, nếu kẻ tấn công xác ịnh ược ó là honeypot, thì chúng

có thể tiến hành tấn công các hệ thống khác của bạn trong khi vẫn ể nguyên honeypot.

Khi một honeypot ã ược 'lấy dấu vân tay', kẻ tấn công có thể tạo ra các cuộc tấn

công giả mạo ể ánh lạc hướng sự chú ý khỏi việc khai thác thực sự ang ược nhắm mục

tiêu chống lại hệ thống sản xuất của bạn. Họ cũng có thể cung cấp thông tin xấu cho honeypot. lOMoARcPSD| 36067889

Chương I – Tổng quan về hệ thống Honeypots

Tệ hơn nữa, kẻ tấn công thông minh có thể sử dụng honeypot như một cách ể xâm

nhập vào hệ thống của bạn. Đó là lý do tại sao honeypots không bao giờ có thể thay thế

các biện pháp kiểm soát bảo mật thích hợp, chẳng hạn như tường lửa và các hệ thống

phát hiện xâm nhập khác. Vì honeypot có thể óng vai trò như một bệ phóng ể xâm nhập

thêm, hãy ảm bảo rằng tất cả các honeypot ều ược bảo mật tốt. Một 'bức tường mật ong'

có thể cung cấp bảo mật honeypot cơ bản và ngăn chặn các cuộc tấn công nhắm vào

honeypot xâm nhập vào hệ thống trực tiếp của bạn.

Tổng kết lại, rủi ro khi sử dụng Honeypots em lại:

• Honeypot không ược bảo mật tốt có thể bị lợi dụng ể tấn công vào hệ thống

thật của tổ chức, doanh nghiệp.

• Một hệ thống honeypot vẫn có thể bị những kẻ tấn công có kinh nghiệm phát

hiện và làm sai lệch dữ liệu honeypot cần thu thập nhằm ánh lạc hướng.

Nhìn chung, lợi ích của việc sử dụng honeypots lớn hơn nhiều so với rủi ro. Tin tặc

thường ược coi là một mối e dọa vô hình, xa vời - nhưng sử dụng honeypots, bạn có thể

thấy chính xác những gì chúng ang làm, trong thời gian thực và sử dụng thông tin ó ể

ngăn chúng ạt ược những gì chúng muốn. Honeypots hỗ trợ các nhà nghiên cứu hiểu

ược rủi ro trong hệ thống mạng, nhưng chúng không nên ược sử dụng thay cho IDS tiêu chuẩn. 1.7. HONEYNET

1.7.1. Khái niệm Honeynets

Honeynet là hình thức honeypot tương tác cao. Khác với các honeypots, Honeynet là

một hệ thống thật, hoàn toàn giống một mạng làm việc bình thường. Honeynet cung cấp

các hệ thống, ứng dụng, các dịch vụ thật.

Quan trọng nhất khi xây dựng một honeynet chính là honeywall. Honeywall là

gateway ở giữa honeypots và mạng bên ngoài. Nó hoạt ộng ở tầng 2 như là Bridged. Các

luồng dữ liệu khi vào và ra từ honeypots ều phải i qua honeywall.

1.7.2. Các chức năng của Honeynet

a. Điều khiển dữ liệu:

Khi Hacker sử dụng các mã ộc ( như : virus, trojan, spyware, worm,…) ể thâm nhập

vào Hệ thống Honeynet, thì hai công cụ IDS Snort và Firewall Iptable ở trên Honeywall

sẽ thực hiện kiểm soát các hoạt ộng của các loại mã ộc này, cũng như các hành vi mà

Hacker thực hiện trên hệ thống ; ồng thời ưa ra các cảnh báo cho người quản lý hệ thống

biết ể kịp thời sử lý. lOMoARcPSD| 36067889

Chương I – Tổng quan về hệ thống Honeypots

Các luồng dữ liệu khi i vào không bị hạn chế, nhưng khi i ra ngoài thì sẽ bị hạn chế

. Chính vì vậy, mà Hacker sẽ rất khó khăn, thậm trí nếu Hệ thống Honeynet ược Cấu

hình tốt thì Hacker sẽ không thể thu thập ược ầy ủ thông tin về hệ thống của ta, iều này

cũng có nghĩa là Hacker sẽ không thể thâm nhập thành công vào hệ thống mạng. b. Thu nhận dữ liệu

Khi dữ liệu i vào thì honeynet sẽ xem xét và ghi lại tất cả các hoạt ộng có tính phá hoại

và sau ó sẽ phân tích các ộng cơ hoạt ộng của tin tặc. c. Phân tích dữ liệu

Mục ích chính của honey net chính là thu thập thông tin. Khi ã có thông tin thì người

dùng cần phải có khả năng ể phân tích các thông tin này. d. Thu thập dữ liệu

Thu thập dữ liệu từ các honeynets về một nguồn tập trung. Chỉ áp dụng cho các tổ chức

có nhiều honeynets. Đa số các tổ chức chỉ có một honeynet.

1.7.3. Mô hình kiến trúc vật lý

Mô hình kiến trúc Honeynet thế hệ I :

Mô hình Honeynet thế hệ I gồm một mạng riêng biệt ược tạo ra ặt ằng sau một

thiết bị iều khiển truy nhập mạng, thường là tường lửa (Firewall); và bất kỳ luồng

dữ liệu vào ra Honeynet ều phải i qua tường lửa. Honeyney ược bố trí trên một mạng

riêng biệt với vùng mạng sản xuất ể giảm nguy cơ mất an toàn cho hệ thống. lOMoARcPSD| 36067889

Chương I – Tổng quan về hệ thống Honeypots

Hình 1.4 Mô hình Honneynet GEN I

Ở mô hình Honeynet thế hệ I này thì hệ thống tường lửa (Firewall) và Hệ thống phát

hiện xâm nhập ( Instruction Detection System – IDS) là hai hệ thống ộc lập nhau. Đây

chính là sự khác biệt giữa Honeynet I với Honeynet II và Honeynet III. Ở mô hình

Honeynet II và III thì hai hệ thống Firewall và IDS ược kết hợp thành một hệ thống

Gateway duy nhất là Honeywall.

Trong hệ thống Honeynet, Firewall giữ vai trò kiếm soát các luồng dữ liệu ra vào hệ

thống, nhằm chỉ cho Hacker tấn công vào Honeynet và ngăn chặn không cho Hacker tấn

công vào vùng mạng sản xuất hay không cho Hacker biến Honeynet làm công cụ ể tấn

công các Hệ thống mạng bên ngoài. Firewall thực hiện ược nhiệm vụ này là dựa vào các

luật (Rule) ịnh nghĩa sự cho phép (Allow) hoặc không cho phép (Deny ) các truy cập từ

bên ngoài vào hoặc bên trong hệ thống ra.

Mô hình kiến trúc Honeynet II, III

Honeynet thế hệ II ược phát triển vào năm 2002 và Honeynet thế hệ III ược ưa ra vào

cuối năm 2004. Về cơ bản, Honeynet II và Honeynet III có cùng một kiến trúc. Điểm

khác biệt chính là Honeynet III cải tiến việc triển khai và quản lý.

Một thay ổi cơ bản trong kiến trúc của Honeynet II và Honeynet III so với Honeynet

I là sử dụng một thiết bị ơn lẻ iều khiển việc kiểm soát dữ liệu và thu nhận dữ liệu ược

gọi là Honeywall (Honeynet Sensor). lOMoARcPSD| 36067889

Chương I – Tổng quan về hệ thống Honeypots

Honeywall là sự kết chức năng của hai hệ thống tường lửa Firewall và hệ thống phát

hiện xâm nhập IDS của mô hình kiến trúc Honeynet I.. Nhờ vậy chúng ta dễ dàng triển khai và quản lý hơn.

Sự thay ổi trong Honeywall chủ yếu ở module kiểm soát dữ liệu. Honeywall làm việc

ở tầng hai (trong mô hình OSI) như là một thiết bị Bridge. Nhờ sự thay ổi này mà

Honeynet II, Honeynet III ã khiến cho kẻ tấn công khó phát hiện ra là chúng ang tương

tác với Hệ thống “bẫy” Honeynet vì hai ầu card mạng của eth0 (kết nối với mạng bên

ngoài Honeynet – phía hacker) và eth1 (kết nối với Honeynet) ều không có ịa chỉ mạng

IP. Vì vậy, Honeynet hoàn toàn “trong suốt” với Hacker

Hình 1.5 Mô hình kiến trúc Honeyney thế hệ II, III lOMoARcPSD| 36067889

Chương II – Honeypot thông minh

Chương II – Honeypot thông minh 2.1. Giới thiệu

Trên Internet, hầu hết các kẻ tấn công ều nhắm tới thông tin người dùng qua các

trang mạng xã hội. Một trong những cách tấn công phổ biến nhất là Phishing attack

(Man in the Middle) – Tấn công giả mạo.

Hình 2.1 Phishing attack – Tấn công giả mạo

• Phishing là hình thức tấn công mạng bằng việc xây dựng những hệ thống lừa ảo

nhằm ánh cắp các thông tin nhạy cảm, như tên ăng nhập, mật khẩu hay thông

tin về các loại thẻ tín dụng của người dùng. Phishing xuất hiện như một thực thể

áng tin cậy, một trang thông tin iện tử, eBay, Paypal, gmail, hay các ngân hàng

trực tuyến là những mục tiêu hướng ến của hình thức tấn công này.

Honeypot là một công cụ ánh lạc hướng/chuyển hướng các cuộc tấn công từ thông

tin ược bảo mật ến một server giả nhằm ánh lừa kẻ tấn công rằng hắn ã thành công. Tuy

nhiên honeypot vẫn có một số lỗ hổng bảo mật mà kẻ tấn công có thể lợi dụng, một số

công cụ hacker thường dùng ể nhận biết honeypot trong network có thể kể ến như: Shodan, n-map…

2.2. Honeypot thông minh

2.2.1. Ý tưởng

Trong phần này, mục tiêu của nhóm là tạo một mô hình phân tích thông minh ể nâng

cấp các honeypot sẵn có, giúp chúng hoạt ộng tốt hơn.

Luồng hoạt ộng của một Phishing attack xảy ra như sau: lOMoARcPSD| 36067889

Chương II – Honeypot thông minh

Hình 2.2 Luồng hoạt ộng của Phishing attack Mô

hình phân tích của AI Honeypot:

Hình 2.3 Mô hình phân tích AI Honeypot

2.2.2. Client Honeypot tương tác thấp

Tất cả các URL ều sẽ ược ưa vào Client Honeypot tương tác thấp. Tại ây Honeypot

sẽ dùng phương pháp Heuristic ể nhận dạng mã ộc hại trong ường link bằng cách ọc mã nguồn.

Heuristic là một bộ quy tắc ược ặt ra ể chống lại một số các phần mềm cụ thể, dùng

ể nhận dạng các hành vi ộc hại/nguy hiểm mà không cần phải xác ịnh ược chính xác phần mềm có hành vi ó. lOMoARcPSD| 36067889

Chương II – Honeypot thông minh

Phương pháp Heuristic dùng bởi một phần mềm antimalware bao gồm các quy tắc sau chống các phần mềm:

• Phần mềm có hành vi copy chính nó vào phần mềm khác (nói cách khác, virus máy tính).

• Phần mềm có hành vi viết trực tiếp lên ổ ĩa.

• Phần mềm có hành vi tồn lại trong bộ nhớ kể cả sau khi ã hoàn thành thực thi.

• Phần mềm giải mã (decrypt) chính nó khi thực thi (một phương pháp malware

thường dùng ể qua mắt quét signature).

• Phần mềm có hành vi bắt port TCP/IP và nghe một kết nối mạng (bot/drones/zombies).

• Phần mềm có hành vi [copy, delete, modify, rename, replace…] file hệ thống.

• Phần mềm tương ồng với các phần mềm ộc hại khác.

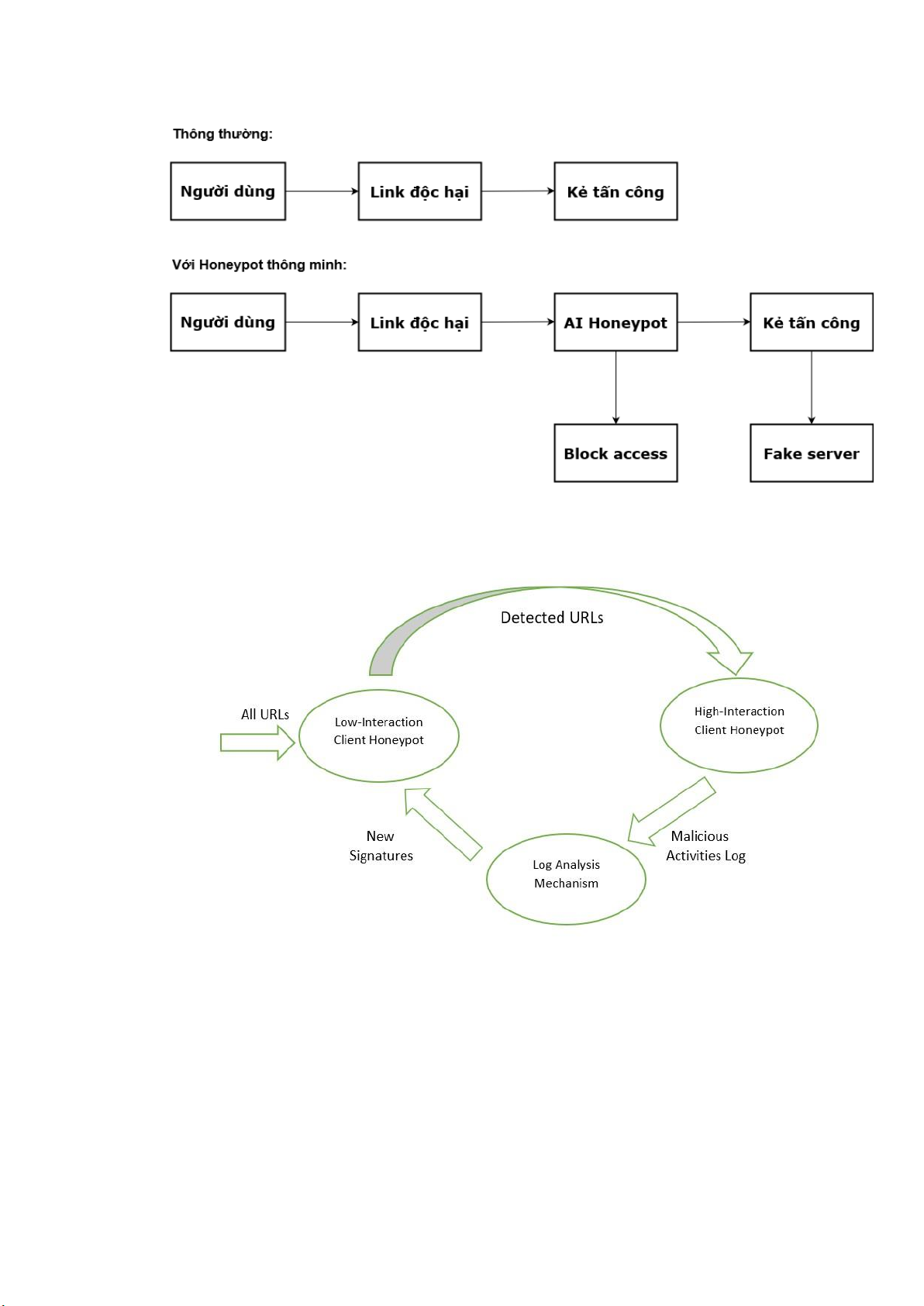

2.2.3. Client Honeypot tương tác cao

Thay vì iều hướng ường link ến server giả, ường link ược chuyển tiếp ến Client

Honeypot tương tác cao ể nhận dạng loại code/script ộc hại ược sử dụng. Client

Honeypot tương tác cao hoạt ộng như sau:

• Các file log (từ các công cụ như wireshark) sẽ ược dùng ể thực hiện phương

pháp K-means Clustering ể phân loại các hành vi khác nhau vào các nhóm

riêng biệt ể phân tích iểm tương ồng giữa tất cả các mã ộc hại.

• Dựa trên kết quả phân tích, tạo ra log riêng của chính nó ể tạo signature mới.

Các signature này sẽ ược dùng trong những lần tấn công tiếp theo.

Hình 2.4 K-means Clustering 2.3. Kết luận

Mô hình sẽ ược chạy lặp lại liên tục trong mạng, qua ó có tính tự cải tiến bằng cách

log các hành vi ộc hại mới và dùng nó làm signature ể xác ịnh mã/script tấn công mới trong tương lai. lOMoAR cPSD| 36067889

Chương II – Honeypot thông minh lOMoARcPSD| 36067889 Kết luận

Qua bài tiểu luận này, người ọc nắm bắt khái niệm cũng như nguyên lý hoạt ộng hệ

thống Honeypots. Đồng thời, kết hợp công nghệ AI với Honeypots nhằm cải thiện hệ

thống bảo mật, cụ thể là phòng chống tấn công giả mạo.

Trong hệ thống bảo mật, lớp lá chắn bảo mật luôn phải ược cập nhật và i trước

những kẻ xâm nhập. Hiện nay, các cuộc tấn công mạng ang dần trở nên tinh vi hơn, sử

dụng công nghệ AI kết hợp hệ thống bảo mật ang vấn ề áng ược quan tâm. Tuy nhiên,

công nghệ AI cũng tồn tại iểm yếu, các kẻ tấn công có thể lợi dụng ngược lại tìm ược

lỗ hổng và tấn công hệ thống. lOMoARcPSD| 36067889

Tài liệu tham khảo Tài liệu tiếng anh [1]

Giáo trình “Cetified Ethical Hacker” (CEH). Tài liệu internet [2]

quantrimang.com [3] whitehat.vn [4] forum.vnpro.org [5] blogs.umass.edu [6] manthang.wordpress.com [7] github.com