Preview text:

lOMoARcPSD| 10435767

Chương 1: Giới thiệu an ninh mạng

1.1) TÌNH HÌNH AN NNINH MẠNG VIỆT NAM

Có nhiều thách thức an ninh mang tính toàn cầu như chiến tranh mạng, khủng bố

mạng, tội phạm mạng, nhiễu loạn thông tin, … Cơ quan an ninh Anh ã cảnh báo 15

nhà máy hạt nhân và các sân bay trên toàn nước Anh có nguy cơ bị khủng bố, tấn công mạng rất cao.

Việt Nam trở thành một trong những quốc gia có tốc ộ phát triển và ứng dụng

Internet cao nhất thế giới với khoảng 58 triệu người dùng Internet (chiếm 62,76%

dân số). Đứng ầu Đông Nam Á về số lượng tên miền quốc gia; xếp thứ 2 khu vực

Đông Nam Á, thứ 8 khu vực Châu Á, thứ 30 thế giới về ịa chỉ IPv4 (tính ến tháng

12/2016). Sự phát triển của không gian mạng cũng làm nảy sinh nhiều nguy cơ,

thách thức mới ối với an ninh quốc gia cũng như an toàn, lợi ích của các cơ quan, doanh nghiệp và cá nhân.

Còn một số lượng lớn trang web, blog, mạng xã hội… của các tổ chức, cá nhân

trong và ngoài nước ăng tải hàng triệu thông tin, bài viết, ý kiến trao ổi, bình luận ở

tất cả các lĩnh vực của ời sống xã hội, dưới nhiều góc ộ, nhiều khía cạnh, mục ích

khác nhau mà không ảm bảo tính chính xác, khách quan của thông tin.

Nhiều thông tin sai lệch ược phát tán trên không gian mạng ã xúc phạm nghiêm

trọng danh dự, nhân phẩm, khủng bố tinh thần của công dân, gây hoang mang dư

luận, thậm chí e dọa ến an ninh, trật tự; iển hình là thông tin Việt Nam ổi tiền xuất hiện vào cuối năm 2016.

Riêng năm 2016, có tới gần 7.000 trang/cổng thông tin iện tử của Việt nam bị tấn

công. Nhiều thiết bị kết nối Internet (IoT) tồn tại lỗ hổng bảo mật dẫn ến nguy cơ

tin tặc khai thác, chiếm oạt sử dụng làm bàn ạp cho các cuộc tấn công mạng trên thế giới.

Hệ thống thông tin trọng yếu, nhất là hàng không, ngân hàng, viễn thông có nguy

cơ bị phá hoại nghiêm trọng bởi các cuộc tấn công mạng, iển hình là là vụ tấn công

mạng vào ngành hang không Việt Nam ngày 29/7/2016.

Các hành vi tấn công mạng, trộm cắp thông tin thẻ tín dụng, chiếm oạt tài sản

thông qua các hoạt ộng thương mại iện tử, sử dụng các dịch vụ Internet, viễn

thông, mạng xã hội ể lừa ảo, chiếm oạt tài sản. lOMoARcPSD| 10435767

Tình trạng tội phạm sử dụng mạng máy tính tiếp tục gia tăng với quy mô lớn, có tổ

chức, tập trung vào lĩnh vực tài chính, ngân hàng, thương mại iện tử, thị trường

“tín dụng en”, ánh cắp dữ liệu công dân, mã số thuế, hải quan iện tử ể lừa ảo,

chiếm oạt tài sản là một thách thức lớn mà Việt Nam phải giải quyết. Các cổng

thông tin iện tử, website, hệ thống mạng thông tin chưa ược xây dựng theo một tiêu

chuẩn thống nhất, thiếu sự kiểm ịnh về an ninh thông tin, an ninh mạng. Các phần

mềm và thiết bị phần cứng tồn tại lỗi bảo mật nhưng chưa ược khắc phục kịp thời.

Tình trạng sử dụng phần mềm không có bản quyền còn phổ biến, chưa có chính

sách ảm bảo an ninh mạng, ội ngũ quản trị mạng còn hạn chế

1.2) CHỈ SỐ AN NINH MẠNG TOÀN CẦU

Mã ộc hoành hành trong thời gian qua ã cho thấy lỗ hổng lớn trong hệ thống an

ninh mạng toàn cầu của 193 quốc gia trên thế giới. Chỉ số An ninh mạng toàn cầu

là một chỉ số tổng hợp ánh giá và so sánh mức ộ cam kết ảm bảo an ninh mạng của

các nước thành viên dựa trên 5 yếu tố: • Công nghệ, • Tổ chức, • Luật pháp, • Hợp tác,

• Tiềm năng phát triển

Mục ích chính của chỉ số an ninh mạng toàn cầu là ể phân loại, xếp thứ hạng và sau

ó là ánh giá, dự báo, ịnh hướng quá trình phát triển trong tầm khu vực cũng như

trên quy mô toàn cầu. Việt Nam ã gia nhập tổ chức này từ năm 1951.

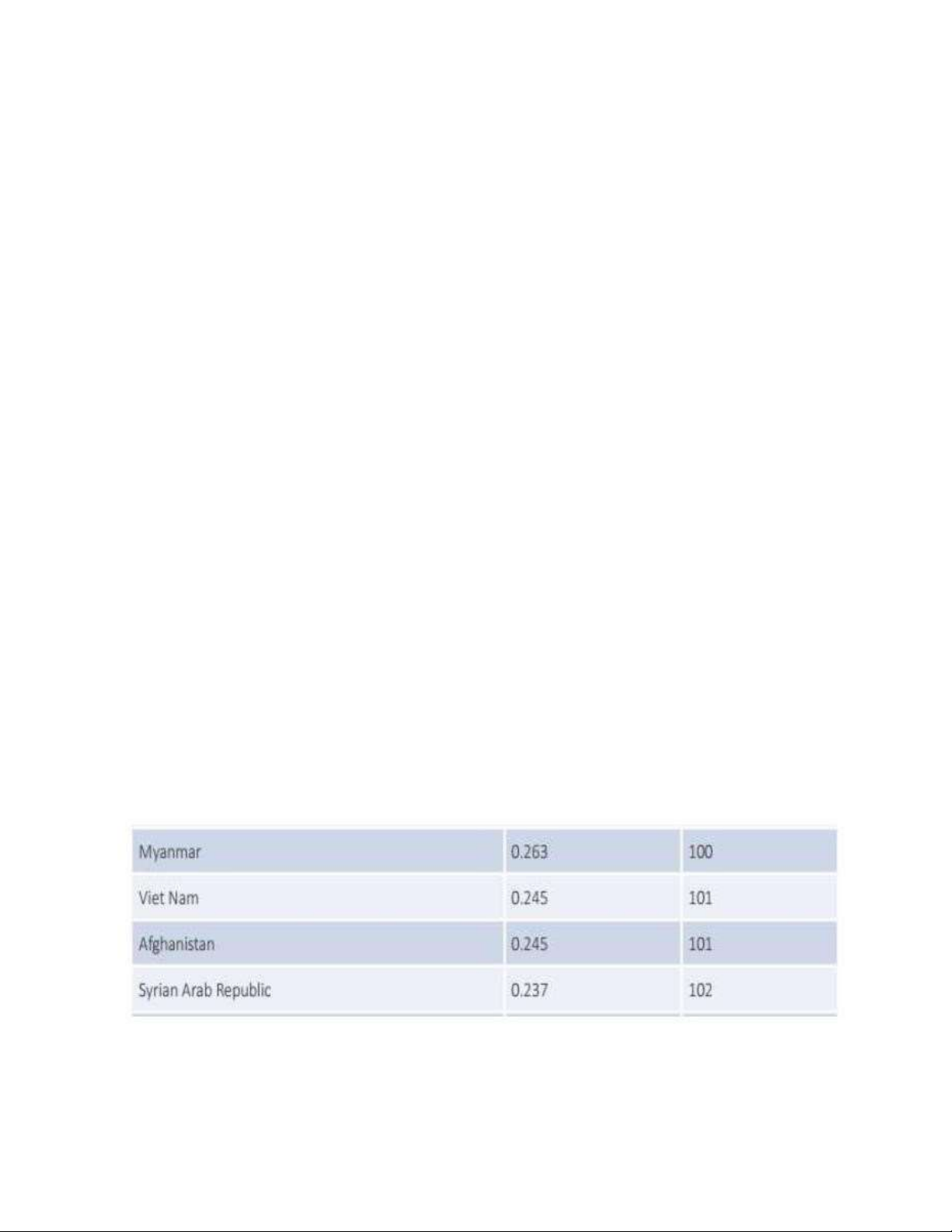

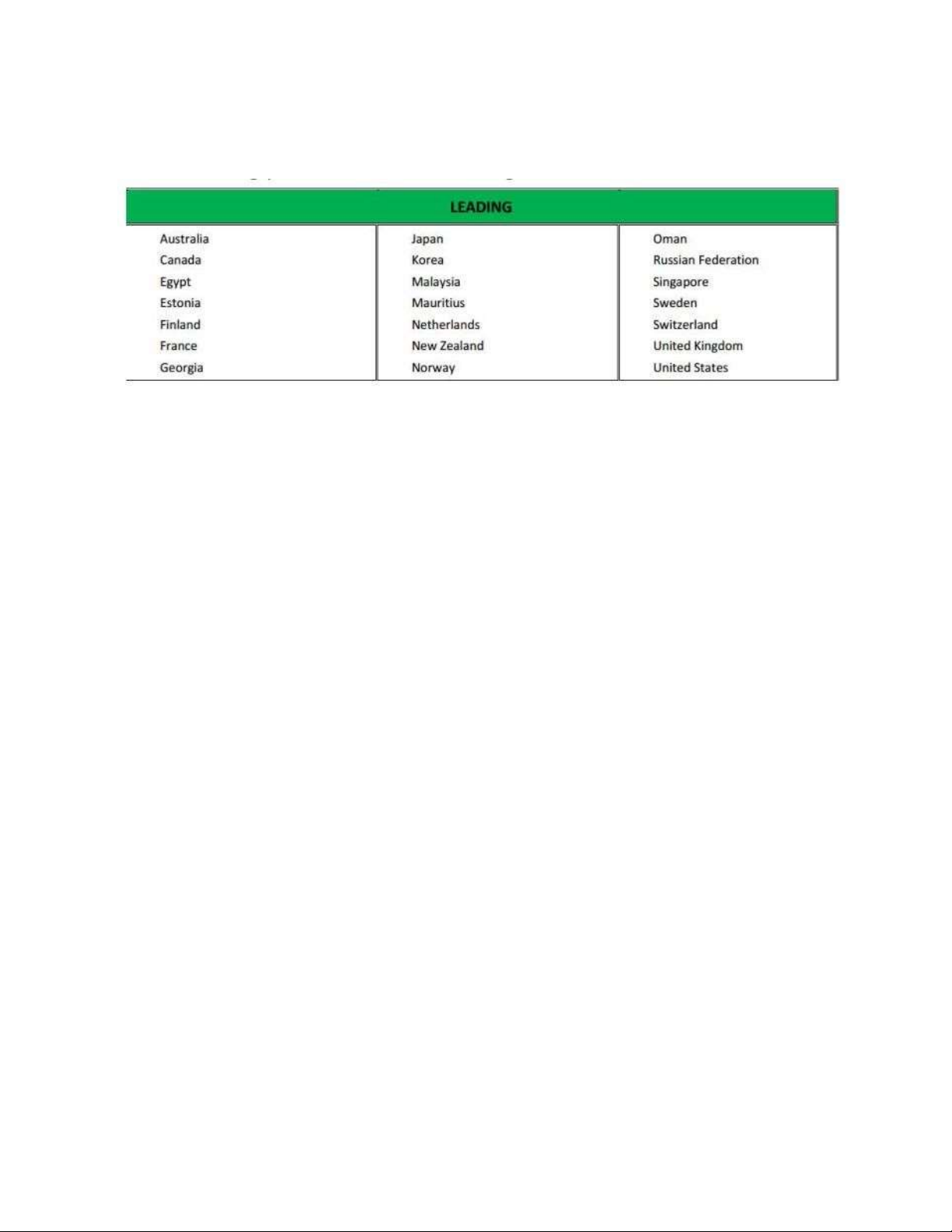

Chỉ số an ninh mạng toàn cầu còn phân loại các quốc gia thành viên vào 3 nhóm

dựa trên thực trạng phát triển an ninh mạng. Đó là giai oạn hình thành: 96 nước lOMoARcPSD| 10435767

(trong ó có Việt Nam), giai oạn ang phát triển: 77 nước và giai oạn dẫn ầu: 21 nước.

Năm 2016 và ngay trong nửa ầu năm 2017 là thời gian rất phức tạp và có nhiều

diễn biến xấu ối với tình hình an ninh mạng toàn cầu. Các quốc gia cần thực hiện

cam kết mạnh mẽ hơn nữa ể phát triển và xây dựng một thế giới hiện ại an toàn hơn, lành mạnh hơn.

1.3) MỘT SỐ THUẬT NGỮ CẦN THIẾT

• Hack value (Giá trị hack) là khái niệm của các hacker rằng một thứ gì ó

áng làm hoặc thú vị. Nó thường ược sử dụng ể mô tả mức ộ hấp dẫn của một

cuộc tấn công tiềm năng ối với một hacker.

• Zero-day attack (Tấn công zero-day) là một cuộc tấn công khai thác các lỗ

hổng bảo mật trong phần mềm mà nhà phát triển phần mềm chưa biết. Các

cuộc tấn công zero-day thường rất nguy hiểm vì không có bản vá bảo mật

nào ể bảo vệ chống lại chúng.

• Vulnerability (Lỗ hổng) là một sự tồn tại của một iểm yếu, thiết kế hoặc lỗi

triển khai có thể dẫn ến một sự kiện bất ngờ, làm tổn hại ến tính bảo mật của

hệ thống. Các lỗ hổng có thể ược khai thác bởi các hacker ể thực hiện các cuộc tấn công.

• Daisy chaining (Liên kết hoa cúc) là một kỹ thuật tấn công liên quan ến

việc truy cập vào một mạng và/hoặc máy tính và sau ó sử dụng thông tin

tương tự ể truy cập vào nhiều mạng và máy tính khác chứa thông tin mong muốn.

• Exploit (Khai thác) là một oạn mã ược sử dụng ể khai thác một lỗ hổng bảo

mật. Mã khai thác thường ược viết bởi các hacker ể thực hiện các cuộc tấn công. lOMoARcPSD| 10435767

• Payload (Tải) là phần của mã khai thác thực hiện hành ộng ộc hại dự ịnh,

chẳng hạn như phá hủy, tạo backdoor hoặc chiếm quyền iều khiển máy tính.

• Doxing là việc công bố thông tin cá nhân có thể nhận dạng ược về một cá

nhân ược thu thập từ các cơ sở dữ liệu và phương tiện truyền thông xã hội có

sẵn công khai. Doxing thường ược sử dụng ể e dọa hoặc quấy rối nạn nhân.

• Bot là một ứng dụng phần mềm có thể ược iều khiển từ xa ể thực thi hoặc tự

ộng hóa các tác vụ ược xác ịnh trước. Bot thường ược sử dụng ể thực hiện

các cuộc tấn công mạng, chẳng hạn như spam hoặc phân tán dịch vụ từ chối truy cập (DDoS).

1.4) CÁC YẾU TỐ BẢO MẬT THÔNG TIN

Các yếu tố bảo mật thong tin ược chia thành 5 yếu tố chính:

• Bí mật (confidentiality): Đảm bảo rằng thông tin chỉ có thể truy cập ược

bởi những người ược phép. Điều này ngăn chặn những người không ược

phép xem, sử dụng hoặc tiết lộ thông tin nhạy cảm.

• Toàn vẹn (integrity): Đảm bảo rằng thông tin không bị thay ổi hoặc sửa ổi

trái phép. Điều này ngăn chặn những người không ược phép thay ổi thông

tin theo cách có thể gây hại hoặc gian lận.

• Sẵn sàng (availability): Đảm bảo rằng thông tin có sẵn khi cần thiết. Điều

này ngăn chặn việc truy cập hoặc sử dụng thông tin bị hạn chế hoặc bị gián oạn.

• Xác thực (authenticity): Đảm bảo rằng thông tin ến từ nguồn áng tin cậy.

Điều này ngăn chặn những kẻ mạo danh gửi hoặc nhận thông tin giả mạo.

• Không từ chối (non-repudiation): Đảm bảo rằng người gửi hoặc người

nhận thông tin không thể phủ nhận việc gửi hoặc nhận thông tin. Điều này

có thể giúp bảo vệ khỏi các vụ gian lận hoặc lạm dụng. lOMoARcPSD| 10435767

1.5) TAM GIÁC BẢO MẬT, CHỨC NĂNG VÀ KHẢ NĂNG SỬ DỤNG

Tam giác này là một biểu tượng của sự cân bằng giữa ba yếu tố. Nếu bạn muốn

tăng cường bảo mật, bạn sẽ phải hy sinh một số chức năng hoặc khả năng sử dụng.

Ngược lại, nếu bạn muốn tăng cường chức năng hoặc khả năng sử dụng, bạn sẽ

phải hy sinh một số bảo mật.

Theo mô hình tam giác, mức ộ bảo mật của bất kỳ hệ thống nào có thể ược xác ịnh

bởi sức mạnh của ba thành phần:

• Bảo mật: Mức ộ bảo vệ hệ thống khỏi các mối e dọa như truy cập trái phép,

thay ổi dữ liệu hoặc phá hủy dữ liệu.

• Chức năng: Số lượng và tính năng của các chức năng mà hệ thống cung cấp.

• Khả năng sử dụng: Mức ộ dễ dàng và thuận tiện mà người dùng có thể sử dụng hệ thống.

Chuyển bóng về phía bảo mật có nghĩa là ít chức năng và khả năng sử dụng hơn.

Ví dụ: nếu bạn muốn tăng cường bảo mật bằng cách thêm xác thực hai yếu tố, bạn

sẽ phải yêu cầu người dùng nhập mã xác thực từ thiết bị di ộng của họ. Điều này sẽ

làm cho việc sử dụng hệ thống trở nên khó khăn hơn một chút.

Tương tự, chuyển bóng về phía chức năng có nghĩa là ít bảo mật và khả năng sử

dụng hơn. Ví dụ: nếu bạn muốn thêm một tính năng mới cho hệ thống, bạn sẽ phải

mở ra các lỗ hổng bảo mật mới. Bạn cũng có thể phải thêm các iều khiển phức tạp

hơn, khiến hệ thống trở nên khó sử dụng hơn. lOMoARcPSD| 10435767

Cuối cùng, chuyển bóng về phía khả năng sử dụng có nghĩa là ít bảo mật và

chức năng hơn. Ví dụ: nếu bạn muốn ơn giản hóa giao diện người dùng của hệ

thống, bạn có thể phải loại bỏ một số tính năng bảo mật hoặc chức năng.

Mô hình tam giác bảo mật, chức năng và khả năng sử dụng là một công cụ hữu ích

ể giúp các nhà phát triển hệ thống cân bằng giữa ba yếu tố quan trọng này.

1.6) RỦI RO VÀ TẤN CÔNG TRONG AN NINH THÔNG TIN

a) Động cơ, mục tiêu và mục tiêu của các cuộc tấn công an ninh thông tin. Trong ó:

• Động cơ: Là lý do tại sao kẻ tấn công muốn thực hiện cuộc tấn công. Động

cơ phổ biến nhất là tiền, danh tiếng hoặc quyền lực.

• Phương thức: Cách thức, kế hoạch, công cụ ể thực hiện tấn công

• Lỗ hổng: Điểm yếu của hệ thống, nơi hacker sẽ lợi dụng ể có thể thâm nhập và thực hiện tấn công

Động cơ bắt nguồn từ quan niệm rằng hệ thống mục tiêu lưu trữ hoặc xử lý thứ gì ó

có giá trị và iều này dẫn ến mối e dọa tấn công hệ thống.

Kẻ tấn công cố gắng sử dụng nhiều công cụ và kỹ thuật tấn công ể khai thác các lỗ

hổng trong hệ thống máy tính hoặc chính sách bảo mật và kiểm soát ể ạt ược ộng cơ của họ.

Có 5 ộng lực ể thực hiện một vụ tấn công gồm:

• Làm gián oạn hoạt ộng kinh doanh liên tục

• Tuyên truyền niềm tin tôn giáo hoặc chính trị • Thay ổi dữ liệu

• Tạo ra nỗi sợ hãi và hỗn loạn bằng cách làm gián oạn các cơ sở hạ tầng quan trọng

• Thu nhập các mục tiêu quân sự của nhà nước

• Gây tổn hại danh tiếng của mục tiêu • Trả thù lOMoARcPSD| 10435767

1.7) CÁC MỐI ĐE DỌA THÔNG TIN HÀNG ĐẦU

Điện toán ám mây là một mô hình cung cấp các tài nguyên máy tính trên cơ sở

yêu cầu, bao gồm cả dữ liệu nhạy cảm của tổ chức và khách hàng. Các mối e dọa

iện toán ám mây bao gồm:

• Lỗ hổng trong ám mây ứng dụng của một khách hàng cho phép kẻ tấn công

truy cập dữ liệu của các khách hàng khác.

• Sự cố trong cơ sở hạ tầng ám mây có thể dẫn ến mất dữ liệu hoặc gián oạn dịch vụ.

• Bất cẩn của người dùng có thể dẫn ến việc rò rỉ dữ liệu.

APT là viết tắt của Advanced Persistent Threat, là một cuộc tấn công tập trung vào

việc ánh cắp thông tin từ máy nạn nhân mà người dùng không biết. Các mối e dọa APT bao gồm:

• Sử dụng phần mềm ộc hại tinh vi ể xâm nhập vào máy nạn nhân. Lừa ảo

người dùng tiết lộ thông tin nhạy cảm.

Vi-rút và sâu là các mối e dọa mạng phổ biến nhất, có thể lây nhiễm vào mạng

trong vòng vài giây. Các mối e dọa vi-rút và sâu bao gồm:

• Lây lan qua email, tệp ính kèm hoặc các phương tiện khác. Phá hoại dữ liệu hoặc hệ thống.

Sự gia tăng việc sử dụng thiết bị di ộng cho mục ích kinh doanh và cá nhân ã

khiến các thiết bị di ộng trở thành mục tiêu tấn công của tin tặc. Các mối e dọa

thiết bị di ộng bao gồm:

• Chèn mã ộc vào ứng dụng di ộng. Trộm dữ liệu từ thiết bị di ộng.

Botnet là một mạng lưới lớn các hệ thống bị xâm nhập ược sử dụng bởi kẻ xâm

nhập ể thực hiện các cuộc tấn công mạng khác nhau. Các mối e dọa botnet bao gồm: • Gửi thư rác.

• Thực hiện các cuộc tấn công DDoS.

Tấn công nội bộ là một cuộc tấn công ược thực hiện bởi một người ược ủy quyền

truy cập vào mạng. Các mối e dọa tấn công nội bộ bao gồm: • Trộm dữ liệu. lOMoARcPSD| 10435767 • Phá hoại hệ thống.

1.8) CÁC LOẠI ĐE DỌA BẢO MẬT THÔNG TIN

Mối e dọa mạng là những mối e dọa nhắm vào mạng máy tính, chẳng hạn như:

Thu thập thông tin: Tin tặc có thể thu thập thông tin về mạng, chẳng hạn như ịa chỉ

IP, tên miền và các lỗ hổng bảo mật, bằng cách sử dụng các kỹ thuật như dò quét mạng và nghe trộm.

• Tấn công mạng: Tin tặc có thể sử dụng các kỹ thuật tấn công mạng, chẳng

hạn như tấn công từ chối dịch vụ (DDoS), tấn công giả mạo (spoofing) và

tấn công Man-in-the-Middle (MITM), ể gây gián oạn hoặc chiếm quyền kiểm soát mạng.

Mối e dọa máy chủ là những mối e dọa nhắm vào máy chủ, chẳng hạn như:

• Malicious software: Phần mềm ộc hại, chẳng hạn như virus, phần mềm gián

iệp và ransomware, có thể ược sử dụng ể xâm nhập vào máy chủ và lấy cắp

dữ liệu hoặc phá hủy hệ thống.

• Tấn công bằng mật khẩu: Tin tặc có thể sử dụng các kỹ thuật tấn công mật

khẩu, chẳng hạn như tấn công brute-force và tấn công dictionary, ể oán mật

khẩu của người dùng và chiếm quyền truy cập vào máy chủ.

• Tấn công nâng cao ặc quyền: Tin tặc có thể sử dụng các lỗ hổng bảo mật ể

nâng cao ặc quyền của họ và truy cập vào các tài nguyên nhạy cảm.

Mối e dọa ứng dụng là những mối e dọa nhắm vào ứng dụng, chẳng hạn như:

• Lỗi xác thực và ủy quyền: Các lỗi xác thực và ủy quyền có thể cho phép tin

tặc truy cập vào các tài nguyên mà họ không ược phép truy cập.

• Lỗi nhập liệu: Các lỗi nhập liệu có thể ược sử dụng ể thực thi mã ộc hoặc

chiếm quyền kiểm soát ứng dụng.

• Tấn công SQL injection: Tin tặc có thể sử dụng SQL injection ể thực thi mã

ộc hoặc lấy cắp dữ liệu từ cơ sở dữ liệu.

1.9) CÁC LOẠI TẤN CÔNG AN NINH MẠNG

Tấn công hệ iều hành (Operating System Attacks): Tin tặc tìm kiếm

các lỗ hổng trong thiết kế, cài ặt hoặc cấu hình của hệ iều hành ể khai

thác và xâm nhập vào hệ thống. Các lỗ hổng hệ iều hành phổ biến bao lOMoARcPSD| 10435767

gồm buffer overflow, lỗi trong hệ iều hành, hệ iều hành chưa ược vá, v.v.

Tấn công cấu hình sai (Misconfiguration Attacks): Các lỗ hổng cấu

hình ảnh hưởng ến máy chủ web, nền tảng ứng dụng, cơ sở dữ liệu,

mạng hoặc khung công tác có thể dẫn ến truy cập trái phép hoặc có thể

chiếm quyền sở hữu hệ thống.

Tấn công cấp ứng dụng (Application-Level Attacks): Tin tặc khai

thác các lỗ hổng trong các ứng dụng ang chạy trên hệ thống thông tin

của tổ chức ể có ược quyền truy cập trái phép và ánh cắp hoặc thao túng

dữ liệu. Các cuộc tấn công cấp ứng dụng phổ biến bao gồm buffer

overflow, cross-site scripting, SQL injection, man-in-the-middle, session

hijacking, denial-of-service, v.v.

Tấn công mã nguồn gói (Shrink-Wrap Code Attacks): Tin tặc khai

thác cấu hình mặc ịnh và cài ặt của các thư viện và mã có sẵn. 1.10)

CHIẾN TRANH THÔNG TIN

Chiến tranh thông tin là việc sử dụng thông tin và công nghệ thông tin (ICT) ể ạt

ược lợi thế cạnh tranh so với ối thủ. Sơ ồ chia chiến tranh thông tin thành hai loại

chính: chiến tranh thông tin phòng thủ và chiến tranh thông tin tấn công.

Chiến tranh thông tin phòng thủ ề cập ến tất cả các chiến lược và hành ộng ể bảo

vệ chống lại các cuộc tấn công vào tài sản ICT. Điều này có thể bao gồm các biện pháp như:

• Phòng ngừa: Các biện pháp ược thực hiện ể ngăn chặn các cuộc tấn công xảy ra ngay từ ầu.

• Dissuasion: Các biện pháp ược thực hiện ể ngăn chặn kẻ tấn công thực hiện các cuộc tấn công.

• Sự cảnh báo: Các biện pháp ược thực hiện ể phát hiện các cuộc tấn công ang diễn ra.

• Phát hiện: Các biện pháp ược thực hiện ể xác ịnh xem một cuộc tấn công ã xảy ra hay chưa. lOMoARcPSD| 10435767

• Phản ứng: Các biện pháp ược thực hiện ể ngăn chặn hoặc giảm thiểu tác ộng

của các cuộc tấn công ang diễn ra.

Chiến tranh thông tin tấn công ề cập ến thông tin chiến tranh liên quan ến các

cuộc tấn công vào tài sản ICT của ối thủ. Điều này có thể bao gồm các hoạt ộng như:

• Tấn công ứng dụng web: Các cuộc tấn công nhắm vào các ứng dụng web của ối phương.

• Tấn công máy chủ web: Các cuộc tấn công nhắm vào các máy chủ web của ối phương.

• Tấn công phần mềm ộc hại: Các cuộc tấn công nhắm vào các hệ thống của ối

phương bằng cách cài ặt phần mềm ộc hại.

• Tấn công mạng: Các cuộc tấn công nhắm vào mạng của ối phương.

• Tấn công xen giữa (MITM): Một loại tấn công mạng mà kẻ tấn công bí mật

chuyển tiếp và có thể làm thay ổi giao tiếp giữa hai bên mà họ tin rằng họ

ang trực tiếp giao tiếp với nhau.

• Hack hệ thống: Quá trình xâm nhập vào hệ thống máy tính hoặc mạng ể

giành quyền truy cập trái phép. 1.11)

KHÁI NIỆM HACKING VÀ HACKER

Hack là việc khai thác các lỗ hổng hệ thống và xâm phạm các biện pháp bảo mật ể

truy cập trái phép hoặc không phù hợp vào tài nguyên hệ thống. Nó bao gồm việc

sửa ổi các tính năng hệ thống hoặc ứng dụng ể ạt ược mục tiêu ngoài mục ích ban

ầu của người tạo. Hack có thể ược sử dụng ể ánh cắp, lấy cắp và phân phối lại tài

sản trí tuệ dẫn ến tổn thất kinh doanh. lOMoARcPSD| 10435767

Hacker, một người có kỹ năng máy tính xuất sắc và có khả năng tạo và khám phá

sâu vào phần mềm và phần cứng của máy tính. Hackers nổi tiếng với khả năng của

họ ể tạo và khám phá sâu vào phần mềm và phần cứng của máy tính. Đối với một

số hacker, hack là một sở thích ể xem họ có thể xâm phạm bao nhiêu máy tính

hoặc mạng. Đối với những người khác, mục ích của hack là ể thu thập thông tin

hoặc thực hiện các hoạt ộng bất hợp pháp. Một số hacker hack với ý ịnh xấu xa ằng

sau các chuyến i của họ, chẳng hạn như ánh cắp dữ liệu kinh doanh, thông tin thẻ

tín dụng, số an sinh xã hội, mật khẩu email, v.v. 1.12) PHÂN LOẠI HACKER

Hacker ược chia làm 8 loại chính:

- Black Hats (Mũ en): Black Hats (còn ược gọi là hacker ác ộc, hacker xấu)

là những cá nhân hoặc nhóm hacker sử dụng kỹ năng và kiến thức về công

nghệ thông tin ể thực hiện các hoạt ộng bất hợp pháp hoặc tấn công vào hệ

thống mạng mà không có sự cho phép của chủ sở hữu hay người quản lý hệ thống.

- White Hats (Mũ trắng): White Hats (còn ược gọi là hacker thiện chí,

hacker trắng) là những chuyên gia bảo mật mạng hoặc những người sử dụng

kỹ năng và kiến thức về công nghệ thông tin ể tìm ra và khắc phục các lỗ

hổng bảo mật trong hệ thống mạng.

- Gray Hats (Mũ xám): Gray Hats (còn ược gọi là hacker xám) là những cá

nhân hoặc nhóm hacker có hành vi và hoạt ộng không rõ ràng hoặc không

hoàn toàn hợp pháp. Hacker Gray Hats có thể thực hiện các hoạt ộng không

phép hoặc vi phạm pháp luật, nhưng với mục ích thiện chí hoặc vì lợi ích chung.

- Suicide Hacker (Hacker liều chết): Suicide hackers là những hacker thực

hiện các cuộc tấn công mạng có mục ích tự sát. Họ có thể là những người

ang gặp phải các vấn ề về tâm lý, chẳng hạn như trầm cảm, rối loạn lưỡng

cực, hoặc rối loạn nhân cách borderline. Những cuộc tấn công này thường có

quy mô lớn và gây ra thiệt hại nghiêm trọng.

- Script Kiddies: Script Kiddies (còn ược gọi là skids) là những cá nhân

không có kiến thức sâu về an ninh mạng nhưng sử dụng các công cụ và kịch

bản (scripts) ã ược tạo sẵn ể thực hiện các cuộc tấn công mạng. Họ không

phải là những hacker chuyên nghiệp hoặc có khả năng phát triển các công cụ lOMoARcPSD| 10435767

mới, mà thay vào ó, họ tìm kiếm các công cụ và kịch bản từ nguồn công

cộng hoặc nhóm hacker khác.

- Cyber Terorists: Cyber Terrorists (khủng bố mạng) là những cá nhân hoặc

nhóm sử dụng công nghệ thông tin và mạng máy tính ể thực hiện các hoạt

ộng tấn công iện tử nhằm gây ra sự kinh hoàng, tạo ra sự hoang mang và tạo

ra hậu quả nghiêm trọng cho xã hội. Họ sử dụng các phương pháp tấn công

mạng nhằm vào các hệ thống, cơ sở hạ tầng, tổ chức hoặc cá nhân với mục

tiêu tạo ra sự sợ hãi, tàn phá, hoặc gây ảnh hưởng ến sự ổn ịnh, an ninh và

kinh tế của một quốc gia hoặc cộng ồng.

- State Sponsored Hackers: State-sponsored hackers (kẻ tấn công ược tài trợ

bởi nhà nước) là những hacker hoặc nhóm hacker ược một quốc gia hoặc tổ

chức chính phủ cụ thể tài trợ, hỗ trợ hoặc bảo hộ. Điều này có nghĩa là

những kẻ tấn công này thực hiện các hoạt ộng tấn công mạng với sự ủy

quyền và hỗ trợ của một quốc gia hoặc tổ chức chính phủ.

- Hacktivist: Hacktivist (từ ghép giữa hacker và activist) là một người hoặc

một nhóm hacker sử dụng kỹ thuật hacking và hoạt ộng trên mạng ể thực

hiện các hoạt ộng chính trị, xã hội hoặc tôn giáo nhằm thúc ẩy hoặc chống

lại một vấn ề cụ thể. Hacktivist thường sử dụng kỹ năng công nghệ thông tin

ể tiếp cận và tấn công vào các trang web, hệ thống mạng hoặc cơ sở dữ liệu

của các tổ chức, chính phủ hoặc các cá nhân có liên quan ến vấn ề họ quan tâm. 1.13)

CÁC GIAI ĐOẠN TẤN CÔNG

Có tổng cộng 5 giai oạn khi thực hiện một cuộc tấn công, từng bước ược thực hiện một cách có tuần tự.

a) Giai oạn thăm dò

Giai oạn trinh sát: Đây là giai oạn quan trọng nhất trong tấn công mạng. Trong giai

oạn này, kẻ tấn công sẽ tìm kiếm thông tin về mục tiêu, chẳng hạn như:

- Mạng lưới của mục tiêu

- Hệ thống máy tính của mục tiêu

- Ứng dụng của mục tiêu

- Nhân viên của mục tiêu

- Chính sách bảo mật của mục tiêu lOMoARcPSD| 10435767

Thông tin này sẽ giúp kẻ tấn công xác ịnh iểm yếu của mục tiêu và lựa chọn

phương thức tấn công phù hợp. Loại hình trinh sát:

- Triển khai thụ ộng: Kẻ tấn công thu thập thông tin mà không tương tác trực

tiếp với mục tiêu. Ví dụ: kẻ tấn công có thể tìm kiếm thông tin trên mạng, sử

dụng các công cụ quét mạng hoặc theo dõi các hoạt ộng trên mạng xã hội của mục tiêu. lOMoARcPSD| 10435767

Triển khai chủ ộng: Kẻ tấn công tương tác trực tiếp với mục tiêu ể thu

thập thông tin. Ví dụ: kẻ tấn công có thể sử dụng các cuộc tấn công xã hội,

chẳng hạn như lừa ảo qua email, ể thu thập thông tin từ nhân viên của mục tiêu.

Giai oạn triển khai: Trong giai oạn này, kẻ tấn công sẽ sử dụng thông tin thu thập

ược trong giai oạn trinh sát ể thực hiện cuộc tấn công. Có nhiều loại hình tấn công

mạng khác nhau, chẳng hạn như:

- Tấn công mạng truy cập trái phép

- Tấn công mạng từ chối dịch vụ

- Tấn công mạng lừa ảo - Tấn công mạng ánh cắp dữ liệu

b) Giai oạn tiền tấn công (Scanning)

"Scanning" ề cập ến giai oạn tiền tấn công khi hacker quét mạng ể tìm thông tin cụ

thể dựa trên thông tin thu thập ược trong giai oạn trinh sát. Quét có thể bao gồm sử

dụng các công cụ như dialer, máy quét cổng, lập bản ồ mạng, công cụ ping, máy

quét lỗ hổng bảo mật, v.v.

Có nhiều loại quét khác nhau mà hacker có thể sử dụng, bao gồm:

- Quét cổng: Quét cổng là một loại quét phổ biến ược sử dụng ể xác ịnh các

cổng ang mở trên hệ thống ích. Điều này có thể giúp hacker xác ịnh các dịch

vụ ang chạy trên hệ thống và các lỗ hổng bảo mật tiềm ẩn.

- Quét mạng: Quét mạng là một loại quét ược sử dụng ể xác ịnh các máy tính

và thiết bị khác nhau ược kết nối với mạng. Điều này có thể giúp hacker xác

ịnh các mục tiêu tiềm năng cho các cuộc tấn công.

- Quét lỗ hổng: Quét lỗ hổng là một loại quét ược sử dụng ể xác ịnh các lỗ

hổng bảo mật trong hệ thống ích. Điều này có thể giúp hacker khai thác các

lỗ hổng ể giành quyền truy cập vào hệ thống. c) Gaining Access

Gaining access là giai oạn mà kẻ tấn công có thể truy cập vào hệ thống máy tính

hoặc mạng của nạn nhân khi ã tìm ra một lỗ hổng ể thâm nhập. Kẻ tấn công có thể

truy cập ở cấp ộ hệ iều hành, ứng dụng hoặc mạng, và có thể tăng quyền ể kiểm

soát toàn bộ hệ thống. Có nhiều kỹ thuật ược sử dụng ể gaining access, như

password cracking, buffer overflows, denial of service, session hijacking, v.v.

Gaining access là một giai oạn quan trọng và nguy hiểm trong hacking, vì nó cho lOMoARcPSD| 10435767

phép kẻ tấn công thực hiện các hành ộng xấu như ánh cắp dữ liệu, phá hoại hệ

thống, lây nhiễm mã ộc, v.v.

d) Duy trì (Maintaining Access)

"Maintaining Access" ề cập ến giai oạn mà kẻ tấn công cố gắng duy trì quyền sở

hữu hệ thống của mình. Điều này có nghĩa là kẻ tấn công có thể ngăn hệ thống bị

sở hữu bởi những kẻ tấn công khác bằng cách bảo mật quyền truy cập ộc quyền

của họ bằng các backdoor, rootkit hoặc trojan.

Cụ thể, kẻ tấn công có thể thực hiện các hành ộng sau trong giai oạn Maintaining Access:

- Tạo các backdoor: Backdoor là một lỗ hổng bảo mật ược tạo ra bởi kẻ tấn

công cho phép họ truy cập hệ thống mà không cần phải sử dụng phương

pháp ban ầu của họ. Backdoor có thể ược tạo ra bằng cách khai thác lỗ hổng

phần mềm hoặc bằng cách cài ặt mã ộc.

- Cài ặt rootkit: Rootkit là một phần mềm ộc hại cho phép kẻ tấn công có

quyền truy cập cao vào hệ thống, bao gồm cả quyền truy cập root. Rootkit

có thể ược cài ặt bằng cách khai thác lỗ hổng phần mềm hoặc bằng cách cài ặt mã ộc.

- Cài ặt trojan: Trojan là một loại phần mềm ộc hại ược ngụy trang thành

phần mềm hợp pháp. Trojan có thể ược sử dụng ể cài ặt backdoor hoặc

rootkit hoặc ể thực hiện các hành ộng ộc hại khác.

Việc duy trì quyền truy cập là một giai oạn quan trọng trong quá trình tấn công

của kẻ tấn công. Nếu kẻ tấn công có thể duy trì quyền truy cập vào hệ thống, họ có

thể tiếp tục thực hiện các hành ộng ộc hại, chẳng hạn như ánh cắp dữ liệu, cài ặt

phần mềm ộc hại hoặc sử dụng hệ thống ể tấn công các hệ thống khác.

e) Xóa dấu vết (Clearing Tracks)

Giai oạn mà kẻ tấn công xóa dấu vết của mình sau khi xâm nhập thành công vào

hệ thống của nạn nhân. Mục ích của giai oạn này là ể kẻ tấn công tránh bị phát hiện và truy tố.

Cụ thể, kẻ tấn công có thể thực hiện các hành ộng sau trong giai oạn Clear track:

- Xóa các tệp và thông tin liên quan ến cuộc tấn công, chẳng hạn như tệp thực

thi, mã ộc, nhật ký hệ thống, v.v. lOMoARcPSD| 10435767

- Thay ổi cấu hình hệ thống ể che giấu dấu vết của cuộc tấn công, chẳng hạn

như sửa ổi nhật ký, xóa thông tin ăng nhập, v.v.

Sử dụng các kỹ thuật ẩn danh ể che giấu vị trí và danh tính của mình, chẳng

hạn như sử dụng VPN, proxy, v.v.

Các kỹ thuật cụ thể mà kẻ tấn công sử dụng trong giai oạn Clear track sẽ phụ

thuộc vào mức ộ xâm nhập của họ vào hệ thống và khả năng của họ. Tuy nhiên,

nhìn chung, kẻ tấn công luôn cố gắng xóa bỏ mọi dấu vết của mình ể tránh bị phát hiện. 1.14)

ĐIỀU KHIỂN AN NINH THÔNG TIN

a) Quá trình ảm bảo thông tin (Information Assurance)

Quá trình ảm bảo thông tin (IA), một tập hợp các thực tiễn và kỹ thuật ược sử

dụng ể bảo vệ tính toàn vẹn, tính sẵn có, tính bảo mật và tính xác thực của thông

tin. Quá trình IA bao gồm các bước sau:

- Xây dựng chính sách, quy trình và hướng dẫn ịa phương: Bước này xác ịnh

các mục tiêu IA và các biện pháp kiểm soát cần thiết ể ạt ược các mục tiêu ó.

- Thiết kế chiến lược xác thực mạng và người dùng: Bước này ảm bảo rằng

chỉ những người ược ủy quyền mới có thể truy cập thông tin.

- Xác ịnh các lỗ hổng và mối e dọa mạng: Bước này giúp xác ịnh các iểm yếu

trong hệ thống thông tin mà kẻ tấn công có thể khai thác.

- Xác ịnh các vấn ề và yêu cầu tài nguyên: Bước này ảm bảo rằng các nguồn

lực cần thiết có sẵn ể thực hiện các biện pháp kiểm soát IA.

- Lập kế hoạch cho các yêu cầu tài nguyên ã xác ịnh: Bước này xác ịnh thời

gian và ngân sách cần thiết ể triển khai các biện pháp kiểm soát IA.

- Áp dụng các biện pháp kiểm soát ảm bảo thông tin thích hợp: Bước này

triển khai các biện pháp kiểm soát IA ã xác ịnh.

- Thực hiện chứng nhận và phê duyệt: Bước này xác minh rằng các biện pháp

kiểm soát IA ã ược triển khai úng cách và hiệu quả.

- Cung cấp ào tạo ảm bảo thông tin: Bước này ảm bảo rằng người dùng hiểu

các biện pháp kiểm soát IA và cách sử dụng chúng một cách an toàn. lOMoARcPSD| 10435767

b) Chương trình quản lý an ninh thông tin

Các chương trình quản lý an ninh thông tin này ược thiết kế ể giúp doanh

nghiệp hoạt ộng trong trạng thái giảm thiểu rủi ro. Chúng bao gồm tất cả các

quy trình tổ chức và vận hành, và các bên tham gia liên quan ến an ninh thông

tin. Chương trình quản lý an ninh thông tin bao gồm một số thành phần chính, bao gồm: lOMoARcPSD| 10435767 -

Chính sách an ninh: Chính sách an ninh là các hướng dẫn chung về cách bảo vệ thông tin.

- Vai trò và trách nhiệm: Vai trò và trách nhiệm xác ịnh ai chịu trách nhiệm

cho các khía cạnh khác nhau của an ninh thông tin.

- Hướng dẫn và khung an ninh: Hướng dẫn và khung an ninh cung cấp các

thực tiễn tốt nhất ể bảo vệ thông tin.

- Quản lý rủi ro: Quản lý rủi ro là quá trình xác ịnh, ánh giá và giảm thiểu các

rủi ro ối với thông tin.

- Quản lý tài sản: Quản lý tài sản là quá trình xác ịnh, phân loại và bảo vệ các tài sản thông tin.

- Quản lý kỹ thuật: Quản lý kỹ thuật là quá trình áp dụng các biện pháp kỹ

thuật ể bảo vệ thông tin.

- Quản lý hoạt ộng: Quản lý hoạt ộng là quá trình thực hiện các biện pháp an

ninh thông tin trong hoạt ộng hàng ngày của doanh nghiệp.

- Quản lý khả năng phục hồi kinh doanh: Quản lý khả năng phục hồi kinh

doanh là quá trình ảm bảo rằng doanh nghiệp có thể tiếp tục hoạt ộng ngay cả khi xảy ra sự cố.

- Quản lý khôi phục sau thảm họa: Quản lý khôi phục sau thảm họa là quá

trình khôi phục thông tin và hệ thống sau khi xảy ra sự cố.

- Đào tạo và nhận thức: Đào tạo và nhận thức là quá trình ảm bảo rằng nhân

viên hiểu các chính sách và quy trình an ninh thông tin.

- Thống kê và báo cáo: Thống kê và báo cáo là quá trình theo dõi hiệu quả

của chương trình quản lý an ninh thông tin.

Chương trình quản lý an ninh thông tin là một thành phần quan trọng của bất kỳ

doanh nghiệp nào muốn bảo vệ thông tin của mình. Bằng cách thiết lập và thực thi

chương trình hiệu quả, doanh nghiệp có thể giảm thiểu rủi ro ối với thông tin và

ảm bảo rằng thông tin ược bảo vệ khỏi các cuộc tấn công mạng. c) EISA

EISA là một tập hợp các yêu cầu, quy trình, nguyên tắc và mô hình xác ịnh cấu

trúc và hành vi của hệ thống thông tin của một tổ chức. Mục tiêu của EISA bao gồm như sau: lOMoARcPSD| 10435767 -

- Giúp giám sát và phát hiện hành vi mạng trong thời gian thực, thực hiện các

biện pháp bảo mật nội bộ và bên ngoài.

- Giúp tổ chức phát hiện và phục hồi từ các vi phạm bảo mật.

- Giúp tổ chức ưu tiên các nguồn lực và chú ý ến các mối e dọa khác nhau.

Mang lại lợi ích cho tổ chức về mặt chi phí khi ược tích hợp vào các biện

pháp bảo mật như ứng phó sự cố, khôi phục thảm họa, phối hợp sự kiện, v.v.

- Giúp phân tích thủ tục cần thiết cho bộ phận CNTT hoạt ộng bình thường và xác ịnh tài sản.

- Giúp thực hiện ánh giá rủi ro tài sản CNTT của tổ chức với sự hợp tác của nhân viên CNTT.

Nói chung, EISA là một khuôn khổ quan trọng ể giúp các tổ chức bảo vệ thông tin

của họ khỏi các mối e dọa. Bằng cách ạt ược các mục tiêu của EISA, các tổ chức

có thể cải thiện khả năng bảo mật của họ và giảm thiểu rủi ro bị tấn công.

d) Phân vùng bảo mật mạng

- Vùng Internet: Đây là vùng không ược kiểm soát, vì nó nằm ngoài ranh

giới của tổ chức. Nó thường chứa các trang web công khai, máy chủ thư và

các dịch vụ khác có thể truy cập ược từ Internet.

- Vùng DMZ: Đây là vùng kiểm soát, vì nó cung cấp một vùng ệm giữa

mạng nội bộ và Internet. Nó thường chứa các máy chủ Web, máy chủ email

và các dịch vụ khác cần truy cập từ Internet.

- Vùng mạng sản xuất: Đây là vùng bị hạn chế, vì nó kiểm soát chặt chẽ

quyền truy cập trực tiếp từ các mạng không ược kiểm soát. Nó thường chứa

các máy chủ ứng dụng, cơ sở dữ liệu và các dịch vụ khác cần bảo mật cao.

- Vùng mạng nội bộ: Đây là vùng kiểm soát với không có hạn chế nặng nề.

Nó thường chứa các máy tính của nhân viên, máy chủ in và các dịch vụ

khác ược sử dụng nội bộ bởi tổ chức.

- Vùng mạng quản lý: Đây là vùng ược bảo mật với các chính sách nghiêm

ngặt. Nó thường chứa các máy chủ quản lý, hệ thống giám sát và các dịch

vụ khác cần ược bảo vệ khỏi truy cập trái phép.

Việc phân vùng mạng theo các vùng bảo mật khác nhau giúp các tổ chức quản lý

môi trường mạng an toàn hơn. Bằng cách phân loại các máy tính và dịch vụ theo lOMoARcPSD| 10435767 -

mức ộ rủi ro, các tổ chức có thể áp dụng các biện pháp bảo mật phù hợp ể bảo vệ chúng.

e) Chính sách bảo mật thông tin

Chính sách bảo mật thông tin là nền tảng của cơ sở hạ tầng bảo mật, là tập hợp các

yêu cầu và quy tắc cơ bản cần ược thực hiện ể bảo vệ và an toàn hệ thống thông

tin của tổ chức. Các mục tiêu của chính sách bảo mật thông tin bao gồm:

Duy trì khuôn khổ cho việc quản lý và iều hành an ninh mạng. Chính sách

bảo mật thông tin cung cấp các hướng dẫn và quy tắc về cách thức quản lý

và iều hành an ninh mạng, bao gồm các vấn ề như xác ịnh tài sản thông tin,

phân tích rủi ro, kiểm soát truy cập, kiểm soát dữ liệu, v.v.

- Bảo vệ tài nguyên tính toán của tổ chức. Chính sách bảo mật thông tin giúp

bảo vệ các tài nguyên tính toán của tổ chức khỏi các mối e dọa bảo mật, bao

gồm tấn công mạng, mất mát dữ liệu, v.v.

- Loại bỏ trách nhiệm pháp lý phát sinh từ nhân viên hoặc bên thứ ba. Chính

sách bảo mật thông tin giúp tổ chức giảm thiểu trách nhiệm pháp lý phát

sinh từ việc vi phạm bảo mật thông tin, chẳng hạn như vi phạm quyền riêng

tư, vi phạm bản quyền, v.v.

- Ngăn chặn lãng phí tài nguyên tính toán của công ty. Chính sách bảo mật

thông tin giúp tổ chức sử dụng tài nguyên tính toán một cách hiệu quả và an toàn, tránh lãng phí.

- Bảo vệ thông tin bí mật, ộc quyền của tổ chức khỏi trộm cắp, sử dụng sai

mục ích, tiết lộ trái phép. Chính sách bảo mật thông tin giúp tổ chức bảo vệ

các thông tin bí mật, ộc quyền của mình khỏi các mối e dọa bảo mật.

f) Các loại chính sách bảo mật Có

4 loại chính sách bảo mật chính:

- Chính sách cởi mở (Promiscuous Policy): không có hạn chế nào ối với việc

sử dụng hệ thống và tài nguyên.

- Chính sách cho phép (Permissive Policy): chính sách bắt ầu rộng mở và chỉ

chặn các dịch vụ/tấn công hoặc hành vi nguy hiểm ã biết.

- Chính sách thận trọng (Prudent Policy): cung cấp mức ộ bảo mật tối a trong

khi vẫn cho phép các nguy cơ ã biết nhưng cần thiết. lOMoARcPSD| 10435767 -

- Chính sách hoang tưởng (Paranoid Policy): cấm mọi thứ, không có kết nối

Internet hoặc hạn chế nghiêm ngặt việc sử dụng Internet.

Mỗi loại chính sách có những ưu iểm và nhược iểm riêng. Chính sách cởi mở là

ơn giản nhất ể triển khai nhưng cũng dễ bị tấn công nhất. Chính sách cho phép

cung cấp một mức ộ bảo mật tốt mà không quá hạn chế. Chính sách thận trọng

cung cấp mức ộ bảo mật cao hơn nhưng có thể ảnh hưởng ến tính khả dụng của hệ

thống. Chính sách hoang tưởng cung cấp mức ộ bảo mật cao nhất nhưng cũng rất khó sử dụng. lOMoARcPSD| 10435767

Chọn loại chính sách bảo mật phù hợp phụ thuộc vào nhiều yếu tố, bao gồm mức ộ

rủi ro mà tổ chức phải ối mặt, mức ộ bảo mật cần thiết và chi phí triển khai và duy trì chính sách.

g) Bảo mật cơ bản tại nơi làm việc

Các quy tắc này nhằm bảo vệ quyền riêng tư của nhân viên và ảm bảo rằng thông

tin cá nhân của họ ược sử dụng một cách hợp pháp và có trách nhiệm. Các quy tắc

cụ thể ược liệt kê như sau:

- Thông báo cho nhân viên về những gì bạn thu thập, tại sao và bạn sẽ làm gì

với nó. Điều này bao gồm việc liệt kê tất cả các loại thông tin cá nhân mà

bạn thu thập từ nhân viên, chẳng hạn như tên, ịa chỉ, thông tin liên hệ, thông

tin sức khỏe, v.v. Bạn cũng nên giải thích lý do tại sao bạn thu thập thông tin

này và cách bạn sẽ sử dụng nó.

- Giữ thông tin cá nhân của nhân viên chính xác, ầy ủ và cập nhật. Bạn nên có

quy trình ể cập nhật thông tin cá nhân của nhân viên khi có thay ổi.

- Giới hạn việc thu thập thông tin và thu thập thông tin bằng các phương tiện

hợp pháp và công bằng. Bạn chỉ nên thu thập thông tin cá nhân cần thiết cho

các mục ích kinh doanh hợp pháp.

- Thông báo cho nhân viên về khả năng thu thập, sử dụng và tiết lộ thông tin

cá nhân. Bạn nên cung cấp cho nhân viên thông tin về cách họ có thể truy

cập và sửa ổi thông tin cá nhân của họ.

- Giữ thông tin cá nhân của nhân viên an toàn. Bạn nên có các biện pháp bảo

mật thích hợp ể bảo vệ thông tin cá nhân của nhân viên khỏi bị truy cập trái

phép hoặc bị sử dụng sai mục ích.

Các quy tắc bảo mật cơ bản tại nơi làm việc là quan trọng ể bảo vệ quyền riêng tư

của nhân viên và ảm bảo rằng họ cảm thấy thoải mái khi làm việc cho công ty của bạn.

h) Các bước tạo và triển khai chính sách bảo mật Bước 1: Thực hiện ánh giá rủi ro

Bước ầu tiên là xác ịnh các rủi ro ối với tài sản của tổ chức. Điều này có thể ược

thực hiện thông qua ánh giá rủi ro, trong ó các chuyên gia sẽ xem xét các tài sản

của tổ chức, các mối e dọa ối với các tài sản ó và khả năng xảy ra của các mối e dọa ó. lOMoARcPSD| 10435767

Bước 2: Học hỏi từ các hướng dẫn tiêu chuẩn và các tổ chức khác

Sau khi xác ịnh các rủi ro, tổ chức có thể học hỏi từ các hướng dẫn tiêu chuẩn và

các tổ chức khác ể phát triển các chính sách bảo mật phù hợp. Các hướng dẫn tiêu

chuẩn phổ biến bao gồm ISO/IEC 27001 và NIST SP 800-53.

Bước 3: Bao gồm cấp quản lý cao cấp và tất cả nhân viên khác trong quá trình

phát triển chính sách

Cấp quản lý cao cấp và tất cả nhân viên khác trong tổ chức nên ược bao gồm trong

quá trình phát triển chính sách. Điều này sẽ giúp ảm bảo rằng chính sách ược hỗ

trợ và thực thi hiệu quả.

Bước 4: Đặt ra các hình phạt rõ ràng và thực thi chúng

Các chính sách bảo mật phải có các hình phạt rõ ràng cho những vi phạm. Điều

này sẽ giúp ảm bảo rằng các nhân viên tuân thủ các chính sách.

Bước 5: Tạo phiên bản cuối cùng có sẵn cho tất cả nhân viên trong tổ chức

Phiên bản cuối cùng của chính sách bảo mật phải có sẵn cho tất cả nhân viên trong

tổ chức. Điều này sẽ giúp ảm bảo rằng tất cả nhân viên ều biết về các chính sách và cách tuân thủ chúng.

Bước 6: Đảm bảo rằng tất cả thành viên trong nhóm của bạn ọc, ký và hiểu chính sách

Tất cả các thành viên trong tổ chức phải ọc, ký và hiểu chính sách bảo mật. Điều

này sẽ giúp ảm bảo rằng tất cả nhân viên ều tuân thủ các chính sách.

Bước 7: Triển khai các công cụ ể thực thi chính sách

Các công cụ có thể ược triển khai ể giúp thực thi chính sách bảo mật. Các công cụ

này có thể bao gồm các hệ thống kiểm soát truy cập, hệ thống phát hiện xâm nhập và hệ thống báo cáo.

Bước 8: Đào tạo nhân viên của bạn và giáo dục họ về chính sách

Nhân viên của bạn cần ược ào tạo và giáo dục về chính sách bảo mật. Điều này sẽ

giúp họ hiểu cách tuân thủ các chính sách và cách bảo vệ tài sản của tổ chức. lOMoARcPSD| 10435767

Bước 9: Đánh giá và cập nhật chính sách bảo mật thường xuyên

Chính sách bảo mật cần ược ánh giá và cập nhật thường xuyên ể ảm bảo rằng

chúng vẫn phù hợp với các rủi ro và nhu cầu của tổ chức.

Ngoài ra, ta cũng có thông tin về nhóm phát triển chính sách bảo mật. Nhóm này

thường bao gồm các thành viên từ nhóm bảo mật thông tin, nhân viên kỹ thuật, cố

vấn pháp lý, nhân viên nhân sự, nhóm kiểm toán và tuân thủ và các nhóm người dùng.

i) Tác ộng pháp lý của việc thực thi chính sách bảo mật Tác

ộng về mặt nhân sự

- Bộ phận nhân sự chịu trách nhiệm làm cho nhân viên nhận thức ược các

chính sách bảo mật và ào tạo họ về các thực tiễn tốt nhất ược xác ịnh trong chính sách.

- Bộ phận nhân sự làm việc với ban quản lý ể giám sát việc thực thi chính sách

và giải quyết bất kỳ vấn ề vi phạm chính sách nào. Tác ộng về mặt pháp lý

- Các chính sách bảo mật doanh nghiệp nên ược phát triển có tham khảo ý

kiến của các chuyên gia pháp lý và phải tuân thủ luật pháp ịa phương có liên quan.

- Việc thực thi chính sách bảo mật có thể vi phạm quyền của người dùng nếu

không ược thực hiện một cách hợp pháp. Ví dụ: việc theo dõi nhân viên mà

không có sự ồng ý của họ có thể vi phạm quyền riêng tư của họ.

Các tổ chức cần ảm bảo rằng các chính sách bảo mật của họ tuân thủ luật pháp ịa

phương và ược thực thi một cách hợp pháp ể tránh các vấn ề pháp lý tiềm ẩn. j) An ninh vật lý

An ninh vật lý là lớp bảo vệ ầu tiên của một tổ chức, giúp bảo vệ các tài sản của tổ

chức khỏi các mối e dọa từ môi trường và con người. Một số mối e dọa an ninh vật lý phổ biến, bao gồm:

- Mối e dọa từ môi trường: lũ lụt, hỏa hoạn, ộng ất, bụi, v.v.

- Mối e dọa do con người gây ra: gián iệp, phá hoại, trộm cắp, chiến tranh, nổ mìn, v.v. lOMoARcPSD| 10435767

An ninh vật lý giúp ngăn chặn các truy cập trái phép vào các tài nguyên hệ thống,

ngăn chặn việc can thiệp hoặc ánh cắp dữ liệu từ các hệ thống máy tính, bảo vệ

nhân viên khỏi các cuộc tấn công kỹ thuật xã hội và ngăn chặn các hành vi phá

hoại. Dưới ây là một số ví dụ về các biện pháp an ninh vật lý có thể ược áp dụng ể bảo vệ một tổ chức:

- Kiểm soát truy cập vật lý: sử dụng cổng, hàng rào, chốt bảo vệ, hệ thống

nhận dạng, v.v. ể kiểm soát ai có thể vào và ra khỏi một khu vực.

- Giám sát video: sử dụng camera ể giám sát các khu vực nhạy cảm.

- An ninh nhân viên: ào tạo nhân viên về cách nhận biết và báo cáo các mối e dọa an ninh.

- An ninh vật chất: sử dụng vật liệu và thiết bị chống trộm.

- An ninh vật lý là một thành phần quan trọng của bất kỳ chương trình bảo

mật nào. Bằng cách thực hiện các biện pháp an ninh vật lý thích hợp, các tổ

chức có thể giảm thiểu rủi ro bị tấn công và bảo vệ các tài sản của mình.

k) Kiểm soát an ninh vật lý

Một số biện pháp kiểm soát an ninh vật lý phổ biến, bao gồm:

- Các biện pháp an ninh bên ngoài: Các biện pháp này nhằm ngăn chặn kẻ

xâm nhập tiếp cận cơ sở vật chất của tổ chức. Chúng bao gồm hàng rào,

tường, cổng, bảo vệ, báo ộng, camera CCTV, hệ thống xâm nhập, nút nhấn

khẩn cấp, báo ộng trộm, thanh chắn cửa sổ và cửa, khóa chết, v.v.

- Các biện pháp an ninh tại khu vực tiếp tân: Các biện pháp này nhằm bảo

vệ các tài liệu và tài sản quan trọng trong khu vực tiếp tân. Chúng bao gồm

khóa các tài liệu và tài sản quan trọng, khóa thiết bị khi không sử dụng.

- Các biện pháp an ninh tại khu vực máy chủ và máy trạm: Các biện pháp

này nhằm bảo vệ các máy chủ và máy trạm của tổ chức. Chúng bao gồm

khóa các máy tính khi không sử dụng, tắt hoặc tránh sử dụng phương tiện

tháo rời và ổ DVD-ROM, lắp ặt camera CCTV, thiết kế bố cục máy trạm.

- Các biện pháp an ninh ối với các thiết bị khác như fax, modem và

phương tiện tháo rời: Các biện pháp này nhằm bảo vệ các thiết bị khác như

fax, modem và phương tiện tháo rời. Chúng bao gồm khóa các máy fax khi

không sử dụng, lưu trữ các bản fax thu ược úng cách, tắt chế ộ trả lời tự ộng

cho modem, không ặt phương tiện tháo rời ở những nơi công cộng và phá

hủy vật lý phương tiện tháo rời bị hỏng. lOMoARcPSD| 10435767

- Các biện pháp kiểm soát truy cập: Các biện pháp này nhằm kiểm soát ai

có thể truy cập vào cơ sở vật chất của tổ chức. Chúng bao gồm phân tách các

khu vực làm việc, triển khai các biện pháp kiểm soát truy cập sinh trắc học

(như nhận dạng vân tay, quét võng mạc, quét mống mắt, nhận dạng cấu trúc

tĩnh mạch, nhận dạng khuôn mặt, nhận dạng giọng nói), thẻ vào cửa, bẫy

người, thủ tục ăng ký giáo sư, thẻ nhận dạng, v.v.

- Bảo trì thiết bị máy tính: Các biện pháp này nhằm bảo vệ các thiết bị máy

tính của tổ chức khỏi bị hư hỏng hoặc mất mát. Chúng bao gồm chỉ ịnh một

người ể phụ trách bảo trì thiết bị máy tính, thường xuyên kiểm tra tất cả các

dây cáp truyền dữ liệu, bảo vệ dây cáp bằng cáp bọc kim loại, không ể bất kỳ

dây nào bị lộ ra ngoài.

- Nghe lén: Các biện pháp này nhằm ngăn chặn kẻ xâm nhập nghe lén các

cuộc trò chuyện hoặc thông tin nhạy cảm khác. Chúng bao gồm kiểm tra

thường xuyên tất cả các dây cáp truyền dữ liệu, bảo vệ dây cáp bằng cáp bọc

kim loại, không ể bất kỳ dây nào bị lộ ra ngoài.

- Kiểm soát môi trường: Các biện pháp này nhằm bảo vệ các thiết bị và tài

sản của tổ chức khỏi bị hư hỏng do thời tiết, cháy nổ, v.v. Chúng bao gồm ộ

ẩm và iều hòa không khí, HVAC, dập lửa, chắn nhiễu iện từ và các dãy nóng và lạnh.

l) Quản lý sự cố an ninh mạng

Quy trình này bao gồm các bước sau:

- Phát hiện và phân loại: Bước ầu tiên là phát hiện sự cố an ninh mạng. Điều

này có thể ược thực hiện thông qua các biện pháp giám sát, chẳng hạn như

hệ thống giám sát an ninh mạng (SIEM), hệ thống quản lý sự kiện bảo mật

(SIEM), hoặc thông qua các báo cáo của nhân viên. Sau khi phát hiện sự cố,

cần phân loại sự cố theo mức ộ nghiêm trọng ể xác ịnh ưu tiên xử lý.

- Phân tích và iều tra: Bước tiếp theo là phân tích và iều tra sự cố. Mục ích của

bước này là xác ịnh nguyên nhân gây ra sự cố, phạm vi ảnh hưởng của sự cố,

và các dữ liệu, tài sản bị ảnh hưởng.

- Phản ứng: Bước này là thực hiện các biện pháp ể ứng phó với sự cố. Các

biện pháp này có thể bao gồm ngăn chặn sự cố lây lan, thu thập bằng chứng,

khôi phục hệ thống, và thông báo cho các bên liên quan.

- Khắc phục: Bước cuối cùng là khắc phục sự cố. Mục ích của bước này là

ngăn chặn sự cố tái diễn. lOMoARcPSD| 10435767

Quy trình quản lý sự cố an ninh mạng ược chia thành các giai oạn chính sau:

- Giai oạn 1: Phát hiện và phân loại

- Giai oạn 2: Phân tích và iều tra - Giai oạn 3: Phản ứng - Giai oạn 4: Khắc phục

Mỗi giai oạn trong quy trình này ều có vai trò quan trọng trong việc ảm bảo hiệu

quả xử lý sự cố an ninh mạng. Các tổ chức cần xây dựng và triển khai quy trình

quản lý sự cố hiệu quả ể có thể kịp thời phát hiện, xử lý và ngăn chặn các sự cố an ninh mạng.

m) Quy trình quản lý sự cố

Quy trình này bao gồm 7 bước chính:

- Chuẩn bị cho sự cố: Bước này bao gồm việc xây dựng kế hoạch, chính sách

và quy trình quản lý sự cố, ồng thời ào tạo nhân viên về các quy trình này.

- Phát hiện và phân tích: Bước này bao gồm việc phát hiện sự cố, phân tích

nguyên nhân và phạm vi của sự cố.

- Phân loại và ưu tiên: Bước này bao gồm việc phân loại mức ộ nghiêm trọng

của sự cố và ưu tiên các sự cố cần ược xử lý trước.

- Thông báo: Bước này bao gồm việc thông báo cho các bên liên quan về sự

cố, bao gồm khách hàng, nhân viên và các cơ quan chức năng.

- Kiềm chế và ứng phó: Bước này bao gồm việc thực hiện các biện pháp ể

ngăn chặn sự cố lan rộng và gây thiệt hại thêm.

- Điều tra pháp y: Bước này bao gồm việc iều tra nguyên nhân gốc rễ của sự

cố ể ngăn chặn sự cố tái diễn.

- Xóa bỏ và phục hồi: Bước này bao gồm việc xóa bỏ tác hại của sự cố và

khôi phục hệ thống hoạt ộng bình thường.

n) Trách nhiệm của nhóm ứng phó sự cố

- Quản lý các vấn ề bảo mật bằng cách tiếp cận chủ ộng ối với các lỗ hổng bảo

mật của khách hàng và bằng cách áp ứng hiệu quả với các sự cố bảo mật thông tin tiềm ẩn.

- Cung cấp một iểm liên hệ duy nhất ể báo cáo các sự cố bảo mật và vấn ề.

- Xây dựng hoặc xem xét lại các quy trình và thủ tục cần phải tuân theo trong

phản ứng với một sự cố. lOMoARcPSD| 10435767

- Quản lý phản ứng với một sự cố và ảm bảo rằng tất cả các thủ tục ược tuân

theo úng cách ể giảm thiểu và kiểm soát thiệt hại.

- Xác ịnh và phân tích những gì ã xảy ra trong một sự cố, bao gồm tác ộng và

mối e dọa, ồng thời thiết lập mối quan hệ với cơ quan thực thi pháp luật ịa

phương, cơ quan chính phủ, ối tác chính và nhà cung cấp.

o) Đánh giá lỗ hổng bảo mật

Đánh giá lỗ hổng bảo mật là quá trình kiểm tra, tìm tòi, nhận diện các lỗ hổng bảo

mật của hệ thống và ứng dụng. Các hệ thống và ứng dụng ược kiểm tra ể nhận ịnh

tính hiệu quả của các tầng bảo mật hiện thời trong việc chống lại các tấn công và lạm dụng.

Mục ích của việc ánh giá lỗ hổng bảo mật ược sử dụng ể:

- Xác ịnh các lỗ hổng bảo mật có thể bị khai thác

- Đánh giá hiệu quả của các biện pháp bảo mật hiện tại - Xây dựng kế hoạch

khắc phục các lỗ hổng bảo mật p) Các loại ánh giá lỗ hổng bảo mật Đánh

giá lỗ hổng thành năm loại chính:

- Active assessment: Sử dụng máy quét mạng ể tìm máy chủ, dịch vụ và lỗ hổng.

- Passive assessment: Sử dụng kỹ thuật sniffer ể tìm ra các hệ thống hoạt ộng,

dịch vụ mạng, ứng dụng và lỗ hổng hiện diện.

- Host-based assessment: Xác ịnh các lỗ hổng trong một máy trạm hoặc máy chủ cụ thể.

- Network assessment: Xác ịnh các cuộc tấn công mạng tiềm ẩn có thể xảy ra

trên hệ thống của tổ chức.

- Internal assessment: Sử dụng kỹ thuật quét cơ sở hạ tầng nội bộ ể tìm ra các lỗ hổng và khai thác.

Mỗi loại ánh giá lỗ hổng có những ưu iểm và nhược iểm riêng. Active assessment

có thể cung cấp ộ phủ rộng hơn, nhưng nó cũng có thể gây ra sự gián oạn cho hệ

thống. Passive assessment ít gây gián oạn hơn, nhưng nó có thể không phát hiện ra

tất cả các lỗ hổng. Host-based assessment có thể cung cấp ộ chính xác cao hơn,

nhưng nó có thể không phát hiện ra các lỗ hổng liên quan ến mạng. Network

assessment có thể cung cấp cái nhìn tổng quan về các lỗ hổng bảo mật, nhưng nó

có thể không phát hiện ra các lỗ hổng cụ thể. Internal assessment có thể cung cấp ộ lOMoARcPSD| 10435767

sâu chi tiết hơn, nhưng nó có thể khó thực hiện hơn. Chọn loại ánh giá lỗ hổng nào

phụ thuộc vào các yêu cầu cụ thể của tổ chức.

q) Quy trình ánh giá lỗ hổng mạng

Quy trình này ược chia thành ba giai oạn:

- Giai oạn 1: Thu thập dữ liệu: Trong giai oạn này, người ánh giá sẽ thu

thập thông tin về mạng, bao gồm các tài liệu liên quan ến an ninh mạng, luật

và quy trình liên quan ến ánh giá lỗ hổng mạng, và danh sách các lỗ hổng ã

ược phát hiện trước ó.

- Giai oạn 2: Xác ịnh: Trong giai oạn này, người ánh giá sẽ thực hiện các

cuộc phỏng vấn với khách hàng và nhân viên liên quan ến thiết kế, quản trị

hệ thống, và xác ịnh thông tin kỹ thuật về tất cả các thành phần mạng. Người

ánh giá cũng sẽ xác ịnh các tiêu chuẩn ngành mà hệ thống bảo mật mạng tuân thủ.

- Giai oạn 3: Phân tích: Trong giai oạn này, người ánh giá sẽ phân tích các

kết quả của các cuộc phỏng vấn, thông tin kỹ thuật thu thập ược, và danh

sách các lỗ hổng ã ược phát hiện trước ó. Người ánh giá cũng sẽ phân tích

hiệu quả của các biện pháp kiểm soát bảo mật hiện tại và xác ịnh các lỗ hổng bảo mật và rủi ro.

- Giai oạn 4: Đánh giá mức ộ nghiêm trọng: Trong giai oạn này, người ánh

giá sẽ ánh giá mức ộ nghiêm trọng của các lỗ hổng ã ược xác ịnh. Mức ộ

nghiêm trọng của một lỗ hổng ược xác ịnh dựa trên các yếu tố như: Khả

năng khai thác lỗ hổng, Ảnh hưởng của việc khai thác lỗ hổng, Khả năng phát hiện lỗ hổng,...

- Giai oạn 5: Trình bày báo cáo: Trong giai oạn này, người ánh giá sẽ trình

bày báo cáo về kết quả của ánh giá. Báo cáo sẽ bao gồm các thông tin sau:

Danh sách các lỗ hổng ã ược xác ịnh, Mức ộ nghiêm trọng của các lỗ hổng,

Khuyến nghị về cách khắc phục các lỗ hổng,...

r) Nghiên cứu lỗ hổng bảo mật

Quá trình này bao gồm việc tìm kiếm các lỗ hổng và sai sót trong thiết kế có thể

khiến hệ iều hành và ứng dụng của nó bị tấn công hoặc lạm dụng. Clỗ hổng bảo

mật ược phân loại dựa trên mức ộ nghiêm trọng (thấp, trung bình hoặc cao) và

phạm vi khai thác (nội bộ hoặc từ xa).

Một quản trị viên cần nghiên cứu lỗ hổng bảo mật: lOMoARcPSD| 10435767

- Để thu thập thông tin về xu hướng bảo mật, mối e dọa và tấn công,

- Để tìm ra iểm yếu, cảnh báo quản trị viên mạng trước khi xảy ra tấn công mạng,

- Để biết cách khôi phục sau một cuộc tấn công mạng, - Để có thông tin giúp

ngăn chặn các vấn ề bảo mật. 1.15)

KIỂM THỬ XÂM NHẬP

a) Kiểm thử thâm nhập là gì?

Kiểm thử xâm nhập là một phương pháp ánh giá bảo mật của hệ thống thông tin

hoặc mạng bằng cách mô phỏng một cuộc tấn công ể tìm ra các lỗ hổng mà một kẻ

tấn công có thể khai thác. Quy trình kiểm thử xâm nhập bao gồm bốn bước:

- Tiền kiểm tra: Trong bước này, chuyên gia kiểm thử xâm nhập sẽ thu thập

thông tin về hệ thống thông tin hoặc mạng cần kiểm tra, bao gồm kiến trúc

hệ thống, cấu hình mạng, các ứng dụng ang chạy, v.v.

- Phân tích hệ thống: Trong bước này, chuyên gia kiểm thử xâm nhập sẽ

phân tích hệ thống ể xác ịnh các lỗ hổng tiềm ẩn. Các lỗ hổng này có thể bao

gồm các lỗ hổng trong thiết kế hệ thống, các lỗi kỹ thuật hoặc các cài ặt không an toàn.

- Tấn công hệ thống: Trong bước này, chuyên gia kiểm thử xâm nhập sẽ cố

gắng khai thác các lỗ hổng ã xác ịnh ể xâm nhập vào hệ thống.

- Tài liệu và báo cáo: Trong bước này, chuyên gia kiểm thử xâm nhập sẽ lập

báo cáo tổng hợp về kết quả kiểm tra, bao gồm danh sách các lỗ hổng ã tìm

thấy, mức ộ nghiêm trọng của các lỗ hổng và ề xuất cách khắc phục các lỗ hổng.

b) Tại sao lại cần kiểm thử thâm nhập?

- Xác ịnh các mối e dọa ối với tài sản thông tin của tổ chức: Kiểm tra xâm

nhập có thể giúp xác ịnh các lỗ hổng bảo mật mà kẻ tấn công có thể khai

thác. Điều này giúp tổ chức hiểu rõ hơn về những mối e dọa mà họ ang phải

ối mặt và ưa ra các biện pháp khắc phục phù hợp.

- Giảm chi phí bảo mật: Kiểm tra xâm nhập có thể giúp giảm chi phí bảo

mật bằng cách xác ịnh và khắc phục các lỗ hổng bảo mật trước khi chúng bị

kẻ tấn công khai thác. Điều này có thể giúp tổ chức tiết kiệm tiền cho các

biện pháp bảo mật bổ sung, chẳng hạn như bảo hiểm bảo mật.

- Tăng lợi nhuận ầu tư bảo mật (ROSI): Kiểm tra xâm nhập có thể giúp

tăng lợi nhuận ầu tư bảo mật (ROSI) bằng cách xác ịnh và khắc phục các lỗ lOMoARcPSD| 10435767

hổng bảo mật trước khi chúng gây ra thiệt hại. Điều này có thể giúp tổ chức

tiết kiệm tiền bằng cách giảm chi phí khắc phục sự cố bảo mật và bồi thường thiệt hại.

- Cung cấp sự ảm bảo với ánh giá toàn diện về bảo mật của tổ chức: Kiểm

tra xâm nhập có thể cung cấp sự ảm bảo cho tổ chức rằng hệ thống mạng và

ứng dụng của họ ược bảo vệ khỏi các mối e dọa. Điều này có thể giúp tổ

chức cải thiện lòng tin của khách hàng và ối tác.

- Nhận và duy trì chứng nhận theo quy ịnh: Một số quy ịnh yêu cầu các tổ

chức thực hiện kiểm tra xâm nhập ịnh kỳ. Việc áp ứng các yêu cầu này có

thể giúp tổ chức tránh bị phạt và duy trì danh tiếng của mình.

- Tuân thủ các thực tiễn tốt nhất về bảo mật: Kiểm tra xâm nhập có thể

giúp tổ chức tuân thủ các thực tiễn tốt nhất về bảo mật. Điều này có thể giúp

tổ chức giảm thiểu rủi ro bảo mật và cải thiện hình ảnh của họ với các bên liên quan.

c) Các loại kiểm thử thâm nhập

Các loại kiểm tra thâm nhập ược phân loại dựa trên mức ộ hiểu biết mà người kiểm

tra có về cơ sở hạ tầng cần kiểm tra.

- Black box testing là hình thức kiểm tra thâm nhập mà người kiểm tra không

có bất kỳ kiến thức nào về cơ sở hạ tầng cần kiểm tra. Người kiểm tra sẽ bắt

ầu từ ầu và cố gắng tìm ra các lỗ hổng bảo mật bằng cách sử dụng các kỹ

thuật như quét lỗ hổng và khai thác.

- White box testing là hình thức kiểm tra thâm nhập mà người kiểm tra có

kiến thức ầy ủ về cơ sở hạ tầng cần kiểm tra. Điều này bao gồm kiến thức về

mã nguồn, cấu hình hệ thống và kiến trúc mạng. Người kiểm tra sẽ sử dụng

kiến thức này ể tìm ra các lỗ hổng bảo mật mà người kiểm tra black box không thể tìm thấy.

- Grey box testing là sự kết hợp giữa black box testing và white box testing.

Người kiểm tra sẽ có một số kiến thức về cơ sở hạ tầng cần kiểm tra, nhưng không phải là tất cả.

Ngoài ra, kiểm tra thâm nhập cũng có thể ược phân loại dựa trên mức ộ tương tác

giữa người kiểm tra và chủ sở hữu cơ sở hạ tầng. lOMoARcPSD| 10435767

- Blind testing là hình thức kiểm tra thâm nhập mà người kiểm tra không

tương tác với chủ sở hữu cơ sở hạ tầng. Người kiểm tra sẽ thực hiện kiểm tra

và sau ó báo cáo kết quả cho chủ sở hữu.

- Double blind testing là hình thức kiểm tra thâm nhập mà cả người kiểm tra

và chủ sở hữu cơ sở hạ tầng ều không biết nhau. Người kiểm tra thực hiện

kiểm tra và sau ó báo cáo kết quả cho một bên thứ ba, người sẽ báo cáo kết quả cho cả hai bên.

d) Các giai oạn kiểm thử xâm nhập

Kiểm thử xâm nhập ược chia thành ba giai oạn:

- Giai oạn trước tấn công: Giai oạn này bao gồm việc lập kế hoạch và chuẩn

bị cho cuộc tấn công. Các hoạt ộng trong giai oạn này bao gồm việc thu thập

thông tin về mục tiêu, thiết kế phương pháp luận và xác ịnh các lỗ hổng tiềm ẩn.

- Giai oạn tấn công: Giai oạn này bao gồm việc thực hiện các cuộc tấn công

vào hệ thống mục tiêu. Các hoạt ộng trong giai oạn này bao gồm việc xâm

nhập vào ranh giới mạng, thu thập thông tin mạng, mở rộng ặc quyền và thực thi các tác nhân.

- Giai oạn sau tấn công: Giai oạn này bao gồm việc báo cáo các lỗ hổng ược

tìm thấy và thực hiện các biện pháp khắc phục. Các hoạt ộng trong giai oạn

này bao gồm việc ghi lại các hoạt ộng tấn công, xác ịnh các lỗ hổng và ề

xuất các biện pháp khắc phục.

e) Phương pháp kiểm thử bảo mật

Phương pháp kiểm thử bảo mật là một cách tiếp cận có hệ thống ể phát hiện và xác

minh các lỗ hổng trong các cơ chế bảo mật của hệ thống thông tin. Điều này cho

phép quản trị viên áp dụng các biện pháp kiểm soát bảo mật phù hợp ể bảo vệ dữ

liệu quan trọng và chức năng kinh doanh. Các ví dụ về phương pháp kiểm tra bảo mật:

- OWASP: Open Web Application Security Project (OWASP) là một dự án

bảo mật ứng dụng mã nguồn mở hỗ trợ các tổ chức trong việc mua, phát

triển và duy trì các công cụ phần mềm, ứng dụng phần mềm và tài liệu dựa

trên kiến thức về bảo mật ứng dụng web.

- OSSTMM: Open Source Security Testing Methodology Manual

(OSSTMM) là một phương pháp luận ược ánh giá ngang hàng ể thực hiện

các bài kiểm tra bảo mật chất lượng cao như kiểm tra phương pháp luận: lOMoARcPSD| 10435767

kiểm tra dữ liệu, kiểm soát gian lận và xã hội kỹ thuật, mức ộ kiểm soát

mạng máy tính, thiết bị không dây, thiết bị di ộng, bảo mật vật lý quyền truy

cập và các quy trình bảo mật khác nhau.

- ISSAF: Information Systems Security Assessment Framework (ISSAF) là

một dự án mã nguồn mở nhằm cung cấp sự hỗ trợ bảo mật cho các chuyên

gia. Sứ mệnh của ISSAF là "nghiên cứu, phát triển, xuất bản và thúc ẩy một

khuôn khổ ánh giá an ninh hệ thống thông tin hoàn chỉnh và thực tế ược chấp nhận rộng rãi."

- LPT: LPT Methodology là một khuôn khổ kiểm toán bảo mật hệ thống

thông tin toàn diện ược chấp nhận trong ngành của EC-Council. 1.16)

NGUYÊN TẮC TRUYỀN THÔNG TIN

TRONG GIAO THỨC TCP/IP lOMoARcPSD| 10435767 lOMoARcPSD| 10435767 lOMoARcPSD| 10435767 lOMoARcPSD| 10435767 lOMoARcPSD| 10435767