Preview text:

lOMoARcPSD|47892172

HỌC VIỆN KỸ THUẬT MẬT MÃ

KHOA AN TOÀN THÔNG TIN

¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯ MODULE THỰC HÀNH AN TOÀN MẠNG MÁY TÍNH BÀI THỰC HÀNH SỐ 07

TRIỂN KHAI HONEYNET SỬ DỤNG HONEYWALL

Người xây dựng bài thực hành: HÀ NỘI, 2021 lOMoARcPSD|47892172 MỤC LỤC

Mục lục. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .2

Thông tin chung về bài thực hành. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

Chuẩn bị bài thực hành. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4

Đối với giảng viên. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4

Đối với sinh viên. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4

THIẾT LẬP VÀ CẤU HÌNH HONEYNET. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.1. Mô tả. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.2. Chuẩn bị. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.3. Mô hình cài đặt. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

1.4. Các bước cài đặt. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .6

1.5. Thực hiện. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

1.5.1. Bước 1. Cài đặt máy ảo Honeywall. . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

1.5.2. Bước 2. Quản trị Honeywall. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10

1.5.3. Bước 3. Cài đặt Sebek client. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 11

1.5.4. Bước 4. Kịch bản tấn công 1: Tấn công dò quét cổng vào Honeypot. .13

1.5.5. Bước 5. Kịch bản dò quét lỗ hổng tới máy Honeypot sử dụng NESSUS 17

1.5.6. Bước 6. Kịch bản tấn công vào website có lỗ hổng trên máy Honeypot Linux 17 - 2 - lOMoARcPSD|47892172

THÔNG TIN CHUNG VỀ BÀI THỰC HÀNH

Tên bài thực hành: Triển khai Honeynet.

Học phần: An toàn mạng máy tính

Số lượng sinh viên cùng thực hiện:

Địa điểm thực hành: Phòng máy Yêu cầu:

Máy tính vật lý có cấu hình tối thiểu: RAM 4GB, 50 HDD

Yêu cầu kết nối mạng LAN: có

Yêu cầu kết nối mạng Internet: có

Yêu cầu khác: máy chiếu, bảng viết, bút/phấn viết bảng

Công cụ được cung cấp cùng tài liệu này: - 3 - lOMoARcPSD|47892172

CHUẨN BỊ BÀI THỰC HÀNH

Đối với giảng viên

Trước buổi học, giảng viên (người hướng dẫn thực hành) cần kiểm tra sự

phù hợp của điều kiện thực tế của phòng thực hành với các yêu cầu của bài thực hành.

Ngoài ra không đòi hỏi gì thêm. Đối với sinh viên

Trước khi bắt đầu thực hành, cần tạo các bản sao của máy ảo để sử dụng.

Đồng thời xác định vị trí lưu trữ các công cụ đã chỉ ra trong phần yêu cầu. - 4 - lOMoARcPSD|47892172

THIẾT LẬP VÀ CẤU HÌNH HONEYNET 1.1. Mô tả

Honeynet là hệ thống có nhiều tài nguyên thực gồm phần mềm, hệ điều hành

được kết nối thành mạng nhằm mục đích thu hút tấn công của tin tặc. Để làm được

việc này dự án Honeynet phát triển bộ phần mềm Honeywall giúp các đối tượng

làm về lĩnh vực an toàn thông tin cài đặt, thử nghiệm, phát triển hệ thống của mình hoàn chỉnh hơn.

Mục đích bài thực hành này giúp sinh viên hiểu được cách thức hoạt động

của một hệ thống Honeynet thông qua Honeywall. 1.2. Chuẩn bị

Máy tính cài đặt phần mềm ảo hóa Vmware v8 (bắt buộc).

01 máy ảo hệ điều hành Server 2003

01 máy ảo chạy Honeywall.

02 máy ảo hệ điều hành Windows 7.

Hệ điều hành Honeywall-roo-1.4

Phần mềm Sebek-Win32-3.0.5 Phần mềm Nmap

Trình duyệt Google Chrome

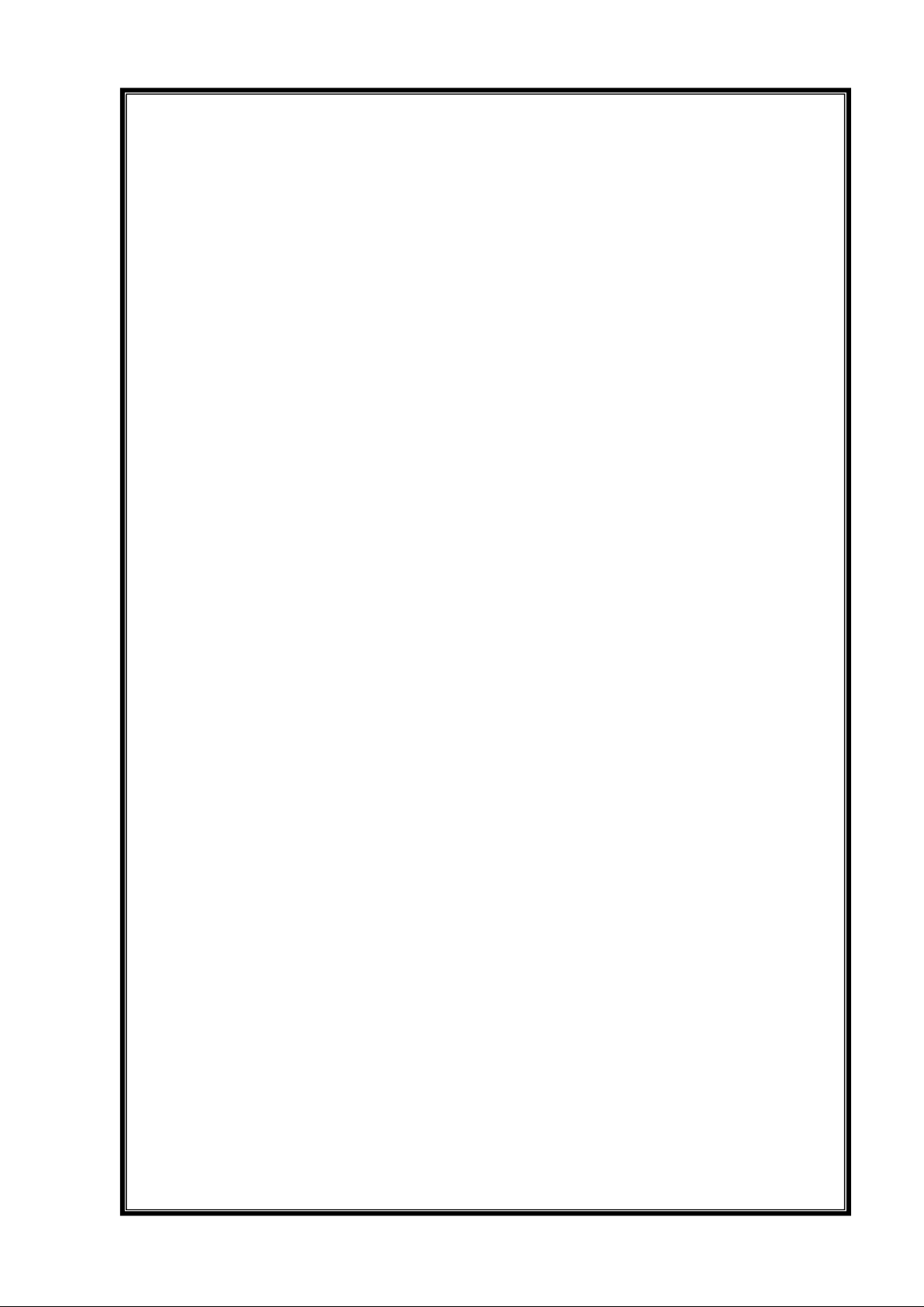

1.3. Mô hình cài đặt - 5 - lOMoARcPSD|47892172

1.4. Các bước cài đặt

- Cài máy ảo Honeywall từ phần mềm Honeywall-roo-1.4. Máy ảo này có

03 card mạng theo thứ tự sau:

Card mạng thứ nhất Eth0: Chế độ NAT kết nối Internet

Card mạng thứ hai Eth1: Chế độ Host-Only kết nối với Honeypot

Card mạng thứ ba Eth2: Chế độ Vmnet 2 kết nối máy quản lý

- Máy ảo Windows Server 2003 cài đặt Sebek client

- Máy ảo Windows 7-01 kết nối Honeywall để quản trị

- Máy ảo Windows 7-02 kết nối vào Host-Only để thực hiện tấn công 1.5. Thực hiện

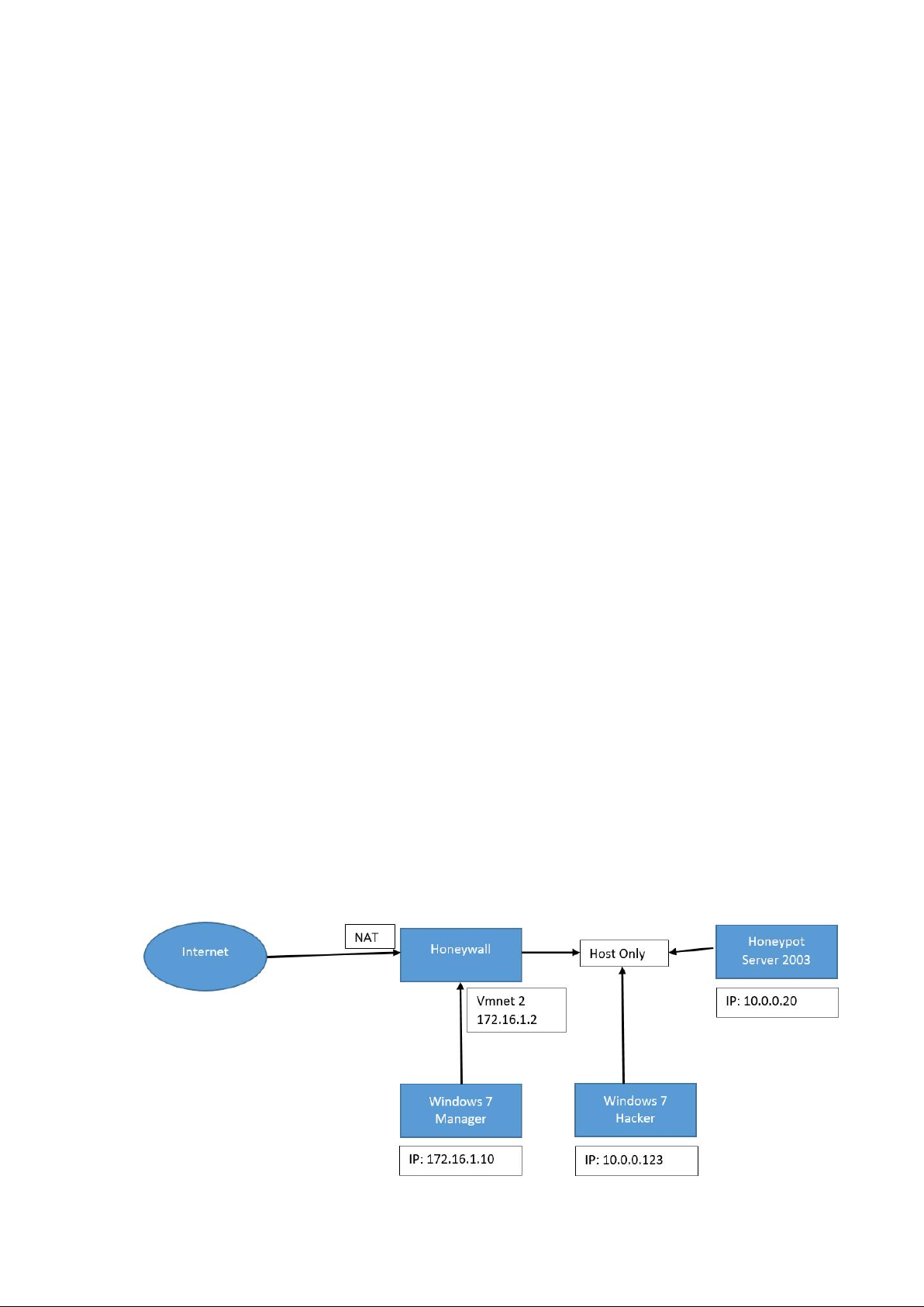

1.5.1. Bước 1. Cài đặt máy ảo Honeywall

Cho đĩa cài đặt honeywall-roo-1.4 vào máy ảo, cài đặt như hệ điều hành bình thường.

Quá trình cài đặt diễn ra bình thường. - 6 - lOMoARcPSD|47892172

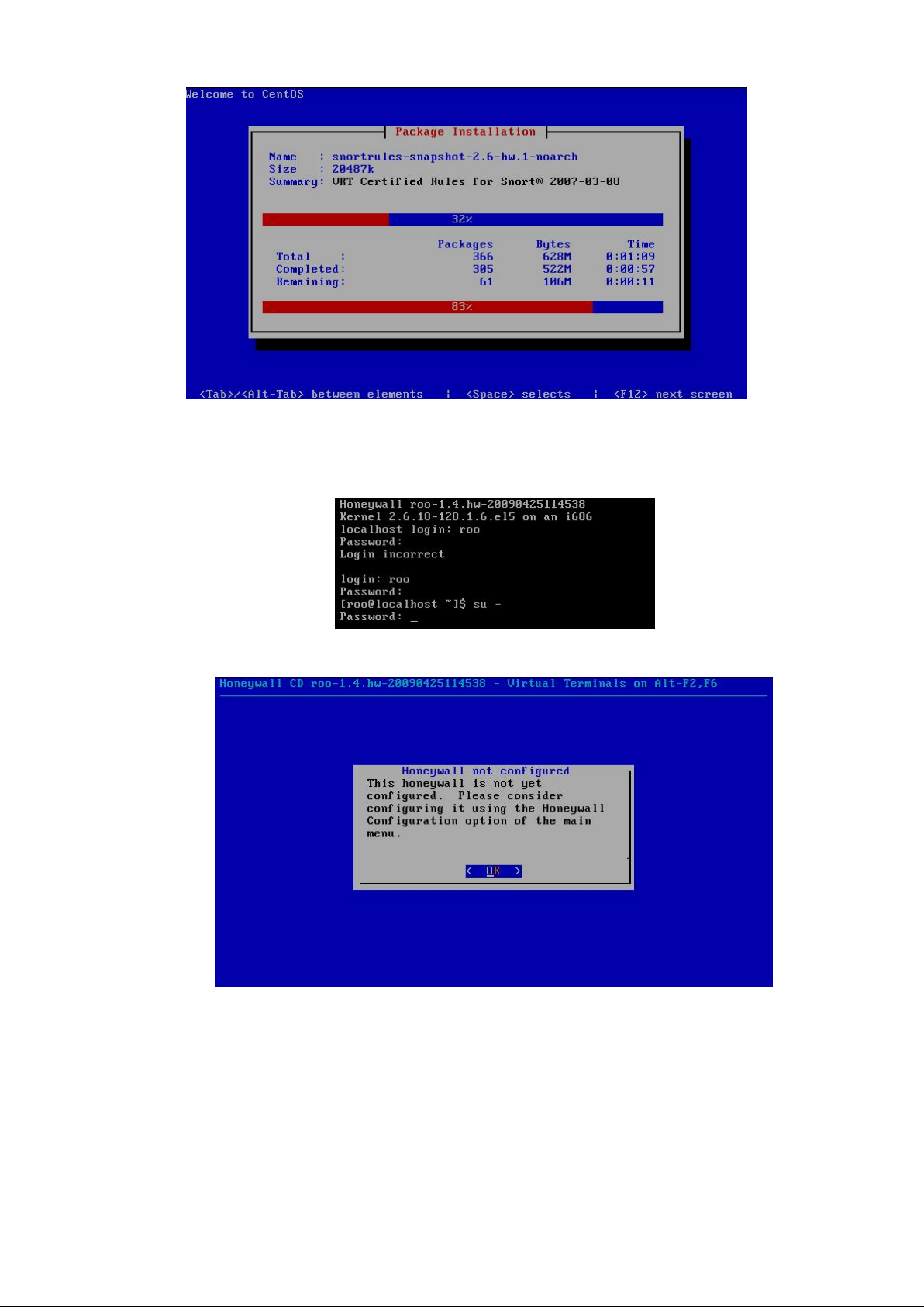

- Quá trình cài đặt xong. Đăng nhập với tài khoản roo – pass: honey

- Tiếp tục chuyển quyền quản trị sang tài khoản root – pass:

- Giao diện cấu hình bắt đầu: - Nhấn OK để tiếp tục - 7 - lOMoARcPSD|47892172

- Chọn Exit để thoát cấu hình bằng đồ họa.

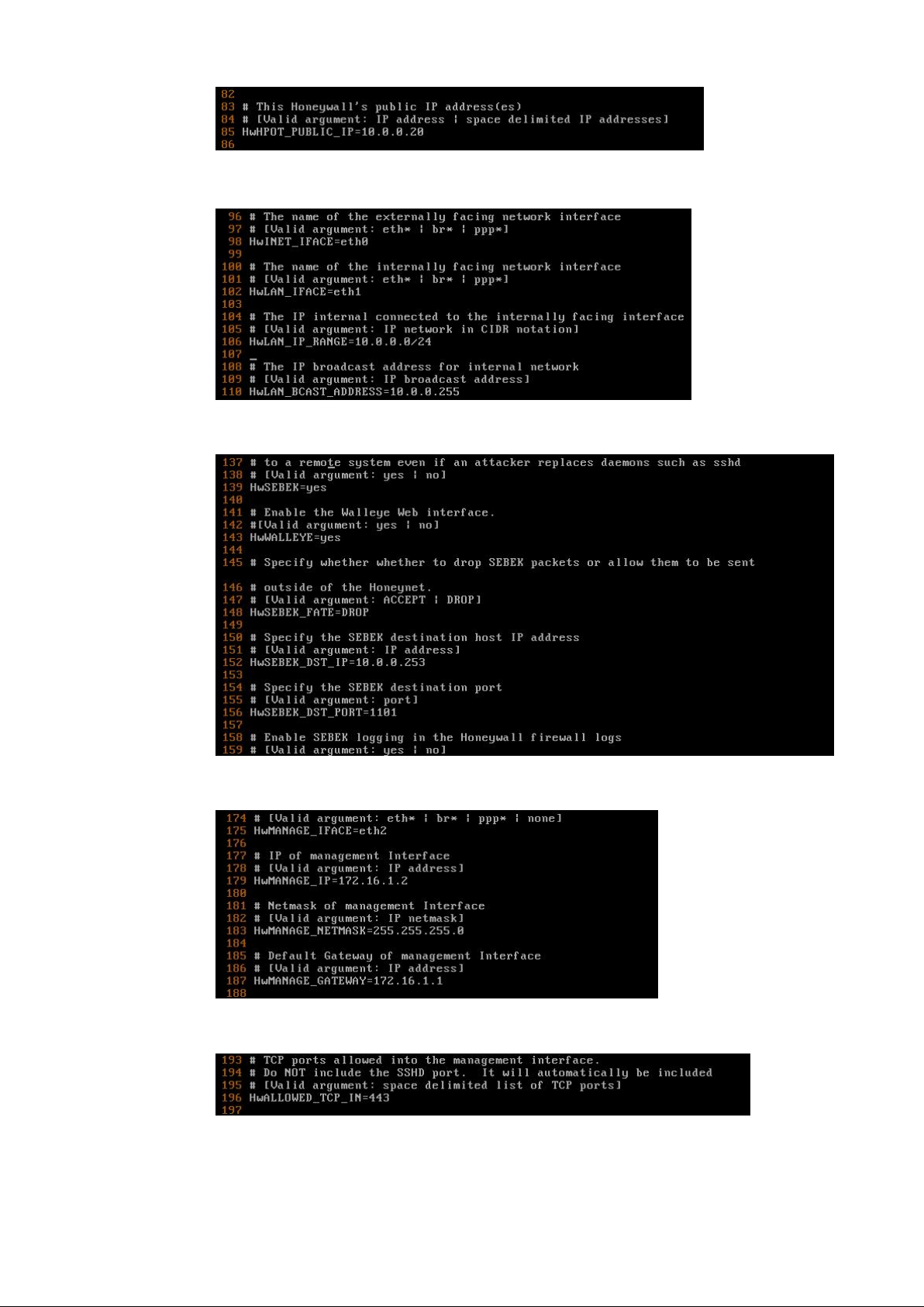

- Trở về giao diện dòng lệnh, sử dụng trình soạn thảo [vi] để chỉnh sửa

trong file cấu hình honeywall theo đường dẫn: /etc/honeywall.conf

- Chú ý: Sử dụng lệnh [:set nu] để hiển thị số thứ tự dòng.

- Dòng 44 chỉnh sửa như sau:

- Chú ý muốn chỉnh sửa nhấn phím i (insert) để chỉnh sửa.

- Dòng 68 đặt tên cho honeywall

- Dòng 76, đặt chế độ khởi động hệ điều hành

- Dòng 85, đặt IP cho Honeypot - 8 - lOMoARcPSD|47892172

- Kiểm tra lại thông tin của card mạng

- Chú ý các dòng 139, 152, 156 như hình sau:

- Cấu hình IP cho giao diện quản trị dòng 179

- Định nghĩa cổng cho ứng dụng quản lý:

Thoát và lưu cấu hình tệp tin honeywall.conf (nhấn phím ESC, sau đó nhấn phím :x) - 9 - lOMoARcPSD|47892172

- Load lại cấu hình cho honeywall bằng lệnh sau:

#/usr/local/bin/hwctl –s –p /etc/honeywall.conf

Kết thúc quá trình cài đặt và cấu hình trên Honeywall.

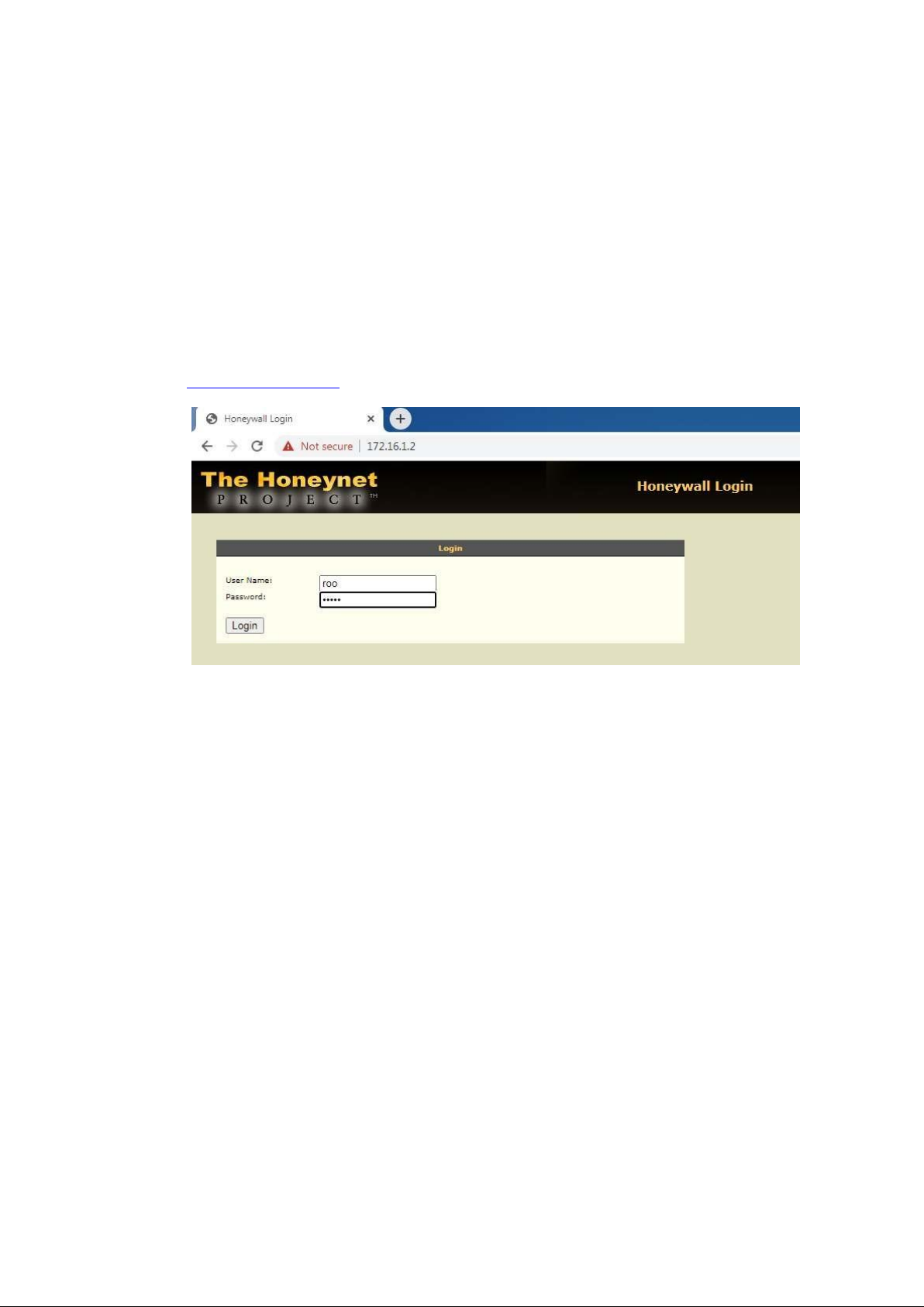

1.5.2. Bước 2. Quản trị Honeywall

Để quản trị Honeywall từ máy Windows 7-01 có card mạng Vmnet2, sử

dụng trình duyệt Google Chrome truy cập vào IP quản trị như đã khai báo ở trên theo đường dẫn: https://172.16.1.2

Lần đầu đăng nhập web quản trị với tài khoản: User Name: roo Password: honey

Sau khi đăng nhập thành công hệ thống yêu cầu thay đổi mật khẩu cho tài khoản này.

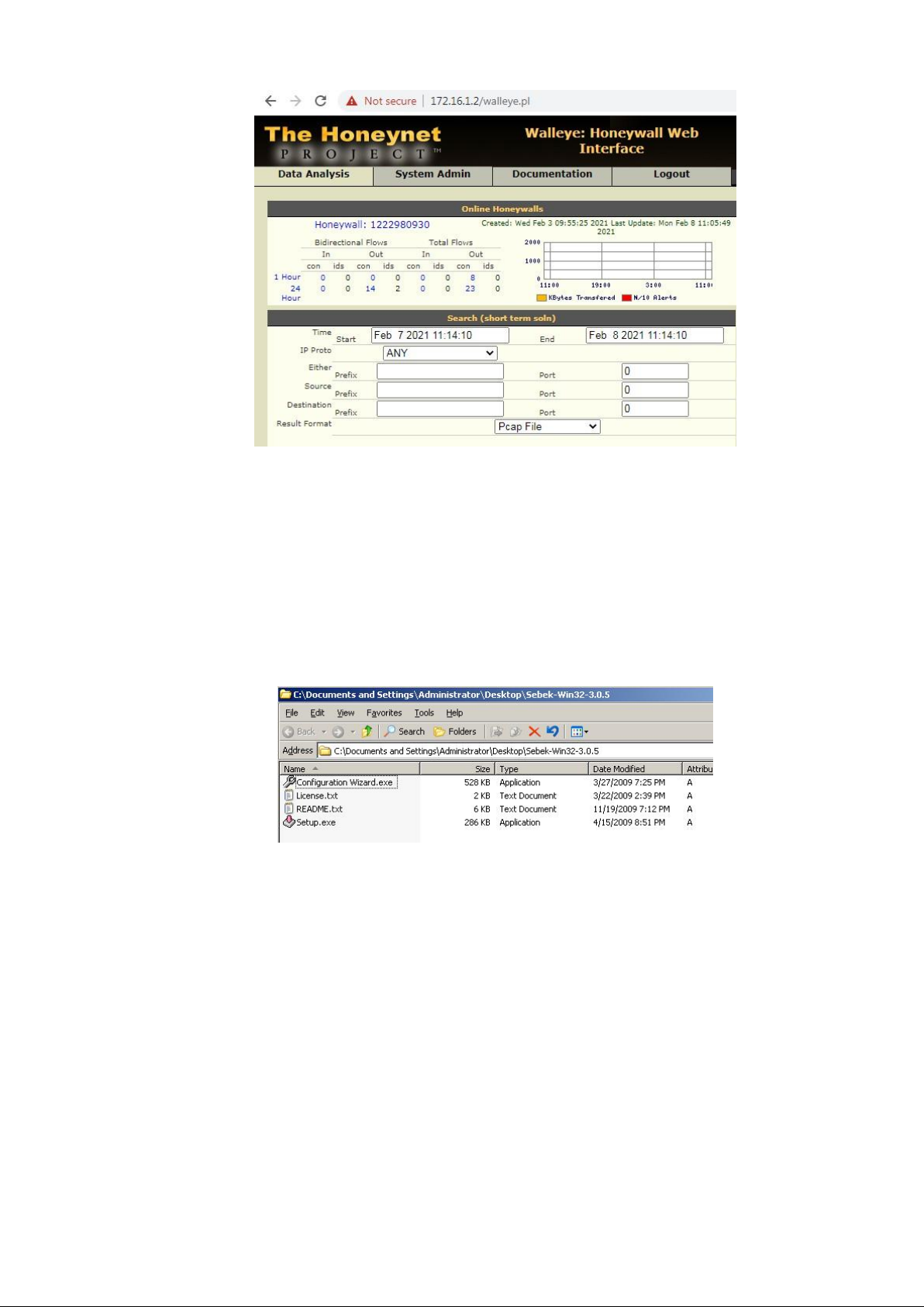

Giao diện sau khi đăng nhập thành công: - 10 - lOMoARcPSD|47892172

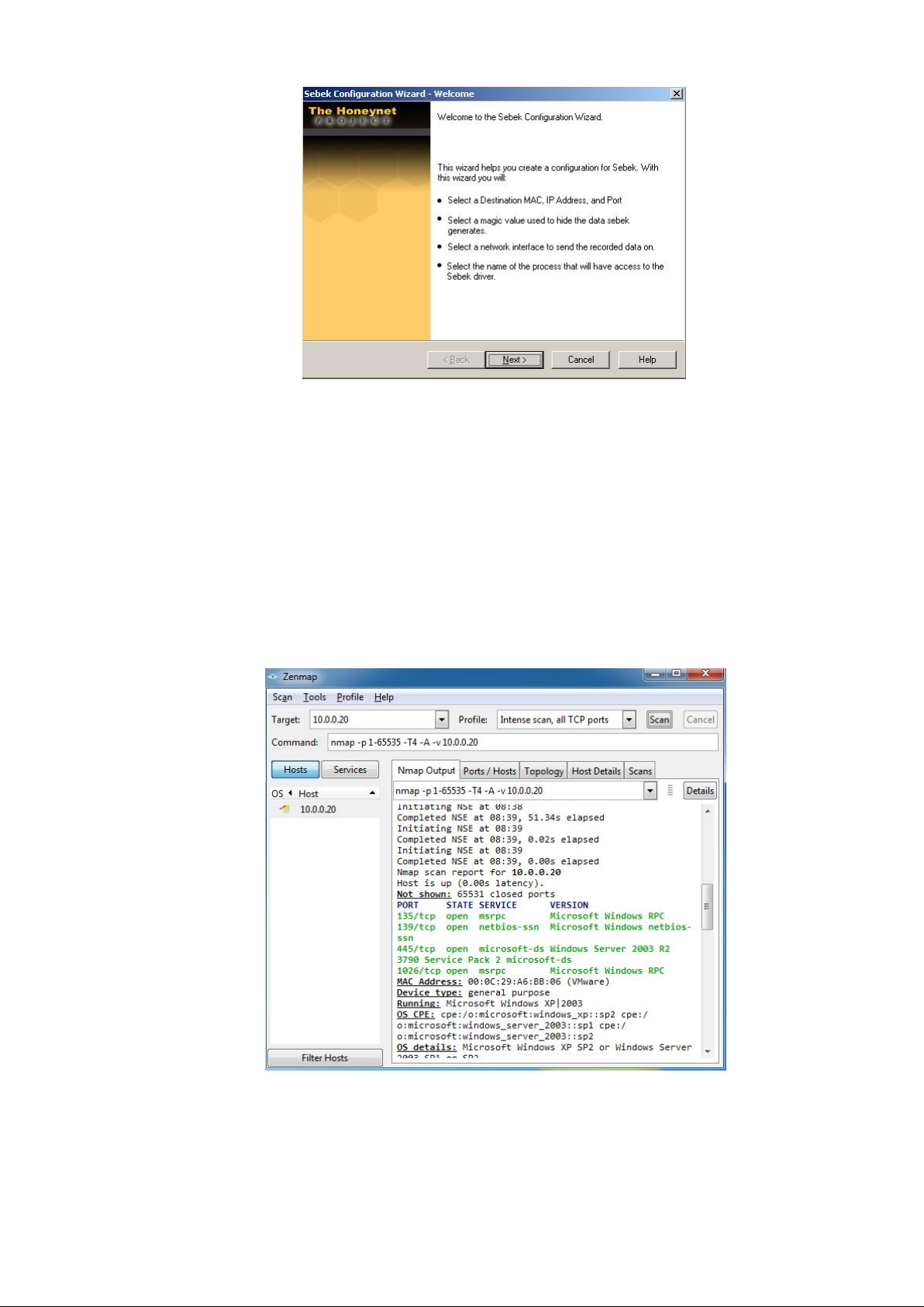

1.5.3. Bước 3. Cài đặt Sebek client

Sebek là chương trình gửi thông tin từ Honeypot tới Honeywall. Sebek hỗ

trợ trên cả hệ điều hành Windows và Linux. Trong phạm vi bài thực hành chỉ

hướng dẫn cài đặt và sử dụng trên Windows Server 2003. Vì Project Honeynet

không được phát triển nữa nên không hỗ trợ trên các phiên bản hệ điều hành mới.

Sao chép Sebek-Win32-3.0.5 vào máy ảo Server 2003.

Chạy tệp tin setup.exe để cài đặt chương trình.

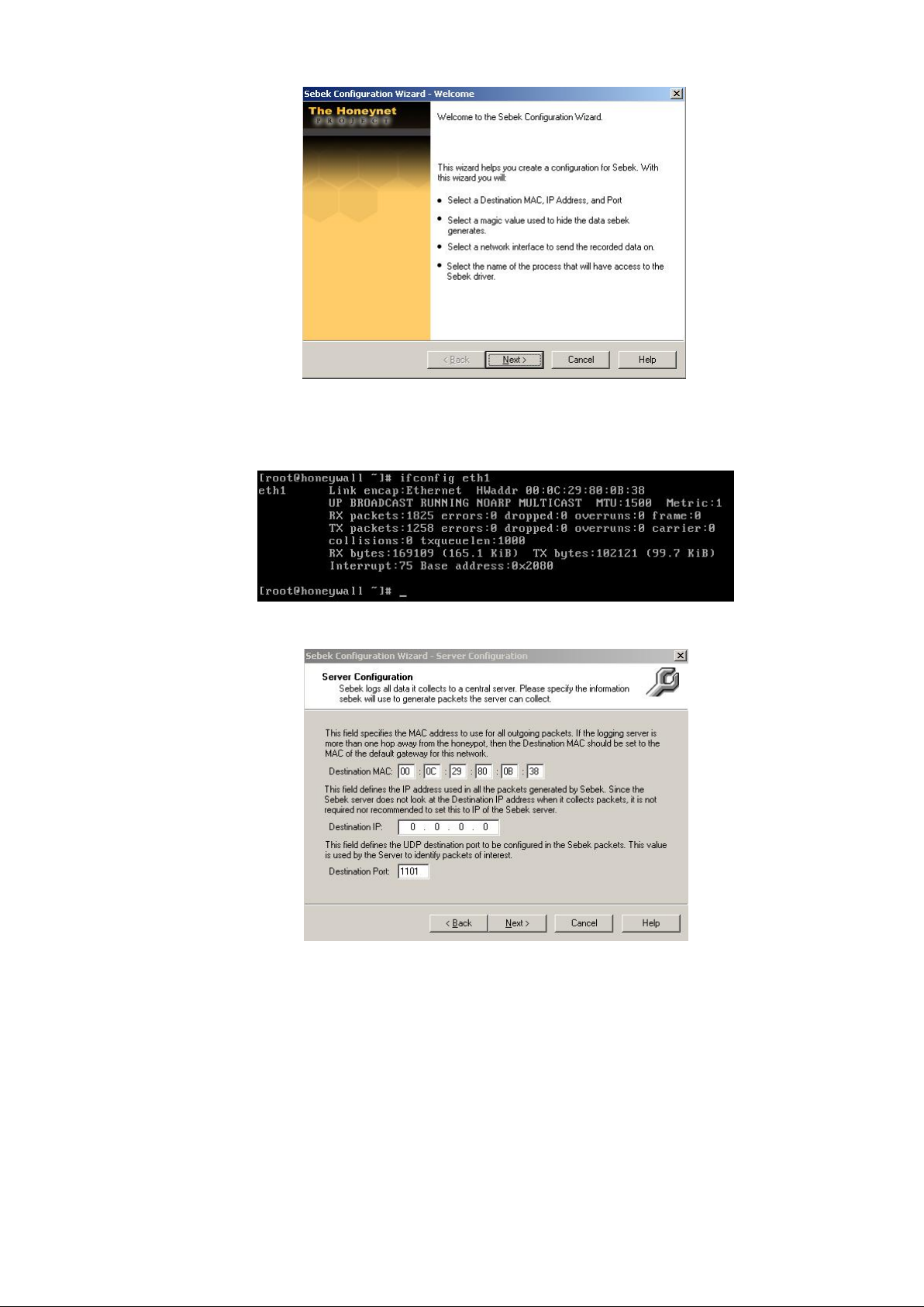

Sau đó chạy tệp tin Configuration Wizard để cấu hình. - 11 - lOMoARcPSD|47892172

Đến giao diện khai báo thông tin của Honeywall cần chú ý như sau:

- Xem địa chỉ MAC của card mạng Eth1 trên máy Honeywall:

- Điền thông tin trên vào Sebek:

- Chú ý: không nhập địa chỉ IP để tránh tin tặc phát hiện. - Lựa chọn card mạng: - 12 - lOMoARcPSD|47892172

- Quá trình cài đặt tiếp theo để mặc định Kết thúc cài đặt.

- Sau khi cài đặt xong Sebek tại Honeypot là Server 2003. Chuyển sang

Honeywall khởi động lại chương trình:

#/usr/local/bin/hwctl –s –p /etc/honeywall.conf

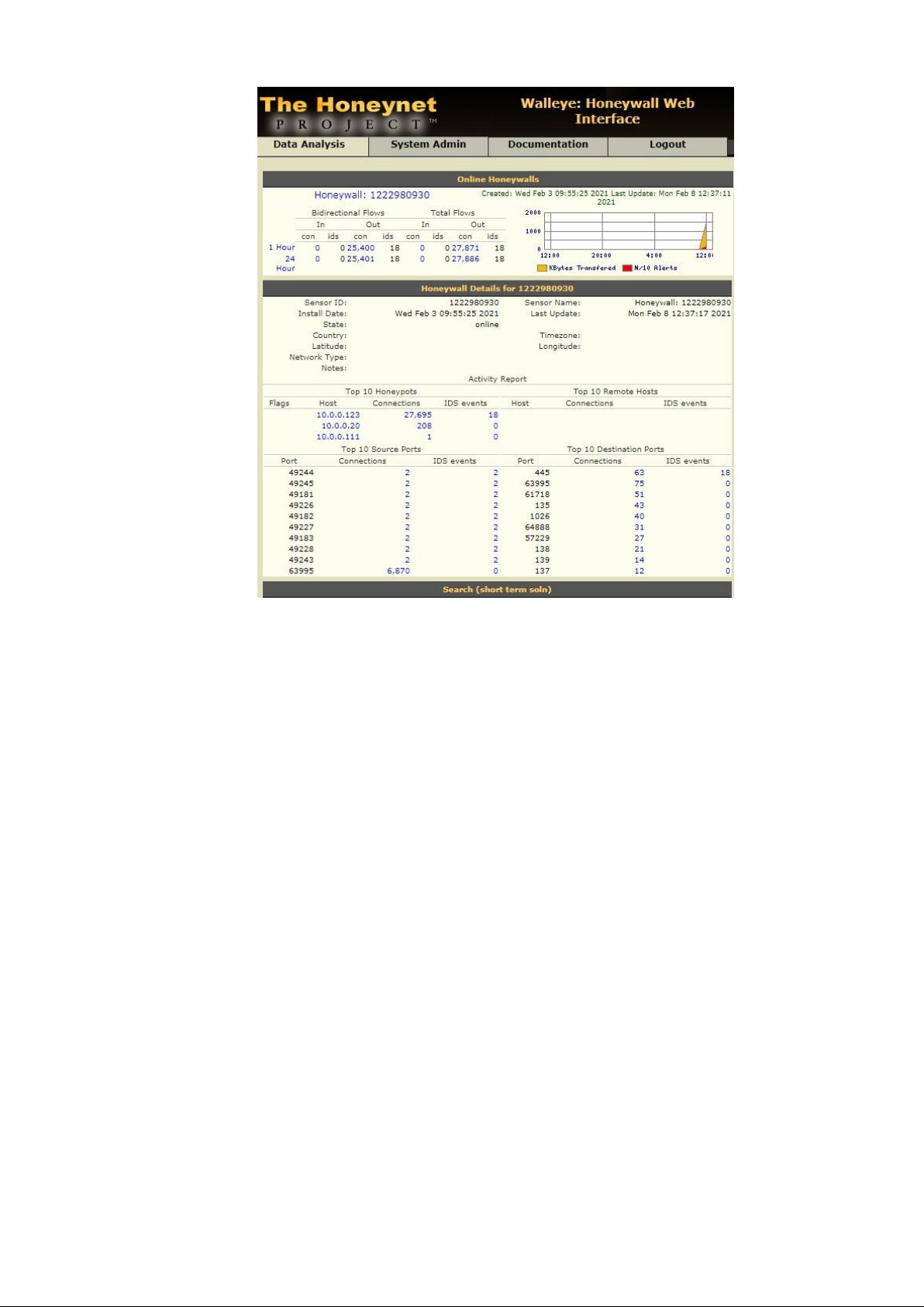

1.5.4. Bước 4. Kịch bản tấn công 1: Tấn công dò quét cổng vào Honeypot

Tại máy Windows 7-02 sử dụng Nmap tấn công dò quét cổng vào Honeypot Server 2003.

Chuyển sang Windows 7-01, website quản trị của Honeywall thấy xuất hiện

các thông tin hệ thống thu thập được. - 13 - lOMoARcPSD|47892172

Các thông tin thu thập được:

- Số lượng kết nối tăng đột biết trong 1 giờ.

- Trong biểu đồ cho biết thời gian và tần suất kết nối

- Các địa chỉ IP của Honetpot gửi thông tin về

- Các sự kiện IDS cảnh báo

- Các cổng nhận được kết nối với cảnh báo IDS

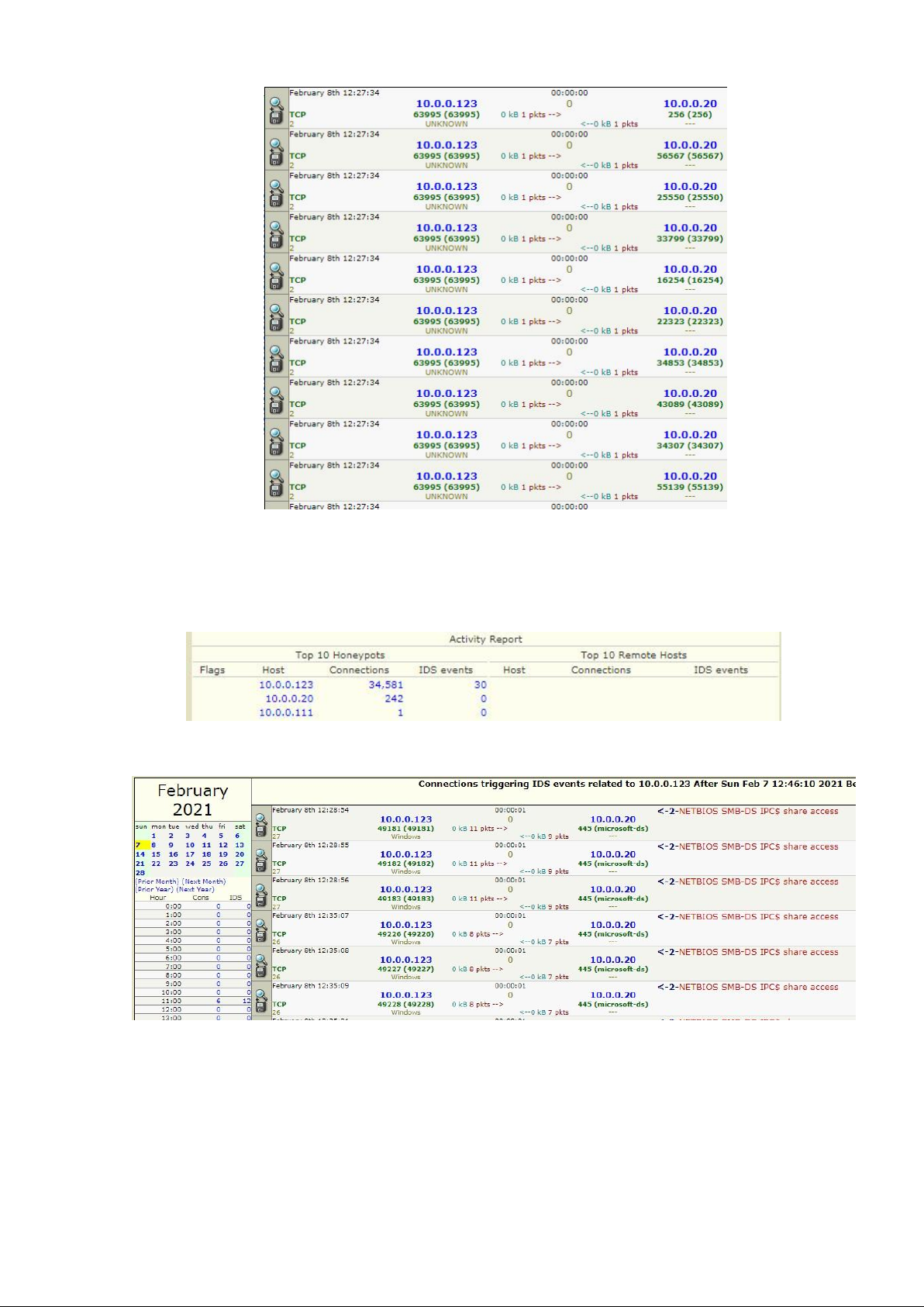

Kích chọn phần kết nối nhận được để xem chi tiết: - 14 - lOMoARcPSD|47892172

Nhận thấy có 1 IP nguồn với cổng mặc định gửi rất nhiều các gói tin tới IP

đích với các cổng khác nhau.

Kích chọn các sự kiện mà IDS cảnh bảo: Kết quả thu được.

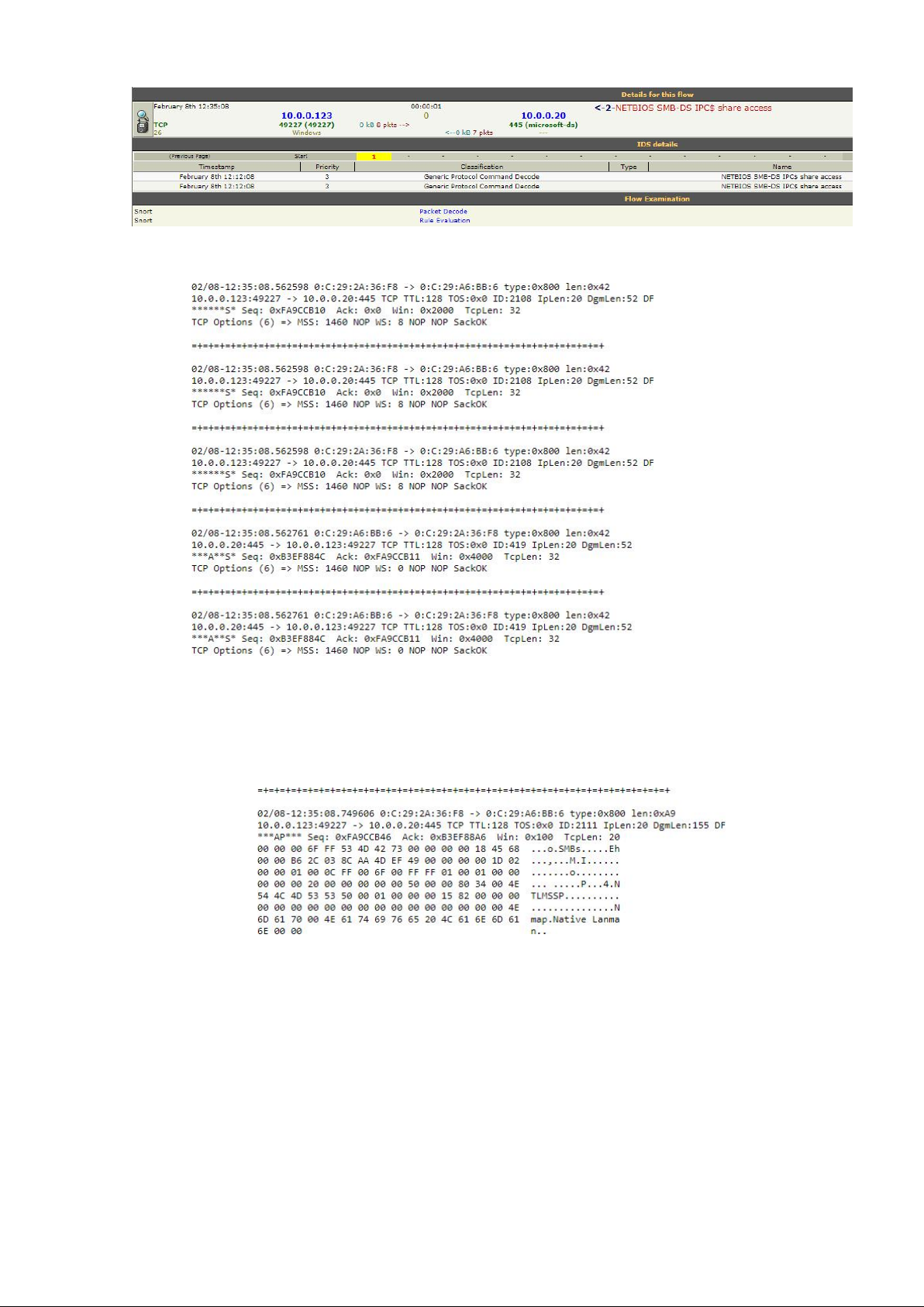

Kích chọn biểu tượng kính lúp và đĩa mềm để phân tích sâu hơn. - 15 - lOMoARcPSD|47892172

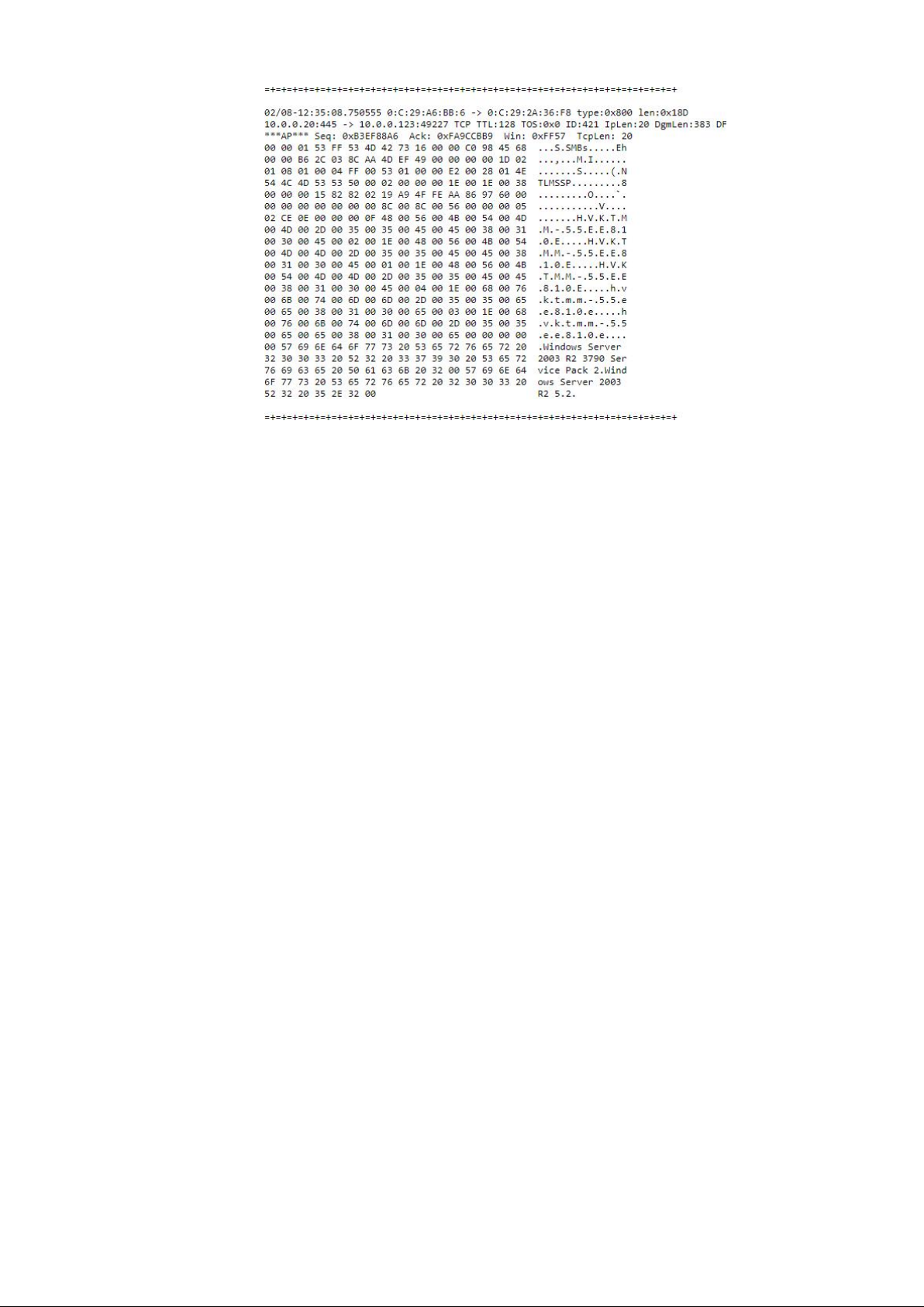

Kích vào chức năng Packet Decode để xem tiến trình kết nối:

Một máy nguồn gửi gói tin với cờ SYN tới máy đích có cổng 445, các gói

tiếp theo giữa 2 máy có cờ SYN, ACK và kết thúc bằng cờ ACK => đây là quá

trình bắt tay 3 bước TCP. - 16 - lOMoARcPSD|47892172

Các gói tin có chứa thông tin tên của máy đích và phiên bản hệ điều hành của máy đích. Kết luận:

Từ thông tin thu thập được của Honeywall người quản trị biết được một máy

tính nào đó có IP 10.0.0.123 đang tấn công dò quét cổng và hệ điều hành của máy Honeypot.

1.5.5. Bước 5. Kịch bản dò quét lỗ hổng tới máy Honeypot sử dụng NESSUS Sinh viên tự làm.

1.5.6. Bước 6. Kịch bản tấn công vào website có lỗ hổng trên máy Honeypot Linux Sinh viên tự làm - 17 -

Document Outline

- KHOA AN TOÀN THÔNG TIN

- MỤC LỤC

- THÔNG TIN CHUNG VỀ BÀI THỰC HÀNH

- Số lượng sinh viên cùng thực hiện:

- Yêu cầu:

- Công cụ được cung cấp cùng tài liệu này:

- CHUẨN BỊ BÀI THỰC HÀNH

- Đối với giảng viên

- Đối với sinh viên

- THIẾT LẬP VÀ CẤU HÌNH HONEYNET

- 1.1.Mô tả

- 1.2.Chuẩn bị

- 1.3.Mô hình cài đặt

- 1.4.Các bước cài đặt

- 1.5.Thực hiện

- Kết luận: