Preview text:

lOMoAR cPSD| 58728417

I: Mạng máy tính và tổng quan về mạng máy tính . Mạng máy tính là gì Mạng

máy tính là một sự kết hợp giữa các máy tính trong một hệ thống. Điều đặc biệt đó

là các máy tính này sẽ liên kết với nhau thông qua các thiết bị kết nối mạng và

phương tiện truyền thông như: Giao thức mạng, môi trường truyền dẫn. Theo đó,

chúng sẽ dựa trên một cấu trúc nào đó với mục đích thu thập, trao đổi các dữ liệu

và chia sẻ tài nguyên cho nhiều người dùng khác nhau.

Tổng quan về mạng máy tính Các dạng Mô hình mạng Mô hình mạng là hệ thống

kết nối nhiều máy tính với nhau thông qua một đường truyền vật lý.Mô hinh mạng

máy tính được sử dụng tương đối phổ biến tại các văn phòng ,doanh nghiệp lớn

,hoặc ứng dụng trên cả 1 thành phố hoặc toàn cầu

Phân loại theo phạm vi:

● LAN (Local Area Network): Mạng cục bộ, thường được sử dụng trong một

khu vực nhỏ như văn phòng, trường học, hoặc gia đình.

● MAN (Metropolitan Area Network): Mạng đô thị, phủ sóng trong một thành

phố hoặc khu vực lớn hơn.

● WAN (Wide Area Network): Mạng diện rộng, kết nối nhiều khu vực trên

toàn cầu. Ví dụ: Internet.

● PAN (Personal Area Network) là một mạng cá nhân không dây dùng sóng

vô tuyến trong tầm phạm vi ngắn khoảng 10m. Mạng cá nhân chỉ kết nối được

giữa hai thiết bị trong một phạm vi ngắn như các thiết bị không dây dùng

Bluetooth (Chuột, bàn phím,

tai nghe, …), máy chơi Game, điều khiển từ xa, …

● CAN (Campus Area Network) là mạng đặc biệt kết nối giữa các thiết bị

mạng (đặt ở các tòa nhà khác nhau) nhằm đảm bảo tính dự phòng và tính sẵn sàng.

Phân loại theo cách tổ chức:

● Mô hình ngang hàng (Peer-to-Peer):

○ Các máy tính đều có vai trò ngang nhau, không có máy chủ chính.

○ Phù hợp với mạng nhỏ, chi phí thấp.

● Mô hình máy khách - máy chủ (Client-Server): lOMoAR cPSD| 58728417

○ Máy chủ quản lý và cung cấp tài nguyên cho các máy khách. ○

Phù hợp với mạng lớn, đòi hỏi hiệu suất cao.

Các khái niệm cơ bản về kiến trúc mạng

1.1. Vai trò của các thiết bị mạng trong hệ thống mạng

1. Router: Kết nối các mạng khác nhau, định tuyến dữ liệu.

2. Switch: Kết nối các thiết bị trong cùng một mạng cục bộ (LAN), quản lý lưu lượng dữ liệu.

3. Hub: Kết nối các thiết bị trong mạng nhưng không phân tích dữ liệu, gây tắc nghẽn lưu lượng.

4. Modem: Kết nối mạng nội bộ với Internet thông qua nhà cung cấp dịch vụ ISP.

5. Access Point: Tạo mạng không dây (Wi-Fi) trong mạng cục bộ.

6. Firewall: Bảo mật, ngăn chặn các truy cập trái phép vào mạng.

7. Server: Cung cấp tài nguyên và dịch vụ cho các máy khách.

1. Các bước đọc hiểu sơ đồ mạng

Bước 1: Xác định mục đích sơ đồ

● Hỏi: Sơ đồ này nhằm phục vụ mục đích gì?

○ Ví dụ: Giám sát mạng, thiết kế mạng mới, phân tích bảo mật, hoặc khắc phục sự cố.

Bước 2: Tìm hiểu các thành phần chính trong sơ đồ

● Thiết bị đầu cuối (Endpoints): Máy tính, điện thoại, server, IoT devices.

● Thiết bị kết nối (Networking Devices):

○ Switch: Kết nối các thiết bị trong cùng một mạng nội bộ (LAN).

○ Router: Kết nối các mạng khác nhau (LAN, WAN).

○ Firewall: Bảo vệ mạng khỏi các mối đe dọa từ bên ngoài.

○ Access Points: Điểm truy cập mạng không dây.

○ Load Balancer: Phân phối lưu lượng truy cập mạng.

● Hạ tầng mạng:

○ VLANs: Mạng LAN ảo phân chia mạng logic. lOMoAR cPSD| 58728417

○ VPNs: Bảo mật kết nối từ xa.

○ DMZ (Demilitarized Zone): Khu vực bảo mật trung gian giữa mạng nội bộ và internet.

Bước 3: Hiểu các ký hiệu trong sơ đồ

● Các biểu tượng thường dùng: ○ Hình tròn: Router. ○ Hình vuông: Switch.

○ Đám mây: Internet hoặc mạng WAN.

○ Hình vuông nhỏ: Firewall.

○ Đường nối (line): Cáp hoặc kết nối mạng.

○ Mũi tên: Hướng lưu lượng hoặc luồng dữ liệu.

Bước 4: Phân tích đường kết nối

● Xác định cách các thiết bị liên kết với nhau:

○ Kết nối vật lý: Cáp mạng (Ethernet, cáp quang).

○ Kết nối logic: VLAN, VPN, hoặc kết nối không dây. Bước

5: Hiểu vai trò của các thiết bị

● Đầu vào và đầu ra dữ liệu:

○ Tìm hiểu luồng dữ liệu từ máy khách đến máy chủ.

● Điểm bảo mật: Xác định các khu vực bảo vệ bằng firewall, IDS/IPS.

2. Những lưu ý khi phân tích một sơ đồ mạng

Lưu ý về cấu trúc và thiết kế mạng

1. Mục đích sử dụng:

○ Sơ đồ mạng được thiết kế cho doanh nghiệp, gia đình, hay hạ tầng đám mây?

○ Có hỗ trợ khả năng mở rộng không?

2. Phân vùng mạng (Segmentation):

○ Kiểm tra xem các khu vực mạng (VLANs, DMZ) có được phân tách để

tăng cường bảo mật không. 3. Hiệu suất: lOMoAR cPSD| 58728417

○ Đánh giá liệu mạng có đủ băng thông và giảm độ trễ để đáp ứng nhu cầu của người dùng.

Lưu ý về bảo mật

1. Vị trí firewall và IDS/IPS:

○ Firewall có đặt ở điểm giao nhau giữa mạng nội bộ và internet không?

○ Có IDS/IPS để giám sát và phát hiện tấn công hay không?

2. Phân quyền truy cập:

○ Các tài nguyên quan trọng có được bảo vệ bằng hệ thống kiểm soát truy cập hay không?

3. Đường dẫn dữ liệu nhạy cảm:

○ Xác định liệu dữ liệu nhạy cảm có đi qua những kết nối không bảo mật không.

Lưu ý về thực tế triển khai

1. Cập nhật trạng thái thiết bị:

○ Sơ đồ có ghi rõ trạng thái hoạt động của thiết bị (active, inactive)? ○

Thiết bị có firmware mới nhất không?

2. Tài liệu mô tả:

○ Một sơ đồ mạng tốt cần đi kèm mô tả chi tiết để tránh hiểu nhầm.

3. Hỗ trợ khắc phục sự cố:

○ Xem xét sơ đồ có chỉ rõ các điểm cần giám sát hoặc kiểm tra khi xảy ra sự cố không. ○ II. SOC 2.1 Soc là gì

SOC (Security Operations Center - Trung tâm điều hành an ninh mạng) là một bộ

phận hoặc hệ thống tập trung vào việc giám sát, phát hiện, phân tích, và ứng phó

với các mối đe dọa an ninh mạng trong thời gian thực. SOC sử dụng các công cụ

và công nghệ để bảo vệ hệ thống, dữ liệu và tài sản của tổ chức khỏi các cuộc tấn công mạng. lOMoAR cPSD| 58728417

2.2 Tầm quan trọng của hệ thống SOC

Hệ thống SOC đóng vai trò cốt lõi trong việc bảo vệ an ninh mạng, với những lợi ích chính như:

1. Giám sát liên tục (24/7):

○ Theo dõi toàn bộ hoạt động trên mạng để phát hiện sớm các mối đe dọa.

2. Phát hiện và phản ứng nhanh:

○ Xác định và ứng phó ngay khi có sự cố an ninh, giảm thiểu thiệt hại. 3. Phân tích sâu:

○ Cung cấp thông tin chi tiết về các cuộc tấn công nhằm cải thiện hệ thống bảo mật.

4. Tăng cường tuân thủ:

○ Đảm bảo tổ chức tuân thủ các quy định và tiêu chuẩn bảo mật (ISO 27001, GDPR, NIST, v.v.).

5. Tối ưu hóa chi phí:

○ Tích hợp và quản lý các công cụ bảo mật tập trung, giảm chi phí vận hành.

Các bước xây dựng SOC hiệu quả

1. Đánh giá nhu cầu

Trước khi bắt đầu xây dựng SÓC cần phải đánh giá nhu cầu thực tế của tổ chức về

an ninh thông tin. Điều này bao gồm việc xác định các mối đe dọa tiềm tàng, các

khu vực yếu thế và các vấn đề an ninh cần được giải quyết. Đánh giá nhu cầu này

sẽ giúp bạn xác định các yêu cầu và tính năng cần thiết cho SOC của bạn.

2. Xác định kiến trúc SOC

Sau khi đánh giá nhu cầu, cần xác định kiến trúc và cấu trúc của SOC. Kiến trúc

này sẽ phụ thuộc vào các yêu cầu của tổ chức, nhưng thường bao gồm các thành

phần như hệ thống giám sát bảo mật, hệ thống phân tích và các ứng dụng quản lý sự cố.

4. Chọn các công cụ và giải pháp phần mềm lOMoAR cPSD| 58728417

Để xây dựng SOC, cần phải chọn các công cụ và giải pháp phần mềm phù hợp.

Các công cụ này bao gồm các giải pháp giám sát bảo mật, các hệ thống phân tích

thông tin, các giải pháp quản lý sự cố và các giải pháp bảo mật khác.

5. Xác định nhân lực và đào tạo quản trị SOC

SOC cần nhân lực có chuyên môn cao về an ninh thông tin để có thể phát hiện và

giải quyết các sự cố an ninh. cần tìm kiếm và thuê những chuyên gia về an ninh

thông tin có kinh nghiệm và đào tạo nhân viên của mình về các kỹ năng và quy trình cần thiết.

Triển khai và vận hành SOC: Sau khi hoàn tất các bước trên, bạn cần triển khai

SOC của mình. Sau đó, cần duy trì và vận hành SOC để đảm bảo nó hoạt động

hiệu quả và đáp ứng các yêu cầu của tổ chức.

1. Mô hình tổng thể hệ thống SOC

SOC thường được xây dựng dựa trên các thành phần chính sau: 2.1.

Người dùng & Thiết bị (Users & Devices) ● Mô tả:

Bao gồm tất cả các thiết bị người dùng cuối (endpoint) và thiết bị IoT. Đây là

các điểm đầu vào có nguy cơ bị tấn công như:

○ Máy tính xách tay, máy tính để bàn.

○ Điện thoại thông minh, máy tính bảng.

○ Các thiết bị IoT như camera, thiết bị thông minh trong văn phòng hoặc nhà máy. ● Ý nghĩa:

Đây là nơi dữ liệu được tạo ra và cũng là nơi các cuộc tấn công mạng thường nhắm đến.

2.2. Hệ thống mạng (Network System) ● Mô tả:

Là cơ sở hạ tầng trung gian kết nối tất cả thiết bị trong tổ chức:

○ Router, Switch để kết nối và quản lý luồng dữ liệu. lOMoAR cPSD| 58728417

○ Tường lửa (Firewall) và hệ thống phát hiện/ ngăn chặn xâm nhập (IDS/IPS). ● Ý nghĩa:

Hệ thống mạng là lớp bảo vệ đầu tiên chống lại các mối đe dọa bên ngoài.

2.3. Công cụ SOC (SOC Tools)

Các công cụ chính được triển khai trong hệ thống SOC bao gồm:

● SIEM (Security Information and Event Management): Thu thập, phân

tích và lưu trữ nhật ký từ các thiết bị khác nhau để phát hiện các mối đe dọa tiềm ẩn.

● SOAR (Security Orchestration, Automation, and Response): Tự động

hóa và quản lý phản ứng an ninh.

● Threat Intelligence: Cập nhật và sử dụng các chỉ số đe dọa từ bên ngoài để nhận diện mối nguy.

● Endpoint Detection and Response (EDR): Giám sát và bảo vệ các thiết bị đầu cuối. ● Ý nghĩa:

Đây là trung tâm kỹ thuật, nơi phân tích và phát hiện các mối đe dọa trong toàn hệ thống.

2.4. Đội ngũ SOC (SOC Team) ● Mô tả:

Nhóm chuyên gia an ninh mạng vận hành và giám sát hệ thống SOC:

○ SOC Level 1: Theo dõi và giám sát cảnh báo.

○ SOC Level 2: Điều tra các mối đe dọa nghiêm trọng hơn.

○ SOC Level 3: Phân tích chuyên sâu và đề xuất giải pháp khắc phục. ● Ý nghĩa:

Con người là yếu tố quyết định trong việc xử lý các tình huống phức tạp mà

công nghệ không thể tự động hóa.

2.5. Quy trình và Chính sách (Processes & Policies) ● Mô tả:

Quy định các quy trình vận hành an ninh:

○ Phát hiện, phản hồi và khôi phục sự cố. lOMoAR cPSD| 58728417

○ Kiểm tra định kỳ và đánh giá lỗ hổng bảo mật.

○ Cập nhật chính sách an ninh để giảm thiểu rủi ro. ● Ý nghĩa:

Đảm bảo hệ thống luôn được vận hành ổn định và sẵn sàng đối phó với các mối đe dọa mới. Demo hệ thống SOC 1. Giám sát:

○ Mạng và các hệ thống được giám sát qua các bảng điều khiển (dashboards). 2. Phát hiện:

○ Cảnh báo phát sinh khi có hoạt động bất thường hoặc dấu hiệu tấn công. 3. Phân tích:

○ Phân tích nhật ký (logs), kiểm tra nguyên nhân và mức độ nghiêm trọng. 4. Ứng phó:

○ Triển khai các hành động như chặn IP, cô lập hệ thống bị tấn công, hoặc

cập nhật chính sách bảo mật.

Mô hình hoạt động của hệ thống SOC

SOC thường hoạt động theo các mô hình phổ biến như: 1. Centralized SOC:

○ Tất cả dữ liệu và chức năng bảo mật được quản lý tập trung tại một nơi. 2. Distributed SOC:

○ Các trung tâm SOC phân tán theo địa lý, kết nối với nhau để chia sẻ dữ liệu. 3. Virtual SOC (vSOC):

○ Dịch vụ SOC ảo, hoạt động qua đám mây, phù hợp với các tổ chức nhỏ.

Mô hình hoạt động của dịch vụ SOC

Dịch vụ SOC thường được phân cấp thành các mức (tiers) để xử lý sự cố hiệu quả:

Tier 1 - Monitoring and Alerting (Giám sát và cảnh báo): lOMoAR cPSD| 58728417 ● Vai trò:

○ Giám sát hệ thống, phát hiện và ghi nhận các sự kiện bất thường.

○ Phân loại và ưu tiên mức độ nghiêm trọng của cảnh báo.

● Kỹ năng cần thiết:

○ Hiểu biết cơ bản về mạng, an ninh mạng, và hệ thống giám sát.

Tier 2 - Incident Analysis (Phân tích sự cố): ● Vai trò:

○ Phân tích sâu các cảnh báo do Tier 1 chuyển lên.

○ Xác định nguyên nhân và đề xuất giải pháp.

● Kỹ năng cần thiết:

○ Kinh nghiệm trong việc phân tích nhật ký, hiểu các kỹ thuật tấn công và phòng thủ.

Tier 3 - Threat Hunting and Advanced Response (Săn mối đe dọa và phản ứng nâng cao): ● Vai trò:

○ Chủ động tìm kiếm các mối đe dọa tiềm ẩn (Threat Hunting). ○

Đưa ra các chiến lược dài hạn để cải thiện hệ thống bảo mật.

Tier 4 - Proactive Defense and Threat Intelligence (Phòng thủ chủ động và

tình báo mối đe dọa)

Tier 4 là cấp độ cao nhất trong mô hình hoạt động của một SOC, tập trung vào việc

phòng thủ chủ động và quản lý tình báo mối đe dọa. Tầng này thường được

triển khai trong các tổ chức lớn hoặc những doanh nghiệp có nhu cầu bảo mật cao

cấp, đặc biệt là trong lĩnh vực tài chính, chính phủ, hoặc quốc phòng. Vai trò của Tier 4

1. Threat Intelligence:

○ Thu thập, phân tích, và xử lý thông tin về các mối đe dọa từ nhiều nguồn

khác nhau (cả nội bộ và bên ngoài).

○ Cung cấp các chỉ số mối đe dọa (Indicators of Compromise - IoC) và

các phương thức tấn công (Tactics, Techniques, and Procedures - TTPs). lOMoAR cPSD| 58728417

○ Dự đoán các xu hướng tấn công trong tương lai dựa trên dữ liệu tình báo.

2. Phòng thủ chủ động (Proactive Defense):

○ Xây dựng các chính sách và biện pháp bảo mật dựa trên thông tin tình báo.

○ Kiểm tra và cải thiện các biện pháp bảo mật hiện có để chống lại các kỹ

thuật tấn công tiên tiến (APT - Advanced Persistent Threats).

○ Thực hiện các chiến dịch săn lùng mối đe dọa (Threat Hunting) với tầm nhìn chiến lược. Quy trình SOC

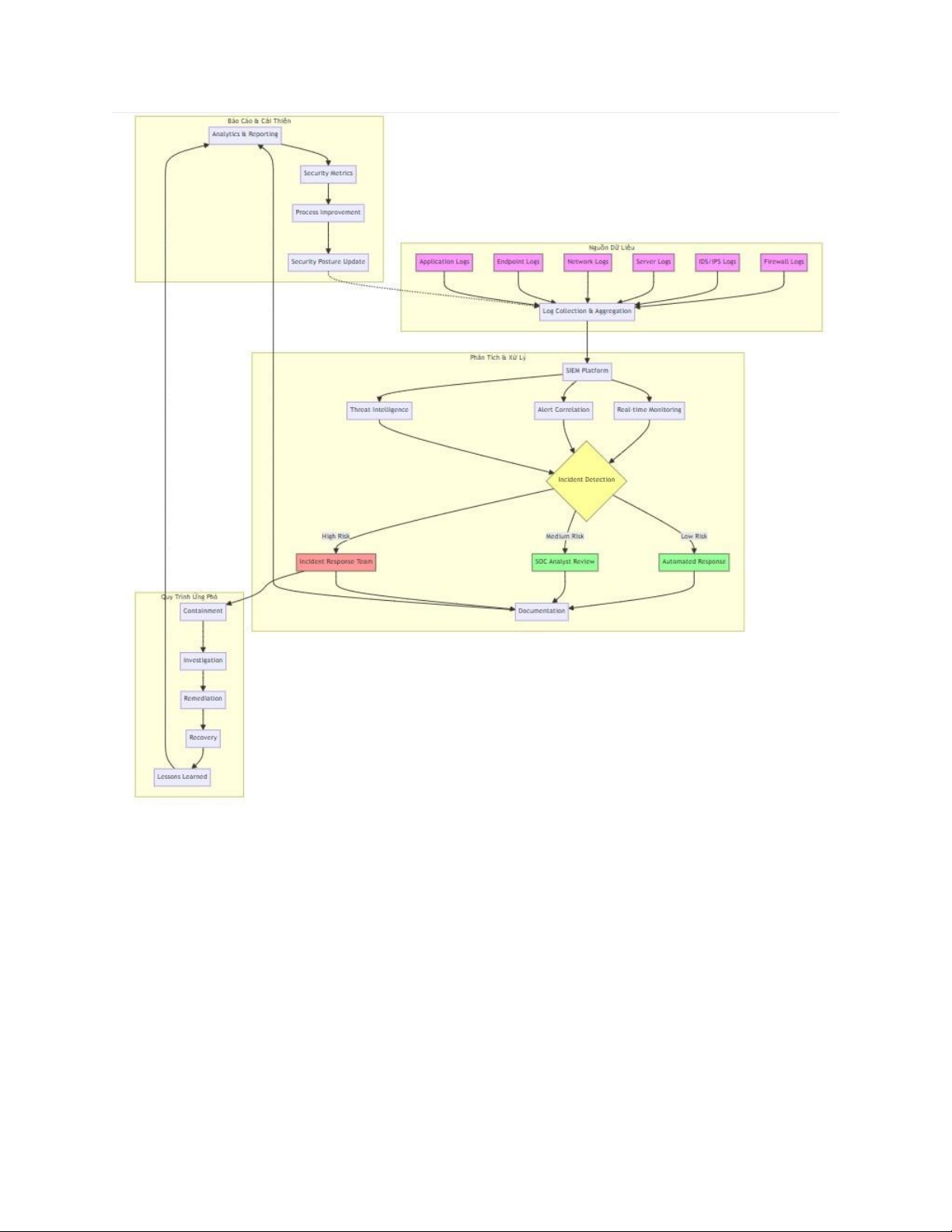

SOC hoạt động dựa trên các bước chính sau:

1. Thu thập dữ liệu: ○ Thu thập log từ:

■ Firewall, IDS/IPS, WAF, VPN.

■ Endpoint và máy người dùng.

○ Tích hợp dữ liệu vào hệ thống SIEM hoặc SOAR.

2. Phát hiện và phân tích mối đe dọa:

○ Sử dụng các công cụ như IDS/IPS, AI/ML để phát hiện các mối đe dọa.

○ Phân tích hành vi và nhận diện các cuộc tấn công (DDoS, Ransomware).

3. Ứng phó và xử lý:

○ Đưa ra biện pháp ứng phó (tự động hoặc thủ công). ○ Khắc phục và

khôi phục hệ thống sau sự cố.

4. Quản lý và báo cáo:

○ Lưu trữ log và tạo báo cáo định kỳ.

○ Đánh giá và tối ưu hệ thống dựa trên báo cáo. lOMoAR cPSD| 58728417

Quy trình hoạt động của SOC

3. Quản lý sự cố an toàn thông tin (AT&T)

Quản lý lỗ hổng vi phạm ATTT ● Quy trình:

○ Xác định lỗ hổng từ các nguồn tin cậy (CVE, CVSS).

○ Đánh giá mức độ rủi ro của lỗ hổng.

○ Triển khai bản vá hoặc biện pháp phòng ngừa. lOMoAR cPSD| 58728417

● Công cụ hỗ trợ:

○ Nessus, OpenVAS: Quét và phân tích lỗ hổng. ○ Qualys: Quản lý vòng đời lỗ hổng.

Quản lý vấn đề ATTT

● Phân loại vấn đề: Chia thành các loại như lỗi cấu hình, phần mềm lỗi thời, hoặc xâm nhập mạng.

● Đưa ra giải pháp: Khắc phục triệt để từng vấn đề qua các bản vá, cập nhật,

hoặc thay đổi cấu hình.

Quản lý tối ưu cảnh báo ATTT

● Tối ưu hóa cảnh báo:

○ Giảm thiểu cảnh báo giả thông qua điều chỉnh quy tắc trong SIEM.

○ Sử dụng AI để học và phát hiện mối đe dọa thực sự.

● Phân loại cảnh báo:

○ Phân chia theo mức độ ưu tiên để xử lý hiệu quả. III.SIEM

3.1.SIEM ,tổng quan về SIEM.

SIEM là viết tắt của Security Information and Event Management, đây là một giải

pháp đa chiều giúp các doanh nghiệp, tổ chức giải quyết mối đe dọa về an ninh mạng

trước khi chúng xảy ra và làm ảnh hưởng đến hoạt động kinh doanh.

SIEM là sự kết hợp hài hoà giữa SIM - quản lý thông tin bảo mật và SEM - quản lý

sự kiện bảo mật trong một hệ thống đồng bộ. SIEM không chỉ thu thập dữ liệu nhật

ký sự kiện từ nhiều nguồn khác nhau mà còn sử dụng phân tích thời gian thực để

xác định sự bất thường và thực hiện những biện pháp hợp lý. lOMoAR cPSD| 58728417

Trong khoảng một thập kỷ gần đây, nhờ tích hợp trí tuệ nhân tạo hiệu quả mà công

nghệ SIEM đã trải qua sự phát triển đáng kể.

- Cách thức hoạt động của SIEM:

Tập hợp dữ liệu

SIEM có khả năng liên kết dữ liệu trên mọi bề mặt tấn công của tổ chức, từ người

dùng, dữ liệu mạng, điểm cuối cho đến sự kiện của antivirus và nhật ký tường lửa.

SIEM hoạt động trên cả cơ sở hạ tầng truyền thống và nền tảng đám mây, tạo ra chế

độ xem tổng hợp bằng cách hiển thị các dữ liệu trong một giao diện duy nhất. Việc

kết nối các dữ liệu từ nhiều nền tảng trong hệ thống SIEM giúp gia tăng khả năng bảo mật. Phát hiện đe doạ lOMoAR cPSD| 58728417

SIEM có vai trò rất quan trọng trong việc phát hiện các mối đe dọa mạng. Giải pháp

này có khả năng nhận biết những hoạt động độc hại và phát hiện các mẫu không xác

định. Cụ thể hơn, SIEM có thể dễ dàng tìm ra dấu hiệu của malicious insider, các

mối đe dọa liên tục nâng cao (APT) hoặc thông tin đăng nhập bị xâm phạm. Điều tra an ninh

Khi phát hiện được mối đe dọa, SIEM tận dụng những cuộc điều tra tự động. Điều

này giúp tiết kiệm thời gian và gia tăng hiệu suất điều tra. Phản ứng

Khi đã xác định được mối đe dọa, SIEM cung cấp dữ liệu sự kiện trong khoảng thời

gian thực cho nhóm SÓC để điều tra thêm. Các cảnh báo có khả năng kích hoạt

những cuộc điều tra tự động. Bên cạnh đó, hệ thống sẽ phản hồi nhanh chóng và xử

lý sự kiện hiệu quả nhờ quy trình tự động hoá.

Đặc biệt, đội ngũ an ninh mạng có thể phản ứng với các sự cố bằng việc sử dụng

playbook và quy trình tự động hoá. Nhờ đó, họ có thể xây dựng những chương trình

ứng phó sự cố, sau đó thiết lập giải pháp tự động cho những trường hợp tương tự.

- Các chức năng cơ bản của SIEM:

SIEM cung cấp những chức năng cốt lõi sau:

● Ghi nhật ký hoạt động quản lý: SIEM tập hợp lượng lớn dữ liệu vào một nơi,

sau đó xác định dấu hiệu của hoạt động tấn công hoặc mối đe doạ. Nhờ đó

doanh nghiệp có thể dễ dàng tổ chức hoá thông tin và nhận biết sự cố an ninh nhanh chóng.

● Liên kết tương quan dữ liệu: Dữ liệu được tổ chức sử dụng để xác định những

mối quan hệ và mẫu hình. Từ những thông tin được liên kết, doanh nghiệp sẽ

phát hiện và ứng phó với các mối nguy cơ ẩn một cách nhanh chóng. Quá

trình này giúp tạo nên cái nhìn toàn diện về cấu trúc mối quan hệ giữa các sự kiện.

● Giám sát và ứng phó với sự cố: SIEM giám sát sự cố an ninh trên mạng lưới

của tổ chức, cảnh báo và theo dõi những hoạt động có liên quan. Nhờ vậy mà

tổ chức phản ứng và ứng phó nhanh chóng với mọi rủi ro có thể xảy ra. lOMoAR cPSD| 58728417

Ngoài ra, SIEM còn giúp giảm thiểu rủi ro trên mạng bằng việc phát hiện các hành

động đáng ngờ của người dùng, sau đó giám sát hành vi và hạn chế việc họ nỗ lực truy cập dữ liệu.

- Các mối đe dọa có thể được phát hiện bởi SIEM: APT

Cuộc tấn công APT thường xảy ra với tần suất thấp và chậm để tránh bị phát hiện.

Tuy nhiên, SIEM có khả năng phát hiện bất thường trong thời gian thực để giúp các

nhóm SÓC tập trung vào những sự kiện quan trọng trước một cuộc tấn công.

Mối đe dọa nội bộ

Mối đe dọa nội bộ xảy ra khi người dùng sử dụng quyền truy cập hợp pháp nhằm

gây tổn hại cho doanh nghiệp. SIEM tổng hợp dữ liệu để tạo hồ sơ người dùng và

phát hiện các bất thường. Hệ thống dùng machine learning để phân tích người dùng

và cảnh báo hoạt động đáng ngờ.

Lừa đảo (Phishing) lOMoAR cPSD| 58728417

SIEM phát hiện các dấu hiệu lừa đảo như tiêu đề email đáng ngờ, hành vi không

bình thường trong giao tiếp email và rò rỉ dữ liệu tiềm ẩn. Ngoài ra, giải pháp này

cũng được tích hợp với những công cụ Endpoint Security và phát hiện hành vi đáng

ngờ trên điểm cuối có thể chính là dấu hiệu của cuộc tấn công lừa đảo.

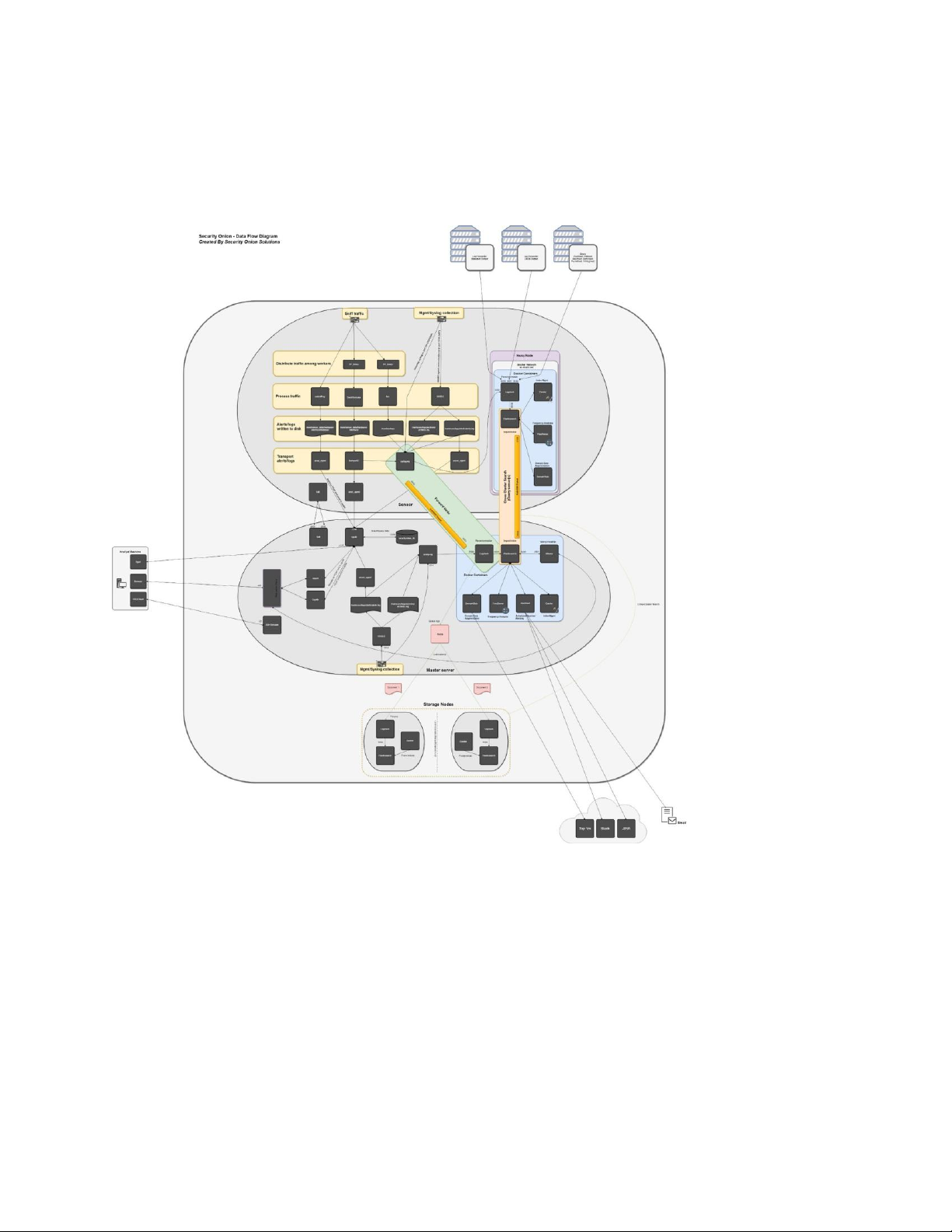

Security data flow diagram của sơ đồ hoạt động của security onion:

1. Thành phần Thu thập Dữ liệu (Data Collection)

Sniff Traffic (Thu thập gói tin mạng)

● Mục tiêu: Bắt gói tin mạng để phân tích, phát hiện các mối đe dọa và sự bất thường. ● Tính năng: lOMoAR cPSD| 58728417

Sử dụng sensor network để thu thập gói tin từ các mạng mục tiêu.

○ Hỗ trợ SPAN port và network tap để thu thập toàn bộ lưu lượng mạng.

○ Full Packet Capture (FPC): Lưu trữ toàn bộ gói tin để phân tích sâu và tái tạo sự kiện.

○ Có thể cấu hình rule-based filtering để lọc lưu lượng không cần thiết

và tối ưu hóa tài nguyên.

Distribute Traffic Among Workers (Phân phối lưu lượng giữa các worker)

● Mục tiêu: Tăng hiệu suất xử lý bằng cách phân phối lưu lượng đến nhiều worker node. ● Tính năng:

○ Load Balancing: Phân phối thông minh lưu lượng mạng giữa các node dựa trên tải trọng.

○ Sử dụng PF_RING để tăng tốc độ xử lý gói tin, giảm độ trễ.

○ Đảm bảo no packet loss (không bỏ sót gói tin quan trọng) trong môi

trường có lưu lượng lớn.

Mgmt/Syslog collection (Quản lý và thu thập syslog):

● Thành phần này chịu trách nhiệm thu thập các bản ghi sự kiện (log) từ các

thiết bị khác nhau trong mạng. ● Kết nối sử dụng:

○ Cổng 514 (TCP/UDP) để nhận syslog thông thường.

○ Cổng 1514 (UDP) dành riêng cho giao tiếp với OSSEC agent (một công

cụ phát hiện xâm nhập).

2. Xử lý và Phân tích (Processing & Analysis)

Process Traffic (Xử lý lưu lượng)

Các thành phần xử lý: ● netsniff-ng:

○ Là công cụ giám sát và thu thập lưu lượng mạng hiệu năng cao. lOMoAR cPSD| 58728417 ○ Chức năng:

■ Ghi lưu lượng mạng thô.

■ Chụp gói tin phục vụ mục đích phân tích.

Được sử dụng để cung cấp dữ liệu đầu vào cho các công cụ phân tích

sâu hơn như Snort/Suricata hoặc Bro. ● Snort/Suricata:

○ Đây là các công cụ phát hiện xâm nhập (IDS) hoặc phòng thủ xâm nhập (IPS). ○ Snort:

■ Phát hiện các mẫu tấn công dựa trên quy tắc.

■ Nổi bật với khả năng phân tích gói tin theo chiều sâu (deep packet inspection). ○ Suricata:

■ Tương tự Snort nhưng hỗ trợ xử lý đa luồng và tích hợp thêm tính

năng như phân tích lưu lượng TLS/HTTPS. ○ Vai trò:

■ Phát hiện các hành vi xâm nhập trái phép.

■ Tạo cảnh báo khi phát hiện mối đe dọa.

● Bro (hiện được gọi là Zeek):

○ Một nền tảng phân tích mạng tập trung vào giám sát hoạt động mạng

và phát hiện bất thường.

○ Khác biệt với Snort/Suricata:

■ Không chỉ dựa vào quy tắc.

■ Cung cấp khả năng phân tích hành vi và tương quan dữ liệu mạng (log-based analysis). ○ Chức năng:

■ Tập trung vào việc phân tích gói tin mạng và trích xuất thông tin

quan trọng từ lưu lượng. ● OSSEC:

○ Một hệ thống phát hiện xâm nhập dựa trên host (HIDS - Host Intrusion Detection System). ○ Chức năng:

■ Giám sát log, kiểm tra toàn vẹn file, và phát hiện rootkit. lOMoAR cPSD| 58728417

■ Phân tích log được thu thập (ví dụ, từ Snort, Suricata, Bro) để phát

hiện các vấn đề bảo mật. ●

Alerts/Logs (Cảnh báo và nhật ký)

● Mục tiêu: Tạo cảnh báo và lưu trữ nhật ký để theo dõi các mối đe dọa. ● Tính năng:

○ Alert Generation: Sinh cảnh báo dựa trên rule-based hoặc machine learning.

Event Correlation: Kết nối các sự kiện từ nhiều nguồn để tạo bức lOMoAR cPSD| 58728417 tranh toàn cảnh.

○ Log Enrichment: Kết hợp dữ liệu với threat intelligence để làm rõ bối cảnh.

○ Priority Ranking: Đánh dấu mức độ ưu tiên của các cảnh báo.

3. Kiến trúc Master Server (Master Server Architecture)

Centralized Management (Quản lý tập trung)

● Mục tiêu: Đơn giản hóa việc quản lý cấu hình, giám sát và cập nhật hệ thống. ● Tính năng:

○ Configuration Management: Quản lý và phân phối cấu hình đến các node.

○ Health Monitoring: Theo dõi tình trạng hệ thống và các node.

○ User Access Control: Quản lý quyền truy cập của người dùng.

○ API Management: Cung cấp API để tích hợp với các hệ thống bên ngoài.

Integration Services (Dịch vụ tích hợp)

● Elasticsearch: Xử lý tìm kiếm và phân tích dữ liệu log.

● Logstash: Thu thập, xử lý và chuyển tiếp log.

● Kibana: Giao diện trực quan để phân tích và hiển thị dữ liệu.

● Zeek: Phân tích hành vi mạng và tạo log chi tiết.

● Suricata: Hệ thống phát hiện và ngăn chặn xâm nhập (IDS/IPS)

4. Hạ tầng Lưu trữ (Storage Infrastructure)

Distributed Storage (Lưu trữ phân tán)

● Mục tiêu: Đảm bảo khả năng lưu trữ dữ liệu lâu dài và truy xuất nhanh. ● Tính năng:

○ Hot Storage: Lưu trữ dữ liệu gần đây trên SSD để truy cập nhanh.

○ Warm Storage: Lưu trữ dữ liệu lâu hơn trên HDD với chi phí thấp hơn.

○ Cold Storage: Lưu trữ dữ liệu lưu trữ lâu dài hoặc để tuân thủ quy định.

○ Chính sách Data Retention và Backup & Recovery.

Performance Optimization (Tối ưu hiệu năng)