Preview text:

Câu1. Nêu khái niệm vềngành mật mã? Thời kì nào kỹthuật mật mã

chưa được coi là một ngành khoa học? Tại sao?

-Mật mã là một lĩnh vực khoa học chuyên nghiên cứu về các phƣơng pháp và kỹ thuật đảm bảo an

toàn và bảo mật trong truyền tin liên lạc với giả thiết sự tồn tại của các thế lực thù địch, những kẻ

muốn ăn cắp thông tin để lợi dụng và phá hoại.

Ngành Mật mã thường được quan niệm như sự kết hợp của 2 lĩnh vực con:

1. Sinh, chế mã mật : nghiên cứu các kỹ thuật toán học nhằm cung cấp các công cụ hay dịch vụ đảm bảo an toàn thông tin

2. Phá giải mã : nghiên cứu các kỹ thuật toán học phục vụ phân tích phá mật mã và/hoặc tạo

ra các đoạn mã giản nhằm đánh lừa bên nhận tin.

Tính từ thượng cổ cho đến 1949. Trong thời kỳ này, khoa mật mãhọc đựợc coi là một ngành

mang nhiều tính thủ công, nghệ thuật hơn là tính khoa học.

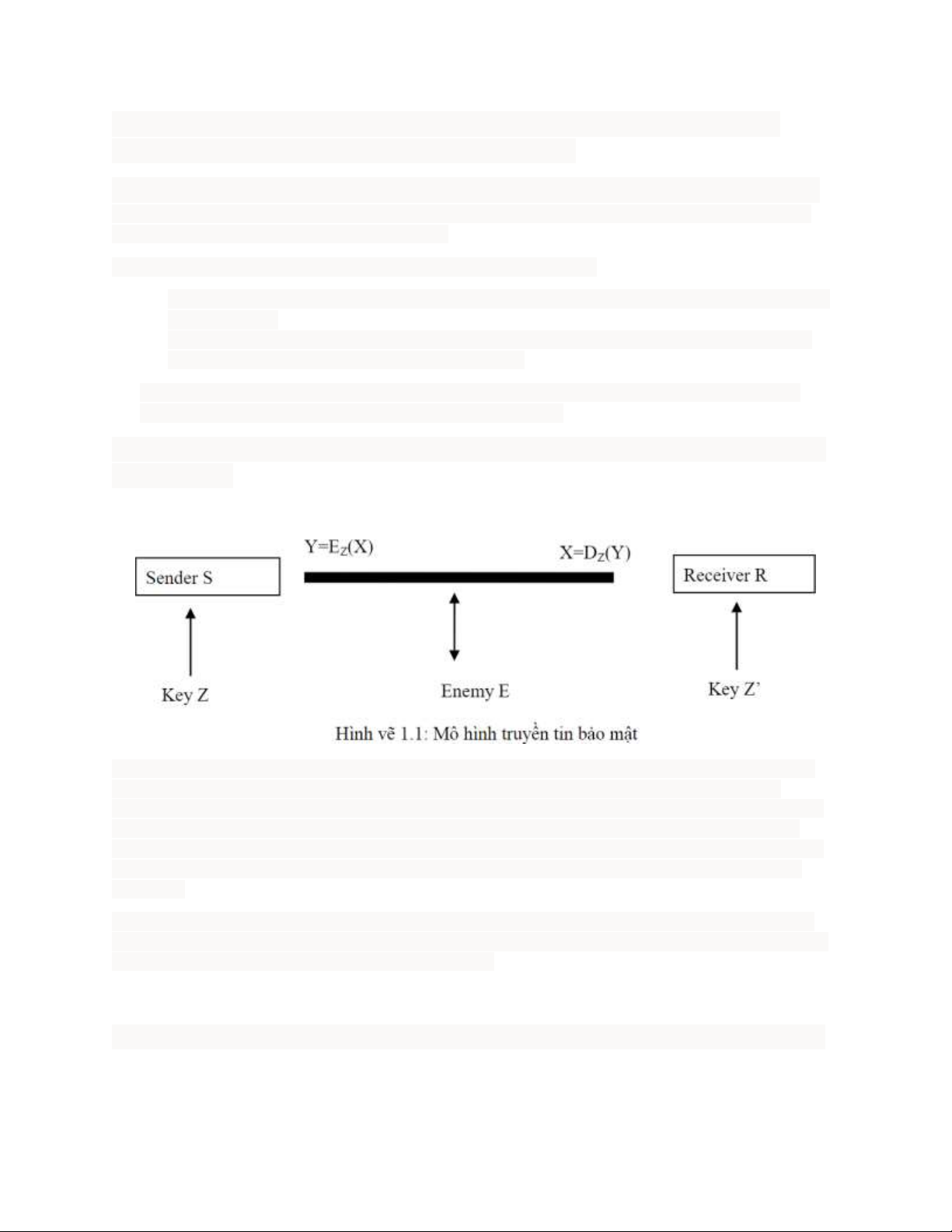

Câu 2. Vẽ mô hình truyền tin bảo mật? Phân tích hoạt động cơ bản trong mô hình này

Các hoạt động cơ bản : Người phát S(sender) muốn gửi một thông điệp (message) X tới ngƣời

nhận R (receiver) qua một kênh truyền tin (communication channel). Kẻ thù E (enenmy)

lấy/nghe trộm thông tin X.Thông tin X là ở dạng đọc được, còn gọi là bản rõ (plaintext). Để bảo mật,

S sử dụng một phép biến đổi mã hoá (encryption), tác động lên X, để chế biến ra một bảnmã Y

(cryptogram, hay ciphertext), không thể đọc đƣợc.Ta nói bản mã Y đã che giấu nội dung của bản rõ

X bản đầu.Giải mã (decryption) là quá trình ngƣợc lại cho phép ngƣời nhận thu đƣợc bản rõX từ bản mã Y.

Để bảo mật, các khối biến đối sinh và giải mã là các hàm toán học với tham số khoá (key).Khóa là

thông số điều khiển mà sở hữu kiến thức về nó thông thƣờng là hạn chế. Thông thƣờng khoá (Z)chỉ

đƣợc biết đến bởi các bên tham gia truyền tin S và R.

Câu 3. Phân tích ưu nhược điểm của nguyên lý hệmật mã đối xứng (SKC)

Ưu điểm: vừa có khả năng cung cấp mức độ bảo mật khá cao, vừa

có khả năng cho phép mã hóa và giải mã tin nhắn rất nhanh. cấp độ

bảo mật mà mã hóa đối xứng mang lại có thể được nhân rộng lên một

cách đơn giản chỉ bằng việc tăng độ dài của các khóa.\

Nhược điểm : vấn đề cố hữu trong việc truyền tải các khóa dùng để

mã hóa và giải mã dữ liệu. Nếu các khóa này được chia sẻ lên các

kết nối không an toàn thì nguy cơ bị can thiệp bởi một bên thứ 3 là rất

lớn. Khi một người dùng không được ủy quyền chiếm được quyền

truy cập một khóa đối xứng thì mọi dữ liệu được mã hóa bằng khóa đó sẽ bị xâm phạm.

Câu 4. Ưu điểm chính của mật mã khóa công khai (PKC) so với mật mã đối xứng (SKC)

Câu 5. Các thuật toán mật mã khối thường được tổchức như một cấu

trúc nhiều vòng lặp. Hãy nêu khái niệm vòng lặp?

Một cách phổ biến, các hệ mã khối thƣờng đƣợc thiết kế theo cấu trúc nhiều vòng lặp với mỗi vòng

lặp lại gọi thực hiện một hàm fcơ sở (nhƣng với các tham số khác nhau). Theo đó, đầu vào của một

vòng lặp là đầu ra của vòng lặp trƣớc và một khóa con phát sinh từ khóa đầy đủ dựa trên một

thuật toán lập lịch khóa (key scheduler), hay cũng gọi là thuật toán sinh khóa con.

Câu 6. Mô tả tổng quan thuật toán mã hóa DES. Vẽsơ đồkhái quát mã

hóa DES (dạng tổng quát không cần vẽsơ đồchi tiết 16 vòng lặp)

Câu 7. Phân tích sựkhác biệt giữa chữkí điện tửvà chữkí truyền thống?

-Chữ ký điện tử : tránh được tình trạng chữ ký giả mạo do kẻ gian ăn cắp.

có thể sử dụng để đảm bảo tính chính xác của tài liệu (bằng chữ ký của bên gửi A), và bên nhận B

có thể gửi lại chữ ký của mình vào tài liệu đã nhận nhƣ là bằng chứng để A biết là B đã thực sự

nhận đƣợc tài liệu đó. Chữ ký quá dài

-Chữ ký truyền thống: dễ bị giả mạo Chữ ký ngắn

Câu 8. Nêu các ứng dụng của chữkí điện tử

Tính chất không chối cãi được Công chứng Bằng chứng biên nhận:

Câu 9. Nêu khái niệm vềhàm băm. Đểđảm bảo an toàn cao, chống tấn

công giảmạo chữkí, chúng ta cần sửdụng hàm băm mật mã với các thuộc tính gì?

là giải thuật nhằm sinh ra các giá trị băm tương ứng với mỗi khối dữ liệu (có thể là một chuỗi ký

tự, một đối tượng trong lập trình hướng đối tượng, v.v...). Giá trị băm đóng vai gần như

một khóa để phân biệt các khối dữ liệu, tuy nhiên, người ta chấp nhận hiện tượng trùng

khóa hay còn gọi là đụng độ và cố gắng cải thiện giải thuật để giảm thiểu sự đụng độ đó. Hàm băm

thường được dùng trong bảng băm nhằm giảm chi phí tính toán khi tìm một khối dữ liệu trong một

tập hợp (nhờ việc so sánh các giá trị băm nhanh hơn việc so sánh những khối dữ liệu có kích thước lớn). thuộc tính:

1. Lấy đầu vào là một xâu với độ dài bất kỳ và sinh ra một xâu với độ dài cố định.

2. Có tính một chiều (one -way): biết X, có thể dễ dàng tính đƣợc giá trị băm hX, nhƣng không thể

tính ngƣợc đƣợc Xkhi chỉ biết hX, với công cụ tính toán hiện nay (bất khả thi về tính toán)

3. Có tính phi đụng độ cao (collision free), tức là thực tế không thể tim đƣợc hai thông tin X X‟ sao

cho H(X)=H(X’). Tất nhiên, đây là bất khả thi về mặt tính toán .

Câu 10. Nêu khái niệm khóa phiên?Tác dụng của khóa phiên?

Câu 11. Trình bày sơ đồgiao thức Needham-Shroeder đầy đủ5 bước và

cho biết ý nghĩa của việc sửdụng giá trịngẫu nhiên 1r? Bài tập

Bài 1. Giải mã bản mã sau, giảsửmã hóa Ceasar được sửdụng đểmã hóa với k=3 IRXUVFRUHDQGVHYHQBHDUVDJR

Bài 2. Xét phương pháp Vigenere. Hãy mã hóa bản rõ „ATTACKTOMOROW‟ với khóa „WIN‟

Bài 3. Tìm nghịch đảo của 29 theo modun 37

Bài 4. a)Tính 265 mod19b) Tìm nghịch đảo của 265theo modun 26

Bài 3. Cho hệmã Knapsack có A‟=(1,3,7,14), N=4, M=37, u= 29

a) Hãy tìm các khóa của hệmã trên

b) Mã hóa và giải mã tương ứng với bản rõ 1011