Preview text:

EBOOKBKMT.COM BAN CƠ YẾU CHÍNH PHỦ

HỌC VIỆN KỸ THUẬT MẬT MÃ

¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯ ĐỒ ÁN TỐT NGHIỆP

TÌM HIỂU VÀ TRIỂN KHAI TRUNG TÂM GIÁM SÁT AN TOÀN

MẠNG TRÊN NỀN TẢNG WAZUH Ngành: An toàn thông tin Mã số: 7.48.02.02

Sinh viên thực hiện: Nguyễn Anh Phan Lớp: AT12A

Người hướng dẫn: ThS. Cao Minh Tuấn

Khoa An toàn thông tin – Học viện Kỹ thuật mật mã Hà Nội, 2020 EBOOKBKMT.COM BAN CƠ YẾU CHÍNH PHỦ

HỌC VIỆN KỸ THUẬT MẬT MÃ

¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯¯ ĐỒ ÁN TỐT NGHIỆP

TÌM HIỂU VÀ TRIỂN KHAI TRUNG TÂM GIÁM SÁT AN TOÀN

MẠNG TRÊN NỀN TẢNG WAZUH Ngành: An toàn thông tin Mã số: 7.48.02.02

Sinh viên thực hiện: Nguyễn Anh Phan Lớp: AT12A

Người hướng dẫn: ThS. Cao Minh Tuấn

Khoa An toàn thông tin – Học viện Kỹ thuật mật mã Hà Nội, 2020 EBOOKBKMT.COM MỤC LỤC

Danh mục kí hiệu và viết tắt..............................................................................iii

Danh mục hình vẽ...............................................................................................iv

Danh mục bảng...................................................................................................vi

Lời cảm ơn.........................................................................................................vii

Lời nói đầu........................................................................................................viii

Chương 1. Giám sát an toàn thông tin trong mạng máy tính.........................1

1.1. Tổng quan về tình hình ATTT trong mạng máy tính hiện nay.....................1

1.2. Nhu cầu việc xây dựng Trung tâm điều hành ATTT SOC...........................3

1.3. Trung tâm điều hành ATTT SOC.................................................................4

1.3.1. Khái niệm trung tâm điều hành ATTT SOC.......................................4

1.3.2. Nguyên lý hoạt động của Trung tâm điều hành ATTT SOC..............5

1.3.3. Đối tượng, phạm vi giám sát của Trung tâm điều hành ATTT SOC5

1.4. Một số sản phẩm giám sát ATTT................................................................10

1.4.1. SIEMonster.......................................................................................11

1.4.2. ELK Stack.........................................................................................11

1.4.3. OSSIM..............................................................................................12

1.4.4. Security Onion..................................................................................12

1.4.5. IBM QRadar SIEM...........................................................................13

1.4.6. HP ArcSight SIEM...........................................................................13

1.5. Lợi ích của việc xây dựng Trung tâm điều hành ATTT SOC.....................14

1.6. Kết luận chương 1.......................................................................................14

Chương 2. Hệ thống giám sát an toàn thông tin wazuh.................................15

2.1. Giới thiệu về Wazuh....................................................................................15

2.2. Kiến trúc của Wazuh...................................................................................16

2.3. Phương thức liên lạc và luồng dữ liệu.........................................................17

2.3.1. Liên lạc giữa Wazuh agent và Wazuh server...................................18

2.3.2. Liên lạc giữa Wazuh và Elastic........................................................18

2.4. Các thành phần chính trong Wazuh............................................................18

2.4.1. Wazuh server....................................................................................18

2.4.2. Wazuh agent.....................................................................................20

2.4.3. Elastic Stack.....................................................................................21

2.5. Luật trong Wazuh........................................................................................22

2.5.1. Các cấp độ luật của Wazuh..............................................................22

2.5.2. Phân loại luật...................................................................................26

2.6. Khả năng của Wazuh...................................................................................27

2.6.1. Phân tích bảo mật............................................................................27

2.6.2. Phát hiện xâm nhập..........................................................................27

2.6.3. Phân tích dữ liệu nhật ký.................................................................27

2.6.4. Giám sát toàn vẹn tệp.......................................................................28

2.6.5. Phát hiện lỗ hổng.............................................................................28

2.6.6. Đánh giá cấu hình............................................................................28

2.6.7. Ứng phó sự cố..................................................................................28 i EBOOKBKMT.COM

2.6.8. Tuân thủ quy định............................................................................29

2.6.9. Giám sát an ninh cloud....................................................................29

2.6.10.Bảo mật Containers.........................................................................29

2.7. Kết luận chương 2.......................................................................................30

Chương 3. Xây dựng trung tâm điều hành an toàn thông tin dựa trên nền

tảng wazuh.........................................................................................................31

3.1. Cơ sở lý thuyết xây dựng Trung tâm điều hành ATTT SOC......................31

3.1.1. Nền tảng Trung tâm điều hành ATTT SOC......................................31

3.1.2. Đề xuất tiêu chí xây dựng SOC........................................................33

3.1.3. Đề xuất các bước xây dựng Trung tâm điều hành ATTT SOC........37

3.1.4. Xây dựng các thành phần cơ bản của SOC.....................................39

3.2. Tích hợp wazuh trong trung tâm giám sát ATTT SOC...............................49

3.3. Thử nghiệm.................................................................................................52

3.3.1. Xây dựng hệ thống...........................................................................52

3.3.2. Kịch bản 01......................................................................................53

3.3.3. Kịch bản 02......................................................................................56

3.3.4. Kịch bản 03......................................................................................63

3.4. Kết luận chương 3.......................................................................................68

Kết luận..............................................................................................................69

Tài liệu tham khảo.............................................................................................70

Phụ lục................................................................................................................72 ii EBOOKBKMT.COM

DANH MỤC KÍ HIỆU VÀ VIẾT TẮT ATTT An toàn thông tin CIS Center of Internet Security CNTT Công nghệ thông tin CVE

Common Vulnerabilities and Exposures EDR

Endpoint Detection and Response EPS Events Per Second HIDS

Host-based Intrusion Detection System IDS Intrusion Detection System NAC Network Access Control OVAL

Open Vulnerability Assesment Language PAM Privileged Access Management SOAR

Security Orchestration, Automation, and Response SOC Security Operations Center TSLCD

Truyền số liệu chuyên dụng TT&TT Thông tin và truyền thông TTDL Trung tâm dữ liệu XCCDF

Extensible Configuration Checklist Description Format iii EBOOKBKMT.COM DANH MỤC HÌNH VẼ

Hình 1.1 Nguyên lý hoạt động của SOC...............................................................5

Hình 2.1 Mô tả về chức năng của hệ thống Wazuh............................................15

Hình 2.2 Các nền tảng chính trong wazuh..........................................................15

Hình 2.3 Kiến trúc tổng quát...............................................................................17

Hình 2.4 Kiến trúc wazuh triển khai trên diện rộng............................................17

Hình 2.5 Kiến trúc luồng dữ liệu.........................................................................17

Hình 2.6 Quy trình xử lý dữ liệu trên wazuh server............................................19

Hình 2.7 Quy trình xử lý dữ liệu trên wazuh agent.............................................20

Hình 3.1 Yếu tố quan trọng trong SOC...............................................................31

Hình 3.2 Các bước xây dựng trung tâm điều hành ATTT SOC..........................37

Hình 3.3 Thành phần cơ bản của trung tâm điều hành ATTT SOC....................40

Hình 3.4 Mô hình hạ tầng mạng trung tâm điều hành ATTT SOC.....................40

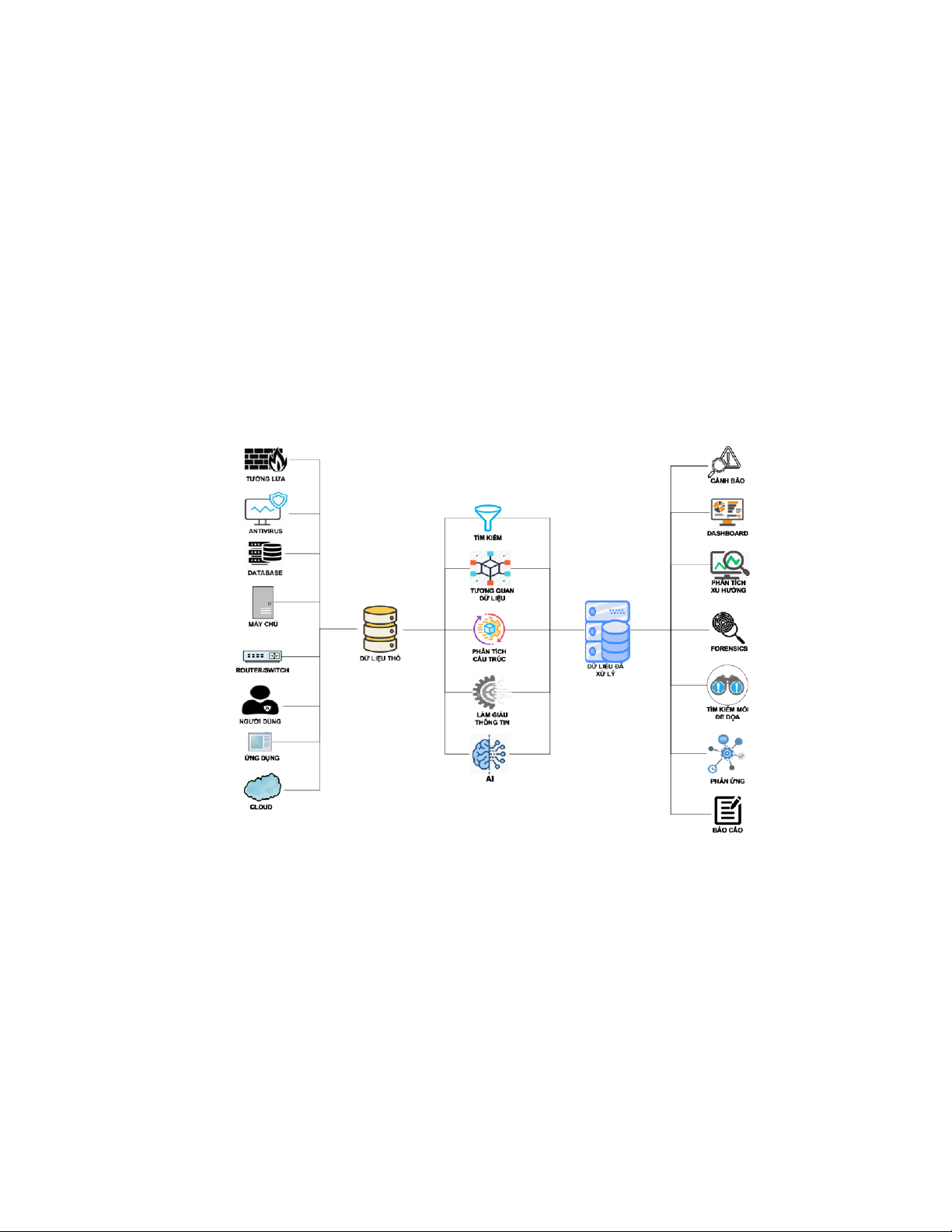

Hình 3.5 Thành phần của hệ thống giám sát tập trung........................................43

Hình 3.6 Mô hình triển khai hệ thống sử dụng wazuh........................................51

Hình 3.7 Mô hình thử nghiệm.............................................................................53

Hình 3.8 Dashboard lỗ hổng hệ thống.................................................................55

Hình 3.9 Log của một lỗ hổng được phát hiện....................................................55

Hình 3.10 Thông tin JSON của lỗ hổng..............................................................56

Hình 3.11 Đăng ký nhận API của Virus Total miễn phí.....................................56

Hình 3.12 Tạo file trong thư mục........................................................................57

Hình 3.13 Thông tin hiển thị việc thêm file trên dashboard (1)..........................58

Hình 3.14 Thông tin hiển thị việc thêm file trên dashboard (2)..........................58

Hình 3.15 Log thêm file được ghi lại trên hệ thống............................................59

Hình 3.16 Nội dung dữ liệu được viết trong file.................................................59

Hình 3.17 Virus Total tự động kiểm tra mã độc trong file mới được thêm........60

Hình 3.18 Sửa nội dung tệp tin............................................................................60

Hình 3.19 Thông tin về việc thay đổi nội dung file............................................61

Hình 3.20 Thêm thư mục chứa mã độc...............................................................61

Hình 3.21 Virus Total tự động phát hiện mã độc trong thư mục mới thêm........62

Hình 3.22 Kiểm tra thông tin trên Virus Total....................................................63

Hình 3.23 Kiểm tra kết nối mạng giữa máy Attacker và ubuntu agent...............65

Hình 3.24 Thực hiện SSH từ máy Attacker đến máy agent................................65 iv EBOOKBKMT.COM

Hình 3.25 Thực hiện giả định tấn công SSH brute force....................................66

Hình 3.26 Attacker thực hiện ping đến agent......................................................66

Hình 3.27 Attacker SSH đến agent.....................................................................67

Hình 3.28 Log ghi lại trên agent..........................................................................67

Hình 3.29 Log của thông tin chặn IP của Attacker.............................................67

Hình 3.30 Kết nối máy Attacker và agent khi hết thời gian chặn.......................68

Hình 3.31 Log trên dashboard về việc bỏ chặn IP của Attacker.........................68

Hình 3.32 Thêm windows agent..........................................................................76

Hình 3.33 Sinh khóa chia sẻ trước của windows agent.......................................76

Hình 3.34 Đăng ký, kết nối đến wazuh server....................................................77

Hình 3.35 Xác nhận kết nối đến wazuh server....................................................77

Hình 3.36 Thêm ubuntu agent.............................................................................77

Hình 3.37 Sinh khóa chia sẻ trước của ubuntu agent..........................................78

Hình 3.38 Thêm key để kết nối với wazuh server...............................................78

Hình 3.39 Xác nhận kết nối đến wazuh server....................................................78 v EBOOKBKMT.COM DANH MỤC BẢNG

Bảng 2.1 Các cấp độ luật trong Wazuh...............................................................22

Bảng 3.1 Danh mục thiết bị trong trung tâm điều hành ATTT SOC…………...48

Bảng 3.2 Cấu hình máy ảo thử nghiệm...............................................................53 vi EBOOKBKMT.COM LỜI CẢM ƠN

Trong quá trình thực hiện đồ án tốt nghiệp này, em đã nhận được sự giúp

đỡ tận tình của cán bộ hướng dẫn là ThS. Cao Minh Tuấn – Giảng viên Khoa An

toàn thông tin Học viện Kỹ thuật Mật mã.

Đồng thời, em xin gửi lời cảm ơn đến các thầy cô trong Học viện Kỹ thuật

Mật mã đã truyền đạt cho em những kiến thức từ cơ bản đến nâng cao suốt năm

năm học giúp em có được những kiến thức cơ bản để em có thể hoàn thành được đồ án này.

Em xin gửi lời cảm ơn tới các anh chị trong Trung tâm An ninh mạng –

Bkav đã nhiệt tình chia sẻ kiến thức giúp em học hỏi được rất nhiều trong quá

trình học tập và làm việc.

Do thời gian nghiên cứu và làm việc trong lĩnh vực an ninh mạng còn hạn

chế, vậy nên chắc chắn sẽ không thể tránh khỏi những thiếu sót khi thực hiện đồ

án, em rất mong nhận được sự góp ý từ thầy cô để có thể hoàn thiện tốt hơn đồ án của mình.

Và cuối cùng em muốn gửi lời cảm ơn sâu sắc tới gia đình, bạn bè, người

thân đã quan tâm, góp ý và giúp đỡ em trong suốt quá trình học tập và nghiên

cứu, những điều kiện tốt nhất để em hoàn thành đồ án tốt nghiệp này. Em xin chân thành cảm ơn!

SINH VIÊN THỰC HIỆN ĐỒ ÁN Nguyễn Anh Phan vii EBOOKBKMT.COM LỜI NÓI ĐẦU

Cùng với sự bùng nổ của internet và cách mạng công nghiệp 4.0 đã tạo

nên một xã hội toàn cầu, nơi mà mọi người có thể tương tác và liên lạc với nhau

một cách nhanh chóng và hiệu quả. Thật không thể phủ nhận được vai trò của

internet trong nhiều phương diện cuộc sống hàng ngày từ thương mại đến giải

trí, văn hóa, xã hô Ši và giáo dục… phục vụ cho tiến trình phát triển đất nước bền

vững. Nhưng thực tế trong những năm qua, tình hình an ninh mạng trên thế giới

diễn biến phức tạp và diễn ra nhiều cuộc tấn công có quy mô lớn. Mục tiêu của

các cuộc tấn công mạng rất đa dạng từ những thông tin cá nhân, những thông tin

về kinh doanh đến những mục tiêu chính trị với tầm ảnh hưởng lớn tới nhiều

quốc gia trên thế giới.

Trước sự leo thang của các cuộc tấn công mạng đòi hỏi sự ra đời của

những đơn vị chuyên môn, có khả năng xử lý nhanh các sự cố và giám sát liên

tục để phát hiện bất thường dù là nhỏ nhất. Mô hình Trung tâm điều hành ATTT

SOC là nơi xây dựng các giải pháp tổng thể nhằm ứng phó với các cuộc tấn

công được lên kế hoạch kỹ lưỡng.

Trung tâm điều hành ATTT SOC sẽ giúp các cơ quan tổ chức theo dõi,

giám sát những nguy cơ, rủi ro 24/7, từ đó phát hiện sớm các lỗ hổng, các cuộc

tấn công để chủ động ứng phó. Trung tâm thu thập dữ liệu từ nhiều nguồn như

NIDS, HIDS, raw log,....để có thể phân tích, tương quan dữ liệu từ đó đưa ra

cảnh báo ngay khi xuất hiện nguy cơ về cuộc tấn công như có lưu lượng truy cập

bất thường, có kết nối trái phép vào máy chủ hay hành vi dò quét trong mạng.

Chính vì vậy, các kết nối với máy chủ mã độc, các cuộc tấn công web hay

DDoS, APT đã bị chặn đứng khi mới chỉ là nguy cơ.

Nhận thấy tầm quan trọng của việc xây dựng Trung tâm điều hành ATTT

SOC là sự tất yếu,cấp thiết để đảm bảo an toàn, an ninh thông tin của các cơ

quan, tổ chức.Vì vậy, em đã quyết định chọn đề tài “Tìm hiểu và triển khai

trung tâm giám sát an toàn mạng trên nền tảng Wazuh”, nhằm xây dựng trung

tâm giám sát tích hợp nguồn thu thập log từ các thiết bị. Từ đó có thể phân tích viii EBOOKBKMT.COM

hành vi người dùng cũng như có khả năng phát hiện các cuộc tấn công diễn ra

trên một hay nhiều thiết bị.

SINH VIÊN THỰC HIỆN ĐỒ ÁN Nguyễn Anh Phan ix EBOOKBKMT.COM

CHƯƠNG 1. GIÁM SÁT AN TOÀN THÔNG TIN TRONG MẠNG MÁY TÍNH

1.1. Tổng quan về tình hình ATTT trong mạng máy tính hiện nay

Trong những năm qua, tình hình ATTT trên thế giới diễn biến phức tạp và

diễn ra nhiều cuộc tấn công có quy mô lớn. Trung bình cứ mỗi phút trôi qua có

mộttrang web, hệ thống bị tin tặc chiếm quyền kiểm soát.

Từ năm 2010, nhà máy điện nguyên tử Busher và cơ sở làm giàu urani

Natanz đã bị mã độc phá hoại gây trì hoãn các hoạt động phát triển hạt nhân của

Iran trong nhiều tháng liền.Thủ phạm gây ra các vụ tấn công này là virus

Stuxnet, với cơ chế hoạt động cực kỳ phức tạp, khai thác thành công một số lỗ

hổng chưa hề biết đến trước đó. Sau vụ việc này, Iran đã phải loại bỏ gần 10001

máy ly tâm khiến chương trình hạt nhân của nước bị gián đoạn ít nhất một năm.

Giữa năm 2012 nhóm hacker mang tên “Cutting Sword of Justice” đã tấn

công vào hệ thống của công ty dầu mỏ Saudi Aramco (công ty chiếm 10% lượng

dầu mỏ của cả thế giới). Hacker đã gửi một email lừa đảo đến một nhân viên

trong công ty, nhân viên này đã bấm vào đường dẫn trong email này, từ đó

hacker đã xâm nhập vào hệ thống. Cuộc tấn công đã xoá và làm hỏng dữ liệu

của khoảng 30.0002 máy tính của Saudi Aramco, khiến công ty này phải sử dụng

máy đánh chữ và máy fax để thực hiện các giao dịch.

Tháng 01/2015, các website của thủ tướng Angela Merkel và quốc hội

Đức bị tê liệt. Văn phòng của thủ tướng Đức xác nhận các website nói trên bị

ngừng hoạt động kể từ 9h sáng ngày 07/01/20153. Một nhóm tin tặc tự xưng là

CyberBerkut tuyên bố đã tiến hành cuộc tấn công mạng này để phản đối chuyến

thăm của Thủ tướng Ukraine Arseniy Yatsenyuk tới Berlin. Đến tháng 05/2015,

nữ phát ngôn viên của Quốc hội Đức tiếp tục tuyên bố một nhóm hacker chưa rõ

danh tính đã cố gắng xâm nhập vào mạng dữ liệu của quốc hội.

1Stuxnet Worm Attack on Iranian Nuclear Facilities, http://large.stanford.edu/courses/2015/ph241/holloway1/

2Cyber Threat Research, https://cyberthreatresearch.wordpress.com/hacktivist-groups/cutting-sword-of-justice/

3Cyberattack in Germany Shuts Down Official Sites,

https://www.nytimes.com/2015/01/08/world/europe/german-government-websites-shut-down-and-ukraine-

group-claims-responsibility.html 1 EBOOKBKMT.COM

Tháng 07/2018, đại diện Bộ Y tế Singapore và Bộ Thông tin Truyền

thông nước này cho biết hệ thống dữ liệu của SingHealth, tổ chức bảo hiểm y tế

lớn nhất nước, đã bị tin tặc tấn công. Vụ tấn công đã tiếp cận và sao chép thông

tin cá nhân 1,5 triệu4 người dùng của SingHealth. Trong danh sách người dùng

của SingHealth bị rò rỉ thông tin cá nhân còn có thông tin của Thủ tướng

Singapore Lý Hiển Long. Đây là vụ tấn công mạng đánh cắp thông tin cá nhân

nghiêm trọng nhất ở Singapore từ trước đến nay.

Đối với Việt Nam, theo thông tin hãng an ninh mạng Kaspersky công bố

năm 2016, tại khu vực châu Á – Thái Bình Dương, nước ta là nước có số người

dùng gặp sự cố máy tính cao nhất (chiếm 68%)5, điển hình là lây nhiễm mã độc

mã hóa tống tiền (ransomware).

Năm 2016 cũng là năm xảy ra cuộc tấn công vào các cảng hàng không

quốc tế của Việt Nam, đây là vụ tấn công APT nhắm vào các hệ thống thông tin

quan trọng của Việt Nam.Vào 13 giờ 46 phút ngày 29/07/2016 tại Cảng hàng

không quốc tế Tân Sơn Nhất và 16 giờ 7 phút tại Cảng hàng không quốc tế Nội

Bài, các hệ thống máy tính làm thủ tục hàng không của Hãng Hàng không

VietJet Air, Vietnam Airline tại nhà ga quốc nội của sân bay Tân Sơn Nhất và

hệ thống hiển thị thông tin bao gồm màn hình thông tin chuyến bay, màn hình

máy tính phục vụ check-in tại quầy thủ tục của Vietnam Airline, hệ thống phát

thanh tại nhà ga khách T1 của sân bay Nội Bài bị tấn công xâm nhập phải dừng

hoạt động. Tại thời điểm này, hệ thống hiển thị các thông tin và phát ra âm thanh

sai lệch về vấn đề chủ quyền Biển Đông.Cùng thời điểm trên, website chính

thức của Vietnam Airline cũng bị tin tặc tấn công và thay đổi giao diện. Không

những thế, tin tặc còn để lại những công kích mang những nội dung bôi xấu Việt

Nam, Philippines và xuyên tạc về chủ quyền ở Biển Đông. Ngoài ra, tin tặc còn

phát tán một bảng danh sách ước tính hơn 400.0006 tài khoản hội viên Golden

4Vụ tấn công mạng chấn động Singapore: đánh cắp thông tin cá nhân của 1,5 triệu người, trong đó có thủ tướng

Lý Hiển Long, https://cystack.net/

5 An ninh mạng tại Việt Nam năm 2014 đến năm 2017, https://securitybox.vn/391/an-ninh-mang-tai-viet-nam- nam-2014-den-nam-2017/

6Sân bay Nội Bài, Tân Sơn Nhất bị tin tặc tấn công, https://vnexpress.net/ 2 EBOOKBKMT.COM

Lotus của Vietnam Airlines. Trong danh sách này có đầy đủ thông tin cá nhân

như ngày gia nhập, điểm tích luỹ, ngày hết hạn…

Theo đánh giá của Bộ TT&TT vào tháng 4/2019 về an toàn thông tin năm

2018, đa số Bộ, ngành, địa phương (70%)7được xếp hạng Ctức là quan tâm triển

khai ATTT ở mức trung bình, 17% cơ quan được đánh giá triển khai ATTT ở

mức khá và 13% cơ quan dừng ở mức Dtức là mới bắt đầu quan tâm đến ATTT.

Việc dữ liệu quan trọng của tổ chức bị đánh cắp diễn ra thường xuyên và trong

thời gian ngắn, những sự cố này chỉ được phát hiện ra sau vài tháng thậm chí vài

năm sau. Như vậy việc bị đánh cắp dữ liệu quan trọng xảy ra rất nhanh và lại

mất một thời gian rất dài để phát hiện ra. Kết quả thống kê này cho thấy tầm

quan trọng cần phải có một hệ thống ứng phó an ninh hiệu quả, trong đó giám

sát và ứng phó đóng vai trò cốt yếu.

1.2. Nhu cầu việc xây dựng Trung tâm điều hành ATTT SOC

Ngày nay, hoạt động tội phạm trên không gian mạng ngày càng gia tăng

về số vụ, thủ đoạn tấn công rất tinh vi gây thiệt hại nghiêm trọng về kinh tế, ảnh

hưởng tới văn hóa, xã hội tuy nhiên hệ thống bảo mật thông tin lại chưa được

đầu tư bài bản, chưa có phương án hay giải pháp cụ thể để phòng ngừa, cảnh báo

sớm các cuộc tấn công mạng.Do vậy, giải pháp về Trung tâm điều hành an toàn

thông tin là hệ thống cần thiết, hỗ trợ tích cực cho các tổ chức, doanh nghiệp

trong việc giám sát và nâng cao trạng thái an ninh hệ thống mạng của mình, sẵn

sàng phản ứng với các sự cố có thể xảy ra.

Trong những năm gần đây, khi tần suất các cuộc tấn công mạng trên thế

giới nói chung và ở Việt Nam nói riêng gia tăng ngày càng nhiều, mức độ

nghiêm trọng và tinh vi ngày càng cao, các biện pháp đảm bảo ATTT cũng được

các tổ chức, đơn vị chú ý và đầu tư bài bản hơn trước. Thay vì các giải pháp độc

lập, chuyên biệt chỉ xử lý được một khía cạnh của cuộc tấn công, các cơ quan, tổ

chức bị thuyết phục bởi các giải pháp tổng thể, đa tầng, nhiều lớp nhằm phát

hiện và giải quyết triệt để các mối nguy hại chưa từng có tiền lệ. Trung tâm điều

7Bộ TT&TT công bố xếp hạng an toàn thông tin mạng của các cơ quan, tổ chức nhà nước năm 2018, https://www.mic.gov.vn/ 3 EBOOKBKMT.COM

hành an toàn thông tin SOC chính là một giải pháp tổng thể để theo dõi, giám sát

và phân tích các mối đe dọa đối với hệ thống mạng.

1.3. Trung tâm điều hành ATTT SOC

1.3.1. Khái niệm trung tâm điều hành ATTT SOC

Trung tâm điều hành ATTT SOC là nơi đội bảo mật thông tin chịu trách

nhiệm theo dõi và phân tích tư thế bảo mật của tổ chức một cách liên tục. Nhiệm

vụ của trung tâm là phát hiện, phân tích và ứng phó với các sự cố an ninh mạng

bằng cách sử dụng kết hợp giữa con người, các giải pháp công nghệ và một bộ

quy trình mạnh mẽ. SOC hoạt động giám sát và phân tích hoạt động bảo mật

trên mạng, máy chủ, thiết bị đầu cuối, cơ sở dữ liệu, ứng dụng, trang web và các

hệ thống khác nhằm tìm kiếm các hoạt động bất thường có thể là dấu hiệu của

sự cố bảo mật hoặc xâm nhập trái phép. Trung tâm điều hành ATTT có trách

nhiệm đảm bảo rằng các sự cố về an ninh mạng tiềm ẩn luôn được xác định,

phân tích, bảo vệ, điều tra và báo cáo một cách chính xác. 4 EBOOKBKMT.COM

1.3.2. Nguyên lý hoạt động củaTrung tâm điều hành ATTT SOC

Hình 1.1 Nguyên lý hoạt động của SOC Phát hiện Phân tích Phản ứng

Giám sát 24/7: Thiết Phân tích mã độc, Xác định chính xác

bị mạng, máy chủ, phát hiện bất rủi ro, phản ứng

cơ sở dữ liệu, ứng thường, hành vi nhanh chóng với sự

dụng, thiết bị bảo đáng ngờ. cố, điều tra sự cố. mật…

1.3.3. Đối tượng, phạm vi giám sát của Trung tâm điều hành ATTT SOC

1.3.3.1. Phạm vi giám sát

Phạm vi giám sát của SOC có thể là một hay nhiều hệ thống thông tin

hoặc một vùng mạng hoặc một đối tượng được giám sát cụ thể. 5 EBOOKBKMT.COM

Trong trường hợp phạm vi giám sát là một hệ thống thông tin được triển

khai tập trung tại một khu vực địa lý bao gồm các kết nối mạng nội bộ và mạng

internet mà không có kết nối mạng WAN.

Trong trường hợp phạm vi giám sát nhiều hệ thống thông tin là trường

hợp hệ thống thông tin tổng thể thuộc phạm vi quản lý của tổ chức nhưng các hệ

thống thành phần ở các khu vực địa lý khác nhau và có kết nối mạng diện rộng

về hệ thống tại trung tâm.

Trường hợp phạm vi giám sát là một vùng mạng như DMZ, vùng CSDL,

…thì các máy chủ, ứng dụng trong đó sẽ được coi là đối tượng thành phần trong

đối tượng giám sát là vùng mạng.

1.3.3.2. Đối tượng giám sát

Đối tượng giám sát củaTrung tâm điều hành ATTT SOC về cơ bản bao

gồm máy chủ, thiết bị bảo mật, thiết bị mạng, ứng dụng, dịch vụ, các thiết bị đầu

cuối và điểm giám sát trên đường truyền.

Hình 1.2 Đối tượng giám sát 6 EBOOKBKMT.COM a. Giám sát lớp mạng

Việc triển khai giám sát ở lớp mạng cho phép hệ thống phát hiện:

- Các kết nối, truy vấn tới các máy chủ điều khiển mạng botnet (C&C Server).

- Các file mã độc, URL nguy hiểm được truyền qua môi trường mạng

(với các giao thức không mã hóa) bằng cách giải mã giao thức, bóc

tách dữ liệu dạng file, URL đưa vào các hệ thống phân tích tự động.

- Các Shellcode, payload tấn công khai thác lỗ hổng phần mềm, dịch

vụ trong dữ liệu truyền tải trên mạng thông qua phân tích các dấu hiệu đặc trưng.

- Các hành vi bất thường như dò quét mạng, dò quét tài khoản mật

khẩu mặc định, mật khẩu yếu,…

Phương án triển khai giám sát trên môi trường mạng phù hợp với việc

giám sát lưu lượng không sử dụng các giao thức mã hóa (SSH, VPN, TLS,

SSL..). Trường hợp, phương án kỹ thuật yêu cầu cần giám sát lưu lượng mạng

có mã hóa thì các thiết bị bảo mật phải có chức năng giải mã hoặc sử dụng thiết

bị giải mã chuyên dụng.

Tại mỗi điểm giám sát có thể triển khai 02 hình thức Inline và Passive.

- Hình thức Inline: Lưu lượng giám sát sẽ đi qua thiết bị giám sát,

bảo vệ như tường lửa, IDS/IPS… Ưu điểm của hình thức này là có

thể vừa phát hiện và thực hiện ngăn chặn tấn công mạng trực tiếp.

Tuy nhiên nhược điểm làm ảnh hưởng đến hiệu năng, thông lượng

của lưu lượng mạng do gói tin phải được kiểm tra hợp lệ mới được

cho phép đi qua thiết bị bảo vệ. Trong trường hợp hiệu năng của

thiết bị bảo vệ không đủ so với lưu lượng thực tế của hệ thống sẽ

làm tắc nghẽn hoặc gây gián đoạn hoạt động của hệ thống nếu thiết

bị bảo vệ xảy ra sự cố.

- Hình thức Passive: lưu lượng mạng sẽ được trích rút ra để phân tích

bằng cách sử dụng thiết bị trích rút dữ liệu chuyên dụng hoặc sử 7 EBOOKBKMT.COM

dụng chức năng SPAN port trên các switch. Ưu điểm hình thức này

là không làm ảnh hưởng đến hiệu năng, thông lượng lưu lượng

mạng. Tuy nhiên, hình thức này không ngăn chặn trực tiếp được

các tấn công mạng mà chỉ đưa ra cảnh báo. Để giải quyết vấn đề

này, giải pháp sử dụng cần có chức năng tương tác với các thiết bị

mạng, thiết bị bảo mật hay máy chủ để ngăn chặn tấn công. b. Giám sát lớp máy chủ

Việc triển khai giám sát ở lớp máy chủ cho phép phát hiện:

- Các hành vi vi phạm chính sách truy cập, quản lý, thiết lập cấu hình

hệ điều hành, các dịch vụ hệ thống.

- Các kết nối của máy chủ ra các địa chỉ IP độc hại.

- Các hình thức tấn công mạng như tấn công khai thác điểm yếu, tấn

công dò quét và các dạng tấn công tương tự khác.

- Sự thay đổi trái phép của các tệp tin hệ thống.

- Các tiến trình có dấu hiệu bất thường về hành vi và việc sử dụng tài nguyên máy chủ.

Việc triển khai giám sát ở lớp máy chủ cho phép giải quyết được vấn đề

của triển khai giám sát lớp mạng là thường không phụ thuộc vào các lưu lượng

mạng có mã hóa. Tuy nhiên, việc triển khai giám sát lớp máy chủ sẽ ảnh hưởng

đến tài nguyên của máy chủ và khả năng mở rộng phạm vi giám sát khi số lượng máy chủ lớn.

Việc triển khai giám sát lớp máy chủ có thể triển khai theo hai hình thức sau:

- Cài đặt phần mềm giám sát có chức năng phát hiện tấn công trực

tiếp trên máy chủ như HIDS, AV... Hình thức này chức năng phát

hiện tấn công hay các hành vi vi phạm được phát hiện trực tiếp và

gửi nhật ký cảnh báo về hệ thống quản lý tập trung.

- Gửi log về hệ thống giám sát tập trung như SIEM. Hình thức này

chức năng phát hiện tấn công mạng được thực hiện trên hệ thống

quản lý tập trung thông qua việc phân tích dấu hiệu, luật tương 8 EBOOKBKMT.COM

quan hay sử dụng công nghệ dữ liệu lớn. Việc gửi log về hệ thống

giám sát tập trung có thể thực hiện thông qua các giao thức hệ điều

hành hỗ trợ như Syslog, SNMP hoặc các Agent của những giải pháp cụ thể.

Hình thức gửi log về hệ thống giám sát tập trung sẽ ít ảnh hưởng đến hiệu

năng của máy chủ so với hình thức trên. Tuy nhiên, hình thức này sẽ không thể

phát hiện được một số dạng tấn công mà giải pháp sử dụng cần phân tích nhiều

thông tin tương quan khác trên máy chủ.

Trường hợp gửi log về hệ thống giám sát tập trung thì cần lựa chọn nguồn

log có thông tin để phục vụ các giải pháp phát hiện tấn công. Nguồn log gửi về

cần tối thiểu có các thông tin sau:

- Thông tin kết nối mạng tới máy chủ (Firewall log).

- Thông tin đăng nhập vào máy chủ.

- Lỗi phát sinh trong quá trình hoạt động (nhật ký trạng thái hoạt động của máy chủ).

- Thông tin về các tiến trình hệ thống.

- Thông tin về sự thay đổi các tập tin, thư mục trên hệ thống.

- Thông tin thay đổi cấu hình máy chủ.

c. Giám sát lớp ứng dụng

Việc triển khai giám sát lớp ứng dụng cho phép phát hiện:

- Các dạng tấn công vào lớp ứng dụng như SQLi, XSS...

- Tấn công dò quét, vét cạn mật khẩu, thư mục và khai thác thông tin.

- Tấn công thay đổi giao diện.

- Tấn công Phishing và cài cắm mã độc trên ứng dụng.

- Tấn công từ chối dịch vụ.

Việc triển khai giám sát ở mức mạng cũng có thể phát hiện các dạng tấn

công ở trên trong trường hợp lưu lượng mạng không có mã hóa.

Trường hợp gửi log về hệ thống giám sát tập trung thì cần lựa chọn nguồn

log có thông tin để phục vụ các giải pháp phát hiện tấn công. Nguồn log gửi về

cần tối thiểu có các thông tin sau: 9