Preview text:

lOMoARcPSD|36477180

Chủ đề 1. Giới thiệu CNTT

1. Nguyên lý Von Neumann là gì? Nội dung của nguyên lý - Nguyên lý Von Neumann o

Nguyên lý điều khiển bằng chương trình. Máy tính hoạt động

theo chương trình lưu trữ sẵn trong bộ nhớ của nó. Nguyên lý

này đảm bảo cho máy tính có khả năng tự điều khiển không cần

có sự can thiệp của người trong quá trình xử lý vì quá trình xử

lý đã được xác định qua một kịch bản. o

Nguyên lý truy cập theo địa chỉ. dữ liệu theo nghĩa rộng (dữ liệu

ban đầu, kết quả trung gian, kết quả cuối cùng, chương trình...)

được đưa vào bộ nhớ trong những vùng nhớ được chỉ định bằng

địa chỉ. Trong chương trình, dữ liệu được chỉ định thông qua địa

chỉ. Như vậy, việc truy cập tới dữ liệu là gián tiếp thông qua địa

chỉ của nó trong bộ nhớ. Nguyên lý này đảm bảo tính mềm dẻo

trong xử lý thông tin. Người lập trình có thể viết yêu cầu một

cách tổng quát theo vị trí các đối tượng đó nằm ở đâu mà không

cần biết giá trị cụ thể của chúng

2. Bộ nhớ của máy tính gồm các loại gì? Bộ nhớ trong là thành phần nào?

Bộ nhớ ngoài là thành phần nào? - Input device - Output device - CPU - Output device

3. Đặc tính của phần mềm là gì?

- Phần mềm được phát triển (development) hay kỹ nghệ (engineering),

nó không được chế tạo (manufacture) theo nghĩa cổ điển.

- Phần mềm không “tự hỏng" nhưng thoái hoá theo thời gian do không

thích nghi được với nghiệp vụ và công nghệ thường xuyên thay đổi.

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

- Phần lớn phần mềm được xây dựng theo yêu cầu của khách hàng, có

một nguy cơ là sự không hiểu nhau giữa khách hàng và những người phát triển

- Sự phức tạp và tính luôn thay đổi luôn là bản chất của phần mềm

- Ngày nay phần mềm được phát triển theo nhóm

Chủ đề 2-3. Ứng dụng CNTT trong quân đội + Tin học văn phòng

1. Chức năng của phần mềm Thư điện tử (email)

- Hệ thống thư điện tử quân sự được sử dụng thống nhất trong toàn quân.

- Có thể gửi nhận thư giữa các đơn vị trong quân đội

- Có thể sử dụng định dạng với font chữ (kiểu dáng, đậm nghiêng, kích cỡ).

- Có thể gửi gắn kèm nhiều file cùng một lúc.

- Có thể dễ dàng tìm kiếm email hoặc gom thư để đánh dấu (chức năng (tag).

- Có thể trả lời thư cho nhiều địa chỉ cùng một lúc.

- Có thể tạo các hòm thư nhóm với số lượng không hạn định

2. Chức năng của phần mềm Quản lý văn bản, hồ sơ công việc

- Quản lý văn bản của cơ quan

- Quản lý các đơn vị và cán bộ trong các đơn vị

- Quản lý các cơ quan phát hành văn bản - Quản lý giấy mời

3. Chức năng của phần mềm Tin học văn phòng Word/Excel/PowerPoint

- Word: Nó cho phép người dùng làm việc với văn bản thô (text), các

hiệu ứng như phông chữ, màu sắc, cùng với hình ảnh đồ

họa (graphics) và nhiều hiệu ứng đa phương tiện khác (multimedia)

như âm thanh, video khiến cho việc soạn thảo văn bản được thuận tiện

hơn. Ngoài ra cũng có các công cụ như kiểm tra chính tả, ngữ

pháp của nhiều ngôn ngữ khác nhau để hỗ trợ người sử dụng

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180 - Excel: o

Tính toán đại số , phân tích dữ liệu o

Lập bảng biểu báo cáo, tổ chức danh sách o

Truy cập các nguồn dữ liệu khác nhau o

Vẽ đồ thị và các sơ đồ o

Tự động hóa các công việc bằng các macro o

Và nhiều ứng dụng khác để giúp chúng ta có thể phân tích nhiều

loại hình bài toán khác nhau. - Power point: Chủ đề 4.

1. Hệ thống hóa chỉ huy gồm các thành phần gì? Nhiệm vụ của từng thành phần

- Command (Chỉ huy): Thực hiện chức trách đặt ra bằng cách dựa trên

kiến thức đã có để đạt được mục tiêu nào đó.

- Control (Kiểm soát): Quá trình xác minh và điều chỉnh mục tiêu của Chỉ huy.

- Communication (Truyền thông): Khả năng thực hiện công tác liên lạc

cần thiết giữa các đơn vị để mệnh lệnh được thực hiện có hiệu quả.

- Computers: Máy tính hoặc hệ thống máy tính, chứa đựng xử lý dữ liệu.

- Intelligence (Tình báo): Thu thập, xử lý và truyền thông tin. - Collaboration: Cộng tác - Surveillance: Giám sát

- Interoperability: Khả năng tương tác - Reconnaissance: Trinh sát - Consultation: Tư vấn

2. Quá trình nào có thể được tin học hóa/tự động hóa bởi hệ thống tự động hóa chỉ huy?

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

- Thu thập, xử lý và lưu trữ thông tin từ các nguồn khác nhau về khả

năng và trạng thái hiện tại của các đơn vị;

- Mô phỏng các hoạt động quân sự (tác chiến);

- Thực hiện các hoạt động tính toán khác nhau;

- Cung cấp cho người chỉ huy và bộ phận tham mưu các thông tin cần

thiết cho việc ra quyết định thích hợp một cách kịp thời;

- Lập kế hoạch tác chiến phù hợp quyết định đã ra;

- Điều chỉnh kế hoạch chiến đấu trong thực tế;

- Ra hoặc hủy các mệnh lệnh và chỉ thị kịp thời đến các đơn vị, vũ khí

và kiểm soát việc thi hành;

- Điều khiển vũ khí từ xa theo các mục tiêu đã xác định hoặc mới xuất hiện;

- Bật (tắt) từ xa các thiết bị thu nhận thông tin: giám soát tình trạng các

thiết bị điều khiển và các kênh truyền thông cùng những thiết bị khác. Chủ đề 5.

1. Các trang thiết bị CNTT nào được bảo đảm kỹ thuật thường xuyên?

- Máy tính các loại không đồng bộ theo VKTBKT, trang bị y tế, thiết bị

truyền số liệu của thông tin, cơ yếu và máy chuyên dụng phục vụ công tác đồ bản.

- Các thiết bị ngoại vi như: Máy in, máy quét, UPS (không bao gồm các

thiết bị văn phòng như Photocopy, Fax...).

- Các trang bị bảo đảm để hệ thống mạng có thể hoạt động như: HUB,

máy chủ, dây cáp nối đến các máy trạm, dây cáp trục chính nối giữa các phòng máy chủ…

- Các phần mềm để hệ thống có thể hoạt động tốt như: Hệ điều hành,

các phần mềm ứng dụng dùng chung trong toàn quân (gồm các bộ

phần mềm soạn thảo văn bản, phần mềm hỗ trợ xử lý tiếng Việt), các

phần mềm nội bộ dùng chung (phần mềm Quản lý văn bản – Hồ sơ

công việc, Tổng hợp báo cáo tình hình, Diệt vi rút quân sự…) , các

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

trình điều khiển cho các thành phần phần cứng của thiết bị, các trình

điều khiển cho các thiết bị ngoại vi.

- Trang bị bảo đảm an toàn thông tin và tác chiến mạng.

2. trách nhiệm của cơ quan Bảo đảm kỹ thuật trang bị CNTT các cấp

- Các trang bị CNTT nằm trong biên chế trang bị theo quyết định của

BTTM, các loại trang bị CNTT mua theo các dự án CNTT của Nhà

nước, Bộ Quốc phòng đã được cơ quan BĐKT trang bị CNTT quản lý

(lập lý lịch quản lý trang bị, dán tem quản lý) thì được bảo đảm kỹ thuật thường xuyên.

- Các trang bị nằm trong đối tượng BĐKT sẽ được các trạm BĐKT

CNTT các cấp thực hiện BĐKT thường xuyên, việc BĐKT bao gồm

việc bảo dưỡng, sửa chữa, nâng cấp, BĐKT phần mềm và bảo đảm ATTT.

- Đối với các trang bị CNTT không nằm trong đối tượng được BĐKT

thường xuyên thì các cơ sở BĐKT CNTT các cấp vẫn nhận BĐKT

nhưng ngân sách bảo đảm do đơn vị quản lý các trang bị này chịu trách nhiệm.

3. Công tác bảo quản trang bị CNTT được tiến hành như thế nào?

Việc bảo quản các trang bị CNTT được tiến hành theo các bước như sau:

+ Đối với máy tính, máy in:

- Vệ sinh sạch sẽ môi trường vị trí để trang bị.

- Vệ sinh sạch sẽ bụi bẩn bám bên ngoài trang bị.

- Bật máy, kiểm tra khả năng hoạt động.

- Che phủ bằng vải sạch để tránh bụi bẩn khi không làm việc.

+ Đối với trang bị mạng và trang bị CNTT khác:

- Vệ sinh sạch sẽ môi trường vị trí để trang bị.

- Lau chùi bên ngoài trang bị bằng vải sạch ẩm.

- Bật máy lên để sấy máy trong vòng 15 phút.

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

- Sử dụng vải che để che trang bị tránh khỏi bụi bẩn khi không sử dụng.

Việc bảo quản thường xuyên được tiến hành định kỳ sau mỗi phiên làm việc.

Việc bảo quản định kỳ được tiến hành hàng tuần, hàng tháng và tuỳ

thuộc vào môi trường làm việc của trang bị. Bảo quản định kỳ được

thực hiện theo tất cả các bước trong việc bảo quản.

Việc bảo quản thường xuyên và định kỳ do người trực tiếp sử dụng trang bị CNTT thực hiện.

4. Các nội dung trong công tác bảo đảm kỹ thuật và bảo đảm an toàn An

toàn thông tin mạng máy tính? 1. Bảo dưỡng mạng:

Là việc thực hiện bảo dưỡng các thành phần phần cứng tham gia vào quá trình

trao đổi thông tin của mạng, kiểm tra lại mô hình mạng; bảo dưỡng các hệ thống

máy chủ, hệ thống lưu trữ, các phần mềm ứng dụng, các CSDL dùng chung và

dịch vụ mạng. Các nội dung chính thực hiện bảo dưỡng mạng bao gồm:

- Tiến hành sao lưu dữ liệu, kiểm tra làm sạch mã độc, kiểm tra, cập nhật các

bản vá lỗi cho hệ điều hành, dịch vụ, phần mềm trên máy chủ, chống phân mảnh ổ đĩa máy chủ.

- Vệ sinh các thành phần trong mạng.

- Kiểm tra khả năng hoạt động của mạng.

2. Sửa chữa mạng máy tính:

Là tiến hành các biện pháp nhằm khắc phục những hư hỏng, sai lệch tại các

thành phần phần cứng tham gia vào quá trình trao đổi thông tin của mạng, các

tuyến cáp mạng, hộp đấu nối mạng, máy chủ, hệ thống lưu trữ, phần mềm ứng

dụng, dịch vụ và CSDL dùng chung nhằm khôi phục và duy trì hoạt động kết

nối, hoạt động của phần mềm dùng chung, dịch vụ mạng và CSDL.

3. Nâng cấp mạng máy tính:

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

Là tiến hành các biện pháp thay thế, bổ sung tài nguyên phần cứng mạng, nâng

cấp phần mềm, CSDL, dịch vụ và các chuẩn giao tiếp, lưu trữ… đã lạc hậu bằng

các thành phần mới hiện đại hơn nhằm cải thiện một phần hoặc toàn bộ tính

năng kỹ thuật, tính an toàn của mạng.

4. Bảo đảm an toàn thông tin mạng máy tính:

Là việc cụ thể hóa các chính sách ATTT trong hoạt động trao đổi thông tin trên

mạng bằng các giải pháp kỹ thuật, quy định quy chế về an toàn thông tin trong

việc khai thác sử dụng mạng. Chủ đề 6.

1. Thuật toán có các tính chất gì?

2. Thuật toán trình bày bằng cách nào?

3. Thuật toán biểu diễn bằng sơ đồ khối sử dụng các hình vẽ gì? Đặc điểm

4. Đánh giá hiệu quả của thuật toán thường sử dụng cách nào? Chủ đề 7.

1. ATTT có đặc điểm gì? - tính bí mật; - tính toàn vẹn; - tính sẵn sàng

2. Các hình thức tấn công chủ động? bị động? - Bị động o

Tấn công chặn bắt thông tin

Khai thác nội dung thông điệp

Phân tích dòng dữ liệu - Chủ động o

Tấn công chặn bắt thông tin o

Tấn công sửa đổi thông tin

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180 o Chèn thông tin giả mạo

3. Virut có đặc điểm gì? Worm là gì? Trojan horse là gì?

- Virus có khả năng tự sao chép chính nó lên những đĩa, file khác mà

người dùng không hề hay biết.

- Worm: là một chương trình máy tính có thể tự chạy độc lập và tự

hoàn thành mục đích của nó khi tấn công một máy chủ trong một hệ thống

- Trojan horse: Là những đoạn mã được “cắm” vào bên trong một phần

mềm, cho phép xuất hiện và ra tay phá hoại một cách bất ngờ

4. Tấn công từ chối dịch vụ nhằm mục đích gì?

- Về cơ bản, tấn công từ chối dịch vụ là tên gọi chung của kiểu tấn công

làm cho một hệ thống nào đó bị quá tải không thể cung cấp dịch vụ,

gây ra gián đoạn hoạt động hoặc làm cho hệ thống ngừng hoạt động. Chủ đề 8.

1. Định danh là gì? Thế nào là một định danh đúng

- Tên của các biến (variables), các hàm (functions), các nhãn (labels) và

các đối tượng khác nhau do người dùng định nghĩa gọi là định danh

- Ví dụ về các định danh đúng o arena o s_count o marks40 o class_one

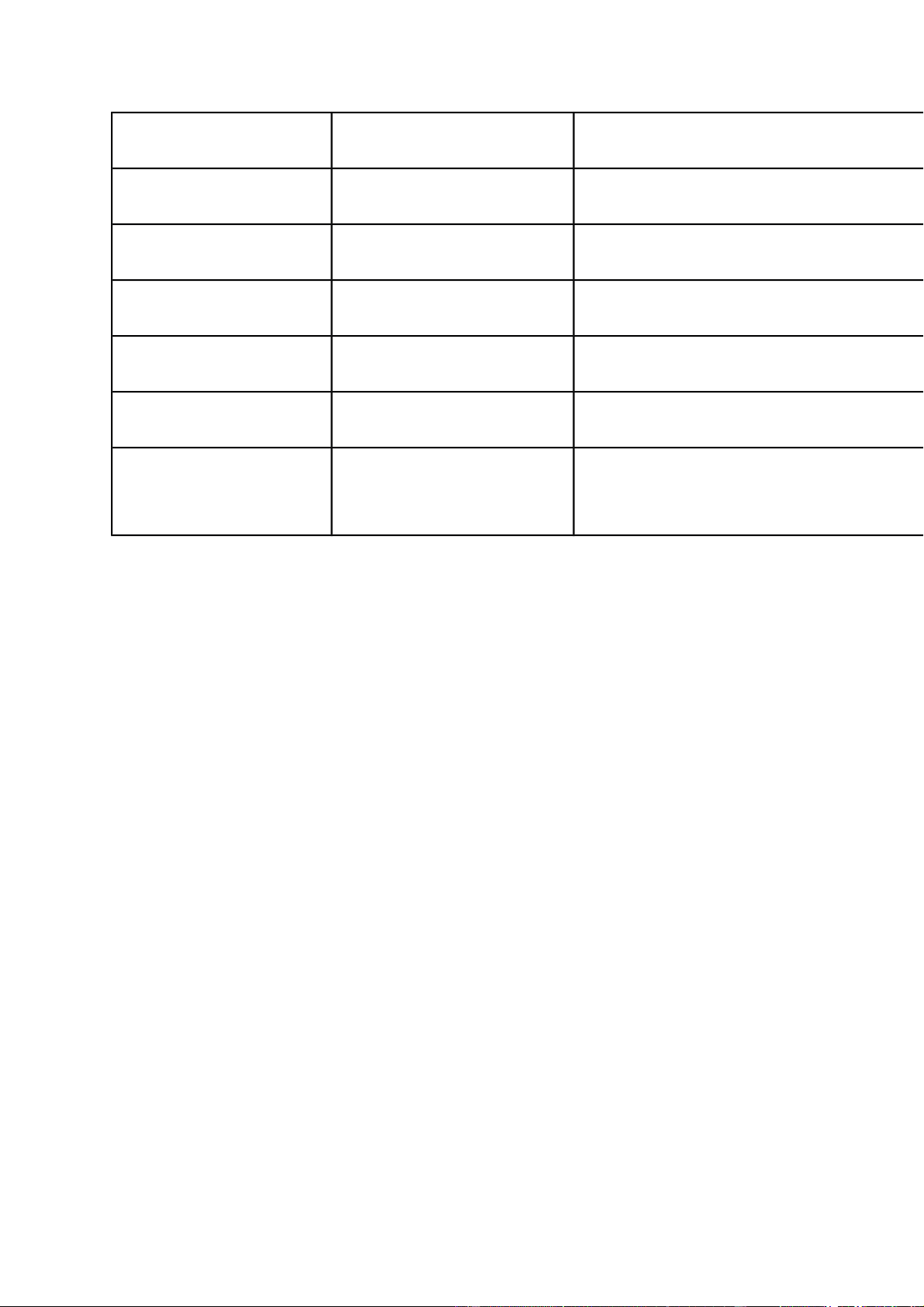

2. Các kiểu dữ liệu trên C gồm những kiểu gì? Phân biệt các kiểu Kiểu Dung lượng Phạm vi tính bằng bit char 8 -128 tới 127

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180 unsigned char 8 0 tới 255 signed char 8 -128 tới 127 int 16 -32,768 tới 32,767 unsigned int 16 0 tới 65,535 signed int 16 Giống như kiểu int short int 16 Giống như kiểu int unsigned short int 16 0 tới 65, 535

3. Từ khóa là gì? Một số từ khóa thông dụng Chủ đề 9. Hệ đếm

1. Phân biệt các hệ đếm 2/8/16

2. Chuyển đổi một số từ hệ đếm thập phân sang hệ đếm 2/8/16

Chủ đề 10. Thuật toán (Sinh viên tìm hiểu và nắm được cách thực hiện)

Ví dụ: Xác định kết quả thực hiện của thuật toán, t = ?

Bước 1. Gán giá trị t=16; y=28 Bước 2. Nếu t < y: Bước 2.1: Gán t = t + y; Bước 2.2: Gán y = t - y; Bước 2.2: Gán t = t - y; Bước 3. t = t - y

Bước 4. Nếu t!= y, quay lại bước 2; ngược lại sang bước 5

Bước 5. In ra t và kết thúc

Chủ đề 11. Nhập – xuất

1. Cú pháp lệnh printf, scanf

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com) lOMoARcPSD|36477180

2. Thực hành với lệnh printf khi đối số là số thực (lưu ý khi format để hiển

thị số chữ số và số chữ số sau dấu phẩy)

Chủ đề 12- 20: Cho đoạn lệnh, tìm kết quả thực hiện của đoạn lệnh đó.

Downloaded by Ng?c Di?p ??ng (ngocdiep10012000@gmail.com)