Preview text:

lOMoAR cPSD| 45470709

Câu 1. Hãy trình bày các mối e dọa hệ thống và biện pháp ngăn chặn

Câu 2. Hãy trình bày tam giác an ninh CIA (Confidentiality, Integrity, Availability)

Câu 3. Hãy trình bày các mức bảo vệ trên mạng trong An toàn thông tin Câu

4. Hàm băm là gì? Hãy nêu công dụng của Hàm băm.

Câu 5. Anh/chị hãy trình bày các loại tấn công trong mã xác thực thông iệp Câu

6. Chữ ký số là gì hãy trình bày thành phần của chữ ký số?

Câu 7. Trình bày về các ứng dụng của mã xác thực thông báo?

Câu 8. Anh/chị hãy trình bày tầm quan trọng An toàn thông tin trong giao dịch iện tử?

Câu 9. Nêu các hình thức tấn công trong quá trình truyền tin trên mạng.

Câu 10. Tìm hiểu các thành phần của hệ thống mật mã?

Câu 11. Trình bày mô hình chung của quá trình mã hóa và giải mã?

Câu 12. Đưa ra mô hình mật mã khóa ối xứng?

Câu 13. Nêu nguyên lý thực hiện của hệ mật mã dòng?

Câu 14. Lập sơ ồ khối hệ mật mã hiện ại DES. Nêu các ặc trưng của mã hóa DES?

Câu 15. Lập sơ ồ khối hệ mật mã tiên tiến AES. Nêu các ặc trưng của mã hóa AES?

Câu 16. Nêu iểm yếu của mã hóa ối xứng?

Câu 17. Nêu nguyên tắc của mã hóa khóa công khai? Tại sao trong mã hóa khóa công

khai không cần dùng ến kênh an toàn ể truyền khóa?

Câu 18. Trong mã hóa khóa công khai, khóa riêng và khóa công khai có phải là hai khóa

tùy ý, không liên quan? Nếu có liên quan, tại sao không thể tính khóa riêng từ khóa công khai?

Câu 19. Ngoài vấn ề truyền khóa, mã hóa khóa công khai còn ưu iểm hơn mã hóa ối xứng ở iểm nào?

Câu 20. Nêu nhược iểm của mã hóa khóa công khai?

Câu 21. Sự khác biệt giữa hàm băm yếu và hàm băm mạnh là gì?

Câu 22. Hàm băm dựa trên chuỗi khối mã hóa hoạt ộng như thế nào trong bảo mật dữ liệu?

Câu 23. Thuật toán hàm băm SHA và SHA-3 khác nhau ở iểm nào, và cấu trúc Sponge trong SHA-3 có vai trò gì?

Câu 24: Các loại tấn công nào ược bảo vệ bởi mã xác thực thông iệp?

Câu 25: Một số phương pháp tạo mã xác thực thông iệp là gì?

Câu 26: Khi kết hợp mã hóa ối xứng và mã kiểm soát lỗi ể mã hóa thông iệp, hai chức

năng này phải ược thực hiện theo thứ tự nào? lOMoAR cPSD| 45470709

Câu 27: Mã xác thực thông iệp (MAC) là gì?

Câu 28: Sự khác biệt giữa mã xác thực thông iệp và hàm băm một chiều là gì?

Câu 29: Cách nào có thể bảo vệ giá trị băm ể cung cấp mã xác thực thông iệp? Bài làm Câu 1:

(i) Mối e dọa từ con người: Tấn công mạng; Nội gián; Lừa ảo (ii)

Mối e dọa từ phần mềm ộc hại (Malware): Virus; Ransomware; Spyware; Worm

(iii) Mối e dọa từ yếu tố tự nhiên: Thảm họa tự nhiên; Mất iện -Biện pháp ngăn chặn:

(i) Biện pháp kỹ thuật: Tường lửa (Firewall); Mã hóa dữ liệu (Data Encryption); Phần

mềm chống Virus; Hệ thống phát hiện và ngăn chặn xâm nhập; Sao lưu dữ liệu (Backup)

(ii) Biện pháp quản lý: Kiểm soát truy cập (Access Control); Chính sách bảo mật

(Security Policy); Đào tạo nhận thức an ninh; Kiểm toán bảo mật.

(iii) Biện pháp phòng chống thảm họa: Kế hoạch phục hồi sau sự cố; Hệ thống nguồn dự phòng Câu 2:

Trong an toàn bảo mật thông tin, mục tiêu chính là bảo vệ hệ thống thông tin, dữ liệu và

các tài sản kỹ thuật số khỏi các mối e dọa. Các mục tiêu này ược ịnh nghĩa theo tam giác

bảo mật thông tin bao gồm ba yếu tố chính: Tính bảo mật (Confidentiality), Tính toàn

vẹn (Integrity), và Tính sẵn sàng (Availability) (i)

Tính bảo mật (Confidentiality): Tính bảo mật ề cập ến việc ảm bảo rằng thông tin

chỉ ược truy cập bởi những người ược ủy quyền. Mục tiêu là ngăn chặn những truy cập

trái phép, bảo vệ thông tin nhạy cảm như dữ liệu cá nhân, tài chính, và bí mật kinh doanh khỏi bị lộ lọt. (ii)

Tính toàn vẹn (Integrity): Tính toàn vẹn ảm bảo rằng thông tin không bị sửa ổi,

xóa bỏ hoặc phá hoại một cách trái phép trong quá trình lưu trữ hoặc truyền tải. Mục tiêu

là ảm bảo dữ liệu ược giữ nguyên và không bị thay ổi bởi các tác nhân không ược phép lOMoAR cPSD| 45470709

(iii) Tính sẵn sàng (Availability): Tính sẵn sàng ề cập ến việc ảm bảo hệ thống và dữ liệu

luôn có sẵn cho những người ược phép truy cập khi cần. Mục tiêu là duy trì hoạt ộng liên

tục của hệ thống, không bị gián oạn bởi các sự cố, tấn công hoặc thảm họa. Câu 3: (i)

Quyền truy nhập: Là lớp bảo vệ trong cùng nhằm kiểm soát các tài nguyên của

mạng và quyền hạn trên tài nguyên ó. (ii)

Quản lý truy nhập thông qua tài khoản ăng ký: Đây là lớp bảo vệ tiếp theo là hạn

chế theo tài khoản truy cập bằng việc ăng ký tên và mật khẩu tương ứng. Mỗi người sử

dụng muốn truy nhập ược vào mạng sử dụng tài nguyên ều phải ăng ký tài khoản.

Người quản trị hệ thống có trách nhiệm quản lý, kiểm soát truy cập. iii) Mã hoá dữ

liệu: Là lớp bảo vệ tiếp theo biến ổi dữ liệu từ dạng ọc ược ối với người truyền/nhận

tin sang dạng không ọc ược bị biến ổi từ dạng nhận thức ược sang dạng không nhận

thức ược theo một thuật toán nào ó và sẽ ược biến ổi ngược lại ở trạm nhận (giải mã).

(iv) Bảo vệ vật lý: Lớp này nhằm ngăn chặn các truy nhập vật lý bất hợp pháp vào hệ thống. (v)

Tường lửa: Lớp này ngăn chặn thâm nhập trái phép và lọc bỏ các gói tin không

muốn gửi hoặc nhận vì các lý do nào ó ể bảo vệ một máy tính hoặc cả mạng nội bộ (intranet). Câu 4:

Hàm băm(hash function) là một hàm toán học dùng ể biến ổi dữ liệu ầu vào thành một

chuỗi ký tự có ộ dài cố ịnh, thường là một số hệ thập lục phân. Chuỗi ký tự này ược gọi

là "giá trị băm" (hash value) hoặc "băm" (hash). Công dụng:

Hàm băm thường ược dùng ể xây dựng các bảng băm tức là bảng ghi các giá trị băm ứng

với một số khối dữ liệu mẫu: khi cần so sánh hai khối dữ liệu nào ó (thường có kích

thước rất lớn) ta chỉ cần so sánh các giá trị băm có kích thước rất nhỏ của chúng: iều này rất có ích

Hàm băm ược dùng ể phát hiện lỗi truyền dữ liệu như sau. Phía bên gửi, hàm băm ược

tính cho dữ liệu ược gửi, giá trị băm này ược gửi cùng dữ liệu. Phía bên nhận, hàm băm

lại ược tính lần nữa, nếu các giá trị băm không trùng nhau thì lỗi ã xảy ra ở âu ó trong quá trình truyền

Sử dụng chữ ký iện tử (có chứng thực) gắn kèm vào thông iệp, có thể ảm bảo các yêu cầu:

- Nhận diện ịnh danh người phát hành thông iệp

- Người phát hành không thể chối bỏ

- Đảm bảo tính toàn vẹn thông tin, phát hiện ược trường hợp thông iệp bị can thiệp trên ường chuyển vận Câu 5: lOMoAR cPSD| 45470709 Các loại tấn công

- Tiết lộ thông tin (Disclosure)

- Phân tích lưu lượng (Traffic Analysis) - Giả mạo (Masquerade)

- Chỉnh sửa nội dung (Content Modification)

- Chỉnh sửa trình tự (Sequence Modification)

- Chỉnh sửa thời gian (Timing Modification)

- Phủ nhận nguồn (Source Repudiation)

- Phủ nhận ích (Destination Repudiation) Câu 6:

Chữ ký số (Digital Signature) là một dạng chữ ký iện tử ược tạo ra bằng sự biến ổi một

thông iệp dữ liệu sử dụng hệ thống mật mã không ối xứng, theo ó, người có ược thông

iệp dữ liệu ban ầu và khóa công khai của người ký có thể xác ịnh ược chính xác.

Thành phần của lược ồ chữ ký số:

Thành phần lược ồ chữ ký gồm 5 thành phần: (P, A, K, S, V), trong ó: P:

tập hữu hạn các thông báo

A: tập hữu hạn các chữ ký có thể

K: tập hữu hạn các khóa (không gian khóa), gồm có hai phần K = (K’, K”), K’’ là khóa bí

mật dành cho việc ký, còn K’ là khóa công khai dành cho việc kiểm thử chữ ký.

S: là một thuật toán ký SigK’: P →A

V: là một thuật toán xác minh chữ ký VerK’: P x A→ { úng, sai} thỏa mãn iều kiện sau ây

ối với mọi thông báo x P và mọi chữ ký y A. VerK’(x, y) = úng y = SigK’’(x),

VerK’(x, y) = sai y ≠ SigK’(x) Câu 7:

• Bảo mật mạng: Giao thức TLS, SSH, IPsec.

• Thanh toán iện tử: Xác thực giao dịch thẻ tín dụng.

• API: Xác thực tin nhắn giữa các hệ thống bằng HMAC.

• Hệ thống IoT: Bảo mật dữ liệu giữa các thiết bị. Câu 8:

(i) Bảo vệ dữ liệu cá nhân và quyền riêng tư

(ii) Bảo vệ tài sản doanh nghiệp

(iii) Đảm bảo tính liên tục của hoạt ộng

(iv) Đối phó với các mối e dọa mạng ngày càng phức tạp lOMoAR cPSD| 45470709

(v) Tuân thủ các quy ịnh pháp luật và chuẩn mực quốc tế

(vi) Bảo vệ an ninh quốc gia Câu 10:

Một sơ ồ hệ thống mật mã là một bộ năm thành phần: (P, C, K , E, D) thỏa mãn các iều kiện sau ây:

(i) P là một tập hữu hạn các ký tự bản rõ,

(ii) C là một tập hữu hạn các ký tự bản mã,

(iii) K là một tập hữu hạn các khóa,

(iv) E là một ánh xạ từ K x P vào C, ược gọi là phép lập mật mã, (v) D là một ánh xạ từ

K x C vào P, ược gọi là phép giải mã Câu 11:

Mật mã là một ngành khoa học chuyên nghiên cứu các phương pháp truyền tin bí mật.

Mật mã bao gồm: Lập mã và phá mã.

• Lập mã bao gồmhai quá trình: Mã mã. Các sản phẩm của lĩnh vực này là các hệ

mã mật, các hàm băm, các hóa và giải hệ chữ ký iện tử, các cơ chế phân phối,

quản lý khóa và các giao thức mật mã.

• Phá mã: Nghiên cứu các phương pháp phá mã hoặc tạo mã giả. Sản phẩm của lĩnh

vực này là các phương pháp phá mã, các phương pháp giả mạo chữ ký, các

phương pháp tấn công các hàm băm và các giao thức mật mã Câu 12: Câu 13:

Mật mã dòng (stream cipher) là một loại mật mã trong ó từng ký tự của bản rõ

(plaintext) ược mã hóa từng ký tự một ể tạo thành bản mã (ciphertext), thường dựa trên

một dòng bit hoặc ký tự Câu 14: lOMoAR cPSD| 45470709

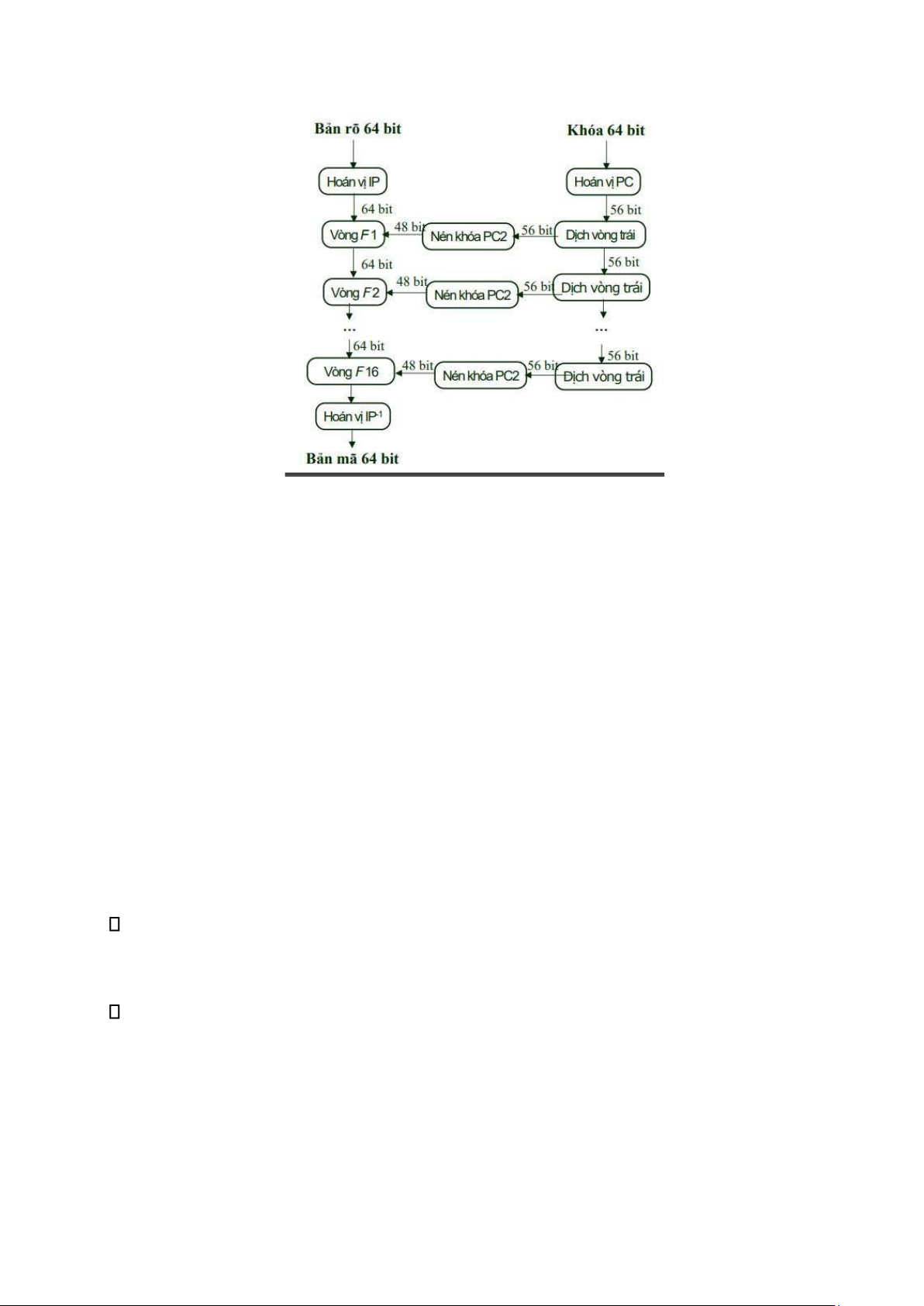

• Mã hóa khối: Xử lý dữ liệu theo khối 64 bit.

• Khóa 56 bit: Dùng khóa ối xứng với chiều dài hiệu quả 56 bit.

• 16 vòng Feistel: Kết hợp hoán vị và thay thế qua 16 vòng xử lý.

• Hoán vị và S-Box: Tăng tính phức tạp và bảo mật qua hoán vị và ánh xạ bit.

• Chế ộ hoạt ộng: Hỗ trợ nhiều chế ộ như ECB, CBC.

• Đối xứng: Cùng một khóa dùng cho mã hóa và giải mã.

• Hạn chế: Dễ bị tấn công brute-force do khóa ngắn, không còn an toàn cho bảo mật hiện ại. Câu 15:

- An toàn hơn và nhanh hơn DES

- Kích thước khối : 128 bit

- Kích thước khóa : 128/192/256 bit

- Số vòng : 10/12/14- Cấu trúc mạng SPN Câu 16:

Nhữnghạnchế của mật mã ối xứng: Vấn ềphânphối khóa

• Khó ảmbảochiasẻ mà không làm lộ khóa bí mật

• Trung tâm phân phối khóa có thể bị tấn công

Khôngthích hợp cho chữ ký số

• Bên nhận có thể làm giả thông báo nói nhận ược từ bên gửi Câu 17

• Mật mã khóa khóa ối xứng có nhược iểm là hai bên muốn trao ổi thông tin bí mật sẽ cần

phải trao ổi khóa bí mật trước ó. Khóa bí mật này cần phải ược trao ổi theo một cách

thức an toàn, không phải bằng các phương thức thường dùng ể liên lạc trong môi trường lOMoAR cPSD| 45470709

mở vì dễ bị lộ. Điều này khó thực hiện, không thể ảm bảo bí mật, nhất là trong trường

hợp muốn trao ổi thông tin với nhiều ối tác sẽ không thực hiện ược.

• Mật mã khóa bất ối xứng (hay khóa công khai) ược ưa ra ể giải quyết vấn ề trên.

• Khóa ược dùng bên gửi và bên nhận là khác nhau (bất ối xứng).

• Khóa trao ổi là khóa công khai. Câu 18:

Sử dụng một cặp khóa có quan hệ toán học với nhau là khóa công khai (Public key)

và khóa riêng (Private key) hay khóa bí mật (secret key).

Khóa riêng cần phải ược giữ bí mật trong khi khóa công khai ược phổ biến công khai.

Trong hai khóa, một dùng ể mã hóa và khóa còn lại dùng ể giải mã.

Điều quan trọng ối với hệ thống là không thể (hoặc rất khó) tìm ra khóa bí mật nếu

chỉ biết khóa công khai. Câu 19:

• Khóa trao ổi giữa 2 người là công khai. Thám mã có ược khóa này cũng không giải mã ược (về lý thuyết).

• Mức ộ bảo mật cao. Hầu như không có thuật toán giải tổng quát.

• Trường hợp tấn công vét cạn. Nếu chọn số nguyên tố lớn thì việc tìm ra mã riêng rất

phức tạp hầu như không làm ược trong thời gian thực. Chẳng hạn tạo mã cho thẻ tín

dụng chỉ cho phép sử dụng trong 1 năm. Nếu khả năng bị phá khóa trong 1000 năm hay

lâu hơn nữa thì có thể coi là an toàn. Câu 20: Ưu iểm

• Khóa trao ổi giữa 2 người là công khai. Thám mã có ược khóa này cũng không giải mã ược (về lý thuyết).

• Mức ộ bảo mật cao. Hầu như không có thuật toán giải tổng quát.

• Trường hợp tấn công vét cạn. Nếu chọn số nguyên tố lớn thì việc tìm ra mã riêng rất

phức tạp hầu như không làm ược trong thời gian thực. Chẳng hạn tạo mã cho thẻ tín

dụng chỉ cho phép sử dụng trong 1 năm. Nếu khả năng bị phá khóa trong 1000 năm hay

lâu hơn nữa thì có thể coi là an toàn. Nhược iểm

• Dãy phép tính lũy thừa modulo khá lớn →Tốc ộ lập mã và giải mã rất chậm.

• Nguy cơ về “tính tin cậy”. Khi B nhận khóa công khai từ A ể gửi tin thì chắc chắn chi

có A ọc ược: tin cậy phía người gửi tin. Khi A nhận tin, chưa chắc do B gửi: không tin

cậy phía người gửi tin.

• Nhìn chung chưa có thuật toán nào ược chứng minh là an toàn tuyệt ối. Câu 22:

Đầu vào (thông iệp, tệp, v.v.) ược coi như một chuỗi các khối có ộ dài n bit.

Đầu vào ược xử lý từng khối một theo cách lặp ể tạo ra một hàm băm có ộ dài n bit. Một

trong những hàm băm ơn giản nhất là phép XOR (phép loại trừ theo từng bit) trên từng

khối. Hàm này có thể ược biểu diễn như sau: H(M)=B1⨁B2⨁…⨁Bk Trong ó: lOMoAR cPSD| 45470709

H(M) là giá trị băm của thông iệp M.

B₁, B₂, ..., Bₖ là các khối n bit của thông iệp M.

⊕ại diện cho phép toán XOR Câu 24:

- Tiết lộ thông tin (Disclosure)

- Phân tích lưu lượng (Traffic Analysis) - Giả mạo (Masquerade)

- Chỉnh sửa nội dung (Content Modification)

- Chỉnh sửa trình tự (Sequence Modification)

- Chỉnh sửa thời gian (Timing Modification)

- Phủ nhận nguồn (Source Repudiation)

- Phủ nhận ích (Destination Repudiation) Or •

Tấn công vét cạn: Việc thực hiện tấn công vét cạn trên MAC khó hơn so với hàm

băm vì cần có các cặp (thông iệp, thẻ MAC) ã biết. •

Tấn công hàm băm: Cho một thông iệp cố ịnh x với mã băm h = H(x).

Phương pháp vét cạn ể tìm ụng ộ: chọn một chuỗi bit ngẫu nhiên y và kiểm tra H(y) =

H(x). Tấn công này có thể ược thực hiện hoàn toàn ngoại tuyến. •

Tấn công MAC: Tấn công ngoại tuyến phụ thuộc vào kích thước tương ối giữa khóa và thẻ MAC Câu 25: OR

Các phương pháp tạo MAC phổ biến •

HMAC (Hash-based Message Authentication Code): Sử dụng hàm băm (như SHA-

256) và khóa bí mật ể tạo MAC. HMAC là một trong các phương pháp MAC phổ biến nhất •

CMAC (Cipher-based Message Authentication Code): Sử dụng mã khối (như AES) ể

tạo MAC. CMAC ược dùng trong các hệ thống mà mã khối ã là một phần của thiết kế. Câu 27:

Mã xác thực thông iệp (Message Authentication Codes- MACs) là một kỹ thuật mật mã

ược sử dụng ể ảm bảo tính toàn vẹn và tính xác thực của thông iệp. Chúng hoạt ộng bằng

cách sử dụng một khóa bí mật và một thuật toán ể tạo ra một mã (MAC) từ thông iệp gốc.

Người nhận, nếu có khóa bí mật tương tự, có thể tái tạo MAC từ thông iệp nhận ược và so

sánh với MAC gốc ể xác minh rằng thông iệp không bị sửa ổi và ến từ nguồn áng tin cậy

Cách thức hoạt ộng của MAC •

Người gửi và người nhận phải chia sẻ một khóa bí mật chung. •

Người gửi tính toán MAC từ thông iệp và khóa, sau ó gửi cả thông iệp và MAC ến người nhận. lOMoAR cPSD| 45470709 •

Người nhận dùng thông iệp nhận ược và khóa bí mật ể tính toán lại MAC. •

Nếu MAC mới khớp với MAC nhận ược, thông iệp ược xác thực là không thay ổi và từ nguồn tin cậy Câu 29:

CCM (Counter with CBC-MAC) và GCM (Galois/Counter Mode) là hai chế ộ hoạt ộng

của các thuật toán mã hóa khối. Cả hai ều cung cấp tính năng bảo mật và xác thực tích hợp,

nhưng chúng có những ặc iểm khác biệt. CCM (Counter with CBC-MAC) • CCM kết hợp

hai cơ chế: Mã hóa theo chế ộ ếm ể mã hóa dữ liệu. CBC-MAC (Cipher Block Chaining

Message Authentication Code) ể tạo mã xác thực (MAC). •

Quy trình: Tạo mã xác thực (MAC) bằng cách sử dụng CBC-MAC ể tạo mã xác

thực từ dữ liệu và tham số liên quan (nonce, khóa, dữ liệu liên kết). •

Mã hóa dữ liệu và MAC: Mã hóa dữ liệu ầu vào bằng chế ộ ếm. Mã xác thực cũng

ược mã hóa ể bảo vệ tính toàn vẹn Ưu iểm: •

Đảm bảo tính bảo mật và xác thực trong cùng một bước. •

Thích hợp cho các thiết bị tài nguyên hạn chế, chẳng hạn trong giao thức 802.15.4 (IoT). Nhược iểm: •

Chậm hơn so với GCM vì quy trình tạo MAC sử dụng CBC. •

Không thể tính toán song song vì CBC-MAC cần xử lý tuần tự GCM (Galois/Counter Mode) •

GCM kết hợp: Mã hóa chế ộ ếm ể mã hóa dữ liệu. Hàm xác thực Galois ể tạo mã xác thực. • Quy trình:

- Mã hóa dữ liệu: Sử dụng chế ộ ếm ể mã hóa dữ liệu ầu vào.

- Tạo mã xác thực: Áp dụng một hàm toán học dựa trên trường Galois ể tính mã xác thực

từ dữ liệu ã mã hóa và dữ liệu liên kết

Ưu iểm: Hiệu suất cao: có thể tính toán song song vì chế ộ ếm và hàm Galois ộc lập với

nhau. Được tối ưu hóa cho phần cứng và phần mềm hiện ại. Phù hợp cho các ứng dụng yêu

cầu tốc ộ cao, như TLS (Transport Layer Security). Nhược iểm:

Đòi hỏi tài nguyên tính toán lớn hơn so với CCM, không phù hợp cho thiết bị cực kỳ hạn chế.