Preview text:

lOMoAR cPSD| 46342576

BỘ GIÁO DỤC VÀ ĐÀO TẠO

TRƯỜNG ĐẠI HỌC THƯƠNG MẠI BÀI THẢO LUẬN

AN TOÀN VÀ BẢO MẬT THÔNG TIN Tên đề tài:

TRÌNH BÀY VỀ TẤN CÔNG SOCIAL ENGINEERING VÀ

CÁC GIẢI PHÁP PHÒNG TRÁNH

Giảng viên hướng dẫn: Nguyễn Thị Hội

Thực hiện: Phạm Thị Linh, Chu Kiều Ngân,

Phạm Đăng Trường, Đoàn

Nguyên Phương, Phan Tuấn Đạt

Lớp học phần: ECIT0921_02 HÀ NỘI, 2024 lOMoAR cPSD| 46342576

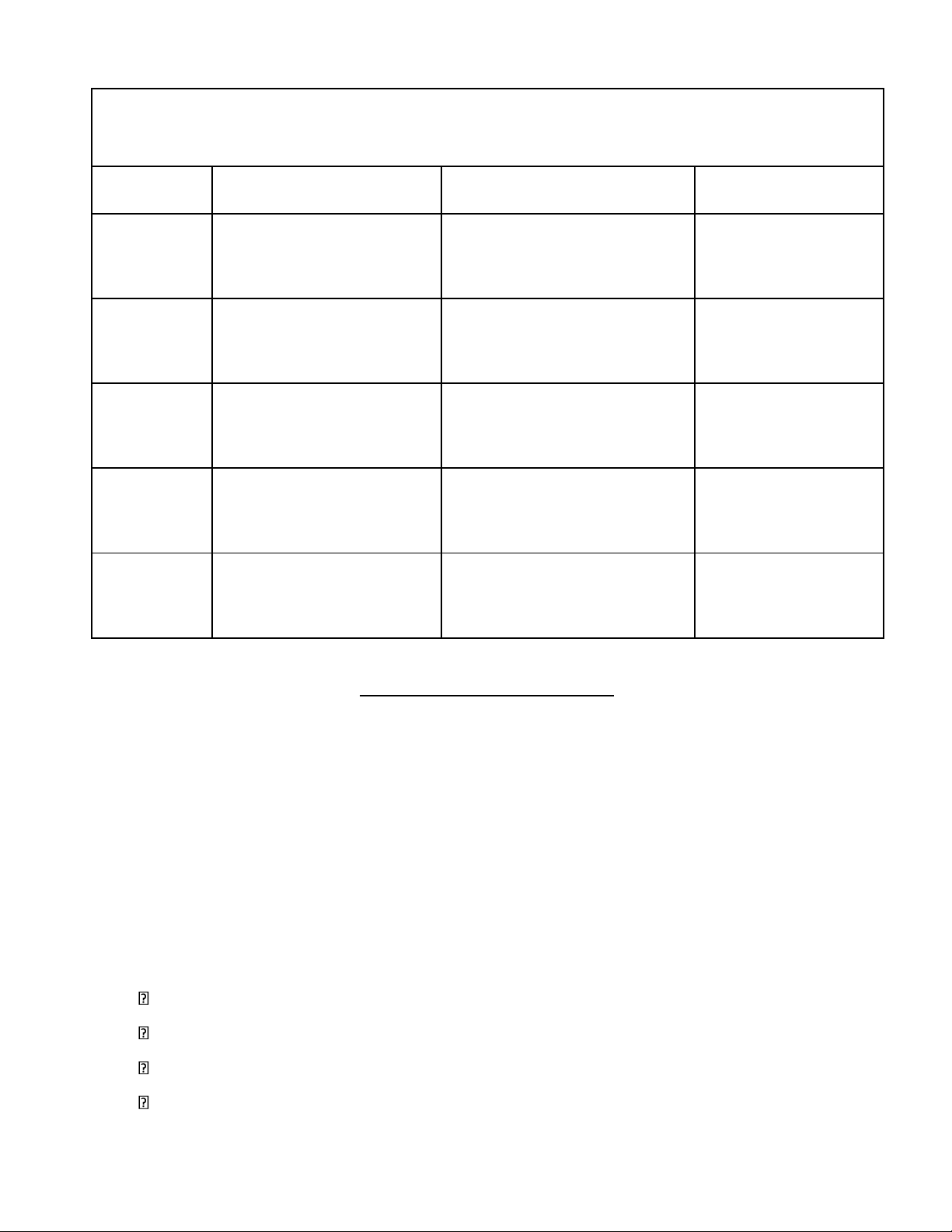

BẢNG PHÂN CÔNG NHIỆM V Ụ CHỨC VỤ HỌ TÊN NHIỆM VỤ ĐÁNH GIÁ Nhóm Phạm Thị Linh Nội dung trưởng Thành Chu Kiều Ngân Nội dung viên Thành Phạm Đăng Trường Word viên Thành Phan Tuấn Đạt Slide viên Thành Đoàn Nguyên Phương Thuyết trình viên

Biên bản họp nhóm CỘNG HÒA XÃ HỘI CHỦ NGHĨA VIỆT NAM

Độc lập – Tự do – Hạnh phúc

BIÊN BẢN HỌP NHÓM

(V/v Phân công công việc /Đánh giá hoàn thành)

1. Thời gian, địa điểm, thành phần tham dự.

1.1. Thời gian: 20h30, 18/03/2023

1.2. Địa điểm: Google meet

1.3. Thành phần tham dự:

+ Chủ trì: Phạm Thị Linh + Tham dự: Phạm Đăng Trường Chu Kiều Ngân Phan Tuấn Đạt Đoàn Nguyên Phương lOMoAR cPSD| 46342576 + Vắng: 0

2. Nội dung cuộc họp

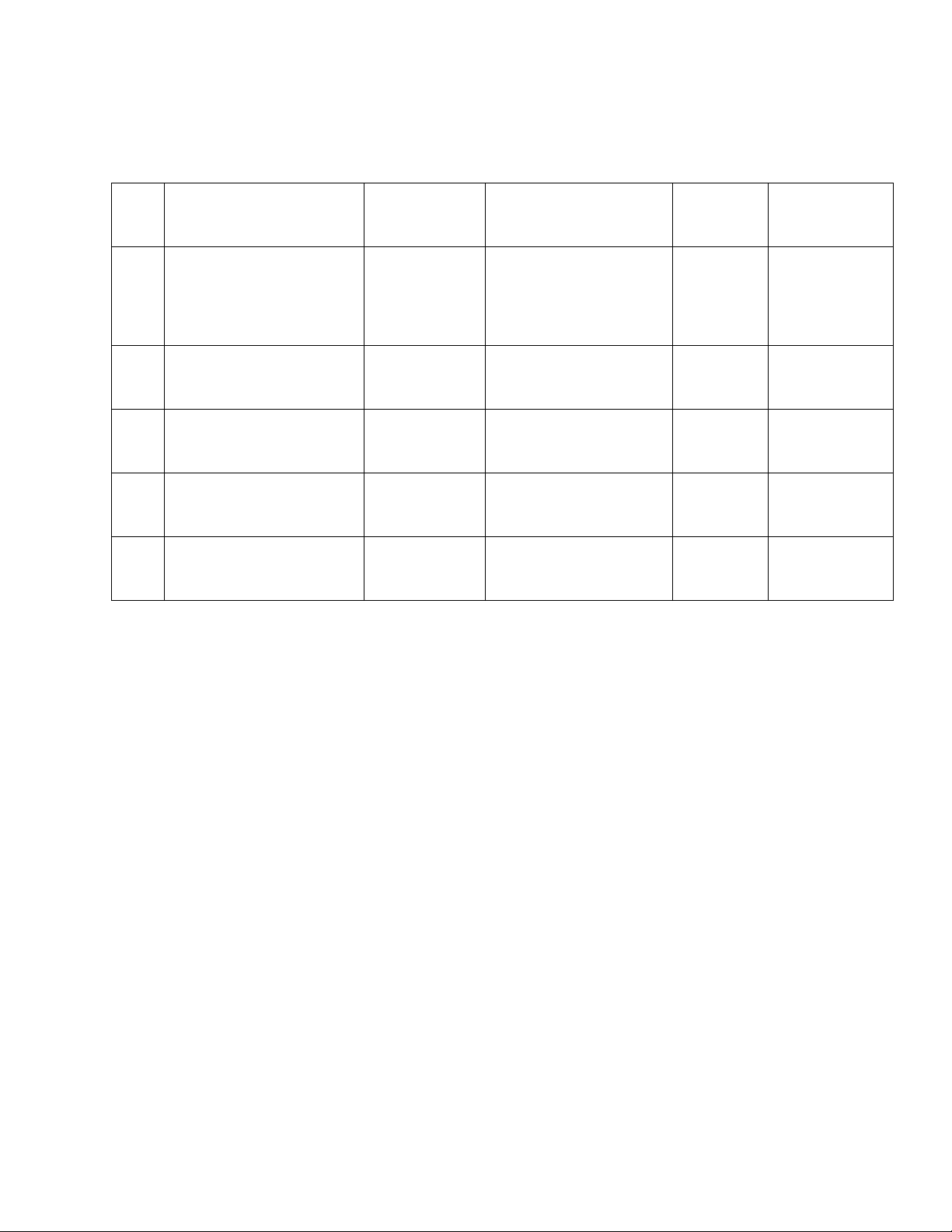

2.1. Nhóm trưởng đánh giá mức độ hoàn thành công việc cho các thành viên như sau: STT Họ Tên Nhiệm vụ Đánh giá tích cực Mức độ Ghi chú 1 Phạm Thị Linh Nội dung Tích cực tham gia 100% Nhóm trưởng 2 Chu Kiều Ngân Nội dung Tích cực tham gia 100% 3 Phạm Đăng Trường Word Tích cực tham gia 100% 4 Phan Tuấn Đạt Slide Tích cực tham gia 100% 5

Đoàn Nguyên Phương Thuyết trình Tích cực tham gia 100%

* ĐBC: Điểm báo cáo môn học của nhóm do giảng viên chấm

*Điểm trừ: Tùy mức đánh giá của nhóm trưởng sẽ trừ điểm

2.2. Ý kiến của các thành viên: (Đề nghị ghi rõ ý kiến của từng thành viên, đồng ý hay không

đồng ý với ý kiến của nhóm trưởng, hoặc phản biện với các ý kiến của các thành viên khác,...)

• Chu Kiều Ngân: Đồng ý với nhận xét trên

• Phạm Đăng Trường: Đồng ý với nhận xét trên

• Phan Tuấn Đạt: Đồng ý với nhận xét trên

• Đoàn Nguyên Phương: Đồng ý với nhận xét trên

2.3. Kết luận cuộc họp

Thống nhất lại nội dung cuộc họp sau khi có ý kiến của từng thành viên

(Đây là căn cứ đánh giá mức độ hoàn thành công việc của từng thành viên)

Sau khi xem xét và đánh giá mức độ và thái độ đóng góp trong bài nhóm (tất cả thành viên

đều có đóng góp giá trị và tích cực hoàn thiện bài). Vì thế, nhóm trưởng đánh giá tất cả thành

viên đều có mức độ đóng góp 100%, và được sự đống của cả nhóm. Vì thế bảng đánh giá mức

độ hoàn thành công việc vẫn giữ nguyên. lOMoAR cPSD| 46342576

Cuộc họp đi đến thống nhất và kết thúc lúc 22 giờ 17 phút cùng ngày. Nhóm trưởng

(ký và ghi rõ họ tên) Phạm Thị Linh MỤC LỤC

BẢNG PHÂN CÔNG NHIỆM VỤ...............................................................................2

LỜI MỞ ĐẦU................................................................................................................6 I. Giới thiệu

chung.........................................................................................................7

1.1 Định nghĩa.............................................................................................................7

1.2 Đặc điểm...............................................................................................................7

1.3 Các đối tượng dễ bị tấn công bởi Social Engineering...........................................8

1.4 Mục đích...............................................................................................................8

1.5 Phương thức hoạt động.........................................................................................9 II. Thực

trạng................................................................................................................11

Trong nước:...............................................................................................................11

Ngoài nước:...............................................................................................................12

III. Các loại tấn công Social Engineering....................................................................14

3.1 Các loại tấn công Social Engineering phổ biến..................................................14

3.1.1 Baiting...........................................................................................................14

3.1.2 Phishing........................................................................................................14

3.1.3 Spear phishing...............................................................................................15

3.1.4 Vishing..........................................................................................................16

3.1.5. Smishing......................................................................................................16

3.1.6 Pretexting......................................................................................................1 7

3.1.7 Scareware......................................................................................................1 8 3.1.8 Water -

holing................................................................................................18 lOMoAR cPSD| 46342576 3.1.9 Diversion

theft..............................................................................................19

3.1.10 Quid pro quo...............................................................................................19

3.1.11 Honey trap...................................................................................................20

3.1.12 Tailgating....................................................................................................20

3.1.13 Rogue..........................................................................................................21

3.2 Các loại tấn công Social Engineering gần đây....................................................21

3.2.1 Virtual kidnapping scams..............................................................................21

3.2.2 SEO Poisoning..............................................................................................23

3.2.3 Business email compromise (BEC)..............................................................23

3.2.4 The long game...............................................................................................24

3.2.5 Mã QR độc hại (Malicious QR codes)..........................................................24

3.2.6 Supply Chain Attacks....................................................................................25

3.3 Xu hướng tấn công..............................................................................................25

IV. Các nguy cơ/tổn thất thường gặp khi bị tấn công Social Engineering...................27

4.1 Mất dữ liệu..........................................................................................................27

4.2 Mất quyền riêng tư..............................................................................................27

4.3 Mất niềm tin xã hội:............................................................................................27

4.4 Thất thoát tài chính.............................................................................................27

4.5 Hoạt động kinh doanh bị ảnh hưởng...................................................................27 V. Các giải pháp phòng

tránh.......................................................................................28

5.1 Giải pháp liên quan đến thiết bị phần cứng........................................................30

5.2 Giải pháp liên quan đến phần mềm.....................................................................30

5.3 Giải pháp liên quan đến con người.....................................................................33

KẾT LUẬN..................................................................................................................36

Danh sách tài liệu tham khảo.......................................................................................37 LỜI MỞ ĐẦU

Sự phát triển của công nghệ, đặc biệt là Internet đã giúp cuộc sống của con người trở

nên thuận tiện và dễ dàng hơn. Tuy nhiên kéo theo đó là sự gia tăng nhiều hình thức lừa đảo

công nghệ cao nhằm chiếm đoạt thông tin, tài sản cá nhân. Vấn đề an toàn thông tin không lOMoAR cPSD| 46342576

còn là nỗi lo của các nước phát triển mà đã trở thành nỗi lo chung của toàn cầu. Trong thế kỷ

XXI, khi các sức mạnh về phần cứng và phần mềm đã phát triển vượt bậc nhưng vẫn không

đủ để giúp chúng ta bảo vệ thông tin. Vậy nguyên nhân là do đâu? Đó chính là do con người.

Không có bất kỳ phần mềm, phần cứng nào có thể khắc phục được điểm yếu về yếu tố con

người. Lợi dụng điểm yếu này, kẻ tấn công đã sử dụng kỹ thuật tấn công Social Engineering -

một kỹ thuật tấn công vào yếu tố con người.

Khi nói về vấn đề bảo mật thông tin, người ta không thể kể đến Social Engineering một

kỹ thuật tấn công rất nguy hiểm nhằm khai thác thông tin của người dùng, khó phát hiện,

phòng chống, gây thiệt hại lớn cho việc bảo mật thông tin. Ngày nay, công nghệ thông tin

đóng vai trò ngày càng quan trọng trong các lĩnh vực quan trọng của xã hội như kinh tế, giáo

dục, văn hóa, chính trị, quân sự,... Chính vì thế, Social Engineering nhận được nhiều sự quan

tâm, đặc biệt là trong lĩnh vực công nghệ thông tin.

Nhận thức được tầm quan trọng của vấn đề này, bài tiểu luận "Trình bày về tấn công

Social Engineering và các giải pháp phòng tránh" được thực hiện với mục đích cung cấp cho

người đọc những kiến thức cơ bản về tấn công Social Engineering và đề xuất các giải pháp

phòng tránh hiệu quả giúp người đọc nâng cao nhận thức và thực hiện các biện pháp bảo vệ

bản thân, tổ chức khỏi nguy cơ tấn công.

Nhóm chúng tôi hy vọng bài tiểu luận này sẽ góp phần nâng cao nhận thức của người

đọc về nguy cơ tấn công Social Engineering, từ đó trang bị cho họ những kiến thức và kỹ năng

cần thiết để phòng tránh hiệu quả, bảo vệ bản thân và tổ chức trong môi trường số đầy tiềm ẩn rủi ro.

I. Giới thiệu chung 1.1 Định nghĩa

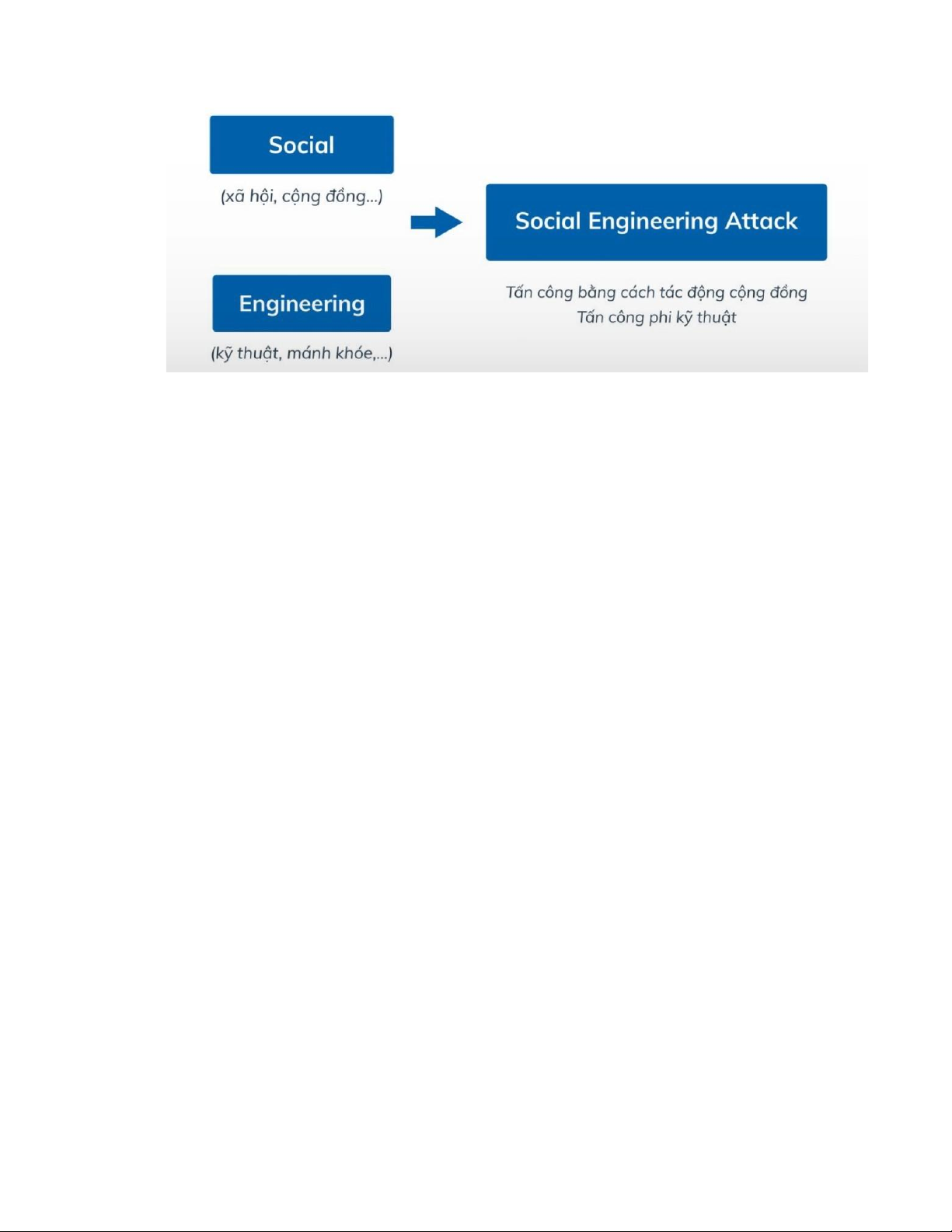

Social Engineering là kết hợp giữa 2 từ Social (xã hội) và Engineering (kỹ thuật), thể

hiện bản chất của kiểu tấn công này: các mánh khóe, kỹ thuật tấn công nhắm vào bản tính xã

hội của con người, thứ mà không hề tồn tại trong máy móc. Social Engineering Attack còn

được biết đến với cái tên Tấn công phi kỹ thuật. lOMoAR cPSD| 46342576

Social Engineering (Kỹ thuật xã hội) là một kiểu tấn công dựa vào sự tương tác của con

người và thường liên quan đến việc thao túng mọi việc bằng cách phá vỡ các quy trình bảo

mật thông thường, truy cập vào hệ thống thông tin, hệ thống mạng để đạt được lợi ích tài chính. 1.2 Đặc điểm

Kẻ tấn công thường sử dụng các kỹ thuật Social Engineering để che giấu danh tính và

động cơ thực sự của chúng bằng vẻ ngoài của một nguồn thông tin hoặc cá nhân đáng tin cậy.

Mục tiêu là ảnh hưởng, thao túng hoặc lừa người dùng từ bỏ thông tin đặc quyền hoặc quyền

truy cập trong một tổ chức.

Social Engineering là một chiến thuật phổ biến của các tin tặc vì khai thác điểm yếu

của người dùng sẽ dễ dàng hơn là tìm ra lỗ hổng của mạng hoặc phần mềm. Tin tặc thường sử

dụng các chiến thuật Social Engineering như là bước đầu tiên trong một chiến dịch lớn hơn

để thâm nhập vào hệ thống hoặc mạng và ăn cắp dữ liệu nhạy cảm hoặc phân tán các malware.

Social Engineering là nghệ thuật điều khiển mọi người để họ tiết lộ những thông tin bí

mật. Các loại thông tin mà bọn tội phạm đang tìm kiếm có thể khác nhau, nhưng thường khi

một cá nhân bị nhắm làm mục tiêu, bọn tội phạm thường cố lừa người đó cung cấp mật khẩu,

thông tin ngân hàng hoặc truy cập máy tính để cài đặt phần mềm.

Bước đầu tiên trong hầu hết các cuộc tấn công Social Engineering là kẻ tấn công sẽ

thực hiện nghiên cứu và khảo sát về mục tiêu. lOMoAR cPSD| 46342576

1.3 Các đối tượng dễ bị tấn công bởi Social Engineering

Bất kỳ một chuyên gia bảo mật nào cũng đều cho rằng con người chính là điểm yếu

nhất của hệ thống bảo mật. Bởi vì con người có nhiều cảm xúc và những cảm xúc đó không

thể kiểm soát được như những hệ thống máy móc.

Các tâm lý hành vi được tội phạm Social Engineering khai thác thường là khía cạnh về

nghĩa vụ đạo đức, lòng tin, đe dọa, tính tham lam, thiếu hiểu biết, tò mò, tự mãn,…Thông qua

đó, các đối tượng thường bị khai thác thường là:

• Lễ tân, bảo vệ: thường tiếp xúc với tất cả mọi người trong công ty, không được trang

bị kiến thức về an ninh, lại có thể nắm rõ lịch trình cũng như thông tin của nhiều đối

tượng. Kẻ tấn công chỉ cần trò chuyện với lễ tân và bảo vệ là có thể khai thác thông

tin từ họ một cách dễ dàng, tìm được thông tin cần thiết cho việc tấn công.

• Nhân viên tạp vụ: dễ dàng tiếp cận được thông tin và thiết bị quan trọng.

• Nhân viên văn phòng: quản lý các thông tin của bộ phận liên quan đến cơ sở hạ tầng

cũng như nhiều thông tin khác, có quyền truy cập vào hệ thống công ty.

• Quản lý/ Giám đốc cấp cao: nắm nhiều thông tin quan trọng, có thể nắm được thông

tin mật thiết tới tài chính của công ty.

• Người dùng: Người dùng chính là một trong những nhân tố làm lộ thông tin lớn nhất

bởi đối tượng này giải quyết, xử lý thông tin hàng ngày. 1.4 Mục đích

Nhìn chung, các cuộc tấn công Social Engineering chủ yếu có hai mục tiêu chính:

Phá hoại: Gây tổn thất bằng cách làm gián đoạn hoạt động kinh doanh hoặc làm hỏng

dữ liệu. Kẻ tấn công sử dụng kỹ thuật Social Engineering để thu thập các thông tin,dữ liệu

quan trọng của các tổ chức, cá nhân. Khi thu thập được dữ liệu cần thiết, chúng tiến hành phá

hoại, làm hỏng dữ liệu của người dùng thông qua việc yêu cầu, lừa người dùng mở các email,

các phần mềm độc hại khiến virus xâm nhập được, làm gián đoạn các hoạt động kinh doanh.

Điều này gây ra những hậu quả lớn về tài chính. Mục đích chính của việc làm này là phá hoại,

làm hỏng hệ thống hoặc dữ liệu để đòi tiền chuộc từ nạn nhân hay để thu hút sự chú ý và nâng

cao danh tiếng của mình trong cộng đồng tin tặc,...

Đánh cắp: Có được quyền truy cập vào các thông tin có giá trị, chẳng hạn như dữ liệu

nhạy cảm, quyền truy cập hệ thống hoặc tiền. Kẻ tấn công đánh cắp thông tin nhạy cảm của lOMoAR cPSD| 46342576

công ty hoặc cá nhân, chẳng hạn như mật khẩu, dữ liệu tài chính hoặc thông tin khách hàng

để dùng cho mục đích cạnh tranh với đối thủ, truy cập trái phép vào hệ thống máy tính của

công ty, hay để đe dọa, tống tiền người dùng. Ví dụ, chúng có thể lừa nhân viên cài đặt phần

mềm độc hại cho phép chúng truy cập từ xa vào hệ thống. Thêm vào đó, chúng sử dụng các

dữ liệu có được để lừa đảo người dùng chuyển tiền cho chúng. Ví dụ, chúng có thể giả mạo

đại diện của một công ty uy tín và yêu cầu người dùng thanh toán hóa đơn giả.

1.5 Phương thức hoạt động

Social engineering sử dụng nhiều chiến thuật khác nhau để thực hiện các cuộc tấn công.

• Khai thác thông tin và phân tích hành vi:

Bước đầu tiên trong hầu hết các cuộc tấn công social engineering là kẻ tấn công sẽ thực

hiện nghiên cứu và khảo sát về mục tiêu.

Ví dụ, nếu mục tiêu là một doanh nghiệp, hacker có thể thu thập thông tin tình báo về

cấu trúc nhân viên, hoạt động nội bộ, những thuật ngữ chung được sử dụng trong ngành và

các đối tác kinh doanh, v.v... Nếu mục tiêu tấn công là cá nhân, tin tặc sẽ phải tìm cách xây

dựng mối quan hệ với người đó hoặc tìm ra những người họ tin tưởng. Tiếp theo, tin tặc sẽ

xác định rõ ràng mục tiêu tấn công của mình (SĐT, địa chỉ hay tài khoản ngân hàng,...). lOMoAR cPSD| 46342576

Một chiến thuật phổ biến của các social engineering là tập trung vào các hành vi và mô

hình của nhân viên cấp thấp nhưng có khả năng tiếp cận trước tiên, chẳng hạn như nhân viên

bảo vệ hoặc nhân viên tiếp tân. Tin tặc có thể quét profile mạng xã hội của người đó để biết

thông tin và nghiên cứu hành vi của họ.

• Xây dựng công cụ tấn công:

Sau đó, hacker có thể thiết kế một cuộc tấn công dựa trên những thông tin thu thập

được và khai thác những điểm yếu phát hiện được trong giai đoạn khảo sát. Tin tặc sẽ xây

dựng công cụ tấn công tùy theo mục tiêu tấn công. Ví dụ, một số điện thoại đã được đăng ký

tên hiển thị là ngân hàng mà người dùng sử dụng, một tài khoản Facebook giả danh người quen,... Tấn công

Sau khi đã thành công xây dựng niềm tin hay thao túng mục tiêu, tin tặc sẽ tiến hành

tấn công, ăn cắp các thông tin quan trọng mà chúng đã xác định từ bước một. Đó có thể là

thông tin của một cá nhân hoặc cũng có thể là toàn bộ dữ liệu của một doanh nghiệp. Nếu cuộc

tấn công thành công, tin tặc có quyền truy cập vào các dữ liệu này - chẳng hạn như thẻ tín

dụng hoặc thông tin ngân hàng để kiếm tiền từ các mục tiêu hoặc có quyền truy cập vào các

hệ thống hay mạng được bảo vệ. II. Thực trạng Trong nước:

Tại Việt Nam, báo cáo của VSEC cho biết trong 9 tháng đầu năm 2023, Cục An toàn

thông tin (Bộ Thông tin và Truyền thông) đã ghi nhận, cảnh báo và hướng dẫn xử lý 9.503

cuộc tấn công mạng gây ra sự cố vào các hệ thống thông tin tại Việt Nam. Trong đó, Cục An

toàn thông tin ghi nhận 8.168 cuộc tấn công lừa đảo, 451 cuộc tấn công Deface (thay đổi nội

dung website), 884 cuộc tấn công mã độc. lOMoAR cPSD| 46342576

“Việt Nam đứng đầu trong top 10 quốc gia có số lượng mục tiêu bị tấn công bởi phần

mềm độc hại Infostealer tại khu vực Châu Á Thái Bình Dương – theo nghiên cứu từ Cyberint

tại Châu Á năm 2023”, báo cáo nhấn mạnh.

Trong 11.428 cuộc tấn công mạng vào các hệ thống thông tin tại Việt Nam, có tới

10.283 cuộc tấn công lừa đảo, chiếm hơn 89,9%. So với cùng kỳ năm ngoái, số sự cố tấn công

lừa đảo đã tăng hơn 6.300 cuộc. Tấn công lừa đảo chiếm gần 90% số sự cố của hệ thống tại

Việt Nam. Theo số liệu từ các hệ thống kỹ thuật của Cục An toàn thông tin (Bộ TT&TT), cơ

quan này trong 11 tháng đầu năm nay đã phát hiện, cảnh báo và hướng dẫn xử lý 11.428 cuộc

tấn công mạng gây ra sự cố vào các hệ thống thông tin tại Việt Nam, tăng 1,9% so với cùng

kỳ năm ngoái. Đáng chú ý là, trong hơn 11.428 sự cố tấn công mạng vào các hệ thống thông

tin tại Việt Nam trong 11 tháng đầu năm nay, có tới 10.283 sự cố tấn công lừa đảo (Phishing),

chiếm gần 90%. Trong khi đó, số sự cố tấn công cài mã độc (Malware) và thay đổi giao diện

(Deface) lần lượt là 884 và 451 sự cố.

Trong cảnh báo an toàn thông tin mạng tuần từ ngày 27/11 đến 3/12, Trung tâm Giám

sát an toàn không gian mạng quốc gia – NCSC thuộc Cục An toàn thông tin (Bộ TT&TT) đã

cảnh báo về mã độc có tên ‘FjordPhantom’ trên nền tảng Android xuất hiện từ đầu tháng

9/2023 trong các chiến dịch tấn công mạng nhắm vào người dùng tại Đông Nam Á như

Indonesia, Thái Lan và Việt Nam.

Mã độc ‘FjordPhantom’ được phát tán thông qua các ứng dụng, dịch vụ nhắn tin với

hình thức tấn công kết hợp giữa mã độc ứng dụng và kỹ thuật ‘Social engineering’ để lừa đảo lOMoAR cPSD| 46342576

người dùng. Cụ thể, người dùng sẽ được đối tượng tiếp cận qua email, SMS và ứng dụng nhắn

tin rồi bị lừa tải xuống ứng dụng ngân hàng giả mạo. Sau đó, đối tượng sẽ sử dụng kỹ thuật

‘Social engineering’ tương tự như một cuộc tấn công định hướng qua điện thoại - đây là kỹ

thuật khiến người dùng gọi tới các tổng đài giả mạo để được hướng dẫn cách thực thi ứng

dụng ngân hàng đã tải xuống.

Những thông tin cảnh bảo kể trên phần nào cho thấy người dùng vẫn là khâu yếu trong

chuỗi an toàn thông tin. Thống kê của các chuyên gia NCS đã chỉ ra rằng, trong top 3 điểm

yếu của các hệ thống tại Việt Nam bị khai thác nhiều năm 2023, điểm yếu con người chiếm tỷ

lệ cao nhất, gần 33% số vụ tấn công.

Dự báo trong năm 2024, người dùng điện thoại di động thông minh sẽ phải đối mặt

nhiều hơn với các loại mã độc mới có khả năng xâm nhập, khai thác lỗ hổng và chiếm quyền

điều khiển điện thoại, bao gồm cả các thiết bị chạy hệ điều hành Android và iOS, Tội phạm

mạng sẽ tấn công mạnh vào smartphone, thiết bị IoT. Ngoài nước:

Trong năm 2023, hệ thống công nghệ chống lừa đảo của Kaspersky đã phát hiện gần

500.000 lượt truy cập vào một đường link lừa đảo trên thiết bị của các doanh nghiệp ở Đông

Nam Á (SEA). Đáng chú ý, con số này chỉ đề cập đến các link lừa đảo, liên quan đến vấn đề

tài chính, như thương mại điện tử, ngân hàng và hệ thống thanh toán.

Bằng cách giả vờ là một người hoặc tổ chức mà người dùng tin tưởng, những đường

link giả mạo sẽ thuyết phục người dùng thực hiện thao tác cho phép kẻ lừa đảo truy cập vào

thiết bị, tài khoản và thông tin cá nhân của họ. Chúng có thể dễ dàng lây nhiễm phần mềm độc

hại cho nạn nhân hoặc đánh cắp thông tin nhạy cảm. Những kế hoạch tấn công phi kỹ thuật

(social engineering) thường lợi dụng sự tin tưởng của người dùng để có được thông tin giá trị.

Ở đây, thông tin giá trị có thể là bất cứ điều gì từ thông tin đăng nhập mạng xã hội đến toàn

bộ danh tính thông qua số căn cước nhân dân.

Theo báo cáo, Philippines ghi nhận 163.279 số vụ giả mạo tài chính, cao nhất trong

năm 2023. Theo sau là Malaysia với 124.105 vụ, Indonesia cũng ghi nhận 97.465 cuộc tấn

công, số vụ tấn công tại Việt Nam là 36.130. Thái Lan và Singapore là hai quốc gia có số

lượng tấn công ít nhất, lần lượt là 25.227 và 9.502. lOMoAR cPSD| 46342576

Báo cáo của VSEC cũng dẫn báo cáo thống kê của Cybersecurity Ventures, trong năm

2023, thiệt hại bởi các vụ tấn công mạng là khoảng 8 nghìn tỷ USD (tương đương gần 196

triệu tỷ VNĐ) trên toàn thế giới. Điều đó cũng có nghĩa, một tháng thế giới thiệt hạ 667 tỷ

USD, mỗi tuần thiệt hại 154 tỷ USD, mỗi ngày thiệt hại 21,9 tỷ USD, mỗi giờ thiệt hại 913

triệu USD, mỗi phút thiệt hại 15,2 triệu USD, và mỗi giây thiệt hại 255.000USD (gần 6,2 tỷ VNĐ).

Theo báo cáo của Liên Hợp Quốc, hàng trăm nghìn người từ Đông Nam Á đã được

tuyển dụng để tham gia các hoạt động lừa đảo trực tuyến như lừa đảo tình cảm, lừa đảo tiền

điện tử, rửa tiền và đánh bạc bất hợp pháp.

Việc sử dụng và tin tưởng vào các phương thức thanh toán kỹ thuật số, thiếu các quy

định bảo vệ quyền của người dùng trực tuyến và số lượng lớn người bị buộc tham gia các hoạt

động lừa đảo trực tuyến đã làm tăng thêm sự phức tạp cho vấn đề lớn này ở Đông Nam Á và

trong việc giải quyết nó.

Ngoài khu vực Đông Nam Á, Ấn Độ và Hàn Quốc cũng sẽ hứng chịu nhiều cuộc tấn

công mạng trong năm 2024. Trong đó, các mối đe dọa an ninh mạng của Ấn Độ bao gồm: Ứng

dụng cho vay bất hợp pháp hoặc giả mạo, dịch vụ hoàn thuế thu nhập, lừa đảo bất động sản,

lừa đảo đầu tư ,tống tiền dựa trên tình dục, lừa đảo…

Với Hàn Quốc, các mối đe dọa an ninh mạng gắn trực tiếp với các sự kiện chính trị lớn,

cũng như việc khai thác một cách khéo léo các lỗ hổng dành riêng cho hệ sinh thái công nghệ

thông tin (CNTT) và phần mềm nổi tiếng tại địa phương, từ đó tạo điều kiện cho việc phổ biến

thành công phần mềm độc hại của chúng tới các mục tiêu không ngờ tới.

III. Các loại tấn công Social Engineering

3.1 Các loại tấn công Social Engineering phổ biến 3.1.1 Baiting

Baiting, xuất phát từ bait-mồi nhử, là hình thức tấn công mà kẻ tấn công để lại một thiết

bị vật lý bị nhiễm phần mềm độc hại, chẳng hạn như ổ flash USB, ở một nơi chắc chắn sẽ tìm

thấy. Sau đó khi người dùng tìm thấy sẽ sử dụng thiết bị đó, kết nối với thiết bị máy tính của

mình và vô tình đã làm cho máy tính của người dùng bị nhiễm phần mềm độc hại. lOMoAR cPSD| 46342576

Phương tiện thực hiện bao gồm bất kỳ thiết bị vật lý bị nhiễm phần mềm độc hại nào

mà một kẻ tấn công có thể sử dụng để lừa dối nạn nhân như USB drives, đĩa CD,... bị nhiễm

virus được bỏ lại ở nơi công cộng. Bất cứ ai cũng có thể trở thành mục tiêu, kẻ tấn công có

thể lợi dụng sự tò mò, tin tưởng của mục tiêu để lấy cắp thông tin, tài sản.

Ví dụ: Những kẻ tấn công để lại mồi nhử – thường là Flash Drive bị nhiễm phần mềm

độc hại ở những khu vực người dùng chắc chắn thấy chúng ( ví dụ: phòng tắm, thang máy, bãi

đậu xe…). Người dùng sẽ tiếp cận mồi nhử và đưa nó vào máy tính ở cơ quan hoặc gia đình,

dẫn đến việc cài đặt phần mềm độc hại tự động vào hệ thống. 3.1.2 Phishing

Phương thức phishing được biết đến lần đầu tiên vào năm 1987. Nguồn gốc của từ

Phishing là sự kết hợp của 2 từ: fishing for information (câu thông tin) và phreaking (trò lừa

đảo sử dụng điện thoại của người khác không trả phí). Do sự giống nhau giữa việc “câu cá”

và “câu thông tin người dùng”, nên thuật ngữ Phishing ra đời.

Là một trong những loại tấn công kỹ thuật social engineering phổ biến nhất, Phishing

(tấn công giả mạo) là hình thức tấn công mà kẻ tấn công gửi một email lừa đảo nhưng được

cải trang thành một email hợp pháp (thường giả mạo từ một nguồn đáng tin cậy). Thông điệp

này nhằm lừa người nhận chia sẻ thông tin cá nhân hay thông tin tài chính hay nhấp vào liên

kết có cài đặt phần mềm độc hại. Nếu “mắc câu”, tin tặc sẽ có được thông tin ngay tức khắc.

Một số phương thức tấn công Phishing bao gồm: giả mạo email, giả mạo website, sử

dụng ảnh hay video giả mạo,...

Ví dụ: Giả mạo thông báo Email Doanh Nghiệp Overload Data. Hình thức này nhắm

vào các hệ thống Email doanh nghiệp vì hệ thống Email đối với doanh nghiệp rất quan trọng

nên họ rất dễ bị mắc lừa. Sau khi Click vào liên kết Upgrade Email Quota (nâng cấp dung

lượng Email) là những mã độc được cài đặt sẵn đang chờ đợi xâm nhập vào hệ thống Email doanh nghiệp. 3.1.3 Spear phishing

Spear phishing là kiểu tấn công giống như Phishing nhưng được thiết kế riêng cho một

cá nhân hay tổ chức cụ thể. Các hacker điều chỉnh thông điệp của mình dựa trên các đặc điểm,

vị trí công việc và địa chỉ liên hệ của người dùng cụ thể để cuộc tấn công ít bị phát hiện hơn.

Spear phishing đòi hỏi nhiều công sức hơn và có thể mất hằng tuần, hằng tháng để giải quyết. lOMoAR cPSD| 46342576

Chúng cũng khó bị phát hiện hơn và có tỷ lệ thành công cao hơn nếu được thực hiện một cách khéo léo.

Với spear phishing, hacker sẽ nhắm mục tiêu vào cá nhân hay website công ty cụ thể

để đánh cắp các thông tin liên hệ quan trọng. Sau đó chúng sử dụng các thông tin có sẵn để

tạo một email giả mạo và gửi cho nhân viên của công ty đó. Thông thường, các nội dung trong

email giả mạo sẽ yêu cầu nhân viên nhấp vào tệp đính kèm hoặc đăng nhập tên và mật khẩu

để thực hiện một tác vụ nào đó . Đây đều là những phần mềm gián điệp hay một chương trình

độc hại bất kỳ. Do email xuất phát từ một nguồn đáng tin cậy nên người dùng thường ít cảnh

giác. Nếu thành công, hacker sẽ có được thông tin về các tài khoản đăng nhập vào các hệ thống

quan trọng của công ty. Từ đó, chúng sẽ sử dụng các thông tin lấy được để giả mạo nhân viên

nhằm thu thập quyền truy cập vào các dữ liệu quan trọng của công ty.

Ví dụ: Vào tháng 12 năm 2020, hacker đã xâm nhập vào máy tính trái phép nhắm vào

hai nhân viên của Elara Caring. Với phương thức Spear Phishing, chúng đã thành công đánh

cắp quyền truy cập vào tài khoản email của hai nhân viên và thu thập các thông tin cá nhân

của hơn 100.000 bệnh nhân tại đây. Dữ liệu cá nhân bị xâm phạm bởi sự kiện này bao gồm

những thông tin cá nhân, số hợp đồng bảo hiểm y tế, tài khoản ngân hàng, sơ yếu lý lịch,… 3.1.4 Vishing

Vishing là từ viết tắt của Voice Phishing được sử dụng để chỉ hành vi lừa đảo qua điện

thoại.Vishing là việc tin tặc sử dụng social engineering qua điện thoại để thu thập thông tin cá

nhân và thông tin tài chính từ mục tiêu tấn công. Trong hình thức này, kẻ tấn công gọi điện

cho con mồi, đóng giả làm một thực thể uy tín như ngân hàng, đơn vị hỗ trợ kỹ thuật,... để

chiếm đoạt lòng tin. Bằng cách đó, người bị lừa sẽ không mảy may nghi ngờ và cung cấp cho

chúng các thông tin nhạy cảm như số tài khoản ngân hàng, mật khẩu quan trọng…Một cuộc

tấn công Vishing thành công khi tin tặc sử dụng tốt các kỹ năng thuyết phục người dùng để họ

có thể cung cấp thông tin được yêu cầu. Các kỹ năng này có thể là lời thuyết phục tích cực

hoặc thậm chí là những lời đe dọa tống tiền.

Thông thường, Vishing sẽ được thực hiện bằng các cuộc gọi thoại khẩn cấp hoặc đáng ngờ.

Ví dụ: Tin tặc sẽ gọi cho nạn nhân để thông báo rằng tài khoản của họ đã bị tấn công.

Người dùng cần cung cấp mật khẩu và mã PIN để xác thực lại danh tính hoặc mở tài khoản. lOMoAR cPSD| 46342576

Hoặc chúng có thể giả mạo các cơ quan chính phủ như IRS hay cơ quan an sinh xã hội để

thông báo rằng người dùng đã vi phạm pháp luật cần đóng tiền phạt. 3.1.5. Smishing

Những tên tội phạm hiện đang nâng cấp hình thức tấn công giả mạo (tấn công Phishing)

sang một hình thái mới - Tấn công Smishing hay còn gọi là Tấn công kỹ thuật xã hội thông

qua việc lừa người dùng cung cấp cho kẻ lừa đảo thông tin riêng tư thông qua tin nhắn văn

bản hoặc tin nhắn SMS. Nói một cách đơn giản, Smishing là bất kỳ loại lừa đảo nào liên quan

đến tin nhắn văn bản. Thông thường, hình thức lừa đảo này liên quan đến tin nhắn văn bản

SMS hoặc số điện thoại. Smishing đặc biệt đáng sợ vì phần lớn mọi người có xu hướng tin

tưởng vào một tin nhắn văn bản hơn là một email.

Chiến thuật này thực hiện việc thúc đẩy niềm tin của nạn nhân nhằm có được thông tin

của người đó. Thông tin mà kẻ lừa đảo đang tìm kiếm có thể là bất cứ thứ gì, từ mật khẩu trực

tuyến đến số an sinh xã hội hay thông tin thẻ tín dụng. Một khi kẻ lừa đảo có được những

thông tin đó, chúng có thể đăng ký tín dụng mới dưới tên của nạn nhân. Đó chính là lúc nạn

nhân thực sự gặp vấn đề.

Một tùy chọn khác mà những kẻ lừa đảo cũng hay áp dụng là nói rằng nếu bạn không

nhấp vào một liên kết và nhập thông tin cá nhân, bạn sẽ phải trả phí mỗi ngày để sử dụng dịch

vụ. Nếu bạn chưa đăng ký dịch vụ, hãy bỏ qua tin nhắn. Nếu bạn thấy bất kỳ khoản phí bất

thường nào trong tài khoản thẻ tín dụng hoặc sao kê thẻ ghi nợ của mình, hãy liên hệ với ngân

hàng. Họ sẽ có trách nhiệm bảo vệ khách hàng của mình.

Ví dụ: Nội dung của tin nhắn có thể như sau: "Thông báo từ ngân hàng Agribank: Tài

khoản của bạn đang gặp sự cố. Vui lòng nhấp vào liên kết dưới đây để cập nhật thông tin tài

khoản và tránh bị khoá: [liên kết giả mạo]". Khi người nhận nhấp vào liên kết, họ sẽ được

chuyển hướng đến một trang web giả mạo của ngân hàng, trong đó họ sẽ được yêu cầu nhập

thông tin nhạy cảm như tên đăng nhập, mật khẩu, hoặc thông tin thẻ tín dụng. 3.1.6 Pretexting

Pretexting (tạo tình huống giả) là kiểu tấn công được sử dụng trong trường hợp kẻ tấn

công muốn truy cập vào dữ liệu đặc quyền. Ở đây hacker có được thông tin thông qua một lOMoAR cPSD| 46342576

loạt các lời nói dối. Lừa đảo sẽ được bắt đầu khi hacker giả vờ cần thông tin nhạy cảm của

người dùng để thực hiện công việc quan trọng.

Hacker thường bắt đầu bằng cách thiết lập lòng tin với người dùng bằng cách đóng giả

đồng nghiệp, cảnh sát hoặc quan chức thuế. Sau đó đặt ra các câu hỏi để thu thập các dữ liệu

cá nhân quan trọng của người dùng. Tất cả các loại thông tin và hồ sơ thích hợp được thu thập

bằng cách sử dụng trò lừa đảo này. Chẳng hạn như số an sinh xã hội, địa chỉ và số điện thoại

các nhân, hồ sợ điện thoại, ngày nghỉ phép của nhân viên, hồ sơ ngân hàng…

Điểm mấu chốt của Pretexting là hiểu được hành vi của người dùng như lo lắng về việc

có thể bị mất tài sản đã khiến nạn nhân “sập bẫy” kẻ xấu. Pretexting không dễ dàng để nhận

ra như việc giả mạo email, tin nhắn, mà đòi hỏi kẻ xấu có kỹ năng thuyết phục và tạo tình

huống tốt. Có thể thấy, hình thức này tương đối khó nhận biết và cần người dùng thật tỉnh táo

để tránh việc bị lừa.

Ví dụ: Kẻ tấn công sẽ đóng giả làm người có chức quyền và dựng lên tình huống rằng

người dùng đang gặp phải vấn đề liên quan đến pháp luật, nhằm đánh vào sự sợ hãi của nạn nhân. 3.1.7 Scareware

Scareware liên quan đến việc lừa nạn nhân nghĩ rằng máy tính của anh ta bị nhiễm phần

mềm độc hại hoặc vô tình tải xuống nội dung bất hợp pháp. Scareware còn được gọi là phần

mềm lừa gạt, phần mềm scan giả mạo và phần mềm gian lận. Kẻ tấn công sau đó cung cấp

cho nạn nhân một giải pháp để khắc phục vấn đề không có thật này. Trong thực tế, nạn nhân

đơn giản là bị lừa tải xuống và cài đặt phần mềm độc hại của kẻ tấn công.

Ví dụ: Các biểu ngữ bật lên trông hợp pháp xuất hiện khi bạn lướt web, hiển thị văn

bản như “Your computer may be infected with harmful spyware programs.”. Nó sẽ cung cấp

cài đặt công cụ cho bạn hoặc sẽ hướng bạn đến một trang web độc hại nơi máy tính của bạn sẽ bị nhiễm.

Scareware cũng được phát tán qua spam email, đưa ra cảnh báo không có thật hoặc đưa

ra đề nghị cho người dùng mua các dịch vụ vô giá trị và có hại. lOMoAR cPSD| 46342576 3.1.8 Water - holing

Các cuộc tấn công Water-holing sẽ lây nhiễm phần mềm độc hại cho các trang web phổ

biến để tác động đến nhiều người dùng cùng một lúc. Cụ thể, cuộc tấn công hoạt động bằng

cách xác định các trang web hoặc tài nguyên web phổ biến được sử dụng bởi một nhóm người

dùng cụ thể, thông qua các kỹ thuật trinh sát hoặc thu thập thông tin như kỹ thuật xã hội. Sau

đó, kẻ tấn công sẽ lây nhiễm mã độc vào trang web hoặc tài nguyên web, mã này được sử

dụng để lây nhiễm vào hệ thống của người dùng và cho phép hoạt động độc hại tiếp theo.

Nó đòi hỏi kẻ tấn công phải lập kế hoạch cẩn thận để tìm ra điểm yếu trong các trang

web cụ thể. Họ tìm kiếm các lỗ hổng hiện có chưa được biết đến và các lỗ hổng mới được vá

gần đây để khai thác những điểm yếu đó.

Tên gọi của loại tấn công này xuất phát từ ý tưởng đầu độc nguồn nước trung tâm sau

đó lây nhiễm cho bất kỳ ai uống từ đó. Hơn nữa, cuộc tấn công water-holing có thể khó phát

hiện vì chúng thường hoạt động một cách yên tĩnh trên các trang web chính thức mà chủ sở

hữu có thể không để ý đến bất kỳ điều gì không bình thường. Và ngay cả khi phát hiện, thường

không rõ chính xác cuộc tấn công đã kéo dài bao lâu và có bao nhiêu nạn nhân.

Ví dụ: Các nhà nghiên cứu của Kaspersky đã phát hiện ra một chiến dịch tấn công nhắm

vào người dùng tại châu Á được tiến hành từ tháng 5/2019. Tin tặc đã sử dụng một bộ công

cụ sáng tạo mã nguồn mở được phát tán qua GitHub. Hơn 10 trang web liên quan đến tôn giáo,

chương trình từ thiện, quỹ thiện nguyện và một số lĩnh vực khác đã bị xâm nhập để kích hoạt

tấn công vào trình tải xuống từ ổ đĩa trong thiết bị nạn nhân. 3.1.9 Diversion theft

Trong loại tấn công này, các social engineering sẽ lừa một công ty giao hàng hoặc

chuyển phát nhanh nhận hoặc giao sai vị trí, do đó ngăn chặn các giao dịch được thực hiện.

Trong tấn công diversion theft, kẻ tấn công thường sẽ sử dụng các phương tiện giao

tiếp giả mạo hoặc đã bị chiếm đoạt để liên lạc với công ty vận chuyển hoặc chuyển phát nhanh

và yêu cầu thay đổi địa chỉ giao hàng hoặc thông tin liên lạc. Điều này có thể được thực hiện

thông qua email, điện thoại, hoặc các phương tiện khác. Một khi thông tin đã được thay đổi,

hàng hóa có thể được gửi đến một địa chỉ khác mà không phải là địa chỉ đích ban đầu được

yêu cầu bởi khách hàng hoặc doanh nghiệp. Khi điều này xảy ra, các giao dịch gốc có thể bị

trì hoãn hoặc bị mất, và hàng hóa có thể rơi vào tay kẻ tấn công. Điều nguy hiểm của tấn công lOMoAR cPSD| 46342576

diversion theft là nó có thể tạo ra sự hiểu lầm và tin tưởng sai lầm giữa các bên liên quan vào

quá trình vận chuyển hoặc giao hàng.

Ví dụ: Một nhân viên của cửa hàng bán đồ điện tử nhận được một cuộc gọi hoặc email

giả mạo từ một kẻ tấn công, người yêu cầu cập nhật thông tin giao hàng điện thoại trên đơn

hàng quan trọng. Khi đến lúc giao hàng, hàng hóa được gửi đến địa chỉ mới do kẻ tấn công

chỉ định, dẫn đến mất mát hoặc sử dụng không đúng mục đích của hàng hóa. Sự thiếu cảnh

giác và sự tin tưởng đã tạo ra cơ hội cho kẻ tấn công thực hiện cuộc tấn công diversion theft thành công. 3.1.10 Quid pro quo

Quid pro quo là một cuộc tấn công trong đó social engineering giả vờ cung cấp một cái

gì đó để đổi lấy thông tin hoặc hỗ trợ của mục tiêu tấn công. Kẻ xấu sẽ hứa hẹn về một hành

động có thể làm giúp nạn nhân như khắc phục lỗi bảo mật trong tài khoản crypto, sự cố liên

quan tới thiết bị điện thoại… với điều kiện phải cung cấp thông tin cá nhân nhạy cảm hoặc

thực hiện một hành động mà chúng mong muốn.

Một kẻ tấn công có thể chọn ngẫu nhiên các số điện thoại trong một tổ chức và giả vờ

gọi lại để hỗ trợ kỹ thuật. Cuối cùng, kẻ tấn công sẽ tìm thấy một người đang có vấn đề liên

quan đến công nghệ và giả vờ giúp đỡ. Thông qua điều này, kẻ tấn công có thể buộc mục tiêu

tấn công thêm các lệnh để khởi chạy phần mềm độc hại hoặc có thể thu thập thông tin mật

khẩu. Hoặc là khi kẻ tấn công yêu cầu thông tin cá nhân của bạn để đổi lấy thứ gì đó, như một món quà miễn phí.

Ví dụ: Trang nhận được cuộc điện thoại từ người lạ tự xưng là “nhân viên Binance”.

Nhân viên này thông báo rằng tài khoản Binance của Trang có vấn đề và cần cung cấp một số

thông tin như số điện thoại, họ tên, mật khẩu đăng nhập… để được hỗ trợ khắc phục sự cố.

Nhưng thực tế là người này chỉ muốn lấy thông tin đăng nhập để có quyền truy cập trái phép

tài khoản và chiếm đoạt tài sản trên sàn của Trang. 3.1.11 Honey trap

Đây là một kiểu tấn công trong đó các Social Engineering giả vờ là một người “hấp

dẫn” để tương tác với một người trực tuyến hoặc giả mạo một mối quan hệ trực tuyến và thu

thập thông tin nhạy cảm thông qua các mối quan hệ. lOMoAR cPSD| 46342576

Honey trap cũng là một chiến thuật gián điệp phổ biến đã được nhiều cơ quan tình báo

trên thế giới sử dụng. Nó giúp họ trích xuất thông tin nhạy cảm từ các cá nhân ở vị trí quyền

lực. Đã có một số trường hợp nổi bật về Honey trap liên quan đến các cá nhân có liên quan ngay cả với quân đội.

Ví dụ: Trên mạng xã hội Facebook, kẻ tấn công có thể tạo hồ sơ giả, giả dạng thành

một người có ngoại hình hấp dẫn hoặc có vị trí xã hội cao để thu hút sự chú ý của mục tiêu.

Khi họ đã thu hút được sự chú ý của một người dùng cụ thể, kẻ tấn công có thể bắt đầu tương

tác và xây dựng một mối quan hệ tưởng chừng như thân mật. Sau đó, kẻ tấn công có thể dụ

dỗ thu thập thông tin quan trọng hoặc tiến hành các hành động khác như cài đặt phần mềm độc hại. 3.1.12 Tailgating

Tailgating, đôi khi được gọi là piggybacking là hình thức tấn công mà một kẻ tấn công

xâm nhập vào một tòa nhà được bảo vệ bằng cách theo dõi ai đó có thẻ ra vào tòa nhà đó.

Cuộc tấn công này giả định người có quyền bước vào tòa nhà sẽ giữ cửa mở cho người đứng

sau họ (giả sử họ được phép làm điều này ở đó), trong đó phổ biến nhất liên quan đến việc lẻn

vào nơi bị cấm phía sau người được phép vào.

Cụ thể, đây là một loại tấn công kỹ thuật xã hội trong đó người không được phép có

quyền truy cập vật lý vào một vị trí không được phép, có thể là khu vực được bảo vệ bằng mật

khẩu - nơi họ có thể đánh cắp thông tin nhạy cảm, làm hư hỏng tài sản, xâm phạm thông tin

xác thực của người dùng hoặc thậm chí cài đặt phần mềm độc hại trên máy tính.

Trong hình thức này, kẻ tấn công có thể đóng giả là nhân viên chính thức/ người thân/

thợ sửa chữa/ người có thẩm quyền.

Ví dụ: Thủ phạm có thể giả làm đồng nghiệp và nhờ ai đó vào tòa nhà giữ cửa. Để củng

cố ấn tượng rằng họ thực sự là đồng nghiệp, kẻ tấn công có thể nói rằng họ đã quên thẻ ID, đi

chơi ở những khu vực nghỉ giải lao dễ tiếp cận hoặc thậm chí bắt chuyện với những nhân viên

thực sự. Trong kiểu tấn công này, việc điều chỉnh cũng liên quan đến kỹ thuật xã hội vì kẻ tấn

công đang thao túng mục tiêu.