Preview text:

1 2 Thông tin học phần • Mã học phần: IT4831

• Khối lượng: 2(2-0-1-6)

• Lý thuyết: 32 tiết • Thực hành: 16 tiết (3 buổi) • Nội dung học phần:

• Nguyên lý chung về phòng chống tấn công mạng

• Các hệ thống phòng chống tấn công mạng: VPN, firewall, IDS/IPS, Honeypot

• Các nhiệm vụ phòng chống tấn công mạng • Đánh giá:

• Quá trình(0.4): thực hành, chuyên cần

• Cuối kỳ(0.6): thi viết • MOOC:

https://soict.daotao.ai/courses/coursev1:SoICT+IT4831+T ungBT/course/ 3 3 6 Mục tiêu bài học

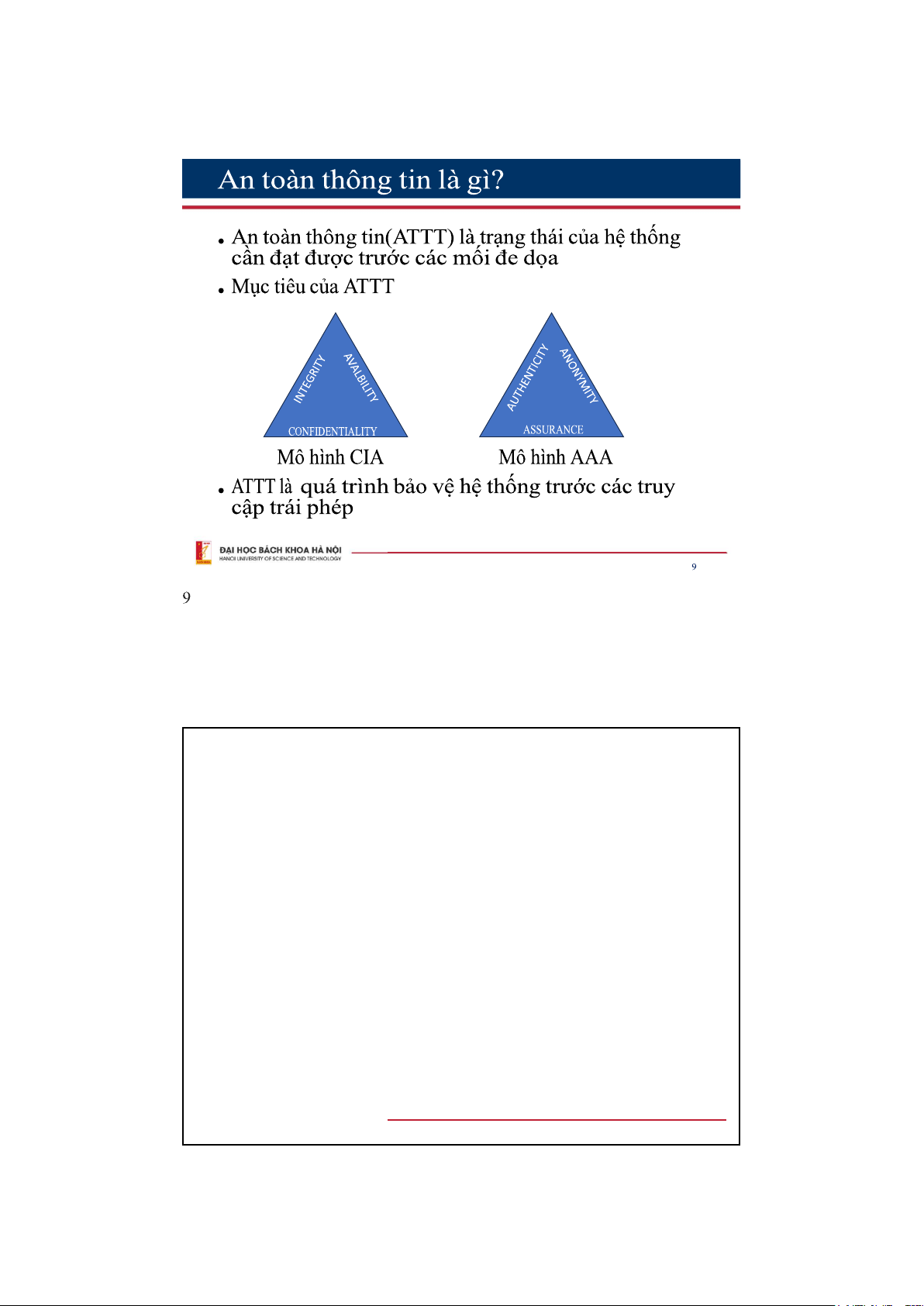

• Giải thích các mục tiêu của an ninh thông tin

• Mô tả các mối đe dọa đối với an ninh mạng

• Giải thích các mục tiêu của PCTC mạng

• Giải thích các lợi ích và thách thức của PCTC mạng

• Tổng quan về các phương pháp PCTC mạng khác nhau

• Mô tả các loại kiểm soát an ninh mạng khác nhau 7 7 8 lOMoAR cPSD| 59421307

Downloaded by Quoc Khai (quockhai36@gmail.com) lOMoAR cPSD| 59421307 Đe dọa ATTT

• Hành vi tiềm ẩn khả năng gây tổn hại tới tài nguyên của hệ thống

• Rủi ro(nguy cơ) an toàn bảo mật: khả năng xảy ra

các sự cố làm mất an toàn an ninh thông tin và

thiệt hại của chúng cho hệ thống

• Mô hình hóa mối đe dọa: 3 thành phần

• Mục tiêu(Target): tài nguyên của hệ thống có thể là mục

tiêu của các hành vi gây tổn hại

• Chủ thể(Agent): người hoặc tổ chức gây ra mối đe dọa một cách cố ý hoặc vô ý

• Sự kiện(Event) gây ra đe dọa 11 11

Downloaded by Quoc Khai (quockhai36@gmail.com) lOMoAR cPSD| 59421307

Sự kiện gây ra đe dọa ATTT (1) • Thiên tai:

• Mưa bão, lũ lụt, động đất…

• Giải pháp: xây dựng kế hoạch phản ứng sự cố và phục

hồi, các giải pháp bảo vệ vật lý

• Lỗi phần cứng, phần mềm trong quá trình vận hành:

• Phát sinh do sự không hoàn thiện trong quá trình sản xuất

hoặc suy hao theo thời gian

• Khó kiểm soát và ngăn chặn

• Giải pháp: bảo trì, cập nhật 12 12

Sự kiện gây ra đe dọa ATTT (2)

• Lỗi do người vận hành hệ thống

• Ví dụ: nhập dữ liệu không hợp lệ, thao tác không đúng quy trình • Ngăn chặn:

• Đào tạo một cách chi tiết, đầy đủ

• Xây dựng hệ thống, quy trình vận hành để người dùng khó mắc lỗi vô ý

• Tấn công, xâm nhập trái phép vào hệ thống: • Tấn công thăm dò

• Tấn công chiếm quyền truy cập

• Tấn công từ chối dịch vụ

• Tấn công bằng phần mềm độc hại • Tấn công giả mạo…

Downloaded by Quoc Khai (quockhai36@gmail.com) lOMoAR cPSD| 59421307 13 13

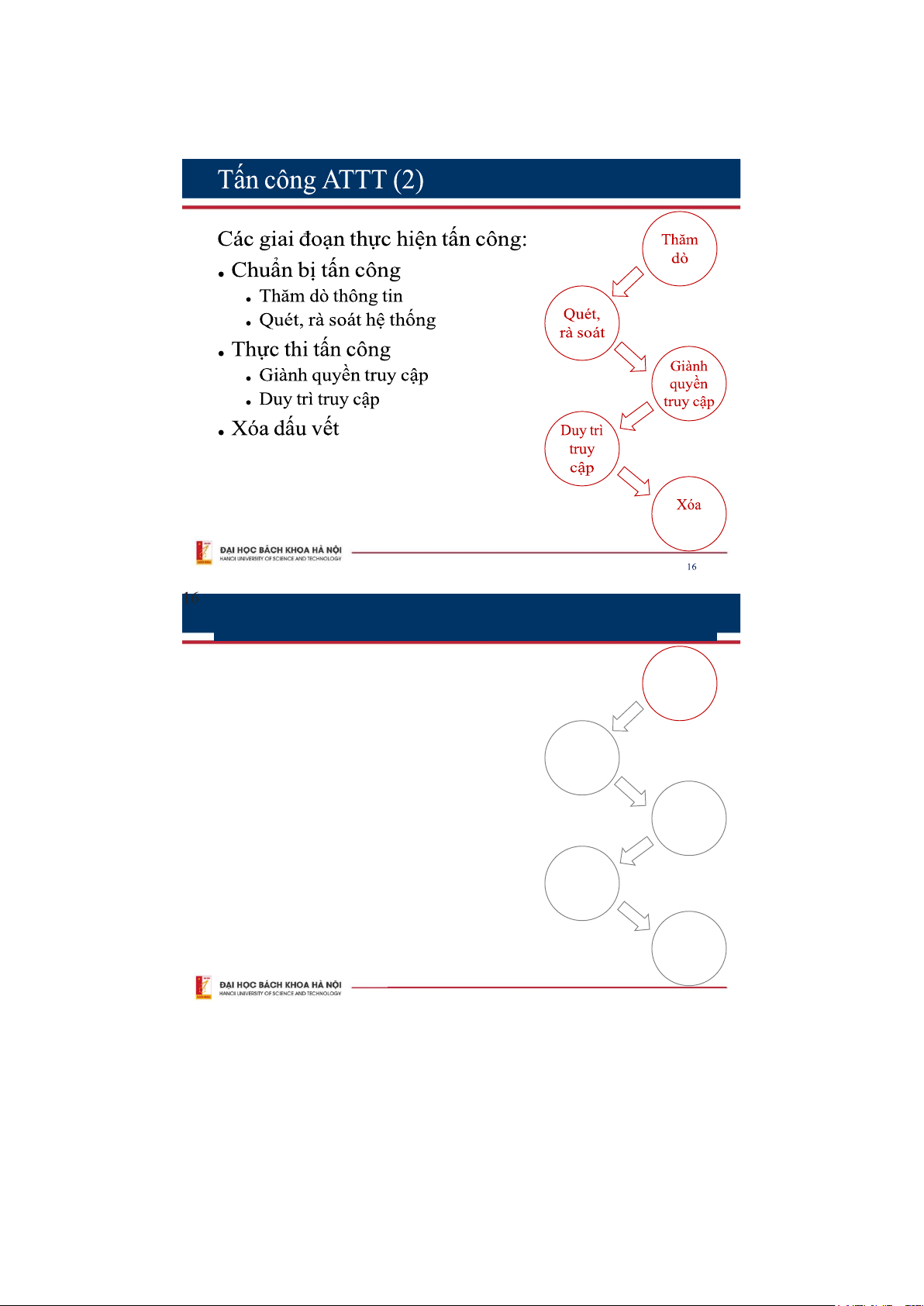

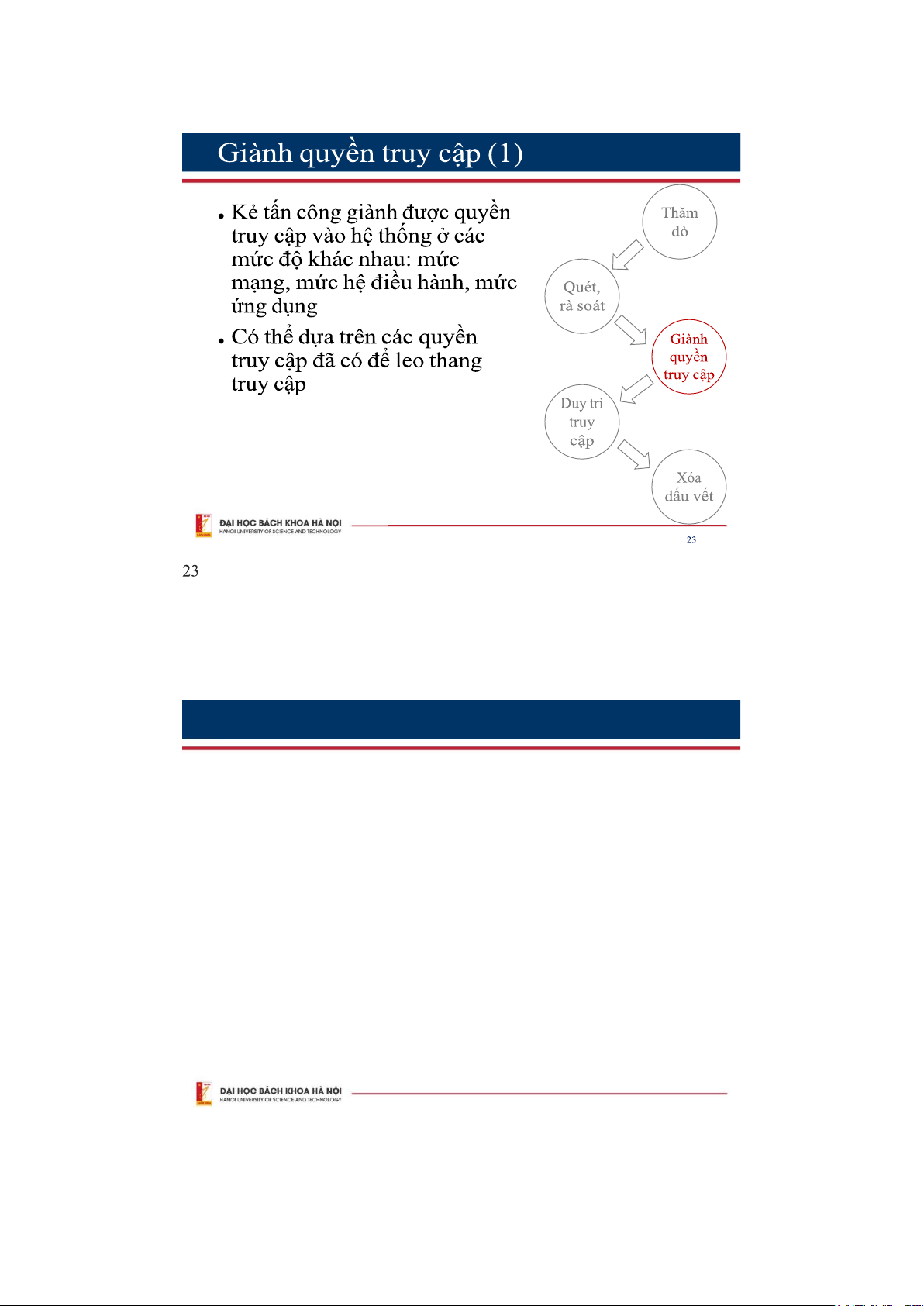

Downloaded by Quoc Khai (quockhai36@gmail.com) Thăm dò hệ thống (1)

• Là các hành vi mà kẻ tấn công Thăm thực hiện nhằm thu thập thông dò

tin về hệ thống: người dùng, khách hàng,

các hoạt động nghiệp vụ, thông tin về tổ rà soátQuét, chức…

• Có thể lặp đi lặp lại một cách Giành định kỳ đến khi

có cơ hội tấn truy cậpquyền công dễ dàng hơn

• Thăm dò chủ động: có tương

Duy trì truy tác với mục tiêu cập

• Thăm dò bị động: không có

tương tác với mục tiêu dấu vếtXóa 17 17 Thăm dò hệ thống (2)

• Sử dụng các công cụ tìm kiếm: Thăm Google, Shodan, Censys dò

• Thông tin từ mạng xã hội: FB, Tweetter, Linkedin Quét,

• Thông tin từ website của đối rà soát

tượng: Burp Suite, ZAP, Web Giành Spider, Web Mirroring quyền

• Thăm dò hệ thống email truy cập • WHOIS, DNS Duy trì truy

• Thăm dò kết nối mạng: trace cập route • Social Engineering Xóa 18 18 Chiến lược phòng thủ

• Hãy cẩn thận về những thông tin được công khai.

• Đào tạo nhân viên để họ cẩn trọng về những gì họ chia sẻ trực tuyến.

• Thường xuyên kiểm tra những thông tin về tổ chức có

sẵn thông qua các công cụ thăm dò.

• Sử dụng cài đặt quyền riêng tư trên mạng xã hội và trang web của tổ chức. 19 19 Quét rà soát (1)

• Quét rà soát để xác định các Thăm thông tin về hệ thống dựa trên dò

các thông tin thu thập được từ quá trình thăm dò

• Kẻ tấn công có cái nhìn chi rà soátQuét, tiết hơn và sâu hơn về hệ

thống: các dịch vụ cung cấp, Giành các cổng dịch vụ đang mở, địa quyền

chỉ IP, hệ điều hành và phần truy cập mềm… Duy trì

• Trích xuất thông tin từ giai truy đoạn này cho phép kẻ tấn cập

công lên kế hoạch chi tiết để thực hiện tấn công Xóa 20 20 Quét rà soát (2)

• Xác định các nút mạng kết Thăm nối: Ping Sweep dò

• Kiểm tra các cổng dịch vụ đang mở: TCP Scanning, UDP Scanning

Quét, • Xác định thông tin hệ điều

rà soát hành trên hệ thống mục tiêu: ID Serve, Netcraft Giành

• Quét lỗ hổng: Nessus, GFI truy cậpquyền LanGuard

• Xác định topology của mạng Duy trì mục tiêu: Network Topology truy Mapper cập

• Tương tác và thống Xóa kê(enumeration) dấu vết 21 21 Chiến lược phòng thủ

• Giữ tất cả phần mềm luôn được cập nhật để vá các lỗ hổng đã biết.

• Chỉ giữ các dịch vụ cần thiết và đóng các cổng không sử dụng.

• Sử dụng tường lửa và các công cụ bảo mật khác để ẩn thông tin nhạy cảm.

• Định kỳ thực hiện tự quét kiểm thử để phát hiện lỗ

hổng mới và thông tin bị rò rỉ. 22 22 Chiến lược phòng thủ

• Triển khai các hệ thống phòng thủ như tường lửa, hệ

thống phát hiện xâm nhập (IDS) và hệ thống ngăn chặn xâm nhập (IPS)

• Áp dụng các chính sách kiểm soát truy cập nghiêm

ngặt, chẳng hạn như xác thực đa yếu tố (MFA) và kiểm soát

truy cập dựa trên vai trò (RBAC)

• Thường xuyên vá lỗi và cập nhật phần mềm

• Triển khai các giải pháp phát hiện và phản ứng tại hệ

thống đầu cuối(Endpoint Detection and Response EDR)

• Giám sát liên tục các nhật ký hệ thống

• Thực hiện kiểm thử xâm nhập(penetration testing) và

đánh giá bảo mật thường xuyên 24 24 Duy trì truy cập

• Thay đổi, can thiệp và hoạt động Thăm của hệ thống dò

• Cài đặt các phần mềm gián điệp

• Che giấu các hành vi trên hệ Quét, thống rà soát

• Quét rà soát sâu vào hệ thống Giành quyền

• Mở rộng phạm vi tấn công truy cập

• Leo thang tấn công Duy trì

• Nếu cần thiết, kẻ tấn công có thể truy cập nằm vùng, chờ thời điểm thích

hợp để phát động tấn công Xóa dấu vết 25 25 Chiến lược phòng thủ

• Phòng thủ theo chiều sâu

• Triển khai các giải pháp phát hiện và phản ứng tại hệ

thống đầu cuối(Endpoint Detection and Response EDR)

• Giám sát thời gian thực và phân tích hành vi

• Kiểm tra hệ thống và kiểm tra tính toàn vẹn thường xuyên

• Phân đoạn mạng và cô lập các tài nguyên quan trọng

• Duy trì các bản sao lưu cập nhật và triển khai các kế hoạch ứng phó sự cố

• Đào tạo liên tục và các chương trình nâng cao nhận thức cho nhân viên 26 26 Xóa dấu vết

• Mục tiêu: xóa dấu vết hoạt động Thăm và che giấu hành tung để tránh bị dò

phát hiện và duy trì quyền truy cập lâu dài.

• Xóa hoặc chỉnh sửa nhật ký hệ rà soátQuét, thống.

• Loại bỏ bằng chứng về kỹ thuật Giành khai thác và che giấu

bất kỳ thay quyền đổi nào đã thực hiện trên hệ truy cập thống. Duy trì

• Sử dụng các kỹ thuật như rootkit, truy malware không lưu trữ trên ổ đĩa cập

(fileless malware) và kênh liên lạc được mã hóa. dấu vếtXóa 27 27 Chiến lược phòng thủ

• Triển khai hệ thống ghi log và giám sát chặt chẽ, có

khả năng chống sửa đổi.

• Sử dụng cơ chế lưu trữ log an toàn.

• Triển khai hệ thống SIEM.

• Kiểm soát phiên bản và giám sát tính toàn vẹn của hệ thống.

• Thực hiện kiểm tra pháp y định kỳ.

• Duy trì kế hoạch ứng phó sự cố bài bản, bao gồm

sao lưu hệ thống và chụp nhanh (snapshot) thường xuyên. 28 28 29 : Cyberspace Operation

• “The employment of cyberspace capabilities where the

primary purpose is to achieve objectives in or through

cyberspace.” - CNSSI 4009-2022

• “Việc sử dụng các năng lực không gian mạng với mục đích chính là đạt

được các mục tiêu trong hoặc thông qua không gian mạng.”

• “Comprised of cyberspace attack, cyberspace defense, and

related cyberspace exploitation enabling operations” - CNSSI 4009-2022

• ““Bao gồm tấn công không gian mạng, phòng thủ không gian mạng và các

hoạt động khai thác không gian.””

Cyberspace Operation = Cyber Attack + Cyberspace

Exploitation + Cyberspace Defense 30 30

: Cyberspace Operation (cont.)

• Tấn công không gian mạng (Cyber Attack): Các hành động

được thực hiện trong không gian mạng nhằm tạo ra thiệt hại rõ

ràng (như suy giảm hiệu năng, gián đoạn truy cập hoặc phá

hủy tài nguyên) trong không gian mạng hoặc thao túng dẫn đến

cản trở hoạt động của các tổ chức.

• Khai thác không gian mạng (Cyberspace Exploitation): Các

hành động được thực hiện trong không gian mạng để thực hiện

các nghiệp vụ tình báo, xâm nhập, thu thập thông tin hoặc thực

hiện các hành động hỗ trợ khác cần thiết để chuẩn bị cho các

chiến dịch quân sự trong tương lai. 31 31 Cyberspace defense

• “Actions taken within protected cyberspace to defeat specific

threats that have breached or are threatening to breach

cyberspace security measures and include actions to detect,

characterize, counter, and mitigate threats, including malware

or the unauthorized activities of users,

and to restore the system to a secure configuration.” - CNSSI 4009-2022

• “Các hành động được thực hiện trong không gian mạng được bảo vệ

nhằm đánh bại các mối đe dọa cụ thể đã xâm nhập hoặc đang đe dọa xâm

nhập không gian mạng, bao gồm các hành động phát hiện, xác định, đối

phó và giảm thiểu mối đe dọa, bao gồm phần mềm độc hại hoặc các hoạt

động trái phép của người dùng, cũng như khôi phục hệ thống về trạng thái cấu hình an toàn.” 32 32 Cơ bản về PCTC mạng

• Mục tiêu: Một hệ thống mạng được thiết kế, triển

khai và cấu hình các thành phần bảo mật một cách

đầy đủ, đúng đắn để đảm bảo sự an toàn, tin cậy

• Các thành phần của mạng an toàn: • Thiết bị mạng • Giao thức mạng

• Các cơ chế an toàn thông tin mạng

• PCTC mạng không chỉ là một thuật ngữ, mà là một

quy trình mà tổ chức thực hiện để bảo vệ mạng

trong bối cảnh thực tế. 33 33 Lợi ích của PCTC mạng

• Bảo vệ tài sản thông tin

• Giảm nguy cơ bị tấn công

• Tuân thủ các quy định cụ thể của chính phủ và các tiêu chuẩn công nghiệp

• Đảm bảo truyền thông an toàn với khách hàng và nhà cung cấp

• Tạo lợi thế cạnh tranh so với đối thủ bằng cách cung

cấp các dịch vụ an toàn hơn