Preview text:

1 3 Giới thiệu chung

• Tường lửa thường được sử dụng để tách biệt các tài

nguyên có mức độ bảo mật khác nhau.

• Tường lửa được triển khai trước các tài nguyên được bảo vệ

• Lọc lưu lượng vào và ra của mạng/nút mạng dựa trên các điều

kiện được xác định trước, được gọi là luật (rule).

• Kiểm soát và hạn chế truy cập giữa một mạng/nút mạng được

bảo vệ và một mạng/nút mạng không tin cậy hoặc giữa các phân vùng mạng khác nhau 4 4

Tường lửa có thể làm gì?

• Thi hành các chính sách an toàn bảo mật: hoạt động

như một hệ thống cảnh vệ(traffic cop) cho phép/từ

chối gói tin đi qua tường lửa dựa trên các

đặc điểm(giao thức, địa chỉ, nội dung…) đã xác định

• Tập trung hóa triển khai các chính sách ATTT với kết nối mạng • Ghi nhật ký truy cập

• Hạn chế rủi ro an toàn thông tin

• Ngăn ngừa các sự cố ATTT trong một phân vùng lan rộng sang các phân vùng khác 5 5

Tường lửa không thể làm gì?

• Không bảo vệ được tài nguyên trước các mối nguy cơ từ bên trong

• Không kiểm soát được các lưu lượng mạng không đi qua

• Không kiểm soát đầy đủ đối với các lưu lượng đã được mã hóa

• Không ngăn chặn được các truy cập tấn công chưa biết

• Không chống lại được hoàn toàn các nguy cơ từ phần mềm độc hại • Do đó cần được:

• Kết hợp với các giải pháp khác: phòng chống phần mềm độc hại, IDS/IPS,

điều khiển truy cập, kiểm toán(auditing)

• Cập nhật định kỳ tập luật

• Phòng thủ theo chiều sâu 6 6

Phân loại tường lửa (1)

• Tường lửa phần mềm (Software firewall) là một

chương trình phần mềm hoặc một mô-đun mở

rộng của ứng dụng • Cài đặt trên máy tính

• Tường lửa phần cứng (Hardware firewall) là một

thiết bị phần cứng độc lập hoặc đi kèm như một

phần của bộ định tuyến • Ưu điểm

• Không phụ thuộc vào các hệ điều hành thông thường

• Thường có khả năng mở rộng hơn so với tường lửa phần mềm

• Có thể xử lý nhiều dữ liệu hơn với tốc độ nhanh hơn • Nhược điểm

• Chúng phụ thuộc vào các hệ điều hành không thông thường • Thường

đắt hơn so với các sản phẩm phần mềm 7 7

Phân loại tường lửa (2)

• Tường lửa mức mạng (Network-based firewall):

được sử dụng để lọc lưu lượng vào/ra của các mạng

• Tường lửa mức nút mạng (Host-based firewall):

được sử dụng để lọc lưu lượng vào/ra của một máy

tính cá nhân mà nó được cài đặt

• Tường lửa cho ứng dụng (Application-based

Firewall): được sử dụng để lọc các thông điệp yêu

cầu/đáp ứng của một ứng dụng đơn lẻ, ví dụ như

Web, email, cơ sở dữ liệu… 8 8

Một số sản phẩm tường lửa

• Check Point , Fortinet Fortigate, Cisco PIX, Cisco ASA, Proventia • Network-based firewall

• Thiết bị phần cứng

• Thường tích hợp thêm các tính năng khác: IPS, VPN, anti- malware • Đắt tiền

• Microsoft ISA Server, Microsoft Forefront TMG • Network-based firewall

• Phần mềm: hiệu năng thấp hơn thiết bị phần cứng

• Tích hợp thêm các tính năng: VPN, Single-Sign-On, giám sát hệ thống… 9 9

Một số sản phẩm tường lửa(tiếp) • pfSense, SmoothWall • Network-based firewall

• Phần mềm: hiệu năng thấp hơn thiết bị phần cứng

• Tích hợp nhân hệ điều hành Linux, Unix vào sản phẩm(distro)

• Đa tính năng: định tuyến, cân bằng tải, IPS… • Miễn phí • Host-based firewall

• Thương mại: Kaspersky, Norton…

• Miễn phí: Comodo, Zone alarm, iptables, FirewallD… • Application firewall • Web: ModSecurity, WAFEC

• Email: rspamd, MailScanner, Amavisd-new, …

• DBMS: Imperva SecureSphere Database Firewall, McAfee

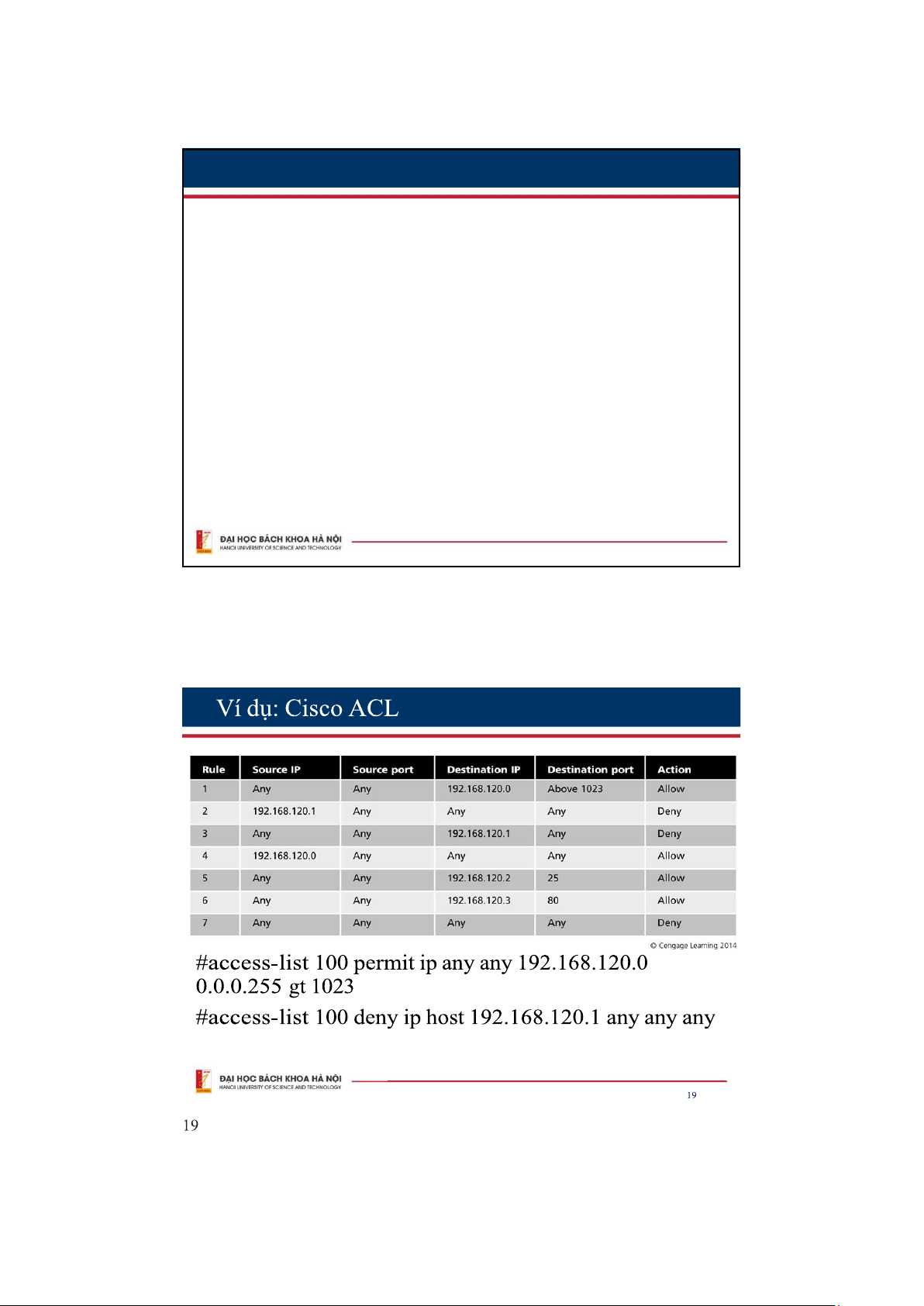

Database Activity Monitoring, pgAudit … 10 10 11 Firewall Case study: Cisco ACL • Access Control List

• Standard ACL: Lọc dựa trên địa chỉ IP nguồn

#access-list ACL_num {permit | deny} {srcAddr

srcWildcard | host srcAddr | any}

• Extended ACL: Lọc dựa trên địa chỉ nguồn, đích, giao thức

#access-list ACL_num {permit | deny} protocol

{srcAddr srcWildcard | host srcAddr | any} [operator

srcPort] {dstAddr dstWildcard | host dstAdrr | any} [operator dstPort]

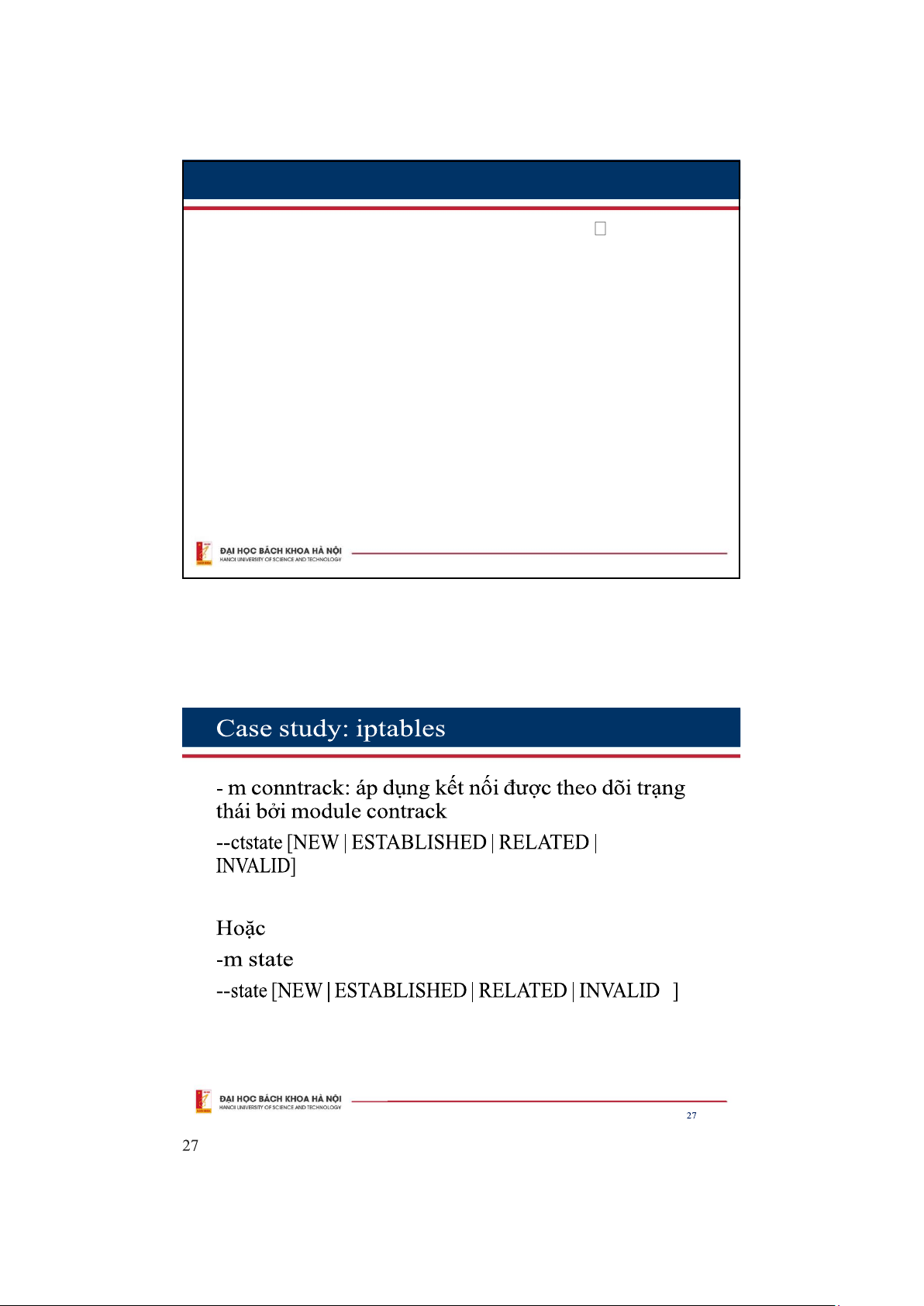

• Luật mặc định: deny 17 17 Case study: iptables #iptables args_list

Một số tham số có thể sử dụng

- A: thêm luật, -D: xóa luật

Tham số chỉ luồng áp dụng: INPUT, OUTPUT, FORWARD

-i interface: chỉ định cổng áp dụng luật với dữ liệu đi vào

-o interface: chỉ định cổng áp dụng luật với dữ liệu đi ra

-j [ACCEPT | DROP | LOG | REJECT | RETURN] - p: giao thức

-s srcAddr: địa chỉ nguồn, --sport port: cổng nguồn -d

dstAddr: địa chỉ đích, --dport port: cổng đích 18 18

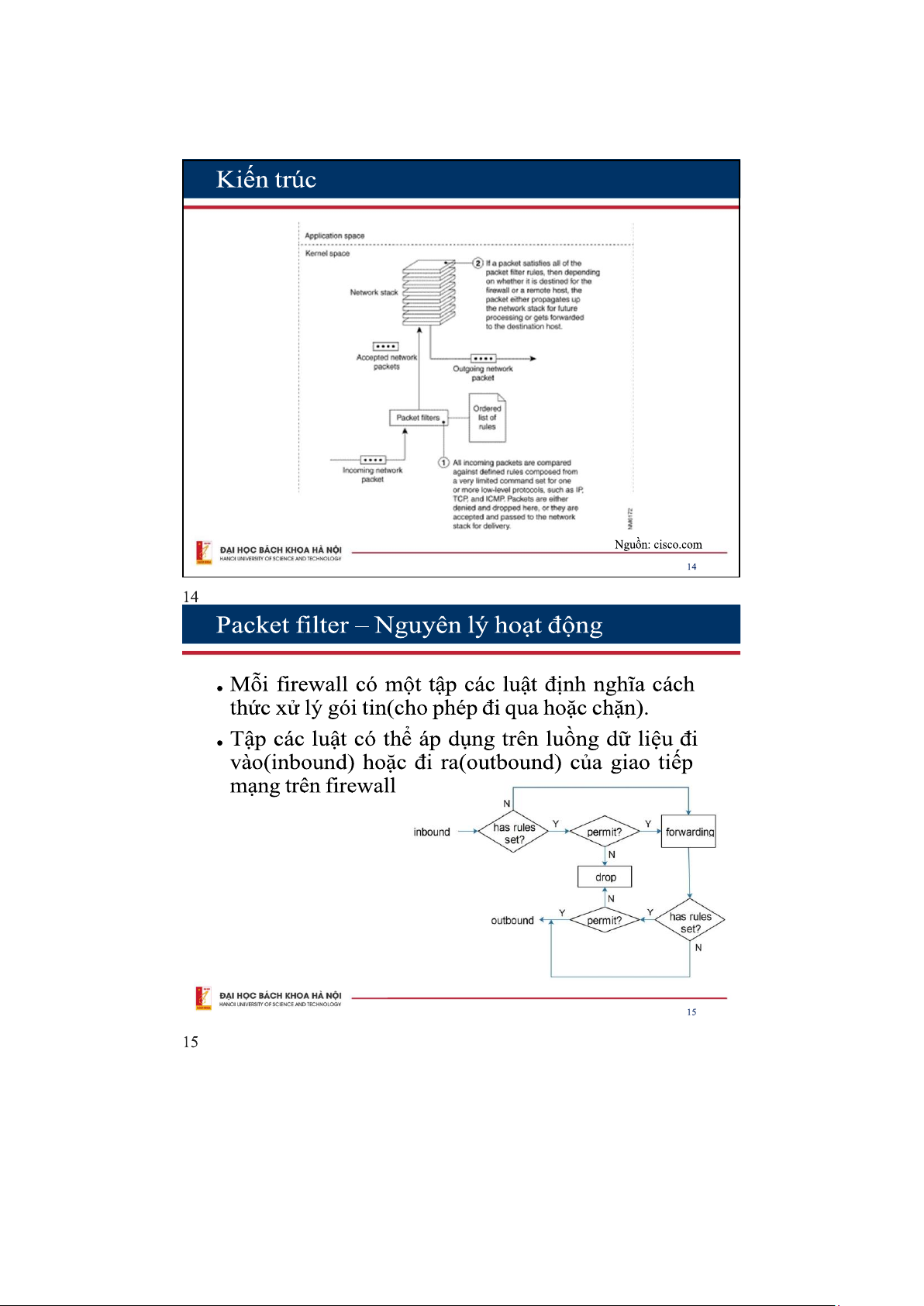

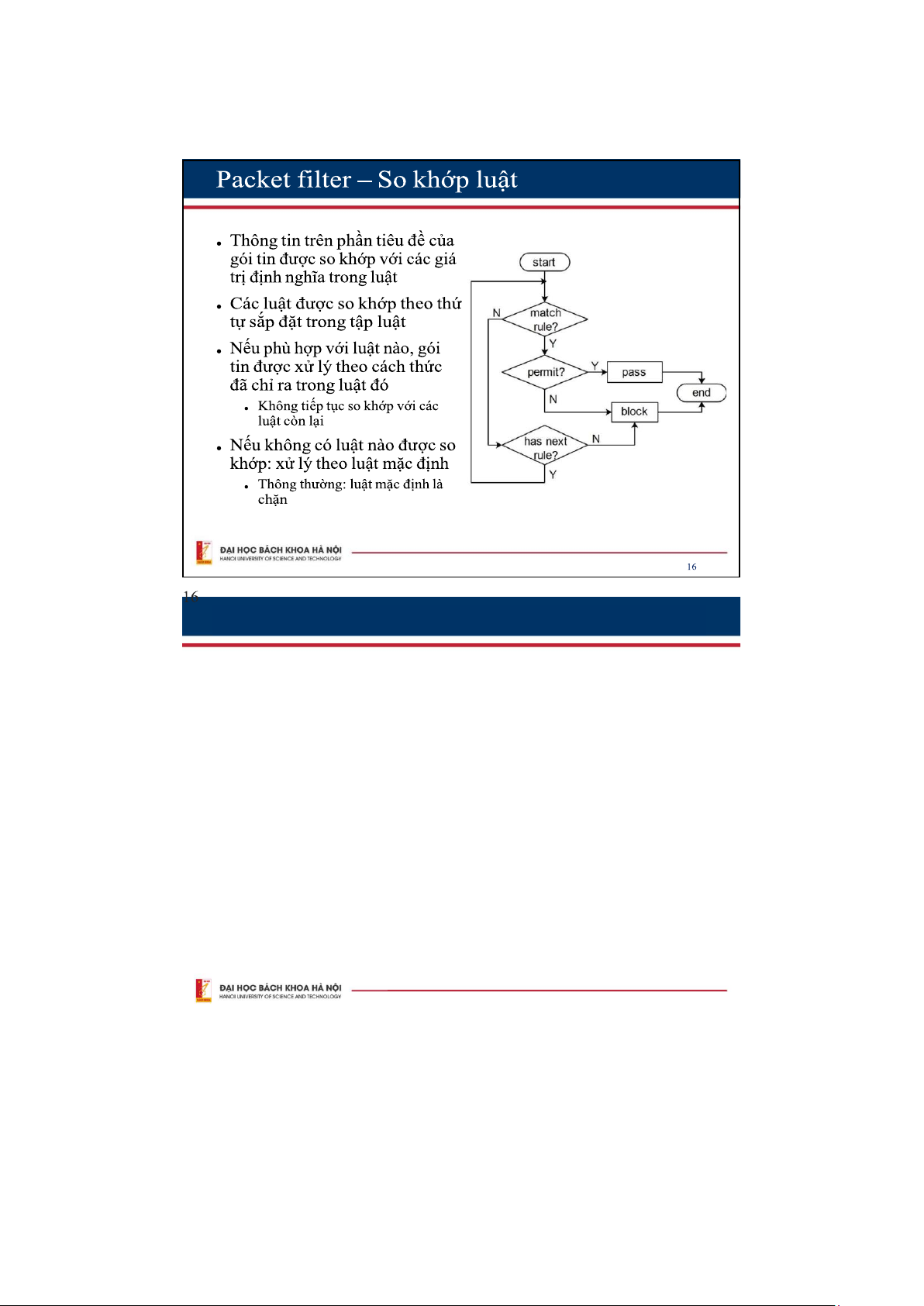

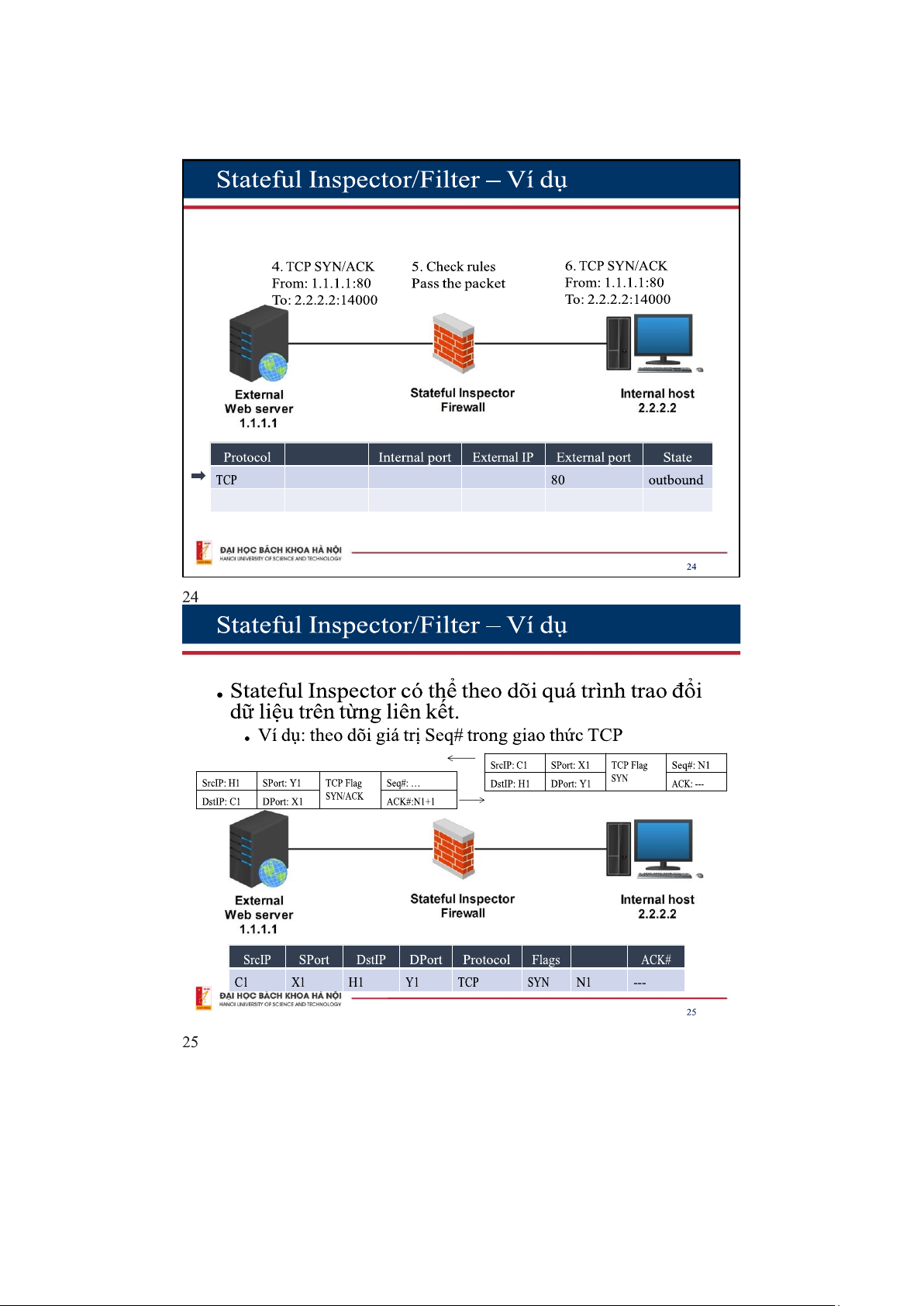

#iptables –A INPUT –i eth0 --dport 80 –j ACCEPT Stateful Inspector/Filter

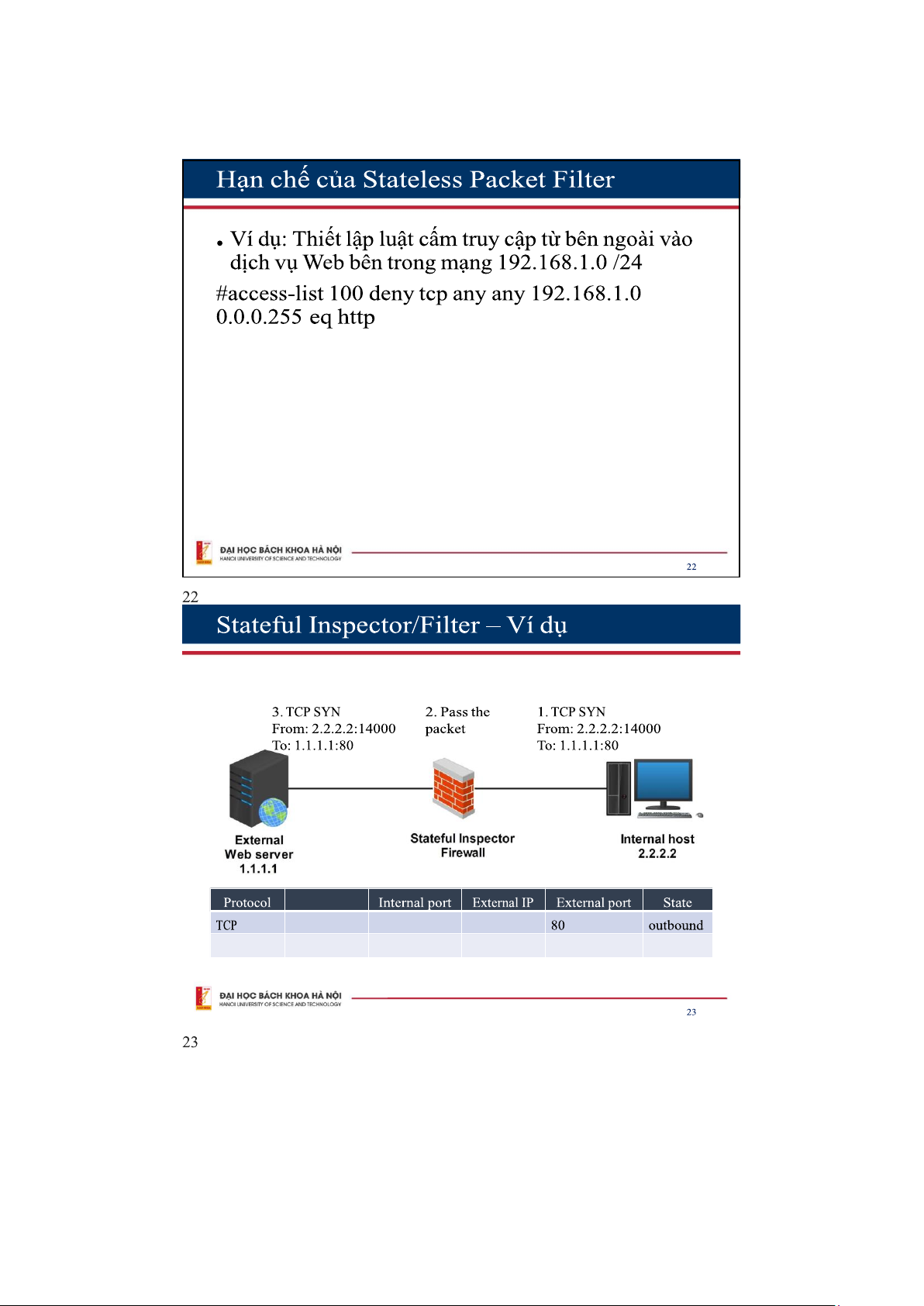

• Hạn chế của Packet filter: chỉ xử lý độc lập từng

gói tin, không có cơ chế theo dõi trạng thái của liên kết

• Ví dụ: Cho phép các gói tin từ External network vào

Internal network nếu nút mạng trong Internal network đã khởi tạo liên kết • Stateful Inspector

• Sử dụng bảng lưu thông tin trạng thái của các liên kết đã được thiết lập

• Cho phép dữ liệu đi vào(inbound) trong khu vực tài

nguyên được bảo vệ khi và chỉ khi liên kết đã được thiết lập

• Vẫn hỗ trợ các giao thức hướng không liên kết: chỉ cho

phép dữ liệu đi vào nếu trước đó đã có dữ liệu đi ra tương ứng 21 21 Internal IP 2.2.2.2 14000 1.1.1.1 Internal IP 2.2.2.2 14000 1.1.1.1 Seq# Case study: Cisco ACL

• Extended ACL: Sử dụng từ khóa established chỉ áp

dụng luật với dữ liệu gửi trên các liên kết đã được thiết lập

• Reflexive ACL: chỉ cho phép dữ liệu từ bên ngoài đi vào

nếu phiên được khởi tạo bởi các nút ở bên trong

#ip access-list extended name refl_ACL_name #permit

protocol {srcAddr srcWildcard | host srcAddr | any}

[operator srcPort] {dstAddr dstWildcard | host

dstAdrr | any} [operator dstPort] reflect refl_name

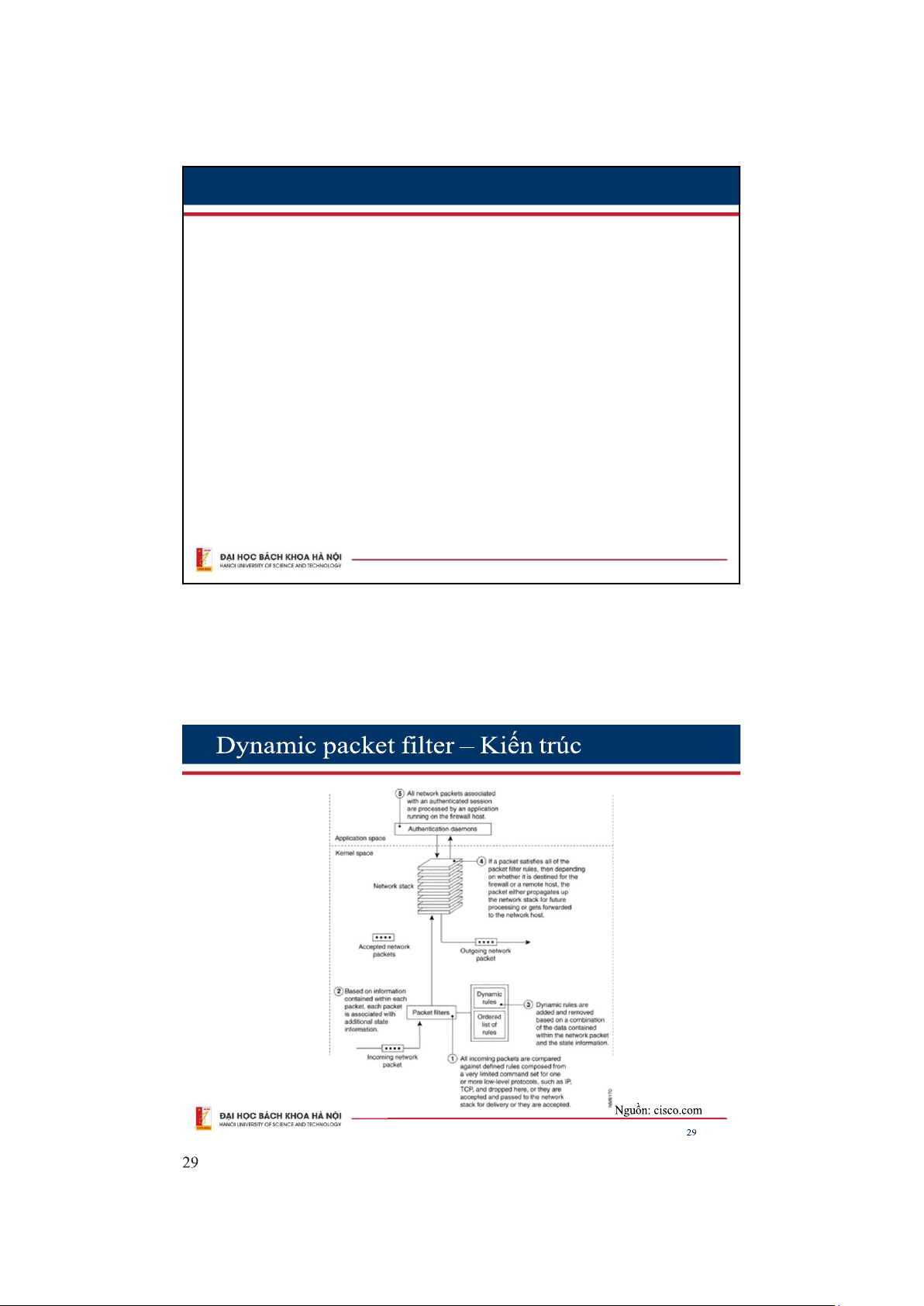

#ip access-list extended name nest_ACL_name #evaluate refl_name 26 26 Dynamic Packet filter

• Static packet filter: tập luật do người quản trị cấu hình

• Luôn cần cập nhật thường xuyên

• Không phản ứng kịp thời nếu tài nguyên bị tấn công

• Dynamic packet filter: luật được cập nhật tự động

nếu có bất thường, tấn công xảy ra:

• Thường kết hợp với các hệ thống IDS

• Tạo cơ chế phản ứng với sự cố, bất thường trong mạng

• Ví dụ: chặn tất cả các dữ liệu từ địa chỉ IP có số lượng gói

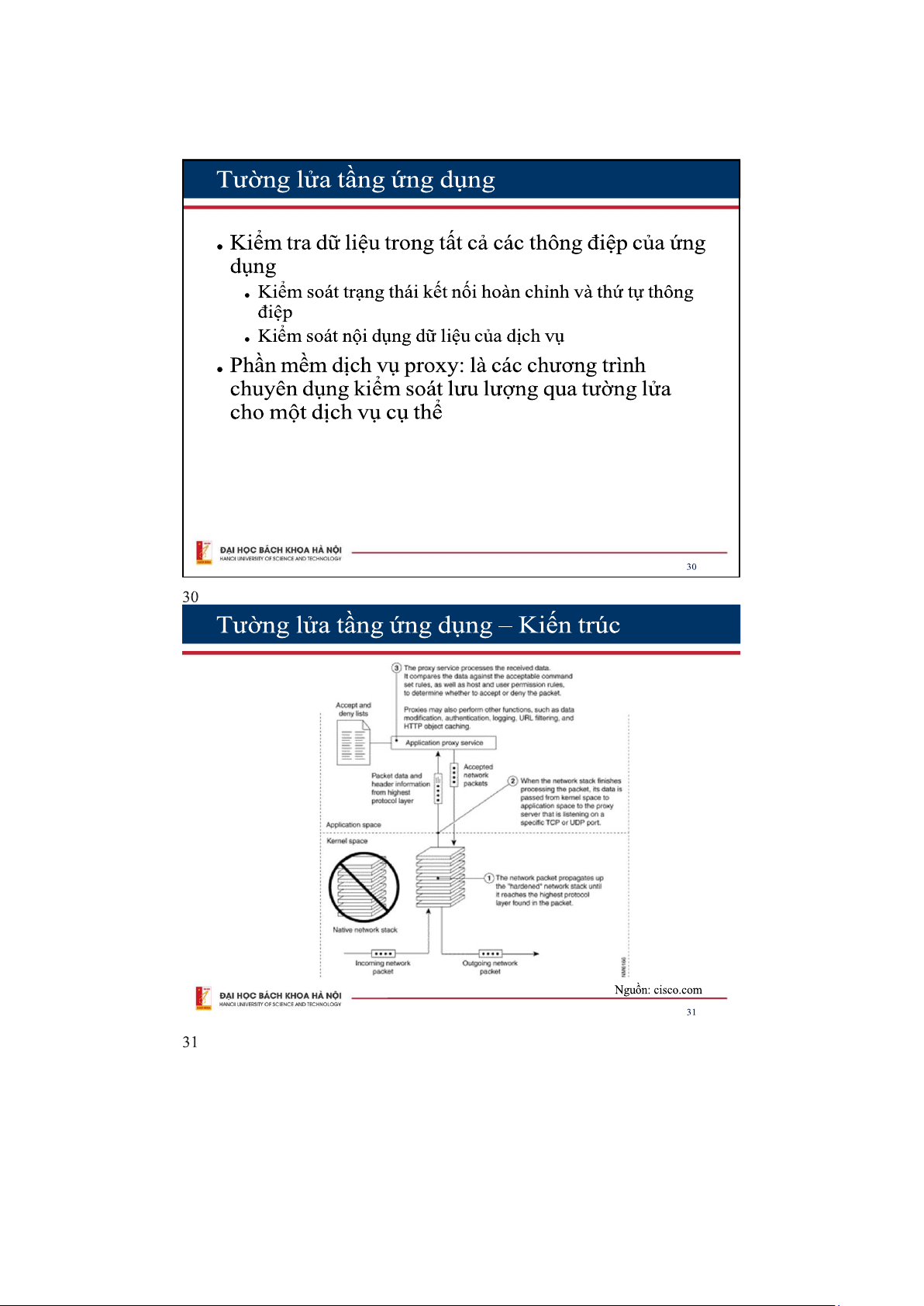

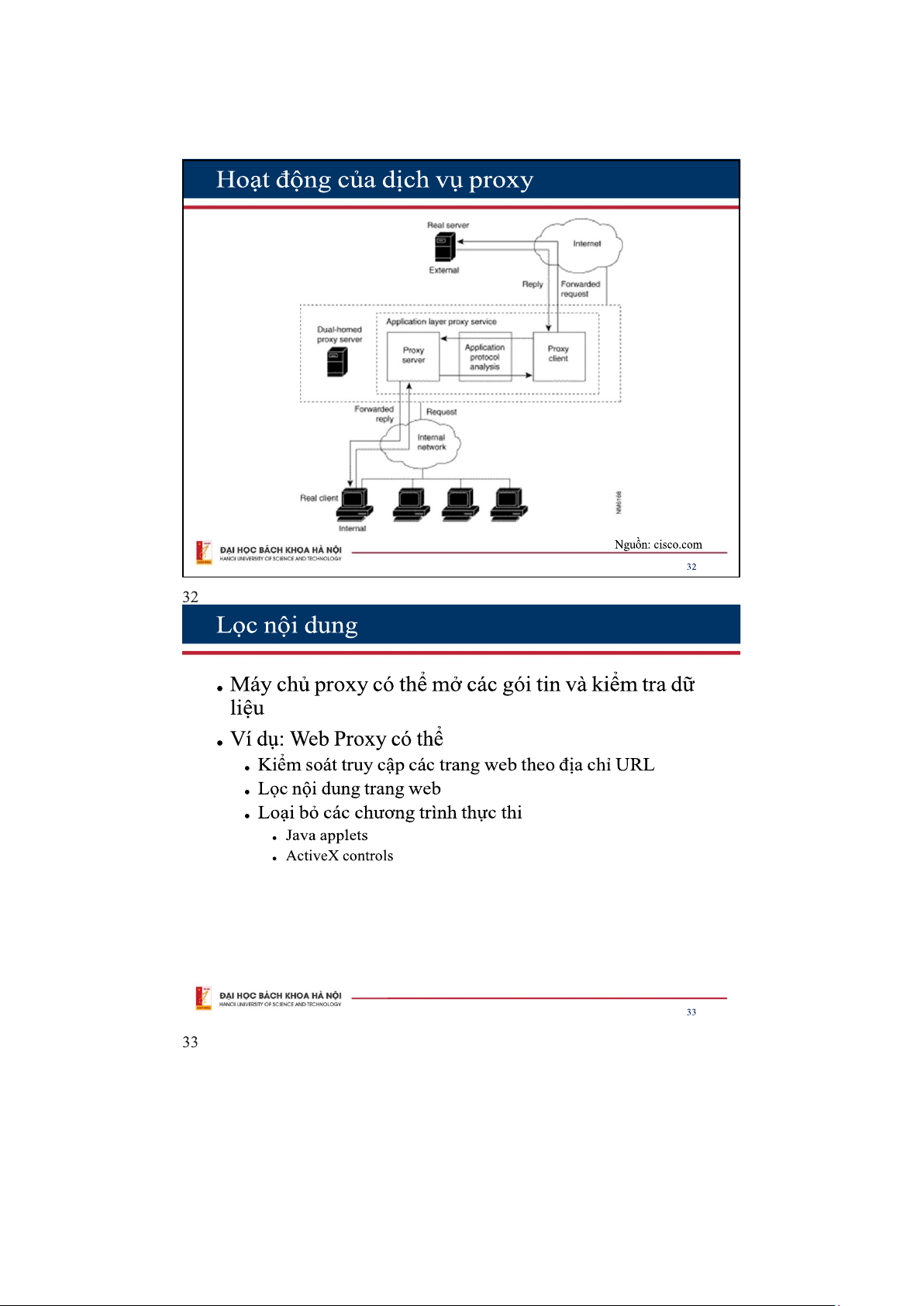

tin lỗi vượt quá ngưỡng nào đó 28 28 Proxy server – Ưu điểm

• Hiểu và kiểm soát các giao thức tầng trên

• Khả năng xử lý và biến đổi gói tin

• Duy trì thông tin về các truy cập dịch vụ

• Có thể được sử dụng để từ chối truy cập vào một số

dịch vụ mạng nhất định, trong khi cho phép truy cập vào các dịch vụ khác

• Che giấu địa chỉ IP nội bộ

• Có thể điều hướng truy cập các dịch vụ nội bộ

• Cung cấp các tính năng mở rộng, chẳng hạn như

Web caching, lọc URL, và xác thực người dùng

• Hỗ trợ tốt ghi nhật ký và kiểm toán 34 34 lOMoAR cPSD| 59421307 Proxy server – Hạn chế

• Proxy server sử dụng cổng ứng dụng tiêu chuẩn giống

như các dịch vụ bên trong, do đó không thể triển khai

dịch vụ tương tự trên proxy server • Tăng độ trễ

• Hỗ trợ một số lượng ít các dịch vụ mạng

• Không thể cung cấp proxy cho UDP, RPC

• Không trong suốt với người dùng

• Khả năng xuất hiện lỗ hổng ATTT cao hơn 35 35

Downloaded by Quoc Khai (quockhai36@gmail.com) Phân tích yêu cầu (1)

• Những khu vực nào của tổ chức cần được bảo vệ?

• Tài nguyên nào cần được bảo vệ?

• Mức độ bảo mật cần thiết là gì?

• Những loại công nghệ tường lửa nào sẽ giải quyết tốt nhất các loại

lưu lượng cần được kiểm soát?

• Các tính năng bảo mật bổ sung là gì?

• Sẽ có bao nhiêu người sử dụng?

• Cần mức độ tin cậy như thế nào?

• Tường lửa hỗ trợ những giao thức nào để quản lý từ xa?

• Tường lửa có hỗ trợ quản lý tập trung cho nhiều thiết bị không? 37 37 Phân tích yêu cầu (2)

• Ngân sách cho triển khai tường lửa là bao nhiêu?

• Nguồn nhân lực có sẵn:

• Ai sẽ chịu trách nhiệm quản lý tường lửa?

• Các quản trị viên hệ thống có cần đào tạo không?

• Tường lửa có yêu cầu phần cứng cụ thể để tương thích

với cơ sở hạ tầng mạng của tổ chức không?

• Tường lửa có cần tương thích với các thiết bị hoặc phần mềm khác không?

• Việc cài đặt tường lửa có yêu cầu thay đổi cấu hình hệ thống mạng không? 38 38