Preview text:

1 Mục tiêu bài học

• Định nghĩa chính sách ATTT và vai trò của chúng

• Mô tả các loại chính sách ATTT

• Trình bày quá trình xây dựng và triển khai chính sách 2 2 3 Chính sách ATTT là gì?

• Khái niệm(theo nghĩa rộng): là tập các quy định cách

thức sử dụng và bảo vệ tài nguyên của hệ thống thông tin

• Cụ thể hóa bằng các mô tả về hoạt động phải thực hiện,

được phép, hoặc không được chấp nhận của chủ thể nào

đó thực hiện trên tài nguyên hệ thống

• Là cơ sở để xây dựng kế hoạch, thiết kế và triển khai các giải pháp ATTT

• Nâng cao khả năng quản trị ATTT của tổ chức

• Yêu cầu đối với chính sách ATTT:

• Không vi phạm quy định phát luật

• Nên có cơ chế ATTT để thi hành

• Phải được quản trị và trở thành quy tắc làm việc của tổ chức 4 4

Một số văn bản pháp luật ở Việt Nam

• Luật An ninh mạng 2018

• Luật An toàn thông tin mạng 2015

• Luật Công nghệ thông tin 2006

• Nghị định số 72/2013/NĐ-CP về Quản lý, cung cấp,

sử dụng dịch vụ internet và thông tin trên mạng

• Nghị định số 85/2016/NĐ-CP về Bảo đảm an toàn

hệ thống thông tin theo cấp độ 5 5 Các khái niệm liên quan

• Chính sách ATTT tập trung mô tả lý do và mục tiêu ATTT cần đạt được

• Tiêu chuẩn ATTT(Security Standard): bao gồm các chỉ dẫn

cụ thể có tính bắt buộc

• Mô tả cơ chế nào được sử dụng để triển khai chính sách

• Là sự mở rộng của chính sách khi triển khai: công nghệ, hạ tầng CNTT,

hoạt động cần thực hiện

• Việc triển khai theo tiêu chuẩn phải được kiểm toán chặt chẽ định kỳ

• Thủ tục ATTT (Security Procedure): mô tả cụ thể các bước

cần thực hiện để tuân thủ theo tiêu chuẩn 6 6 Ví dụ

• Yêu cầu: Dữ liệu trên ổ cứng của hệ thống máy chủ phải được sao lưu

• Chính sách ATBM: mô tả sự cần thiết phải sao lưu

dữ liệu và bảo vệ các bản sao lưu

• Tiêu chuẩn ATBM: mô tả phần mềm sao lưu được

sử dụng và các thông số cài đặt phần mềm, thiết bị

lưu trữ được sử dụng để sao lưu

• Thủ tục ATBM mô tả:

• Cách thức sử dụng phần mềm • Thời gian sao lưu

• Cách thức sử dụng bản sao lưu 7 7 Các khái niệm bổ trợ

• Hướng dẫn ATTT(Security Guideline): bộ quy tắc linh hoạt,

không bắt buộc được thiết kế để đạt các mục tiêu của chính sách

• Cần thiết cho các tình huống phức tạp mà những tiêu chuẩn không thể

thiết lập cụ thể, cứng nhắc

• Giải pháp khuyến cáo (Security Recommended

Practices): tập hợp chính sách mẫu, quy trình, tiêu chuẩn và

hướng dẫn được khuyến nghị bởi hiệp hội hoặc cơ quan chính phủ

• Giải pháp tối ưu (Security Best Practices): Mô tả giải pháp

bảo mật hiệu quả nhất đã được thực hiện trong lĩnh vực 8

Enterprise Information Security Policy

• EISP: chính sách có tính chất tổng quát, định

hướng, mô tả yêu cầu ATBM và xác định phạm vi

các tài nguyên cần bảo vệ

• Phù hợp với chính sách và chiến lược của tổ chức • Có tính bền vững:

• Không phụ thuộc vào việc các đe dọa mới xuất hiện

• Chỉ thay đổi khi chính sách chung của tổ chức thay đổi

• Phải được viết một cách ngắn gọn (<10 trang) 9 9

Các thành phần của tài liệu EISP

• Mục đích (Purpose): Giải thích ý nghĩa và phạm vi áp dụng của tài liệu

• Văn bản này phục vụ mục đích gì?

• Phạm vi áp dụng đến đâu? • Các khoản mục

• Định nghĩa toàn bộ chủ đề an ninh thông tin trong tổ chức

• Xác lập khung khái niệm chung về tài sản thông tin cần bảo vệ và nguyên tắc bảo mật cơ bản

• Sự cần thiết (Need): luận giải yêu cầu triển khai chương trình an ninh thông tin

• Rủi ro tiềm ẩn nếu không triển khai

• Lợi ích mang lại khi thực hiện

• Yêu cầu pháp lý/tiêu chuẩn bắt buộc

• Vai trò & Trách nhiệm (Roles and responsibilities) • Tài liệu tham chiếu 10 10

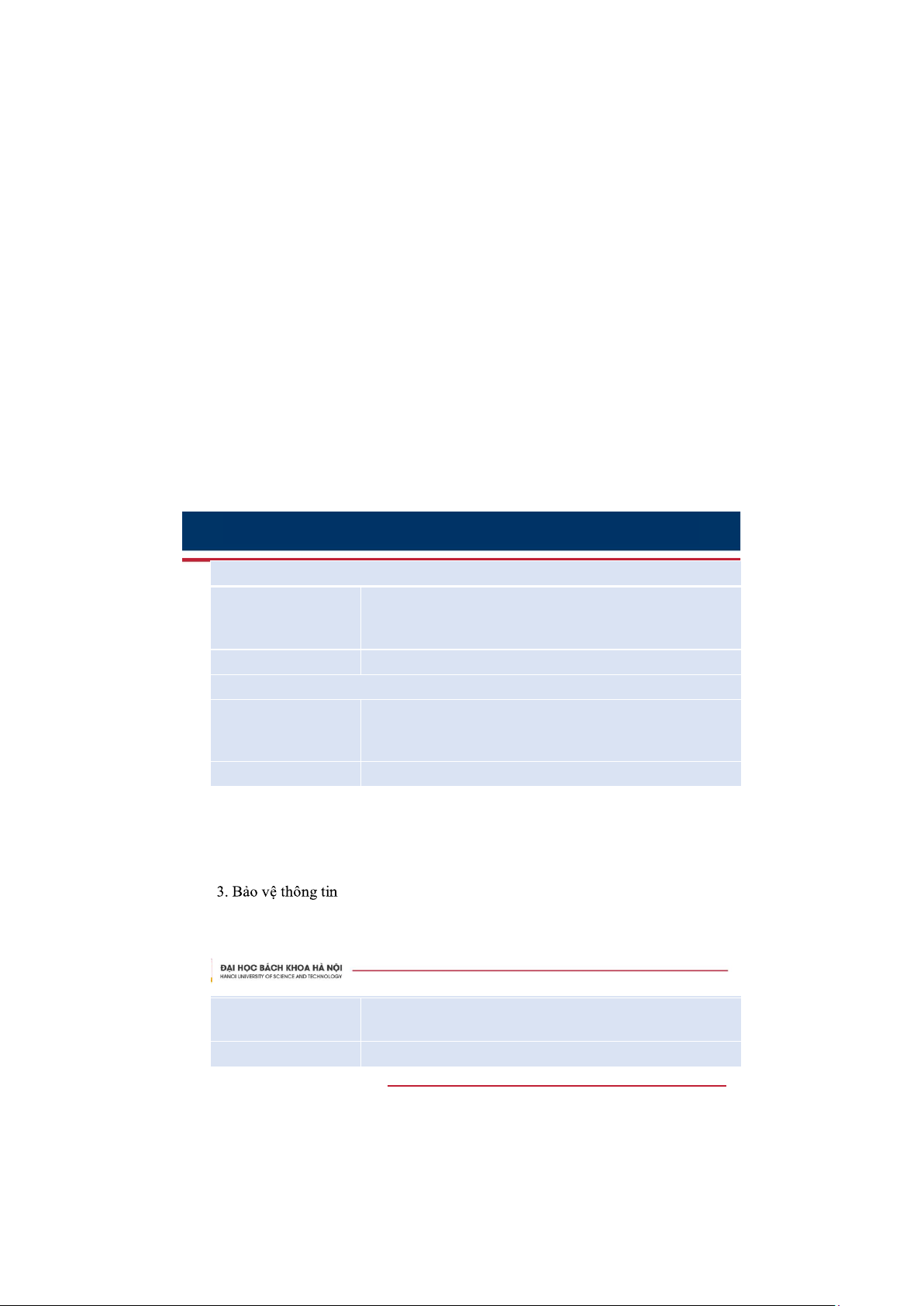

Ví dụ: Một số chính sách EISP cơ bản

1. Nắm giữ, truy cập và sử dụng thông tin Chính sách

Thông tin là tài sản quan trọng của công ty và mọi hành

động truy cập và xử lý thông tin của công ty phải tuân thủ

theo chính sách và tiêu chuẩn ATBM Áp dụng Toàn bộ nhân viên

2. Mục đích sử dụng thông tin Chính sách

Hệ thống thông tin của công ty chỉ được sử dụng cho nhu

cầu công việc theo đúng quyền hạn mà người quản lý đã quy định Áp dụng Toàn bộ nhân viên Chính sách

Thông tin phải được bảo vệ tùy thuộc theo tính quan trọng,

nhạy cảm và giá trị của thông tin đó Áp dụng Nhân viên kỹ thuật 11 11

Ví dụ: Một số chính sánh EISP cơ bản

4. Từ chối chịu trách nhiệm Chính sách

Công ty không có trách nhiệm và nghĩa vụ với bất kỳ sự thiệt

hại nào về dữ liệu hoặc phần mềm phát sinh từ việc bảo vệ

tính bí mật, toàn vẹn và khả dụng của thông tin trên các hệ thống máy tính và mạng Áp dụng Người dùng cuối 5. Tính hợp pháp Chính sách

Mọi chính sách an toàn bảo mật của công ty được soạn thảo

đều tuân thủ theo các quy định pháp luật hiện hành và bất kỳ

chính sách nào có mâu thuẫn với các quy định pháp luật phải

được báo cáo ngay lập tức tới bộ phận quản trị ATTT của công ty Áp dụng Người dùng cuối 12 12

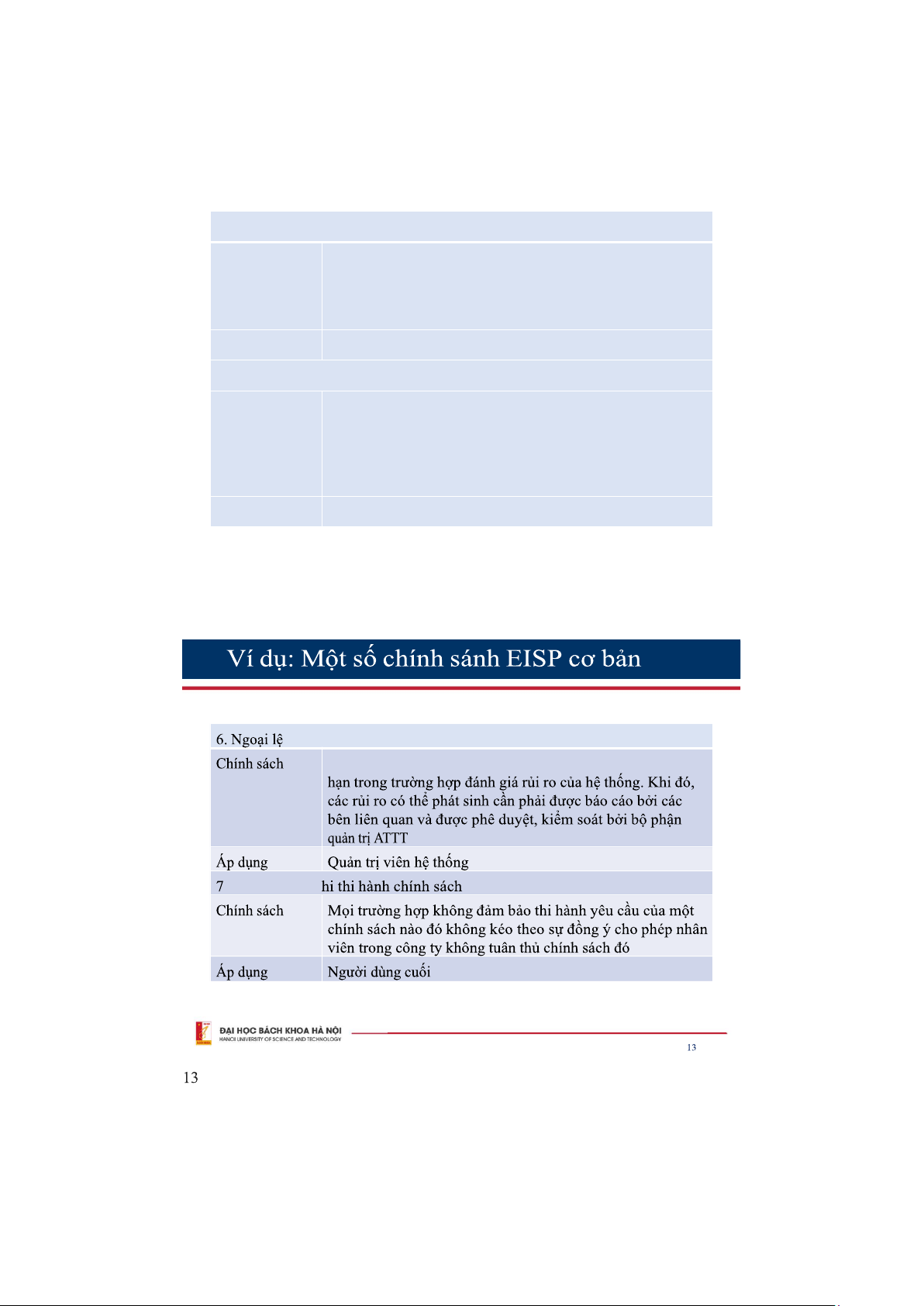

Các ngoại lệ nằm ngoài quy định chính sách bảo mật chỉ giới . Tính liên tục k

Ví dụ: Một số chính sánh EISP cơ bản

8. Các hành vi vi phạm pháp luật Chính sách

Bộ phận quản trị phải xem xét và chuẩn bị một cách nghiêm

túc việc khởi kiện tất cả các hành vi vi phạm phát luật có liên quan Áp dụng

Quản trị viên hệ thống

9. Thu hồi quyền truy cập Chính sách

Công ty có quyền thu hồi quyền hạn trên hệ thống thông tin

của người dùng bất cứ khi nào Áp dụng Mọi nhân viên

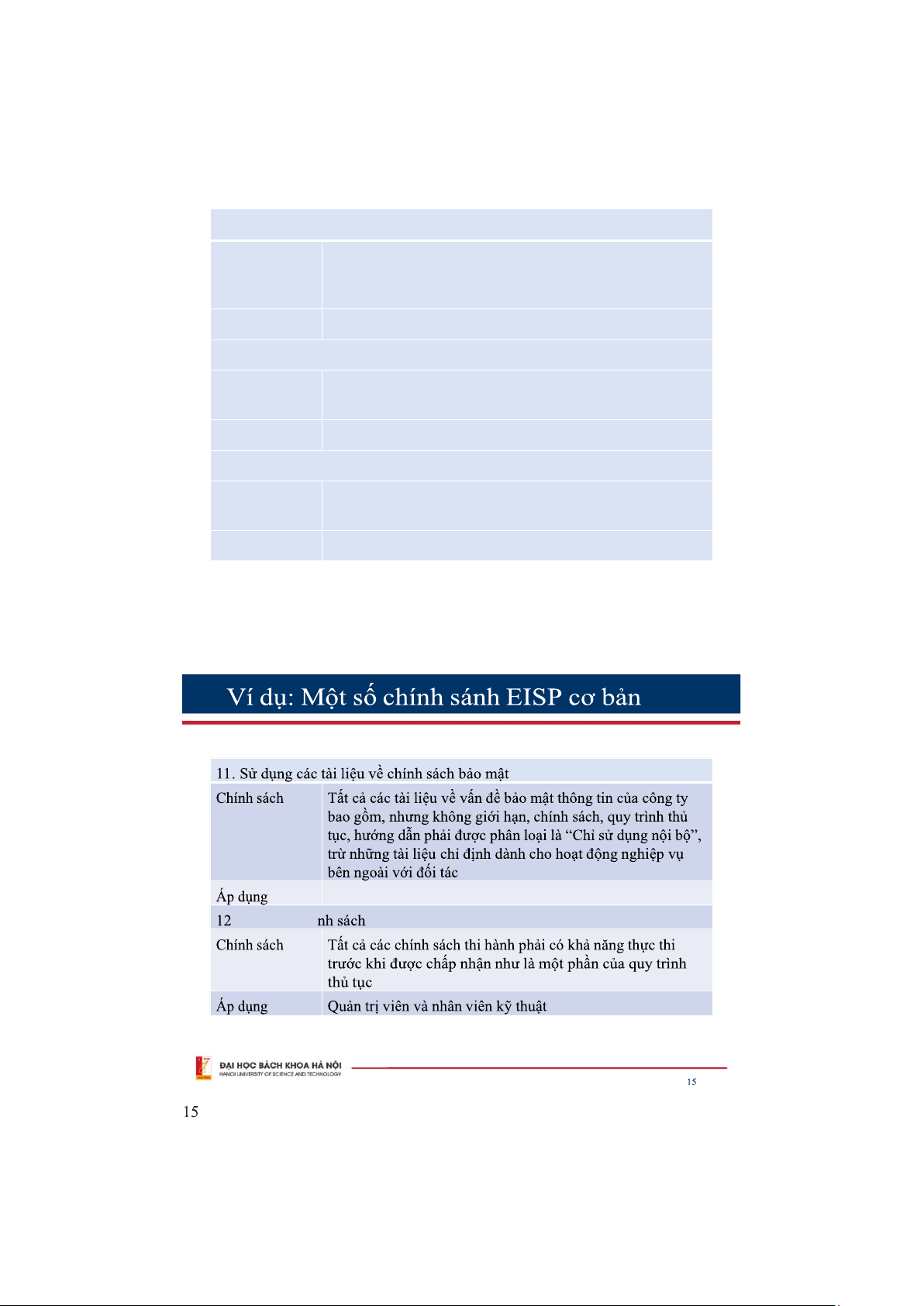

10. Các tiêu chuẩn công nghiệp về an toàn bảo mật thông tin Chính sách

Hệ thống thông tin của công ty phải triển khai các tiêu chuẩn

công nghiệp về an toàn bảo mật thông tin Áp dụng Nhân viên kỹ thuật 14 14 Mọi nhân viên . Thi hành chí

Issue Specific Security Policy

• ISSP: là các chính sách cụ thể hóa, chi tiết hóa quy

định vận hành, sử dụng tài nguyên

• Nội dung ISSP thể hiện những hoạt động người

dùng có thể/không được phép thực hiện

• Tránh để người dùng nhầm lẫn ISSP là thủ tục hành chính •

Một số chính sách ISSP điển hình: • Sử dụng mật khẩu • Sử dụng email

• Truy cập dịch vụ Web

• Sử dụng kết nối WLAN • Truy cập Internet

• Cài đặt và sử dụng phần cứng, phần mềm • … 16 16 Các thành phần của ISSP • Tuyên bố mục đích

• Phạm vi áp dụng: Xác định rõ giới hạn không gian/vấn đề mà chính sách điều chỉnh

• Đối tượng áp dụng: Công nghệ và vấn đề cụ thể được chính sách đề cập

• Trách nhiệm thực thi: Cá nhân/tổ chức chịu trách nhiệm triển khai và

chịu trách nhiệm về việc tuân thủ chính sách

• Quy định truy cập và sử dụng hợp pháp

• Đối tượng được phép sử dụng: Nhân sự/đơn vị nào được phép dùng

công nghệ thuộc phạm vi chính sách

• Mục đích sử dụng: Các mục đích hợp lệ khi sử dụng công nghệ

• Nguyên tắc sử dụng:

• Định nghĩa "sử dụng công bằng và có trách nhiệm"

• Cảnh báo tác động đến thông tin cá nhân và quyền riêng tư

• Quy định cấm sử dụng 17 17

Các thành phần của ISSP (2)

• Quản lý hệ thống: mô tả cách thức nhân viên được giám

sát như thế nào, phạm vi và mức độ giám sát • Vi phạm chính sách

• Chế tài xử phạt: mức phạt cụ thể cho từng loại vi phạm, biện pháp kỷ luật tương ứng

• Báo cáo vi phạm: Cách thức báo cáo

• Rà soát & điều chỉnh chính sách: Cơ chế rà soát định kỳ,

phương thức đề xuất thay đổi, thẩm quyền phê duyệt điều chỉnh

• Giới hạn trách nhiệm pháp lý: Với hoạt động bất hợp pháp của nhân viên:

• Công ty không chịu trách nhiệm nếu nhân viên sử dụng tài sản công ty

vào mục đích phạm pháp

• Điều kiện miễn trừ trách nhiệm 18 18

System-Specific Security Policies

• SysSP: Chính sách phát biểu về các tiêu chuẩn và

thủ tục được sử dụng khi triển khai, cấu hình và bảo trì hệ thống

• SysSP thường có 2 dạng:

• Tài liệu hướng dẫn: tài liệu chỉ dẫn cách thức triển khai,

cấu hình giải pháp công nghệ, cũng như cách sử dụng, vận

hành hệ thống để hỗ trợ cho việc thi hành các chính sách ISSP và EISP

• Tài liệu đặc tả kỹ thuật: tài liệu mô tả các trình tự cấu hình,

thông số cụ thể dành cho quản trị viên khi triển khai, cấu

hình thiết bị, chương trình để đảm bảo việc thi hành các chính sách khác 20 20

Ví dụ 1: EISP vs ISSP vs SysSP

• EISP: Hệ thống CNTT của công ty chỉ được sử

dụng để truy cập dịch vụ của công ty

• ISSP 1: Tất cả các email có địa chỉ gửi và nhận

không phải là địa chỉ email của công ty bị chặn

• ISSP 2: Tất cả các truy cập tới dịch vụ Web bên ngoài bị cấm

• SysSP(Tài liệu hướng dẫn):

• Cấu hình firewall chặn các lưu lượng HTTP, HTTPS đi ra

ngoài hệ thống mạng của công ty

• Hệ thống email chuyển các email sử dụng địa chỉ ngoài công

ty vào thư mục cách ly để xử lý 21 21

Ví dụ 2: EISP vs ISSP vs SysSP

• EISP: Hệ thống thông tin của công ty chỉ được sử

dụng cho nhu cầu công việc theo đúng quyền hạn

mà người quản lý đã quy định

• ISSP: Máy chủ quản lý người dùng phải triển khai

hệ thống xác thực dựa trên mật khẩu một cách tin cậy

• SysSP(Tài liệu hướng dẫn): Mật khẩu được sử dụng

phải có độ dài tối thiểu 8 ký tự và thay đổi sau mỗi 6 tháng

• SysSP(Tài liệu kỹ thuật): Hướng dẫn cấu hình quản

trị chính sách mật khẩu trên HĐH Windows Server 2022 22 22