Preview text:

LIÊN MINH HỢP TÁC XÃ VIỆT NAM

LIÊN MINH HỢP TÁC XÃ VIỆT NAM

TRƯỜNG CAO ĐẲNG NGHỀ KỸ THUẬT MỸ NGHỆ VIỆT NAM

KHOA KỸ THUẬT – QUẢN TRỊ MẠNG

ĐỀ CƯƠNG

ISA SERVER

LƯU HÀNH NỘI BỘ

Nguyễn Xuân Bách – Khoa Kỹ Thuật

1

HÀ NỘI - 2012

LỜI NÓI ĐẦU

Bộ đề cương này là một trong các bộ đề cương của mô đun đào tạo nghề bắt buộc thuộc chuyên nghành Quản trị mạng. Đề cương được xây dựng theo phương châm vừa đáp ứng yêu cầu chuẩn mực của mô đun đào tạo trình độ trung cấp nghề - cao đẳng nghề, vừa có giá trị thực tiễn, đồng thời tăng cường khả năng tự học, tự nghiên cứu của sinh viên. Mô đun được bố trí sau khi sinh viên đã học xong mô đun, môn học Quản trị mạng nâng cao, Bảo trị hệ thống mạng. Trên cơ sở đó, chúng tôi đã tham khảo nhiều tài liệu có giá trị của các tác giả và lấy từ các ứng dụng thực tiễn.

Giáo trình này được dùng kèm các tài liệu điện tử trên internet, các bài tập do giảng viên cung cấp nhằm đáp ứng tốt nhất cho việc tự học của sinh viên.

Chúng tôi rất mong nhận được các ý kiến đóng góp để bộ đề cương ngày càng hoàn thiện.

Tác giả

Nguyễn Xuân Bách – Khoa Kỹ Thuật 2

Bài 1: Triển khai cơ sở hạ tầng mạng với những dịch vụ cần thiết

Giới thiệu về ISA Server

Tầm quan trọng của Firewall:

Hiện nay, bảo mật thông tin đang đóng một vai trò thiết yếu trong mọi hoạt động liên quan đến việc ứng dụng CNTT. Vai trò to lớn của việc ứng dụng CNTT đang diễn ra sôi động, không chỉ thuần túy là những công cụ phần cứng, phần mềm, mà thực sự đã được xem như là giải pháp cho nhiều vấn đề. Ngay từ những năm đầu thập niên 90, một số ít chuyên gia CNTT với những hiểu biết còn hạn chế, đưa CNTT ứng dụng trong các hoạt động sản xuất, giao dịch, quản lý còn khá khiêm tốn và chỉ dừng lại ở mức công cụ. Đôi khi họ còn nhận thấy những công cụ đắt tiền này còn gây một số cản trở, không đem lại hiệu quả thiết thực.

Trong khu vực, những nền kinh tế mạnh đang trên đà phát triển mạnh mẽ. Từ rất sớm họ đã nhận thức được sự ưu việt của ứng dụng CNTT áp dụng vào mọi hoạt động không chỉ sản xuất, giao dịch, quản lý mà CNTT được mang đến mọi nhà, mọi người. Họ cũng học thành thục những kĩ năng để giải quyết và điều khiển công việc rất sáng tạo. CNTT đang dần trở thành một đối tượng được săn lùng, được kiểm soát, và cũng là bệ phóng cho tất cả những quốc gia muốn phát triển một cách mạnh mẽ, nhanh chóng và bền vững. Cần có những hệ thống mạnh mẽ nhất để kiểm soát thông tin, sáng tạo thông tin và đem những thông tin này vào ứng dụng một cách có hiệu quả.

Xét trên bình diện một doanh nghiệp khi ứng dụng CNTT vào sản xuất, kinh doanh cũng luôn mong muốn có được điều này. Tính hiệu quả là điểu bắt buộc, và sự bền vững cũng là tất yếu.

Dưới góc nhìn của một chuyên gia về bảo mật hệ thống, khi triển khai một hệ thống thông tin và xây dựng được cơ chế bảo vệ chặt chẽ, an toàn, như vậy là góp phần duy trì tính bền vững cho hệ thống thông tin của 1 doanh nghiệp. Và tất cả chúng ta đều hiểu rằng giá trị thông tin của doanh nghiệp là tài sản vô giá. Không chỉ thuần túy về vật chất, những giá trị khác không thể đo đếm được như uy tín của họ với khách hàng sẽ ra sao nếu những thông tin giao dịch với khách hàng bị đánh cắp, rồi sau đó bị lợi dụng với những mục đích khách nhau… hacker, attacker, virus, worm,… những khái niệm này giờ đây không còn xa lạ, và thực sự là mối lo ngại hàng đầu của tất cả các hệ thống thông tin.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 3

Chính vì vậy, tất cả những hệ thống này cần trang bị những công cụ đủ mạnh, am hiểu cách xử lý để đối phó với những thế lực đen đáng sợ đó. Ai tạo ra bức tường lửa đủ mạnh này để có thể “ thiêu cháy” mọi ý đồ xâm nhập? Từ Personal Firewall bảo vệ cho từng Computer đến các Enterprise Firewall có khả năng bảo vệ toàn hệ thống Mạng của một tổ chức. Và Microsoft ISA SERVER là một công cụ như thế. Một sản phẩm tốt và là người bạn tin cậy để bảo vệ an toàn cho các hệ thống thông tin.

- Isa Server là gì ?

Microsoft Internet Security and Acceleration Sever (ISA Server) là phần mềm chia sẻ internet của hãng phần mềm nổi tiếng Microsoft. Có thể nói đây là một phần mềm chia sẻ internet khá hiệu quả, ổn định, dễ cấu hình, firewall tốt, nhiều tính năng cho phép bạn cấu hình sao cho tương thích với mạng LAN của bạn. Tốc độ nhanh nhờ chế độ cache thông minh, với tính năng lưu Cache vào RAM (Random Access Memory), giúp bạn truy xuất thông tin nhanh hơn, và tính năng Schedule Cache (Lập lịch cho việc tự động download thông tin trên các WebServer lưu vào Cache, và máy con chỉ cần lấy thông tin trên các Webserver đó bằng mạng LAN). Ngoài ra còn rất nhiều các tính năng khác nữa

Hiện nay ISA Server có 2 phiên bản Standard và Enterprise.

- Phiên bản ISA Standard Edition là phiên bản sử dụng cho các hệ thống mạng vừa và nhỏ. Với phiên bản này ta có thể xây dựng firewall kiểm soát luồng dữ liệu vào ra của hệ thống, thiết lập các chính sách firewall ngăn chặn việc truy cập vào các Website có nội dung không phù hợp.

- Phiên bản ISA Enterprise Edition là phiên bản sử dụng cho các hệ thống mạng lớn, đáp ứng được nhu cầu trao đổi thông tin lớn giữa mạng nội bộ và bên ngoài. Ngoài những tính năng đã có trên ISA Standard Edition, phiên bản Enterprise còn cho phép thiết lập hệ thống mảng các ISA Server cùng sử dụng một chính sách, điều này giúp dễ dàng quản lý và cung cấp tính năng Load Balancing (cân bằng tải)

Các tính năng trên ISA Server

ISA Server 2004 được thiết kế để bảo vệ Mạng, chống các xâm nhập từ bên ngoài lẫn kiểm soát các truy cập từ bên trong Mạng nội bộ của một tổ chức. ISA Server 2004 firewall làm điều này thông qua cơ chế điều khiển những gì có thể được phép qua Firewall và những gì sẽ bị ngăn chặn. Chúng ta hình dung đơn giản như sau: Có một quy tắc được áp đặt trên Firewall cho phép thông tin được truyền qua Firewall, sau đó những thông tin này sẽ được “Pass” qua, và ngược lại nếu không có bất kì quy tắc nào cho phép những thông tin ấy truyền qua, những thông tin này sẽ bị Firewall

Nguyễn Xuân Bách – Khoa Kỹ Thuật 4

chặn lại. ISA Server 2004 firewall chứa nhiều tính năng mà các Security Admin có thể dùng để đảm bảo an toàn cho việc truy cập Internet, và cũng bảo đảm an ninh cho các tài nguyên trong Mạng nội bộ.

Các Network Services và những tính năng trên ISA SERVER 2004 sẽ được cài đặt và cấu hình gồm:

- Microsoft Certificate Services: dịch vụ cung cấp các chứng thư kĩ thuật số phục vụ nhận dạng an toàn khi giao dịch trên Mạng.

- Microsoft Internet Authentication Services (RADIUS): dịch vụ xác thực an toàn cho các truy cập từ xa thông qua các remote connections (Dial-up hoặc VPN).

- Microsoft DHCP Services: dịch vụ cung cấp các xác lập TCP/IP cho các node trên Mạng. Và WINS Services: dịch vụ cung cấp giải pháp truy vấn NETBIOS name của các Computer trên Mạng.

- Cấu hình các WPAD entries trong DNS để hỗ trợ chức năng autodiscovery (tự động khám phá) và autoconfiguration (tự động cấu hình) cho Web Proxy và Firewall clients. Rất thuận lợi cho các ISA Clients (Web và Firewall clients) trong một tổ chức khi họ phải mang Computer từ một Network (có một ISA SERVER) đến Network khác (có ISA SERVER khác) mà vẫn tự động phát hiện và làm việc được với Web Proxy Service và Firewall Service trên ISA SERVER này .

- Cài đặt Microsoft DNS server trên Perimeter network server (Network chứa các Server cung cấp trực tuyến cho các Clients bên ngoài, nằm sau Firewall, nhưng cũng tách biệt với LAN)

- Cài đặt ISA Server 2004 firewall software

- Back up và phục hồi thông tin cấu hình của ISA Server 2004 firewall

- Dùng các mô hình mẫu của ISA Server 2004 (ISA Server 2004 Network Templates) để cấu hình Firewall.

- Cấu hình các loại ISA Server 2004 clients

- Tạo các chính sách truy cập (Access Policy) trên ISA Server 2004 firewall

- Publish Web Server trên một Perimeter network

- Dùng ISA Server 2004 firewall đóng vai trò một Spam filtering SMTP relay (trạm trung chuyển e-mails, có chức năng ngăn chặn Spam mails)

- Publish Microsoft Exchange Server services (hệ thống Mail và làm việc cộng tác của Microsoft, tương tự Lotus Notes của IBM)

- Cấu hình ISA Server 2004 firewall đóng vai trò một VPN server

- Tạo kết nối VPN theo kiểu site to site giữa hai Networks

Trước khi thực hành cấu hình ISA Server 2004 firewall, phải nhận thức rõ ràng : Đây là một hệ thống ngăn chặn các cuộc tấn công từ Internet và một firewall với cấu hình lỗi sẽ tạo điều kiện cho các cuộc xâm nhập Mạng. Với những lý do này, điều quan trọng nhất các Security Admin quan tâm đó là Làm thế nào để cấu hình Firewall đảm bảo an toàn cho việc truy cập Internet . Với cấu hình mặc định của mình ISA

Nguyễn Xuân Bách – Khoa Kỹ Thuật 5

SERVER 2004 ngăn chặn tất cả lưu thông vào, ra qua firewall. Rõ ràng đây là một cấu hình chủ động, an toàn nhất mà Admin có thể yên tâm ngay

từ đầu khi vận hành ISA SERVER. Và sau đó để đáp ứng các yeu cầu hợp pháp truy cập các dịch vụ khác nhau của Internet (ví dụ như web, mail, chat, download, game online v.vv..), Security Admin sẽ cấu hình để ISA SERVER 2004 có thể đáp ứng cácyêu cầu được phép trên.

Các Securty Admin luôn được khuyến cáo: Hãy tạo các cuộc kiểm tra cấu hình ISA SERVER 2004 trong phòng Lab, trước khi đem các cấu hình này áp dụng thực tế.

Chúng ta sẽ được hướng dẫn cấu hình ISA Server 2004 firewall đúng cách, chính xác thông qua giao diện làm việc rất gần gủi của ISA SERVER 2004. Có thể có những sai lầm khi thực hiện Lab, nhưng các Admin không qua lo lắng vì chắc rằng các attackers không thể lợi dụng những lỗ hỗng này (trừ khi Lab Network được kết nối với Internet..). Trên Lab điều quan trọng nhất là hiểu đúng các thông số đã cấu hình, cho phép sai phạm và các Admin rút ra kinh ghiệm từ chính những “mistakes” này.

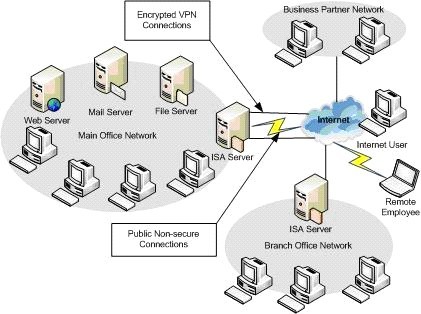

- Ví dụ một mô hình xây dựng ISA

ISA Server là một công cụ hữu hiệu cho một kế hoạch tổng thể để bảo mật cho mạng của tổ chức. Vai trò của ISA Server là rất trọng yếu, bởi vì nó được triển khai tại điểm kết nối giữa mạng bên trong tổ chức và Internet. Hầu hết các tổ chức cung cấp một vài mức độ truy cập Internet cho người dùng của họ. ISA Server có thể áp đặc các chính sách bảo mật (‘security polices’) để phân phát đến ‘user’ một số cách thức truy cập Internet mà họ được phép. Đồng thời, nhiều tổ chức cũng cung cấp cho các ‘user’ ở xa (‘remote user’) một số cách thức truy cập đến các máy chủ trong mạng tổ chức. Ví dụ, nhiều công ty cho phép máy chủ Mail trên Internet kết nói đến máy chủ Mail trong mạng của công ty để gửi e-mail ra Internet. ISA Server được sử dụng để đảm bảo chắc chắn rằng những sự truy cập như vậy được bảo mật.

ISA Server được thiết kể để bảo vệ vành đai của mạng tổ chức. Trong hầu hết trường hợp, vành đai này là giữa mạng cục bộ (LAN) của tổ chức và mạng dùng chung (như Internet). Hình bên dưới cho chúng ta một ví dụ đơn giản về việc triển khai một ISA Server.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 6

Mạng bên trong (‘interal network’) hay gọi là mạng được bảo vệ thường được đặt trong tổ chức và có sự giám sát của nhân viên IT trong tổ chức. ‘Internal network’ coi như đã được bảo mật một cách tương đối, tức là, thông thường những ‘user’ đã được chứng thực mới có quyền truy cập vật lý đến ‘interal network’. Ngoài ra, Nhân viên IT có thể quyết định những loại ‘traffic’ nào được cho phép trên ‘internal network’.

Thâṃ ch椃Ā cho dù ‘interal network’ an toàn hơn Internet, thì bạn c甃̀ng không nên c漃Ā 礃Ā ngh椃̀

sai lầm rằng, bạn ch椃ऀ cần bảo vê ̣vành đai mạng. Đऀ bảo vê ̣mạng c甃ऀa bạn môṭ cách đầy đ甃ऀ,

bạn phải vạch ra kĀ hoạch bảo vê ̣theo chiều sâu, n漃Ā bao gồm nhiều bước đऀ đảm bảo cho

mạng c甃ऀa bạn được an toàn, thâṃ ch椃Ā trong trường hợp vành đai bị “th甃ऀng”. Nhiều cuôc̣

tĀn công mạng gần đây như ‘virus’ và ‘worm’ đ愃̀ tàn phá những mạng c漃Ā vành đai an toàn.

ISA Server là thiĀt yĀu trong viêc̣ bảo vê ̣vành đai mạng, nhưng bạn đừng ngh椃̀, sau khi triऀn

khai ISA Server thì viêc̣ c甃ऀa bạn đ愃̀ xong.

Một tổ chức không có sự giám sát xem ai truy cập Internet hoặc bảo mật các ‘traffic’ của mạng trên Internet. Thì bất kỳ một người nào trên thế giới với một kết nối Internet đều có thể xác định và truy cập vào các kết nối Internet khác sử dụng hầu như bất kỳ giao thức và ứng dụng gì. Ngoài ra, những gói tin trên mạng (‘network packet’) gửi qua Internet không được an toàn, bởi vì chúng có thể bị bắt lấy và xem trộm bởi bất kỳ ai đang chạy ‘packet sniffer’ trên một phân đoạn mạng Internet. ‘Packet Sniffer’ là một ứng dụng mà bạn có thể sử dụng để bắt lấy và xem tất cả các ‘traffic’ trên một mạng, điều kiện để bắt được ‘traffic’ mạng là ‘packet sniffer’ phải kết nối được đến phân đoạn mạng giữa hai ‘router’.

Internet là một phát minh kh漃Ā tin và đầy quyĀn r甃̀. Bạn c漃Ā thऀ tìm kiĀm trên mạng này nhiều thông tin hữu 椃Āch. Bạn c漃Ā thऀ gặp gỡ những người khác, chia sẽ với họ sở th椃Āch c甃ऀa bạn và giao tiĀp với họ. Nhưng đồng thời Internet c甃̀ng là một nơi nguy hiऀm, rĀt đơn giản, bởi lẽ

Nguyễn Xuân Bách – Khoa Kỹ Thuật 7

ai c甃̀ng truy cập được. V椃Ā dụ, Internet không thऀ biĀt được ai là một người dùng bình thường vô hại, ai là tội phạm mạng – những kẻ phá hoại, cả hai đều c漃Ā quyền truy cập Internet.

Điều đ漃Ā c漃Ā ngh椃̀a là, không sớm thì muộn, khi tổ chức c甃ऀa bạn tạo một kĀt nối đĀn Internet thì kĀt nối đ漃Ā sẽ được phơi bài ra cho bĀt kỳ ai kĀt nối Internet. Đ漃Ā c漃Ā thऀ là một người dùng hợp pháp tìm kiĀm thông tin trên Website c甃ऀa tổ chức, đ漃Ā c甃̀ng c漃Ā thऀ là kẻ xĀu cố gắng ‘deface’ toàn bộ dữ liệu trên Website hoặc đánh cĀp dữ liệu khách hàng từ tổ chức c甃ऀa bạn. Vì đ漃Ā là bản chĀt hĀt sức tự nhiên c甃ऀa Internet, việc bảo mật cho n漃Ā là hầu như không thऀ.

Nên tốt nhĀt, bước đầu tiên trong việc bảo vệ kĀt nối Internet c甃ऀa bạn là xem tĀt cả ‘user’ kĀt nối đĀn bạn đều là “kẻ xĀu” cho tới khi “thân phận” c甃ऀa họ được chứng minh.

Hình 1 đã cho thấy môṭ

ví dụ đơn giản của môṭ

cấu hình mạng mà ở đó, ranh giới giữa

‘internal network’ và Internet được định nghĩa môṭ

cách dễ dàng. Trong thực tế, viêc̣

định

nghĩa ranh giới giữa ‘interal network’ của tổ chức với phần còn lại của thế giới là không hề

đơn giản. Hình 2 cho thấy môṭ sự phức tạp hơn, nhưng thực tế hơn và “kịch tính” hơn.

Vành đai mạng đã trở nên khó định nghĩa hơn theo như kịch bản trong hình 2. Kịch bản

này cũng khiến viêc̣

bảo mâṭ

kết nối Internet khó khăn hơn rất nhiều. Cho dù là vâỵ

ISA

Nguyễn Xuân Bách – Khoa Kỹ Thuật 8

Server được thiết kế để đem lại sự an toàn theo yêu cầu ở vành đai mạng. Ví dụ, theo kịch bản trong hình 2, ISA Server có thể đem lại sự an toàn cho vành đai, bằng cách thực hiêṇ

các viêc̣ như sau:

•Cho phép truy câp̣

năc̣

danh đến Website dùng chung (‘public website’), trong khi đó

lọc ra mã đôc̣

hại nhắm đến viêc̣

gây hại Website.

•Chứng thực ‘user’ từ tổ chức của đối tác trước khi gán quyền truy câp̣ riêng (‘private website’).

đến Website dùng

•Cho phép truy câp̣ VPN giữa những vùng địa lý khác nhau, nhờ đó ‘user’ ở chi nhánh

văn phòng có thể truy câp̣ đến tài nguyên trong ‘interal network’.

•Cho phép nhân viên ở xa truy câp̣ VPN đến ‘internal File Server’.

‘internal Mail Server’, và cho phép ‘client’ truy câp̣

•Áp đăc̣

chính sách truy câp̣

Internet của tổ chức hòng giới hạn những giao thức được

dùng tới ‘user’, và lọc từng ‘request’ để chắc chắn họ chỉ đang truy câp̣ Internet cho phép.

đến các tài nguyên

Nguyễn Xuân Bách – Khoa Kỹ Thuật 9

Bài 2: Cài Đặt Certificate Services

Cài đặt Internet Information Service 6.0

Microsoft Certificate Services có thể được cài đặt trên Domain controller của internal network và cung cấp các Certificates cho các Hosts trong Internal network domain, cũng như các Hosts không là thành viên của Internal network domain.

Chúng ta sẽ sử dụng Certificates trong nhiều kịch bản khác nhau, các công việc cần hoàn thành:

- Cho phép ISA Server 2004 firewall cung cấp kênh để hỗ trợ L2TP/IPSec VPN protocol, tạo liên kết site-to-site VPN.

- Cho phép ISA Server 2004 firewall cung cấp kênh để hỗ trợ L2TP/IPSec VPN protocol, tạo điều kiện cho VPN client thực hiện kết nối từ một Remote Location (site)

- Cho phép remote users có thể truy cập đến Outlook Web Access site, phương thức bảo mật mạnh SSL-to-SSL bridged connections.

- Publish secure Exchange SMTP và POP3 services lên Internet Certificates cho phép dùng SSL/TLS security. SSL (Secure Sockets Layer) protocol, là một giao thức lớp session (layer) có khả năng mã hóa dữ liệu truyền giữa client và server. SSL security hiện được xem là chuẩn cung cấp an toàn cho các remote access đến các Websites. Ngoài ra, certificates còn có thể được dùng để xác nhận các đối tượng tham gia các kết nối VPN , bao gồm VPN clients và VPN servers (phương pháp này gọi là xác thực cả hai chiều- mutual Authentication)

Trong phần này chúng ta sẽ đề cập đến các tiến trình sau:

- Cài đặt Internet Information Services 6.0 để hỗ trợ Certificate Authority’s Web Enrollment ( nhận các Certificates từ CA server thông qua hình thức đăng kí trên CA’sWeb)

- Cài đặt Microsoft Certificate Services ở chế độ Enterprise CA

Cài đặt Internet Information Services 6.0 Certificate Authority’s Web enrollment site sử dụng Internet Information Services World Wide Publishing Service. Bởi vì chúng ta đã cài IIS Web services, trong chương 1 khi tiến hành cài Exchange 2003 hỗ trợ Outlook Web Access site, nên

sẽ không cần cài lại IIS service. Tuy nhiên, bạn nên xác nhận lại WWW Publishing Service đã được Enabled, trước khi tiến hành cài Enterprise CA.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 10

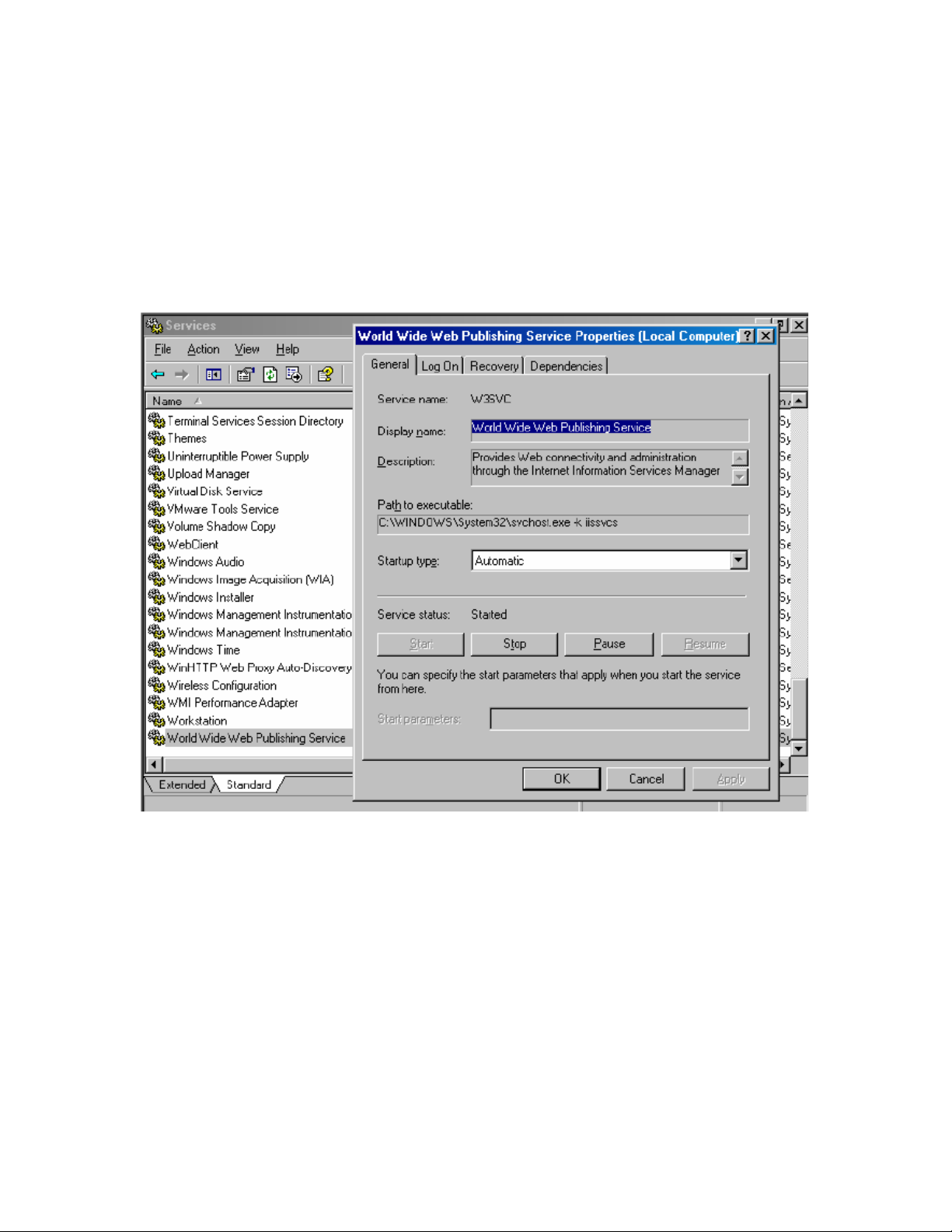

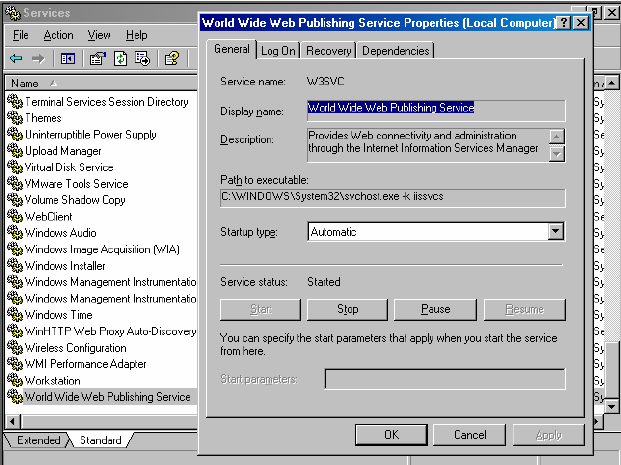

Thi hành các bước sau để xác nhận WWW Publishing Service đang chạy trên domain controller:

- Click Start chọn Administrative Tools. Click Services.

- Trong Services console, click Standard tab phía dưới. Kéo xuống danh sách và double-click vào World Wide Web Publishing Service .

- Trong World Wide Web Publishing Server Properties dialog box, xác nhận Startup type là Automatic, và trang thái vận hành của service là Started.

- Click Cancel và đóng Services console.

Như vậy WWW Publishing Service đã vận hành, bước tiếp theo là cài đặt

Enterprise CA software.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 11

Cài đặt Certificate Services ở chế độ Enterprise CA

Cài đặt Certificate Services ở chế độ Enterprise CA

Microsoft Certificate Services sẽ được cài đặt ở chế độ này trên chính domain controller. Có những thuận lơi khi cài CA ở chế độ Enterprise mode (ngược lại với Standalone mode) bao gồm:

- Chứng thư gốc của CA (root CA certificate) được tự động đưa vào vùng lưu trữ Certificate của Trusted Root Certification Authorities (certificate store) trên tất cả các máy thành viên của Domain (domain member). Các Computer thành viên của Domain khi dùng các giao dịch cần Certificates để nâng cao tính an toàn, có thể dễ dàng tìm các nhà cung cấp hơp pháp- CA servers, trong Trusted Root Certification Authorities trên Computer của mình.

- Các Clients này cũng dễ dàng dùng Certificates MMC snap-in (tại RUN, type mmc, chọn File, Add/Remove snap-in, Add, chọn Certificates), và dễ dàng dùng snap-in này để yêu cầu certificates từ CA Servers hoặc từ CA’s Websites

- Tất cả các Computer trong Domain có thể được phân chia Certificates đồng loạt thông qua tính năng Active Directory autoenrollment feature Lưu ý rằng không nhất thiết phải cài CA ở Enterprise mode. Bạn có thể cài CA ở chế độ Standalone mode, nhưng trong Lab này chúng ta sẽ không đề cập standalone mode hoặc làm thế nào để xin cấp certificate từ một Standalone CA

Tiến hành các bước sau để cài đặt Enterprise CA trên Domain Controller

EXCHANGE2003BE

- Click Start, Control Panel. Click Add or Remove Programs.

- Trong Add or Remove Programs, click Add/Remove Windows Components

- Trên Windows Components page, kéo danh sách xuống và check vào Certificate Services checkbox. Click Yes trong Microsoft Certificate Services dialog box, thông báo rằng informing “you may not change the name of the machine or the machine’s domain membership while it is acting as a CA”. Như vậy là rất rõ ràng Bạn không thể thay đổi Computer Name hoặc thay đổi tư cách thành viên Domain của Computer này, sau khi đã cài CA service.Click Yes.

- Click Next trên Windows Components page.

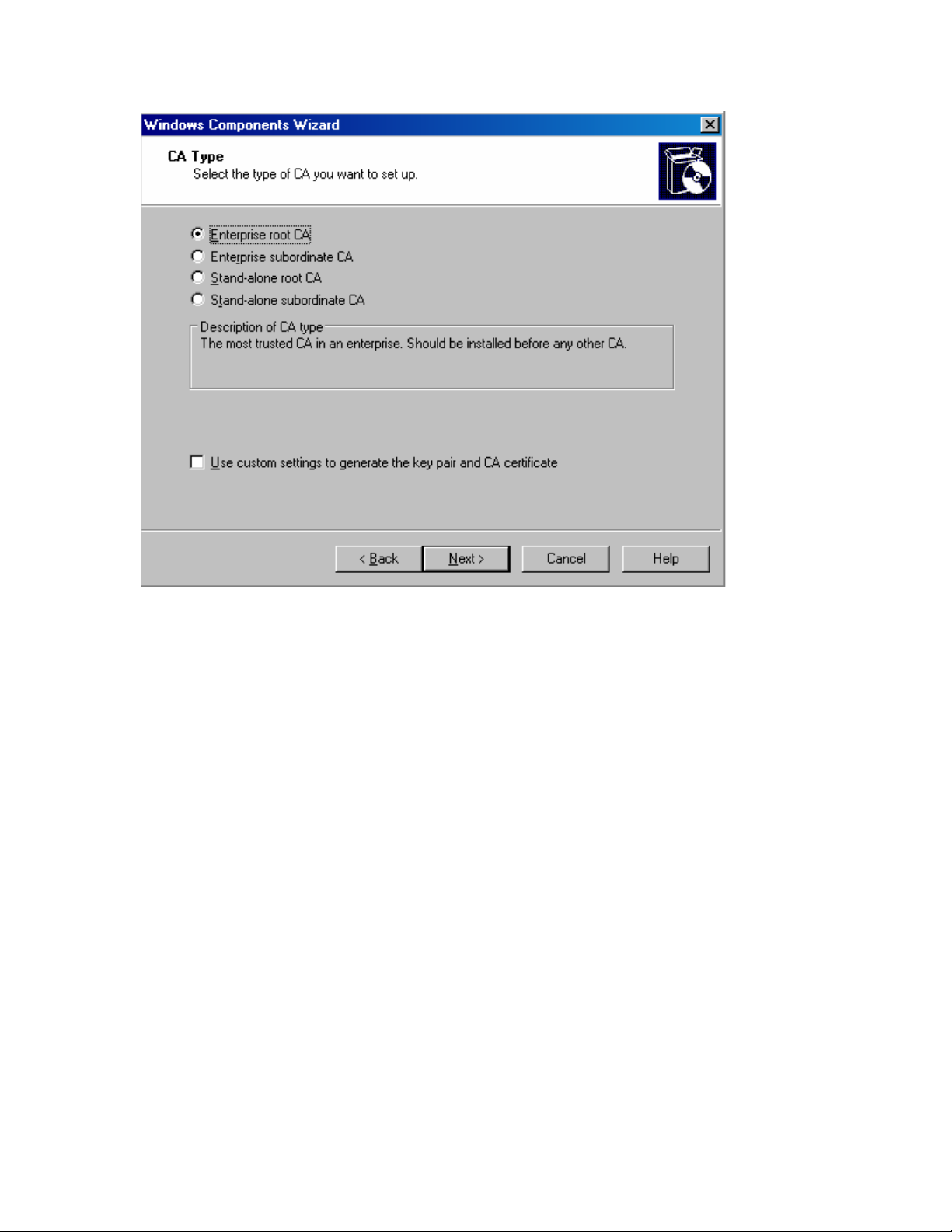

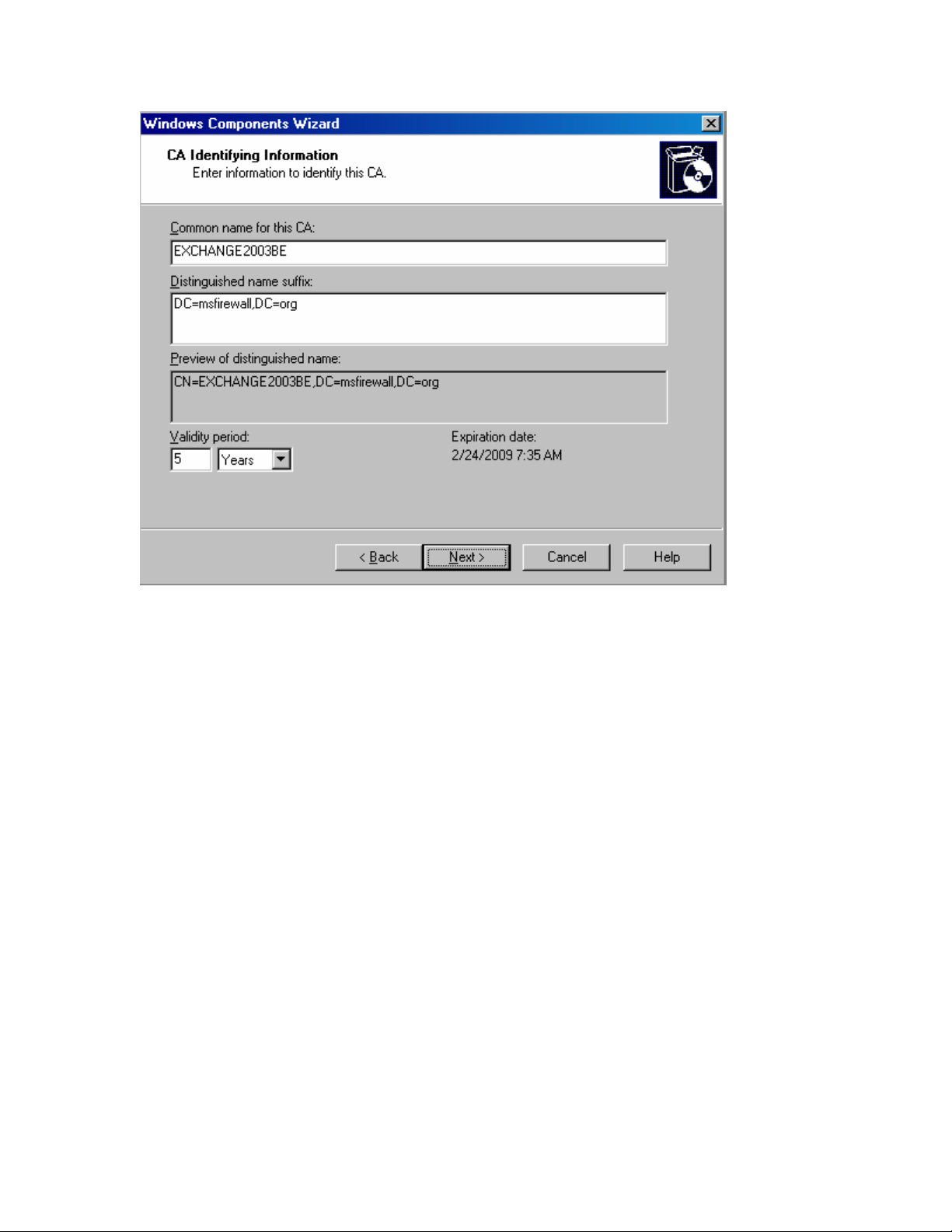

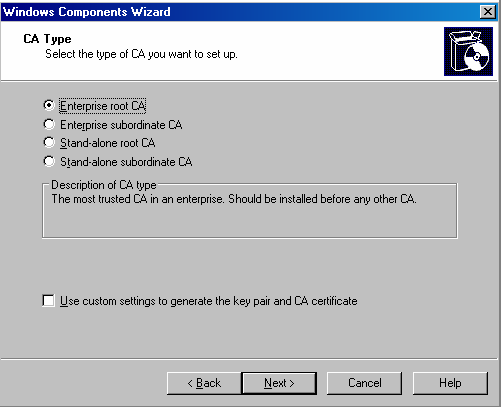

- Trên CA Type page, chọn Enterprise root CA option và click Next.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 12

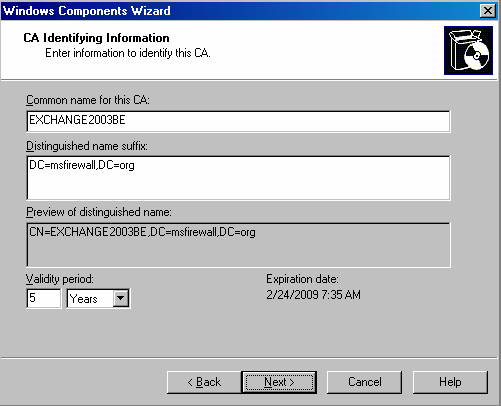

- Trên CA Identifying Information page, điền tên cho CA server này trong Common name của CA text box. Nên dùng tên dạng DNS host name của domain controller. Tham khảo về cấu hình DNS hỗ trợ ISA server http://www.tacteam.net/isaserverorg/isabokit/9dnssupport/9dnssupport.htm Trong text box này các bạn điền vào NetBIOS name của domain controller là EXCHANGE2003BE. Click Next.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 13

- Nếu Computer này trước đây đã cài đặt một CA, bạn sẽ được hỏi “you wish to overwrite the existing key”, ghi đè lên các kh漃Āa đ愃̀ tồn tại. Còn nếu bạn đã triển khai các CA khác trên mạng có thể không nên overwrite các khóa hiện tại. Và nếu đây là CA đầu tiên, có thể chấp nhận overwrite the existing key. Trong ví dụ này chúng ta trước đó đã chưa cài CA trên Computer vì vậy không nhìn thấy dialog box thông báo

như trên

- Trong Certificate Database Settings page, dùng vị trí lưu trữ mặc định cho Certificate Database và Certificate database log text boxes. Click Next.

- Click Yes trong Microsoft Certificate Services dialog box, bạn nhận được thông báo phải restart Internet Information Services. Click Yes để stop service. Service sẽ được restart automatic.

- Click OK trong Insert Disk dialog box. Trong Files Needed dialog box, đưa đường dẫn đến I386 folder trong Copy file from text box và click OK.

- Click Finish trên Completing the Windows Components Wizard page.

- Đóng Add or Remove Programs.

Tại thời điểm này Enterprise CA có thể cấp phát certificates cho các Computer khác trong Domain thông qua autoenrollment, Certificates mmc snap-in, hoặc qua Web enrollment site. Trong hướng dẫn cấu hình ISA Server 2004 này, chúng ta sẽ cấp phát một Web site certificate cho OWA Web site và cũng cấp phát các Computer certificates cho ISA Server 2004

Nguyễn Xuân Bách – Khoa Kỹ Thuật 14

firewall computer và cho các external VPN client và VPN gateway (VPN router) machine.

Kết luận:

Trong phần này chúng ta đã thảo luận về việc dùng một CA- Certificate Authority và làm thế nào để cài đặt một Enterprise CA trên Domain controller trong internal network.

Bài 3: Cài đặt ISA Server trên windows Server

Cài Đặt ISA Server 2004 trên Windows Server 2003 thực sự không quá phức tạp (phức tạp nằm sẽ ở phần cấu hình các thông số). Chỉ có một vài yêu cầu cần xác nhận tại quá trình này. Phần cấu hình quan trọng nhất trong suốt quá trình cài đặt đó là xác định chính xác vùng địa chỉ IP nội bộ- Internal network IP address range(s). Không giống như ISA Server 2000, ISA Server 2004 không sử dụng bảng Local Address Table (LAT) để xác định đâu là Mạng đáng tin cậy (trusted Networks), và đâu là Mạng không được tin cậy (untrusted networks). Thay vào đó, ISA Server 2004 firewall các IP addresses nội bộ được xác nhận bên dưới Internal network.

Internal network nhằm xác định khu vực có các Network Servers và các Services quan trọng như: Active Directory domain controllers, DNS, WINS, RADIUS, DHCP, các trạm quản lý Firewall , etc..Tất cả các giao tiếp giữa Internal network và ISA Server 2004 firewall được điều khiển bởi các chính sách của Firewall (firewall’s System Policy).

System Policy là một tập hợp các nguyên tắc truy cập được xác định trước (pre-defined Access Rules), nhằm xác định loại thông tin nào được cho phép vào (inbound), ra (outbound) qua Firewall, ngay sau khi Firewall này được cài đặt. System Policy có thể cấu hình, cho phép các Security Admin, thắt chặt hoặc nới lõng từ các Access Rules mặc định của System Policy..

Trong phần này, chúng ta sẽ đế cập đến các vấn đề sau:

- Cài đặt ISA Server 2004 trên Windows Server 2003

Nguyễn Xuân Bách – Khoa Kỹ Thuật 15

- Xem lại các chính sách hệ thống mặc định trên ISA SERVER 2004 Firewall (Default System Policy)

Cài đặt ISA Server

Cài đặt ISA Server 2004 trên Windows Server 2003 là vấn đề tương đối không phức tạp. Như tôi đã đề cập ở phần trên , sự quan tâm chính nằm ở các xác lập về Internal network (những IP addresses nào sẽ được xác định tại phần này). Cấu hình các địa chỉ cuả Internal network là một phần quan trọng, bởi vì chính sách hệ thống của Firewall (firewall’s System Policy ) sẽ căn cứ vào đây để định nghĩa các nguyên tắc truy cập- Access Rules

Tiến hành các bước sau để cài đặt ISA Server 2004 software trên dual homed (máy gắn hai Network Cards) Windows Server 2003 Computer:

- Chèn ISA Server 2004 CD-ROM vào ổ CD. Autorun menu sẽ xuất hiện

- Trên Microsoft Internet Security and Acceleration Server 2004 page, click liên kết Review Release Notes và xem những lưu ý về cài đặt sản phẩm. Release Notes chứa những thông tin quan trọng về các chọn lựa cấu hình, và một số vấn đề khác.Đọc xong release notes, đóng cửa sổ lại và click Read Setup and Feature Guide link. Không cần phải đọc toàn bộ hướng dẫn nếu như bạn muốn thế, cũng có thể in ra để đọc sau. Đóng Setup and Feature Guide. Click Install ISA Server 2004 link.

- Click Next trên Welcome to the Installation Wizard for Microsoft ISA Server 2004 page.

- Chọn I accept the terms in the license agreement trên License Agreement page. Click Next.

- Trên Customer Information page, điền Tên và Tên tổ chức của bạn trong User Name và Organization text boxes. Điền tiếp Product Serial Number. Click Next.

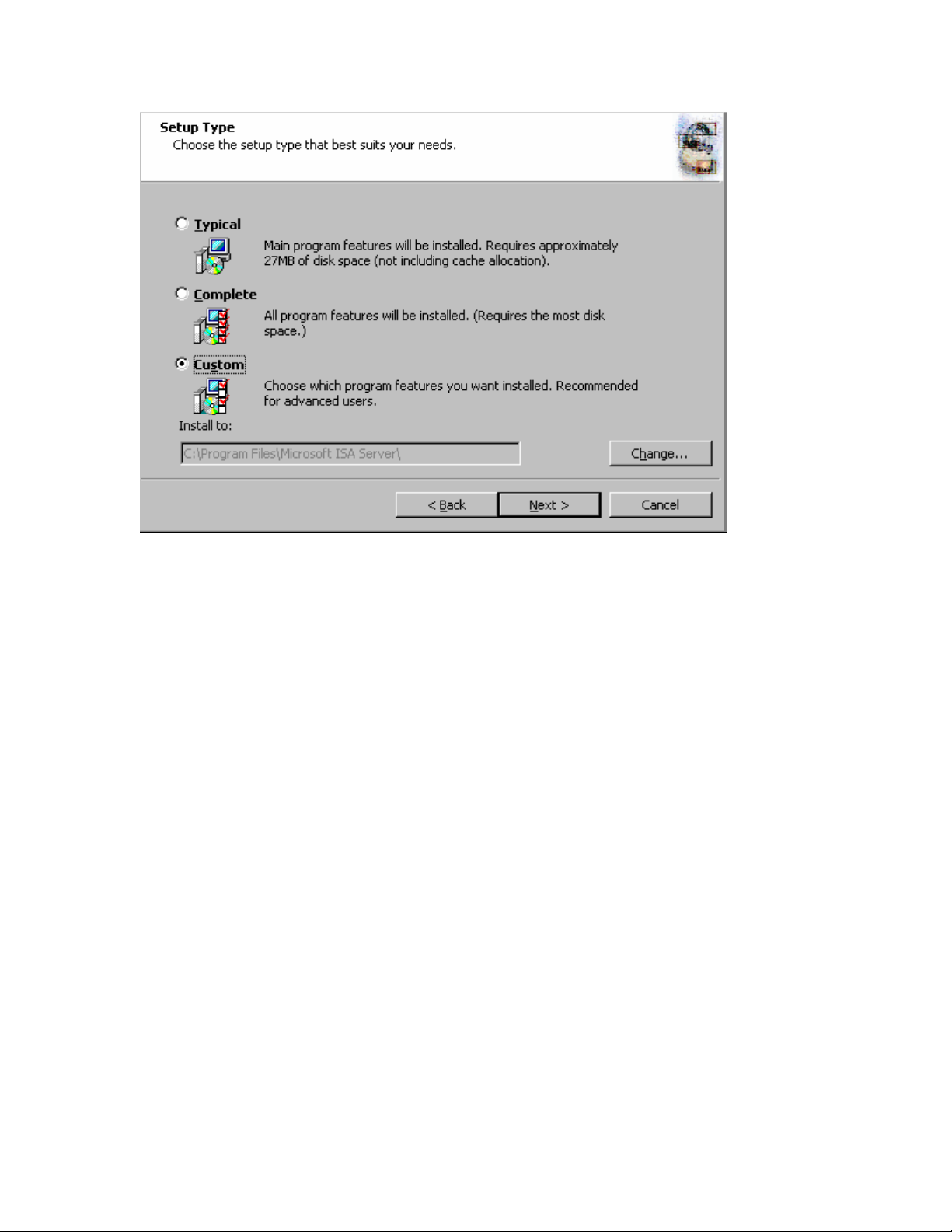

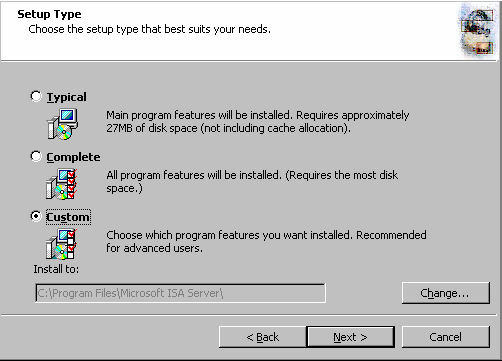

- Trên Setup Type page, chọn Custom option. Nếu bạn không muốn cài đặt ISA Server 2004 software trên C: drive, click Change để thay đổi vị trí cài đặt chương trình trên đĩa cứng. Click Next.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 16

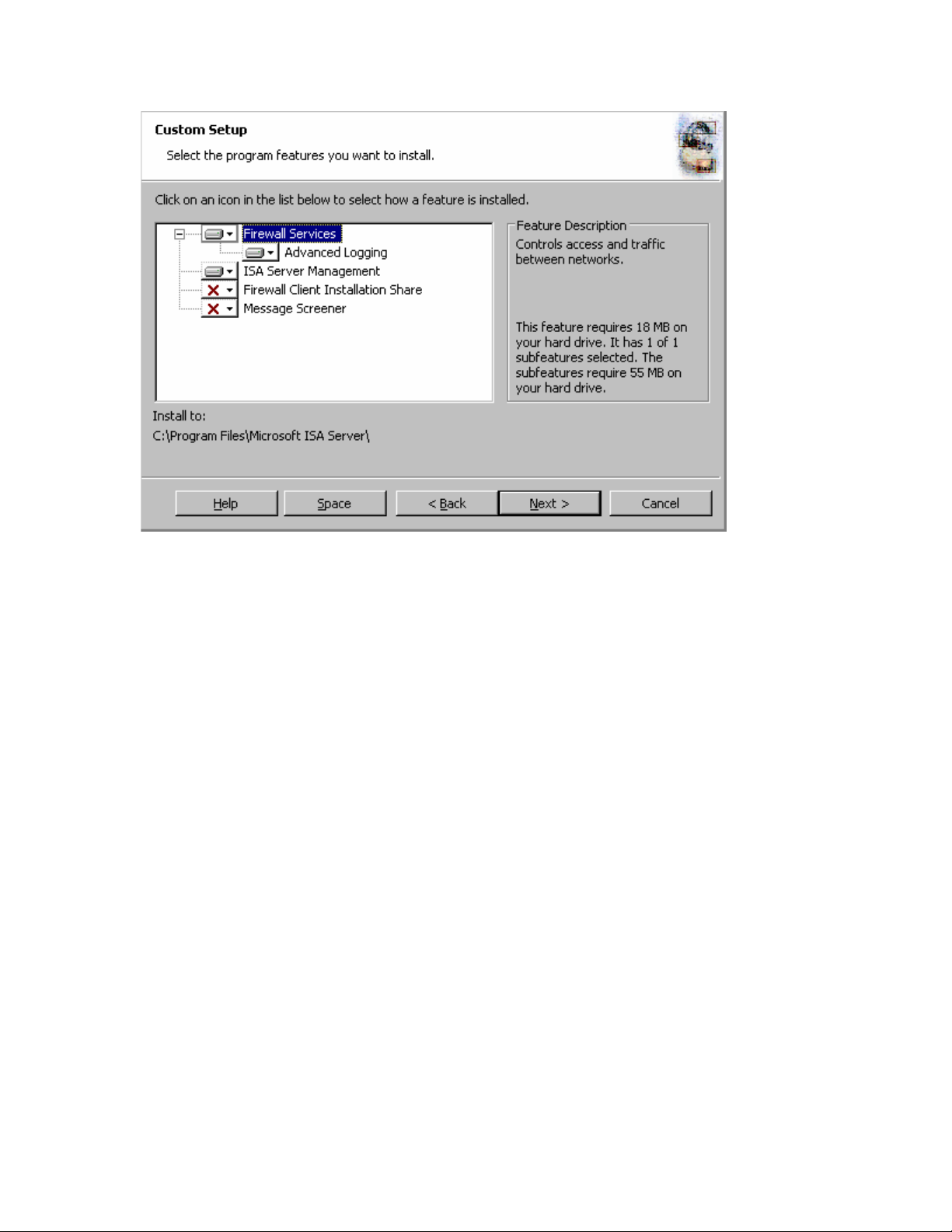

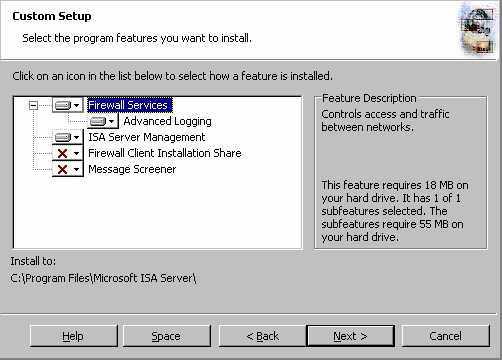

- Trên Custom Setup page, bạn có thể lựa chọn những thành phần cài đặt. Mặc định thì, Firewall Services và ISA Server Management sẽ được cài đặt. Còn Message Screener, được sử dụng giúp ngăn chặn thư rác (spam) và các file đính kèm (file attachments) khi chúng được đưa vào Mạng hoặc từ bên trong phân phối ra ngoài, thành phần này theo mặc định không được cài đặt. Thành phần tiếp theo cũng không được cài đặt là Firewall Client Installation Share. Bạn cũng nên lưu ý, cần cài đặt IIS 6.0 SMTP service trên ISA Server 2004 firewall computer trước khi bạn cài Message Screener. Dùng xác lập mặc định để tiếp tục và click Next.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 17

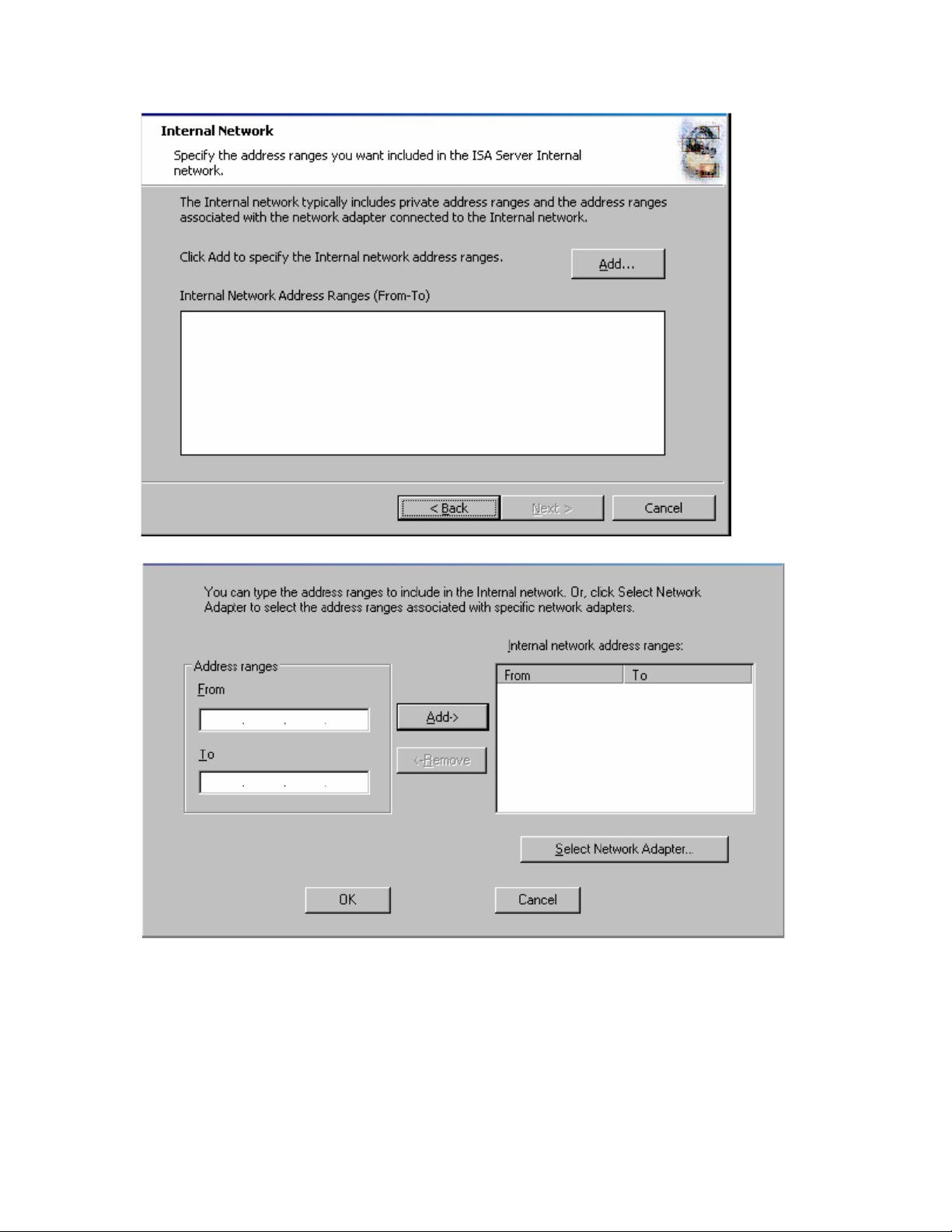

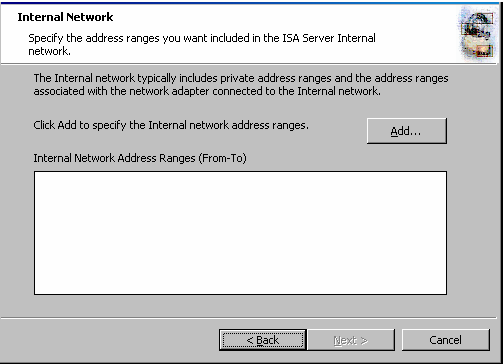

- Trên Internal Network page, click Add. Internal network khác hơn LAT (được sử dụng trong ISA Server 2000). Khi cài đặt ISA Server 2004, thì Internal network sẽ chứa các Network services được tin cậy và ISA Server 2004 firewall phải giao tiếp được với những Services này

Ví dụ những dịch vụ như Active Directory domain controllers, DNS, DHCP, terminal services client management workstations, và các dịch vụ khác, thì chính sách hệ thống của Firewall sẽ tự động nhận biết chúng thuộc Internal network. Chúng ta sẽ xem xét vấn đề này trong phần System Policy

Nguyễn Xuân Bách – Khoa Kỹ Thuật 18

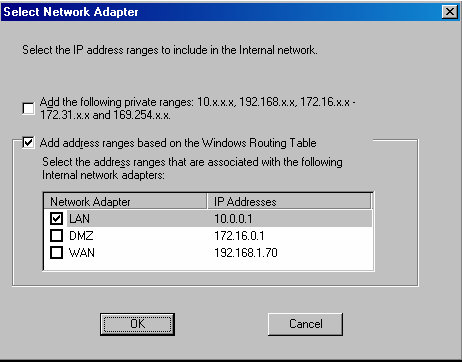

- Trong Internal Network setup page, click Select Network Adapter

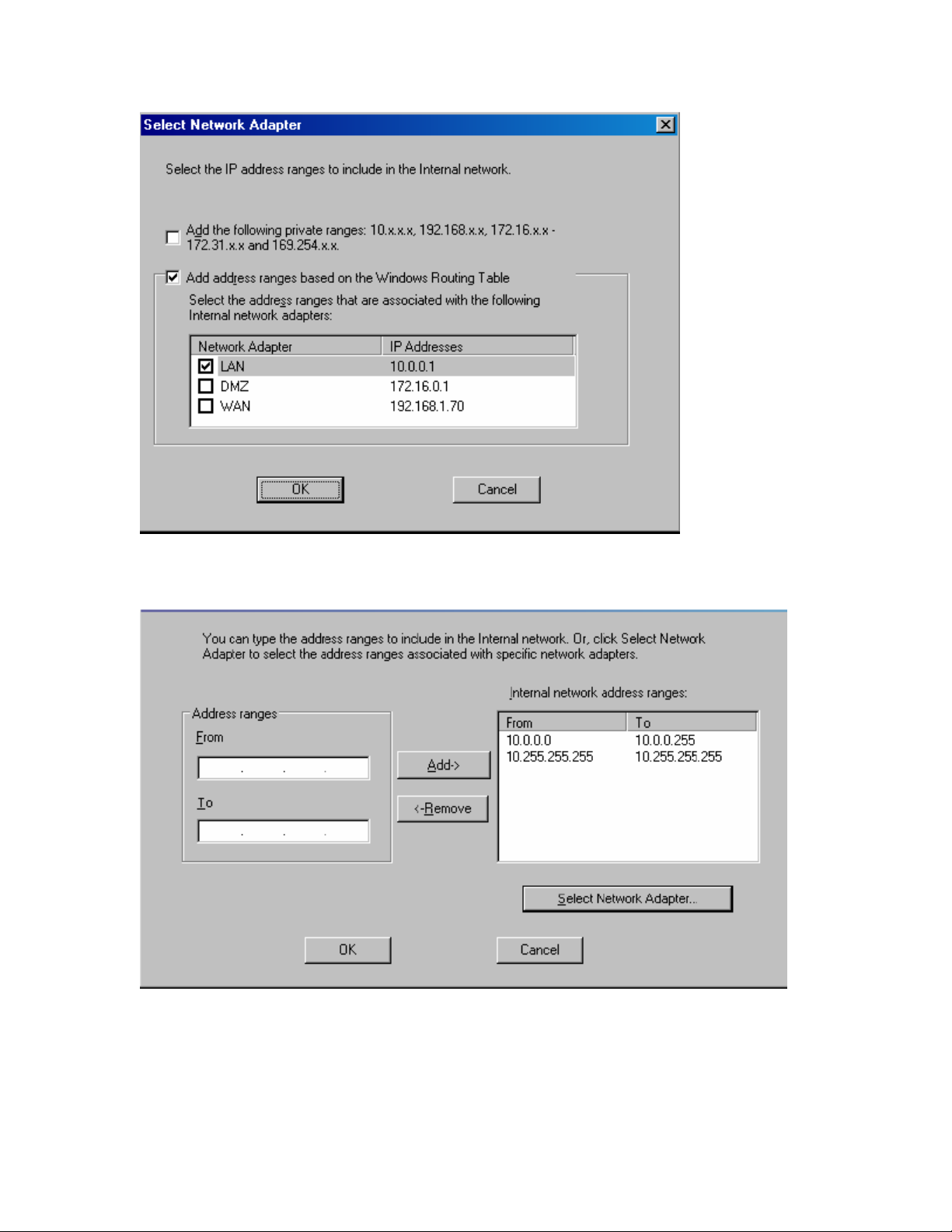

- Trong Select Network Adapter dialog box, remove dấu check tại Add the following private ranges… checkbox. Check vào Add address ranges based on the Windows Routing Table checkbox. Check tiếp vào Network Card nào, trực tiếp kết nối vào LAN tại Select the address ranges…Internal network adapter . Lý do không check vào add private address ranges checkbox là bởi vì, chúng ta muốn dùng những vùng địa chỉ này cho DMZ

( perimeter networks). Click OK.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 19

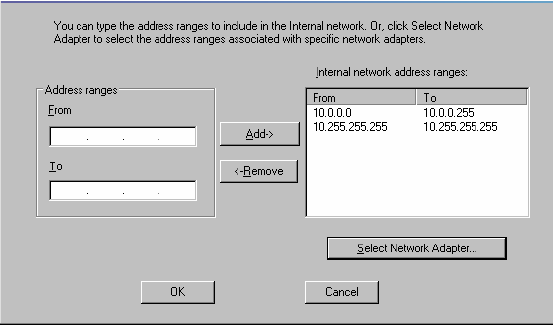

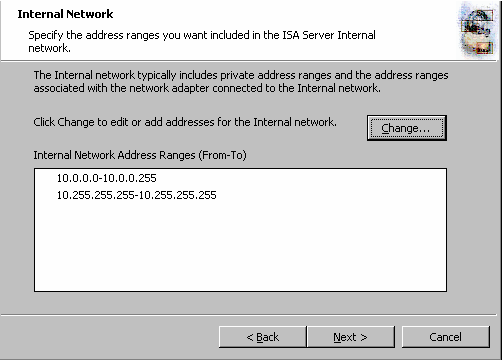

- Click OK trong Setup Message dialog box xác nhận rằng Internal network đã được định nghĩa hoạt độn dựa trên Windows routing table.

- Click OK trên Internal network address ranges dialog box.

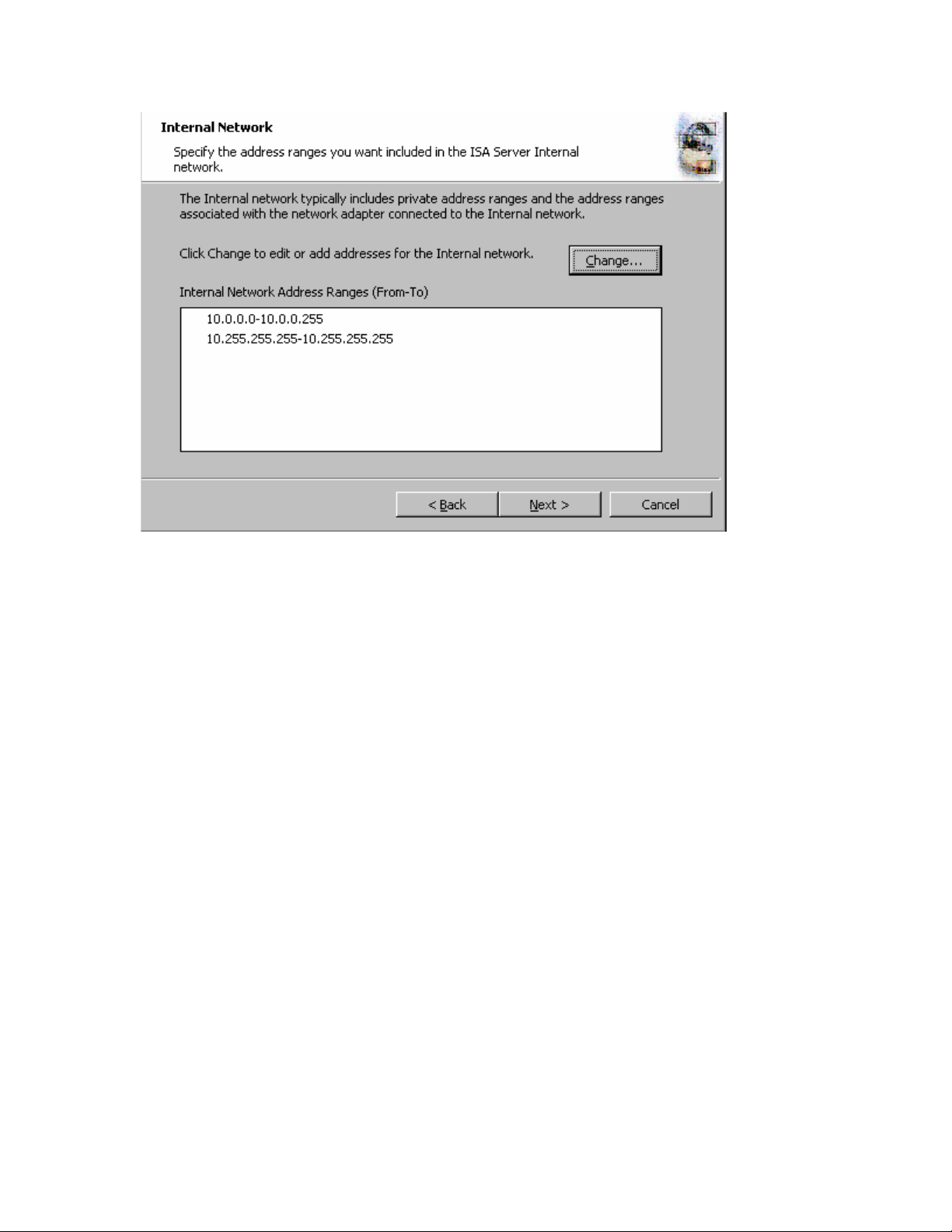

- Click Next trên Internal Network page.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 20

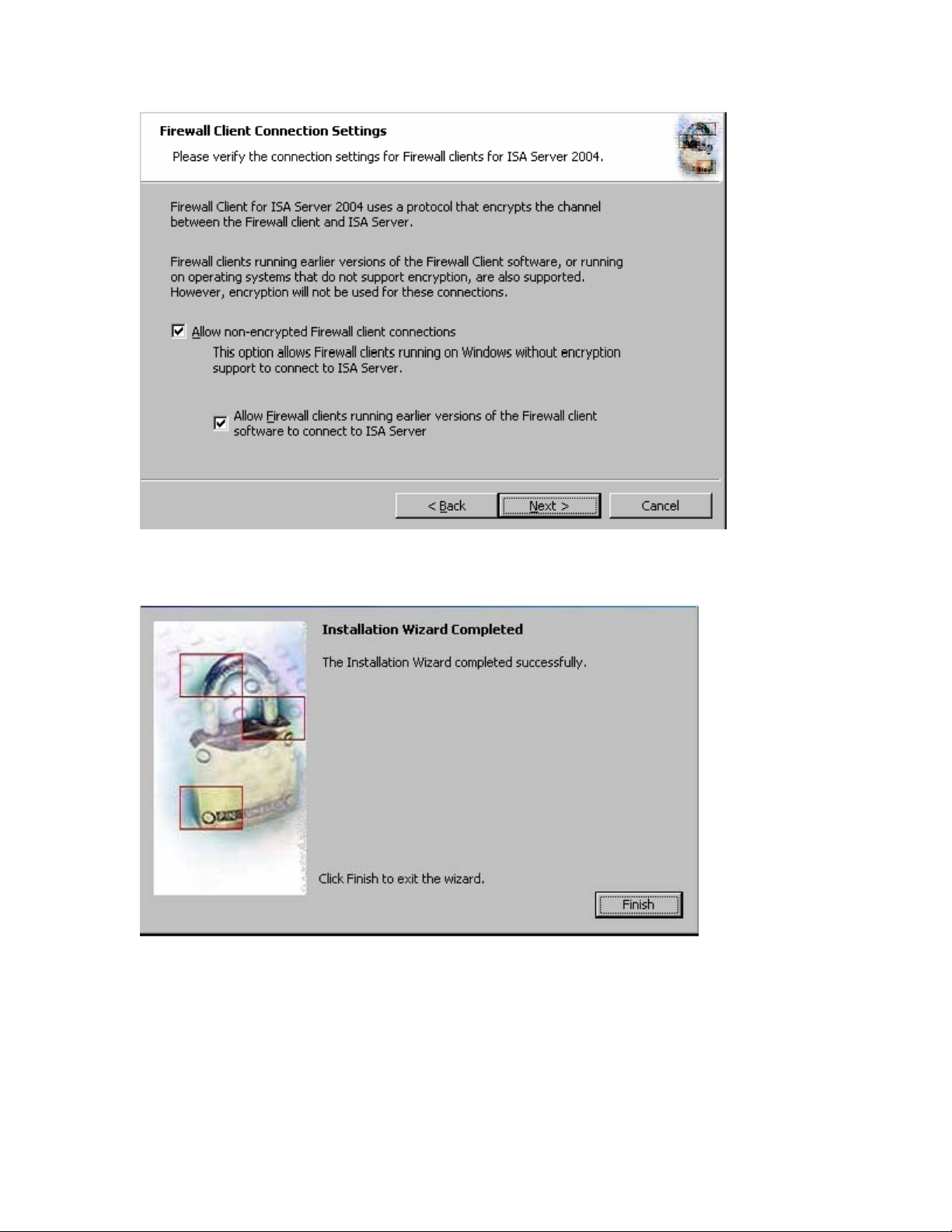

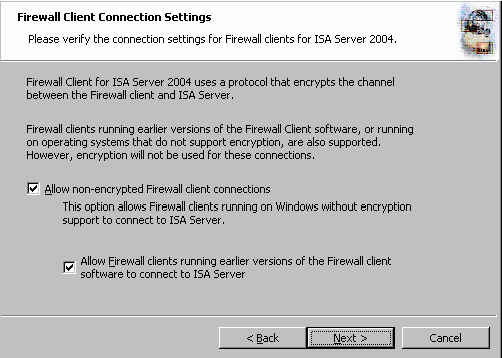

- Trên Firewall Client Connection Settings page, check vào Allow nonencrypted Firewall client connections và Allow Firewall clients running earlier versions of the Firewall client software to connect to ISA Server checkboxes. Những xác lập này sẽ cho phép chúng ta kết nối đến ISA Server 2004 firewall khi đang sử dụng những hệ điều hành đời cũ, hoặc ngay cả khi dùng Windows 2000/Windows XP/Windows Server 2003 nhưng đang chạy Firewall Clients là ISA Server 2000 Firewall client. Click Next.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 21

- Trên Services page, click Next.

- Click Install trên Ready to Install the Program page.

- Trên Installation Wizard Completed page, click Finish.

- Click Yes trong Microsoft ISA Server dialog box xác nhận rằng Computer phải restarted.

- Log-on lại vào Computer bằng tài khỏan Administrator

Nguyễn Xuân Bách – Khoa Kỹ Thuật 22

Xem xét chính sách hệ thống (System Policy)

Theo mặc định, ISA Server 2004 không cho phép các truy cập ra ngoài Internet (outbound access), từ bất cứ máy nào nằm trong phạm vi kiểm soát của bất cứ Network được bảo vệ (protected Network), và cũng không cho phép các Computers trên Internet truy cập đến Firewall hoặc bất kì Networks đã được bảo vệ bởi Firewall. Như vậy sau khi triển khai ISA Server 2004 Firewall, theo mặc định thì “Nội bất xuất, ngoại bất nhập” . Tuy nhiên, một System Policy trên Firewall đã được cài đặt, cho phép thực hiện các tác vụ Quản trị Network cần thiết.

Lưu ý:

Khái niệm Network được bảo vệ (protected Network), là bất cứ Network nào được định nghĩa bởi ISA Server 2004 Firewall không thuộc phạm vi của các Network bên ngoài (ExternalNetwork), như Internet.

Tiến hành các bước sau để duyệt qua chính sách mặc định của Firewall (default Firewall System Policy):

- Click Start, All Programs. Chọn Microsoft ISA Server và click ISA Server Management.

- Trong Microsoft Internet Security and Acceleration Server 2004 management console, mở rộng server node và click vào Firewall Policy node. Right click trên Firewall Policy node, trở đến View và click Show System Policy Rules.

- Click Show/Hide Console Tree và click Open/CloseTask Pane. Nhận được thông báo rằng ISA Server 2004 Access Policy giới thiệu một danh sách các Policy được sắp xếp theo trình tự. Các policy sẽ được Firewall xử lý từ trên xuống dưới, điều mà Access Policy

trên ISA Server 2000 đã không quan tâm đến trình từ xử lý này. Theo mặc định, System Policy giới thiệu một danh sách mặc định những nguyên tắc truy cập đến và từ ISA Server 2004 Firewall. Cũng lưu ý rằng, các nguyên tắc tại System Policy Rules luôn được sắp xếp có thứ tự như đã đề cập, kể cả những chính sách sau này các SecurityAdmin tạo ra, như vậy những policy mới này sẽ đứng bên trên và được xử lý trước. kéo xuống danh sách của System Policy Rules. Nhận thấy rằng, các nguyên tắc được xác định rõ bởi: Số thứ tự (Order number)

Tên (Name Rule)

Hành động đưa ra đối với nguyên tắc đó (Cho phép hoặc ngăn chặn - Allow or Deny)

Nguyễn Xuân Bách – Khoa Kỹ Thuật 23

Dùng giao thức nào (Protocols)

Từ Network hoặc Computer nguồn- From (source Network or host) Đến Network hay Computer đích- To (destination Network or host) Điều kiện- Condition (đối tượng nào hay những gì nguyên tắc này sẽ áp dụng)

Ngoài ra, có thể sẽ phải kèm theo những mô tả về nguyên tắc, tại phần mở rộng của cột tên nguyên tắc, điều này giúp các Security Admin dễ dàng theo dõi và quản lý các Rule của mình hơn.

Chúng ta nhận thấy rằng, không phải tất cả các Rules đều được bật- enabled. Chính sách Disabled mặc định của System Policy Rules được thể hiện bằng những biểu tượng mũi tên xuống màu Đỏ bên góc phải.Khi cần thiết phục vụ cho yêu cầu nào đó, các Admin có thể enabled các Rule này.Ví dụ như chúng ta muốn cho phép truy cập VPN- thực hiện enable VPN access.

Chúng ta nhận thấy có một trong số các System Policy Rules cho phép Firewall thực hiện các truy vấn tên- DNSqueries, đến các DNS servers trên tất cả các Networks.

- Bạn có thể thay đổi các xác lập trên một System Policy Rule bằng cách double-click trên rule.

- Xem lại System Policy Rules và sau đó giấu nó bằng cách click

Show/Hide System Policy Rules ở Bảng chứa các nút này.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 24

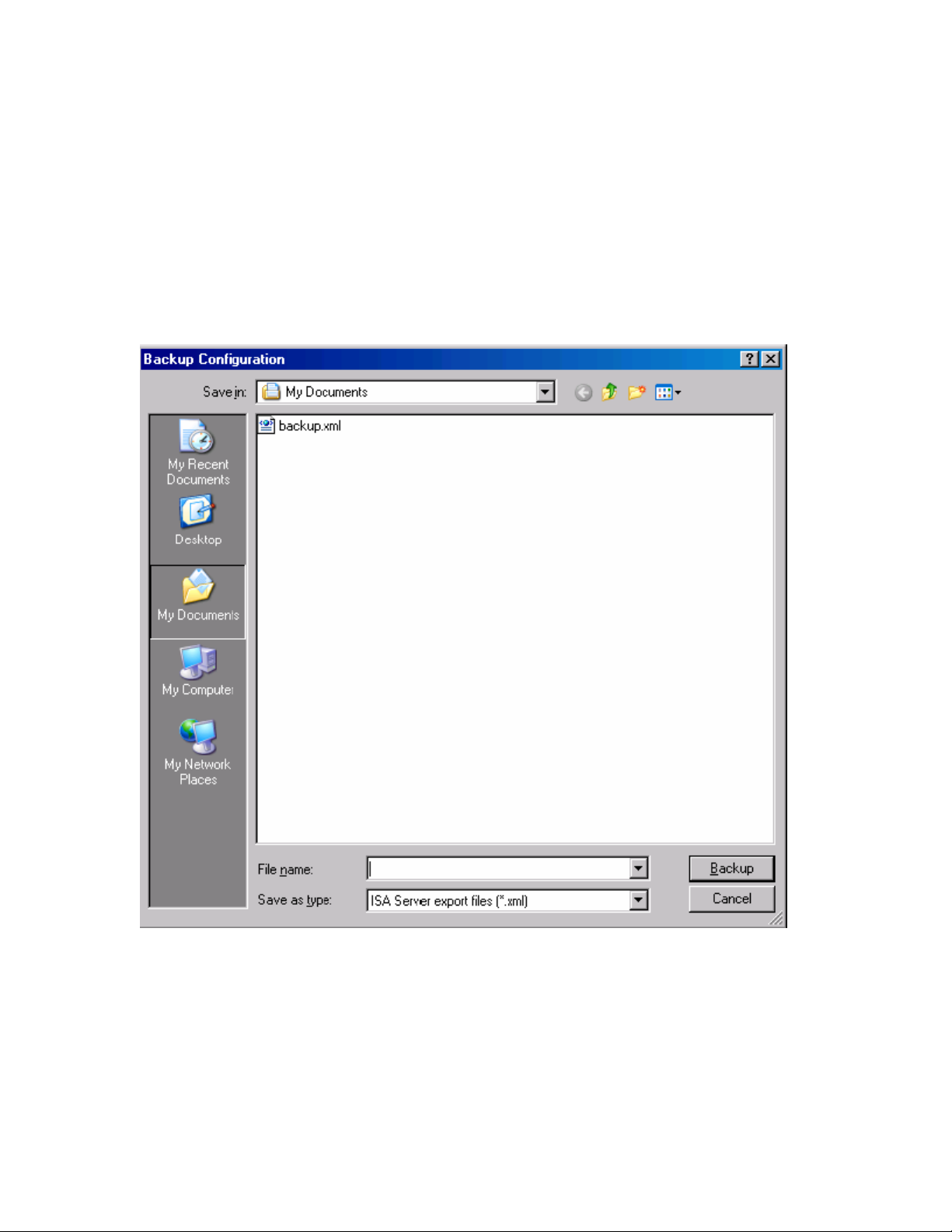

- Tiến hành Back-up cấu hình mặc định ngay sau cài đặt theo hướng dẫn:

- Mở Microsoft Internet Security and Acceleration Server 2004 management console, right click trên server name. Click BackUp.

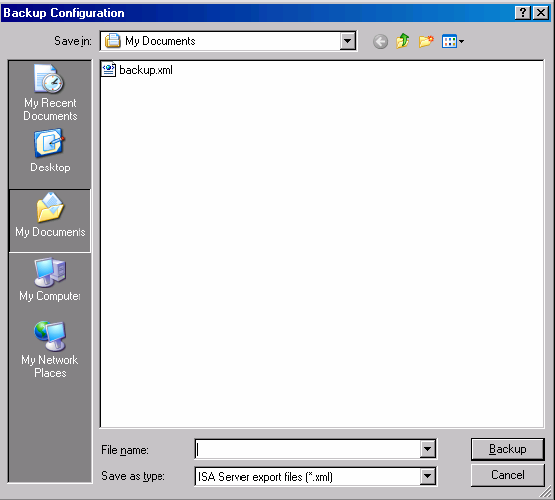

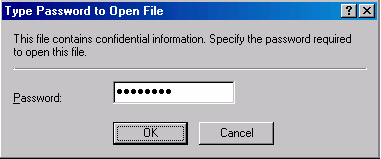

- Trong Backup Configuration dialog box, điền tên file backup bạn muốn đặt trong File name text box. Nhớ vị trí chúng ta đã lưu backup file trong Save list. Trong ví dụ này, đặt tên file backup là backup1. Click Backup.

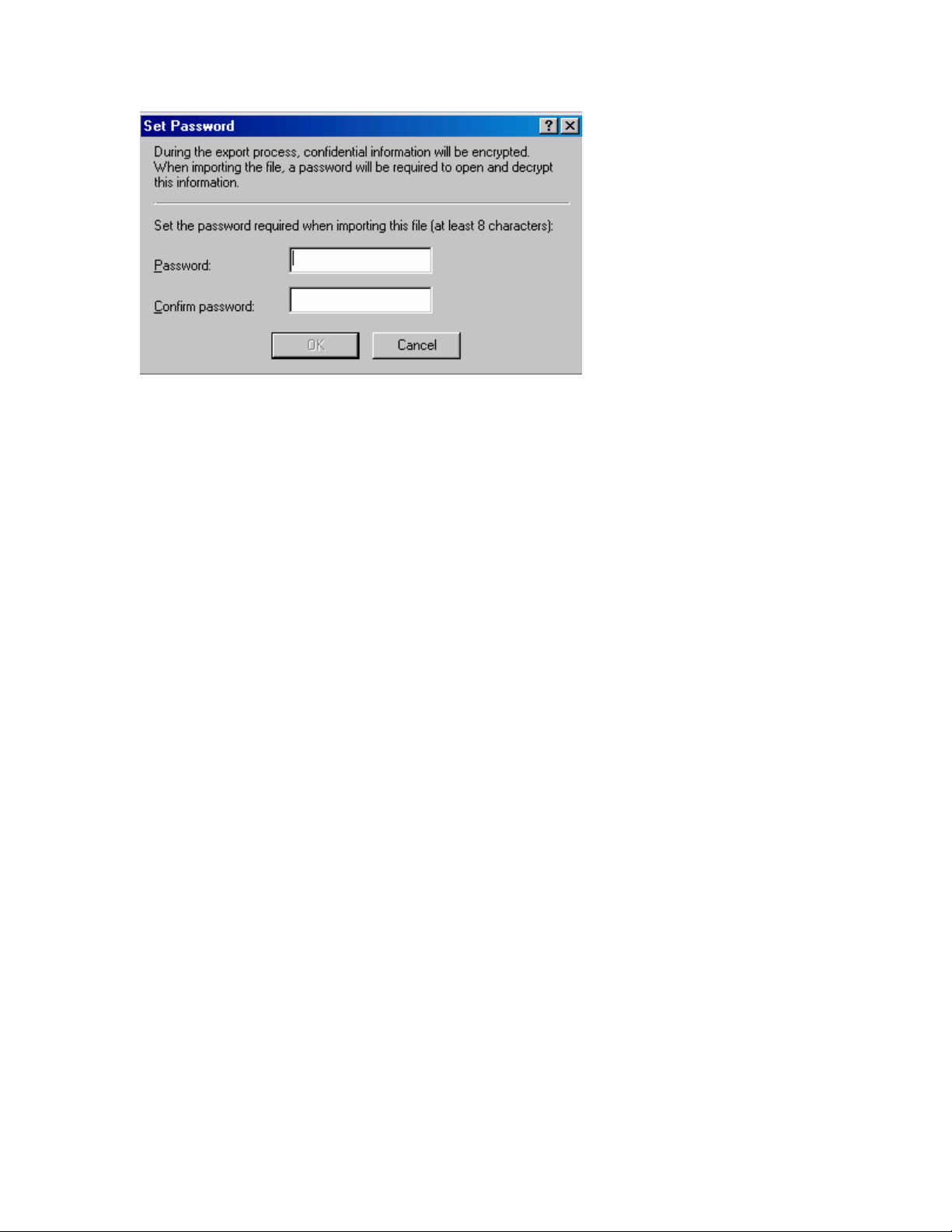

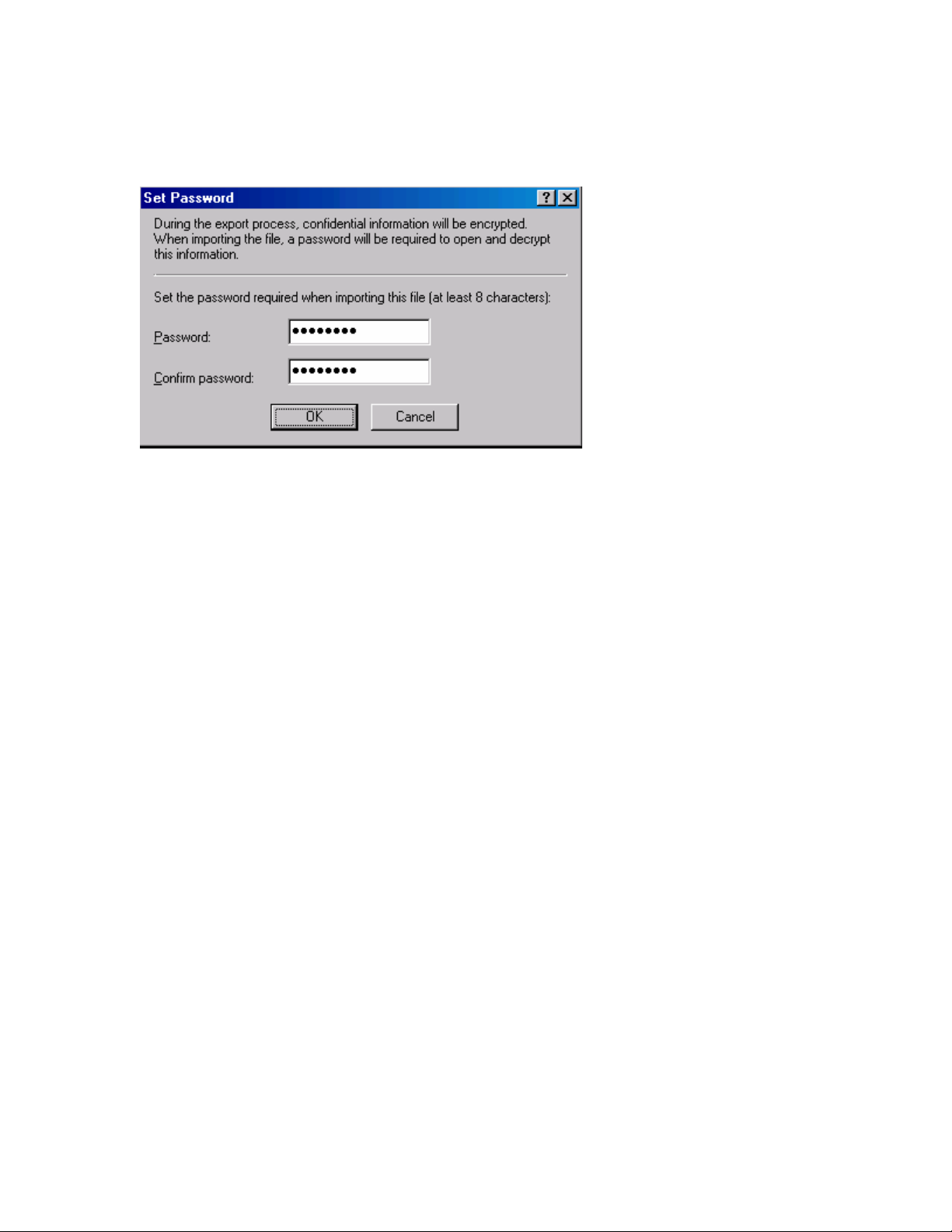

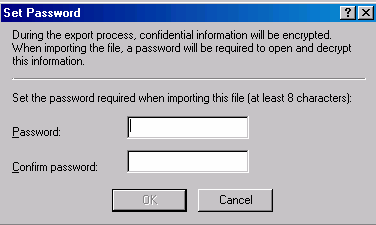

- Trong Set Password dialog box, điền vào password và xác nhận lại password này trong Password và Confirm password textboxes. Thông tin trong file backup được mã hóa vì nó chứa password phục hồi và những thông tin quan trọng đã lưu giữ, tất cả những thông tin này chúng ta không muốn một ai khác có thể truy cập. Click OK.

- Click OK trong Exporting dialog box khi bạn thấy thông báo The configuration was successfully backed up message.

Nên copy file backup này đến nơi lưu trữ an toàn khác trên Nội bộ Network sau khi backup hoàn thành (không nên lưu giữ trên chính Firewall này).

Thiết bị lưu giữ file backup nên có phân vùng lưu trữ được định dạng bằng hệ thống tập tin NTFS (hệ thống tập tin an toàn nhất hiện nay trên các hệ điều hành của Microsoft)

Kết luận:

Trong chương này chúng ta đã bàn về những thủ tục cần thiết

khi cài đặt ISA Server 2004 software trên Windows Server 2003 computer. Chúng ta cũng đã xem xét chính sách hệ thống của Firewall (FirewallSystem Policy), được tạo ra trong quá trình cài đặt. Và cuối cùng,chúng ta đã hoàn thành việc lưu giữ lại cấu hình ngay sau khi cài đặtISA Server 2004 Firewall bằng cách thực hiện file backup theo từng bước hướng dẫn.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 25

Bài 4: Sao lưu và phục hồi cấu hình Firewall

ISA Server 2004 bao gồm tính năng mới và tăng cường cho backup và phục hồi. Trong ISA Server 2000, tiện ích backup được tích hợp có thể backup cấu hình của ISA Server 2000 firewall. File backup có thể được sử dụng để phục hồi cấu hình đến củng bản cài đặt ISA Server trên cùng Computer. Tuy nhiên, nếu Hệ điều hành hay phần cứng nếu gặp phải những vấn đề nghiêm trọng tác động trên toàn hệ thông, chắc rằng chỉ có file backup này không thể phục hồi được cấu hình của Firewall.

Ngược lại, tiện ích backup trên ISA Server 2004 cho phép Admin backup toàn bộ cấu hình Firewall hoặc chỉ backup những phần cần thiết. Và sau đó Admin có thể phục hồi cấu hình này đến cùng phiên bản ISA Server 2004 firewall trên chính Computer đã backup hoặc có thể phục hồi thông tin cấu hình đến một ISA Server 2004 firewall trên một Computer khác.

Các hướng dẫn Backup sẽ được thi hành sau một hoặc một số thủ tục sau:

- Thay đổi kích cỡ hay vị trí Cache (cache size / location)

- Thay đổi chính sách Firewall (Firewall policy)

- Thay đổi nền tảng các nguyên tắc ( rule base)

- Thay đỗi các nguyên tắc hệ thống (system rules)

- Making changes to networks, such as, changing network definition or network rules

- Ủy quyền các tác vụ quản trị ISA Server / Bỏ ủy quyền

Tính năng nhập/xuất (import/export) cho phép chúng ta xuất các thành phần được chọn lựa trong cấu hình Firewall và sử dụng những thành phần này về sau, hoặc có thể cài đặt nó vào Computer khác. Import/export cũng có thể được dùng để xuất toàn bộ cấu hình của Computer như một phương pháp phân phối cấu hình diện rộng. Bài thực tập bổ ích nhất về backup cấu hình nên được tiến hành ngay sau khi cài đặt ISA Server 2004 firewall software. Thực hiện điều này là tác vụ cơ bản nhằm phục hồi cấu hình nguyên trạng sau cài đặt trên ISA server, kể cả khi chúng ta đã thực hiện các cấu hình khác (điều này giúp các bạn không cần cài đặt lại ISA server) .

Chúng ta sẽ tiến hành những công việc sau:

- Backup cấu hình Firewall

- Phục hồi cấu hình Firewall từ File Backup

- Xuất chính sách Firewall

- Nhập chính sách Firewall

Nguyễn Xuân Bách – Khoa Kỹ Thuật 26

Sao lưu cấu hình Firewall

ISA Server 2004 tích hợp sẵn tiện ích backup giúp lưu giữ cấu hình Firewall dễ dàng .Chỉ có một ít các thao tác được yêu cầu khi thực hiện backup và phục hồi cấu hình

Tiến hành các bước sau để backup toàn bộ cấu hình Firewall:

- Mở Microsoft Internet Security and Acceleration Server 2004 management Console, right click trên server name. Click BackUp

- Trong Backup Configuration dialog box, điền tên file backup trong File name text box. Trong ví dụ này filename là backup1. Click Backup

- Trong Set Password dialog box, điền password và xác nhận lại password. Xin được nhắc lại thông tin trong file backup đã được mã hóa (xem giải thích ở phần trước). Click OK.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 27

- Click OK trong Exporting dialog box khi thông báo The configuration was successfully backed up xuất hiện

Nên copy file backup này để lưu trữ ở một vị trí an toàn hơn, không nên lưu trữ trên Firewall này (có thể là trên một Network server, phân vùng lưu trữ được format với NTFS).

Phục hồi cấu hình Firewall qua configuration from the file Backup

Admin có thể dùng File backup để phục hồi cấu hình máy. Thông tin có thể được hồi phục trên cùng phiên bản cài đặt của ISA Server 2004 firewall, trên cùng máy hoặc một bản cài đặt hoàn toàn mới, trên một Computer khác.

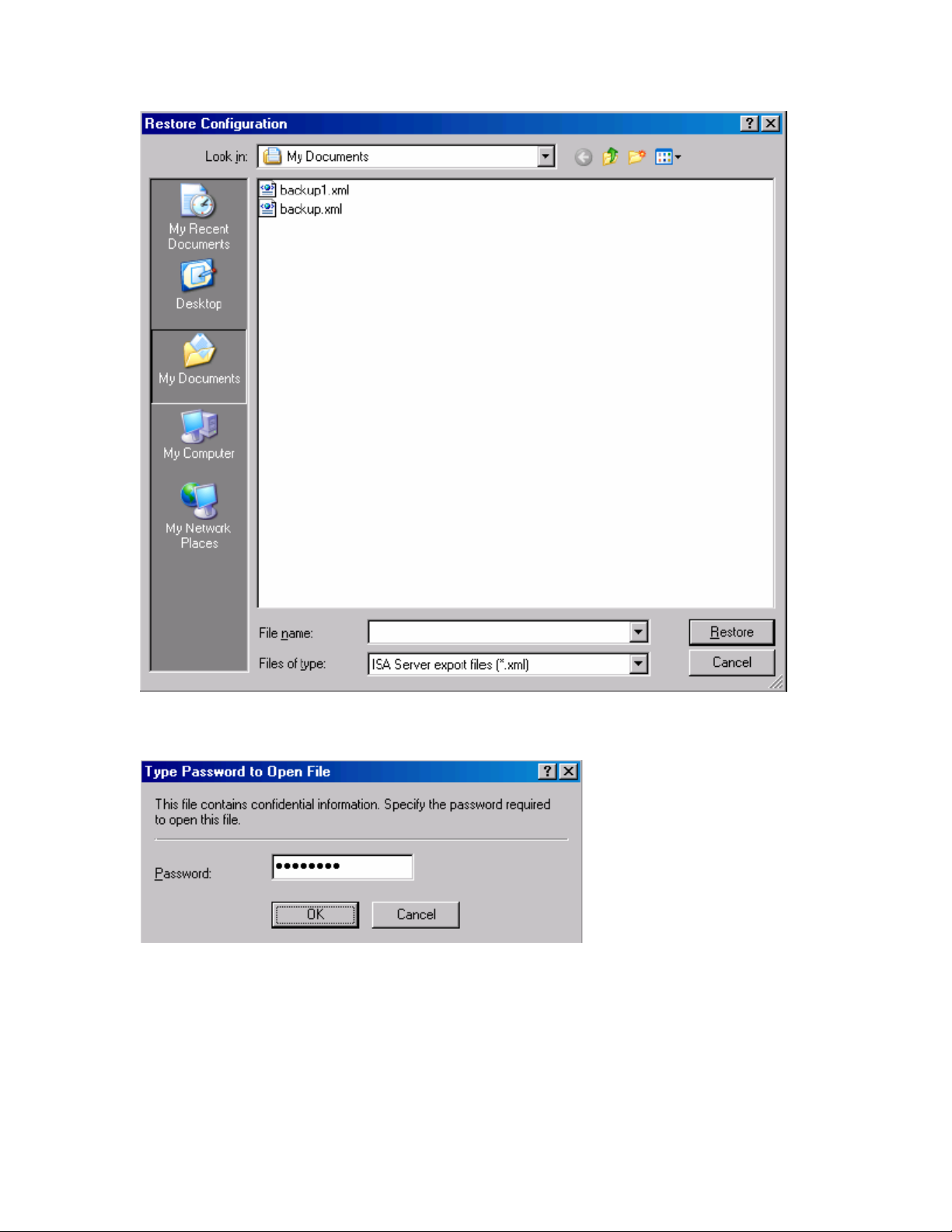

Tiến hành các bước sau để phục hồi cấu hình từ backup:

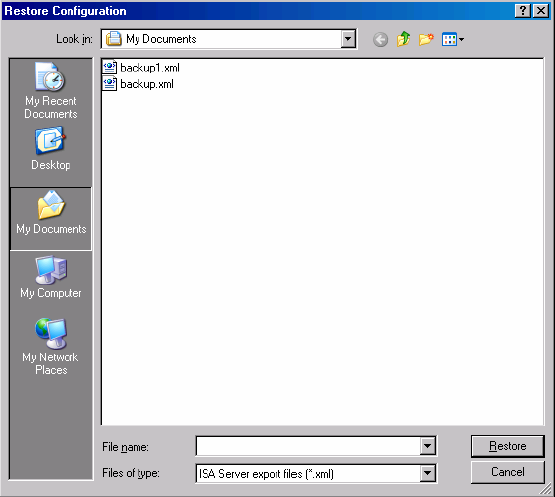

- Mở Microsoft Internet Security and Acceleration Server 2004 management console, right click trên computer name, Click Restore.

- Trong Restore Configuration dialog box, tìm file backup trước đó đã tạo. Trong ví dụ này, chúng ta sẽ dùng, file backup có tên là backup1.xml. Click Restore, sau khi đã chọn file

Nguyễn Xuân Bách – Khoa Kỹ Thuật 28

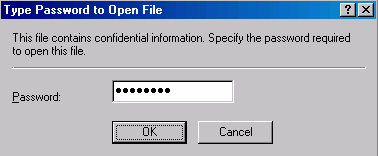

- Đưa vào password mà bạn đã xác nhận trước đó cho file trong Type Password to Open File dialog box, click OK.

- Click OK trong Importing dialog box khi thấy xuất hiện thông báo The configuration was successfully restored

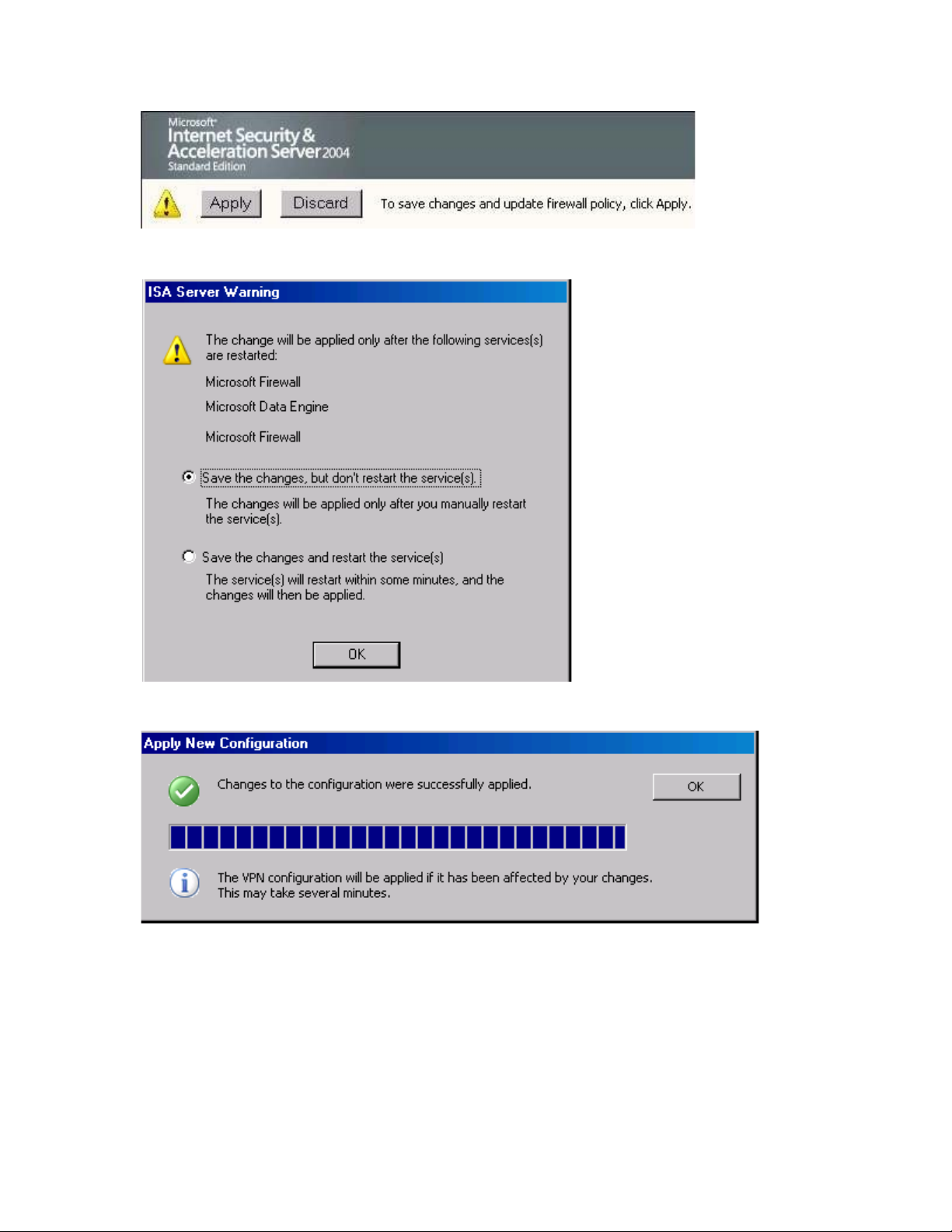

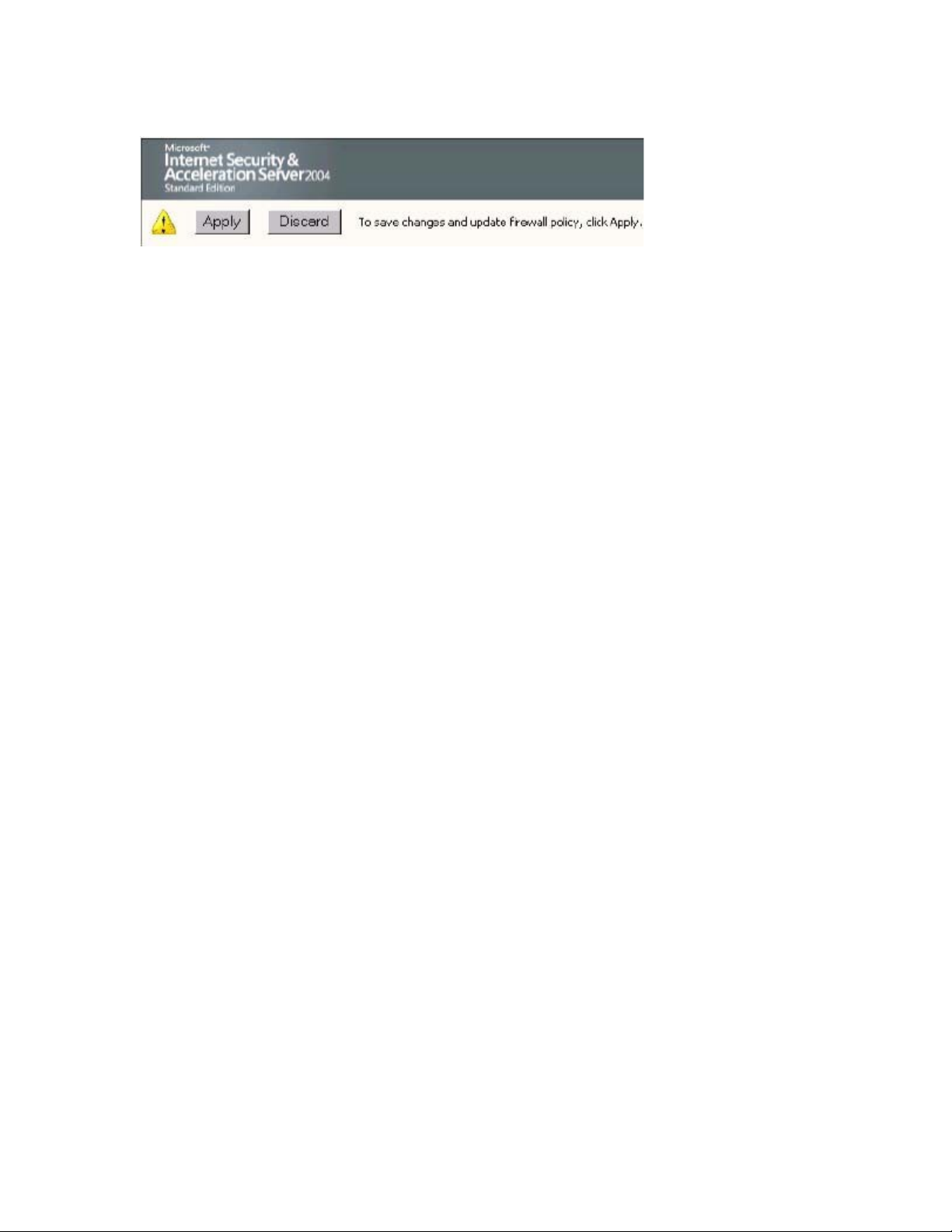

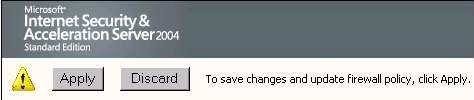

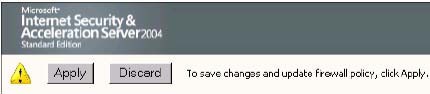

- Click Apply để save những thay đổi và cập nhật chính sách cho Firewall.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 29

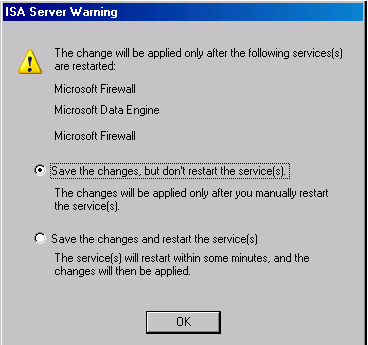

- Chọn Save the changes and restart the service(s) trong ISA Server Warning dialog box

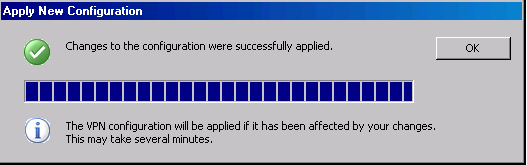

- Click OK trong Apply New Configuration dialog box chỉ rõ rằng

Changes to the configuration were successfully applied.

Giờ đây cấu hình đã phục hồi cho ISA SERVER 2004 đã hoạt động với đầy đủ chức năng và các chính sách của Firewall được áp đặt hiện giờ được lấy từ bản backup cấu hình của Filewall trước đó.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 30

Xuất chính sách Firewall (Exporting Firewall Policy)

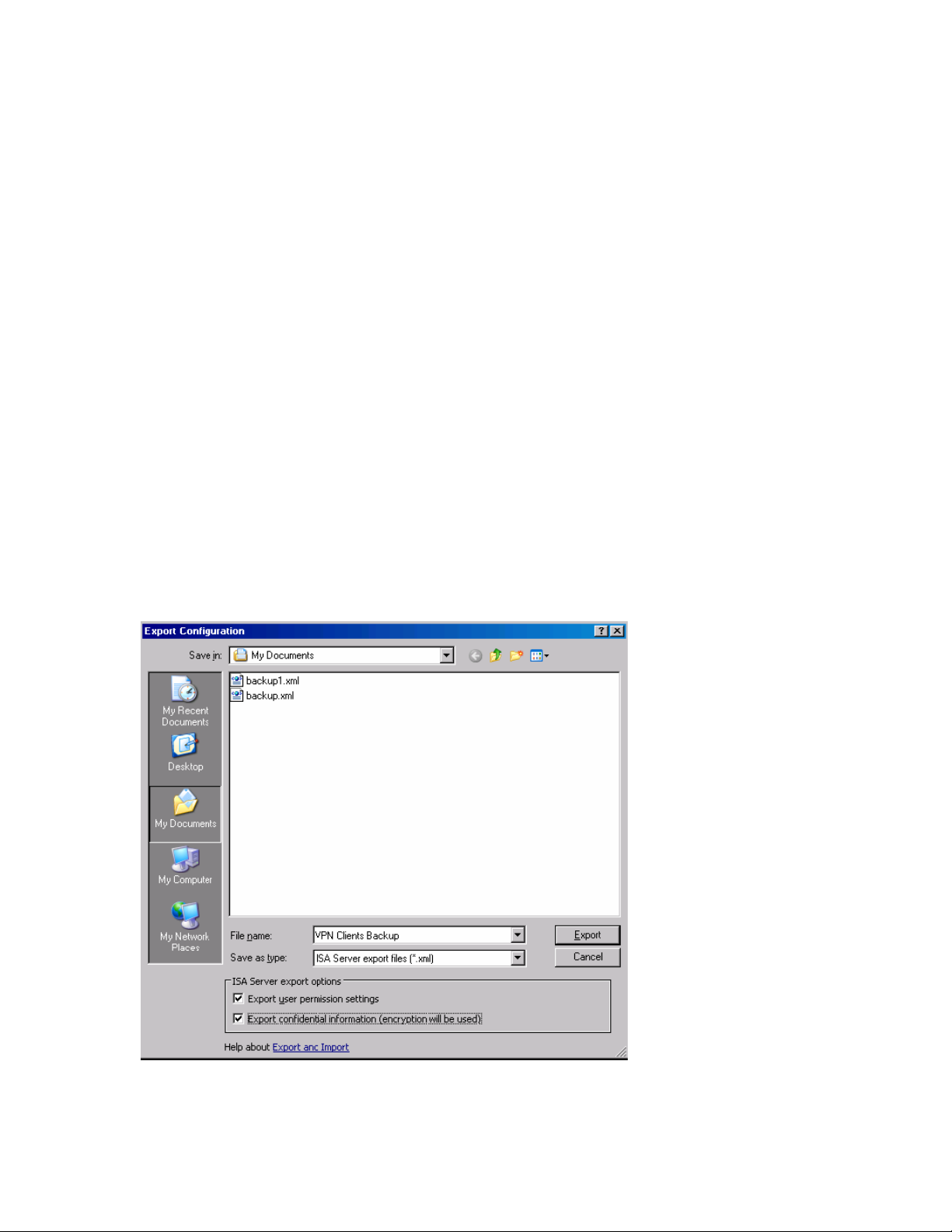

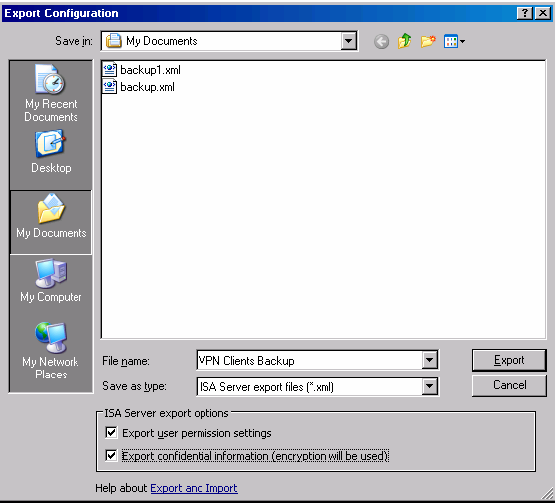

Các Admin không nhất thiết phải luôn luôn export mọi thứ liên quan đến cấu hình của Firewall. Có thể chúng ta chỉ gặp phải một số vấn đề tại Access Policies và muốn gửi những thông tin này đến một Security admin nào đó xem xét. Khi ấy chỉ cần export các Access Policies hiện thời của Firewall, sau đó gửi Export File này đến một chuyên gia về ISA Server 2004, để họ có thể nhanh chóng nhập (import) các Policies này vào một ISA server 2004 Test Computer, và chẩn đoán vấn đề. Trong ví dụ này, chúng ta sẽ export cấu hình VPN Clients ra một file. Tiến hành lần lượt các bước sau:

- Trong Microsoft Internet Security and Acceleration Server 2004 management console, mở rộng server name, right click trên Virtual Private Networks (VPN) node. Click vào Export VPN Clients Configuration.

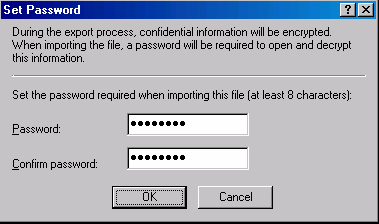

- Trong Export Configuration dialog box, điền tên cho export file trong File name text box. Đưa một số thông tin mô tả về nơi chúng ta lưu trữ file. Check vào Export user permission settings and Export confidential information (encryption will be used) check boxes nếu bạn muốn lưu thông tin riêng nằm bên trong VPN Clients configuration (chẳng hạn như các password bí mật của IPSec- IPSec shared secrets). Trong ví dụ này, Chúng ta sẽ đặt file là VPN Clients Backup. Click Export.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 31

- Trong Set Password dialog box, điền một password và xác nhận lại

password trong Confirm password text box. Click OK.

- Click OK trong Exporting dialog box khi chúng ta thấy thông báo

Successfully exported the configuration.

Nhập chính sách Firewall (Importing Firewall Policy)

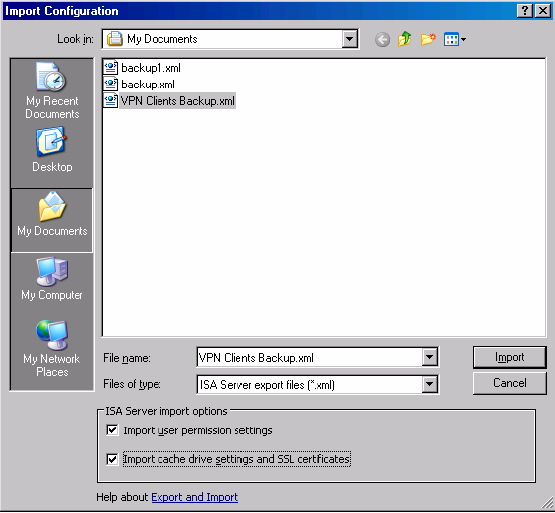

File export có thể được import đến cùng Computer hoặc một Computer khác có ISA Server 2004 đã cài đặt. Trong ví dụ sau, chúng ta sẽ import các xác lập của VPN Clients đã được export trong phần trước.

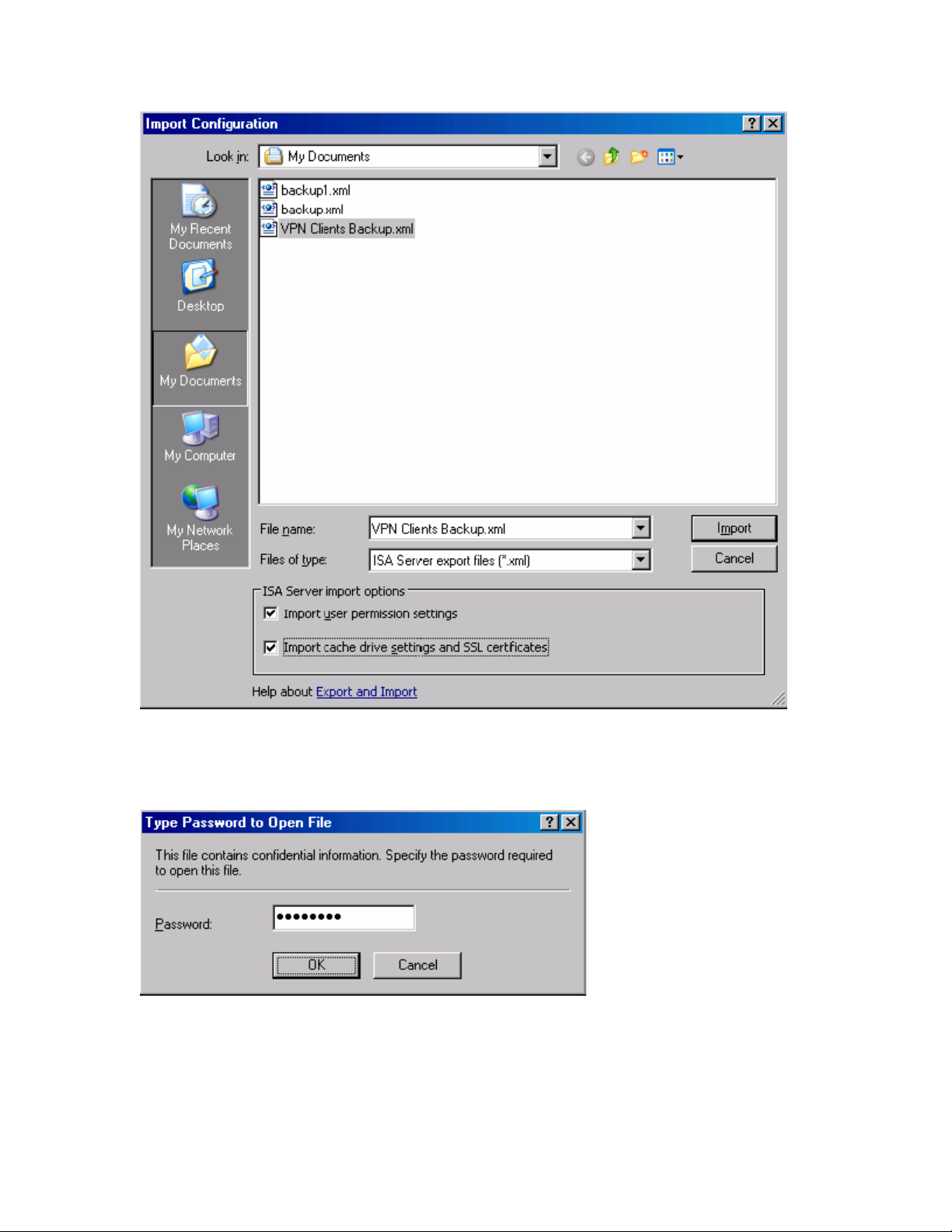

Tiến hành các bước sau để import VPN Clients settings từ file đã export:

- Trong Microsoft Internet Security and Acceleration Server 2004 management console, mở rộng server name và right click vào Virtual Private Networks (VPN) node. Click Import VPN Clients Configuration.

- Trong Import Configuration dialog box, chọn file VPN Clients Backup. Đánh dấu vào, Import user permission settings và Import cache drive settings và SSL certificates checkboxes. Trong ví dụ này, cache drive settings, không quan trọng, nhưng SSL certificates là cần thiết nếu chúng ta muốn dùng cùng certificates, đã được sử dụng cho IPSec hoặc L2TP/IPSec VPN connections. Click Import.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 32

- Điền password đऀ mở trong Type Password to Open File dialog box. Click OK.

- Click OK trong Importing Virtual Private Networks (VPN) dialog box khi nhận được thông báo Successfully imported the configuration.

- Click Apply để áp dụng những thay đổi và cập nhật Firewall policy.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 33

- Click OK trong Apply New Configuration dialog box khi nhận được thông báo Changes to the configuration were successfully applied. Lưu ý rằng, những thay đổi trong cấu hình VPN có thể mất vài phút để cập nhật Kết luận:

Trong chương này chúng ta đã thảo luận việc backup và phục hồi cấu hình của ISA Server 2004 firewall. Chúng ta cũng đã xem xét các tính năng của export và import, cho phép thực hiện backup các thành phần lựa chọn (cần thiết), của cấu hình Firewall

Nguyễn Xuân Bách – Khoa Kỹ Thuật 34

Bài 5: Bảo mật và bảo trì

Một ISA Server 2004 client là máy tính kết nối đến các nguồn tài nguyên khác thông qua ISA Server 2004 firewall. Nhìn chung, các ISA Server 2004 client thường được đặt trong một Internal hay perimeter network –DMZ và kết nối ra Internet qua ISA Server 2004 firewall.

Có 3 loại ISA Server 2004 client:

- SecureNAT client

- Web Proxy client

- Firewall client

Một SecureNAT client là máy tính được cấu hình với thông số chính Default gateway giúp định tuyến ra Internet thông qua ISA Server 2004 firewall. Nếu SecureNAT client nằm trên Mạng trực tiếp kết nối đến ISA Server 2004 firewall, thông số default gateway của SecureNAT client chính là IP address của network card trên ISA Server 2004 firewall gắn với Network đó . Nấu SecureNAT client nằm trên một Network ở xa ISA Server 2004 firewall, khi đó SecureNAT client sẽ cấu hình thông số default gateway là IP address của router gần nó nhất, Router này sẽ giúp định tuyến thông tin từ SecureNAT client đến ISA Server 2004 firewall □ ra Internet.

Một Web Proxy client là máy tính có trình duyệt internet (vd:Internet Explorer) được cấu hình dùng ISA Server 2004 firewall như một Web Proxy server của nó. Web browser có thể cấu hình để sử dụng IP address của ISA Server 2004 firewall làm Web Proxy server của nó –cấu hình thủ công, hoặc có thể cấu hình tự động thông qua các Web Proxy autoconfiguration script của ISA Server 2004 firewall. Các autoconfiguration script cung cấp mức độ tùy biến cao trong việc điều khiển làm thế nào để Web Proxy clients có hể kết nối Internet. Tên của User –User names được hi nhận trong các Web Proxy logs khi máy tính được cấu hình như một Web Proxy client.

Một Firewall client là máy t椃Ānh c漃Ā cài Firewall client software. Firewall client software chặn tất cả các yêu cầu thuộc dạng Winsock application (thông thường, là tất cả các ứng dụng chạy trên TCP và UDP) và đẩy các yêu cầu này trực tiếp đến Firewall service trên ISA Server 2004 firewall. User names sẽ tự động được đưa vào Firewall service log khi máy tình Firewall client thực hiện kết nối Internet thông qua ISA Server 2004 firewall.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 35

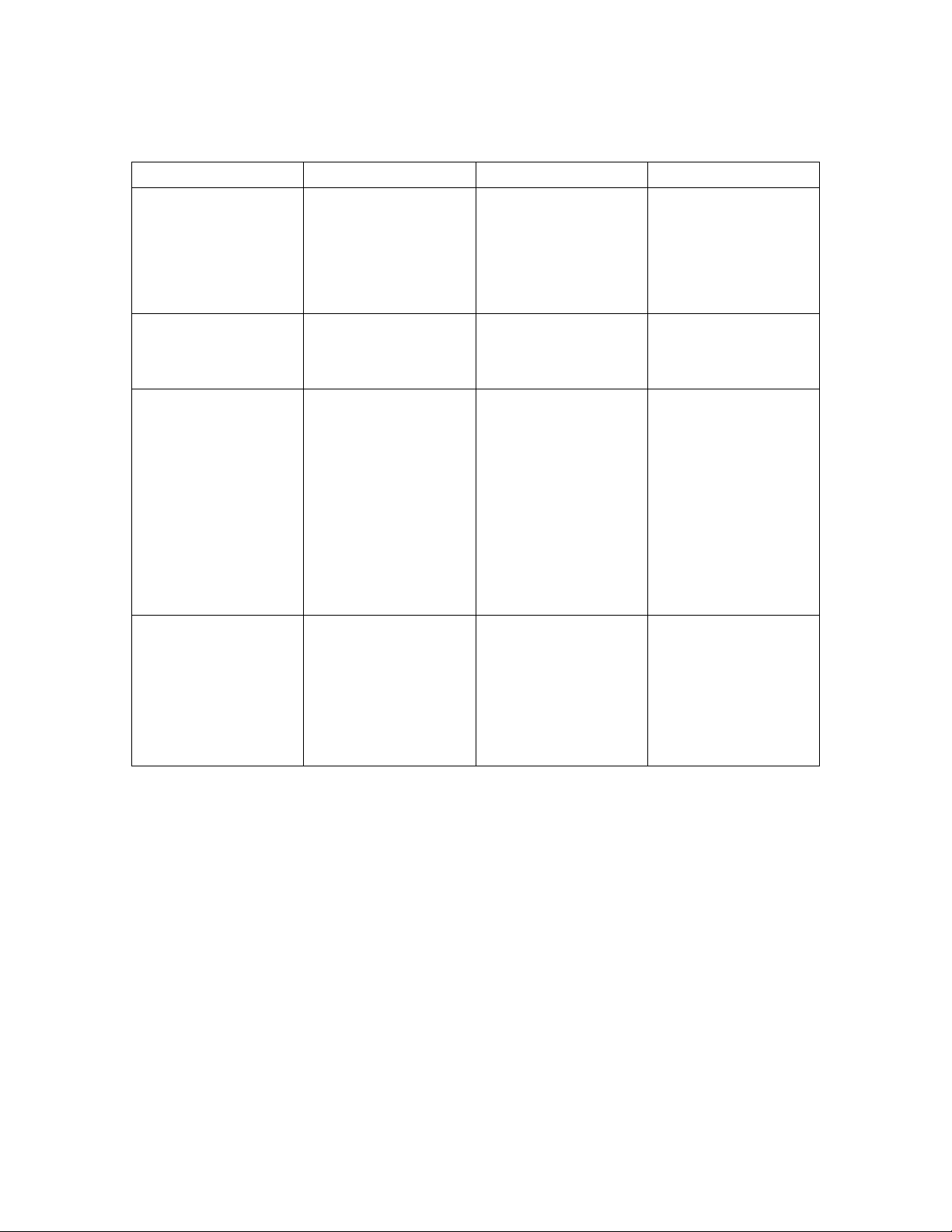

Bảng dưới đây tóm tắt các tính năng được cung cấp bởi mỗi loại client.

Table 1: ISA Server 2004 Client Types and Features

Feature | SecureNat client | Firewall client | Web Proxy client |

Cần phải cài đặt? | No, chỉ cần xác lập thông số default gate way | Yes. Cần cài đặt software | No, chỉ cần cấu hình các thông số phù hợp tại trình duyệt Web – Web brower |

Hỗ trợ HĐH nào? | Bất cứ OS nào hỗ trợ TCP/TP | Chỉ Windows | Bất kì OS nào có hỗ trợ các Web application |

Hỗ trợ Protocol | Nhờ có bộ lọc ứng dụng - Application filters có thể hỗ trợ các ứng dụng chạy kết hợp nhiều protocols – multiconnection protocols | Tất cả các ứng dụng Winsock Applications. Có nghĩa là hầu hết các ứng dụng trên Interrnet hiện nay | HTTP, Secure HTTP (HTTPS), và FTP |

Có hỗ trợ xác thực người dùng hay không? Nhằm kiểm soát việc User truy cập ra ngoài | Yes, nhưng chỉ dành cho VPN clients | Yes | Yes |

Cấu hình ISA Server SecureNat

Cấu hình SecureNAT client là việc rất đơn giản ! Client chỉ việc cấu hình thông số default gateway giúp client định tuyến ra Internet thông qua ISA Server 2004 firewall. Có 2 cách chính được dùng để cấu hình một máy trở thành một SecureNAT client:

- Xác lập các thông số TCP/IP thủ công trên máy

- Cung cấp thông số default gateway address tư động thông qua các xác lập DHCP scope option trên DHCP Server. Trong kịch bản đã từng đề cập của sách thì domain controller đã được cấu hình như một SecureNAT client. Network servers như domain controllers, DNS servers, WINS servers và Web servers thông thường cũng được cấu hình như các SecureNAT clients.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 36

Domain controller đã được cấu hình thủ công làm SecureNAT client. Trong chương 4 của sách chúng ta đã cài đặt DHCP server và tạo ra một DHCP scope (một vùng IP addresses). DHCP scope đã được cấu hình với một scope option cấp phát cho DHCP clients thông số default gateway address chính là IP address của Internal interface trên ISA Server 2004 firewall. Cấu hình mặc định của Windows systems là sử dụng DHCP để

nhận các xác lập về thông tin IP address. Nếu bạn sử dụng cấu hính Network được mô tả trong chương của sách , Internal network client được cấu hình với IP address tĩnh. Trong hướng dẫn theo sau, chúng ta sẽ cấu hình Internal network client dùng DHCP để mô tả cách thức DHCP hoạt động, sau đó chúng ta sẽ quay trở lại dùng IP tĩnh. Tiến hành các bước sau cấu hình DHCP client trên máy Windows 2000 và sau đó quay lại dùng IP tĩnh.

- Tại máy CLIENT, right click My Network Places icon trên desktop và click Properties.

- Trong Network and Dial-up Connections, right click Local Area Connection và click Properties.

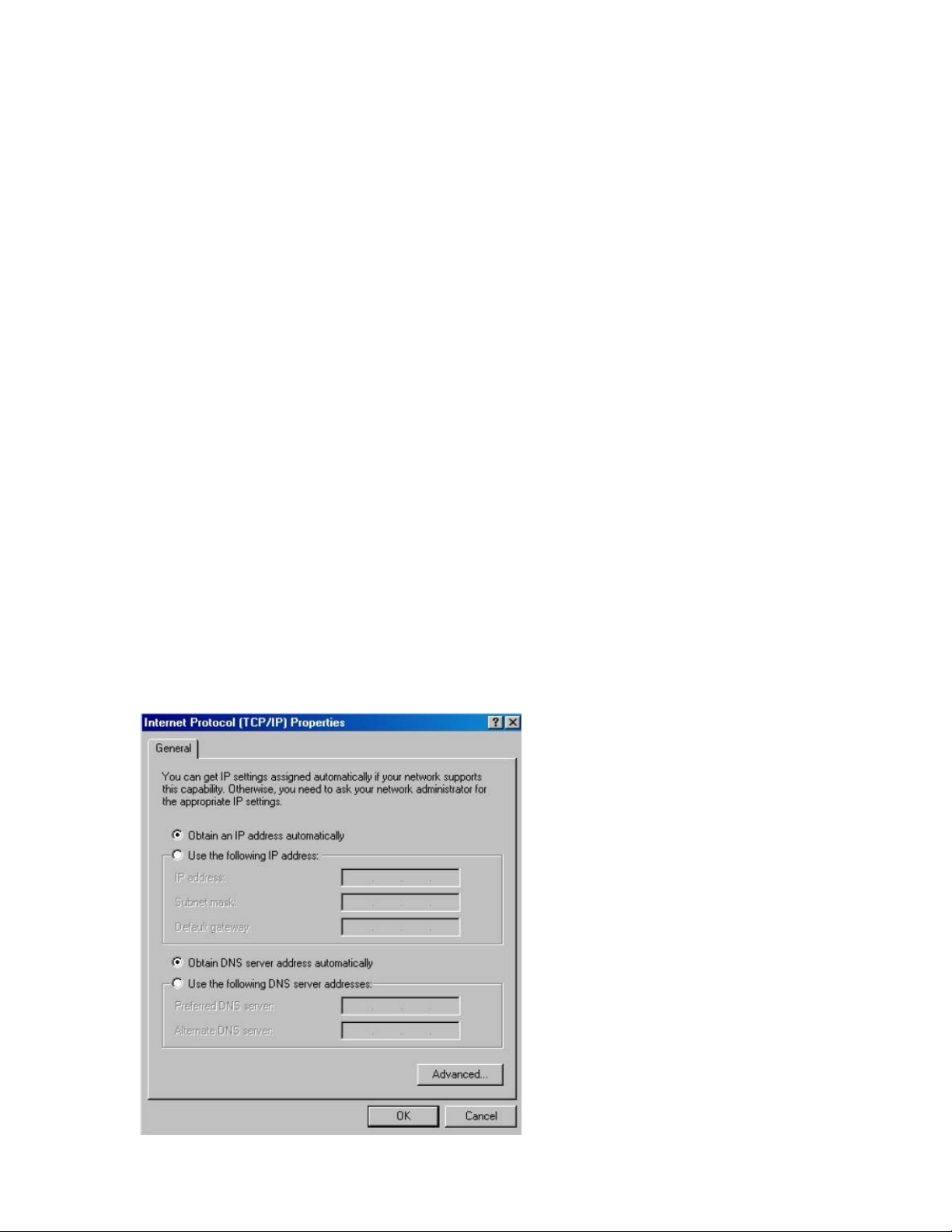

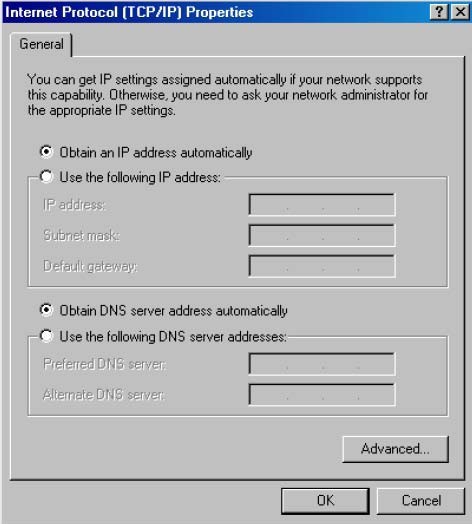

- Trong Local Area Connection Properties dialog box, click Internet Protocol (TCP/IP) , click Properties.

- Trong Internet Protocol (TCP/IP) Properties dialog box, chọn Obtain an IP address automatically và Obtain DNS server address automatically. Click OK.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 37

- Click OK trong Local Area Connection Properties dialog box.

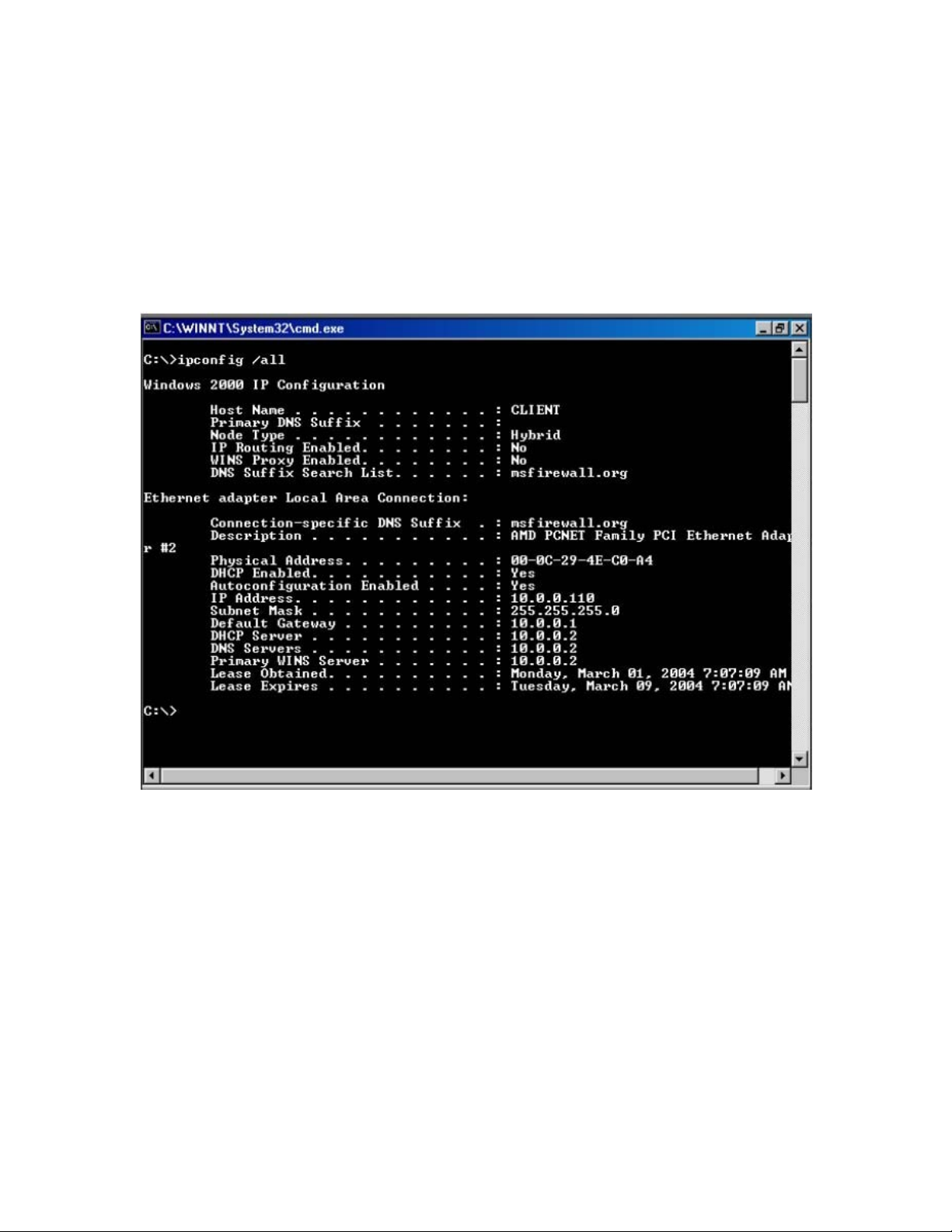

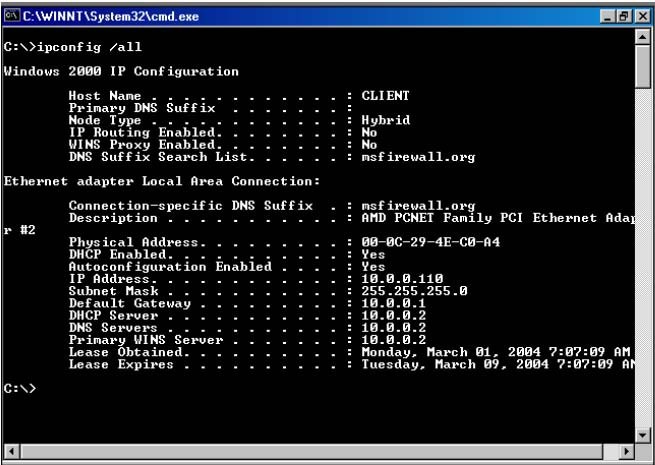

- Xác định IP address mới được cấp phát, thông qua lệnh ipconfig. Click

Start Run. Trong Open box, đánh lệnh cmd.

- Trong Command Prompt window, lệnh ipconfig /all , ENTER. Ở đây bạn có thể thấy được IP address được cấp phát cho Clientvà các thông số IP address khác mà Client dùng như: DNS, WINS và default gateway

- Đóng Command Prompt. Quay trở lại TCP/IP Properties dialog box và thay đổi máy CLIENT dùng lại IP tĩnh. IP address sẽ là 10.0.0.4; subnet mask 255.255.255.0; default gateway 10.0.0.1, và DNS server address 10.0.0.2.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 38

Cấu hình Web Proxy Client

Cấu hình Web Proxy client yêu cầu trình duyệt Web (vd: Internet Explorer) sử dụng ISA Server 2004 firewall như là Web Proxy server của mình. Có một số cách để cấu hình Web browser với vai trò một Web Proxy client. Có thể là:

- Cấu hình thủ công sử dụng IP address của ISA Server 2004 firewall là Web Proxy server

- Cấu hình thủ công thông qua sử dụng các file script tự động autoconfiguration script

- Cấu hình tự động thông qua cài phần mềm Firewall client (các bạn nhớ kĩ cách cấu hình này nhé)

- Cấu hình tự động sử dụng thành phần wpad được hỗ trợ với DNS và DHCP. Trong chương 5 của sách, các bạn đã tạo các wpad entries trong DNS và DHCP đễ hỗ trợ việc tự động cấu hình Web Proxy và Firewall client. Tính năng tự động khám phá của Wpad- Wpad autodiscovery được xem là phương pháp cấu hình Web Proxy client, và cho phép User t7 động nhận được các thông số xác lập Web Proxy mà không cần phải thủ công cấu hình trên trình uyệt web –web browsers của các Clients. Một cách khác để cấu hình tự động Web browsers thành Web Proxy clients , đó là khi Firewall client được setup trên clients..

Và chắc chắn rằng các bạn nên chọn các phương thức triển khai cấu hình tự động trên những hệ thống Mạng lớn, nơi mà việc cấu hình thủ công quá bất tiện, và hệ thống mạng thường xuyên có sự vào ra của các máy tính mobile (labtop..). Nếu chúng ta vẫn đang dùng cấu hình thiết lập Mạng của sách DNS và DHCP servers sẽ được cấu hình để cung cấp các thông số wpad cho Web browsers để chúng có thể tự cấu hình. Tuy nhiên, nếu chúng ta không chọn cấu hình tự động, thì vẫn có thể cấu hính thủ công trên các browsers cho các Clients. Cúng ta sẽ xem xét cấu hình browser trong suốt quá trình cài đặt Firewall client ở phần tới.

Tiến hành thủ công các bước sau để cấu hình cho Explorer 6.0 Web browser:

- Trên máy CLIENT, right click Internet Explorer icon nằm trên desktop,click Properties.

- Trong Internet Properties dialog box, click Connections tab. trên

Connections tab, click LAN Settings button.

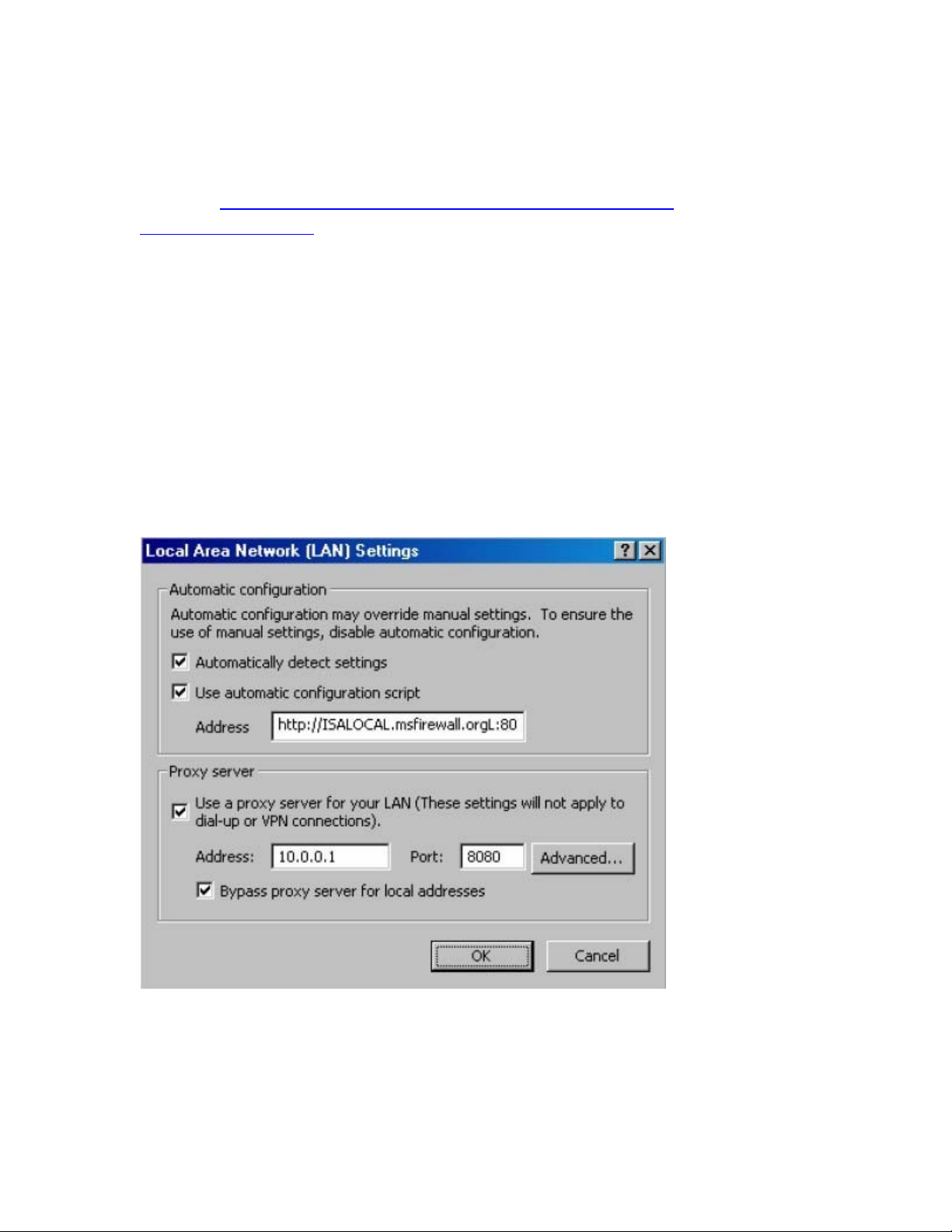

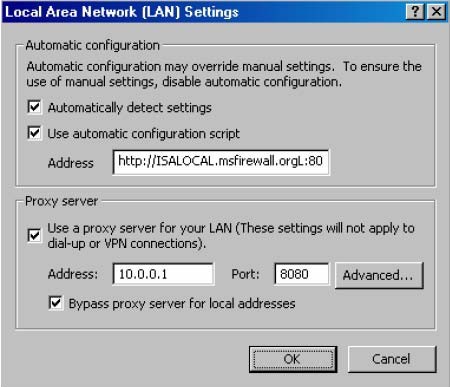

- Có vài lựa chọn cấu hình Web proxy trong Local Area Network (LAN) Settings dialog box. Đánh dấu check vào Automatically detect settings check box để cho phép browser dùng các xác lập wpad trong DNS và

Nguyễn Xuân Bách – Khoa Kỹ Thuật 39

DHCP. Đây là lựa chọn mặc định trên các Internet Explorer Web browsers. Đặt một checkmark vào Use automatic configuration script check box, và điền vào vị trí lưu trữ autoconfiguration script trên ISA Server 2004 firewall như sau: http://ISALOCAL.msfirewall.org:8080/array.dll?Get.Routing.Script ISALOCAL.msfirewall.org: là tên isa firewall server được sử dụng. Bạn thay đổi cho phù hợp với isa server của mình. Dĩ nhiện máy client phải có khả năng giải quyết tên ISALOCAL.msfirewall.org (ISA Server 2004 firewall) ra IP address (IP address này nằm trênInternal interface của firewall. Chú ý một điều, nếu Client có thể dùng wpad để Automatically detect settings, thì các thông tin cấu hình tự động nằm rong autoconfiguration script sẽ được download đến trình duyệt Web Proxy client. Đặt một checkmark vào Use a proxy server for your LAN (These settings will not apply to dial-up or VPN connections) check box, và điền vào IP address của Internal interface trên ISA Server 2004 firewall trong Address text box. Điền tiếp TCP port number mà danh sách các Web Proxy filter trên ISA sẽ lắng nghe trên Port text box, theo mặc định là port 8080.

Click OK trong Local Area Network (LAN) Settings dialog box.

- Click OK trong Internet Properties dialog box. Web browser hiện giờ đã được cấu hình thành một Web Proxy client, theo cả 3 cách cấu hình khác.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 40

Cấu hình Firewall Client

Phần mềm Firewall client cho phép bạn điều khiển ai được quyền truy cập Internet (trên hầu hết tất cả Application kết nối ra Internet – Winsock TCP/UDP) căn cứ trên mỗi User hoặc Group. Firewall client software sẽ tự động gửi quyền truy cập của User (User Credential: Username+Password) đến ISA Server 2004 firewall. User accounts có thể là tài khoản nội bộ trên chính ISA Server 2004 firewall (tức là các accounts nằm trong Sam database)nếu cả ISA Server 2004 và clients đều thuộc cùng một Windows domain, thì các user accounts có thể nằm trên Windows NT 4.0 SAM hoặc Windows 2000/Windows Server 2003 Active Directory. Tôi nhắc lại, trong môi trường Domain 2000/2003, Active directory database (trên Domain controller là nơi lưu trữ tất cả tài khoản User của Domain đó) Firewall client software có thể được setup từ ISA Server 2004 hoặc bất kì máy nào có chứa phầm mềm này trên mạng, rất đơn giản. Tuy nhiên, nếu bạn muốn cài đặt Firewall client software từ ISA Server 2004 firewall computer, trước hết hãy bật System Policy Rule nhằm cho phép truy cập đến share có chứa source này. Sau này bạn nên chuyển Source này đến một File server trên mạng để việc truy cập được an toàn hơn, hiện giờ nó đang được đặt trên ISA. Theo các bước sau để cài Firewall client trên 2 computer: domain controller và Windows 2000 client computer.

- Chèn ISA Server 2004 CD-ROM trên domain controller. Trên menu, click

Install ISA Server 2004 icon.

- Trên Welcome to the Installation Wizard for Microsoft ISA Server 2004 page, click Next.

- Trên License Agreement page, chọn I accept the terms in the license agreement, click Next.

- Trên Customer Information page, điền User name, Organization và

Product Serial Number của bạn. Click Next.

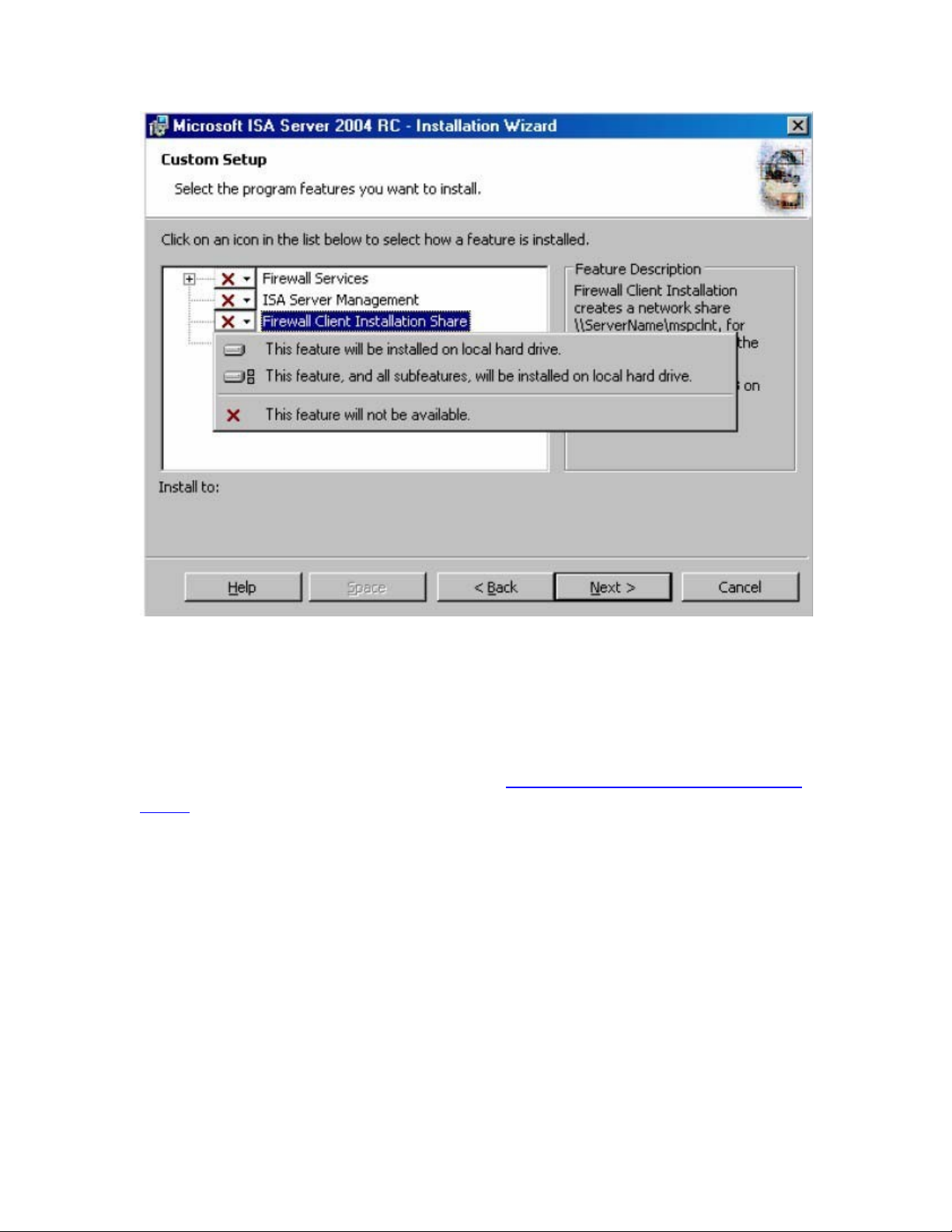

- Trên Setup Type page, chọn Custom.

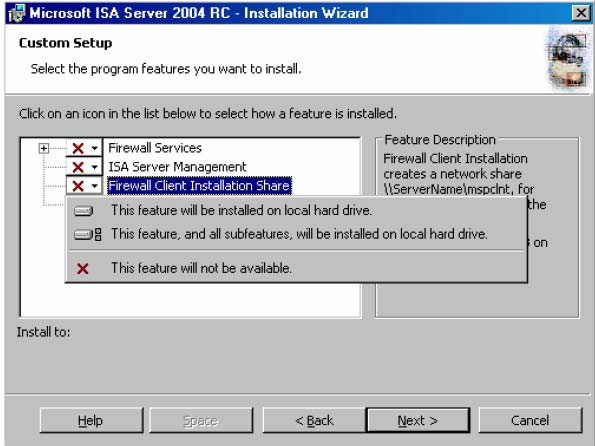

- Trên Custom Setup page, click Firewall Services entry và click This feature will not be available option. Click ISA Server Management entry và click This feature will not be available option. Click Firewall Client Installation Share và click This feature, and all subfeatures, will be installed on the local hard drive. Click Next.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 41

- Click Install trên Ready to Install the Program page.

- Click Finish trên Installation Wizard Completed page.

Bây giờ bạn có thể cài Firewall client software từ Firewall client share trên domain controller. Tiến hành các bước sau để cài Firewall client software:

- Tại CLIENT computer trên Internal network, click Start và click Run command. trong Open text box, điền vào \\EXCHANGE2003BE\mspclnt\ setup và click OK. EXCHANGE2003BE ở đây là địa chỉ ip của máy isa server

- Click Next trên Welcome to the Install Wizard for Microsoft Firewall Client.

- Click Next trên Destination Folder page.

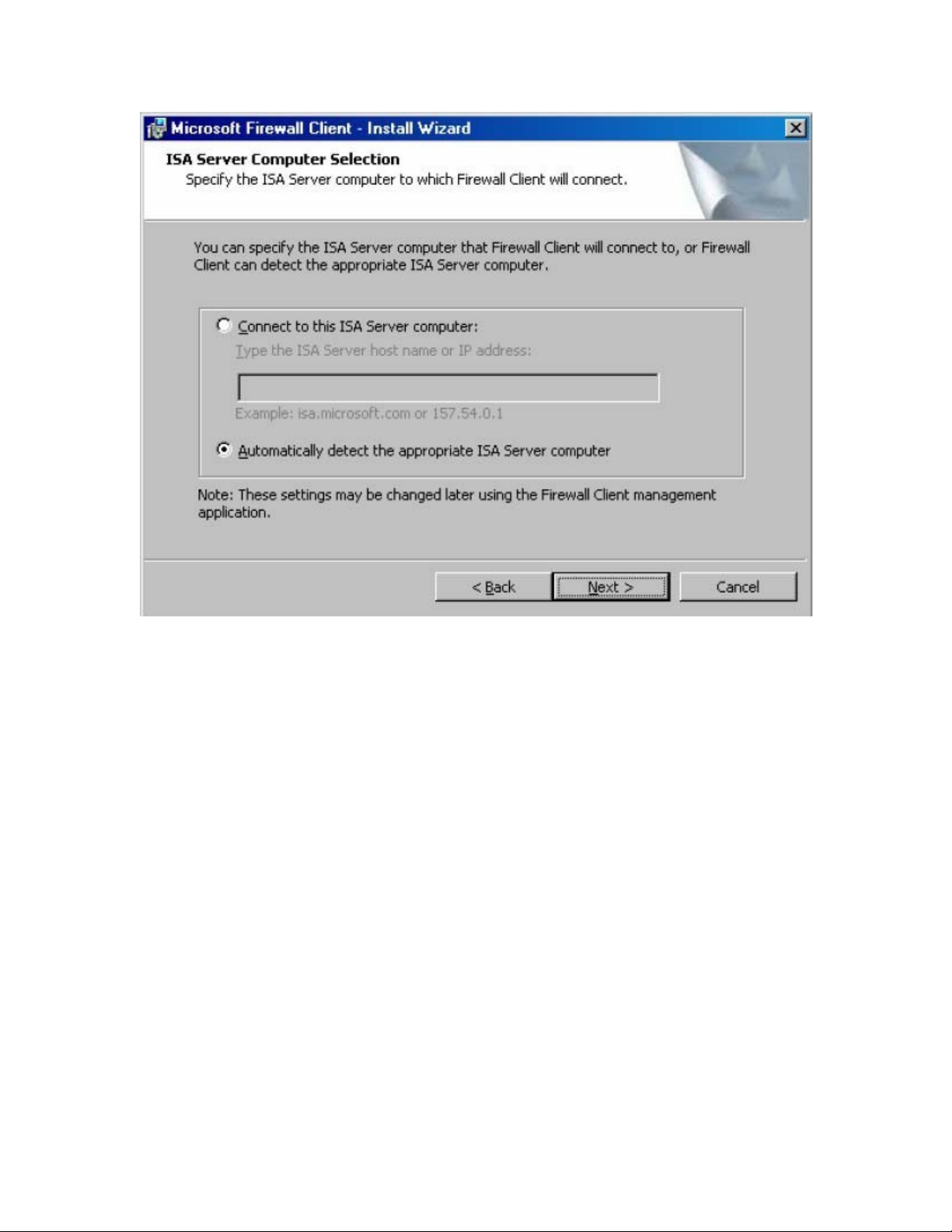

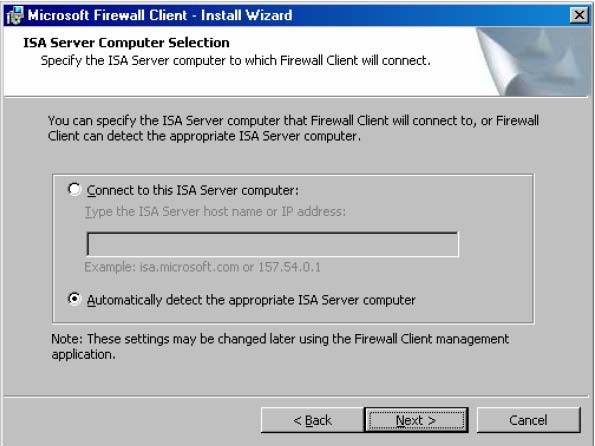

- Trên ISA Server Computer Selection page, chọn Automatically detect the appropriate ISA Server computer option. Chọn lựa này sẽ làm việc bởi vì bạn đã tạo wpad entry trong DNS. Nếu bạn chưa tạo một wpad entry, bạn có thể chọn Connect to this ISA Server computer option và điền vào tên hay IP address của ISA Server 2004 firewall trong text box. Click Next.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 42

- Click Install trên Ready to Install the Program page.

- Click Finish trên Install Wizard Completed page.

Bước kế tiếp cần cấu hình Firewall client hỗ trợ Internal network. Tiến hành các bước sau trên ISA Server 2004 firewall:

- Mở Microsoft Internet Security and Acceleration Server 2004 management Console, mở server name. mở tiếp Configuration node và click trên Networks node. Right click trên Internal Network và click Properties.

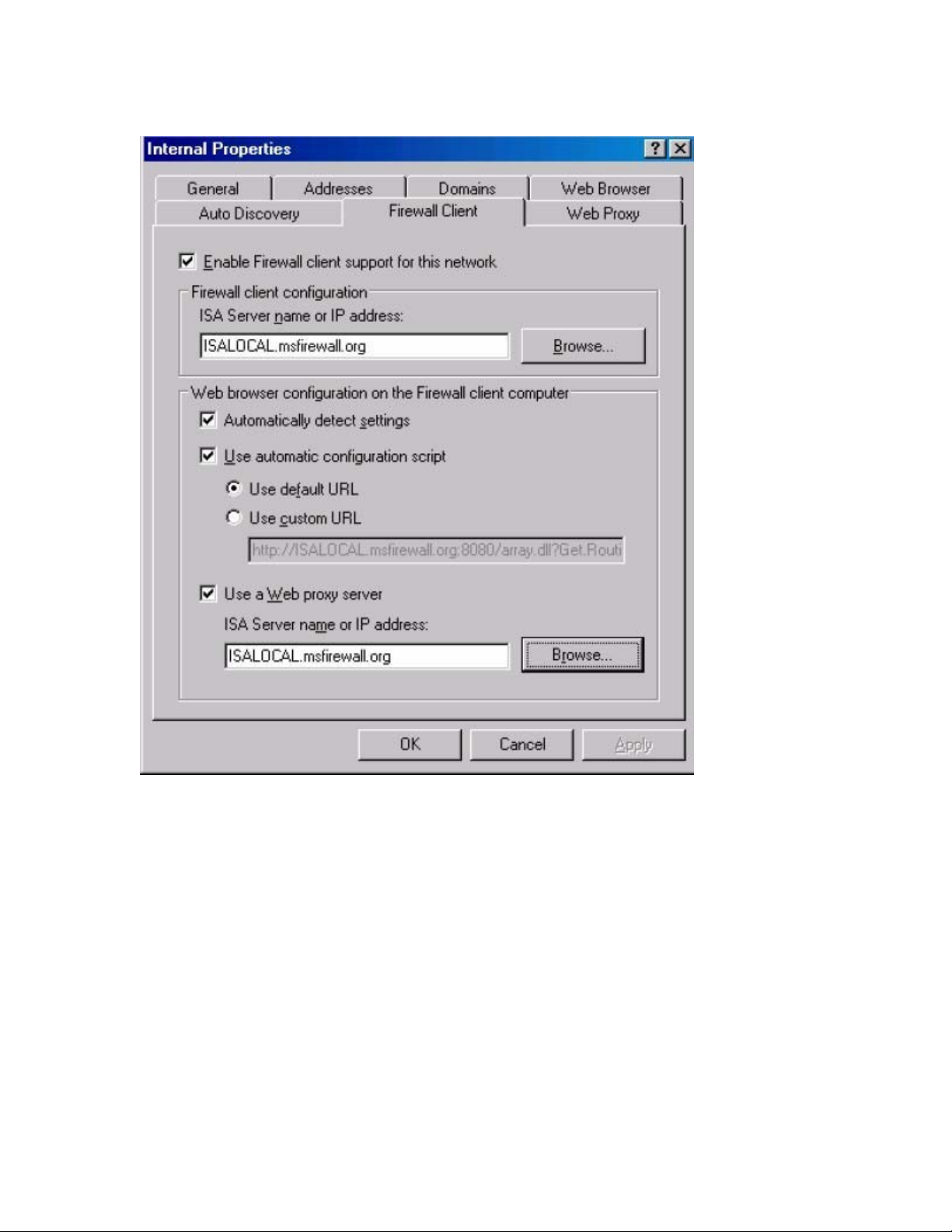

- Trong Internal Properties dialog box, click vào Firewall Client tab. Xác định là đã đánh dấu vào Enable Firewall client support for this network check box. Xác định là cũng đã đánh dấu vào Automatically detect settings và Use automatic configuration script check boxes trong khung Web browser configuration on the Firewall client computer. Đánh dáu tiếp vào Use a Web proxy server check box. Sử dụng tên đầy đủ của ISA Server 2004 firewall –FQDN trong ISA Server name or IP address text box. Trong vd này FQDN của ISA Server 2004 computer là ISALOCAL.msfirewall.org (tùy cách đặt tên isa server của bạn). Click Apply.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 43

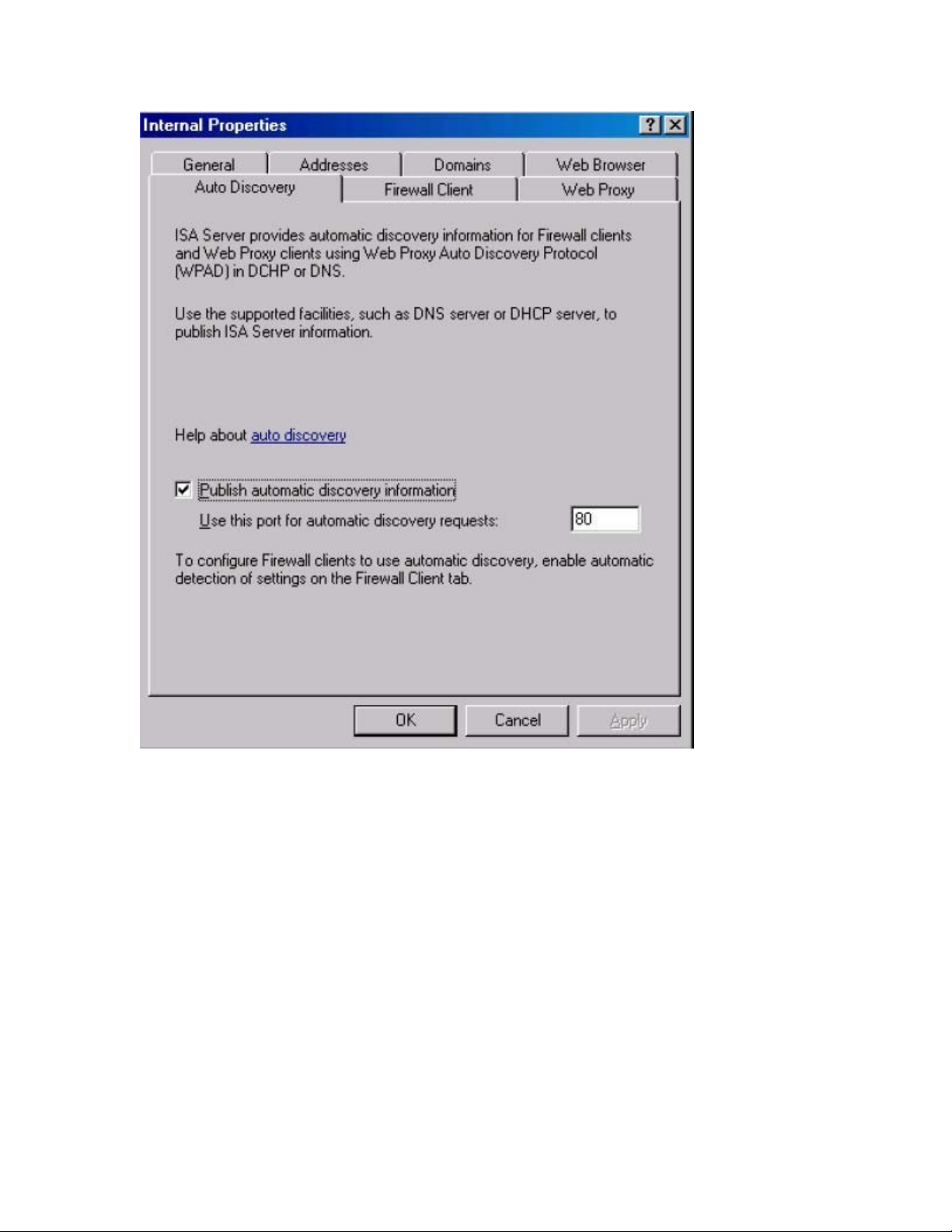

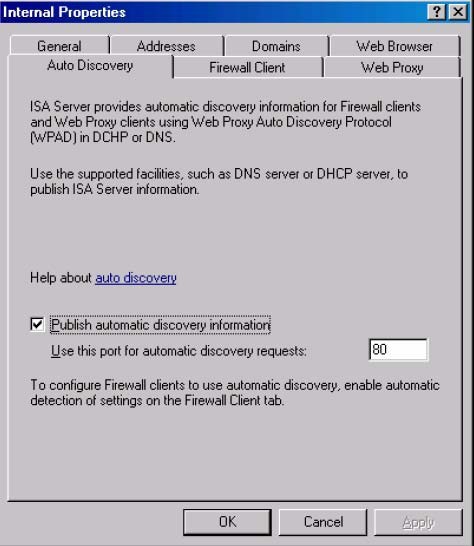

- Click vào Auto Discovery tab. Đánh dấu vào Publish automatic discovery information check box. Để port mặc định này, không thay đổi

80. Click Apply và OK.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 44

- Click Apply để lưu những thay đổi và cập nhật firewall policy.

- Click OK trong Apply New Configuration dialog box.

Bây giờ chúng ta có thể cấu hình Firewall client. Tiến hành các bước sau trên CLIENT.

- Tại CLIENT computer, double click biểu tượng Firewall client icon trên khay hệ thống.

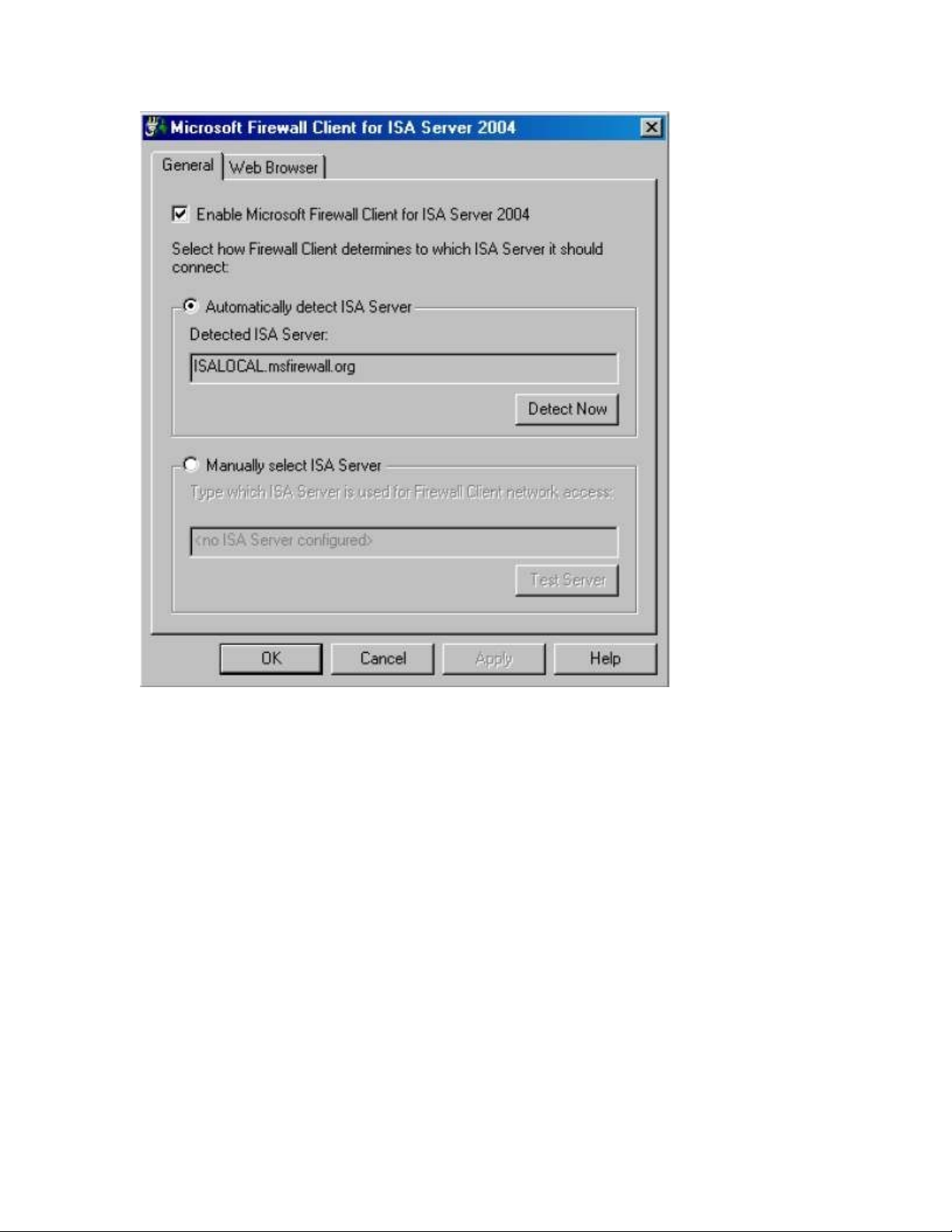

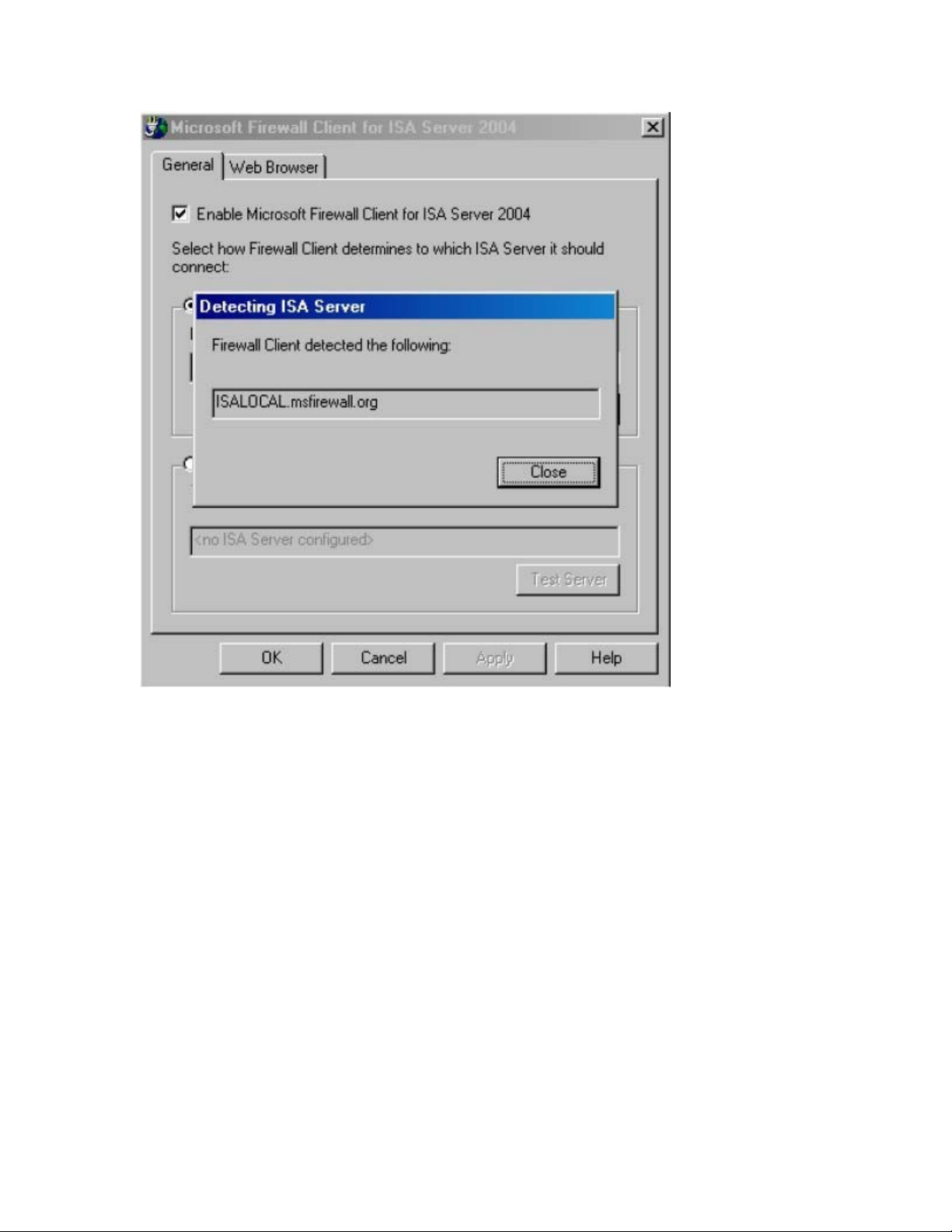

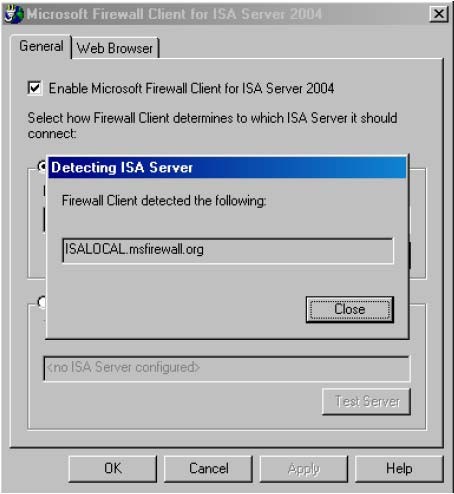

- Trong Microsoft Firewall Client for ISA Server 2004 dialog box, xác nhận rằng đã đánh dấu checkmark trong Enable Microsoft Firewall Client for ISA Server 2004 check box. Xác nhận tiếp đã chọn Automatically detect ISA Server

Nguyễn Xuân Bách – Khoa Kỹ Thuật 45

- Click Detect Now button. Tên của ISA Server 2004 firewall sẽ xuất hiện trong Detecting ISA Server dialog box khi Client tìm ISA Server 2004 firewall. Click Close.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 46

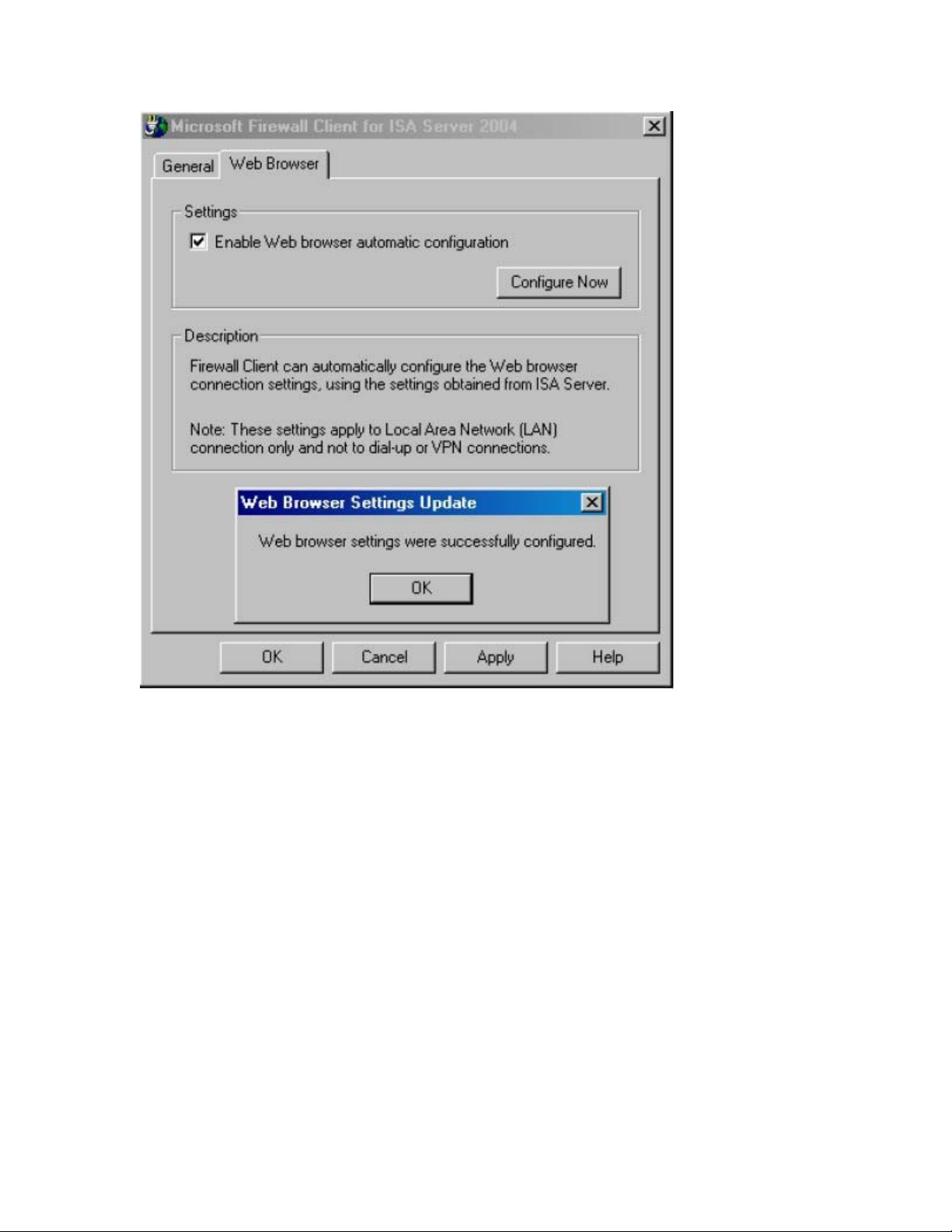

- Xác nhận rằng đã đánh dấu vào Enable Web browser automatic configuration checkbox và click Configure Now button. Cũng lưu ý rằng, dựa tên các xác lập mà chúng ta đã tạo trên ISA Server 2004 firewall, browser đã được cung cấp các thông số cấu hình tự động. Click OK trong Web Browser Settings Update dialog box.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 47

- Click Apply và sua đó click OK trong Microsoft Firewall Client for ISA Server 2004 dialog box. Giờ đây Máy đã được cấu hình như một Firewall client và có thể truy cập ra Internet dựa tên các quy tắc truy cập - Access Rules đã được xác lập trên ISA Server 2004 firewall.

Kết luận

Trong chương này, đã đề cấp đến các loại ISA Server 2004 client khác nhau và những tính năng riêng trên mỗi loại. Chúng ta cũng đã tiến hành cài đặt mỗi loại theo một số cách.

Nguyễn Xuân Bách – Khoa Kỹ Thuật 48

Tài liệu tham khảo

- Giáo trình ISA Server trên website www.nis.com.vn

- Phương pháp cấu hình và bảo mật trên windows server 2003 – Vũ Đình Cường - Nhà xuất bản giao thông vận tải – Năm 2007

- Triển khai Microsoft Firewall với ISA Server 2006 – Tô Thanh Hải/Phương Lan – Nhà xuất bản lao động xã hội – Năm 2010

- http://www.security365.org/downloads/demo/ISA2004.rar

- http://www.microsoft.com/isaserver/2006/beta.mspx.

Giáo viên Trưởng khoa/tổ bộ môn

Đ愃̀ k礃Ā Đ愃̀ k礃Ā

Nguyễn Xuân Bách Nguyễn Thanh Hải

Nguyễn Xuân Bách – Khoa Kỹ Thuật 49

MỤC LỤC

Bài 1: Triển khai cơ sở hạ tầng mạng với những dịch vụ cần thiết

- Giới thiệu về ISA Server 3

- Các tính năng trên ISA Server 4

- Ví dụ một mô hình xây dựng ISA 6

Bài 2: Cài Đặt Certificate Services

Bài 3: Cài đặt ISA Server trên Windows Server

- Cài đặt ISA Server 15

- Xem xét chính sách hệ thống (System Policy) 23

- Sao lưu (Backup) cấu hình mặc định sau khi cài đặt 25

Bài 4: Sao lưu và phục hồi cấu hình Firewall

- Sao lưu cấu hình Firewall 26

- Phục hồi cấu hình Firewall qua configuration from the file Backup 28

- Xuất chính sách Firewall 31

- Nhập chính sách Firewall 32

Bài 5: Cấu hình ISA Server SecureNat, Firewall và Web Proxy Clients

Nguyễn Xuân Bách – Khoa Kỹ Thuật 50