Preview text:

Câu hỏi LO1 tham khảo

Câu 1. Bạn hãy cho ví dụ về một trường hợp chuyển đổi sang nền kinh tế theo yêu cầu và chia sẻ. Giải

thích vai trò của công nghệ thông tin trong việc cải tiến quy trình nghiệp vụ hoặc tái cấu trúc quy trình

kinh doanh nhằm tạo ra lợi thế cạnh tranh. Trường hợp:

1. Cải tiến quy trình nghiệp vụ (BPI):

• Tự động hóa và tối ưu hóa: CNTT giúp giảm sai sót, tăng hiệu suất thông qua các hệ thống như ERP.

• Phân tích và ra quyết định: Các công cụ phân tích dữ liệu hỗ trợ cải thiện hiệu quả và tối ưu chi phí.

2. Tái cấu trúc quy trình kinh doanh (BPR):

• Loại bỏ bước không cần thiết: CNTT giúp tái cấu trúc, giảm thời gian xử lý từ vài ngày xuống

vài phút (như phê duyệt tín dụng).

• Tạo quy trình và mô hình mới: Phát triển các dịch vụ sáng tạo như Uber hoặc Airbnb.

3. Tạo lợi thế cạnh tranh:

• Giảm chi phí, tăng hiệu quả: Tối ưu hóa vận hành để cung cấp dịch vụ với giá cạnh tranh.

• Phản ứng nhanh: CNTT linh hoạt giúp doanh nghiệp thích nghi nhanh với thị trường.

• Cá nhân hóa dịch vụ: Sử dụng dữ liệu để cải thiện trải nghiệm khách hàng.

4. Ứng dụng thực tiễn:

• Uber: Kết nối tài xế và khách hàng qua ứng dụng, giảm chi phí vận hành.

• Airbnb: Tối ưu hóa tài nguyên nhờ nền tảng trực tuyến.

Câu hỏi LO2 tham khảo

So sánh mạng 4G và 5G. Mạng 4G và 5G mang lại lợi ích gì cho doanh nghiệp, cho ví dụ minh hoạ.

Tại sao mạng 5G không được dùng phổ biến. Trình bày năm cách chính mà các thiết bị có thể kết nối mạng không dây?

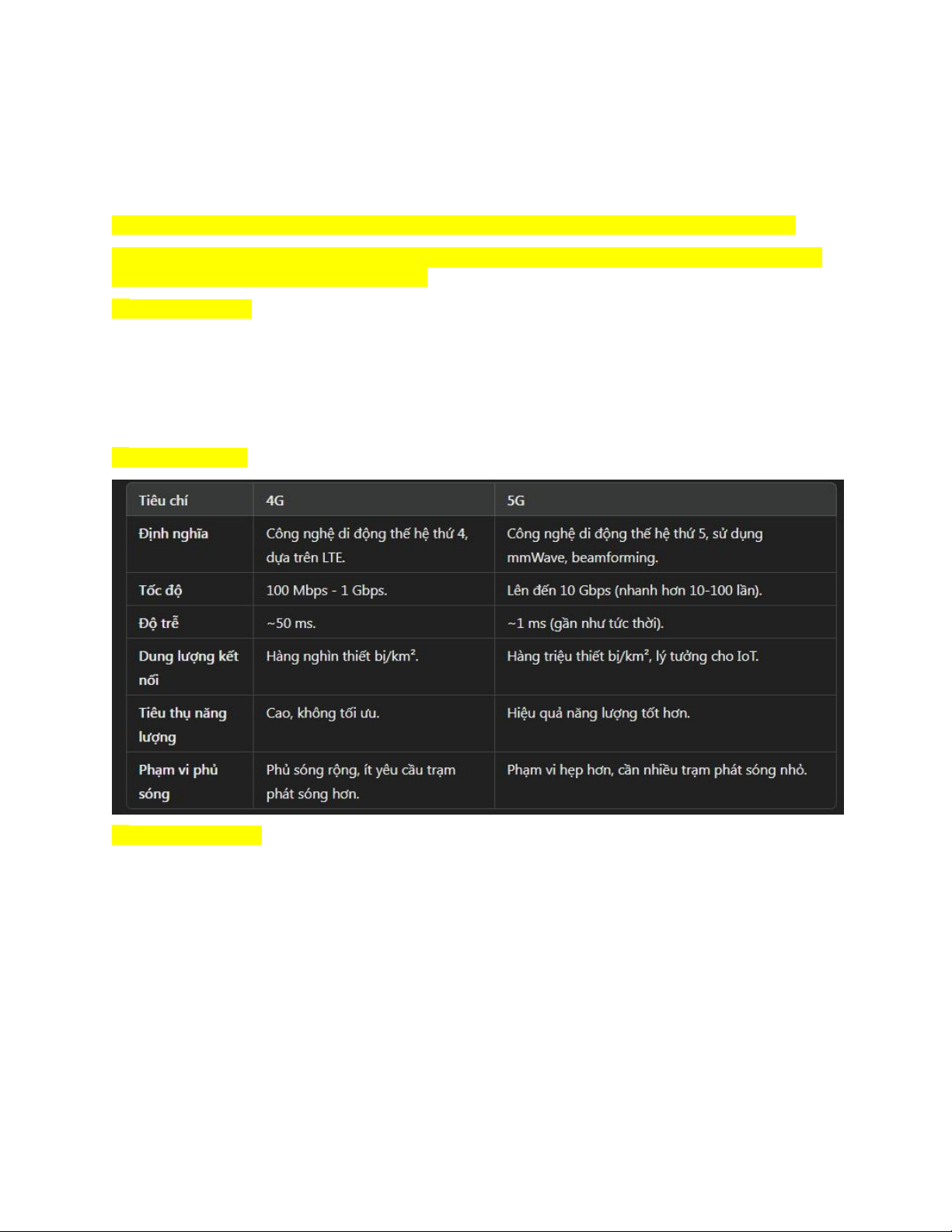

- So sánh mạng 4G và 5G (nêu điểm giống nhau và khác nhau qua định nghĩa, ưu và nhược điểm,...)

- Nêu các ứng dụng của mạng 4G và 5G đối với doanh nghiệp, các lợi ích mà doanh nghiệp có được khi

sử dụng mạng 4G và 5G. Cho ví dụ minh họa.

1. Điểm giống nhau

- Cả hai đều là mạng di động: Cung cấp kết nối không dây tốc độ cao cho thiết bị di động và IoT.

- Công nghệ IP: Dựa trên giao thức IP để truyền tải dữ liệu.

- Hỗ trợ ứng dụng hiện đại: Phục vụ nhu cầu truyền dữ liệu như video, hội nghị trực tuyến, thương mại điện tử. 2. Điểm khác nhau

3. Ưu và nhược điểm 4G: - Ưu điểm:

- Đã phổ biến, chi phí thấp hơn.

- Ổn định trong nhiều ứng dụng. - Nhược điểm: - Độ trễ cao hơn.

- Tốc độ giới hạn khi sử dụng đồng thời nhiều thiết bị. 5G: - Ưu điểm:

- Tốc độ cực nhanh, độ trễ thấp.

- Hỗ trợ IoT quy mô lớn. - Nhược điểm: - Chi phí đầu tư cao.

- Phạm vi phủ sóng hạn chế, đòi hỏi thiết bị hỗ trợ.

4. Lợi ích của 4G và 5G đối với doanh nghiệp

Ứng dụng của mạng 4G:

- Thương mại điện tử: Cung cấp trải nghiệm khách hàng mượt mà qua các ứng dụng di động.

- Giao tiếp từ xa: Hỗ trợ hội nghị trực tuyến với chất lượng video HD. - Ví dụ:

- Một công ty cung cấp dịch vụ vận tải sử dụng 4G để theo dõi GPS của xe trong thời gian thực.

Ứng dụng của mạng 5G:

- Nhà máy thông minh: Tối ưu hóa sản xuất với IoT và robot tự động.

- Thực tế ảo/Thực tế tăng cường (VR/AR): Hỗ trợ hội nghị ảo, đào tạo nhân viên.

- Giao dịch tài chính: Độ trễ thấp giúp giao dịch thời gian thực an toàn và chính xác. - Ví dụ:

- Một công ty ô tô sử dụng 5G để thử nghiệm xe tự lái và truyền dữ liệu cảm biến theo thời gian thực.

5. Tại sao mạng 5G chưa phổ biến?

1. Chi phí hạ tầng cao: Đầu tư trạm phát sóng và nâng cấp công nghệ đắt đỏ.

2. Phạm vi phủ sóng hạn chế: Cần nhiều trạm phát sóng nhỏ do sóng mmWave có tầm ngắn.

3. Thiếu thiết bị hỗ trợ: Nhiều thiết bị chưa tương thích với 5G.

4. Chi phí dịch vụ cao: Giá thiết bị và gói cước 5G thường đắt hơn.

5. Hạ tầng chưa đồng bộ: 5G chưa được triển khai đầy đủ ở nhiều quốc gia.

- Trình bày 5 cách kết nối mạng không dây: Wi-fi, WiMax, Long Term Evolution, WLAN, WWAN

• Wi-Fi kết nối máy tính và thiết bị thông minh với mạng thông qua một điểm truy cập duy nhất như bộ định tuyến.

o Điểm phát sóng (hotspot) Wi-Fi là điểm truy cập không dây cung cấp quyền truy cập

Internet cho các thiết bị di động như máy tính xách tay và điện thoại thông minh.

• WiMAX là cách kết nối không dây nhanh hơn nhiều và bao phủ khoảng cách lớn hơn nhiều so với

Wi-Fi. Phạm vi hoạt động của nó là 20–30 dặm tính từ trạm gốc và nó không cần đường ngắm rõ

ràng để hoạt động. MiWAX hoạt động ở tốc độ khoảng 70 Mbps. Điều này đặc biệt hữu ích ở các

vùng nông thôn nơi người dùng không có quyền truy cập Wi-Fi hoặc kết nối băng thông rộng cố

định. WiMAX dựa trên bộ tiêu chuẩn IEEE 802.16 mới hơn và thường được các nhà cung cấp

dịch vụ triển khai, trong khi Wi-Fi có thể dễ dàng được triển khai bởi từng người dùng cuối.

• Long Term Evolution (LTE) là công nghệ dựa trên Hệ thống Truyền thông Di động Toàn cầu

(GSM), cung cấp tốc độ tải xuống nhanh nhất và ổn định nhất và tuân thủ chặt chẽ nhất tiêu

chuẩn kỹ thuật của Liên Hợp Quốc dành cho mạng 4G. Phiên bản mới nhất và nhanh nhất của

LTE là phiên bản nâng cao tiến hóa dài hạn (LTE-A).

o LTE-A là phiên bản của công nghệ di động LTE tuân thủ chặt chẽ hơn tiêu chuẩn mạng không dây IEEE 802.11ac.

• WLAN - Mạng LAN không dây sử dụng sóng vô tuyến tần số cao để liên lạc giữa các máy tính,

thiết bị hoặc các nút khác trên mạng trong một tòa nhà.

• WWAN - Phạm vi của WWAN phụ thuộc vào phương tiện truyền dẫn và thế hệ không dây, điều

này xác định dịch vụ nào khả dụng.

Câu hỏi 2: IOT là gì? Hiện nay điều gì đang thúc đẩy sự phát triển của IoT? Mối quan tâm chính của

các tổ chức doanh nghiệp về IOT là gì? IOT tác động đến cách bạn sống và làm việc ở hiện tại và

tương lai như thế nào? Cho ví dụ minh hoạ.

- Trình bày về IOT, các nguyên nhân thúc đẩy sự phát triển của IOT?

- Khái niệm: Internet of Things (IoT) là mạng lưới các đối tượng vật lý hoặc “đồ vật” được nhúng với

thiết bị điện tử, phần mềm, cảm biến và kết nối mạng, cho phép các đối tượng này thu thập và trao đổi dữ liệu.

- Nguyên nhân thúc đẩy sự phát triển IOT.

• Sự phát triển chuẩn IPv6

• Mạng 5G được giới thiệu

• Internet băng thông rộng phát triển rộng rãi hơn

• Chi phí kết nối thấp hơn

• Sự phổ biến áp đảo của điện thoại thông minh

• Sự phát triển nhiều thiết bị thông minh hơn với khả năng kết nối Wi-Fi

• Sự phát triển của các cảm biến nhúng

- Mô tả các mối quan tâm chủ yếu của các doanh nghiệp về IOT?

Bảo mật và quyền riêng tư: Kết nối nhiều thiết bị làm tăng nguy cơ tấn công mạng, rò rỉ dữ liệu.

Chi phí đầu tư: Mặc dù phần cứng ngày càng rẻ, nhưng việc triển khai, bảo trì và tích hợp IoT vẫn đòi hỏi ngân sách lớn.

Khả năng tương thích: Các thiết bị IoT từ nhiều nhà cung cấp có thể không đồng bộ hoặc khó tích hợp vào hệ thống hiện có.

Độ tin cậy: Các doanh nghiệp lo ngại về việc thiết bị IoT có thể không hoạt động ổn định hoặc bị lỗi.

Quản lý dữ liệu: Lượng dữ liệu lớn từ IoT yêu cầu hệ thống xử lý mạnh mẽ và các chính sách quản trị dữ liệu hiệu quả.

- Các tác động của IOT đến cách sống và làm việc, cho ví dụ minh họa. 1. Hiện tại:

1. Trong cuộc sống:

o Nhà thông minh: Các thiết bị như loa thông minh, máy điều hòa tự động, và camera an

ninh giúp tối ưu hóa thời gian và cải thiện sự an toàn.

o Ứng dụng sức khỏe: Đồng hồ thông minh theo dõi nhịp tim, giấc ngủ, và nhắc nhở vận động.

Ví dụ: Bạn có thể bật đèn hoặc điều chỉnh nhiệt độ trong nhà từ xa qua điện thoại. 2. Trong công việc:

o Quản lý sản xuất: Cảm biến IoT giúp giám sát dây chuyền sản xuất, dự đoán lỗi và tăng hiệu quả.

o Logistics: Hệ thống IoT theo dõi vị trí và tình trạng hàng hóa trong thời gian thực.

Ví dụ: Một công ty vận tải sử dụng IoT để đảm bảo hàng hóa được giữ ở nhiệt độ phù hợp trong suốt quá trình vận chuyển. 2. Tương lai:

1. Trong cuộc sống:

o Xe tự lái: IoT sẽ kết nối xe cộ với hệ thống giao thông thông minh, giảm tai nạn và tăng hiệu quả di chuyển.

o Chăm sóc sức khỏe cá nhân hóa: Các thiết bị đeo thông minh sẽ dự đoán bệnh tật dựa

trên dữ liệu thu thập được.

Ví dụ: Bác sĩ có thể theo dõi từ xa tình trạng sức khỏe của bệnh nhân mãn tính và đưa ra hướng dẫn kịp thời. 2. Trong công việc:

o Tự động hóa doanh nghiệp: IoT kết hợp với trí tuệ nhân tạo (AI) sẽ tự động hóa hầu hết

các quy trình, từ quản lý kho hàng đến phân tích dữ liệu khách hàng.

o Lao động từ xa hiệu quả hơn: IoT sẽ cung cấp các công cụ hỗ trợ công việc từ xa, giảm nhu cầu di chuyển.

Ví dụ: Một nhà máy sử dụng robot IoT điều khiển từ xa để duy trì sản xuất ngay cả khi công nhân không có mặt tại chỗ.

Câu hỏi 3: Hãy cho biết các công nghệ mạng di động phổ biến hiện nay? Trình bày chi tiết cho các

công nghệ này? Cho ví dụ minh họa một trong các công nghệ đó. -

Trình bày về công nghệ mạng di động là gì? -

Mô tả vắn tắt 03 công nghệ phổ biến

1. Công nghệ mạng di động là hệ thống truyền thông không dây cho phép các thiết bị như điện thoại di

động, máy tính bảng và IoT kết nối internet hoặc gọi điện thông qua trạm phát sóng di động. Các công

nghệ này phát triển qua các thế hệ (G), từ 1G đến 5G, với mỗi thế hệ cải tiến về tốc độ, độ trễ và khả năng kết nối.

2. Các công nghệ mạng di động phổ biến hiện nay 4G LTE (Long Term Evolution) • Đặc điểm:

o Hỗ trợ tốc độ tải xuống lên đến 1 Gbps.

o Độ trễ thấp hơn so với 3G (~50 ms).

o Sử dụng công nghệ OFDM (Orthogonal Frequency-Division Multiplexing) để tăng hiệu suất và ổn định. • Ứng dụng:

o Xem video HD, hội nghị trực tuyến, thương mại điện tử. • Ví dụ:

o Một công ty vận tải sử dụng 4G để theo dõi vị trí xe và quản lý dữ liệu giao thông thời gian thực. 5G • Đặc điểm:

o Tốc độ vượt trội, đạt đến 10 Gbps.

o Độ trễ cực thấp (~1 ms), hỗ trợ ứng dụng thời gian thực như xe tự hành, phẫu thuật từ xa.

o Hỗ trợ kết nối hàng triệu thiết bị trên mỗi km², lý tưởng cho IoT. • Ứng dụng:

o Thành phố thông minh, robot tự động, giao dịch tài chính thời gian thực. • Ví dụ:

o Một nhà máy thông minh sử dụng 5G để kết nối cảm biến và robot, tối ưu hóa sản xuất. 3G • Đặc điểm:

o Tốc độ tải xuống từ 384 Kbps đến 2 Mbps.

o Hỗ trợ cuộc gọi video và truy cập internet cơ bản. • Ứng dụng:

o Phổ biến ở các khu vực vùng sâu, vùng xa nơi 4G/5G chưa phủ sóng. • Ví dụ:

o Ở vùng nông thôn, dịch vụ 3G hỗ trợ kết nối internet để người dân truy cập mạng xã hội và thông tin thời tiết.

3. Ví dụ minh họa thực tế

Công nghệ 5G trong giao thông thông minh • Ứng dụng:

o Trong hệ thống xe tự hành, 5G giúp truyền dữ liệu thời gian thực giữa các xe và hệ thống quản lý giao thông. • Ví dụ:

o Thành phố Singapore sử dụng 5G để quản lý xe buýt tự động, giúp giảm ùn tắc và tối ưu hóa lộ trình xe chạy. Chương 5

Câu hỏi 1: Hãy trình bày sự hiểu biết của anh/chị về bốn mối quan tâm chính về quyền riêng tư dữ liệu? Hướng dẫn:

- Nêu được các mối quan tâm và diễn giải.

- Cho ví dụ minh họa

1. Cách dữ liệu được chia sẻ với bên thứ ba Định nghĩa:

Dữ liệu được chia sẻ với bên thứ ba là quá trình tổ chức hoặc cá nhân cung cấp dữ liệu cho một bên khác

không trực tiếp liên quan đến việc thu thập ban đầu. Quá trình này phải tuân theo các điều kiện về quyền

riêng tư, bảo mật và pháp lý để đảm bảo dữ liệu được sử dụng đúng mục đích. Ví dụ:

• Các doanh nghiệp chia sẻ dữ liệu khách hàng cho đối tác quảng cáo để hiển thị quảng cáo phù hợp.

• Các ứng dụng sức khỏe chia sẻ dữ liệu với các cơ quan y tế để nghiên cứu.

2. Cách dữ liệu được thu thập và lưu trữ Định nghĩa:

• Thu thập dữ liệu: Là quá trình ghi nhận và lưu lại thông tin từ các nguồn khác nhau như người

dùng, thiết bị, hệ thống hoặc môi trường.

• Lưu trữ dữ liệu: Là quá trình bảo quản dữ liệu trên các phương tiện lưu trữ như máy chủ, hệ

thống đám mây, hoặc cơ sở dữ liệu để phục vụ cho mục đích sử dụng trong tương lai. Ví dụ:

• Thu thập: Website ghi nhận thông tin người dùng khi điền biểu mẫu đăng ký.

• Lưu trữ: Dữ liệu này được lưu trên máy chủ hoặc dịch vụ lưu trữ đám mây như Google Drive.

3. Dữ liệu được sử dụng như thế nào Định nghĩa:

Sử dụng dữ liệu là quá trình khai thác và phân tích thông tin đã thu thập nhằm đạt được mục đích cụ thể

như ra quyết định, cải tiến dịch vụ, cá nhân hóa trải nghiệm hoặc phát triển chiến lược kinh doanh. Ví dụ:

• Dữ liệu bán hàng được sử dụng để phân tích xu hướng mua sắm của khách hàng.

• Dữ liệu hoạt động của người dùng giúp các ứng dụng đề xuất nội dung phù hợp.

4. Dữ liệu được quản lý như thế nào Định nghĩa:

Quản lý dữ liệu là việc lập kế hoạch, tổ chức, kiểm soát và giám sát toàn bộ vòng đời của dữ liệu. Điều

này bao gồm các hoạt động lưu trữ, bảo mật, phân quyền truy cập và bảo đảm tính toàn vẹn của dữ liệu. Ví dụ:

• Dữ liệu trong doanh nghiệp được quản lý thông qua hệ thống bảo mật với các quyền truy cập

khác nhau cho từng bộ phận.

• Các quy định như GDPR hoặc Luật An toàn thông tin đảm bảo dữ liệu được quản lý đúng tiêu chuẩn.

Câu hỏi 2: Hiện tượng người dùng lo ngại về quyền riêng tư dữ liệu nhưng hành vi của họ lại trái

ngược với những lo ngại này đang xảy ra phổ biến. Hãy trình bày hiểu biết của anh chị về vấn đề

này và nêu cách giải quyết vấn đề. * Hướng dẫn:

- Trình bày, diễn giải được hiện tượng.

- Hiện tượng người dùng lo ngại về quyền riêng tư dữ liệu nhưng hành vi của họ lại trái ngược với những

lo ngại gọi là nghịch lý về quyền riêng tư .Là sự mất kết nối giữa mức độ quan trọng của mọi người đối

với quyền riêng tư trực tuyến của họ và cách họ thực sự hành xử trong cuộc sống thực.

• Sự không nhất quán giữa nhu cầu cạnh tranh về sử dụng CNTT và hiện diện trực tuyến trong khi

vẫn bảo vệ khỏi các mối đe dọa tiềm ẩn đối với an toàn và quyền riêng tư cá nhân do lạm dụng

thông tin cá nhân được gọi là nghịch lý về quyền riêng tư.

• Nghịch lý về quyền riêng tư xảy ra khi người dùng mạng xã hội và người tiêu dùng trực tuyến lo

ngại về quyền riêng tư nhưng hành vi của họ lại trái ngược với những lo ngại này ở mức độ cực độ.

- Cho ví dụ minh họa.

Ví dụ trong chuyển đổi số

• Người dùng lo ngại dữ liệu cá nhân bị lạm dụng nhưng vẫn:

o Chấp nhận điều khoản sử dụng mà không đọc kỹ khi tải ứng dụng.

o Cung cấp thông tin cá nhân để tham gia các chương trình khuyến mãi hoặc dịch vụ miễn phí.

o Cho phép truy cập vào vị trí, danh bạ, và dữ liệu cá nhân khi sử dụng ứng dụng.

Ví dụ Ứng dụng mạng xã hội

• Lo ngại: Người dùng lo sợ rằng thông tin cá nhân của mình sẽ bị thu thập và sử dụng trái phép.

• Hành vi trái ngược: Mặc dù có lo ngại về quyền riêng tư, người dùng vẫn đăng tải thông tin cá

nhân (ảnh, vị trí, thói quen) lên mạng xã hội như Facebook, Instagram, Twitter, vì muốn chia sẻ

với bạn bè, gia đình hoặc chỉ để tìm kiếm sự công nhận từ cộng đồng.

• Ví dụ: Người dùng biết rằng thông tin của họ có thể bị các công ty quảng cáo sử dụng, nhưng vẫn

tiếp tục chia sẻ các bài viết, trạng thái, hình ảnh trên mạng xã hội vì lợi ích mà chúng mang lại.

Ví dụ Các nền tảng mua sắm trực tuyến

• Lo ngại: Người dùng lo sợ rằng các nền tảng mua sắm trực tuyến sẽ thu thập quá nhiều dữ liệu về

sở thích mua sắm, hành vi tiêu dùng và chia sẻ chúng với các bên thứ ba.

• Hành vi trái ngược: Người dùng vẫn tiếp tục mua sắm trên các nền tảng này, đồng ý chia sẻ

thông tin cá nhân (địa chỉ, thông tin thanh toán) để nhận được ưu đãi, giảm giá hoặc giao hàng miễn phí.

• Ví dụ: Mặc dù người dùng biết rằng Amazon hoặc các nền tảng mua sắm khác có thể theo dõi và

phân tích thói quen mua sắm của mình, họ vẫn tiếp tục mua hàng vì sự tiện lợi và các ưu đãi mà nền tảng mang lại.

- Nêu quan điểm của bản thân.

Tăng cường nhận thức người dùng: Cung cấp thông tin rõ ràng về việc thu thập và sử dụng dữ liệu cá

nhân, giúp người dùng hiểu rõ lợi ích và rủi ro.

Cung cấp quyền kiểm soát cho người dùng: Cho phép người dùng dễ dàng quản lý quyền riêng tư, như

tắt theo dõi quảng cáo hoặc xóa dữ liệu cá nhân khi cần thiết.

Tuân thủ chính sách bảo mật: Áp dụng các quy định bảo vệ quyền riêng tư (như GDPR), yêu cầu minh

bạch trong việc thu thập và chia sẻ dữ liệu.

Khuyến khích sử dụng công nghệ bảo mật: Sử dụng mã hóa, VPN, và các công cụ bảo mật để bảo vệ

dữ liệu người dùng khỏi bị lộ.

Cải tiến trải nghiệm người dùng: Cung cấp các tùy chọn bảo mật đơn giản và dễ sử dụng mà không ảnh

hưởng đến trải nghiệm người dùng.

Xây dựng niềm tin với người dùng: Tạo môi trường bảo mật và minh bạch, giúp người dùng tin tưởng

hơn khi chia sẻ dữ liệu.

Câu hỏi 3: Hãy cho biết các mục tiêu tấn công mạng phổ biến và nguy hiểm nhất hiện nay là gì?

Trình bày vắn tắt các mục tiêu tấn công mạng này? Hướng dẫn: -

Trình bày về 07 loại mục tiêu tấn công mạng (Mật khẩu yếu, Cơ sở hạ tầng,…)? -

Trình bày những ý chính của các mục tiêu tấn công này như cách thức, phân loại,…

1. Mật khẩu yếu (Weak passwords)

• Cách thức tấn công: Tấn công brute force, dictionary, và phishing để đoán mật khẩu.

• Phân loại: Mật khẩu ngắn, dễ đoán, không kết hợp chữ hoa, chữ thường, số và ký tự đặc biệt.

• Nguyên nhân gây ra lỗ hổng bảo mật: Người dùng sử dụng mật khẩu dễ đoán, thiếu xác thực đa yếu tố (MFA).

• Hệ quả và tác động: Có thể dẫn đến mất tài khoản, rò rỉ thông tin cá nhân hoặc tài chính, gây

thiệt hại lớn cho người dùng.

2. Cơ sở hạ tầng quan trọng (Critical infrastructure)

• Cách thức tấn công: Tấn công DDoS, xâm nhập hệ thống SCADA hoặc ICS, lây lan malware hoặc ransomware.

• Phân loại: Cơ sở hạ tầng giao thông, năng lượng, tài chính, y tế, và các dịch vụ quan trọng khác.

• Nguyên nhân gây ra lỗ hổng bảo mật: Thiếu bảo mật, lỗi cấu hình hệ thống, thiếu cập nhật phần mềm bảo mật.

• Hệ quả và tác động: Gián đoạn dịch vụ quan trọng, gây thiệt hại tài chính và ảnh hưởng đến

cuộc sống hàng ngày của người dân.

3. Trộm cắp tài sản trí tuệ (Theft of Intellectual Property)

• Cách thức tấn công: Xâm nhập hệ thống qua phishing, malware, hoặc social engineering để

lấy cắp tài sản trí tuệ.

• Phân loại: Trộm cắp bản quyền phần mềm, sáng chế, bí mật công nghệ.

• Nguyên nhân gây ra lỗ hổng bảo mật: Thiếu bảo vệ tài sản trí tuệ, thiếu mã hóa hoặc kiểm soát quyền truy cập.

• Hệ quả và tác động: Thiệt hại lớn cho doanh nghiệp, mất lợi thế cạnh tranh, giảm uy tín, có thể dẫn đến kiện tụng.

4. Trộm cắp danh tính (Identity theft)

• Cách thức tấn công: Phishing, vishing, smishing, và tấn công dữ liệu để lấy thông tin cá nhân.

• Phân loại: Trộm cắp thông tin cá nhân, số chứng minh nhân dân, tài khoản ngân hàng, thẻ tín dụng.

• Nguyên nhân gây ra lỗ hổng bảo mật: Thiếu kiểm soát thông tin cá nhân, giao dịch không có xác thực bảo mật.

• Hệ quả và tác động: Mất tài chính, hủy hoại uy tín cá nhân, có thể gây tổn thất nghiêm trọng về tài chính.

5. Bóng tối CNTT (Shadow IT)

• Cách thức tấn công: Sử dụng ứng dụng đám mây không kiểm soát hoặc thiết bị cá nhân không được bảo mật.

• Phân loại: Ứng dụng đám mây, tài khoản không phê duyệt, thiết bị cá nhân không được kiểm soát.

• Nguyên nhân gây ra lỗ hổng bảo mật: Thiếu giám sát và kiểm soát bảo mật từ tổ chức.

• Hệ quả và tác động: Làm tăng nguy cơ xâm nhập vào hệ thống, mất kiểm soát dữ liệu và tăng chi phí bảo mật.

6. Mang theo thiết bị của riêng bạn (Bring-Your-Own-Device - BYOD)

• Cách thức tấn công: Các thiết bị cá nhân không bảo mật có thể bị malware, ransomware tấn

công khi kết nối vào hệ thống.

• Phân loại: Thiết bị di động, máy tính cá nhân, USB hoặc các thiết bị không kiểm soát.

• Nguyên nhân gây ra lỗ hổng bảo mật: Thiết bị cá nhân thiếu phần mềm bảo mật, không được quản lý chặt chẽ.

• Hệ quả và tác động: Tăng khả năng bị tấn công, rò rỉ dữ liệu và gây nguy hiểm cho an ninh mạng.

7. Truyền thông xã hội (Social media)

• Cách thức tấn công: Social engineering qua các nền tảng như Facebook, LinkedIn, sử dụng

fake profiles để tấn công hoặc lừa đảo.

• Phân loại: Tấn công qua phishing, lừa đảo tài chính, mất dữ liệu khi chia sẻ thông tin cá nhân.

• Nguyên nhân gây ra lỗ hổng bảo mật: Thiếu bảo mật trên các nền tảng mạng xã hội, người

dùng không cẩn thận trong việc chia sẻ thông tin.

• Hệ quả và tác động: Mất dữ liệu cá nhân, lừa đảo tài chính, tổn hại danh tiếng cá nhân hoặc doanh nghiệp.

Câu hỏi 4: Trình bày hiểu biết của bạn về trojan là gì và giải thích tại sao nó nguy hiểm? Hướng dẫn:

Cách hoạt động, gây hại, lây lan.

Trojan là phần mềm độc hại được giấu trong một ứng dụng hoặc tệp tin hợp pháp, khiến người dùng cài

đặt mà không nhận ra nguy hiểm. Khi được cài vào hệ thống, Trojan sẽ kích hoạt và thực hiện các hành

động gây hại, như ăn cắp thông tin cá nhân, hoặc mở cửa hậu cho các cuộc tấn công sau. Cách hoạt động:

• Ẩn mình: Trojan được đóng gói trong các tệp tin hoặc phần mềm có vẻ hợp pháp, như các ứng

dụng miễn phí, tệp đính kèm email, hoặc phần mềm tải xuống từ các trang web không đáng tin cậy.

• Hoạt động ngầm: Sau khi cài đặt, Trojan hoạt động ngầm, không dễ nhận thấy bởi người dùng.

Nó có thể lấy cắp thông tin nhạy cảm, ghi lại bàn phím, hoặc cài đặt phần mềm độc hại khác.

• Cửa hậu: Một số Trojan tạo lỗ hổng bảo mật (backdoor), cho phép hacker truy cập vào hệ thống

từ xa, gây nguy hiểm cho dữ liệu và hệ thống. Gây hại:

• Ăn cắp thông tin cá nhân: Trojan có thể đánh cắp mật khẩu, thông tin tài chính (thẻ tín dụng, tài

khoản ngân hàng), hoặc các dữ liệu đăng nhập vào các tài khoản trực tuyến.

• Cài đặt phần mềm độc hại khác: Nó có thể cài các phần mềm như ransomware, keylogger, hoặc

các virus khác để gia tăng mức độ tấn công.

• Thiệt hại tài chính: Việc mất thông tin tài chính hoặc giao dịch mà không có sự đồng ý của

người dùng có thể dẫn đến thiệt hại tài chính nghiêm trọng.

• Giảm hiệu suất hệ thống: Trojan chiếm dụng tài nguyên hệ thống, làm chậm hiệu suất hoặc làm

cho hệ thống hoạt động không ổn định. Cách lây lan:

• Qua email: Trojan thường được gắn vào các tệp đính kèm trong email, giả vờ là tài liệu quan trọng hoặc thông báo.

• Phần mềm tải xuống: Người dùng tải phần mềm từ các nguồn không đáng tin cậy có thể vô tình cài Trojan.

• Qua mạng xã hội và tin nhắn: Trojan cũng có thể lây qua các liên kết độc hại được gửi qua

mạng xã hội hoặc tin nhắn.

Nguy hiểm của Trojan:

• Khó phát hiện: Vì Trojan giấu mình trong các ứng dụng hợp pháp, người dùng khó nhận ra sự

hiện diện của nó trong hệ thống.

• Mở lỗ hổng bảo mật: Nó có thể tạo ra cửa hậu, giúp hacker dễ dàng tấn công hệ thống sau này mà không bị phát hiện.

• Thiệt hại lâu dài: Một khi đã xâm nhập thành công vào hệ thống, Trojan có thể gây thiệt hại lâu

dài cho người dùng và tổ chức, ảnh hưởng đến tài chính, danh tiếng và dữ liệu.

Biện pháp bảo vệ:

• Cập nhật phần mềm thường xuyên: Đảm bảo hệ thống luôn được cập nhật với các bản vá bảo

mật mới nhất để ngăn Trojan lợi dụng các lỗ hổng.

• Sử dụng phần mềm diệt virus: Cài đặt và thường xuyên quét hệ thống bằng phần mềm diệt

virus để phát hiện và loại bỏ Trojan.

• Cẩn thận khi mở tệp đính kèm và tải phần mềm: Không mở tệp đính kèm email từ nguồn

không rõ ràng và chỉ tải phần mềm từ các trang web đáng tin cậy.

• Sử dụng tường lửa và mã hóa: Kích hoạt tường lửa để ngăn chặn truy cập trái phép và mã hóa

dữ liệu để bảo vệ thông tin cá nhân.

Câu hỏi 5: Những rủi ro do giả mạo dữ liệu là gì? Hướng dẫn: -

Tầm quan trọng của dữ liệu -

Ảnh hưởng của dữ liệu trong xây dựng các mô hình dự đoán ra quyết định….

Rủi ro do giả mạo dữ liệu là mối nguy khi dữ liệu bị thay đổi hoặc thao túng, ảnh hưởng đến quyết định

và hoạt động quan trọng của tổ chức.

Tầm quan trọng của dữ liệu:

• Ra quyết định chiến lược: Dữ liệu giúp doanh nghiệp đưa ra quyết định đúng đắn về sản phẩm,

tài chính, và chiến lược. Giả mạo dữ liệu có thể dẫn đến quyết định sai lầm.

• Phân tích và dự báo: Dữ liệu chính xác giúp dự báo xu hướng và đưa ra quyết định đúng đắn.

Giả mạo làm giảm độ chính xác của các mô hình dự báo, gây sai lệch kết quả.

• Bảo mật thông tin: Dữ liệu cũng liên quan đến bảo mật thông tin cá nhân. Giả mạo có thể làm lộ

thông tin nhạy cảm, gây thiệt hại tài chính và uy tín.

Ảnh hưởng của giả mạo dữ liệu:

• Giảm độ chính xác mô hình: Dữ liệu sai lệch sẽ dẫn đến dự đoán và quyết định sai, đặc biệt

trong các mô hình học máy và phân tích.

• Ảnh hưởng đến ra quyết định kinh doanh: Các quyết định về sản phẩm, chiến lược marketing

sẽ sai lầm nếu dữ liệu bị giả mạo, gây tổn thất tài chính.

• Mất uy tín: Phát hiện giả mạo dữ liệu sẽ làm giảm sự tin tưởng của khách hàng, đối tác và ảnh

hưởng đến hình ảnh của tổ chức. Giải pháp:

• Kiểm soát và bảo vệ dữ liệu: Áp dụng các biện pháp bảo mật như mã hóa và xác thực để ngăn ngừa giả mạo.

• Xác thực dữ liệu: Kiểm tra và xác nhận dữ liệu trước khi sử dụng để đảm bảo tính chính xác.

• Giám sát định kỳ: Thực hiện giám sát và audit thường xuyên để phát hiện sớm dấu hiệu giả mạo. Chương 7:

Câu hỏi 5 Trình bày cách thức hoạt động của một bộ máy tìm kiếm (search engine) mà bạn biết và

cho biết cách các doanh nghiệp sử dụng nó để đạt lợi thế cạnh tranh. Hướng dẫn:

- Mô tả cách thức hoạt động của công cụ tìm kiếm.

- Xác định các cách mà doanh nghiệp đạt được lợi thế cạnh tranh bằng cách sử dụng công nghệ tìm kiếm hiệu quả.

1. Mô-đun điều khiển trình thu thập thông tin • Chức năng:

o Chỉ định URL của các trang web cho trình thu thập thông tin (spider) để tải về và lưu trữ.

o Quét các trang để tìm liên kết, sau đó chuyển các liên kết này về mô-đun điều khiển để

lên kế hoạch thu thập trong tương lai.

2. Mô-đun chỉ mục • Chức năng:

o Trích xuất từ khóa từ các trang web và ghi lại URL nơi chúng xuất hiện.

o Tạo chỉ mục đảo ngược để tìm kiếm các trang chứa từ khóa nhanh chóng và hiệu quả.

3. Mô-đun phân tích bộ sưu tập • Chức năng:

o Tạo các chỉ mục tiện ích hỗ trợ quá trình tìm kiếm.

o Các chỉ mục này chứa thông tin như:

▪ Số lượng trang trong một trang web.

▪ Vị trí địa lý của trang web.

▪ Số lượng hình ảnh hoặc độ dài của trang web.

o Công cụ tìm kiếm sử dụng các chỉ số này để đánh giá mức độ liên quan của trang.

4. Mô-đun truy xuất/xếp hạng • Chức năng:

o Xác định thứ tự các trang trong kết quả tìm kiếm (SERP).

o Sử dụng nhiều thuật toán và tiêu chí xếp hạng khác nhau để đảm bảo kết quả phù hợp.

o Ví dụ: Google áp dụng hơn 200 tiêu chí để xếp hạng trang.

5. Lưu trữ dữ liệu • Chức năng:

o Các trang web được trình thu thập thông tin tải về cùng với chỉ mục và dữ liệu xếp hạng

được lưu trên các máy chủ lớn.

6. Giao diện truy vấn • Chức năng:

o Là nơi người dùng nhập các từ khóa để tìm kiếm thông tin.

o Công cụ tìm kiếm sử dụng các thuật toán để so khớp từ khóa với chỉ mục và trả về danh sách kết quả trên SERP.

Cách doanh nghiệp sử dụng công nghệ tìm kiếm để đạt lợi thế cạnh tranh

1. Tối ưu hóa công cụ tìm kiếm (SEO - Search Engine Optimization): Cách làm:

• Tối ưu nội dung trên website để trang web xuất hiện trên top kết quả tìm kiếm tự nhiên (organic search). Lợi ích:

• Tăng lượng truy cập (traffic), tạo cơ hội tiếp cận khách hàng tiềm năng. Ví dụ:

• Một cửa hàng thời trang tối ưu từ khóa như “quần áo thể thao giá rẻ” để tăng khả năng xuất hiện

khi người dùng tìm kiếm.

2. Quảng cáo trên công cụ tìm kiếm (SEM - Search Engine Marketing): Cách làm:

• Doanh nghiệp trả tiền để hiển thị quảng cáo trên trang kết quả tìm kiếm (Google Ads). Lợi ích:

• Tiếp cận ngay lập tức khách hàng mục tiêu dựa trên từ khóa. Ví dụ:

• Một công ty du lịch chạy quảng cáo với từ khóa “tour Đà Lạt 3 ngày 2 đêm” để thu hút khách hàng tìm kiếm.

3. Phân tích dữ liệu từ công cụ tìm kiếm: Cách làm:

• Sử dụng công cụ như Google Analytics, Google Search Console để phân tích hành vi khách hàng. Lợi ích:

• Hiểu rõ hơn về khách hàng, cải thiện chiến lược nội dung và marketing. Ví dụ:

• Một trang thương mại điện tử nhận thấy người dùng tìm kiếm “giày chạy bộ” nhiều vào mùa hè

và điều chỉnh kho hàng phù hợp.

4. Xây dựng thương hiệu trực tuyến: Cách làm:

• Đảm bảo trang web của doanh nghiệp hiển thị chuyên nghiệp trên kết quả tìm kiếm, với thông tin

rõ ràng và đánh giá tích cực từ khách hàng. Lợi ích:

• Xây dựng uy tín thương hiệu, gia tăng sự tin cậy từ khách hàng. Ví dụ:

• Một nhà hàng tối ưu các bài đánh giá Google để nâng cao uy tín và thu hút thực khách.

5. Tạo nội dung giá trị cao (Content Marketing): Cách làm:

• Tạo nội dung chất lượng cao như blog, video hướng dẫn, hoặc tài liệu chuyên ngành để thu hút

khách hàng qua tìm kiếm tự nhiên. Lợi ích:

• Xây dựng lòng tin và tăng tương tác với khách hàng. Ví dụ:

• Một công ty bảo hiểm viết bài blog hướng dẫn “Làm thế nào để chọn bảo hiểm phù hợp” nhằm

thu hút độc giả và chuyển đổi họ thành khách hàng.

Câu hỏi 6 Hãy cho biết các loại thị trường thương mại điện tử hiện nay? Trình bày vắn tắt cho các

loại thị trường này? Cho ví dụ minh họa một loại thị trường mà mình đã trải nghiệm. Hướng dẫn:

- Trình bày về 03 loại thị trường thương mại điện tử (B2C, B2B, other)?

- Cho một ví dụ mà sinh viên đã trải nghiệm mua sắm online theo 1 trong các mô hình trên

Business-to-Consumer (B2C) Định nghĩa:

• Mô hình trong đó doanh nghiệp bán sản phẩm/dịch vụ trực tiếp cho người tiêu dùng cá nhân. Đây

là loại phổ biến nhất, phù hợp với nhu cầu hàng ngày. Đặc điểm:

• Người tiêu dùng đặt hàng qua website hoặc ứng dụng.

• Thanh toán trực tuyến hoặc khi nhận hàng (COD). Ví dụ minh họa:

• Các trang thương mại điện tử như Shopee, Lazada, Tiki.

Trải nghiệm cá nhân:

• Một sinh viên đặt mua sách giáo trình trên Shopee và nhận được hàng trong vòng 3 ngày.

Business-to-Business (B2B) Định nghĩa:

• Mô hình trong đó doanh nghiệp bán sản phẩm/dịch vụ cho doanh nghiệp khác. Giao dịch thường

diễn ra với số lượng lớn và mang tính chuyên nghiệp. Đặc điểm:

• Sản phẩm thường là nguyên liệu, thiết bị, hoặc dịch vụ hỗ trợ sản xuất, kinh doanh.

• Quy trình mua bán phức tạp hơn, thường đàm phán và ký hợp đồng. Ví dụ minh họa:

• Alibaba: Nền tảng kết nối các nhà cung cấp và doanh nghiệp trên toàn thế giới.

• Một doanh nghiệp Việt Nam nhập khẩu linh kiện điện tử từ nhà cung cấp trên Alibaba để sản xuất thiết bị điện tử.

Các loại khác (C2C, C2B, G2C)

a. Consumer-to-Consumer (C2C): Định nghĩa:

• Cá nhân bán hàng hóa/dịch vụ cho cá nhân khác thông qua nền tảng trung gian. Ví dụ:

• eBay, Etsy, hoặc Facebook Marketplace.

b. Consumer-to-Business (C2B): Định nghĩa:

• Cá nhân cung cấp dịch vụ hoặc sản phẩm cho doanh nghiệp. Ví dụ:

• Freelancer trên Fiverr hoặc Upwork nhận dự án từ doanh nghiệp.

c. Government-to-Consumer (G2C): Định nghĩa:

• Chính phủ cung cấp dịch vụ công cho người dân thông qua nền tảng trực tuyến. Ví dụ:

• Nộp thuế trực tuyến hoặc đăng ký giấy tờ qua cổng thông tin điện tử.

Ví dụ minh họa: Sinh viên trải nghiệm mua sắm online

Mô hình B2C trên Shopee: Tình huống:

• Một sinh viên cần mua tai nghe không dây để học trực tuyến. Sinh viên lên Shopee, tìm kiếm sản

phẩm phù hợp, và đặt hàng với chương trình khuyến mãi "Flash Sale". Quá trình:

1. Tìm kiếm sản phẩm, so sánh giá cả và đánh giá người bán.

2. Đặt hàng, chọn phương thức thanh toán COD.

3. Nhận hàng trong vòng 2 ngày và kiểm tra chất lượng sản phẩm. Kết quả:

• Sinh viên tiết kiệm thời gian mua sắm và được hưởng mức giá ưu đãi hơn so với mua tại cửa hàng truyền thống.

Document Outline

- 1. Cải tiến quy trình nghiệp vụ (BPI):

- 2. Tái cấu trúc quy trình kinh doanh (BPR):

- 3. Tạo lợi thế cạnh tranh:

- 4. Ứng dụng thực tiễn:

- So sánh mạng 4G và 5G. Mạng 4G và 5G mang lại lợi ích gì cho doanh nghiệp, cho ví dụ minh hoạ. Tại sao mạng 5G không được dùng phổ biến. Trình bày năm cách chính mà các thiết bị có thể kết nối mạng không dây?

- 1. Điểm giống nhau

- 2. Điểm khác nhau

- 5G:

- - Nhược điểm:

- 4. Lợi ích của 4G và 5G đối với doanh nghiệp Ứng dụng của mạng 4G:

- Ứng dụng của mạng 5G:

- 5. Tại sao mạng 5G chưa phổ biến?

- 5. Hạ tầng chưa đồng bộ: 5G chưa được triển khai đầy đủ ở nhiều quốc gia.

- Câu hỏi 2: IOT là gì? Hiện nay điều gì đang thúc đẩy sự phát triển của IoT? Mối quan tâm chính của các tổ chức doanh nghiệp về IOT là gì? IOT tác động đến cách bạn sống và làm việc ở hiện tại và tương lai như thế nào? Cho ví dụ minh hoạ.

- - Nguyên nhân thúc đẩy sự phát triển IOT.

- 1. Hiện tại:

- 2. Trong công việc:

- 2. Tương lai:

- 2. Trong công việc: (1)

- Câu hỏi 3: Hãy cho biết các công nghệ mạng di động phổ biến hiện nay? Trình bày chi tiết cho các công nghệ này? Cho ví dụ minh họa một trong các công nghệ đó.

- 2. Các công nghệ mạng di động phổ biến hiện nay

- 3. Ví dụ minh họa thực tế

- Chương 5

- 1. Cách dữ liệu được chia sẻ với bên thứ ba Định nghĩa:

- Ví dụ:

- 2. Cách dữ liệu được thu thập và lưu trữ Định nghĩa:

- Ví dụ: (1)

- 3. Dữ liệu được sử dụng như thế nào

- Ví dụ: (2)

- 4. Dữ liệu được quản lý như thế nào

- Ví dụ: (3)

- Câu hỏi 2: Hiện tượng người dùng lo ngại về quyền riêng tư dữ liệu nhưng hành vi của họ lại trái ngược với những lo ngại này đang xảy ra phổ biến. Hãy trình bày hiểu biết của anh chị về vấn đề này và nêu cách giải quyết vấn đề.

- Ví dụ trong chuyển đổi số

- Ví dụ Ứng dụng mạng xã hội

- Ví dụ Các nền tảng mua sắm trực tuyến

- Câu hỏi 3: Hãy cho biết các mục tiêu tấn công mạng phổ biến và nguy hiểm nhất hiện nay là gì? Trình bày vắn tắt các mục tiêu tấn công mạng này?

- 1. Mật khẩu yếu (Weak passwords)

- 2. Cơ sở hạ tầng quan trọng (Critical infrastructure)

- 3. Trộm cắp tài sản trí tuệ (Theft of Intellectual Property)

- 4. Trộm cắp danh tính (Identity theft)

- • Phân loại: Trộm cắp thông tin cá nhân, số chứng minh nhân dân, tài khoản ngân hàng, thẻ tín dụng.

- 5. Bóng tối CNTT (Shadow IT)

- 6. Mang theo thiết bị của riêng bạn (Bring-Your-Own-Device - BYOD)

- 7. Truyền thông xã hội (Social media)

- Câu hỏi 4: Trình bày hiểu biết của bạn về trojan là gì và giải thích tại sao nó nguy hiểm?

- Cách hoạt động:

- Gây hại:

- Cách lây lan:

- Nguy hiểm của Trojan:

- Biện pháp bảo vệ:

- Câu hỏi 5: Những rủi ro do giả mạo dữ liệu là gì?

- Tầm quan trọng của dữ liệu:

- Ảnh hưởng của giả mạo dữ liệu:

- Giải pháp:

- Câu hỏi 5 Trình bày cách thức hoạt động của một bộ máy tìm kiếm (search engine) mà bạn biết và cho biết cách các doanh nghiệp sử dụng nó để đạt lợi thế cạnh tranh.

- 1. Mô-đun điều khiển trình thu thập thông tin

- 2. Mô-đun chỉ mục

- 3. Mô-đun phân tích bộ sưu tập

- 4. Mô-đun truy xuất/xếp hạng

- 5. Lưu trữ dữ liệu

- 6. Giao diện truy vấn

- Lợi ích:

- Ví dụ: (4)

- 2. Quảng cáo trên công cụ tìm kiếm (SEM - Search Engine Marketing): Cách làm:

- Lợi ích: (1)

- Ví dụ: (5)

- 3. Phân tích dữ liệu từ công cụ tìm kiếm:

- Lợi ích: (2)

- Ví dụ: (6)

- 4. Xây dựng thương hiệu trực tuyến:

- Lợi ích: (3)

- Ví dụ: (7)

- 5. Tạo nội dung giá trị cao (Content Marketing):

- Lợi ích: (4)

- Ví dụ: (8)

- Câu hỏi 6 Hãy cho biết các loại thị trường thương mại điện tử hiện nay? Trình bày vắn tắt cho các loại thị trường này? Cho ví dụ minh họa một loại thị trường mà mình đã trải nghiệm.

- Business-to-Consumer (B2C) Định nghĩa:

- Đặc điểm:

- Ví dụ minh họa:

- Trải nghiệm cá nhân:

- Business-to-Business (B2B) Định nghĩa:

- Đặc điểm: (1)

- Ví dụ minh họa: (1)

- Ví dụ: (9)

- b. Consumer-to-Business (C2B):

- Ví dụ: (10)

- c. Government-to-Consumer (G2C):

- Ví dụ: (11)

- Ví dụ minh họa: Sinh viên trải nghiệm mua sắm online Mô hình B2C trên Shopee:

- Quá trình:

- Kết quả: