Preview text:

Giải đề 2023.2: Trắc nghiệm:

Câu 1: Mục tiêu chính của mật mã học là gì A. Nén dữ liệu B. Bảo mật dữ liệu C. Sắp xếp dữ liệu D. Truyền dữ liệu Đáp án: B

Câu 2: Trong các thuật toán sau, thuật toán nào là mã hoá đối xứng? A. RSA B. Diffie-Hellman C. DES D. ECC

Khái niệm mã hoá đối xứng là phải có khoá công khai và khoá cá nhân. Ở đây, RSA,

Diffie-Hellman và ECC đều cần khoá công khai và khoá cá nhân nên là còn mỗi DES.

Bản chất DES không cần khoá công khai.

Câu 3: Trong mật mã học, lựa chọn ứng với thuật ngữ Plaintext là?

A. Dữ liệu đã được mã hoá bảo mật.

B. Một loại thuật toán mã hoá

C. Dữ liệu gốc, chưa được mã hoá D. Một khoá mật mã Chọn C đéo cần nghĩ

Câu 4: Trong mật mã học, “cipher” là gì? A. Một mạng an toàn B. Một khoá đã mã hoá

C. Một phương thức tấn công

D. Một thuật toán để thực hiện mã hoá hoặc giải mã. Chắc là B

Câu 5: Trong mã hoá không đối xứng, khoá nào được sử dụng để giải mã một thông điệp? A. Khoá công khai B. Khoá đối xứng C. Khoá phiên D. Khoá riêng tư

Câu trả lời: D: Khoá riêng tư

Câu 6: Mật mã nào liên quan đến việc sắp xếp lại các chữ cái của văn bản gốc để tạo thành văn bản mã hoá? A. Mật mã hoán vị B. Mật mã Caeser C. Mật mã thay thế D. Mật mã Affine

Câu trả lời: Mật mã hoán vị.

Câu 7: Đặc điểm nào sau đây là của mật mã dòng?

A. Mã hoá dữ liệu theo khối có kích thước cố định

B. Phức tập hơn mật mã khối

C. Sử dụng hai khoá để mã hoá và giải mã

D. Mã hoá dữ liệu theo từng bit

Câu trả lời là D. Do A là đặc điểm của mã khối, B không thể khẳng định. Và C là đặc

điểm của mã bất đối xứng.

Câu 8: Trong mật mã khối, “kích thước khối” chỉ điều gì?

A. Độ dài cố định của dữ liệu được mã hoá trong một lần

B. Kích thước của thông điệp gốc

C. Độ dài của khoá sử dụng để mã hoá

D. Tổng kích thước của văn bản mã hoá

Câu trả lời là: A. Kích thước khối ám chỉ khối dữ liệu đầu vào được chia thành các

khối có kích thước thế nào (Bao nhiêu bit)

Câu 9: Điểm yếu phổ biến của chế độ ECB (Electronic CodeBook) là gì?

A. Yêu cầu một khoá duy nhất cho mỗi khối

B. Làm tăng độ dài của văn bản mã hoá

C. Để lộ các mẫu trong văn bản gốc

D. Sử dụng các khoá khác nhau cho mã hoá và giải mã

Đáp án là C vì A không phải, ECB dùng 1 khoá cho tất cả các khối, B không phải vì ECB

không làm tăng độ dài. D không phải vì ECB không làm thế. C Bởi vì ECB nếu có 2 khối

dữ liệu giống hệt nhau, chúng sẽ tạo ra hai khối mã hoá giống hệt nhau, làm lộ các mẫu trong văn bản gốc.

Câu 10: Lý do chính để sử dụng Padding trong mã hoá mật mã khối là gì?

A. Để tăng độ phức tạp của thuật toán mã hoá

B. Để bảo vệ chống lại các cuộc tấn công văn bản đã chọn

C. Để làm cho văn bản mã hoá không thể phân biệt với dữ liệu ngẫu nhiên

D. Để đảm bảo văn bản gốc phù hợp với số khối nguyên Câu trả lời: D

Câu 11: Mục đích của P-box trong mạng Fiestel của thuật toán DES là gì?

A. Để mở rộng kích thước khoá

B. Để nén kích thước khối

C. Để thực hiện thay thế các bit

D. Để xáo trộn các bit nhằm cung cấp sự khuếch tán Câu trả lời là D.

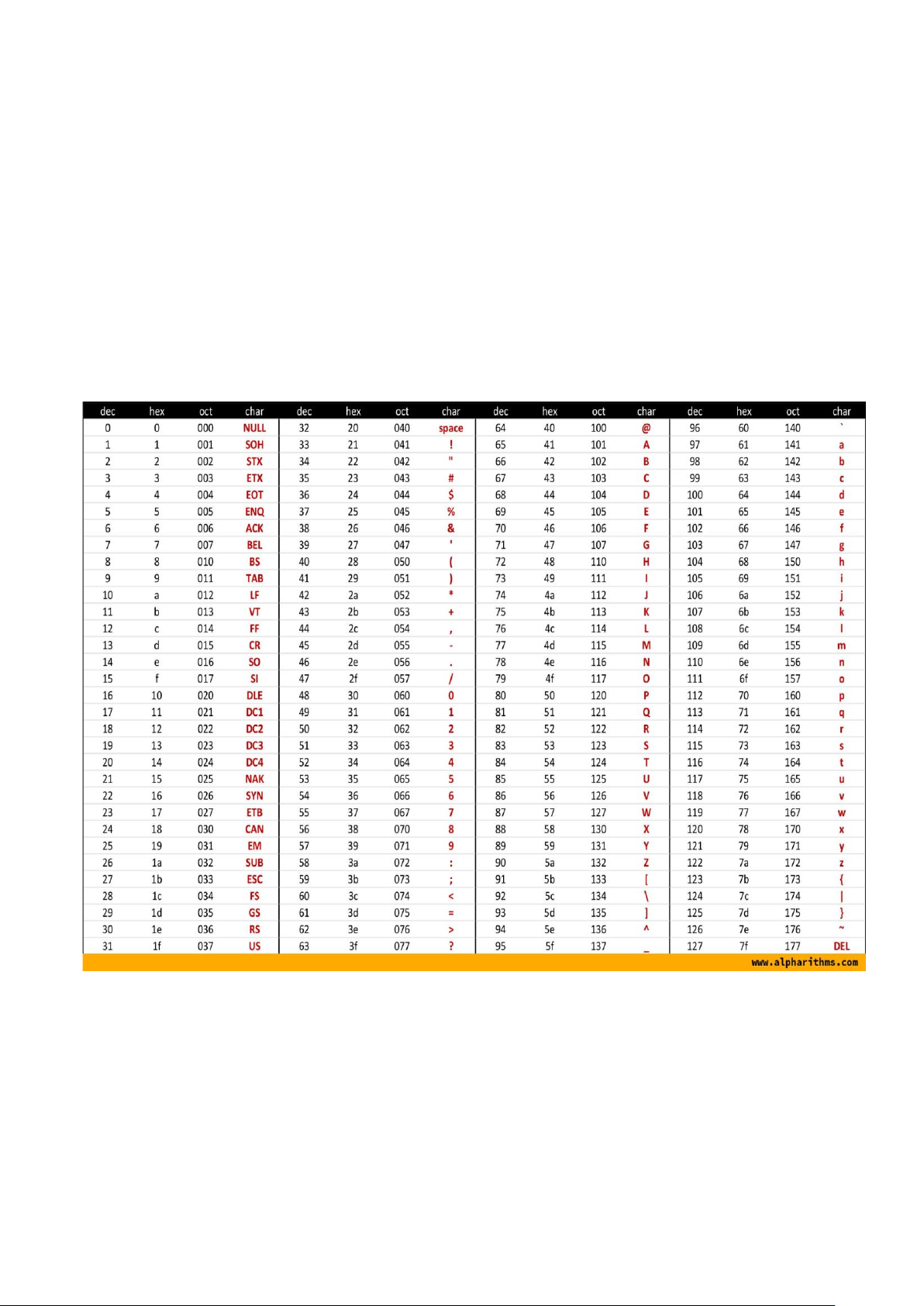

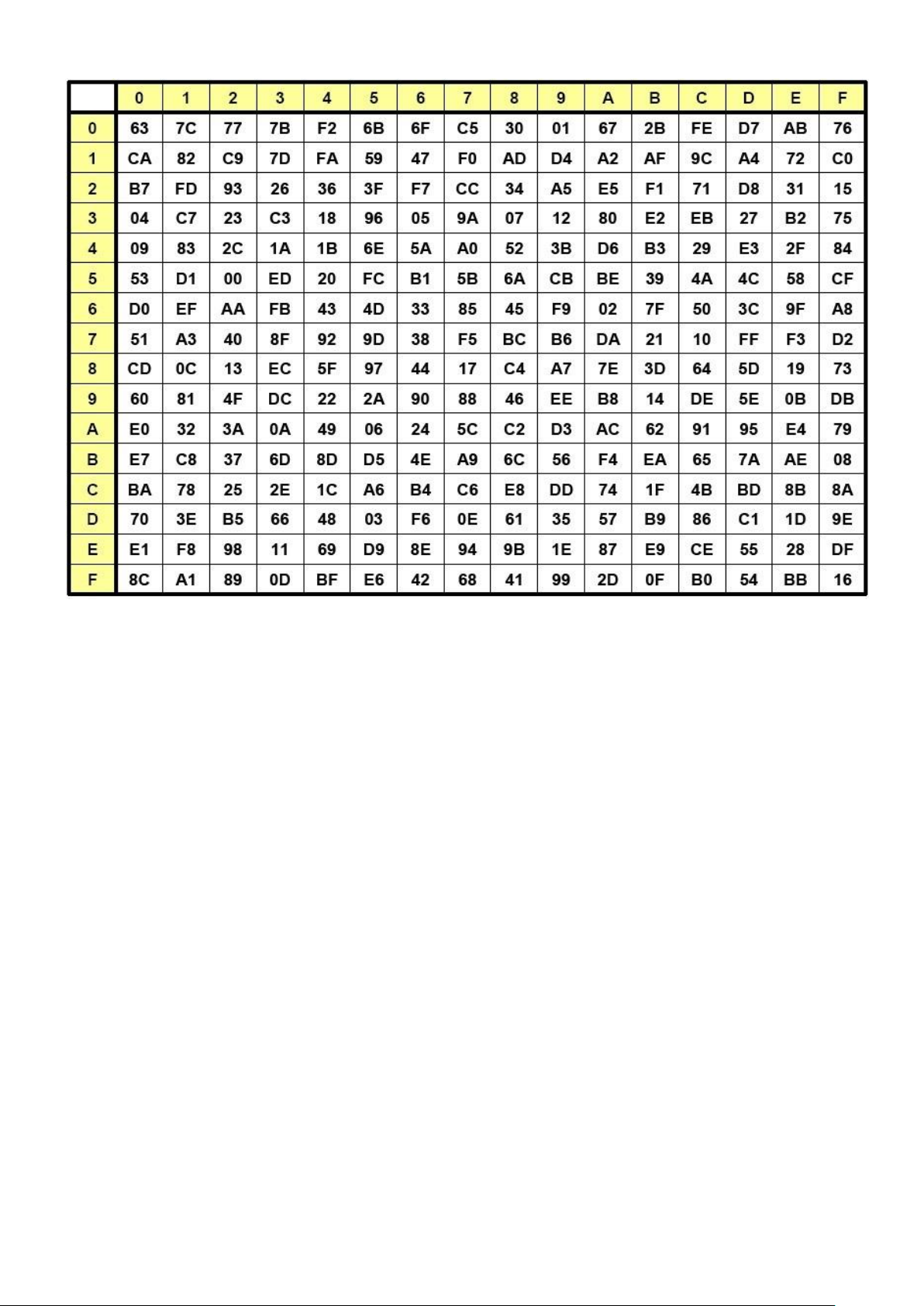

Câu 12: Kết quả của phép nhân 2 phần tử 0x57 và 0x83 trong trường GF(28) là? A. 0xC0 B. 0x6F C. 0xA4 D. 0xD7 Kết quả: A

Câu 13: Trong AES, phép toán nào được thực hiện để tính toán bước MixColumns sử dụng toán học trường Galois?

A. Nhân ma trận sau đó giảm bậc Modulo

B. Thay thế dựa trên S-box

C. Phép dịch chuyển bit và phép XOR

D. Phép XOR với một đa thức cố định

Câu 14: Trong quá trình mật mã hoá AES, mục đích của bước “AddRoundKey” là

A. Thay thế các byte dựa trên khoá

B. Thực hiện nghịch đảo Modulo của khoá

C. Nhân ma trận trạng thái với một hằng số

D. Thêm khoá vòng vào khối trạng thái dùng phép XOR

Đáp án là D. Vì AddRoundKey không thay thế byte dựa trên khoá, không nghịch đảo

Module và cũng không phải là nhân ma trận trạng thái với MỘT HẰNG SỐ.

AddRoundKey là bước thêm khoá rồi XOR.

Câu 15: Mục đích của việc Padding trong quá trình băng SHA-512 ?

A. Để độ dài đầu vào là bội số của kích thước khối

B. Để tăng chiều dài giá trị băm

C. Để mã hoá dữ liệu đầu vào trước khi băm

D. Để thêm tính ngâu nhiên vào đầu ra băm Câu trả lời là A.

Câu 16: Nghịch đảo nhân của x2 + x + 1 mod x4 + x3 + 1 là? A. x3 B. x3 + x2 + x C. x3 +x2 D. x3 + x2 + 1

Câu trả lời: Lấy mẹ đáp án nhân với đầu vào rồi modulo cho cái modulo. Nếu dư = 1 thì ấy là kết quả.

Câu 17: Định lý Euler phát biểu rằng nếu a và n là 2 số nguyên tố cùng nhau, thì: A. a mũ Phi(n) mod n dư 1

B. a mũ n mod phi(n) dư Phi(n) C. a mũ n mod phi(n) dư 1 D. a mũ n-1 mod n phi 1

Đáp án là A. (Định lý Euler) Phát biểu: Nếu a và n là hai số nguyên tố với nhau thì A

Câu 18: Nếu n = 15 thì Φ(15) bằng bao nhiêu ? A. 12 B. 10 C. 8 D. 4

Kết quả C. 8. Cách tìm Φ(𝑛) của một số

Trường hợp 1: Nếu đó là số nguyên tố (Prime) thì 𝑃ℎ𝑖(𝑛) = 𝑛 − 1

Trường hợp 2: Nếu đố là số không nguyên tố, phân tích nó thành tích của các số

nguyên tố, rồi Làm như sau. Giả sử n là số không nguyên tố.

Φ(𝑛) = Φ(𝑎 ∗ 𝑏 ∗ 𝑏 ∗ 𝑐) = Φ(𝑎) ∗ Φ(𝑏) ∗ Φ(𝑏) ∗ Φ(𝑐)

= (𝑎 − 1) ∗ (𝑏 − 1)2 ∗ (𝑐 − 1)

Vậy ở đây 15 = 3*5 => Phi(15) = 2*4 = 8

Câu 19: Mục đích của phương thức trao đổi khoá Diffie-Hellman là? A. Xác thực người dùng B. Tạo chữ ký số C. Mã hoá dữ liệu

D. Trao đổi khoá mật mã một cách an toàn Câu trả lời: D.

Câu 20: Trong quá trình trao đổi khoá Diffie-Hellman, số lượng khoá được tạo ra là bao nhiêu? A. Một khoá đối xứng

B. Một khoá công khai và một khoá riêng

C. Hai khoá bất đối xứng

D. Hai khoá riêng giống nhau Kết quả: A Một khoá đối xứng. Giải đề 2021.2:

Câu 1: Sử dụng hệ mật Caesar để giải bản mật HQFUBSWHG WHAW cho ra kết quả nào? A. ABANDONED LOCK B. ENCRYPTED TEXT C. ABANDONED TEXT D. ENCRYPTED LOCK

Trick để nhìn ra kết quả: Ta thấy ở bản gốc, có ký tự WHAW có 2 chữ đầu và

cuối là giống nhau Bản mã phải có 2 ký tự đầu và cuối giống nhau Phải là

TEXT chứ không phải LOCK. Tiếp theo, HQFUBSWHG có ký tự thứ nhất và thứ

8 là giống nhau Phải giống nhau ở bản mã. Vậy là ABANDONED TEXT

Câu 2: Nghịch đảo nhân của 550 trong tập Z1769 là ? A. 434 B. 224 C. 550 D. Không tồn tại

Cách kiểm tra: Lấy đáp án nhân với 550, chia modulo cho 1769, dư 1 thì là đáp án. Vậy đáp án là C

Câu 3: Biểu diễn tương ứng với đa thức x6 + x5 + x2 + x + 1 trong GF(28) là ? Đáp án 01100110

Câu 4: Mật mã hoá bản rõ “cryptography

” trong hệ mật Vignere với từ khoá “LUCKY” cho kết quả bản mật ? Biến đổi như sau: Plaintext c r y p t o g r a p h y Key L U C K Y L U C K Y L U Kết quả = n l a z r z a t k n s s plaintext + key modulo 26 Kết quả: nlazrzatknss

Câu 5: Hệ mật DES bao gồm ? round (vòng lặp) với mỗi khoá vòng riêng rẽ? Đáp án D: 16 vòng lặp

Câu 6: Đặc tính làm rối (confusion) của hệ mật che giấy mối liên hệ giữa bản mật (ciphertext)

và bản rõ(Plaintext), đúng hay sai ?

Sai, đặc tính ấy là của Diffusion (Khuếch tán). Đặc tính của Confusion là che giấu mối quan hệ giữa bản mã và khoá.

Câu 7: Khối P-box được sử dụng để tạo đặc tính phân tán (Diffusion) của hệt mật? Đúng rồi

Câu 8: Tương tự như hệt mật DES, hệ mật AES cũng sử dụng cấu trúc Fiestel?

Sai, Mã AES được phân loại là Non-Fiestel ciphers. Do nó sử dụng các thành phần không có tính khả nghịch.

Câu 9: Trong toán học Modulo, (a/b) = a(b-1) ?

Sai. (a/b) có nghĩa là b chia hết cho a

Câu 10: Trường GF(2) bao gồm 2 phần tử {1, 2} và hai phép toán cộng và nhân?

Sai. Trường GF(2) bao gồm hai phần tử {0, 1} và hai phép toán cộng và nhân Câu

11: Xác định giá trị 2022123 mod 13 = ? Tự làm = 5

Câu 12: Trong hệt mật DES, khoá vòng (round key) gồm ___ bits và khối đầu vào mỗi vòng có độ dài ?

Độ dài của mỗi Roundkey = 12*4 = 48bits. Khối đầu vào mỗi vòng có độ dài 32 bit. Bởi vì dữ

liệu gốc sẽ có 64 bit, chia đôi thành mỗi bên 32 bit trái phải. Bên Phải sẽ được nhét vào khối

Expan Pbox, XOR với Roundkey, rồi qua các khối này nọ nọ kia

Câu 13: Nhân hai đa thức x6 + x4 + x2 + x + 1 và x7 + x + 1 trong trường GF(28) với đa thức tối

giản (x8 + x4 + x3 + x + 1) Được kết quả là ? x7 + x6 + 1

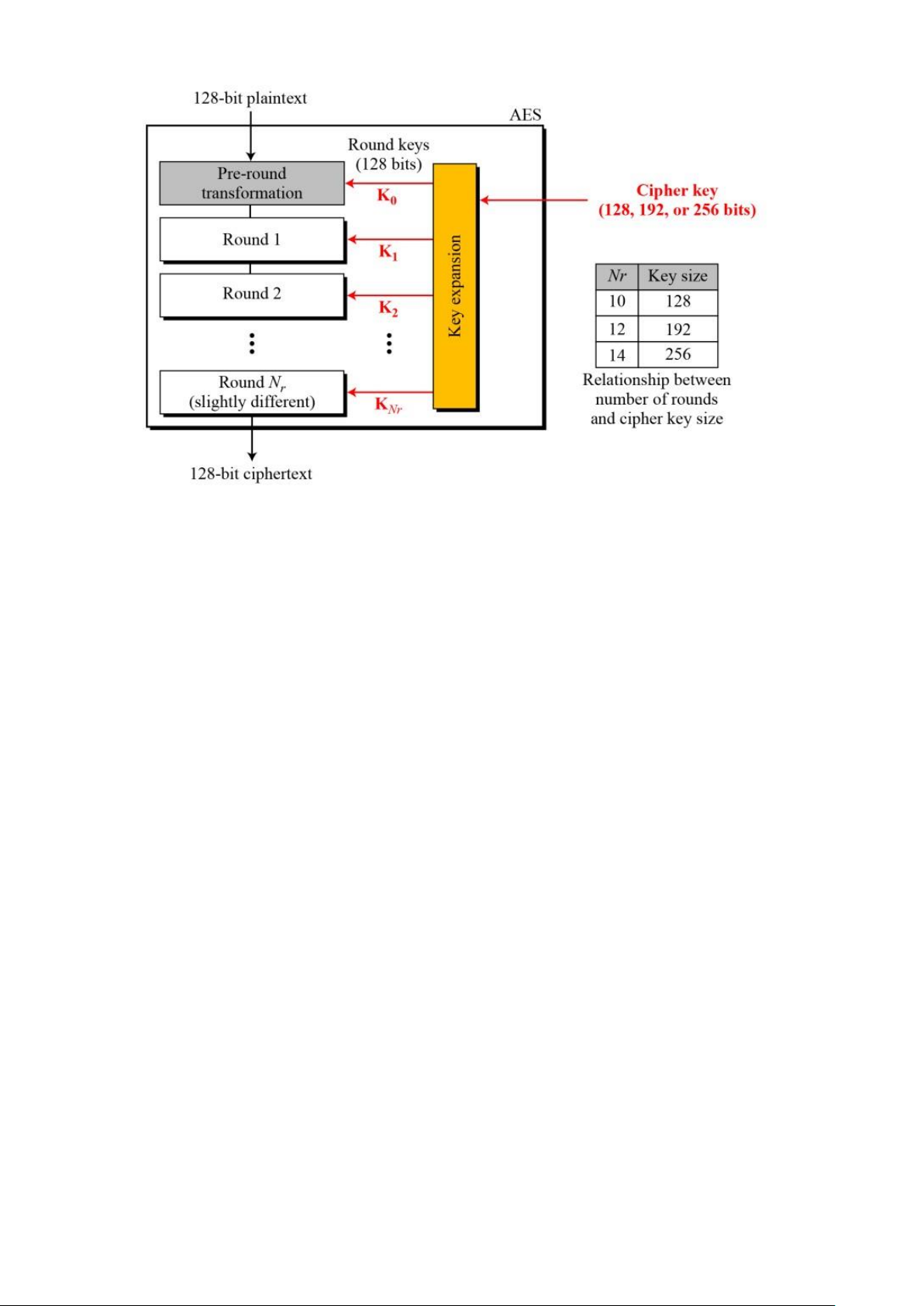

Câu 14: Số vòng (rounds) trong hệ mật AES-256 thực thi ?

Key-size là 256. Vậy số vòng thực thi là 14 vòng (Tra slides)

Câu 15: Nghịch đảo nhân của x7 + x + 1 mod (x8 + x4 + x3 + x + 1) ?

Trick là lấy đán án nhân với x7 + x + 1 rồi chia cho x8 + x4 + x3 + x + 1. Cái này dư 1 thì là kết quả đấy. Vậy đáp án là x7

Câu 16: Thuật toán nào được lựa chọn cho hệ mật AES ? A. MARS B. Blowfish C. RC6 D. Rjindael Đáp án là D. Rjindael

Câu 17: Khối đầu vào mỗi vòng trong hệ mật DES được mở rộng từ 32 bits thành 48 bits thông qua cơ chế?

A. Mở rộng dòng bit hiện có B. Thêm số ngẫu nhiên C. Thêm các bit 0 D. Thêm các bit 1

Kết quả là A. Từ 32 bit lên 48 bit là sử dụng expan P-box, mở rộng từ các bit hiện có.

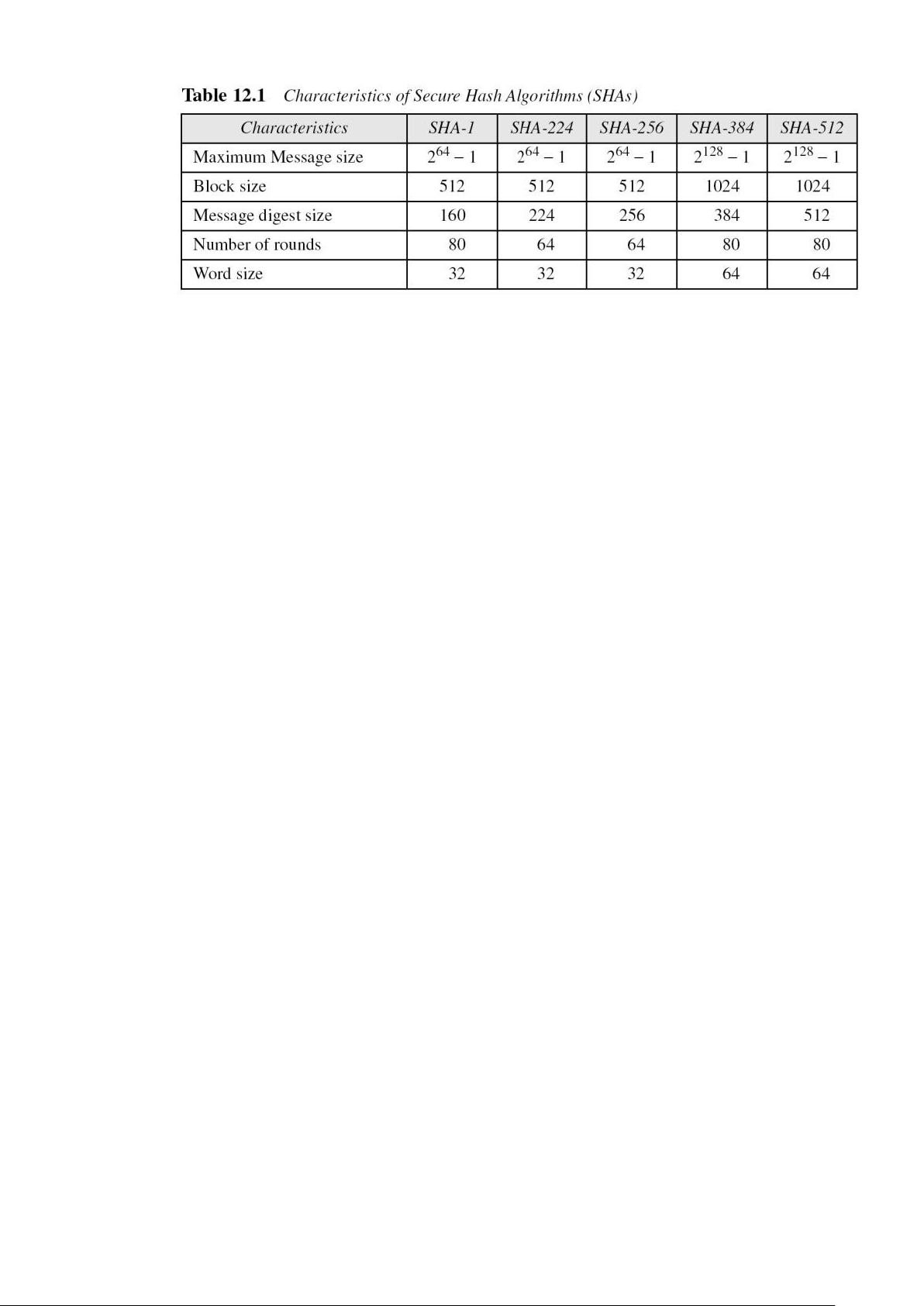

Câu 18: Kích thước của mỗi từ (Word) của hệ băm SHA-512 khi xử lý khối dữ liệu 1024bit là ? A. 64 bits B. 128 bits C. 512 bits D. 256 bits

Trong SHA-512, Wordsize là 64 bits. Đáp án là A.

Câu 19: Trong hệ mật DES, 64 bits khoá đầu vào được rút ngắn thành 56 bits bằng cách loại

bỏ các bit cách nhau 4 bit ? A. Đúng B. Sai

Đáp án là sai. 64 bit đầu vào ánh xạ vào bảng Parity Drop là loại bỏ các bit cuối, vị trí

thứ 8, 16, 24, 32, 40, 48, 56, 64. Mỗi bit cách nhau 8 bit

Câu 20: Hệ mật AES sử dụng khối đầu vào ______ bits với kích thước khoá ____ bits. A. 128; 128 hoặc 256 B. 64; 128 hoặc 192 C. 256; 128, 192 hoặc 256 D. 128; 128, 192 hoặc 256

Kết quả là D. Khối đầu vào phải là 128 bits. Khoá có thể là 128 bit, 192 bit hoặc 256 bit.

Câu 21: Tập {1, 2, 3, 9, 14, 34} là tập siêu tăng? A. Đúng B. Sai

Điều kiện Một tập là tập siêu tăng khi với ai bất kỳ(Không tính a1), ai >= a1 + a2 + … + ai-1 Vậy đáp án là đúng

Câu 22: Cấu trúc hệ mật AES-128 bao hàm ___ vòng tương tự và ____ có sự khác biệt Đáp

án 9 vòng tương tự, vòng cuối có sự khác biệt.

Câu 23: Để tạo chữ ký số (Digital signatures) giá trị hàm băm của bản tin đầu vào được mật

mã hoá với khoá công khai của người tạo chữ ký số? A. Đúng B. Sai Đáp án là sai.

Câu 24: Xét hệ mật Knapsack có khoá bí mật là {1 6 8 15 24}, xác định giá trị bản mật ứng với bản rõ 100112

Cách tính: Lấy từng số trong bản rõ nhân với từng số trong khoá bí mật

1*1 + 0*6 + 0*8 + 1*15 + 1*24 = 40

Câu 25: Bản tin đầu vào hệ băm SHA-512 được chèn để có độ dài thoả mãn tiêu chí nào? A. 832 mod 1024 B. 768 mod 1024 C. 960 mod 1024 D. 896 mod 1024 Đáp án là A