Preview text:

lOMoARcPSD| 45222017

TRƯỜNG ĐẠI HỌC XÂY DỰNG HÀ NỘI KHOA CÔNG NGHỆ THÔNG TIN ***** Bài Tập Lớn Môn

An Toàn Bảo Mật Thông Tin

Đề tài: Tìm hiểu về John the Ripper

Nhóm sinh viên thực hiện: Nhóm 18 Danh sách sinh viên:

Phan Lương Quý <0201966> Lớp học phần: 66 MHT 2 Giảng viên :

Nguyễn Mạnh Thắng Hà Nội 11/2023 1 lOMoARcPSD| 45222017

Phần I. Khái quát về John the Ripper

1. John the Ripper là gì

John the Ripper là một công cụ phần mềm miễn phí giúp phá mật khẩu, được phát triển

bởi Openwall. Ban đầu được phát triển cho các hệ điều hành Unix, nhưng sau đó đã

được phát triển cho các nền tảng khác. Đây là một trong những chương trình kiểm thử

và phá mật khẩu phổ biến nhất vì nó kết hợp nhiều công cụ phá mật khẩu vào một gói,

tự động phát hiện loại băm mật khẩu, và bao gồm một công cụ phá mật khẩu có thể tùy

chỉnh. Nó có thể chạy đối với nhiều định dạng mật khẩu được mã hóa khác nhau, bao

gồm một số loại băm mật khẩu thường gặp trong Linux hoặc Windows. Nó cũng có thể

được sử dụng để phá mật khẩu của các tệp nén như ZIP và cũng các tệp tài liệu như PDF.

2. Mục đích sử dụng

JtR chủ yếu là một công cụ phá mật khẩu được sử dụng trong các bài kiểm

tra pentesting để giúp nhân viên IT nhận diện mật khẩu yếu. 3. Tải về

John the Ripper có thể được tải ở đây 2 lOMoARcPSD| 45222017

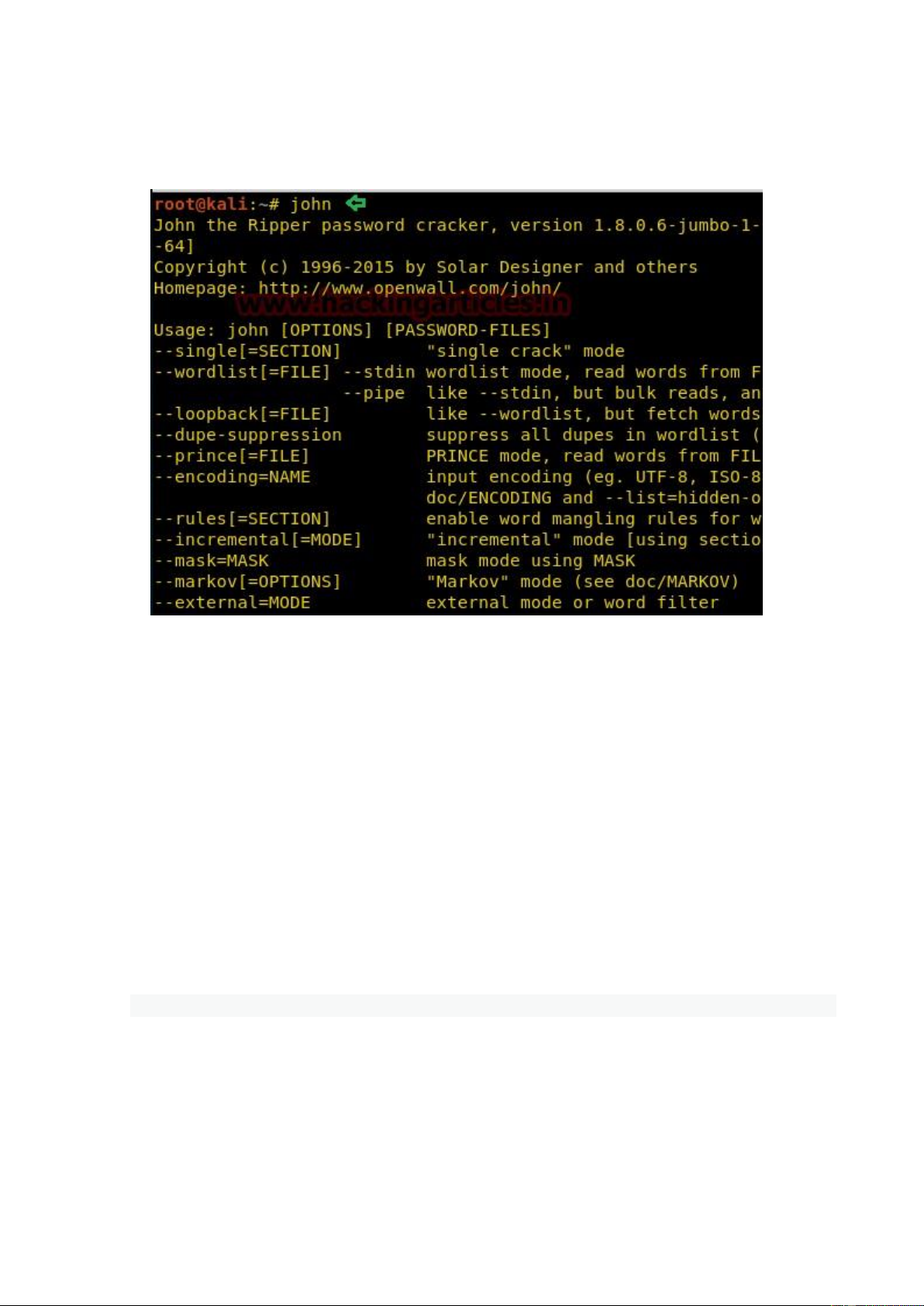

Phần II. Hướng dẫn sử dụng John the Ripper

John the Ripper được cài đặt sẵn ở trên Kali Linux và có thể được truy cập thông qua Terminal như sau:

John the Ripper hoạt động theo 3 cách khác nhau để bẻ khoá mật khẩu: • Single Crack Mode • Wordlist Crack Mode • Incremental Mode

Trong đó, Wordlist mode so sánh các hash với 1 danh sách những mật khẩu có thể trùng

khớp. Incremental Mode đây là phương thức bẻ khoá Brute Force bằng cách thử các tổ

hợp các ký tự cho đến khi ra kết quả phù hợp

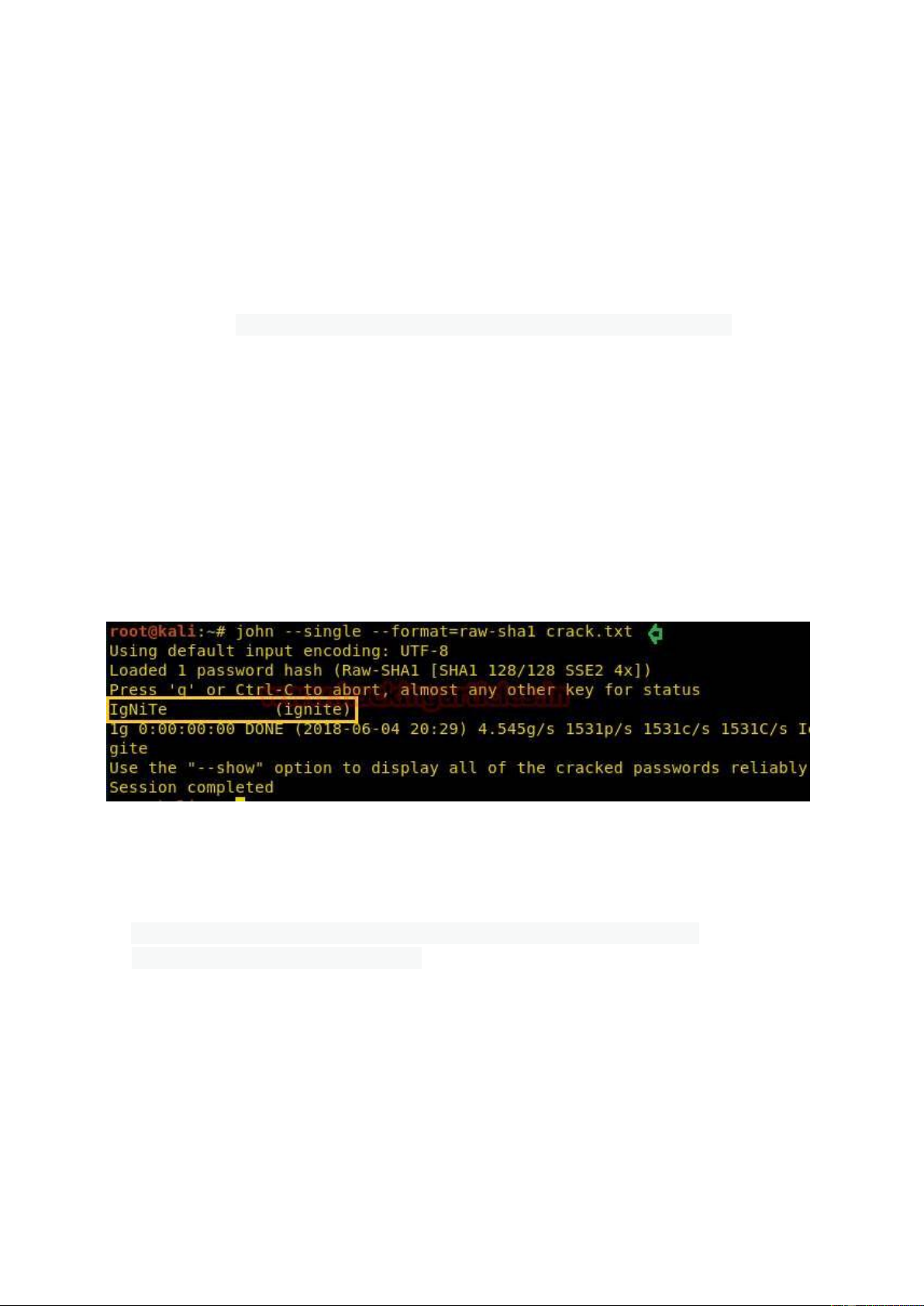

1. John the Ripper Single Crack Mode

Trong chế độ này, John the Ripper sử dụng thông tin có sẵn dưới dạng tên người dùng

và các thông tin khác. Điều này có thể được sử dụng để phá các tệp mật khẩu có định dạng là: Username:Password

Ví dụ: nếu như tên người dùng là “Hacker”, JtR sẽ thử những mật khẩu sau: hacker HACKER hacker1 h- acker hacker= Chúng ta có 3 lOMoARcPSD| 45222017 thể sử dụng John the Ripper trong Single Crack Mode như sau:

Chúng ta có một tệp văn bản có tên là crack.txt chứa tên người dùng và mật khẩu, trong

đó mật khẩu được mã hóa bằng phương thức mã hóa SHA1. Để phá mật khẩu này, chúng ta sẽ sử dụng:

Syntax: john [mode/option] [password file]

john --single --format=raw-sha1 crack.txt

Chúng ta có thể thấy kết quả sau khi bẻ khoá thành công như sau: Username: ignite Password: IgNiTe

2. John the Ripper Wordlist Crack Mode

Trong chế độ này, John the Ripper sử dụng một danh sách từ có thể được gọi là từ điển

và so sánh các hash của các từ có trong từ điển với hash mật khẩu. Chúng ta có thể sử

dụng bất kỳ danh sách từ nào mong muốn. JtR cũng đi kèm với một tệp password.lst có

chứa hầu hết các mật khẩu phổ biến.

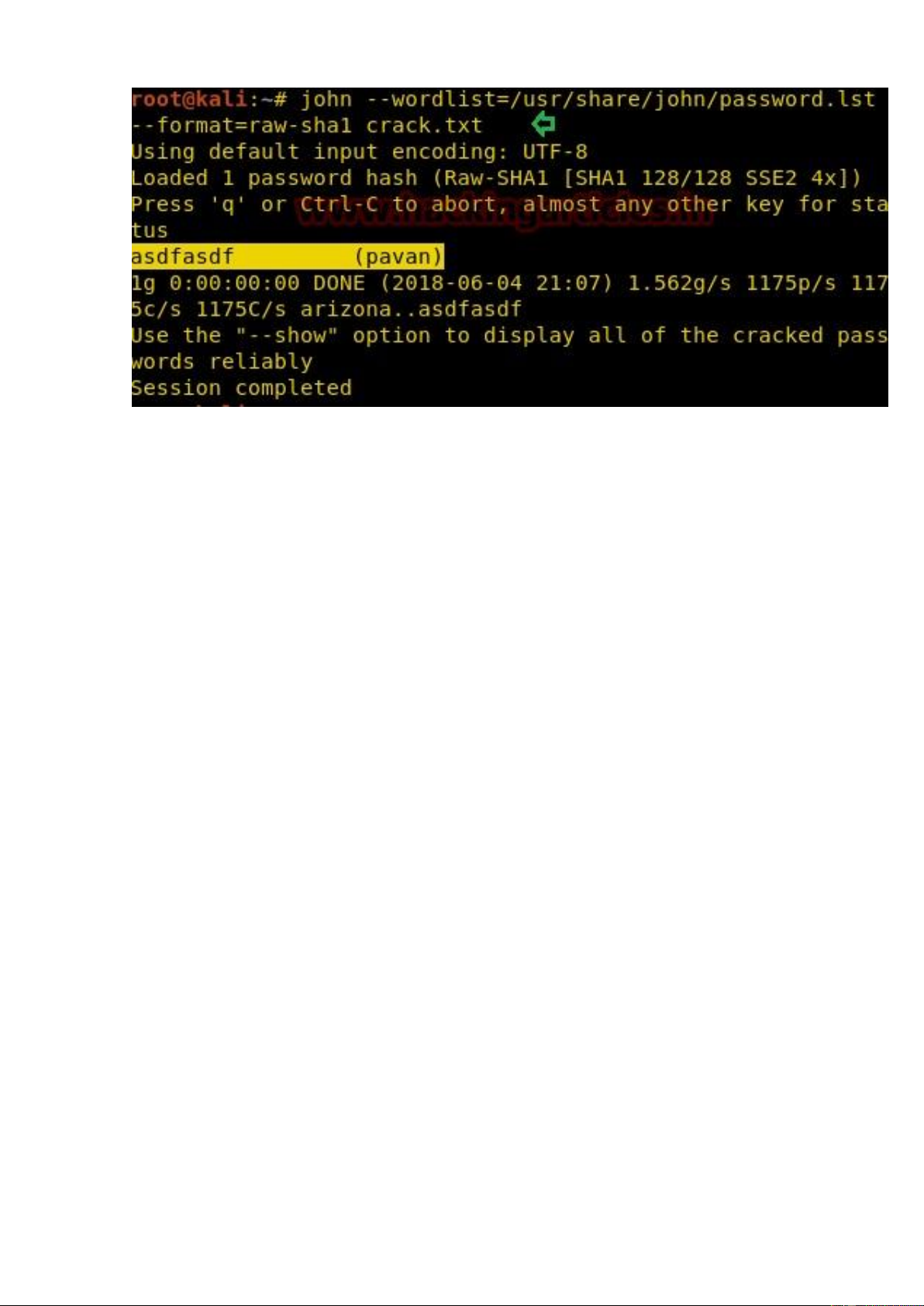

Chúng ta có một tệp văn bản có tên là crack.txt chứa tên người dùng và mật khẩu, trong

đó mật khẩu được mã hóa bằng phương thức mã hóa SHA1. Vì vậy, để phá mật khẩu

này, chúng ta sẽ sử dụng:

Syntax: john [wordlist] [options] [password 昀椀 le]

john --wordlist=/usr/share/john/password.lst -- format=rawsha1 crack.txt

Như hình dưới, chúng ta có thể thấy kết quả: Username: pavan Password: asdfasdf 4 lOMoARcPSD| 45222017 5 lOMoARcPSD| 45222017

3. Bẻ khoá thông tin người dùng

Ta sẽ thực hiện hai phương thức để phá mật khẩu người dùng trên hệ thống Linux.

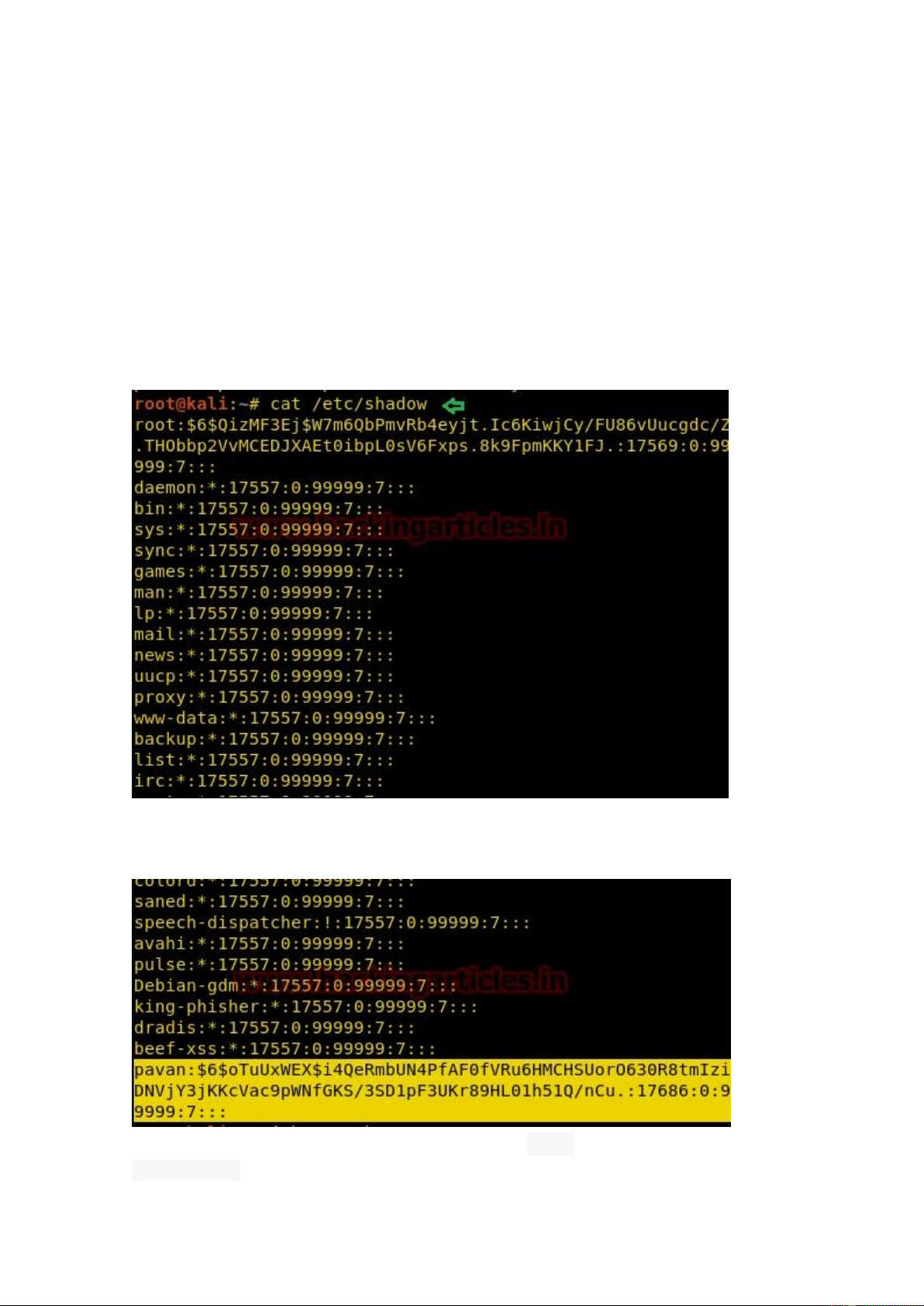

Trước đó, chúng ta cần hiểu tập tin shadow là gì?

Trong hệ điều hành Linux, tập tin mật khẩu shadow là một tập tin hệ thống trong đó

mật khẩu người dùng được mã hóa để không sẵn có cho những người cố gắng xâm

nhập vào hệ thống. Nó được đặt tại đường dẫn /etc/shadow. 3.1 Phương thức 1

Ở phương thức này, chúng ta sẽ bẻ khoá thông tin cá nhân của user “pavan” Để

làm được điều này, đầu tiên chúng ta cần mở tập tin shadow như ở hình dưới:

Chúng ta sẽ thấy thông tin của người dùng “pavan” và sao chép nó, sau đó in ra 1 tệp văn bản.

Trong ví dụ này ta có tập tin có tên là cract.txt

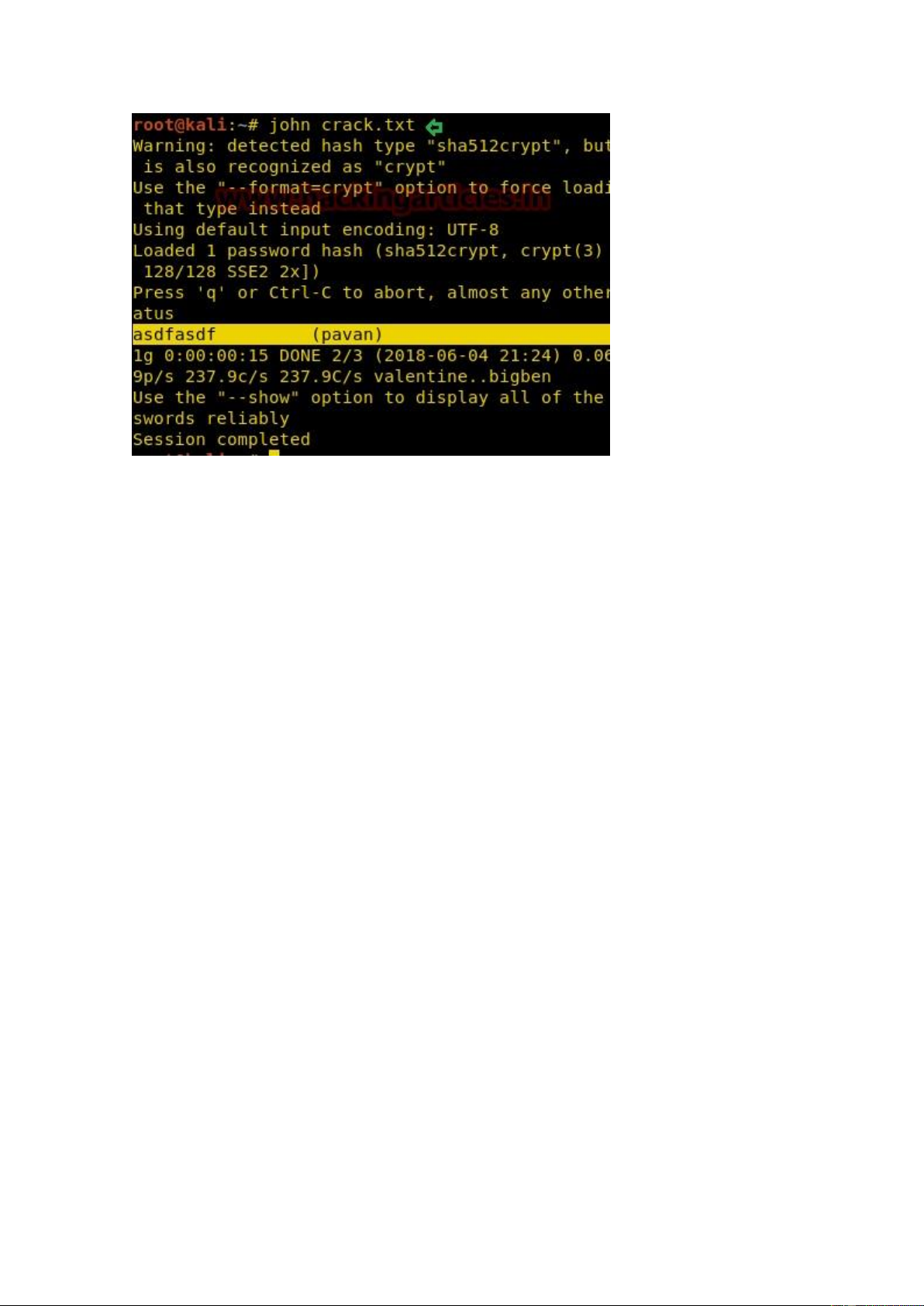

Chúng ta sẽ sử dụng John the Ripper để bẻ khoá john crack.txt 6 lOMoARcPSD| 45222017

Chúng ta có thể thấy kết quả như hình dưới: 7 lOMoARcPSD| 45222017 3.2. Phương thức 2

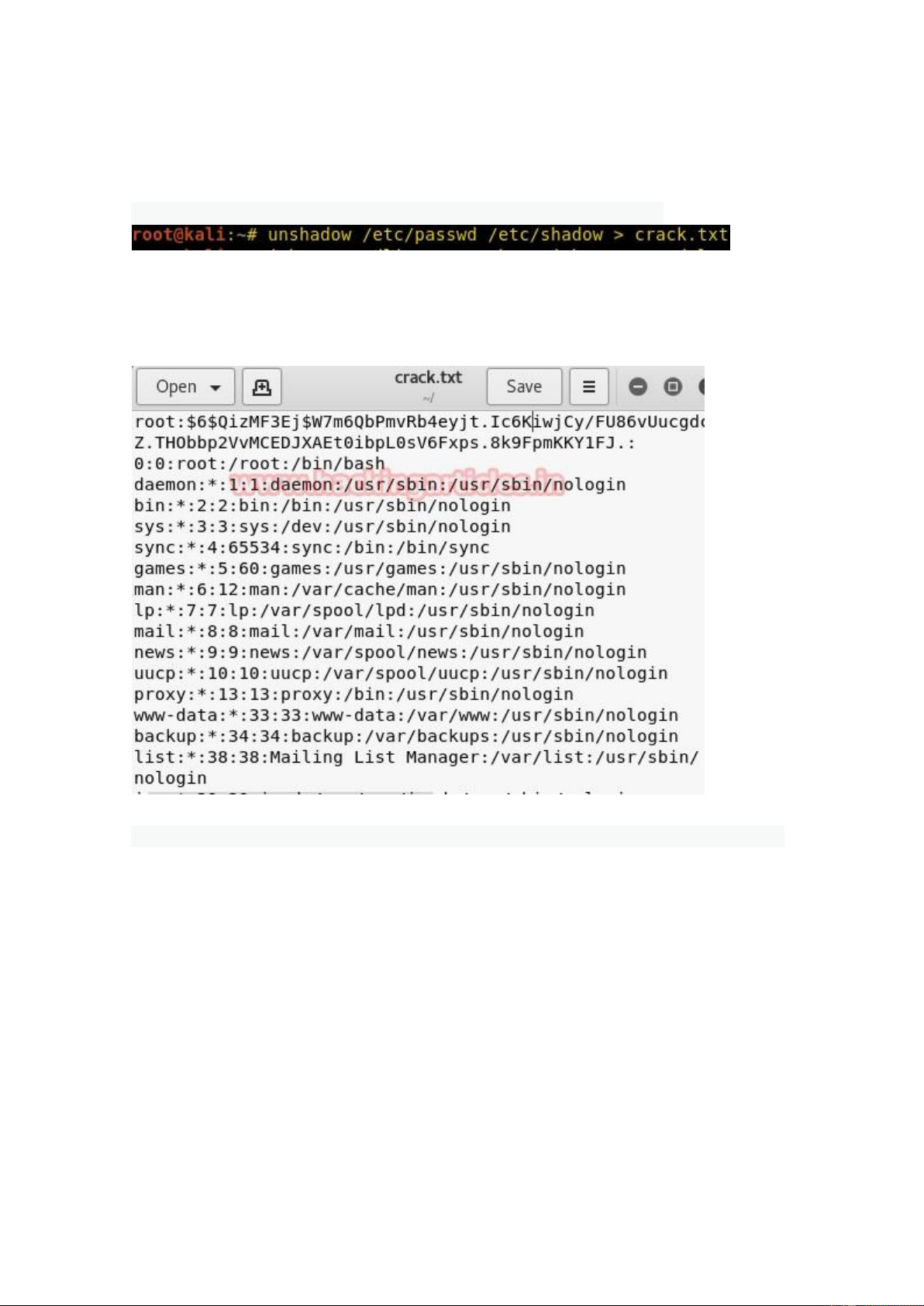

Ở phương thức 2, chúng ta sẽ đồng thời bẻ khoá thông tin của tất cả người dùng Để

thực hiện việc này, cần sử dụng tính năng “unshadow”

unshadow /etc/passwd /etc/shadow > crack.txt

Ở đây, lệnh unshadow đang kết hợp tệp /etc/passwd và /etc/shadow để JtR có thể

sử dụng để phá mật khẩu. Ta sử dụng cả hai tệp để John có thể sử dụng thông tin

được cung cấp để nâng cao hiệu quả bẻ khoá thông tin của tất cả người dùng. Dưới

đây là tập tin sau khi sử dụng lệnh “unshadow”

Chúng ta sử dụng John để bẻ khoá các mật khẩu:

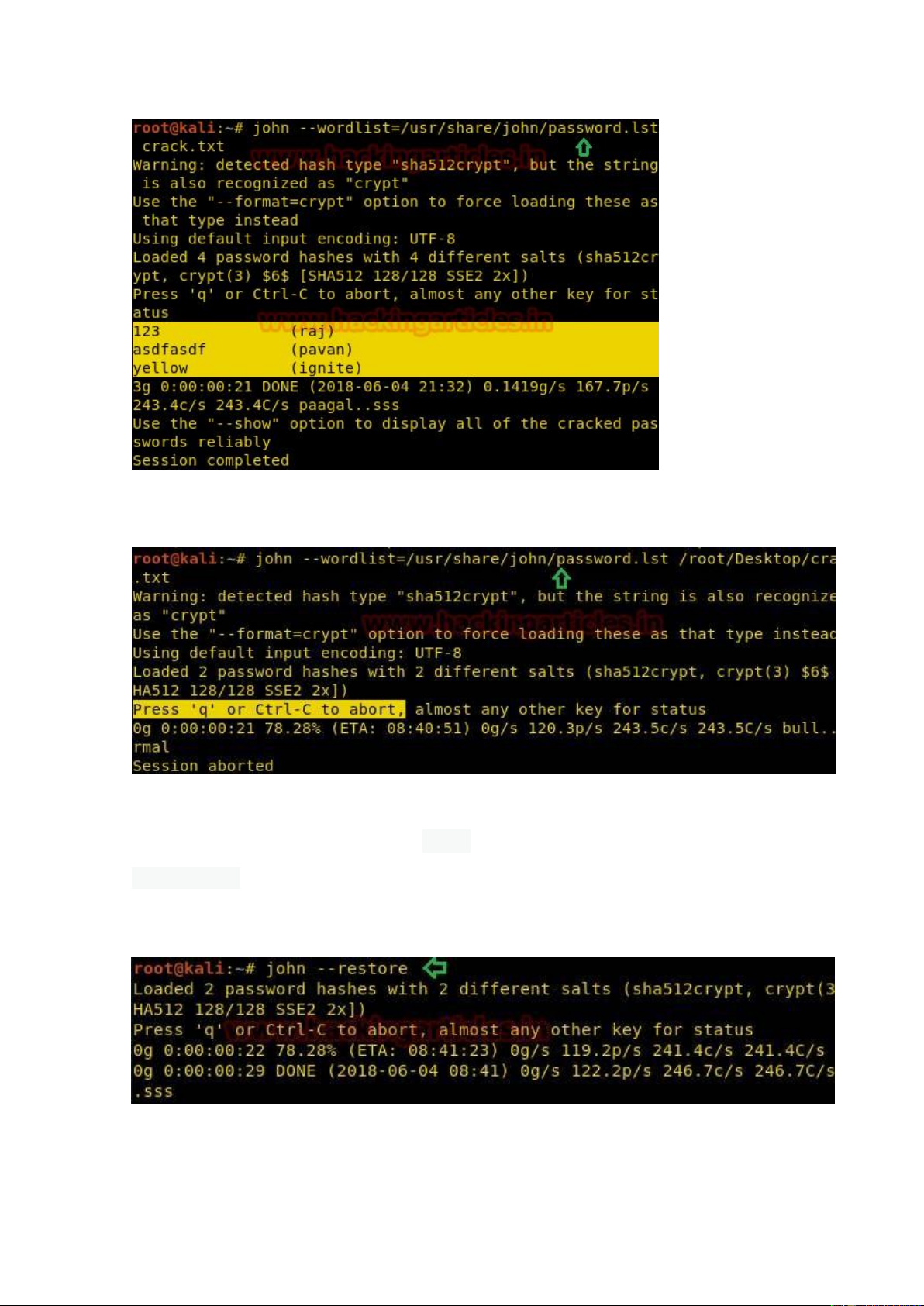

john --wordlist=/usr/share/john/password.lst crack.txt Và đây là kết quả: 8 lOMoARcPSD| 45222017

4. Tạm dừng và tiếp tục

Khi John the Ripper đang chạy, bạn có thể gián đoạn quá trình phá mật khẩu bằng cách

nhấn "q" hoặc Ctrl+C như được hiển thị trong hình ảnh đã cho.

Để tiếp tục quá trình, sử dụng lệnh: john --restore Như ở hình dưới:

5. Xem danh sách các mật khẩu đã bẻ khoá được

Để xem danh sách các mật khẩu mà bạn đã bẻ khoá, sử dụng câu lệnh: 9 lOMoARcPSD| 45222017

.\john.exe –show passwordfile

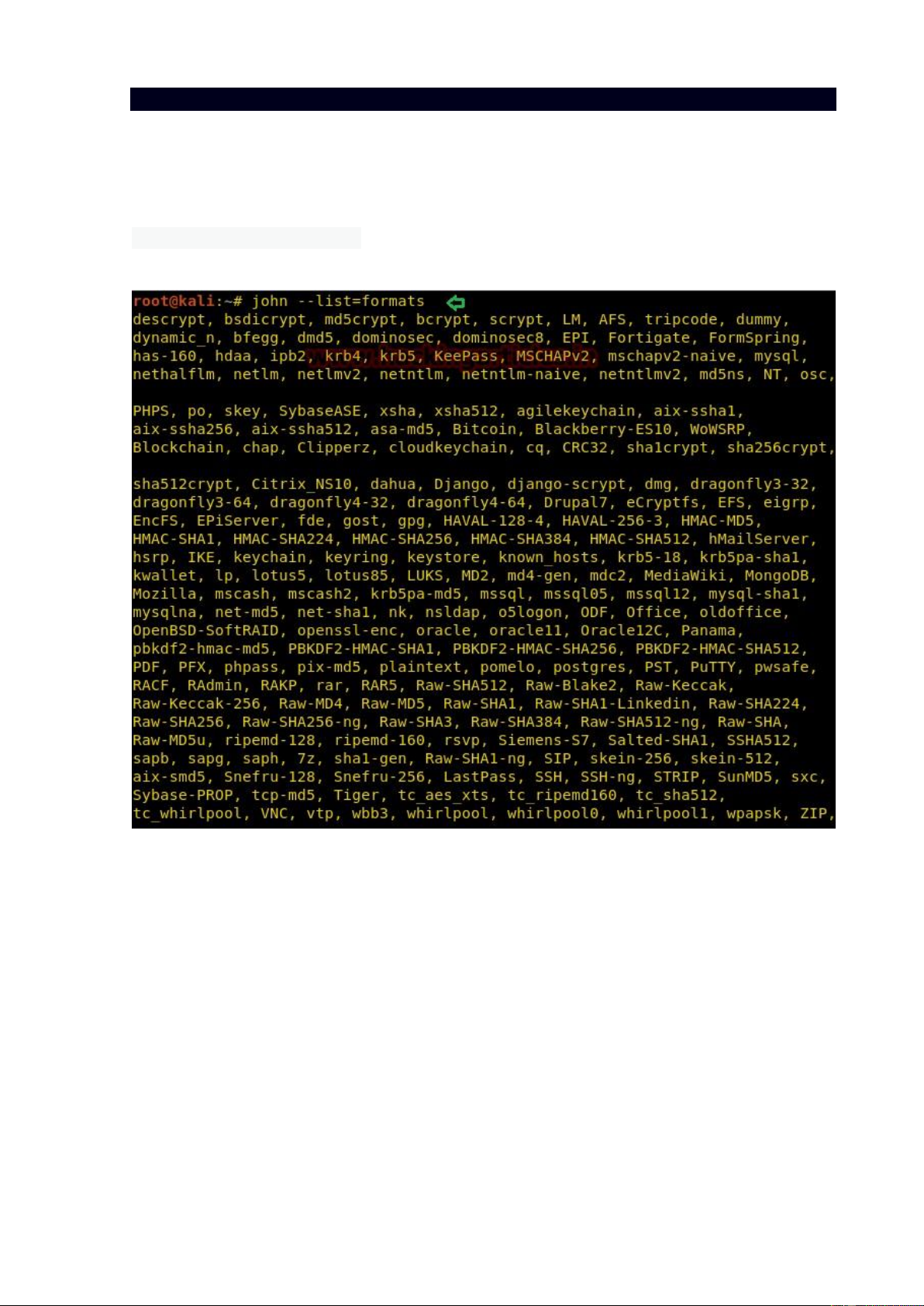

6. Xem tất cả các định dạng

John the Ripper hỗ trợ nhiều định dạng khác nhau, để xem tất cả, sử dụng câu lệnh: john --list=formats

Ta có thể thấy như ở hình dưới: 10 lOMoARcPSD| 45222017

Phần III. Tài liệu tham khảo

a. Beginners Guide for John the Ripper (Part 1) - Hacking Articles

b. How to Use John the Ripper: Tips and Tutorials (varonis.com) 11 lOMoARcPSD| 45222017 Lời kết

Hacking là 1 phương tiện để theo đuổi kiến thức về hệ thống và hệ điều hành,

chúng ta nên dùng việc hacking như là 1 công cụ để thoả mãn đam mê tri thức

về máy tính, không nên sử dụng vào các hoạt động phạm pháp. 12