Preview text:

ĐẠI HỌC CÔNG NGHIỆP THÀNH PHỐ HỒ CHÍ MINH

VIỆN TÀI CHÍNH – KẾ TOÁN KIỂM SOÁT AN TOÀN THÔNG TIN

Giảng viên: Nguyễn Thị Phương Thúy 1 Nội dung chính

1. Khung dịch vụ tin cậy và các nguyên tắc đảm bảo độ tin cậy của hệ thống thông tin

2. Các nguyên tắc cơ bản đảm bảo an toàn thông tin

3. Biện pháp kiểm soát an toàn thông tin 25/08/2025

Kiểm soát hệ thống thông tin kế toán

Giảng viên: Nguyễn Thị Phương Thúy 2 2

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán Khung dịch vụ tin cậy

Trust Services Framework – TSF: được phát triển bởi AICPA và CICA để

đánh giá độ tin cậy của hệ thống thông tin

5 nguyên tắc để đạt được độ tin cậy của hệ thống thông tin:

•An toàn thông tin: Hệ thống và dữ liệu được bảo vệ khỏi truy cập trái phép.

•Quyền riêng tư: Thông tin cá nhân được thu thập, sử dụng, và bảo vệ

theo đúng các chính sách và quy định.

•Bảo mật: Thông tin nhạy cảm của tổ chức được bảo vệ khỏi việc tiết lộ trái phép.

•Toàn vẹn xử lý: Dữ liệu được xử lý một cách chính xác, đầy đủ, kịp thời.

•Khả dụng: Hệ thống luôn sẵn sàng khi cần thiết cho hoạt động và

người dùng được ủy quyền.

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 3 3

Khuôn mẫu dịch vụ tin cậy

Trong 5 nguyên tắc này, An toàn thông tin là nền tảng. Nếu an

ninh không được đảm bảo, 4 nguyên tắc còn lại không thể đạt được. Độ tin cậy của hệ thống Tính bảo mật Quyền riêng tư Tính toàn vẹn Tính khả dụng An toàn thông tin

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 4 4

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán KIỂM SOÁT AN TOÀN THÔNG TIN

25/08/2025 Kiểm soát hệ thống thông tin kế toán

Giảng viên: Nguyễn Thị Phương Thúy 5 5

Ba khái niệm nền tảng về An toàn thông tin

1. An toàn thông tin là vấn đề thuộc về quản lý, không chỉ là của IT

•Ban lãnh đạo cấp cao phải tham gia và hỗ trợ trong suốt

vòng đời an ninh bao gồm: (1) Đánh giá mối đe dọa và lựa

chọn phương án đối phó rủi ro; (2) Xây dựng và truyền thông

chính sách; (3) Cung cấp nguồn lực để triển khai giải pháp; (4) Giám sát hiệu suất.

2. Con người là yếu tố then chốt

•‘Mắt xích yếu nhất’ hoặc tài sản phòng thủ quan trọng

•Xây dựng văn hóa nhận thức về an ninh và đào tạo liên tục

3. Mô hình an ninh dựa trên thời gian (Time-based Model of Security)

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 6 6

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán

Mô hình an ninh dựa trên thời gian

Mô hình chiến lược nhằm triển khai kết hợp các biện pháp kiểm soát phòng ngừa,

phát hiện và ứng phó để bảo vệ tài sản thông tin đủ lâu, cho phép tổ chức phát

hiện và ngăn chặn cuộc tấn công trước khi có thiệt hại.

Mục tiêu của bất kỳ hệ thống bảo mật hiệu quả là đạt được P > D + R

P: Thời gian cần thiết để kẻ tấn công phá vỡ các kiểm soát phòng ngừa (time to Penetrate).

D: Thời gian cần thiết để hệ thống phát hiện cuộc tấn công đang diễn ra (time to Detect).

R: Thời gian cần thiết để ứng phó và ngăn chặn cuộc tấn công thành công (time to Respond).

Để đạt được mục tiêu này, các tổ chức sử dụng chiến lược phòng thủ theo chiều

sâu (defense-in-depth): sử dụng nhiều lớp kiểm soát chồng chéo, bổ sung và dự phòng cho nhau.

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 7 7 Ví dụ

Nhà quản trị có ý định đầu tư 23.000 USD để tăng cường bảo

mật. Các phương án được đề xuất gồm:

A. Mua một hệ thống tường lửa mới sẽ làm tăng khả năng ngăn chặn rủi ro lên 10 phút;

B. Nâng cấp hệ thống giúp giảm thời gian phát hiện xâm nhập xuống 12 phút;

C. Đầu tư vào các phương pháp mới sẽ rút ngắn thời gian ứng

phó với các sự cố xuống 30 phút.

Lựa chọn phương án hiệu quả nhất (xét theo mô hình an toàn dựa trên thời gian)?

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 8 8

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán Kiểm soát ngăn ngừa

25/08/2025 Kiểm soát hệ thống thông tin kế toán

Giảng viên: Nguyễn Thị Phương Thúy 9 9 Con người Văn hóa an toàn

Xây dựng ý thức và cam kết về bảo mật trong toàn tổ chức, bắt đầu từ "tone at the top". Quản lý nhân sự

Thiết lập các quy trình liên quan đến nhân sự để giảm thiểu rủi ro

Kiểm tra lý lịch khi tuyển dụng, thu hồi quyền truy cập ngay lập tức khi

thôi việc, luân chuyển công việc để tránh gian lận kéo dài, nghỉ phép bắt buộc

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 10 10

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán

Kiểm soát truy cập vật lý

Chính sách bảo mật thông tin: Các văn bản quy định về cách

thức bảo vệ thông tin, vai trò và trách nhiệm.

Kiểm soát vật lý: Bảo vệ các tài sản vật chất và khu vực chứa thiết bị IT quan trọng

Hàng rào, camera giám sát, khóa cửa (khóa điện tử, thẻ từ), bảo vệ

24/7, cảm biến chuyển động, hệ thống báo cháy/chữa cháy, kiểm

soát nhiệt độ/độ ẩm phòng máy chủ.

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 11 11

Kiểm soát truy cập người dùng

Kiểm soát xác thực (Authentication): Xác minh danh tính người dùng

Các loại yếu tố xác thực:

•Yếu tố “Bạn biết gì” (Knowledge factors) Nhc điểm: Dễ quên

•Thông tin mà chỉ người dùng hợp lệ mới biết

•Ví dụ: User ID, password, mã PIN, câu hỏi bảo mật

•Yếu tố “Bạn có gì” (Possession Factor)

•Một vật thể vật lý mà người dùng hợp lệ sở hữu và mang theo

•Ví dụ: Thẻ thông minh, OTP token

•Yếu tố “Bạn là ai” (Biometric Factor)

•Các đặc điểm sinh học hoặc hành vi độc đáo và không thể thay đổi của một cá nhân.

•Ví dụ: Vân tay, khuôn mặt, mống mắt, giọng nói

Nhc điểm: CP thực hiện mắc, phụ

thuộc vào cấu tạo cơ thể

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 12 12

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán

Cách kết hợp các yếu tố xác thực

Xác thực đơn yếu tố (Single -

Xác thực đa yếu tố (Multi - Factor

Xác thực đa phương thức (Multi - Factor Authentication - SFA) Authentication - MFA / 2FA) Modal Authentication)

Mô tả: Chỉ sử dụng một yếu tố xác

Mô tả: Yêu cầu người dùng cung

Là việc kết hợp nhiều thông tin

thực duy nhất (thường là mật

cấp nhiều thông tin xác thực từ

xác thực TỪ CÙNG MỘT LOẠI khẩu).

CÁC LOẠI KHÁC NHAU (ví dụ:

YẾU TỐ (ví dụ: kết hợp nhiều yếu

Ưu điểm: Đơn giản, tiện lợi, chi phí

một yếu tố "bạn biết gì" và một tố sinh trắc học) thấp. yếu tố "bạn có gì").

Nhược điểm: Bảo mật thấp, dễ bị

Ưu điểm: Tăng cường bảo mật tấn công .

đáng kể, ngay cả khi một yếu tố bị

lộ, kẻ tấn công vẫn không thể truy

cập vì không có yếu tố thứ hai.

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 13 13

Kiểm soát truy cập người dùng Ủy quyền (Authorization)

Xác định các quyền mà người dùng được phép làm (truy cập,

xem, thêm mới, sửa, xóa, thực thi) trên các tài nguyên cụ thể

(file, thư mục, ứng dụng, dữ liệu, chức năng hệ thống)

Giúp hạn chế rủi ro lạm dụng quyền truy cập, sai sót hoặc gian

lận từ những người đã được xác thực hợp lệ.

Nguyên tắc phân quyền tối thiểu (principle of least privilege)

Mỗi cá nhân chỉ có các quyền cần thiết cho công việc, không phân quyền dư thừa.

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 14 14

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán Kỹ thuật ủy quyền

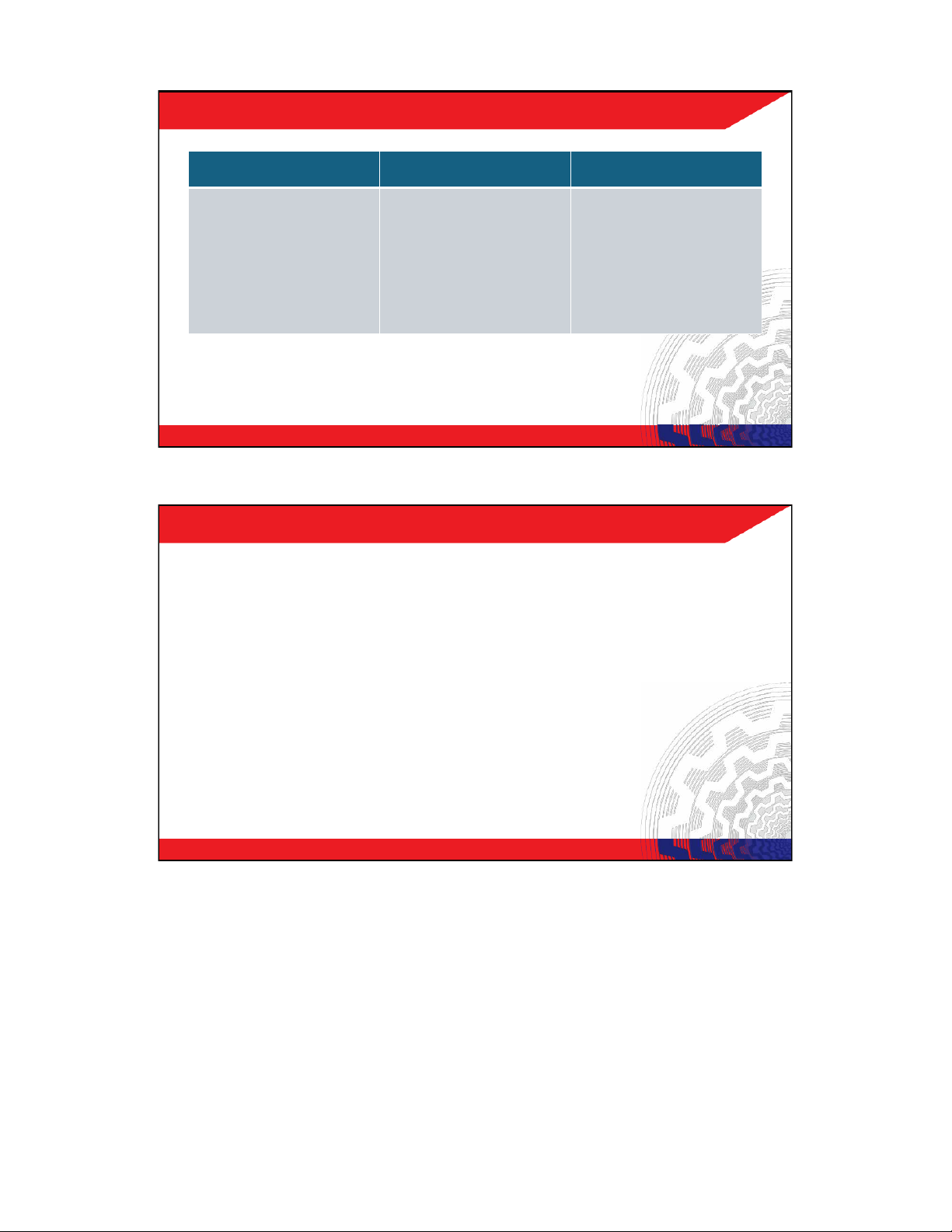

Ma trận kiểm soát truy cập

Danh sách kiểm soát truy cập

Kiểm soát truy cập dựa trên (Access Control Matrix - ACM) (Access Control Lists - ACLs) vai trò (Role -Based Access Control - RBAC) Định nghĩa

Một mô hình khái niệm (thường là

Một danh sách các quyền được

Quyền truy cập được gán

bảng) biểu diễn mối quan hệ

gắn trực tiếp vào từng tài cho các vai trò (roles),

quyền giữa các chủ thể (người

nguyên (ví dụ: file, thư mục, đối

không trực tiếp cho người

dùng/vai trò) và các tài nguyên.

tượng cơ sở dữ liệu), xác định

dùng. Người dùng được chỉ

Nó mô tả ai có thể làm gì với tài

người dùng/nhóm nào có quyền

định vào một hoặc nhiều vai nguyên nào.

gì đối với tài nguyên đó. trò. Trọng tâm

Mối quan hệ giữa Chủ thể và Tài

Tài nguyên (Ai có thể làm gì với

Vai trò/Chức năng (Người quản lý nguyên. tài nguyên này?)

giữ vai trò này được phép làm gì?)

Là mô hình, không phải cách cấp

Cấp quyền trực tiếp cho từng Cách cấp

quyền trực tiếp trong thực tế. Các

Cấp quyền cho vai trò; người

người dùng/nhóm người dùng quyền

hệ thống thực tế triển khai ACM

dùng được gán vào vai trò. trên từng tài nguyên. thông qua ACLs hoặc RBAC.

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 15 15 Ví dụ

Công ty DataCare Solutions cần quản lý quyền truy cập vào: •File Báo cáo doanh thu •File Kế hoạch Marketing •Chức năng Duyệt chi

Các cá nhân cần cấp quyền truy cập:

•Ông An: Giám đốc (cần xem tất cả báo cáo, kế hoạch và duyệt chi)

•Bà Bình: Kế toán viên (cần nhập liệu báo cáo, xem báo cáo doanh thu)

•Anh Cường: Nhân viên marketing (xem kế hoạch marketing)

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 16 16

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán

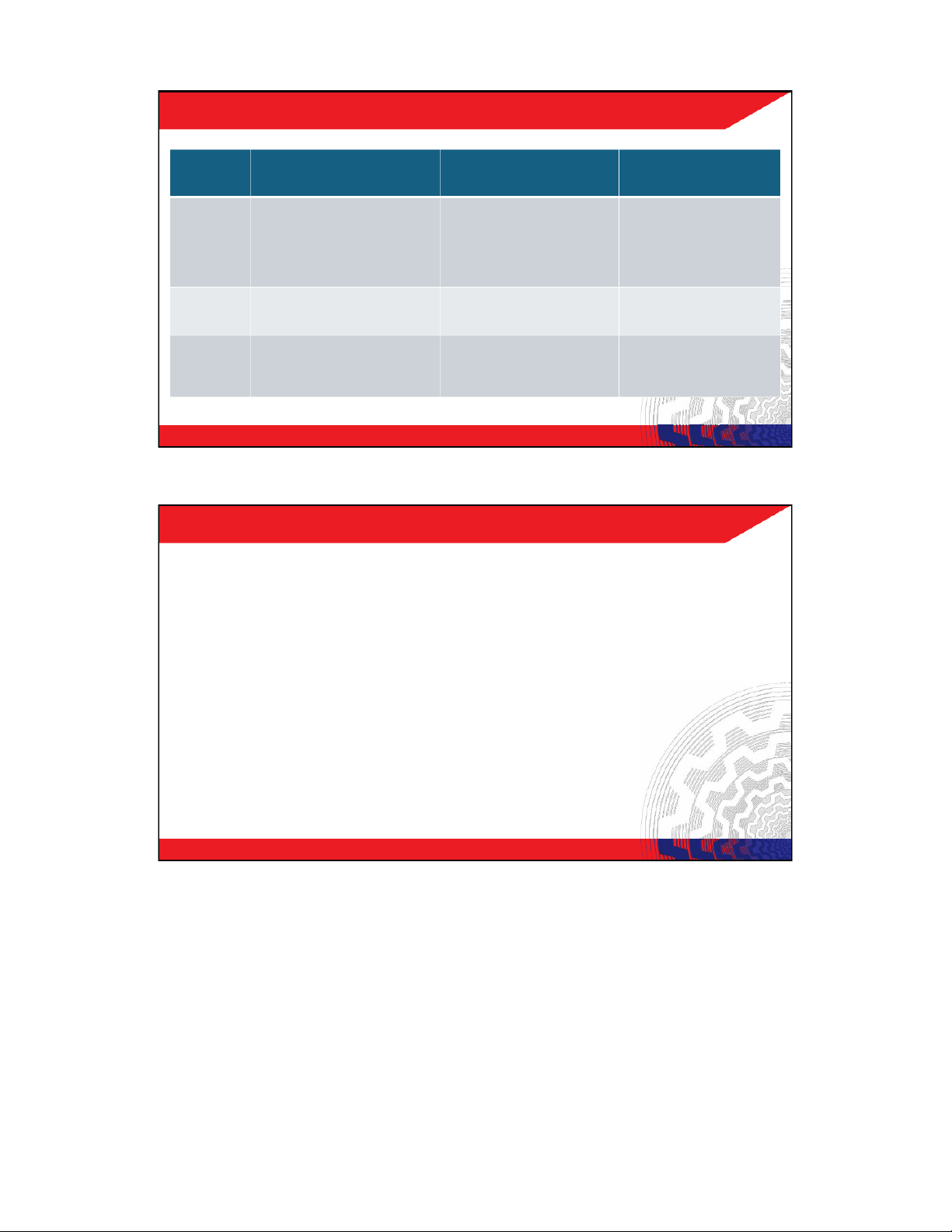

Ma trận kiểm soát truy cập - ACM File Báo cáo Doanh File Kế hoạch Chức năng Duyệt Người dùng thu Marketing chi Ông An Đọc Đọc Thực thi Bà Bình Đọc, Ghi Không truy cập Không truy cập Anh Cường Không truy cập Đọc Không truy cập

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 17 17

Danh sách kiểm soát truy cập - ACLs File Báo cáo Doanh thu Người dùng Quyền truy cập Ông An Đọc Bà Bình Đọc, Ghi File Kế hoạch Marketing Người dùng Quyền truy cập Ông An Đọc Anh Cường Đọc Chức năng Duyệt chi Người dùng Quyền truy cập Ông An Thực thi

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 18 18

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán

Kiểm soát truy cập dựa trên vai trò - RBAC

Bước 1. Định nghĩa các vai trò và quyền truy cập của từng vai trò Vai trò

Quyền truy cập trên tài nguyên

File Báo cáo Doanh thu: Đọc Giám đốc

File Kế hoạch Marketing: Đọc

Chức năng Duyệt chi: Thực thi Kế toán viên

File Báo cáo Doanh thu: Đọc, Ghi Nhân viên Marketing

File Kế hoạch Marketing: Đọc

Bước 2. Gán người dùng vào vai trò Người dùng Vai trò Ông An Giám đốc Bà Bình Kế toán viên Anh Cường Nhân viên Marketing

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 19 19 Kiểm soát truy cập mạng Tường lửa (Firewall)

Thiết bị/phần mềm kiểm soát lưu lượng mạng vào/ra dựa trên các quy tắc.

Hệ thống phòng chống xâm nhập (Intrusion Prevention Systems - IPS)

Giám sát lưu lượng mạng để phát hiện và chủ động chặn các mối đe dọa

hoặc các mẫu hình tấn công đã biết ngay lập tức.

Bộ định tuyến và chuyển mạch an toàn

Cấu hình các thiết bị mạng (router, switch) với các biện pháp bảo mật như vô

hiệu hóa cổng không sử dụng, thay đổi mật khẩu mặc định, cập nhật

firmware, phân đoạn mạng (VLAN)

Mạng riêng ảo (VPN - Virtual Private Network)

Tạo một kết nối an toàn, được mã hóa qua một mạng công cộng đến mạng

riêng của công ty, bảo vệ dữ liệu khi truyền tải.

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 20 20

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán

Kiểm soát điểm đầu – cuối

Phần mềm chống virus/malware:Phát hiện và loại bỏ mã độc.

Kiểm soát thiết bị (Device Control)

Các chính sách và công cụ ngăn chặn việc sử dụng các thiết bị

ngoại vi không được phép (USB, ổ cứng ngoài) trên máy tính công

ty để ngăn ngừa rò rỉ dữ liệu hoặc lây nhiễm mã độc.

Mã hóa ổ đĩa (Disk Encryption)

Mã hóa toàn bộ hoặc một phần ổ cứng của thiết bị (laptop, điện

thoại) để bảo vệ dữ liệu khỏi bị truy cập nếu thiết bị bị mất hoặc đánh cắp.

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 21 21 Kiểm soát phát hiện

25/08/2025 Kiểm soát hệ thống thông tin kế toán

Giảng viên: Nguyễn Thị Phương Thúy 22 22

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán

Phân tích nhật ký hệ thống

Log Analysis - quá trình kiểm tra các file log (nhật ký ghi lại các hoạt

động trên hệ thống) để xác định bằng chứng về các cuộc tấn công có thể xảy ra

Việc phân tích các lần đăng nhập thất bại, các nỗ lực truy cập tài

nguyên bị cấm là cực kỳ quan trọng

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 23 23 Kiểm soát phát hiện

Hệ thống phát hiện xâm nhập (Intrusion Detection Systems – IDS)

các hệ thống tạo ra nhật ký về tất cả lưu lượng mạng được phép đi

qua tường lửa và sau đó phân tích các nhật ký đó để tìm dấu hiệu

của các cuộc xâm nhập đã hoặc đang cố gắng thực hiện Honeypots (Mồi nhử)

Được sử dụng để cung cấp cảnh báo sớm rằng một người đang cố

gắng tìm kiếm thông tin bí mật. Vì đây là hệ thống giả, mọi sự truy

cập đều được coi là đáng ngờ.

Giám sát liên tục (Continuous Monitoring)

Là quá trình giám sát liên tục việc tuân thủ các chính sách an ninh

của nhân viên và hiệu suất tổng thể của các quy trình kinh doanh

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 24 24

GV: Nguyễn Thị Phương Thúy

Kiểm soát hệ thống thông tin kế toán Kiểm soát khắc phục

25/08/2025 Kiểm soát hệ thống thông tin kế toán

Giảng viên: Nguyễn Thị Phương Thúy 25 25 Ứng phó sự cố

Đội ứng phó sự cố máy tính (CIRT - Computer Incident Response Team)

Là một đội ngũ chịu trách nhiệm xử lý các sự cố an ninh lớn

Quy trình ứng phó của CIRT bao gồm 4 bước:

•Recognition (Ghi nhận): Nhận ra sự cố đang tồn tại

•Containment (Ngăn chặn): Hành động nhanh để cô lập vấn đề và ngăn chặn thiệt hại lan rộng

•Recovery (Phục hồi): Sửa chữa thiệt hại và khôi phục hệ thống

•Follow-up (Rút kinh nghiệm): Phân tích nguyên nhân và cải thiện hệ thống phòng thủ

Giám đốc an toàn thông tin (Chief Information Security Officer - CISO)

Vị trí quản lý cấp cao, chịu trách nhiệm tổng thể về an toàn thông tin của tổ chức

CISO phải độc lập với các chức năng IT khác và báo cáo cho lãnh đạo cấp cao (COO hoặc CEO)

25/08/2025 Kiểm soát hệ thống thông tin kế toán Giảng viên: Nguyễn Thị Phương Thúy 26 26

GV: Nguyễn Thị Phương Thúy