Preview text:

1) DNS nâng cao: ý nghĩa của DNS, hoạt động 2 zone ( forward lookup zone, reserve lookup

zone), record A, SOA, NS, MX, PTR Alias, ip config/register dns

DNS (Domain Name System) là một hệ thống quản lý tên miền dùng để ánh xạ các địa chỉ IP với

các tên miền dễ nhớ. Ý nghĩa chính của DNS là giúp máy tính tìm ra địa chỉ IP tương ứng với một tên miền cụ thể.

DNS hoạt động thông qua các zone. Mỗi zone đại diện cho một phạm vi tên miền cụ thể và bao

gồm thông tin về ánh xạ giữa tên miền và địa chỉ IP.

Các Zone được tạo ở 1 trong 2 loại: Forward Lookup và Reverse Lookup. Trong Forward

Lookup Zones, DNS Server ánh xạ các FQDN ra các ðịa chỉ IP. Trong Reverse Lookup Zones,

DNS Server ánh xạ các ðịa chỉ IP ra các FQDN. Forward Lookup Zones theo cách đó sẽ trả lời

những câu truy vấn ñể phân giải các FQDN ra địa chỉ IP và ngược lại đối với Reverse Lookup Zones.

Các zone mới chỉ chứa đựng 2 Resource Record là: the start-of-authority (SOA) tương ứng

với zone và name server (NS) tương ứng với DNS Server cục bộ ñã tạo ra cho zone. Các loại record:

Các Resource Record phổ biến nhất bạn cần tạo ra bằng tay bao gồm: - Host (A) - Alias (CNAME) - Mail exchanger (MX) - Pointer (PTR) - Service location (SRV)

Host (A) resource records tạo nên phần lớn các Resource Record trong 1 cơ sở dữ liệu

zone. Các record này ñược sử dụng trong 1 zone ñể liên kết các DNS Domain Name của

các máy tính (hay các host) ra ñịa chỉ IP của chúng.

SOA (Start of Authority) record: Bản ghi SOA xác định các thông tin quản lý căn bản về

một zone. Nó chứa thông tin về máy chủ DNS chính quản lý zone đó.

NS (Name Server) record: Bản ghi NS chỉ định máy chủ tên miền chịu trách nhiệm cung

cấp thông tin DNS cho một zone cụ thể.

MX (Mail Exchanger) record: resource record Mail exchanger (MX) ñược dùng bởi các

trình ứng dụng email để định vị trí 1 Mail Server bên trong 1 zone. Nó cho phép 1

domain name ví dụ như lucernepublishing.com, được chỉ rõ trong 1 địa chỉ email ví dụ

như joe@lucernepublishing.com, được ánh xạ ra 1 resource record A của 1 máy tính ñăng

kí tổ chức Mail Server trong domain.

PTR (Pointer) record: Resource record Pointer (PTR) chỉ ñược sử dụng trong Reverse

Lookup Zones để hỗ trợ việc phân giải ngược, phân giải ngược là thực hiện các câu truy

vấn ñể phân giải các ñịa chỉ IP ra các host name hay các FQDN.

Alias record: các Alias (CNAME) resource record ñôi khi ñược gọi là canonical name.

Những record này cho phép bạn dùng nhiều hơn 1 tên ñể chỉ ra 1 host riêng biệt. Các

record này ánh xạ 1 host name chỉ rõ 1 dịch vụ nhất định (ví dụ như

ftp.lucernepublishing.com) ra 1 resource record A hiện tại của 1 máy tính ñăng kí tổ chức

dịch vụ đó (ví dụ như serve-boston.lucernepublishing.com)

Service location (SRV): Resource record Service location (SRV) ñược sử dụng ñể chỉ ra

vị trí các dịch vụ đặc biệt trong 1 domain. Các trình ứng dụng Client là SRV-aware có thể

sử dụng DNS để gọi ra 1 SRV Resource Record cho 1 ứng dụng server đã ñược nói rõ

Để cấu hình hoặc đăng ký DNS, có thể thực hiện các bước sau:

Đối với cấu hình IP:

Trên hệ điều hành Windows, có thể cấu hình IP thông qua "Network and Sharing Center" hoặc

"Command Prompt" bằng lệnh "ipconfig".

Trên hệ điều hành Linux, có thể sử dụng các lệnh như "ifconfig" hoặc "ip addr" để cấu hình IP. Để cấu hình DNS:

Trên hệ điều hành Windows, có thể cấu hình DNS thông qua "Network and Sharing Center" hoặc

"Control Panel" và tìm kiếm "Network Connections". Tại đây, bạn có thể chỉ định máy chủ DNS

ưu tiên và máy chủ DNS thứ cấp.

Trên hệ điều hành Linux, tệp cấu hình DNS nằm trong /etc/resolv.conf. Bạn có thể chỉnh sửa tệp

này và thêm các máy chủ DNS vào danh sách. Đăng ký DNS:

Đăng ký tên miền với một nhà cung cấp dịch vụ tên miền (domain registrar) để sở hữu tên miền cho mình.

Khi đăng ký tên miền, bạn cần xác định các máy chủ tên miền (name servers) mà bạn muốn sử

dụng để quản lý DNS cho tên miền đó.

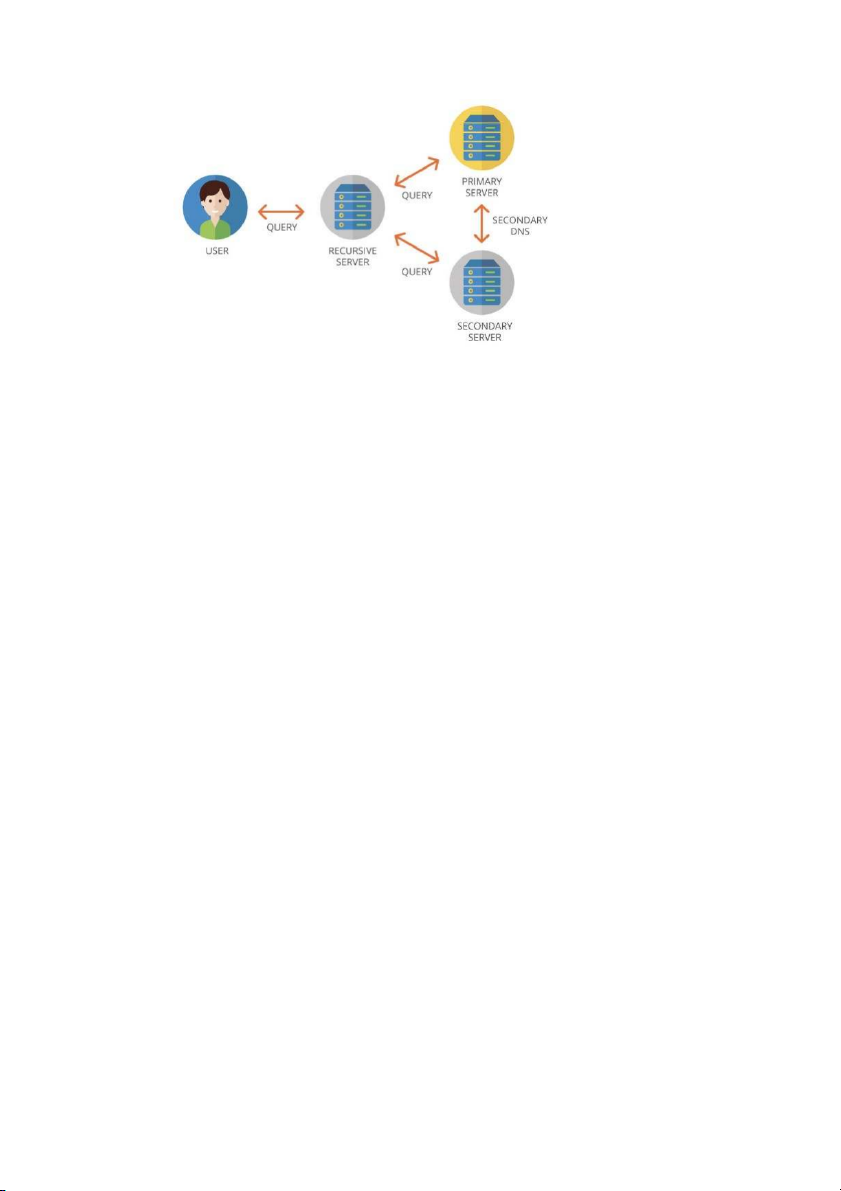

2) Xây dựng secondary DNS => Secondary domain( additional domain) -

TCP 53 -> secondary domain replicate -

UDP 53 -> hoạt động ở cơ chế request

Để xây dựng một secondary DNS (Domain Name System) với một tên miền phụ (secondary

domain), bạn cần cấu hình một máy chủ DNS để sao chép (replicate) thông tin DNS từ máy

chủ DNS chính (primary DNS).

Cơ chế sao chép thông tin DNS từ máy chủ chính đến máy chủ phụ thường sử dụng giao thức

TCP trên cổng 53. Cổng này là cổng mặc định cho dịch vụ DNS. Trong quá trình sao chép,

các bản ghi DNS (DNS records) từ máy chủ chính sẽ được sao chép sang máy chủ phụ.

Khi máy chủ phụ nhận được một yêu cầu DNS từ một thiết bị client, nó hoạt động theo cơ

chế yêu cầu (request) sử dụng giao thức UDP trên cổng 53. Giao thức UDP thường được sử

dụng cho các yêu cầu DNS đơn giản, nhanh chóng và không đòi hỏi phản hồi đáp trả tương tự như giao thức TCP.

Để cấu hình máy chủ DNS chính và phụ, bạn cần biết chi tiết về hệ thống mạng và các công

cụ quản lý DNS cụ thể mà bạn sử dụng. Quy trình cấu hình cụ thể có thể khác nhau tùy theo

hệ điều hành và phần mềm DNS mà bạn sử dụng.

Tóm lại, để xây dựng một secondary DNS với secondary domain, bạn cần cấu hình máy chủ

DNS phụ để sao chép thông tin từ máy chủ DNS chính. Cổng TCP 53 được sử dụng cho việc

sao chép, trong khi cổng UDP 53 được sử dụng cho các yêu cầu DNS từ thiết bị client.

3) Ưu điểm và khác biệt giữa domain và workgroup? Phân loại domain các mối quan hệ tin

tưởng trong 1 hệ thống multi domain.

Ưu điểm và khác biệt giữa domain và workgroup: Domain:

Ý nghĩa: Domain là một mô hình quản lý và tổ chức hệ thống mạng dựa trên một máy chủ trung

tâm (domain controller) và các máy tính thành viên. Domain định nghĩa một không gian bảo mật

với quyền truy cập và chia sẻ tài nguyên được quản lý tập trung. Ưu điểm:

Quản lý tập trung: Domain cho phép quản lý tập trung và quản lý người dùng, máy tính, tài

nguyên từ một máy chủ trung tâm.

Đơn giản hóa việc quản lý người dùng: Các người dùng có thể đăng nhập vào bất kỳ máy tính

nào trong domain và có quyền truy cập vào tài nguyên mà họ được phép.

Chia sẻ tài nguyên dễ dàng: Các tài nguyên như máy in, thư mục chia sẻ và ứng dụng có thể được

chia sẻ dễ dàng trong domain.

Tăng tính bảo mật: Domain cho phép triển khai các chính sách bảo mật tập trung và kiểm soát

quyền truy cập của người dùng đến các tài nguyên. Workgroup:

Ý nghĩa: Workgroup là một mô hình đơn giản hơn, trong đó các máy tính được kết nối trực tiếp

với nhau thông qua mạng LAN. Mỗi máy tính trong workgroup có quyền quản lý tài nguyên của

mình và có thể chia sẻ tài nguyên với các máy tính khác trong cùng workgroup. Ưu điểm:

Dễ dàng triển khai: Workgroup không yêu cầu một máy chủ trung tâm và việc cài đặt và triển

khai nhanh chóng và dễ dàng hơn so với domain.

Phù hợp cho mạng nhỏ: Workgroup thích hợp cho mạng nhỏ, không yêu cầu quản lý phức tạp và

không có nhu cầu chia sẻ tài nguyên phức tạp.

Không yêu cầu kiến thức chuyên sâu về quản lý mạng: Workgroup không đòi hỏi kiến thức

chuyên sâu về quản lý mạng, phù hợp cho người dùng cá nhân hoặc môi trường văn phòng nhỏ.

Phân loại domain các mối quan hệ tin tưởng trong 1 hệ thống multi-domain:

Trong một hệ thống multi-domain, các mối quan hệ tin tưởng giữa các domain được phân loại như sau:

Trust Relationships (Mối quan hệ tin tưởng):

One-way trust: Domain A tin tưởng Domain B hoặc Domain B tin tưởng Domain A, nhưng không

có mối quan hệ tin tưởng ngược lại. Chẳng hạn, Domain A có thể truy cập tài nguyên trong

Domain B, nhưng không có quyền truy cập ngược lại.

Two-way trust: Domain A và Domain B tin tưởng lẫn nhau. Cả hai domain có thể truy cập tài nguyên của nhau.

Transitive Trust (Mối quan hệ tin tưởng có tính chất chuyển tiếp):

Transitive trust cho phép mở rộng quyền truy cập từ một domain A sang một domain C thông qua

domain B. Nếu domain A tin tưởng domain B và domain B tin tưởng domain C, thì domain A

cũng tin tưởng domain C. Điều này cho phép truy cập tài nguyên qua các domain được tin tưởng.

Forest Trust (Mối quan hệ tin tưởng giữa các rừng domain):

Forest trust được thiết lập giữa hai rừng domain (forest) khác nhau. Nó cho phép các domain

trong rừng A tin tưởng các domain trong rừng B và ngược lại. Forest trust mở rộng quyền truy

cập và chia sẻ tài nguyên giữa các rừng domain.

Quan hệ tin tưởng giữa các domain trong một hệ thống multi-domain được thiết lập để cung cấp

tính linh hoạt và khả năng chia sẻ tài nguyên giữa các domain khác nhau trong một tổ chức.

4) DHCP: chạy trên nền tảng UDP 67/68 4 bước( discover/offer/request/ACK) ở cơ chế local broadcast.

Trình bày các bước hoạt động của DHCP

Các mode hoạt động của hệ thống DHCP Failover

DHCP (Dynamic Host Configuration Protocol) là một giao thức mạng được sử dụng để cấu hình

tự động địa chỉ IP và các thông số mạng khác cho các thiết bị trong mạng. Dưới đây là các bước hoạt động của DHCP:

Bước Discover (Khám phá):

Client gửi một gói tin DHCP Discover thông qua broadcast (địa chỉ IP nguồn: 0.0.0.0) để tìm các máy chủ DHCP trong mạng.

Gói tin DHCP Discover chứa thông điệp yêu cầu địa chỉ IP và các thông số mạng khác.

Bước Offer (Đề nghị):

Các máy chủ DHCP nhận gói tin DHCP Discover và tạo một gói tin DHCP Offer.

Gói tin DHCP Offer chứa địa chỉ IP được đề nghị, thông tin về máy chủ DHCP và các thông số mạng khác.

Gói tin DHCP Offer được gửi từ máy chủ DHCP đến client thông qua broadcast.

Bước Request (Yêu cầu):

Client nhận gói tin DHCP Offer từ các máy chủ DHCP và chọn một đề nghị.

Client gửi gói tin DHCP Request chứa địa chỉ IP đã chọn đến máy chủ DHCP đã đề nghị.

Gói tin DHCP Request cũng được gửi thông qua broadcast.

Bước ACK (Xác nhận):

Máy chủ DHCP nhận gói tin DHCP Request từ client và kiểm tra xem địa chỉ IP đã chọn có khả dụng hay không.

Nếu địa chỉ IP khả dụng, máy chủ DHCP gửi gói tin DHCP ACK (xác nhận) chứa địa chỉ IP đã

chọn và các thông số mạng khác cho client.

Gói tin DHCP ACK được gửi từ máy chủ DHCP đến client thông qua unicast.

Đối với hệ thống DHCP Failover, có các chế độ hoạt động sau:

Load Balancing (Cân bằng tải):

Trong chế độ này, hai máy chủ DHCP (primary và secondary) chia sẻ cùng một phạm vi địa chỉ IP.

Mỗi máy chủ DHCP chỉ cấp phát một phần của phạm vi cho các client.

Mục tiêu là để phân phối tải làm việc giữa các máy chủ DHCP và tăng tính sẵn sàng của hệ thống.

Hot Standby (Dự phòng nóng):

Trong chế độ này, primary và secondary DHCP được cấu hình để dự phòng cho nhau.

Primary DHCP chịu trách nhiệm cung cấp địa chỉ IP và các thông số mạng cho các client.

Secondary DHCP đứng dự phòng và sẵn sàng tiếp nhận yêu cầu từ client nếu primary DHCP gặp sự cố.

Load Balancing with Hot Standby (Cân bằng tải kết hợp dự phòng nóng):

Chế độ này kết hợp cả cân bằng tải và dự phòng nóng.

Hai máy chủ DHCP chia sẻ phạm vi địa chỉ IP và cân bằng tải công việc.

Nếu máy chủ primary gặp sự cố, máy chủ secondary sẽ tiếp quản và cung cấp dịch vụ DHCP cho client.

Các chế độ hoạt động của hệ thống DHCP Failover giúp tăng tính sẵn sàng, độ tin cậy và khả

năng chịu lỗi của hệ thống DHCP trong mạng.

5) Trình bày hoạt động man in the midde và đưa ra các giải pháp phòng chống?

Hoạt động Man-in-the-Middle (MITM) là một kỹ thuật tấn công mạng mà kẻ tấn công can thiệp

vào giao tiếp giữa hai bên hợp pháp và thường giả mạo thành bên gửi và bên nhận thông tin. Điều

này cho phép kẻ tấn công theo dõi, thay đổi hoặc chèn thêm dữ liệu vào giao tiếp, gây nguy hiểm

đáng kể cho bảo mật và sự riêng tư của dữ liệu.

Các bước hoạt động MITM thông thường như sau:

Phát hiện: Kẻ tấn công tiến hành phát hiện và theo dõi giao tiếp giữa hai bên hợp pháp. Điều này

có thể được thực hiện bằng cách lắng nghe các gói tin mạng hoặc sử dụng các công cụ đặc biệt để

theo dõi và phân tích giao tiếp.

Giả mạo: Kẻ tấn công tạo ra một kết nối với bên gửi và bên nhận, giả mạo thành cả hai bên. Điều

này cho phép kẻ tấn công trung gian và can thiệp vào giao tiếp.

Chuyển tiếp: Kẻ tấn công chuyển tiếp các gói tin giữa bên gửi và bên nhận một cách không đáng

tin cậy. Điều này cho phép kẻ tấn công theo dõi và thậm chí sửa đổi dữ liệu trước khi chuyển tiếp đến bên nhận.

Giải pháp phòng chống MITM bao gồm các biện pháp bảo mật và quản lý mạng, bao gồm:

Mã hóa dữ liệu: Sử dụng mã hóa để bảo vệ dữ liệu trong quá trình truyền. Mã hóa dữ liệu đảm

bảo rằng thông tin không thể đọc được nếu nó bị chặn hoặc can thiệp. Sử dụng các giao thức mã

hóa như SSL/TLS để tăng cường bảo mật.

Sử dụng cấu hình ARP tĩnh: Cấu hình ARP tĩnh trên các thiết bị mạng để liên kết địa chỉ IP với

địa chỉ MAC cố định, từ chối yêu cầu ARP không hợp lệ và giả mạo. Điều này giúp ngăn chặn

tấn công MITM dựa trên ARP spoofing.

Cấu hình DAI (Dynamic ARP Inspection): DAI là một tính năng trong các thiết bị mạng để kiểm

tra và chặn các yêu cầu ARP giả mạo. Nó xác thực các thông tin ARP trên cơ sở cấu hình và ngăn

chặn các tấn công MITM dựa trên ARP spoofing.

DHCP Snooping: DHCP Snooping giám sát và kiểm soát hoạt động DHCP trong mạng. Nó xác

thực và kiểm tra sự hợp lệ của các thông báo DHCP, giúp ngăn chặn các tấn công MITM dựa trên DHCP.

Mạng ảo riêng (VPN): Sử dụng mạng ảo riêng (VPN) để tạo ra một kênh truyền thông bảo mật

giữa các thiết bị trong mạng. VPN sử dụng mã hóa để bảo vệ dữ liệu và ngăn chặn các tấn công MITM.

Quản lý bảo mật mạng: Triển khai các biện pháp bảo mật mạng chặt chẽ, bao gồm cập nhật hệ

điều hành và phần mềm, sử dụng tường lửa, chứng chỉ SSL hợp lệ, xác thực hai yếu tố và kiểm

tra cơ bản các cấu hình mạng để phát hiện và ngăn chặn các lỗ hổng bảo mật.

Quyền riêng tư và bảo mật dữ liệu là rất quan trọng trong môi trường kỹ thuật số ngày nay. Bằng

cách áp dụng các biện pháp phòng chống MITM, bạn có thể tăng cường bảo mật và bảo vệ dữ

liệu của mình khỏi các cuộc tấn công MITM.

6) Trình bày mã hóa đối xứng va mã hóa bất đối xứng. Trình bày hoạt động SSL -> https

(TCP/443) ? theo hoạt động server authentication?

Mã hóa đối xứng và mã hóa bất đối xứng là hai loại mã hóa khác nhau được sử dụng trong bảo mật thông tin.

Mã hóa đối xứng: Mã hóa đối xứng sử dụng cùng một khóa để mã hóa và giải mã dữ liệu. Khóa

được chia sẻ giữa người gửi và người nhận, và cả hai đều sử dụng khóa này để mã hóa và giải mã

dữ liệu. Điều này đòi hỏi việc truyền khóa một cách an toàn giữa các bên. Một số thuật toán mã

hóa đối xứng phổ biến bao gồm AES (Advanced Encryption Standard) và DES (Data Encryption Standard).

Mã hóa bất đối xứng: Mã hóa bất đối xứng sử dụng một cặp khóa công khai và khóa riêng tư.

Khóa công khai được chia sẻ với mọi người, trong khi khóa riêng tư được bảo mật và chỉ được sở

hữu bởi người nhận. Người gửi sử dụng khóa công khai để mã hóa dữ liệu, và người nhận sử

dụng khóa riêng tư tương ứng để giải mã. Một trong những thuật toán mã hóa bất đối xứng phổ biến là RSA.

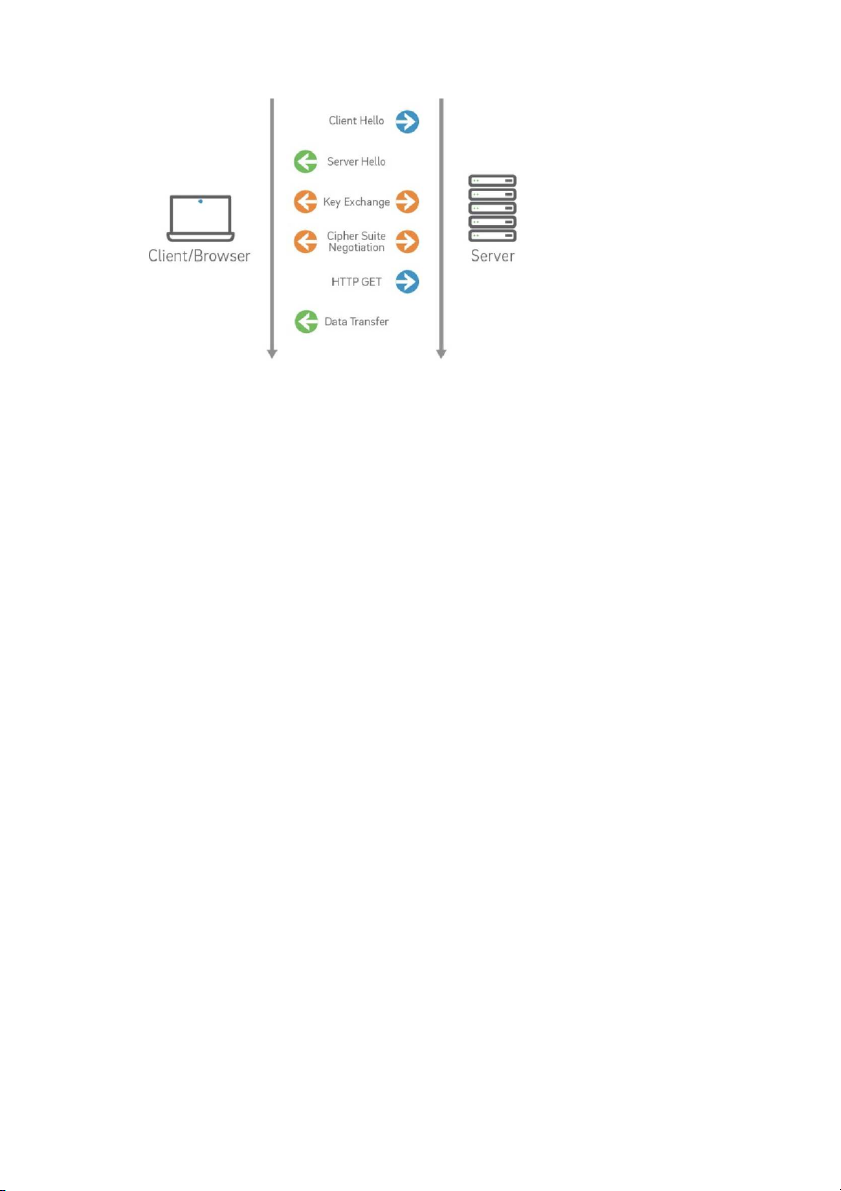

SSL (Secure Socket Layer) là một giao thức bảo mật mạng được sử dụng để thiết lập kết nối bảo

mật giữa client và server. Nó đã được thay thế bởi giao thức TLS (Transport Layer Security),

nhưng thuật ngữ SSL vẫn được sử dụng rộng rãi để chỉ giao thức TLS.

Note: cipher suite (tập hợp các thuật toán mã hóa, xác thực và trao đổi khóa)

Trong hoạt động Server Authentication, SSL/TLS được sử dụng để xác thực danh tính của máy

chủ và đảm bảo rằng client đang kết nối với máy chủ chính xác. Quá trình hoạt động như sau:

Gửi yêu cầu kết nối bảo mật: Client gửi một yêu cầu kết nối bảo mật đến máy chủ. Yêu cầu này

bao gồm các thông tin như phiên bản SSL/TLS mà client hỗ trợ và danh sách các thuật toán mã hóa.

Phản hồi từ máy chủ: Máy chủ phản hồi bằng một chứng chỉ số được phát hành bởi một cơ quan

chứng thực đáng tin cậy. Chứng chỉ này chứa thông tin về danh tính của máy chủ và khóa công khai tương ứng.

Xác thực chứng chỉ: Client xác thực chứng chỉ bằng cách kiểm tra tính hợp lệ của chứng chỉ, sự

phù hợp của tên miền và sự tin cậy của cơ quan chứng thực.

Tạo khóa phiên: Client sử dụng khóa công khai của máy chủ để tạo một khóa phiên tạm thời.

Khóa này sẽ được sử dụng để mã hóa dữ liệu trong quá trình truyền.

Bảo mật kết nối: Khi quá trình xác thực thành công, kết nối giữa client và server được thiết lập

với việc sử dụng mã hóa đối xứng hoặc mã hóa bất đối xứng để bảo mật dữ liệu truyền qua kênh SSL/TLS.

Qua quá trình này, Server Authentication trong SSL/TLS đảm bảo rằng client đang kết nối với

máy chủ chính xác và tạo ra một kênh truyền thông bảo mật giữa hai bên. Điều này đảm bảo tính

toàn vẹn, bảo mật và xác thực của dữ liệu trong quá trình truyền.

7) Certificate (CA), Digital Signature ?

Chứng chỉ (Certificate) và Chữ ký số (Digital Signature) là hai yếu tố quan trọng trong bảo mật

thông tin trên mạng. Dưới đây là trình bày về hai khái niệm này:

Chứng chỉ (Certificate):

Chứng chỉ là một tài liệu điện tử được phát hành bởi một Cơ quan Chứng thực (Certificate

Authority - CA) đáng tin cậy.

Nhiệm vụ chính của chứng chỉ là xác nhận danh tính của một thực thể trên mạng, chẳng hạn như

một máy chủ hoặc một người dùng.

Chứng chỉ chứa thông tin về danh tính của thực thể, bao gồm tên, địa chỉ, khóa công khai và tên miền liên quan.

Chứng chỉ được ký điện tử bởi CA bằng chữ ký số của CA. Điều này tạo ra một dấu hiệu số học

cho sự xác nhận của CA về tính toàn vẹn và tin cậy của chứng chỉ.

Người dùng có thể xác minh chứng chỉ bằng cách kiểm tra chữ ký số của CA và tra cứu thông tin chứng chỉ từ CA.

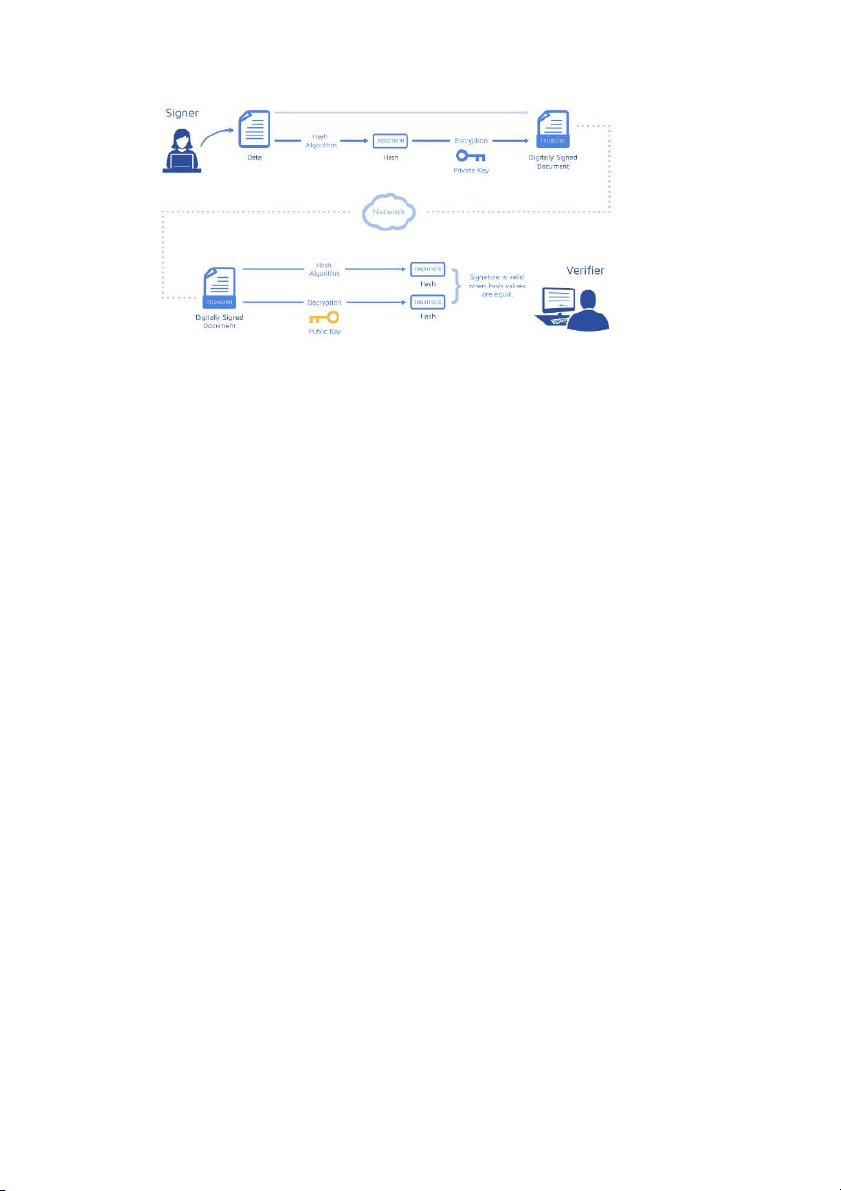

Chữ ký số (Digital Signature):

Chữ ký số là một phần của chứng chỉ và được sử dụng để xác thực tính toàn vẹn và nguồn gốc của dữ liệu.

Nó được tạo ra bằng cách áp dụng một thuật toán băm (hashing algorithm) vào dữ liệu và sau đó

sử dụng khóa riêng tư của người gửi để mã hóa giá trị băm đó.

Chữ ký số tạo ra một "bản vết" số học cho dữ liệu, cho phép người nhận xác thực tính toàn vẹn

của dữ liệu và xác định nguồn gốc của nó.

Người nhận có thể sử dụng khóa công khai tương ứng để giải mã chữ ký số và so sánh giá trị băm

được tính toán từ dữ liệu nhận được với giá trị băm đã được mã hóa trong chữ ký số. Nếu hai giá

trị băm khớp nhau, dữ liệu được xác thực là không bị thay đổi và chữ ký số là hợp lệ.

Tổng quan, chứng chỉ (Certificate) xác nhận danh tính của một thực thể trên mạng và được ký

điện tử bởi CA. Trong khi đó, chữ ký số (Digital Signature) là một thành phần của chứng chỉ,

được sử dụng để xác thực tính toàn vẹn và nguồn gốc của dữ liệu. Cả hai đều đóng vai trò quan

trọng trong bảo mật thông tin và xác thực trên mạng.

8) Định tuyến (routing) Static route / Dynamic Route (RIPv2, OSPF (đơn vùng, đa vùng) , EIGRP

Distance Vector(1) => RIP . Link State(2)=>OSPF. Hybrid (1&2)=>EIGRP

So sánh (trình bày những điểm giống nhau và khác nhau) các phương pháp hoạt động định

tuyến động (RIPv2, OSPF, EIGRP) ?

Các phương pháp hoạt động định tuyến động như RIPv2, OSPF và EIGRP đều có mục tiêu chung

là định tuyến dữ liệu trong mạng, nhưng chúng có những điểm giống nhau và khác nhau như sau: Giống nhau:

Định tuyến động: Cả RIPv2, OSPF và EIGRP đều là các phương pháp định tuyến động, có khả

năng tự động tìm đường đi tốt nhất trong mạng và cập nhật thông tin định tuyến theo thay đổi trong mạng.

Hỗ trợ đa vùng: Cả OSPF và EIGRP hỗ trợ định tuyến đa vùng, cho phép chia mạng thành các

vùng để quản lý và định tuyến hiệu quả hơn. RIPv2 chỉ hỗ trợ định tuyến đơn vùng.

Hỗ trợ lớp mạng: Cả RIPv2, OSPF và EIGRP đều hoạt động ở lớp mạng (lớp 3) trong mô hình

OSI, cho phép định tuyến dữ liệu giữa các mạng con. Khác nhau:

Thuật toán định tuyến: RIPv2 sử dụng thuật toán định tuyến vector khoảng cách (Distance

Vector), OSPF sử dụng thuật toán định tuyến trạng thái liên kết (Link State), trong khi EIGRP kết

hợp cả hai phương pháp (Distance Vector và Link State) và được gọi là thuật toán định tuyến hybrid.

Tính chất và hiệu suất: RIPv2 là một giao thức định tuyến tự động đơn giản và dễ triển khai,

nhưng có hiệu suất kém trong mạng lớn. OSPF là một giao thức định tuyến phức tạp hơn, nhưng

cung cấp hiệu suất cao và khả năng chia mạng thành các vùng. EIGRP là một giao thức định

tuyến thông minh với hiệu suất cao và khả năng tự phục hồi nhanh chóng.

Độ tin cậy và khả năng hồi phục: OSPF và EIGRP cung cấp khả năng phục hồi lỗi và định tuyến

động đáng tin cậy hơn so với RIPv2. EIGRP cung cấp cơ chế tự phục hồi linh hoạt, trong khi

OSPF sử dụng thông tin trạng thái liên kết để xây dựng bảng định tuyến.

Phạm vi triển khai: RIPv2 phù hợp cho các mạng nhỏ và đơn giản, trong khi OSPF và EIGRP

thích hợp cho các mạng lớn và phức tạp hơn.

Tóm lại, RIPv2, OSPF và EIGRP đều là các phương pháp định tuyến động với các đặc điểm và

hiệu suất khác nhau. Lựa chọn giữa chúng phụ thuộc vào quy mô, phức tạp và yêu cầu của mạng.