Preview text:

lOMoAR cPSD| 58886076

Đồ án Tốt nghiệp - Phân ch SOAR và

Ứng dụng trong Ứng phó Sự cố An toàn Thông n Lời mở đầu

Trong kỷ nguyên số hóa, an toàn thông n (ATTT) đã trở thành một yếu tố sống còn đối với mọi tổ chức,

từ doanh nghiệp đến các cơ quan chính phủ. Các sự cố an ninh mạng không chỉ gây ra tổn thất tài chính

khổng lồ mà còn làm suy giảm uy n và gián đoạn hoạt động kinh doanh quan trọng. Để đối phó với bối

cảnh mối đe dọa ngày càng phức tạp, các trung tâm vận hành an ninh (SOC) đang phải vật lộn với khối

lượng cảnh báo khổng lồ và các tác vụ lặp lại, dẫn đến nh trạng quá tải và kiệt sức cho đội ngũ chuyên gia.

Trong bối cảnh đó, các giải pháp tự động hóa và điều phối an ninh đã nổi lên như một hướng đi chiến

lược. Báo cáo này đi sâu vào phân ch SOAR (Security Orchestra on, Automa on, and Response) – một

công nghệ then chốt giúp giải quyết những thách thức hiện tại. Báo cáo này không chỉ trình bày các khái

niệm nền tảng về sự cố an toàn thông n và quy trình ứng phó, mà còn phân ch chi ết về kiến trúc, lợi

ích và hiệu quả của SOAR. Hơn nữa, báo cáo sẽ xây dựng một mô hình phòng lab thực tế để minh họa

cách thức SOAR được ứng dụng để tự động hóa việc phát hiện và phản ứng với một cuộc tấn công mạng,

từ đó cung cấp một cái nhìn toàn diện và thực ễn về khả năng của công nghệ này.

Chương 1: Tổng quan về Sự cố An toàn Thông n

1.1. Khái niệm và Định nghĩa lOMoAR cPSD| 58886076

Sự cố an toàn thông n mạng được định nghĩa là việc thông n hoặc hệ thống thông n bị tấn công hoặc

gây nguy hại, làm ảnh hưởng đến nh nguyên vẹn, nh bảo mật hoặc nh khả dụng của dữ liệu.1 Về bản

chất, đây là những hành vi xâm nhập trái phép thông qua mạng Internet vào các hệ thống website, máy

nh, hoặc cơ sở dữ liệu với mục đích gây hại cho nạn nhân.2

Các mối đe dọa an ninh mạng tồn tại dưới nhiều hình thức và được phân loại dựa trên cơ chế hoạt động

cũng như mục êu tấn công. Một trong những mối đe dọa phổ biến nhất là phần mềm độc hại

(Malware), bao gồm virus, sâu máy nh (worm), trojan, mã độc tống ền (ransomware) và phần mềm

gián điệp (spyware). Các chương trình này được tạo ra để xâm nhập, gây hư hại hoặc phá hoại hệ thống,

có thể đánh cắp dữ liệu nhạy cảm hoặc làm gián đoạn hoạt động.3 Một hình thức tấn công khác thường

gặp là tấn công giả mạo (Phishing), trong đó kẻ tấn công mạo danh các tổ chức uy n qua email hoặc n

nhắn để lừa người dùng cung cấp thông n cá nhân hoặc tài khoản.3

Bên cạnh đó, các cuộc tấn công nh vi hơn cũng thường xuyên xảy ra. Tấn công từ chối dịch vụ phân tán

(DDoS) sử dụng một lượng truy cập khổng lồ để làm quá tải hệ thống, khiến người dùng hợp pháp không

thể truy cập.2 Tấn công trung gian (Man-in-the-Middle - MitM) cho phép kẻ tấn công chặn và can thiệp

vào luồng giao ếp giữa hai bên để nghe lén hoặc sửa đổi dữ liệu.3 Một số hình thức tấn công khác tập

trung vào việc khai thác các lỗ hổng kỹ thuật, như tấn công lỗ hổng zero-day (khai thác lỗ hổng chưa

được vá) 3 và tấn công Injec on (chèn mã độc vào các trường nhập liệu, ví dụ như SQL Injec on).6 Cuối

cùng, tấn công Brute Force, dù đơn giản, vẫn rất hiệu quả khi kẻ tấn công sử dụng phần mềm tự động để dò m mật khẩu yếu.3

1.2. Nguyên nhân và Cách thức Gây ra Sự cố

Các sự cố an toàn thông n hiếm khi là kết quả của một nguyên nhân duy nhất, mà thường là sự kết hợp

của nhiều yếu tố. Một trong những nguyên nhân gốc rễ và cơ bản nhất là nhận thức bảo mật còn hạn

chế của người dùng.9 Thiếu kiến thức khiến người dùng dễ dàng trở thành nạn nhân của các cuộc tấn

công kỹ thuật xã hội (Social Engineering).5 Các cuộc tấn công này có thể nh vi đến mức hacker không

cần sử dụng các công cụ phức tạp vẫn có thể lừa đảo thành công.9

Bên cạnh yếu tố con người, các lỗ hổng kỹ thuật cũng là nguyên nhân chính. Chúng tồn tại trong phần

mềm, ứng dụng và thiết bị, và thường bị bỏ qua bởi người dùng.8 Việc sử dụng các phần mềm lỗi thời và

không cập nhật bản vá là một điểm yếu nghiêm trọng mà kẻ tấn công có thể lợi dụng.8 Lỗi cấu hình bảo

mật cũng là một con đường phổ biến dẫn đến sự cố, chẳng hạn như bật chế độ debug trên ứng dụng, sử

dụng mật khẩu mặc định, hoặc không phân quyền rõ ràng cho người dùng.8 Những lỗi này vô nh tạo ra

các "cánh cửa" cho kẻ tấn công xâm nhập. lOMoAR cPSD| 58886076

Các cuộc tấn công mạng thường tuân theo một quy trình có nhiều giai đoạn để đạt được mục êu. Giai

đoạn đầu ên là thăm dò và rà soát, nơi kẻ tấn công thu thập thông n về hệ thống, bao gồm các dịch vụ

đang chạy, các cổng mở, địa chỉ IP và các lỗ hổng ềm ẩn.2 Sau khi có cái nhìn chi ết, kẻ tấn công sẽ

chuyển sang giai đoạn khai thác, sử dụng các hình thức tấn công như Malware, Phishing, hoặc SQL

Injec on để giành quyền truy cập.4 Một khi đã xâm nhập thành công, mục êu thường là đánh cắp dữ

liệu (Data Exfiltra on), được thực hiện bằng cách trích xuất dữ liệu từ hệ thống an toàn. Quá trình này có

thể diễn ra thủ công hoặc tự động qua các phần mềm độc hại.13 Trước khi chuyển dữ liệu ra ngoài, kẻ tấn

công có thể chuẩn bị dữ liệu bằng cách nén hoặc mã hóa để che giấu.14 Giai đoạn cuối cùng là xóa dấu

vết, nơi kẻ tấn công xóa các log sự kiện để che giấu hành vi của mình.11

Các sự cố an ninh mạng hiếm khi chỉ do một nguyên nhân duy nhất mà thường là kết quả của một chuỗi

nhân quả phức tạp. Ví dụ, một cuộc tấn công có thể bắt đầu từ một lỗi của con người, như việc một

nhân viên thiếu nhận thức nhấp vào một đường link độc hại trong email lừa đảo.9 Hành động này có thể

cài đặt một phần mềm độc hại (Malware) lên thiết bị của họ. Phần mềm độc hại này sau đó có thể khai

thác một lỗ hổng phần mềm chưa được vá để chiếm quyền điều khiển và thực hiện các hành vi tự động

khác, như đánh cắp dữ liệu hoặc mã hóa dữ liệu.3 Sự liên kết giữa các yếu tố tưởng chừng riêng biệt này

cho thấy một phòng tuyến bảo mật hiệu quả cần giải quyết cả vấn đề kỹ thuật và nhận thức của con

người, đây là một thách thức lớn mà các giải pháp quản lý toàn diện như SOAR hướng tới.

1.3. Phân ch các Sự cố An ninh Mạng Tiêu biểu

Phân ch các sự cố an ninh mạng lớn trong lịch sử giúp cung cấp bối cảnh thực ễn về cách các mối đe

dọa phát triển và tác động của chúng.

● WannaCry (12/5/2017): Đây là một trong những cuộc tấn công mã độc tống ền toàn cầu đáng chú

ý nhất, đã lây nhiễm hơn 200.000 máy nh tại hơn 150 quốc gia.10 Cơ chế lây lan của WannaCry rất

độc đáo: nó kết hợp ransomware với một con sâu máy nh (worm), sử dụng lỗ hổng EternalBlue

của Microso Windows để tự động lây lan trên các mạng.15 Mặc dù Microso đã phát hành bản vá

cho lỗ hổng này một tháng trước đó, nhưng nhiều hệ thống vẫn chưa được cập nhật, cho phép

WannaCry lây lan nhanh chóng.10 Cuộc tấn công đã gây thiệt hại ước nh $4 tỉ USD và làm gián

đoạn nghiêm trọng hoạt động của các tổ chức lớn như Dịch vụ Y tế Quốc gia Anh (NHS), buộc họ

phải chuyển hướng xe cứu thương.10 May mắn thay, một nhà nghiên cứu đã vô hiệu hóa phiên bản

gốc của WannaCry bằng cách đăng ký một tên miền "kil switch" mà mã độc này truy vấn trước khi thực thi.15

● SolarWinds (Tháng 12/2020): Vụ tấn công này thể hiện một sự thay đổi chiến lược từ tấn công "số

lượng" sang "chất lượng", nhắm vào chuỗi cung ứng (supply chain) để xâm nhập vào các mục êu

giá trị cao.16 Kẻ tấn công đã chèn mã độc vào phần mềm quản lý mạng Orion của SolarWinds. Hàng lOMoAR cPSD| 58886076

nghìn khách hàng, bao gồm các cơ quan chính phủ và doanh nghiệp lớn, đã tải về bản cập nhật

chứa mã độc này mà không hề hay biết.16 Cuộc tấn công đã cho phép kẻ xâm nhập chiếm quyền

kiểm soát hệ thống, xâm phạm dữ liệu nhạy cảm và làm gián đoạn các hoạt động quan trọng.16 Mặc

dù không gây thiệt hại về mặt vật lý, cuộc tấn công này đã làm giảm đáng kể uy n và doanh thu của SolarWinds.17

Các vụ việc này chỉ ra một xu hướng đáng lo ngại: sự phát triển của các cuộc tấn công mạng từ những

hành vi đơn lẻ, có nh chất lây lan rộng, sang các cuộc tấn công có chủ đích, nh vi và khó phát hiện.

Trong khi WannaCry tập trung vào việc lây lan rộng rãi và gây thiệt hại tài chính cho số đông nạn nhân, vụ

SolarWinds lại nhắm vào một mắt xích yếu trong chuỗi cung ứng để xâm nhập sâu vào các hệ thống mục

êu. Điều này cho thấy rằng các tổ chức không chỉ cần bảo vệ hệ thống của mình mà còn phải xem xét

toàn bộ chuỗi cung ứng và các mối quan hệ với bên thứ ba. Sự gia tăng các cuộc tấn công nh vi có chủ

đích kéo dài (APT) 3 đòi hỏi các giải pháp bảo mật phải có khả năng tổng hợp và phân ch dữ liệu từ

nhiều nguồn khác nhau để phát hiện những mối đe dọa ẩn mình.

Chương 2: Khung Ứng phó Sự cố và Tự động hóa

2.1. Quy trình Ứng phó Sự cố theo Tiêu chuẩn Quốc tế

Các tổ chức an ninh mạng hàng đầu như NIST và ISO/IEC 27035 đã thiết lập một khung quy trình ứng

phó sự cố chuẩn mực, thường bao gồm sáu giai đoạn chính nhằm đảm bảo một phản ứng có hệ thống và

hiệu quả trước mọi sự cố an toàn thông n.18

1. Giai đoạn Chuẩn bị (Prepara on): Đây là giai đoạn chủ động, diễn ra trước khi một sự cố xảy ra.19

Các tổ chức tập trung vào việc xây dựng năng lực phòng thủ bằng cách thành lập Đội Phản ứng Sự

cố ATTT (CSIRT), xây dựng chính sách và quy trình ứng phó chi ết, và cài đặt các hệ thống giám sát

ATTT như SIEM (Security Informa on and Event Management) và IDS/IPS (Intrusion

Detec on/Preven on Systems).18 Việc tổ chức diễn tập định kỳ là một phần quan trọng để nâng

cao kỹ năng phản ứng của đội ngũ.18

2. Giai đoạn Phát hiện và Nhận diện (Detec on & Iden fica on): Mục êu của giai đoạn này là xác

định chính xác sự cố ngay khi nó xảy ra.18 Các nhà phân ch sử dụng các công cụ giám sát và phân

ch log để nhận diện các dấu hiệu bất thường, như tấn công từ chối dịch vụ (DDoS), sự xuất hiện

của mã độc hoặc truy cập trái phép. Sau khi phát hiện, cần phân loại mức độ nghiêm trọng của sự

cố để đưa ra phản ứng phù hợp.18 lOMoAR cPSD| 58886076

3. Giai đoạn Ngăn chặn (Containment): Sau khi xác định sự cố, việc ưu ên hàng đầu là ngăn chặn sự

lây lan và giảm thiểu thiệt hại.19 Các biện pháp chính bao gồm cô lập hệ thống bị xâm nhập khỏi

phần còn lại của mạng, cập nhật tường lửa để chặn địa chỉ IP tấn công, và thay đổi mật khẩu của

các tài khoản bị nghi ngờ bị lộ.18

4. Giai đoạn Loại bỏ (Eradica on): Khi sự lây lan đã được ngăn chặn, tổ chức cần xác định và loại bỏ

triệt để nguyên nhân gốc rễ của sự cố.18 Giai đoạn này bao gồm quét và gỡ bỏ phần mềm độc hại

bằng các công cụ như EDR (Endpoint Detec on and Response), kiểm tra hệ thống để phát hiện

backdoor, và cập nhật các bản vá bảo mật để ngăn chặn việc khai thác lỗ hổng ếp tục.18

5. Giai đoạn Khôi phục (Recovery): Đảm bảo hệ thống trở lại trạng thái hoạt động bình thường và an

toàn. Các hoạt động trong giai đoạn này bao gồm khôi phục dữ liệu từ các bản sao lưu an toàn,

giám sát chặt chẽ hệ thống sau sự cố và thực hiện kiểm thử bảo mật

(penetra on tes ng) để xác minh rằng không còn lỗ hổng nào bị bỏ sót.18

6. Giai đoạn Rút kinh nghiệm và Cải ến (Lessons Learned): Mọi sự cố đều mang lại những bài học

quý giá.18 Sau khi sự cố được giải quyết, đội ngũ cần tổ chức các cuộc họp đánh giá, phân ch

nguyên nhân gốc rễ, cập nhật chính sách và quy trình bảo mật, đồng thời đào tạo lại nhân viên để

phòng tránh các sự cố tương tự trong tương lai.18

2.2. Các Phương pháp Khắc phục và Phục hồi Hệ thống

Để xử lý và khắc phục sự cố hiệu quả, các tổ chức cần áp dụng các phương pháp cụ thể ở từng bước của quy trình ứng phó.

1. Thu thập và Phân ch: Khi sự cố xảy ra, việc đầu ên là thu thập thông n và chứng cứ ban đầu để

phục vụ cho việc phân ch.21 Các thông n này bao gồm log file, các cổng đang mở của hệ thống, và

dòng thời gian của sự việc để xác định nguồn gốc tấn công, cũng như thời gian các file bị sửa đổi,

truy cập hoặc tạo mới.21

2. Xử lý và Gỡ bỏ: Đội vận hành hệ thống cần phối hợp chặt chẽ với đội ứng cứu sự cố để êu diệt,

gỡ bỏ các mã độc và phần mềm độc hại.21 Điều này cũng bao gồm việc khắc phục các điểm yếu an

toàn thông n đã bị khai thác để ngăn chặn sự tái xâm nhập.18

3. Phục hồi và Báo cáo: Sau khi gỡ bỏ mối đe dọa, cần khôi phục dữ liệu và kết nối hệ thống từ các

bản sao lưu an toàn.21 Cuối cùng, đơn vị bị sự cố phải xây dựng một báo cáo chi ết về quá trình

ứng phó và gửi cho cơ quan chuyên trách.21

Quy trình ứng phó sự cố theo NIST là một khung lý tưởng, nhưng trên thực tế, việc thực hiện thủ công

các bước này trong một môi trường phức tạp có thể gặp nhiều khó khăn.22 Các trung tâm vận hành an

ninh (SOC) thường phải xử lý hàng nghìn cảnh báo mỗi ngày, trong đó nhiều cảnh báo là dương nh giả lOMoAR cPSD| 58886076

(false posi ves).23 Khối lượng công việc khổng lồ này dẫn đến nh trạng kiệt sức cho các nhà phân ch,

làm tăng nguy cơ bỏ lỡ các mối đe dọa thực sự và kéo

dài thời gian phản ứng, từ đó làm tăng thiệt hại.24 Sự phức tạp và tốc độ của các cuộc tấn công hiện đại

đã tạo ra một khoảng trống lớn cần được lấp đầy, đây chính là động lực cho sự ra đời của các giải pháp

tự động hóa như SOAR, nhằm giảm gánh nặng cho con người và cho phép họ tập trung vào các nhiệm vụ chiến lược hơn.

Chương 3: Phân ch Chuyên sâu về Giải pháp SOAR

3.1. SOAR là gì: Nguồn gốc và Các Khái niệm Cốt lõi

SOAR là một từ viết tắt được sử dụng rộng rãi trong lĩnh vực an ninh mạng, là viết tắt của Security

Orchestra on, Automa on, and Response.25 Tuy nhiên, cần lưu ý rằng trong các lĩnh vực khác, SOAR còn

có các ý nghĩa khác, chẳng hạn như một ma trận phân ch chiến lược (Strengths, Opportuni es,

Aspira ons, Results) 27 hoặc một nghiên cứu y học (State of Ohio Adversity and Resilience).29 Để tránh

nhầm lẫn, báo cáo này chỉ tập trung phân ch SOAR trong bối cảnh an ninh mạng, một nền tảng công

nghệ với ba trụ cột cốt lõi:

● Điều phối (Orchestra on): Đây là khả năng kết nối và ch hợp các công cụ bảo mật nội bộ và bên

ngoài vào một nền tảng tập trung.26 Điều phối cho phép hợp nhất dữ liệu từ nhiều nguồn khác

nhau, từ SIEM đến các công cụ bảo mật endpoint, để cung cấp một cái nhìn toàn diện và làm giàu

ngữ cảnh cho các sự cố.32

● Tự động hóa (Automa on): Là khả năng lập trình các tác vụ để chúng tự động thực thi mà không

cần sự can thiệp của con người.26 Các tác vụ này được thực hiện thông qua các "playbook" - một bộ

sưu tập các quy trình làm việc tự động chạy khi được một quy tắc hoặc sự cố kích hoạt.26 Tự động

hóa giúp giảm đáng kể thời gian cần thiết để khắc phục các vấn đề bảo mật và loại bỏ nguy cơ lỗi của con người.25

● Phản ứng (Response): Là khả năng quản lý, lập kế hoạch và phối hợp cách thức phản ứng với các

mối đe dọa bảo mật.25 Điều phối và tự động hóa cung cấp nền tảng cho việc ứng phó này, cho phép

các nhóm an ninh mạng đưa ra các phản ứng nhanh chóng và chính xác hơn.26 lOMoAR cPSD| 58886076

3.2. So sánh SOAR và SIEM: Vai trò và sự Cộng hưởng

Trong bối cảnh an ninh mạng, SOAR và SIEM thường được đề cập cùng nhau và có vai trò bổ sung cho nhau.31

● SIEM (Security Informa on and Event Management): SIEM tập trung vào việc thu thập và tổng hợp

dữ liệu từ các luồng log khác nhau để cung cấp cái nhìn tổng quan về bối cảnh bảo mật.25 Nó hoạt

động như "bộ não" của một SOC, chuyên về phát hiện mối đe dọa và tạo ra cảnh báo khi phát hiện

các hoạt động đáng ngờ.25 Tuy nhiên, công việc của SIEM thường kết thúc ở đó, và quá trình điều

tra, ứng phó sau đó phải được thực hiện thủ công bởi các nhà phân ch.25

● SOAR (Security Orchestra on, Automa on, and Response): SOAR không thay thế SIEM mà hoạt

động như "cánh tay" thực thi, nhận các cảnh báo từ SIEM và tự động hóa các hành động ứng phó.31

Trong khi SIEM có thể chỉ thu thập dữ liệu từ nhật ký hoặc sự kiện trong cơ sở hạ tầng, SOAR có khả

năng tập hợp dữ liệu từ nhiều nguồn đa dạng hơn, bao gồm cả các nguồn bên ngoài (như thông n

nh báo mối đe dọa) và phần mềm bảo mật endpoint.25 Điều này cho phép SOAR tự động hóa

đường dẫn điều tra, giúp giảm đáng kể thời gian xử lý cảnh báo.25

Sự kết hợp giữa SIEM và SOAR tạo thành một giải pháp hoàn chỉnh và mạnh mẽ.31 SIEM cung cấp khả

năng hiển thị toàn diện và phát hiện sớm, trong khi SOAR thực hiện các hành động ứng phó nhanh

chóng, chính xác dựa trên dữ liệu đó. Cùng nhau, chúng giúp các tổ chức không chỉ phát hiện rủi ro mà

còn ứng phó hiệu quả, tạo ra một vòng lặp bảo mật khép kín.

3.3. Lợi ích và Hiệu quả của SOAR trong Doanh nghiệp

Việc triển khai SOAR mang lại nhiều lợi ích chiến lược cho các tổ chức, đặc biệt là trong việc nâng cao

hiệu quả hoạt động của các trung tâm vận hành an ninh (SOC).

● Nâng cao Năng suất và Hiệu quả SOC: SOAR giúp giải quyết nh trạng quá tải cảnh báo bằng cách

tự động hóa các tác vụ lặp lại và tốn thời gian.26 Theo các nghiên cứu, các công cụ SOAR có thể tự

động hóa 80-90% các tác vụ lặp lại, cho phép các nhà phân ch tập trung vào các mối đe dọa phức

tạp hơn.37 Điều này không chỉ giúp tăng năng suất mà còn giảm thiểu lỗi do con người và ngăn ngừa

nh trạng kiệt sức cho đội ngũ.25

● Cải thiện Khả năng Ứng phó và Bảo mật: SOAR giúp các tổ chức chuyển từ mô hình phòng thủ

phản ứng (chờ đợi sự cố xảy ra rồi mới hành động) sang mô hình phòng thủ chủ động.37 Bằng cách

tự động hóa các biện pháp ứng phó, SOAR giảm đáng kể thời gian trung bình để phát hiện (MTTD)

và thời gian trung bình để ứng phó (MTTR).33 Các nền tảng SOAR cũng ch hợp thông n nh báo lOMoAR cPSD| 58886076

mối đe dọa từ nhiều nguồn, cung cấp ngữ cảnh chuyên sâu hơn về các rủi ro ềm ẩn, từ đó giúp

các nhà phân ch đưa ra quyết định hành động sáng suốt hơn.26

Các chỉ số hiệu quả (KPI) của một SOC có thể được sử dụng để định lượng giá trị mà SOAR mang lại. Các

chỉ số truyền thống như MTTD và MTTR đóng vai trò là thước đo cơ bản, và SOAR đã chứng minh khả

năng cải thiện đáng kể chúng.32 MTTD đo lường thời gian từ khi một sự cố bắt đầu cho đến khi nó được

phát hiện 23, trong khi MTTR đo lường thời gian từ khi phát hiện đến khi sự cố được khắc phục hoàn

toàn.40 Với SOAR, các tổ chức có thể đạt được thời gian MTTD và MTTR gần bằng 0.24

Tuy nhiên, khi các giải pháp SOAR ngày càng trưởng thành, các chỉ số cũng sẽ thay đổi. Thay vì chỉ đo

lường tốc độ, các tổ chức sẽ chuyển sang đo lường tỷ lệ các sự cố được giải quyết một cách tự động

hoàn toàn, hoặc tỷ lệ thời gian các nhà phân ch dành cho các nhiệm vụ chiến lược so với các nhiệm vụ

lặp lại.23 Sự thay đổi này cho thấy sự trưởng thành của lĩnh vực an ninh mạng: SOAR không chỉ là một

công cụ giúp làm việc nhanh hơn, mà là một nền tảng giúp thay đổi cách thức vận hành của một SOC, từ

đó tạo ra giá trị chiến lược lâu dài cho doanh nghiệp.

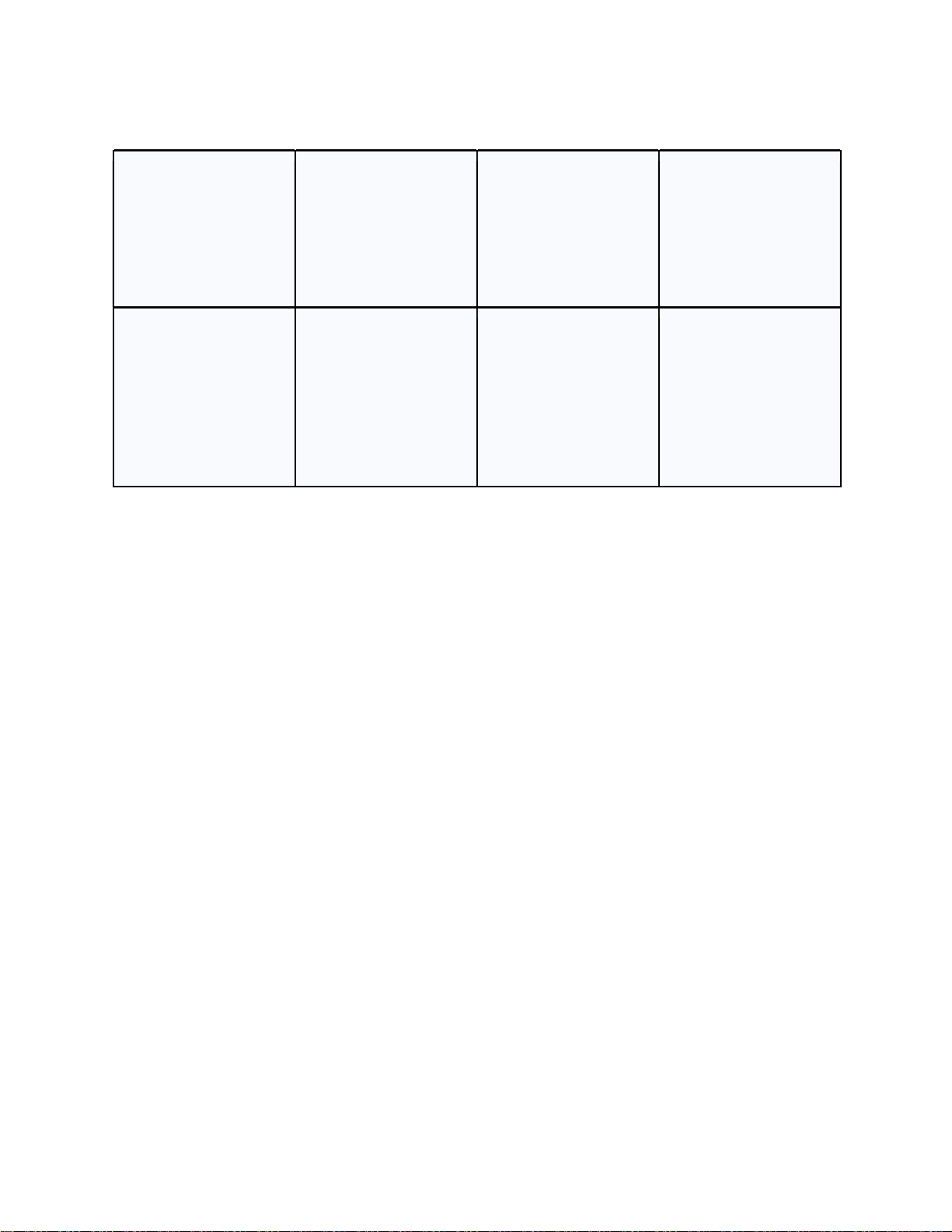

Dưới đây là bảng tóm tắt các chỉ số KPI chính của một SOC và tác động của SOAR: Chỉ số KPI Mô tả Tác động của SOAR Nguồn MTTD (Mean Time to Thời gian trung bình Giảm đáng kể MTTD 23 Detect) để phát hiện một sự thông qua việc tự cố sau khi nó xảy ra. động hóa các quy trình phát hiện và phân ch dữ liệu theo thời gian thực. MTTR (Mean Time to Thời gian trung bình Giảm MTTR bằng cách 23 Respond) để khắc phục hoàn tự động hóa các hành

toàn một sự cố từ khi động ứng phó ban đầu phát hiện. như chặn IP, cách ly hệ thống. lOMoAR cPSD| 58886076 MTTI (Mean Time to Thời gian trung bình Tăng tốc độ điều tra 23 Inves gate) để xác minh và điều bằng cách tự động tra một cảnh báo. làm giàu dữ liệu và cung cấp ngữ cảnh liên quan. Tỷ lệ Cảnh báo Tỷ lệ cảnh báo không Giảm tỷ lệ này bằng 23 Dương nh Giả

phải là sự cố thực sự.

cách tự động đối chiếu (False Posi ve các cảnh báo với thông Rate) n nh báo và các nguồn khác.

3.4. Nghiên cứu điển hình về Ứng dụng SOAR

SOAR có thể được áp dụng trong nhiều kịch bản khác nhau để tự động hóa và tăng cường khả năng ứng phó.

● Ứng phó với Tấn công Phishing: Khi một email lừa đảo bị nghi ngờ, SOAR sẽ tự động trích xuất các

chỉ báo tấn công (như địa chỉ email, đường link, file đính kèm), đối chiếu chúng với các cơ sở dữ

liệu nh báo mối đe dọa bên ngoài và gán mức độ nghiêm trọng.42 Nếu các chỉ báo độc hại được

xác nhận, SOAR có thể tự động xóa tất cả các bản sao của email đó trên các tài khoản khác trong tổ

chức và thêm các chỉ báo này vào danh sách đen (blacklist) của các công cụ bảo mật khác.42

● Ứng phó với Tấn công Endpoint: Khi một công cụ phát hiện endpoint (EDR) báo cáo chỉ báo độc

hại, nền tảng SOAR sẽ tự động truy vấn các thiết bị khác trong mạng để xác định phạm vi ảnh

hưởng.42 Sau đó, SOAR có thể tự động thực hiện các hành động khắc phục như êu diệt các ến

trình độc hại và xóa các file bị nhiễm trên các endpoint bị ảnh hưởng.42

● Quản lý mật khẩu yếu hoặc Đăng nhập sai: Khi một số lượng lớn các lần đăng nhập thất bại xảy ra

trên một tài khoản, SOAR có thể tự động thông báo cho người dùng bị ảnh hưởng và yêu cầu họ

xác nhận.42 Nếu người dùng xác nhận rằng họ không thực hiện các lần đăng nhập đó, SOAR có thể

tự động cách ly thiết bị liên quan, reset mật khẩu và gửi thông báo cho nhóm bảo mật để điều tra thêm.42

● Ứng dụng trong ngành Ngân hàng: Một ngân hàng đã sử dụng giải pháp SOAR để tạo ra một hệ

thống thông báo thống nhất và tự động hóa quy trình phản ứng cho hơn 30 loại sự cố khác nhau.44

SOAR đã giúp giảm thời gian phản ứng và đơn giản hóa quy trình cho các nhà phân ch bằng cách lOMoAR cPSD| 58886076

tự động thu thập thông n chi ết về thiết bị từ nhiều nguồn và tổng hợp chúng vào một thẻ sự cố duy nhất.44

Chương 4: Thực hành: Xây dựng Phòng Lab và Ứng dụng SOAR trong Ứng phó Sự cố

4.1. Thiết lập Môi trường Mô phỏng

Để minh họa một cách thực tế cách SOAR hoạt động, một phòng lab ảo đã được xây dựng để mô phỏng

một cuộc tấn công mạng và quy trình ứng phó. Môi trường này sử dụng các công cụ phổ biến trong ngành an ninh mạng.

● PnetLab: Đây là phần mềm giả lập mạng được sử dụng để tạo và quản lý môi trường ảo.45 Các tài

nguyên (RAM, CPU, ổ cứng) và card mạng (NAT, Bridge) của máy ảo PnetLab được cấu hình để cho

phép các máy ảo khác trong lab kết nối với nhau và truy cập Internet.45

● Kali Linux: Một bản phân phối Linux chuyên dụng được cài đặt trên một máy ảo, đóng vai trò là

máy tấn công. Nó ch hợp sẵn nhiều công cụ kiểm thử xâm nhập mạnh mẽ.46

● Metasploitable: Một máy ảo Linux được thiết kế với nhiều lỗ hổng bảo mật có chủ đích, được sử

dụng làm mục êu tấn công an toàn trong môi trường lab.47 Một điểm cực kỳ quan trọng là không

bao giờ để Metasploitable ếp xúc với mạng không n cậy hoặc mạng công cộng.48

● TheHive và Shuffle: Hai nền tảng SOAR mã nguồn mở được sử dụng để điều phối và tự động hóa

ứng phó sự cố. TheHive đóng vai trò là nền tảng quản lý sự cố, trong khi Shuffle là công cụ tự động hóa.

4.2. Xây dựng Kịch bản Tấn công Brute Force SSH

Kịch bản được xây dựng để mô phỏng một cuộc tấn công thực tế và quy trình ứng phó sau đó.

Một kẻ tấn công (sử dụng Kali Linux) cố gắng truy cập trái phép vào máy chủ nạn nhân (Metasploitable)

bằng cách thử các cặp tên người dùng và mật khẩu phổ biến qua giao thức SSH (Secure Shel ).

Quá trình tấn công diễn ra theo các bước sau: lOMoAR cPSD| 58886076

1. Thăm dò: Kẻ tấn công sử dụng các công cụ như Nmap để quét mạng và xác định các máy chủ đang mở cổng 22 (SSH).52

2. Tấn công Brute Force: Sau khi xác định mục êu, kẻ tấn công sử dụng các công cụ mạnh mẽ như

Hydra 52 hoặc Patator 54 để thực hiện tấn công. Các công cụ này sẽ sử dụng danh sách người dùng

và mật khẩu (wordlists) để thử hàng loạt các kết hợp khác nhau cho đến khi m được cặp thông n đăng nhập hợp lệ.52

Kịch bản tấn công Brute Force được lựa chọn để minh họa rằng ngay cả những phương pháp tấn công cơ

bản vẫn có thể rất hiệu quả nếu hệ thống phòng thủ yếu kém.56 Mặc dù tấn công Brute Force có thể bị

coi là "lỗi thời," nó vẫn là một mối đe dọa phổ biến đối với các tài khoản có mật khẩu yếu hoặc các hệ

thống chưa được cấu hình bảo mật đúng cách.58 Tình huống này nhấn mạnh rằng SOAR có vai trò quan

trọng trong việc xử lý các mối đe dọa cơ bản nhưng có tần suất cao, giúp các nhà phân ch tập trung vào

các mối đe dọa phức tạp hơn.

4.3. Tự động hóa Ứng phó Sự cố bằng Playbook SOAR

Để ứng phó với kịch bản tấn công SSH Brute Force, một playbook tự động hóa đã được xây dựng bằng

cách ch hợp TheHive và Shuffle. ● Tích hợp Công cụ:

○ Các công cụ được ch hợp thông qua API hoặc Webhook. Ví dụ, TheHive có thể được cấu hình

để gửi một cảnh báo đến Shuffle thông qua một Webhook khi phát hiện các nỗ lực đăng nhập thất bại liên ếp.59

○ Trong Shuffle, một API key của TheHive sẽ được sử dụng để xác thực và cho phép các hành động

được thực hiện tự động trên nền tảng TheHive.61 ● Xây dựng Playbook:

○ Một playbook được tạo trong Shuffle để phản ứng với cảnh báo "SSH Brute Force" từ TheHive.

○ Các bước trong Playbook:

1. Kích hoạt (Trigger): Playbook được kích hoạt khi nhận một cảnh báo có êu đề liên quan

đến "SSH Brute Force" từ Webhook của TheHive.60

2. Làm giàu dữ liệu (Enrichment): Playbook tự động trích xuất địa chỉ IP nguồn của kẻ tấn

công từ cảnh báo.62 Sau đó, nó sẽ tra cứu danh ếng của địa chỉ IP này bằng cách kết nối

với các dịch vụ nh báo mối đe dọa như VirusTotal.62

3. Hành động (Ac on): Dựa trên kết quả tra cứu:

■ Nếu IP được xác định là độc hại, playbook sẽ tự động thực hiện các hành động ngăn

chặn, chẳng hạn như thêm IP đó vào danh sách đen của tường lửa để chặn tất cả lưu lượng truy cập đến.63 lOMoAR cPSD| 58886076

■ Playbook cũng sẽ tự động gửi thông báo đến các nhà phân ch an ninh qua email hoặc

Slack, thông báo về sự cố và các hành động đã được thực hiện.62

■ Cuối cùng, playbook sẽ tự động tạo một "case" (vụ việc) mới trong TheHive, tổng hợp

tất cả các thông n liên quan để các nhà phân ch có thể ếp tục điều tra thủ công nếu cần.62

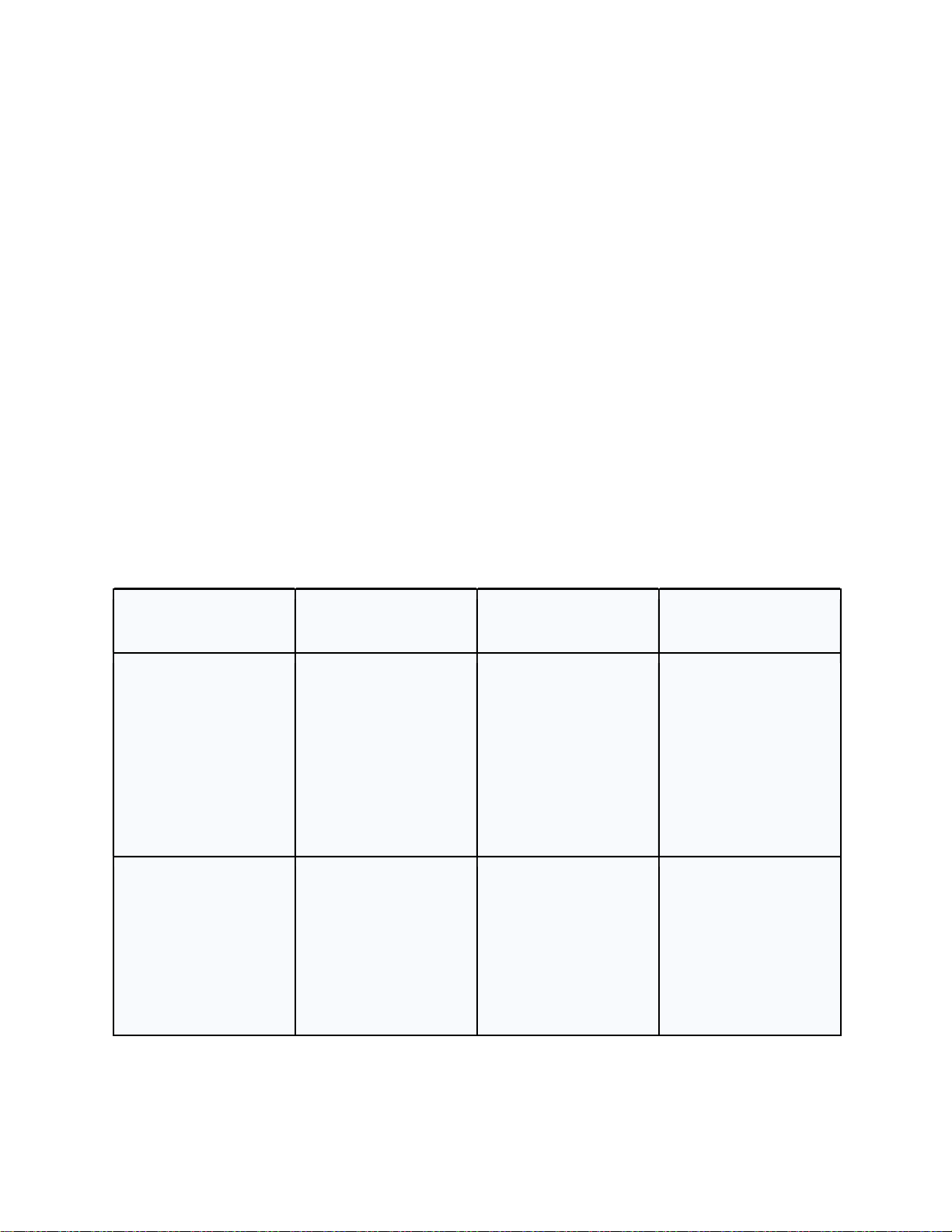

Bảng dưới đây tóm tắt sự khác biệt giữa quy trình xử lý sự cố thủ công và quy trình được tự động hóa

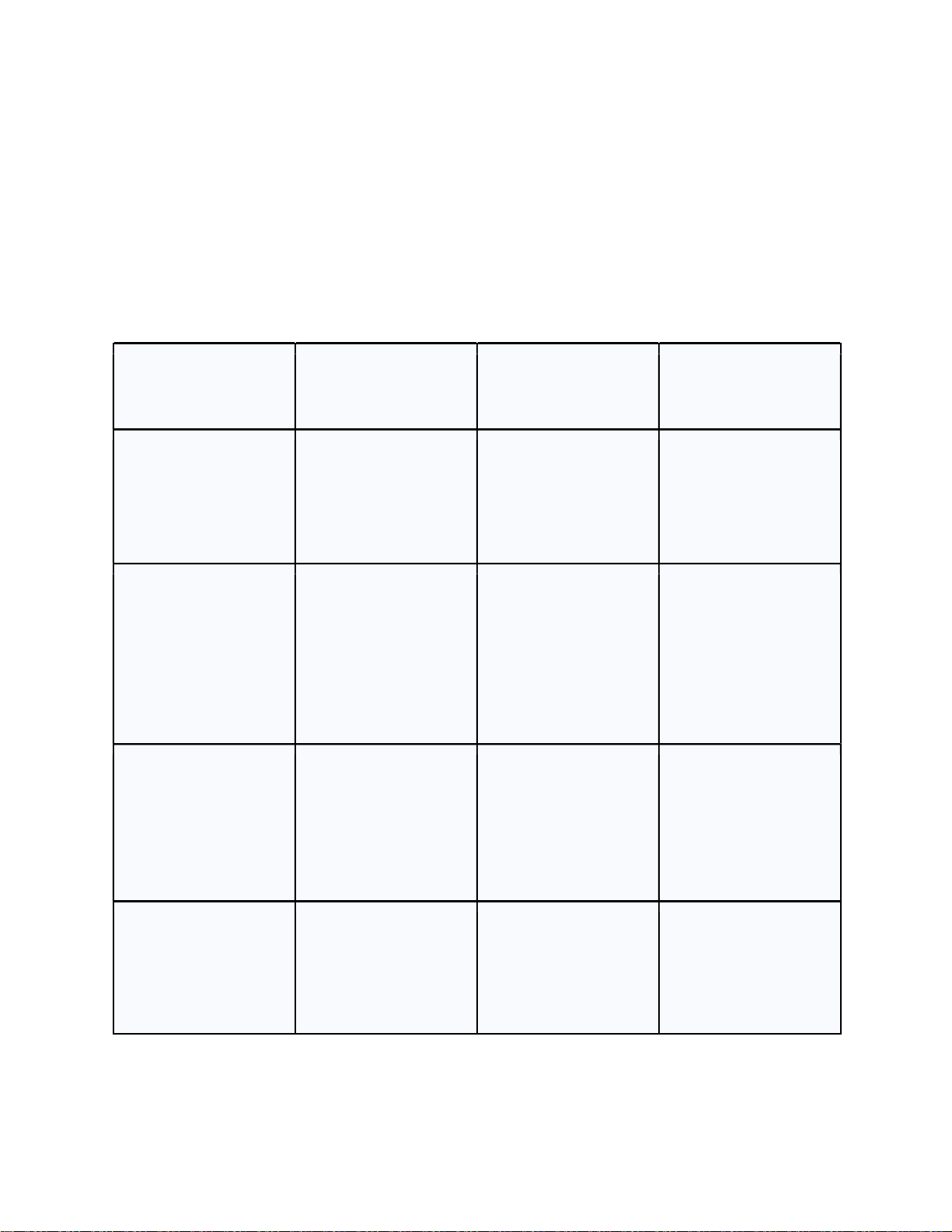

bằng SOAR trong kịch bản này. Giai đoạn Hoạt động Thủ công Hoạt động Tự động Công cụ Sử dụng (với SOAR) Phát hiện Phát hiện thủ công các Tự động nhận cảnh TheHive, SIEM cảnh báo đăng nhập báo về SSH Brute thất bại liên ếp trên Force từ hệ thống SIEM. giám sát. Làm giàu Dữ liệu Nhà phân ch m

Playbook tự động trích Shuffle, VirusTotal

kiếm địa chỉ IP nguồn xuất IP và tra cứu danh

trên các cơ sở dữ liệu ếng trên VirusTotal. nh báo mối đe dọa công khai. Phản ứng Nhà phân ch phải Playbook tự động gửi Shuffle, Tường lửa đăng nhập vào tường

lệnh tới tường lửa để lửa để chặn IP một chặn IP độc hại. cách thủ công. Giao ếp Nhà phân ch gửi Playbook tự động gửi Shuffle, Email/Slack email hoặc n nhắn thông báo đến nhóm nội bộ để thông báo an ninh qua sự cố. email/Slack. lOMoAR cPSD| 58886076 Điều tra Nhà phân ch phải tự Playbook tự động tạo TheHive

tạo một hồ sơ vụ việc một case điều tra

mới và ghi lại các bước trong TheHive với đầy đã làm. đủ thông n.

Chương 5: Kết luận và Hướng Phát triển Tương lai

5.1. Tổng kết và Đánh giá

Phân ch đã cho thấy các sự cố an toàn thông n là kết quả của sự kết hợp giữa các yếu tố kỹ thuật và

con người, với các hình thức tấn công ngày càng nh vi và có chủ đích. Các quy trình ứng phó sự cố

truyền thống, dù có hệ thống, vẫn gặp phải nhiều thách thức do khối lượng cảnh báo khổng lồ và sự phụ

thuộc vào các tác vụ thủ công.

SOAR đã chứng minh là một giải pháp đột phá, giải quyết trực ếp những hạn chế này. Bằng cách kết

hợp khả năng điều phối, tự động hóa và phản ứng, SOAR giúp các tổ chức xử lý hiệu quả nh trạng quá

tải cảnh báo, giảm thiểu lỗi do con người, và nâng cao đáng kể các chỉ số hiệu suất quan trọng như MTTD

và MTTR.35 Kịch bản thực hành đã minh họa rõ ràng cách SOAR biến một quy trình ứng phó thủ công, tốn

thời gian, thành một quy trình tự động, nhanh chóng và chính xác. SOAR không chỉ là một công cụ mà là

một chiến lược giúp các tổ chức chuyển đổi cách thức vận hành an ninh, từ phản ứng thụ động sang

phòng thủ chủ động và thông minh hơn.

5.2. Hướng Phát triển của SOAR trong Tương lai

Tương lai của SOAR không chỉ dừng lại ở việc tự động hóa các tác vụ lặp lại. Các nhà cung cấp SOAR đang

ch cực ch hợp Trí tuệ nhân tạo (AI) và Học máy (Machine Learning - ML) vào nền tảng của họ để nâng

cao khả năng tự hành và ra quyết định. Sự ch hợp này cho phép SOAR "học hỏi" từ các hành vi mẫu để

dự đoán các mối đe dọa tương tự trước khi chúng xảy ra.32 AI có thể tự động tóm tắt các sự cố, đưa ra

các khuyến nghị hành động dựa trên các playbook có sẵn, và thậm chí tự động tạo ra các playbook mới

để thích ứng với các mối đe dọa mới.38 Điều này đại diện cho sự phát triển thế hệ ếp theo của SOAR, từ lOMoAR cPSD| 58886076

một công cụ tự động hóa đơn thuần thành một "trợ lý thông minh" cho các nhà phân ch, giúp lấp đầy

khoảng trống về nhân lực và kỹ năng trong ngành an ninh mạng.

Ngoài ra, phạm vi ứng dụng của SOAR sẽ ếp tục mở rộng. Các giải pháp SOAR sẽ ngày càng ch hợp sâu

hơn với các công cụ bảo mật gốc đám mây và các nền tảng đa đám mây, cho phép quản lý an ninh trên

toàn bộ môi trường công nghệ thông n phức tạp.34 Các giải pháp SOAR cũng sẽ được cải ến để cung

cấp các playbook động và khả năng phản hồi được đề xuất, giúp các tổ chức tối ưu hóa quy trình làm

việc và đưa ra các quyết định sáng suốt hơn.22 Với sự hỗ trợ của AI, SOAR sẽ ếp tục là một công nghệ

then chốt, không chỉ giúp giảm chi phí và nâng cao năng suất, mà còn xây dựng một hệ thống phòng thủ

linh hoạt và thông minh, sẵn sàng đối phó với những thách thức trong tương lai. Nguồn trích dẫn

1. Thông tư số 20/2017/TT-BTTTT ngày 12/9/2017 của Bộ Thông ... - Văn kiện, truy cập vào tháng 9 22, 2025,

h ps://tulieuvankien.dangcongsan.vn/he-thong-van-ban/van-ban-quy-pham-pha p-

luat/thong-tu-so-202017 -b -ngay-1292017-cua-bo-thong- n-va-truyen-th ong-quy-

dinh-ve-dieu-phoi-ung-cuu-su-co-an-toan-thong-3565

2. Tấn công mạng từ A-Z: Kiến thức mọi doanh nghiệp cần biết, truy cập vào tháng 9

22, 2025, h ps://securitybox.vn/9416/tan-cong-mang/

3. An toàn thông n là gì? Các mối đe dọa an toàn thông n và giải pháp - FPT IS, truy cập vào tháng 9 22, 2025,

h ps://fpt-is.com/goc-nhin-so/an-toan-thong- n-la-gi/

4. Toàn bộ kiến thức về Tấn Công Mạng (Cyber-a ack) - CyStack, truy cập vào tháng 9 22,

2025, h ps://cystack.net/vi/blog/tan-cong-mang-cyber-a ack

5. Những phương pháp tấn công mạng phổ biến và cách phòng tránh cho người dùng phổ

thông, truy cập vào tháng 9 22, 2025,

h ps://laodong.vn/cong-nghe/nhung-phuong-phap-tan-cong-mang-pho-bien-v a-cach-

phong-tranh-cho-nguoi-dung-pho-thong-1515039.ldo

6. Tấn công mạng là gì? 9 hình thức tấn công mạng cần tránh - FPT Telecom, truy cập vào tháng 9 22, 2025,

h ps://fpt.vn/ n-tuc/tan-cong-mang-la-gi-9-hinh-thuc-tan-cong-mang-can-tra nh- 10960.html

7. Nhận biết những “con đường” hacker tấn công vào hệ thống, truy cập vào tháng 9 22, 2025,

h ps://hpt.vn/ n-tuc/nhan-biet-nhung-%E2%80%9Ccon-duong%E2%80%9D-ha cker-tan- cong-vao-he-thong/9476

8. 10 Nguyên nhân gây ra lỗ hổng bảo mật website phổ biến - Vie el IDC, truy cập vào tháng 9 22, 2025,

h ps://vie elidc.com.vn/ n-tuc/nguyen-nhan-gay-ra-lo-hong-bao-mat-website

9. Những nguy cơ mất an toàn thông n và Giải pháp - SecurityBox, truy cập vào tháng 9 22, 2025,

h ps://securitybox.vn/3333/nguy-co-mat-an-toan-thong- n-va-giai-phap/ lOMoAR cPSD| 58886076

10. Ransomware WannaCry: Al you need to know - Kaspersky, truy cập vào tháng 9 22, 2025,

h ps://www.kaspersky.com/resource-center/threats/ransomware-wannacry

11. Kịch bản tấn công - Viblo, truy cập vào tháng 9 22, 2025, h ps://viblo.asia/p/kich-ban- tan-cong-GrLZDQ0elk0

12. SQL Injec on là gì? Độ nguy hiểm và cách phòng tránh hiệu quả - FPT Shop, truy cập vào tháng 9 22, 2025,

h ps://fptshop.com.vn/ n-tuc/danh-gia/sql-injec on-la-gi-159279

13. What Is Data Exfiltra on? Meaning & Preven on | Proofpoint US, truy cập vào tháng 9 22, 2025,

h ps://www.proofpoint.com/us/threat-reference/data-exfiltra on

14. Defending against data exfiltra on threats - ITSM.40.110, truy cập vào tháng 9 22, 2025,

h ps://www.cyber.gc.ca/en/guidance/defending-against-data-exfiltra on-threats - itsm40110

15. What was the WannaCry ransomware a ack? | Cloudflare, truy cập vào tháng 9 22, 2025,

h ps://www.cloudflare.com/learning/security/ransomware/wannacry-ransomwar e/

16. CVE-2024-0692: LỖ HỔNG RCE KHÔNG XÁC THỰC TRONG SOLARWINDS SECURITY EVENT

MANAGER - VNCS Global, truy cập vào tháng 9 22, 2025, h ps://vncsglobal.vn/cve-2024-

0692-lo-hong-rce-khong-xac-thuc-trong-solarwi nds-security-event-manager/

17. SolarWinds xử lý sự cố tấn công mạng và trở lại mạnh mẽ như thế nào?, truy cập vào tháng 9 22, 2025,

h ps://mst.gov.vn/solarwinds-xu-ly-su-co-tan-cong-mang-va-tro-lai-manh-menhu-the- nao-197154467.htm

18. 5 quy trình xử lý sự cố an toàn thông n trong doanh nghiệp - CyStack, truy cập vào tháng 9 22, 2025,

h ps://cystack.net/vi/tutorial/quy-trinh-xu-ly-su-co-an-toan-thong- n

19. Ứng phó sự cố là gì? Kế hoạch và bước thực hiện | Microso Security, truy cập vào tháng 9 22, 2025,

h ps://www.microso .com/vi-vn/security/business/security-101/what-is- incidentresponse

20. Sổ tay Tham khảo nhanh Ứng phó Sự cố An toàn thông n mạng - Chuyển đổi số tỉnh Lai

Châu, truy cập vào tháng 9 22, 2025,

h ps://chuyendoiso.laichau.gov.vn/uploads/flipbook/2.2-so-tay-tham-khao-nhan h-ung- pho-su-co-a tm.pdf

21. Quy trình ứng cứu, xử lý sự cố mã độc - Trung tâm điều hành An ..., truy cập vào tháng 9

22, 2025, h ps://a t.thanhhoa.gov.vn/NewsDetail.aspx?Id=9690

22. TƯ VẤN GIẢI PHÁP IBM SECURITY QRADAR SOAR - KST Solu on, truy cập vào tháng 9 22, 2025,

h ps://digitrans.com.vn/tu-van-giai-phap-ibm-security-qradar-soar/

23. SOC metrics and KPIs that ma er - Exaforce, truy cập vào tháng 9 22, 2025,

h ps://www.exaforce.com/learning-center/soc-metrics-and-kpis-that-ma er lOMoAR cPSD| 58886076

24. SOC Metrics & KPIs that Ma er: MTTR, MTTD, MTTI, False Nega ves, and more - Prophet

Security, truy cập vào tháng 9 22, 2025,

h ps://www.prophetsecurity.ai/blog/soc-metrics-that-ma er-m r-m -false-ne ga ves- and-more

25. SOAR là gì? So sánh SOAR và SIEM - MVT Cyber security, truy cập vào tháng 9 22,

2025, h ps://mvtcyber.vn/soar-la-gi-so-sanh-soar-va-siem/

26. SOAR là gì? Công nghệ và giải pháp | Microso Security, truy cập vào tháng 9 22, 2025,

h ps://www.microso .com/vi-vn/security/business/security-101/what-is-soar

27. Ma trận SOAR: Chìa khóa vạn năng giúp đạt mọi mục êu, truy cập vào tháng 9 22, 2025,

h ps://hocviendoanhnhan.vn/blog/ma-tran-soar-chia-khoa-van-nang-giup-datmoi-muc- eu

28. Phân ch SOAR: Hướng dẫn toàn diện để lập kế hoạch chiến lược thành công trong năm

2025 - ClickUp, truy cập vào tháng 9 22, 2025, h ps://clickup.com/vi/blog/130653/soar- analysis

29. SOAR Studies, truy cập vào tháng 9 22, 2025, h ps://soarstudies.org/

30. SOAR Study | Ohio State Col ege of Medicine, truy cập vào tháng 9 22, 2025,

h ps://medicine.osu.edu/departments/psychiatry-and-behavioral-health/researc h-and- clinical-trials/soar-study

31. What Is SOAR? Technology and Solu ons | Microso Security, truy cập vào tháng 9 22, 2025,

h ps://www.microso .com/en-us/security/business/security-101/what-is-soar

32. What Is SOAR? - Palo Alto Networks, truy cập vào tháng 9 22, 2025,

h ps://www.paloaltonetworks.com/cyberpedia/what-is-soar

33. What Is SOAR? Security Orchestra on, Automa on, and Response - For net, truy cập vào tháng 9 22, 2025,

h ps://www.for net.com/resources/cyberglossary/what-is-soar

34. Dịch vụ quản lý Điều phối phản ứng an toàn thông n (SOAR) - Cloud4C, truy cập vào

tháng 9 22, 2025, h ps://www.cloud4c.com/vn/vi/cybersecurity-services/soar

35. SOC08: SOAR - Tự động hóa Phản ứng Sự cố An ninh - YouTube, truy cập vào tháng 9 22,

2025, h ps://www.youtube.com/watch?v=wzpfynSa4aA

36. What is SOAR? Guide to SOAR Pla orms Cyber Security - Swimlane, truy cập vào tháng 9

22, 2025, h ps://swimlane.com/blog/what-is-soar/

37. Five benefits to implemen ng security automa on using SOAR - Swimlane, truy cập vào

tháng 9 22, 2025, h ps://swimlane.com/blog/soar-security-automa on/

38. 5 Key Benefits of SOAR (Security Orchestra on Automa on and Response), truy cập vào

tháng 9 22, 2025, h ps://d3security.com/blog/top-soar-benefits/

39. SOAR So ware for Enhanced Security - AWS - Amazon.com, truy cập vào tháng 9 22, 2025,

h ps://aws.amazon.com/marketplace/solu ons/security/what-is/soar-so ware

40. MTBF, MTTR, MTTF, MTTA: Understanding incident metrics, truy cập vào tháng 9

22, 2025, h ps://www.atlassian.com/incident-management/kpis/common-metrics lOMoAR cPSD| 58886076

41. www.atlassian.com, truy cập vào tháng 9 22, 2025, h ps://www.atlassian.com/incident-

management/kpis/common-metrics#:~:text=

MTTR%20(mean%20 me%20to%20respond, me%20in%20your%20alert%20sys tem.

42. 9 SOAR Use Cases for Effec vely Mi ga ng Cyber Threats (Part 2) - Recorded Future, truy cập vào tháng 9 22, 2025,

h ps://www.recordedfuture.com/blog/soar-use-cases

43. 5 Common SOAR Cybersecurity Use Cases | Threat Automa on Guide - BitLy , truy cập vào tháng 9 22, 2025,

h ps://www.bitly .com/resources/5-common-security-orchestra on-automa o n-and- response-use-cases

44. Case study by Defensys – The Bank, truy cập vào tháng 9 22, 2025,

h ps://defensys.com/case-study-by-defensys-bank-2

45. Hướng dẫn cài đặt PnetLab và thiết lập các thông số cơ bản - CNTTShop, truy cập vào

tháng 9 22, 2025, h ps://cn shop.vn/blogs/cong-cu-labs/huong-dan-cai-dat-pnetlab-va- thiet-lapcac-thong-so-co-ban

46. A step-by-step guide to the Metasploit Framework - HackTheBox, truy cập vào tháng 9 22,

2025, h ps://www.hackthebox.com/blog/metasploit-tutorial

47. (PDF) Penetra on Tes ng on Metasploitable 2 - ResearchGate, truy cập vào tháng 9 22, 2025,

h ps://www.researchgate.net/publica on/341318012_Penetra on_Tes ng_on_Me tasploitable_2

48. Metasploit Unleashed | Requirements - OffSec, truy cập vào tháng 9 22, 2025,

h ps://www.offsec.com/metasploit-unleashed/requirements/

49. Metasploitable 2 Exploitability Guide - Rapid7 Documenta on, truy cập vào tháng 9 22, 2025,

h ps://docs.rapid7.com/metasploit/metasploitable-2-exploitability-guide/

50. Metasploitable 2 - Rapid7 Documenta on, truy cập vào tháng 9 22, 2025,

h ps://docs.rapid7.com/metasploit/metasploitable-2/

51. Ge ng Started with Metasploitable2 and Kali Linux - Packt, truy cập vào tháng 9 22, 2025,

h ps://www.packtpub.com/en-us/learning/how-to-tutorials/ge ng-started-meta sploitable2-and-kali-linux

52. HYDRA Brute Force - NetWitness Community, truy cập vào tháng 9 22, 2025,

h ps://community.netwitness.com/s/ar cle/HYDRABruteForce?

53. Brute Force SSH & Build a Honeypot Now (Hydra and Cowrie Demo) - YouTube, truy cập vào tháng 9 22, 2025,

h ps://www.youtube.com/watch?v=uSohtNwQXuI&vl=en

54. patator | Kali Linux Tools, truy cập vào tháng 9 22, 2025,

h ps://www.kali.org/tools/patator/

55. crowbar | Kali Linux Tools, truy cập vào tháng 9 22, 2025,

h ps://www.kali.org/tools/crowbar/

56. Làm thế nào để hạn chế Brute Force SSH? - Bizfly Cloud, truy cập vào tháng 9 22, 2025,

h ps://bizflycloud.vn/ n-tuc/lam-the-nao-de-han-che-brute-force-ssh-2024092 008121324.htm lOMoAR cPSD| 58886076

57. Where The Wild Things Are: Brute-Force SSH A acks In The Wild And How To Stop Them -

USENIX, truy cập vào tháng 9 22, 2025, h ps://www.usenix.org/system/files/nsdi24- singh-sachin.pdf

58. Poten al Successful SSH Brute Force A ack | Prebuilt detec on rules reference - Elas c,

truy cập vào tháng 9 22, 2025,

h ps://www.elas c.co/docs/reference/security/prebuilt-rules/rules/linux/creden al

_access_poten al_successful_linux_ssh_bruteforce

59. Shuffler and TheHive: Automate Workflows with n8n, truy cập vào tháng 9 22,

2025, h ps://n8n.io/integra ons/shuffler/and/thehive/

60. Shuffle extensions documenta on, truy cập vào tháng 9 22, 2025,

h ps://shuffler.io/docs/extensions

61. Shuffle App for TheHive API, truy cập vào tháng 9 22, 2025,

h ps://shuffler.io/apps/thehive/integra ons/TheHive_5

62. uruc/SOC-Automa on-Lab: This project automates SOC workflows using Wazuh, Shuffle,

and TheHive. It involves se ng up a Windows 10 client with Sysmon and Ubuntu 22.04

for Wazuh and TheHive, deployed on cloud or VMs. Goals: automate event col ec on,

aler ng, and incident response to enhance SOC efficiency. - GitHub, truy cập vào tháng 9

22, 2025, h ps://github.com/uruc/SOC-Automa on-Lab

63. Centraliza on, automa on, freedom: TheHive's story with a top IT service provider in

Germany - StrangeBee, truy cập vào tháng 9 22, 2025,

h ps://strangebee.com/success-story/centraliza on-automa on-freedom-thehiv es-

story-with-a-top-it-service-provider-in-germany/

64. Giải pháp SOAR: Điều Phối An Ninh, Tự Động Hoá và Phản Hồi - Việt Nét, truy cập vào

tháng 9 22, 2025, h ps://vietnetco.vn/solu ons/soc-and-noc/soar

65. TheHive - StrangeBee, truy cập vào tháng 9 22, 2025, h ps://strangebee.com/thehive/

66. SOC Automa on: Automa ng Threat Detec on and Real-Time Response with Shuffle and

TheHive | by Hariharan | Medium, truy cập vào tháng 9 22, 2025,

h ps://medium.com/@hariharanss/soc-automa on-automa ng-threat-detec on

-and-real- me-response-with-shuffle-and-thehive-2589d4e82cf8

67. Harnessing the Power of AI in SOAR - Trel ix, truy cập vào tháng 9 22, 2025,

h ps://www.trel ix.com/blogs/pla orm/harnessing-the-power-of-ai-in-soar/