Preview text:

lOMoAR cPSD| 40551442

TRƯ Ờ NG Đ Ạ I H Ọ C THƯƠNG M Ạ I

KHOA HTTTKT & TMĐT

BÀI TH Ả O LU Ậ N

H Ọ C PH Ầ N: AN TOÀN VÀ B Ả O M Ậ T THÔNG TIN

Đ ề tài: Trình bày l ị ch s ử v ề mã đ ộ c, xây d ự ng b ả n đ ồ các lo ạ i mã đ ộ c đi ể n hình t ừ lúc

ra đ ờ i cho đ ế n nay

Gi ả ng viên hư ớ ng d ẫ n: TS. Nguy ễ n Th ị H ộ i

Nhóm th ự c hi ệ n: Nhóm 25

L ớ p h ọ c ph ầ n: 232 _ECIT0921_ 02

HÀ N Ộ I 2024 lOMoAR cPSD| 40551442

DANH SÁCH THÀNH VIÊN STT Họ và tên Nhiệm vụ Điểm nhóm

11 Ngô Hồng Ánh Nội dung, PowerPoint

24 Bùi Thị Cúc Nội dung, PowerPoint

33 Trần Thị Hảo Nội dung, PowerPoint

87 Vũ Thị Thu Phương Nội dung, Thuyết trình

103 Lương Thị Minh Thư Word, Thuyết trình (Nhóm trưởng) 2 lOMoAR cPSD| 40551442

MỤC LỤC LỜI MỞ ĐẦU .......................................................... Error! Bookmark not defined.

I. TRÌNH BÀY VỀ MÃ ĐỘC ..................................................................................................5

1.1. Giới thiệu chung .............................................................................................................5

1.1.1. Khái niệm mã độc ...................................................................................................5

1.1.2. Quy ước đặt tên ......................................................................................................6

1.2. Lịch sử về mã độc ..........................................................................................................7

1.3. Phân loại .........................................................................................................................9

1.3.1. Virus – Loại mã độc phổ biến nhất .......................................................................9

1.3.2. Boot virus ..............................................................................................................10

1.3.3. Macro virus ...........................................................................................................10

1.3.4. Scripting virus ....................................................................................................... 11

1.3.5. Worm – Sâu máy tính .......................................................................................... 11

1.3.6. Trojan Horse – Con ngựa thành Tơ-roa.............................................................13

1.3.7. Backdoor – Một dạng trojan khá nguy hiểm .....................................................14

1.3.8. Spyware – Phần mềm gián điệp ..........................................................................14

1.3.9. Adware – Phần mềm quảng cáo ..........................................................................14

1.3.10. Ransomware – mã độc tống tiền .......................................................................14

1.3.11. Rootkit .................................................................................................................14

1.3.12. Botnet ...................................................................................................................15

1.4. Thực trạng ....................................................................................................................15

II. Bản đồ các loại mã độc điển hình từ lúc ra đời đến nay ................................................17

Năm 1970: Virus ..................................................................................................................17

Năm 1980: Trojan Horse .....................................................................................................18 3 lOMoAR cPSD| 40551442

Năm 1990: Macro Virus ......................................................................................................19

Năm 2000: Worm - Sâu máy tính .......................................................................................20

Năm 2010: Ransomware - Mã độc tống tiền .....................................................................21

Năm 2020: Phishing .............................................................................................................22

III. Nhận thức về nguy cơ và đề xuất giải pháp ...................................................................24

3.1. Nguy cơ, tổn thất ...........................................................................................................24

3.1.1. Nguy cơ ...................................................................................................................24

3.1.2. Tổn thất ..................................................................................................................25

3.2. Đề xuất giải pháp phòng tránh ....................................................................................26

IV. KẾT LUẬN ........................................................................................................................29

DANH MỤC TÀI LIỆU THAM KHẢO ...............................................................................30 LỜI MỞ ĐẦU

Trong thời đại công nghệ số hiện nay thì công nghệ thông tin, mạng Internet là những

thứ hầu như không thể tách rời với cuộc sống con người. Theo quan điểm của nhiều nhà

nghiên cứu, mạng xã hội mới ra đời trong thời gian gần đây nhưng nó đang trở thành món

ăn tinh thần không thể thiếu của mọi người. Khi nhu cầu sử dụng mạng xã hội của con

người ngày càng tăng thì cũng là lúc những nguy cơ mất an toàn thông tin xuất hiện càng

nhiều, nổi bật là các nguy cơ từ mã độc.

Mã độc xuất hiện bất kỳ ở đâu trên môi trường của các thiết bị điện tử như các đĩa

mềm, thiết bị ngoại vi USB, máy tính đến môi trường Internet trong các website, trong

các tin nhắn, trong hòm thư điện tử của người dùng, trong các phần mềm miễn phí….Mã

độc đã lây lan vào một máy tính hoặc hệ thống mạng sẽ gây những thiệt hại khó lường.

Các loại mã độc càng ngày càng phức tạp từ cách thức lây nhiễm, phương pháp ẩn mình,

cách thức thực hiện các hành vi nguy hiểm… Giới hạn giữa các loại mã độc ngày càng

hạn hẹp vì bản thân các mã độc cũng phải có sự kết hợp lẫn nhau để hiệu quả tấn công là

cao nhất mạng xã hội ngày càng đi sâu vào cuộc sống của con người, đây là mô hình mới 4 lOMoAR cPSD| 40551442

nhất trong quá trình phát triển đương đại, đơn giản hoá các phương thức tương tác và kết

nối giữa con người với nhau suốt chiều dài lịch sử.

Có vô số các loại mã độc xuất hiện ở khắp nơi, chạy trên nhiều môi trường khác nhau

như Windows, Linux, MacOS, Android, IOS... Và để có thêm những kiến thức cơ bản về

mã độc, những cách thức để nhận dạng, các loại mã độc phổ biến, vì vậy chúng em đã

chọn đề tài “Trình bày lịch sử về mã độc, xây dựng bản đồ các loại mã độc điển hình từ

lúc ra đời cho đến nay”. I.

TRÌNH BÀY VỀ MÃ ĐỘC

1.1. Giới thiệu chung

1.1.1. Khái niệm mã độc

Malware (Malicious software) hay còn gọi là mã độc (Malicious code) là các phần

mềm, đoạn mã độc hại được thiết kế một cách có chủ đích, dùng để gây thiệt hại tới máy

tính cá nhân, máy chủ hoặc hệ thống mạng máy tính. Mục đích của mã độc là thực thi các

hành vi bất hợp pháp như: truy cập trái phép, đánh cắp thông tin người dùng, thậm chí

thực hiện các hành vi tống tiền, tấn công và gây tổn thương cho các hệ thống máy tính…

nhằm chuộc lợi cá nhân, hoặc các lợi ích về kinh tế, chính trị hay đơn giản chúng có khi

được tạo ra chỉ là một trò đùa ác ý nào đó. Nhiều người sử dụng máy tính vẫn thường dùng

thuật ngữ Virus để chỉ chung cho các loại mã độc hại nhưng thực chất mã độc hại bao gồm nhiều loại khác nhau.

Mã độc hại có thể cấp cho người dùng quyền truy cập từ xa vào máy tính. Đây được

biết đến như một cửa hậu ứng dụng. Backdoor có thể được tạo ra với mục đích xấu, để

truy cập vào thông tin bí mật của công ty hoặc khách hàng. Nhưng chúng cũng có thể được 5 lOMoAR cPSD| 40551442

tạo ra bởi một lập trình viên muốn truy cập nhanh vào một ứng dụng cho mục đích khắc

phục sự cố. Chúng thậm chí có thể được tạo ra một cách vô tình thông qua các lỗi lập

trình. Bất kể nguồn gốc của chúng là gì, tất cả các backdoor và mã độc đều có thể trở thành

mối đe dọa bảo mật nếu chúng bị tin tặc hoặc người dùng trái phép tìm thấy và khai thác.

Khi các ứng dụng ngày nay có xu hướng được xây dựng ngày càng thường xuyên hơn với

các thành phần có thể tái sử dụng từ nhiều nguồn khác nhau với mức độ bảo mật khác

nhau, mã độc có thể gây ra rủi ro hoạt động đáng kể cho doanh nghiệp.

Ví dụ như trong thời gian dịch Covid diễn ra, tin tặc đã phát tán mã độc qua thư điện

tử có đính kèm tập tin word có tiêu đề “Chi Thi cua Thu tuong nguyen xuan phuc.lnk”.

Giả dạng thông báo của Thủ Tướng Chính phủ về dịch Covid-19. Nếu người dùng tải tập

tin đính kèm về và mở trên máy tính (mã độc này chỉ hoạt động trên hệ điều hành

Windows), mã độc sẽ được kích hoạt. Lúc ấy, tin tặc có thể thực hiện nhiều lệnh khác nhau

như: đánh cắp dữ liệu, thông tin máy tính, sử dụng để tiếp tục phát tán sang máy tính

khác….Tóm lại mã độc chính là chương trình xâm nhập trái phép vào máy tính của chúng ta.

1.1.2. Quy ước đặt tên

Hiện nay có rất nhiều loại mã độc khác nhau được các hãng phần mềm diệt Virus thu

thập tại các thời điểm khác nhau, điều này dẫn đến việc thống nhất đặt tên mã độc theo

một quy ước tên nhất định rất khó thực hiện được. Vào năm 1991, các thành viên sáng lập

CARO (Computer Antivirus Researchers Organization) đã thiết kế một chương trình đặt

tên cho mã độc ứng dụng cho các sản phẩm AntiVirus, tuy nhiên các chương trình của tổ

chức CARO này đã lạc hậu so với xu thế phát triển và tốc độ phát triển của mã độc hiện

giờ. Các nhà nghiên cứu, các hãng sản phẩm không có thời gian để thỏa thuận với nhau

tên chung cho một mẫu mã độc mới. Mặc dù như vậy nhưng về cơ bản các hãng đều đặt

tên các mẫu mã độc theo quy ước như sau:

Type.Flatform.FamilyName.Variant Trong đó:

Type chỉ ra kiểu mã độc: trojan, dropper, virus, adware, backdoor, rootkit, worm...

Flatform chỉ ra môi trường hoạt động của mã độc : 6 lOMoAR cPSD| 40551442

• Win32 : Hệ điều hành windows 32 bits

• Win64 : Hệ điều hành windows 64 bits

• Linux : Hệ điều hành Linux

• OSX : Hệ điều hành Mac OSX • SymbOS : Symbian OS

• Android : Hệ điều hành android

FamilyName: Tên dòng mã độc, với các đặc điểm, phương thức hoạt động giống nhau.

Variant: đại diện cho các biến thể trong một dòng mã độc. Ví dụ:

Virus.Win32.XdocCrypt.1 trong đó Type: Virus, Flatform: Win32, Family: XdocCrypt, Variant:1.

1.2. Lịch sử về mã độc

Hiện nay Internet ngày càng phát triển song song đó là sự phát triển lớn mạnh của mã

độc. Mỗi ngày có hàng trăm mẫu mã độc xuất hiện, dưới nhiều hình thức khác nhau, mục

tiêu khác nhau. Phần dưới đây liệt kê một số mốc quan trọng sự phát triển của mã độc. •

Năm 1949, John von Neuman (1903-1957) phát triển nền tảng lý thuyết tự nhân bản

của một chương trình cho máy tính. •

Năm 1981, các virus đầu tiên xuất hiện trong hệ điều hành của máy tính Apple II. •

Năm 1983, Fred Cohen, một sinh viên đại học Mỹ, đã đưa ra định nghĩa đầu tiên về

virus: “Là một chương trình máy tính có thể tác động những chương trình máy tính

khác bằng cách sửa đổi chúng bằng phương pháp đưa vào một bản sao của nó”. Fred

Cohen luôn là cái tên được nhắc đến khi nói về lịch sử virus. •

Năm 1986, hai anh em lập trình viên người Pakistan là Basit và Amjad thay thế mã

thực hiện (executable code) trong rãnh ghi khởi động của một đĩa mềm bằng mã riêng

của họ, được thiết kế với mục đích phát tán từ một đĩa mềm 360K khi cho vào bất cứ

ổ đĩa nào. Loại đĩa mềm mang virus này có mác “© Brain”. Đây chính là những virus

MS-DOS xuất hiện sớm nhất. •

Năm 1987, Lehigh, một trong những virus file đầu tiên xâm nhập các tệp lệnh

command.com (virus này sau đó tiến hoá thành virus Jerusalem).Một virus khác có tên 7 lOMoAR cPSD| 40551442

IBM Christmas, với tốc độ phát tán cực nhanh (500.000 bản sao/tiếng), là cơn ác mộng

đối với các máy tính lớn (mainframe) của Big Blue trong suốt năm đó. đồng hồ của

máy tính (giống bom nổ chậm cài hàng loạt cho cùng một thời điểm). •

Tháng 11 cùng năm, Robert Morris chế ra worm chiếm cứ các máy tính của ARPANET

làm liệt khoảng 6.000 máy. •

Năm 1991, virus đa hình (polymorphic virus) ra đời đầu tiên là Tequilla. Loại này biết

tự thay đổi hình thức của nó, gây ra sự khó khăn cho các chương trình chống virus. •

Năm 1994, Trò lừa qua e-mail đầu tiên xuất hiện trong cộng đồng tin học. Trò này cảnh

báo người sử dụng về một loại virus có thể xoá toàn bộ ổ cứng ngay khi mở e-mail có

dòng chủ đề “Good Times”. Mặc dù không gây thiệt hại gì mà chỉ có tính chất doạ

dẫm, trò lừa này vẫn tiếp tục xuất hiện trong chu kỳ từ 6 đến 12 tháng/lần. •

Năm 1995, Macro virus đầu tiên xuất hiện trong các mã macro trong các tệp của Word

và lan truyền qua rất nhiều máy. Loại virus này có thể làm hư hệ điều hành chủ. •

Năm 1999, Bubble Boy sâu máy tính đầu tiên không dựa vào việc người nhận email

có mở file đính kèm hay không. Chỉ cần thư được mở ra, nó vẫn sẽ tự hoạt động. •

Năm 2003, Slammer một loại worm lan truyền với vận tốc kỉ lục, truyền cho khoảng 75 ngàn máy trong 10 phút. •

Năm 2004, đánh dấu một thế hệ mới của mã độc hại là worm Sasser. Với loại worm

này thì người ta không cần phải mở đính kèm của điện thư mà chỉ cần mở lá thư là đủ

cho nó xâm nhập vào máy. Sasser không hoàn toàn hủy hoại máy mà chỉ làm cho máy

chủ trở nên chậm hơn và đôi khi nó làm máy tự khởi động trở lại. Ở Việt Nam mã độc

hại cũng gây ra những thiệt hại đáng kể. •

Năm 2005, sự xuất hiện của các Virus lây qua các dịch vụ chatting. Các dịch vụ chatting

trực tuyến như Yahoo!, MSN bắt đầu được Virus lợi dụng như một công cụ phát tán

trên mạng. Theo thống kê của BKAV thì trong vòng 6 tháng đầu năm có tới 7 dòng

Virus lây lan qua các dịch vụ chatting xuất hiện ở Việt Nam. Trong thời gian tới những

Virus tấn công thông qua các dịch vụ chatting sẽ còn xuất hiện nhiều hơn nữa khi mà

số người sử dụng dịch vụ ngày càng tăng. 8 lOMoAR cPSD| 40551442 •

Cũng trong năm này đã ghi nhận loại mã độc phát tán qua mail cực kỳ nguy hiểm.

MyTob là loại Virus tạo ra một mạng lưới “Botnet”, các máy tính bị kiểm soát có thể

bị lợi dụng để phát tán thư rác, cài đặt các phần mềm SpyWare và gây ra các cuộc tấn

công giả mạo. Mặc dù vào thời điểm này Botnet và các cuộc tấn công vào email không

hề mới nhưng MyTob là loại Virus đầu tiên đã kết hợp mạng lưới Botnet với một

chương trình gửi email hàng loạt. Giúp kẻ tấn công đánh cắp thông tin, tiền… của

người của nạn nhân chứ không phải chỉ là nghịch ngợm, quấy rối như trước đây. •

Tháng 6/2010, đánh dấu một bước ngoặt về mã độc hại. Đó là sự xuất hiện của “Sâu

máy tính chiến tranh mạng Stuxnet”. Stuxnet lây lan qua các thiết bị USB và các

phương pháp khác, Stuxnet được tạo ra để phá hoại một mục tiêu cụ thể: Nhà máy lọc

dầu, nhà máy điện, hay nhà máy hạt nhân(điển hình là cuộc tấn công vào nhà máy hạt

nhân làm giàu Uranium của Iran gây ra thiệt hại vô cùng lớn của nước này khi tạo ra

sự ngưng trệ mất hai năm của nhà máy). •

Tháng 3/2011 là sự “lên ngôi” của các loại mã độc trong môi trường mobile. Kẻ tấn

công phát tán mã độc lên những chiếc điện thoại thông mình nhằm thu thập thông tin

người dùng. Điển hình là hơn 3000 điện hoại Vodafone bị phơi nhiễm mã độc 1.3. Phân loại

Nhiều người hay nhầm lẫn virus và mã độc là một. Nhưng về bản chất, virus là một

loại mã độc. Trên thực tế, có rất nhiều loại mã độc gây hại cho máy tính của bạn. Dưới

đây là phân biệt những loại mã độc thường thấy.

1.3.1. Virus – Loại mã độc phổ biến nhất

Virus là loại độc phổ biến nhất. Virus có các hành động phá hoại như làm chương trình

không hoạt động đúng như mong muốn, xóa dữ liệu, làm hỏng ổ cứng, lấy cắp các thông

tin cá nhân nhạy cảm (các mã số thẻ tín dụng, tài khoản, tài liệu mật…). Hơn nữa, virus

có khả năng lây lan nhanh tới chóng mặt. Chính vì thế, nếu không phát hiện kịp thời, cực

kì khó để dọn sạch chúng. Tuy nhiên, với sự phát triển nhanh chóng của công nghệ,

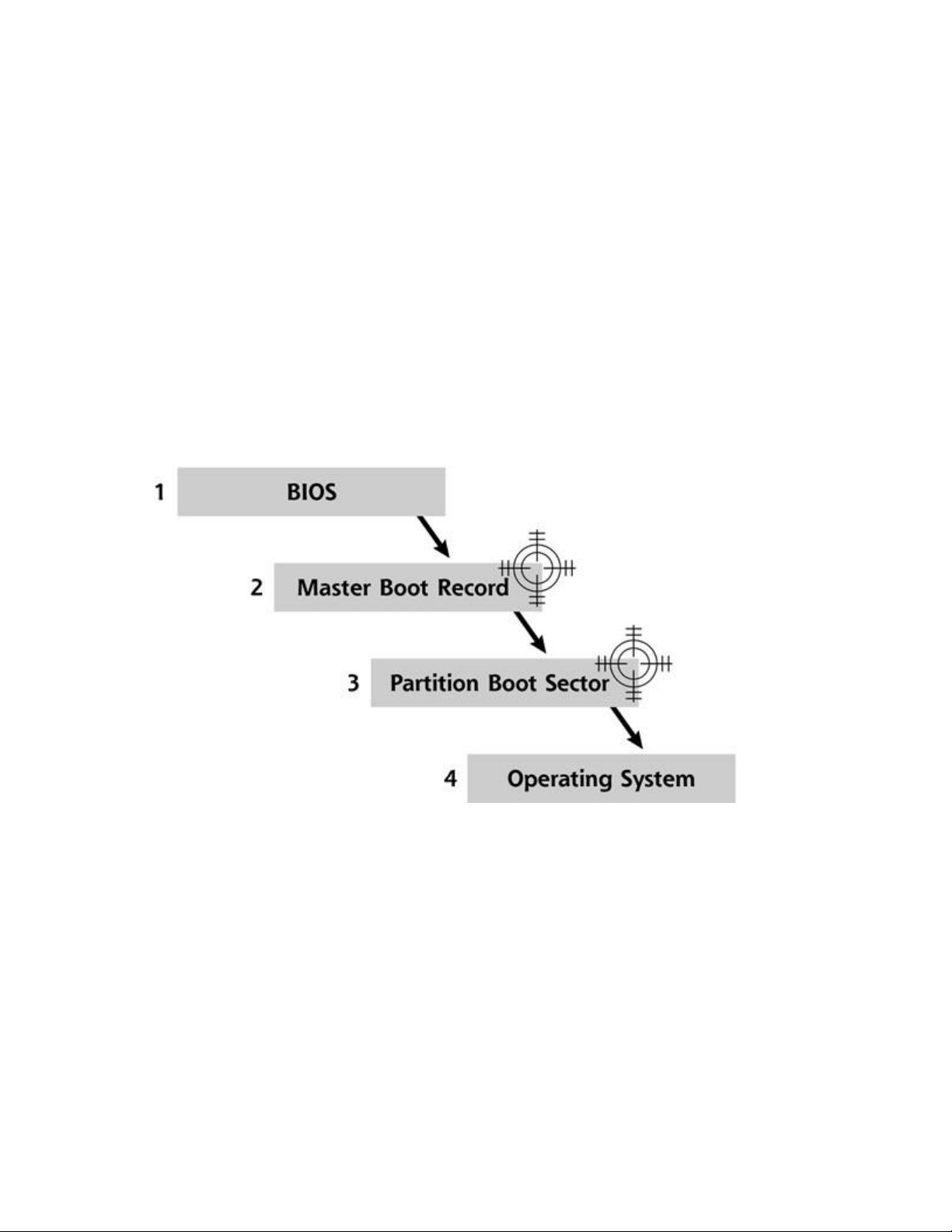

Virus không còn “độc chiếm thị trường” mã độc như trước. 9 lOMoAR cPSD| 40551442 1.3.2. Boot virus

Boot virus hay còn gọi là virus boot, là loại virus lây vào boot sector hoặc master boot

record của ổ đĩa cứng. Đây là các khu vực đặc biệt chứa các dữ liệu để khởi động hệ thống, nạp các phân vùng.

Boot virus được thực thi trước khi hệ điều hành được nạp lên. Vì vậy, nó hoàn toàn

độc lập với hệ điều hành. B-virus có nhược điểm là khó viết do không thể sử dụng các

dịch vụ, chức năng có sẵn của hệ điều hành và kích thước virus bị hạn chế bởi kích thước

của các sector (mỗi sector chỉ có 512 byte).

Ngày nay gần như không còn thấy sự xuất hiện của Boot Virus do đặc điểm lây lan

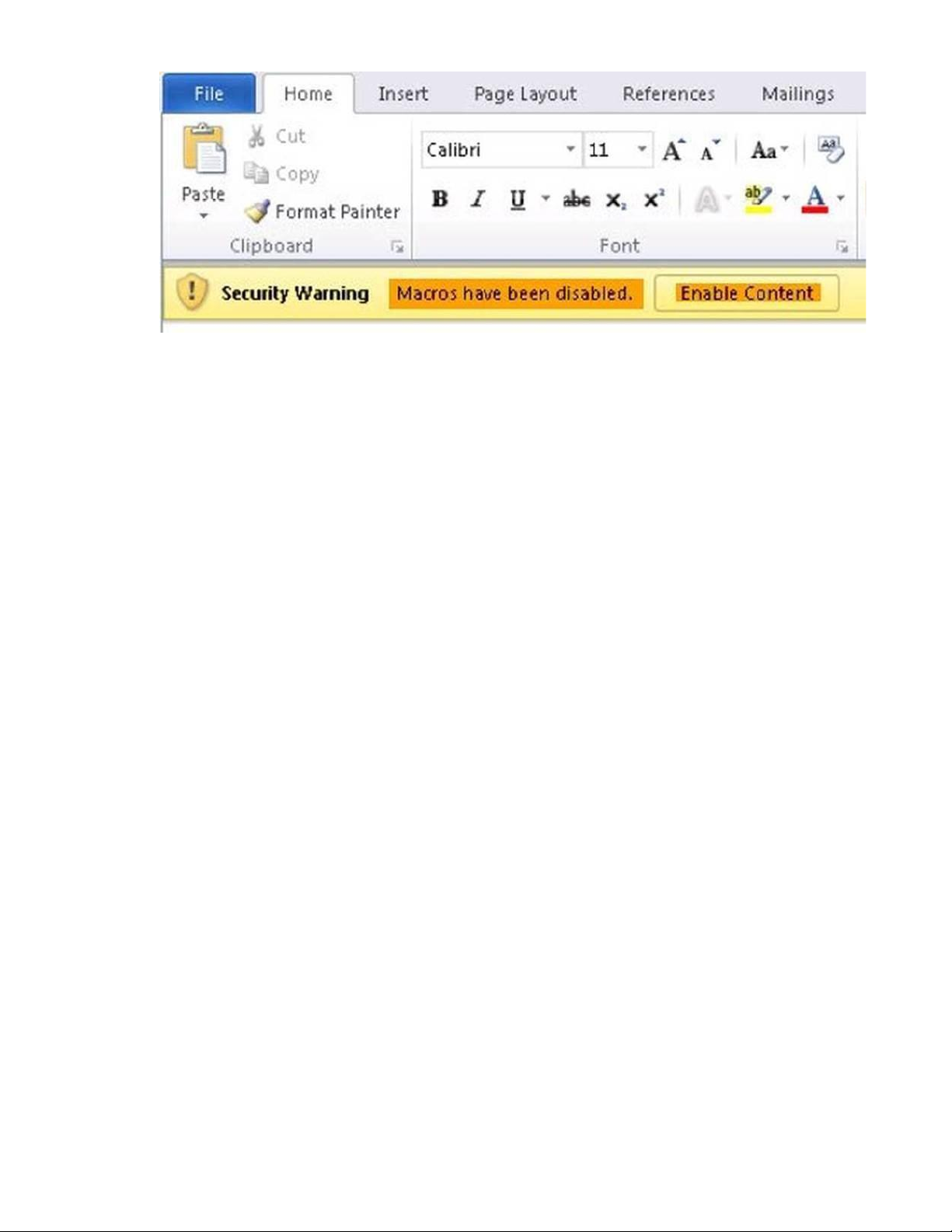

chậm và không phù hợp với thời đại Internet. 1.3.3. Macro virus

Đây là loại virus đặc biệt tấn công vào chương trình trong bộ Microsoft Office của

Microsoft: Word, Excel, Powerpoint. Macro là tính năng hỗ trợ trong bộ công cụ văn

phòng Microsoft Office cho phép người sử dụng lưu lại các công việc cần thực hiện lại

nhiều lần. Thực tế hiện nay cho thấy virus macro gần như đã “tuyệt chủng”. 10 lOMoAR cPSD| 40551442

Mặc định Macros bị vô hiệu hóa trong các file tải về của Microsoft Office 1.3.4. Scripting virus

Scripting virus là loại virus được viết bằng các ngôn ngữ script (kịch bản) như

VBScript, JavaScript, Batch script. Những loại virus này thường có đặc điểm dễ viết, dễ

cài đặt. Chúng thường tự lây lan sang các file script khác, thay đổi nội dung cả các file

html để thêm các thông tin quảng cáo, chèn banner … Đây cũng là một loại virus phát

triển nhanh chóng nhờ sự phổ biến của Internet.

1.3.5. Worm – Sâu máy tính

Ở mức độ nguy hiểm hơn virus máy tính là sâu máy tính (worms), chúng có khả năng

lây lan nhanh, không phụ thuộc vào hệ thống và tự phát tán qua môi trường Internet. Hình

thức phát tán chủ yếu của Worm là qua email. Các email này thường có nội dung giật gân

và hấp dẫn để thu hút lượt click của người dùng. Nhờ những email giả mạo đó mà worm

có thể lây lan theo cấp số nhân. Trái với việc phải cần vật chủ như Virus, Worm có thể lây

lan qua mạng dưới dạng một thực thể độc lập. Vì thế mà ngày nay, nhiều tin tặc thường

ưu tiên loại mã độc này.

Worm có thể chia làm 2 loại:

• Network Service Worm lan truyền bằng cách lợi dụng các lỗ hổng bảo mật của

mạng, của hệ điều hành hoặc của ứng dụng. Sasser là ví dụ cho loại sâu này. 11 lOMoAR cPSD| 40551442

• Mass Mailing Worm là một dạng tấn công qua dịch vụ mail, tuy nhiên nó tự đóng

gói để tấn công và lây nhiễm chứ không bám vào vật chủ là email. Khi sâu này lây

nhiễm vào hệ thống, nó thường cố gắng tìm kiếm sổ địa chỉ và tự gửi bản thân nó

đến các địa chỉ thu nhặt được. Việc gửi đồng thời cho toàn bộ các địa chỉ thường

gây quá tải cho mạng hoặc cho máy chủ mail. Netsky, Mydoom là ví dụ cho thể loại này.

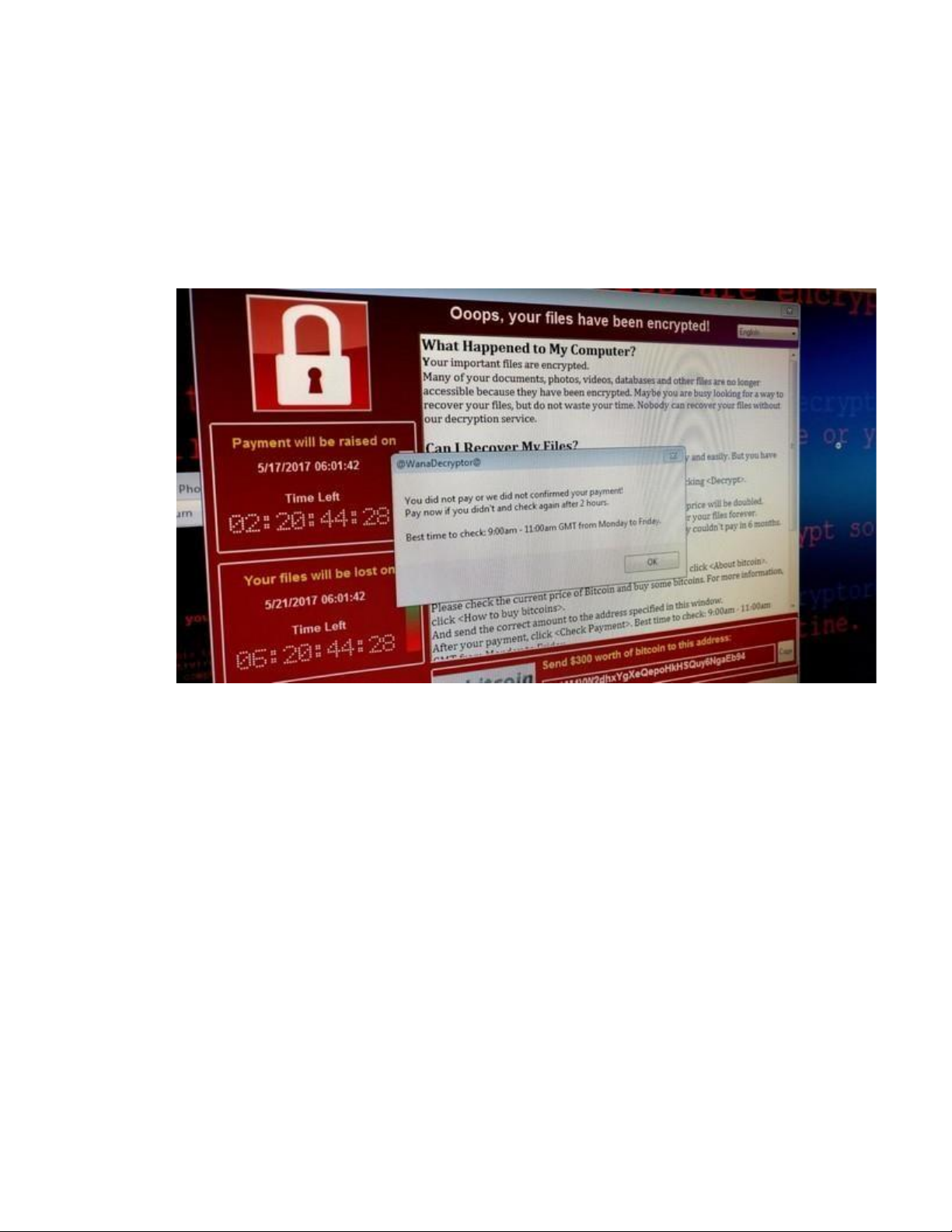

Hoạt động của sâu máy tính thường gắn liền với tống tiền

(trong ảnh: mã độc tống tiền WannaCry)

Chẳng hạn, con sâu máy tính kinh điển WannaCry hồi năm 2017 chỉ trong một thời

gian ngắn đã gây ra thiệt hại ước chừng lên tới 8 tỷ USD trên toàn cầu, theo công ty bảo

hiểm Cyence. Còn theo thống kê của BKAV, khoảng 41,04% máy tính Việt Nam vẫn tồn

tại lỗ hổng mà con sâu WannyCry có thể khai thác được.

Vì sâu máy tính khai thác lỗ hổng bảo mật, do đó người dùng nên thường xuyên cập

nhật phần mềm, hệ điều hành, trình diệt virus để đảm bảo an toàn trước sự xâm nhập từ xa của sâu máy tính. 12 lOMoAR cPSD| 40551442

1.3.6. Trojan Horse – Con ngựa thành Tơ-roa

Đây là loại mã độc ngụy trang dưới vỏ bọc phần mềm vô hại và thậm chí có thể hoạt

động. Như một chương trình hợp pháp trong hệ thống trước khi thực hiện các hành vi độc

hại được chỉ định. Tên của nó được lấy theo một điển tích cổ. Trong cuộc chiến với người

Tơ-roa, các chiến binh Hy Lạp sau nhiều ngày không thể chiếm được thành đã nghĩ ra một

kế. Họ giả vờ giảng hòa rồi tặng người dân thành Tơ-roa một con ngựa gỗ khổng lồ. Sau

khi ngựa gỗ được đưa vào thành, các chiến binh Hy Lạp từ trong ngựa gỗ chui ra đánh chiếm thành.

Đây cũng chính là cách mà các Trojan áp dụng. Các đoạn mã của Trojan được “che

giấu” trong các phần mềm máy tính bình thường để bí mật xâm nhập vào máy tính. Tới

thời điểm thuận lợi, chúng sẽ đánh cắp thông tin cá nhân và chiếm quyền điều khiển máy

tính… Khác với 2 loại mã độc kể trên, Trojan không tự lây lan mà sử dụng phần mềm khác để phát tán.

Dựa vào cách hoạt động ta có thể phân chia Trojan thành các loại sau: BackDoor, Adware và Spyware. 13 lOMoAR cPSD| 40551442

1.3.7. Backdoor – Một dạng trojan khá nguy hiểm

Backdoor (cửa hậu/ cửa sau) là một dạng Trojan. Khi xâm nhập vào máy tính,

backdoor sẽ mở ra một cổng dịch vụ cho phép tin tặc điều khiển máy tính nạn nhân. Tin

tặc có thể cài phần mềm backdoor lên nhiều máy tính khác nhau thành một mạng lưới các

máy bị điều khiển – Botnet. Từ đó, thực hiện các vụ tấn công từ chối dịch vụ DDoS.

Một vụ tấn công bằng backdoor phải kể đến báo điện tử VOV. Trưa 12-6-2021, các

nền tảng mạng xã hội của báo điện tử VOV trên Google,Facebook bị các nhóm đối tượng

tổ chức spam, đe dọa. Và kêu gọi đánh giá 1* (1 sao) trên Google Maps nhằm làm giảm

uy tín của báo. Khiến báo đang ở thứ hạng 4,5* bị tụt xuống 1.9*. Vào chiều 12-6. Đỉnh

điểm là việc tấn công DDoS (từ chối dịch vụ) nhằm vào Báo Điện Tử VOV làm tràn băng

thông. Khiến việc truy cập vào báo bị gián đoạn cục bộ.

1.3.8. Spyware – Phần mềm gián điệp

Spyware (phần mềm gián điệp) là phần mềm dùng để đánh cắp thông tin của user.

spyware thường được bí mật cài đặt trong các phần mềm miễn phí. Khi xâm nhập thành

công, spyware sẽ điều khiển máy chủ và âm thầm chuyển dữ liệu người dùng đến một máy khác.

1.3.9. Adware – Phần mềm quảng cáo

Adware hay còn có cách gọi khác là Malvertising. Chúng là các dạng phần mềm độc

hại sử dụng cho mục đích quảng cáo trực tuyến hợp pháp, phát tán phần mềm độc hại.

1.3.10. Ransomware – mã độc tống tiền

Ransomware là một loại mã độc được dùng để ngăn chặn người dùng truy cập dữ liệu

và sử dụng máy tính. Để lấy lại dữ liệu và quyền kiểm soát máy tính, nạn nhân cần chuyển

tiền cho tin tặc. Vì thế mà nó được gọi là mã độc tống tiền. Ransomware thường xâm nhập

qua email rác hoặc trang web lừa đảo. Trong vài trường hợp, Ransomware được cài đặt

cùng với Trojan để có thể kiểm soát nhiều hơn trên thiết bị của nạn nhân. 1.3.11. Rootkit

Rootkit ra đời sau các loại virus khác, nhưng rootkit lại được coi là một trong những

loại virus nguy hiểm nhất. Bản thân rootkit không thực sự là virus, đây là phần mềm hoặc

một nhóm các phần mềm máy tính được giải pháp để can thiệp sâu vào hệ thống máy 14 lOMoAR cPSD| 40551442

tính (nhân của hệ điều hành hoặc thậm chí là phần cứng của máy tính) với mục tiêu che

giấu bản thân nó và các loại phần mềm độc hại khác. Rootkit thường được dùng để kết

hợp với một mã độc khác như Backdoor để hacker có thể truy cập từ xa và làm hệ thống

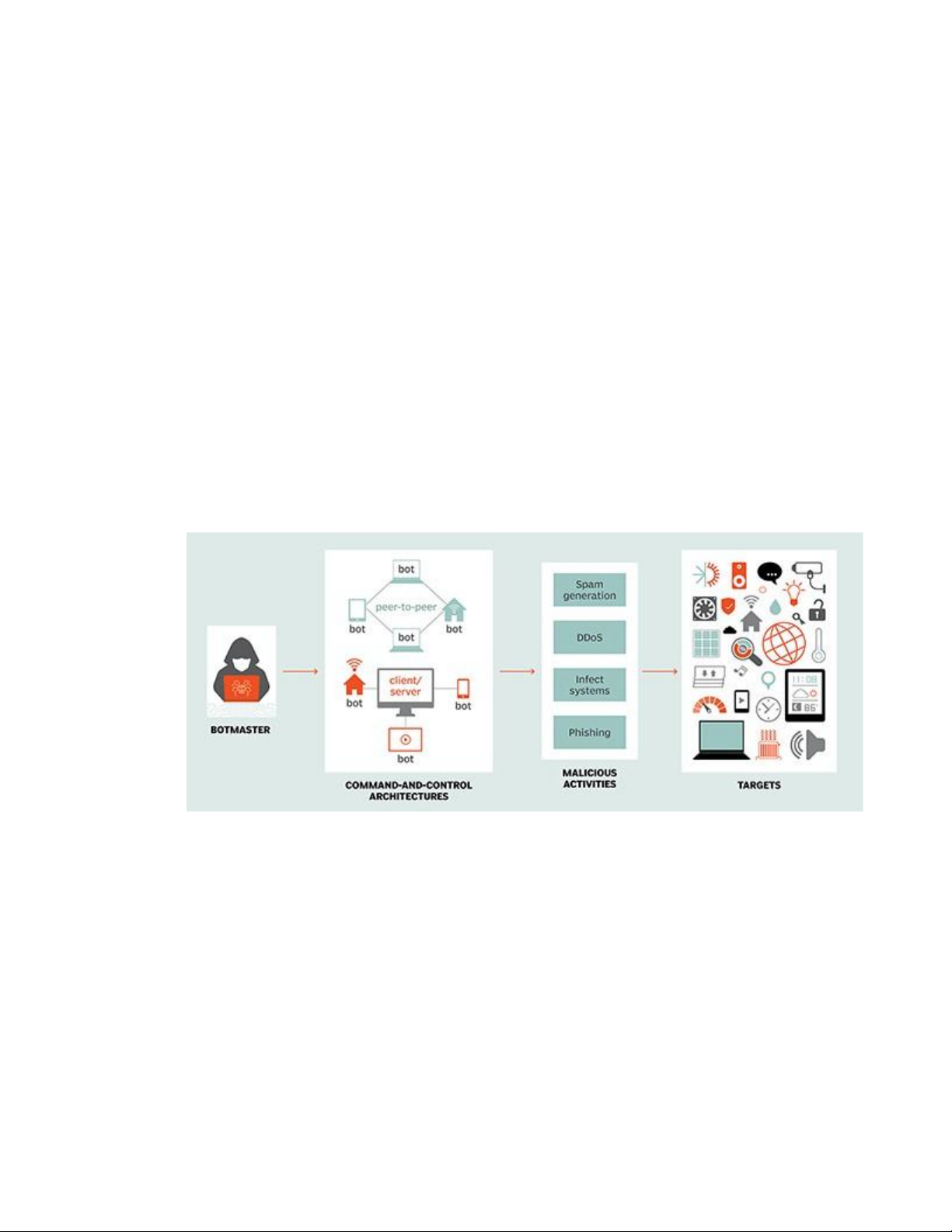

gặp khó khăn trong việc phát hiện ra loại mã độc này. 1.3.12. Botnet

Botnet là những chương trình mã độc được cài lên các máy tính nạn nhân. Các máy

tính này sẽ nằm trong một mạng lưới được điều khiển bởi tin tặc gọi là mạng Botnet.

Tương tự như backdoor. Botnet cũng cho phép kẻ tấn công truy cập và điều khiển hệ thống

máy nạn nhân. Tất cả các máy bị nhiễm cùng một loại Botnet sẽ cùng nhận một chỉ thị

lệnh. Từ một máy chủ điều khiển của kẻ tấn công thông qua các kênh như Internet Relay

Chat (IRC) hoặc hệ thống mạng ngang hàng peer-to-peer (P2P). Thiệt hại do Botnet gây ra thường rất lớn.

Kiến trúc mạng botnet 1.4. Thực trạng

Mã độc xuất hiện đầu tiên vào năm 1984 đến 2013, theo viện nghiên cứu độc lập về

an toàn thông tin AV-TEST, đã có khoảng hơn 120.000.000 mã độc được phát tán. Đặc

biệt, trong vòng năm năm gần đây, số lượng mã độc phát triển nhanh chóng trên toàn thế

giới đã đặt ra nhiều vấn đề về an ninh thông tin cho người sử dụng Internet trên toàn cầu

Các mã độc cũng đa dạng và phong phú về cả hành vi và mục đích phát tán. Các lĩnh

vực mà mã độc nhắm đến bao gồm kinh tế, chính trị, tôn giáo và nhiều lĩnh vực quan trọng 15 lOMoAR cPSD| 40551442

khác. Trong năm 2012, thế giới bị rúng động bởi sự hoành hành của Flame và Duqu, những

Virus đánh cắp thông tin mật của các hệ thống điện Trung Đông. Tại Việt Nam, xu hướng

tấn công, phát tán phần mềm có mã độc vào các cơ quan, doanh nghiệp là hình thái mới

của giới tội phạm mạng mang tính chất quốc gia và đã xuất hiện tại Việt Nam. Bên cạnh

các loại mã độc phổ biến thì cũng xuất hiện các dạng mã độc mới, như mã độc đính kèm

trong tập tin văn bản. Hầu hết người nhận được mail đã mở tập tin văn bản đính kèm và

bị nhiễm mã độc khái thác lỗ hổng của phần mềm Microsoft Office. Khi xâm nhập vào

máy tính, mã độc này âm thầm kiểm soát toàn bộ máy tính nạn nhân, mở cổng hậu

(Backdoor), cho phép tin tặc điều khiển máy tính nạn nhân từ xa. Chúng cũng nhận lệnh

tin tặc tải các mã độc khác về máy tính để ghi lại thao tác bàn phím, chụp màn hình, lấy cắp tài liệu.

Theo thống kê của Bkav, thiệt hại do virus máy tính gây ra đối với người dùng Việt

Nam trong năm 2023 khoảng 17.300 tỷ đồng (tương đương 716 triệu USD). Đây là con

số báo động được nêu tại Báo cáo An ninh mạng 2023.

Nổi lên trong bức tranh an ninh mạng năm vừa qua là mã độc tống tiền, virus đánh

cắp tài khoản, tấn công mạng… Cụ thể, năm 2023, hệ thống giám sát và cảnh báo virus

của Bkav ghi nhận 745.000 máy tính bị nhiễm virus đánh cắp tài khoản (Facebook, tài

khoản ngân hàng), tăng 40% so với năm 2022. Phát tán mạnh nhất là các dòng

RedLineStealer, ArkeiStealer, Fabookie…

Các dòng virus đánh cắp tài khoản chủ yếu lây lan qua các phần mềm bị bẻ khóa

(crack). Điều này cũng phù hợp với kết quả khảo sát của Bkav khi có tới 53% máy tính tại

Việt Nam có sử dụng phần mềm crack, dẫn tới việc, khoảng 10% người dùng tại Việt Nam

bị mất tài khoản mạng xã hội, email, ngân hàng... Những tài khoản bị đánh cắp này sẽ bị

kẻ xấu sử dụng để tiếp tục lừa đảo bạn bè, người thân của nạn nhân.

Báo cáo An ninh mạng của Công ty NCS cũng cho thấy, tỷ lệ máy tính tại Việt Nam

bị mã độc tấn công trong năm 2023 là 43,6%, tuy có giảm nhẹ so với năm 2022, nhưng

vẫn ở mức cao của thế giới. Năm qua, NCS cũng ghi nhận nhiều vụ tấn công mã hóa dữ 16 lOMoAR cPSD| 40551442

liệu ransomware gây hậu quả nghiêm trọng. Không chỉ đòi nạn nhân trả tiền chuộc, tin tặc

có thể bán dữ liệu cho bên thứ 3 để tối đa số tiền thu được.

Năm 2023, có tới 83.000 máy tính, máy chủ ghi nhận bị tấn công bởi mã độc mã hóa

dữ liệu, tăng 8,4% so với năm 2022. Số lượng biến thể mã độc mã hóa dữ liệu xuất hiện

trong năm 2023 là 37.500 mã, tăng 5,7% so với năm 2022.

Cùng là mã độc tống tiền, năm 2023, hệ thống giám sát và cảnh báo virus của Bkav

ghi nhận hơn 19.000 máy chủ bị tấn công mã hóa tống tiền từ 130.000 địa chỉ IP độc hại

trên toàn thế giới, tăng 35% so với năm 2022.

Với sự phát triển nhanh chóng của các công nghệ mới như trí tuệ nhân tạo (AI),

Deepfake và GPT, năm 2024 được dự báo sẽ là năm vất vả của giới an ninh mạng. II.

Bản đồ các loại mã độc điển hình từ lúc ra đời đến nay Năm 1970: Virus

o Creeper: Virus Creeper là virus máy tính đầu tiên được phát triển. Bob Thomas đã tạo

ra nó vào năm 1971 . Creeper lây lan trên mạng Arpanet – tiền thân của mạng Internet.

Virus này thực chất chỉ là nghiên cứu trong phòng thí nghiệm nhằm kiểm tra khả năng

tạo ra một phần mềm tự sao chép. Vì vậy, Creeper không gây hại mà chỉ hiện ra một

thông điệp ngộ nghĩnh: “Tôi là Creeper, hãy bắt tôi nếu có thể.” o Rabbit: Virus

Rabbit, còn được gọi là Tricks.exe, là một virus máy tính được tạo ra bởi David

Braverman vào năm 1974. Virus này lây lan bằng cách lừa người dùng thực thi tệp

thực thi có tên Tricks.exe. Khi tệp được thực thi, virus sẽ hiển thị một hộp thoại với

văn bản "Your computer has been infected with the Rabbit Virus!" và sau đó tự sao

chép sang tất cả các ổ đĩa mà nó có quyền truy cập. Virus Rabbit là một trong những

virus máy tính đầu tiên lây lan rộng rãi trên toàn thế giới. Nó đã gây ra thiệt hại ước

tính lên tới 6 triệu USD và là một trong những virus máy tính nổi tiếng nhất trong lịch sử. 17 lOMoAR cPSD| 40551442

Năm 1980: Trojan Horse o

Trojan Horse: là một loại phần mềm độc hại được phát hiện năm 1989 thường ẩn

dưới dạng tệp đính kèm trong email hoặc tệp tải xuống miễn phí, sau đó chuyển

sang thiết bị của người dùng. Sau khi tải xuống, mã độc sẽ thực thi nhiệm vụ mà kẻ

tấn công thiết kế, chẳng hạn như truy cập cửa sau vào hệ thống công ty, theo dõi

hoạt động trực tuyến của người dùng hoặc đánh cắp dữ liệu nhạy cảm. Không giống

như virus máy tính, Trojan Horse không thể tự biểu hiện nên nó cần người dùng tải

xuống phía máy chủ của ứng dụng để nó hoạt động. Điều này có nghĩa là tệp thực

thi (.exe) phải được triển khai và chương trình được cài đặt để Trojan tấn công hệ

thống của thiết bị. Vi-rút Trojan lây lan qua các email và tệp có vẻ ngoài hợp pháp

được đính kèm trong email, chúng sẽ bị gửi thư rác để tiếp cận hộp thư đến của càng

nhiều người càng tốt. Khi email được mở và tệp đính kèm độc hại được tải xuống,

máy chủ Trojan sẽ cài đặt và tự động chạy mỗi khi bật thiết bị bị nhiễm. Các thiết

bị cũng có thể bị nhiễm Trojan thông qua các chiến thuật kỹ thuật xã hội mà tội

phạm mạng sử dụng để ép người dùng tải xuống một ứng dụng độc hại. Tệp độc hại

có thể ẩn trong các quảng cáo biểu ngữ, quảng cáo bật lên hoặc liên kết trên các

trang web. Một máy tính bị nhiễm phần mềm độc hại Trojan cũng có thể lây lan

sang các máy tính khác. Tội phạm mạng biến thiết bị thành một máy tính zombie,

có nghĩa là chúng có quyền điều khiển thiết bị từ xa mà người dùng không hề hay biết. o

NetBus: Netbus là một chương trình phần mềm để điều khiển máy tính từ xa qua

mạng, thường được sử dụng cho các mục đích độc hại như hack. Ban đầu nó được

dự định là một công cụ hợp pháp để quản trị mạng, nhưng thường được sử dụng

như một con ngựa trojan để truy cập trái phép. Chương trình có thể kiểm soát gần

như tất cả các khía cạnh của máy tính từ xa, bao gồm xem tập tin, chạy ứng dụng

và thậm chí ghi lại các lần gõ phím. NetBus cho phép người dùng điều khiển máy

tính từ xa qua mạng hoặc internet. Ban đầu nó được tạo ra như một bằng chứng khái

niệm, thể hiện mối nguy hiểm tiềm tàng của các mạng không được bảo vệ. Nó cho

phép thực hiện các tác vụ như xem màn hình, quản lý tệp, thực thi lệnh và thậm chí 18 lOMoAR cPSD| 40551442

thao tác cài đặt hệ thống trên máy tính khác. Mặc dù nổi tiếng là một công cụ hack,

phần mềm này nêu bật tầm quan trọng của các biện pháp an ninh mạng mạnh mẽ

cũng như những ưu điểm của việc có thể quản trị hệ thống từ xa, một chức năng

then chốt cho các hoạt động hỗ trợ kỹ thuật và quản lý hệ thống hiện đại.

Năm 1990: Macro Virus o

Concept virus: Đây là virus macro được biết đến rộng rãi đầu tiên. Được phát hiện

vào năm 1995 Virus macro nhắm mục tiêu và lây nhiễm cụ thể vào các tài liệu có

macro, như trong Microsoft Word. Mặc dù không phải là virus macro đầu tiên hoàn

toàn, WM/Concept đã trở nên nổi tiếng vì tốc độ lây lan nhanh chóng. Virus này có

thể gây ra nhiều thiệt hại, bao gồm mất dữ liệu, gián đoạn hệ thống và thậm chí mất cắp thông tin. o

Melissa: Melissa là một loại virus macro gửi thư hàng loạt được phát hành vào hoặc

khoảng ngày 26 tháng 3 năm 1999. Nó nhắm mục tiêu vào các hệ thống dựa trên

Microsoft Word và Outlook và tạo ra lưu lượng mạng đáng kể. Virus lây nhiễm vào

máy tính qua email ; email có tiêu đề "Thư quan trọng từ", theo sau là tên người

dùng hiện tại. Khi nhấp vào tin nhắn, nội dung có nội dung: "Đây là tài liệu bạn đã

yêu cầu. Đừng cho ai khác xem;)." Đính kèm là một tài liệu Word có tiêu đề

"list.doc", chứa danh sách các trang web khiêu dâm và thông tin đăng nhập kèm theo cho mỗi trang.

Sau đó, nó sẽ gửi hàng loạt thư tới 50 người đầu tiên trong danh sách liên hệ của người

dùng và vô hiệu hóa nhiều tính năng bảo vệ trên Microsoft Word và Microsoft

Outlook. Virus làm chậm hệ thống email do máy chủ Microsoft Outlook và Microsoft

Exchange quá tải email. Các tổ chức lớn bị ảnh hưởng bao gồm Microsoft, Intel Corp,

và Thủy quân lục chiến Hoa Kỳ . Nhóm ứng phó khẩn cấp máy tính, một cơ quan an

ninh do Lầu Năm Góc tài trợ tại Đại học Carnegie Mellon, đã báo cáo 250 tổ chức đã

gọi điện liên quan đến virus, cho thấy ít nhất 100.000 máy tính ở nơi làm việc đã bị

nhiễm, mặc dù con số này được cho là cao hơn. Ước tính có khoảng một triệu tài

khoản email đã bị virus tấn công. Virus có thể được ngăn chặn trong vòng vài ngày,

mặc dù phải mất nhiều thời gian hơn để loại bỏ nó hoàn toàn khỏi hệ thống bị nhiễm. 19 lOMoAR cPSD| 40551442

Vào thời điểm đó, nó là loại sâu email lây lan nhanh nhất.

Năm 2000: Worm - Sâu máy tính

o Code Red: Code Red là một loại sâu máy tính được phát hiện trên Internet vào ngày 15

tháng 7 năm 2001. Nó tấn công các máy tính chạy web server Internet Information

Services (IIS) của Microsoft. Cái tên này xuất hiện sau khi người ta phát hiện ra rằng,

các nhà nghiên cứu tìm thấy worm này khi đang uống Code Red Mountain Dew. Virus

này đã gây ra thiệt hại hàng tỷ đô la cho các hệ thống máy tính doanh nghiệp. Các

máy chủ doanh nghiệp đã bị nhắm mục tiêu trong cuộc tấn công. Worm Code Red

xuất hiện trên máy chủ dưới dạng yêu cầu GET /default.ida trên cổng TCP 80. Mục

đích là khai thác lỗ hổng tràn bộ đệm trên máy chủ để code có thể tự chạy trong bộ

nhớ của máy chủ. Khi đó, code khiến màn hình hiển thị nội dung "HELLO! Welcome

to http://www.worm.com! Hacked By Chinese!". Sau đó, nó cố gắng phát tán qua các

máy chủ bổ sung và ngăn chúng hoạt động bằng một cuộc tấn công DoS. Ít nhất

300.000 trang web đã trở thành "nạn nhân", bị tấn công deface (thay đổi giao diện),

trong đó có cả những website của Lầu Năm Góc (Mỹ).Virus này còn có khả năng tự

"tái thế" vào ngày mùng 1 hàng tháng và chỉ trong hai tháng 7-8/2001 đã "thổi bay"

2,6 tỷ USD của các doanh nghiệp, tổ chức trước khi Microsoft tung ra bản vá vô hiệu

hóa nó. o MyDoom (Sâu phát tán nhanh nhất lịch sử máy tính): MyDoom (hay còn

được biết đến với tên gọi Novarg, Mimail và Shimg) là một họ phần mềm độc hại

được cho là đã là hoạt động ít nhất kể từ năm 2004 đến nay. Mã độc nguy hiểm này

nhắm mục tiêu chủ yếu đến người dùng các dịch vụ gửi thư điện tử trực tuyến. Chúng

được thiết kế để lây lan nhanh trên phạm vi rộng thông qua phương thức gửi email

hàng loạt (email spam). Sau khi lây nhiễm thành công trên máy tính nạn nhân, sâu

độc MyDoom sẽ âm thầm thiết lập một backdoor trên các cổng TCP từ 3127 đến 3198,

từ đó cho phép kẻ tấn công có quyền truy cập từ xa vào những hệ thống bị xâm nhập

để phân phối các payload độc hại khác. Trong một vài trường hợp cá biệt, các biến

thể MyDoom còn cho phép tin tặc phát động một cuộc tấn công từ chối dịch vụ (DoS),

gây tê liệt hệ thống mục tiêu.Email chính là công cụ lan truyền chủ yếu của MyDoom. 20