Preview text:

1 3 IDPS là gì?

• Hệ thống phát hiện và ngăn chặn tấn công: Hệ thống

có khả năng giám sát các sự kiện xảy ra trong máy

tính hoặc mạng, phân tích chúng để tìm dấu hiệu xâm

nhập và ngăn chặn tấn công

• Có cấu trúc phức tạp: Bao gồm nhiều hơn một ứng dụng hoặc thiết bị phần cứng

• Không chỉ phân tích lưu lượng mạng

• Không chỉ phát hiện mà còn kết hợp ngăn chặn

• IDPS chỉ là một lớp trong hệ thống phòng thủ theo chiều sâu 4 4 Yêu cầu của IDPS

• Phân tích và đánh giá khối lượng lớn dữ liệu về hoạt

động của hệ thống để tìm dấu hiệu truy cập trái phép

• Phát hiện và ghi nhận thông tin (log) về truy cập trái phép:

• Thông tin được lưu trữ một cách an toàn

• Phản hồi gần như ngay lập tức

• Làm cho chính nó và các hệ thống mà nó bảo vệ khó

bị kẻ tấn công tiếp cận nhất có thể 5 5

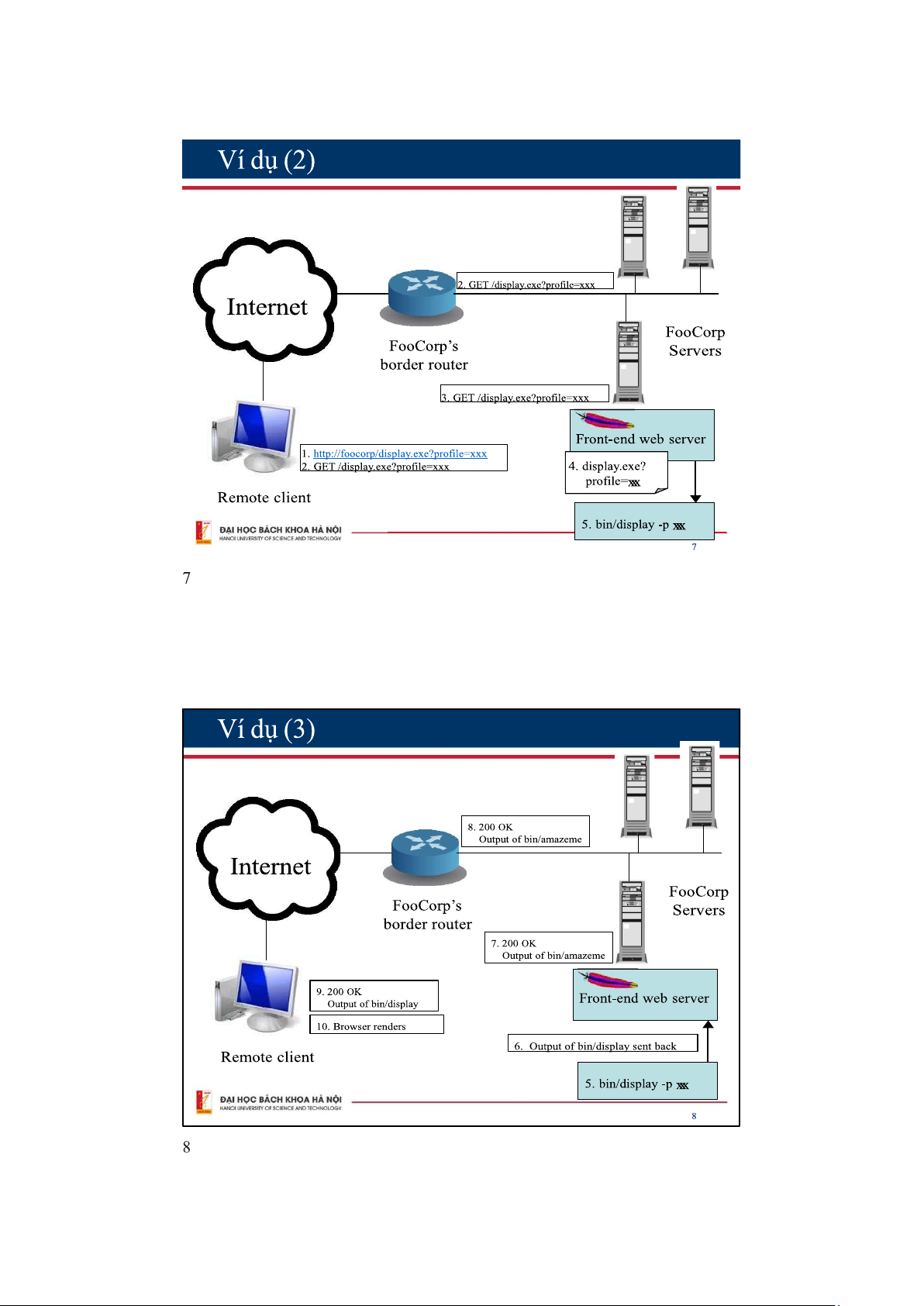

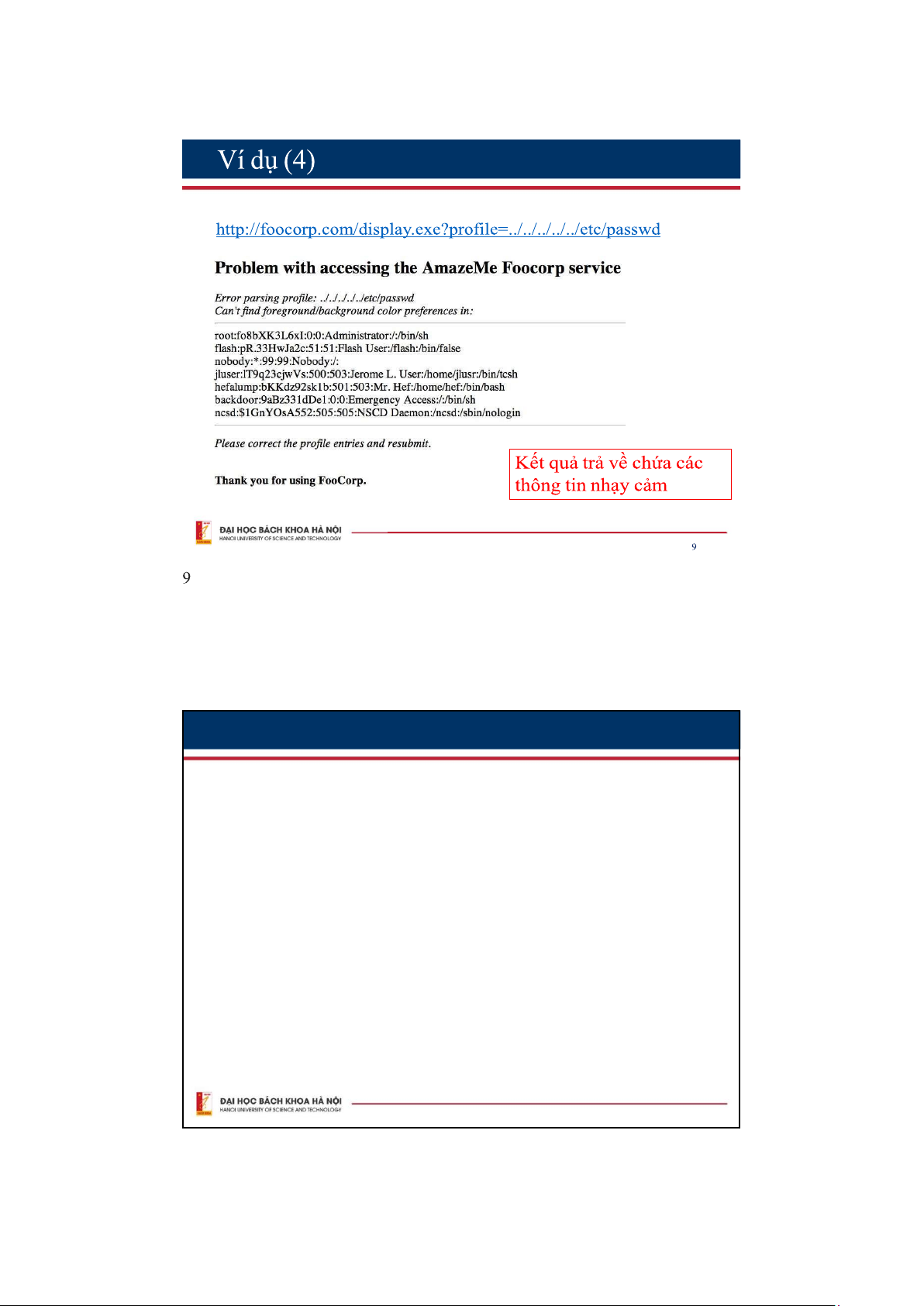

Ví dụ (5): Làm thế nào để phát hiện?

• Phương pháp 1: Phân tích lưu lượng mạng

• Phát hiện mẫu ký tự của tấn công dot-dot-slash • Khả năng

tương tự như tường lửa

• Ưu điểm và nhược điểm?

• Phương pháp 2: Phân tích lời gọi hệ thống trên máy chủ:

• Phát hiện truy cập tới các file chứa dữ liệu nhạy cảm • Ưu điểm và nhược điểm?

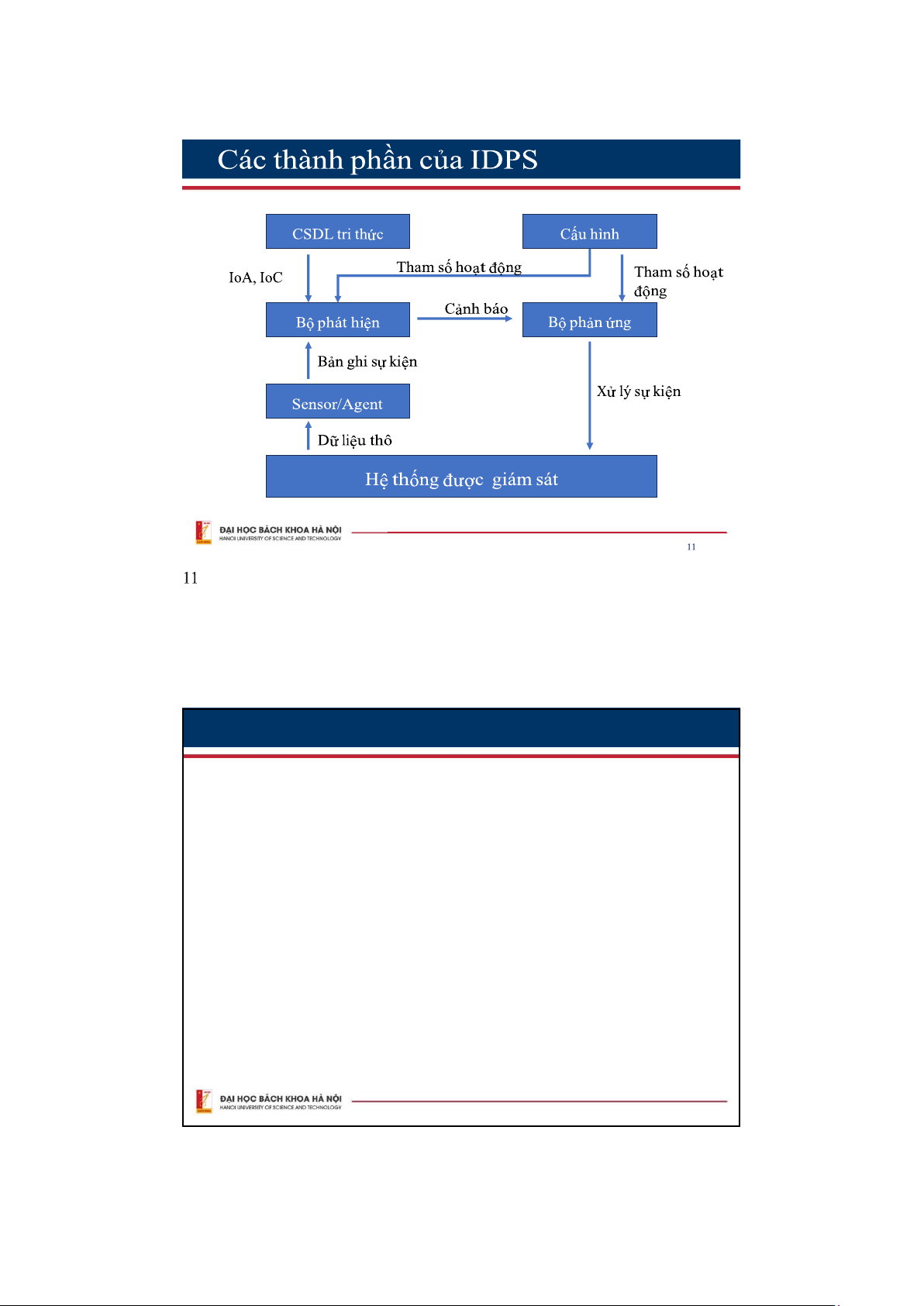

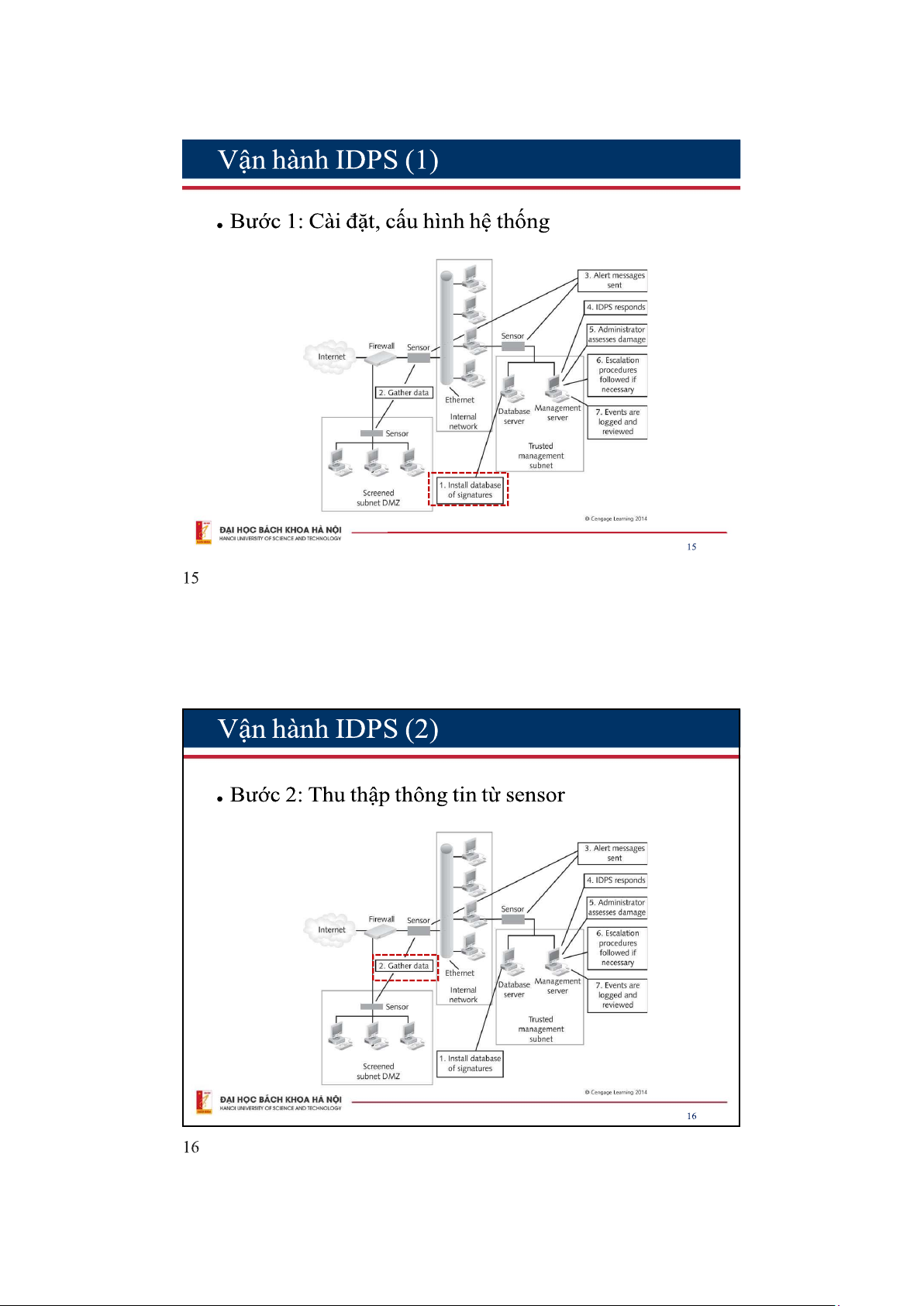

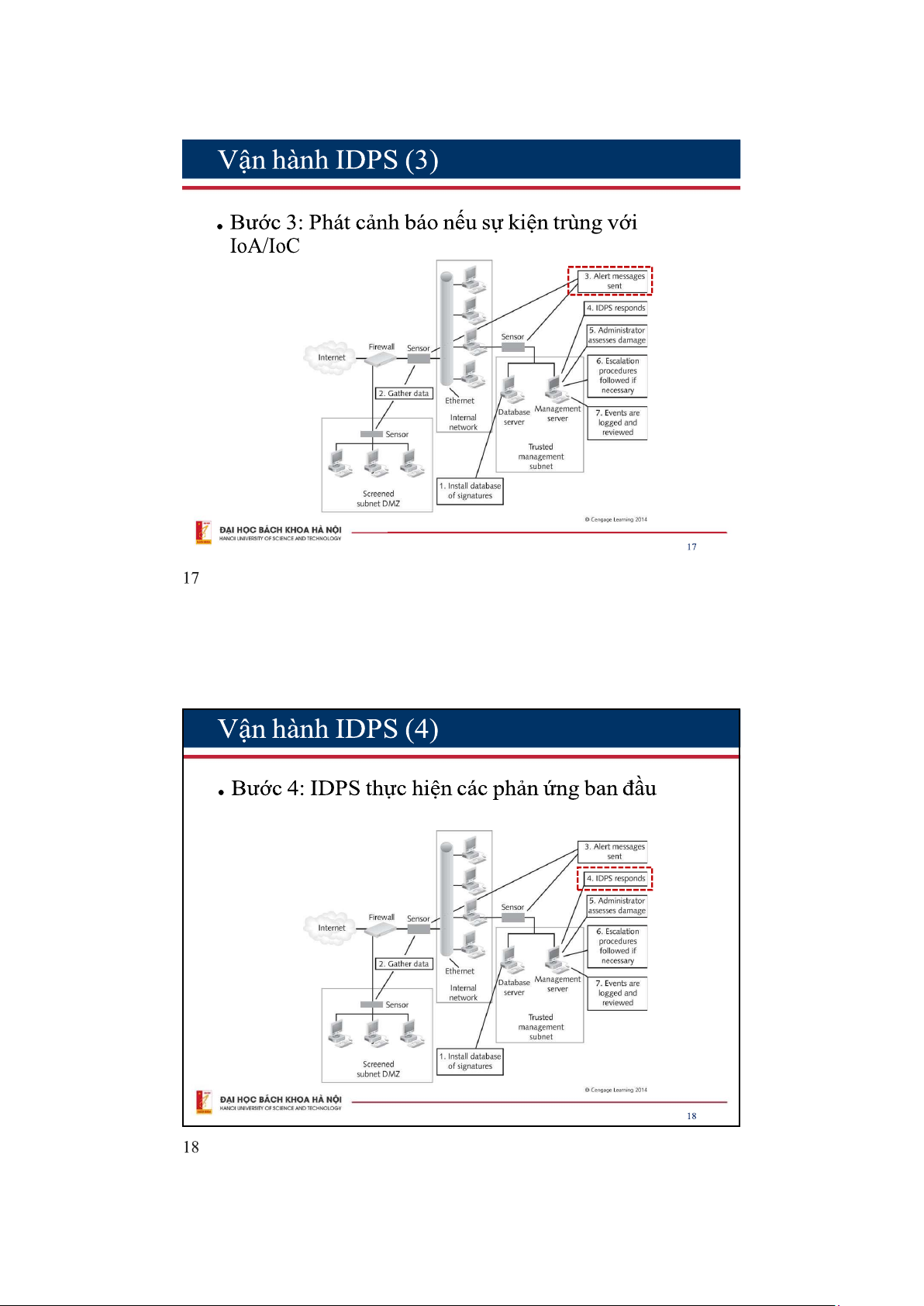

• Phương pháp 3: Phân tích log của dịch vụ • Ưu điểm và nhược điểm? 10 10 Các thành phần của IDPS • Sensor/Agent:

• Cài đặt trên các hệ thống được giám sát

• Thu thập dữ liệu thô và chuẩn hóa

• Bộ phát hiện: Phân tích và phân loại sự kiện

• CSDL tri thức: lưu trữ thông tin về các dạng tấn công đã biết:

• Chi dấu tấn công (IoA - Indicator of Attack): các dấu hiệu cho thấy tấn

công có thể hoặc đang xảy ra

• Chỉ dấu xâm nhập (IoC - Indicator of Compromise ): các dấu hiệu cho thấy

hệ thống đã bị xâm nhập và thao túng

• Bộ phản ứng: Xử lý sự kiện tấn công • Cấu hình hệ thống

• Các thành phần khác: CSDL, giao diện người dùng… 12 12

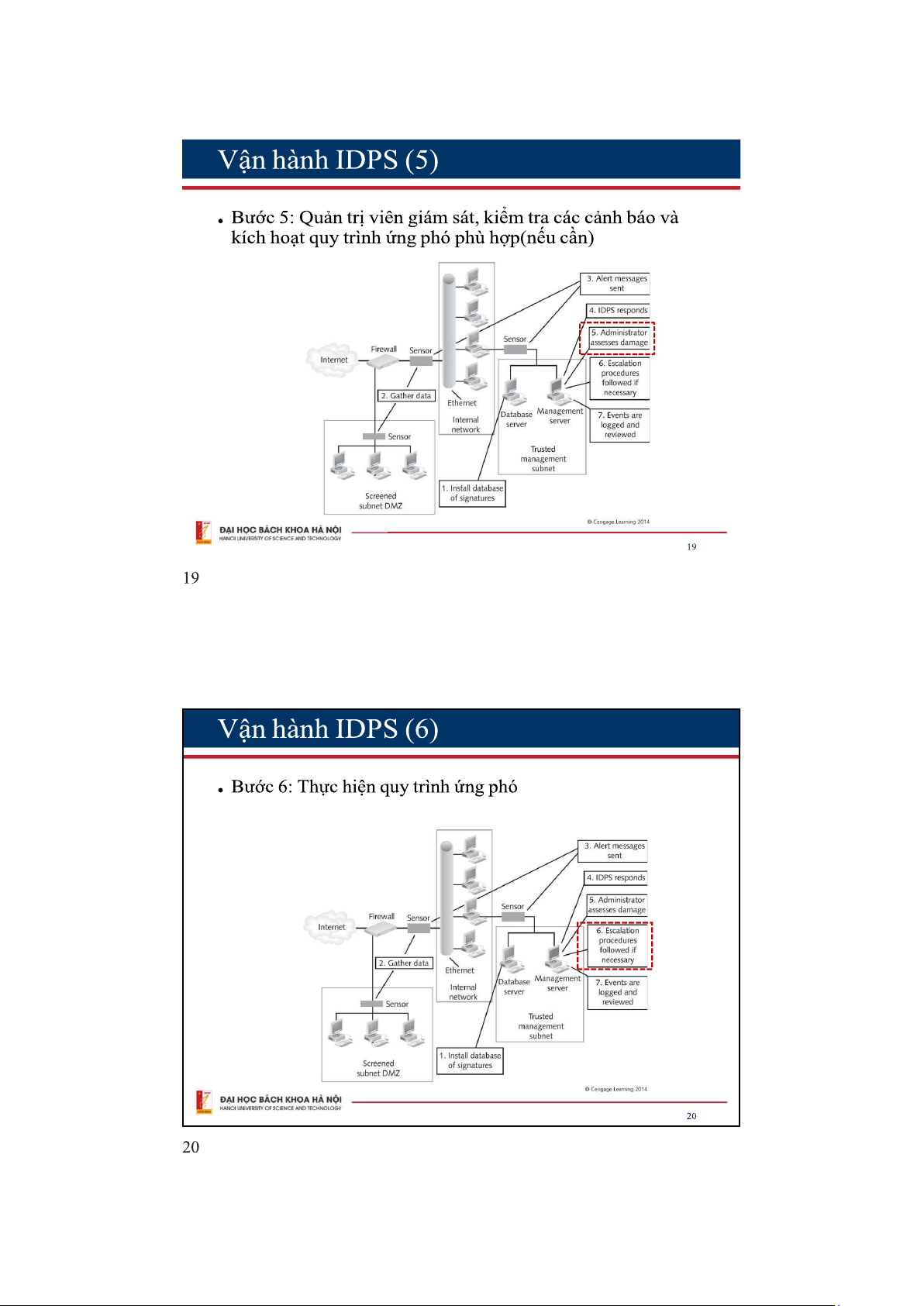

Phản ứng chủ động của IDPS

• Phản hồi chủ động là các hành động tự động được

thực hiện khi phát hiện được tấn công

• Thu thập thêm thông tin để quyết định cần phải hành động như thế nào

• Thay đổi môi trường, ví dụ • Hủy kết nối

• Cấu hình lại bộ định tuyến và tường lửa • Hành động

chống lại kẻ tấn công:

• Thu thập thông tin về đối phương và tấn công trả đũa

• Thường sử dụng trong chiến tranh mạng

• Cần phải xin ý kiến pháp lý 13 13 23

Phát hiện dựa trên dấu hiệu • Signature based detection

• Dấu hiệu: một mẫu thông tin tương ứng với một mối đe dọa đã biết

• Phát hiện dựa trên dấu hiệu: so sánh sự kiện quan sát được với

các dấu hiệu đã biết để xác định sự kiện tấn công • Thách thức:

• Số lượng dấu hiệu phải đủ lớn

• Các tấn công được ngụy trang bằng cách sử dụng các kỹ thuật né tránh

• Mỗi loại tấn công có thể có nhiều biến thể • Các hệ thống phức tạp có thể có nhiều trạng thái • Ưu điểm:

• Hiệu quả trong việc phát hiện các kỹ thuật tấn công đã biết

• Dễ dàng thu thập dấu hiệu

• Nhược điểm: Không hiệu quả trong việc phát hiện các tấn công chưa biết 24 24

Phát hiện dựa trên luật • Rule-based detection

• Luật (Rule): biểu diễn các dấu hiệu của tấn công

• Phát hiện dựa trên luật: Sử dụng luật để so sánh và đối chiếu

với thông tin phân tích được từ sự kiện

• Luật có thể được định nghĩa để xác định các hành vi đáng ngờ

• Ví dụ: Luật trên Snort

alert tcp $EXTERNAL_NET any -> $HTTP_SERVERS $HTTP_PORTS

(msg:"WEB-MISC cross site scripting attempt"; flow:to_server,established; content:"