Preview text:

2023 ThS. Nguyễn Chí Hiếu 2023 1 Nội dung

1. Giới thiệu về An toàn bảo mật Hệ điều hành

2. Các mô hình điều khiển truy cập

3. Hệ thống phân quyền *nix

4. Hệ thống phân quyền ACL

5. Các nguy cơ về bảo mật Hệ điều hành 2023

An toàn bảo mật Hệ thống thông tin 2 2 1 2023

1. Giới thiệu an toàn, bảo mật hđh

Một máy tính chứa nhiều thông tin: văn bản, hình ảnh,

video, …, và có thể được sử dụng bởi nhiều người dùng khác nhau.

Làm sao kiểm soát được việc truy xuất một tài nguyên

trên máy tính bởi người dùng nào đó? 2023

An toàn bảo mật Hệ thống thông tin 3 3

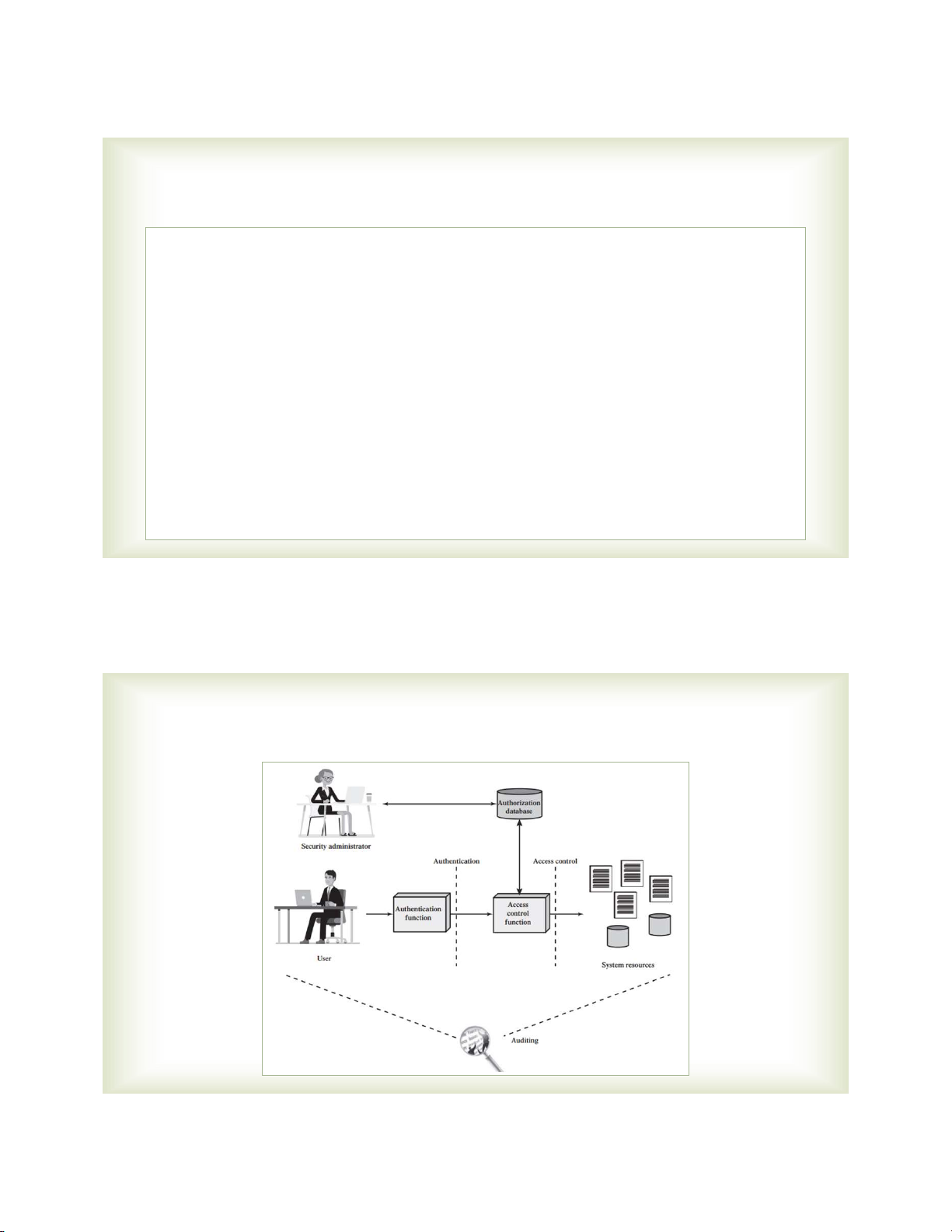

1. Giới thiệu an toàn, bảo mật hđh

Cần có hệ thống điều khiển/kiểm soát việc truy cập

Điều khiển truy cập bao gồm các thao tác:

Xác thực (authentication)

Cấp quyền (authorization) Kiểm soát (audit) 2023

An toàn bảo mật Hệ thống thông tin 4 4 2 2023

1. Giới thiệu an toàn, bảo mật hđh

Xác thực (authentication)

Kiểm tra danh tính của người dùng

Xác thực bằng mật khẩu, vân tay, thẻ từ, …

Có thể kết hợp nhiều phương pháp xác thực với nhau trong cùng một hệ thống 2023

An toàn bảo mật Hệ thống thông tin 5 5

1. Giới thiệu an toàn, bảo mật hđh

Cấp quyền (authorization)

Thực hiện sau khi hệ thống xác thực thành công

Mỗi người dùng được quyền truy xuất một số tài nguyên hệ thống 2023

An toàn bảo mật Hệ thống thông tin 6 6 3 2023

1. Giới thiệu an toàn, bảo mật hđh

Kiểm soát truy cập (audit)

Giám sát mọi hoạt động truy cập của một hệ thống 2023

An toàn bảo mật Hệ thống thông tin 7 7

1. Giới thiệu an toàn, bảo mật hđh 2023

An toàn bảo mật Hệ thống thông tin 8 8 4 2023

2.Các mô hình điều khiển truy cập

Ba yếu tố của một hệ thống truy cập:

Chủ thể (Subject):người dùng/nhóm người dùng

Đối tượng (Object): các tài nguyên hệ thống

Truy xuất hợp pháp (Access right) 2023

An toàn bảo mật Hệ thống thông tin 9 9

2.Các mô hình điều khiển truy cập

Chủ thể có thể được phân thành 3 loại

Chủ sở hữu (ower): người tạo nên tài nguyên

Nhóm (group): một nhóm người dùng được cấp quyền

Người dùng khác (other): những người dùng không thuộc các loại trên 2023

An toàn bảo mật Hệ thống thông tin 10 10 5 2023

2.Các mô hình điều khiển truy cập

Truy xuất hợp pháp (Access right) mô tả cách chủ thể

có thể thao tác với đối tượng Đọc Ghi Thực thi Tìm … 2023

An toàn bảo mật Hệ thống thông tin 11 11

2.Các mô hình điều khiển truy cập

Điều khiển truy cập tùy chọn (Discretinary Access Control – DAC)

Điều khiển truy cập bắt buộc (Mandatory Access Control – MAC)

Điều khiển truy cập dựa vào vai trò (Role-Based Access Control)

Điều khiển truy cập dựa vào thuộc tính (Attribute-based Access Control) 2023

An toàn bảo mật Hệ thống thông tin 12 12 6 2023

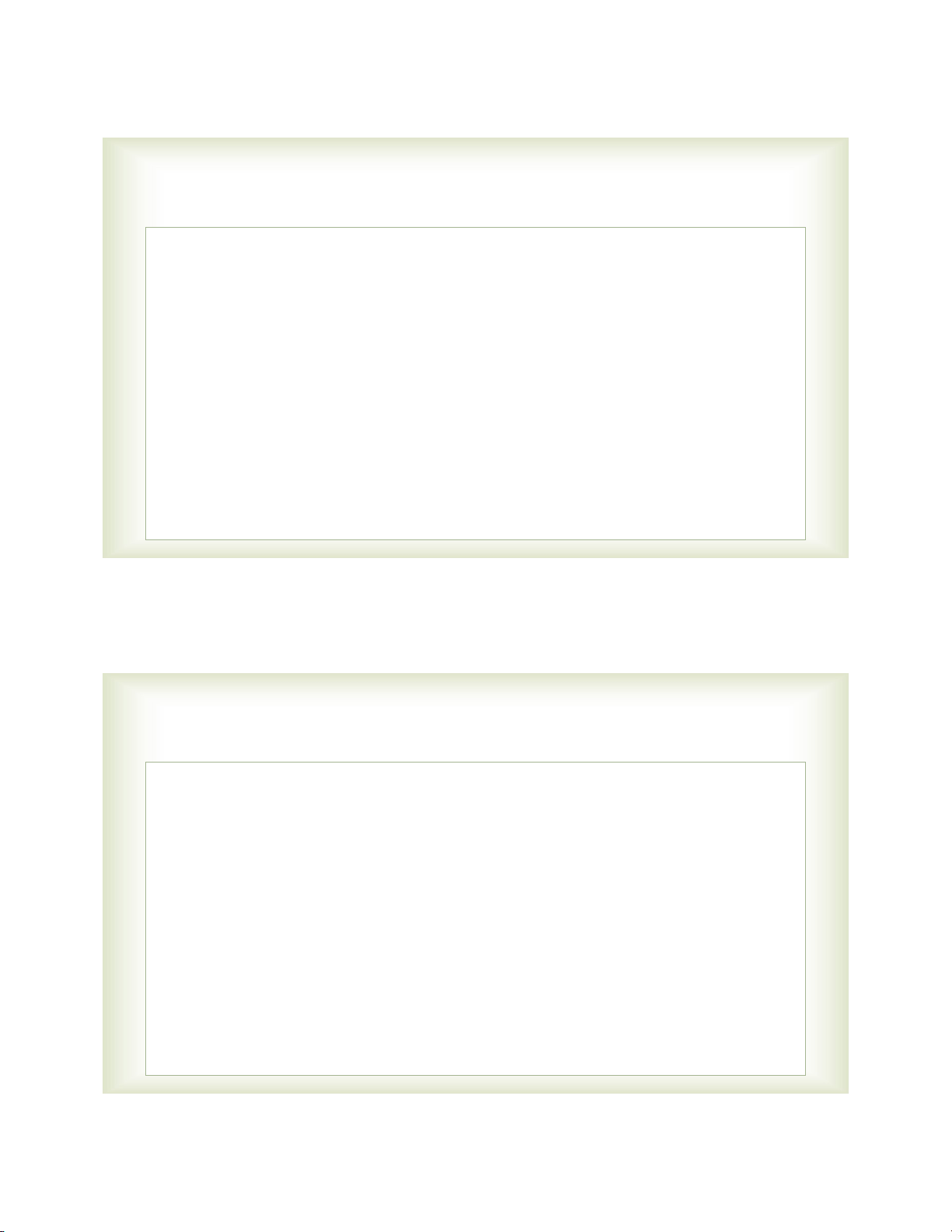

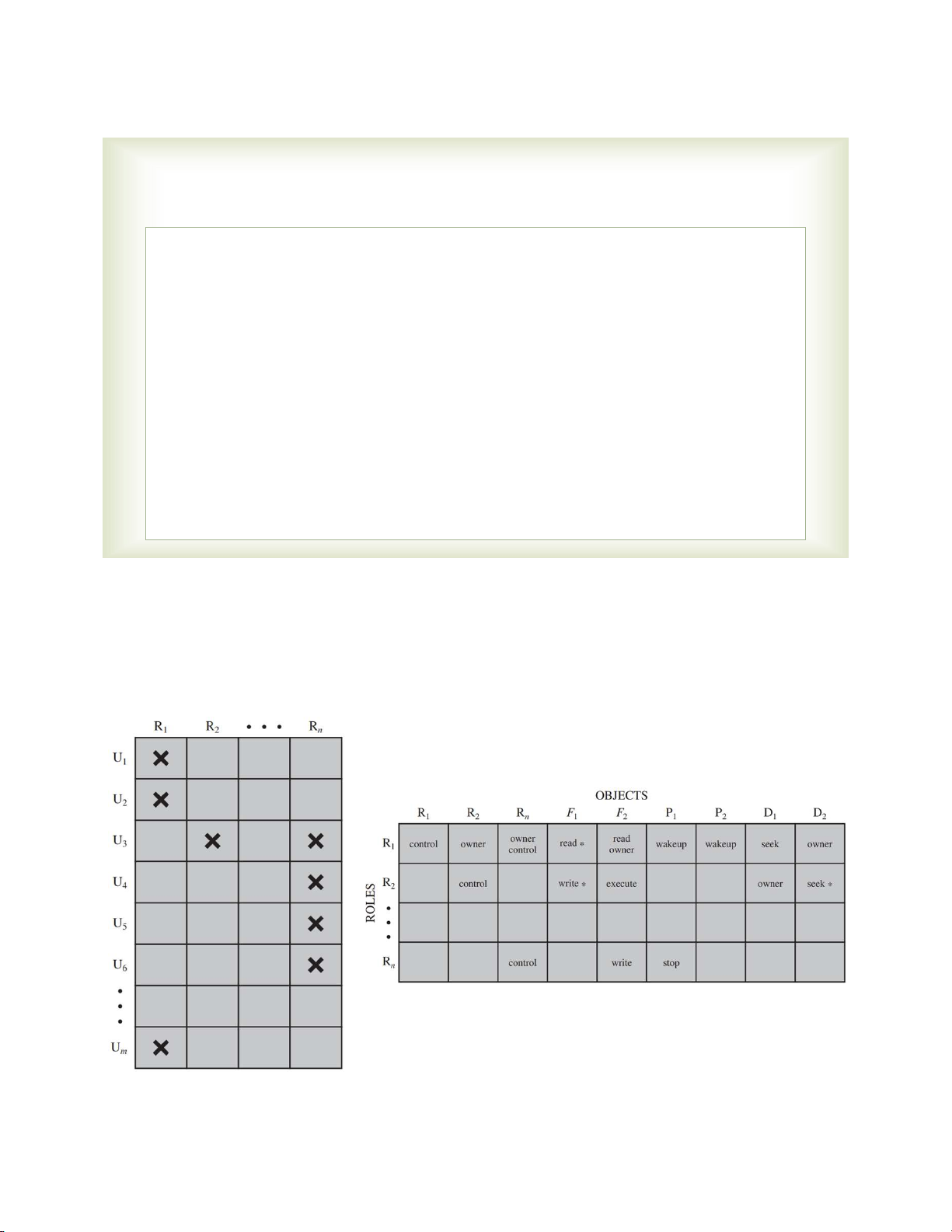

Ma trận điều khiển truy cập (ACM)

ACM (access control matrix) là một ma trận được

dùng để thể hiện trạng thái bảo vệ của hệ thống, cho

biết tài nguyên có thể được truy xuất bởi người dùng nào.

Được dùng trong nhiều mô hình điều khiển truy cập 2023

An toàn bảo mật Hệ thống thông tin 13 13

Ma trận điều khiển truy cập (ACM) 2023

An toàn bảo mật Hệ thống thông tin 14 14 7 2023

Điều khiển truy cập tùy chọn (DAC) 2023

An toàn bảo mật Hệ thống thông tin 15 15 2023

An toàn bảo mật Hệ thống thông tin 16 16 8 2023

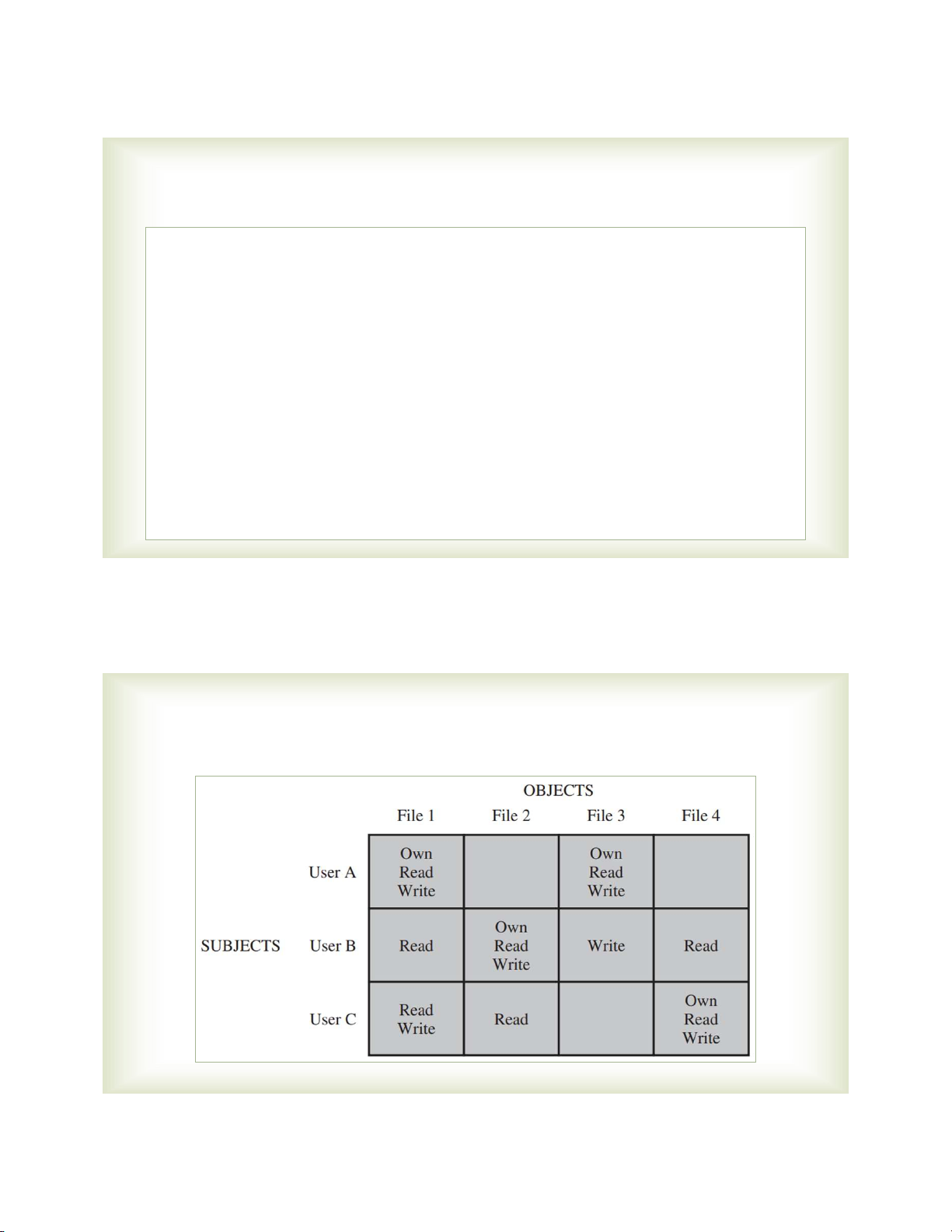

Điều khiển truy cập tùy chọn

Chủ sở hữu có quyền cao nhất, được quyền cấp và kiểm

soát khả năng truy cập của các chủ thể đối với các tài nguyên.

Sử dụng ma trận điều khiển truy cập để mô tả các quyền

Là mô hình điều khiển truy cập đơn giản nhất 2023

An toàn bảo mật Hệ thống thông tin 17 17

Điều khiển truy cập tùy chọn 2023

An toàn bảo mật Hệ thống thông tin 18 18 9 2023 2023

An toàn bảo mật Hệ thống thông tin 19 19 2023

An toàn bảo mật Hệ thống thông tin 20 20 10 2023

Điều khiển truy cập tùy chọn Ưu điểm:

Chủ sở hữu có quyền cấp và thu hồi quyền truy cập dễ dàng Dễ cài đặt Nhược điểm:

Vì cho phép cấp quyền truy cập dễ dàng và lan truyền nên

hệ thống có thể gặp vấn đề về bảo mật. 2023

An toàn bảo mật Hệ thống thông tin 21 21

Điều khiển truy cập bắt buộc (MAC) 2023

An toàn bảo mật Hệ thống thông tin 22 22 11 2023 2023

An toàn bảo mật Hệ thống thông tin 23 23

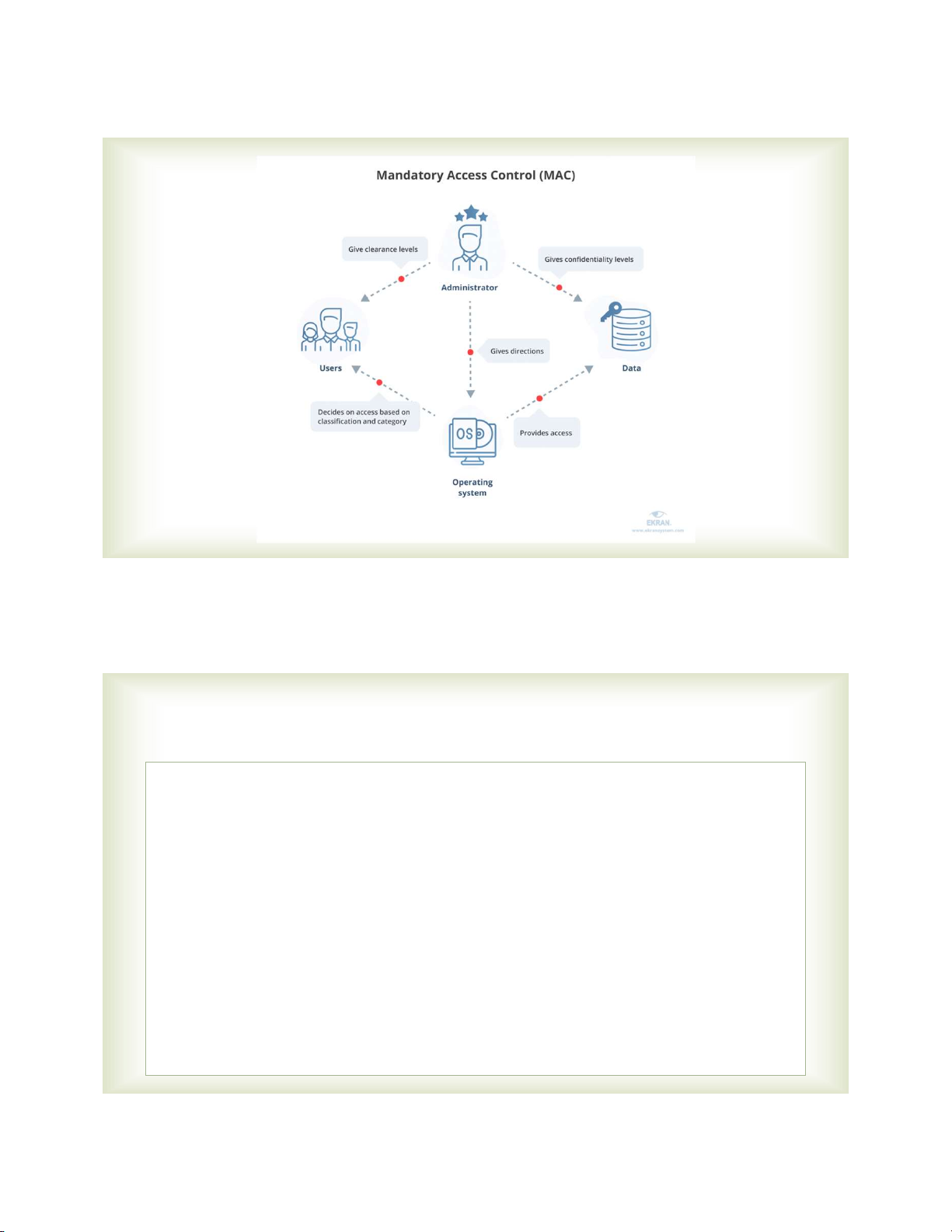

Điều khiển truy cập bắt buộc (MAC)

Điều khiển truy cập bắt buộc (Mandatory Access Control – MAC)

Người dùng truy cập theo một chính sách chung (cưỡng chế)

Mỗi người dùng sẽ được gán nhãn theo cấp bậc (level)

Tài nguyên được phân theo loại (category) 2023

An toàn bảo mật Hệ thống thông tin 24 24 12 2023

Điều khiển truy cập bắt buộc (MAC)

Ví dụ: Hệ thống quản lý dữ liệu trong quân đội có thể phân cấp như

top secret > secret > confidential > unclassified 2023

An toàn bảo mật Hệ thống thông tin 25 25

Điều khiển truy cập bắt buộc (MAC) Ưu điểm

Đảm bảo tính bí mật của tài nguyên

Chỉ người quản trị mới có quyền và được phép thay đổi

nhãn bảo mật của chủ thể Khuyết điểm

Khi nhãn bảo mật bị thiếu cần gửi yêu cầu đến người quản trị 2023

An toàn bảo mật Hệ thống thông tin 26 26 13 2023

Điều khiển dựa trên vai trò (RBAC) 2023

An toàn bảo mật Hệ thống thông tin 27 27 2023

An toàn bảo mật Hệ thống thông tin 28 28 14 2023

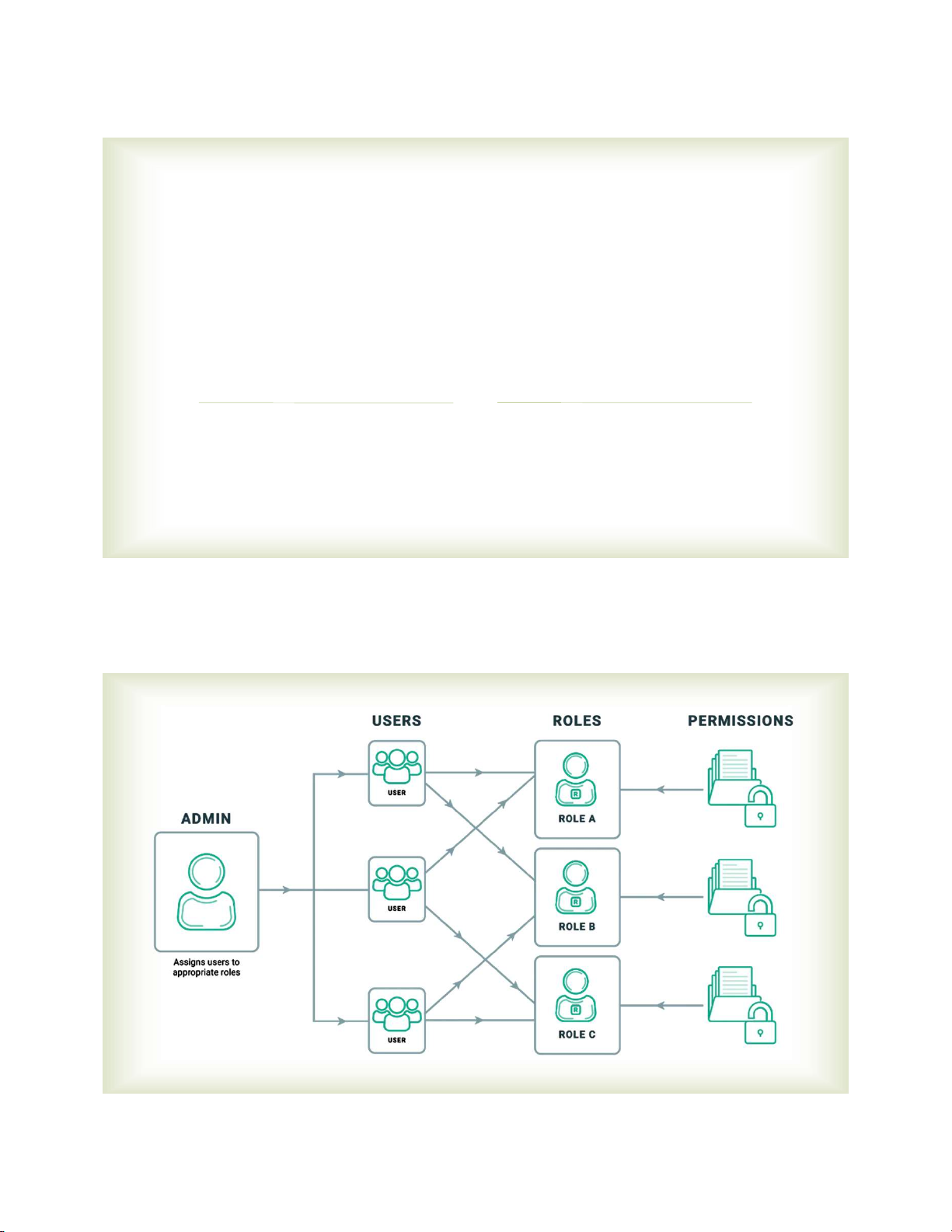

Điều khiển dựa trên vai trò (RBAC)

Dựa trên vai trò của người dùng trong hệ thống

Mỗi vai trò/nhóm nhiệm vụ sẽ được cấp một quyền khác nhau

Mỗi người dùng có thể được gán nhiều quyền tương ứng với nhiều vai trò

Được sử dụng rất phổ biến 2023

An toàn bảo mật Hệ thống thông tin 29 29 2023

An toàn bảo mật Hệ thống thông tin 30 30 15 2023

Điều khiển dựa trên vai trò (RBAC) Ưu điểm Quản lý dễ dàng

Có khả năng mô tả cao các chính sách của các tổ chức Nhược điểm: Cài đặt phức tạp

Các nhóm chưa có sự phân cấp 2023

An toàn bảo mật Hệ thống thông tin 31 31

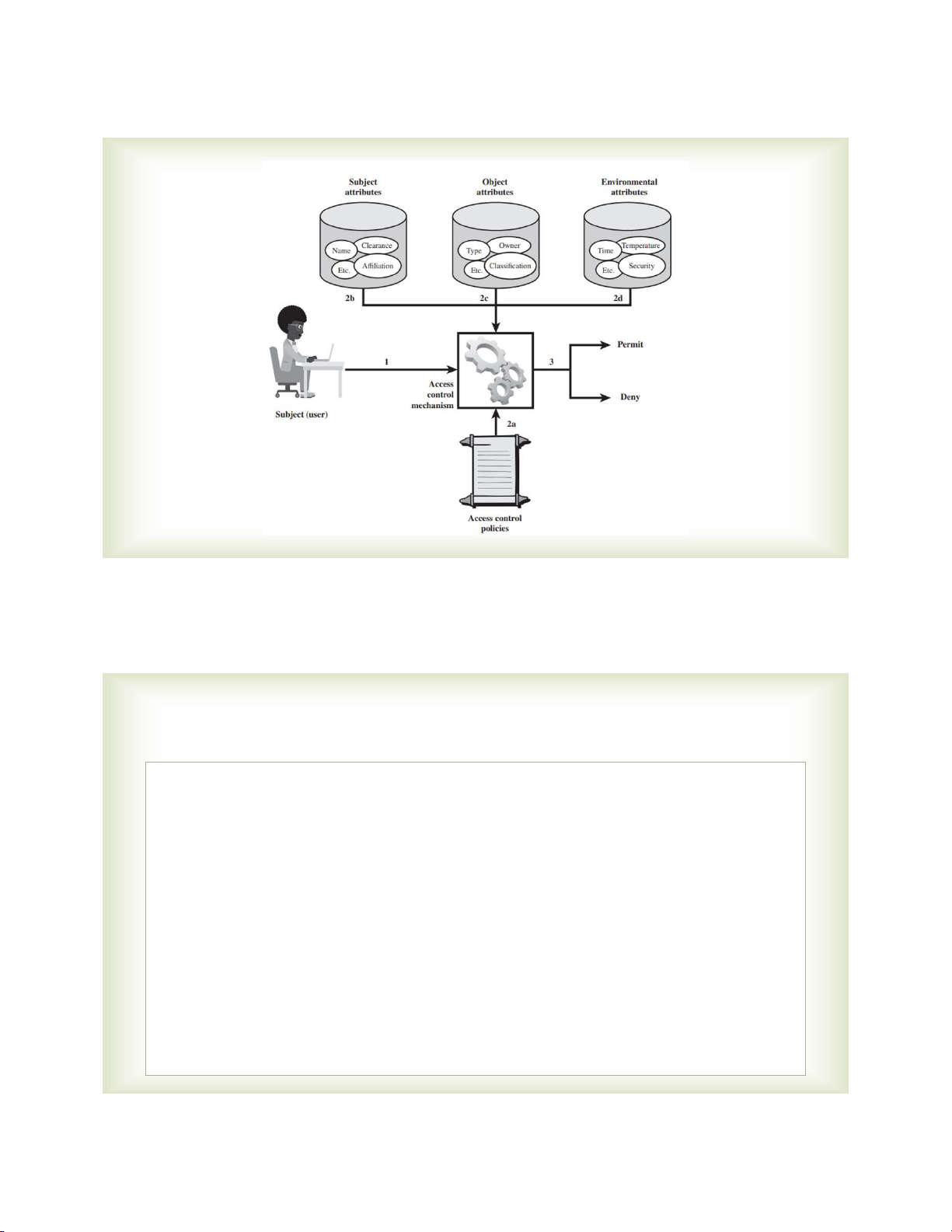

Điều khiển dựa trên thuộc tính (ABAC) 2023

An toàn bảo mật Hệ thống thông tin 32 32 16 2023 2023

An toàn bảo mật Hệ thống thông tin 33 33

Điều khiển dựa trên thuộc tính (ABAC)

Còn được gọi là mô hình điều khiển dựa trên chính sách

Quyền được cấp cho người dùng dựa trên chính sách

(một tập hợp các thuộc tính)

Cho phép tạo các chính sách linh động dựa trên nhiều

nhóm khác nhau để đưa ra quyết định phân quyền 2023

An toàn bảo mật Hệ thống thông tin 34 34 17 2023 2023

An toàn bảo mật Hệ thống thông tin 35 35

Điều khiển dựa trên thuộc tính (ABAC) Các thuộc tính

Thuộc tính của chủ thể: mã định danh, tên, chức danh, …

Thuộc tính của đối tượng: một tập tin có nhiều thuộc tính

như tên tập tin, ngày tạo, tác giả, …

Thuộc tính của môi trường: ngày giờ hệ thống, cấp độ bảo mật hệ thống mạng 2023

An toàn bảo mật Hệ thống thông tin 36 36 18 2023

Điều khiển dựa trên thuộc tính (ABAC) Ưu điểm

Chính sách có thể thay đổi linh động Nhược điểm

Cài đặt phức tạp hơn các mô hình khác 2023

An toàn bảo mật Hệ thống thông tin 37 37

3.Hệ thống phân quyền *nix

Là hệ thống phân quyền được sử dụng trên các hệ điều hành Unix, Linux.

Mỗi tài nguyên có thể có những quyền truy xuất sau:

Thực thi (execute): biểu diễn ký tự x

Đọc (Read): biểu diễn bởi ký tự r

Ghi (Write): biểu diễn bởi ký tự w 2023

An toàn bảo mật Hệ thống thông tin 38 38 19 2023

3.Hệ thống phân quyền *nix

Là hệ thống phân quyền được sử dụng trên các hệ điều hành Unix, Linux.

Khi người dùng truy cập một tập tin cần có quyền truy

cập tương ứng với tất cả tập tin cùng thư mục 2023

An toàn bảo mật Hệ thống thông tin 39 39

3.Hệ thống phân quyền *nix

Quyền được chỉ định bởi 3 ký tự:

Ký tự thứ 1: quyền thực thi

Ký tự thứ 2: quyền ghi

Ký tự thứ 3: quyền đọc Ví dụ: --r | chỉ có quyền đọc

xwr | có đầy đủ quyền thực thi, đọc và ghi dữ liệu 2023

An toàn bảo mật Hệ thống thông tin 40 40 20