Preview text:

LỜI NÓI ĐẦU

Trong thời đại hiện đại của chúng ta, Internet of Things (IoT) - Mạng lưới các thiết bị

được kết nối internet đã nhanh chóng trở thành một phần quan trọng không thể thiếu trong

cuộc sống hàng ngày. Sự phổ cập của IoT đã mở ra không gian cho việc áp dụng công nghệ

thông tin và truyền thông (ICT) vào một loạt các lĩnh vực, từ nhà thông minh, y tế, sản xuất

đến giao thông và nông nghiệp. Tuy nhiên, cùng với những lợi ích rõ ràng, IoT cũng đem

đến những mối đe dọa đáng kể về an ninh mạng mà chúng ta không thể bỏ qua.

Chủ đề "A Survey on IoT Security: Application Areas, Security Threats, and

Solution Architectures" không chỉ là một câu chuyện về sự phát triển nhanh chóng của

công nghệ mà còn là một bức tranh đa chiều về cách mà sự tiến bộ này đang thách thức và

yêu cầu sự chú ý đặc biệt đối với việc bảo vệ thông tin cá nhân, an ninh và an toàn của chúng ta.

Trong phần tiểu luận này, chúng em sẽ tìm hiểu, khám phá sâu hơn về cách mà IoT đã và

đang được áp dụng trong các lĩnh vực cụ thể, đồng thời nghiên cứu các mối đe dọa bảo mật

mà việc sử dụng IoT mang lại. Chúng ta cũng sẽ xem xét những giải pháp có thể được thực

hiện để ngăn chặn những rủi ro này và tăng cường an toàn trong môi trường kết nối ngày càng mở rộng của IoT.

Với sự phát triển không ngừng của công nghệ, việc nắm bắt hiểu biết sâu sắc về bảo mật

IoT không chỉ quan trọng mà còn là cần thiết để xây dựng một hệ thống kết nối an toàn,

đáng tin cậy và bền vững trong thời đại số hiện tại và tương lai.

Trong quá trình tìm hiểu, do còn nhiều hạn chế về khả năng và thời gian thực hiện nên

bài tiểu luận không thể tránh khỏi những thiếu sót. Kính mong nhận được sự chỉ bảo của

Thầy, các nhận xét và góp ý của các bạn để bài tiểu luận này được hoàn thiện hơn. MỤC LỤC

CHƯƠNG 1: TỔNG QUAN VỀ BẢO MẬT TRONG IOT ............................................ 1

1.1, Xu hướng IoT hiện nay .............................................................................................. 1

1.2, Các hạn chế cho bảo mật trong IOT so với thiết bị IT .............................................. 1

1.3, Lĩnh vực ứng dụng quan trọng của an ninh trong IoT .............................................. 2

CHƯƠNG 2: MỐI ĐE DỌA BẢO MẬT CỦA IOT ........................................................ 3

2.1, Các nguồn gốc của mối đe dọa bảo mật trong ứng dụng IoT ................................... 3

2.1.1, Tầng cảm biến .................................................................................................... 3

2.1.2, Tầng Mạng: ........................................................................................................ 4

2.1.3, Tầng Middleware: .............................................................................................. 4

2.1.4, Tầng Cổng: ......................................................................................................... 4

2.1.5, Tầng Ứng Dụng: ................................................................................................ 4

2.2, Sự cải tiến và nâng cao đối với các ứng dụng IoT trong tương lai ........................... 5

CHƯƠNG 3: MỘT SỐ KỸ THUẬT VÀ CÁCH TIẾP CẬN ĐỂ BẢO MẬT CÁC

ỨNG DỤNG VÀ MÔI TRƯỜNG IOT ............................................................................. 6

3.1, Bảo mật iot sử dụng Blockchain ............................................................................... 6

3.1.1, Được phép và không được phép chuỗi blockchain ............................................ 6

3.1.2, Lợi ích của blockchain trong iot ........................................................................ 7

3.1.3, Cây Merkle ......................................................................................................... 8

3.1.4, IOTA .................................................................................................................. 8

3.2, Bảo mật iot sử dụng máy tính sương mù ................................................................... 8

3.2.1, Phát triển của sương mây từ đám mây ............................................................... 8

3.2.2, Kiến trúc điện toán sương mù: ........................................................................... 8

3.2.3, Ưu điểm của sương mái trên mây: ..................................................................... 9

3.2.4, Giải pháp do fog computing cung cấp để khắc phục các mối đe dọa an ninh IoT

...................................................................................................................................... 9

3.2.5, Thách thức và giải pháp an ninh trong lớp sương mù ..................................... 10

3.3, Bảo mật IoT sử dụng học máy ................................................................................. 11

3.4, An ninh IoT sử dụng Edge Computing .................................................................... 12

3.4.1, Sử dụng điện toán edge để bảo mật và cải thiện iot ......................................... 13

3.4.2, Thách thức ở lớp Edge ..................................................................................... 13

CHƯƠNG 4: ĐỀ XUẤT MỘT SỐ HƯỚNG NGHIÊN CỨU TRONG TƯƠNG LAI

............................................................................................................................................ 14

KẾT LUẬN ........................................................................................................................ 14

DANH MỤC CÁC TỪ VIẾT TẮT IoT Internet of Things M2M Machine to Machine SIoT Social Internet of Things IT Information Technology DDoS Distributed Denial of Service DTLS

Datagram Transport Layer Security TLS Transport Layer Security COAP

Constrained Application Protocol MQTT

Message Queuing Telemetry Transport CRT Chinese Remainder Theorem PPSC

Privacy-preserving scientic computa tions IAG

Incremental Aggregated Gradient DNN Deep Neural Network SVM Support Vector Machines MLP Multi- Layer Perceptron ML Machine Learning IOTA

Internet of Things Application AI Artificial Intelligence SHA Secure Hash Algorithm XML eXtensible Markup Language SQL Structured Query Language

DANH MỤC HÌNH ẢNH

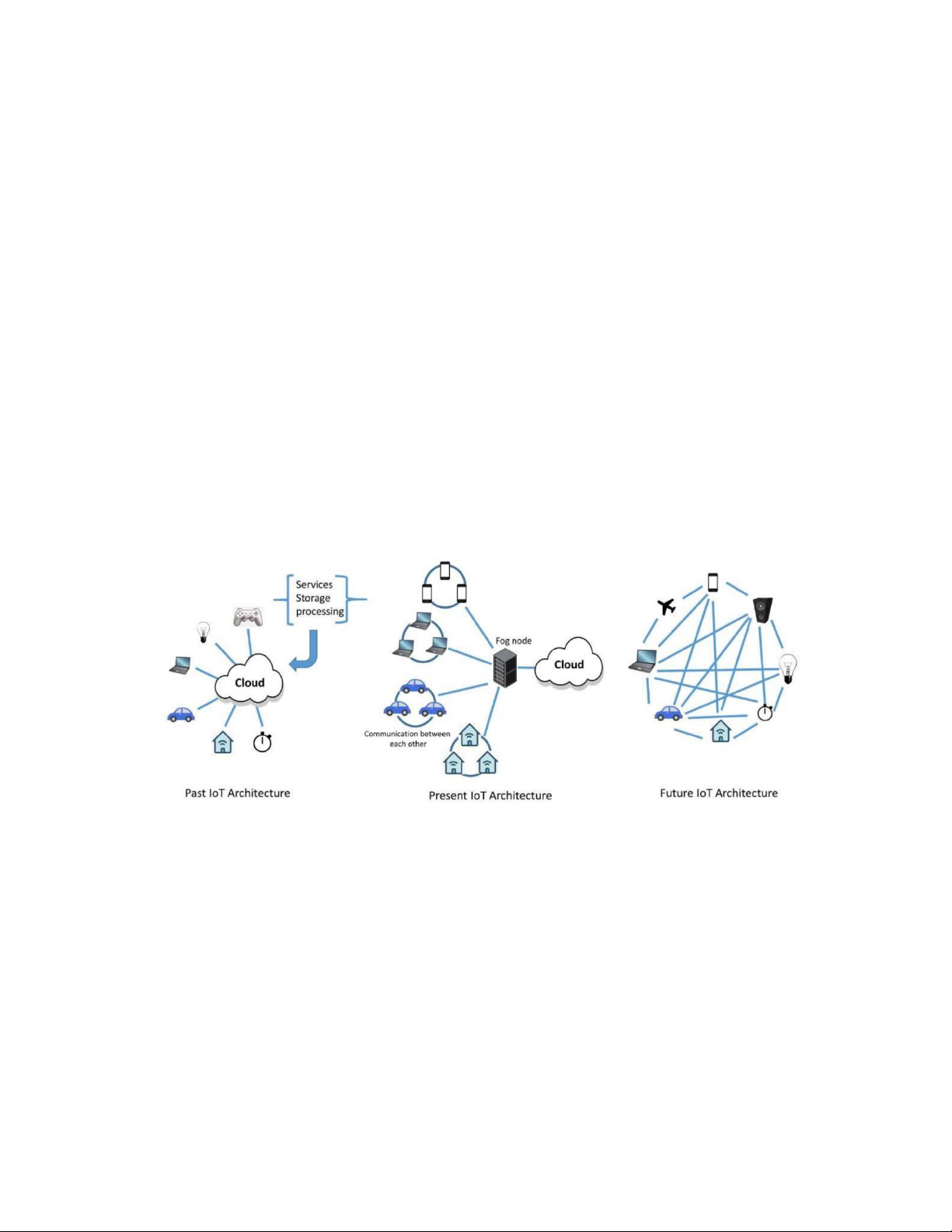

Hình 1.1: Kiến trúc hiện tại và tương lai của IOT ............................................................... 1

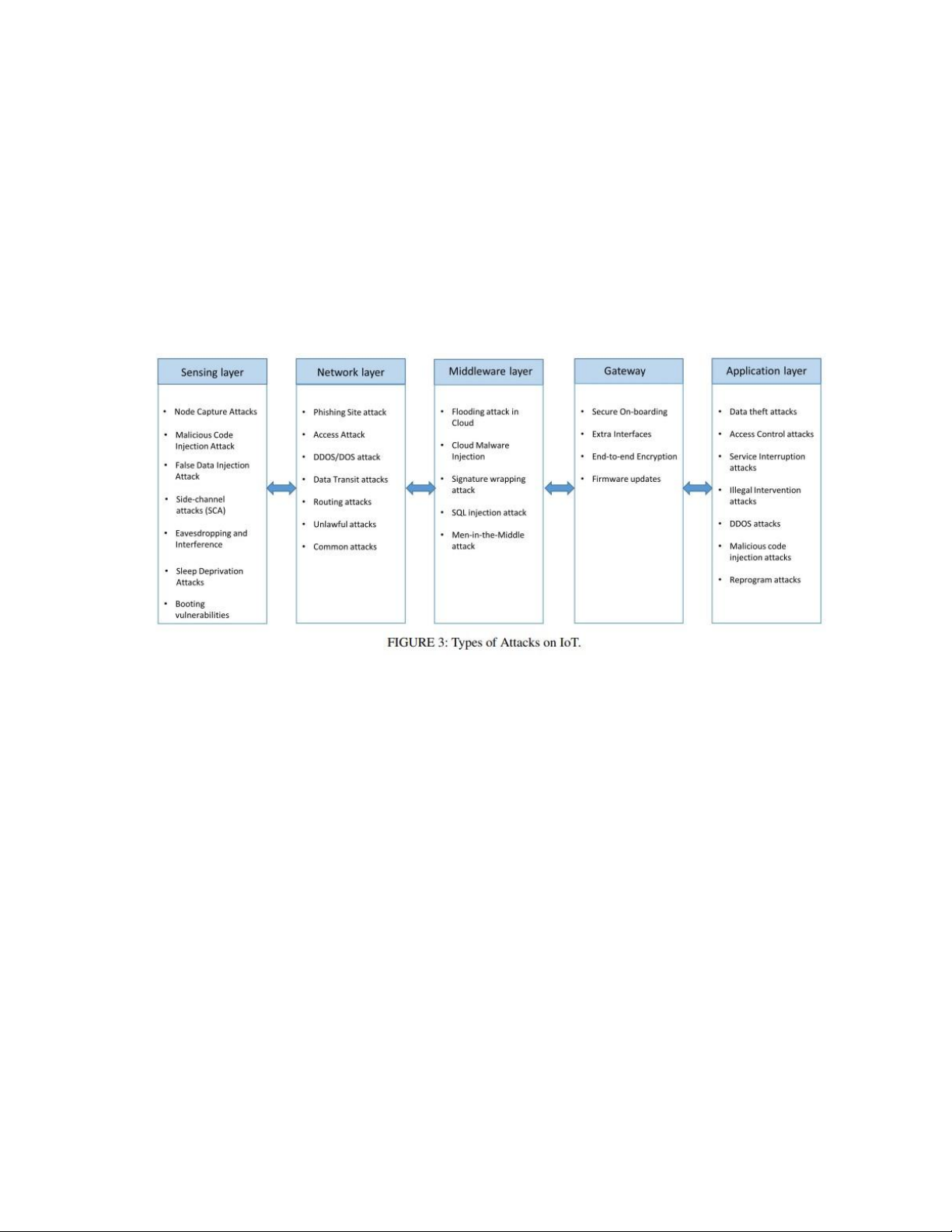

Hình 2.1: Các kiểu tấn công trong từng tầng của IoT ......................................................... 3

Hình 3.1: Quy trình hoạt động của Blockchain .................................................................. 6

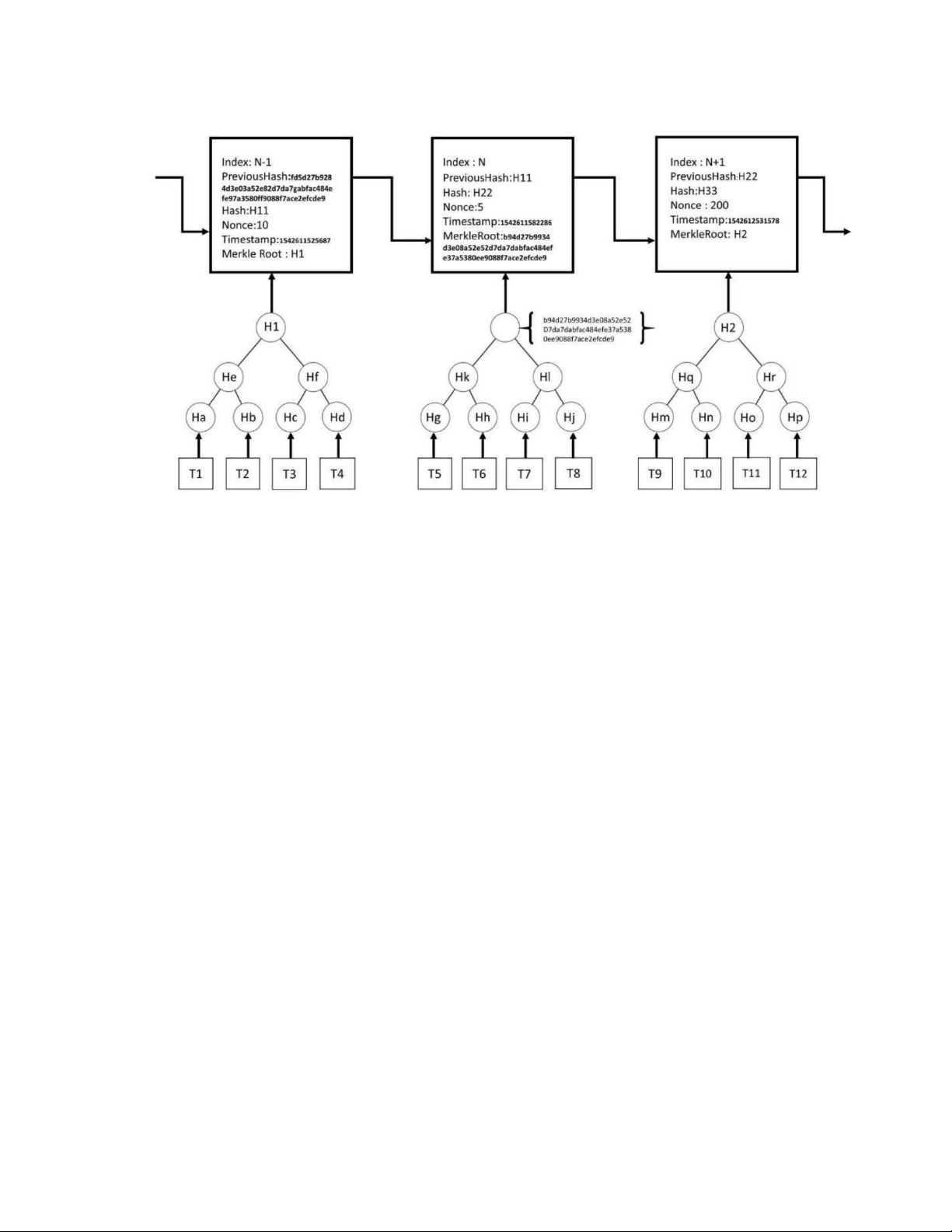

Hình 3.2: Kiến trúc Blockchain cơ bản ............................................................................... 7

Hình 3.3: Kiến trúc điện toán sương mù ..............................................................................

9 Hình 3.4: Kiến trúc Edge Computing ............................................................................ 12

DANH MỤC BẢNG BIỂU

Bảng 1: So sánh mức độ bảo mật của thiết bị IT và thiết bị IoT ......................................... 1

Bảng 2: Tóm tắt những vấn đề này và các giải pháp đề xuất ............................................ 10 GIỚI THIỆU

Internet vạn vật (IoT) là kỷ nguyên truyền thông tiếp theo. Sử dụng IoT, các đối tượng

vật lý có thể được trao quyền để tạo, nhận và trao đổi dữ liệu một cách liền mạch. Các ứng

dụng IoT khác nhau tập trung vào việc tự động hóa các nhiệm vụ khác nhau và đang cố

gắng trao quyền cho các vật thể vô tri hoạt động mà không cần bất kỳ sự can thiệp nào của

con người. Các ứng dụng IoT hiện có và sắp ra mắt rất hứa hẹn sẽ tăng mức độ thoải mái,

hiệu quả và tự động hóa cho người dùng.

Để có thể triển khai một thế giới như vậy theo xu hướng ngày càng phát triển đòi hỏi tính

bảo mật, quyền riêng tư, xác thực và khả năng phục hồi cao sau các cuộc tấn công. Về vấn

đề này, bắt buộc phải thực hiện những thay đổi cần thiết trong kiến trúc của các ứng dụng

IoT để đạt được môi trường IoT an toàn từ đầu đến cuối. Trong bài tiểu luận này, nhóm

chúng em trình bày đánh giá chi tiết về các thách thức liên quan đến bảo mật và các nguồn

đe dọa trong các ứng dụng IoT. Sau khi thảo luận về các vấn đề bảo mật, nhiều công nghệ

mới nổi và hiện có tập trung vào việc đạt được mức độ tin cậy cao trong các ứng dụng IoT

sẽ được thảo luận. Bốn công nghệ khác nhau: Blockchain, điện toán sương mù, điện toán

biên và học máy để tăng mức độ bảo mật trong IoT sẽ được thảo luận. lOMoAR cPSD| 59545296

CHƯƠNG 1: TỔNG QUAN VỀ BẢO MẬT TRONG IOT

1.1, Xu hướng IoT hiện nay

Hiện nay, tốc độ kết nối các thiết bị vật lý xung quanh chúng ta với Internet đang tăng

lên nhanh chóng. Theo báo cáo gần đây của Gartner, sẽ có khoảng 8,4 tỷ thiết bị được kết

nối trên toàn thế giới vào năm 2020. Con số này dự kiến sẽ tăng lên 20,4 tỷ vào năm 2022.

Số lượng kết nối máy với máy (M2M) dự kiến sẽ tăng từ 5,6 tỷ vào năm 2016 lên 27 tỷ vào

năm 2024. Kết nối M2M bao gồm nhiều ứng dụng như thành phố thông minh, môi trường

thông minh, lưới điện thông minh, bán lẻ thông minh, nông nghiệp thông minh, v.v. của

IoT. Ngành công nghiệp IoT dự kiến sẽ tăng trưởng về mặt doanh thu từ 892 tỷ USD năm

2018 lên 4 nghìn tỷ USD vào năm 2025.

Hình 1.1: Kiến trúc hiện tại và tương lai của IOT

Trong tương lai, các thiết bị này không chỉ được mong đợi sẽ được kết nối với Internet

và các thiết bị cục bộ khác mà còn có thể giao tiếp trực tiếp với các thiết bị khác trên

Internet. Ngoài các thiết bị hoặc đồ vật được kết nối, khái niệm IoT xã hội (SIoT) cũng đang

nổi lên. SIoT sẽ cho phép những người dùng mạng xã hội khác nhau được kết nối với các

thiết bị và người dùng có thể chia sẻ các thiết bị qua Internet.

1.2, Các hạn chế cho bảo mật trong IOT so với thiết bị IT

Việc bảo mật môi trường IoT khó khăn hơn nhiều so với việc bảo mật thiết bị công nghệ

thông tin (IT) thông thường. 1

Downloaded by Thi Nhien (thinhien326@gmail.com)

Bảng 1: So sánh mức độ bảo mật của thiết bị IT và thiết bị IoT

Bảo mật thiết bị IT

Bảo mật thiết bị IoT

Thiết bị IT dựa trên các thiết bị giàu tài

Hệ thống IoT bao gồm các thiết bị có

nguyên, thuật toán phức tạp được triển giới hạn về phần mềm và phần cứng, chỉ khai

ưu tiên các thuật toán nhẹ

IoT với công nghệ không đồng nhất tạo

Công nghệ đồng nhất đảm bảo tính bảo ra lượng lớn dữ liệu không đồng nhất làm mật cao tăng bề mặt tấn công

Do tất cả các vấn đề và lỗ hổng này, các ứng dụng IoT tạo ra mảnh đất màu mỡ cho các

loại mối đe dọa mạng khác nhau. Đã có nhiều cuộc tấn công bảo mật và quyền riêng tư khác

nhau đối với các ứng dụng IoT đã được triển khai trên toàn thế giới. Cuộc tấn công Mirai

vào quý cuối năm 2016 ước tính đã lây nhiễm khoảng 2,5 triệu thiết bị kết nối Internet và

khởi động cuộc tấn công từ chối dịch vụ phân tán (DDoS).

1.3, Lĩnh vực ứng dụng quan trọng của an ninh trong IoT

Thành phố thông minh: Bao gồm nhà thông minh, quản lý giao thông thông minh,

quản lý thảm họa thông minh, tiện ích thông minh, v.v

Môi trường thông minh: Môi trường thông minh bao gồm các ứng dụng IoT khác

nhau như phát hiện cháy trong rừng, theo dõi mức độ tuyết ở vùng có độ cao lớn, ngăn ngừa

trượt lở đất, phát hiện sớm động đất, giám sát ô nhiễm, v.v.

Đo lường thông minh và Lưới điện thông minh: Các ứng dụng khác của thông minh

đo lường bao gồm giám sát nước, dầu và khí đốt mức trong bể chứa và bể chứa,… Trong

đó, ứng dụng phổ biến nhất là lưới điện thông minh.

An ninh và các trường hợp khẩn cấp: Nó bao gồm các ứng dụng như như chỉ cho

phép những người có thẩm quyền vào khu vực hạn chế, phát hiện rò rỉ khí độc hại trong

khu công nghiệp hoặc khu vực xung quanh các nhà máy hóa chất, …

Bán lẻ thông minh: bao gồm theo dõi điều kiện bảo quản hàng hóa khi chúng di

chuyển dọc theo chuỗi cung ứng, theo dõi sản phẩm trong kho,...

Nông nghiệp thông minh và chăn nuôi: bao gồm giám sát độ ẩm của đất, kiểm soát

các điều kiện vi khí hậu, tưới chọn lọc ở những vùng khô hạn và kiểm soát độ ẩm và nhiệt

độ, theo dõi hoạt động và tình trạng sức khỏe của vật nuôi,…

Tự động hóa ngôi nhà: y bao gồm các ứng dụng như ứng dụng điều khiển từ xa các

thiết bị điện để tiết kiệm năng lượng, hệ thống được triển khai trên cửa sổ và cửa ra vào để

phát hiện kẻ xâm nhập, v.v... 2

CHƯƠNG 2: MỐI ĐE DỌA BẢO MẬT CỦA IOT

2.1, Các nguồn gốc của mối đe dọa bảo mật trong ứng dụng IoT

Về cơ bản được chia thành năm tầng: (1) tầng cảm biến; (2) tầng mạng; (3) tầng

middleware; (4) tầng cổng và (5) tầng ứng dụng. Mỗi tầng này trong ứng dụng IoT sử dụng

nhiều công nghệ đa dạng, mang lại nhiều vấn đề và mối đe dọa bảo mật. Các vấn đề bảo

mật cụ thể được thảo luận cho từng tầng như sau:

Hình 2.1: Các kiểu tấn công trong từng tầng của IoT

2.1.1, Tầng cảm biến

Bắt Cóc Node: Tấn công nhằm bắt giữ hoặc thay thế node thấp công suất trong hệ thống

IoT với một node độc hại, đe dọa tính bảo mật của toàn bộ ứng dụng IoT.

Tấn Công Tiêm Mã Độc Hại: Tấn công bằng cách tiêm mã độc hại vào bộ nhớ của node,

thường thông qua việc nâng cấp phần mềm hoặc firmware trực tuyến.

Tấn Công Tiêm Dữ Liệu Giả Mạo: Khi node bị bắt giữ, kẻ tấn công có thể sử dụng nó

để tiêm dữ liệu sai vào hệ thống IoT, gây ra kết quả sai lệch và thậm chí tấn công DDoS.

Tấn Công Kênh Phụ (SCA): Ngoài các tấn công trực tiếp, các tấn công kênh phụ có thể

làm rò rỉ dữ liệu nhạy cảm thông qua kiến trúc của bộ xử lý và tiêu thụ năng lượng.

Nghe Lén và Nhiễu Loạn: Ứng dụng IoT thường chứa nhiều node triển khai ở môi

trường mở, dễ bị nghe lén và bắt giữ dữ liệu trong quá trình truyền hoặc xác thực.

Tấn Công Mất Ngủ: Kẻ tấn công cố gắng làm cạn kiệt pin của thiết bị cạnh IoT thấp

công suất, dẫn đến từ chối dịch vụ. 3

2.1.2, Tầng Mạng:

Tấn Công Trang Web Lừa Đảo: Các tấn công lừa đảo có thể nhắm vào nhiều thiết bị

IoT với một nỗ lực tối thiểu từ kẻ tấn công, đặt ra rủi ro cho toàn bộ môi trường IoT của người dùng.

Tấn Công Truy Cập: Tấn công mục tiêu vào việc lấy quyền truy cập trái phép vào mạng

IoT để lấy thông tin quý báu.

Tấn Công DDoS/DoS: Tấn công bằng cách làm quá tải máy chủ mục tiêu bằng một

lượng lớn yêu cầu không mong muốn.

Tấn Công Truyền Dữ Liệu: Đối mặt với rủi ro khi dữ liệu di chuyển qua các thiết bị

IoT, với khả năng xâm phạm an ninh.

2.1.3, Tầng Middleware:

Tấn Công Người Giữa (Man-in-the-Middle):Tấn công này xảy ra khi kẻ tấn công kiểm

soát broker và trung gian giao tiếp giữa các thiết bị và ứng dụng mà không sự nhận thức của chúng.

Tấn Công SQL Injection: Middleware có thể bị tấn công SQLi nếu không kiểm tra mã

độc hại được nhúng vào các câu lệnh SQL.

Tấn Công Cuộn Chữ Ký (Signature Wrapping): Kẻ tấn công có thể làm gián đoạn thuật

toán chữ ký XML trong dịch vụ web ở tầng middleware.

2.1.4, Tầng Cổng:

On-boarding An Toàn: Bảo vệ chìa khóa mã hóa khi thiết bị mới được cài đặt trong hệ

thống IoT để ngăn chặn tấn công trung gian.

Giao Diện Thừa Thãi: Giảm thiểu diện tích tấn công bằng cách chỉ triển khai các giao

diện và giao thức cần thiết.

Mã Hóa Tận Cùng Đầu Cuối: Đảm bảo an ninh tận cùng đầu đến đuôi để ngăn chặn rò

rỉ dữ liệu trong quá trình chuyển đổi giao thức.

2.1.5, Tầng Ứng Dụng:

Đánh Cắp Dữ Liệu: Ứng dụng IoT đối mặt với rủi ro mất dữ liệu quan trọng và riêng tư.

Tấn Công Kiểm Soát Truy Cập: Rủi ro khi quyền truy cập bị lạm dụng, dẫn đến môi

trường IoT hoàn toàn dễ bị tấn công.

Tấn Công Gián Đoạn Dịch Vụ: Tấn công nhằm làm quá tải máy chủ hoặc mạng, ngăn

chặn người dùng hợp lệ sử dụng dịch vụ IoT. 4

Tấn Công Tiêm Mã Độc Hại: Sử dụng mã độc hại để xâm nhập vào hệ thống hoặc tấn công từ xa.

Tấn Công Ngửi Gói Tin (Sniffing): Kẻ tấn công có thể sử dụng ứng dụng ngửi để theo

dõi giao thông mạng trong ứng dụng IoT.

2.2, Sự cải tiến và nâng cao đối với các ứng dụng IoT trong tương lai

Hiện nay, các thiết bị IoT đang đối mặt với nhiều thách thức bảo mật do thiếu các tính

năng an ninh có sẵn trong máy tính cá nhân và điện thoại thông minh. Các vấn đề bảo mật

bao gồm việc thiếu một khung và tiêu chuẩn định rõ cho ứng dụng IoT từ đầu đến cuối, sự

đa dạng của các sản phẩm và công nghệ được sử dụng ở mỗi tầng, và sự thiếu sót về an toàn

ở nhiều mức độ khác nhau.

Các điểm cải tiến chính:

Kiểm thử xâm nhập nghiêm túc cho thiết bị IoT: Đề xuất thực hiện kiểm thử xâm nhập

để đánh giá mức độ rủi ro khi triển khai các thiết bị IoT trong các ứng dụng khác nhau.

Mã hóa từ đầu đến cuối: Đề xuất việc triển khai mã hóa end-to-end để ngăn chặn các

cuộc tấn công thông tin trong quá trình mã hóa, giải mã và mã hóa lại.

Triển khai giao thức xác thực liên tục: Yêu cầu triển khai các giao thức xác thực liên

tục, sử dụng chứng chỉ số để đảm bảo xác thực mượt mà giữa các thiết bị.

Kiểm tra và xác nhận tính mở rộng của framework bảo mật: Đề xuất kiểm tra tính mở

rộng của framework bảo mật để đảm bảo rằng nó hoạt động hiệu quả khi ứng dụng trở nên rộng lớn và công khai.

Sử dụng cơ chế mã hóa để bảo vệ dữ liệu người dùng và môi trường: Đề xuất sử dụng

cơ chế mã hóa, như RSA, SHA256, hoặc chuỗi băm, để bảo vệ dữ liệu từ việc bị chiếm đoạt.

Chuyển đổi từ quy trình tập trung sang tập trung phân tán: Gợi ý một sự chuyển đổi từ

quy trình tập trung sang mô hình phân tán để giảm chi phí quản lý và vấn đề về hạn chế năng lực.

Xem xét và bảo vệ dữ liệu lưu trữ trên đám mây: Cảnh báo về rủi ro từ các nguồn nguy

cơ trên đám mây và đề xuất việc lưu trữ dữ liệu ở dạng mã hóa trên đám mây.

Xác thực dữ liệu trong kiến trúc phân tán: Đề xuất cơ chế để xác thực dữ liệu trong mô

hình phân tán, đặc biệt là khi có sự cố về việc thu thập hoặc truyền tải dữ liệu.

Sử dụng trí tuệ nhân tạo (AI) để bảo vệ thiết bị IoT: Gợi ý sử dụng các kỹ thuật hoặc

thuật toán dựa trên trí tuệ nhân tạo để giảm tải phân tích và giao tiếp trong môi trường IoT. 5

CHƯƠNG 3: MỘT SỐ KỸ THUẬT VÀ CÁCH TIẾP CẬN ĐỂ BẢO MẬT CÁC

ỨNG DỤNG VÀ MÔI TRƯỜNG IOT

3.1, Bảo mật iot sử dụng Blockchain

Blockchain và IoT là hai công nghệ quan trọng trong công nghệ thông tin và truyền

thông. Blockchain đảm bảo tính an toàn và minh bạch dữ liệu thông qua sổ cái phân tán,

trong khi IoT cung cấp dữ liệu thời gian thực từ các cảm biến. Sự kết hợp giữa hai công

nghệ này mang lại bảo mật, xác thực và giao dịch không cần trung gian cho hệ thống IoT.

Hình 3.1: Quy trình hoạt động của Blockchain

Hình 3.1 cho thấy toàn bộ luồng giao dịch từ được khởi tạo để cam kết với chuỗi phân

phối. Có nhiều nền tảng và framework khác nhau đang được phát triển trong giới học thuật

và ngành công nghiệp hỗ trợ việc tạo ra và duy trì chuỗi khối. Một số ví dụ về các nền tảng

như vậy là Ethereum, vải Hyperledger, Ripple, v.v.

3.1.1, Được phép và không được phép chuỗi blockchain

Có hai loại kiến trúc blockchain: không cần cấp phép và được cấp phép. Blockchain

không cần cấp phép như Bitcoin cho phép bất kỳ ai tham gia mạng mà không cần yêu cầu

cấp phép. Blockchain được cấp phép như Ripple và Hyperledger đặt quy tắc và yêu cầu cụ

thể để tham gia vào mạng. 6

Hình 3.2: Kiến trúc Blockchain cơ bản

Hình 3.2 cho thấy kiến trúc mẫu của một blockchain và cách mỗi khối được kết nối với tất

cả các khối trước đó dựa trên hàm băm mật mã.

3.1.2, Lợi ích của blockchain trong iot

Việc sử dụng blockchain trong các ứng dụng IoT có nhiều lợi ích quan trọng. Dưới đây là

một số lợi ích chính của việc áp dụng blockchain trong lĩnh vực này:

Lưu trữ dữ liệu: Blockchain được sử dụng để lưu trữ dữ liệu từ các thiết bị IoT một

cách an toàn và chống việc sử dụng sai mục đích.

Tính phân tán của blockchain: Blockchain cho phép lưu trữ dữ liệu từ các thiết bị IoT

một cách phân tán, giúp tránh điểm lỗi duy nhất.

Mã hóa dữ liệu và xác minh bởi người khai thác: Dữ liệu từ các thiết bị IoT được mã

hóa bằng khóa băm và chỉ có người được ủy quyền mới có thể truy cập dữ liệu.

Ngăn chặn mất dữ liệu và tấn công giả mạo: Blockchain giúp ngăn chặn các cuộc tấn

công giả mạo trong IoT và đảm bảo tính toàn vẹn của dữ liệu.

Ngăn chặn truy cập trái phép: Blockchain sử dụng các khóa chung và khóa riêng để

đảm bảo chỉ có những bên được ủy quyền mới có thể truy cập dữ liệu.

Kiến trúc dựa trên proxy: Kiến trúc này giúp giải quyết vấn đề hạn chế tài nguyên trong

IoT bằng cách lưu trữ tài nguyên blockchain trên máy chủ proxy, giảm tải tài nguyên trên các thiết bị IoT. 7

Loại bỏ máy chủ đám mây tập trung: Sử dụng blockchain trong IoT giúp loại bỏ máy

chủ đám mây tập trung và tạo mạng ngang hàng, tăng tính bảo mật và ổn định của hệ thống.

3.1.3, Cây Merkle

Cây Merkle là một tiện ích bổ sung trong cấu trúc dữ liệu blockchain, giúp tăng cường

tính bảo mật của thiết bị IoT và giảm số lượng khối trong chuỗi. Cây Merkle tương tự như

cây nhị phân, với mỗi nút chứa hai nút con, trừ các nút lá. Các nút lá của cây chứa dữ liệu

hoặc giao dịch, và gốc của cây là giá trị băm của dữ liệu trên các nút lá. Dựa trên kích thước

của cây, nhiều giao dịch có thể được kết hợp để tạo ra một giá trị băm gốc duy nhất. Thay

vì coi mỗi giao dịch là một khối, ta có thể coi mỗi giá trị băm gốc là một khối trong chuỗi.

Điều này giúp giảm số lượng khối trong chuỗi. 3.1.4, IOTA

IOTA là một công nghệ DLT (Distributed Ledger Technology) dành cho IoT, sử dụng

cấu trúc dữ liệu rời rạc thay vì blockchain. Nó cung cấp tính bảo mật cao và tối ưu hóa tài

nguyên cho các thiết bị IoT.

3.2, Bảo mật iot sử dụng máy tính sương mù

3.2.1, Phát triển của sương mây từ đám mây

IoT và điện toán đám mây là hai công nghệ độc lập. Tuy nhiên, tích hợp chúng mang lại

lợi ích lớn và mở ra nhiều cơ hội mới. IoT cung cấp các thiết bị và ứng dụng thông minh,

trong khi đám mây cung cấp lưu trữ và quản lý dữ liệu từ xa. Việc tích hợp giữa chúng giúp

xử lý, lưu trữ và bảo mật dữ liệu hiệu quả hơn. Điện toán sương mù là một phương pháp bổ

sung, tập trung vào xử lý dữ liệu gần nguồn phát sinh, giúp giảm thiểu độ trễ và tăng cường

khả năng phản hồi của hệ thống IoT.

3.2.2, Kiến trúc điện toán sương mù:

Điện toán sương mù là một kiến trúc tích hợp giữa thiết bị IoT và đám mây. Nó nhằm xử

lý dữ liệu cục bộ từ các thiết bị IoT để quản lý hiệu quả hơn. Có hai khung kiến trúc chính

là Fog-Device và Fog-Cloud-Device, tùy thuộc vào việc quyết định xử lý dữ liệu ở mức độ

nào trên thiết bị sương mù và đám mây. Điện toán sương mù giúp giảm lưu lượng dữ liệu

và thời gian phản hồi và có ứng dụng trong nhiều lĩnh vực như phân tích video thời gian

thực và thực tế tăng cường, phân tích dữ liệu lớn trên thiết bị di động và phân phối nội dung. 8

Hình 3.3: Kiến trúc điện toán sương mù

3.2.3, Ưu điểm của sương mái trên mây:

Điện toán sương mù là một kiến trúc tích hợp giữa IoT và đám mây, nhằm xử lý dữ liệu

cục bộ và giảm tải lưu lượng dữ liệu gửi lên đám mây. Các thiết bị sương mù được đặt gần

thiết bị IoT để thực hiện xử lý dữ liệu và tính toán. Mục tiêu của điện toán sương mù là tăng

cường bảo mật, giảm thiểu độ trễ và tải lưu lượng trên mạng, và tăng hiệu quả tổng thể của các ứng dụng IoT.

3.2.4, Giải pháp do fog computing cung cấp để khắc phục các mối đe dọa an ninh IoT

Điện toán sương mù cung cấp các giải pháp bảo mật cho hệ thống IoT như sau: 9

Tấn công trung gian: Sương mù đóng vai trò là lớp bảo mật giữa người dùng cuối

và hệ thống đám mây hoặc IoT, ngăn chặn các tấn công tiếp cận hệ thống.

Tấn công truyền dữ liệu: Dữ liệu được lưu trữ trên các nút sương mù an toàn, bảo

vệ tốt hơn so với thiết bị IoT, đồng thời cung cấp dễ dàng truy cập cho người dùng.

Nghe lén: Giao tiếp chỉ diễn ra giữa người dùng cuối và nút sương mù, giảm khả

năng nghe lén từ bên ngoài.

Hạn chế tài nguyên: Sử dụng nút sương mù để hỗ trợ và bảo vệ các thiết bị biên khỏi

các cuộc tấn công, đảm bảo an toàn hơn cho hệ thống.

Dịch vụ ứng phó sự cố: Các nút sương mù có thể phát hiện và đáp ứng sự cố trong

thời gian thực, giúp ngăn chặn phần mềm độc hại và xử lý vấn đề trong quá trình vận chuyển dữ liệu.

3.2.5, Thách thức và giải pháp an ninh trong lớp sương mù

Mặc dù lớp sương mù cung cấp nhiều tính năng và khía cạnh bảo mật khác nhau cho các

ứng dụng IoT, việc di chuyển dữ liệu và tính toán sang lớp sương mù sẽ tạo ra các lỗ hổng mới

Do đó, trước khi triển khai các ứng dụng IoT được hỗ trợ bởi sương mù, cần phải nghiên

cứu các mục tiêu bảo mật và quyền riêng tư của điện toán sương mù.

Bảng 2: Tóm tắt những vấn đề này và các giải pháp đề xuất Đặc điểm

Giải pháp được cung cấp bởi sương mù

Tính toán có thể kiểm chứng Phân cấp

Trao đổi được máy chủ hỗ Phân tích dữ liệu lớn Thiết kế giao thức Phổ biến dữ liệu

Chia sẻ dữ liệu một cách an toàn

Tìm kiếm dữ liệu an toàn Nhận dạng danh tính

Dịch vụ thời gian thực Quản lý truy cập Phát hiện xâm nhập 10

Phục hồi sau các cuộc tấn công Lưu trữ tạm thời Phân phối dữ liệu

Xác định và bảo vệ dữ liệu nhạy cảm

Dịch vụ thời gian thực: Điện toán sương mù trong hệ thống IoT đang phát triển để

cung cấp dịch vụ gần thời gian thực bằng cách tính toán gần các điểm tạo dữ liệu. Tuy

nhiên, để đảm bảo tính an toàn và bảo mật, cần triển khai các cơ chế phát hiện xâm nhập và xác thực danh tính.

Lưu trữ tạm thời: Người dùng có thể lưu trữ và duy trì tạm thời dữ liệu trên các nút

sương mù. Tuy nhiên, việc quản lý quyền riêng tư và bảo mật dữ liệu trong lưu trữ tạm thời

đặt ra các thách thức. Cần xác định và bảo vệ dữ liệu nhạy cảm và chia sẻ dữ liệu một cách an toàn.

Phổ biến dữ liệu: Dữ liệu trong hệ thống IoT phải được mã hóa để đảm bảo an toàn.

Tuy nhiên, việc mã hóa dữ liệu làm giảm tính năng như chia sẻ, tìm kiếm và tổng hợp dữ

liệu. Cần phát triển các thuật toán và cơ chế an toàn để tìm kiếm và tổng hợp dữ liệu một cách hiệu quả.

Tính toán phi tập trung: Dữ liệu trên các nút sương mù có thể được xử lý để đạt

được kết quả tốt hơn. Tuy nhiên, tính toán như vậy đặt ra rủi ro về bảo mật và quyền riêng

tư. Cần sử dụng các phương pháp như tính toán được hỗ trợ bởi máy chủ và tính toán có

thể kiểm chứng để đảm bảo tính an toàn và xác minh kết quả tính toán từ các nút sương mù.

3.3, Bảo mật IoT sử dụng học máy

Machine Learning (ML) là một giải pháp để bảo vệ các thiết bị IoT trước các cuộc tấn

công mạng bằng cách cung cấp một cách tiếp cận khác để chống lại các cuộc tấn công so

với các phương pháp truyền thống khác.

Giải pháp do ML cung cấp để khắc phục các mối đe dọa an ninh

Tấn công DoS: Sử dụng giao thức dựa trên MultiLayer Perceptron (MLP) là một

cách tiếp cận để ngăn chặn các cuộc tấn công như vậy .tối ưu hóa của bầy hạt và lan truyền

ngược để huấn luyện một MLP để nâng cao tính bảo mật cho các mạng không dây.

Nghe lén: Sử dụng các kỹ thuật ML như chiến lược giảm tải dựa trên Qlearning hoặc

các kỹ thuật Bayesian phi tham số. Q-learning và Dyna-Q là các kỹ thuật ML cũng được sử

dụng để bảo vệ thiết bị khỏi bị nghe lén. 11

Giả mạo: Sử dụng Q-learning, Dyna-Q, Support Vector Machines (SVM), Deep

Neural Network (DNN) , gradient tổng hợp tăng dần ssssss (IAG), và phân tán FrankWolfe

(dFW) để tăng độ chính xác phát hiện và độ chính xác phân loại, giảm tỷ lệ lỗi trung bình

và tỷ lệ cảnh báo sai.

Rò rỉ thông tin riêng tư: Sử dụng tính toán bảo mật riêng tư (PPSC) . Thuật toán phát

hiện tính nguyên thể hàng hóa dựa trên định lý Định lý thặng dư Trung Hoa (CRT) hay bài

toán Hàn Tín điểm binh là một kỹ thuật khác đã được đề xuất để phát triển độ tin cậy ứng dụng IoT.

Vân tay kỹ thuật số: Là một giải pháp tiềm năng để bảo mật hệ thống IoT và tạo lòng

tin đối với người dùng. Với chi phí thấp, độ tin cậy cao, tính chấp nhận được và mức độ

bảo mật cao, được sử dụng rộng rãi trong nhiều ứng dụng, như mở khóa điện thoại, xác

nhận thanh toán và mở cửa. Áp dụng dấu vân tay số đặt ra nhiều thách thức.

3.4, An ninh IoT sử dụng Edge Computing

Edge Computing và Fog Computing là phương pháp mở rộng của Cloud Computing

trong ứng dụng IoT. Edge Computing đặt máy chủ edge gần người dùng, giúp giảm độ trễ

và tải cho Cloud. Fog Computing là tầng trung gian giữa Edge và Cloud, cung cấp xử lý và

tính toán gần nguồn dữ liệu.

Hình 3.4: Kiến trúc Edge Computing

Edge Computing cung cấp tính toán và phân tích dữ liệu tại cạnh của mạng IoT, giúp tiết

kiệm băng thông, cải thiện tính bảo mật và giảm chi phí truyền thông. 12

3.4.1, Sử dụng điện toán edge để bảo mật và cải thiện iot

Vi phạm dữ liệu: Trong Edge Computing, dữ liệu được lưu trữ và xử lý cục bộ, không

di chuyển. Fog computing có di chuyển dữ liệu, tạo khả năng tấn công.

Vấn đề tuân thủ dữ liệu: là một vấn đề quan trọng trong thời đại hiện nay. Sử dụng

edge computing, tổ chức có thể giữ dữ liệu trong biên giới của họ và đảm bảo tuân thủ luật

pháp về chủ quyền dữ liệu.

Vấn đề an toàn: Liên quan đến hệ thống Cyber-physical. Với việc sử dụng edge

computing, xử lý dữ liệu trực tiếp tại điểm Edge, giúp đạt được thời gian phản hồi nhanh

hơn có thể ngăn chặn chấn thương hoặc tổn thất về mạng sống.

Vấn đề về băng thông: Edge Computing cho phép làm sạch và tổng hợp dữ liệu tại

các nút biên gần nguồn dữ liệu IoT. Chỉ dữ liệu tóm tắt và quan trọng mới được gửi lên đám

mây, giúp giảm tải mạng, tiết kiệm chi phí băng thông và cải thiện bảo mật dữ liệu.

3.4.2, Thách thức ở lớp Edge

Mang lại lợi ích về bảo mật và hiệu suất, nhưng dễ bị tấn công. Giao thức MQTT và

COAP phổ biến cho lớp edge không mặc định sử dụng bảo mật. Thêm lớp bảo mật như TLS

cho MQTT và DTLS cho COAP tạo thêm gánh nặng về xử lý và băng thông. Thiết bị edge

đối mặt với các cuộc tấn công gây hết pin, mất ngủ và mất điện. Lưu trữ quá nhiều dữ liệu

trên edge có thể làm quá tải thiết bị và ảnh hưởng đến ứng dụng. 13

CHƯƠNG 4: ĐỀ XUẤT MỘT SỐ HƯỚNG NGHIÊN CỨU TRONG TƯƠNG LAI

Các vấn đề về hiệu suất và bảo mật trong việc sử dụng Blockchain, điện toán sương mù,

điện toán cạnh và máy tự học cho bảo mật IoT hiện nay vẫn chưa được giải quyết hết. Các

vấn đề bảo mật bao gồm như phương pháp triển khai, sử dụng phần mềm và phần cứng

trong Blockchain, cũng như quyền riêng tư và bảo mật dữ liệu trong điện toán sương mù và điện toán cạnh.

Đối với hiệu suất, cần chọn thuật toán phù hợp cho ứng dụng máy học, sử dụng các tính

năng như tạo thuộc tính, hồi quy tuyến tính, hồi quy bội, loại bỏ phần dư thừa và nén dữ

liệu để tận dụng công nghệ máy học hiệu quả cho bảo mật IoT. Ngoài ra, việc đảm bảo

quyền riêng tư và quản lý dữ liệu của người dùng là một mối quan tâm quan trọng trong điện toán cạnh.

Các hướng nghiên cứu trong tương lai bao gồm tăng cường bảo mật các nút biên, bảo

mật cổng kết nối trong IoT, chia sẻ tài nguyên trong môi trường điện toán sương mù, thiết

kế kiến trúc chuỗi khối hỗ trợ số lượng nút và thông lượng cao hơn, cải tiến lớp sương mù

bằng kỹ thuật máy học và trí tuệ nhân tạo, cơ chế đồng thuận hiệu quả hơn và tính năng

chống giả mạo của blockchain.

Cuối cùng, phân tích dữ liệu gần thời gian thực và xử lý dữ liệu trên chính nút IoT được

nhấn mạnh như là một phương pháp quan trọng để triển khai thành công các ứng dụng IoT. KẾT LUẬN

Qua quá trình tìm hiểu về ứng dụng và lĩnh vực trong bảo mật IoT, thông qua bài báo "A

Survey on IoT Security: Application Areas, Security Threats, and Solution

Architectures” có thể thấy việc kết nối mạng của các thiết bị IoT mở ra nhiều ảnh hưởng

tiềm tàng và tăng cường những mối đe dọa về bảo mật và các giải pháp để đối phó với

chúng. Chúng em nhận thấy rằng bảo mật IoT là một thách thức đáng kể, vì tồn tại nhiều

mối đe dọa an ninh ở các tầng khác nhau, bao gồm tầng cảm biến, tầng mạng, tầng 14