Preview text:

TRƯỜNG ĐẠI HỌC NGOẠI NGỮ - TIN HỌC THÀNH PHỐ HỒ CHÍ MINH

KHOA CÔNG NGHỆ THÔNG TIN BÀI BÁO CÁO

KẾT THÚC HỌC PHẦN HỌC KỲ II NĂM HỌC 2022-2023

Môn học: Bảo mật hệ thống thông tin

XÂY DỰNG PHẦN MỀM MÃ HOÁ VĂN BẢN TIẾNG VIỆT

VỚI CÁC THUẬT TOÁN CỔ ĐIỂN

GVHD: ThS. Phạm Đức Thành

Sinh viên thực hiện: Lê Mai Khánh – 19DH111101

Nguyễn Thị Tuyết Ngân – 19DH111216 Ngô Quốc Tứ - 19DH110772

Thành Phố Hồ Chí Minh, tháng 06 năm 2023 Mục lục

Bảo mật hệ thống thông tin MỤC LỤC

MỤC LỤC.....................................................................................................................1

DANH MỤC HÌNH.......................................................................................................2

Chương I. Giới thiệu đề tài............................................................................................4

I.1. Giới thiệu.............................................................................................................4

I.1.1. Mở đầu...........................................................................................................4

I.1.2. Lý do chọn đề tài...........................................................................................5

I.2. Khảo sát thực tế....................................................................................................5

I.2.1. Các ứng dụng cụ thể......................................................................................5

I.2.2. Một quy trình cụ thể.......................................................................................8

I.3. Các chức năng dự kiến của đề tài.........................................................................8

I.4. Công nghệ sử dụng...............................................................................................8

I.5. Phạm vi giới hạn..................................................................................................9

Chương II. Cơ sở lý thuyết..........................................................................................10

II.1. Lý thuyết về bảo mật thông tin.........................................................................10

II.1.1. Khái niệm cơ bản về hệ thống thông tin.....................................................10

II.1.2. Các phương pháp bảo mật thông tin trong hệ thống thông tin....................12

II.2. Ngôn ngữ lập trình và cài đặt môi trường.........................................................13

II.2.1. Python 3.1.1................................................................................................13

II.2.2. PyQT6 Designer.........................................................................................14

Chương III. Phân tích và thiết kế.................................................................................16

III.1. Phân tích..........................................................................................................16

III.1.1. Sơ đồ chức năng........................................................................................16

III.1.2. Usecase Diagram.......................................................................................17

III.2. Thiết kế giao diện............................................................................................18 1 Mục lục

Bảo mật hệ thống thông tin

Chương IV. Kết luận....................................................................................................20

IV.1. Kết quả đạt được..............................................................................................20

IV.1.1. Màn hình giao diện chính..........................................................................20

IV.1.2. Màn hình xử lý mã hoá..............................................................................21

IV.1.3. Màn hình xử lý giải mã..............................................................................26

IV.2. Hạn chế............................................................................................................30

IV.3. Hướng phát triển..............................................................................................30

Tài liệu tham khảo.......................................................................................................31 2 Danh mục hình

Bảo mật hệ thống thông tin DANH MỤC HÌNH

Hình I.2-1. Phần mềm NordLocker...............................................................................6

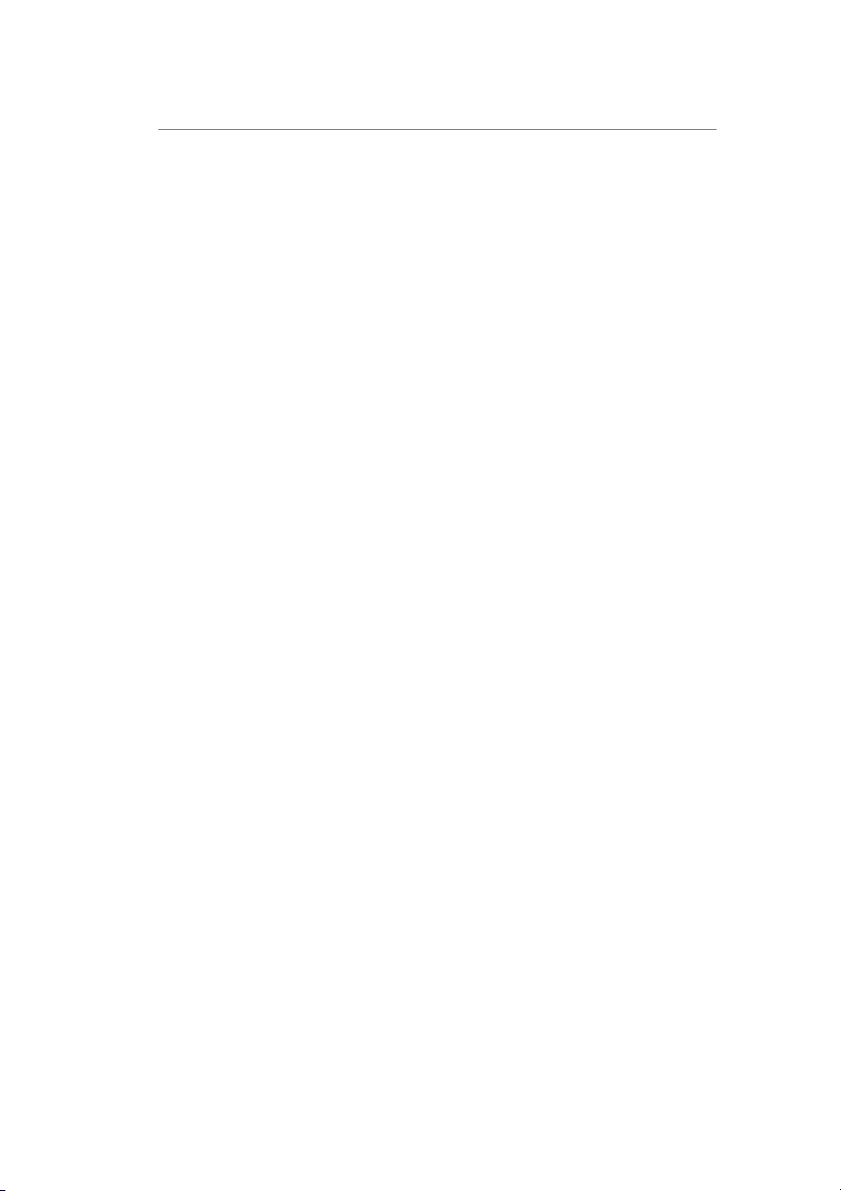

Hình I.2-2. Phần mềm AxCrypt.....................................................................................7

Hình I.2-3. Phần mềm Folder Lock...............................................................................7

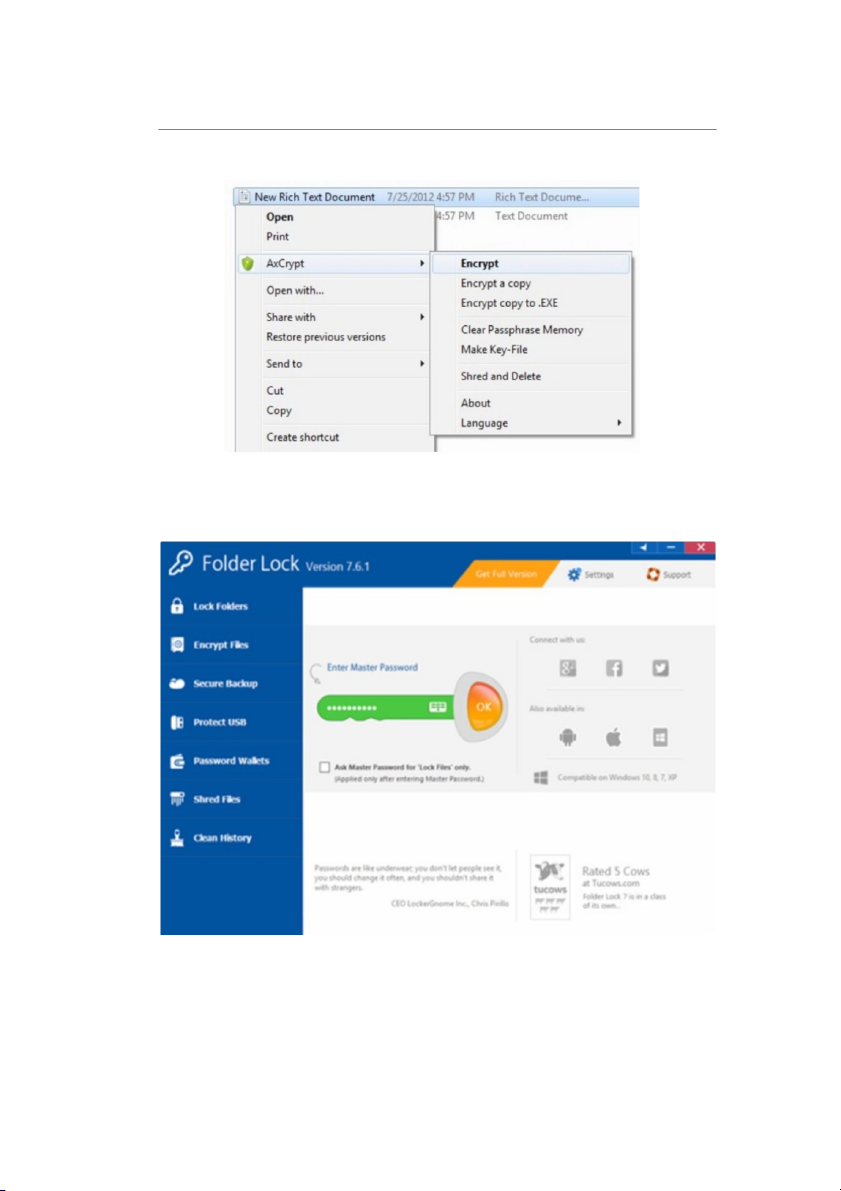

Hình I.2-4. Steganos Data Safe......................................................................................8

Hình I.2-5. Advanced Encryption Packages...................................................................8

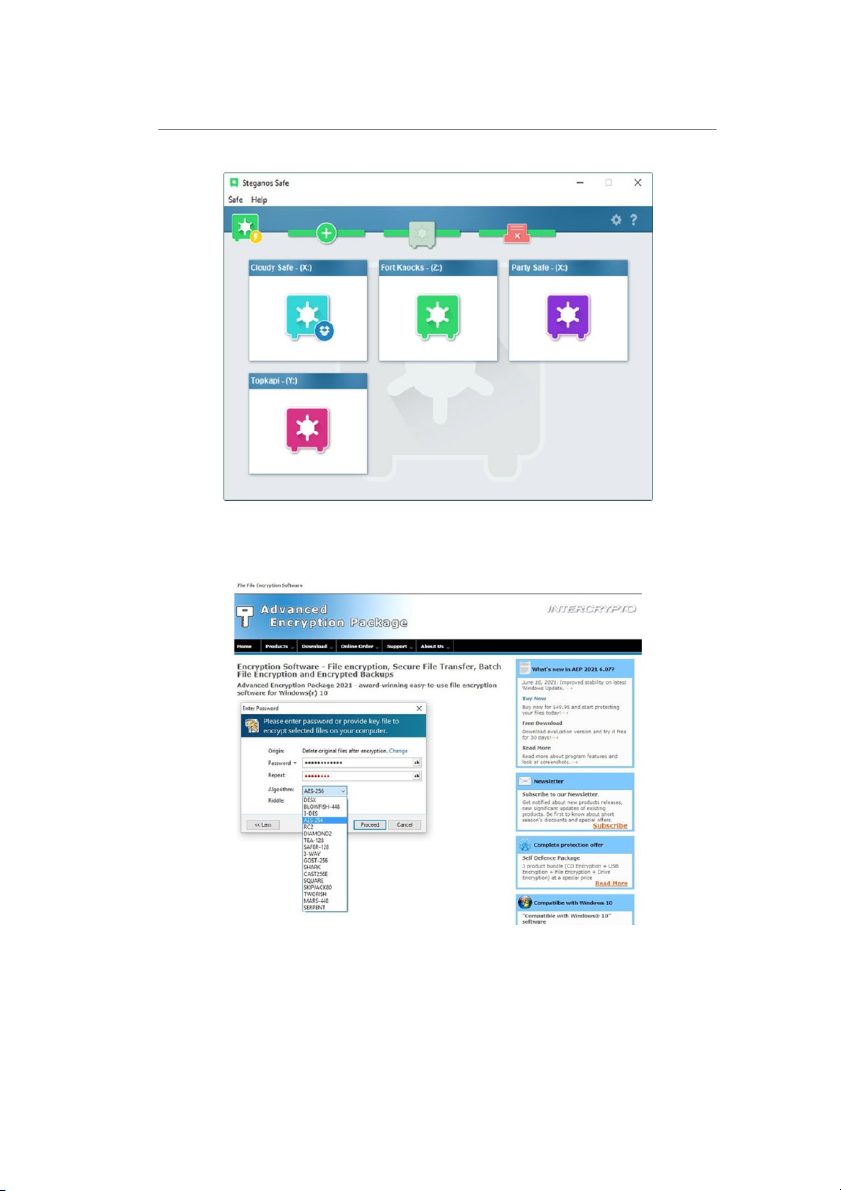

Hình I.2-6. Google Admin Toolbox...............................................................................9

Hình III.2-1. Wireframe giao diện trang xử lý.............................................................20

Hình IV.1-1: Màn hình giao diện chính........................................................................21

Hình IV.1-2: Màn hình giao diện xử lý mã hoá phương pháp Chuyển vị.....................22

Hình IV.1-3: Màn hình giao diện xử lý mã hoá phương pháp Thay thế.......................23

Hình IV.1-4: Màn hình giao diện xử lý mã hoá phương pháp XOR.............................24

Hình IV.1-5: Màn hình giao diện xử lý mã hoá phương pháp DES..............................25

Hình IV.1-6: Màn hình giao diện xử lý mã hoá phương pháp RSA.............................26

Hình IV.1-7: Màn hình giao diện xử lý giải mã phương pháp Chuyển vị....................27

Hình IV.1-8: Màn hình giao diện xử lý giải mã phương pháp Thay thế.......................28

Hình IV.1-9: Màn hình giao diện xử lý giải mã phương pháp XOR............................29

Hình IV.1-10: Màn hình giao diện xử lý giải mã phương pháp DES...........................30

Hình IV.1-11: Màn hình giao diện xử lý giãi mã phương pháp RSA...........................31 3

Chương I: Giới thiệu đề tài

Bảo mật hệ thống thông tin

Chương I. Giới thiệu đề tài I.1. Giới thiệu I.1.1. Mở đầu

Trong những năm gần đây, thế giới và Việt Nam đã và đang chứng kiến sự phát

triển và bùng nổ của công nghệ thông tin. Đặc biệt sự phát triển của các trang mạng

(website) và các ứng dụng trên các trang mạng đã cung cấp nhiều tiện ích cho người sử

dụng và tìm kiếm, tra cứu thông tin đến thực hiện các giao dịch cá nhân, trao đổi kinh

doanh, mua bán, thanh toán hàng hóa, dịch vụ, thực hiện các dịch vụ công…

Tuy nhiên, trong sự phát triển của các trang mạng nói riêng và công nghệ thông

tin nói chung, vấn đề đảm bảo an toàn, an ninh thông tin cũng trở thành một trong

những thách thức lớn. Một trong những nguy cơ tác động đến việc bảo đảm an toàn

thông tin trong nhiều năm qua chưa được giải quyết đó chính là các hoạt động tấn

công từ chối dịch vụ, một số thủ đoạn phổ biến của tội phạm nhằm cản trở hoặc gây

rối loạn hoạt động máy tính, mạng viễn thông, mạng internet, thiết bị số…Tại Việt

Nam, tình hình An toàn thông tin mạng cũng ngày càng diễn biến phức tạp với sự tăng

mạnh về quy mô, số lượng, mức độ tinh vi và tính chuyên nghiệp trong các cuộc tấn

công mạng, đặc biệt là tấn công mạng vào hệ thống thông tin của các doanh nghiệp lớn

gây ra những hậu quả nghiêm trọng về cả tài sản, lẫn uy tín từ những đợt tấn công từ

chối dịch vụ gây ra bởi các tin tặc trong và ngoài nước.

Thống kê của Bkav, 180.000 máy tính trong các cơ quan, tổ chức Việt Nam bị

nhiễu mã độc APT trong năm vừa qua. Con đường phát tán chủ yếu vẫn là gửi email

với nội dung dụ dỗ hoặc thúc giục mở file đính kèm. Mã độc kích hoạt ngay khi người

dùng mở file, từ đó âm thầm hoạt động trên máy tính nạn nhân: cài đặt thêm các

module thành phần khác để điều khiển từ xa, đánh cắp dữ liệu, leo thang đặc quyền,

lợi dụng thiết bị để tiếp tục hành vi tấn công len sâu hơn vào hệ thống của cơ quan, tổ chức...

Theo báo cáo xếp hạng an toàn, an ninh mạng toàn cầu - GCI 2020 . Trong kỳ

đánh giá thứ tư, Việt Nam vươn lên vị trí thứ 25 trong 194 quốc gia, vùng lãnh thổ

được xếp hạng, thứ 7 trong khu vực châu Á - Thái Bình Dương và thứ 4 khu vực

ASEAN. Việc cải thiện thứ hạng trong bảng xếp hạng toàn cầu về chỉ số an toàn, an 4

Chương I: Giới thiệu đề tài

Bảo mật hệ thống thông tin

ninh mạng không hề đơn giản và việc bảo đảm an toàn thông tin mạng dài hạn là thách thức của Việt Nam.

Vì vậy công tác đấu tranh phòng, chống với loại hành vi này còn nhiều vấn đề

bất cập. Lực lượng Cảnh sát phòng, chống tội phạm sử dụng công nghệ cao là lực

lượng chuyên trách trong đấu tranh phòng, chống tội phạm sử dụng công nghệ cao nói

chung, tội cản trở hay gây rối loạn hoạt động của mạng máy tính, mạng viễn thông,

mạng internet, thiết bị số nói riêng, …

I.1.2. Lý do chọn đề tài

Đề tài được thực hiện với mục đích hiểu rõ hơn về các phương pháp mã hoá cổ

điển và cách chúng hoạt động trong bảo mật hệ thống thông tin.

Đồng thời nắm bắt được tầm quan trọng trong việc mã hoá và giải mã thông tin

trong việc bảo mật thông tin.

I.2. Khảo sát thực tế

I.2.1. Các ứng dụng cụ thể Phần mềm NordLocker

Hnh I.2-1. Phần mềm NordLocker 5

Chương I: Giới thiệu đề tài

Bảo mật hệ thống thông tin Phần mềm AxCrypt

Hnh I.2-2. Phần mềm AxCrypt Phần mềm Folder Lock

Hnh I.2-3. Phần mềm Folder Lock 6

Chương I: Giới thiệu đề tài

Bảo mật hệ thống thông tin Steganos Data Safe

Hnh I.2-4. Steganos Data Safe Advanced Encryption Packages

Hnh I.2-5. Advanced Encryption Packages 7

Chương I: Giới thiệu đề tài

Bảo mật hệ thống thông tin

I.2.2. Một quy trình cụ thể

Hnh I.2-6. Google Admin Toolbox Mã hoá thông tin:

B1: Chọn thuật toán muốn mã hoá bên phải

B2: Nhập nội dung muốn mã hoá vào khung nhập

B3: Chọn kiểu xuất theo nhu cầu

B4: Chọn gửi để xuất ra nội dung mã hoá

I.3. Các chức năng dự kiến của đề tài Đọc file và lưu file

Mã hóa và giải mã các thuật toán cổ điển – hiện đại như:

o Dạng mã hóa thay thế gồm: Caesar, Belasco, Trithemius, Vgnere

o Dạng mã hóa chuyển vị gồm: chuyển vị 2 dòng và chuyển vị nhiều dòng

o Dạng mã hóa theo Xor gồm: Caesar, Belasco, Trithemius, Vgnere o Dạng mã hoá theo DES o Dạng mã hoá theo RSA

I.4. Công nghệ sử dụng Qt Designer Python 8

Chương I: Giới thiệu đề tài

Bảo mật hệ thống thông tin

I.5. Phạm vi giới hạn

Đề tài tổng hợp các lý thuyết cơ bản về bảo mật thông tin, các phương pháp mã

hoá cổ điển và hiện đại. Phần Demo đề tài sử dụng ngôn ngữ Python để triển khai, đề

tài thực hiện việc mã hoá và giải mã các kí tự tiếng việt và các kí tự đặc biệt trong bộ

kí tự của Character Map. Các phương pháp mã hoá và giải mã trong đề tài được giới

hạn trong các phương pháp mã hoá cổ điển – hiện đại như mã hoá thay thế, mã hoá

chuyển vị, mã hoá theo Xor, mã hoá DES và mã hoá RSA. 9