Preview text:

lOMoAR cPSD| 59184203

ĐỀ CƯƠNG ÔN TẬP AN TOÀN VÀ BẢO MẬT TMĐT

Thi viết: 90 phút – ược sử dụng tài liệu

Gồm 3 câu (3-3-4 iểm): 2 phần lý thuyết và vận dụng tình huống A. Phần lý thuyết

1. An toàn thông tin trong TMĐT là gì?

An toàn thông tin (Information security) là việc bảo vệ chống truy nhập, sử dụng, tiết lộ,

sửa ổi, hoặc phá hủy thông tin một cách trái phép. Theo cuốn Principles of Information

Security, An toàn thông tin là việc bảo vệ các thuộc tính bí mật (confidentiality), tính toàn

vẹn (integrity) và tính sẵn dùng (availability) của các tài sản thông tin trong quá trình chúng

ược lưu trữ, xử lý, hoặc truyền tải.

An toàn thông tin gồm hai lĩnh vực chính là An toàn công nghệ thông tin (Information

technology security, hay IT security) và Đảm bảo thông tin (Information assurance). An

toàn công nghệ thông tin, hay còn gọi là An toàn máy tính (Computer security) là việc ảm

bảo an toàn cho các hệ thống công nghệ thông tin, bao gồm các hệ thống máy tính và mạng,

chống lại các cuộc tấn công phá hoại. Đảm bảo thông tin là việc ảm bảo thông tin không bị

mất khi xảy ra các sự cố, như thiên tai, hỏng hóc, trộm cắp, phá hoại,… Đảm bảo thông tin

thường ược thực hiện sử dụng các kỹ thuật sao lưu ngoại vi (offsite 13 backup), trong ó dữ

liệu thông tin từ hệ thống gốc ược sao lưu ra các thiết bị lưu trữ vật lý ặt ở một vị trí khác.

Một số khái niệm khác trong an toàn thông tin: Truy nhập (Access) là việc một chủ thể,

người dùng hoặc một ối tượng có khả năng sử dụng, xử lý, sửa ổi, hoặc gây ảnh hưởng ến

một chủ thể, người dùng hoặc một ối tượng khác. Trong khi người dùng hợp pháp có quyền

truy nhập hợp pháp ến một hệ thống thì tin tặc truy nhập bất hợp pháp ến hệ thống. Tài sản

(Asset) là tài nguyên của các tổ chức, cá nhân ược bảo vệ. Tài sản có thể là tài sản lô gíc,

như một trang web, thông tin, hoặc dữ liệu. Tài sản có thể là tài sản vật lý, như hệ thống

máy tính, thiết bị mạng, hoặc các tài sản khác. Tấn công (Attack) là hành ộng có chủ ý hoặc

không có chủ ý có khả năng gây hại, hoặc làm thỏa hiệp các thông tin, hệ thống và các tài

sản ược bảo vệ. Tấn công có thể chủ ộng hoặc thụ ộng, trực tiếp hoặc gián tiếp.

Khái niệm chung về an toàn và bảo mật trong TMĐT:

- An toàn trong TMĐT tập trung vào việc bảo vệ hệ thống và dữ liệu khỏi các truy cập

trái phép, tấn công mạng và các rủi ro khác.

- Bảo mật trong TMĐT tập trung vào việc bảo vệ thông tin cá nhân của khách hàng và

các thông tin nhạy cảm khác khỏi bị rò rỉ hoặc sử dụng trái phép.

- Mục tiêu của an toàn và bảo mật trong TMĐT: Bảo vệ tài sản của doanh nghiệp và

khách hàng. Đảm bảo tính toàn vẹn và bí mật của dữ liệu. Duy trì uy tín thương hiệu

và sự tin tưởng của khách hàng. Thúc ẩy sự phát triển bền vững của ngành TMĐT.

Các biện pháp an toàn và bảo mật trong TMĐT:

- Áp dụng các biện pháp kỹ thuật: Sử dụng tường lửa, hệ thống chống virus, mã hoá

dữ liệu,... Cập nhật phần mềm thường xuyên, sao lưu dữ liệu ịnh kỳ. lOMoAR cPSD| 59184203

- Thực hiện các biện pháp quản lý: Đào tạo nhân viên về an ninh mạng. Có chính sách

bảo mật thông tin rõ ràng và minh bạch. Kiểm soát truy cập vào hệ thống và dữ liệu.

Tuân thủ các quy ịnh pháp luật: Các quy ịnh về bảo mật dữ liệu cá nhân. Các quy ịnh về an ninh mạng.

2. Các khía cạnh an toàn trong thương mại iện tử - 6 khía cạnh Tính toàn vẹn:

- Đảm bảo rằng thông tin không bị người dùng bất hợp pháp thay ổi nội dung,

- Hệ thống phải xác ịnh rõ quyền hạn của những người ược phép truy cập vào hệ thống

như: website, máy chủ nhằm hạn chế mối nguy hiểm từ cả bên ngoài về bên trong hệ

thống. Ví dụ, phân quyền truy cập dựa trên vai trò (Role-Based Access Control –

RBAC) ể chỉ ịnh cụ thể ai có thể sửa ổi, xem, hoặc xóa dữ liệu.

- Đảm bảo rằng thông tin và dữ liệu không bị thay ổi hoặc sửa ổi trái phép trong quá

trình truyền tải và lưu trữ. Điều này ặc biệt quan trọng khi xử lý dữ liệu nhạy cảm

như thông tin tài khoản ngân hàng hoặc giao dịch tài chính.

- Công nghệ mã hóa (Encryption) và kiểm tra tính toàn vẹn dữ liệu (Integrity Check)

như checksum, hash (SHA-256) là những biện pháp phổ biến nhằm phát hiện và ngăn

chặn các hành vi thay ổi trái phép.

- Ví dụ thực tế: Trong các hệ thống giao dịch của PayPal, toàn vẹn dữ liệu ược ảm bảo

thông qua việc kiểm tra checksum và sử dụng thuật toán mã hóa mạnh mẽ. Tính xác thực:

- Xác thực ịnh danh ối tượng tham gia giao dịch thương mại iện tử nhằm ảm bảo rằng

các bên tham gia là chính danh, không giả mạo. Điều này bao gồm cả xác thực người

dùng, doanh nghiệp, và các hệ thống liên quan.

- Xác thực nguồn gốc dữ liệu xuất phát từ âu: Việc này òi hỏi sử dụng các công nghệ

như chứng chỉ số (Digital Certificate) và giao thức HTTPS ể xác minh nguồn gốc thông tin.

- Hệ thống xác thực a yếu tố (Multi-Factor Authentication – MFA) là phương pháp

hiệu quả ể giảm nguy cơ truy cập trái phép, yêu cầu người dùng cung cấp ít nhất hai

yếu tố xác thực (ví dụ: mật khẩu và mã OTP).

- Ví dụ: Amazon triển khai xác thực hai yếu tố (2FA) cho tài khoản người dùng, yêu

cầu cung cấp mã OTP ược gửi ến iện thoại hoặc email ể tăng tính bảo mật. Tính chống chối bỏ:

- Trách nhiệm của các bên tham gia thương mại iện tử là không phủ nhận hành ộng ã thực hiện.

- Các giao dịch trực tuyến cần ược ghi nhận rõ ràng và không thể thay ổi trong nhật ký

giao dịch (Transaction Logs), từ ó làm bằng chứng xác thực trong trường hợp có tranh chấp.

- Không phủ nhận trách nhiệm với những hoạt ộng trực tuyến ã thực hiện: Chữ ký số

(Digital Signature) hoặc mã giao dịch duy nhất là giải pháp giúp ảm bảo tính chống chối bỏ.

- Ví dụ: Các nền tảng thanh toán như Stripe hoặc Square sử dụng mã giao dịch duy

nhất và chữ ký số ể ngăn chặn các hành vi phủ nhận giao dịch từ cả người bán lẫn người mua. lOMoAR cPSD| 59184203 Tính tin cậy:

- Đảm bảo các thông tin, dữ liệu có giá trị (thông tin cá nhân, thẻ tín dụng…) chỉ ược

truy cập bởi người có thẩm quyền.

- Điều này òi hỏi sử dụng các biện pháp mã hóa tiên tiến như AES (Advanced

Encryption Standard) ể bảo vệ dữ liệu trong cả trạng thái tĩnh và khi truyền tải.

- Hệ thống giám sát truy cập (Access Monitoring System) cũng ược triển khai nhằm

phát hiện kịp thời các truy cập trái phép và ngăn chặn rủi ro.

- Ví dụ: PayPal và các nền tảng tài chính tương tự mã hóa toàn bộ thông tin thẻ tín

dụng, ồng thời sử dụng công nghệ tokenization ể thay thế thông tin nhạy cảm bằng

mã ịnh danh an toàn khi xử lý thanh toán. Tính riêng tư:

- Đảm bảo kiểm soát việc sử dụng các thông tin cá nhân mà khách hàng cung cấp,

tránh việc sử dụng thông tin sai mục ích hoặc tiết lộ trái phép.

- Các tổ chức cần xây dựng chính sách bảo mật (Privacy Policy) minh bạch, cung cấp

cho khách hàng quyền kiểm soát cách thông tin cá nhân của họ ược thu thập và sử dụng.

- Việc tuân thủ các quy ịnh bảo vệ dữ liệu như GDPR (General Data Protection

Regulation) hoặc CCPA (California Consumer Privacy Act) là yếu tố bắt buộc ể ảm bảo tính riêng tư.

- Ví dụ: Google cung cấp bảng iều khiển quyền riêng tư ể người dùng kiểm soát cách

thông tin của họ ược thu thập và sử dụng.

Tính tiện ích (tính sẵn sàng):

- Đảm bảo các chức năng của một website thương mại iện tử ược thực hiện úng như

mong ợi, ồng thời hệ thống luôn sẵn sàng phục vụ người dùng.

- Thiết lập các chính sách quản lý các hoạt ộng và các biện pháp phát hiện và phòng

chống các tác nhân bên trong và bên ngoài dẫn ến việc làm ảnh hưởng tới hoạt ộng giao dịch.

- Công nghệ cân bằng tải (Load Balancing) và dịch vụ sao lưu dữ liệu (Backup) là hai

biện pháp quan trọng ể duy trì tính sẵn sàng ngay cả khi xảy ra sự cố hoặc tấn công mạng.

- Ví dụ: Amazon Web Services (AWS) sử dụng công nghệ cân bằng tải tự ộng và hệ

thống sao lưu ể ảm bảo các dịch vụ TMĐT như Amazon.com luôn sẵn sàng, kể cả

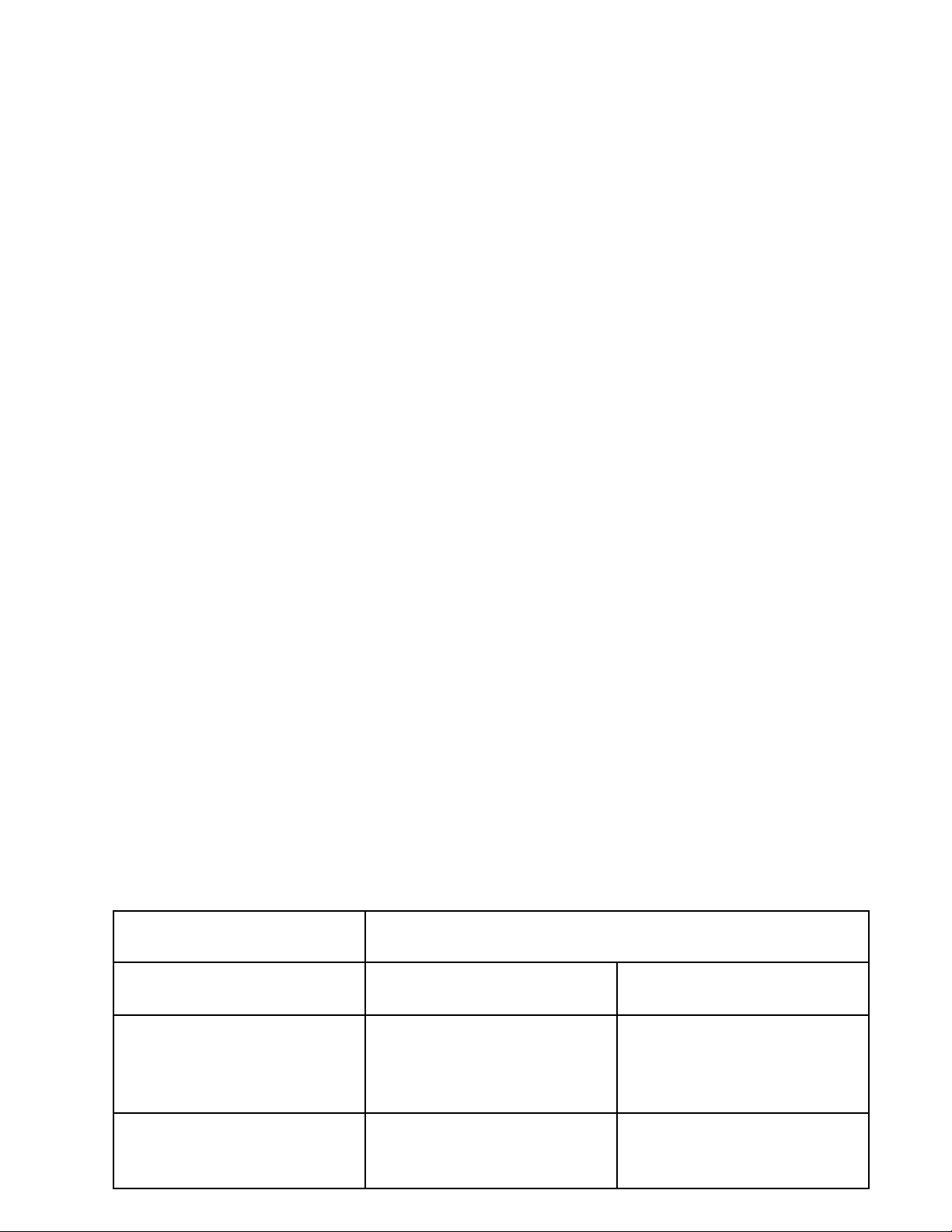

khi lượng truy cập tăng ột biến. Quan iểm Khách hàng Người bán Toàn vẹn

Dữ liệu gửi và nhận bị thay

Nội dung và dữ liệu Web bị ổi?

thay ổi không xác thực, dữ

liệu nhận từ KH có hợp lệ? Chống chối bỏ

Tổ chức có chối bỏ hành ộng KH có từ chối giao hàng? của họ? lOMoAR cPSD| 59184203 Xác thực Giao dịch với ai?

Thông tin KH này có úng hay không? Riêng tư Có ai khác ọc

ược tin Dữ liệu bí mật này có ai nhắn của tôi? không ược quyền xem? Cá nhân

Thông tin cá nhân của tôi ược Dùng dữ liệu cá nhân của KH sử dụng ntn? ntn? Tiện ích

Trang web hiện tại có còn

Có thể truy cập trang web ó? hoạt ộng?

3. Các hình thức tấn công trong TMĐT

a. Tấn công từ chối dịch vụ DOS, DDOS

Tấn công từ chối dịch vụ DoS (Denial of Service):

- Là hình thức tấn công mà tin tặc “ ánh sập tạm thời” một hệ thống, máy chủ hoặc mạng nội bộ

- Chúng thường tạo ra một lượng traffic/request ảo khổng lồ ở cùng một thời iểm,

khiến cho hệ thống bị quá tải, từ ó người dùng không thể truy cập vào dịch vụ trong

khoảng thời gian mà cuộc tấn công DoS diễn ra

- Nạn nhân của tấn công DoS thường là máy chủ web của các tổ chức cao cấp như

ngân hàng, doanh nghiệp thương mại, công ty truyền thông, các trang báo, mạng xã hội,..

- Đây là phương thức tấn công rất nguy hiểm trong TMĐT, mặc dù kẻ tấn công không

thâm nhập ược vào hệ thống nhưng chúng vẫn cố gắng tìm cách làm cho hệ thống

sụp ổ và không có khả năng phục vụ người dùng bình thường

- Khi mà khách hàng không thể truy cập dịch vụ của doanh nghiệp hay quá trình phản

hồi quá lâu sẽ gây khó chịu cho họ, khách hàng sẽ có cái nhìn phản cảm và không

muốn tiếp tục vào website của doanh nghiệp nữa

Tấn công DDoS (Distributed Denial of Service)

- Tấn công từ chối dịch vụ phân tán - một dạng biến thể của DoS

- DDoS cũng tương tự tấn công từ chối dịch vụ DDoS, nhưng khác là việc tấn công

ược thực hiện từ nhiều hệ thống máy tính trên mạng Internet. Đây là dạng tấn công

trong thương mại iện tử rất khó phát hiện vì nó phát sinh từ nhiều ịa chỉ IP

- Tin tặc sử dụng một mạng lưới máy các máy tính (botnet) ể tấn công nạn nhân. Điều

nguy hiểm là chính các máy tính thuộc mạng lưới botnet cũng không biết bản thân

ang bị lợi dụng ể làm công cụ tấn công. Sự khác nhau giữa tấn công DoS và DDoS:

- Có sự khác biệt quan trọng giữa cuộc tấn công DoS và DDoS. Trong cuộc tấn công

DoS, kẻ tấn công sử dụng một kết nối Internet ơn ể tận dụng lỗ hổng phần mềm hoặc

gửi yêu cầu giả tạo, thường dẫn ến hiện tượng Flooding (tràn ngập) nhằm tiêu tốn tài

nguyên của máy chủ như RAM và CPU.

- Trái lại, cuộc tấn công DDoS gây hại cho nhiều thiết bị kết nối chung trên cùng một

kết nối Internet. Với sự tham gia của nhiều người dùng và thiết bị, khó ể chống lại lOMoAR cPSD| 59184203

cuộc tấn công này do khối lượng thiết bị liên quan rất lớn. Khác với DoS chỉ tấn công

một nguồn duy nhất, cuộc tấn công DDoS nhắm vào cơ sở hạ tầng mạng ể làm quá

tải bằng lưu lượng truy cập khổng lồ.

- Các cuộc tấn công DDoS cũng khác nhau về cách thức thực hiện. Nói chung, cuộc

tấn công DoS thường ược thực hiện bằng cách sử dụng các tập lệnh tự tạo hoặc công

cụ DoS (ví dụ: Low Orbit Ion Canon).

- Trong khi ó, cuộc tấn công DDoS thường ược khởi ộng từ botnet – một mạng lưới

lớn các thiết bị kết nối (ví dụ: iện thoại di ộng, PC hoặc bộ ịnh tuyến) bị nhiễm phần

mềm ộc hại, cho phép kẻ tấn công iều khiển từ xa.

Hậu quả của việc bị tấn công DoS và DDoS:

- Gián oạn hoạt ộng hệ thống và máy chủ: Cuộc tấn công DDoS khiến hệ thống và

máy chủ bị quá tải, gây ra sự cố và làm người dùng không thể truy cập ược. Điều này

ảnh hưởng ến sự liên tục và khả năng hoạt ộng của các dịch vụ trực tuyến và ứng dụng.

- Thiệt hại về doanh thu và chi phí khắc phục: Các doanh nghiệp và tổ chức bị tấn công

DDoS ối mặt với mất mát doanh thu nghiêm trọng do gián oạn cung cấp sản phẩm,

dịch vụ cho khách hàng. Hơn nữa, phải chi trả chi phí ể khắc phục và tăng cường hệ

thống ể ối phó với tấn công trong tương lai.

- Gián oạn và giảm hiệu suất công việc: Khi một hệ thống bị tấn công DDoS, sự gián

oạn trong kết nối mạng và mất mát dịch vụ làm giảm hiệu suất công việc của người

dùng. Điều này có thể gây ra sự tắc nghẽn trong quy trình làm việc và ảnh hưởng tiêu

cực ến năng suất và hiệu quả của tổ chức.

- Mất uy tín và khách hàng: Khi một trang web hoặc dịch vụ trực tuyến không thể truy

cập do tấn công DDoS, nó dẫn ến mất uy tín và sự tin tưởng của khách hàng. Không

chỉ mất i doanh thu ngắn hạn, mà còn có thể dẫn ến mất i khách hàng lâu dài và phá

hủy hình ảnh thương hiệu.

- Thất thoát tài chính và dữ liệu quan trọng: Một số cuộc tấn công DDoS ược thực hiện

với mục ích lợi ích tài chính hoặc truy cập vào dữ liệu quan trọng của tổ chức. Kẻ

tấn công có thể tận dụng sự lơ là trong quá trình xâm nhập ể lấy cắp thông tin nhạy

cảm hoặc thậm chí tống tiền.

Cách phòng chống các cuộc tấn công DoS và DDoS:

- Sử dụng dịch vụ Hosting cao cấp, chất lượng: Lựa chọn một nhà cung cấp dịch vụ

Hosting giá rẻ uy tín và chất lượng có thể giúp tăng cường khả năng chịu tải và chống

chịu cuộc tấn công DDoS. Nhà cung cấp nên có các giải pháp bảo mật mạnh mẽ và

khả năng chủ ộng xử lý cuộc tấn công. Trước khi quyết ịnh lựa chọn nhà cung cấp

hosting, bạn hãy tìm hiểu xem các giải pháp bảo mật, Anti DDoS là gì và có thể test

hệ thống trước khi sử dụng.

- Theo dõi lưu lượng truy cập vào website: Khi phát hiện một cuộc tấn công DDoS

ang diễn ra, chúng ta có thể thực hiện ngay các biện pháp nhằm bảo vệ cơ sở hạ tầng

hệ thống. Một trong những biện pháp ó là sử dụng “ ịnh truyền rỗng” ể ngăn chặn

các gói dữ liệu ộc hại tiếp cận máy chủ. Điều này giúp giảm và chuyển hướng yêu

cầu tấn công Flooding thông qua sự iều chỉnh của botnet. Ngoài ra, trong một số

trường hợp, lưu lượng truy cập có thể ược chuyển ến một bộ lọc. Bộ lọc này sẽ tiến

hành sắp xếp yêu cầu hợp pháp và loại bỏ yêu cầu ộc hại. Tuy nhiên, trong các cuộc

tấn công quy mô lớn, các biện pháp bảo vệ sử dụng băng thông có thể bị quá tải. lOMoAR cPSD| 59184203

- Tạo ịnh tuyến lỗ en (Blackhole): Trong trường hợp bị tấn công DDoS, cả lưu lượng

mạng hợp pháp và ộc hại sẽ ược chuyển vào một ịnh tuyến hố en, nơi chúng sẽ bị

loại bỏ khỏi mạng. Điều này có thể ược thực hiện bằng cách ưa lưu lượng truy cập

của website vào một “lỗ en” khi dịch vụ của nó bị tấn công. Đây ược xem là tuyến

phòng thủ ầu tiên cho hệ thống. Trong quá trình lọc lỗ en, không có tiêu chí cụ thể,

cả lưu lượng mạng hợp pháp và ộc hại có thể bị loại bỏ. Đây là một phương pháp

phổ biến ược sử dụng bởi các tổ chức ể ngăn chặn cuộc tấn công. Tuy nhiên, nếu

không ược sử dụng úng cách, phương pháp này có thể gây gián oạn nguồn lưu lượng

truy cập và cho phép kẻ tấn công sử dụng IP giả mạo và thực hiện các cuộc tấn công.

- Sử dụng tường lửa ứng dụng Website (WAF): Sử dụng tường lửa ể ngăn chặn cuộc

tấn công là một phương pháp phổ biến. Bằng cách chèn SQL hoặc làm giả các yêu

cầu trên các trang web khác nhau, kẻ tấn công cố gắng kh exploit các lỗ hổng trong

ứng dụng mà bạn ang sử dụng. Tường lửa ứng dụng web tối ưu cũng có khả năng

xác ịnh các kết nối không hoàn chỉnh và loại bỏ chúng khỏi hệ thống khi chúng ạt ến

ngưỡng nhất ịnh. Bên cạnh ó, việc sử dụng bộ ịnh tuyến cũng có thể giới hạn tốc ộ

khi máy chủ gặp tình trạng quá tải. Ngoài ra, bạn cũng có thể ối phó với các yêu cầu

bất hợp pháp bằng cách áp dụng các biện pháp giảm thiểu. Ví dụ, bạn có thể giả mạo

lưu lượng truy cập từ các ịa chỉ IP áng ngờ hoặc chặn lưu lượng truy cập từ các ịa

chỉ IP không áng tin cậy. Tổng quát, việc thực hiện các biện pháp ngăn chặn này sẽ

giúp giảm thiểu tác ộng của cuộc tấn công khi nó xảy ra và ồng thời hỗ trợ trong việc

nghiên cứu các mô hình lưu lượng truy cập, từ ó tạo ra các biện pháp bảo vệ tùy chỉnh.

- Chuẩn bị thêm băng thông dự phòng: Để ối phó với các cuộc tấn công DDoS và tăng

cường khả năng chống chịu của hệ thống, một giải pháp phổ biến là chuẩn bị băng

thông dự phòng. Nguyên tắc cơ bản là cung cấp thêm khả năng truyền tải dữ liệu ể

ối phó với các ợt tăng ột biến lưu lượng truy cập bất ngờ. Cung cấp băng thông thêm

nhằm mục ích dự phòng sẽ giảm thiểu ảnh hưởng của cuộc tấn công DDoS, và tăng

thêm gian cần thiết ể xử lý. Điều này tạo cơ hội cho nhóm quản trị mạng ể phân tích,

xác ịnh nguồn gốc và triển khai các biện pháp bảo vệ hiệu quả hơn. Tuy nhiên, cần

lưu ý rằng giải pháp này có thể gây tốn kém vì một phần lớn băng thông ược dành

riêng sẽ không ược sử dụng. Hơn nữa, các cuộc tấn công ngày càng lớn và phức tạp

hơn, không có lượng băng thông nào có thể duy trì một cuộc tấn công với tốc ộ 1

TBps mà không làm giảm tác ộng của DDoS. Tóm lại, việc tăng cường khả năng

băng thông dự phòng là một biện pháp quan trọng ể ối phó với cuộc tấn công DDoS,

mặc dù nó cần ược áp dụng cùng với các biện pháp bảo vệ khác ể ảm bảo hiệu quả

và tối ưu hóa sự sử dụng tài nguyên mạng.

- Giới hạn số lượng truy cập: Việc giới hạn số lượng truy cập có thể là một biện pháp

hiệu quả ể ối phó với cuộc tấn công DDoS. Bạn có thể xác ịnh các tiêu chí ể hạn chế

lưu lượng truy cập ến hệ thống của mình. Ví dụ, bạn có thể thiết lập một ngưỡng tối

a cho số lượng yêu cầu kết nối ến một thời iểm nhất ịnh. Bằng cách thực hiện giới

hạn số lượng truy cập, bạn có thể loại bỏ hoặc giảm thiểu lưu lượng truy cập không

mong muốn từ các kết nối không hợp lệ hoặc bất thường. Điều này giúp giảm bớt tải

lên hệ thống và tăng khả năng chống chịu cuộc tấn công. Tuy nhiên, cần lưu ý rằng

việc giới hạn số lượng truy cập có thể ảnh hưởng ến người dùng hợp pháp nếu không

ược cân nhắc kỹ. Do ó, việc thiết lập một cấu hình chính xác và tùy chỉnh cho giới lOMoAR cPSD| 59184203

hạn truy cập là quan trọng ể ảm bảo rằng lưu lượng truy cập hợp pháp không bị gián

oạn. Qua ó, việc áp dụng phương pháp giới hạn số lượng truy cập sẽ là một phần

quan trọng trong việc tăng cường khả năng chống lại các DDoS attack và bảo vệ hệ thống network của bạn.

- Sử dụng phương pháp Anycast Network Diffusion: Áp dụng phương pháp Anycast

Network Diffusion giúp phân tán lưu lượng truy cập ến từ nguồn vào nhiều iểm cuối

mạng. Bằng cách sử dụng các iểm ích phân tán, tấn công DDoS không thể tập trung

vào một iểm duy nhất, từ ó giảm hiệu quả cuộc tấn công và duy trì khả năng truy cập

cho người dùng hợp pháp. Phương pháp này yêu cầu sự hỗ trợ từ các nhà cung cấp

mạng và òi hỏi cấu hình và triển khai phức tạp.

Cách xử lý hậu quả khi bị tấn công DoS, DDoS:

- Ngắt kết nối hoặc cô lập khu vực bị ảnh hưởng: Khi bị tấn công, việc ưu tiên hàng

ầu là bảo vệ hệ thống chính. Doanh nghiệp cần nhanh chóng ngắt kết nối khu vực bị

ảnh hưởng hoặc iều hướng lưu lượng tấn công tới một "honey pot" (bẫy mật) ể bảo vệ

các phần còn lại của hệ thống.

- Liên hệ với các chuyên gia an ninh mạng: Các nhà cung cấp dịch vụ như Arbor

Networks, F5 hoặc các ơn vị an ninh mạng nội ịa có thể cung cấp giải pháp ngay lập

tức ể giảm tải cho hệ thống và xác ịnh các ịa chỉ IP tấn công ể chặn ứng.

- Minh bạch thông báo với khách hàng: Trong quá trình xử lý, doanh nghiệp cần gửi

thông báo chính thức ến khách hàng thông qua email, trang mạng xã hội hoặc website

phụ. Thông iệp cần tập trung vào việc trấn an, khẳng ịnh doanh nghiệp ang khắc phục

và ảm bảo dữ liệu khách hàng không bị xâm phạm.

- Phân tích nguyên nhân và khắc phục hệ thống: Ngay sau cuộc tấn công, nhóm kỹ

thuật cần phân tích nhật ký hệ thống (log file) ể tìm ra cách thức tin tặc sử dụng nhằm

cải thiện và củng cố các lỗ hổng. Điều này ặc biệt quan trọng ể giảm thiểu nguy cơ

tái diễn trong tương lai.

- Xây dựng phương án ối phó dài hạn: Thiết lập kế hoạch phản ứng nhanh trước các

cuộc tấn công tương tự, trong ó bao gồm cả việc diễn tập ịnh kỳ ể ảm bảo các bộ

phận liên quan sẵn sàng ứng phó hiệu quả. Đầu tư vào nghiên cứu các công cụ và

công nghệ bảo mật mới, tối ưu hóa hệ thống bảo vệ.

b. Mã ộc: Virus, sâu, trojan horse, ransomware,… Tấn công bằng Virus:

- Virus: là những chương trình hay oạn mã ược thiết kế ể tự nhân bản và sao chép chính

nó vào các ối tượng lây nhiễm khác (file, ổ ĩa, máy tính,...)

- Chúng không thể tự truyền nhiễm mà phải ược gắn kèm với các tệp. Khi người sử

dụng mở hoặc cài ặt những tệp này thì virus mới tự nhân bản và phát tán vào các tệp

chứa ựng khuôn mẫu của ứng dụng, từ ó lây sang tài liệu khác.

- Sự nguy hiểm của Virus là ở khả năng tự nhân bản, rất khó ể kiểm soát và diệt trừ toàn bộ

- Virus máy tính e dọa ến khả năng hoạt ộng liên tục của hệ thống, chúng có thể làm

thay ổi chức năng hoặc gây mất dữ liệu, ảnh hưởng nghiêm trọng ến các website.

- Đây là hình thức tấn công trong thương mại iện tử có tính e dọa lớn nhất lOMoAR cPSD| 59184203

- Liên tục có nhiều loại virus ược phát hiện, sự biến tướng của chúng gây khó khăn

trong việc diệt trừ triệt ể.

- Virus lây nhiễm theo cách cổ iển: Cách cổ iển nhất của sự lây nhiễm, bành trướng

của các loại virus máy tính là thông qua các thiết bị lưu trữ di ộng: ĩa mềm, ĩa CD,

USB hay là các thiết bị giải trí kỹ thuật số khác.

- Phương thức lây nhiễm qua thư iện tử: Qua một số liên kết trong thư iện tử. Qua các

file ính kèm theo thư iện tử. Khi mở ể xem thư iện tử

- Virus lây nhiễm qua mạng Internet: Thông qua các file tài liệu, phần mềm. Qua các

trang web ược cài ặt virus. Qua các lỗi bảo mật hệ iều hành, ứng dụng sẵn có trên hệ

iều hành hoặc phần mềm của hãng thứ ba Sâu máy tính (Worm):

- Là một chương trình máy tính có khả năng tự nhân bản giống như virus nhưng nó là

một chương trình ộc lập, không nhất thiết phải là một phần của một chương trình

khác ể có thể lây nhiễm.

- Các bản sao tự tìm cách lan truyền qua các máy tính khác trong cùng hệ thống mạng

(thường là gửi bản sao qua hệ thống thư iện tử) mà người sử dụng không hề hay biết.

- Tác hại: xóa và/hoặc thay ổi dữ liệu trong các máy tính, chiếm dung lượng bộ nhớ

làm cho máy hoạt ộng chậm hoặc bị treo…

- Nhiệm vụ chính của worm là phá các mạng thông tin, làm giảm khả năng hoạt ộng

hay ngay cả hủy hoại các mạng này.

- Sâu máy tính nguy hiểm hơn virus máy tính rất nhiều.

- Một số sâu máy tính: Conficker, Sasser và Blaster, Mydoom Phần mềm tống tiền (Ransomware):

- Là một loại phần mềm ộc hại (thường là sâu) khóa máy tính hoặc mã hoá tệp của

người dùng ể ngăn người dùng truy cập máy tính hoặc tệp tin của họ.

- Ransomware hiển thị yêu cầu trả tiền ể mở khóa máy tính cũng như dữ liệu

- Một số Ransomware: Cryptolocker (2013), Cryptowall (2014), WannaCry (2017)

Con ngựa thành Troy (Trojan):

- Các oạn mã ộc ẩn trong những chương trình máy tính tưởng như hữu ích, nhưng thực

ra chúng lại khá hoại bảo mật hệ thống, từ ó thâm nhập vào ể gây ra các ảnh hưởng tiêu cực.

- Con ngựa thành Trojan ược phát tán khi người dùng tải xuống và mở ra một chương

trình nào ó trên Internet. Thông thường những chương trình này ược làm giả ể mọi

người tưởng như nó ến từ một nguồn hợp pháp.

- Ví dụ như một thư iện tử có các phần ính kèm nói rằng ó là các bản cập nhật bảo mật

của Microsoft, nhưng thực ra ó là các loại virus, và chúng sẽ tìm cách vô hiệu hóa

phần mềm chống virus và tường lửa của máy tính. Hậu quả:

- Tổn thất tài chính nghiêm trọng: Tấn công bằng mã ộc có thể khiến các doanh nghiệp

thương mại iện tử phải ối mặt với thiệt hại lớn về tài chính. Ransomware buộc doanh

nghiệp phải trả tiền chuộc ể lấy lại dữ liệu hoặc mở khóa hệ thống. Các khoản tiền

này thường rất lớn và phải trả trong thời gian ngắn. Tin tặc lợi dụng mã ộc ể lấy cắp

thông tin thanh toán của khách hàng, gây ra các vụ lừa ảo tài chính nghiêm trọng.

Việc khắc phục hậu quả của mã ộc, bao gồm chi phí kỹ thuật, phục hồi dữ liệu và cải

thiện hệ thống, òi hỏi ngân sách lớn. lOMoAR cPSD| 59184203

- Gián oạn hoạt ộng kinh doanh: Các mã ộc như virus, sâu máy tính, hoặc Trojan có

khả năng làm tê liệt toàn bộ hệ thống, khiến doanh nghiệp không thể cung cấp dịch

vụ cho khách hàng. Website và ứng dụng bị gián oạn kéo dài, dẫn ến mất doanh thu

và ảnh hưởng ến trải nghiệm khách hàng. Hệ thống thanh toán không thể hoạt ộng

liên tục, làm giảm số lượng giao dịch thành công trong khoảng thời gian bị tấn công.

- Mất dữ liệu quan trọng: Virus có thể xóa sạch dữ liệu quan trọng, trong khi

ransomware mã hóa dữ liệu khiến doanh nghiệp không thể tiếp cận.

- Sâu máy tính có thể thay ổi hoặc làm sai lệch thông tin, làm giảm tính toàn vẹn của dữ liệu hệ thống.

- Tổn thất về uy tín và lòng tin của khách hàng: Nếu thông tin khách hàng bị ánh cắp

hoặc lạm dụng, doanh nghiệp sẽ phải ối mặt với phản ứng tiêu cực từ khách hàng.

- Việc không bảo vệ dữ liệu một cách an toàn khiến người tiêu dùng mất niềm tin vào

dịch vụ, dẫn ến việc giảm lượng khách hàng lâu dài. Hình ảnh thương hiệu bị tổn hại

nặng nề, ặc biệt trong môi trường kinh doanh cạnh tranh trực tuyến.

- Vi phạm pháp lý và bị xử phạt: Nhiều quốc gia quy ịnh nghiêm ngặt về bảo mật dữ

liệu, ặc biệt là các tiêu chuẩn như GDPR (Châu Âu) và CCPA (Mỹ). Một vụ tấn công

dữ liệu dẫn ến xử phạt doanh nghiệp vì không tuân thủ luật pháp bảo vệ dữ liệu cá

nhân. Thêm vào ó, việc không ảm bảo an ninh mạng sẽ khiến doanh nghiệp khó khăn

hơn trong việc làm việc với các ối tác chiến lược. Cách phòng chống:

- Cập nhật phần mềm và vá lỗi hệ thống ịnh kỳ: Tất cả phần mềm và hệ thống phải

ược cập nhật thường xuyên ể tránh những lỗ hổng bảo mật. Điều này bao gồm hệ iều

hành, phần mềm của bên thứ ba, plugin và các ứng dụng trực tuyến. Áp dụng bản vá

lỗi ngay khi ược phát hành ể bịt kín các lỗ hổng mà hacker có thể khai thác.

- Cài ặt và duy trì công cụ bảo mật mạnh mẽ: Doanh nghiệp nên sử dụng các giải pháp

diệt virus tiên tiến, firewall (tường lửa) và các công cụ chống ransomware ể ngăn

chặn mã ộc. Các công cụ này cần có khả năng phát hiện và xử lý các cuộc tấn công

phức tạp cũng như cập nhật danh sách các mối e dọa mới nhất thường xuyên.

- Áp dụng phương pháp bảo mật a lớp: Kết hợp nhiều công nghệ bảo mật như xác thực

a yếu tố (MFA), mã hóa SSL, và hệ thống quản lý truy cập nhằm giảm thiểu khả năng

truy cập trái phép. Chia hệ thống thành nhiều lớp (phân tầng) ể hạn chế mã ộc lây lan nếu bị tấn công.

- Đào tạo nhận thức bảo mật cho nhân viên: Nhân viên cần ược trang bị kiến thức ể

nhận biết các dấu hiệu tấn công như email giả mạo, tệp ính kèm khả nghi và các liên

kết nguy hiểm. Tổ chức các buổi ào tạo ịnh kỳ ể tăng cường cảnh giác trước các mối e dọa tiềm ẩn.

- Sao lưu dữ liệu thường xuyên: Đảm bảo sao lưu toàn bộ dữ liệu ịnh kỳ và giữ bản

sao ở nơi không kết nối Internet (offline). Điều này giúp khôi phục dữ liệu dễ dàng

nếu bị mã hóa bởi ransomware. Thực hiện kiểm tra thường xuyên ể ảm bảo dữ liệu

ược sao lưu ầy ủ và có thể khôi phục bất cứ lúc nào. Cách xử lý hậu quả:

- Ngắt kết nối hệ thống bị ảnh hưởng: Ngay lập tức ngắt kết nối hệ thống bị nhiễm mã

ộc khỏi mạng chính ể tránh lây lan ến các khu vực khác. lOMoAR cPSD| 59184203

- Liên hệ chuyên gia an ninh mạng: Yêu cầu hỗ trợ từ các chuyên gia hoặc nhà cung

cấp dịch vụ an ninh mạng ể xử lý mã ộc. Họ có kinh nghiệm và công cụ chuyên dụng

ể nhanh chóng dọn dẹp và phục hồi hệ thống.

- Sử dụng bản sao lưu ể khôi phục: Thay vì trả tiền chuộc, hãy sử dụng các bản sao

lưu an toàn ể khôi phục hệ thống và dữ liệu. Điều này giảm rủi ro từ việc tiếp tục

chịu sự kiểm soát của tin tặc.

- Điều tra nguyên nhân và khắc phục triệt ể: Kiểm tra toàn bộ hệ thống ể phát hiện

nguồn gốc cuộc tấn công. Vá tất cả các lỗ hổng bảo mật ã bị khai thác và nâng cấp

hệ thống phòng thủ ể tránh tái diễn.

- Thông báo với khách hàng và ối tác: Gửi thông báo chính thức tới khách hàng ể giải

thích tình hình và các biện pháp ã thực hiện ể khắc phục. Minh bạch và trung thực

trong giao tiếp sẽ giúp duy trì lòng tin. Đảm bảo thông tin cá nhân của khách hàng

không bị xâm phạm hoặc hỗ trợ họ nếu xảy ra rủi ro dữ liệu.

- Xây dựng kế hoạch ối phó lâu dài: Thiết lập các kế hoạch xử lý khẩn cấp ể ảm bảo

sự chuẩn bị tốt nhất cho các cuộc tấn công trong tương lai. Tổ chức diễn tập ịnh kỳ ể

nâng cao khả năng ứng phó của ội ngũ kỹ thuật và nhân viên liên quan. c. Lừa ảo phishing

Tấn công giả mạo (Phishing attack):

- Là hình thức giả mạo thành một ơn vị/cá nhân uy tín (Ngân hàng, trang TMĐT uy

tín..) ể chiếm lòng tin của người dùng

- Mục ích là ánh cắp dữ liệu nhạy cảm như thông tin thẻ tín dụng, mật khẩu

- Ngoài ra có thể là lừa người dùng cài ặt malware vào thiết bị (khi ó, phishing là một

công oạn trong cuộc tấn công malware) Hậu quả:

Thiệt hại tài chính nghiêm trọng: Hậu quả phổ biến và dễ thấy nhất là người dùng bị

mất tiền từ tài khoản ngân hàng hoặc thẻ tín dụng. Khi người dùng vô tình cung cấp

thông tin nhạy cảm cho kẻ gian, chúng có thể thực hiện các giao dịch bất hợp pháp,

chiếm oạt tài sản. Đối với các doanh nghiệp TMĐT, việc khách hàng bị lừa qua kênh

liên quan ến doanh nghiệp có thể dẫn ến mất lòng tin và sụt giảm doanh thu do người

dùng chuyển sang nền tảng khác an toàn hơn.

- Mất thông tin cá nhân: Phishing không chỉ dừng lại ở việc trộm cắp tài khoản ngân

hàng mà còn thu thập dữ liệu cá nhân như ịa chỉ, số iện thoại, hoặc email. Dữ liệu

này có thể bị bán trên thị trường chợ en hoặc bị lạm dụng ể thực hiện các hành vi lừa

ảo khác như mở tài khoản ngân hàng giả mạo hoặc mạo danh người dùng thực hiện

các giao dịch không hợp pháp.

- Ảnh hưởng ến uy tín và thương hiệu doanh nghiệp: Một doanh nghiệp TMĐT bị liên

quan ến các vụ lừa ảo sẽ ối diện với nguy cơ mất uy tín nghiêm trọng. Ngay cả khi

doanh nghiệp không trực tiếp thực hiện hành vi lừa ảo, việc hệ thống bảo mật không

ủ mạnh hoặc không hỗ trợ khách hàng nhanh chóng trong các vụ phishing cũng làm

giảm niềm tin nơi người dùng.

- Phát sinh các vấn ề pháp lý: Trong nhiều quốc gia, bảo vệ thông tin khách hàng là

trách nhiệm pháp lý của doanh nghiệp. Nếu người dùng chứng minh ược rằng lỗ hổng

bảo mật từ phía doanh nghiệp dẫn ến tấn công phishing, doanh nghiệp có thể phải

bồi thường hoặc chịu các án phạt từ cơ quan pháp lý. Cách phòng chống: lOMoAR cPSD| 59184203

- Nâng cao nhận thức cho người dùng và doanh nghiệp: Để tránh phishing, iều ầu tiên

là giáo dục người dùng. Cung cấp tài liệu hướng dẫn, video minh họa về cách nhận

biết email giả, các website giả mạo hoặc các ứng dụng ộc hại. Người dùng cần ược

cảnh báo không nên nhấp vào các liên kết không rõ nguồn gốc hoặc tải xuống tệp tin

từ các nguồn không áng tin cậy. Doanh nghiệp nên tổ chức các buổi ào tạo nội bộ ịnh

kỳ về bảo mật thông tin nhằm nâng cao ý thức nhân viên, ặc biệt là bộ phận quản trị dữ liệu khách hàng.

- Áp dụng công nghệ hiện ại: Sử dụng chứng chỉ bảo mật HTTPS và SSL: Đảm bảo

toàn bộ các giao dịch trên nền tảng TMĐT ược mã hóa, bảo vệ người dùng khỏi các

website giả mạo. Triển khai hệ thống xác thực a yếu tố (MFA): Để ăng nhập hoặc

thực hiện các giao dịch quan trọng, người dùng phải cung cấp thêm một bước xác

thực (như mã OTP) ngoài mật khẩu.

- Hệ thống phát hiện và ngăn chặn tấn công: Doanh nghiệp cần tích hợp hệ thống phát

hiện xâm nhập (IDS) ể kiểm soát lưu lượng mạng và phát hiện kịp thời các cuộc tấn công khả nghi.

- Đảm bảo quy trình kiểm tra và kiểm soát: Doanh nghiệp cần triển khai quy trình xác

minh giao dịch, kiểm tra tính xác thực của các thông tin liên lạc liên quan ến tài khoản

hoặc ơn hàng. Liên tục cập nhật và nâng cấp hệ thống phần mềm ể bịt các lỗ hổng

bảo mật mà hacker có thể lợi dụng.

- Hợp tác với các cơ quan chức năng và tổ chức bảo mật: Kịp thời báo cáo các trường

hợp phishing với cơ quan an ninh mạng ể phối hợp truy tìm và vô hiệu hóa nguồn

tấn công. Xây dựng hệ sinh thái phòng thủ an toàn, liên kết chặt chẽ với ngân hàng

và bên thứ ba xử lý thanh toán ể bảo vệ người dùng hiệu quả hơn. Cách xử lý hậu quả:

- Ngăn chặn thiệt hại thêm: Ngay khi phát hiện vụ phishing, người dùng cần ngay lập

tức liên hệ với ngân hàng hoặc nhà cung cấp dịch vụ TMĐT ể khóa thẻ và tài khoản

liên quan, ngăn chặn các giao dịch bất thường. Doanh nghiệp phải nhanh chóng óng

các cổng giao tiếp bị tấn công, chẳng hạn như email hoặc liên kết website, và phát

cảnh báo tới khách hàng.

- Hỗ trợ người dùng khắc phục: Cung cấp kênh hỗ trợ 24/7, hỗ trợ khách hàng khôi

phục thông tin tài khoản hoặc giải quyết hậu quả tài chính phát sinh.

- Nếu doanh nghiệp có dịch vụ bảo hiểm hoặc chính sách bồi thường, cần kích hoạt

ngay ể giảm thiệt hại cho khách hàng.

- Phân tích và tăng cường hệ thống: Tiến hành iều tra kỹ lưỡng vụ tấn công ể xác ịnh

lỗ hổng bị khai thác. Đưa ra các biện pháp cải thiện, như bổ sung thêm các bước xác

thực hoặc nâng cấp hệ thống cảnh báo an ninh.

- Minh bạch thông tin và khôi phục uy tín: Doanh nghiệp cần minh bạch thông tin sự

cố, gửi email thông báo tới toàn bộ khách hàng, ồng thời ưa ra cam kết về các biện

pháp khắc phục ể lấy lại lòng tin. Song song ó, hợp tác với báo chí hoặc các kênh

truyền thông áng tin cậy ể cập nhật thông tin chính xác, tránh lan truyền thông tin sai

lệch ảnh hưởng tới doanh nghiệp. d. Thư rác, bom thư

Tấn công bằng Spam (Thư rác): lOMoAR cPSD| 59184203

- Sử dụng kênh Email Marketing thực hiện hành vi SPAM, có thể spam bình luận,

form liên hệ bằng những ường link có gắn mã ộc ể chiếm quyền kiểm soát các tài khoản người dùng…

- Ngoài ra Spam với tần suất lớn khiến cho tốc ộ tải trang giảm áng kể.

Tấn công bằng bom thư (Email Bombing)

- Là hình thức gửi một lượng lớn email cùng lúc ến ịa chỉ mục tiêu, nhằm làm ầy hộp

thư iện tử hoặc gián oạn hoạt ộng giao tiếp của cá nhân hoặc doanh nghiệp.

- Bom thư thường ược thực hiện với mục tiêu: Làm ngập hòm thư ể gây gián oạn, Che

giấu email chứa mã ộc hoặc lừa ảo trong luồng email dày ặc, Phá hoại hệ thống server

email bằng cách tạo tải lớn.

Hậu quả ối với cá nhân:

- Suy giảm hiệu suất hệ thống: Khối lượng lớn spam và bom thư làm tiêu tốn tài nguyên

hệ thống như server, mạng.

- Mất khách hàng: Người dùng có thể mất lòng tin và chuyển sang các nền tảng khác

nếu họ cảm thấy hệ thống không ủ an toàn.

- Rủi ro pháp lý: Các doanh nghiệp không kiểm soát ược spam hoặc ể người dùng bị

tấn công thông qua nền tảng của mình có thể bị kiện hoặc phạt.

- Ảnh hưởng ến uy tín: Các cuộc tấn công spam, ặc biệt là nếu ược thực hiện qua email

hoặc liên kết thương hiệu, làm tổn hại hình ảnh và danh tiếng của doanh nghiệp. Hậu

quả ối với doanh nghiệp:

- Suy giảm hiệu suất hệ thống: Khối lượng lớn spam và bom thư làm tiêu tốn tài nguyên

hệ thống như server, mạng.

- Mất khách hàng: Người dùng có thể mất lòng tin và chuyển sang các nền tảng khác

nếu họ cảm thấy hệ thống không ủ an toàn.

- Rủi ro pháp lý: Các doanh nghiệp không kiểm soát ược spam hoặc ể người dùng bị

tấn công thông qua nền tảng của mình có thể bị kiện hoặc phạt.

- Ảnh hưởng ến uy tín: Các cuộc tấn công spam, ặc biệt là nếu ược thực hiện qua email

hoặc liên kết thương hiệu, làm tổn hại hình ảnh và danh tiếng của doanh nghiệp. Cách phòng chống:

1. Tăng cường bảo mật hệ thống:

Thiết lập bộ lọc email mạnh mẽ: Sử dụng công nghệ lọc spam dựa trên AI hoặc cơ

sở dữ liệu blacklist, giúp loại bỏ các email không an toàn trước khi chúng ến hộp thư người dùng.

- Áp dụng xác thực a yếu tố: Đảm bảo người dùng phải xác nhận danh tính bằng nhiều

bước như OTP, giảm khả năng truy cập trái phép.

- Cập nhật hệ thống: Thường xuyên nâng cấp phần mềm quản lý email và bảo mật ể

khắc phục các lỗ hổng bảo mật 2. Bảo mật website:

- Triển khai CAPTCHA: Ngăn chặn bot tự ộng spam vào form liên hệ hoặc bình luận.

- Cài ặt tường lửa web (Web Application Firewall): Giúp kiểm soát luồng dữ liệu ến

và ngăn chặn các hoạt ộng bất thường, ặc biệt là tấn công spam và bom thư.

- Giới hạn tần suất truy cập: Sử dụng các công cụ ể kiểm soát số lượng truy cập hoặc

thao tác từ một IP trong thời gian nhất ịnh

3. Tăng nhận thức và ào tạo: lOMoAR cPSD| 59184203

- Hướng dẫn nhân viên: Cung cấp các buổi ào tạo bảo mật ịnh kỳ cho ội ngũ nhân viên,

ặc biệt là các bộ phận xử lý giao dịch và hỗ trợ khách hàng.

- Thông báo ến khách hàng: Thường xuyên gửi hướng dẫn cách nhận biết email spam và biện pháp xử lý. Xử lý hậu quả:

1. Đối với doanh nghiệp:

- Giải phóng và dọn dẹp hệ thống: Sử dụng công cụ chuyên dụng ể xóa các thư rác và

kiểm tra toàn bộ hệ thống nhằm loại bỏ mã ộc.

- Cập nhật và vá lỗ hổng bảo mật: Tăng cường bảo vệ bằng cách nâng cấp hệ thống quản lý email và website.

- Minh bạch với khách hàng: Thông báo ngay về sự cố, cung cấp thông tin hướng dẫn

ể khách hàng bảo vệ tài khoản cá nhân. 2. Đối với cá nhân:

- Khóa và kiểm tra tài khoản: Liên hệ với ngân hàng hoặc nhà cung cấp dịch vụ ể khóa

tạm thời tài khoản liên quan nếu nghi ngờ có giao dịch bất thường.

- Xóa thư spam: Không mở các email nghi vấn, ồng thời dùng công cụ quét virus ể kiểm tra thiết bị.

- Đổi mật khẩu: Thay ổi mật khẩu các tài khoản liên quan, ưu tiên sử dụng mật khẩu

mạnh và không lặp lại giữa các dịch vụ.

e. Tấn công người ứng giữa (Man-in-the-Middle) – các loại hình tấn công Khái niệm:

- Tấn công người ứng giữa (MITM) là một loại hình tấn công mạng, nơi tin tặc chèn

vào quá trình giao tiếp giữa hai bên mà nạn nhân không hề hay biết. Tin tặc óng vai

trò như một "người trung gian", vừa giả mạo danh tính của hai bên, vừa ánh cắp hoặc

thay ổi thông tin ang ược truyền tải. Trong TMĐT, MITM thường nhắm ến dữ liệu

nhạy cảm như thông tin thanh toán, tài khoản ngân hàng hoặc thông tin cá nhân ể

trục lợi tài chính hoặc xâm phạm quyền riêng tư của người dùng.

- Ví dụ thực tế bao gồm: một khách hàng ang thực hiện giao dịch thanh toán trên

website TMĐT bị tin tặc can thiệp và thu thập thông tin thẻ tín dụng mà khách hàng không biết.

Các hình thức tấn công:

- Tấn công qua Wi-Fi công cộng: Tin tặc lợi dụng các iểm phát Wi-Fi không bảo mật

ể theo dõi hoặc chặn dữ liệu truyền i. Nạn nhân truy cập vào một trang web TMĐT

qua Wi-Fi công cộng có thể bị tin tặc chiếm quyền iều khiển thông tin ăng nhập.

- Tấn công DNS Spoofing (tấn công lừa ảo DNS): Tin tặc iều hướng người dùng từ

một trang web hợp lệ ến một trang web giả mạo. Ví dụ, thay vì truy cập trang chính

thức của một sàn TMĐT, người dùng có thể bị chuyển ến một website có giao diện

giống hệt nhưng do tin tặc kiểm soát.

- HTTPS Spoofing: Tin tặc giả mạo chứng chỉ SSL/TLS của các website TMĐT. Khi

người dùng nhầm tưởng rằng trang web có kết nối an toàn, thông tin của họ bị ánh cắp một cách tinh vi.

- Session Hijacking (chiếm phiên hoạt ộng): Tin tặc ánh cắp cookie phiên làm việc từ

trình duyệt của người dùng. Sau khi có ược cookie này, tin tặc có thể sử dụng nó ể

ăng nhập và thực hiện giao dịch trái phép trên tài khoản của nạn nhân. lOMoAR cPSD| 59184203 Hậu quả:

- Đánh cắp thông tin tài chính và dữ liệu cá nhân: MITM trực tiếp làm mất dữ liệu

nhạy cảm, ặc biệt là thông tin thanh toán và thông tin cá nhân. Người dùng có thể

phải ối mặt với nguy cơ bị lạm dụng danh tính hoặc mất mát tài chính.

- Ảnh hưởng xấu ến uy tín doanh nghiệp: Một vụ tấn công MITM nhắm vào website

TMĐT không chỉ làm thiệt hại về tài chính mà còn khiến khách hàng mất niềm tin

vào thương hiệu. Điều này tác ộng tiêu cực ến danh tiếng và hiệu quả kinh doanh lâu dài.

- Thiệt hại kinh tế trực tiếp: Các cuộc tấn công MITM thường nhắm ến mục tiêu chiếm

oạt tiền trực tiếp từ các giao dịch hoặc gây gián oạn trong quá trình thanh toán trực tuyến.

- Tạo lỗ hổng cho các cuộc tấn công tiếp theo: Sau khi có ược thông tin người dùng,

tin tặc tiếp tục tấn công bằng cách bán dữ liệu trên các nền tảng chợ en hoặc sử dụng

chúng ể mở rộng quy mô tấn công ến các mục tiêu khác. Cách phòng chống:

- Mã hóa dữ liệu bằng giao thức HTTPS: Doanh nghiệp phải ảm bảo rằng tất cả dữ

liệu trao ổi giữa người dùng và trang web ều ược bảo mật thông qua giao thức

HTTPS. Một chứng chỉ SSL/TLS hợp lệ không chỉ bảo vệ dữ liệu mà còn tăng ộ tin

cậy của trang web với khách hàng.

- Tăng cường nhận thức của khách hàng về an toàn mạng: Hướng dẫn người dùng

tránh sử dụng Wi-Fi công cộng ể truy cập các dịch vụ quan trọng hoặc sử dụng VPN

(mạng riêng ảo) ể mã hóa kết nối của họ.

- Thực hiện xác thực hai yếu tố (2FA): Kết hợp hai phương pháp xác minh, chẳng hạn

như mật khẩu và mã OTP (One-Time Password), giúp tăng cường bảo mật khi ăng

nhập hoặc thanh toán trực tuyến.

- Sử dụng phần mềm giám sát và phát hiện tấn công: Các hệ thống bảo mật AI hoặc

phân tích hành vi bất thường có thể cảnh báo doanh nghiệp về các hoạt ộng khả nghi

và can thiệp kịp thời trước khi tấn công hoàn tất.

- Cập nhật và vá lỗi bảo mật thường xuyên: Doanh nghiệp cần kiểm tra và cập nhật hệ

thống ịnh kỳ ể vá các lỗ hổng có thể bị tin tặc lợi dụng. Xử lý hậu quả:

1. Thông báo với các bên liên quan

- Thông báo nội bộ: Báo cáo sự cố với ội ngũ IT, ban quản lý, và các bộ phận liên quan

ể tập trung nguồn lực xử lý vấn ề. Đảm bảo mọi nhân viên liên quan nhận ược hướng

dẫn cụ thể ể ứng phó.

Cảnh báo khách hàng: Gửi thông báo qua email hoặc trên website ể khách hàng biết

về sự cố, ồng thời cung cấp các bước hướng dẫn như thay ổi mật khẩu, kiểm tra lịch

sử giao dịch và liên hệ ngân hàng nếu phát hiện iều bất thường.

- Hợp tác với ối tác tài chính: Các ngân hàng hoặc tổ chức thanh toán cần ược thông

báo ể theo dõi các giao dịch bất thường và hỗ trợ phong tỏa tài khoản khi cần thiết.

2. Ngừng hoạt ộng của hệ thống bị ảnh hưởng

- Tạm dừng máy chủ hoặc dịch vụ bị ảnh hưởng: Ngay lập tức ngừng hoạt ộng của các

dịch vụ liên quan ể ngăn dữ liệu tiếp tục bị xâm phạm hoặc rò rỉ. lOMoAR cPSD| 59184203

- Cách ly hệ thống bị tấn công: Ngăn chặn việc lan truyền mã ộc hoặc giao tiếp giữa

hệ thống bị xâm nhập và các hệ thống khác bằng cách cô lập chúng trên mạng nội bộ.

3. Đóng băng và bảo vệ tài khoản bị xâm phạm

- Đóng băng tài khoản: Nếu tin tặc ã truy cập vào tài khoản ngân hàng hoặc tài khoản

TMĐT của khách hàng, các tài khoản này cần ược tạm thời óng băng ể ngăn chặn giao dịch trái phép.

- Bảo vệ tài khoản khách hàng: Hỗ trợ khách hàng thiết lập lại mật khẩu và khuyến

nghị họ sử dụng mật khẩu mạnh hơn, ồng thời kích hoạt tính năng bảo mật hai lớp (2FA) nếu chưa có.

4. Phân tích nguyên nhân và khắc phục lỗ hổng

Việc phân tích nguyên nhân không chỉ giúp giải quyết sự cố hiện tại mà còn ngăn chặn tấn

công trong tương lai. Các bước gồm:

- Điều tra toàn diện: Sử dụng công cụ bảo mật ể xác ịnh iểm yếu nào trong hệ thống ã

bị khai thác (ví dụ: kết nối không an toàn, lỗi cấu hình server, hoặc thiếu cập nhật phần mềm).

- Kiểm tra lịch sử giao dịch: Phân tích toàn bộ giao dịch và dữ liệu truyền qua mạng

trong thời gian bị tấn công ể xác ịnh dữ liệu nào ã bị ảnh hưởng.

- Cải tiến hạ tầng bảo mật: Áp dụng biện pháp khắc phục, chẳng hạn như nâng cấp

giao thức HTTPS, tăng cường mã hóa và sử dụng các công cụ giám sát bảo mật

chuyên dụng ể ngăn chặn các cuộc tấn công tương tự.

5. Cung cấp hỗ trợ và ền bù khách hàng

- Hỗ trợ nhanh chóng: Cung cấp ường dây nóng hoặc ội ngũ hỗ trợ khách hàng ể giải

áp thắc mắc, giúp khách hàng phục hồi tài khoản và hướng dẫn xử lý sự cố một cách chi tiết.

- Đền bù thiệt hại: Nếu có thiệt hại tài chính, doanh nghiệp có thể ề nghị hoàn tiền

hoặc các biện pháp ền bù khác phù hợp (chẳng hạn, mã giảm giá hoặc quà tặng).

- Minh bạch thông tin: Trong thông báo công khai, doanh nghiệp cần trung thực về

nguyên nhân, phạm vi sự cố và các biện pháp ã ược áp dụng. Việc này giúp xây dựng

lại lòng tin lâu dài với khách hàng.

6. Xây dựng kế hoạch phòng ngừa tương lai

- Cải thiện quy trình bảo mật: Đào tạo ội ngũ nhân sự về an toàn thông tin, ặc biệt là

nhân viên vận hành hệ thống TMĐT, ể nhận diện và ngăn chặn sớm các cuộc tấn công.

- Giám sát liên tục: Sử dụng công cụ AI hoặc hệ thống bảo mật tiên tiến ể phát hiện

bất kỳ hoạt ộng bất thường nào trong thời gian thực. -

Kiểm thử an ninh thường xuyên: Thuê chuyên gia bảo mật thực hiện kiểm tra và

mô phỏng các cuộc tấn công mạng (Penetration Testing) ể ánh giá và cải tiến tính bảo mật của hệ thống.

f. Tấn công Social Engineering (kỹ thuật xã hội) Khái niệm:

- Social Engineering (kỹ thuật xã hội) là một hình thức tấn công dựa trên việc khai

thác tâm lý hoặc hành vi của con người ể chiếm oạt thông tin, tài sản, hoặc quyền

truy cập mà không cần phải sử dụng các kỹ thuật xâm nhập hệ thống phức tạp. Trong

TMĐT, loại hình tấn công này phổ biến do sự phụ thuộc vào các nền tảng trực tuyến,

giao dịch kỹ thuật số và sự tương tác người dùng cao. Các kẻ tấn công thường mạo lOMoAR cPSD| 59184203

danh nhân viên công ty, ối tác hoặc người quen ể lừa ảo người dùng thực hiện hành

vi có lợi cho chúng, chẳng hạn như cung cấp mật khẩu, thông tin thẻ tín dụng hoặc

thực hiện giao dịch không an toàn.

- Hình thức tấn công: Virus, giả mạo danh tính, các ứng dụng tải phần mềm ộc hại,

tấn công nhấp chuột, lừa ảo và spam ều ược tìm thấy trên các mạng xã hội như Facebook, Twitter, …

- Ví dụ: Nạn nhân vô tình chia sẻ video, câu chuyện, và hình ảnh bao gồm các liên kết

ến các trang web ộc hại. Các nút Like giả, khi nhấp vào sẽ cài ặt phần mềm ộc hại và

ăng thông tin người dùng lên NewFeed. Giả mạo thành bạn bè lừa ảo người dùng. Hậu quả:

1. Mất cắp thông tin cá nhân và tài khoản

- Người dùng có thể vô tình cung cấp thông tin nhạy cảm, như tên ăng nhập, mật khẩu,

thông tin thẻ ngân hàng, ịa chỉ, và số iện thoại.

- Kẻ tấn công lợi dụng những thông tin này ể chiếm oạt tài khoản trên các nền tảng

TMĐT, từ ó thực hiện các giao dịch không hợp pháp hoặc chuyển tiếp dữ liệu cho các bên thứ ba.

- Việc mất cắp thông tin không chỉ gây hại cho cá nhân mà còn tạo cơ hội cho tội phạm

mạng mở rộng hoạt ộng.

2. Thiệt hại tài chính nghiêm trọng

- Các giao dịch trái phép thường là hậu quả trực tiếp của việc mất thông tin tài khoản.

Tiền có thể bị chuyển ra khỏi ví iện tử hoặc tài khoản ngân hàng.

- Doanh nghiệp cũng có thể ối mặt với việc phải hoàn tiền cho khách hàng hoặc giải

quyết các tranh chấp pháp lý do sự thiếu an toàn trong hệ thống.

- Kẻ tấn công thường lợi dụng cơ hội này ể mua bán thông tin tài khoản tài chính trên

các chợ en, khiến vấn ề thêm nghiêm trọng.

3. Tổn thất uy tín và niềm tin của khách hàng

- Các sự cố bảo mật do tấn công kỹ thuật xã hội làm khách hàng mất niềm tin vào sự

an toàn của sàn TMĐT hoặc doanh nghiệp.

- Thông tin khách hàng bị lộ hoặc các vụ việc giao dịch trái phép thường ược công

khai trên mạng xã hội, gây tổn hại lớn ến hình ảnh doanh nghiệp.

- Uy tín giảm sút ồng nghĩa với việc doanh nghiệp gặp khó khăn hơn trong việc duy

trì khách hàng cũ và thu hút khách hàng mới.

4. Lan truyền phần mềm ộc hại

- Khi nạn nhân tải xuống hoặc tương tác với các liên kết chứa phần mềm ộc hại, virus

này có thể tự ộng lây lan ến thiết bị khác hoặc mạng doanh nghiệp.

- Tình trạng này không chỉ e dọa sự an toàn cá nhân mà còn ảnh hưởng ến toàn bộ hệ

thống TMĐT, gây gián oạn dịch vụ hoặc làm mất dữ liệu quan trọng. Cách phòng chống:

- Giáo dục và nâng cao nhận thức người dùng: Tạo các chương trình giáo dục và hội

thảo nhằm hướng dẫn người dùng nhận biết các chiêu trò lừa ảo như email phishing,

liên kết giả mạo, hoặc lời mời tải ứng dụng không rõ nguồn gốc. Cảnh báo người

dùng không chia sẻ thông tin cá nhân hoặc chi tiết giao dịch với bên thứ ba không áng tin cậy.

- Củng cố hệ thống bảo mật doanh nghiệp: Sử dụng các công cụ phân tích hành vi và

phần mềm bảo mật ể phát hiện và ngăn chặn những giao dịch hoặc ăng nhập bất lOMoAR cPSD| 59184203

thường. Áp dụng các biện pháp xác thực nâng cao như xác thực hai yếu tố (2FA)

hoặc xác thực bằng sinh trắc học.

- Hạn chế quyền truy cập và bảo vệ dữ liệu người dùng: Doanh nghiệp chỉ nên lưu trữ

thông tin cần thiết của khách hàng và bảo vệ dữ liệu này bằng mã hóa an toàn. Định

kỳ rà soát và kiểm tra các ứng dụng, phần mềm của bên thứ ba trước khi cho phép

tích hợp vào hệ thống.

- Theo dõi và xử lý sớm các liên kết ộc hại: Cung cấp công cụ hoặc ịa chỉ hỗ trợ ể

người dùng báo cáo các liên kết ộc hại hoặc hành vi nghi vấn. Phối hợp với các nền

tảng mạng xã hội, chính quyền ể yêu cầu gỡ bỏ nội dung gây hại. Xử lý hậu quả:

- Ngắt kết nối và bảo mật tài khoản: Đổi ngay mật khẩu của tài khoản bị xâm phạm và

kích hoạt bảo mật hai yếu tố trên tất cả các nền tảng. Đăng xuất khỏi mọi phiên ăng

nhập không xác ịnh và kiểm tra các thông tin cá nhân ã bị thay ổi.

- Báo cáo sự cố ến các bên liên quan: Thông báo với sàn TMĐT, ngân hàng, hoặc tổ

chức liên quan ể tạm khóa tài khoản và chặn giao dịch áng ngờ. Nếu tài khoản bị mất

tiền, cần báo ngay với ngân hàng hoặc tổ chức tài chính ể yêu cầu hỗ trợ kịp thời.

- Dọn dẹp và bảo vệ thiết bị: Chạy chương trình diệt virus toàn bộ máy tính hoặc thiết

bị di ộng ể phát hiện và xóa bỏ các phần mềm ộc hại. Kiểm tra các quyền truy cập

của ứng dụng bên thứ ba và gỡ bỏ quyền truy cập khỏi các ứng dụng không áng tin cậy.

- Theo dõi và phục hồi uy tín: Nếu doanh nghiệp bị ảnh hưởng, cần công khai xin lỗi

và thông báo biện pháp cải thiện ể lấy lại niềm tin khách hàng. Cập nhật báo cáo bảo

mật công khai ể tránh những hiểu lầm hoặc ánh giá sai lệch trong cộng ồng.

- Yêu cầu hỗ trợ pháp lý khi cần: Báo cáo vụ việc với cơ quan pháp luật ể truy cứu

trách nhiệm kẻ tấn công. Tích hợp chuyên gia bảo mật ể ánh giá quy mô thiệt hại và

ảm bảo hệ thống không tiếp tục bị khai thác.

g. Mối e dọa từ nội bộ (insider threats)

- Những mối e dọa an toàn không chỉ ến từ bên ngoài mà có thể bắt nguồn từ chính

những thành viên trong tổ chức. Mối e dọa từ nội bộ (insider threats) là những rủi ro

xuất phát từ chính các cá nhân bên trong tổ chức, chẳng hạn như nhân viên, nhà thầu,

hoặc ối tác kinh doanh có quyền truy cập vào các hệ thống, dữ liệu và thông tin nhạy cảm của công ty

- Nhân viên có quyền truy cập vào thông tin ặc quyền, và nếu các quy trình bảo mật

nội bộ lỏng lẻo, họ có thể ột nhập vào hệ thống công ty và rời khỏi mà không ể lại một dấu vết.

- Nhân viên có thể không có mục ích phạm tội, nhưng vô tình làm lộ dữ liệu mà sau ó

người khác có thể khai thác.

- Trong nhiều trường hợp, hậu quả của việc tấn công này còn nghiêm trọng hơn những

vụ tấn công từ bên ngoài. Hậu quả:

Thiệt hại về tài chính:

- Các nhân viên nội bộ có quyền truy cập vào hệ thống có thể lấy cắp thông tin tài

khoản ngân hàng, thông tin giao dịch của khách hàng hoặc thông tin ộc quyền của lOMoAR cPSD| 59184203

doanh nghiệp ể bán ra ngoài. Những thiệt hại này dẫn ến mất mát doanh thu, mất

lòng tin của khách hàng, và tăng chi phí khắc phục.

- Ví dụ, một nhân viên cố ý sao chép danh sách email khách hàng ể bán cho ối thủ

cạnh tranh có thể khiến công ty thiệt hại hàng triệu ồng hoặc nhiều hơn. Tổn hại danh tiếng:

- Sự cố từ nội bộ, như rò rỉ thông tin khách hàng, có thể lan truyền rất nhanh qua mạng

xã hội hoặc báo chí, làm mất uy tín lâu dài. Việc này khiến khách hàng không còn tin

tưởng vào ộ an toàn khi giao dịch.

- Các khách hàng bị ảnh hưởng có thể công khai chỉ trích trên mạng, và sự kiện này sẽ

làm lu mờ hình ảnh thương hiệu, ặc biệt là trong môi trường TMĐT nơi sự tín nhiệm

là yếu tố quan trọng hàng ầu. Gián oạn hoạt ộng:

- Một nhân viên nội bộ lợi dụng quyền truy cập có thể thực hiện các hành ộng như xóa

dữ liệu, thay ổi thông số kỹ thuật của hệ thống, hoặc cài mã ộc, làm ngừng toàn bộ

hoạt ộng TMĐT trong thời gian dài.

- Điều này làm trì hoãn các giao dịch, gây phiền toái cho khách hàng, khiến họ chuyển

sang ối thủ, dẫn ến doanh thu sụt giảm nghiêm trọng. Hệ quả pháp lý:

- Các mối e dọa nội bộ gây rò rỉ dữ liệu khách hàng, nếu vi phạm các quy ịnh bảo mật

như GDPR hoặc luật bảo vệ thông tin cá nhân ở các quốc gia, có thể khiến doanh

nghiệp ối mặt với các án phạt tài chính lên tới hàng chục triệu USD.

- Bên cạnh ó, doanh nghiệp còn có nguy cơ bị khách hàng kiện tụng, kéo dài thời gian

giải quyết và mất nhiều nguồn lực ể xử lý các tranh chấp pháp lý. Cách phòng chống:

Quản lý quyền truy cập nghiêm ngặt:

- Thiết lập các cấp ộ truy cập khác nhau cho nhân viên dựa trên vai trò của họ. Ví dụ,

nhân viên dịch vụ khách hàng không ược truy cập vào dữ liệu tài chính hoặc hệ thống giao dịch.

- Sử dụng các công cụ quản lý truy cập như "Identity and Access Management" (IAM)

ể ảm bảo rằng quyền hạn của nhân viên ược kiểm soát và giám sát chặt chẽ.

Đào tạo ịnh kỳ về bảo mật:

- Tổ chức các buổi hướng dẫn ịnh kỳ về nhận biết các nguy cơ bảo mật như phishing,

malware, hoặc rủi ro từ các thao tác không cẩn thận.

- Giáo dục nhân viên về cách xử lý thông tin nhạy cảm và xây dựng ý thức bảo mật cá nhân.

Giám sát và ghi nhật ký hoạt ộng:

- Lắp ặt các hệ thống giám sát tự ộng ể theo dõi toàn bộ hoạt ộng ăng nhập, truy cập

và chỉnh sửa dữ liệu của nhân viên.

- Mỗi hành ộng quan trọng như sao chép, tải xuống tệp dữ liệu nhạy cảm cần ược ghi

lại và cảnh báo cho quản trị viên nếu vượt quá ngưỡng an toàn.

Áp dụng chính sách “Zero Trust”:

- Không mặc ịnh tin tưởng bất kỳ ai trong hệ thống, ngay cả nhân viên lâu năm. Tất cả

các truy cập ều phải xác minh qua nhiều bước như mật khẩu, xác thực hai lớp (2FA), hoặc sinh trắc học. lOMoAR cPSD| 59184203

- Thường xuyên kiểm tra và hủy quyền truy cập của nhân viên rời công ty hoặc chuyển

sang vị trí không liên quan.

Đánh giá và cập nhật quy trình bảo mật:

- Thực hiện kiểm tra ịnh kỳ và thử nghiệm các kịch bản nội gián giả lập ể ánh giá mức ộ bảo mật hệ thống.

- Mỗi 6 tháng, ánh giá và nâng cấp các công cụ bảo mật, tránh ể hệ thống quá phụ

thuộc vào một biện pháp kỹ thuật ã lỗi thời. Xử lý hậu quả:

Điều tra và xác ịnh nguyên nhân:

- Sau khi phát hiện vấn ề, lập tức phong tỏa tài khoản của nhân viên liên quan và xác

ịnh xem có bất kỳ ồng phạm hay công cụ trung gian nào hỗ trợ hành vi ó hay không.

- Xây dựng báo cáo chi tiết về thời iểm, cách thức và phạm vi ảnh hưởng ể phục vụ

các quyết ịnh tiếp theo.

Khôi phục và củng cố hệ thống:

- Nhanh chóng khôi phục dữ liệu bị xóa hoặc bị thay ổi từ các bản sao lưu trước ó.

- Kiểm tra toàn bộ hệ thống ể ảm bảo không còn mã ộc hoặc lỗ hổng bảo mật, sau ó

áp dụng các biện pháp sửa chữa và cập nhật phần mềm cần thiết.

Thông báo và hỗ trợ khách hàng:

- Công bố sự cố một cách minh bạch với khách hàng, kèm theo lời xin lỗi và các biện

pháp khắc phục cụ thể (như hỗ trợ thay ổi thông tin hoặc bồi thường khi cần thiết).

- Xây dựng các chương trình hỗ trợ ặc biệt ể trấn an khách hàng, giảm thiểu tình trạng

họ từ bỏ sử dụng dịch vụ.

Rút kinh nghiệm và cải tiến bảo mật:

- Phân tích nguyên nhân sâu xa của sự cố ể xác ịnh các lỗ hổng trong quy trình bảo

mật, sau ó cập nhật các chính sách và công nghệ ể ngăn chặn tình trạng lặp lại.

- Tiến hành ào tạo khẩn cấp cho tất cả nhân viên về sự cố vừa xảy ra, giúp tăng ý thức

phòng ngừa trong tương lai.

Hợp tác với cơ quan pháp luật:

- Báo cáo hành vi vi phạm ến cơ quan thực thi pháp luật ể xử lý cá nhân nội gián theo úng quy ịnh pháp luật.

- Trong các trường hợp bị thiệt hại nghiêm trọng, doanh nghiệp có thể kiện nhân viên

vi phạm ra tòa ể òi lại quyền lợi.

(gây hậu quả ra sao, phòng chống và xử lý hậu quả)

4. Giải pháp bảo vệ

a. Mã hóa dữ liệu: mã hóa băm, mã hóa ối xứng, mã hóa bất ối xứng Mã

hóa dữ liệu óng vai trò quan trọng trong việc bảo vệ thông tin và giao dịch trực tuyến, giúp

ảm bảo an toàn cho các bên tham gia vào hệ thống thương mại iện tử. Dưới ây là chi tiết về

từng loại mã hóa thường ược sử dụng, bao gồm mã hóa băm, mã hóa ối xứng và mã hóa bất ối xứng. 1. Mã hóa băm

Mã hóa băm là một loại mã hóa một chiều. Đây là quá trình sử dụng các thuật toán ể chuyển

ổi dữ liệu gốc thành một chuỗi ký tự duy nhất, cố ịnh về ộ dài, gọi là "hàm băm". Đặc iểm

chính của mã hóa băm là không thể ảo ngược, nghĩa là không thể khôi phục dữ liệu ban ầu từ giá trị băm. lOMoAR cPSD| 59184203

Cách hoạt ộng: Khi dữ liệu ầu vào (có thể là văn bản hoặc bất kỳ tệp nào) ược ưa vào thuật

toán băm, nó sẽ trả về một chuỗi ký tự ngẫu nhiên. Nếu có bất kỳ thay ổi nhỏ nào trong dữ

liệu ầu vào, giá trị băm ầu ra cũng sẽ hoàn toàn khác biệt, dù thay ổi ó chỉ là một ký tự. Ứng dụng thực tế:

- Lưu trữ mật khẩu: Mật khẩu người dùng trong hệ thống thương mại iện tử ược lưu

trữ dưới dạng giá trị băm thay vì lưu trữ trực tiếp. Điều này giúp giảm rủi ro bị lộ

thông tin nhạy cảm ngay cả khi hệ thống bị tấn công.

- Xác thực dữ liệu: Mã hóa băm ược sử dụng ể kiểm tra xem dữ liệu có bị sửa ổi trong

quá trình truyền tải hay không. Bất kỳ thay ổi nào trong dữ liệu ều có thể ược phát

hiện thông qua việc so sánh giá trị băm trước và sau.

- Các thuật toán phổ biến: Một số thuật toán băm phổ biến bao gồm SHA-256 và SHA-

512, với ộ dài giá trị băm lần lượt là 256 bit và 512 bit, ảm bảo tính bảo mật cao. Ưu iểm:

- Giá trị băm không thể ảo ngược, ảm bảo dữ liệu ầu vào không thể bị lộ.

- Giúp phát hiện nhanh chóng những thay ổi nhỏ nhất trong dữ liệu.

Nhược iểm: Không phù hợp với các trường hợp cần giải mã dữ liệu vì ây là mã hóa một chiều. 2. Mã hóa khoá ối xứng

Mã hoá khoá ối xứng, còn gọi là mã hoá khoá bí mật hay mã hoá khoá riêng, là việc sử dụng

một khoá chung, giống nhau cho cả quá trình mã hoá và quá trình giải mã. Ví dụ: sử dụng

password ể khóa và mở khóa các văn bản word, excel….

Ví dụ về khoá ối xứng:

- Alice cần gửi một bức thư có nội dung cần giữ bí mật tới cho Bob và sau ó nhận lại

thư trả lời (cũng cần giữ bí mật) từ Bob.

- Alice sẽ cho bức thư vào hộp và khóa lại rồi gửi hộp theo ường bưu chính bình thường tới cho Bob.

- Khi Bob nhận ược hộp, anh ta dùng một khóa giống hệt như khóa Alice ã dùng ể mở

hộp, ọc thông tin và gửi thư trả lời theo cách tương tự.

- Vấn ề ặt ra là Alice và Bob phải có 2 khóa giống hệt nhau bằng một cách an toàn nào

ó từ trước (chẳng hạn như gặp mặt trực tiếp)

Cách hoạt ộng: Dữ liệu gốc ược chuyển ổi thành dữ liệu mã hóa bằng một khóa duy nhất.

Người nhận chỉ cần sử dụng khóa này ể giải mã và khôi phục dữ liệu gốc. Vì vậy, bảo mật

khóa là yếu tố then chốt ể ảm bảo an toàn thông tin. Ứng dụng thực tế:

- Giao dịch ngân hàng trực tuyến: Dữ liệu của khách hàng khi thực hiện thanh toán

ược mã hóa trước khi truyền i, giúp giảm nguy cơ bị tin tặc ánh cắp thông tin.

- Mã hóa tệp lớn: Hình thức mã hóa này thường ược sử dụng ể mã hóa khối lượng lớn

dữ liệu trong thời gian ngắn nhờ tốc ộ xử lý nhanh.

- Thuật toán phổ biến: AES (Advanced Encryption Standard) là một trong những thuật

toán mã hóa ối xứng mạnh mẽ nhất, ược sử dụng rộng rãi với các mức ộ bảo mật như 128-bit, 192-bit và 256-bit. Ưu iểm:

- Tốc ộ mã hóa và giải mã nhanh chóng, ặc biệt khi xử lý dữ liệu lớn.

- Dễ dàng triển khai trên các hệ thống hiện tại mà không yêu cầu tài nguyên tính toán lớn.