Preview text:

TRƯỜNG ĐẠI HỌC THƯƠNG MẠI

KHOA HTTT KINH TẾ VÀ TMĐT ------

BÁO CÁO THẢO LUẬN

HỌC PHẦN AN TOÀN VÀ BẢO MẬT THÔNG TIN Tên đề tài:

Nguy cơ từ các loại mã độc tấn công vào các hệ thống offsite và cách phòng tránh

Giáo viên giảng dạy: TS.Nguyễn Thị Hội

Nhóm thực hiện: Nhóm 22

HÀ NỘI – 2 025 lOMoAR cPSD| 45470709 ST T Họ và tên Mã sinh viên Nhiệm vụ Đánh giá Nguyễn Thị Thùy Linh Mục 1+2 52 22D190088 (Leader) Thuyết trình Mục 4 55 Vũ Diệu Linh 22D190092 Word 74 Phạm Thị Nguyệt 22D190120 Mục 5 Mục 3 89 Lương Thị Thanh Thảo 22D190139 Ppt Mục 6+7 94 Vũ Mạnh Thắng 22D190146 Thuyết trình MỤC LỤC

1. GIỚI THIỆU CHUNG................................................................................................4

1.1. Bối cảnh vấn đề...................................................................................................4

1.2. Sự phát triển của hệ thống Offsite.......................................................................5

1.3. Tầm quan trọng của việc bảo vệ các hệ thống này trước các cuộc tấn công mạng

............................................................................................................................... 6

2. THỰC TRẠNG CÁC CUỘC TẤN CÔNG MÃ ĐỘC VÀO HỆ THỐNG OFFSITE.9

2.1. Thực trạng tại Việt Nam......................................................................................9

2.2. Các phương thức tấn công phổ biến..................................................................13

3. NGUY CƠ VÀ TỔN THẤT DO MÃ ĐỘC GÂY RA TẤN CÔNG VÀO CÁC HỆ 2 lOMoAR cPSD| 45470709

THỐNG OFFSITE...........................................................................................................15

3.1. Nguy cơ từ mã độc............................................................................................15

3.2. Tổn thất từ mã độc.............................................................................................16

3.3. Liên hệ thực tế...................................................................................................19

4. CÁCH PHÒNG TRÁNH MÃ ĐỘC TẤN CÔNG HỆ THỐNG OFFSITE...............23

4.1. Đánh cắp dữ liệu nhạy cảm...............................................................................23

4.2. Phá hoại, thay đổi, hoặc xóa dữ liệu..................................................................25

4.3. Chiếm quyền điều khiển từ xa...........................................................................27

4.4. Làm chậm hoặc gây treo hệ thống.....................................................................28

4.5. Hiển thị quảng cáo không mong muốn..............................................................30

4.6. Lây nhiễm và tấn công dây chuyền....................................................................31

5. XU HƯỚNG CÔNG NGHỆ TRONG BẢO VỆ HỆ THỐNG OFFSITE.................32

5.1. Ứng dụng trí tuệ nhân tạo và học máy trong bảo mật........................................32

5.2. Công nghệ Zero Trust Security..........................................................................34

5.3. Ứng dụng Blockchain trong bảo mật dữ liệu.....................................................36

5.4. Bảo mật đám mây nâng cao...............................................................................38

6. GIẢI PHÁP PHÒNG TRÁNH NGUY CƠ TỪ MÃ ĐỘC TẤN CÔNG HỆ THỐNG

OFFSITE..........................................................................................................................41

7. KẾT LUẬN..............................................................................................................42 3 lOMoAR cPSD| 45470709

1. GIỚI THIỆU CHUNG

1.1. Bối cảnh vấn đề

Theo Trang xây dựng số, trong lĩnh vực công nghệ thông tin (CNTT), "off-site"

thường được dùng để chỉ việc lưu trữ dữ liệu, sao lưu hoặc vận hành các dịch vụ tại một

địa điểm khác với địa điểm chính của hệ thống. Phương pháp này mang lại nhiều lợi ích

quan trọng, đặc biệt trong việc bảo vệ và quản lý dữ liệu.

Theo Long Van System Solution, Hệ thống offsite có thể bao gồm: •

Giám sát từ xa (Remote Monitoring): Theo dõi hiệu suất hệ thống, phát hiện lỗi và

gửi cảnh báo về tình trạng hoạt động. •

Quản trị từ xa (Remote Management): Cho phép điều khiển, cập nhật phần mềm,

khắc phục sự cố mà không cần tiếp xúc trực tiếp với thiết bị. •

Sao lưu và lưu trữ từ xa (Offsite Backup & Storage): Lưu trữ dữ liệu tại một địa

điểm khác để đảm bảo an toàn trước rủi ro mất mát dữ liệu do thiên tai, tấn công

mạng hoặc lỗi hệ thống.

Hệ thống này thường được sử dụng trong doanh nghiệp, trung tâm dữ liệu, dịch vụ đám

mây và các tổ chức có yêu cầu quản lý hạ tầng CNTT phân tán.

Máy chủ đám mây (Cloud Server) là hệ thống máy chủ được ảo hóa dựa trên nền

tảng điện toán đám mây. Thay vì chạy trên một phần cứng cố định, máy chủ đám mây hoạt

động dựa trên cụm máy chủ vật lý được kết nối với nhau, giúp đảm bảo tính ổn định và khả

năng mở rộng linh hoạt.

Máy chủ dự phòng (Backup Server) là máy chủ được sử dụng để sao lưu và bảo vệ

dữ liệu quan trọng của doanh nghiệp. Trong trường hợp máy chủ chính gặp sự cố như lỗi

phần cứng, sự cố mạng hoặc lỗi ứng dụng, máy chủ dự phòng sẽ đảm bảo rằng dữ liệu vẫn

tồn tại và có thể khôi phục được.

1.2. Sự phát triển của hệ thống Offsite

Hệ thống offsite từ xa 4 lOMoAR cPSD| 45470709

"Offsite Backup là hình thức lưu trữ dữ liệu cục bộ đòi hỏi việc lưu trữ dữ liệu phải

được thực hiện định kỳ trên các thiết bị lưu trữ cục bộ như ổ đĩa cứng, DVD, băng từ, đĩa

CD, ...". Trước đây, khi công nghệ chưa phát triển, các tổ chức thường sử dụng phương

pháp sao lưu dữ liệu truyền thống, tức là sao chép dữ liệu lên các thiết bị lưu trữ vật lý và

vận chuyển chúng đến một địa điểm lưu trữ an toàn khác. Phương pháp này có nhược điểm

là tốn thời gian, công sức và có thể gặp rủi ro trong quá trình vận chuyển. Tuy nhiên, với

sự phát triển của công nghệ mạng, đặc biệt là Internet băng thông rộng, các hệ thống offsite

đã có bước tiến vượt bậc. Các tổ chức giờ đây có thể sao lưu dữ liệu từ xa một cách nhanh

chóng và an toàn thông qua các kết nối mạng. Điều này không chỉ giúp tiết kiệm chi phí và

thời gian mà còn tăng cường khả năng phục hồi dữ liệu khi có sự cố xảy ra. "Phương pháp

sao lưu dữ liệu Offsite Backup Onsite Backup là hình thức lưu trữ dữ liệu trực tuyến trên

một máy chủ từ xa thông qua mạng Internet. Các bạn có thể lưu trữ dữ liệu bằng cách thuê

server, cloud server… để thực hiện lưu trữ và backup dữ liệu trực tuyến." (theo Mstar Corp)

Sự phát triển của máy chủ đám mây

Theo Tạp chí tài chính, khái niệm điện toán đám mây (cloud computing) xuất hiện

từ những năm 1960 với ý tưởng về một "mạng máy tính khổng lồ" do J.C.R. Licklider đề

xuất. Tuy nhiên, phải đến những năm 1990, với sự phát triển của internet, công nghệ đám

mây mới thực sự có cơ hội phát triển mạnh mẽ. Năm 2006, Amazon ra mắt dịch vụ Elastic

Compute Cloud (EC2), đánh dấu bước ngoặt quan trọng trong việc cung cấp dịch vụ máy

chủ ảo hóa trên nền tảng đám mây. Từ đó, các công ty công nghệ lớn như Google và

Microsoft cũng bắt đầu cung cấp các dịch vụ đám mây của riêng mình, thúc đẩy sự phổ

biến và ứng dụng rộng rãi của công nghệ này trong nhiều lĩnh vực khác nhau.

Điện toán đám mây là một bước tiến đột phá trong lĩnh vực công nghệ thông tin.

"Điện toán đám mây (Cloud Computing) là mô hình điện toán cho phép truy cập tài nguyên

máy tính dùng chung (mạng, máy chủ, lưu trữ, ứng dụng và dịch vụ) thông qua mạng

Internet và cho phép người dùng truy cập mọi lúc, mọi nơi, theo yêu cầu một cách tiện lợi."

(theo CMC Cloud). Thay vì phải đầu tư và quản lý cơ sở hạ tầng CNTT riêng, các tổ chức

có thể thuê các tài nguyên này từ các nhà cung cấp dịch vụ đám mây. Điều này giúp giảm

thiểu chi phí đầu tư ban đầu, tăng tính linh hoạt và khả năng mở rộng của hệ thống. Sự phát

triển của các mô hình đám mây như IaaS, PaaS và SaaS đã mang lại nhiều lựa chọn hơn 5 lOMoAR cPSD| 45470709

cho các tổ chức, từ việc thuê cơ sở hạ tầng đến việc sử dụng các ứng dụng phần mềm được cung cấp sẵn.

Sự phát triển của máy chủ dự phòng

Theo Amazon Web Services, máy chủ dự phòng (backup server) đã trở thành một

phần quan trọng trong chiến lược bảo vệ dữ liệu của doanh nghiệp. Trước đây, việc sao lưu

dữ liệu thường được thực hiện tại chỗ (on-site) bằng cách sử dụng các thiết bị lưu trữ vật

lý. Tuy nhiên, với sự phát triển của công nghệ và nhu cầu bảo mật ngày càng cao, các giải

pháp sao lưu từ xa (off-site) đã ra đời, cho phép lưu trữ dữ liệu tại các trung tâm dữ liệu an

toàn hoặc trên nền tảng đám mây. Điều này giúp đảm bảo rằng dữ liệu quan trọng của

doanh nghiệp được bảo vệ khỏi các sự cố không mong muốn như thiên tai, hỏa hoạn hoặc tấn công mạng.

Máy chủ dự phòng đóng vai trò quan trọng trong việc đảm bảo tính liên tục của hoạt

động kinh doanh. Trước đây, việc thiết lập máy chủ dự phòng đòi hỏi nhiều chi phí và công

sức. Tuy nhiên, với sự phát triển của công nghệ ảo hóa, việc triển khai máy chủ dự phòng

đã trở nên dễ dàng và hiệu quả hơn. Ảo hóa cho phép chạy nhiều máy chủ ảo trên một máy

chủ vật lý, giúp tiết kiệm chi phí phần cứng và năng lượng. Ngoài ra, các công nghệ sao

chép dữ liệu cũng giúp đảm bảo rằng dữ liệu trên máy chủ dự phòng luôn được cập nhật

và đồng bộ với máy chủ chính. Điều này giúp giảm thiểu thời gian ngừng hoạt động khi có sự cố xảy ra.

1.3. Tầm quan trọng của việc bảo vệ các hệ thống này trước các cuộc tấn công mạng

Trong kỷ nguyên số hóa hiện đại, việc bảo vệ các hệ thống công nghệ thông tin như

hệ thống offsite từ xa, máy chủ dự phòng (Backup Server) và máy chủ đám mây (Cloud

Server) trước các cuộc tấn công mạng là một nhiệm vụ tối quan trọng đối với mọi tổ chức

và doanh nghiệp. Sự gia tăng của các mối đe dọa an ninh mạng đòi hỏi chúng ta phải hiểu

rõ và triển khai các biện pháp bảo mật hiệu quả để bảo vệ dữ liệu và duy trì hoạt động kinh doanh liên tục.

Hệ thống offsite từ xa 6 lOMoAR cPSD| 45470709

Hệ thống offsite từ xa cho phép nhân viên truy cập vào tài nguyên và dữ liệu của

công ty từ các địa điểm bên ngoài văn phòng chính, tạo điều kiện cho mô hình làm việc

linh hoạt và tăng cường hiệu suất công việc. Tuy nhiên, việc truy cập từ xa cũng mở ra các

lỗ hổng bảo mật, đặc biệt khi sử dụng các mạng không an toàn hoặc thiết bị cá nhân không

được bảo vệ đúng mức. Các mối đe dọa bao gồm: •

Truy cập trái phép: Nếu không có các biện pháp xác thực mạnh mẽ, kẻ tấn công có

thể xâm nhập vào hệ thống và đánh cắp dữ liệu nhạy cảm. •

Phần mềm độc hại: Thiết bị cá nhân không được bảo vệ có thể bị nhiễm phần mềm

độc hại, từ đó lây lan vào mạng lưới công ty. •

Nguy cơ từ mạng công cộng: Sử dụng mạng Wi-Fi công cộng mà không có các biện

pháp bảo vệ như VPN có thể dẫn đến việc dữ liệu bị chặn và đánh cắp.

Để giảm thiểu các rủi ro này, các tổ chức cần triển khai các biện pháp bảo mật như xác thực

hai yếu tố, sử dụng mạng riêng ảo (VPN), và đảm bảo rằng các thiết bị đầu cuối được bảo

vệ bằng phần mềm diệt virus và tường lửa.

Máy chủ dự phòng (Backup Server)

Máy chủ dự phòng đóng vai trò then chốt trong việc bảo vệ dữ liệu quan trọng của

doanh nghiệp. Chúng đảm bảo rằng dữ liệu có thể được khôi phục trong trường hợp xảy ra

sự cố như hỏng hóc phần cứng, lỗi phần mềm hoặc tấn công mạng. Tuy nhiên, nếu các máy

chủ dự phòng không được bảo vệ đúng mức, chúng có thể trở thành mục tiêu của kẻ tấn công, dẫn đến: •

Mất mát dữ liệu: Kẻ tấn công có thể xóa hoặc mã hóa dữ liệu dự phòng, làm mất khả năng khôi phục. •

Rò rỉ thông tin nhạy cảm: Dữ liệu dự phòng thường chứa thông tin quan trọng, nếu

bị truy cập trái phép có thể gây thiệt hại lớn cho doanh nghiệp. •

Phá hoại hệ thống: Tấn công vào máy chủ dự phòng có thể làm gián đoạn hoạt động

kinh doanh và gây mất uy tín cho doanh nghiệp.

Để bảo vệ máy chủ dự phòng, các doanh nghiệp nên áp dụng các biện pháp như mã

hóa dữ liệu, kiểm soát truy cập chặt chẽ, và thường xuyên kiểm tra tính toàn vẹn của các bản sao lưu. 7 lOMoAR cPSD| 45470709

Máy chủ đám mây (Cloud Server)

Việc chuyển dịch sang sử dụng máy chủ đám mây mang lại nhiều lợi ích như tiết kiệm chi

phí, linh hoạt và khả năng mở rộng. Tuy nhiên, môi trường đám mây cũng tiềm ẩn nhiều

rủi ro bảo mật, bao gồm: •

Truy cập trái phép: Nếu không được bảo vệ đúng mức, kẻ tấn công có thể xâm nhập

và truy cập dữ liệu nhạy cảm. •

Mất kiểm soát dữ liệu: Lưu trữ dữ liệu trên đám mây có thể dẫn đến mất kiểm soát

về vị trí và cách thức dữ liệu được quản lý. •

Tuân thủ quy định: Việc lưu trữ dữ liệu trên đám mây có thể gặp khó khăn trong

việc tuân thủ các quy định về bảo mật và quyền riêng tư.

Để đảm bảo an toàn cho máy chủ đám mây, các doanh nghiệp cần lựa chọn nhà cung cấp

dịch vụ uy tín, áp dụng các biện pháp bảo mật như mã hóa dữ liệu, quản lý quyền truy cập,

và thường xuyên đánh giá, kiểm tra hệ thống để phát hiện và khắc phục kịp thời các lỗ hổng bảo mật.

2. THỰC TRẠNG CÁC CUỘC TẤN CÔNG MÃ ĐỘC VÀO HỆ THỐNG OFFSITE

2.1. Thực trạng tại Việt Nam

Hầu hết các cuộc tấn công mạng hiện nay diễn ra thông qua các mạng máy tính, do

đó bảo mật mạng trở thành yếu tố quan trọng trong việc bảo vệ các hệ thống thông tin. Các

giải pháp bảo mật mạng không chỉ giúp phát hiện và chặn các cuộc tấn công mà còn hỗ trợ

việc kiểm soát truy cập và bảo vệ dữ liệu trong suốt quá trình truyền tải. Các biện pháp

kiểm soát dữ liệu và truy cập như Phòng ngừa mất dữ liệu (DLP), Quản lý truy cập danh

tính (IAM), và Kiểm soát truy cập mạng (NAC) được sử dụng để bảo vệ các hệ thống khỏi

sự truy cập trái phép. Để thực thi các chính sách bảo mật mạng hiệu quả, Tường lửa thế hệ

tiếp theo (NGFW) có thể giám sát và ngăn chặn các mối đe dọa từ ứng dụng. Hệ thống

phòng ngừa xâm nhập (IPS), Phần mềm diệt vi-rút thế hệ tiếp theo (NGAV), Sandboxing,

và Giải trừ và tái thiết nội dung (CDR) là những công nghệ phòng ngừa mối đe dọa mạng

tiên tiến, giúp bảo vệ hệ thống khỏi các cuộc tấn công tinh vi. Hơn nữa, việc sử dụng công

nghệ phân tích mạng, săn tìm mối đe dọa, và các công cụ điều phối và phản hồi bảo mật

(SOAR) giúp tự động hóa quá trình phát hiện và phản hồi đối với các mối đe dọa. 8 lOMoAR cPSD| 45470709

Theo tạp chí Tài chính (2023)

Năm 2011, có trên 1.500 cổng thông tin Việt Nam bị tin tặc sử dụng mã độc gián

điệp dưới hình thức tập tin hình ảnh xâm nhập, kiểm soát, cài mã độc thay đổi giao diện trang chủ.

Trong năm 2012 - 2013, Bộ Công an đã phát hiện gần 6.000 lượt cổng thông tin,

trang tin điện tử của Việt Nam (trong đó có hơn 300 trang của cơ quan nhà nước) bị tấn

công, chỉnh sửa nội dung và cài mã độc.

Năm 2014, sau sự kiện giàn khoan HD 981 hạ đặt trái phép trong vùng đặc quyền

kinh tế Việt Nam, tin tặc nước ngoài đã tấn công hơn 700 trang mạng Việt Nam và hơn 400

trang trong dịp Quốc khánh (2/9) để chèn các nội dung xuyên tạc chủ quyền của Việt Nam

với quần đảo Hoàng Sa.

Vào cuối năm 2014, tin tặc cũng đã mở đợt tấn công vào trung tâm dữ liệu của

VCCorp khiến nhiều tờ báo mà công ty này đang vận hành kỹ thuật như Soha, Kenh14… bị tê liệt.

Năm 2015, có trên 2.460 website của các cơ quan, doanh nghiệp bị xâm nhập. Nguy

cơ từ mã độc và Internet of Things (IoT) bùng nổ tạo “thị trường” lớn cho hacker là những

nguy cơ an ninh mạng mà người dùng phải đối mặt.

Nổi bật trong năm 2016 là cuộc tấn công mạng vào một số màn hình hiển thị thông

tin chuyến bay tại khu vực làm thủ tục chuyến bay của các sân bay quốc tế Tân Sơn Nhất,

sân bay quốc tế Nội Bài, sân bay quốc tế Đà Nẵng, sân bay Phú Quốc. Các màn hình của

sân bay đã bị chèn những hình ảnh và nội dung xuyên tạc về biển Đông.

Năm 2017, mã độc tống tiền (ransomware) có tên là Wanna Cry trở thành mối nguy

hiểm. Tại Việt Nam, ghi nhận hơn 100 máy tính bị nhiễm độc. Wanna Cry là một loại mã

nhiễm độc tấn công vào máy nạn nhân qua tệp tin đính kèm email hoặc đường link độc hại.

Năm 2018, thiệt hại do virus máy tính gây ra đối với người dùng Việt Nam đã lên

mức kỷ lục 14.900 tỷ đồng, tương đương 642 triệu USD, nhiều hơn 21% so với mức thiệt hại của năm 2017. 9 lOMoAR cPSD| 45470709

Theo số liệu của Bộ Thông tin và Truyền thông, trong tổng số 3.159 cuộc tấn công

mạng vào các hệ thống thông tin tại Việt Nam trong 6 tháng đầu năm 2019, có 968 cuộc

tấn công thay đổi giao diện, 635 cuộc tấn công cài mã độc (Malware) và 1.556 cuộc tấn công lừa đảo.

Trong 4 tháng đầu năm 2020, tổng cộng 1.056 cuộc tấn công mạng vào các hệ thống

thông tin tại Việt Nam dẫn đến sự cố (553 Phishing, 280 Deface, 223 Malware). Hơn 73.000

camera IP trên thế giới, trong đó có gần 1.000 camera tại Việt Nam đang bị theo dõi.

Nguyên nhân là do người dùng chưa có thói quen quan tâm đến an ninh của những thiết bị

này, không thay đổi mật khẩu mặc định của hệ thống trước khi kết nối Internet. Bảo mật

các thiết bị IoT là rất quan trọng, đặc biệt khi người dùng chưa có thói quen quan tâm đến

an ninh cho các thiết bị này.

Trong năm 2019, số cuộc tấn công mạng vào các hệ thống thông tin Việt Nam có

chiều hướng giảm (khoảng 45,9%) so với cùng kỳ năm 2018.

Trong 4 tháng đầu năm 2020, số cuộc tấn công mạng vào các hệ thống thông tin tại

Việt Nam đã giảm (khoảng 51,4%) so với cùng kỳ năm 2019.

Một số doanh nghiệp tiêu biểu bị tấn công

Trong thời gian gần đây, nhiều doanh nghiệp tại Việt Nam đã trở thành nạn nhân

của các cuộc tấn công bằng mã độc tống tiền (ransomware), gây ra những thiệt hại nghiêm

trọng. Dưới đây là một số trường hợp tiêu biểu:

Tổng công ty Dầu Việt Nam – Công ty Cổ phần (PVOIL) (Người Lao Động, 2024)

Ngày 2-4-2024, Tổng công ty Dầu Việt Nam – Công ty CP (PVOIL) thông báo bị tấn công

có chủ đích theo hình thức mã hóa dữ liệu (ransomware).

Việc này đã khiến hệ thống công nghệ thông tin của PVOIL bị tê liệt, trong đó có hệ thống

phát hành hóa đơn điện tử. Do đó, việc phát hành hóa đơn điện tử phục vụ bán hàng của

công ty tạm thời không thực hiện được.

Hiện doanh nghiệp đã báo cáo bằng văn bản đến các cơ quan chức năng và đang hết sức

tích cực xử lý nhằm khắc phục sự cố trên trong thời gian sớm nhất. 10 lOMoAR cPSD| 45470709

Công ty Chứng khoán VNDirect (VNMedia, 2024)

Vào ngày 24 tháng 3 năm 2024, Công ty Chứng khoán VNDirect tại Việt Nam đã trở thành

một trong những địa điểm nóng trên bản đồ các cuộc tấn công ransomware quốc tế. Được

biết đây là đơn vị sở hữu sàn giao dịch chứng khoán lớn tại Việt Nam. Vụ việc này đã khiến

sàn giao dịch bị ngưng trệ hơn 1 tuần, gây ảnh hưởng nặng nề đến tài chính và uy tín. Số

tiền chuộc trong vụ tấn công này chưa được công khai.

Nhóm tin tặc LockBit đã nhận trách nhiệm trong vụ việc này. LockBit 3.0, phiên bản mới

nhất của mã độc mã hóa dữ liệu tống tiền, đã được sử dụng trong vụ tấn công.

Công ty công nghệ thông tin Kaseya (Báo Tin Tức, 2021)

Công ty Kaseya có trụ sở tại Miami, cung cấp dịch vụ công nghê thông tin cho khoảng ̣

40.000 doanh nghiệp trên toàn cầu. Vụ tấn công nhằm vào Kaseya xảy ra từ tối 2/7, dẫn

đến tê liệt hệ thống thanh toán của chuỗi siêu thị lớn nhất tại Thụy Điển. Chuỗi siêu thị

Coop của Thụy Điển là một trong số nạn nhân, buộc phải đóng cửa khoảng 800 cửa hàng

trên toàn quốc trong 3 ngày. Coop không phải là khách hàng trực tiếp của Kaseya, nhưng

nhà thầu phụ Visma Esscom của chuỗi siêu thị này là mục tiêu của vụ tấn công mạng. Các

tin tặc nhận trách nhiệm về vụ xâm nhập trên đã yêu cầu 70 triệu USD để khôi phục tất cả

dữ liệu của các doanh nghiệp bị ảnh hưởng, mặc dù họ sẵn sàng giảm bớt yêu cầu của mình

trong các đàm phán riêng với một chuyên gia an ninh mạng.

Đây là vụ tấn công mạng mới nhất trong loạt vụ việc tương tự xảy ra trong thời gian gần

đây trên toàn cầu, đặc biệt là tại Mỹ. Các vụ tấn công mạng sử dụng mã độc thường được

thực hiện theo phương thức mã hóa để cô lập dữ liệu trong hệ thống và đòi nạn nhân phải

trả tiền chuộc. Theo công ty an ninh mạng Emsisoft, năm ngoái, các tin tặc có thể đã kiếm

được khoảng 18 tỷ USD tiền chuộc kiểu này.

Các doanh nghiệp tại Việt Nam (VnEconomy, 2024)

Theo báo cáo của Hiệp hội An ninh mạng quốc gia, có tới 46,15% cơ quan, doanh nghiệp

cho biết đã từng bị tấn công mạng ít nhất 1 lần trong năm qua, trong đó 6,77% thường

xuyên bị tấn công. Tổng số vụ tấn công mạng trong năm ước tính lên tới hơn 659.000 vụ.

Theo báo cáo của Cục An ninh mạng và phòng, chống tội phạm sử dụng công nghệ cao 11 lOMoAR cPSD| 45470709

(A05), Bộ Công an, chỉ tính riêng các đơn vị trọng yếu đã có tới hơn 74.000 cảnh báo tấn

công mạng, trong đó có 83 chiến dịch tấn công có chủ đích APT.

Tấn công có chủ đích APT là hình thức tấn công phổ biến nhất năm 2024. Theo thống kê

của Hiệp hội An ninh mạng quốc gia, có tới 26,14% các vụ tấn công trong năm là tấn công

APT sử dụng mã độc gián điệp nằm vùng. Có 04 loại lỗ hổng thường bị tin tặc khai thác

để tấn công có chủ đích gồm: Lỗ hổng trong các phần mềm đang sử dụng; Lỗ hổng trong

quy trình quản lý, cấu hình, phân quyền; Lỗ hổng từ các chuỗi cung ứng (Supply Chain)

không đảm bảo an toàn, an ninh; Lỗ hổng do con người trong hệ thống.

Những trường hợp trên nhấn mạnh tầm quan trọng của việc tăng cường các biện pháp

bảo mật và nâng cao nhận thức về an ninh mạng trong cộng đồng doanh nghiệp.

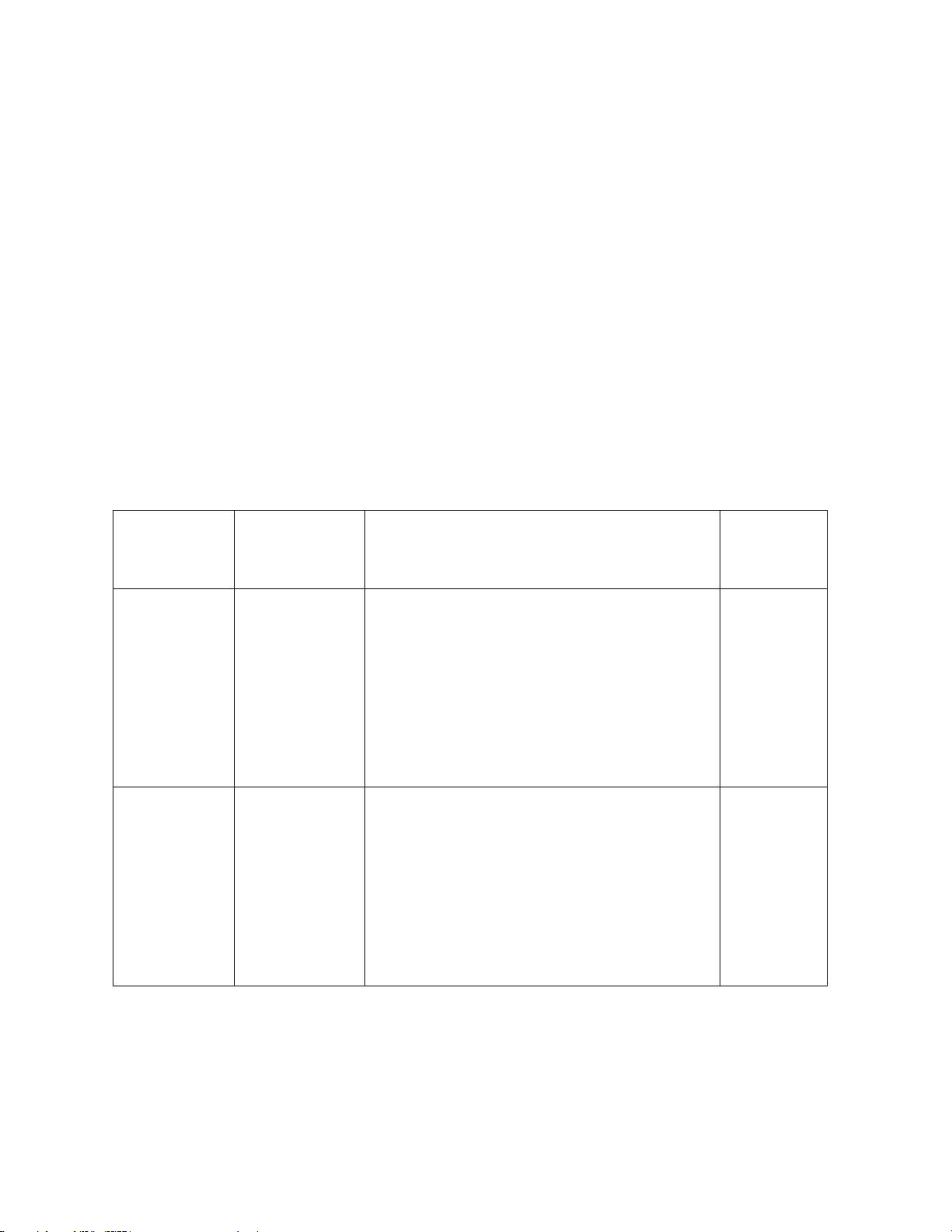

2.2. Các phương thức tấn công phổ biến

Bảng phân loại các loại mã độc Loại mã Đặc điểm

Cách lây nhiễm & Cơ chế hoạt động Mục đích độc chính

(phân tích chi tiết) Virus Tự nhân bản

Virus thường ẩn mình trong các file thực Phá hoại – và lây lan

thi (.exe), tài liệu văn phòng chứa macro, Lây lan bằng cách

hoặc script. Khi người dùng mở file,

chèn vào các virus kích hoạt, tự sao chép sang các file file hợp lệ

khác trong hệ thống hoặc thiết bị lưu trữ ngoài. Worm (Sâu) Tự sao chép

Lây nhiễm qua mạng (email, USB, chia Phá hoại – và lây lan

sẻ file). Worm có thể khai thác lỗ hổng hệ Lây lan không cần

điều hành hoặc dịch vụ mạng để lây lan file chủ

nhanh chóng mà không cần người dùng

thao tác. Tạo lưu lượng lớn, gây nghẽn hệ thống mạng. 12 lOMoAR cPSD| 45470709 Spyware

Theo dõi hoạt Cài lén vào hệ thống thông qua phần Đánh cắp (Phần mềm động người

mềm miễn phí, pop-up quảng cáo hoặc lỗ thông tin gián điệp) dùng

hổng trình duyệt. Ghi lại phím gõ

(keylogger), chụp màn hình, theo dõi lịch

sử duyệt web, đánh cắp mật khẩu, thông tin cá nhân. Adware Hiển thị

Lây qua trình cài đặt phần mềm miễn phí. Quảng cáo (Phần mềm quảng cáo

Sau khi cài, adware hiển thị quảng cáo – Kiếm tiền quảng cáo) không mong

pop-up, chuyển hướng trình duyệt, làm từ lượt nhấp muốn

chậm máy tính. Có thể theo dõi thói quen

duyệt web để cá nhân hóa quảng cáo

(xâm phạm quyền riêng tư). Ransomware Mã hóa dữ

Phổ biến qua email giả mạo (phishing), Tống tiền

liệu, đòi tiền file đính kèm độc hại, lỗ hổng hệ thống. chuộc

Sau khi nhiễm, mã hóa toàn bộ dữ liệu,

hiển thị thông báo yêu cầu trả tiền

(thường bằng tiền ảo). Không trả tiền có

thể mất dữ liệu hoàn toàn. Rootkit Ẩn mã độc

Cài đặt cùng với phần mềm hoặc qua Truy cập

khỏi hệ thống khai thác lỗ hổng. Rootkit ẩn tiến trình, trái phép – giám sát

tệp tin, khóa registry để mã độc không bị Duy trì kiểm

phát hiện. Cho phép kẻ tấn công duy trì soát

quyền truy cập hệ thống lâu dài mà người dùng không biết. Backdoor Cửa hậu cho

Được cài kèm phần mềm độc hại hoặc có Truy cập

phép truy cập sẵn trong hệ thống do kẻ tấn công cài đặt. trái phép từ xa không

Mở cổng cho hacker xâm nhập bất cứ lúc

cần xác thực. nào. Thường được dùng để cài mã độc

tiếp theo hoặc đánh cắp dữ liệu. 13 lOMoAR cPSD| 45470709 Keylogger Ghi lại thao

Có thể là phần mềm hoặc phần cứng. Lây Đánh cắp

tác bàn phím qua file đính kèm, đường link độc hại. thông tin của người

Ghi lại mọi thao tác gõ phím như tên dùng

đăng nhập, mật khẩu, số tài khoản… rồi

gửi về máy chủ của hacker. Botnet Tập hợp

Mỗi máy tính nhiễm mã độc trở thành Tấn công

nhiều thiết bị một “bot” bị kiểm soát qua máy chủ điều mạng – Gửi

bị điều khiển khiển (C&C server). Được sử dụng để tấn spam – Đào

từ xa (zombie công DDoS, gửi spam, hoặc khai thác tài tiền ảo computer)

nguyên để đào tiền ảo. Có thể lây lan như worm hoặc Trojan. Scareware Lừa người

Hiển thị cảnh báo giả (fake alert) như Lừa đảo –

dùng tin máy “Máy bạn bị nhiễm virus”, kèm link mua Tống tiền bị nhiễm

phần mềm. Thực chất là phần mềm vô

virus để mua dụng hoặc chứa mã độc. Mục đích là lấy phần mềm giả mạo

tiền hoặc cài đặt mã độc khác. Fileless

Không tồn tại Tận dụng công cụ hợp pháp của hệ điều Truy cập Malware dưới dạng

hành như PowerShell, WMI để thực hiện trái phép – file, thường

hành vi độc hại mà không tạo file trên Tấn công

đĩa. Khó bị phát hiện vì không để lại dấu tàng hình

lưu trong bộ vết trên ổ cứng, chỉ hoạt động trong bộ nhớ RAM nhớ tạm thời.

3. NGUY CƠ VÀ TỔN THẤT DO MÃ ĐỘC GÂY RA TẤN CÔNG VÀO CÁC HỆ THỐNG OFFSITE

3.1. Nguy cơ từ mã độc

Mã độc (malware) là một trong những mối đe dọa lớn nhất đối với an ninh mạng, ảnh

hưởng đến cả cá nhân lẫn tổ chức. Chúng có thể xâm nhập vào hệ thống thông qua email

giả mạo, phần mềm không an toàn hoặc lỗ hổng bảo mật. Khi bị nhiễm mã độc, dữ liệu có 14 lOMoAR cPSD| 45470709

thể bị đánh cắp, hệ thống bị kiểm soát, hoặc hoạt động kinh doanh bị gián đoạn nghiêm

trọng. Dưới đây là một số nguy cơ phổ biến mà mã độc gây ra:

• Đánh cắp dữ liệu nhạy cảm: Nhiều loại mã độc được thiết kế để ăn cắp thông tin cá

nhân như tài khoản ngân hàng, thẻ tín dụng, hồ sơ y tế… Điều này có thể dẫn đến

hậu quả nghiêm trọng như mất tiền, bị lừa đảo, hoặc bị làm giả danh tính.

• Phá hoại, thay đổi, hoặc xóa dữ liệu: Một số mã độc có khả năng can thiệp sâu vào

hệ thống, cho phép chúng thay đổi hoặc xóa các tệp tin quan trọng. Điều này gây ra

tổn thất lớn, thậm chí có thể khiến hệ thống hoàn toàn không hoạt động được.

• Chiếm quyền điều khiển từ xa: Nhiều mã độc mở backdoor cho hacker chiếm quyền

truy cập và điều khiển thiết bị của nạn nhân. Khi đó, hacker có thể theo dõi hoạt

động, cài đặt thêm các phần mềm độc hại, hoặc sử dụng máy tính của nạn nhân để

thực hiện các cuộc tấn công khác.

• Làm chậm hoặc gây treo hệ thống: Mã độc thường chạy ngầm và ngốn tài nguyên

hệ thống, khiến máy tính bị chậm, đơ, thậm chí treo hoàn toàn. Điều này ảnh hưởng

nghiêm trọng đến hiệu suất làm việc và trải nghiệm của người dùng.

• Hiển thị quảng cáo không mong muốn: Một dạng mã độc phổ biến là adware,

chuyên hiển thị quảng cáo liên tục dưới dạng pop-up, banner… Mặc dù không trực

tiếp gây hại nhưng khiến người dùng khó chịu, giảm hiệu suất làm việc và tiềm ẩn

nguy cơ tải xuống phần mềm độc hại khác.

• Lây nhiễm và tấn công dây chuyền: Một số mã độc có khả năng lây lan trong hệ

thống nội bộ hoặc qua các đối tác, nhà cung cấp. Ví dụ, vụ tấn công SolarWinds

năm 2020 đã ảnh hưởng đến nhiều cơ quan chính phủ và doanh nghiệp lớn trên toàn

cầu do mã độc lây nhiễm từ phần mềm quản lý hệ thống của công ty này.

3.2. Tổn thất từ mã độc

Trong thời đại số hóa ngày nay, với sự kết nối Internet ngày càng sâu rộng, các cuộc tấn

công mạng đang ngày càng gia tăng về tần suất và mức độ nghiêm trọng chưa từng thấy.

Những cuộc tấn công thường gây ra thiệt hại ở quy mô lớn và hậu quả lâu dài.

Gây tổn thất tài chính 15 lOMoAR cPSD| 45470709

Các cuộc tấn công mạng không chỉ gây ra tổn thất tài chính trực tiếp mà còn dẫn đến những

hậu quả lâu dài. Theo thống kê, năm 2023, thế giới đã thiệt hại khoảng 8.000 tỷ USD do

các cuộc tấn công mạng, tương đương gần 21 tỷ USD mỗi ngày. Dự báo con số này sẽ tăng

lên 9.500 tỷ USD vào năm 2024.

Một ví dụ điển hình là các vụ tấn công ransomware, nơi tin tặc yêu cầu tiền chuộc để khôi

phục dữ liệu hoặc trực tiếp đánh cắp tiền. Tính đến năm 2024, các nhóm tội phạm mạng đã

thu về 811 triệu USD tiền chuộc từ ransomware. Tuy nhiên, tổn thất không chỉ dừng lại ở

con số này, mà còn kéo theo nhiều hệ quả tài chính khác, từ gián đoạn hoạt động cho đến

thiệt hại lâu dài về uy tín.

Gây gián đoạn hoạt động

Các cuộc tấn công mạng có thể gây gián đoạn hoạt động của doanh nghiệp. Ngày nay,

nhiều doanh nghiệp phụ thuộc rất lớn vào công nghệ số trong hoạt động kinh doanh hàng

ngày. Vì vậy, khi hệ thống bị xâm phạm, điều này sẽ gây ảnh hưởng trực tiếp đến năng

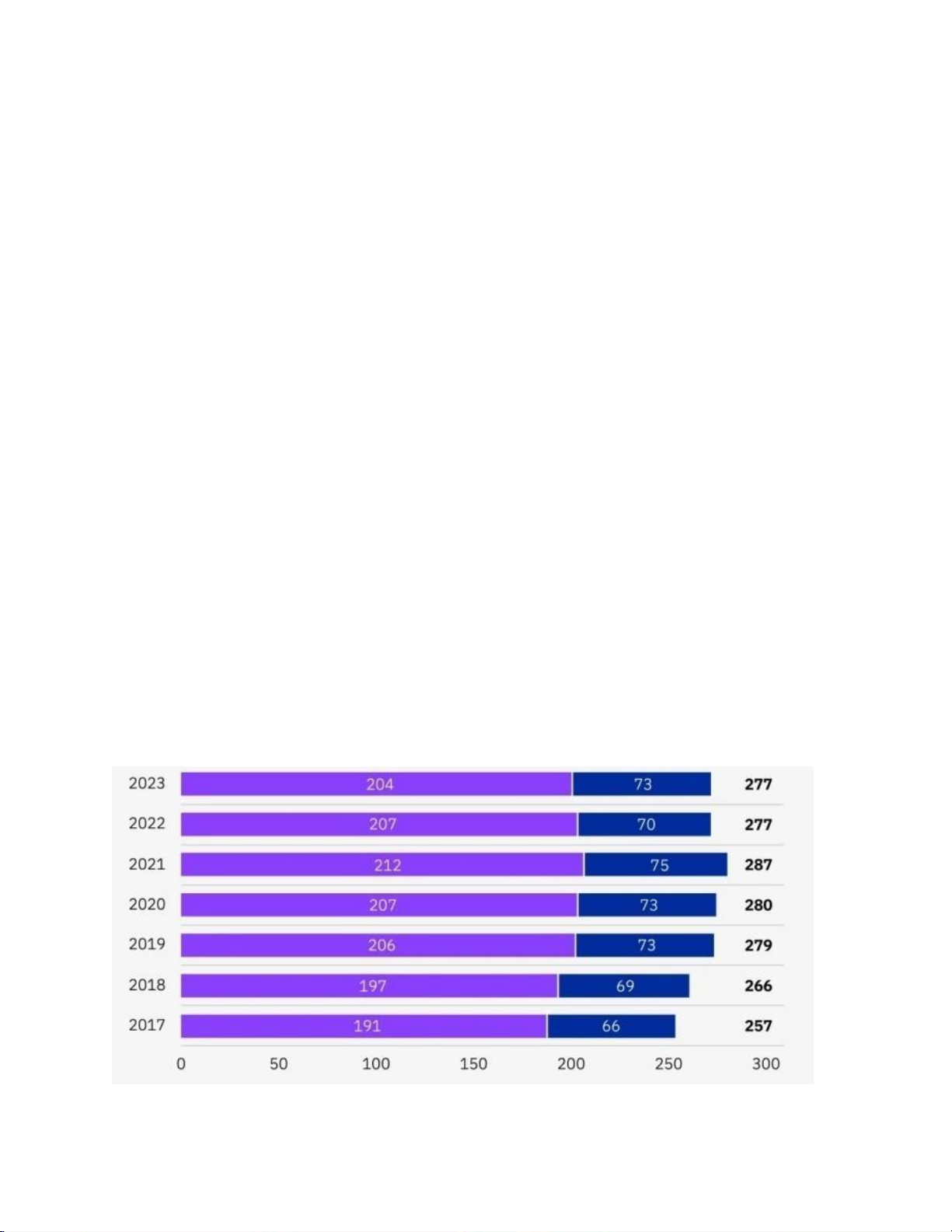

suất. Theo thống kê, năm 2023, các tổ chức mất trung bình 204 ngày để phát hiện dữ liệu

bị rò rỉ và thêm 73 ngày để xử lý sự cố.

Trong trường hợp nghiêm trọng, toàn bộ hoạt động sản xuất có thể bị gián đoạn trong nhiều

ngày hoặc nhiều tuần. Doanh nghiệp sẽ phải đối mặt với bài toán đau đầu: doanh thu bị

giảm sút, chất lượng dịch vụ đi xuống và mất lòng tin của khách hàng, đối tác. Điều này sẽ

tác động tiêu cực đến uy tín của công ty. 16 lOMoAR cPSD| 45470709

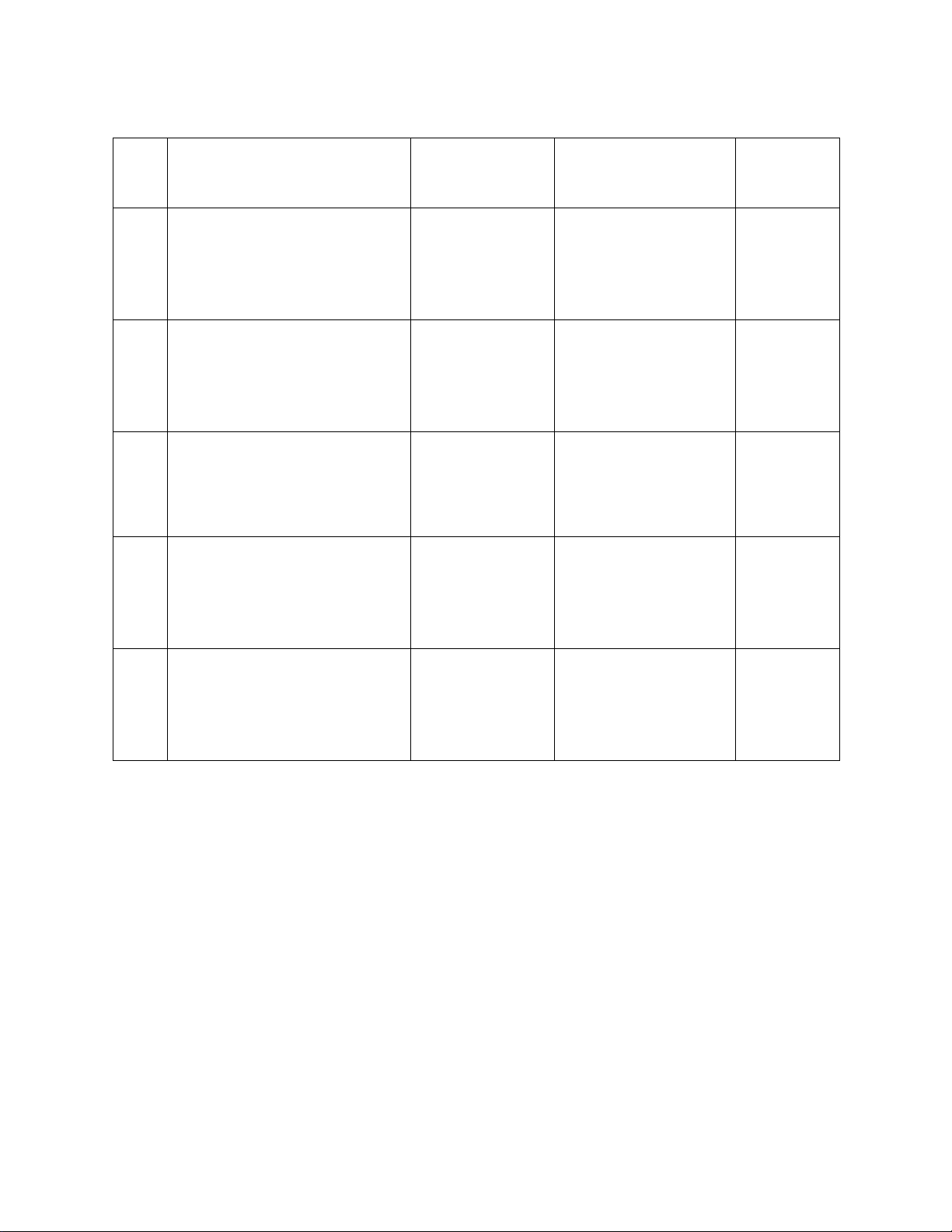

Thời gian trung bình tính theo ngày từ khi lộ lọt dữ liệu xảy ra cho đến khi được phát

hiện (màu tím nhạt) và được khắc phục (màu tím đậm). Ảnh: IBM

Khiến DN phải đối mặt với các khoản chi phí gián tiếp trong thời gian dài

Ngay cả sau khi cuộc tấn công mạng kết thúc, các doanh nghiệp vẫn phải tiếp tục đối mặt

với tác động tài chính trong thời gian dài, bao gồm chi phí để khôi phục hệ thống, cải thiện

cơ sở hạ tầng an ninh mạng và xử lý hệ quả pháp lý với nhiều loại chi phí kèm theo khác.

Chẳng hạn, tại Đông Nam Á, mỗi vụ rò rỉ dữ liệu khiến doanh nghiệp, tổ chức thiệt hại trung bình 3,05 triệu USD.

Bên cạnh đó, việc khôi phục lại mối quan hệ và niềm tin đã bị tổn hại từ khách hàng và đối

tác có thể phải mất nhiều tháng, thậm chí nhiều năm. Nếu không được xử lý kịp thời, hậu

quả có thể kéo dài, ảnh hưởng đến khả năng phát triển của doanh nghiệp trong tương lai.

Gây tổn hại uy tín

Uy tín là tài sản vô giá của mọi doanh nghiệp. Việc rò rỉ dữ liệu khách hàng sẽ làm tổn hại

nghiêm trọng đến uy tín của doanh nghiệp. Khách hàng có thể mất niềm tin và quay lưng,

dẫn đến sụt giảm doanh thu trong dài hạn. Trong một số trường hợp, chỉ một vụ rò rỉ dữ

liệu cũng có thể phá hủy hoàn toàn danh tiếng của một thương hiệu.

Nếu doanh nghiệp trở thành nạn nhân của cuộc tấn công, mối quan hệ với các đối tác kinh

doanh và nhà cung cấp cũng có thể bị ảnh hưởng. Các đối tác có thể mất niềm tin vào khả

năng bảo vệ dữ liệu được chia sẻ giữa hai bên. Tương tự, các mối quan hệ hợp tác lâu dài

cũng có thể bị đe dọa, nếu doanh nghiệp không thể khắc phục sự cố một cách nhanh chóng,

hoặc nếu cuộc tấn công vào hệ thống của doanh nghiệp gây ảnh hưởng tới hoạt động của đối tác.

Khiến doanh nghiệp phải đương đầu với các vấn đề liên quan tới pháp lý và quy định

Theo các quy định bảo vệ dữ liệu như Quy định bảo vệ dữ liệu chung (GDPR) của Liên

minh Châu Âu và Đạo luật về trách nhiệm giải trình và cung cấp thông tin bảo hiểm y tế

(HIPAA) tại Mỹ, nếu rò rỉ thông tin khách hàng, doanh nghiệp có thể phải đối mặt với các

mức phạt nghiêm trọng. Ví dụ, vụ rò rỉ dữ liệu của Capital One năm 2019 có thể khiến

công ty này bị phạt từ 100 đến 500 triệu USD. 17 lOMoAR cPSD| 45470709

Việc để lộ thông tin nhạy cảm của khách hàng hoặc nhân viên còn có thể khiến doanh

nghiệp phải đối mặt với các vụ kiện tụng và hình phạt nghiêm khắc theo quy định của pháp

luật. Việc phải đối mặt với các cuộc chiến pháp lý kéo dài còn khiến tăng thêm gánh nặng

tài chính và gây tổn hại tới uy tín của công ty.

Thất thoát tài sản trí tuệ

Đối với nhiều doanh nghiệp, tài sản trí tuệ (IP) được xem như một trong những tài sản quý

giá nhất. Một vụ tấn công mạng nhắm vào IP có thể đánh cắp thiết kế sản phẩm, chiến lược

tiếp thị và thông tin độc quyền. Đặc biệt, trong các ngành cạnh tranh cao như công nghệ và

dược phẩm, việc mất đi tài sản trí tuệ có thể khiến doanh nghiệp xóa lợi thế cạnh tranh đã

dày công xây dựng trong nhiều năm. (ICT Vietnam,2024)

3.3. Liên hệ thực tế

Trong những năm gần đây, tổn thất do mã độc gây ra từ các cuộc tấn công vào các hệ thống

offsite đã trở thành một vấn đề nghiêm trọng, đặc biệt là trong bối cảnh số hóa ngày càng gia tăng.

Năm 2020 (Sài Gòn Giải Phóng, 2020)

Theo báo cáo của Bkav, trong năm 2020, hàng trăm tỷ đồng thiệt hại bởi tấn công an ninh

mạng liên quan đến ngân hàng; nguy cơ an ninh mạng từ các trào lưu mạng xã hội; nhiều

tổ chức, doanh nghiệp bị tấn công có chủ đích theo một cách thức mới.

Thống kê cho thấy, trong năm 2020, thiệt hại do virus máy tính gây ra đối với người dùng

Việt Nam đã đạt kỷ lục mới, vượt mốc 1 tỷ USD (khoảng 24.000 tỷ đồng).

Covid-19 làm gia tăng tấn công an ninh mạng

Theo thống kê của Bkav, năm 2020, dịch Covid-19 bùng phát, hàng loạt doanh nghiệp, cơ

quan, tổ chức chuyển sang làm việc từ xa. Các phần mềm làm việc trực tuyến được tìm

kiếm và download rầm rộ. Nhiều đơn vị buộc phải mở hệ thống ra Internet để nhân viên có

thể truy cập và làm việc từ xa…

Điều này tạo môi trường cho kẻ xấu khai thác lỗ hổng, tấn công, đánh cắp thông tin. Trong

năm qua, hàng loạt vụ tấn công mạng quy mô lớn diễn ra trên toàn cầu, điển hình như vụ 18 lOMoAR cPSD| 45470709

việc nhà máy của Foxconn bị tin tặc tấn công, bị đòi 34 triệu USD tiền chuộc dữ liệu; hay

267 triệu thông tin người dùng Facebook được rao bán; Intel bị tin tặc tấn công, gây rò rỉ 20GB dữ liệu bí mật…

T-Mobile, một trong những nhà mạng lớn nhất của Mỹ cũng đã trở thành nạn nhân tiếp

theo của hacker. Theo quan sát của Bkav, tại Việt Nam, nhiều trang thương mại điện tử lớn,

một số nền tảng giao hàng trực tuyến có nhiều người sử dụng, đã bị xâm nhập và đánh cắp dữ liệu.

Khi làm việc từ xa, các tổ chức doanh nghiệp cần thiết lập môi trường kết nối an toàn bằng

cách trang bị các giải pháp như SSL, VPN… đánh giá an ninh hệ thống, đánh giá phần

mềm trước khi công khai ra Internet; cài đặt phần mềm diệt virus, tường lửa, hệ thống giám

sát… thường xuyên cập nhật bản vá hệ điều hành; trang bị phương thức xác thực người

dùng mạnh như chữ ký số.

Hàng trăm tỷ đồng thiệt hại bởi tấn công giao dịch ngân hàng

Chỉ tính riêng năm 2020, hàng trăm tỷ đồng đã bị hacker chiếm đoạt qua tấn công an ninh

mạng liên quan đến ngân hàng, trong đó chủ yếu là các vụ đánh cắp mã OTP giao dịch của

người dùng. Cách thức chính của hacker là lừa người dùng cài đặt phần mềm gián điệp trên

điện thoại để lấy trộm tin nhắn OTP, thực hiện giao dịch bất hợp pháp.

Trung bình mỗi tháng, hệ thống giám sát virus của Bkav đã phát hiện hơn 15.000 phần

mềm gián điệp trên điện thoại di động. Điển hình là vụ việc VN84App, phần mềm thu thập

tin nhắn OTP giao dịch ngân hàng lên đến hàng tỷ đồng, đã lây nhiễm hàng ngàn smartphone tại Việt Nam. Năm 2021 (BKAV, 2021)

2021 là một năm đầy biến động của các loại tiền số (coin) và các loại hình kinh doanh liên

quan đến tiền số, vốn hóa của các đồng tiền số đã vượt ngưỡng 1.000 tỷ USD. Điều này

kéo theo số lượng tấn công mã hóa dữ liệu đòi trả tiền chuộc bằng coin tăng mạnh. Hàng

loạt vụ tấn công đã diễn ra, quy mô lên tới hàng triệu USD. Điển hình là vụ tấn công nhà

cung cấp đường ống dẫn dầu Colonial Pipeline, làm tê liệt cả bờ Đông nước Mỹ. Nạn nhân

đã phải trả khoản tiền chuộc gần 5 triệu USD bằng tiền số. Hồi tháng 5, chi nhánh ở Mỹ 19 lOMoAR cPSD| 45470709

của JBS Holdings (Brazil), công ty cung cấp thịt lớn nhất thế giới về doanh số, bị tấn công

cũng buộc phải trả khoản coin lên tới 11 triệu USD.

Tại Việt Nam, số lượt máy tính bị nhiễm mã độc lên tới hơn 70 triệu lượt, số lượt máy tính

bị virus mã hoá dữ liệu tấn công trong năm 2021 lên tới hơn 2,5 triệu lượt, cao gấp 4,5 lần

so với năm 2020. Ước tính thiệt hại do virus máy tính gây ra đối với người dùng Việt Nam

tiếp tục ở mức rất cao 24,4 nghìn tỷ VNĐ (tương đương 1,06 tỷ USD).

Năm 2022 (Công An Nhân Dân, 2022)

Theo kết quả chương trình Đánh giá an ninh mạng dành cho người sử dụng cá nhân do

Bkav thực hiện, trong năm 2022, thiệt hại do virus máy tính gây ra đối với người dùng Việt

Nam ở mức 21,2 nghìn tỷ (tương đương 883 triệu USD). Lần đầu tiên sau hơn 10 năm thực

hiện thống kê, con số thiệt hại ghi nhận giảm so với các năm trước đó. Trên phạm vi toàn

cầu, tội phạm mạng gây thiệt hại lên tới hơn 1.000 tỷ USD mỗi năm, tương đương 1,18%

GDP toàn cầu. Với mức thiệt hại 883 triệu USD (tương đương 0,24% GDP), Việt Nam

thuộc nhóm thấp so với thế giới.

Năm 2022, các chuyên gia Bkav ghi nhận chiến dịch tấn công ransomware (mã độc mã hóa

tống tiền) quy mô lớn, nhắm vào các máy chủ chứa dữ liệu kế toán. Nếu như trong năm

2021 chưa tới 1.000 máy chủ nhiễm ransomware thì năm 2022 ghi nhận hơn 14.500 máy,

theo thống kê của Bkav. Riêng chiến dịch tấn công ransomware nhắm vào máy chủ chứa

dữ liệu kế toán được ghi nhận từ tháng 4/2022 đã xâm nhập 1.355 máy chủ.

Hình thức lừa đảo tài chính online bùng nổ ở Việt Nam. Nhiều người đã trở thành nạn nhân

của các chiêu thức lừa đảo tài chính online. Có thể kể đến như vụ việc mất 2,1 tỷ đồng

trong tài khoản do lừa đảo nâng cấp SIM (ở TP.HCM) hay vụ việc mất hơn 5,5 tỷ đồng sau

khi nghe điện thoại và làm theo yêu cầu của kẻ giả mạo công an (ở Hà Nội). Ngoài hai hình

thức kể trên, kẻ xấu còn “chế biến” nhiều kịch bản để lừa người dùng vào bẫy như dụ dỗ

nạp tiền làm “nhiệm vụ online”, giả mạo người thân yêu cầu chuyển tiền, giả mạo cơ quan

chức năng báo vi phạm giao thông… 20