Preview text:

HỌC VIỆN KỸ THUẬT MẬT MÃ

KHOA AN TOÀN THÔNG TIN

¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ ¯ THỰC HÀNH

ĐÁNH GIÁ VÀ KIỂM ĐỊNH AN TOÀN HỆ THỐNG THÔNG TIN BÀI THỰC HÀNH SỐ 04

SỬ DỤNG NESSUS DÒ QUÉT LỖ HỔNG HỆ ĐIỀU HÀNH

Người xây dựng bài thực hành: HÀ NỘI, 2019 MỤC LỤC

Mục lục. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 2

Phần 1. CÀI ĐẶT CÔNG CỤ NESSUS. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

1.1. Giới thiệu. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 3

1.2. Chuẩn bị. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4

1.3. Các bước thực hiện. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4

1.3.1. Cài đặt Nessus. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4

1.3.2. Đăng ký mã xác thực Nessus. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5

Phần 2. SỬ DỤNG NESSUS DÒ QUÉT LỖ HỔNG HỆ ĐIỀU HÀNH. . . . . . . 8

2.1. Chuẩn bị. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

2.2. Các bước thực hiện. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .8 - 2 -

PHẦN 1. CÀI ĐẶT CÔNG CỤ NESSUS 1.1. Giới thiệu

Nessus là một công cụ quét lỗ hổng bảo mật độc quyền được phát triển bởi

Công ty An ninh mạng Tenable, được phát hành miễn phí cho việc sử dụng phi thương mại.

Nessus cho phép quét các loại lỗ hổng:

+ Lỗ hổng cho phép một hacker từ xa kiểm soát hoặc truy cập dữ liệu

nhạy cảm trên hệ thống.

+ Cấu hình sai (ví dụ như chuyển tiếp thư mở, các bản vá lỗi bị thiếu,. .).

+ Mật khẩu mặc định, một vài mật khẩu thường được sử dụng, và mật

khẩu trống trên các tài khoản hệ thống. Nessus cũng có thể

dùng Hydra (một công cụ bên thứ ba) để thực hiện một cuộc tấn công từ điển.

+ Tấn công từ chối dịch vụ bộ nhớ stack TCP/IP bằng gói tin độc hại

+ Chuẩn bị cho việc kiểm tra bảo mật (PSI DSS).

Ban đầu, Nessus bao gồm hai phần chính: nessusd - thực hiện quét, và nessus

client - chương trình con - điều khiển các tùy chọn quét và xuất kết quả cho người

sử dụng. Các phiên bản sau của Nessus (4 và mới hơn) sử dụng một máy chủ web

cung cấp cùng tính năng giống như Nessus client.

Trong hoạt động thông thường, Nessus bắt đầu bằng cách quét các cổng

mạng qua một trong bốn bộ quét cổng mạng tích hợp sẵn để xác định cổng đang

mở trên mục tiêu và sau đó cố gắng thực hiện nhiều cách tấn công trên các cổng

mở. Các bài kiểm tra lỗ hổng có sẵn bằng việc đăng ký, được viết bằng NASL

(Nessus Attack Scripting Language - ngôn ngữ tấn công dạng kịch bản Nessus),

một ngôn ngữ kịch bản tối ưu cho tương tác mạng.

Hằng tuần, công ty Tenable phát hành hàng chục bản kiểm tra lỗ hổng bảo

mật mới (gọi là trình cắm). Các bản kiểm tra này (gọi là Home Feed) đều miễn phí

cho công chúng; tuy nhiên các khách hàng thương mại lại không được phép sử

dụng các bản này. Bản Proffessional Feed (không miễn phí) được thêm quyền hỗ

trợ và thêm các tính năng bổ sung (ví dụ như kiểm tra các tập tin, kiểm tra việc

tuân thủ, và các trình cắm phát hiện lỗ hổng phát hiện bổ sung).

Kết quả quét có thể được báo cáo bằng nhiều định dạng khác nhau như

dạng văn bản thuần, XML, HTML và theo ngôn ngữ LaTex. Kết quả cũng có thể

lưu trong một cơ sở kiến thức dành cho việc gỡ lỗi. Trên UNIX, có thể tự động hóa

việc quét bằng cách sử dụng công cụ dòng lệnh. Có rất nhiều công cụ cả thương

mại và miễn phí, công cụ mã nguồn mở cho cả hai nền tảng UNIX và Windows để

quản lý máy quét Nessus dạng đơn hoặc dạng phân tán.

Nếu người dùng vô hiệu hóa tùy chọn 'kiểm tra an toàn' (safe checks), một vài

bài kiểm tra lỗ hổng của Nessus có thể khiến các dịch vụ hay hệ điều hành có lỗ

hỗng bảo mật dừng hoạt động. Điều này cho phép người dùng kiểm tra sức kháng

cự của một thiết bị trước khi đưa nó vào sản xuất.

Nessus cung cấp thêm tính năng khác ngoài tính năng kiểm tra các lỗ hổng

mạng đã biết. Ví dụ, Nessus có thể sử dụng thông tin xác thực của Windows để

kiểm tra mức độ các bản vá trên máy tính Windows, và có thể thực hiện dò mật

khảu bằng tấn công từ điển hay dạng vét cạn. Nessus 3 và các phiên bản sau có khả

năng kiểm thử hệ thống nhằm chắc chắn rằng hệ thống đã được cấu hình theo các

chính sách bảo mật cụ thể, như chính sách hướng dẫn của NSA cho các máy chủ

Windows. Chức năng này sử dụng tệp tin kiểm thử độc quyền của Tenable hoặc

giao thức nội dung an toàn tự động (SCAP). 1.2. Chuẩn bị

- 01 máy tính chạy HĐH Kali Linux, có kết nối mạng Internet

- Phần mềm Nessus, có thể download tại địa chỉ:

https:/ www.tenable.com/downloads/nessus

1.3. Các bước thực hiện

1.3.1. Cài đặt Nessus

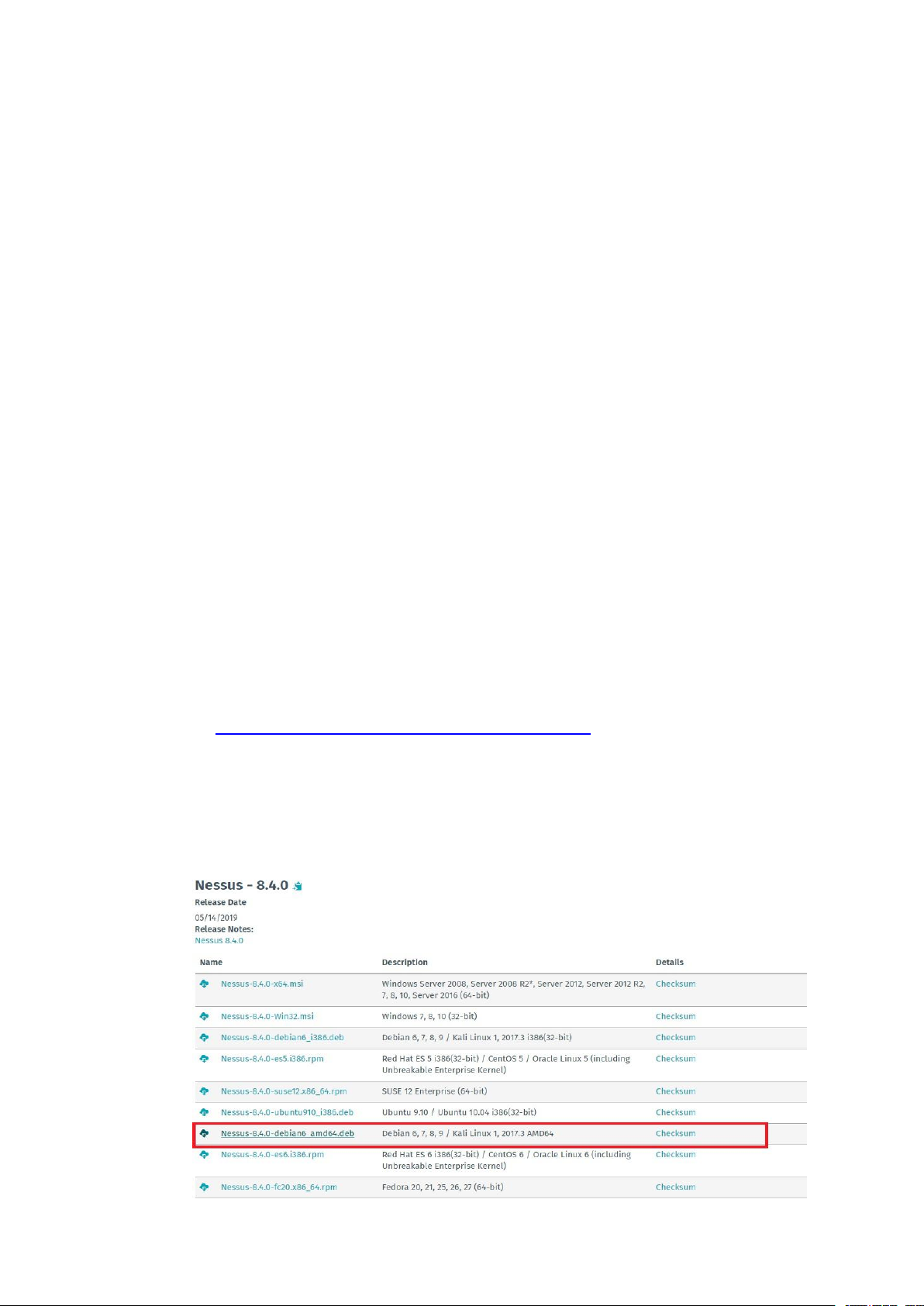

1. Tải bản Nessus cho Kali Linux về máy: - 4 -

2. Mở Terminal của Kali Linux và truy cập tới file cài đặt Nessus:

3. Nhập lệnh: dpkg -i Nessus-8.4.0-debian6_amd64.deb để cài đặt Nessus lên hệ thống

4. Sau khi cài đặt xong, nhập lệnh: /etc/init.d/nessusd start để khởi chạy dịch vụ Nessus

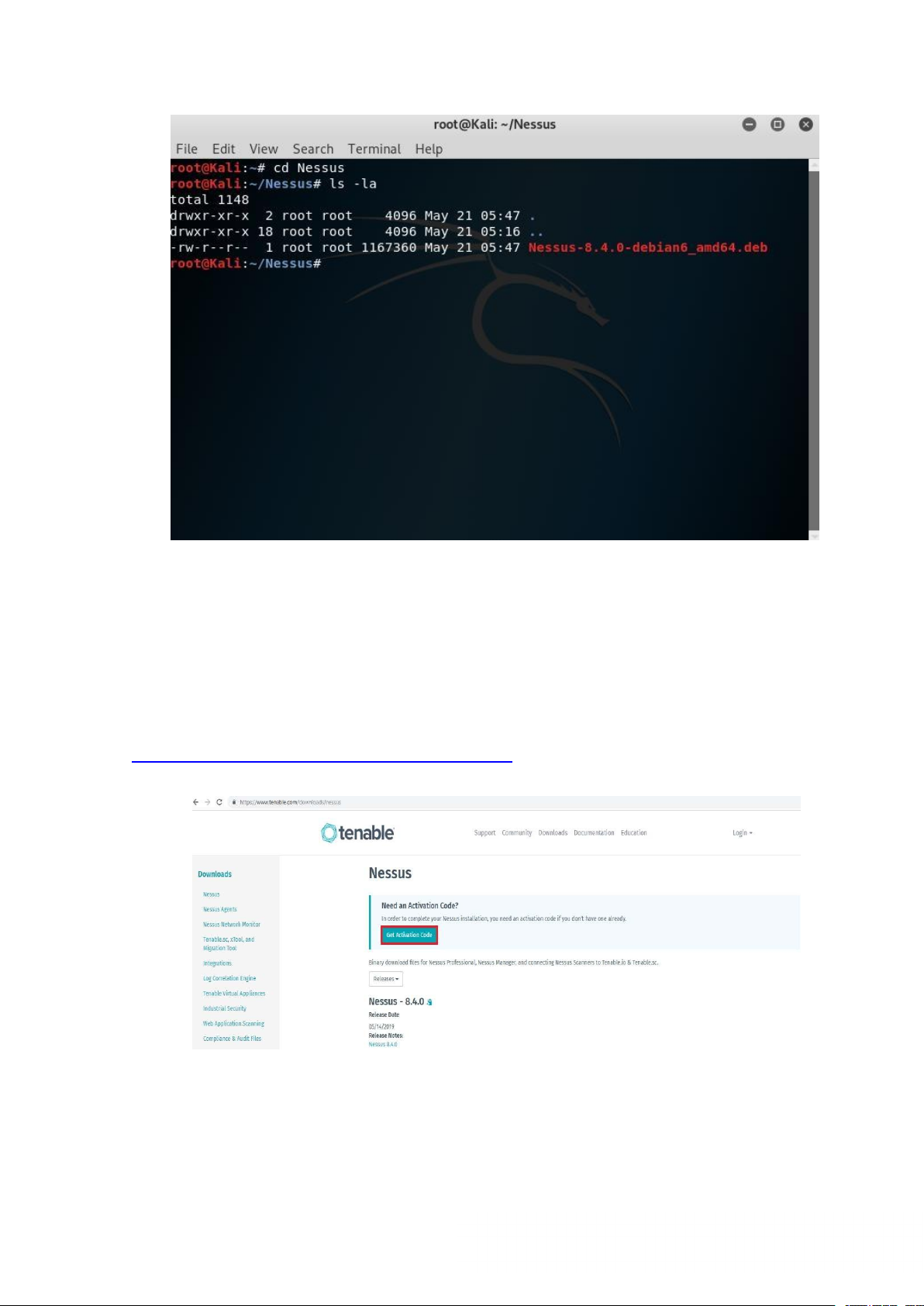

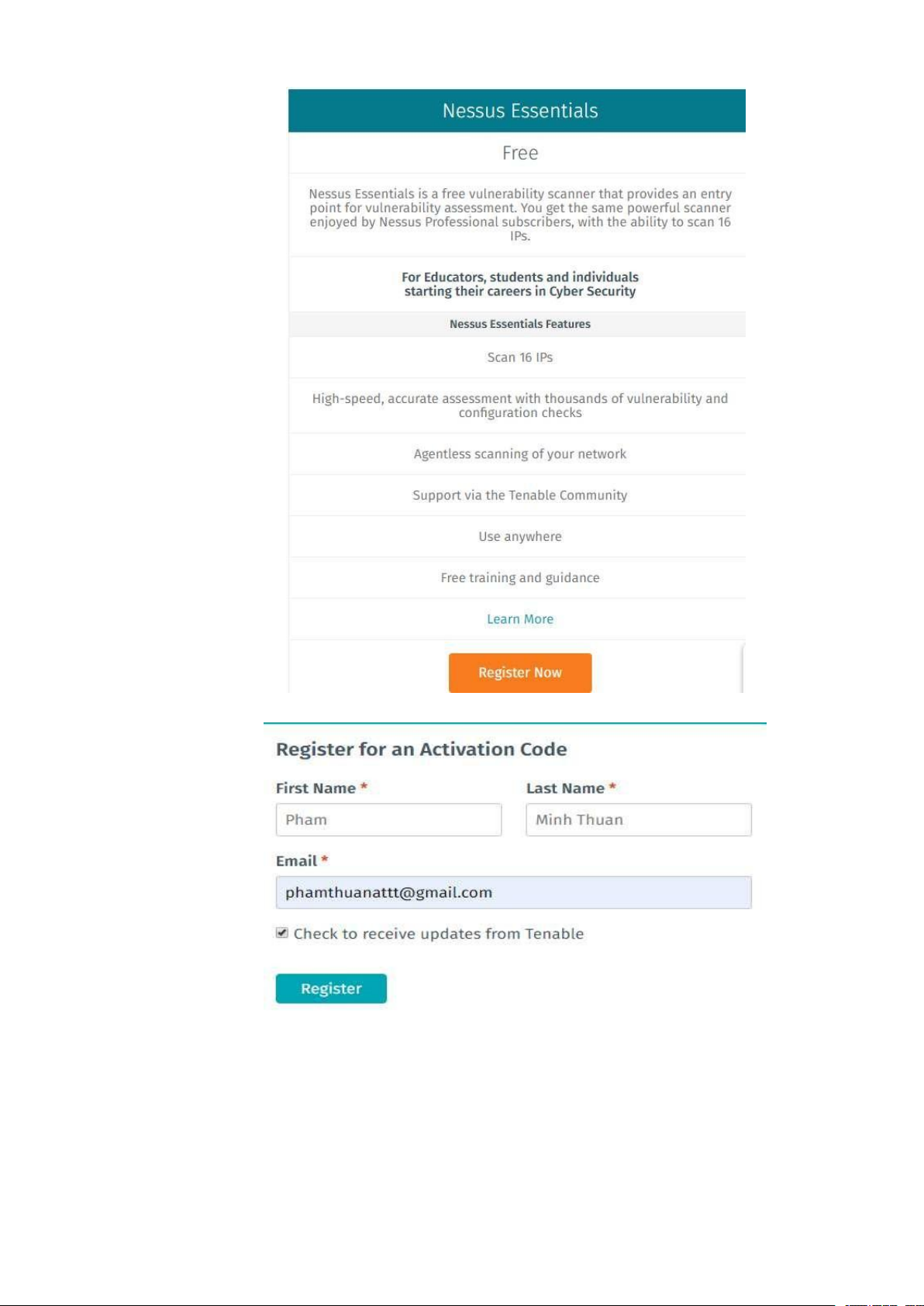

1.3.2. Đăng ký mã xác thực Nessus 1. Sử dụng Browser, nhập địa chỉ:

https://www.tenable.com/downloads/nessus và click vào Get Activation Code để yêu cầu mã xác thực.

2. Lựa chọn phiên bản Nessus Essentials – Free để yêu cầu một mã xác thực

cho phiên bản miễn phí của Nessus (lưu ý phiên bản này chỉ có thể scan tối đa 16 địa chỉ IP)

3. Nhập các thông tin cần thiết theo yêu cầu và click vào Register

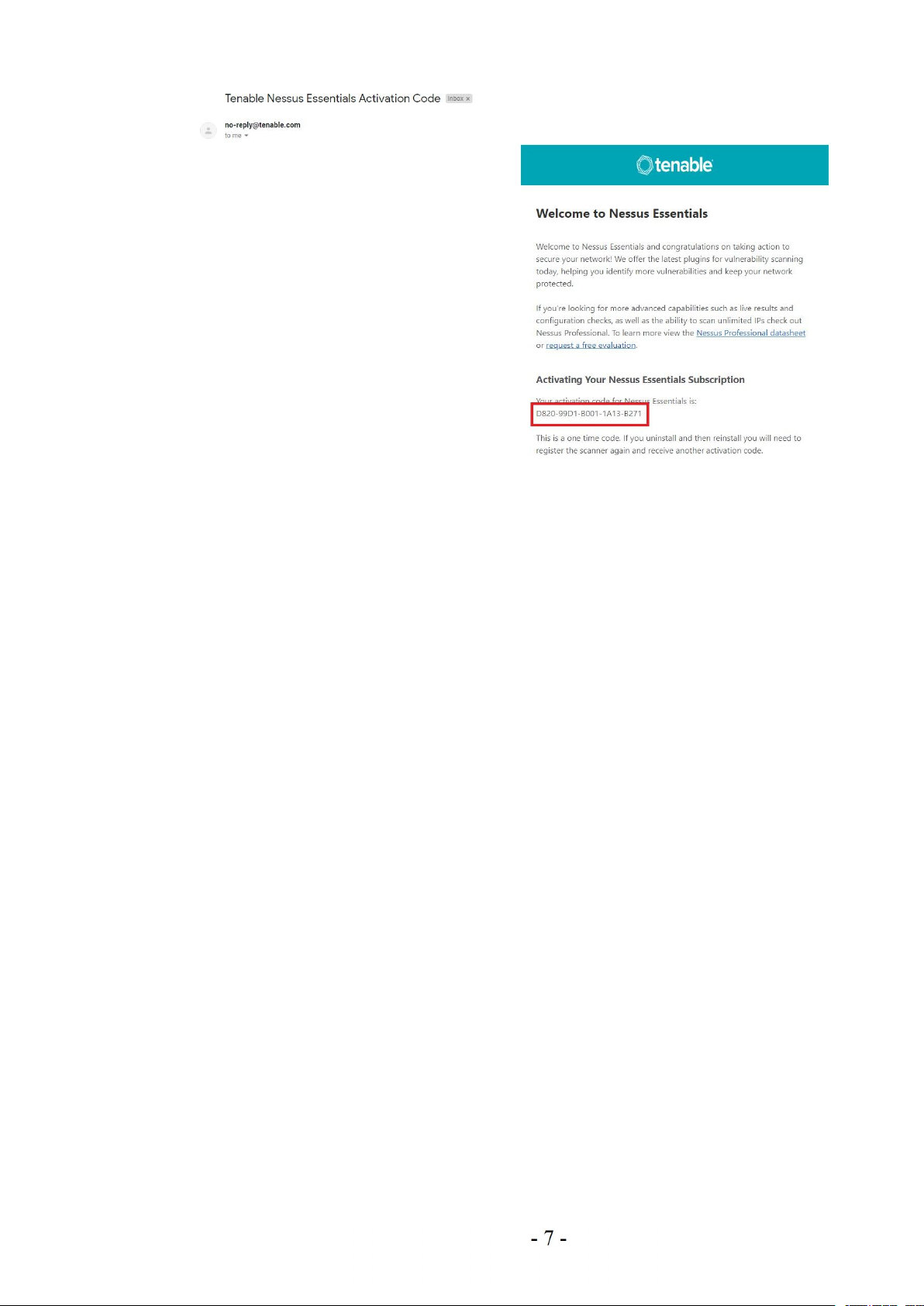

4. Đăng nhập vào email, tìm trong Mail Box để lấy mã đăng ký đã được Nessus gửi về - 6 -

PHẦN 2. SỬ DỤNG NESSUS DÒ QUÉT LỖ HỔNG HỆ ĐIỀU HÀNH 2.1. Chuẩn bị

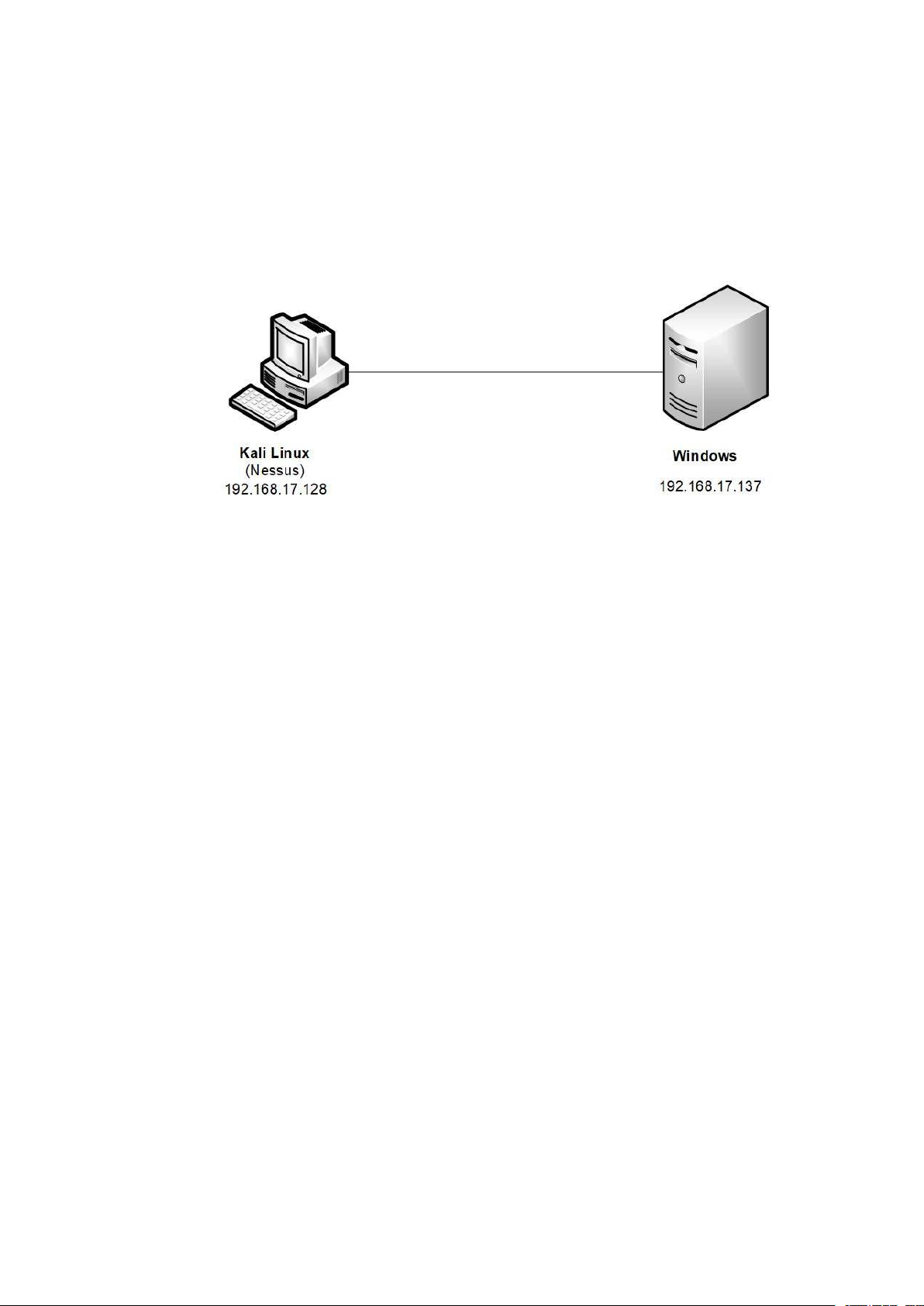

Sinh viên cần chuẩn bị các máy ảo để xây dựng mô hình mạng theo sơ đồ như sau: Trong đó:

Máy ảo 1 (Kali Linux):

- Chạy hệ điều hành Kali Linux, đã cài đặt công cụ Nessus

- Đặt địa chỉ IP: 192.168.17.128

- Điều chỉnh card mạng trên VMWare thành VMNet 2

Máy ảo 2 (Windows):

- Cài đặt hệ điều hành Windows (Windows XP, 7, 8, 10 hoặc Windows Server)

- Đặt địa chỉ IP: 192.168.17.137

- Điều chỉnh card mạng trên VMWare thành VMNet 2

2.2. Các bước thực hiện

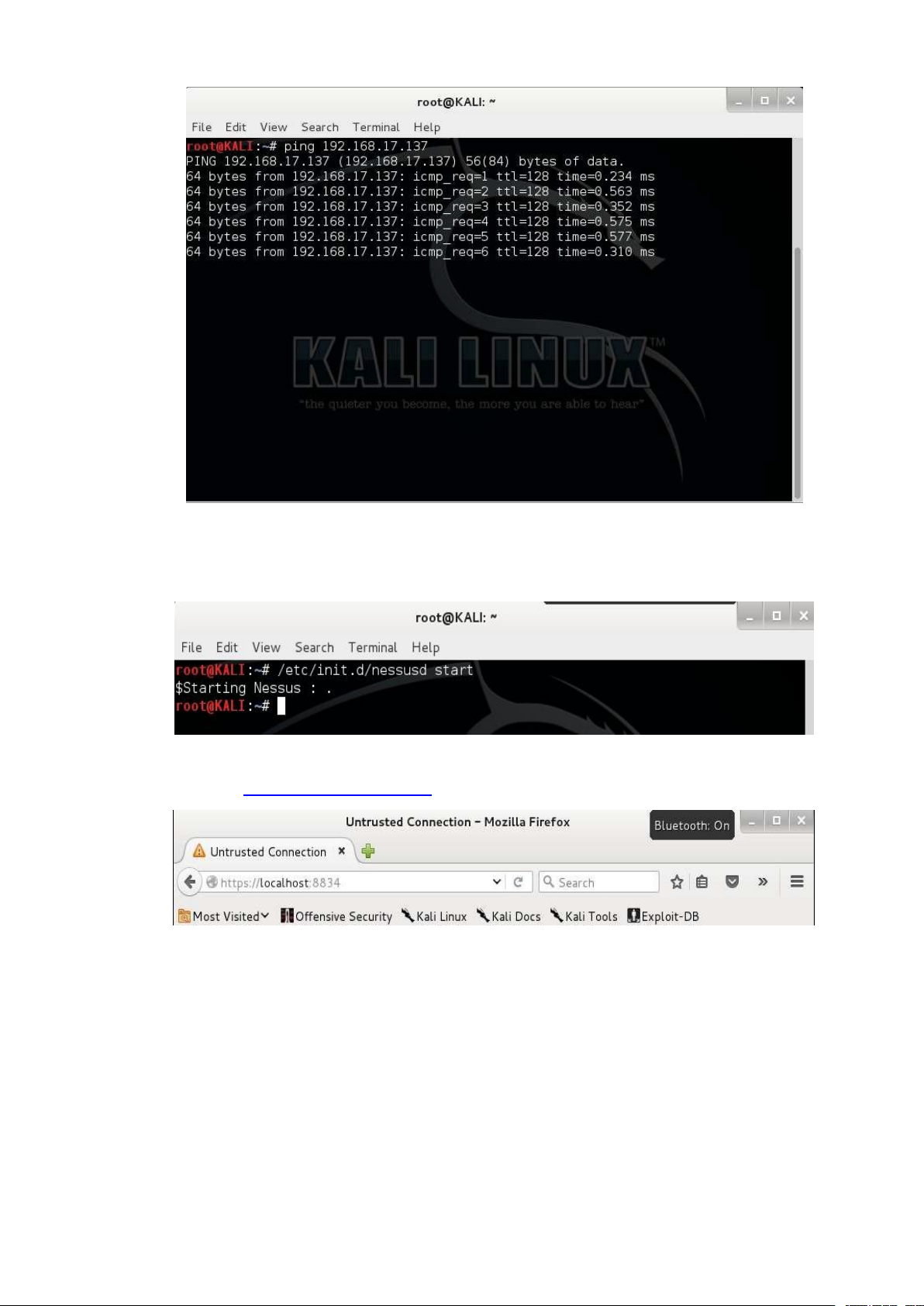

1. Tại máy Kali, vào Terminal

2. Tại cửa sổ Terminal thực hiện ping tới địa chỉ IP của máy Windows - 8 -

Lưu ý các thông số Bytes, Time, TTL của lệnh ping đảm bảo 2 máy có thể

kết nối được với nhau thành công.

3. Nhập lệnh: /etc/init.d/nessusd start để khởi chạy dịch vụ Nessus

4. Click vào trình duyệt Web – Firefox và nhập vào địa chỉ: https://localhost:8834

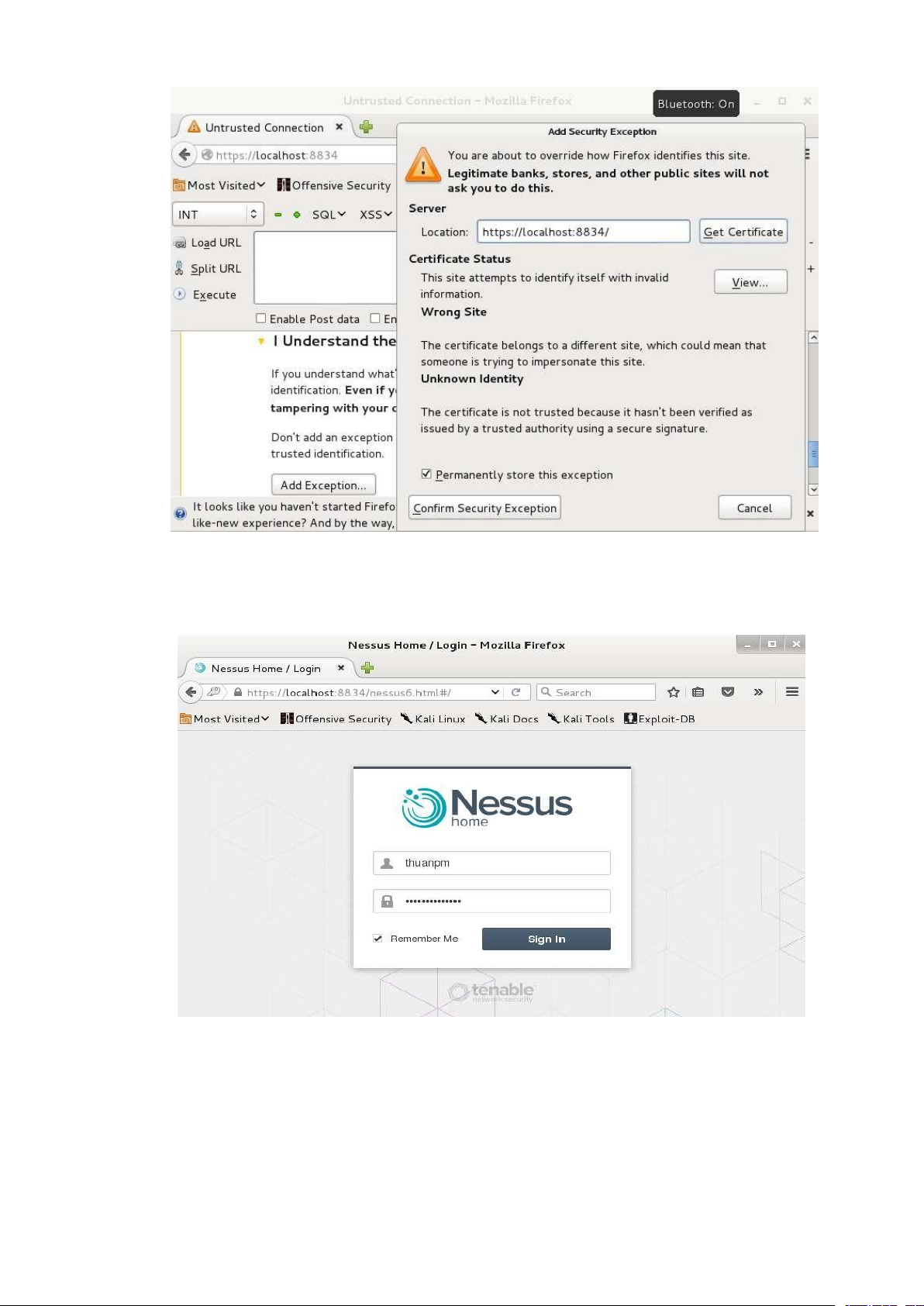

5. Lựa chọn “I Understand the Risks” -> Add Exception -> Confirm Security Exception

6. Tạo tài khoản quản trị và active Nessus sử dụng mã xác thực đã đăng ký ở bước trên.

7. Nhập username và password để truy cập vào Nessus

8. Sau khi truy cập, xuất hiện giao diện quản trị của Nessus như sau: - 10 -

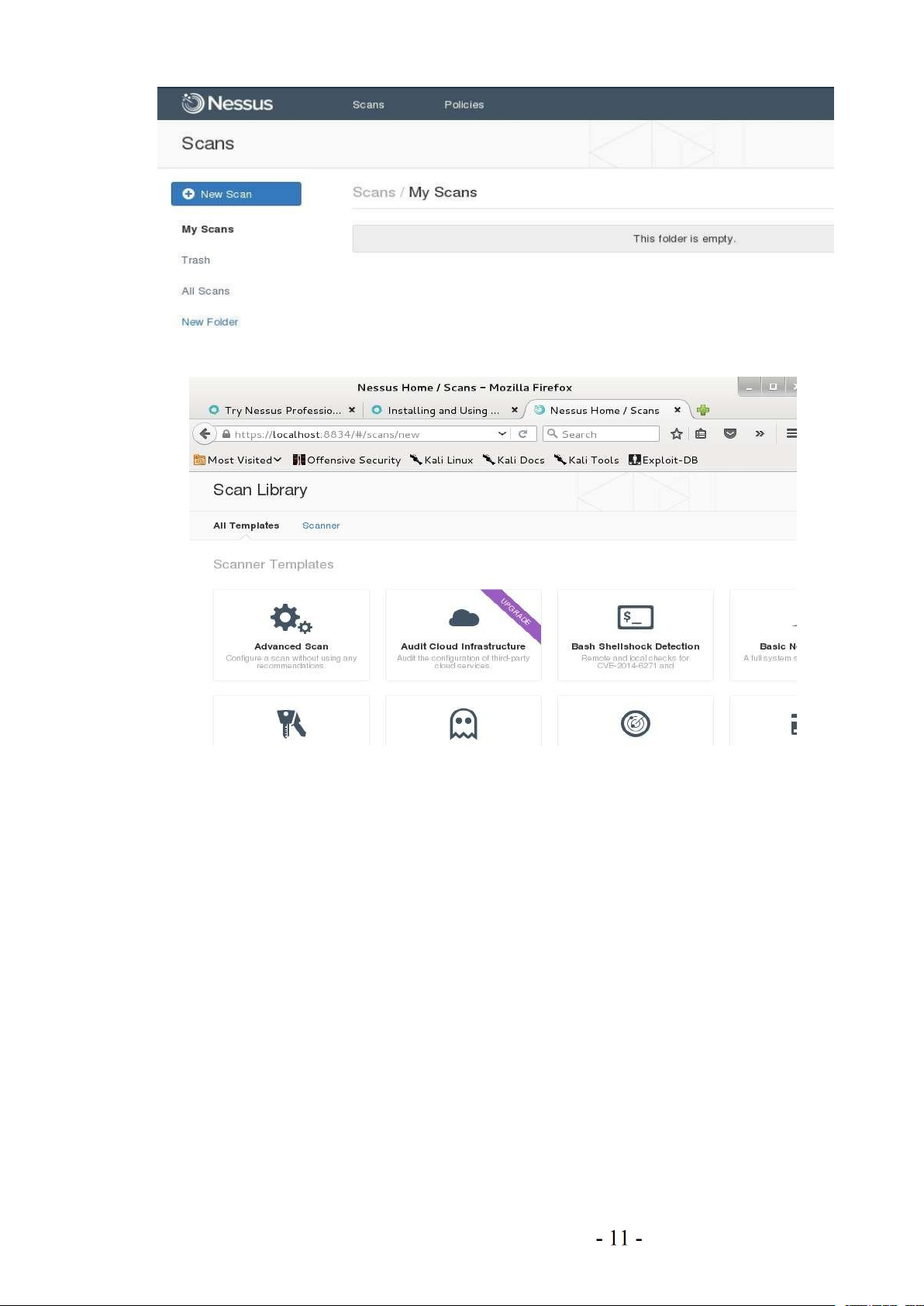

9. Click vào “New Scan” để tạo 1 phiên scan mới.

10. Trong phần template, sử dụng tùy chọn “Advanced Scan”.

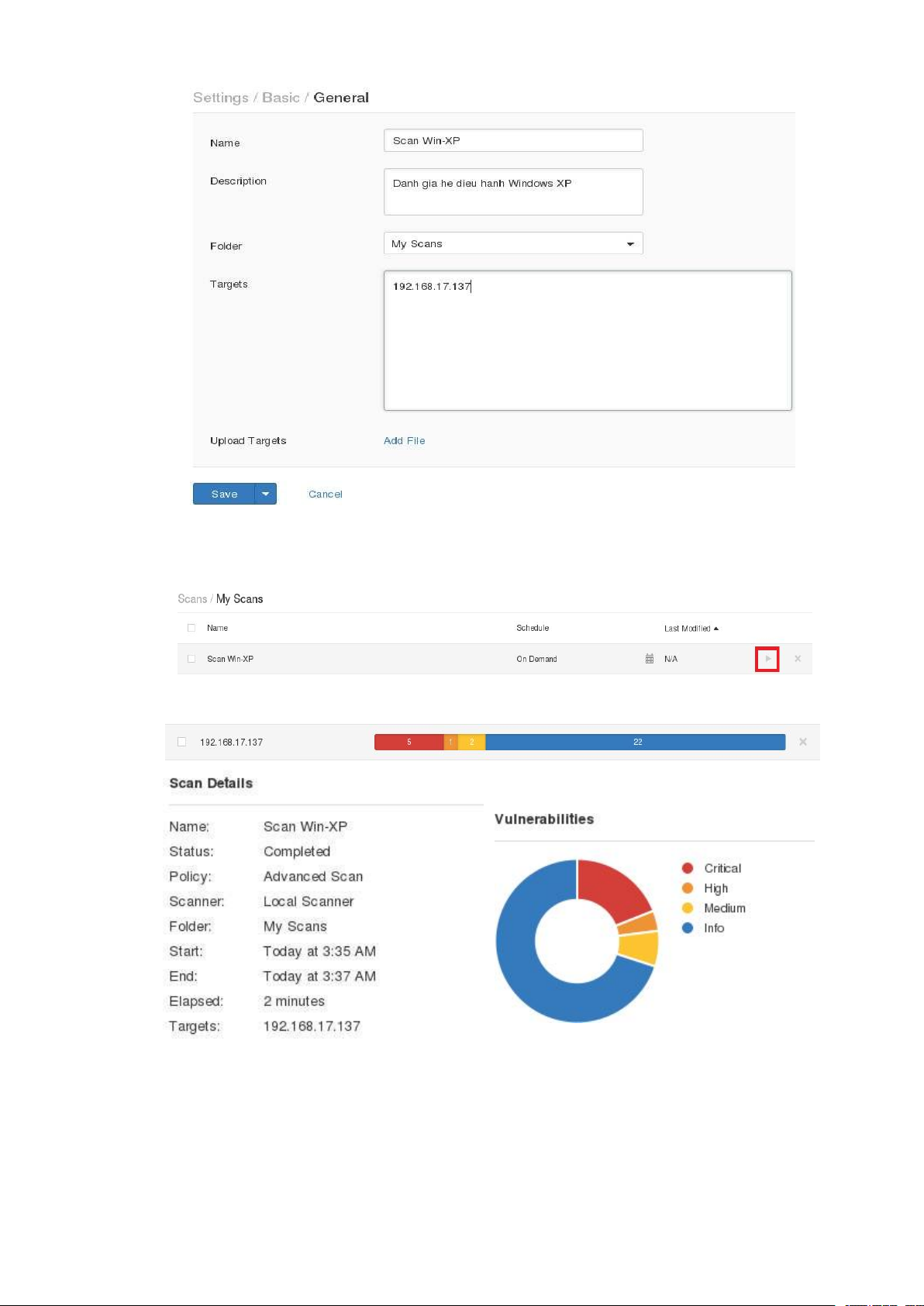

11. Nhập các thông tin cần thiết cho việc scan, trong đó:

Name: Tên của phiên scan

Description: Mô tả thêm về phiên scan

Folder: Nơi lưu trữ kết quả scan

Targets: địa chỉ IP (hoặc dải địa chỉ IP cần scan)

12. Click vào Save để lưu lại thông số cấu hình và click vào Launch để bắt đầu quá trình Scan

13. Sau khi kết thúc quá trình scan, theo dõi báo cáo kết quả:

14. Từ kết quả trên có thể thấy đã phát hiện ra có 5 điểm yếu mức rất cao, 1

điểm yếu mức cao, 2 điểm yếu mức trung bình và 22 điểm yếu mức thấp.

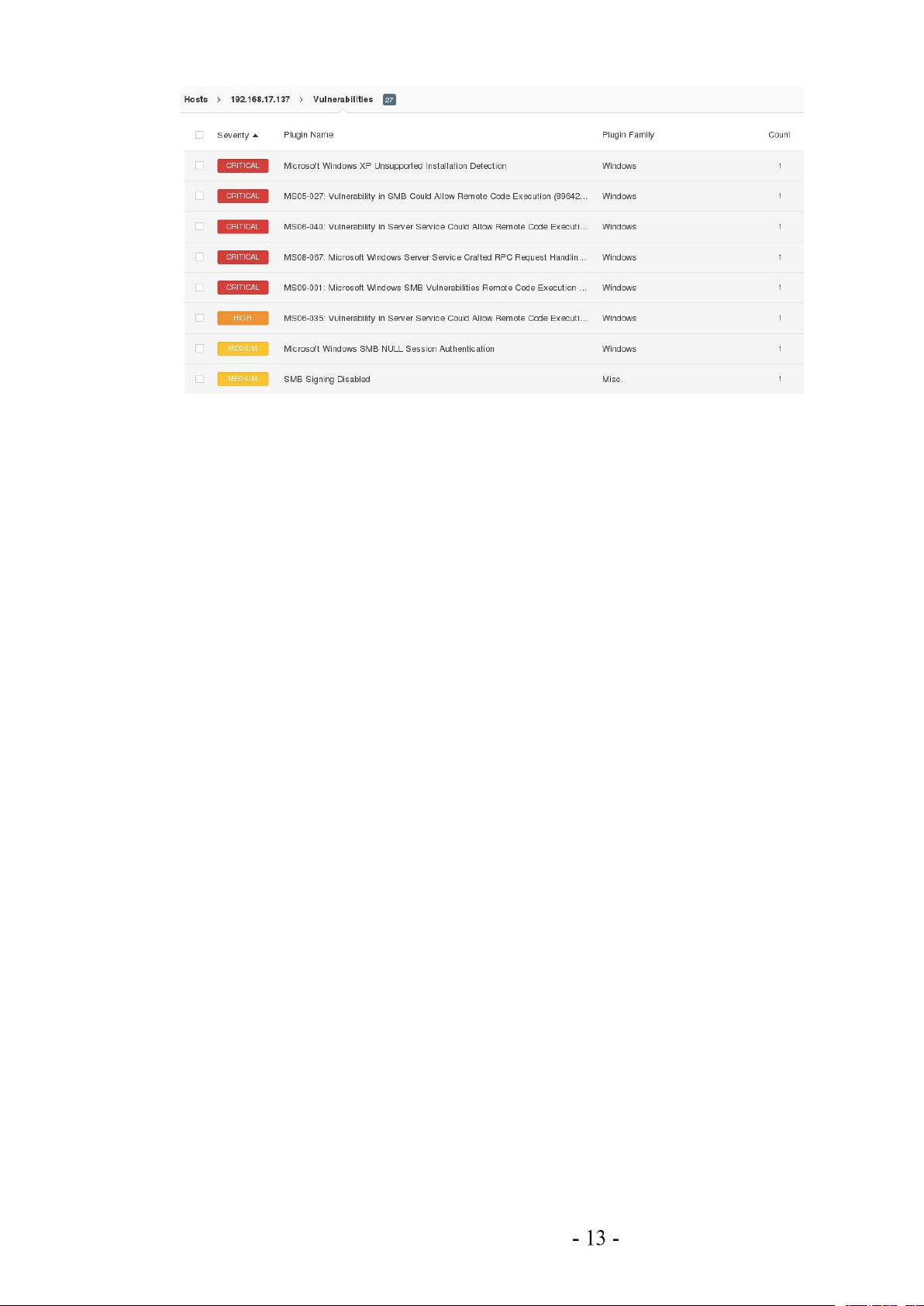

15. Theo dõi cụ thể hơn về các điểm yếu: - 12 -

16. Click vào từng điểm yếu để xem thông tin chi tiết hơn về các điểm yếu

17. Thực hiện tương tự với các hệ điều hành khác hoặc scan đối với một dải địa chỉ IP.

Document Outline

- KHOA AN TOÀN THÔNG TIN

- MỤC LỤC

- PHẦN 1. CÀI ĐẶT CÔNG CỤ NESSUS

- 1.1.Giới thiệu

- 1.2.Chuẩn bị

- 1.3.Các bước thực hiện

- PHẦN 2. SỬ DỤNG NESSUS DÒ QUÉT LỖ HỔNG HỆ ĐIỀU HÀN

- 2.1.Chuẩn bị

- Máy ảo 1 (Kali Linux):

- Máy ảo 2 (Windows):

- 2.2.Các bước thực hiện