Preview text:

lOMoARcPSD| 36086670 lOMoARcPSD| 36086670

PHẦN 1: PORT SECURITY

1. Khái niệm: Port Security là một tính năng trong mạng máy tính và các thiết bị

mạng như switch hoặc router, ược sử dụng ể bảo vệ mạng khỏi các cuộc tấn công

hoặc sự xâm nhập thông qua các cổng kết nối (port) trên thiết bị mạng. Tính năng

này cho phép người quản trị mạng thiết lập các quy tắc và hạn chế truy cập vào

các cổng cụ thể dựa trên ịa chỉ MAC (Media Access Control) của các thiết bị kết nối tới cổng ó.

2. Các tính năng phổ biến:

➢ Hạn chế ịa chỉ MAC ➢ Bật tắt port

➢ Giới hạn số lượng thiết bị ➢ Báo ộng bảo mật 3. Thực hành:

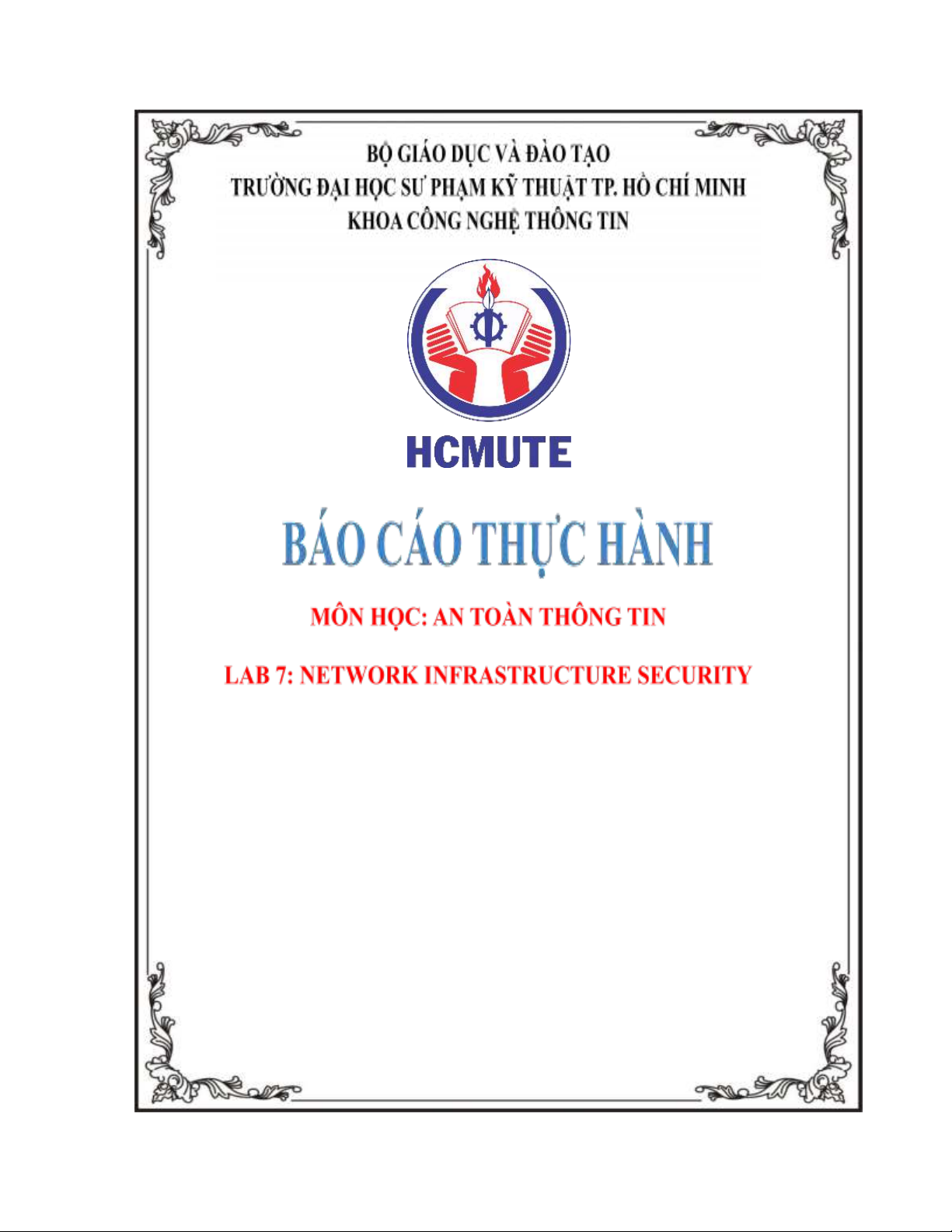

Bước 1: Thiết lập sơ ồ mạnh như sau với IP PC0 là 192.168.2.1 và IP PC1 là 192.168.2.2

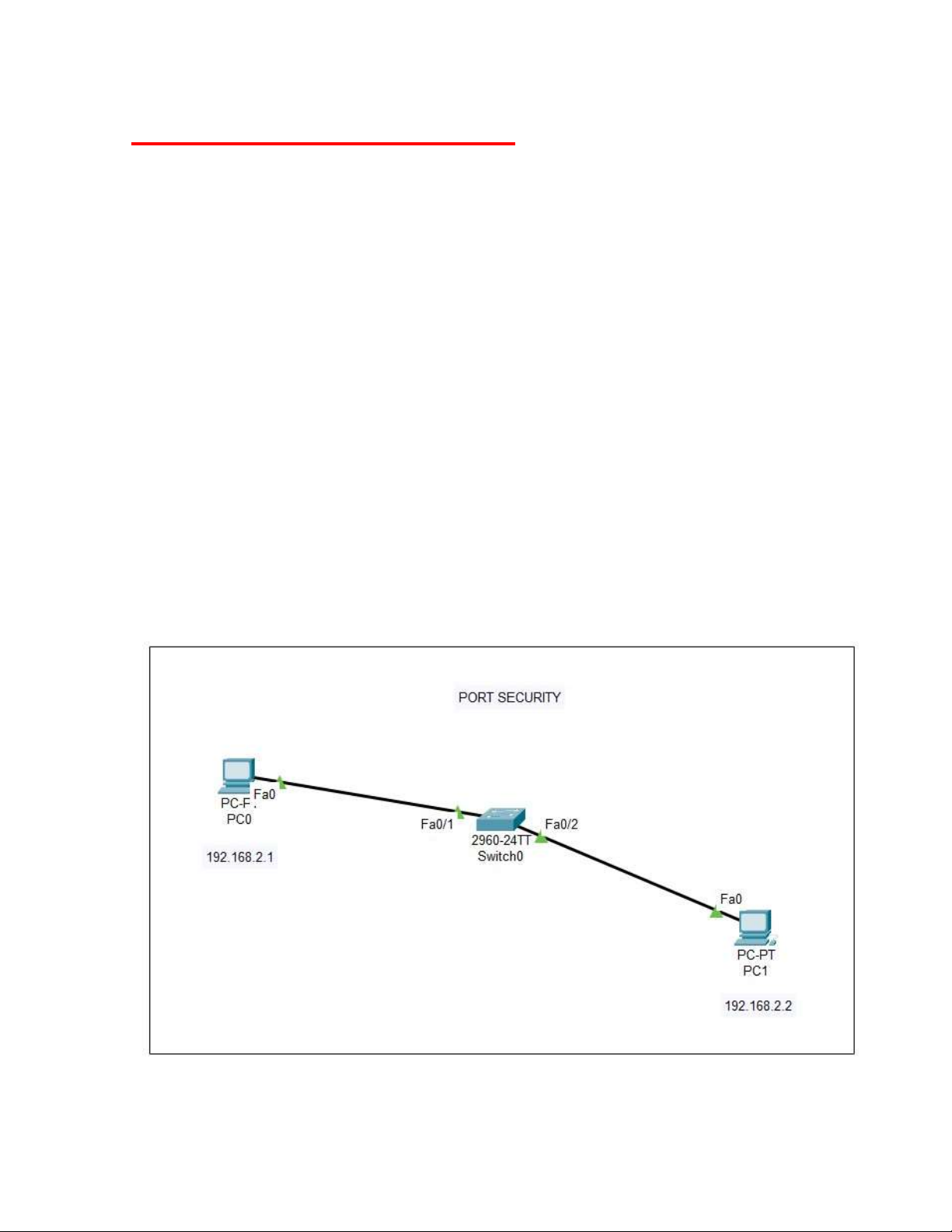

Bước 2: Cấu hình cho PC0 và PC1, ta set các thông số về ịa chỉ IPv4 của 2 máy trên. lOMoARcPSD| 36086670

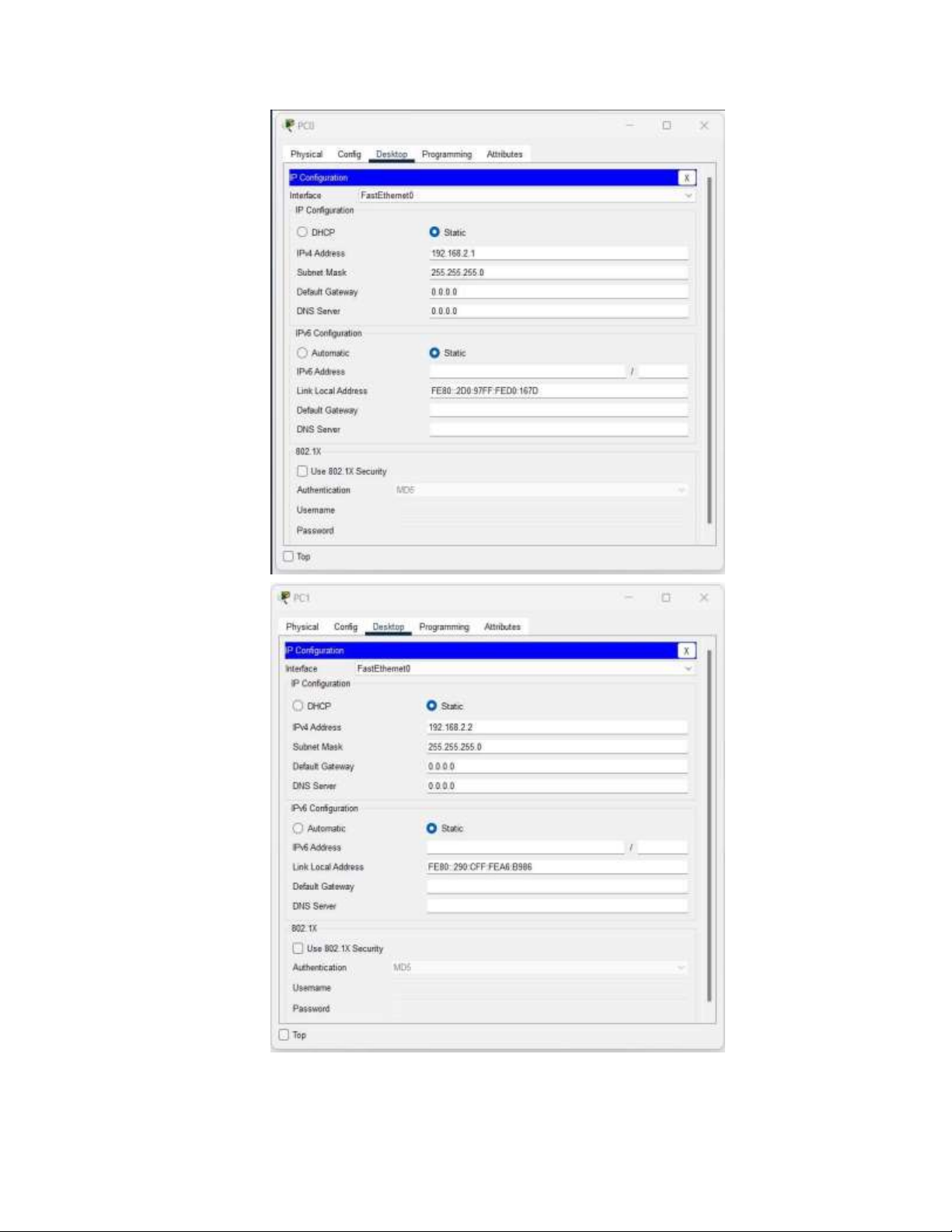

Bước 3: Cấu hình Switch bằng các lệnh sau lOMoARcPSD| 36086670

Switch(config)#interface fa0/1

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security maximum 1

Switch(config-if)#switchport port-security mac-address sticky

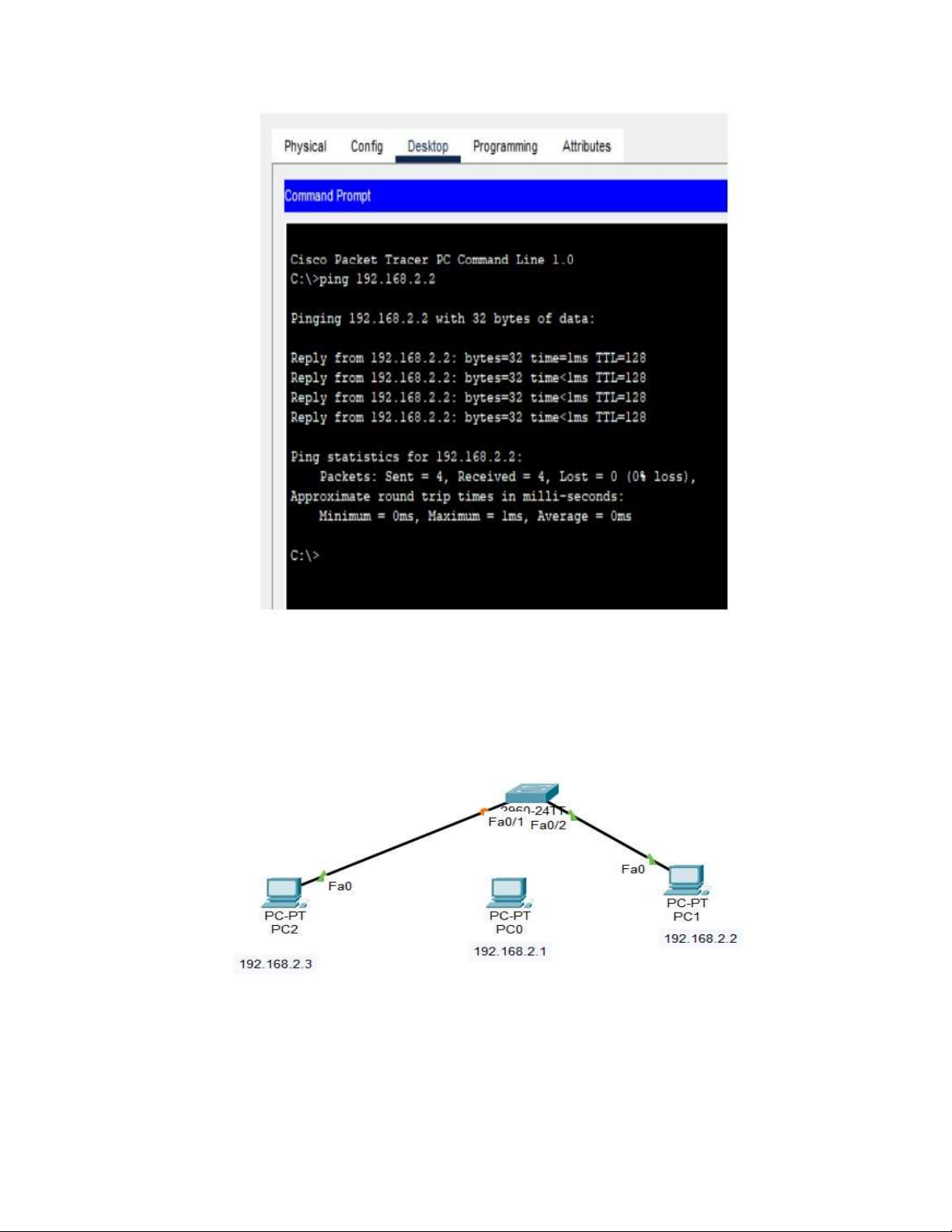

Bước 4: Ping từ PC0 sang PC1 bằng lệnh ping 192.168.2.2 (IP PC1) lOMoARcPSD| 36086670

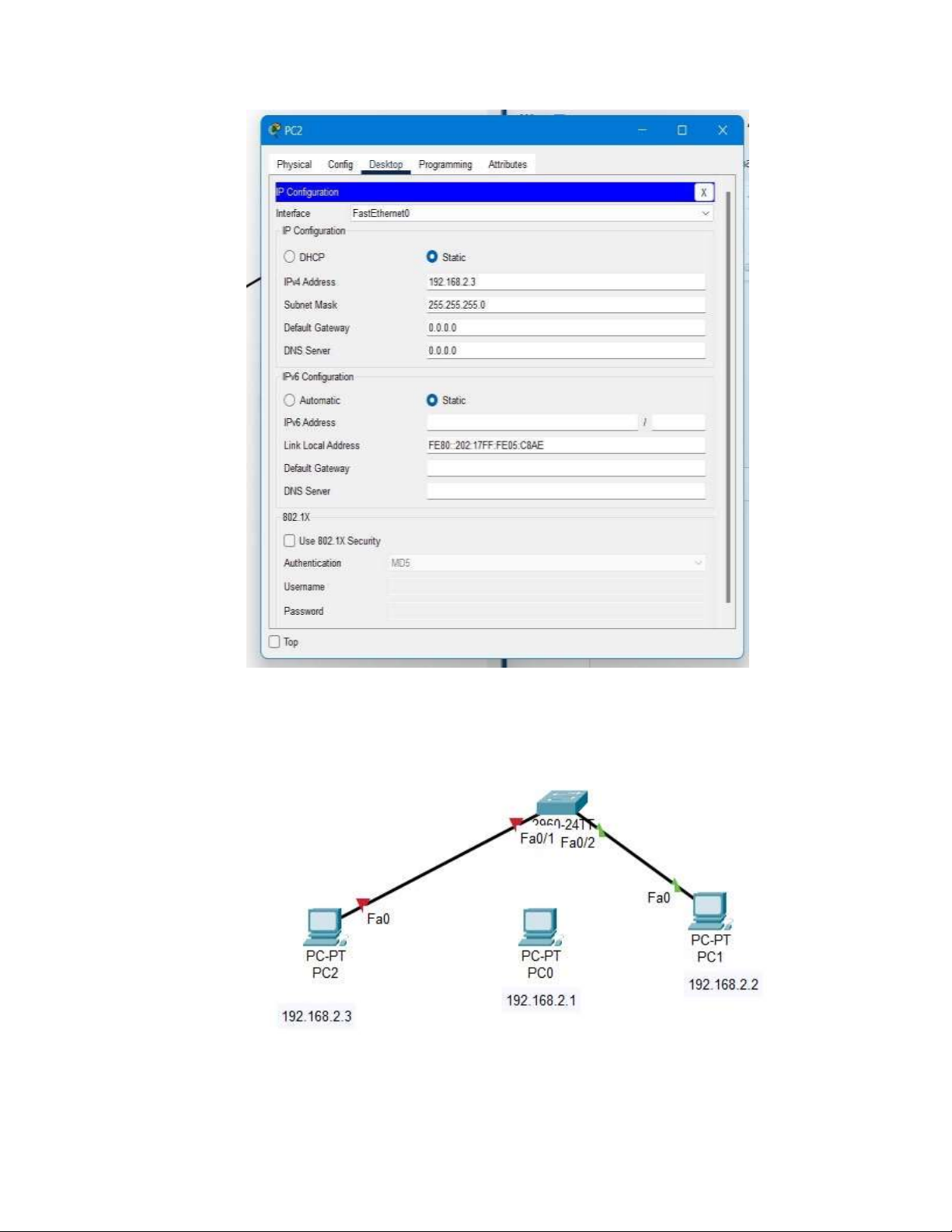

Bước 5: Tạo 1 PC2 mới, ngắt kết nối qua Ethernet Fa0/1 từ PC0 tới Switch, sau ó kết nối

PC2 tới Switch bằng cổng Ethernet Fa0/1.

Bước 6: Set ịa chỉ IP cho PC2. Sau bước này ta thấy cổng Fa0/1 ã bị tắt (shut down) lOMoARcPSD| 36086670 lOMoARcPSD| 36086670

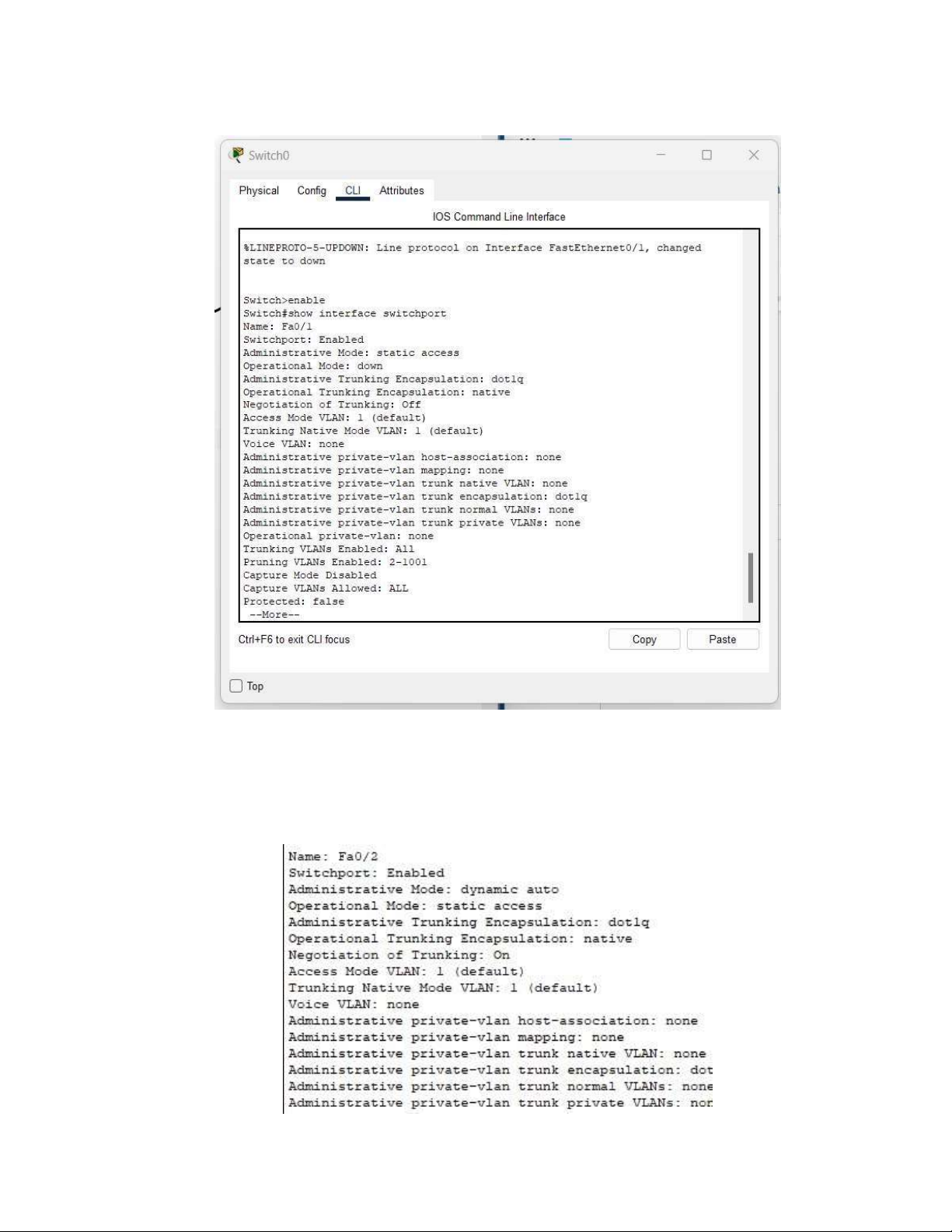

Bước 7.1: Kiểm tra trạng thái của Switch port bằng lệnh #show interface switchport

Bước 7.2: Kiểm tra Fa0/2 ta thấy mặc dù cổng Fa0/1 ã bị tắt nhưng Fa0/2 vẫn hoạt ộng bình thường

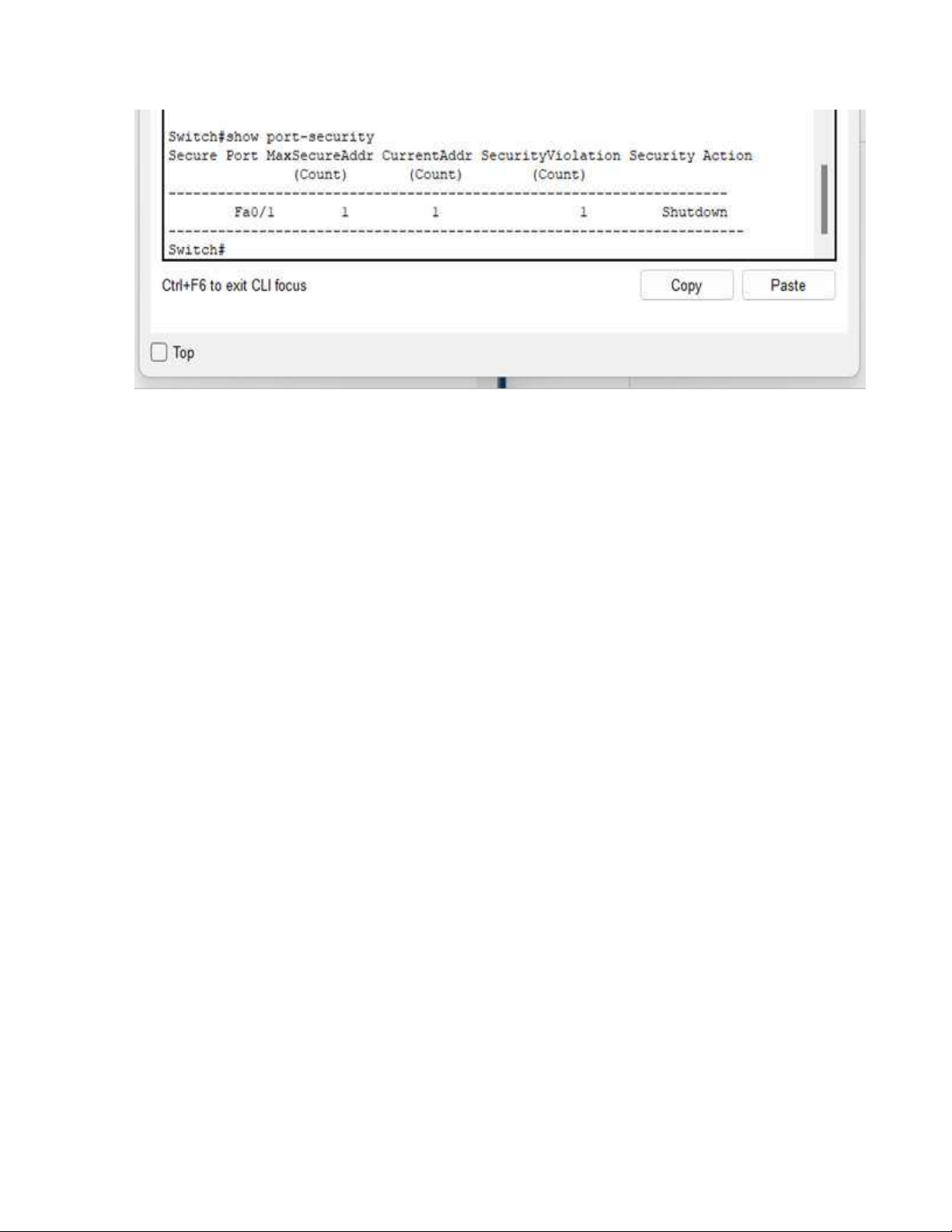

Bước 8: Tiếp tục kiểm tra các Port bằng lệnh #show port-security lOMoARcPSD| 36086670

Bước 9: Đưa ra kết luận, ta thấy màn hình console xuất hiện SecurityViolation(1), do ó

dẫn tới hành ộng Security Action ược ưa ra nhằm khắc phục tình trạng này là Shutdown.

Bước 10: Hoàn tất bài thực hành. lOMoARcPSD| 36086670

PHẦN 2: DHCP SNOOPING

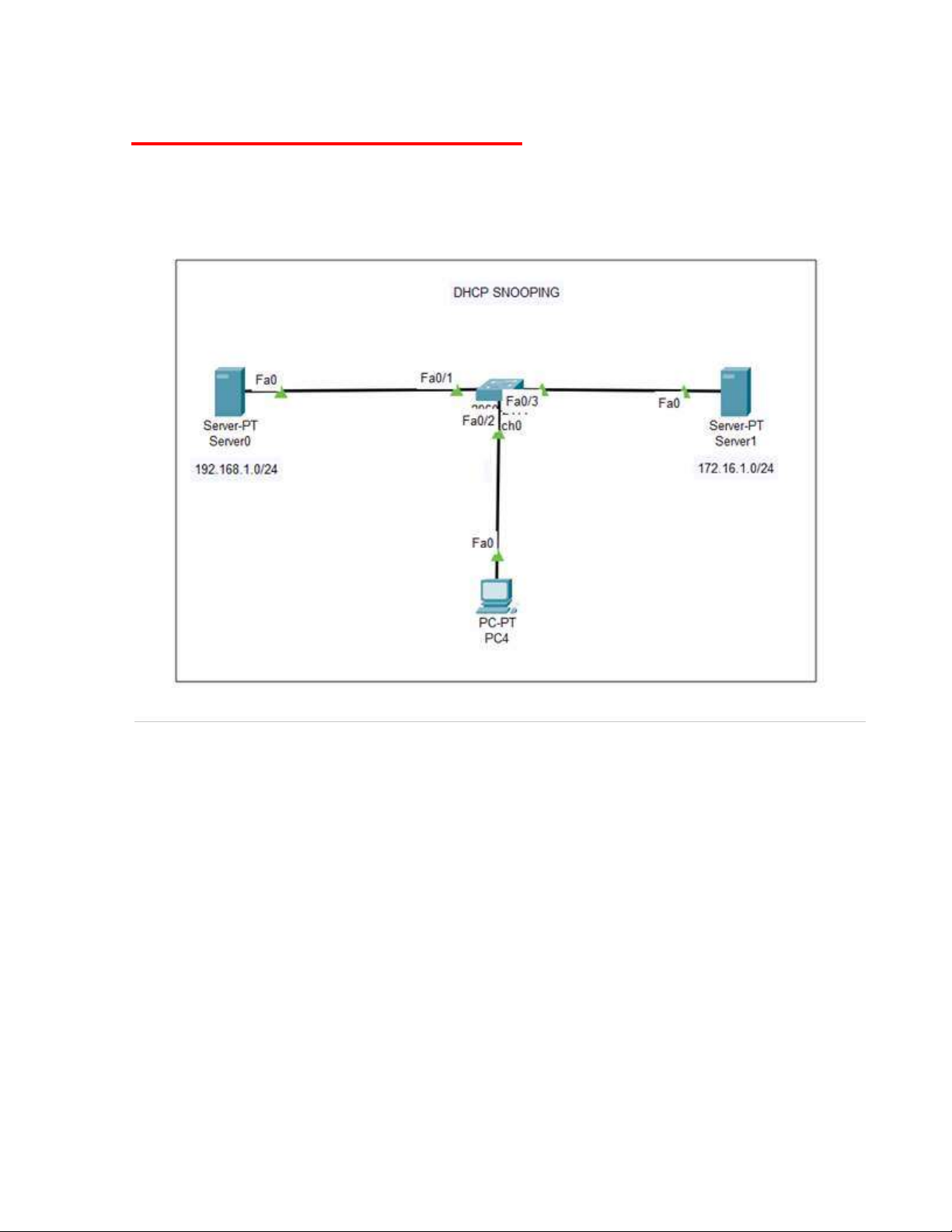

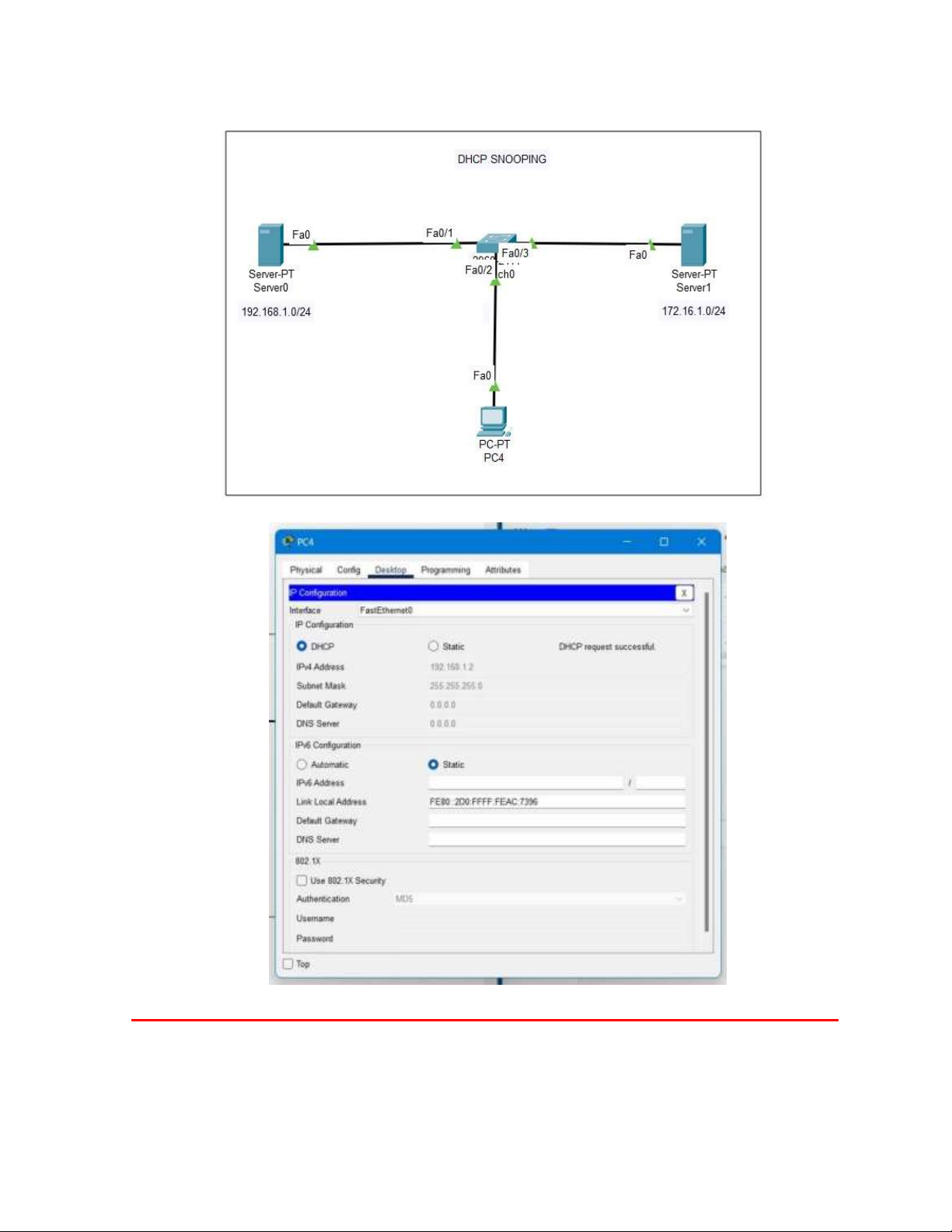

Bước 1: Thiết lập sơ ồ mạnh như sau với IP Server0 là 192.168.1.0/24 và IP Server1 là 172.16.1.0/24 lOMoARcPSD| 36086670 Bước 2:

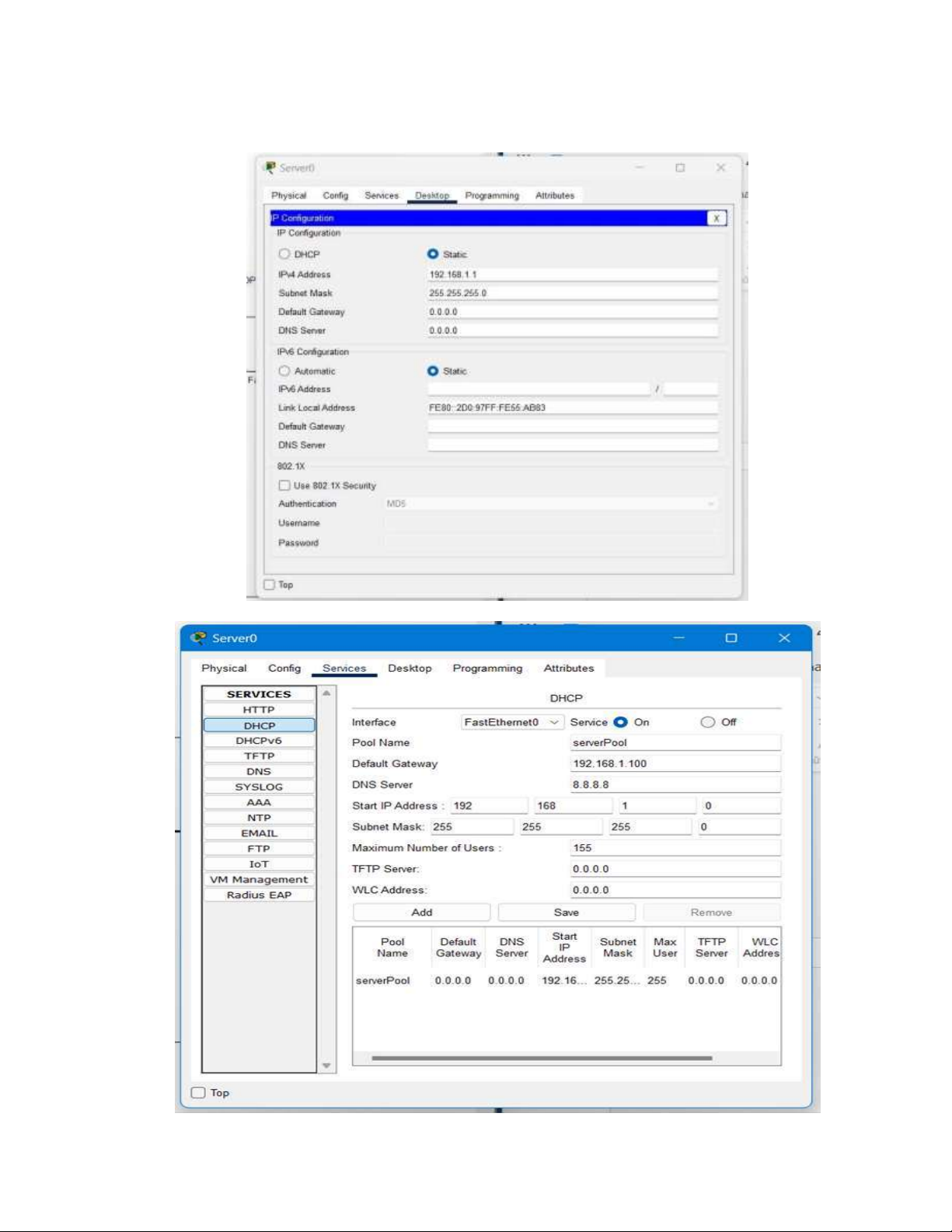

Cấu hình DHCP Server0 và Server1 như hình lOMoARcPSD| 36086670 Bước 3: lOMoARcPSD| 36086670 Bước 4:

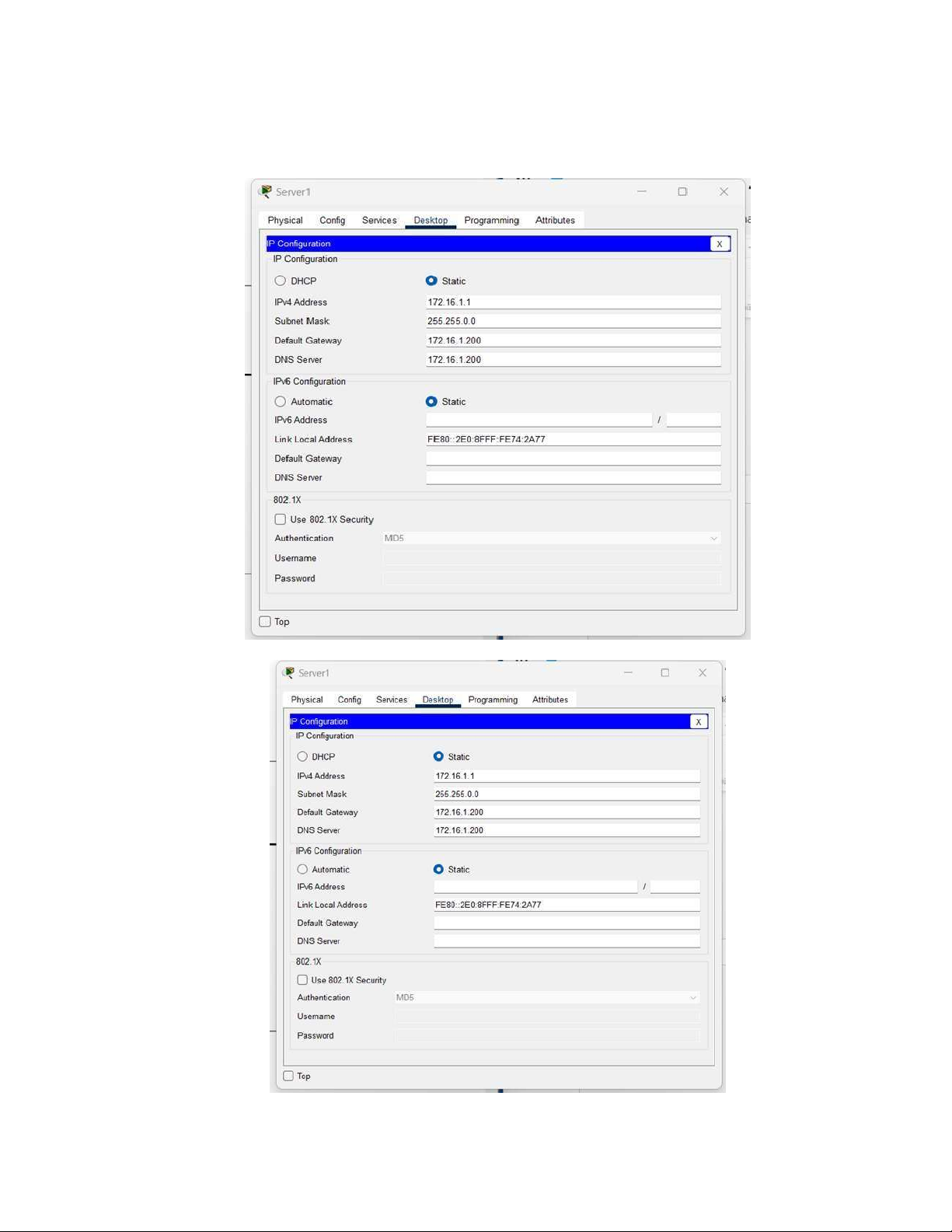

Cấu hình DHCP Server1 như hình lOMoARcPSD| 36086670 Bước 5:

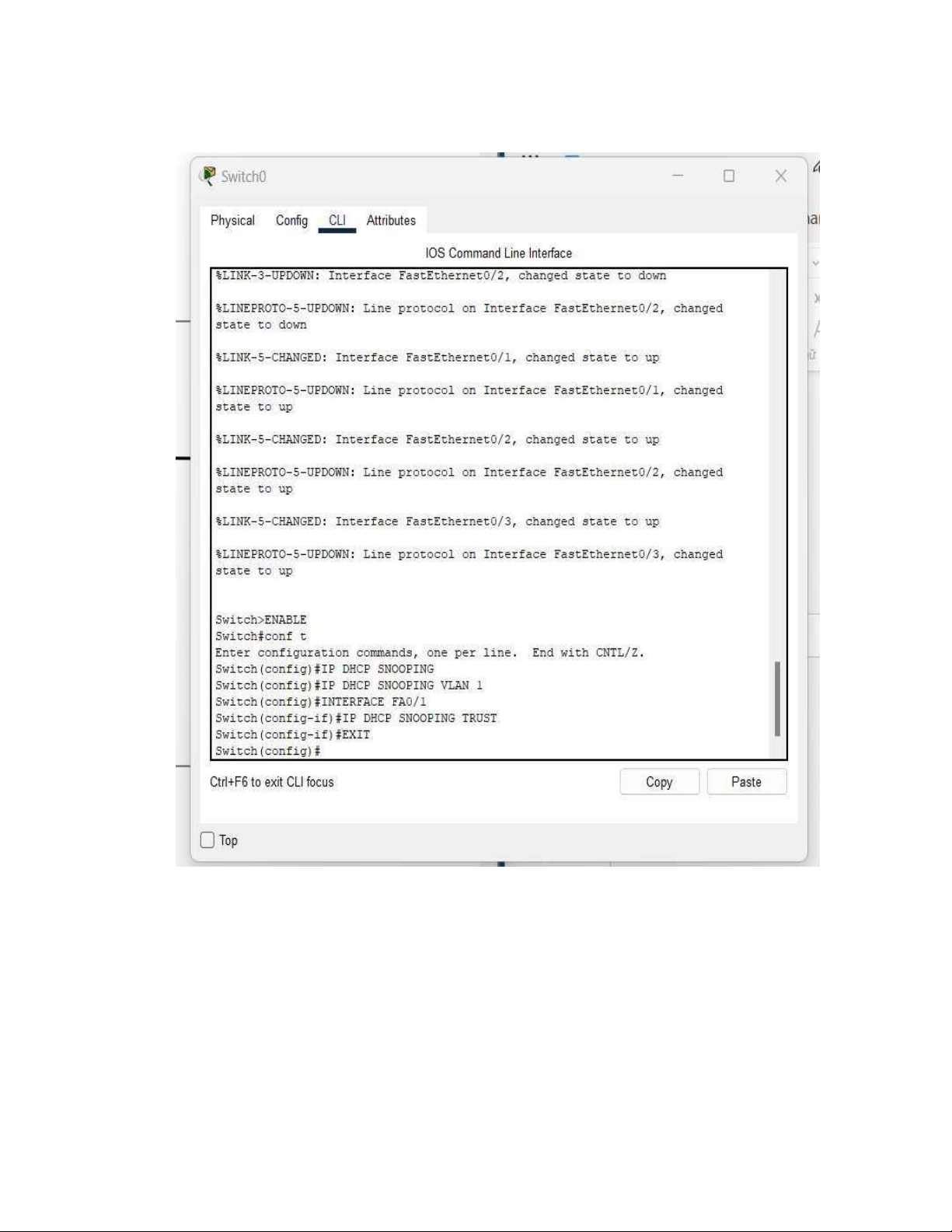

Cấu hình Switch sao cho các Client chỉ nhận ịa chỉ IP từ DHCP của Server0 bằng lệnh

Switch(config)#ip dhcp snooping

Switch(config)#ip dhcp snooping vlan 1

Switch(config)#interface fa0/1

Switch(config-if)#ip dhcp snooping trust Switch(config-if)#exit lOMoARcPSD| 36086670 Bước 6:

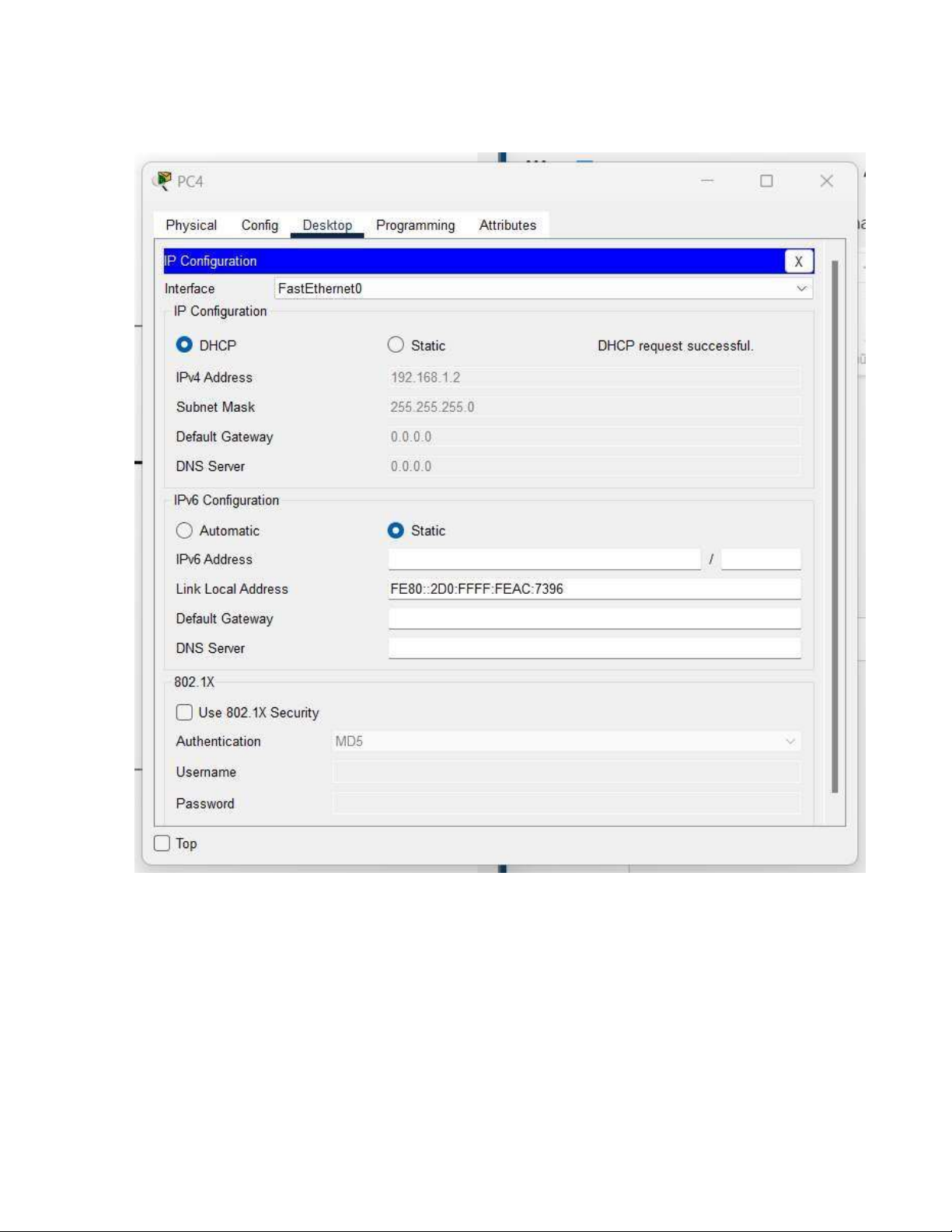

Test thử kết quả, ta thấy trạng thái DHCP request successful. lOMoARcPSD| 36086670 Bước 7: lOMoARcPSD| 36086670

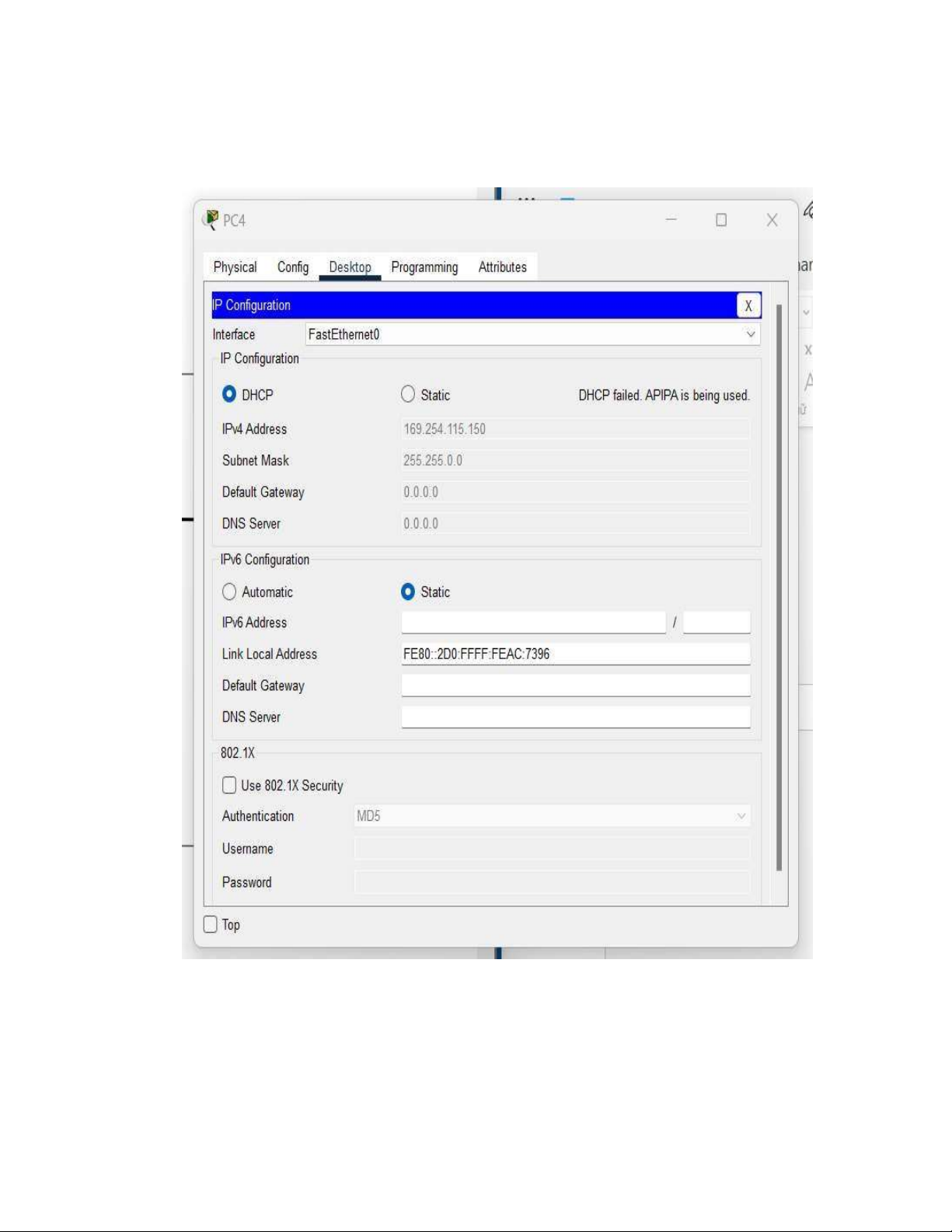

Bước 6: Ngắt kết nối giữa Server0 với Switch rồi xin ịa chỉ IP từ DHCP trên PC4. Ta

thấy kết quả không xin ược ịa chỉ IP, trạng thái lúc này hiển thị DHCP failed. APIPA is being used.

Bước 7: Kết nối lại giữa Server0 và Switch. Rồi xin ịa chỉ IP từ DHCP ến PC4. Ta thấy kết nối thành công lOMoARcPSD| 36086670

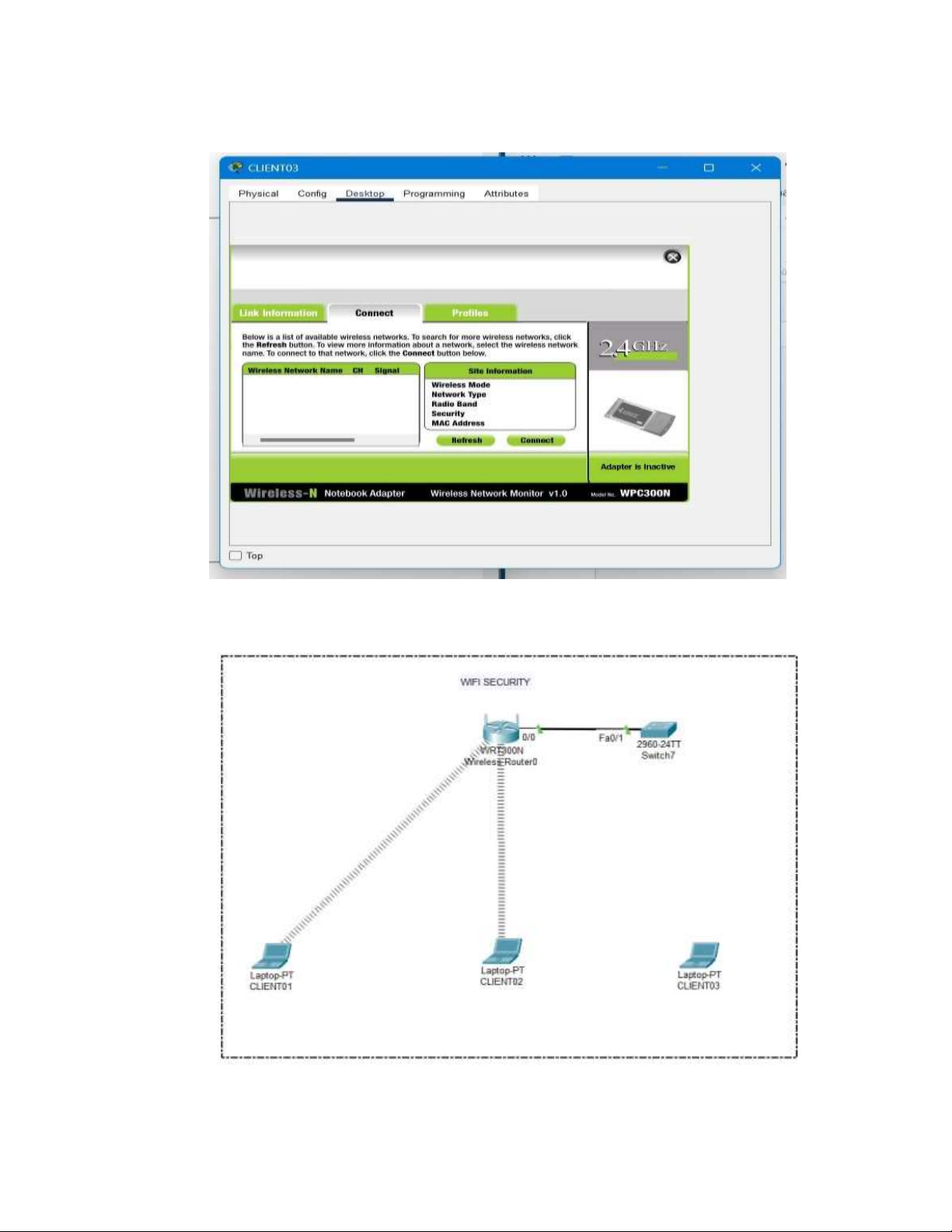

PHẦN 3.1: WIFI SECURITY - CẤU HÌNH CƠ BẢN

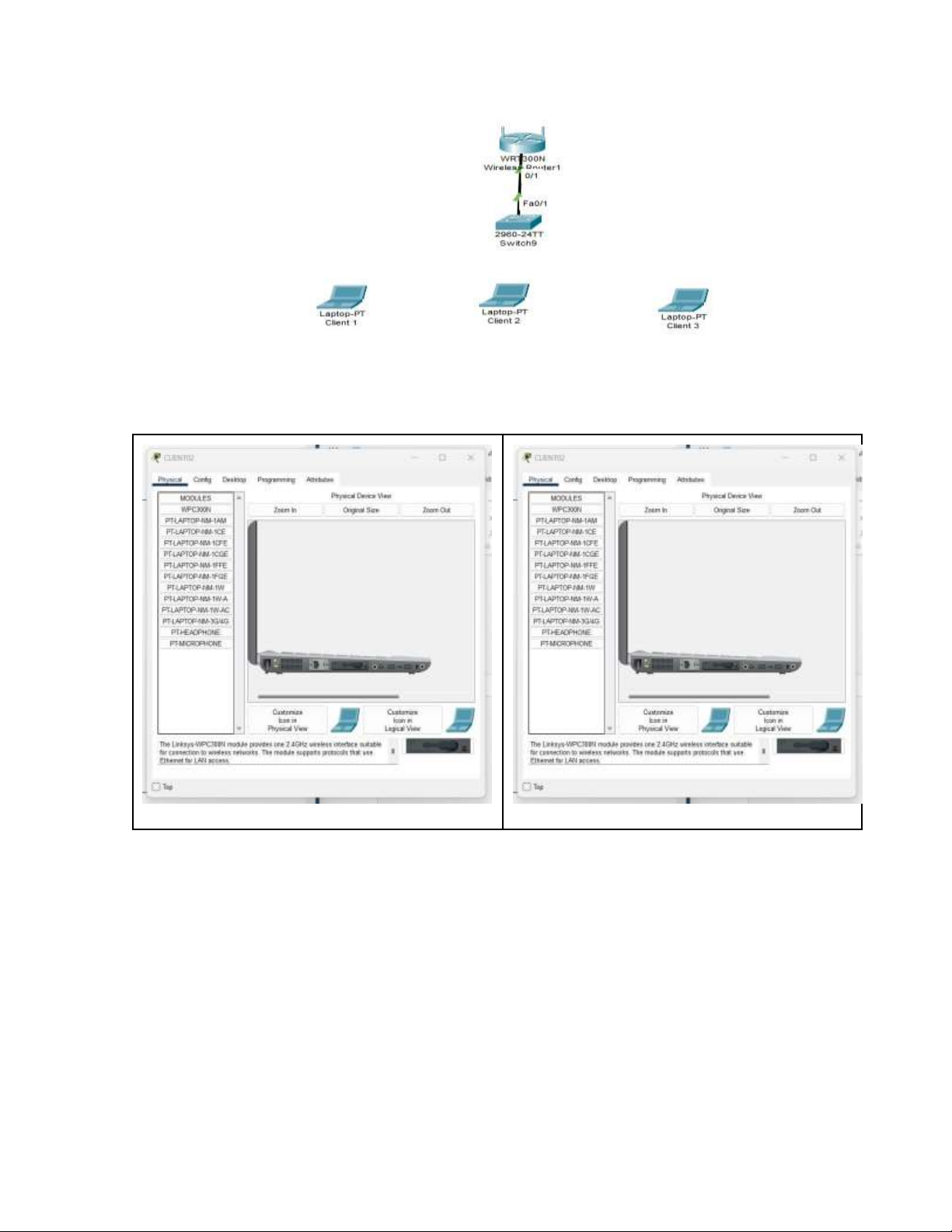

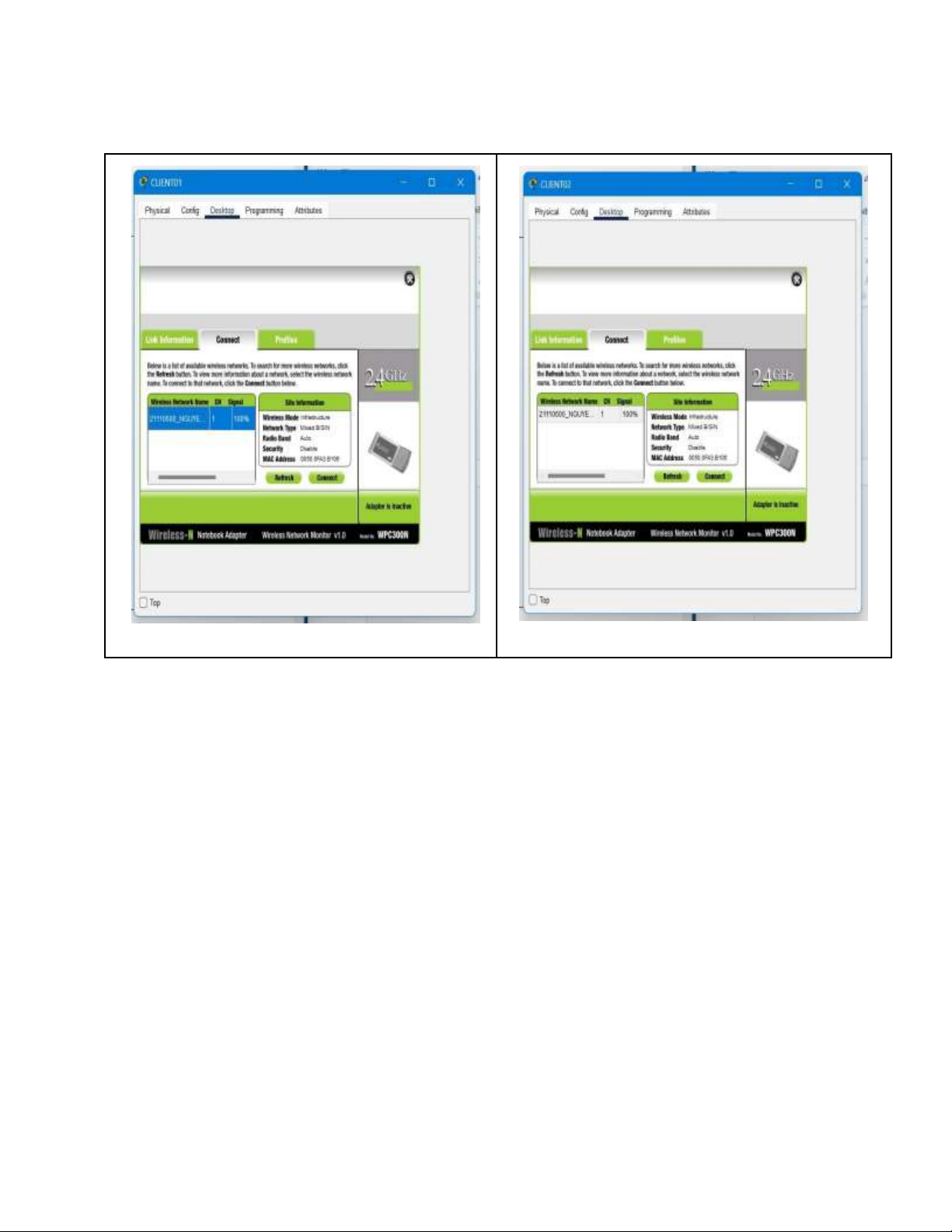

Bước 1: Thiết lập sơ ồ mạng lOMoARcPSD| 36086670

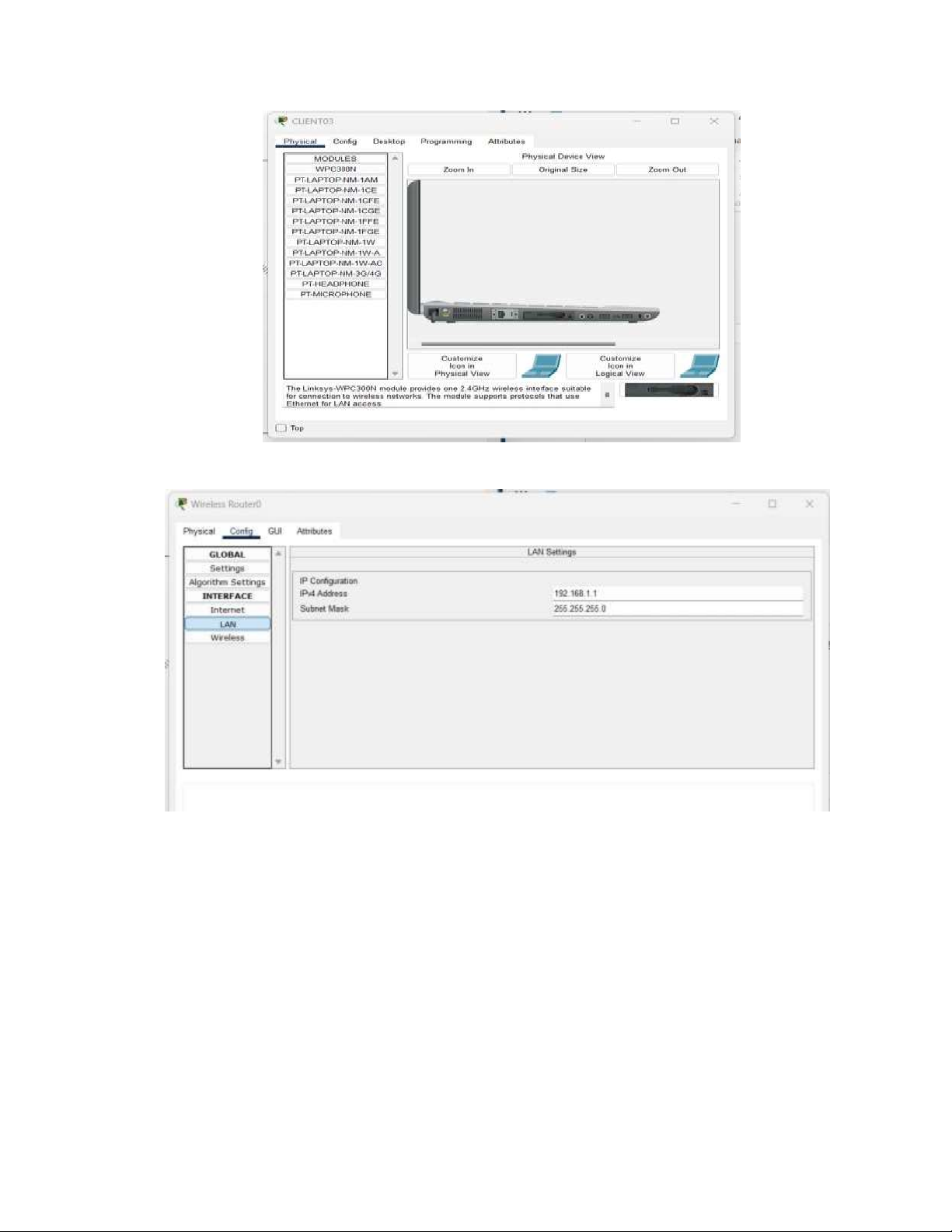

Bước 2: Lắp card Wifi cho 3 Laptop-PT bằng cách tắt nguồn rồi gắn card mạng, sau ó bật nguồn trở lại lOMoARcPSD| 36086670

Bước 3: Cấu hình AP theo yêu cầu lOMoARcPSD| 36086670 lOMoARcPSD| 36086670

Bước 4: Cấu hình AP sao cho chỉ cho phép Client 1 và Client 2 connect to wifi.

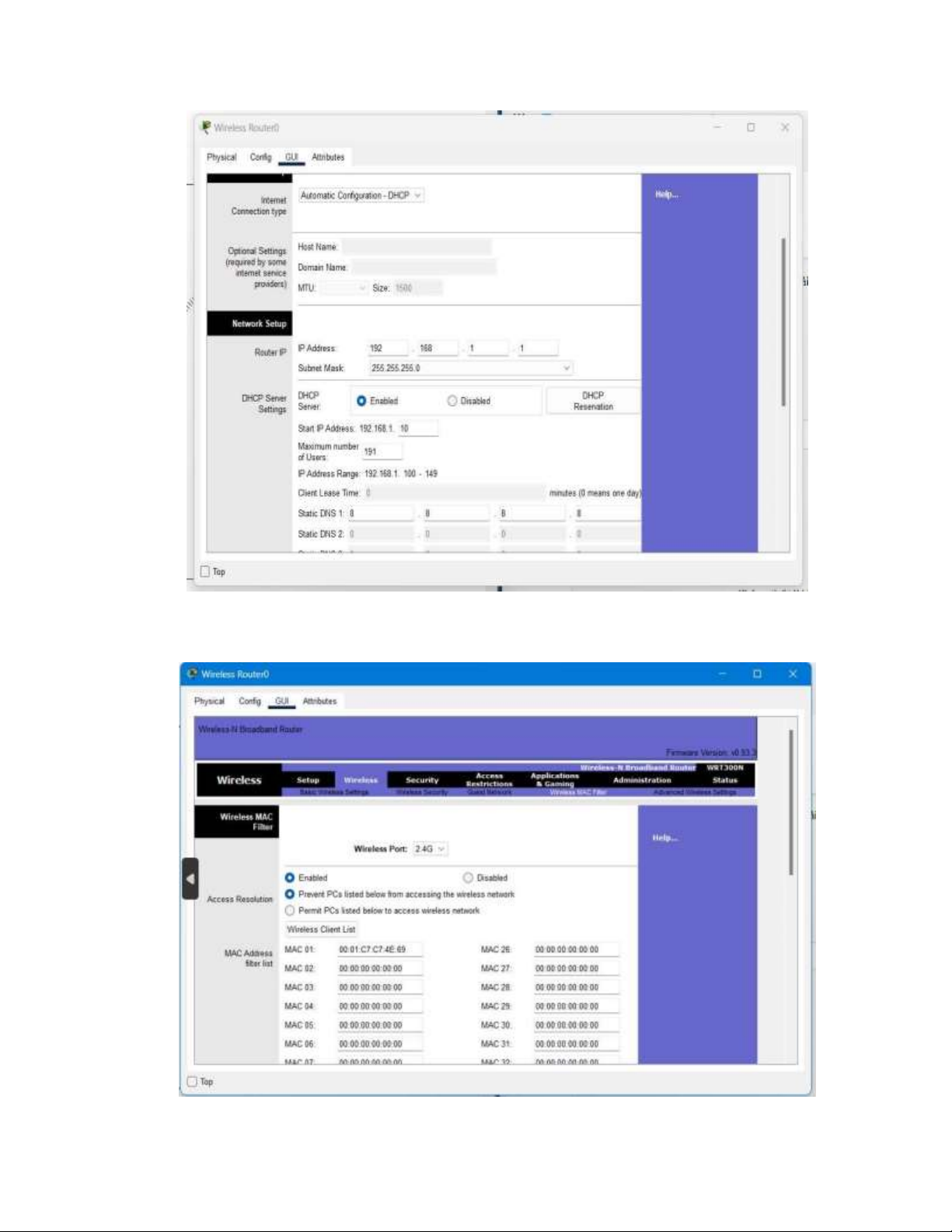

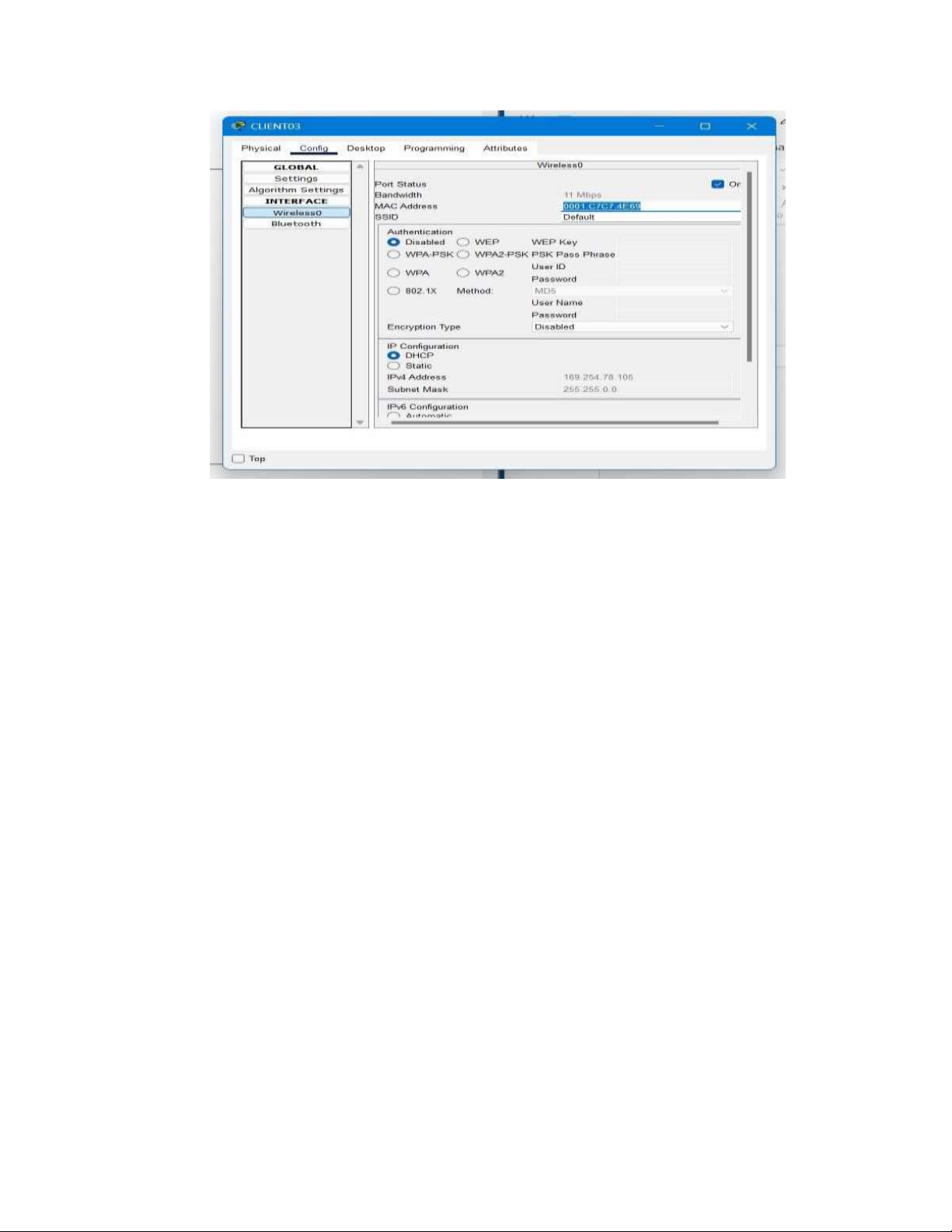

Ta tiến hành kiếm ịa chỉ MAC của Client 03. lOMoARcPSD| 36086670

Bước 5: Wireles → Enable Wireless MC Filter. Nhập ịa chỉ MAC của Client03 theo ịnh

dạng xx.xx.xx.xx.xx.xx → Save Settings. lOMoARcPSD| 36086670 Bước 6:

Kết nối Client01, Client02 tới AP. lOMoARcPSD| 36086670 Bước 7:

Ta thấy Client03, không thể kết nối với AP lOMoARcPSD| 36086670 Bước 8:

Bước 7.2: Kết quả là lOMoARcPSD| 36086670 Bước 9:

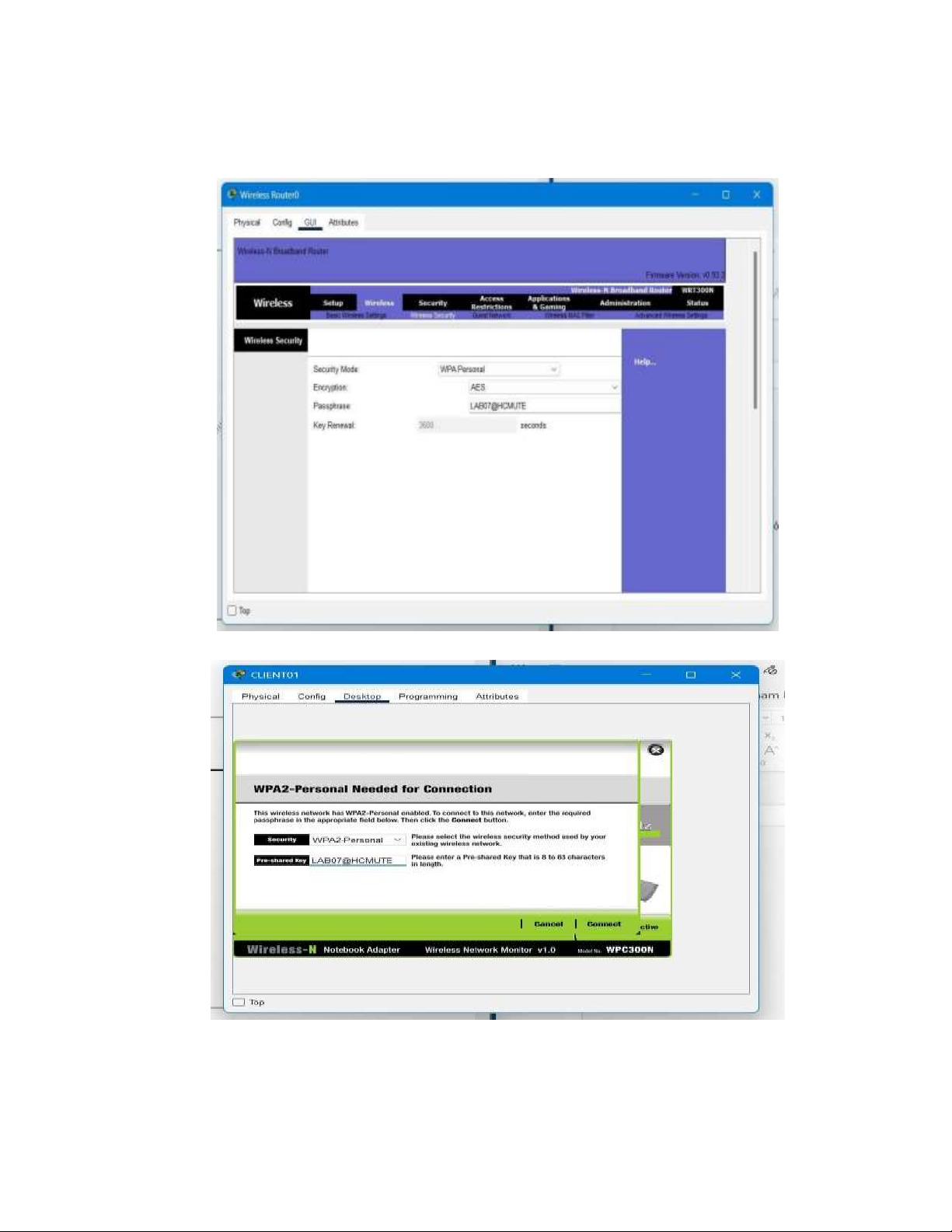

Cấu hình WPA2-Personal cho AP

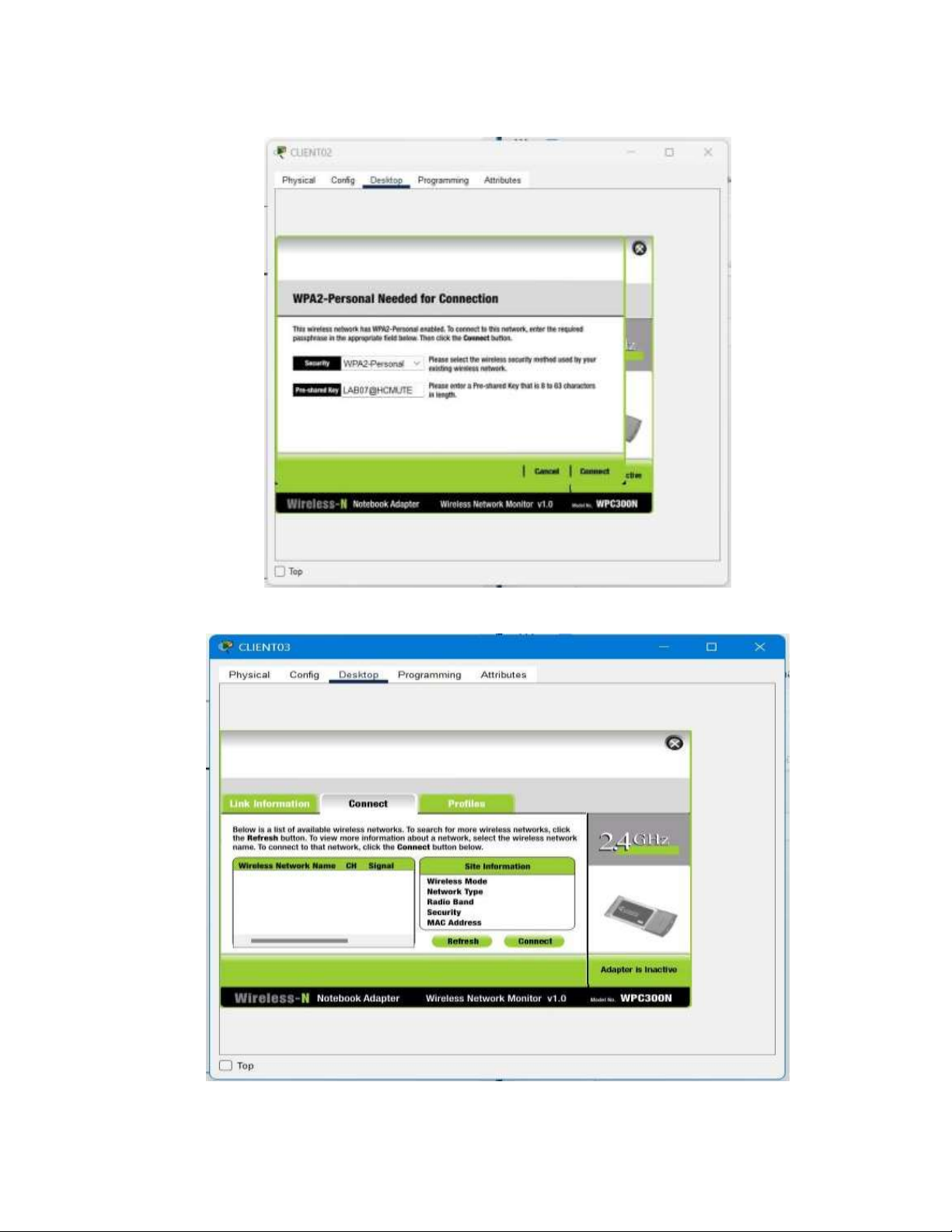

Bước 9.1: Sau ó kết nối Client01 với mạng Wifi. lOMoARcPSD| 36086670

Bước 9.2: Tương tự kết nối Client02 với mạng Wifi.

Bước 9.3: Client03 vẫn không thể kết nối với Wifi.

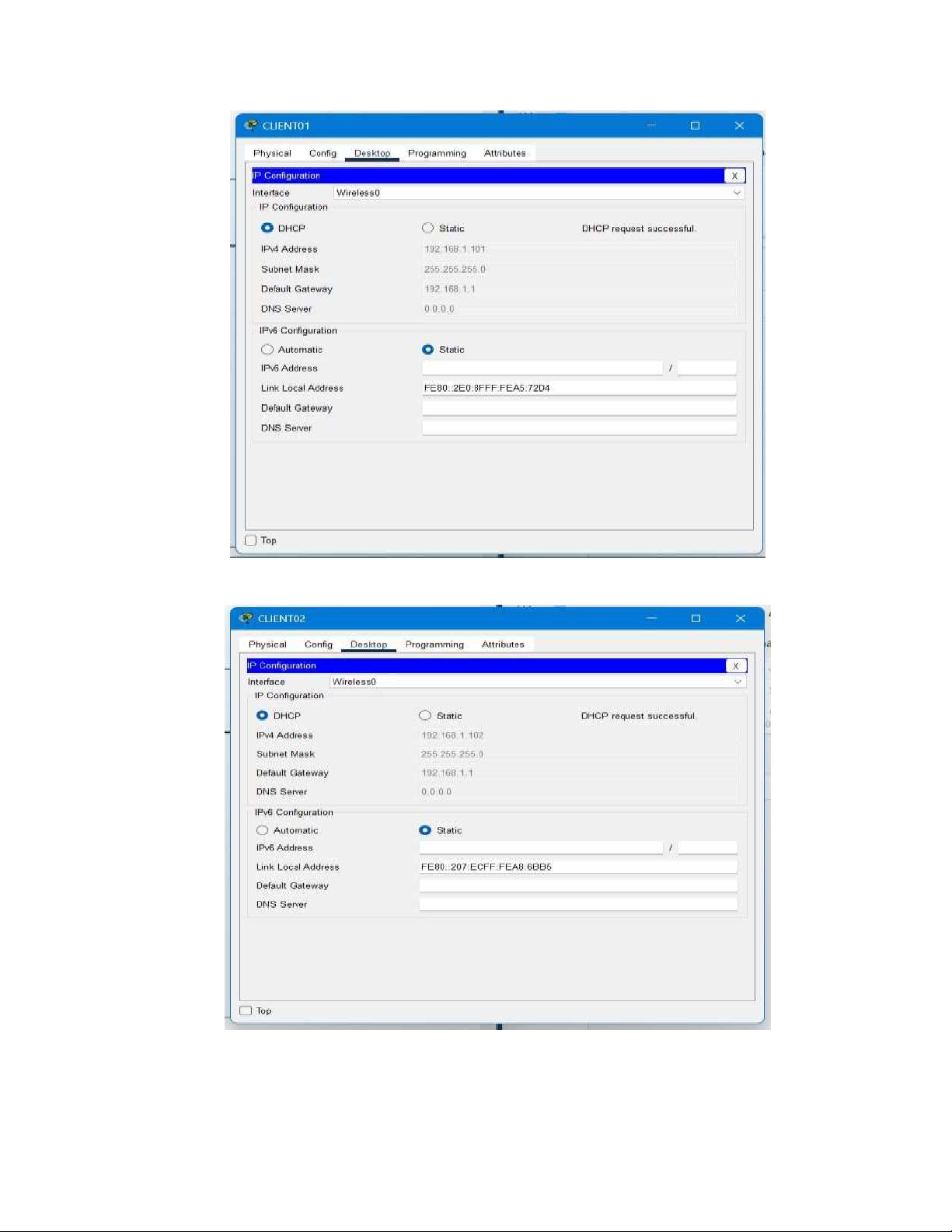

Bước 10.1: Xin ịa chỉ IP từ DHCP của AP với Client01. lOMoARcPSD| 36086670

Bước 10.2: Xin ịa chỉ IP từ DHCP của AP với Client02.

Bước 11: Kết quả ta ược mô hình mạng với Client01 và Client 02 connect to wifi. lOMoARcPSD| 36086670

Bước 12: Hoàn thành bài thực hành. lOMoARcPSD| 36086670

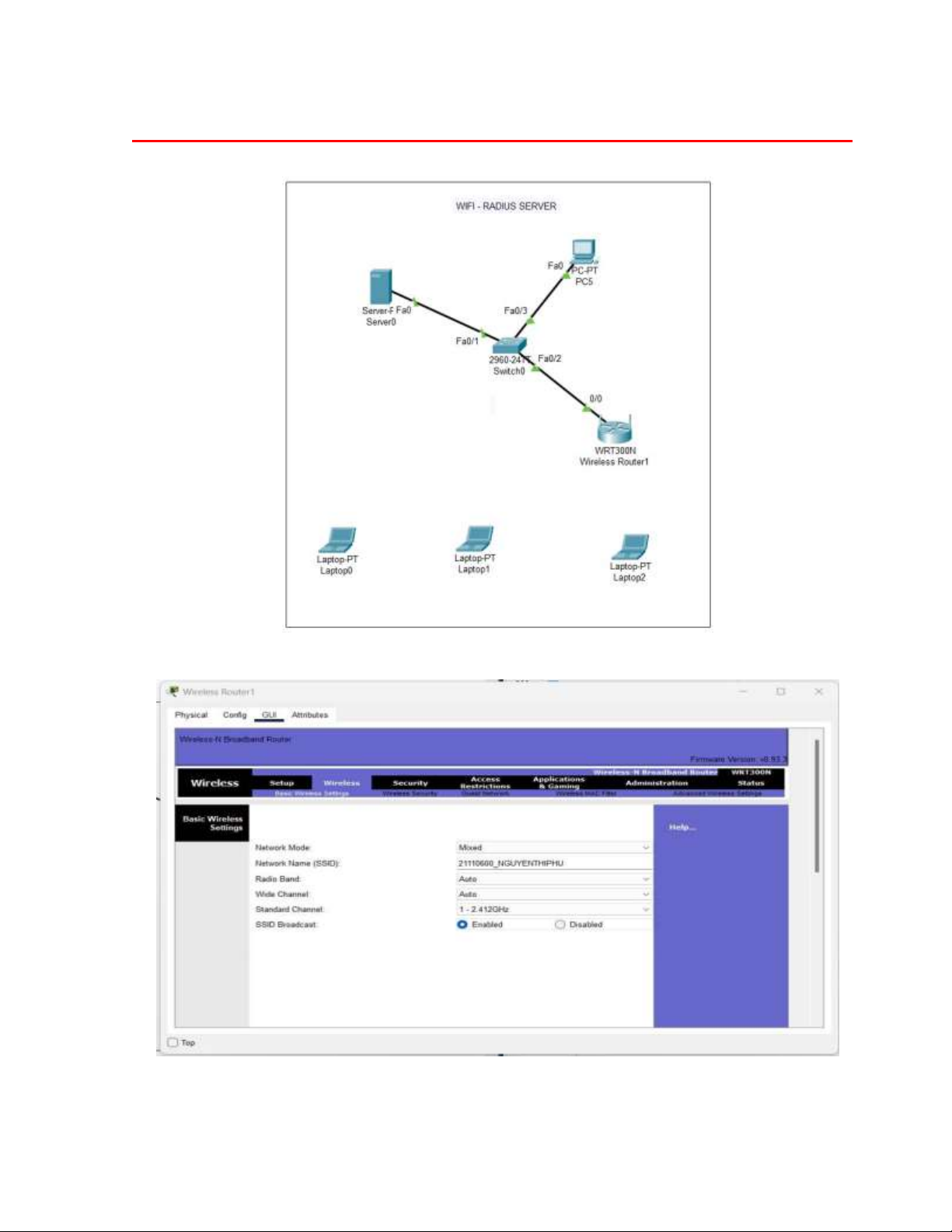

PHẦN 3.2: CẤU HÌNH CHỨNG THỰC-RADIUS SERVER

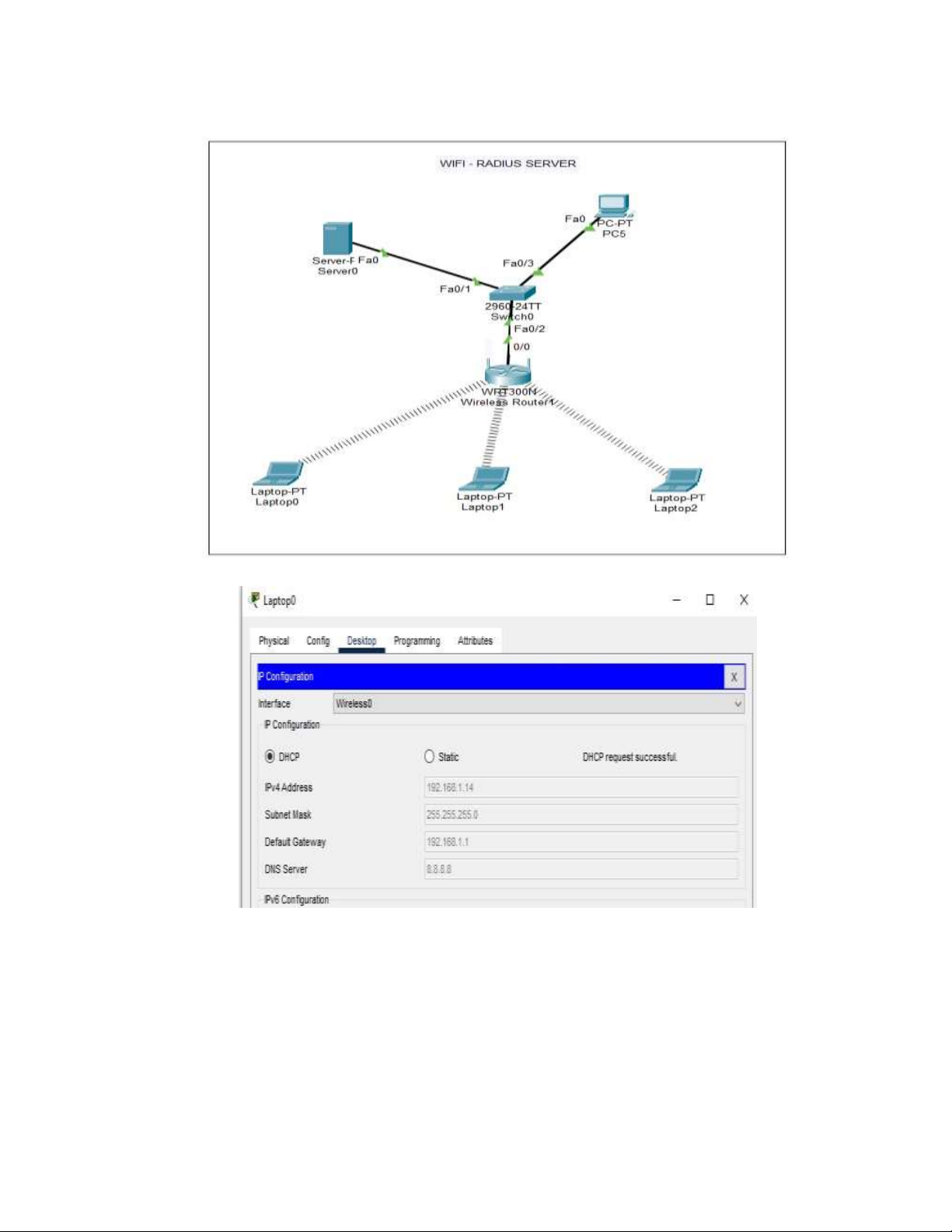

Bước 1: Thiết lập sơ ồ mạng

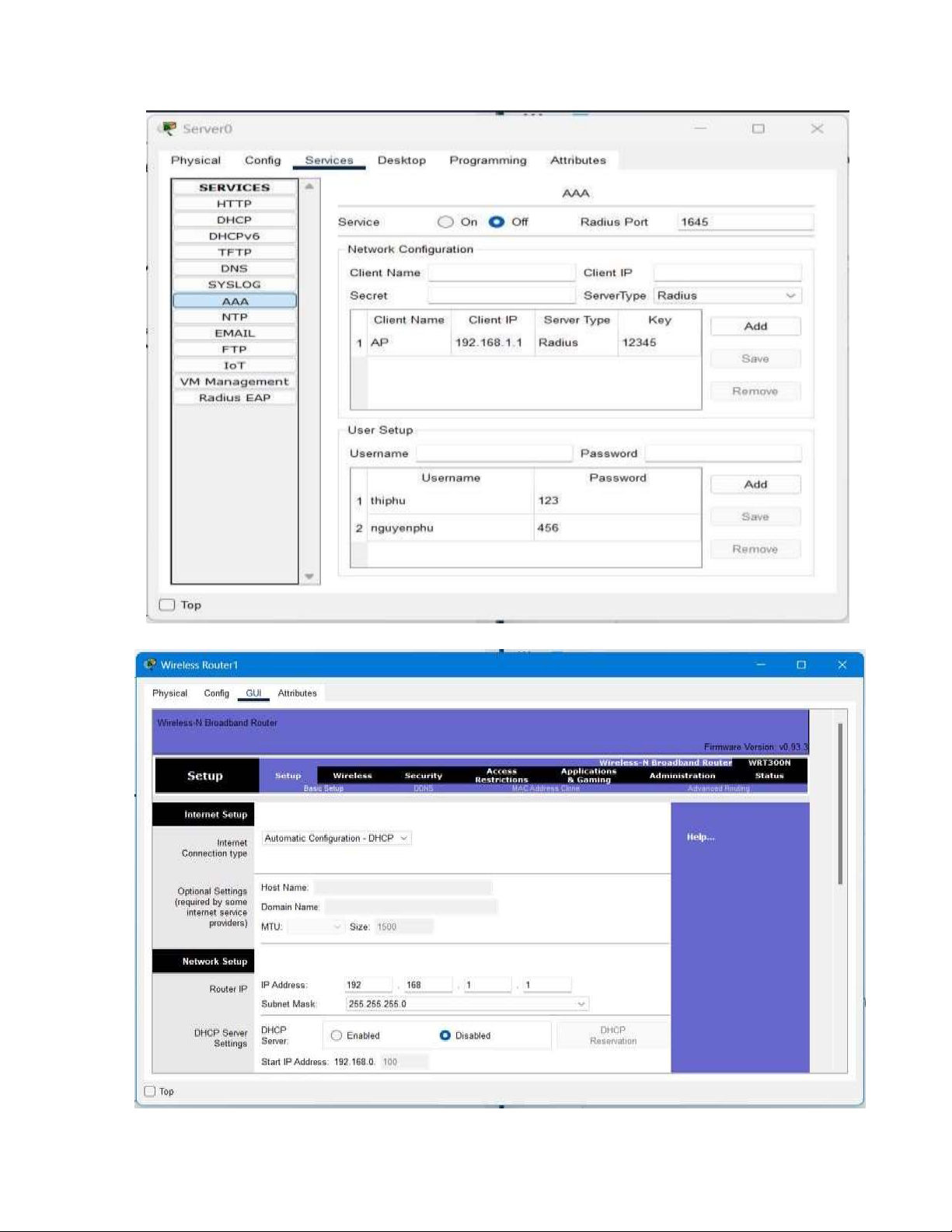

Bước 2: Cấu hình AP

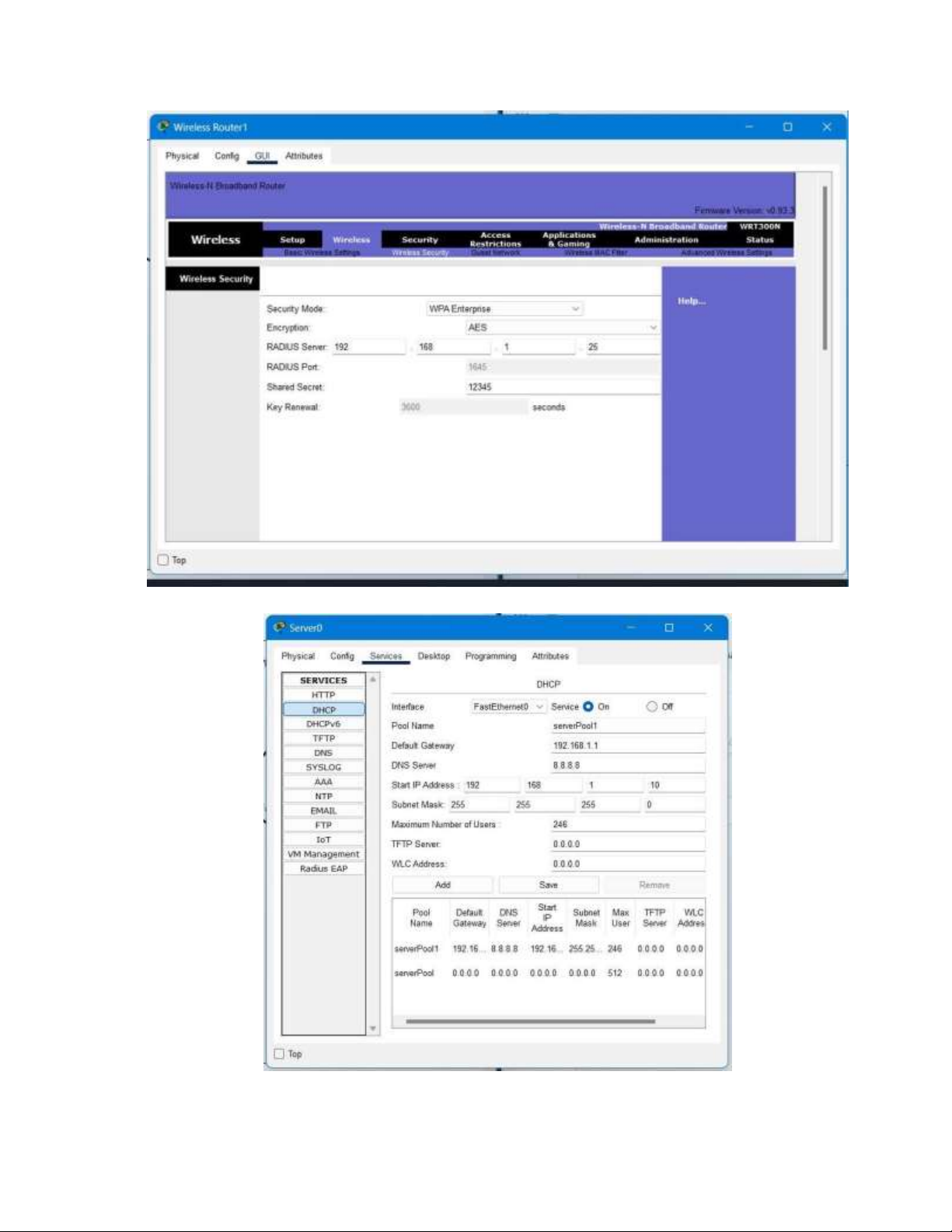

Bước 3: Cấu hình Authentication Server tạo Account chứng thực. lOMoARcPSD| 36086670

Bước 4: Cấu hình AP óng vai trò Authenticator (WPA2-Enterprise). lOMoARcPSD| 36086670

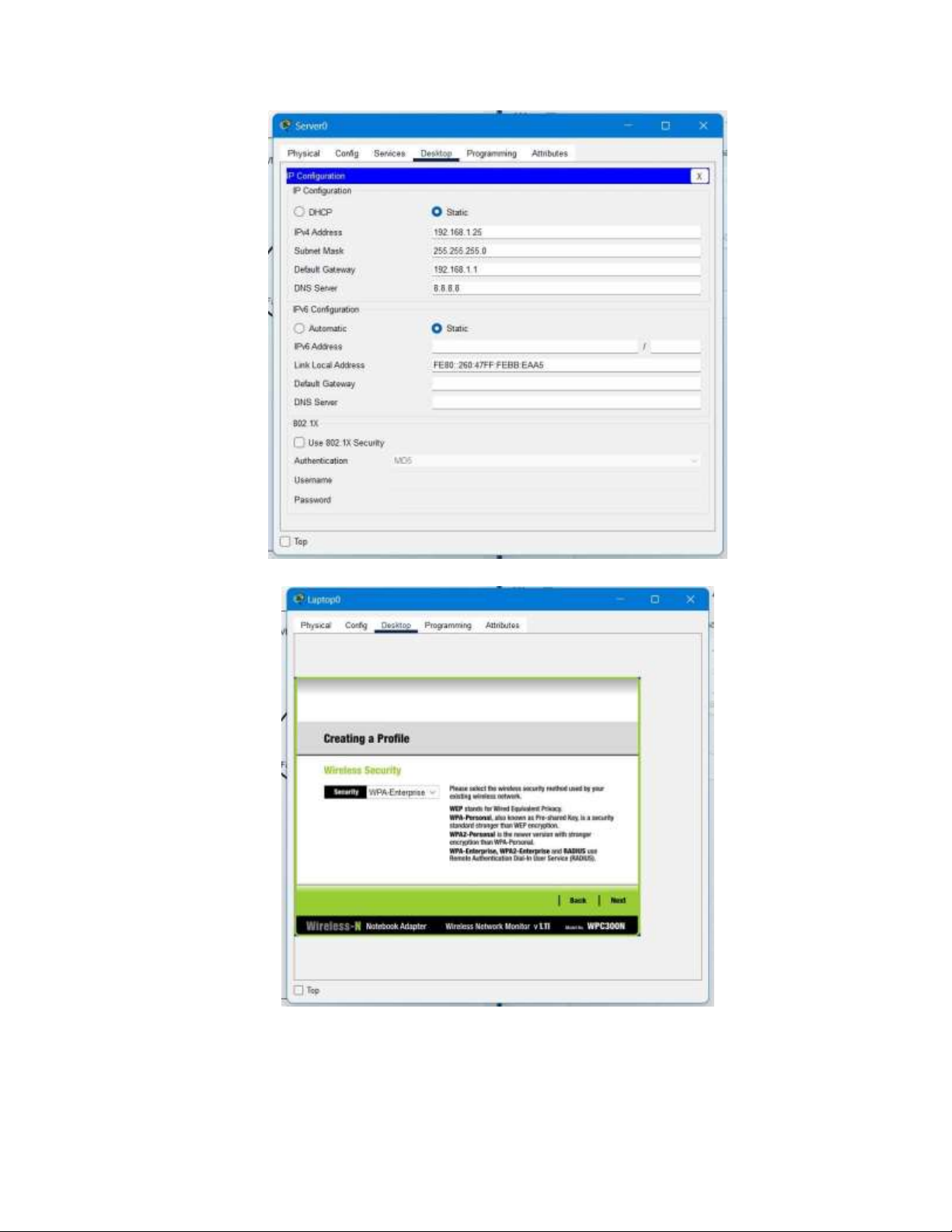

Bước 5: Cấu hình DHCP Server

Bước 6: Thiết lập IP cho server ảm bảo IP Address trùng với Radius Server của AP. lOMoARcPSD| 36086670

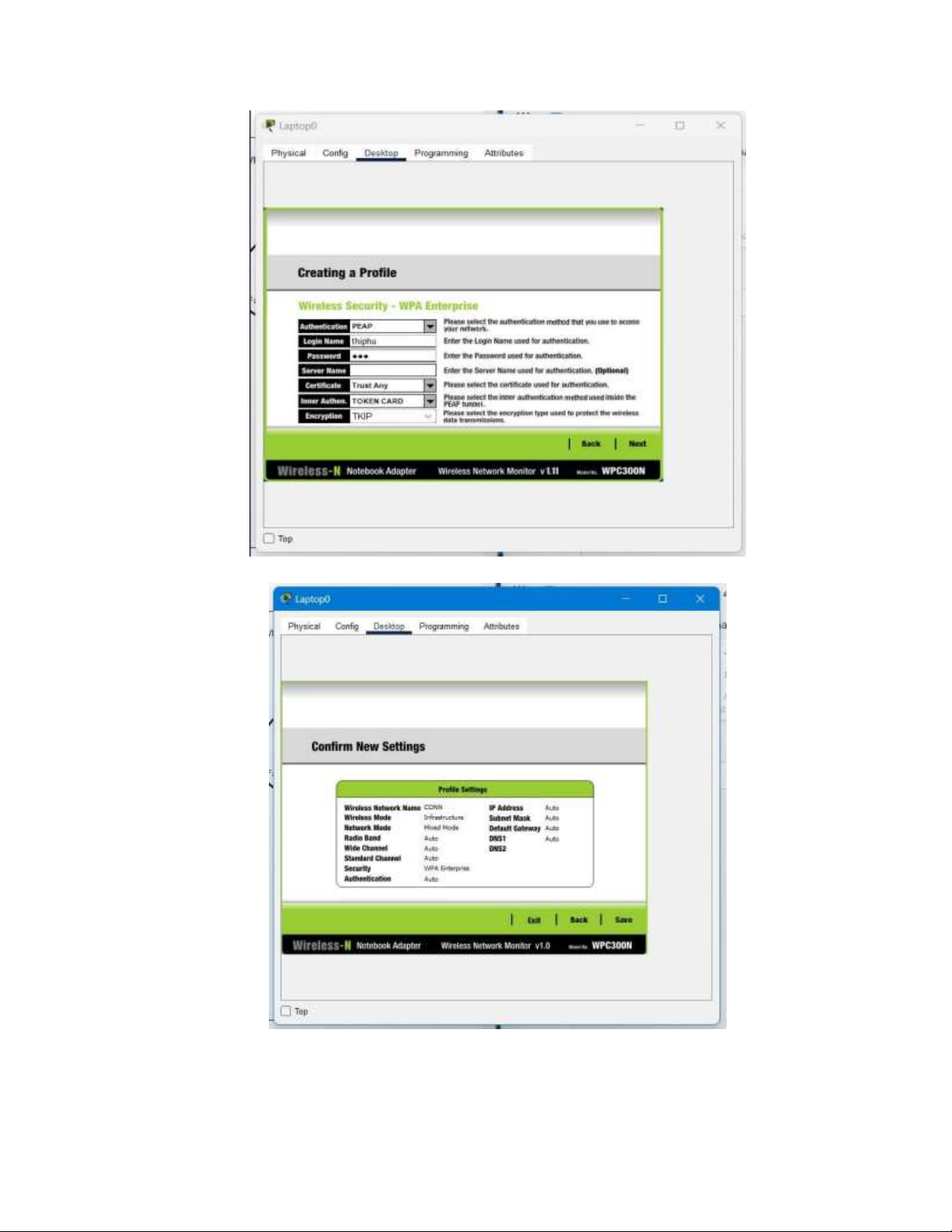

Bước 7.1: Ta tiến hành kết nối Laptop0 tới AP. Đầu tiên ta tạo Profile mới ể kết nối

Bước 7.2: Điền thông tin khớp với các Account ở Bước 3. lOMoARcPSD| 36086670 Bước 7.3: Confirm

Bước 7.4: Hoàn tất tạo Profile. lOMoARcPSD| 36086670

Bước 8: Laptop0 kết nối Wifi thành công. Làm tương tự với Laptop1 và Laptop2 lOMoARcPSD| 36086670

Bước 9: Ta ược mô hình mạng.

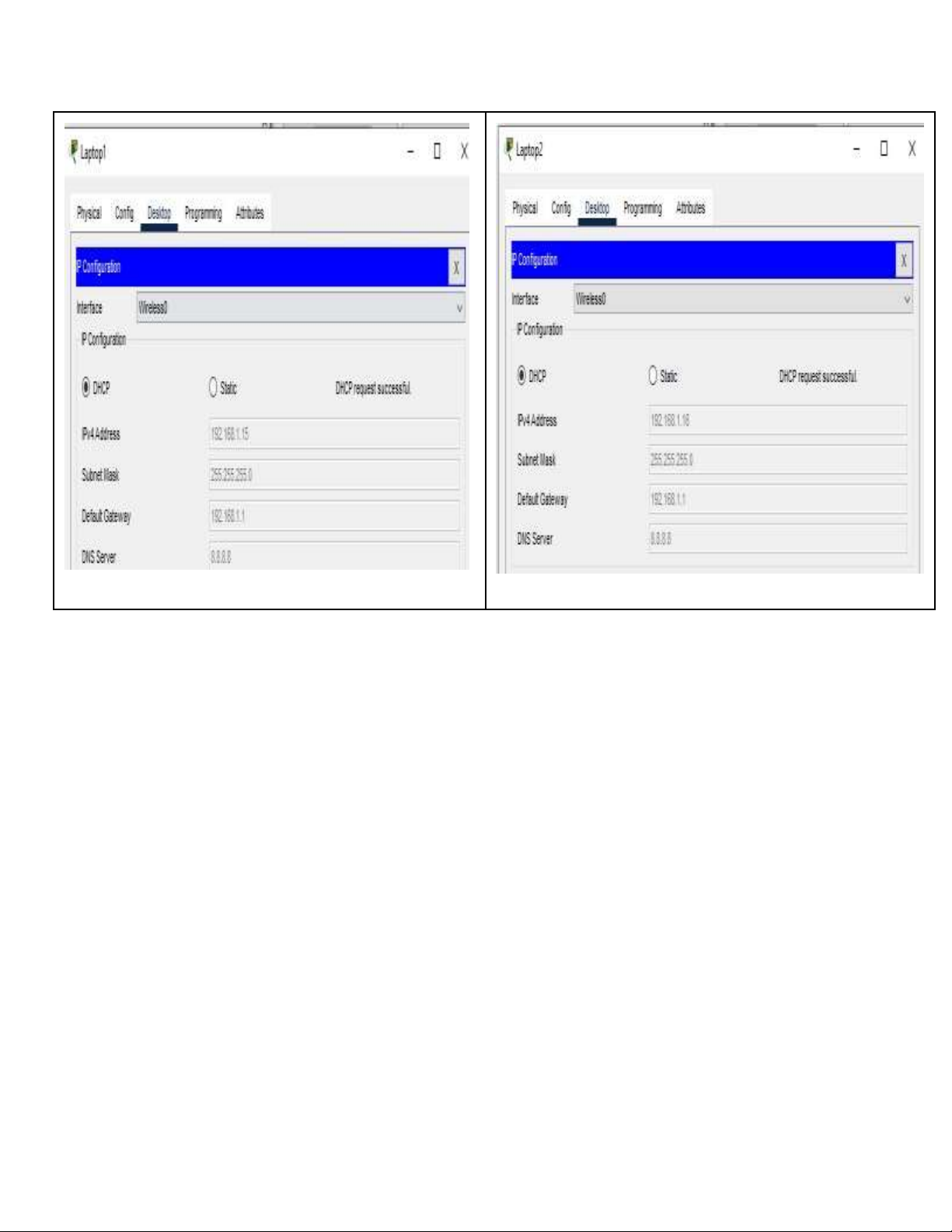

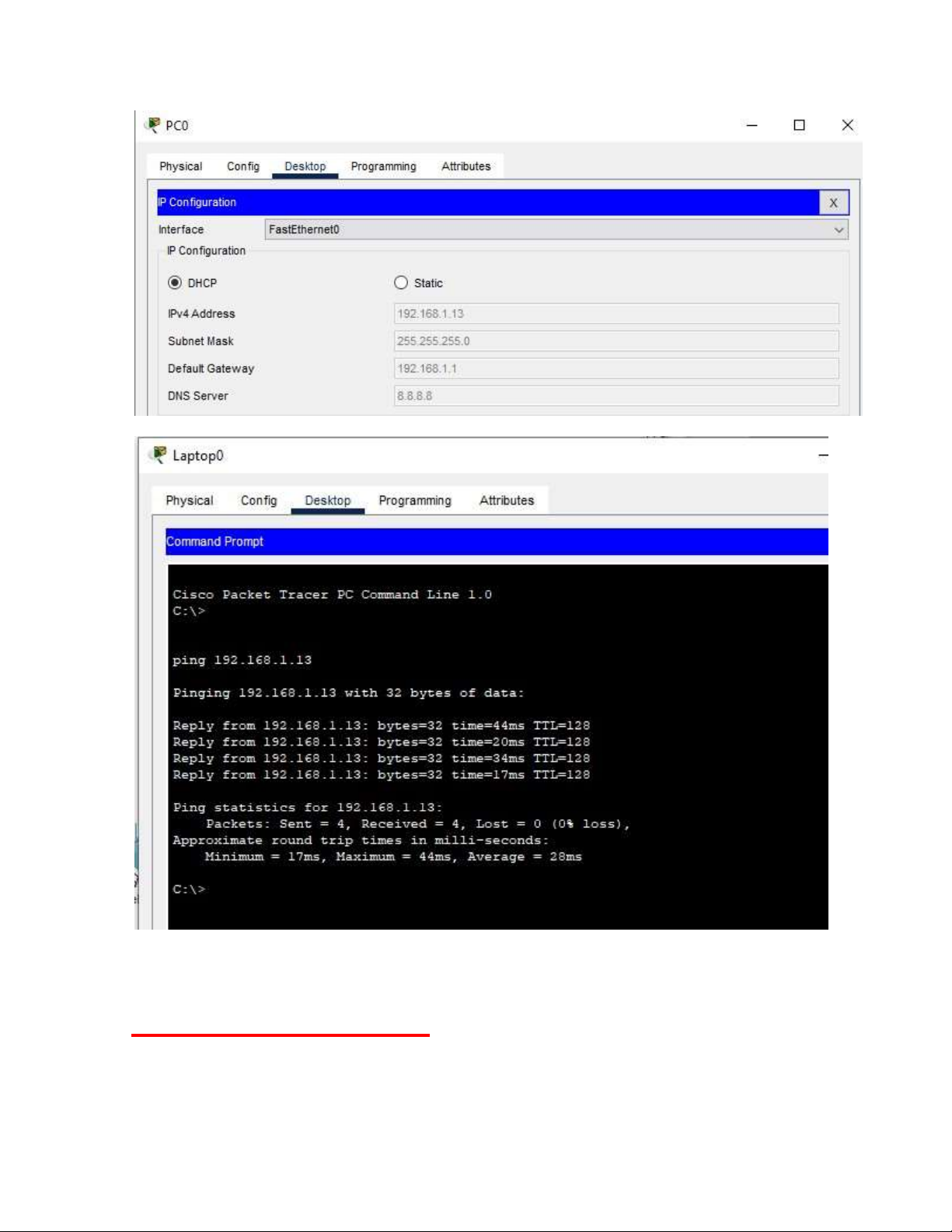

Bước 10.1: Tiến hành xin IP từ DHCP Server ối với Laptop0.

Bước 10.2: Tương tự với Laptop1, và Laptop2. lOMoARcPSD| 36086670

Bước 11: Từ Laptop0 ta Ping tới PC. lOMoARcPSD| 36086670

Bước 12: Ping thành công, kết thúc bài thực hành. PHẦN 4: FIREWALL

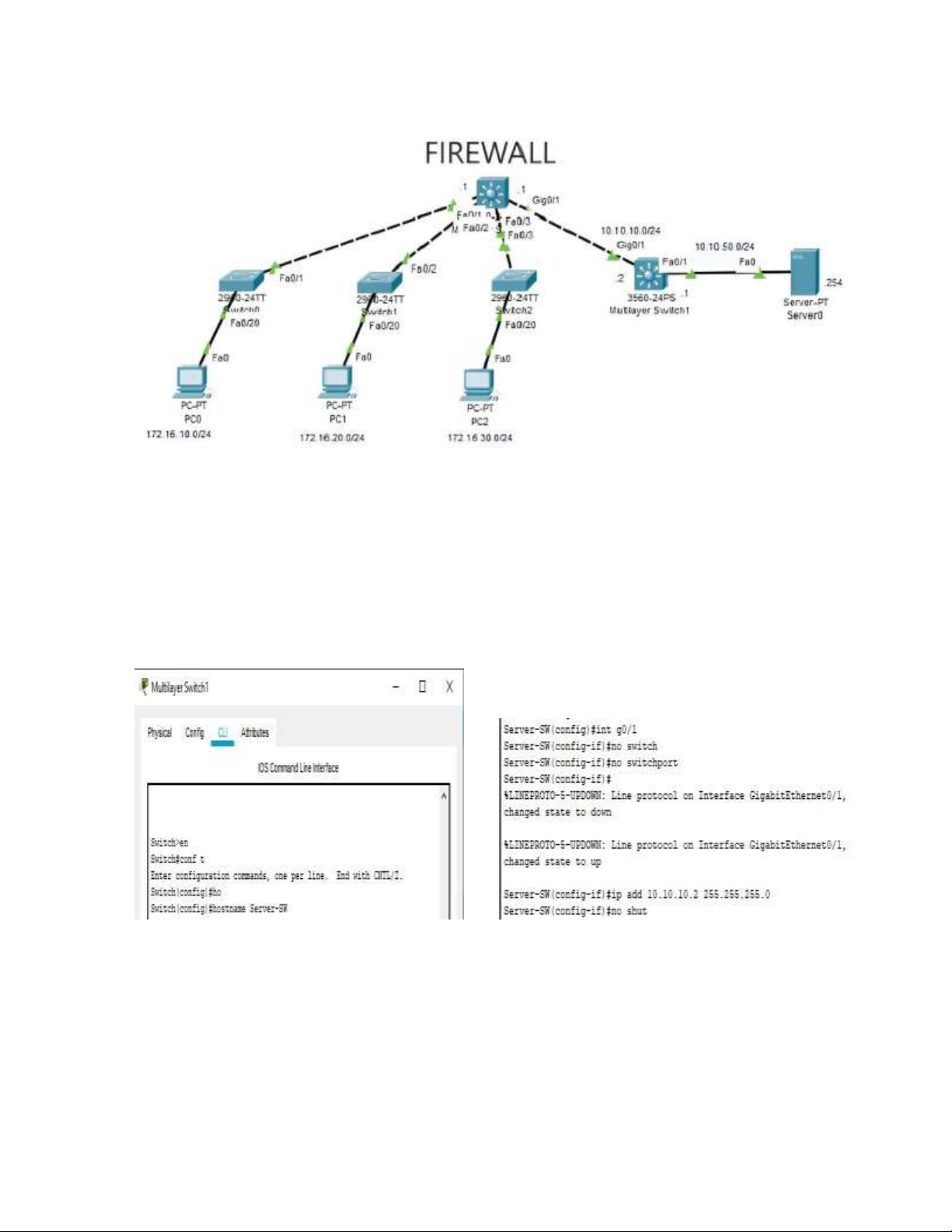

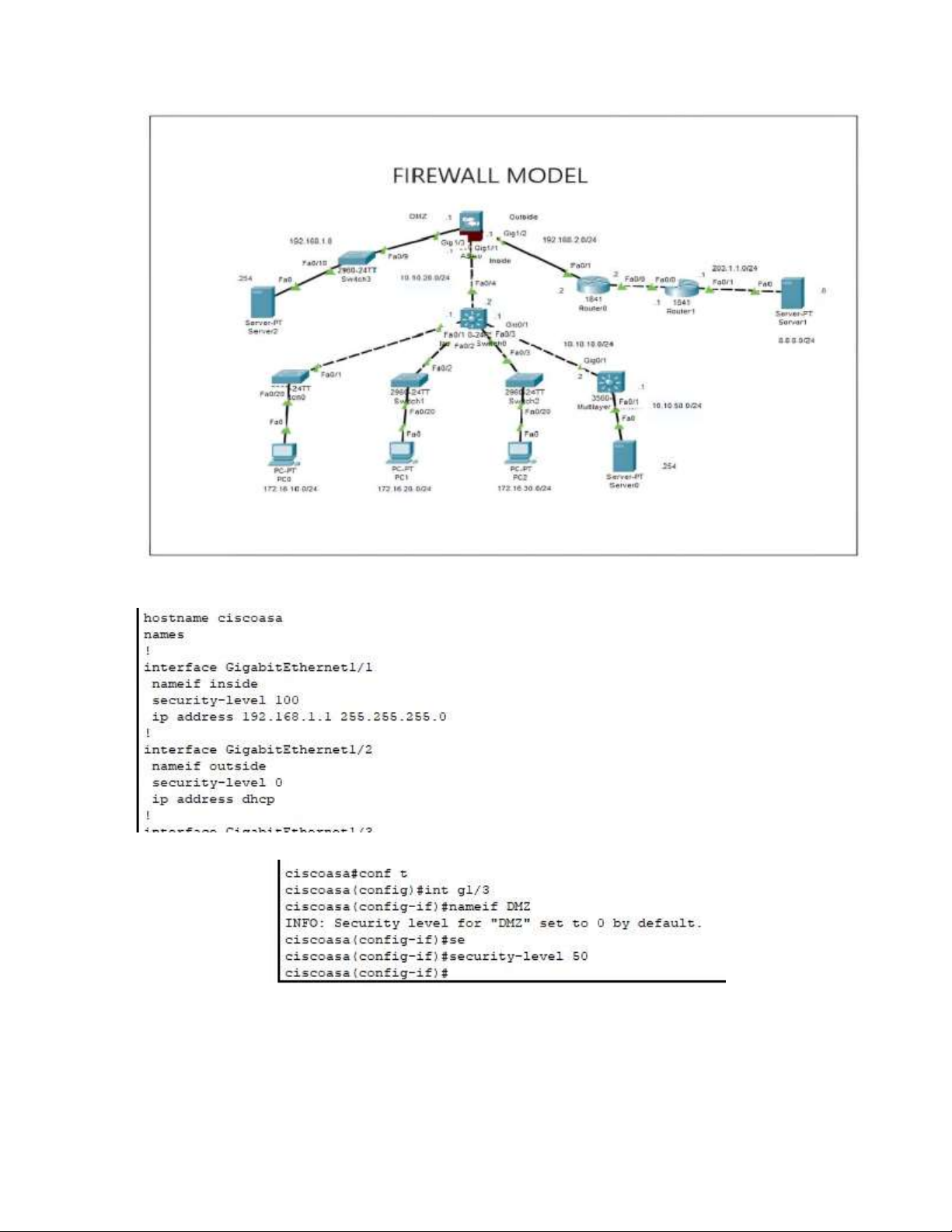

Bước 1: Thiết lập mô hình mạng lOMoARcPSD| 36086670

Bước 2.: Cấu hình Server Switch ● Đặt hostname

● Thiết lập ịa chỉ IP cổng G0/1

● Thiết lập ịa chỉ IP cổng Fa0/1 ● IP Routing

● Kiểm tra lại bằng lệnh show ip route (Đặt hostname)

(Thiết lập IP cổng G0/1) lOMoARcPSD| 36086670

(Thiết lập ịa chỉ IP cổng Fa0/1) (IP Routing)

(Kiểm tra lại, thấy có 2 subnets)

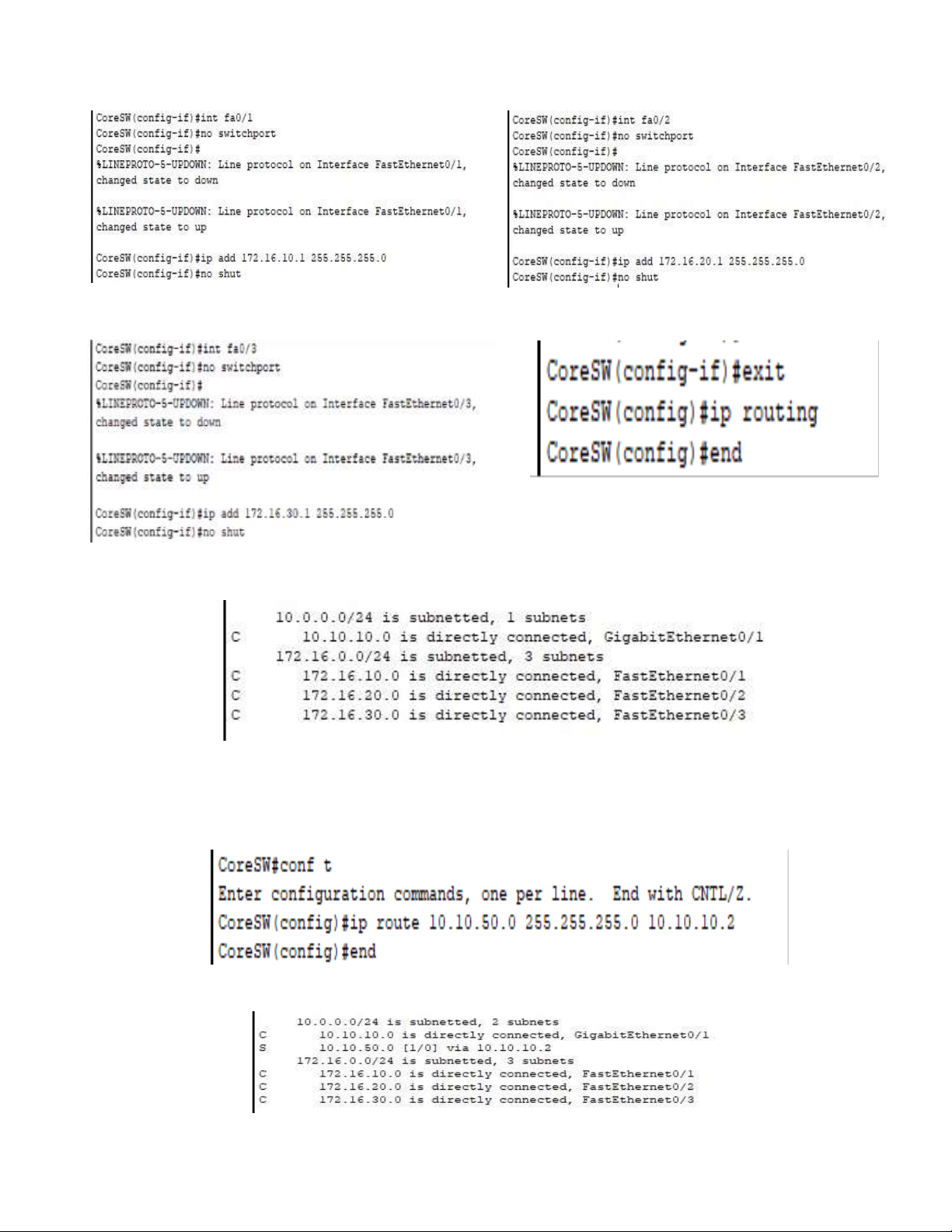

Bước 3: Cấu hình Core Switch ● Đặt hostname

● Thiết lập ịa chỉ IP cổng G0/1

● Thiết lập ịa chỉ IP cổng Fa0/1

● Thiết lập ịa chỉ IP cổng Fa0/2

● Thiết lập ịa chỉ IP cổng Fa0/3 ● IP Routing

● Kiểm tra lại bằng lệnh show ip route (Đặt hostname)

(Thiết lập ịa chỉ IP cổng G0/1) lOMoARcPSD| 36086670

(Thiết lập ịa chỉ IP cổng Fa0/1)

(Thiết lập ịa chỉ IP cổng Fa0/2) ( IPRouting )

(Thiết lập ịa chỉ IP cổng Fa0/3)

(Kiểm tra lại, thấy có 4 subnets)

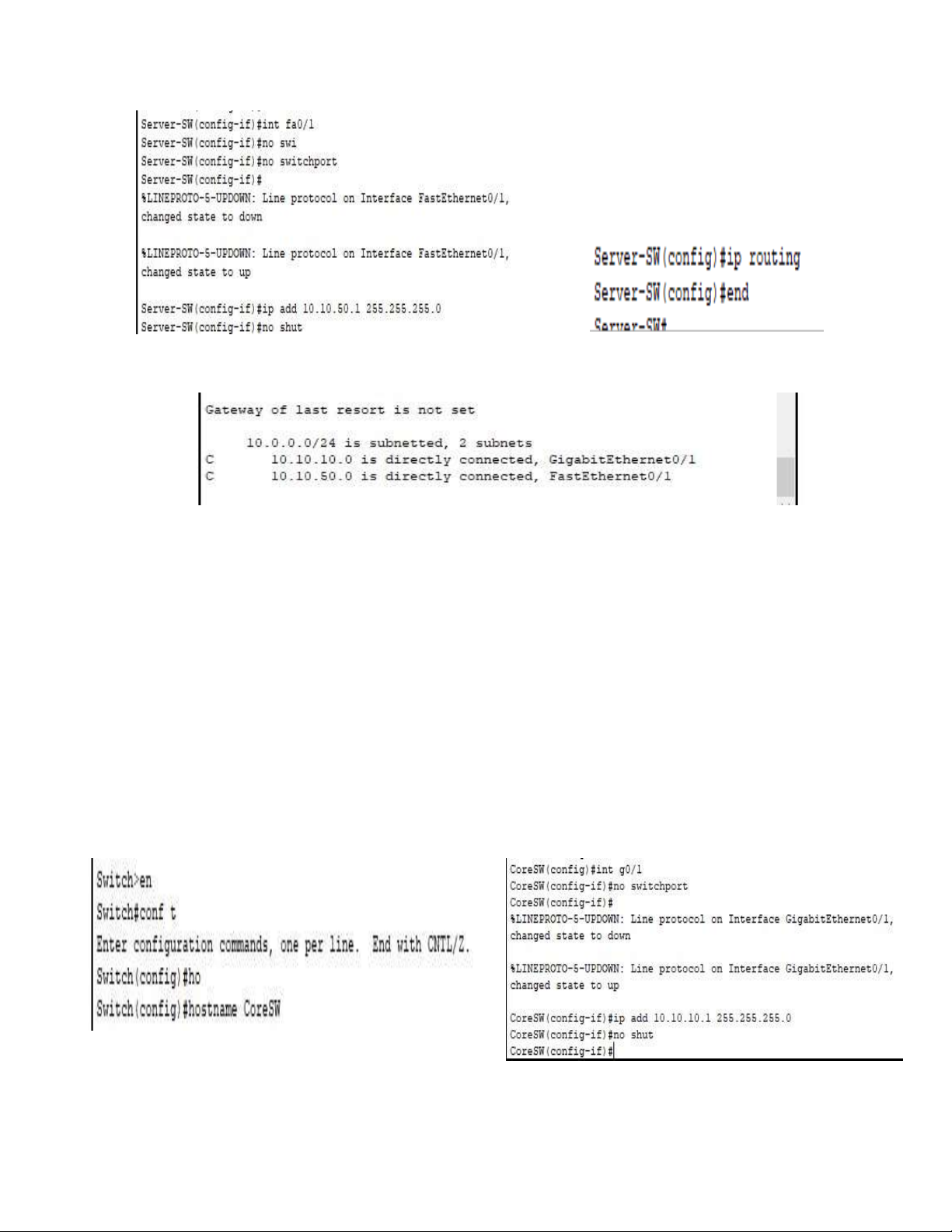

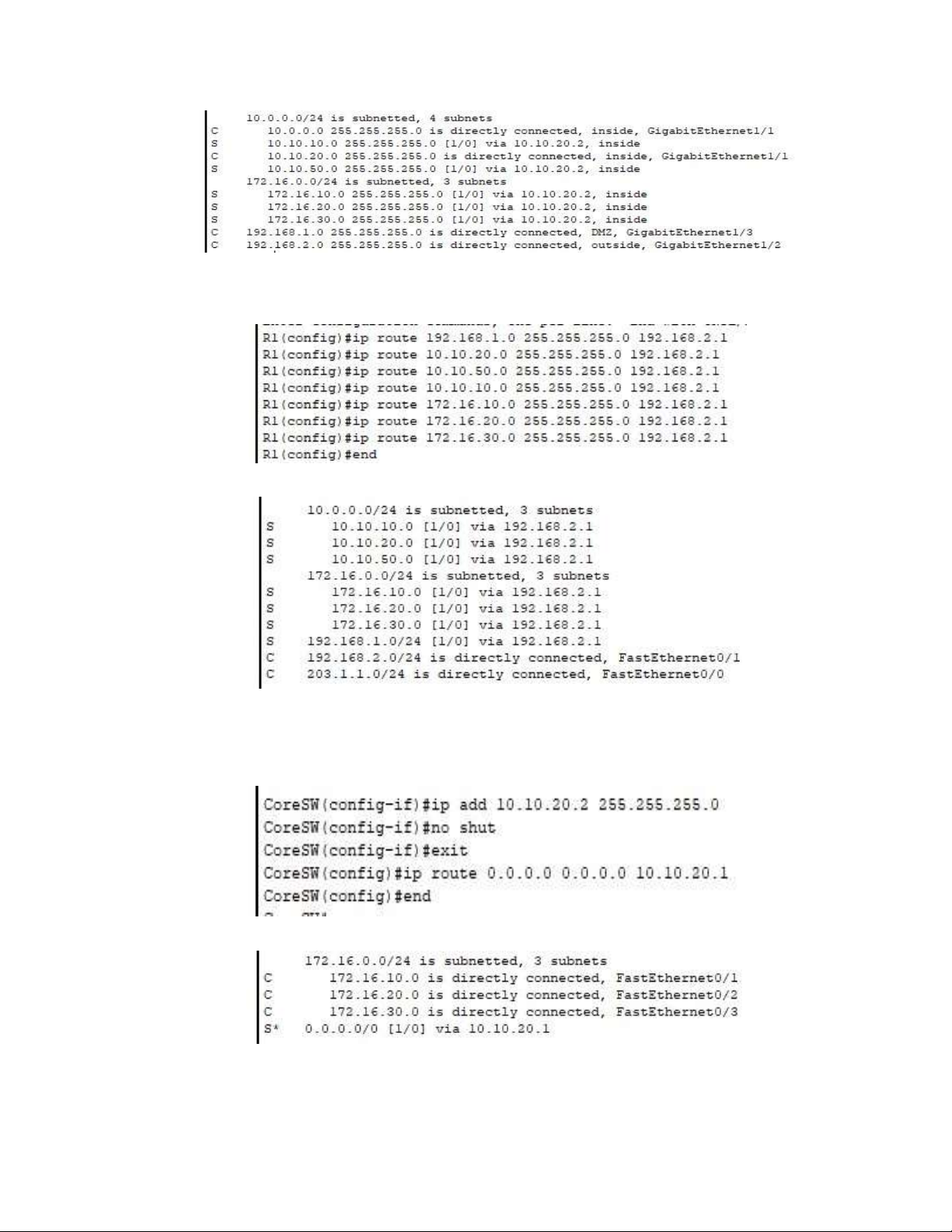

Bước 3: Định tuyến CoreSW ến mạng 10.10.50.0

(Định tuyến bằng ip route) lOMoARcPSD| 36086670

(Kiểm tra lại, thấy có 5 subnets)

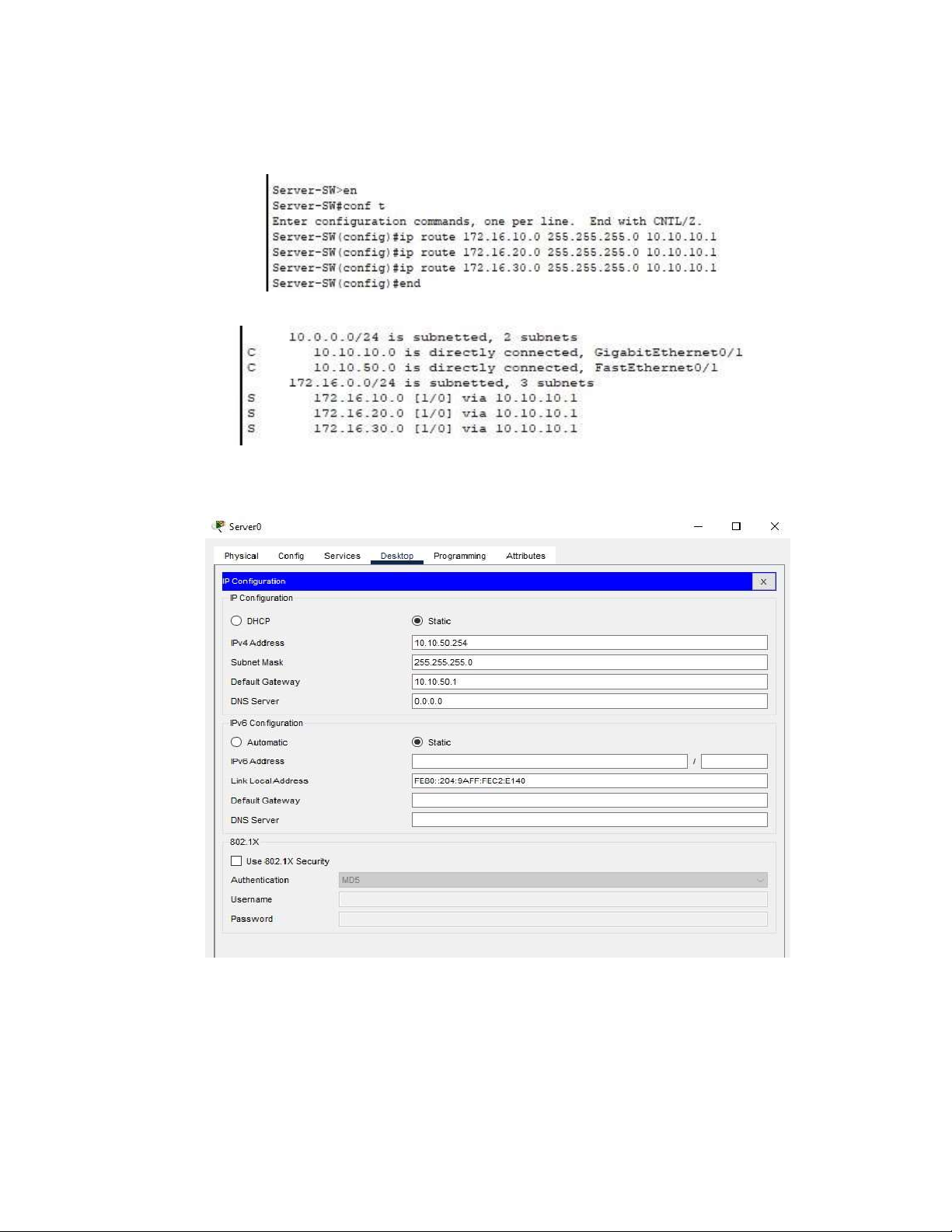

Bước 4: Định tuyến cho Server Switch

(Định tuyến bằng ip route ến 3 subnets)

(Kiểm tra lại, kết quả thành công)

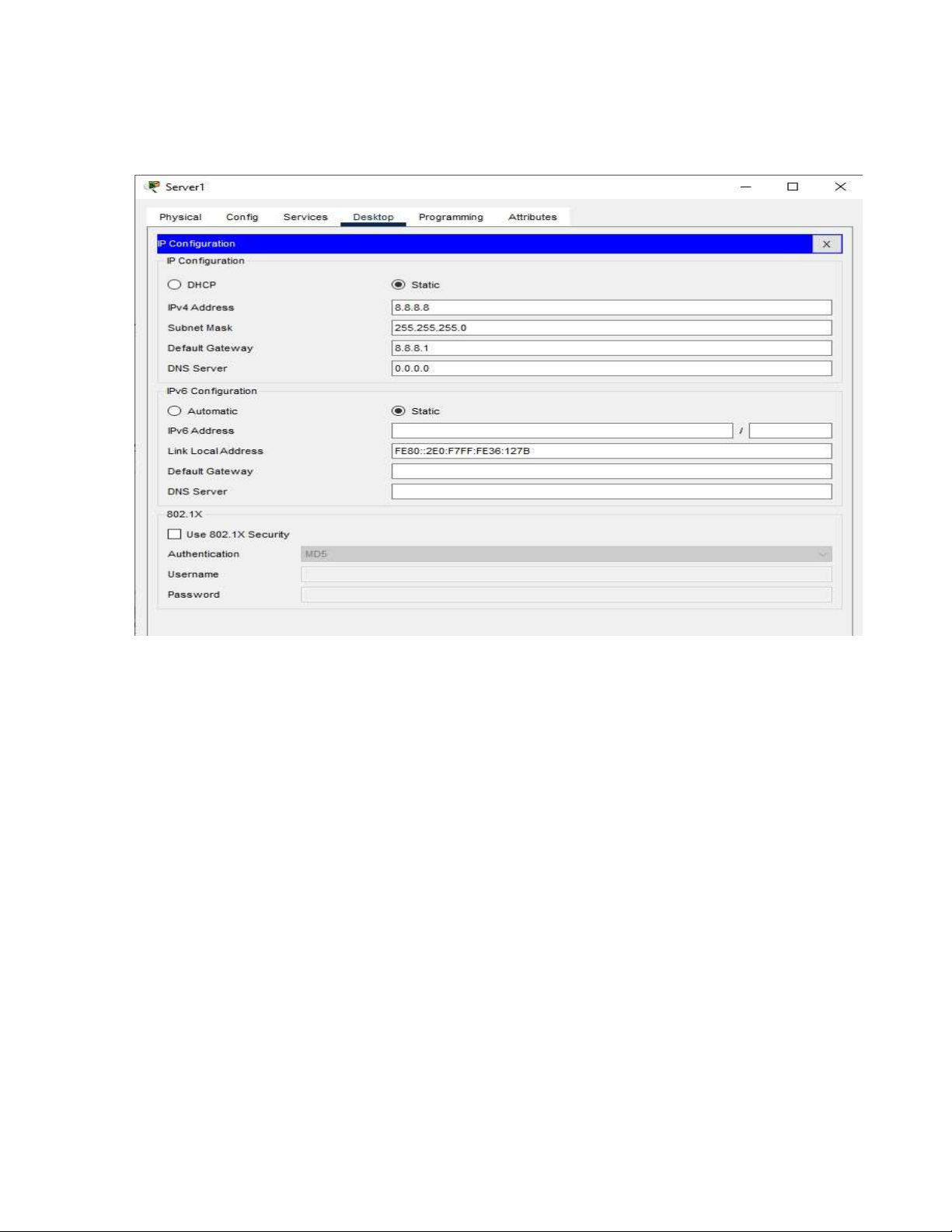

Bước 5: Cấu hình Static IP cho Server

Bước 6.1: Cấp phát Dynamic IP cho Server lOMoARcPSD| 36086670

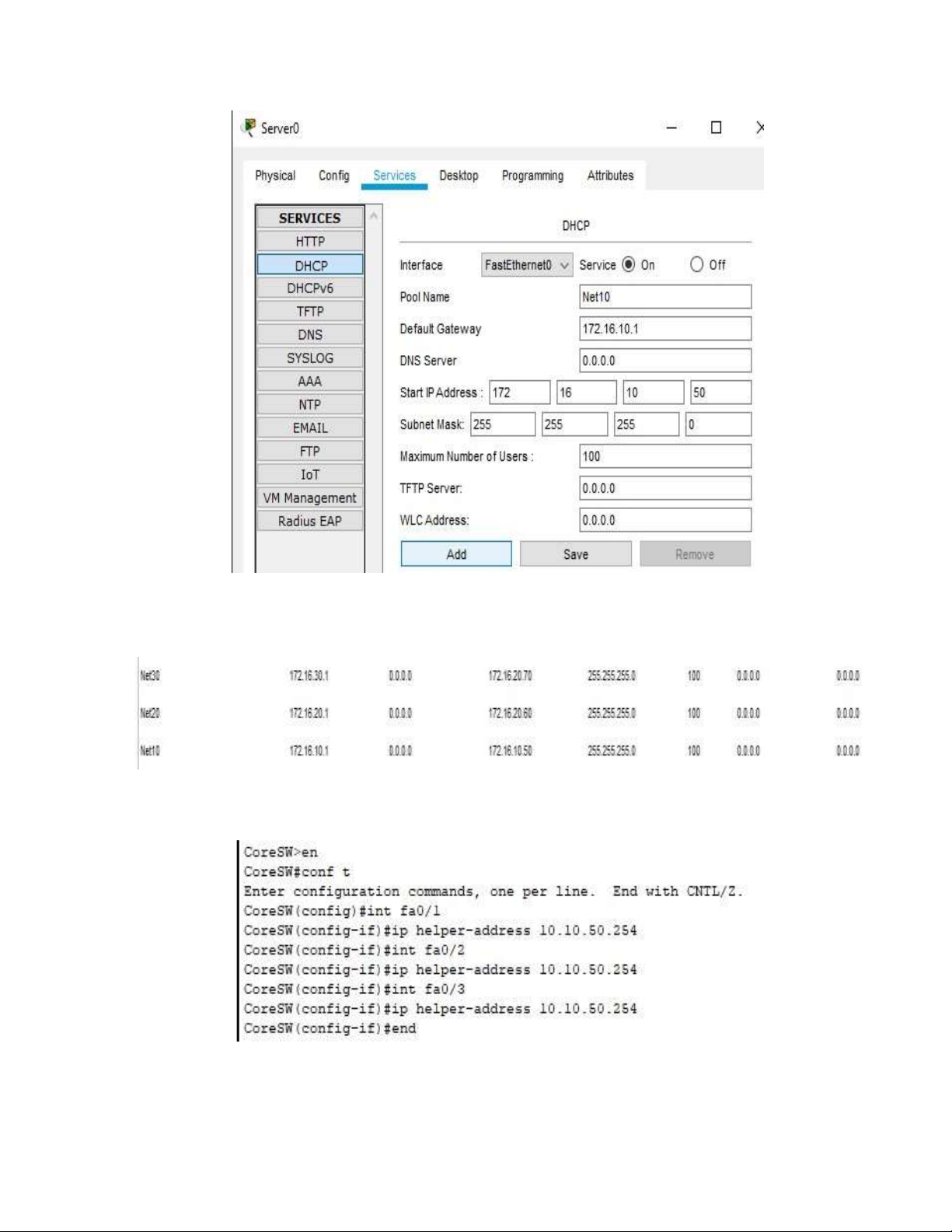

Bước 6.2: Làm tương tự cho IP 172.16.20.1 và 172.16.30.1

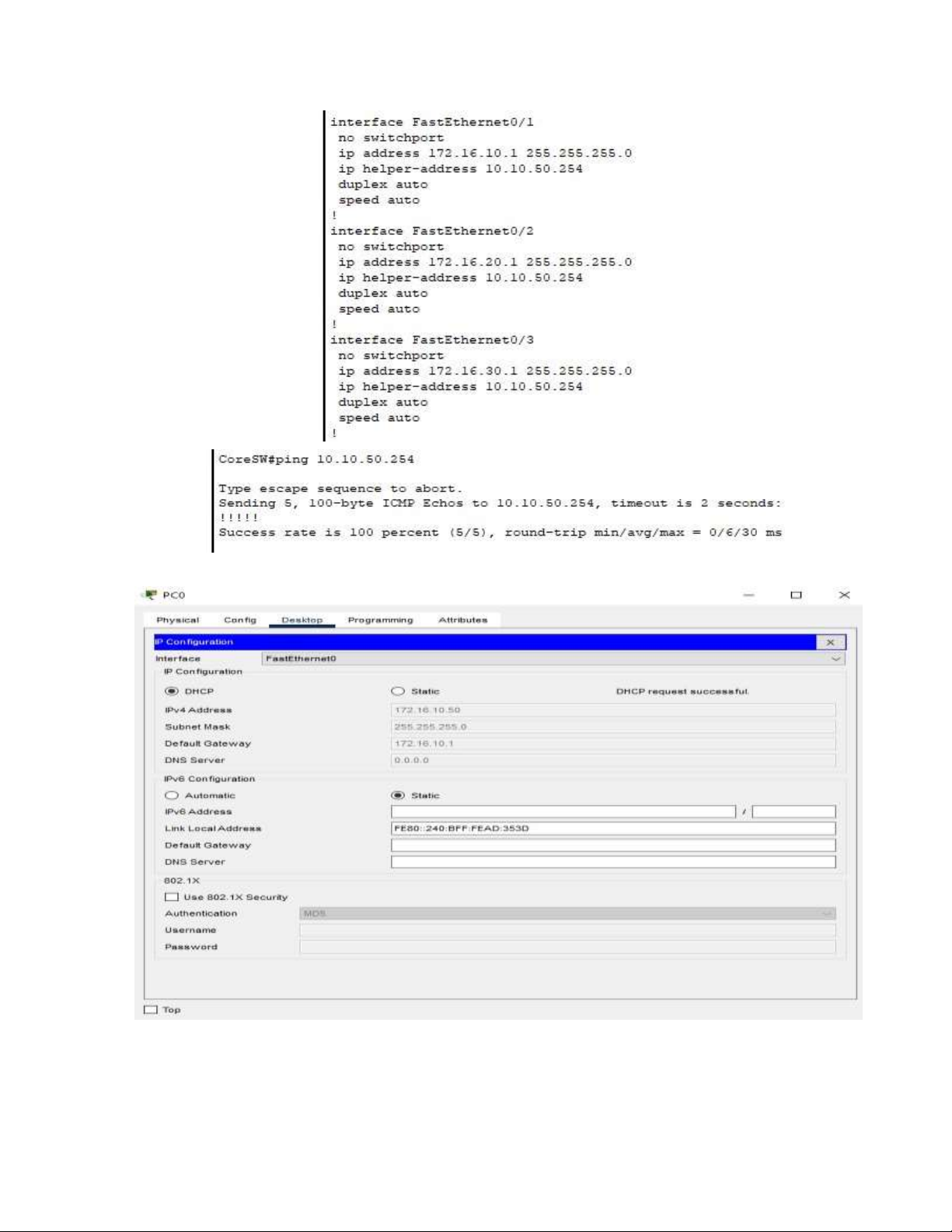

Bước 7: Đặt Helper IP Address tại Core Switch

Bước 8: Kiểm tra lại bằng lệnh sh running-config, sau ó ping thử 2 máy ể kiểm tra (Success rate is 100%) lOMoARcPSD| 36086670

Bước 9: Kiểm tra ịa chỉ IP của PC, từ ó lấy ược ịa chỉ IP của Server.

Bước 10: Thiết lập mô hình mạng như sau lOMoARcPSD| 36086670

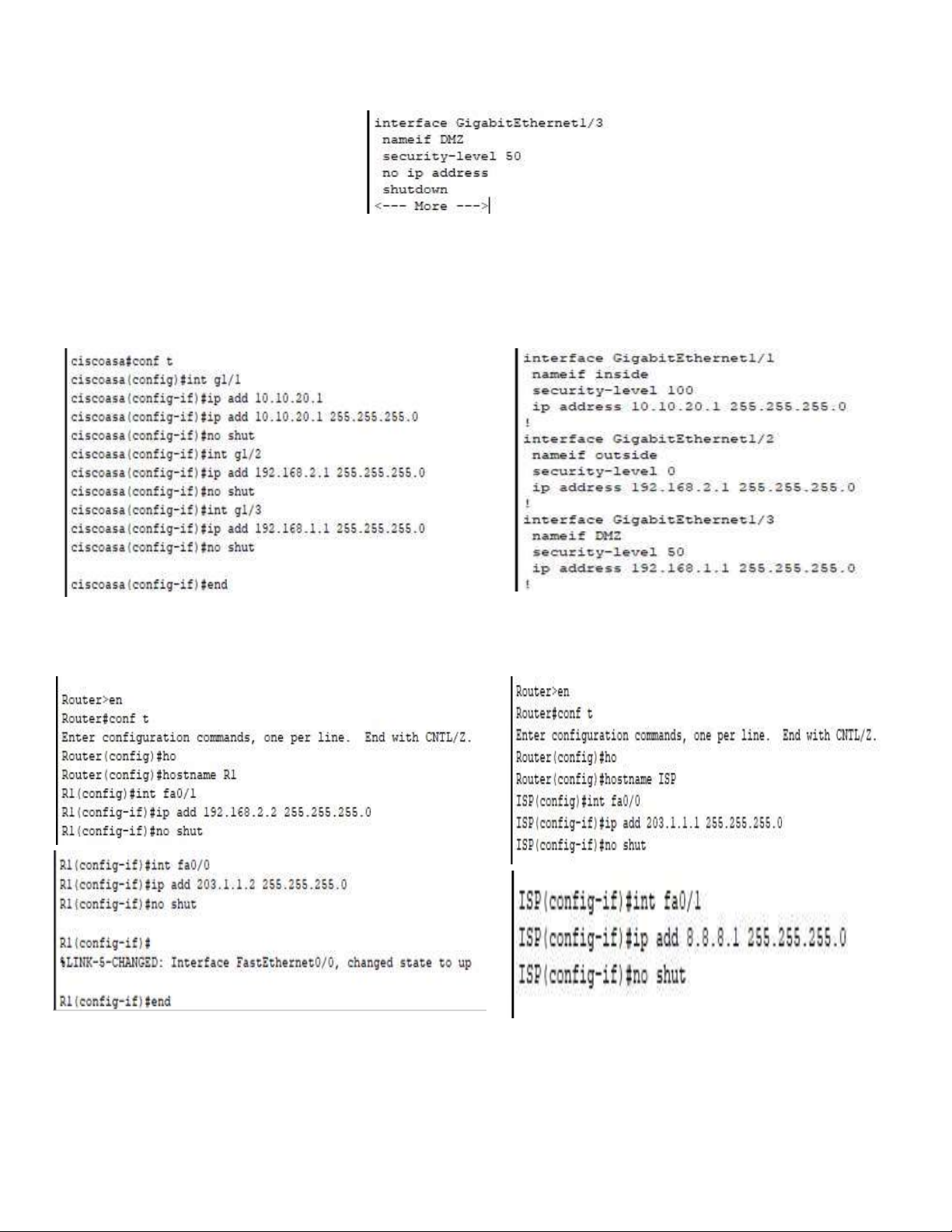

Bước 11: Kiểm ra 2 cổng inside và outside bằng lệnh sh run

Bước 11.2: Đặt lại tên cho cổng G1/3: DMZ lOMoARcPSD| 36086670 (Ta thu ược kết quả)

Bước 11.3: Đặt lại ịa chỉ IP cho 3 cổng và kiểm tra lại (Đặt IP cho 3 cổng) (Kiểm tra lại)

Bước 12: Cấu hình cho các Router (Router0) (Router1) lOMoARcPSD| 36086670

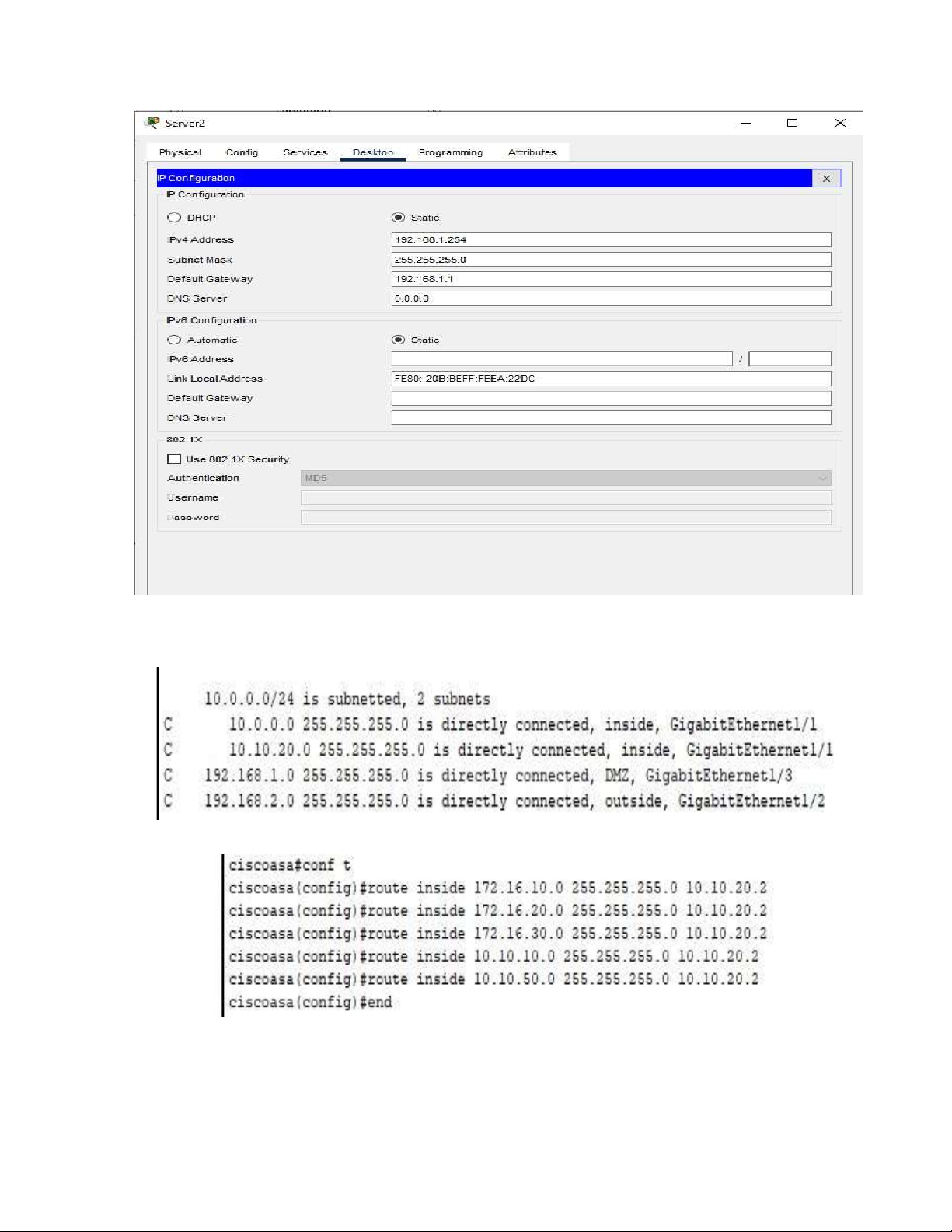

Bước 13: Cấu hình cho các Server SERVER1 SERVER2 lOMoARcPSD| 36086670

Bước 14: Show route và Route IP của Firewall

(Sau khi show route, ta thấy chỉ tồn tại 2 subnets) (Route IP) lOMoARcPSD| 36086670 (Kiểm tra lại)

Bước 15: Đường i của Router R1

(Chạy lệnh ip route ể ịnh tuyến ường i của R1)

(Chạy lệnh sh ip route ể kiểm tra)

Ta thấy ã có các subnets rồi. Do ó ta ặt ịa chỉ IP cho cổng Fa0/4 của CoreSwitch và ịnh

tuyến tới ó. Ta dùng cú pháp sau IP add

(Kiểm tra lại, thì thành công)

Bước 16: Route tại Firewall lOMoARcPSD| 36086670

__________________________________________________________

(Kiểm tra lại, thì thành công)

Bước 17: Route Router R1

(Dùng lệnh ip route ể ịnh tuyến)

(Kiểm tra lại, thì thành công)

Bước 18: Ping từ CoreSwitch ể kiểm tra kết nối

(Kiểm tra lại, thất bại do bị chặn bởi Firewall)

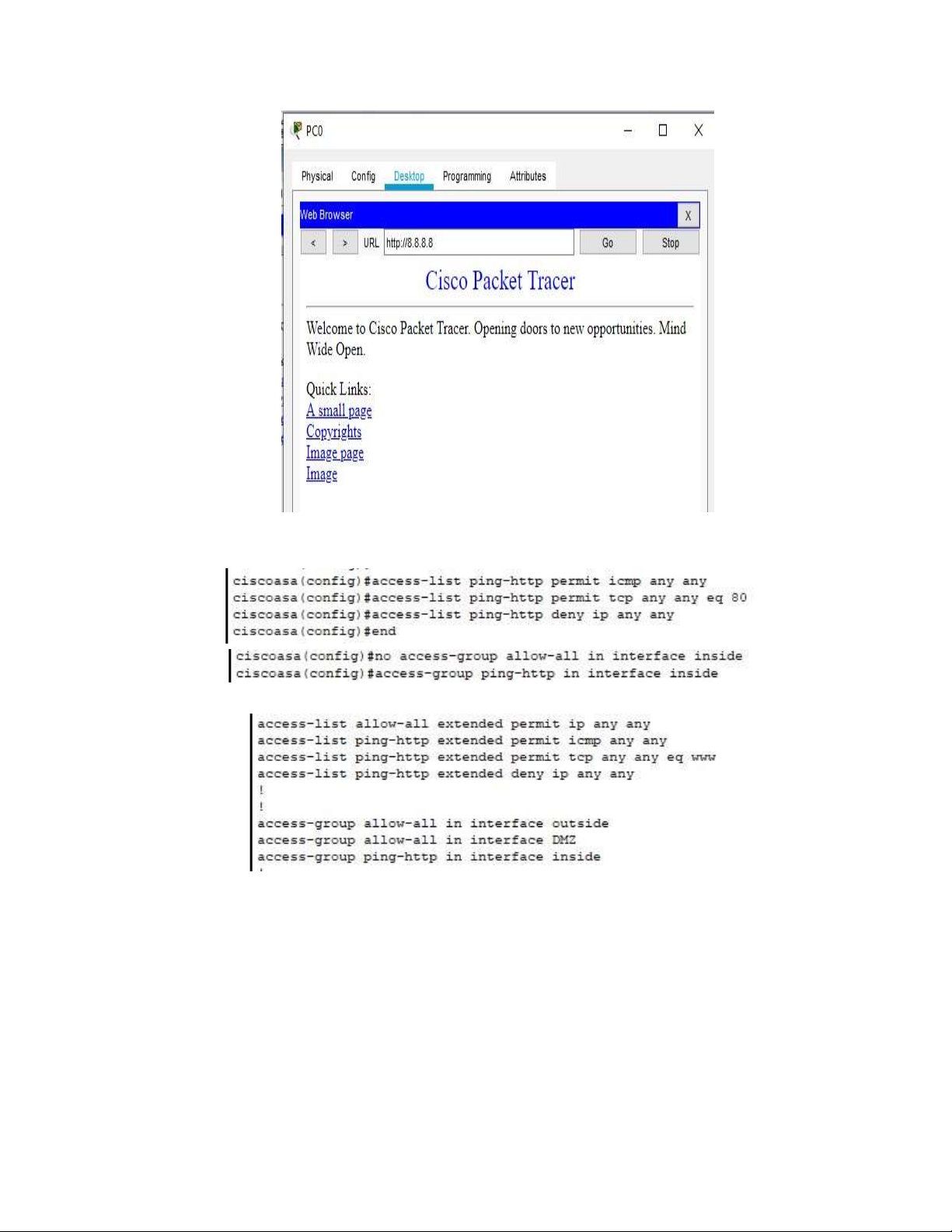

Bước 19: Mở access control list ở Firewall

Dùng lệnh sh run ể kiểm tra, sau ó ping lại ể kiểm tra lOMoARcPSD| 36086670

( Dùnglệnhshrun,mởthànhcông ) (Ping thành công)

Bước 20: Cấu hình NAT

1. Sau ó Ping từ PC0 ến IP 8.8.8.8 (Ping thành công)

2. Truy cập vào web server 8.8.8.8 lOMoARcPSD| 36086670

3. Giới hạn quyền truy cập của các PC: Chỉ cho phép ping và truy cập vào web

(Kiểm tra thấy rằng các PC chỉ có thể ping và truy cập web server, nhưng không

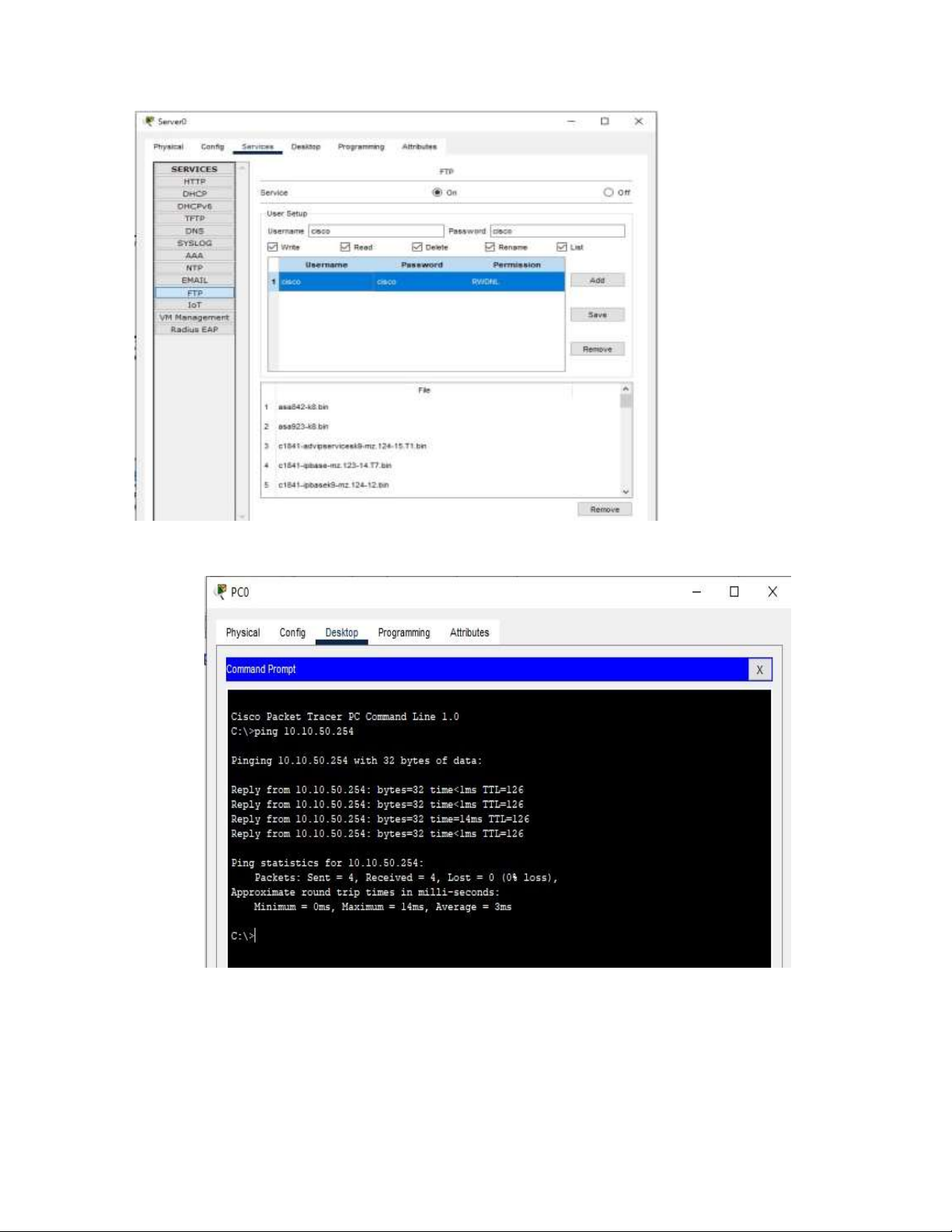

thể truy cập các thứ khác như FTP) 4. Thiết lập FTP Server lOMoARcPSD| 36086670

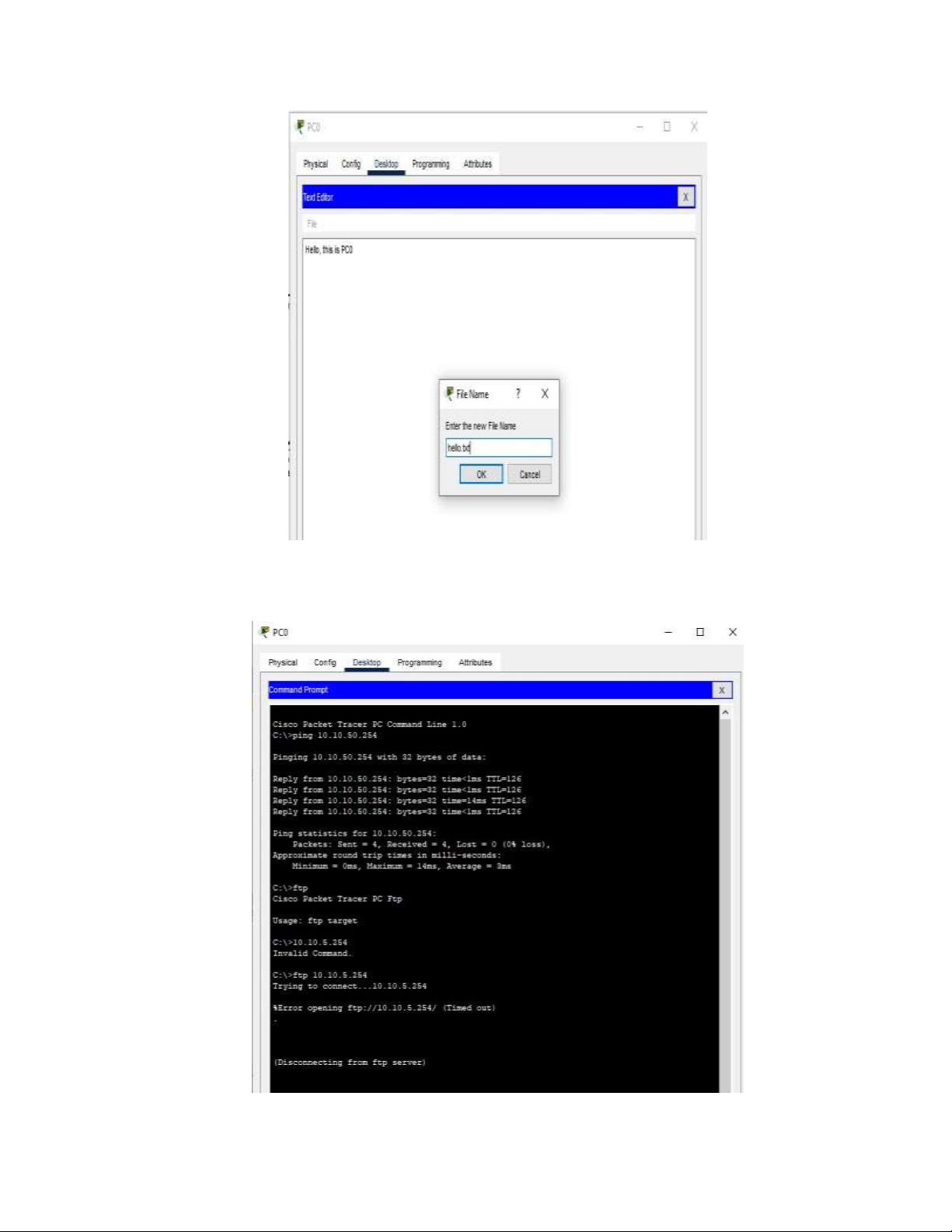

5. Ping từ PC0 ến FTP Server

6. Tạo file “hello.txt” có nội dung ể chuyển qua FTP Server nếu kết nối ược lOMoARcPSD| 36086670

7. Tiến hành kết nối FTP 10.10.5.254 (IP của FTP Server ã ược thiết lập ở cácbước

trên). Tuy nhiên không thể kết nối với FTP Server lOMoARcPSD| 36086670 PHẦN 5: SNORT - IDS

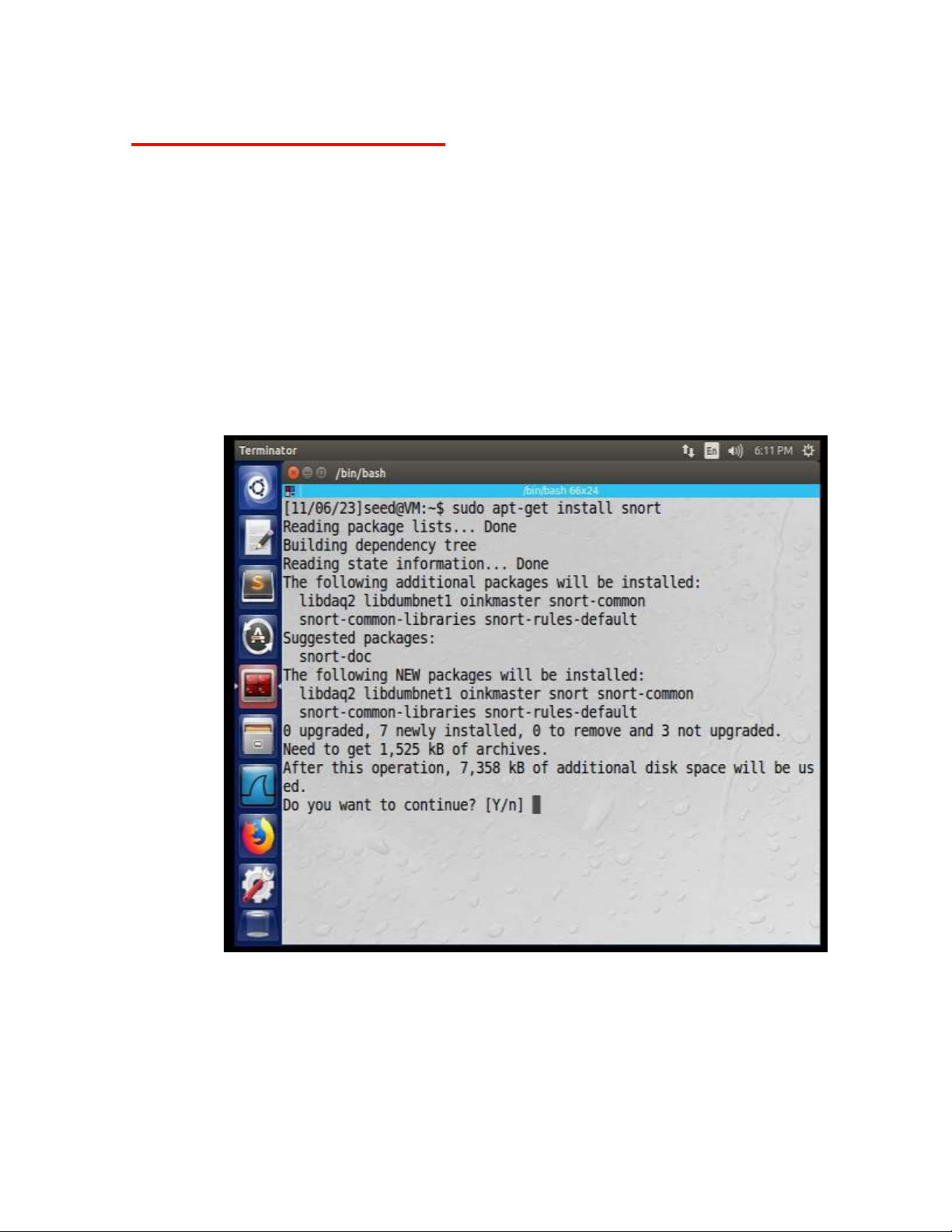

1. Khái niệm: Snort, một phần mềm IDS, ã ược phát triển dưới hình thức mã nguồn

mở bởi Martin Roesh. Ban ầu, Snort ã ược thiết kế cho hệ iều hành Unix, nhưng

sau ó ã mở rộng hỗ trợ cho nhiều nền tảng khác. Snort ã nhận ược ánh giá cao về

khả năng phát hiện xâm nhập. Mặc dù Snort miễn phí, nhưng nó có nhiều tính

năng ấn tượng. Với kiến trúc dạng module, người dùng có khả năng tùy chỉnh và

mở rộng tính năng theo nhu cầu của họ cho hệ thống Snort. Snort có khả năng hoạt

ộng trên nhiều nền tảng, bao gồm Windows, Linux, OpenBSD, FreeBSD,... 2. Thực hành:

Bước 1: Cài ặt Snort trên Ubuntu 32 bit bằng lệnh sudo apt-get install snort

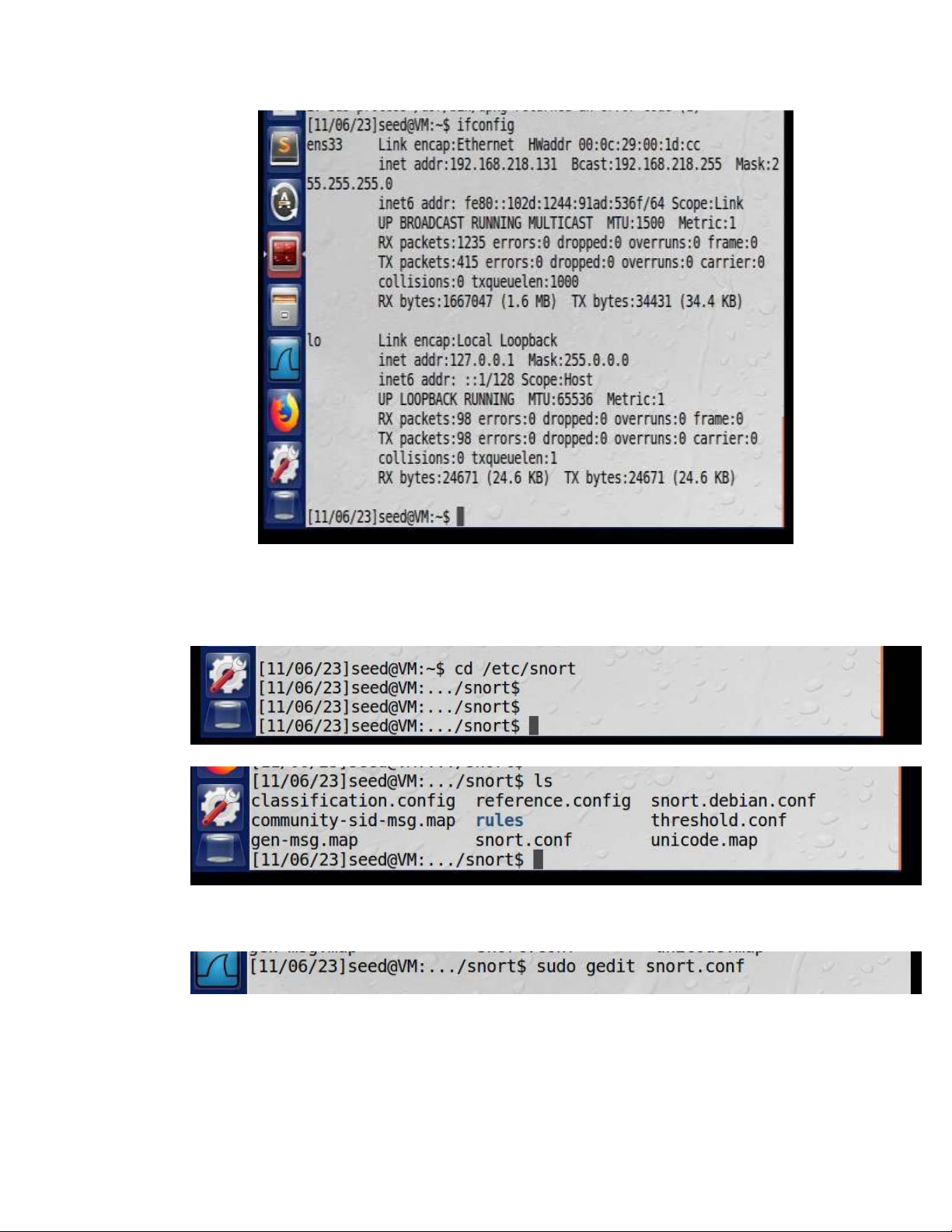

Bước 2: Kiểm tra Card mạng mà Snort truy cập bằng lệnh ifconfig. lOMoARcPSD| 36086670

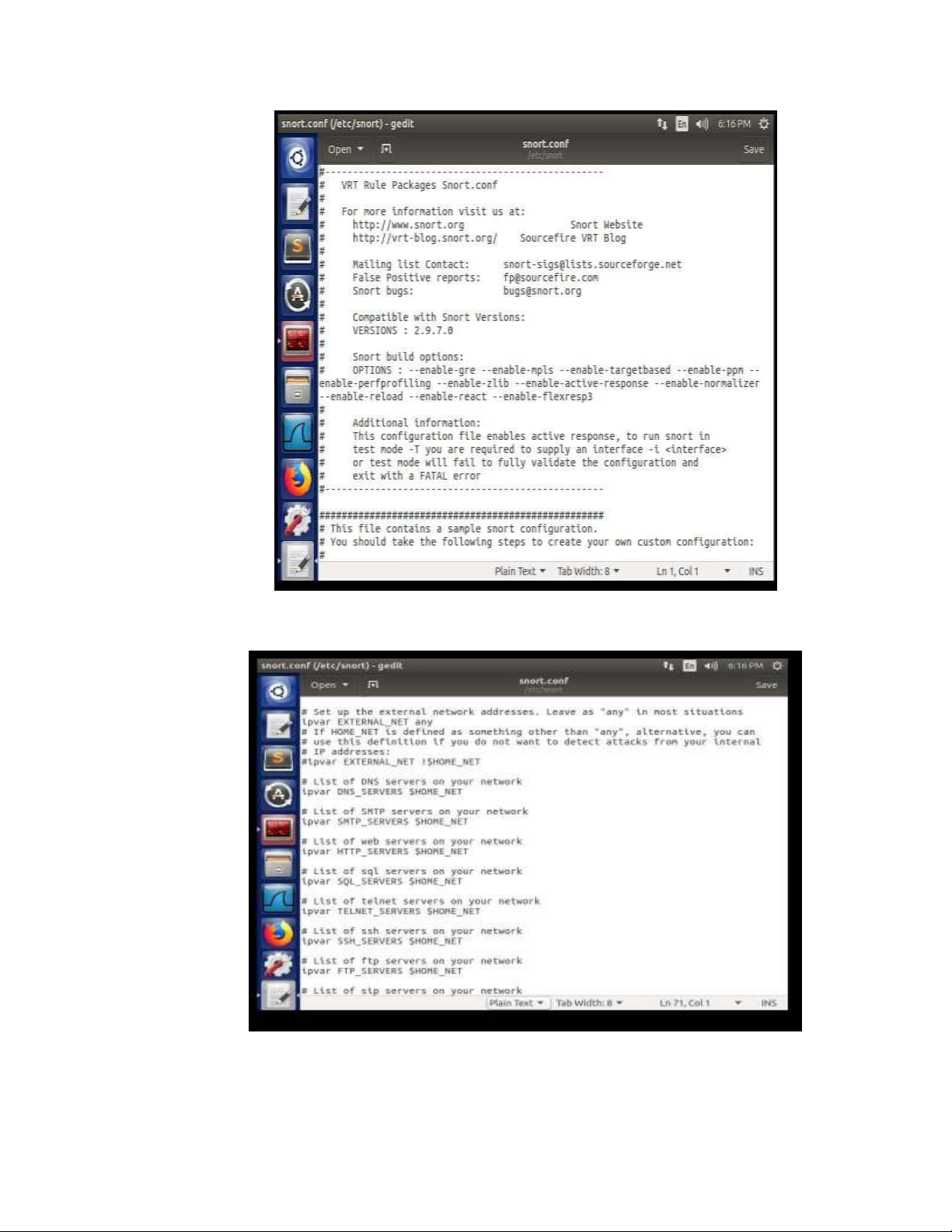

Bước 3: Sử dụng câu lệnh cd /etc/snort ể cấu hình Snort. Ta tiến hành chỉnh sửa file snort.conf.

Bước 4: Dùng lệnh sudo gedit snort.conf ể chỉnh sửa

Màn hình lúc này hiển thị, như sau: lOMoARcPSD| 36086670 lOMoARcPSD| 36086670

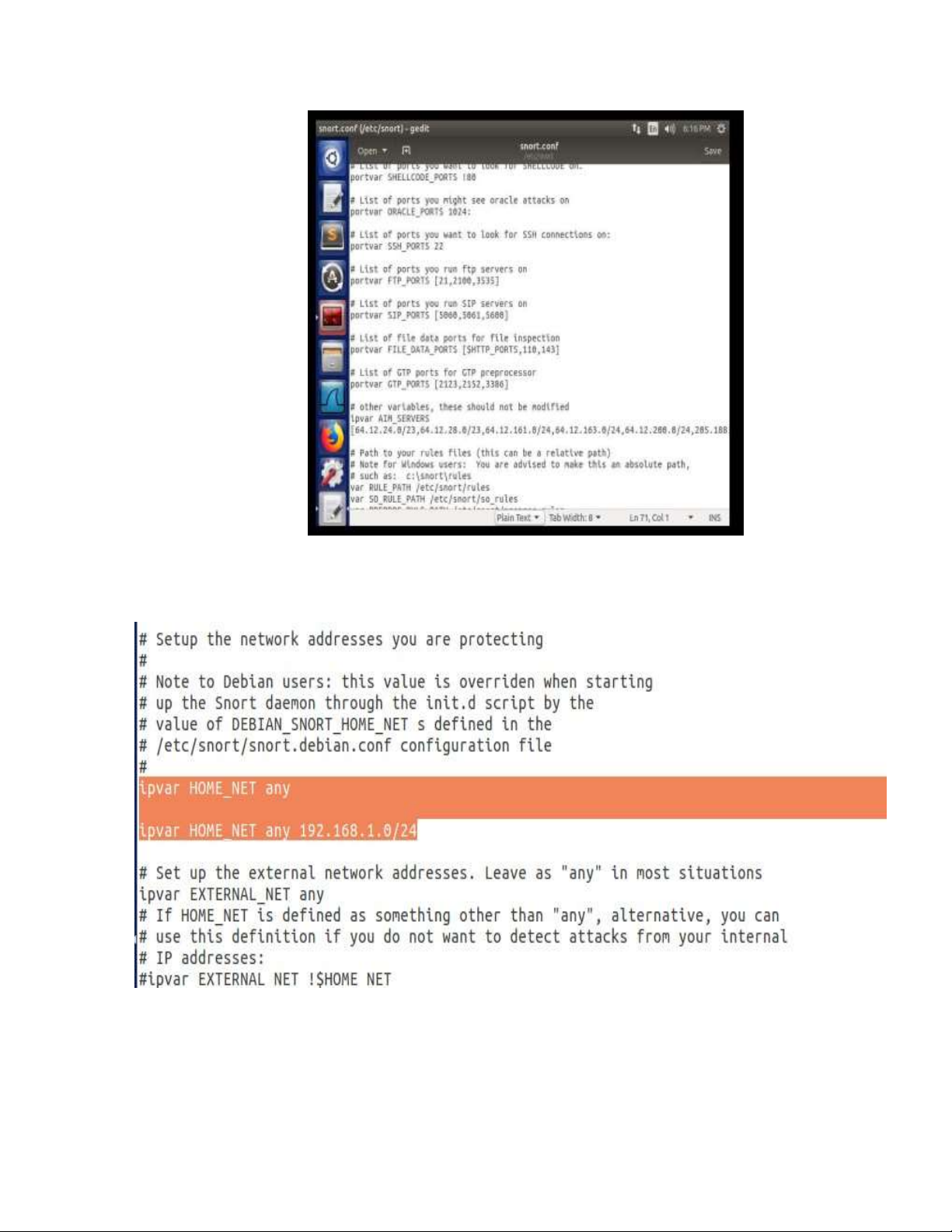

Bước 5: Ta cấu hình Snort

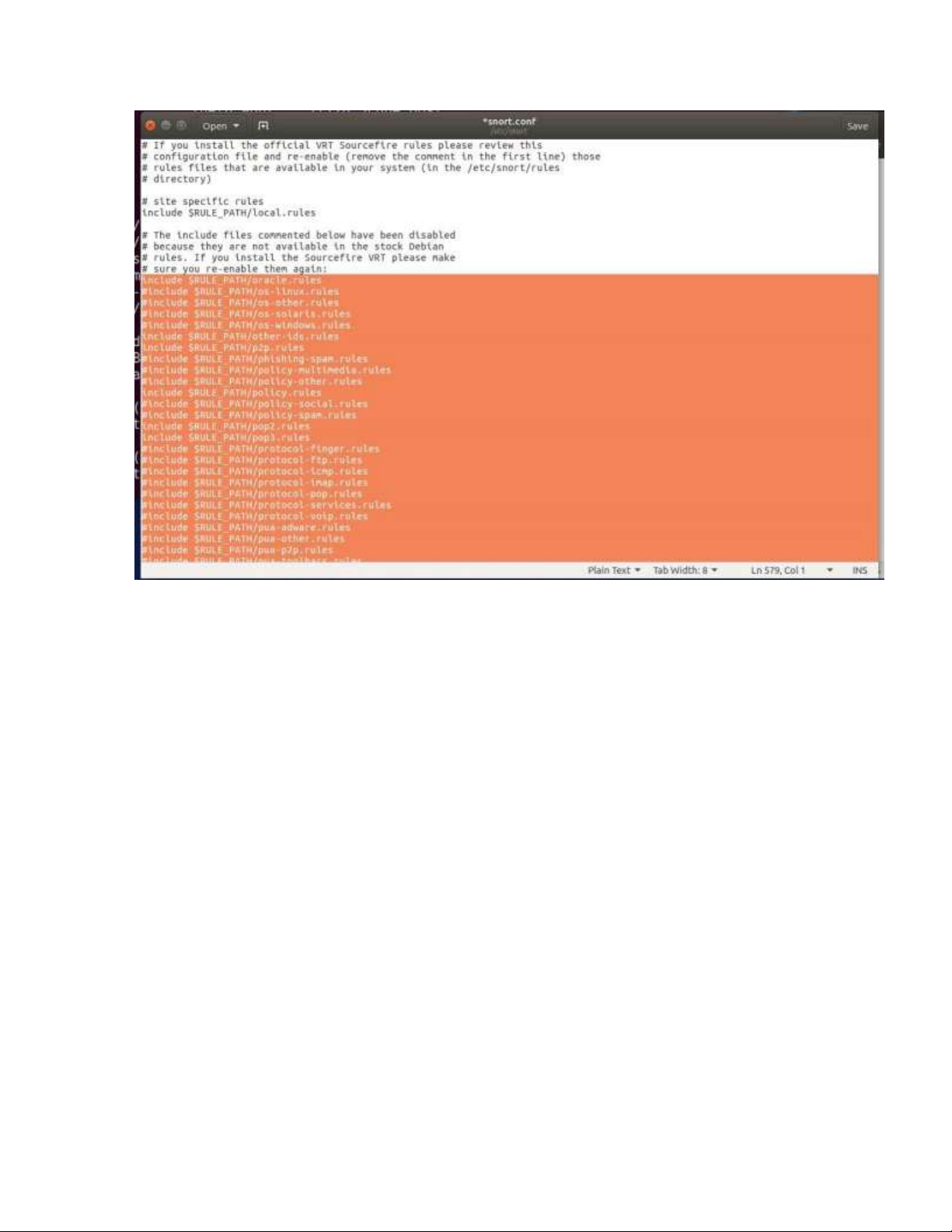

Bước 6: Ta thiết lập các quy tắc trên Snort lOMoARcPSD| 36086670

Bước 7: Hoàn thành bài thực hành