Preview text:

lOMoAR cPSD| 59671932

TRƯỜNG ĐẠI HỌC BÁCH KHOA HÀ NỘI KHOA TOÁN – TIN ----- ----- BÁO CÁO MÔN HỌC

QUẢN TRỊ DỰ ÁN CÔNG NGHỆ THÔNG TIN

Giảng viên hướng dẫn: TS. LÊ HẢI HÀ Mã lớp : 155371 Project : Cuối kỳ 2024.1

Nhóm sinh viên thực hiện: Họ và tên MSSV Phan Hồng Sơn 20216881 Trần Nhất Huy 20216929 Nguyễn Vũ Minh 20210985

Hà Nội, 12/2024 lOMoAR cPSD| 59671932 MỤC LỤC

PHẦN MỞ ĐẦU...................................................................................................3

ĐÁNH GIÁ PHÂN CÔNG NHIỆM VỤ..............................................................4

CHƯƠNG 1. KHẢO SÁT HỆ THỐNG............................................................5 1.1.

Ứng dụng công nghệ thông tin vào Quản lý trung tâm thể thao................5 1.2.

Khảo sát hiện trạng....................................................................................5 1.2.1.

Khảo sát chung, chi tiết người dung............................................5 1.2.2.

Mô tả hệ thống quản lý thông tin.................................................6 1.2.3.

Yêu cầu đối với người sử dụng....................................................7

CHƯƠNG 2. PHÂN TÍCH HỆ THỐNG...........................................................8 2.1.

Sơ đồ phân cấp chức năng.........................................................................8

2.2. Mô hình thực thể liên kết...........................................................................8

CHƯƠNG 3. THIẾT KẾ HỆ THỐNG..............................................................9 3.1.

Chi tiết các bảng trong cơ sở dữ liệu.........................................................9

3.2. Mô hình dữ liệu quan hệ..........................................................................12

CHƯƠNG 4. CÀI ĐẶT HỆ THỐNG..............................................................13 4.1.

Chức năng quản trị hệ thống....................................................................13 4.1.1.

Đăng nhập.................................................................................13 4.1.2.

Phân quyền................................................................................14 4.1.3.

Thông tin tài khoản....................................................................15 4.1.4.

Thay đổi mật khẩu.....................................................................16 4.1.5.

Đăng ký tài khoản......................................................................17 4.2.

Chức năng quản lý danh mục..................................................................18 4.2.1.

Danh sách Nhân viên.................................................................18 4.2.2.

Danh sách Thiết bị.....................................................................19 4.2.3.

Danh sách Giờ đặt sân...............................................................20 4.2.4.

Danh sách Sân đặt.....................................................................22 4.2.5.

Danh sách Nhà cung cấp...........................................................24 4.3.

Chức năng nghiệp vụ...............................................................................25 lOMoAR cPSD| 59671932 4.3.1.

Quản lý nhập xuất bán thiết bị kho............................................25 4.3.2.

Quản lý đặt giờ và đặt sân.........................................................26 4.4.

Chức năng thống kê (Dành cho quản lý).................................................26 4.4.1.

Thống kê doanh thu theo ngày..................................................26 4.4.2.

Thống kê doanh thu theo tháng.................................................27 4.4.3.

Thống kê doanh thu theo năm...................................................28 4.4.4.

Thống kê lương nhân viên.........................................................28 4.4.5.

Thống kê chi phí nhập thiết bị...................................................29 4.4.6.

Thống kê lợi nhuận hàng tháng.................................................30 4.4.7.

Thống kê lợi nhuận hàng năm...................................................31

CHƯƠNG 5. ĐÓNG GÓI VÀ KIỂM THỬ HỆ THỐNG..............................32 5.1.

Đóng gói hệ thống...................................................................................32 5.2.

Kiểm thử hệ thống theo kịch bản.............................................................32

TỔNG KẾT.......................................................................................................40

TÀI LIỆU THAM KHẢO................................................................................41 lOMoAR cPSD| 59671932 PHẦN MỞ ĐẦU

Học phần Lập trình hướng đối tượng là một môn học cốt lõi, cung cấp cho sinh viên những

kiến thức và kỹ năng quan trọng để thiết kế và phát triển các phần mềm một cách có tổ chức

và chuyên nghiệp. Môn học không chỉ giúp sinh viên nắm vững các khái niệm về lập trình

hướng đối tượng như lớp, đối tượng, kế thừa, đa hình mà còn rèn luyện khả năng phân tích

và thiết kế hệ thống, xây dựng các chương trình có cấu trúc rõ ràng và dễ bảo trì. Việc thành

thạo lập trình hướng đối tượng sẽ là nền tảng vững chắc giúp sinh viên tiếp cận với những

công nghệ và ngôn ngữ lập trình hiện đại trong tương lai. Chủ đề: "Xây dựng hệ thống quản

lý trung tâm thể thao" là chủ đề em đã chọn để thực hiện trong bài báo cáo này. Hệ thống

bao gồm các chức năng tạo tài khoản, tương tác với hệ thống và các chức năng nghiệp vụ

chính như quản lý kho, đặt giờ và đặt sân. Chương trình được phát triển dựa trên những kiến

thức về phân tích, thiết kế và hiện thực hóa hệ thống sử dụng lập trình hướng đối tượng. Em

xin gửi lời cảm ơn chân thành đến thầy Trần Ngọc Thăng đã tận tình giảng dạy và hướng dẫn

những kiến thức bổ ích, giúp em hoàn thành tốt chủ đề này!

ĐÁNH GIÁ PHÂN CÔNG NHIỆM VỤ Họ và tên MSSV Nhiệm vụ Đánh giá Phan Hồng Sơn 20216881 Chương 1,2,3,4,5. 10/10 Thuyết trình và làm báo cáo Trần Nhất Huy 20216929 Phân tích và thiết 10/10 kế hệ thống Nguyễn Vũ Minh 20210985 Quản lý dự án 8/10 lOMoAR cPSD| 59671932

CHƯƠNG 1. Chương 1: Cơ sở lý thuyết

1.1. Nguyên tắc thiết kế hệ thống mạng Campus

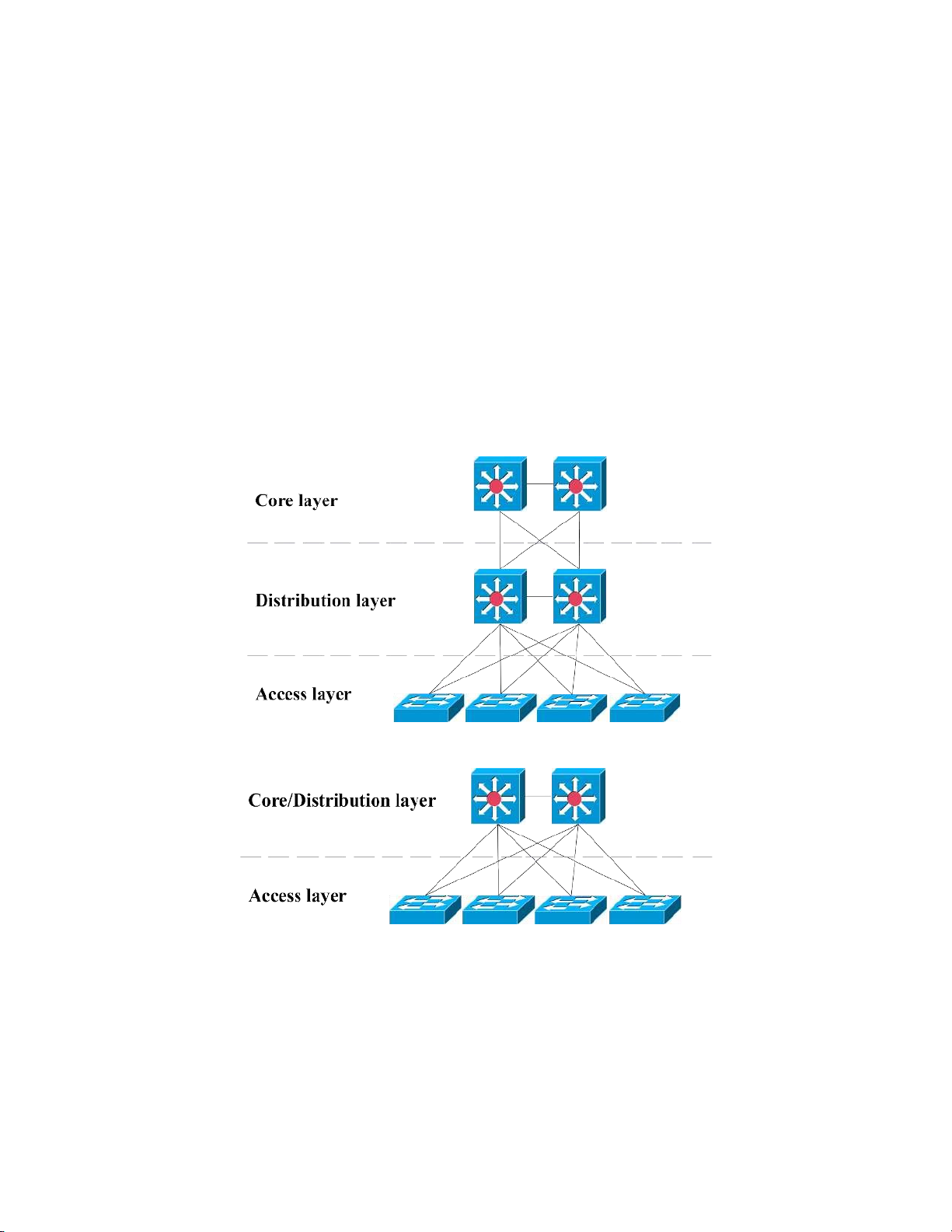

Mạng Campus là một hệ thống máy tính được xây dựng từ nhiều mạng LAN liên kết

với nhau trong một khu vực địa lý hạn chế, chẳng hạn như trong khuôn viên của trường

học hoặc tòa nhà của một doanh nghiệp. Các mạng LAN này được nối kết thông qua các

thiết bị định tuyến (router) và chuyển mạch (switch). Theo Cisco, mạng Campus có thể

được chia thành ba tầng cơ bản: tầng lõi (Core layer), tầng phân phối (Distribution layer)

và tầng truy cập (Access layer) (xem Hình 1.1). Tuy nhiên, tùy thuộc vào quy mô của mạng

LAN, hai tầng lõi và phân phối có thể được kết hợp lại thành một tầng duy nhất (xem Hình 1.2).

Hình 1.1. Mô hình mạng 3 lớp

Hình 1.2. Mô hình mạng 2 lớp

1.1.1. Lớp lõi – Core layer

Lớp lõi nằm ở tầng cao nhất trong mô hình mạng ba lớp và được xem là xương sống

của hệ thống mạng nhờ vai trò thiết yếu của nó (Oppenheimer, 2010). Nhiệm vụ chính

của lớp này là truyền tải một lượng lớn dữ liệu với độ tin cậy và tốc độ cao. Mục tiêu lOMoAR cPSD| 59671932

duy nhất của lớp lõi là đảm bảo việc chuyển mạch dữ liệu diễn ra nhanh nhất có thể.

Mặc dù lớp lõi chịu trách nhiệm vận chuyển phần lớn dữ liệu người dùng, nhưng việc

xử lý dữ liệu (nếu có) lại thuộc về lớp phân phối.

Trong trường hợp xảy ra sự cố tại lớp lõi, hầu như toàn bộ người dùng trong mạng LAN

sẽ bị ảnh hưởng. Do đó, tính dự phòng là yếu tố quan trọng nhất của lớp này. Vì lớp lõi

phải xử lý một lượng dữ liệu khổng lồ, độ trễ ở đây cần phải được giữ ở mức tối thiểu.

Tại lớp lõi, không nên thực hiện các thao tác có thể làm giảm tốc độ chuyển mạch như

tạo các danh sách truy cập (access list), định tuyến giữa các VLAN hoặc lọc gói tin

(packet filtering). Khi thiết kế lớp lõi, cần tuân thủ các nguyên tắc sau:

Đảm bảo độ tin cậy cao với thiết kế dự phòng toàn diện, bao gồm dự phòng nguồn

điện, dự phòng thẻ xử lý, v.v.

Tốc độ chuyển mạch phải cực nhanh và độ trễ phải được tối ưu hóa đến mức thấp nhất.

Nếu sử dụng các giao thức định tuyến tại lớp lõi, nên lựa chọn những giao thức có

thời gian hội tụ ngắn nhất và bảng định tuyến đơn giản nhất.

1.1.2. Lớp phân phối – Distribution layer

Lớp phân phối chịu trách nhiệm kết nối giữa lớp truy cập và lớp lõi trong mạng. Lớp

này thực hiện nhiều chức năng quan trọng, bao gồm quản lý quyền truy cập vào tài nguyên

và kiểm soát lưu lượng di chuyển qua lớp lõi (Oppenheimer, 2010). Để đáp ứng nhu cầu

của người dùng, lớp phân phối cần xác định và lựa chọn con đường truyền dữ liệu nhanh

nhất. Khi con đường tối ưu đã được xác định, lớp phân phối sẽ gửi các yêu cầu này lên

lớp lõi, nơi lớp lõi sẽ chuyển tiếp các yêu cầu đến dịch vụ tương ứng một cách chính xác.

Trong các hệ thống mạng sử dụng công nghệ VLAN (mạng LAN ảo), lớp phân phối

thường đảm nhận việc cấu hình định tuyến giữa các VLAN khác nhau

(Oppenheimer, 2010). Đây cũng là nơi triển khai các chính sách mạng, với các hoạt động cụ thể như: •

Thực hiện các danh sách truy cập (access list), lọc gói tin (packet filtering) và quản lý

hàng đợi (queueing) tại lớp phân phối. lOMoAR cPSD| 59671932 •

Áp dụng các biện pháp bảo mật và chính sách mạng, bao gồm dịch địa chỉ (như NAT,

PAT) và triển khai tường lửa. •

Phối hợp giữa các giao thức định tuyến khác nhau, bao gồm cả định tuyến tĩnh. •

Định tuyến giữa các VLAN với nhau. •

Xác định các miền broadcast và multicast.

Thông thường, lớp phân phối được trang bị một switch trung tâm chịu trách nhiệm

chuyển mạch chính, định tuyến giữa các VLAN và thực hiện các danh sách truy cập để

kiểm soát dữ liệu vào và ra các VLAN. Bên cạnh đó, để đảm bảo hệ thống mạng hoạt động

liên tục, lớp phân phối cũng thường có thêm một switch dự phòng, tương tự như các thiết

bị tại lớp lõi, nhằm duy trì tính ổn định và độ tin cậy của mạng.

1.1.3. Lớp truy cập – Access layer

Lớp truy cập được thiết kế chủ yếu để cung cấp các cổng kết nối cho từng máy trạm trong

cùng một mạng. Các thiết bị thuộc lớp truy cập có thể bao gồm bộ định tuyến (router), bộ

chuyển mạch (switch), bridge, hub, access point và các thiết bị khác (Oppenheimer, 2010).

Lớp này cần thực hiện các chức năng sau:

Tiếp tục áp dụng các kiểm soát truy cập và chính sách từ lớp phân phối.

Tạo ra các miền va chạm (collision domain) riêng biệt bằng cách sử dụng switch thay vì hub hoặc bridge.

Lớp truy cập đảm bảo rằng mỗi máy trạm có kết nối ổn định và bảo mật, đồng thời tối ưu

hóa hiệu suất mạng bằng cách phân chia lưu lượng và kiểm soát truy cập một cách hiệu quả.

1.2. Các công nghệ phổ biến trong hệ thống mạng Campus 1.2.1. VLAN

VLAN (Virtual Local Area Network - hay còn gọi là mạng LAN ảo) là một công nghệ cho

phép tạo ra các mạng LAN độc lập trên cùng một thiết bị vật lý (Oppenheimer, 2010). Các

VLAN được thiết lập dựa trên các tiêu chí như chức năng, bộ phận, ứng dụng của từng công

ty hoặc tổ chức. VLAN hoạt động giống như mạng LAN truyền thống nhưng không bị giới

hạn bởi các yếu tố vật lý, cho phép các thiết bị trong cùng một VLAN giao tiếp với nhau như

thể chúng được kết nối trên cùng một mạng LAN vật lý. Sử dụng VLAN giúp nâng cao hiệu

suất mạng bằng cách giảm lưu lượng quảng bá giữa các thiết bị, tăng cường bảo mật hệ thống lOMoAR cPSD| 59671932

và đơn giản hóa việc quản lý thiết bị cho người quản trị. Để thiết lập VLAN, có một số

phương pháp chính như sau: •

VLAN dựa trên cổng: Đây là phương pháp phổ biến nhất. Thiết bị được phân loại

vào VLAN nào dựa trên cổng mà nó kết nối vào switch. Các thiết bị kết nối vào các

cổng được gán cùng một VLAN sẽ cùng thuộc về VLAN đó. •

VLAN dựa trên MAC: Các thiết bị được phân bổ vào một VLAN dựa trên địa chỉ MAC của chúng. •

VLAN dựa trên giao thức: Các thiết bị được phân loại vào VLAN dựa trên giao thức mà chúng sử dụng.

VLAN thường được triển khai thông qua các switch hỗ trợ VLAN, cho phép cấu hình các

cổng của switch để gán vào các VLAN cụ thể. Các thiết bị kết nối vào các cổng này có thể

giao tiếp với nhau nếu chúng thuộc cùng một VLAN. Để dễ dàng quản lý và cấu hình, các

VLAN được định danh bằng các số. Hệ thống các VLAN được thể hiện cụ thể trong Bảng 1.1.

Bảng 1.1. Hệ thống các VLAN Tên VLAN Mô tả

VLAN mặc định được gán cho tất cả các cổng. Không thể xóa hoặc chỉnh VLAN 1

sửa VLAN này, nhưng có thể sử dụng nó.

Người dùng có thể tạo, chỉnh sửa, xóa và sử dụng các VLAN này theo nhu VLAN 2-1001 cầu. VLAN 1002-

Các VLAN mặc định trên thiết bị Cisco, dành cho các giao thức mạng cũ. 1005 VLAN 1006-

Người dùng có thể tự cấu hình các VLAN này theo yêu cầu. 4094 VLAN 0,

Các VLAN này không thể nhìn thấy hoặc sử dụng bởi người dùng. 4095 lOMoAR cPSD| 59671932

Với việc sử dụng VLAN, các tổ chức có thể tối ưu hóa mạng của mình một cách hiệu quả,

đảm bảo sự linh hoạt và bảo mật cao hơn trong quản lý mạng LAN. lOMoAR cPSD| 59671932 1.2.2. DHCP

DHCP (Dynamic Host Configuration Protocol) là một giao thức mạng được sử dụng

để tự động cấu hình địa chỉ IP và các thông số mạng khác cho các thiết bị trong mạng như

máy tính, điện thoại di động, hoặc các thiết bị mạng khác. Việc sử dụng DHCP giúp cho

quá trình quản lý mạng đơn giản hơn bằng cách tự động phân phối các thông số cấu hình,

giúp tránh việc phải cấu hình thủ công từng thiết bị một gây mất thời gian và hay có sai

sót. Quá trình hoạt động của DHCP bao gồm các bước sau:

Bước 1: Khi một thiết bị muốn kết nối vào mạng, nó gửi một yêu cầu DHCP, gọi là DHCP

DISCOVER để yêu cầu thông tin cấu hình.

Bước 2: Máy chủ DHCP (hoặc router) nhận yêu cầu và phản hồi bằng cách cấp phát một

địa chỉ IP, với các thông số đi kèm gồm subnet mask, default gateway, DNS server cùng với gói tin DHCP OFFER.

Bước 3: Khách hàng DHCP chấp nhận địa chỉ IP và gửi gói tin phản hồi DHCP

REQUEST đến máy chủ DHCP. Sau đó, máy chủ sẽ gửi tin báo nhận (ACK) để xác định

thiết bị đó đã có IP, đồng thời xác định rõ thời gian sử dụng IP vừa cấp đến khi có địa chỉ IP mới.

Nhìn chung, DHCP đóng vai trò quan trọng trong việc quản lý và cấu hình mạng

một cách hiệu quả, giúp giảm thiểu lỗi và tiết kiệm thời gian của người quản trị mạng.

Điều này đặc biệt hữu ích đối với những công ty, doanh nghiệp có nhiều thiết bị mạng. 1.2.3. HSRP

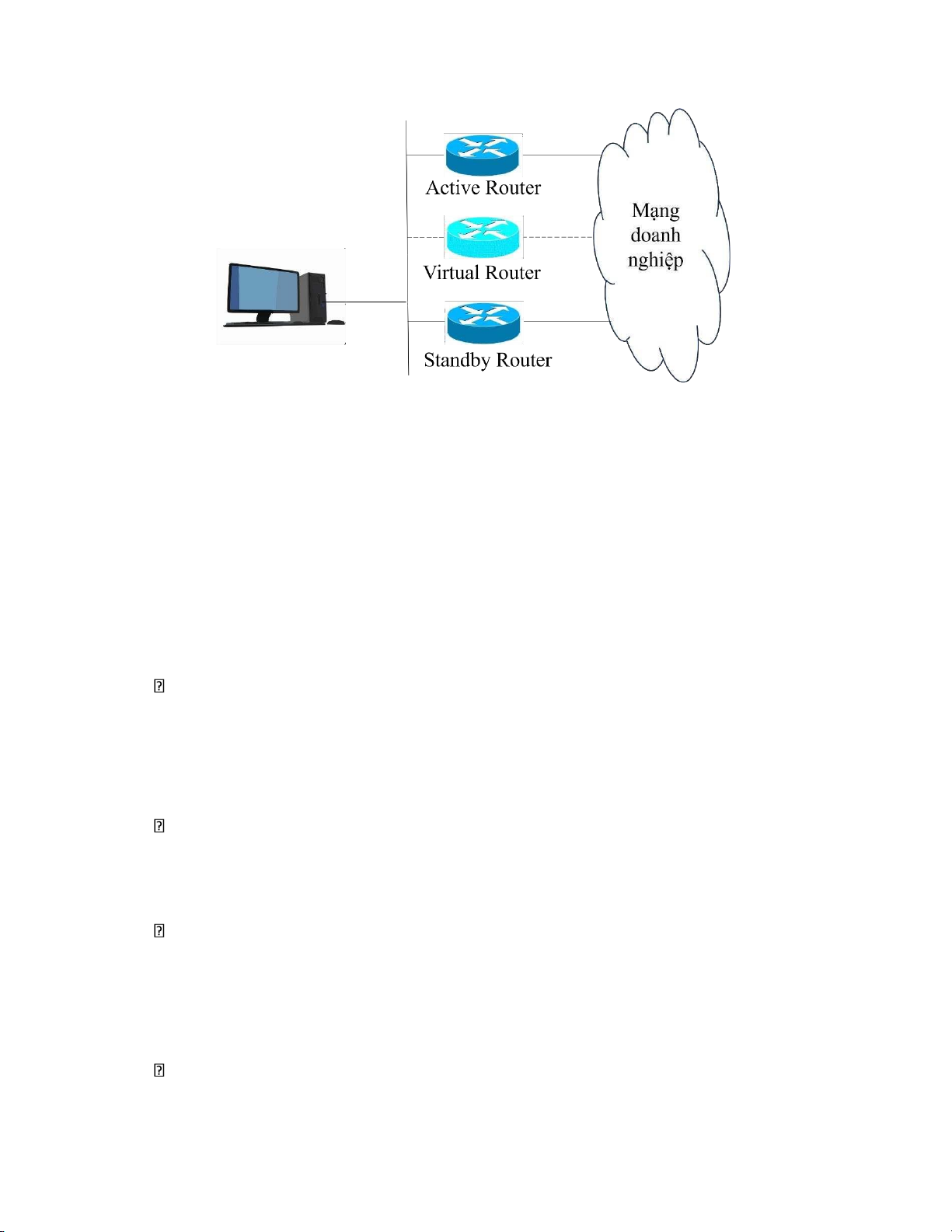

HSRP (Hot Standby Router Protocol) là một giao thức độc quyền của Cisco được giới

thiệu vào năm 1994. Giao thức này cung cấp một phương án dự phòng cho một hệ thống

mạng, giúp các máy trạm có thể tiếp tục liên lạc trên mạng ngay cả khi cổng mặc định của

nó không khả dụng (Oppenheimer, 2010). Để có thể cấu hình giao thức HSRP, một hệ

thống mạng cần có ít nhất hai router, một router chính gọi là Active Router và một router

dự phòng gọi là Standby Router (Hình 1.3). lOMoAR cPSD| 59671932

Hình 1.3. Giao thức HSRP

Khi sử dụng HSRP, các router sẽ cùng hoạt động trong một nhóm (group/standby

group) để cùng quản lý một Virtual Router (Hình 1.3). Virtual Router này có một địa chỉ

MAC và IP ảo được quản lý bởi Active và Standby Router và khi các máy host bên trong

mạng sẽ dùng địa chỉ IP của Virtual Router để làm Default Gateway. HSRP là một công cụ

quan trọng trong việc đảm bảo tính khả dụng và sự liên tục của dịch vụ mạng trong môi

trường doanh nghiệp và được sử dụng rộng rãi trong các mạng Cisco bởi một số đặc điểm quan trọng như sau:

Tính khả dụng cao: HSRP được sử dụng để tạo ra một máy chủ ảo (virtual router) từ

hai hoặc nhiều router vật lý. Một trong những router được đánh dấu là "Active" và

xử lý lưu lượng mạng thực tế, trong khi router còn lại được đánh dấu là "Standby"

và sẵn sàng để tiếp quản nếu router Active gặp sự cố.

Cân bằng tải: HSRP cho phép thiết lập nhiều router Standby, và các router này có thể

được cấu hình để thực hiện cân bằng tải dựa trên các nguyên tắc như roundrobin hoặc theo thứ tự.

Địa chỉ IP ảo (Virtual IP Address - VIP): HSRP sử dụng một địa chỉ IP ảo (VIP) được

cấu hình trên máy chủ ảo (virtual router). VIP này là địa chỉ mà các máy tính và thiết

bị mạng khác trỏ đến để truy cập các dịch vụ mạng. Router Active sẽ sử dụng VIP

này để xử lý lưu lượng.

Gói tin “Hello”: Router trong mạng HSRP giao tiếp với nhau thông qua gói tin lOMoAR cPSD| 59671932

"Hello" để theo dõi tính trạng của nhau. Nếu router Active không gửi được gói

"Hello" trong một khoảng thời gian quy định, router Standby sẽ nhận thấy sự cố và tiếp quản VIP.

Preemption (Ưu tiên): HSRP cho phép cấu hình tính năng ưu tiên (preemption), có

nghĩa là nếu router Active hồi phục sau khi gặp sự cố, nó có thể lấy lại vai trò Active

từ router Standby mà không cần can thiệp thủ công. 1.2.4. Firewall

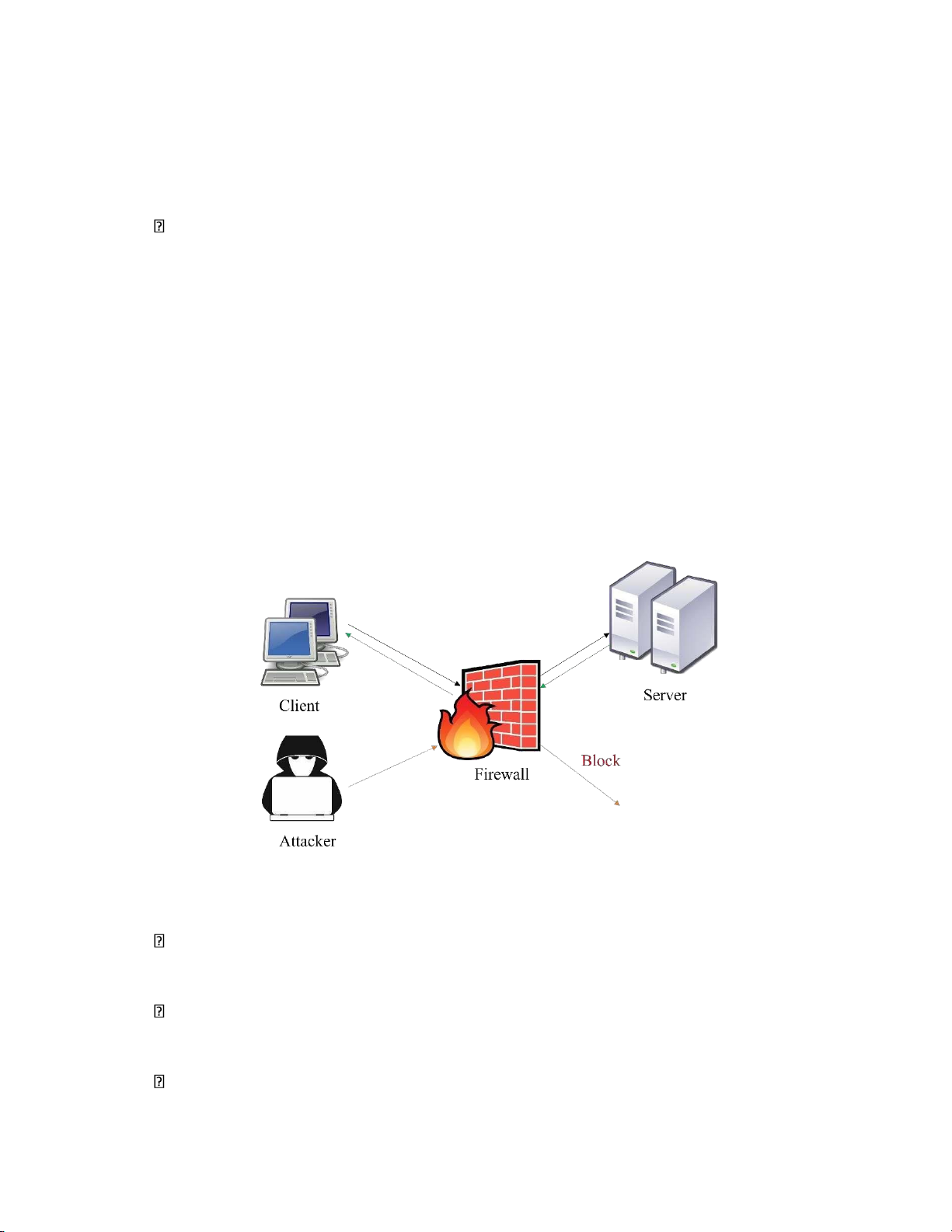

Firewall (tường lửa) là một thành phần quan trọng trong hệ thống bảo mật mạng,

được sử dụng để bảo vệ mạng và các thiết bị khỏi các mối đe dọa từ mạng ngoài. Đây là

một hệ thống hoặc sự kết hợp của các hệ thống nhằm áp đặt ranh giới giữa hai hoặc nhiều

mạng (Oppenheimer, 2010). Chức năng chính của firewall là kiểm soát lưu lượng truy cập

và xác định xem lưu lượng đó có được chấp nhận hay từ chối dựa trên các quy tắc cấu hình.

Hình 1.4. Nguyên tắc hoạt động của tường lửa

Firewall cung cấp 4 loại điều khiển:

Kiểm soát dịch vụ: Xác định các loại dịch vụ Internet có thể được truy cập, gửi đến

(các gói tin đến bên trong mạng) hoặc gửi đi (các gói tin đi ra ngoài mạng)

Điều khiển hướng: Xác định hướng mà các yêu cầu dịch vụ cụ thể có thể được bắt

đầu và được phép truyền qua tường lửa.

Kiểm soát người dùng: Điều khiển truy cập vào một dịch vụ của một người dùng. lOMoAR cPSD| 59671932

Tính năng này thường được áp dụng cho người dùng bên trong chu vi tường lửa.

Tuy nhiên, người quản trị cũng có thể áp dụng cho lưu lượng truy cập đến từ người dùng bên ngoài.

Kiểm soát hành vi: Kiểm soát cách các dịch vụ cụ thể được sử dụng.

Firewall hoạt động dựa trên quy tắc và chính sách được cấu hình trước. Quản trị viên

xác định quy tắc để kiểm soát lưu lượng mạng, quyết định cái nào được chấp nhận và cái

nào bị từ chối. Quy tắc có thể được xác định dựa trên địa chỉ IP nguồn và đích, cổng, giao

thức, và các yếu tố khác nhau. Có 3 loại firewall chính:

Tường lửa Mạng (Network Firewall): Loại này hoạt động ở mức OSI Layer 3

(Network Layer) và có thể kiểm soát lưu lượng dựa trên địa chỉ IP và cổng.

Tường lửa Ứng dụng (Application Firewall): Loại này hoạt động ở mức OSI Layer

7 (Application Layer) và có khả năng kiểm soát dựa trên các ứng dụng và giao thức cụ thể.

Tường lửa Dựa trên Nội dung (Content Firewall): Loại này kiểm soát lưu lượng dựa

trên nội dung thực tế của gói tin, bao gồm kiểm tra mã độc, phần mềm độc hại, hoặc nội dung độc hại. 1.2.5. NAT

NAT (Network Address Translation) là một kỹ thuật chuyển đổi đặc biệt, là một cơ chế

được mô tả trong RFC 3022. Theo đó, kỹ thuật này được dùng để chuyển đổi địa chỉ IP từ

mạng nội bộ sang địa chỉ IP phù hợp với mạng bên ngoài và ngược lại lOMoAR cPSD| 59671932

(Oppenheimer, 2010). Quá trình chuyển đổi này tương tự như việc hỗ trợ mạng

nội bộ dễ dàng truy cập vào mạng internet công cộng. NAT rất hữu ích khi các

thiết bị cần truy cập dịch vụ Internet có địa chỉ riêng. Chức năng này có thể được

triển khai riêng biệt trong một thiết bị, bộ định tuyến hoặc tường lửa (Oppenheimer, 2010).

Trong một hệ thống mạng, NAT giữ vai trò di chuyển gói tin giữa các lớp mạng

khác nhau. Cụ thể, NAT cần tiến hành chuyển đổi địa chỉ IP trong từng gói tin

và chuyển đến router cùng một số thiết bị mạng khác. Trong quá trình chuyển

gói tin từ mạng công cộng ngược lại NAT, NAT cần tiến hành thay đổi IP đích

sang dạng IP nội bộ. Sau đó mới chuyển đi. Kỹ thuật NAT hiện chia thành 3 loại cơ bản, cụ thể:

Static NAT: đây là kỹ thuật biến đổi một địa chỉ IP thành địa chỉ IP khác

thông qua cách cố định từ IP sang IP Public. Quy trình này sẽ thực hiện

hoàn toàn thủ công. Static NAT đặc biệt phát huy tác dụng khi thiết bị

sở hữu địa chỉ cố định truy cập mạng internet từ bên ngoài.

Dynamic NAT: kỹ thuật chuyển đổi từ một địa chỉ IP sang kiểu IP khác

hoàn toàn tự động dựa trên một pool IP được cung cấp sẵn.

NAT Overload: một kiểu giao thức của NAT động. Số lượng lớn địa chỉ

IP có thể quy về một IP Public qua hệ thống cổng Port. Mỗi Port thường

chia thành các NAT ứng với các mức độ.

Khi sử dụng NAT, tất cả lưu lượng giữa mạng nội bộ và Internet phải đi qua

cổng NAT. Vì vậy, cổng NAT cần phải được đảm bảo về thông lượng vượt trội

và độ trễ thấp (Oppenheimer, 2010). Tóm lại, NAT giúp tối ưu hóa sử dụng địa

chỉ IP, cung cấp lớp bảo mật cho mạng nội bộ và hỗ trợ tích hợp mạng nội bộ

với Internet một cách hiệu quả. 1.2.6. VPN

Mạng riêng ảo (Virtual Private Network - VPN) giúp thiết lập kết nối mạng

bảo mật khi sử dụng các mạng công cộng. Điều này làm cho việc theo dõi hoạt

động trực tuyến và đánh cắp dữ liệu trở nên khó khăn hơn đối với các bên thứ

ba. VPN sử dụng mã hóa và đường hầm nâng cao, cho phép các tổ chức thiết

lập kết nối mạng riêng tư, an toàn (Oppenheimer, 2010). Điều này giúp ngăn lOMoAR cPSD| 59671932

chặn những kẻ tấn công chặn hoặc đọc dữ liệu. VPN cũng sử dụng các địa chỉ

IP ảo để che giấu địa chỉ IP thực của các thiết bị.

Điều này giúp bảo vệ quyền riêng tư của người dùng và ngăn chặn các nhà cung

cấp dịch vụ Internet (ISP) giám sát hoạt động của họ. Một kết nối VPN sẽ giấu

luồng dữ liệu trực tuyến của bạn và bảo vệ nó khỏi việc truy cập từ bên ngoài.

Với một VPN, những kẻ tấn công mạng và tội phạm mạng gặp khó khăn khi giải mã dữ liệu này.

Dựa vào mục đích sử dụng, các ứng dụng VPN cho mạng doanh nghiệp có

thể được chia thành 2 loại chính (Oppenheimer, 2010):

Site-to-site VPN: Loại này tập trung vào việc kết nối các văn phòng, chi

nhánh của một công ty, doanh nghiệp tại các vị trí địa lý cách xa nhau

Remote-access VPN: Đúng như tên gọi của nó, VPN truy cập từ xa tập

trung vào việc phục vụ người dùng từ xa, nhân viên, đối tác của doanh

nghiệp truy cập mạng khi cần thiết. lOMoAR cPSD| 59671932

CHƯƠNG 2. DỰ ÁN GIỚI THIỆU ỨNG VIÊN TIỀM NĂNG

2.1. Phác Thảo Dự Án

2.1.1. Điều lệ dự án

Tên dự án: Giới thiệu ứng viên tài năng từ nội bộ doanh nghiệp

Mô tả dự án: Dự án sẽ thiết lập một hệ thống và quy trình để xác định, đánh giá

và quản lý danh sách ứng viên tài năng trong doanh nghiệp. Hệ thống này sẽ

phân tích năng lực, xác định tiềm năng phát triển và lập kế hoạch đào tạo để

chuẩn bị cho ứng viên đảm nhiệm các vai trò quan trọng khi cần.

Quy trình phát triển dự án: Quy trình linh hoạt Agile

Quản lý dự án: Phan Hồng Sơn

Thời gian thực hiện: Từ ngày 08/10/2024 đến ngày 15/02/2025

Đối tượng khách hàng: Các doanh nghiệp và tổ chức có nhu cầu tìm kiếm ứng

viên tiềm năng trong nội bộ cho mỗi dự án triển khai. Thành viên dự án: Tên thành viên Vai trò Vị trí Phan Hồng Sơn Quản lý dự án Bộ phận quản lý Trần Nhất Huy Thành viên Bộ phận IT Nguyễn Vũ Minh Thành viên Bộ phận kiểm thử Mục Tiêu dự án:

Mục tiêu chính: Phát triển hệ thống giới thiệu ứng viên tài năng từ nội bộ doanh

nghiệp nhằm tối ưu hóa quy trình tuyển dụng và phát triển nhân tài. Mục Tiêu cụ thể:

Xây dựng hệ thống cho phép bộ phận nhân sự doanh nghiệp tìm ra ứng viên

phù hợp cho mỗi dự án, giảm chi phí và thời gian tuyển dụng, tăng cường khả

năng phát hiện và phát triển nhân tài trong nội bộ công ty.

Đảm bảo hệ thống có giao diện thân thiện với người dùng, dễ sử dụng, và có thể

tiếp cận tới nhiều đối tượng khác nhau.

Phát triển theo quy trình linh hoạt (Agile) để đảm bảo tính thích ứng nhanh

chóng với những thay đổi và yêu cầu từ phía các thành viên tham gia dự án Phạm vi dự án:

Phạm vi thiết kế và phát triển hệ thống: lOMoAR cPSD| 59671932

Phát triển giao diện website, bao gồm các tính năng cốt lõi như giới thiệu

các ứng viên tiềm năng trong nội bộ công ty một cách thuận tiện, giảm thiểu

thời gian tuyển dụng của công ty.

Tương thích trên nhiều thiết bị và nhiều trình duyệt khác nhau, giao diện thân thiện dễ sử dụng. Phạm vi triển khai:

Phát triển và triển khai trên nền tảng web với sự tập trung vào hiệu suất và trải nghiệm người dùng.

Tiến hành kiểm tra chất lượng bảo mật qua từng giai đoạn.

Phát triển theo từng Sprint ngắn từ 1 đến 3 tuần, có sự điều chỉnh dựa trên độ

phức tạp của tính năng. Nguồn lực dự án:

Nhân lực: Các chuyên gia về phát triển web (front-end và back-end), chuyên

viên kiểm thử, quản lý dự án Agile (Scrum Master) và Product Owner đại diện khách hàng.

Ngân sách dự án: 350 triệu VNĐ (bao gồm chi phí phát triển, triển khai và bảo trì). Tiến độ dự án:

Sprint 1 (08/10/2024 - 22/10/2024): Lập kế hoạch triển khai dự án Sprint 2 (22/10/2024 - 22/11/2024):

Sprint 3 (22/11/2024 - 22/12/2024):

Sprint 4 (22/12/2024 - 22/01/2024):

Sprint 5 (22/01/2024 - 15/02/2025):

Rủi ro và giải pháp quản lý rủi ro:

Rủi ro về thay đổi yêu cầu:

Rủi ro: Các chức năng trong quá trình phát triển sẽ có thể được thay đổi đề phù

hợp hơn với nhu cầu thực tế của doanh nghiệp. lOMoAR cPSD| 59671932

Giải pháp: Agile cho phép điều chỉnh linh hoạt sau mỗi Sprint để đảm bảo yêu

cầu mới được đáp ứng.

Hình 1. Sơ đồ phân cấp chức năng

2.2. Mô hình thực thể liên kết

Hình 2. Mô hình thực thể liên kết lOMoAR cPSD| 59671932

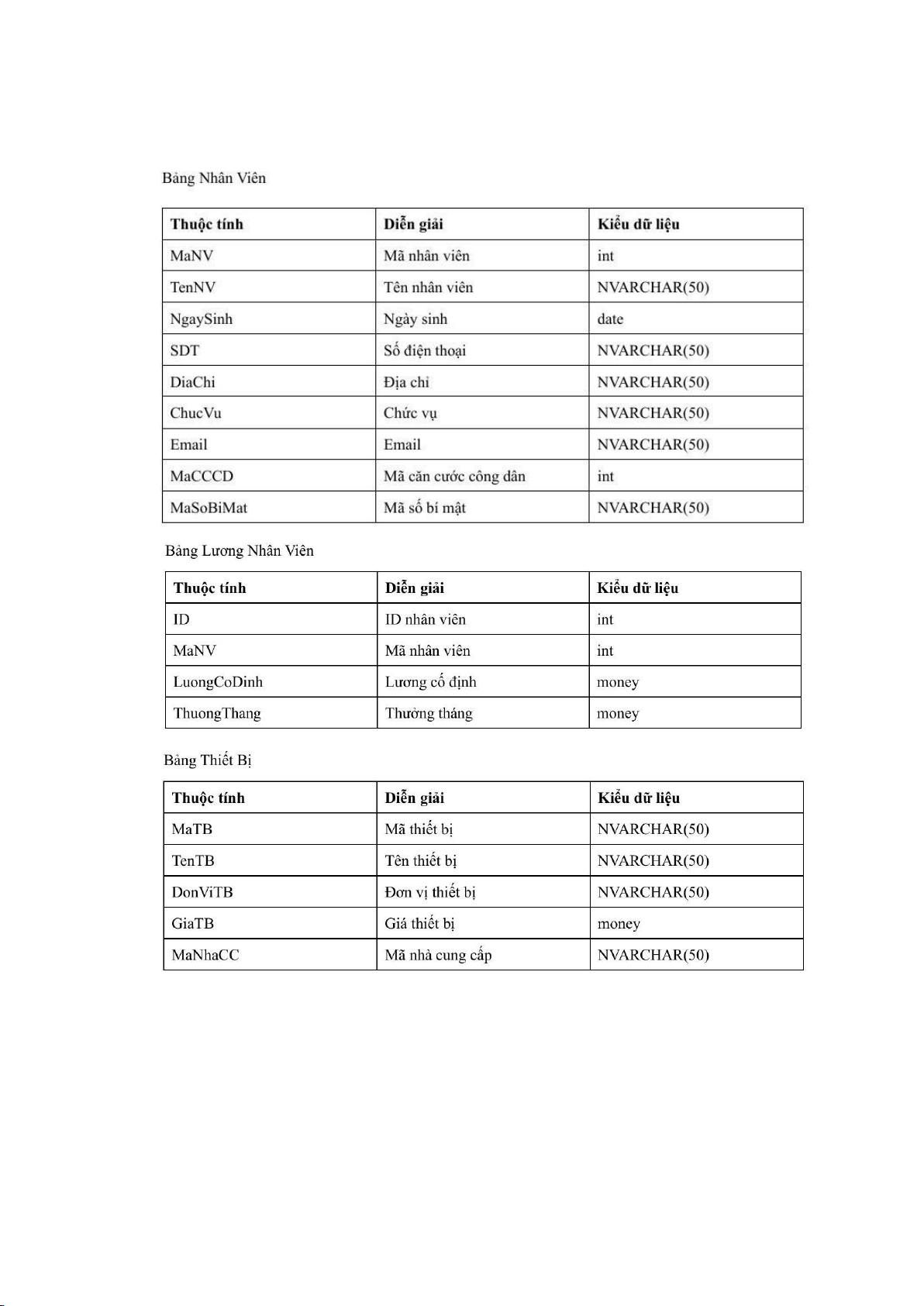

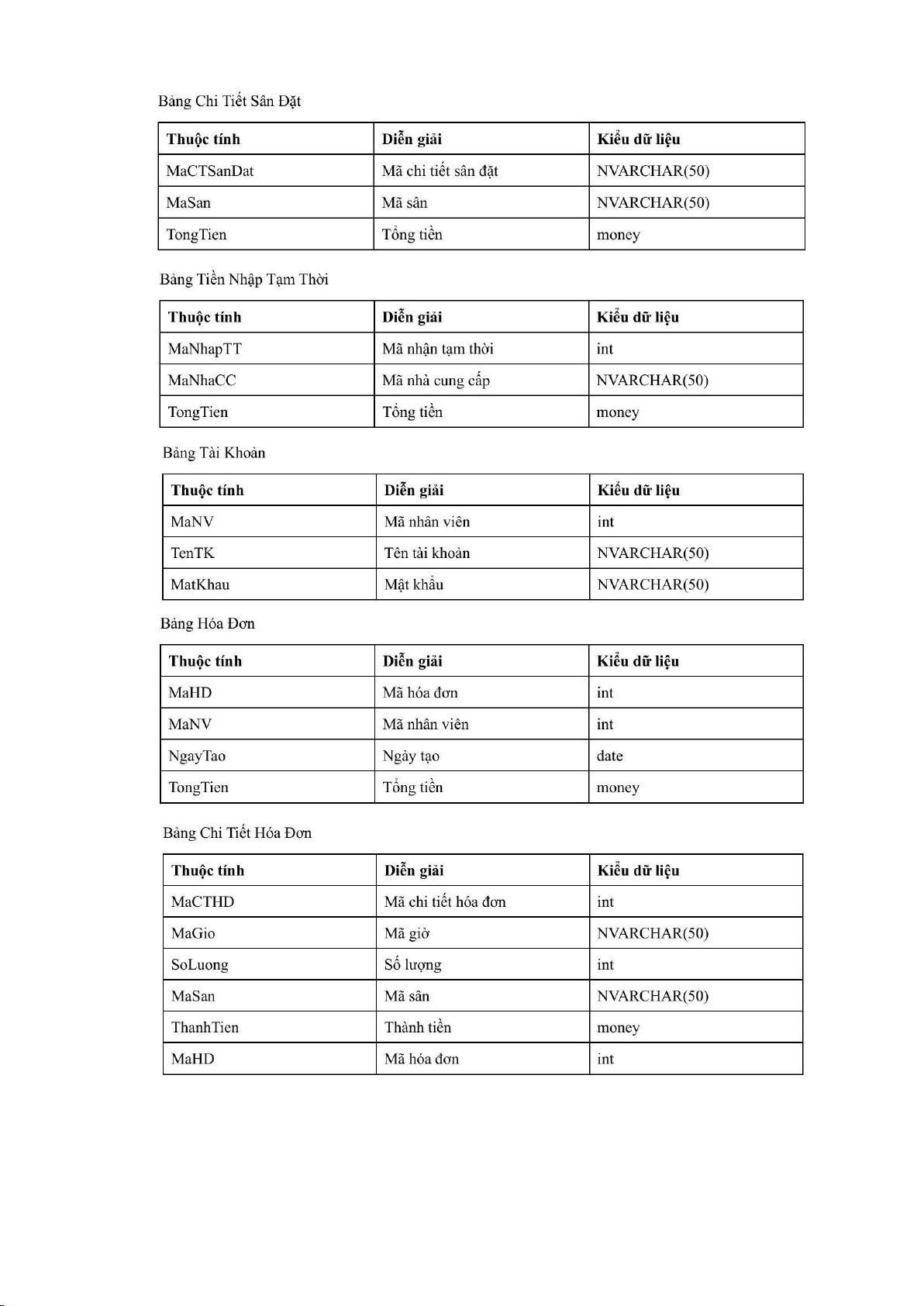

CHƯƠNG 3. THIẾT KẾ HỆ THỐNG

3.1. Chi tiết các bảng trong cơ sở dữ liệu lOMoAR cPSD| 59671932