Preview text:

lOMoAR cPSD| 45470709

Đề cương An toàn và bảo mật thông tin Nguyễn Thị Hà – 57S3 Nhóm câu hỏi 1

Câu 1:An toàn và bảo mật thông tin là gì? Vì sao an toàn và bảo mật thông

tin lại đóng vai trò rất quan trọng trong doanh nghiệp hiện nay?

*Khái niệm an toàn và bảo mật thông tin

An toàn và an ninh: an toàn là được bảo vệ, không bị xâm phạm bởi người không được phép.

An ninh là khái niệm bao trùm lên an toàn. Nó rộng hơn có mực độ đặc biệt quan trọng và trên

mottj diện rộng hơn như an ninh quốc phong, an ninh knh tế... Phải đảm bảo an ninh trước thì

mới có đảm bảo an toàn. Nói chung cả hai đều là bảo vệ con người và tài sản con người.

An toàn thông tin là hành động ngăn cản, phòng ngừa sự sử dụng, truy cập, tiết lộ, chia sẻ, phát

tán, ghi lại hoặc phá hủy thông tin chưa có sự cho phép. Các nguy cơ này có thể là ngẫu nhiên hoặc có chủ đích.

Về cơ bản, an toàn thông tin quan tấm đến khía cạnh bí mật, toàn vẹn, sẵn sàng của dữ liệu mà

không quan tâm đến hình thức của dữ liệu: điện tử, bản in, hoặc các dạng khác. An tàon máy

tính tập trung vào việc đảm bảo tính sẵn sàng và hoạt động đúng đắn của hệ thống thông tin

máy tính mà không quan tâm đến thông tin được lưu trữ và xử lý như thế nào, chỉ dảm bảo

thông tin tập trung và sẵn sàng cho người dùng trong hệ thống. An toàn thông tin mạng nhắm

đảm bảo cho các hoạt động của người dùng cá nhân, các tổ chức đơn vị trong mạng toàn cầu được an toàn.

Bảo mật thông tin có thể được hiểu là duy trì tính bí mật, tính toàn vẹn và tính sẵn sàng cho toàn bộ thông tin.

An toàn của một HTTT là đảm bảo hoạt động lưu thông và nội dung bí mật cho những thành

phần của hệ thống ở mức độ chấp nhận được. An toàn khi nó được đảm bảo: Đảm bảo an toàn

thông tin, Đảm bảo hệ thống có khả năng hoạt động liên tục, Đảm bảo khả năng phục hồi khi gặp sự cố

Các yếu tố không thể tách rời trong an toàn và bảo mật thông tin là:

+ tính bí mật: đảm bảo thông tin đó là duy nhất, chỉ những người được phép mới có thể tiếp cận đến

+ tính toàn vẹn: đảm bảo sự hoàn chỉnh, toàn diện của thông tin

+ tính chính xác: thông tin đưa ra phải chính xác, đầy đủ, không được sai lệch hay không được

vi phạm bản quyền nội dung

+ tính sẵn sàng: thông tin luôn phải sẵn sàng, có thể được cung cấp ở bất cứ đâu, bất cứ khi nào khi có yêu cầu

An toàn và bảo mật thông tin đóng vai trò rất quan trọng là do: lOMoAR cPSD| 45470709

Thông tin dữ liệu là tài sản vô giá cảu doanh nghiệp. Việc năm bắt thông tin một cách nhanh

chóng và kịp thời có thể giúp cho tổ chức, cá nhân cso thể có những chiến lược hoạt động đúng

đắn, giúp doanh nghiệp phát triển bền vững

Rủi ro về thông tin dữ liệu có thể gây thất thoát về tiền bạc con người và gây hại đến uy tín,

hoạt động kih doanh sản xuất của doanh nghiệp, ảnh hưởng đến sự uy tín và sự phát triển của doanh nghiệp. *Vai trò:

Thứ nhất, bảo vệ chức năng hoạt động của tổ chức: bao gốm cả khía cạnh quản lý nói chung

và quản lý CNTT nói riêng đều chịu trách nhiệm thực thi các biện pháp an ninh thông tin để

bảo vệ khả năng hoạt động của tổ chức không bị sai sót hay hỏng hóc. Các hệ thống đảm bảo

an toàn thông tin làm sao để nó trong suốt với các hoạt động kinh doanh của tổ chức, hoặc làm

cho các hoạt động được thực hiện dễ dàng thuận tiện chứ không phải đảm bảo an ninh mà ahr

hưởng nhiều đến kết quả hoạt động kinh doanh tổ chức.

Tạo môi trường thuận lợi cho các ứng dụng trong tổ chức thực thi an toàn: các tổ chức ngày

nay đang chịu áp lực rất lớn trong thực thi và vận hành các ứng dụng tích hợp, vì vậy các hệ

thống đảm bảo an toàn thông tin cần tạo ra một môi trường thuận lợi trong đó các biện pháp

bảo vệ các ứng dụng phải được thực hiện một cách trong suốt.

Bảo vệ dữ liệu mà tổ chức thu thập và sử dụng: các dữ liệu của các tổ chức có khả năng mang

lại giá trị cho khách hàng các giao dịch cho tổ chức. Vì vậy bảo vệ dữ liệu trong các hoạt động

và lưu trữ chúng an toàn để sử dụng cho các lần sau là khía cạnh quan trọng của an toàn thông

tin. Một hệ thống bảo mật thông tin hiệu quả sẽ thực hiện chức năng bảo vệ sự toàn vẹn và giá

trị của dữ liệu trong tổ chức, doanh nghiệp.

Bảo vệ các tài sản có tính công nghệ trong các tổ chức: để thực hiện các hoạt động sản xuất,

kinh doanh hiệu quả, các tổ chức phải sử dụng các dịch vụ cơ sở hạ tầng an toàn phù hợp với

quy mô và phạm vi của tổ chức mình. Ví dụ như sử dụng các phần mềm diệt virus, các hệ

thống tường lửa, các dịch vụ email...để đảm bảo họa động an toàn.

Không những vậy, an toàn và bảo mật thông tin còn rất quan trọng trong các chiến lược của

nhằm đưa ra một kế haochj phát triển bền vững cho mỗi cá nhân tổ chức và cả một quốc gia.

Nó dược áp dụng cho rất nhiều lĩnh vực trong quốc gia như: quốc phòng, ngân hàng, giao

thông, năng lượng, thông tin, y tế, an ninh, đô thị...

2. Trình bày ngắn gọn các xu hướng tấn công được dự đoán trong năm nay ?

*Tấn công Malware là gì ?

- Tấn công Malware là một trong những hình thức tấn công qua mạng phổ biến nhất hiện nay. Malware bao gồm :

Spyware (phần mềm gián điệp)

Ransomware (mã độc tống tiền) lOMoAR cPSD| 45470709 Virus

Worm (phần mềm độc hại lây lan với tốc độ nhanh)

-Thông thường, Hacker sẽ tiến hành tấn công người dùng thông qua các lỗ hổng bảo mật. Hoặc

lừa người dùng Click vào một đường Link hoặc Email (Phishing) để cài phần mềm độc hại tự

động vào máy tính. Một khi được cài đặt thành công, Malware sẽ gây ra những hậu quả nghiêm trọng :

Chặn các truy cập vào hệ thống mạng và dữ liệu quan trọng (Ransomware).

Cài đặt thêm phần mềm độc hại khác vào máy tính người dùng.

Đánh cắp dữ liệu (Spyware).

Phá hoại phần cứng, phần mềm, làm hệ thống bị tê liệt, không thể hoạt động. -Cách phòng chống Malware

Sao lưu dữ liệu thường xuyên : Việc này sẽ giúp bạn không phải lo lắng khi dữ liệu bị phá hủy.

Thường xuyên cập nhật phần mềm : Các bản cập nhật của phần mềm (trình duyệt, hệ điều hành,

phần mềm diệt Virus,) sẽ vá lỗi bảo mật còn tồn tại trên phiên bản cũ, đảm bảo an toàn thông tin cho người dùng.

Cẩn thận với các Link hoặc File lạ : Đây là phương thức lừa đảo khá phổ biến của Hacker.

Chúng sẽ gửi Email hoặc nhắn tin qua Facebook, đính kèm Link Download và nói rằng đó là

File quan trọng hoặc chứa nội dung hấp dẫn. Khi tải về, các File này thường nằm ở dạng .docx,

.xlxs, .pptx hay .pdf, nhưng thực chất là File .exe (chương trình có thể chạy được). Ngay lúc

người dùng Click mở File, mã độc sẽ lập tức bắt đầu hoạt động.

*Tấn công giả mạo (Phishing)

Phishing (tấn công giả mạo) là hình thức tấn công mạng bằng giả mạo thành một đơn vị uy tín

để chiếm lòng tin và yêu cầu người dùng cung cấp thông tin cá nhân cho chúng.

Đây là hình thức tin tác giả mạo các đơn vị uy tín để đánh lừa người dùng

Thông thường, Hacker sẽ giả mạo là ngân hàng, ví điện tử, trang giao dịch trực tuyến hoặc các

công ty thẻ tín dụng để lừa người dùng chia sẻ các thông tin cá nhân như: tài khoản & mật khẩu

đăng nhập, mật khẩu giao dịch, thẻ tín dụng và các thông tin quan trọng khác.

Phương thức tấn công này thường được thực hiện thông qua việc gửi Email và tin nhắn.

Người dùng khi mở Email và Click vào đường Link giả mạo sẽ được yêu cầu đăng nhập. Nếu

“cắn câu”, tin tặc sẽ có được thông tin cá nhân của người dùng ngay tức khắc.

Phương thức Phishing được phát hiện lần đầu tiên vào năm 1987. Thuật ngữ là sự kết hợp của

2 từ: Fishing For Information (câu thông tin) và Phreaking (trò lừa đảo sử dụng điện thoại của

người khác không trả phí). Do sự tương đồng trong việc “câu cá” và “câu thông tin người

dùng”, nên thuật ngữ Phishing ra đời.

-Các phương thức tấn công Phishing Giả mạo Email lOMoAR cPSD| 45470709

Đây là hình thức Phishing khá căn bản. Tin tặc sẽ gửi Email đến người dùng dưới danh nghĩa

của một đơn vị/tổ chức uy tín nhằm dẫn dụ người dùng truy cập đến Website giả mạo

Những Email giả mạo thường rất tinh vi và rất giống với Email chính chủ, khiến người dùng

nhầm lẫn và trở thành nạn nhân của cuộc tấn công. Dưới đây là một số cách mà tin tặc thường ngụy trang:

Địa chỉ người gửi (VD: Địa chỉ đúng là sales.congtyA@gmail.com thì sẽ được giả mạo thành sale.congtyA@gmail.com)

Thiết kế các cửa sổ Pop-up giống hệt bản gốc (cả màu sắc, Font chữ,…)

Sử dụng kỹ thuật giả mạo đường dẫn để lừa người dùng (VD: đường dẫn

là congtyB.com nhưng khi nhấn vào thì điều hướng đến contyB.com) Sử

dụng hình ảnh thương hiệu của các tổ chức lớn để tăng độ tin cậy. Giả mạo Website

Giả mạo Website trong tấn công Phishing là làm giả một trang chứ không phải toàn bộ Website.

Trang được làm giả thường là trang đăng nhập để cướp thông tin của người dùng.

Website giả thường có những đặc điểm sau:

Thiết kế giống đến 99% so với Website gốc. Đường dẫn chỉ khác 1 ký tự duy nhất

(VD: facebook.com và fakebook.com, microsoft.com và mircosoft.com,…)

Luôn có những thông điệp khuyến khích người dùng cung cấp thông tin cá nhân.

-Cách phòng chống tấn công Phishing

Cảnh giác với các Email có xu hướng thúc giục bạn nhập thông tin cá nhân, thông tin nhạy cảm

(thông tin thẻ tín dụng, thông tin tài khoản,..)

Không Click vào các đường dẫn được gửi đến Email nếu không chắc chắn an toàn.

Không trả lời những thư rác, lừa đảo.

Luôn cập nhật phần mềm, ứng dụng đề phòng các lỗ hổng bảo mật có thể bị tấn công.

Các công cụ hạn chế Phishing

SpoofGuard: Đây là một Plugin trình duyệt tương thích với Microsoft Internet Explorer.

SpoofGuard sẽ đặt “cảnh báo” trên thanh công cụ của trình duyệt. Nó sẽ chuyển từ màu xanh

sang màu đỏ nếu bạn vô tình truy cập vào Website giả mạo Phishing. Nếu bạn cố nhập các

thông tin quan trọng vào một trang giả mạo, SpoofGuard sẽ lưu dữ liệu của bạn và đưa ra cảnh báo.

Anti-phishing Domain Advisor: Thực chất đây là một Toolbar (thanh công cụ) giúp cảnh báo

những trang web lừa đảo, dựa theo dữ liệu của công ty Panda Security.

Netcraft Anti-phishing Extension: Netcraft là đơn vị uy tín trong việc cung cấp các dịch vụ bảo

mật. Trong số đó, tiện ích mở rộng chống Phishing của Netcraft được đánh giá rất tốt với nhiều

tính năng cảnh báo thông minh cho người dùng. lOMoAR cPSD| 45470709

*Tấn công từ chối dịch vụ (Dos và DDoS)

-DoS (Denial of Service) là “đánh sập tạm thời” một hệ thống, máy chủ hoặc mạng nội bộ. Để

thực hiện được điều này, các Hacker thường tạo ra một lượng Traffic/Request khổng lồ ở cùng

một thời điểm, khiến cho hệ thống bị quá tải. Theo đó, người dùng sẽ không thể truy cập vào

dịch vụ trong khoảng thời gian mà cuộc tấn công DoS diễn ra.

-Một hình thức biến thể của DoS là DDoS (Distributed Denial of Service): Tin tặc sử dụng một

mạng lưới các máy tính (Botnet) để tấn công người dùng.vấn đề ở đây là chính các máy tính

thuộc mạng lưới Botnet sẽ không biết bản thân đang bị lợi dụng trở thành công cụ tấn công.

-Một số hình thức tấn công DDoS

Tấn công gây nghẽn mạng (UDP Flood và Ping Flood)

Mục tiêu: Gây quá tải hệ thống mạng bằng lượng truy cập lớn đến từ nhiều nguồn để chặn các

truy cập thực của người dùng.

Phương thức: Gây nghẽn đối tượng bằng các gói UDP và ICMP. Tấn công SYN flood (TCP)

Mục tiêu: Gây cạn tài nguyên máy chủ, ngăn chặn việc nhận các yêu cầu kết nối mới.

Phương thức: Lợi dụng quá trình “bắt tay” 3 chặng TCP, gửi đi yêu cầu SYN đến máy chủ và

được phản hồi bằng một gói SYN-ACK. Nhưng không gửi lại gói ACK, điều này khiến cho tài

nguyên máy chủ bị sử dụng hết vào việc đợi gói ACK gửi về.

Tấn công khuếch đại DNS

Mục tiêu: Làm quá tải hệ thống bằng phản hồi từ các bộ giải mã DNS.

Phương thức: Mạo danh địa chỉ IP của máy bị tấn công để gửi yêu cầu nhiều bộ giải mã DNS.

Các bộ giải mã hồi đáp về IP của máy có kích thước gói dữ liệu có thể lớn hơn kích thước của yêu cầu tới 50 lần.

Các hình thức tấn công trung gian

Sniffing: Sniffing hoặc Packet Sniffing là kỹ thuật được sử dụng để nắm bắt các gói dữ liệu

vào và ra của hệ thống. Packet Sniffing cũng tương tự với việc nghe trộm trong điện thoại.

Sniffing được xem là hợp pháp nếu được sử dụng đúng cách. Doanh nghiệp có thể thực hiện

để tăng cường bảo mật.

Packet Injection: Kẻ tấn công sẽ đưa các gói dữ liệu độc hại vào với dữ liệu thông thường.

Bằng cách này, người dùng thậm chí không nhận thấy tệp/phần mềm độc hại bởi chúng đến

như một phần của luồng truyền thông hợp pháp. Những tập tin này rất phổ biến trong các cuộc

tấn công trung gian cũng như các cuộc tấn công từ chối dịch vụ.

Gỡ rối phiên: Bạn đã từng gặp thông báo “Phiên hoạt động đã hết hạn” chưa? Nếu đã từng thực

hiện thanh toán trực tuyến hoặc điền vào biểu mẫu, hẳn bạn sẽ biết thuật ngữ này. Khoản thời

gian từ lúc bạn đăng nhập vào tài khoản ngân hàng của bạn đến khi đăng xuất khỏi tài khoản

đó được gọi là một phiên. Các phiên này là mục tiêu của tin tặc. Bởi chúng có khả năng chứa

thông tin kín đáo. Trong hầu hết các trường hợp, một Hacker thiết lập sự hiện diện của mình lOMoAR cPSD| 45470709

trong phiên. Và cuối cùng nắm quyền kiểm soát nó. Các cuộc tấn công này có thể được thực

thi theo nhiều cách khác nhau.

Loại bỏ SSL: SSL Stripping hoặc SSL Downgrade Attack là một loài hiếm khi nói đến các cuộc

tấn công MiTM, nhưng cũng là một trong những nguy hiểm nhất. Chứng chỉ SSL/TLS giữ liên

lạc của chúng tôi an toàn trực tuyến thông qua mã hóa. Trong các cuộc tấn công SSL, kẻ tấn

công loại bỏ kết nối SSL/TLS và chuyển giao thức từ HTTPS an toàn sang HTTP không an toàn.

*Khai thác lỗ hổng Zero-day (Zero day attack)

Lỗ hổng zero-day (0-day Vulnerability) thực chất là những lỗ hổng bảo mật của phần mềm

hoặc phần cứng mà người dùng chưa phát hiện ra. Chúng tồn tại trong nhiều môi trường khác

nhau như: Website, Mobile Apps, hệ thống mạng doanh nghiệp, phần mềm – phần cứng máy

tính, thiết bị IoT, Cloud

Sự khác nhau giữa một lỗ hổng bảo mật thông thường và một lỗ hổng Zero-day nằm ở chỗ: Lỗ

hổng Zero-day là những lỗ hổng chưa được biết tới bởi đối tượng sở hữu hoặc cung cấp sản phẩm chứa lỗ hổng.

Thông thường ngay sau khi phát hiện ra lỗ hổng 0-day, bên cung cấp sản phẩm sẽ tung ra bản

vá bảo mật cho lỗ hổng này để người dùng được bảo mật tốt hơn. Tuy nhiên trên thực tế, người

dùng ít khi cập nhật phiên bản mới của phần mềm ngay lập tức. Điều đó khiến cho Zero-day

được biết đến là những lỗ hổng rất nguy hiểm. Có thể gây thiệt hại nghiêm trọng cho doanh nghiệp và người dùng.

Một khi được công bố rộng rãi ra công chúng, lỗ hổng 0-day trở thành lỗ hổng n-day.

*Các loại hình tấn công khác

Ngoài ra, còn rất nhiều hình thức tấn công mạng khác như:

Tấn công chuỗi cung ứng Tấn công Email

Tấn công vào con người Tấn công nội bộ tổ chức

Mỗi hình thức tấn công đều có những đặc tính riêng. Và chúng ngày càng tiến hóa phức tạp,

tinh vi đòi hỏi các cá nhân, tổ chức phải liên tục cảnh giác & cập nhật các công nghệ phòng chống mới. 3.

Mục tiêu của an toàn và bảo mật thông tin trong doanh nghiệp? Vì

saoluôn cần xác định mục tiêu trước khi ứng dụng các biện pháp đảm bảo

an toàn cho HTTT doanh nghiệp

Mục tiêu của an toàn và bảo mật thông tin:

- Phát hiện các lỗ hổng của hệ thônhs thôn tin cũng như dự đoán trước những nguy cơ

tấn công vào hệ thống thông tin cảu tổ chức doanh nghiệp gây mất an toàn thông tin lOMoAR cPSD| 45470709

- Ngăn chặn những hành động gây mất an toàn thông tin và bảo mật thông tin từ bên

trong cũng như bên ngoài tổ chức doanh nghiệp

- Phục hồi kịp thời các tổn thất của tổ chức, doanh nghiệp trong trường hợp hệ thống

thông tin bị tấn công gây mất an toàn và bảo mật thông tin nhằm đưa hệ thống thông

tin trờ lịa hoạt động bình thường trong thời gian sớm nhất Phải xác định mục tiêu trước vì:

- Mục tiêu là kim chỉ nam, là thứ quyết định hướng đi của doanh nghiệp. Khi có mục

tiêu, xác định đúng mục tiêu, đề ra trước mục tiêu thì doanh nghiệp sẽ dễ dàng vạch ra

chiến lược. Từ đó họ biết an dụng biện pháp nào ứng dụng cái gì để đạt được hiệu quả

tối đa. Nâng cao khả năng thành công - 4.

Các yêu cầu an toàn và bảo mật đối với một hệ thống thông tin trongdoanh nghiệp?

- Tính bí mật: là yêu cầu mà thông tin của người sử dụng phải được bảo vệ tránh bị

nhữngngười không được phép có thể biết được. Nói cách khác thì là phải đảm bảo được

rằng ai là người được phép sử dụng ( và sử dụng được) các thông tin( theo sự phân loại

bí mật của thông tin) trong hệ thống thông itn của tổ chức, doanh nghiệp. Trên thưucj tế

rất nhiều thông tin cá nhân của người sử dụng đều cần phải đạt được độ bí mật cao chẳng

hạn như mã số thẻ tín dung, số thẻ bảo hiểm... Vì vậy có thể nói đảm bảo bí mật là yêu

cầu quan trọng nhất đối với tính an toàn của một hệ thống thông tin.

- Tính toàn vẹn: có nghĩa là thông tin không bị tạo ra, thay đổi hay bị xóa bỏ bởi những

ngườikhông có quyền sở hữu. Chính sách toàn vẹn dữ liệu nó phải đảm bảo: cho ai là

người được phép có thể thay đổi thông tin và ai là người không được phép thay đổi thông

tin. Thông tin trên thực tế có thể bị vi phạm tính toàn vẹn, khi hệ thống thông tin không

đạt độ an toàn cần thiết. Ví dụ:một hệ quản trị cơ sở sữ liệu xây dựng kém có thể gây mất

mát dữ liệu trong trươgnf hợp mất điện đột ngột gặp sự cố khi truy cập

Việc đảm bảo tính toàn vẹn của thông tin bao gồm: đảm bảo sự toàn vẹn đối với dữ liệu gốc,

bảo vệ thông tin không bị sửa chữa và phá hoại bởi nhưungx người không có thẩm quyền và

bảo vệ thông tin không bị những thay đổi không đúng về âmtj ngữ nghĩa hay logic

- Tính sẵn sàng: thông tin phải luôn trong trạng thái sẵn sàng. Các biện pahsp bảo mật làm

cho người sử dụng gặp kho khăn hay không thể thao tác được với thông tin phải đều

không được chấp nhận.

- Tính tin cậy: đảm bảo khả năng đảm bảo rằng. Một mặt ngoài những người có quyền

không ai có thể xem thông điệp và truy cập vào những thông tin có giá trị. Mặt khác nó

cũng phải đảm bảo rằng thông tin mà người dùng nhận đựo là đúng mong muốn của họ

chưa hề bị mất mát hay ị lọt vào tay những người dùng không được phép.

Đanh giá an toàn và bảo mật thông tin trong một hệ thống thông tin phải xem xét đến tất cả các

yếu tố trên, nếu tiếu một trong số đó thì độ an toàn và bảo mật của httt được coi là không hoàn

thiện hay được đánh giá là chưua đảm bảo. lOMoAR cPSD| 45470709

5. Những khó khăn doanh nghiệp thường gặp phải khi triển khai các giải

pháp an toàn cho HTTT là gì? Lấy ví dụ minh họa Khó khăn:

Tốn nhiều thời gian, tiền của và công sức của donah nghiệp

+chí phí triển khai là khá hơn và không chỉ triển khai xong là xong mà cong phải thưognf cuyên

bảo trì, sửa chữa, nâng cấp hệ thống

+triển khai tốn nhiều thời gian của doanh nghiệp, có thể gây trì trệ cho cả một hệ thống và cong

mất một khoảng thời gian mới có thể ổn định như trước.

+Nhân công tham gia vào quy trình này cũng không phải nhỏ. Cần nhiều nhân công có trình

độ cao, có kiến thức chuyên sâu

Đánh giá không đúng hiện trạng của doanh nghiệp gây ra khó khăn trong việc tìm và triển khai, áp dụng các giải pháp

Lập kế hoạch xây dựng các giải pháp sơ sài, có thể không đáp ứng, không cải thiện được đúng

tình trạng mà DN gặp phải. Xây dựng, thiết kế, triển khai phụ thuộc vào chiến lược, mục tiêu

và các yêu cầu về ATTT cần phải đạt được quy trình vận hành, quy mô, cơ cấu tổ chức.

Nền tảng cơ sở hạ tầng không đáp ứng được. Có thể tìm ra được giải pháp tốt nhất lúc bấy giờ

nhưng nếu cơ sở vật chất, nền tảng hệ thống của DN không cho phép thì tốt đến đâu hiện đại

đến đâu cũng không giải quyết được vấn đề.

Trách nhiệm xây dựng, duy trì hệ thống được phân công không phù hợp, phòng ban được giao

không nhận được sự phối hơpk, cộng tác với các phòng ban khác. Chủ yếu là do nhận thức của

người dùng trong tổ chức về tầm quan trọng của việc đmar bảo an toàn HTTT

Việc xây dựng và nâng cấp hệ thống chưa có sự cho phép sự quan tâm của lãnh đọa cũng như

sự đầu tư nguồn lực thích đáng. Ví dụ: 6.

Trình bày và giải thích các giải pháp phòng tránh phổ biến mà các

doanhnghiệp Việt Nam đang sử dụng hiện nay? 7.

Khắc phục sự cố là gì? Vì sao cần có cơ chế khắc phục sự cố trong

cácHTTT doanh nghiệp? Khắc phục sự cố

Khắc phục là vượt qua, thăng được nhưungx khó khăn trờ ngại, làm cho cái có

tác dụng không tốt dần dần không còn nữa

Sự cố: là hiện tượng bất thường và không xảy ra trong một quá trình hoạt động nào đó lOMoAR cPSD| 45470709

Khắc phục sự cố là sử dụng các biện pháp phương tiện và kỹ thuật nhằm phục hồi

lại tài nguyên hệ thống và các hoạt động chủ yếu của nó( trở lại với nguyên bản)

Cần có cơ chế khắc phục sự cố vì: giúp doanh nghiệp phản ứng kịp thời trước sự

cố nếu sự cố đó xảy ra, tránh rơi vào thế bị động, giải quyết nhanh chống sự cố đó.

Giảm thiểu được tối đa hậu quả mà sự cố đó mang lại

Bảo vệ được sự toàn vẹn của dữ liệu và thông tin

Các nhóm nguy cơ mất ATTT trong DN hiện nay: - Nguy cơ từ bên trong

Nguy cơ do yếu tố kỹ thuật ( thiết bị mạng, máy chủ...)

Nguy cơ bị mất, hỏng, sửa đổi thông tin: Một trong những lỗi lo nhất của

doanh nghiệp mỗi khi xảy ra sự cố ATTT là bị mất, hỏng, sự thay đổi thông

tin nội dung. Nguy hiểm hơn nữa là tin tặc có thể đánh cáp toàn bộ dữ liệu

rồi ép nạn nhân trả tiền chuộc.

III. NHÓM CÂU HỎI III

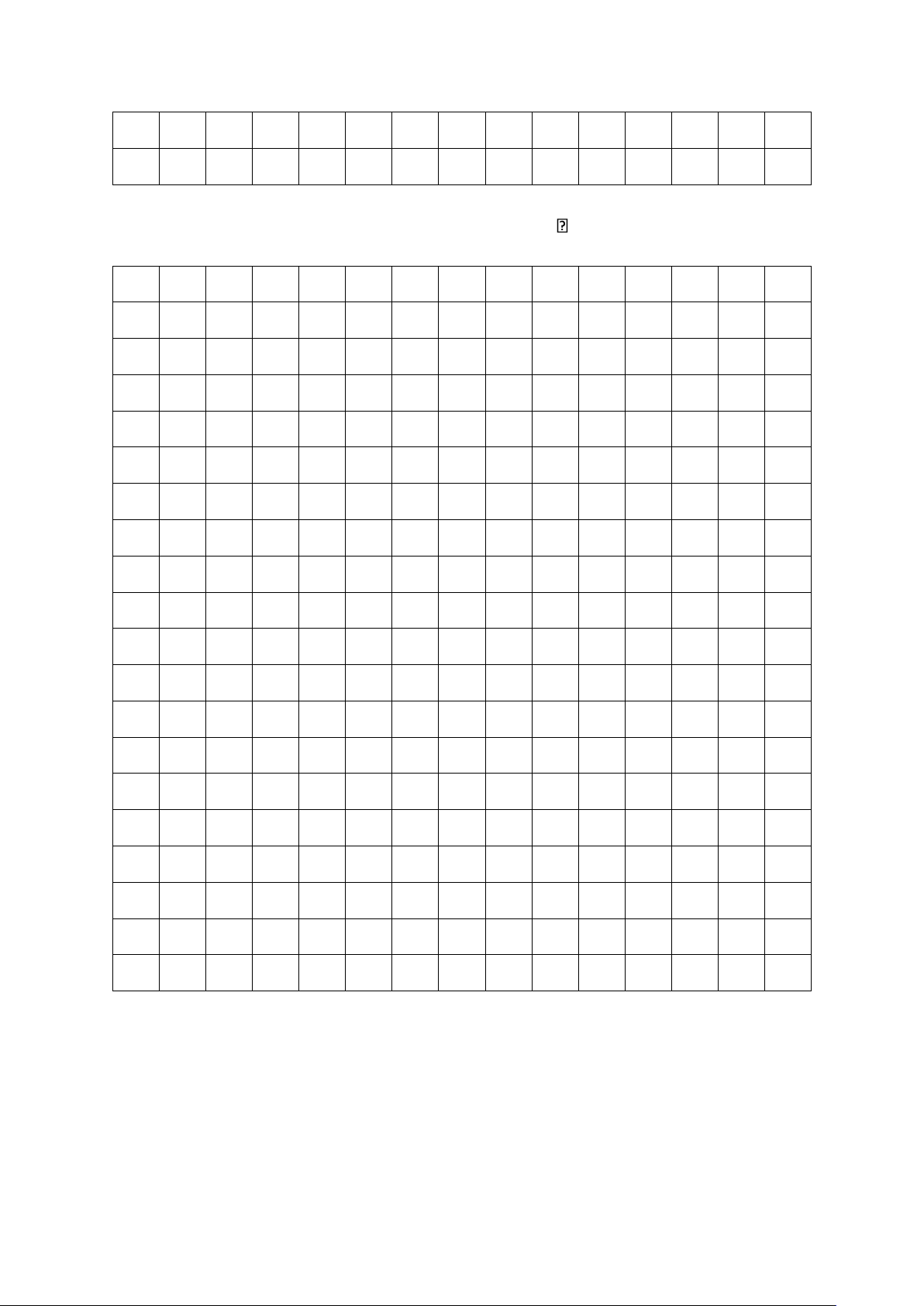

Cho biết thứ tự trong bảng chữ cái như sau:

A B C D E F G H I J K L M

0 1 2 3 4 5 6 7 8 9 10 11 12

N O P Q R S T U V W X Y Z

13 14 15 16 17 18 19 20 21 22 23 24 25

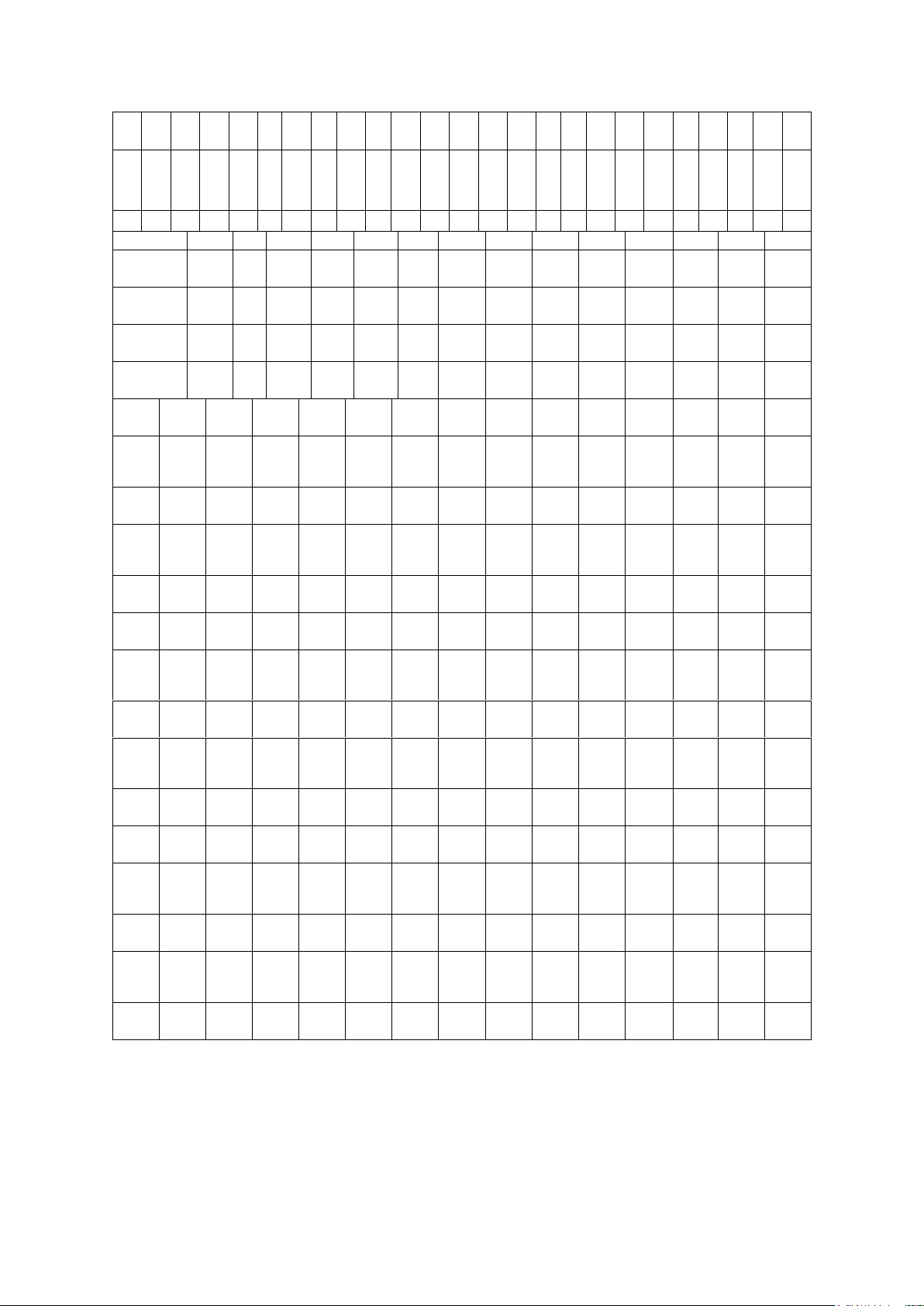

Bài tập 1 : a, Tìm bản mã khi sử dụng hệ mã hóa Caesar với K = 5 để mã hóa

đoạn văn bản sau :

“HOLMES AND I RUSHED OUT AND ROUND THE ANGLE OF THE

HOUSE, WITH TOLLER HURRYING BEHIND US!”

Hệ mã hóa đối xứng Caesar:

C(p)= (p+k) mod26

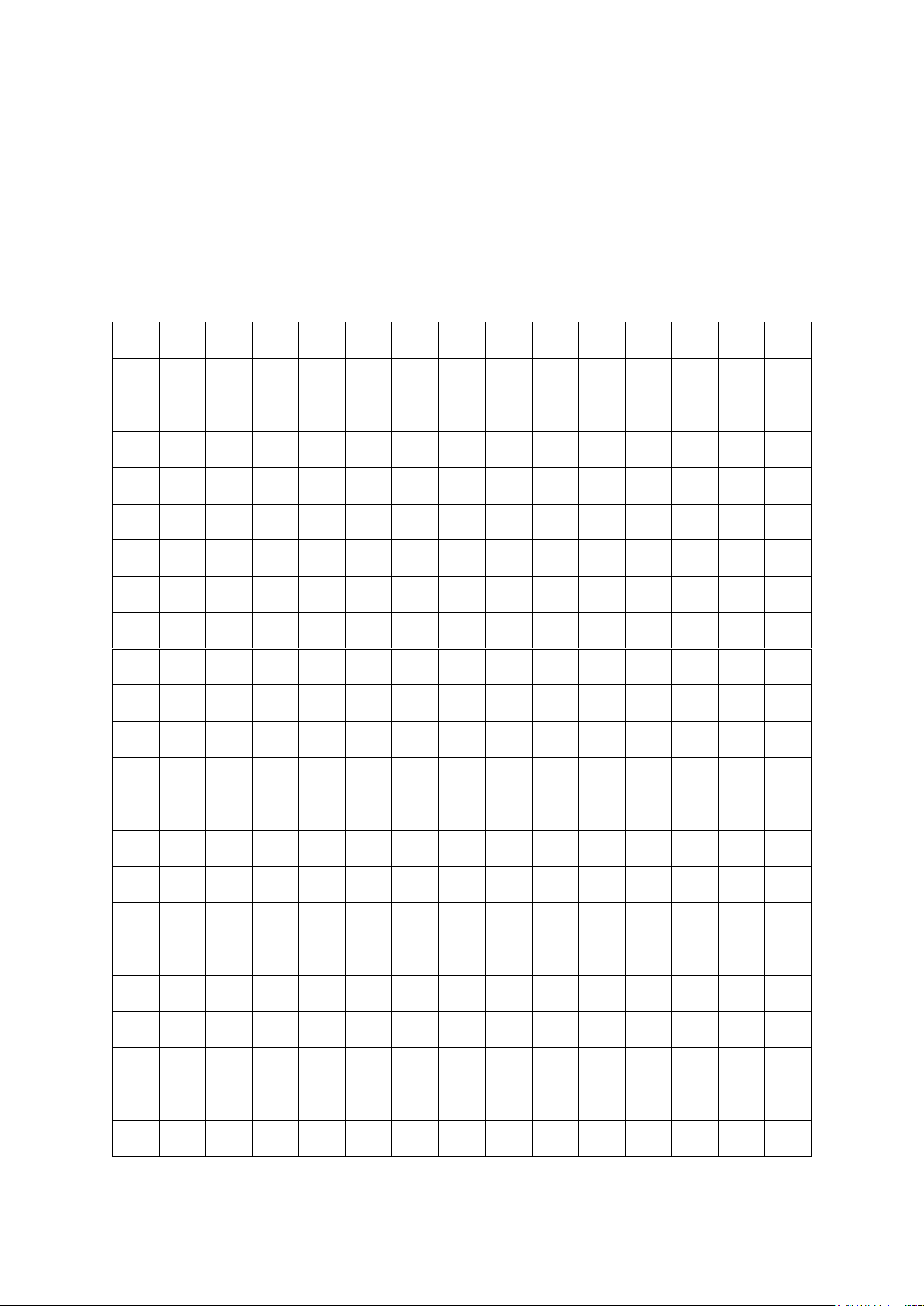

P(c)=(c-k) mod26 P H O L M E S A N D I R U S H E D O U T A N D R O vị 7 1 11 1 4 1 0 1 3 8 1 2 1 7 4 3 1 2 1 0 1 3 1 1 trí 4 2 8 3 7 0 8 4 0 9 3 7 4 P lOMoAR cPSD| 45470709 K 5 V 1 1 1 1 9 2 5 1 8 1 2 2 1 1 9 8 1 2 2 5 1 8 2 1 ị 2 9 6 7 3 8 3 2 5 3 2 9 5 4 8 2 9 trí C C M T Q R E X F S I N W Z N M J I T Z Y F S I W T P U N D T H E A N G L E O F T Vị trí của 20 13 3 19 7 4 P K Vị trí của C C H E H O U S E W I T H T O L Vị trí của P Vị trí của C C L E R H U R R Y I N G B E H Vị trí của P Vị trí của C C I N D U S Vị trí của P Vị trí của C C C: lOMoAR cPSD| 45470709 b, Cho bản mã:

“ISSOSVKMKKMMGRZUJBMFOPBYVPOSAHIHSPGEKQPOIFQZ WTISZHO DGRIVS”.

Biết bản mã được mã hóa với hệ mã khóa tự động với K= “KEYWORD”.

Hãy tìm nguyên bản của bản mã trên? lOMoAR cPSD| 45470709

c, Cho trước cặp số nguyên tố (p =11 , q = 13) và e =7. Sử dụng thuật toán

RSA để tìm cặp khóa công khai, khóa bí mật và (n). Bài tập 2:

a, Tìm bản mã khi sử dụng hệ mã hóa Caesar với K = 7 để mã hóa đoạn văn

bản sau: “MISS HUNTER SCREAMED AND SHRUNK AGAINST THE

WALL AT THE SIGHT OF HIM, BUT SHERLOCK HOLMES SPRANG

FORWARD AND CONFRONTED HIM!” b, Cho bản mã: lOMoAR cPSD| 45470709

“VTGHQCPFWJSKLFUQABSSUWOWSEUGKUEJKCIZEJMLEKAF NSHFWJYL

UYIQIDRCUJWWADECGGAKLVSVRDXAXMI”.

Biết bản mã được mã hóa với hệ mã khóa tự động với K= “NONAME”.

Hãy tìm nguyên bản của bản mã trên?

c, Cho trước cặp số nguyên tố (p =11 , q = 29) và e =7. Sử dụng thuật toán

RSA để tìm cặp khóa công khai, khóa bí mật và (n).

Bài tập 3: a, Tìm bản mã khi sử dụng hệ mã hóa Caesar với K = 9 để mã hóa

đoạn văn bản sau: “AFTER AN HOUR OR SO, MR. RUCASTLE

SUDDENLY REMARKED THAT IT WAS TIME TO COMMENCE THE

DUTIES OF THE DAY!” b, Cho bản mã:

“LXJMCDBCEBMOWFOLLVXGDSWOKVZTEAWIXLVHIYIVMSYIU

XUGHJJ YAVIAVLFQTEPFBTA”. Biết bản mã được mã hóa với hệ mã

khóa tự động với K= “DECEPTIVE”. Hãy tìm nguyên bản của bản mã trên?

c, Cho trước cặp số nguyên tố (p =11 , q = 9) và e =7. Sử dụng thuật toán RSA

để tìm cặp khóa công khai, khóa bí mật và (n).

Bài tập 4: a, Tìm bản mã khi sử dụng hệ mã hóa Caesar với K = 11 để mã

hóa đoạn văn bản sau: “YOU CAN EASILY IMAGINE, HOW CURIOUS

I BECAME AS TO WHAT THE MEANING OF THIS

EXTRAORDINARY PERFORMANCE COULD POSSIBLY BE” b, Cho bản mã:

“XTDGKYJDABQHVOQADEFRZWCNOPHCAJWVQZBPIIOIETCYG FNTFXM

AHSWHFOXUFQBVVRLAEDPPRTMIOEMPROLBWFLPSV”. Biết bản

mã được mã hóa với hệ mã hóa tự động với K= “PASSWORD”. Hãy tìm

nguyên bản của bản mã trên?

c, Cho trước cặp số nguyên tố (p = 11 , q = 23) và e =3. Sử dụng thuật toán

RSA để tìm cặp khóa công khai, khóa bí mật và (n).

Bài tập 5: a, Tìm bản mã khi sử dụng hệ mã hóa Caesar với K = 2 để mã hóa

đoạn văn bản sau: “IT WAS A BEAUTIFUL MOONLIGHT NIGHT, AND

THE LAWN IN FRONT OF THE HOUSE WAS SILVERED OVER AND lOMoAR cPSD| 45470709 ALMOST AS BRIGHT AS DAY” b, Cho bản mã:

“BVWPACOGZAUTXBAJBQGOVSETZMPSJNPXVGXYSKULMHKL

XYEZIFX PJFVVQ”. Biết bản mã được mã hóa với hệ mã khóa tự động với

K= “INDISPENSABLE”. Hãy tìm nguyên bản của bản mã trên?

c, Cho trước cặp số nguyên tố (p =11 , q = 41 ) và e =3. Sử dụng thuật toán

RSA để tìm cặp khóa công khai, khóa bí mật và (n)