Preview text:

Nguyễn Quỳnh Hương Quyên - 22162036 BỘ GIÁO DỤC VÀ ĐÀO TẠ O TRƯỜNG ĐẠI HỌC SƯ PHẠM KỸ THUẬT TP.HCM KHOA CÔNG NGHỆ THÔNG TIN MÔN AN TOÀN THÔNG TI N BÁO CÁO BÀI THỰC HÀ NH LAB 01: OS sec urity MÃ MÔN

HỌC: INSE330380_23_2_03

HỌ VÀ TÊN: NGUYỄN QUỲNH HƯƠNG QUYÊN MSSV: 22162036 LỚP: 22162B

GVHD: TS. HUỲNH NGUYÊN CHÍNH

Tp. Hồ Chí Minh, tháng 2 năm 2024

Nguyễn Quỳnh Hương Quyên - 22162036

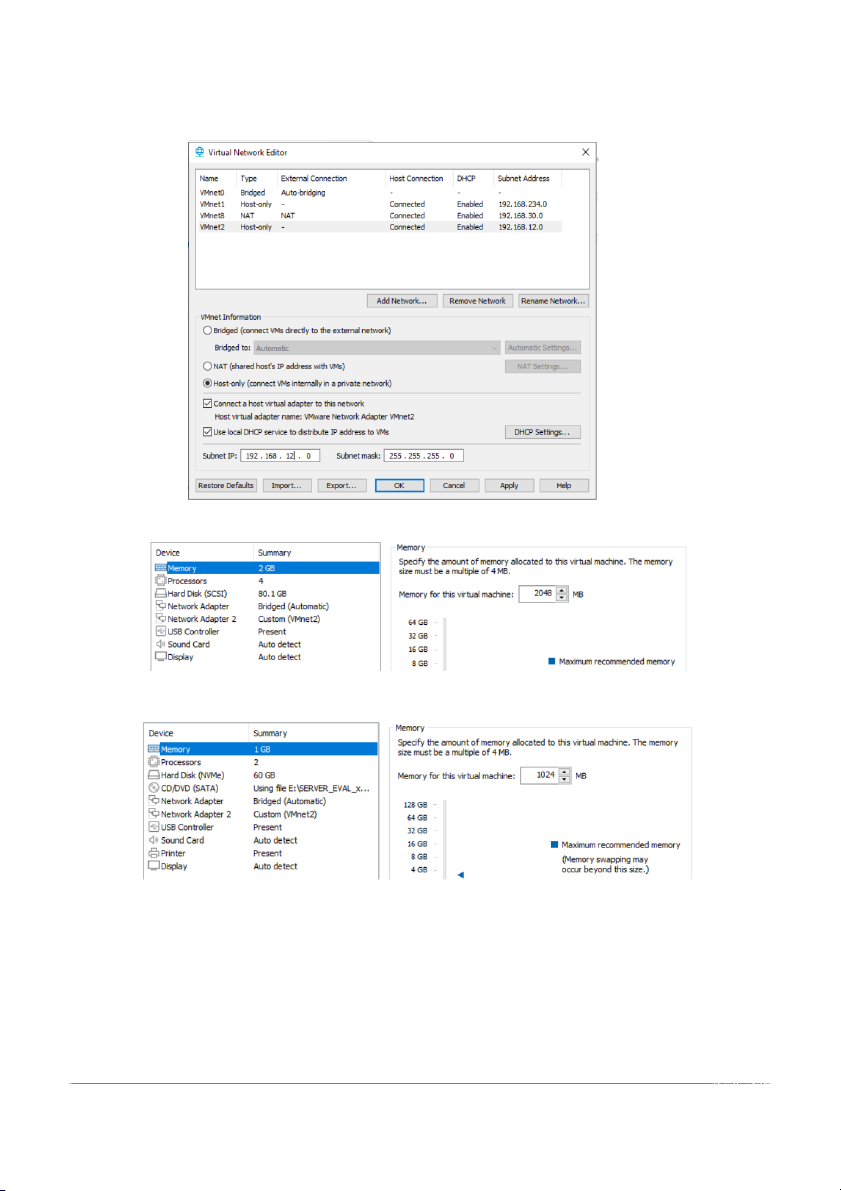

Preparation: kết nối 2 máy ảo (Kali Linux và Windows Server 2022)

Thêm card mạng VMNet2

Cài đặt Network Adapter cho Kali Linux

Cài đặt Network Adapter cho Windows Server 2022

Nguyễn Quỳnh Hương Quyên - 22162036

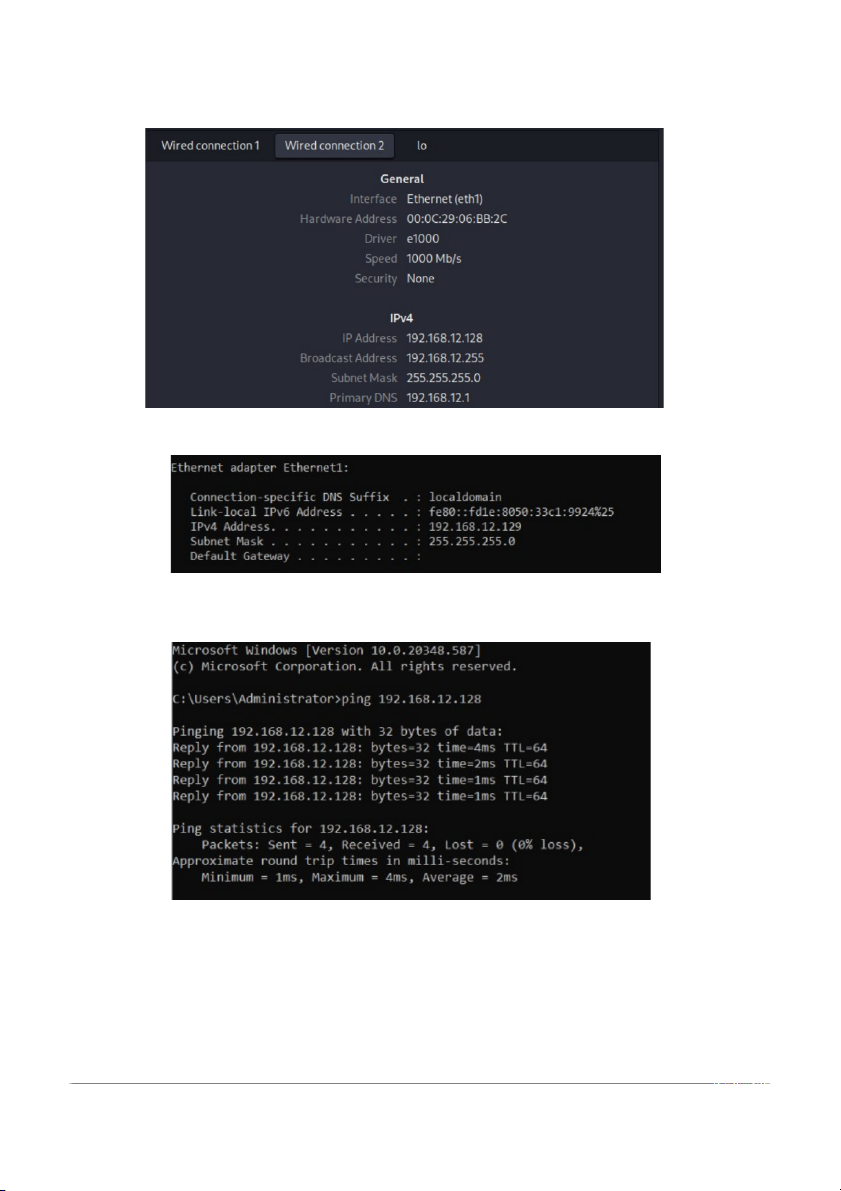

Thông tin địa chỉ IP của Kali Linux

Thông tin địa chỉ IP của Windows Server

Thực hiện ping từ Windows Server đến Kali Linux

Nguyễn Quỳnh Hương Quyên - 22162036

Thực hiện ping từ Kali Linux đến Windows Server

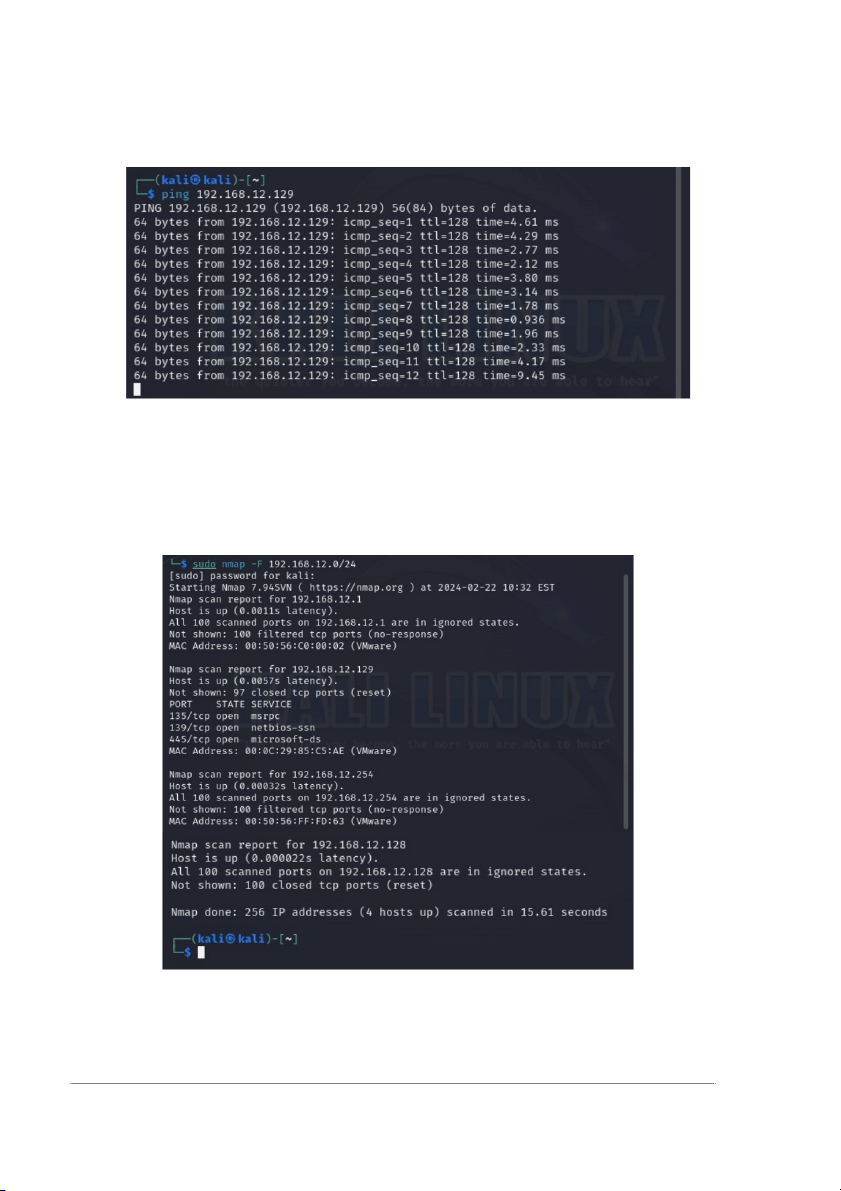

Task 1: Sử dụng nmap để quét máy (thông qua địa chỉ IP hoặc tên) để phát hiện hệ điều hành & dịch vụ -

Lệnh $ sudo nmap –F : Lệnh này cung cấp cho ta quét nhanh các máy chủ đang mở,

đồng thời quét các cổng và dịch vụ phổ biến nhất của từng máy chủ, giúp ta biết nhận diện các máy

chủ và dịch vụ đang hoạt dộng (cụ thể trong ta đang quét và tìm các máy chủ đang hoạt động cùng mạng). Firewall: Off

Có thể quét để xem thông tin các dịch vụ được sử dụng ở các cổng

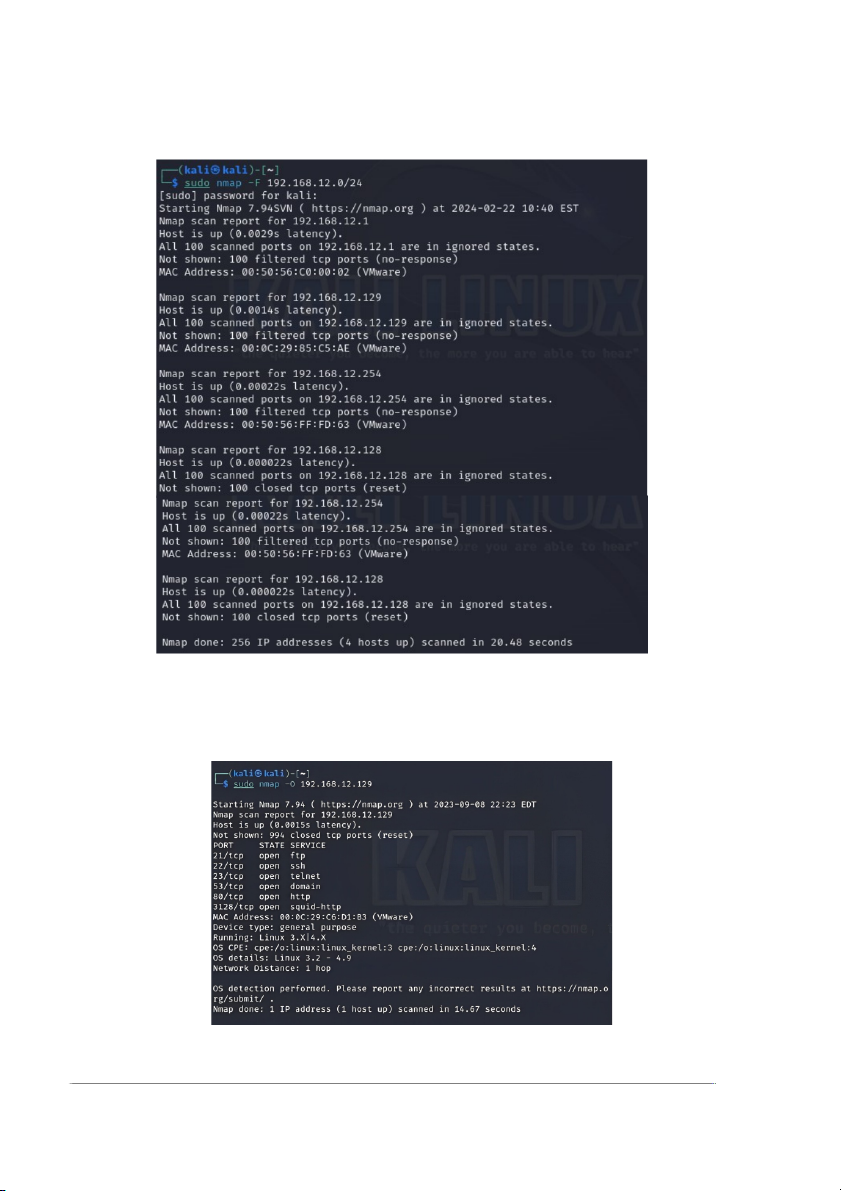

Nguyễn Quỳnh Hương Quyên - 22162036 Firewall: On

Không thể quét để xem thông tin các dịch vụ được sử dụng ở các cổng -

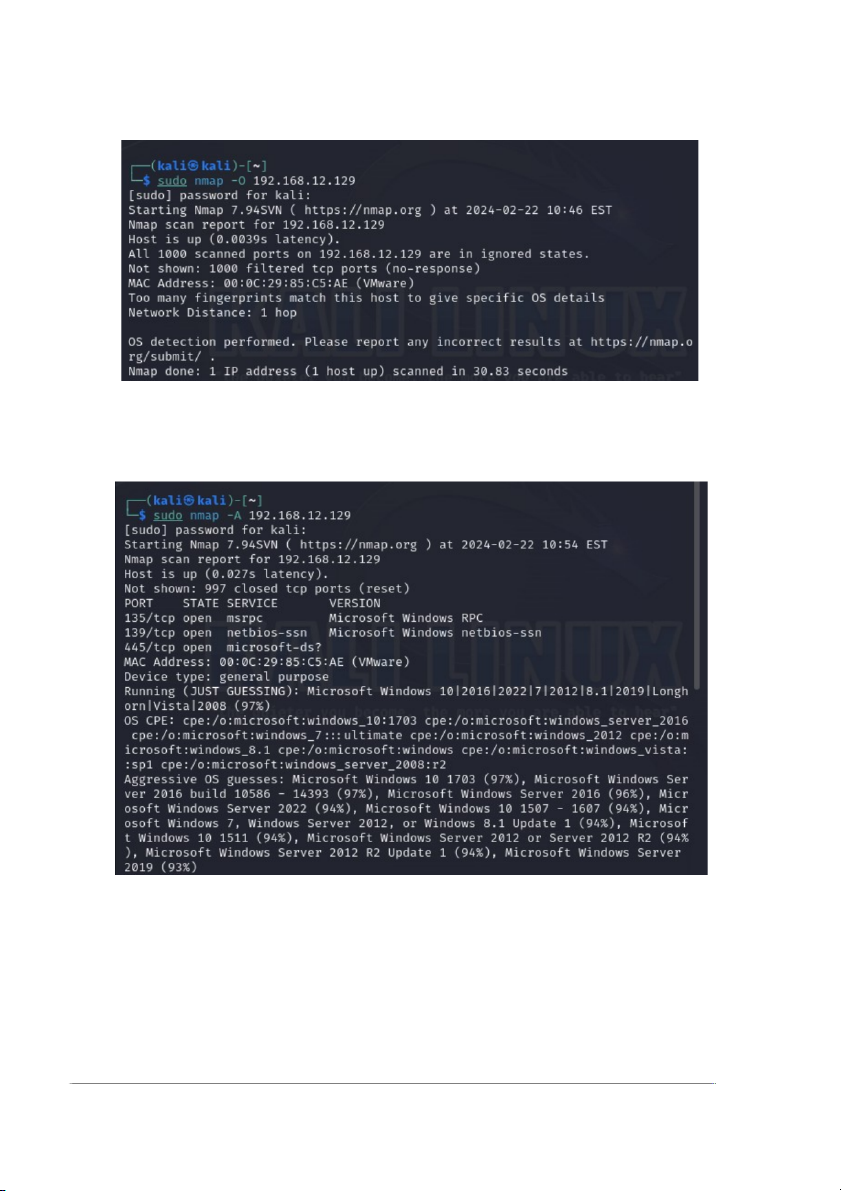

Lệnh $ sudo nmap –O : Lệnh này cung cấp thông tin hệ điều hành của máy chủ mục tiêu Firewall: Off

Có thể xem thông tin về các dịch vụ được sử dụng ở các cổng và chi tiết về hệ điều hành

Nguyễn Quỳnh Hương Quyên - 22162036 Firewall: On -

Lệnh $ sudo nmap –A : lệnh này dùng để thu thập thông tin toàn diện về máy mục tiêu, bao gồ

Không thể xem thông tin về các dịch vụ được sử dụng ở các cổng và chi tiết về hệ điều hành

vụ và phiên bản tương ứng của máy. Firewall: Off

Nguyễn Quỳnh Hương Quyên - 22162036

Có thể xem thông tin về các dịch vụ được sử dụng ở các cổng, thông tin về hệ điều hành và các phiên bản Firewall: On

Không thể xem bất kì thông tin nào về hệ điều hành -

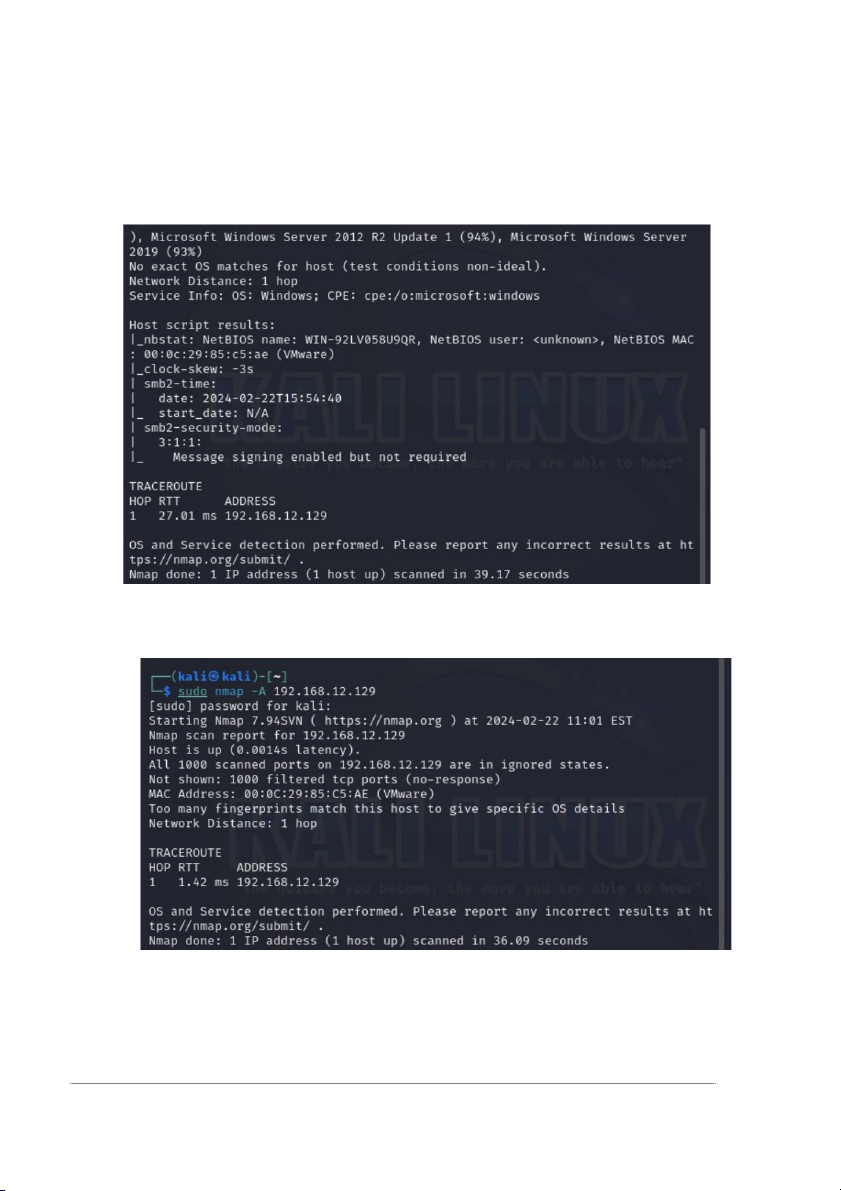

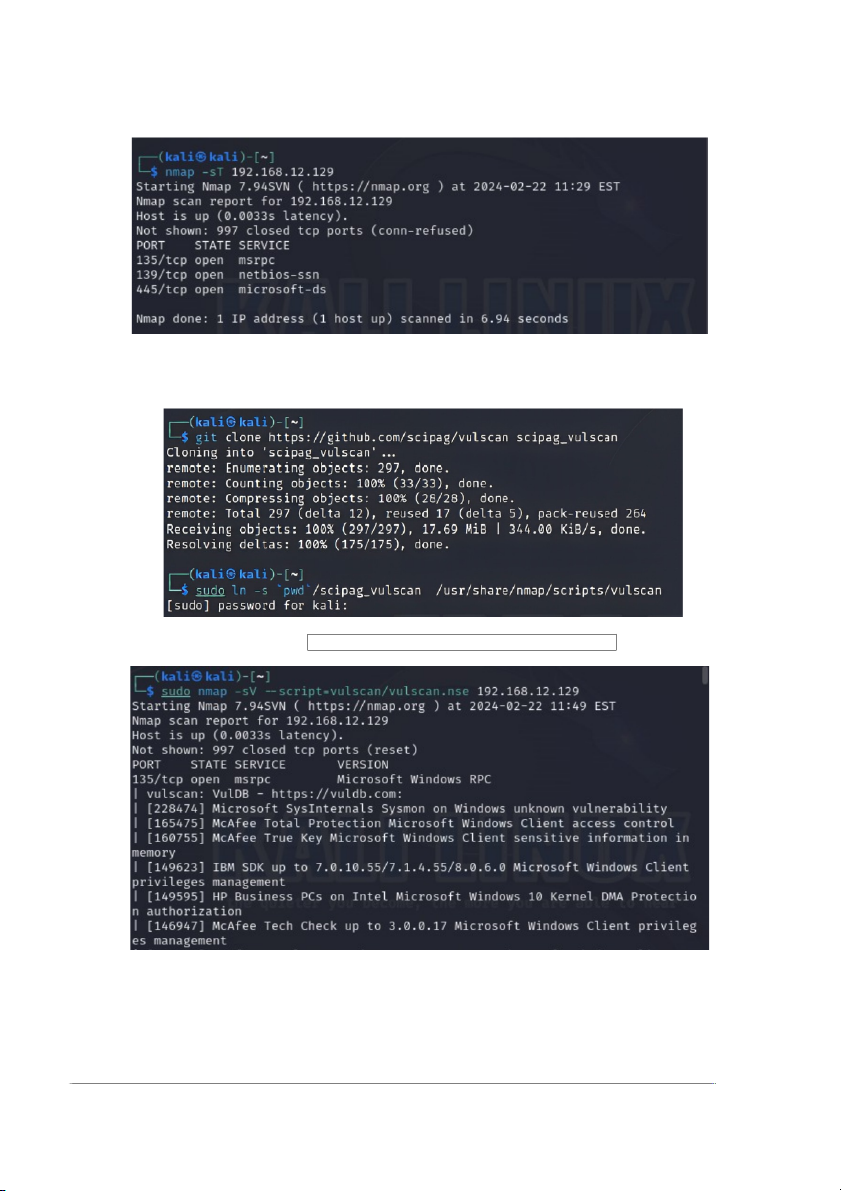

Lệnh $ sudo nmap –sV : lệnh này dùng để xác định chi tiết thông tin dịch vụ hoặc phiên

bản của máy chủ mục tiêu. Firewall: Off

Nguyễn Quỳnh Hương Quyên - 22162036

Có thể xem thông tin về dịch vụ và phiên bản Firewall: On

Không thể xem thông tin về dịch vụ và phiên bản - Một vài lệnh khác

Lệnh $ nmap –sn 192.168.12.0/24 : lệnh này dùng để xác định xem có bao nhiêu host đang hoạt

động ở máy bị tấn công

Tìm ra được 2 active hosts

Nguyễn Quỳnh Hương Quyên - 22162036

Lệnh $ nmap –sT 192.168.12.129 : lệnh này dùng để quét kết nối TCP

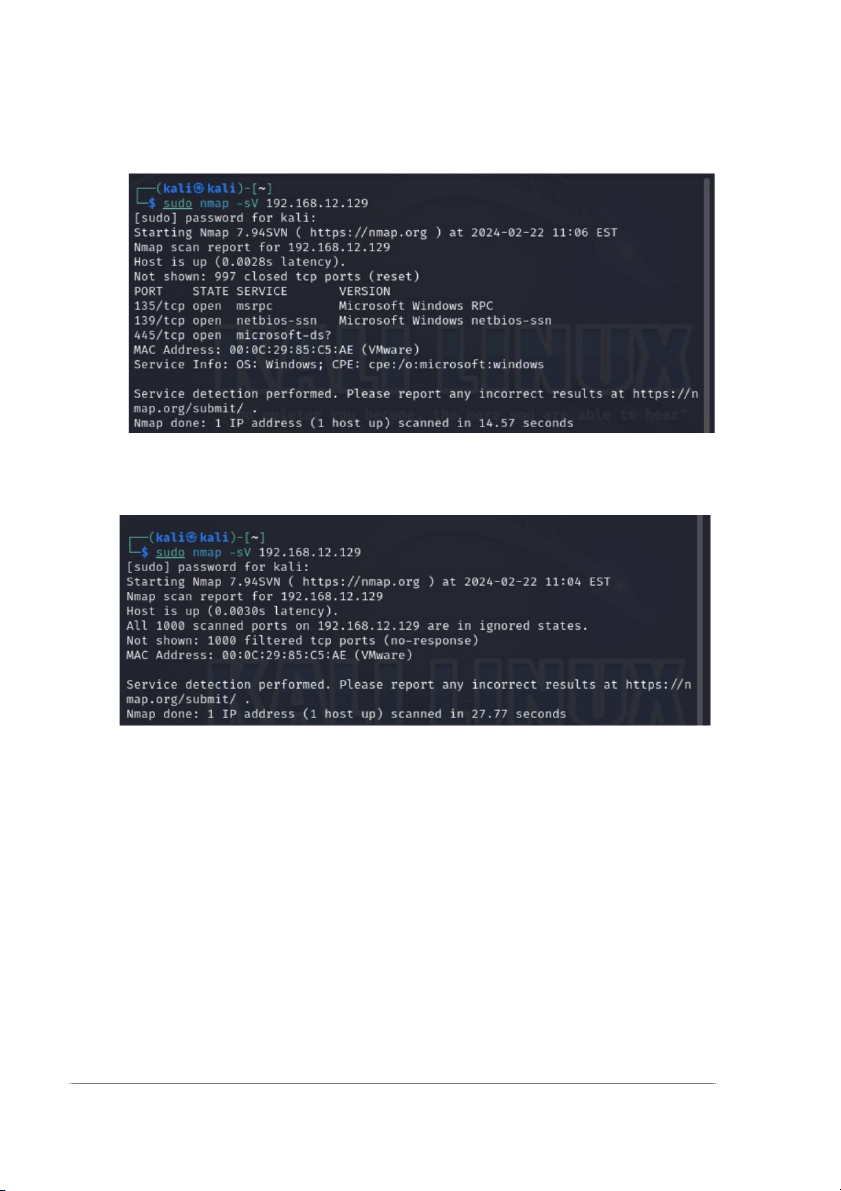

Task 2: sử dụng Nmap với

để tìm lỗ hổng trên hệ điều hành vul-scrip -

Step 1: tải vul-scrip để xác định các lỗ hổng -

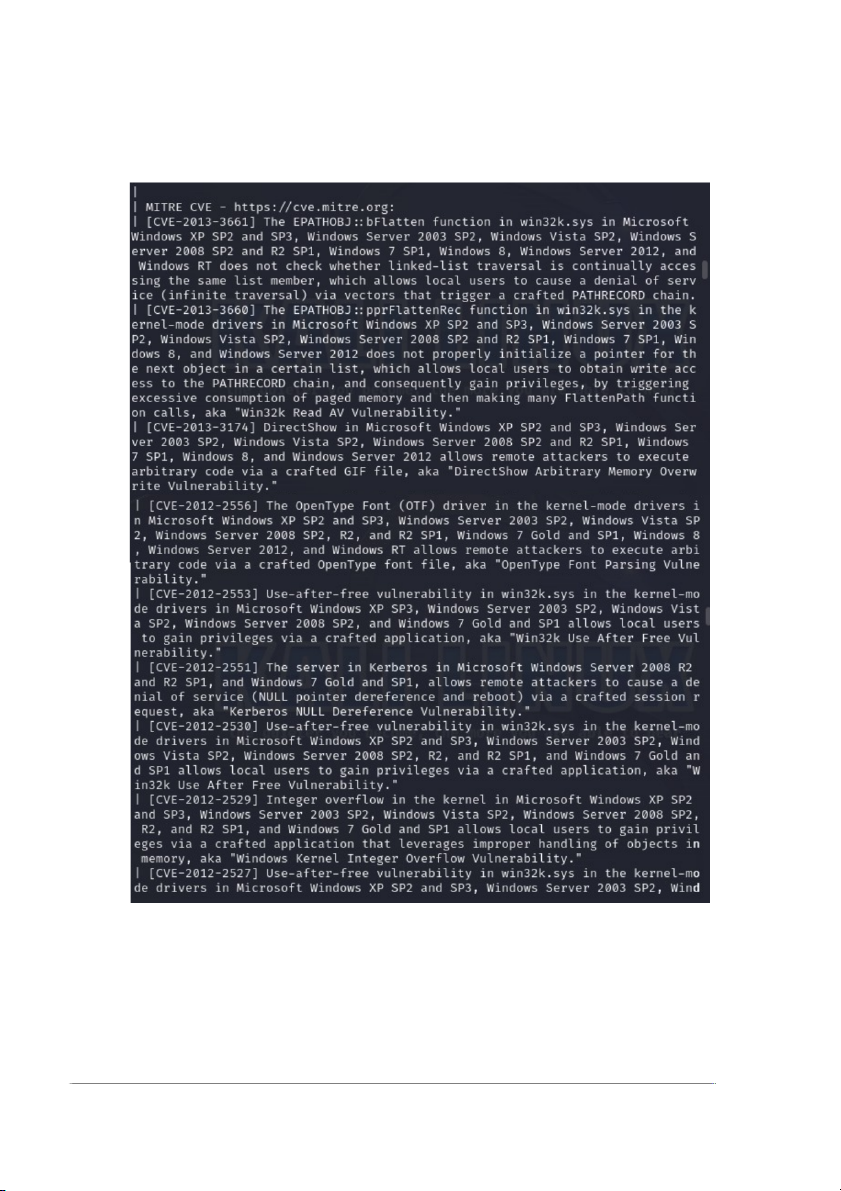

Step 2: tiến hành chạy lệnh $sudo nmap -sV --script=vulscan/vulscan.nse

Nguyễn Quỳnh Hương Quyên - 22162036

Các lỗ hổng được tìm ra

Thông tin về một số lỗ hổng có mã CVE: -

CVE-2012-2556: Phông chữ OpenType (OTF) trình điều khiển trong trình điều khiển kernel-mode

trong Microsoft Windows XP SP2 và SP3, Windows Server 2003 SP2, Windows Vista SP2,

Nguyễn Quỳnh Hương Quyên - 22162036

Windows Server 2008 SP2, R2 và R2 SP1, Windows 7 Gold và SP1, Windows 8, Windows Server

2012 và Windows RT cho phép kẻ tấn công từ xa thực thi mã tùy ý thông qua tệp phông chữ

OpenType được tạo thủ công, hay còn gọi là "Lỗ hổng phân tích cú pháp phông chữ OpenType". -

CVE-2013-3660: Hàm EPATHOBJ::p prFlattenRec trong win32k.sys trình điều khiển kernel-mode

Microsoft Windows XP SP2 và SP3, Windows Server 2003 SP2, Windows Vista SP2, Windows

Server 2008 SP2 và R2 SP1, Windows 7 SP1, Windows 8 và Windows Server 2012 không khởi tạo

đúng con trỏ cho đối tượng tiếp theo trong một danh sách nhất định, cho phép người dùng cục bộ có

quyền truy cập ghi vào chuỗi PATHRECORD, và do đó có được các đặc quyền, bằng cách kích hoạt

tiêu thụ quá nhiều bộ nhớ phân trang và sau đó thực hiện nhiều cuộc gọi hàm FlattenPath, hay còn

gọi là "Win32k Read AV Vulnerability". -

CVE-2012-2527: Use-after-free trong win32k.sys trình điều khiển kernel-mode trong Microsoft

Windows XP SP2 và SP3, Windows Server 2003 SP2, Windows Vista SP2, Windows Server 2008

SP2, R2 và R2 SP1 và Windows 7 Gold và SP1 cho phép người dùng cục bộ có được đặc quyền

thông qua một ứng dụng được tạo ra, hay còn gọi là "Win32k Use After Free ". -

CVE-2013-3174: DirectShow trong Microsoft Windows XP SP2 và SP3, Windows Server 2003

SP2, Windows Vista SP2, Windows Server 2008 SP2 và R2 SP1, Windows 7 SP1, Windows 8 và

Windows Server 2012 cho phép kẻ tấn công từ xa thực thi mã tùy ý thông qua tệp GIF được tạo thủ

công, hay còn gọi là "Lỗ hổng ghi đè bộ nhớ tùy ý DirectShow". -

CVE-2012-2551: Máy chủ trong Kerberos trong Microsoft Windows Server 2008 R2 và R2 SP1, và

Windows 7 Gold và SP1, cho phép kẻ tấn công từ xa gây ra từ chối dịch vụ (NULL pointer

dereference và khởi động lại) thông qua một yêu cầu phiên crafted, aka "Kerberos NULL Dereference Vulnerability."

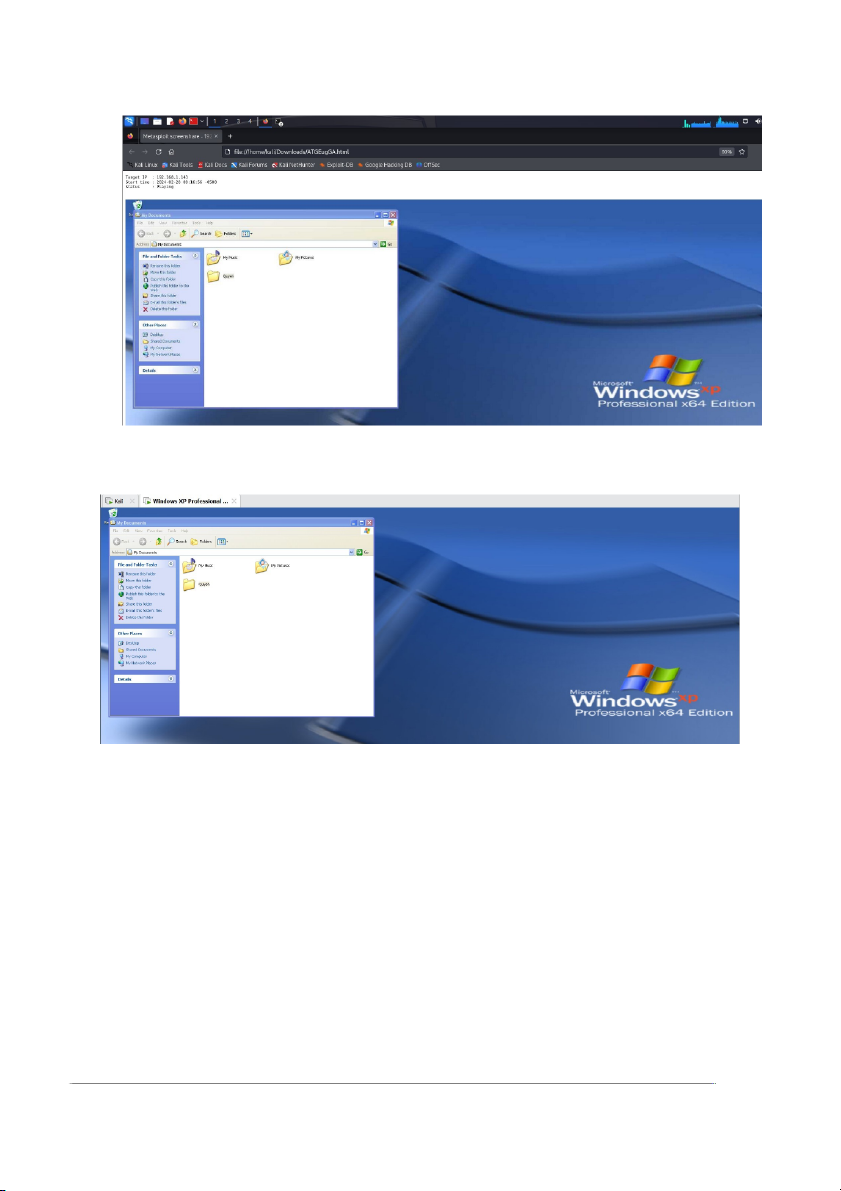

Task 3: Sử dụng metaploit để truy cập vào các máy với các lỗ hổng remote. Sử dụng Nessus để quét lỗ hổng và tấn công

Nguyễn Quỳnh Hương Quyên - 22162036

Kali Linux đã chiếm quyền sử dụng của Windows XP, tạo một folder có tên là “Quyen”

Trên máy Windows XP đã xuất hiện folder có tên là “Quyen”

Task 4: Đưa ra hướng khắc phục để chống lại quá trình quét mạng của attacker

Để chống lại quá trình quét mạng của attacker, có một số biện pháp mà bạn có thể thực hiện: -

Firewall: Thiết lập và cấu hình tường lửa để chặn các truy cập không mong muốn vào hệ thống.

Tường lửa có thể được cấu hình để chặn các loại lưu lượng mạng không thông thường hoặc các yêu cầu quét mạng. -

IDS/IPS (Intrusion Detection System/Intrusion Prevention System): Triển khai các hệ thống phát

hiện/ngăn chặn xâm nhập để giám sát lưu lượng mạng và phát hiện các hoạt động bất thường hoặc

nghi ngờ. Các hệ thống này có thể được cấu hình để phát hiện và ngăn chặn các quét mạng. -

Thiết lập hạn chế truy cập: Thiết lập các chính sách hạn chế truy cập để chỉ cho phép người dùng

được phép truy cập vào các tài nguyên cần thiết. Điều này giúp giảm bớt khả năng attacker có thể

Nguyễn Quỳnh Hương Quyên - 22162036

quét mạng và tìm ra các điểm yếu. -

Kiểm soát lưu lượng mạng: Sử dụng các giải pháp kiểm soát lưu lượng mạng để giảm bớt các loại

lưu lượng không mong muốn hoặc bất thường. Các giải pháp này có thể bao gồm cấu hình QoS

(Quality of Service) để ưu tiên lưu lượng quan trọng và chặn lưu lượng không mong muốn. -

Cập nhật hệ thống định kỳ: Đảm bảo rằng tất cả các phần mềm và hệ thống được cập nhật đều đặn.

Các cập nhật này thường bao gồm các vá bảo mật mới để bảo vệ chống lại các phương pháp tấn công

mới, bao gồm cả các kỹ thuật quét mạng.