Preview text:

Lab 03. Authentication Submission:

You will compose a lab report that documents each step you take, including screenshots to illustrate the

effects of commands you type, and describing your observations. Simply attaching code without any

explanation will not receive credits Time duration: 1 week 1. Password policies a) Linux:Ubuntu

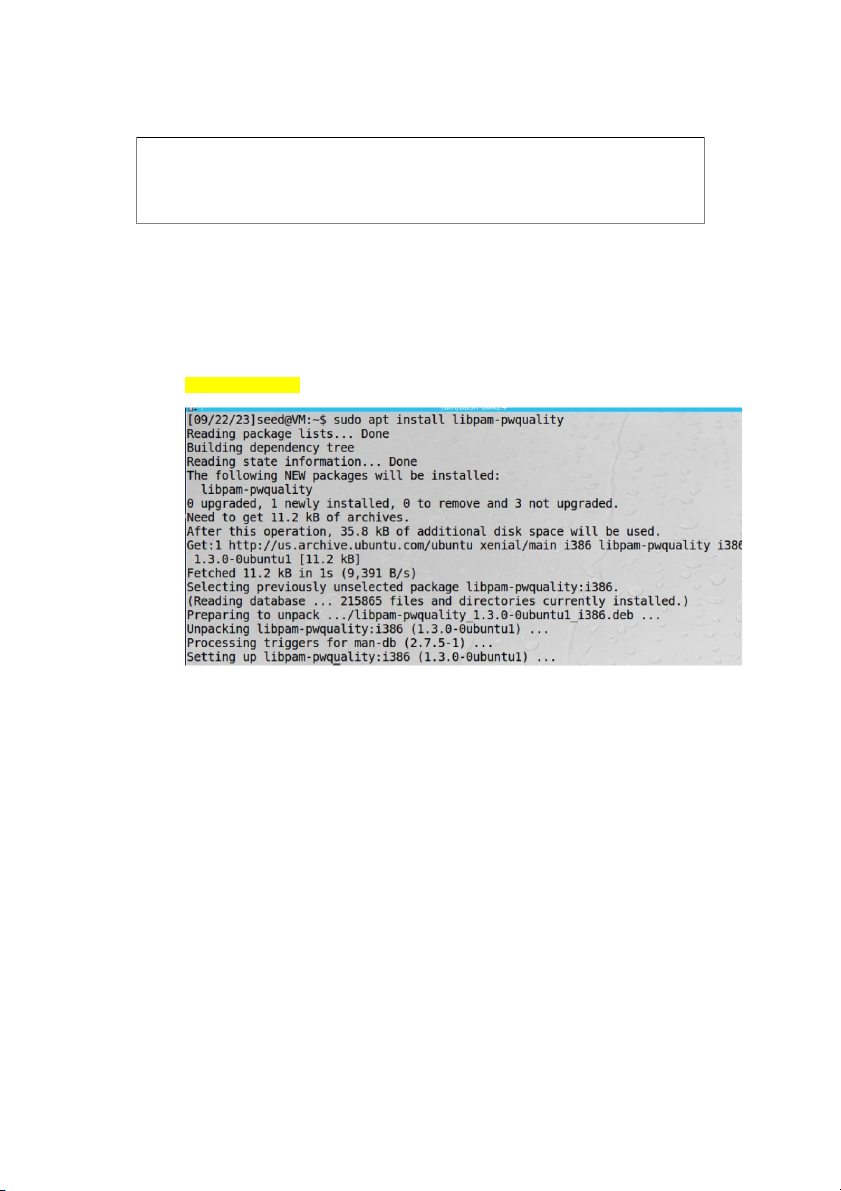

Step 1. Install package: PAM (lib-pamquality)

$ sudo apt install libpam-pwquality Cài đặt package PAM:

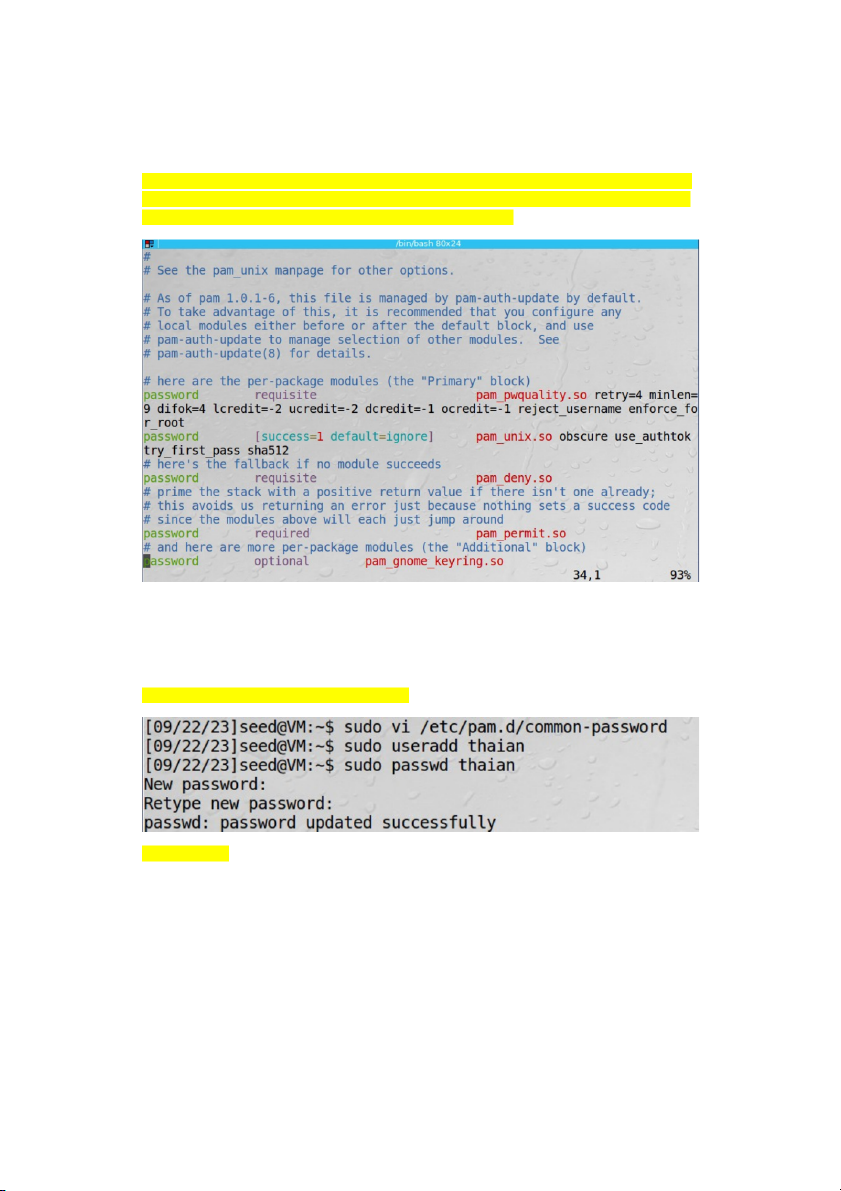

Step 2. Edit the configuration:

$sudo vi /etc/pam.d/common-password Options:

retry: No. of consecutive times a user can enter an incorrect password.

minlen: Minimum length of password

difok: No. of character that can be similar to the old password

lcredit: Min No. of lowercase letters

ucredit: Min No. of uppercase letters

dcredit: Min No. of digits

ocredit: Min No. of symbols

reject_username: Rejects the password containing the user name

enforce_for_root: Also enforce the policy for the root user Example:

password requisite pam_pwquality.so retry=4 minlen=9 difok=4 lcredit=-2 ucredit=-2 dcredit=-

1 ocredit=-1 reject_username enforce_for_root

Cấu hình lại mật khẩu theo ràng buộc: Tối đa 4 lần thử, ít nhất 9 kí tự, không quá 4 kí tự giống mật khẩu

cũ, ít nhất 2 kí tự viết thường, ít nhất 2 kí tự viết hoa, ít nhất 1 kí tự số, ít nhất 1 kí tự đặc biệt, tạo ràng

buộc chính sách cho chế độ root, mật khẩu không bao gồm Username

Verify the configuration:

Create an account: $sudo useradd testuser $sudo passwd testuser

Tạo user và đặt mật khẩu theo các ràng buộc trên: Đăng nhập user:

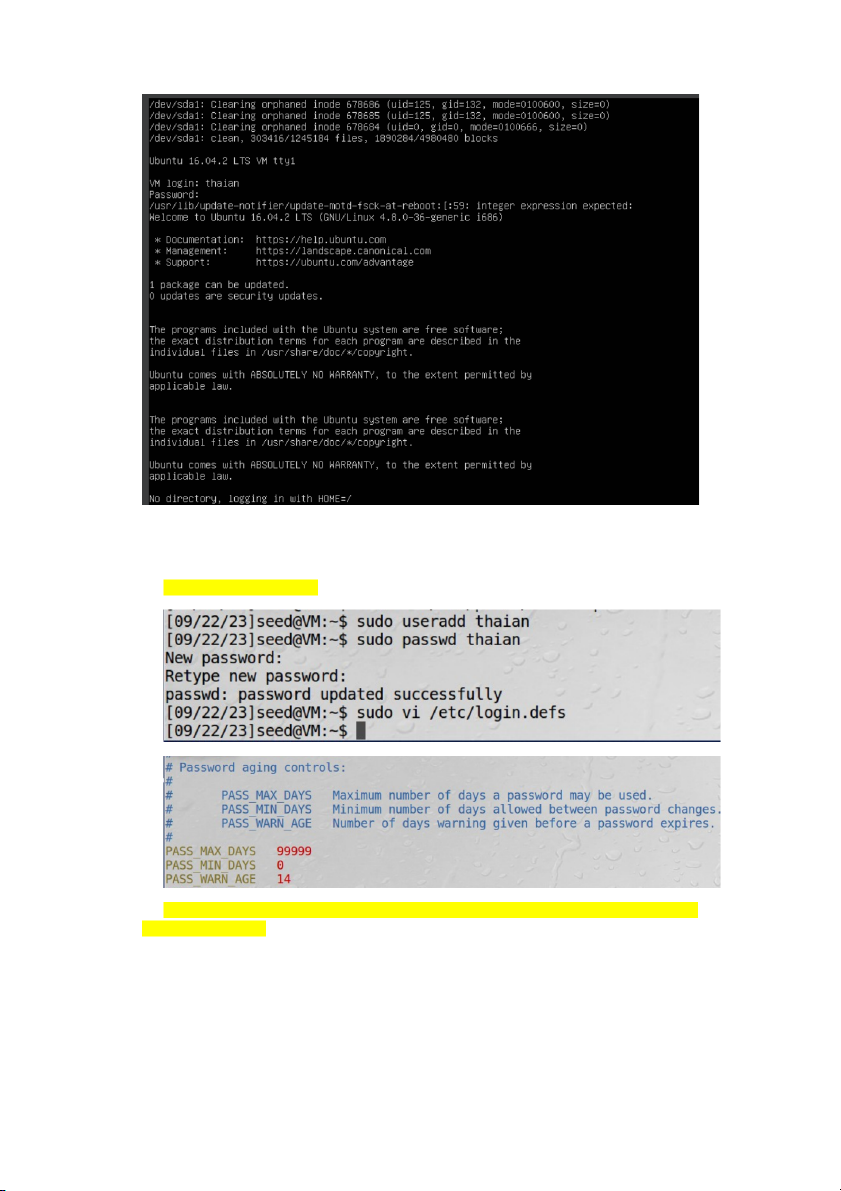

Step 3. Edit the configuration: $sudo vi /etc/login.defs

Điều chỉnh lại các chính sách:

PASS_MAX_DAYS, PASS_MIN_DAYS: Ngày tối đa mà password có thể được sử dụng và ngày tối thiếu

để có thể đổi password

PASS_WARN_AGE: thông báo số ngày trước khi mật khẩu sắp hết hạn.

LOGIN_RETRIES: Số lần thử password

LOGIN_TIMEOUT: Thời gian tối đa để đăng nhập

Verify the configuration b) MS Windows:

Create an account and test some functionalities: - Minimum the password length - Strong password - Account lockout threshold

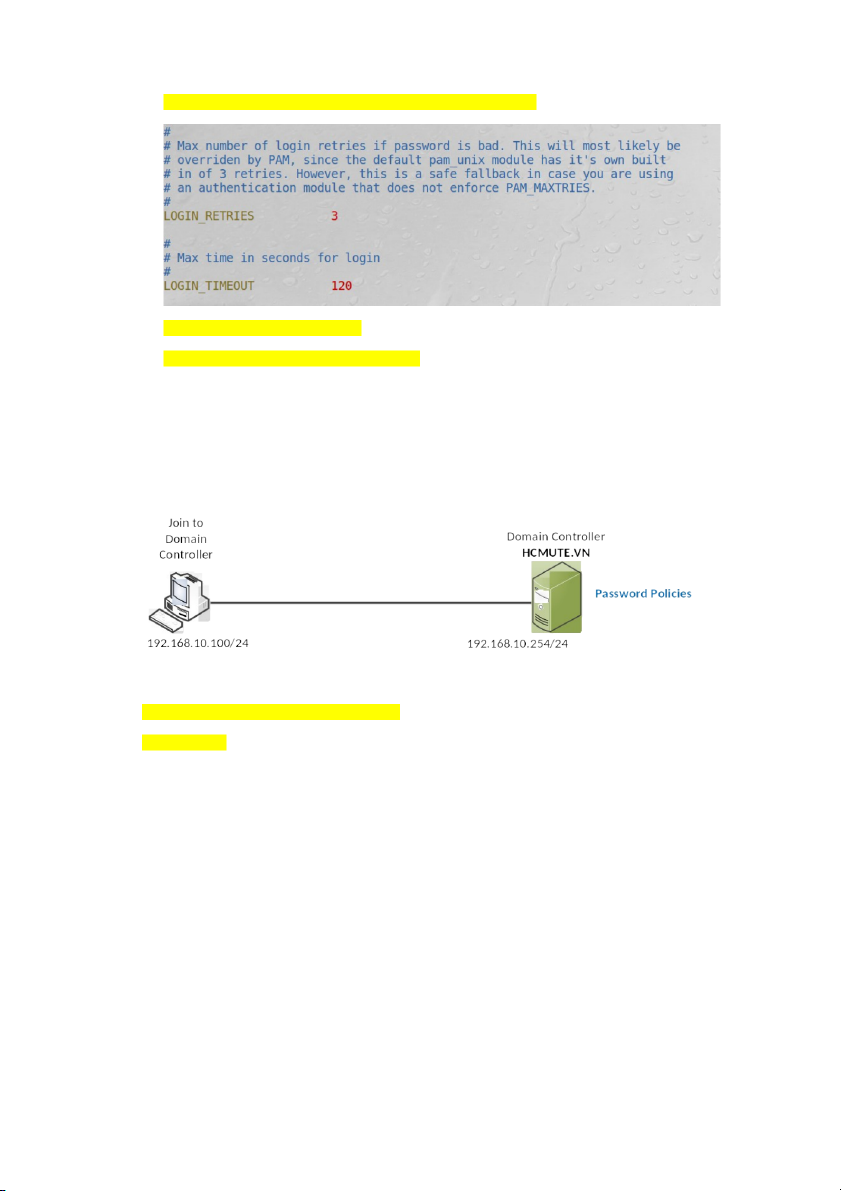

Step 1. Set up the network topology

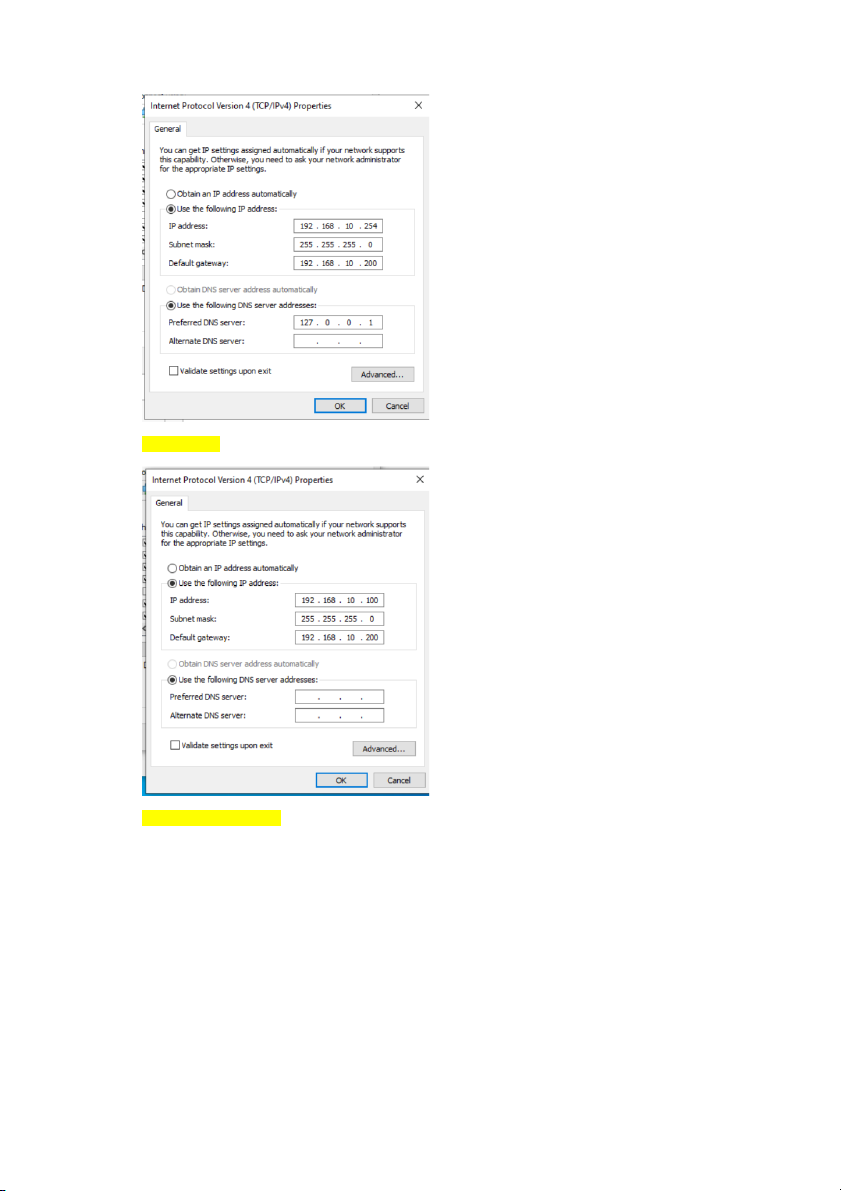

Cấu hình IP cho Window server và Window 2022 Window server: Window 2022:

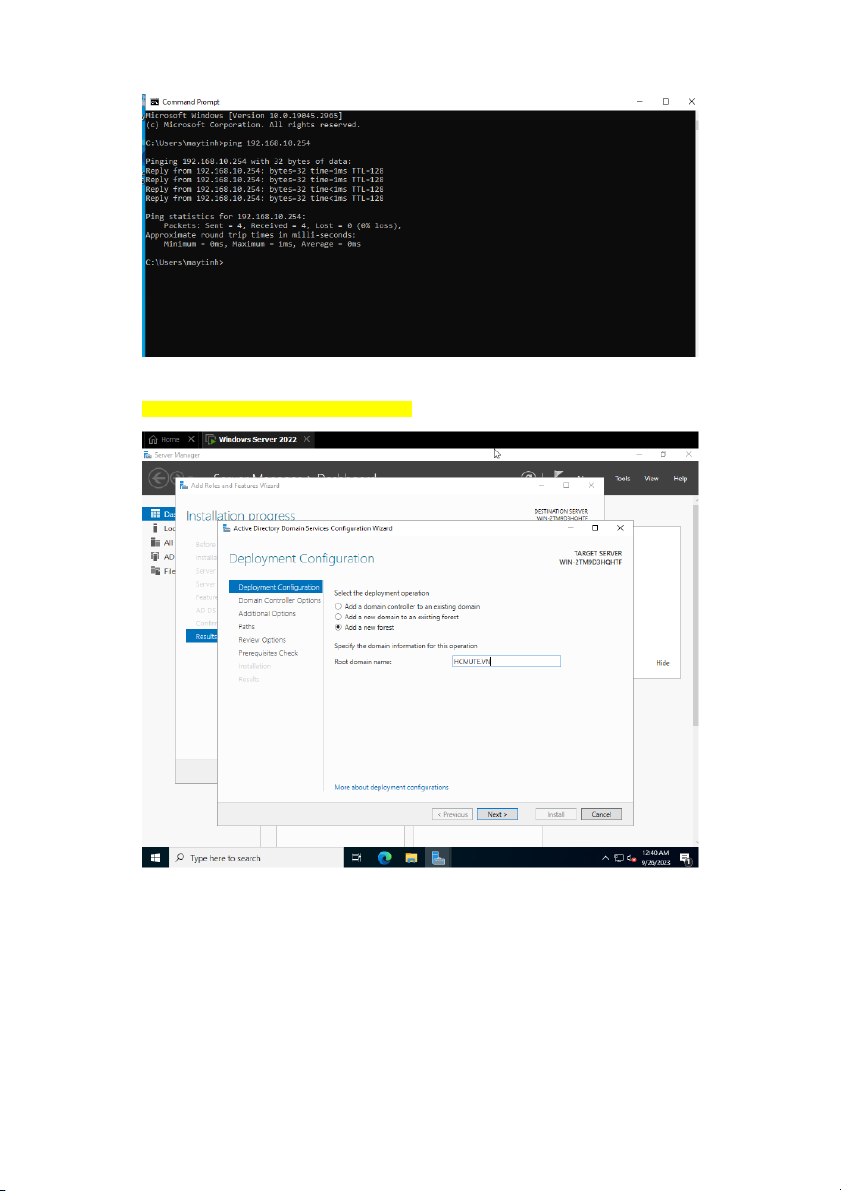

Tiến hành ping thử 2 máy:

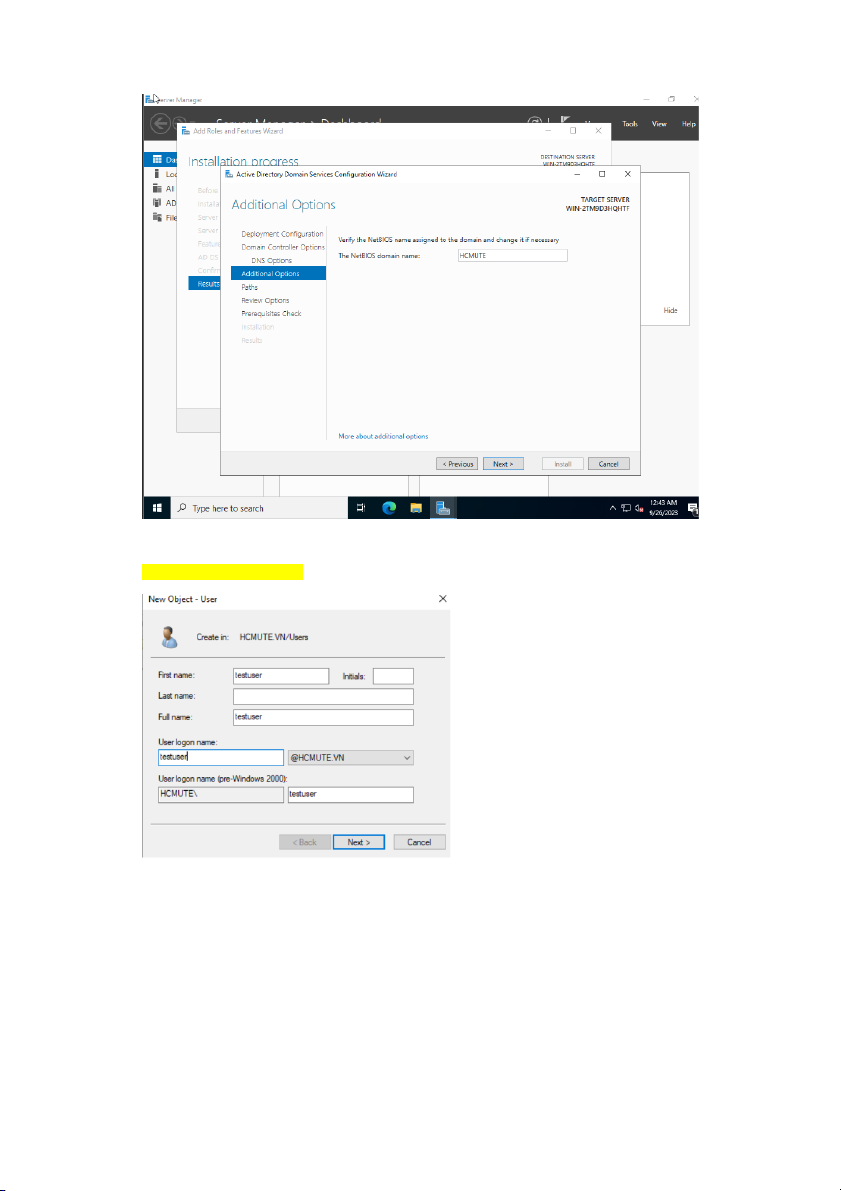

Step 2. Upgrade Server to domain controller (HCMUTE.VN) & create an account (testuser)

Cài đặt domain controller HCMUTE.VN và tạo user:

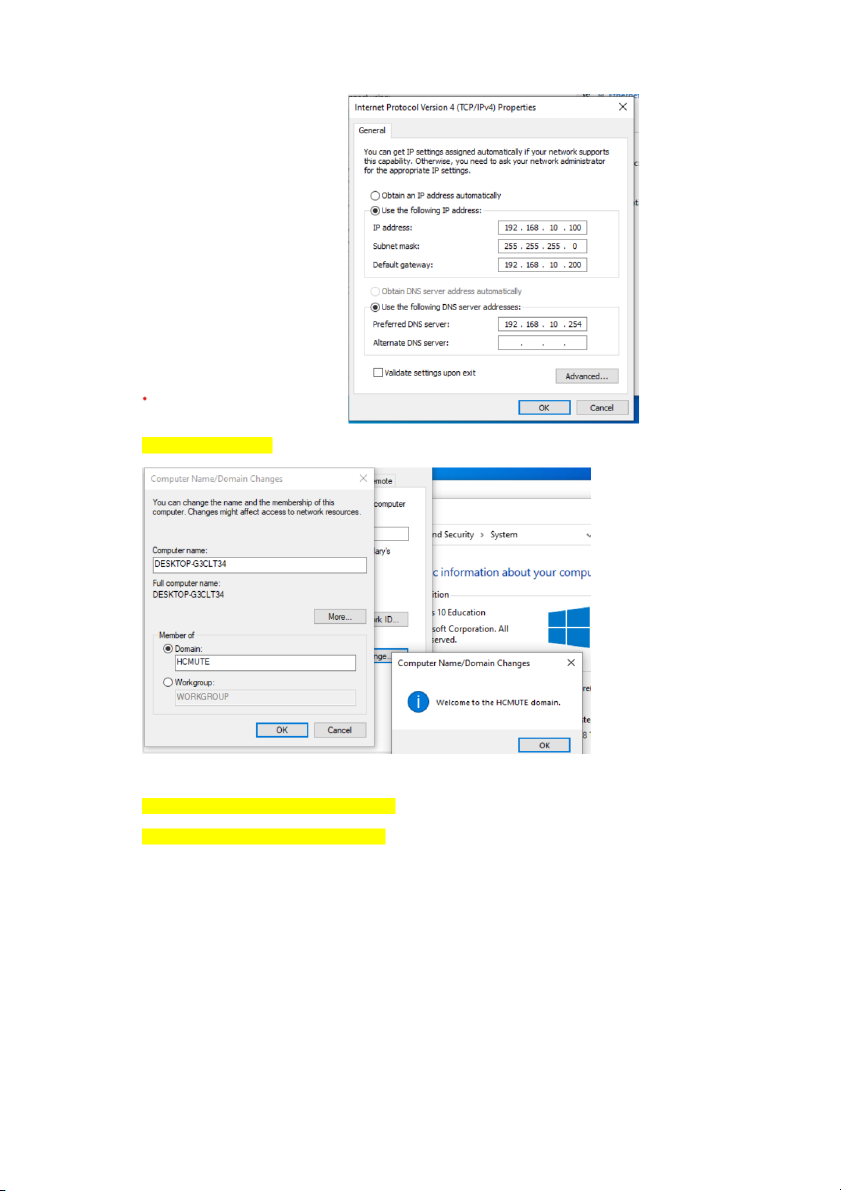

Step 3. Join PC to Domain Controller (account: testuser) Cho account user vào domain: Vào domain thành công:

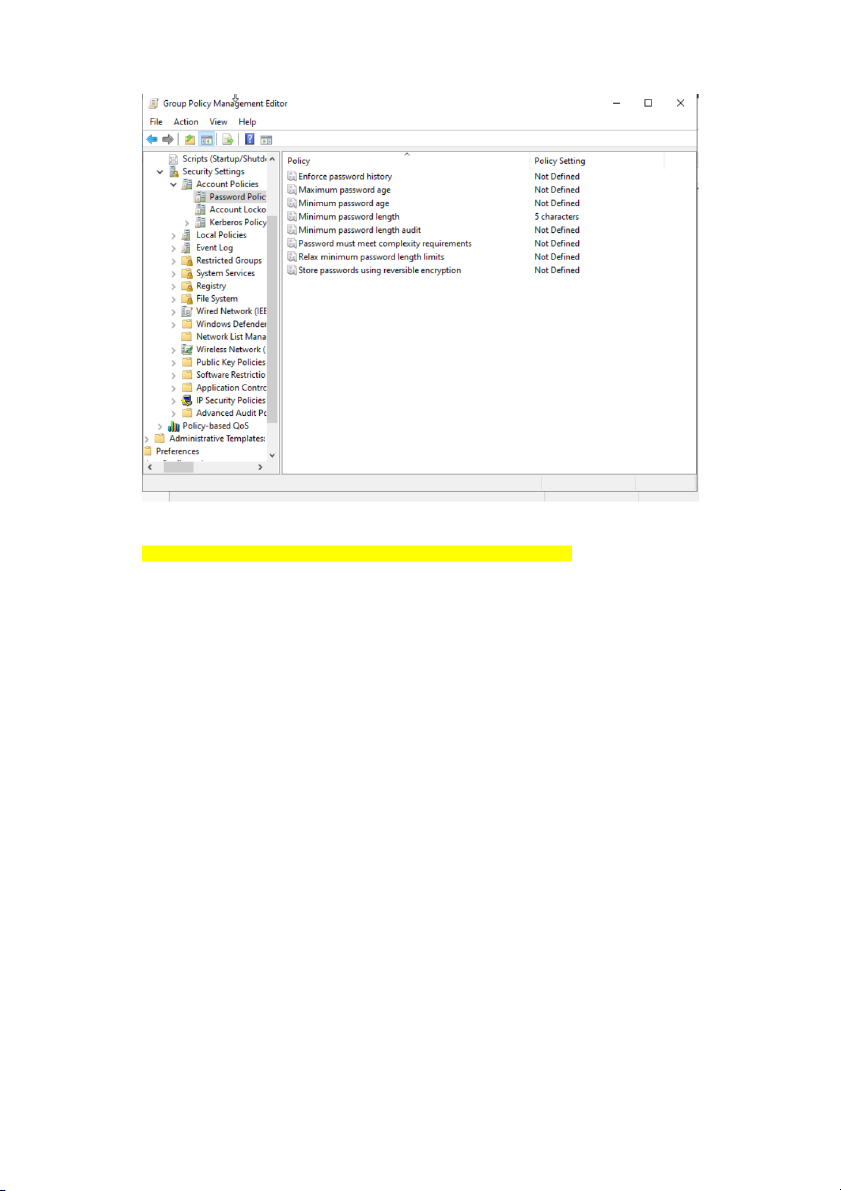

Step 4. Configure the password policy in Domain Controller

Cấu hình lại chính sách mật khẩu trong Domain:

Set lại độ dài tối thiểu của mật khẩu là 5 kí tự:

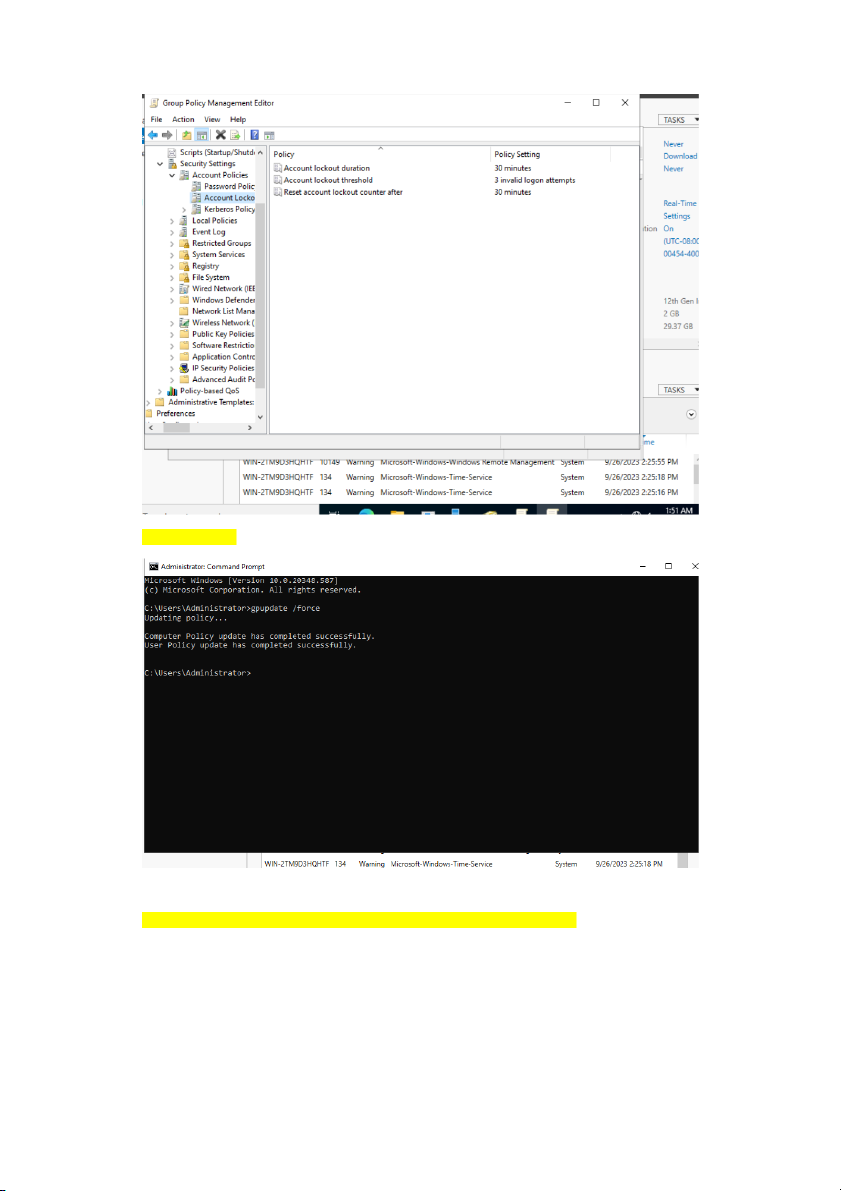

Set thời gian Logout là 30 phút, tối thiểu 3 lần nhập sai và cho thử lại sau 30 phút Xác nhận Policies:

Step 5. Verify the configuration on the PC client

Tiến hành đổi mật khẩu thành an@a không hợp lệ vì có ràng buộc tối thiểu 5 kí tự

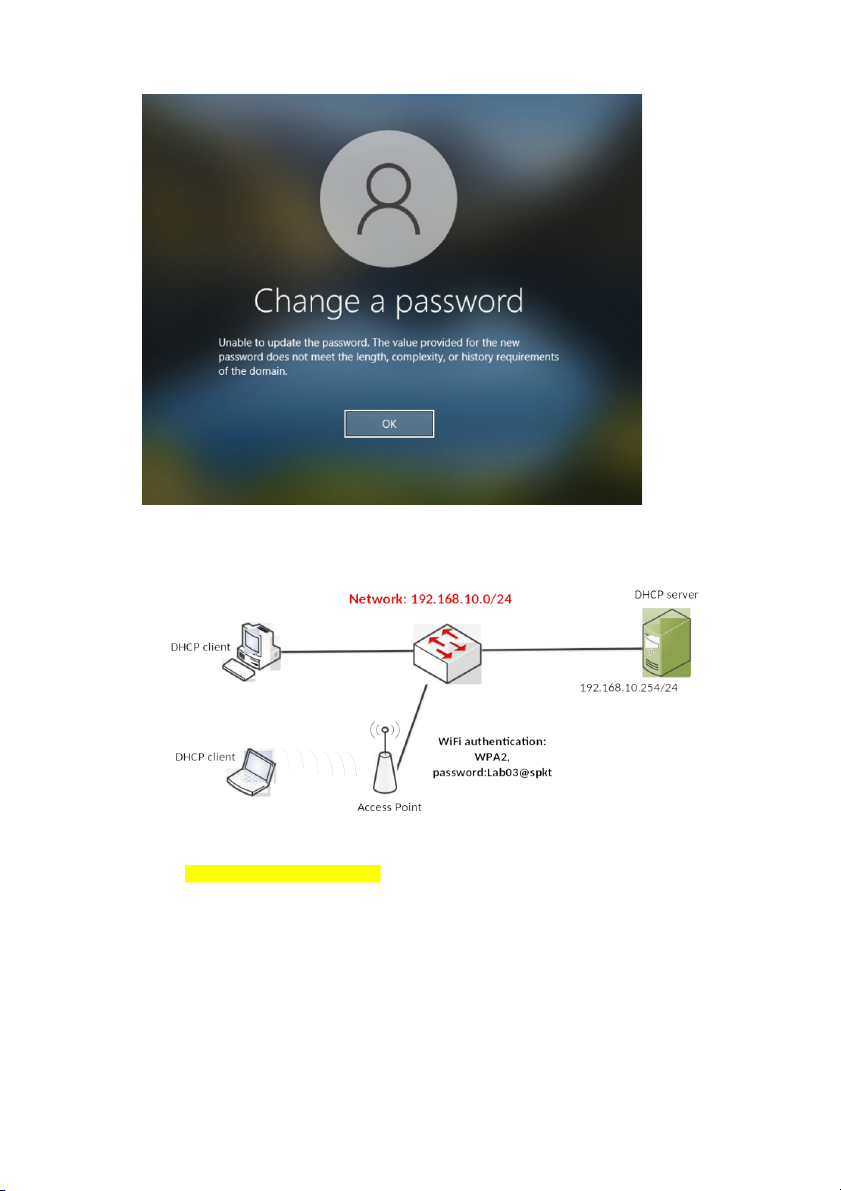

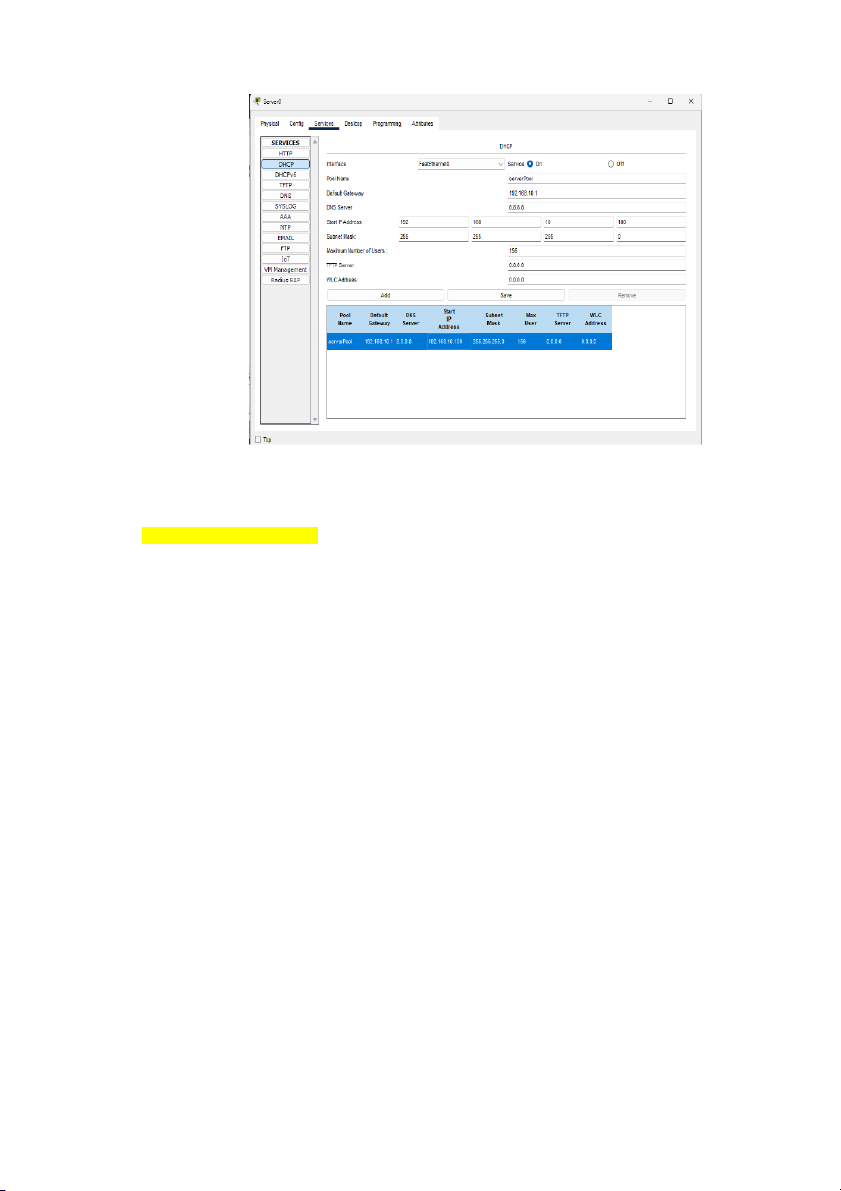

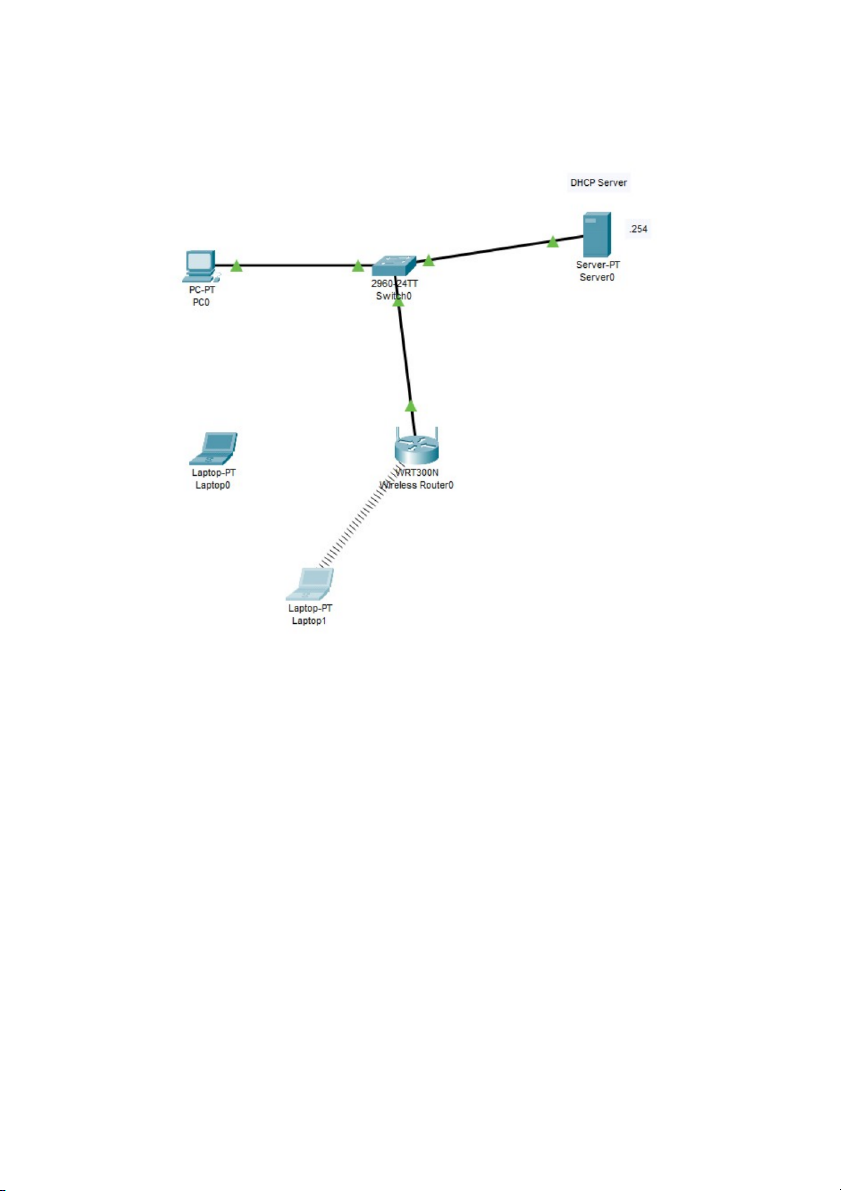

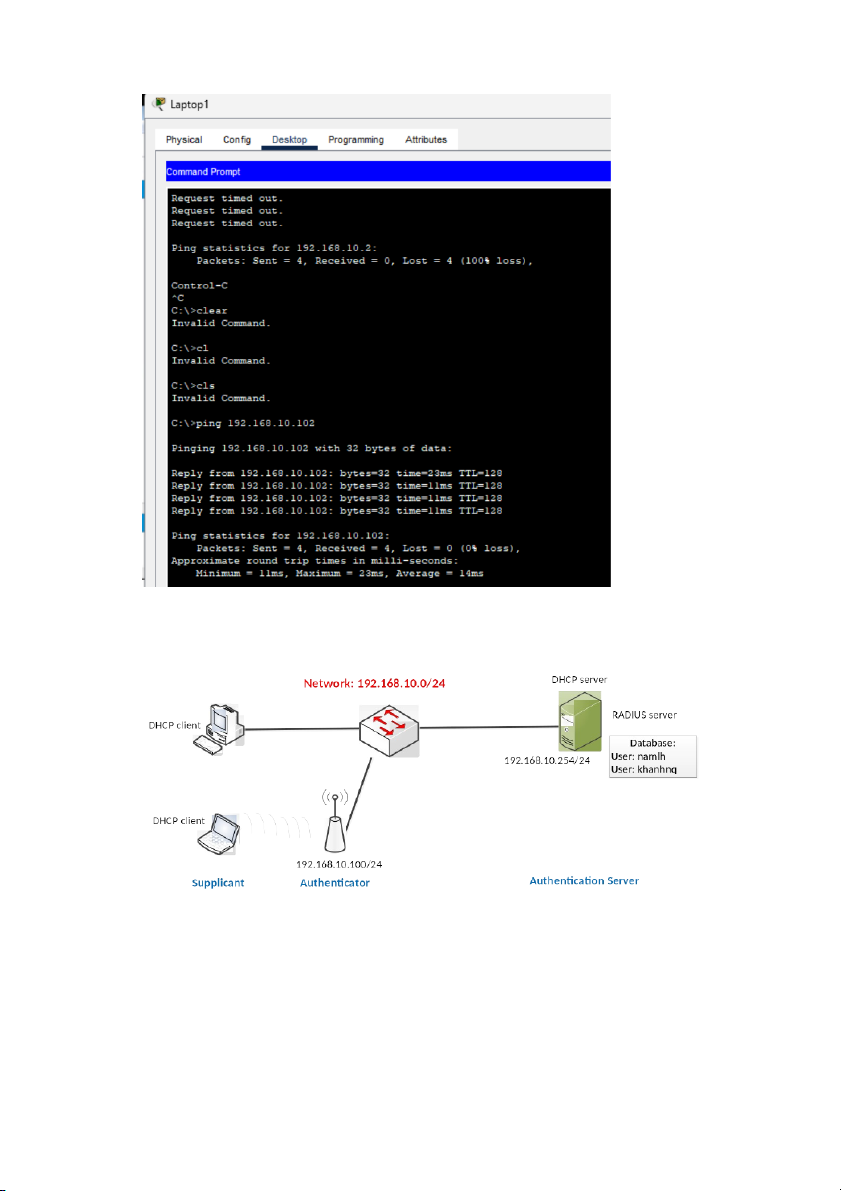

2. WiFi authentication (WPA2) Network topology Step 1. Configure DHCP server - IP address: 192.168.10.254

Cấu hình địa chỉ cho DHCP server: - DHCP server: o Network: 192.168.10.0/24 o

IP range: 192.168.10.100 – 192.168.10.200 o Default gateway: 192.168.10.1 o DNS: 8.8.8.8

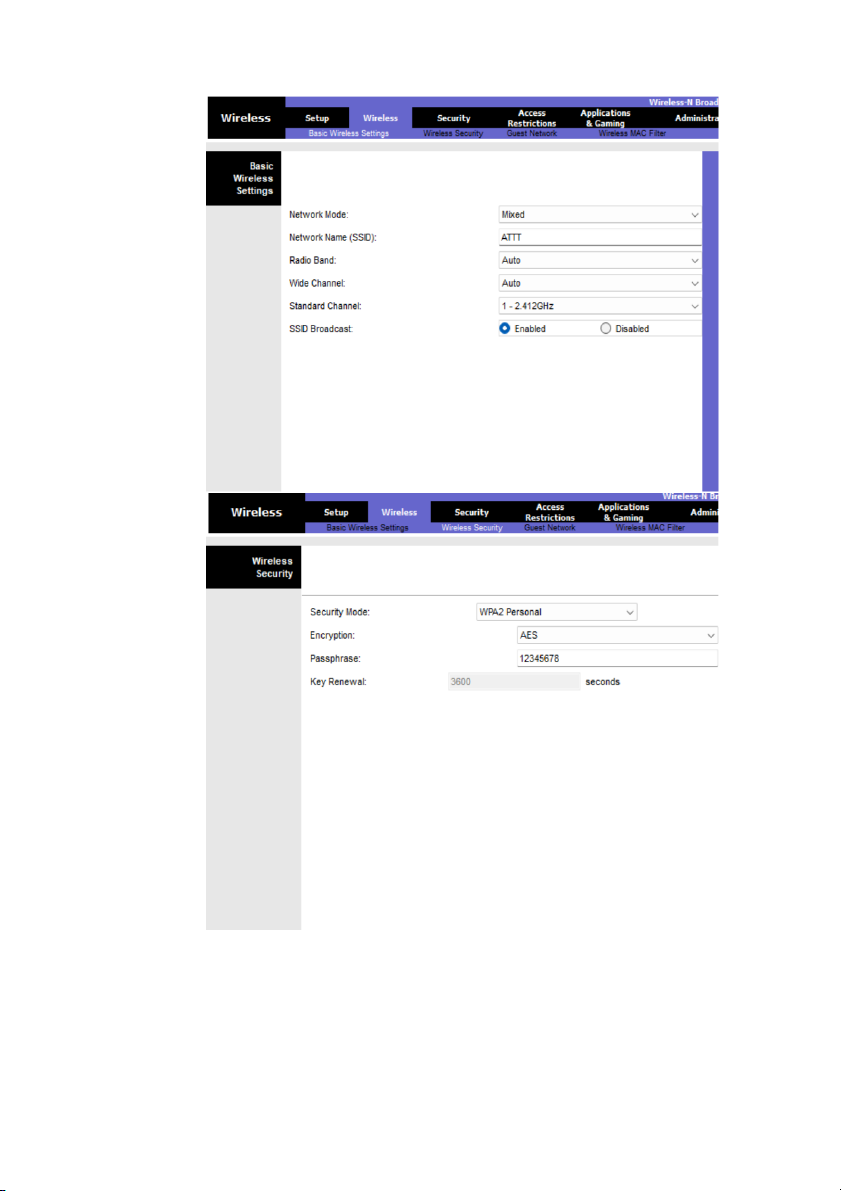

Bật dịch vụ cung cấp địa chỉ IP tự động và cấu hình trên DHCP server: Step 2. Configure AP - SSID: ATTT -

Authentication: WPA2 – Personal - Password: Lab03@spkt

Cấu hình cho AP theo yêu cầu:

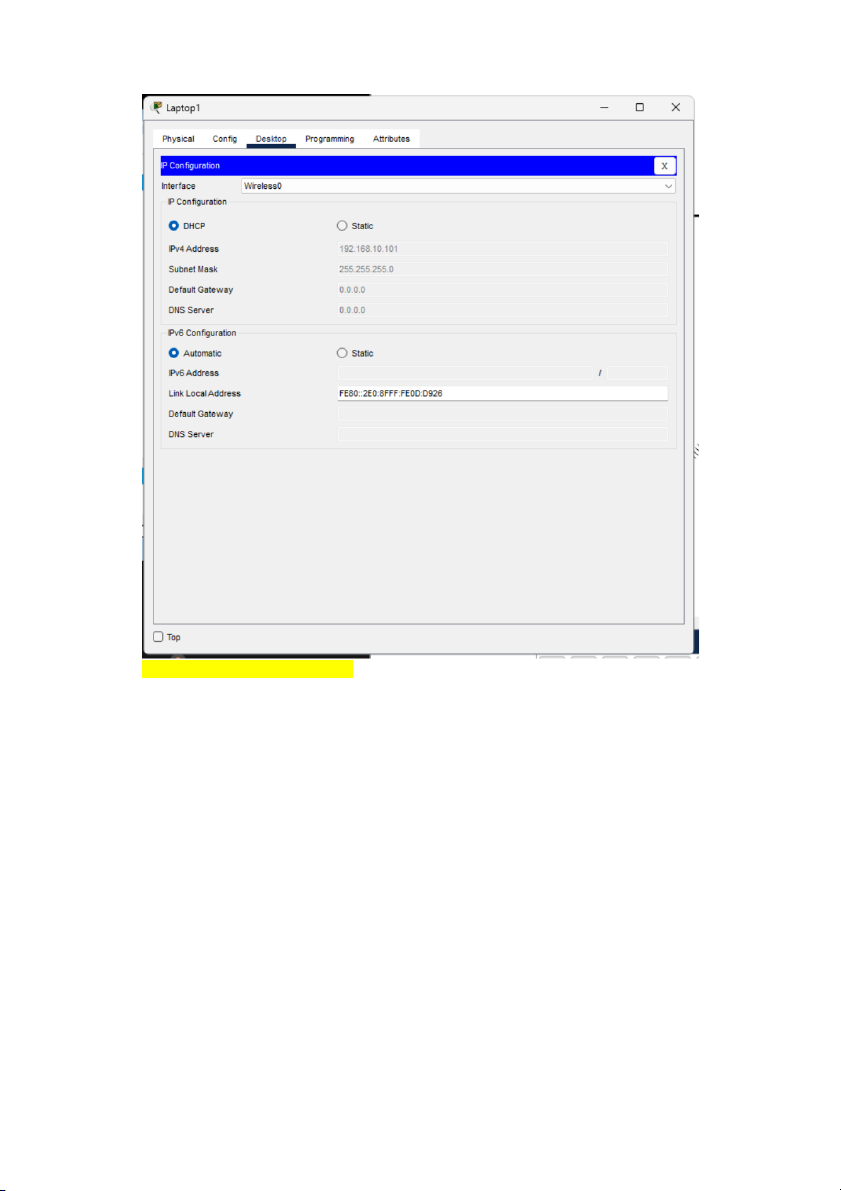

Step 3. Verify the configuration

Test on the Laptop: IP address, ping to other PCs.

Tiến hành Ping từ Laptop 1 đến PC0:

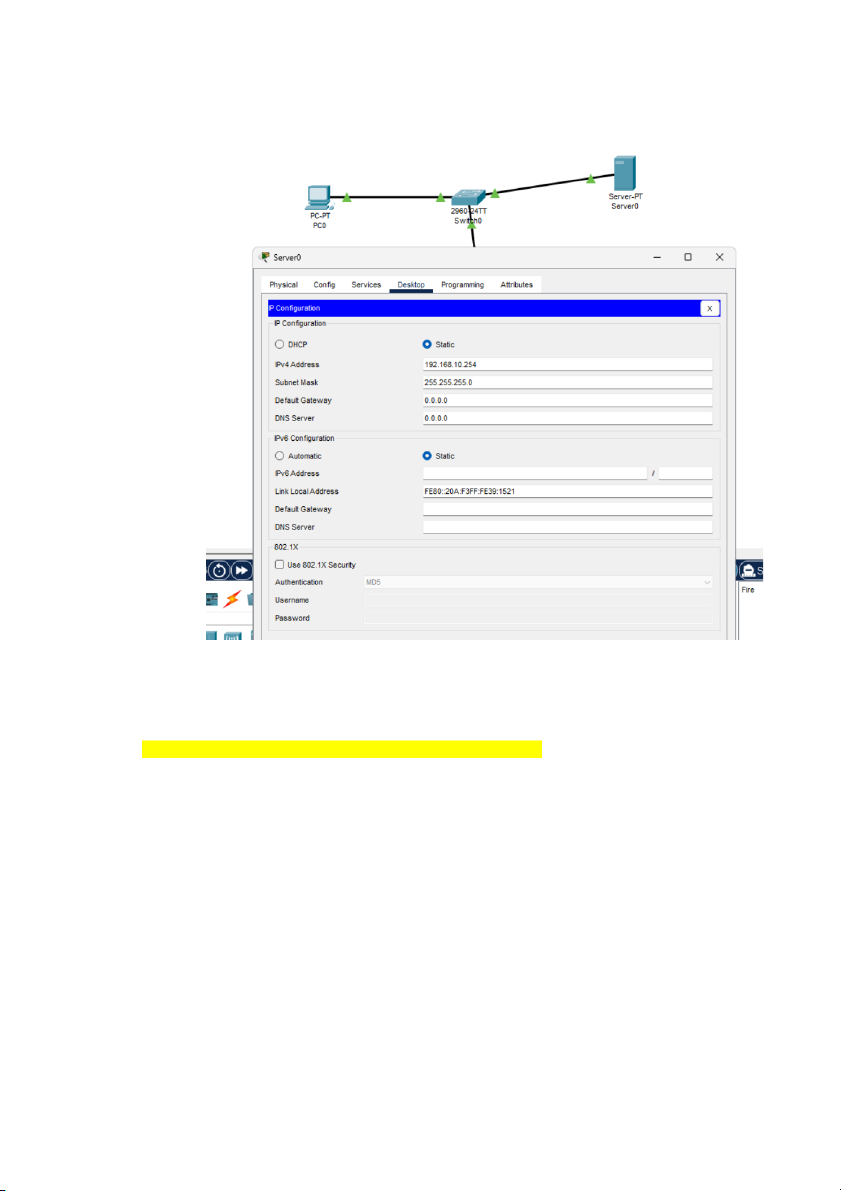

3. Authentication with Radius server (802.1X) Network topology:

Lab environment: Cisco Packet Tracer

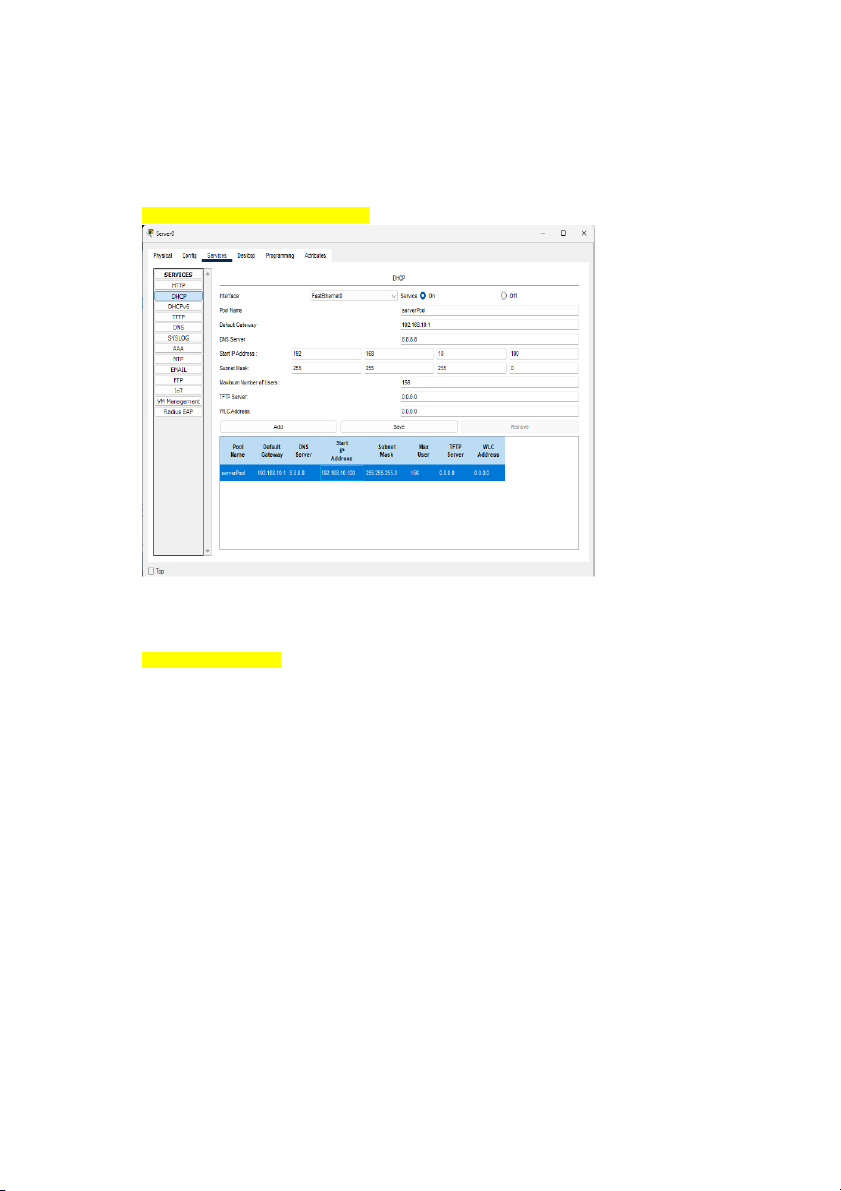

Step 1. Configure IP address & DHCP server - DHCP server: 192.168.10.254/24 - Configure DHCP server o Network: 192.168.10.0/24 o

IP range: 192.168.10.100 – 192.168.10.200 o Default gateway: 192.168.10.1 o DNS: 8.8.8.8

Tạo DHCP server và cấu hình theo yêu cầu:

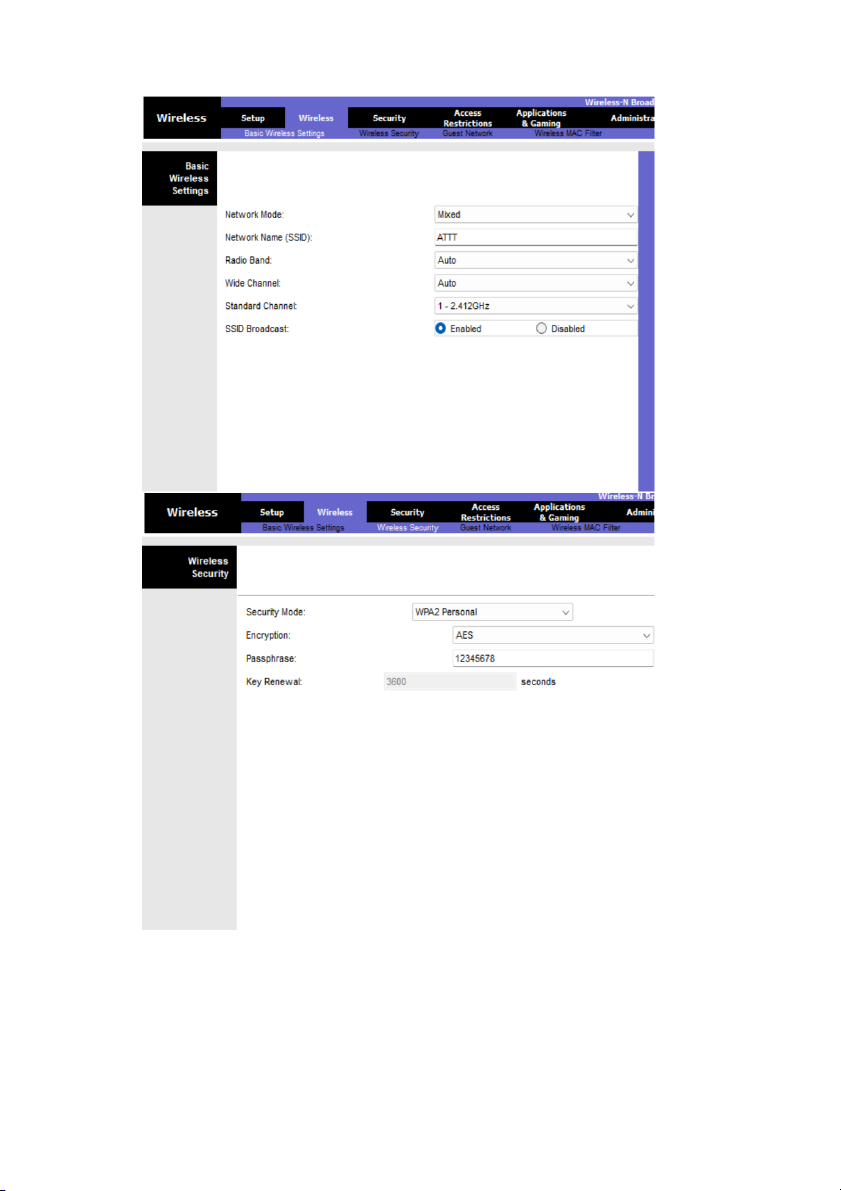

Step 2. Configure AP’s IP address -

AP’s IP address: 192.168.10.250/24 - SSID: ATTT -

Authentication (radius server): WPA2 – Enterprise

Cấu hình AP theo yêu cầu:

Tắt chế độ lọc địa chỉ MAC:

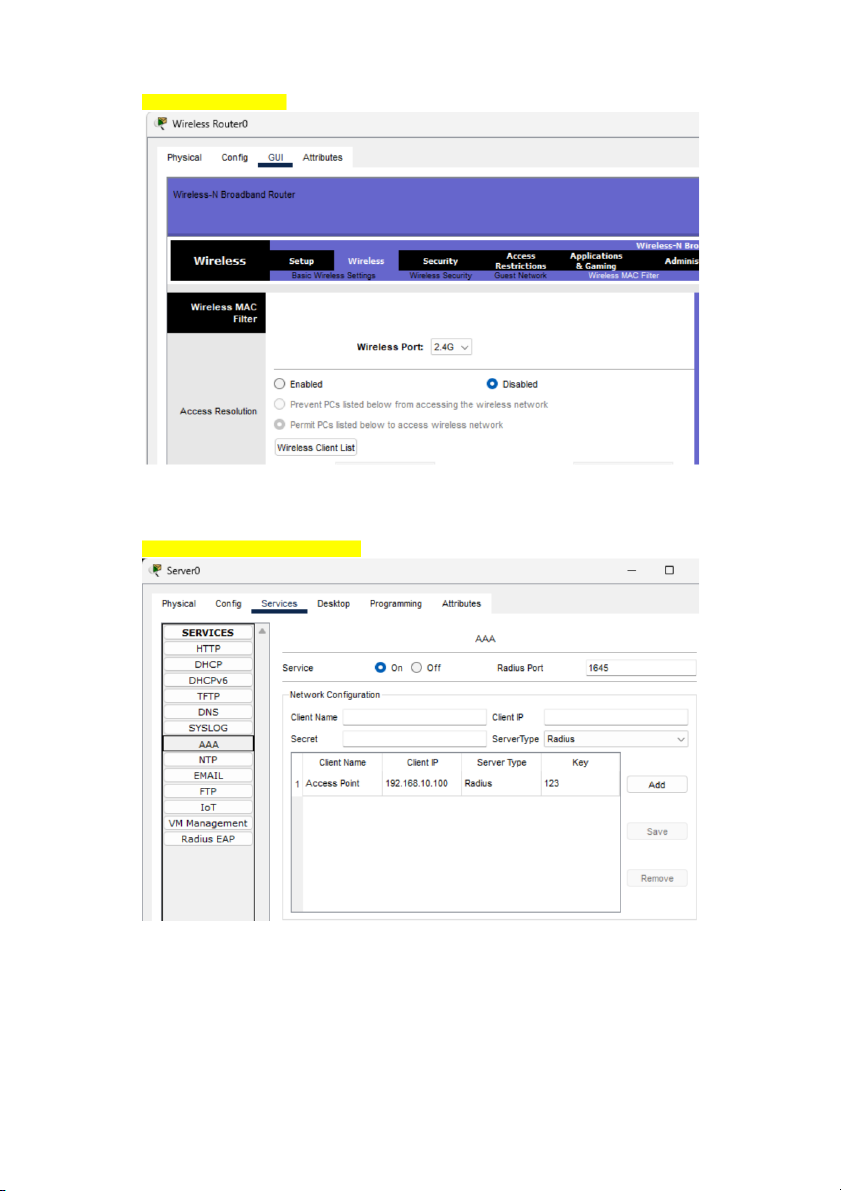

Step 3. Configure RADIUS server -

Set the IP address of the Radius client (the authenticator – AP’s IP address) - Set the key-ID - Create accounts

Đặt địa chỉ IP cho Radius server và Key-ID