Preview text:

BỘ GIÁO DỤC VÀ ĐÀO TẠO

TRƯỜNG ĐẠI HỌC SƯ PHẠM KỸ THUẬT TP. HCM

KHOA CÔNG NGHỆ THÔNG TIN

BỘ MÔN AN TOÀN THÔNG TIN

BÁO CÁO BÀI THỰC HÀNH

LAB 07: Network Infrastructure Security

GVHD: HUỲNH NGUYÊN CHÍNH

MÃ HP: INSE330380_23_2_03

SINH VIÊN THỰC HIỆN: STT HỌ VÀ TÊN MSSV 1

Lê Quang Trọng Nghĩa 22162029 TP.HCM, 4/2024 Câu 1:

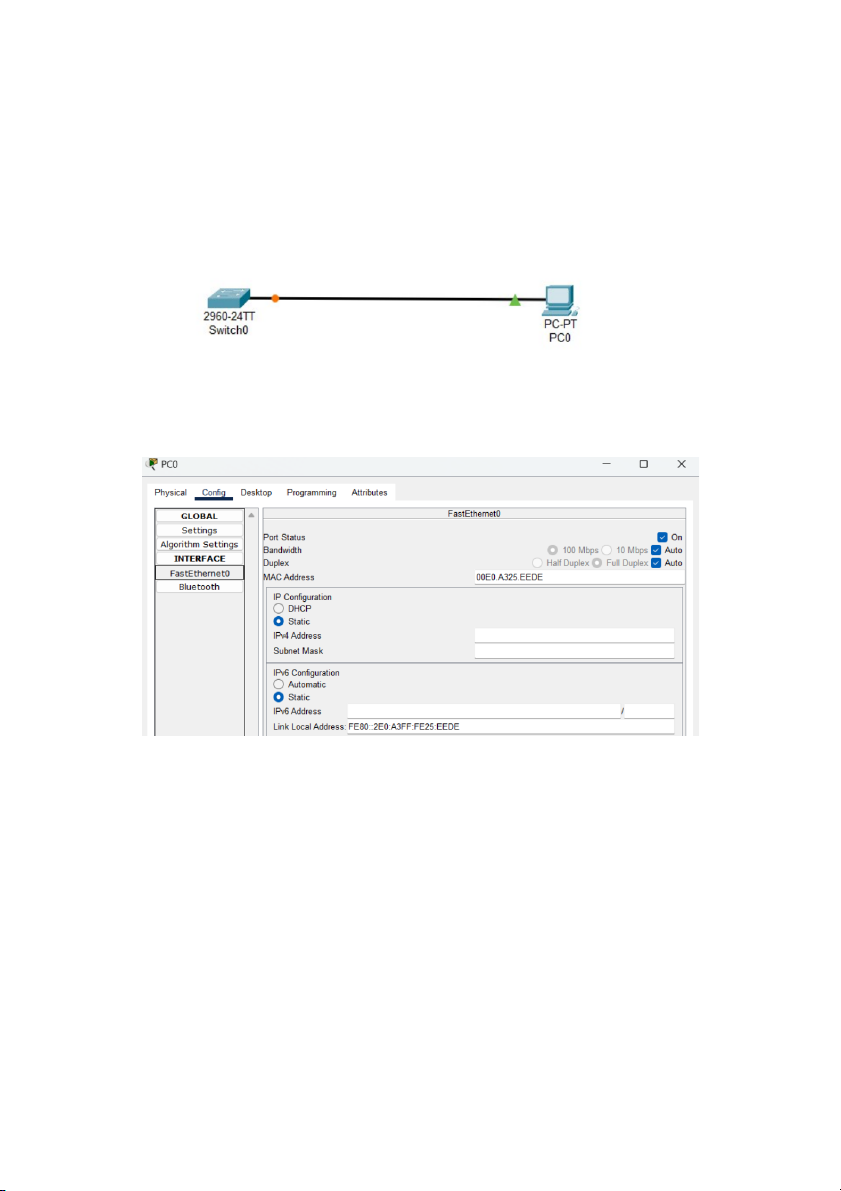

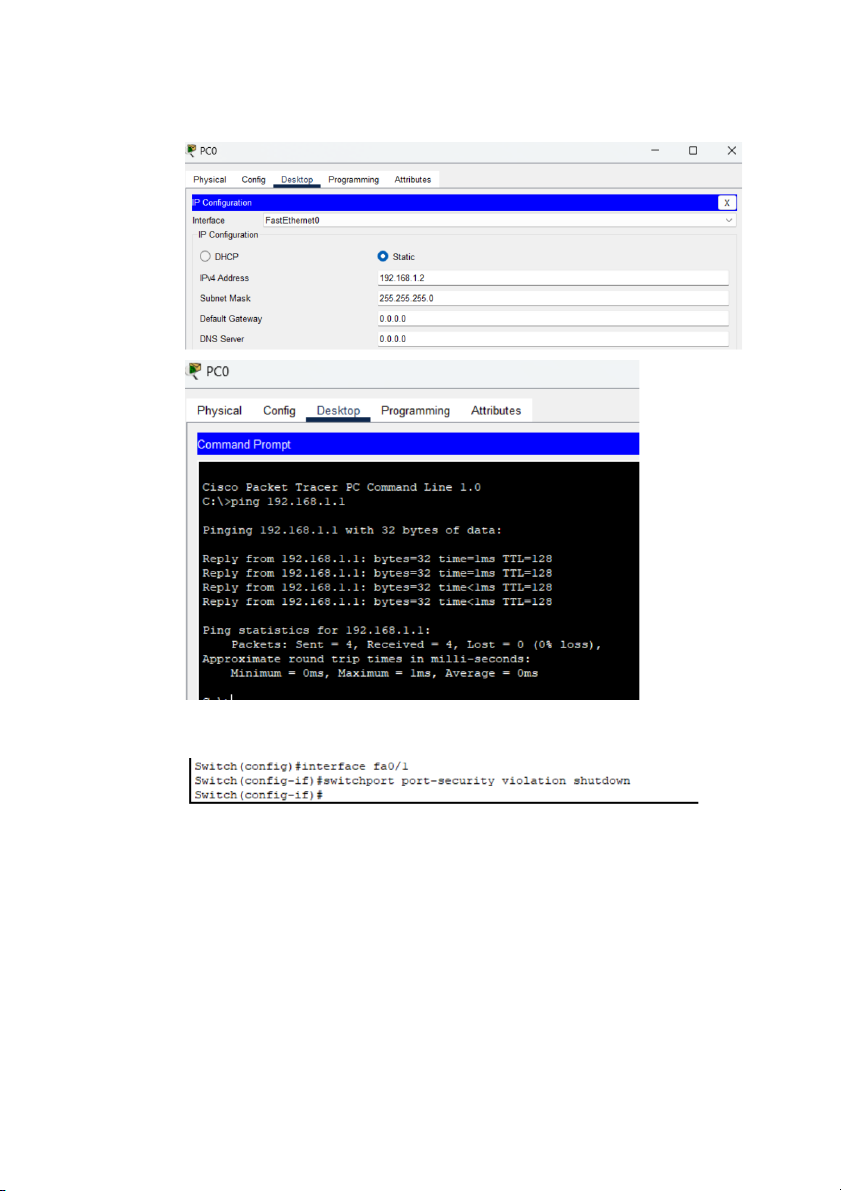

Kiểm tra địa chỉ MAC của PC0.

Ta thấy PC0 có địa chỉ MAC là: 00E0.A325.EEDE.

1. Cấu hình port security. Chỉ có client với địa chỉ MAC: 00E0.A325.EEDE được sử

dụng port fa0/1 trên switch.

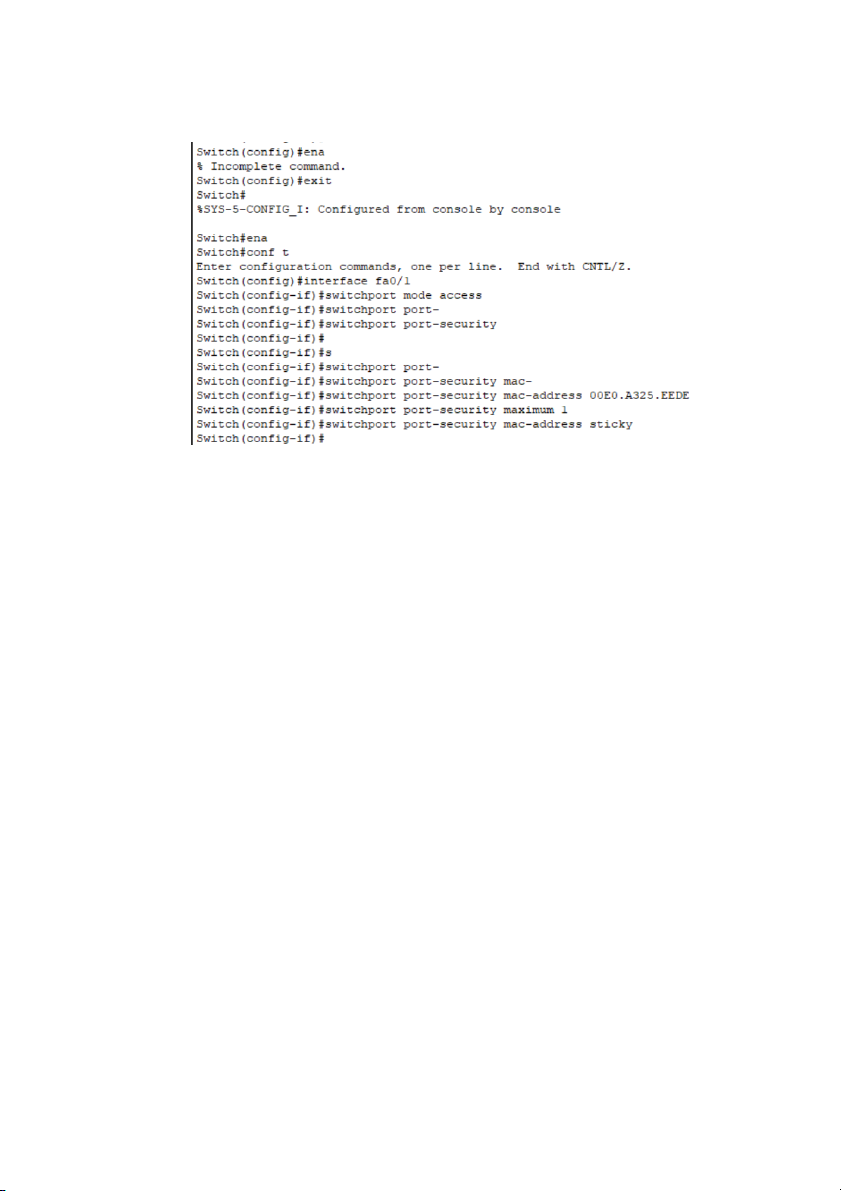

Tiếp theo, chúng ta sẽ cấu hình switch. 1

Switch(config)#interface fa0/1: Lệnh này chuyển giao diện cấu hình sang cổng FastEthernet 0/1 trên switch.

Switch(config-if)#switchport mode access: Lệnh này đặt chế độ hoạt động của

cổng thành ‘access’. Điều này nghĩa là cổng được cấu hình để kết nối với thiết bị

đầu cuối (như máy tính, máy in, …) chứ không phải là một switch khác. Cổng

access thường chỉ cho phép traffic của một VLAN duy nhất qua lại.

Switch(config-if)#switchport port-security: Lệnh này kích hoạt tính năng Port

Security trên cổng đã chọn. Port Security là một tính năng bảo mật cho phép bạn

giới hạn các thiết bị có thể được kết nối trực tiếp vào cổng này dựa trên địa chỉ MAC.

(Switch(config-if)#switchport port-security mac-address 00E0.A325.EEDE): Lệnh

này cố định địa chỉ MAC được phép truy cập qua cổng này là 00E0.A325.EEDE.

Chỉ thiết bị có địa chỉ MAC này mới được phép kết nối tới cổng này.

Switch(config-if)#switchport port-security maximum 1: Lệnh này thiết lập số

lượng tối đa các địa chỉ MAC được phép truy cập qua cổng này là 1. Điều này

đảm bảo rằng chỉ có một thiết bị duy nhất (một địa chỉ MAC) có thể kết nối đến

cổng này tại một thời điểm.

Switch(config-if)#switchport port-security mac-address sticky: Lệnh này kích hoạt

chế độ "sticky" cho địa chỉ MAC. Khi một địa chỉ MAC hợp lệ kết nối với cổng,

địa chỉ đó sẽ được tự động lưu lại trong bảng cấu hình của cổng. Điều này giúp địa 2

chỉ MAC "dính" lại, tức là sau khi switch được khởi động lại, địa chỉ MAC vẫn sẽ

được cấu hình mà không cần phải nhập lại.

Tóm lại, các lệnh này được sử dụng để cấu hình bảo mật cho cổng switch, giới hạn

việc truy cập qua cổng dựa trên địa chỉ MAC, và chỉ cho phép một số lượng nhất

định thiết bị được phép kết nối để ngăn chặn các cuộc tấn công hoặc truy cập không được phép.

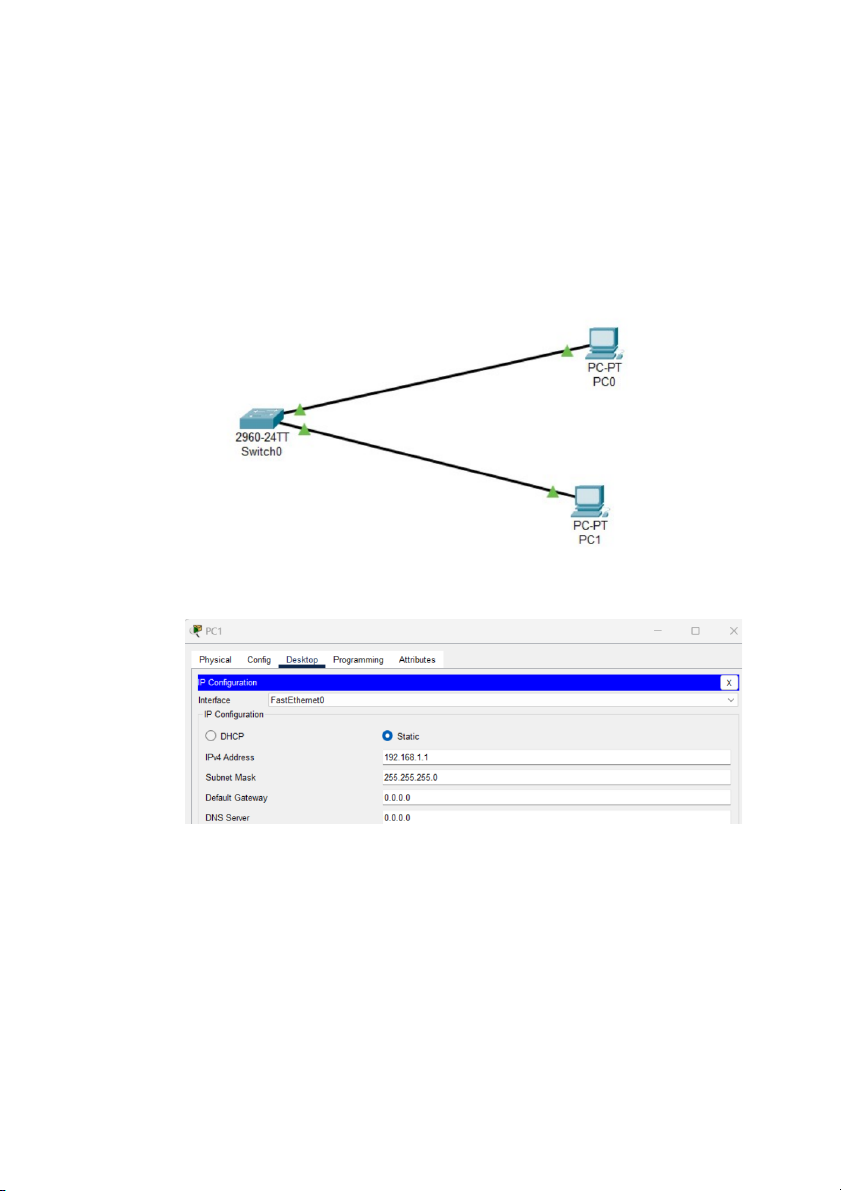

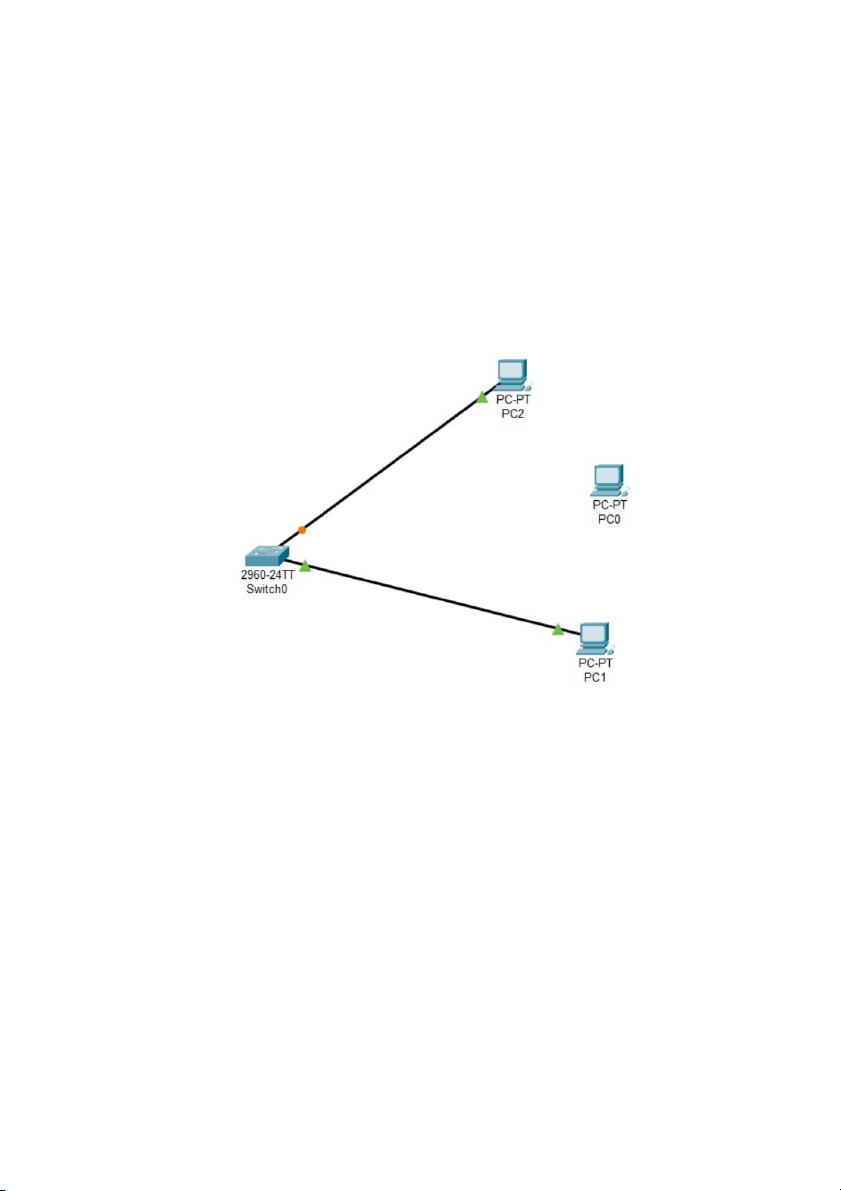

Kiểm tra xem cổng đã hoạt động tốt chưa bằng cách thêm PC1 để ping thử. Đặt IP cho PC1: Đặt IP cho PC0: 3

Như vậy chúng ta đã cấu hình thành công.

2. Các client khác gắn vào port fa0/1, port fa0/1 sẽ bị shutdown.

Switch(config-if)#switchport port-security violation shutdown: Lệnh này thiết lập

hành động mà switch sẽ thực hiện khi phát hiện sự vi phạm bảo mật cổng. Trong

trường hợp này, từ khóa shutdown chỉ định rằng cổng sẽ tự động bị tắt (disabled)

khi có sự vi phạm. Điều này có nghĩa là nếu số lượng địa chỉ MAC trên cổng vượt 4

quá giới hạn đã cấu hình hoặc có địa chỉ MAC không được ủy quyền cố gắng truy

cập cổng, cổng sẽ chuyển sang trạng thái "error disabled" và ngừng truyền dữ liệu.

Việc cấu hình này giúp tăng cường bảo mật bằng cách ngăn chặn truy cập không

được phép hoặc các cuộc tấn công như MAC flooding, trong đó kẻ tấn công cố

gắng làm quá tải switch bằng cách gửi lượng lớn gói tin với các địa chỉ MAC ngẫu

nhiên. Khi cổng bị tắt do vi phạm, quản trị mạng cần phải can thiệp thủ công để

khôi phục hoạt động của cổng, đảm bảo rằng họ có cơ hội kiểm tra và giải quyết

vấn đề an ninh trước khi cổng được bật trở lại.

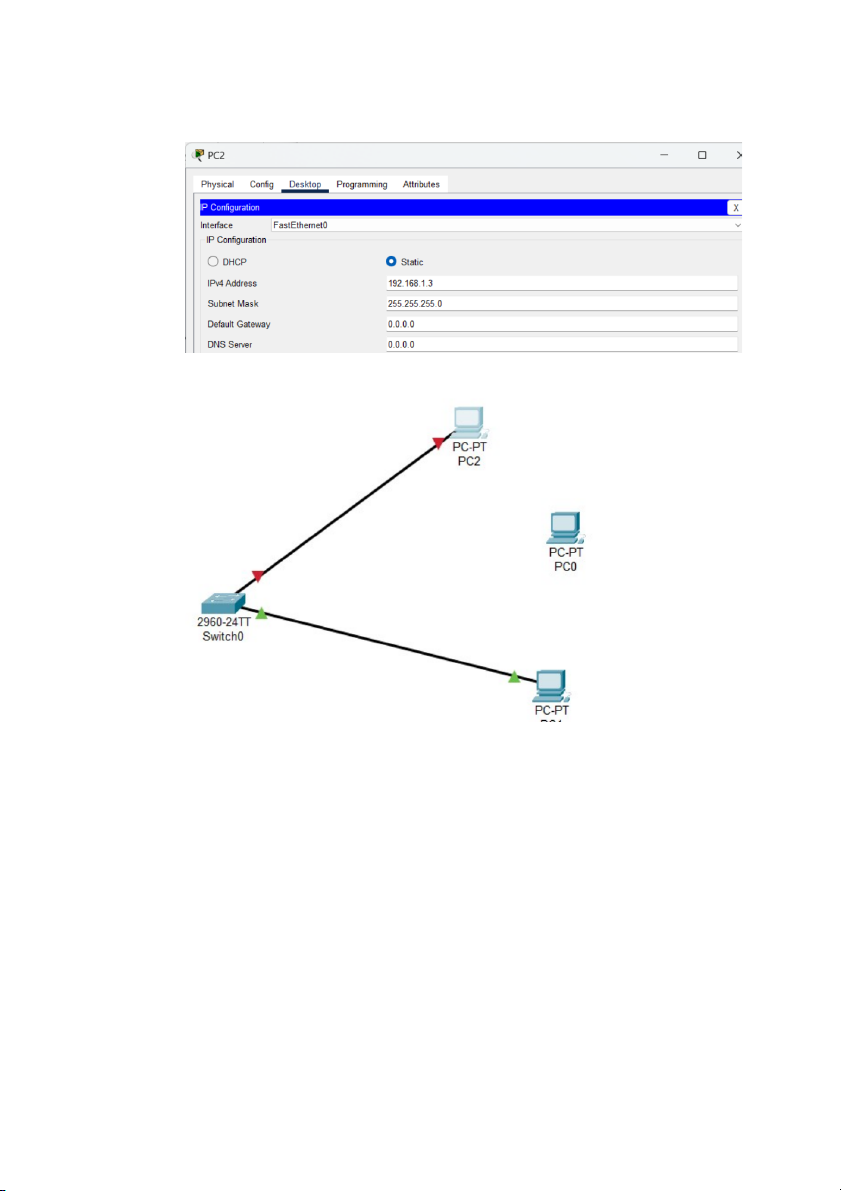

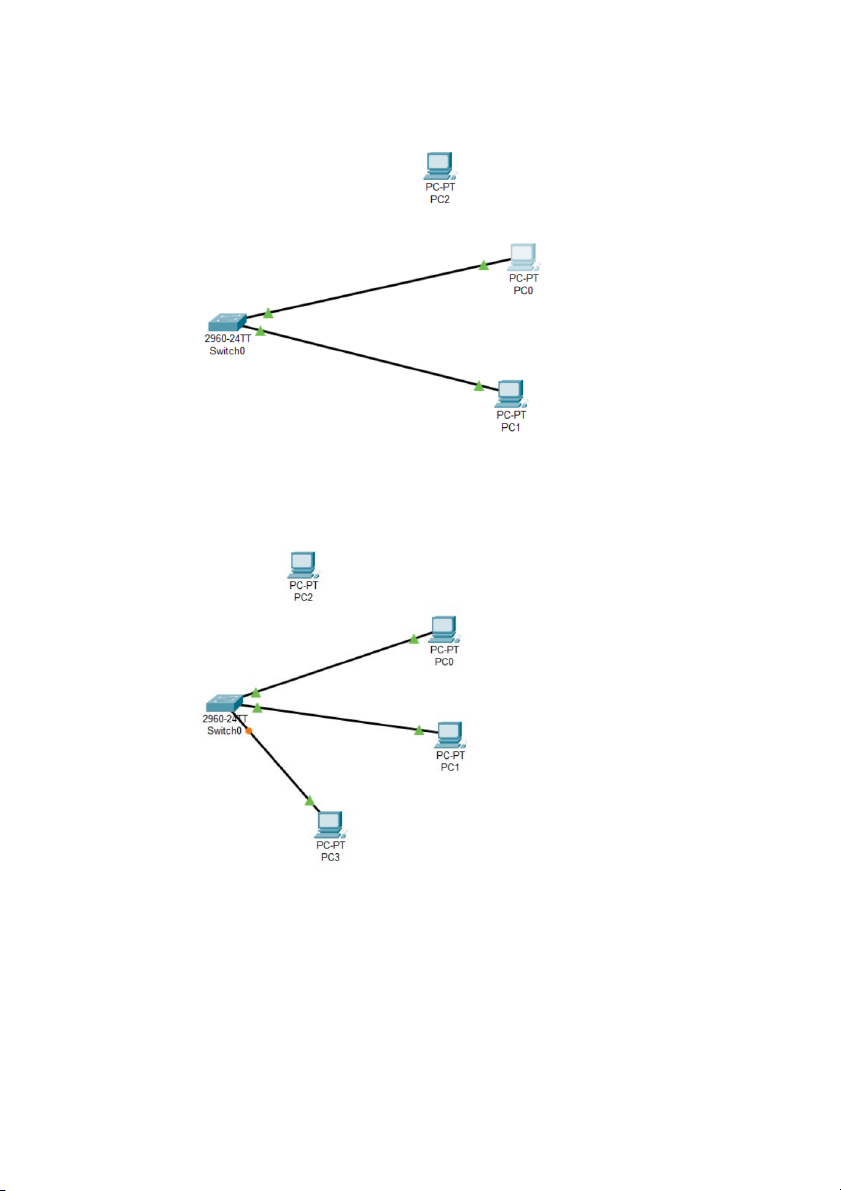

Tạo một PC mới kế nối vào port fa0/1 của switch:

Đặt địa chỉ IP cho PC2: 5

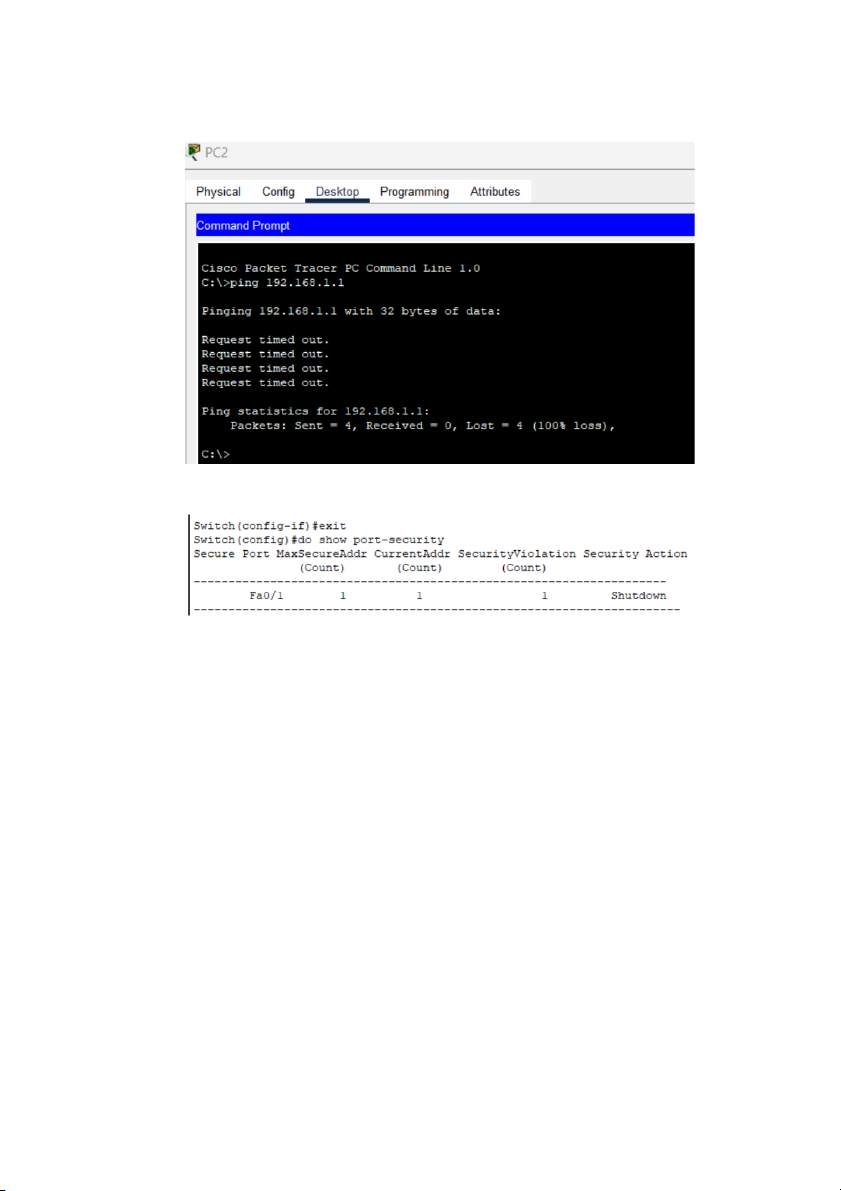

Sau khi đặt địa chỉ IP thì traffic được đẩy qua switch nhưng bị port fa0/1 block.

Và do đó không thể ping từ PC2 đến PC1 được. 6

Kiểm tra switch ta thấy cổng fa0/1 đã xảy ra vi phạm và bị shutdown

Khi kết nối lại PC0 với switch vào cổng fa0/1 như cũ thì cũng ở trạng thái

shutdown vì cổng này đã bị block 7

Khi đó chúng ta thực hiện cấu hình switch bằng 2 câu lệnh shutdown và no sh để bật lại 8

Khi gắn một Pc mới vào switch thì sẽ có một khoảng thời gian chờ (cổng switch

hiện màu cam), do switch phải thực hiện nhiều quá trình Blocking, Listening, Learning, Forwarding. 9

Để các cổng kết nối ngay lập tức chúng ta có thể dùng lệnh

Khi đó nếu một PC bất kì được gắn vào một cổng thì nó sẽ được vào trạng thái

chuyển tiếp (forwarding) tránh mất thời gian vì đối với các cổng kết nối trực tiếp

đến các thiết bị đầu cuối như máy tính hoặc máy in, không cần thiết phải chờ đợi

vì những cổng này không thể tạo ra vòng lặp mạng.

3. Port fa0/1 sẽ khôi phục lại sau 30 giây

Switch(config)#errdisable detect cause all: Lệnh này cấu hình switch để phát hiện

tất cả các nguyên nhân có thể dẫn đến trạng thái error-disabled trên các cổng. Điều

này bao gồm nhiều lý do như vi phạm bảo mật cổng, bất đồng về chế độ duplex, lỗi BPDU guard, v.v.

Switch(config)#errdisable recovery cause all: Lệnh này cho phép switch tự động

khôi phục lại hoạt động cho tất cả các cổng bị chuyển sang trạng thái error-

disabled do bất kỳ nguyên nhân nào. Nếu không có lệnh này, cổng bị error-

disabled sẽ cần sự can thiệp thủ công của quản trị viên để được khôi phục.

Switch(config)#errdisable recovery interval 30: Lệnh này thiết lập khoảng thời

gian mà switch sẽ chờ đợi trước khi thử khôi phục cổng từ trạng thái error-

disabled. Trong trường hợp này, thời gian được đặt là 30 giây. Điều này có nghĩa

là sau khi cổng chuyển sang trạng thái error-disabled do một lỗi nào đó, switch sẽ

tự động thử khôi phục cổng sau 30 giây. Kiểm tra cấu hình:

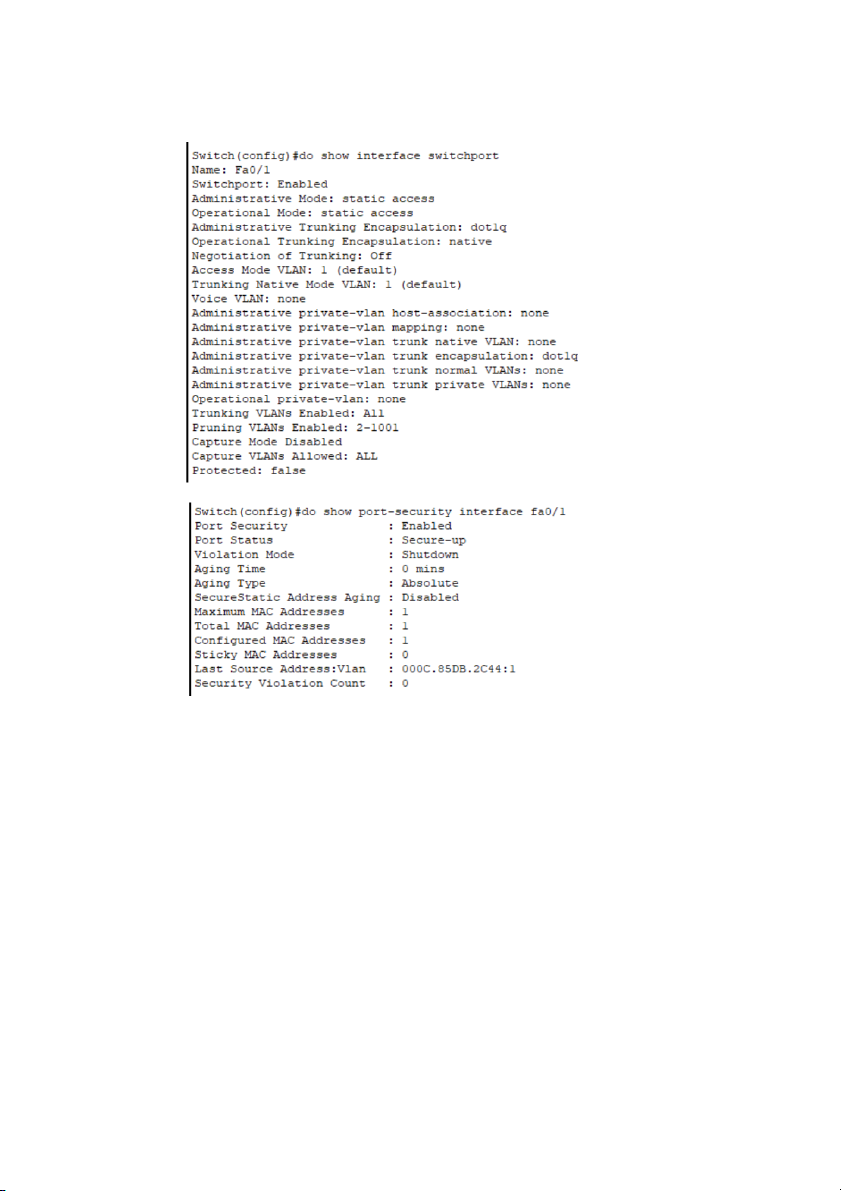

Do show interface switchport 10

Do show port-security interface fa0/1 Câu 2: DHCP snooping 11

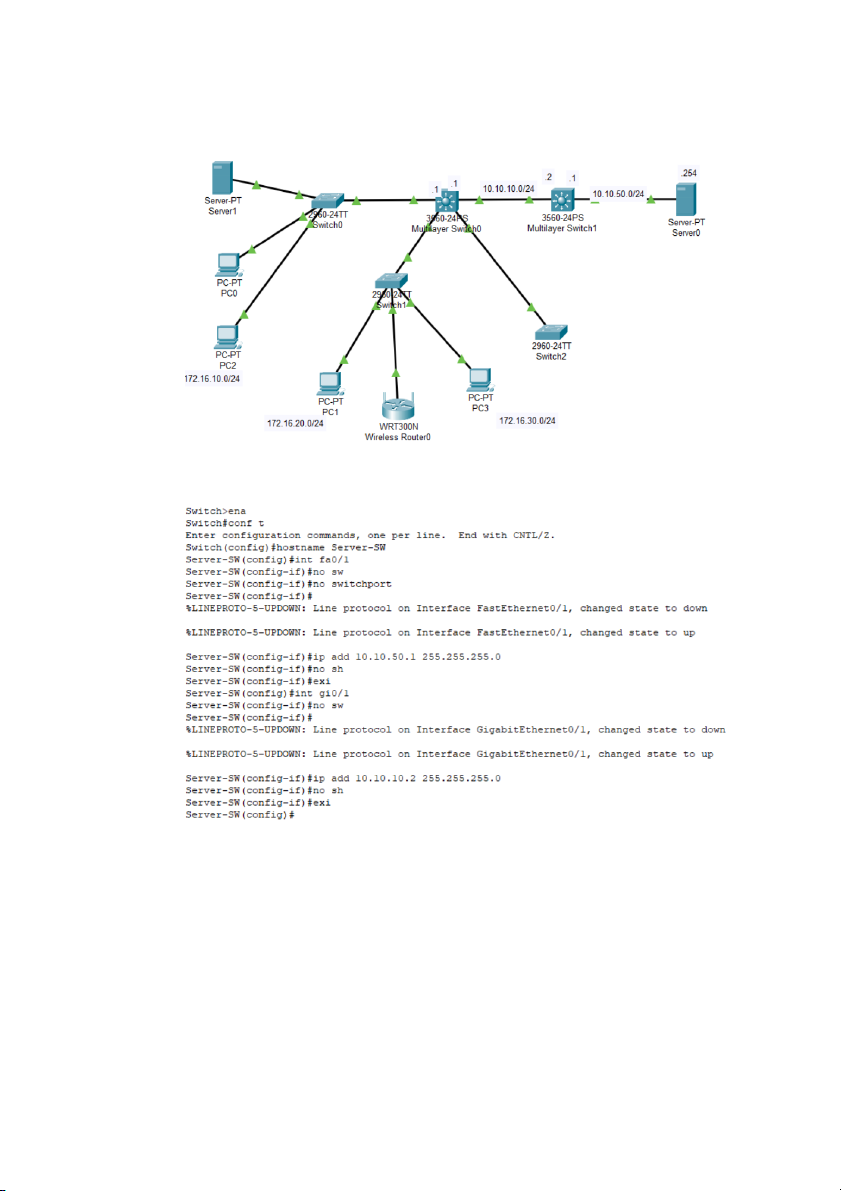

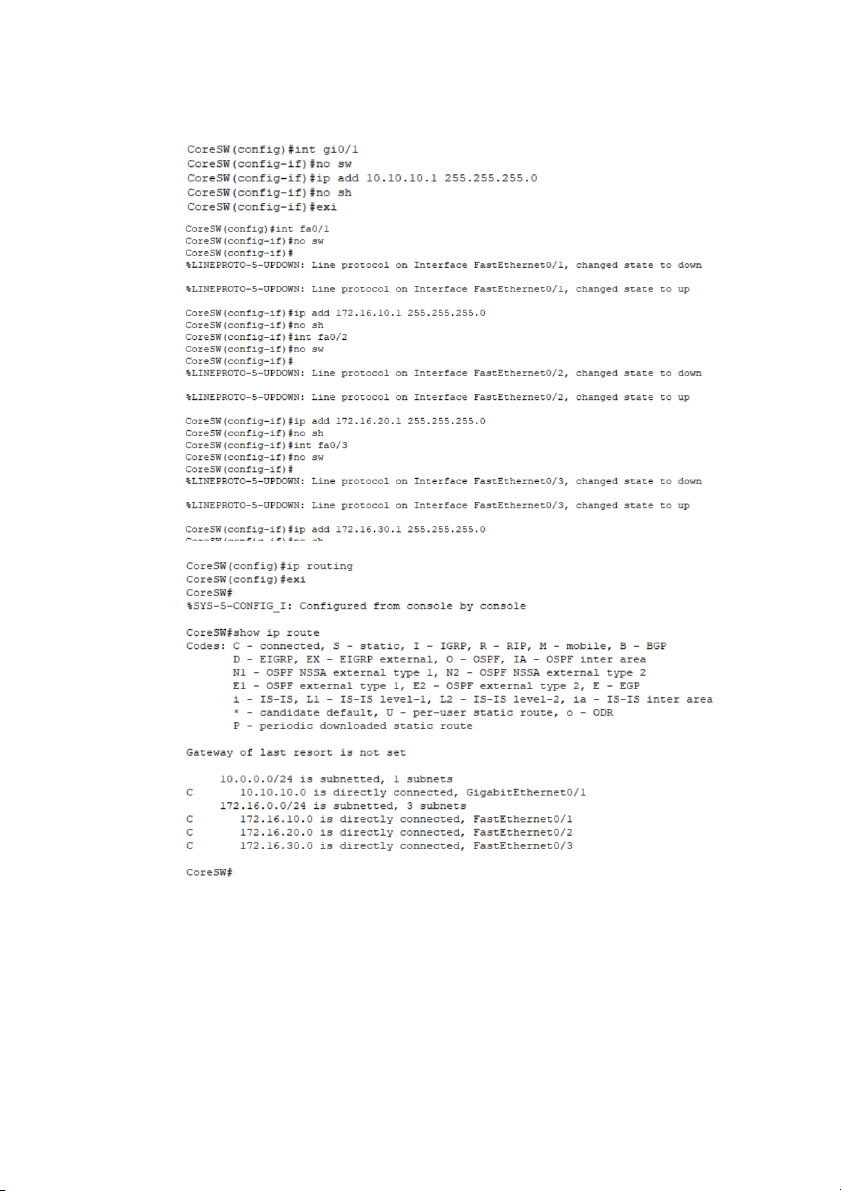

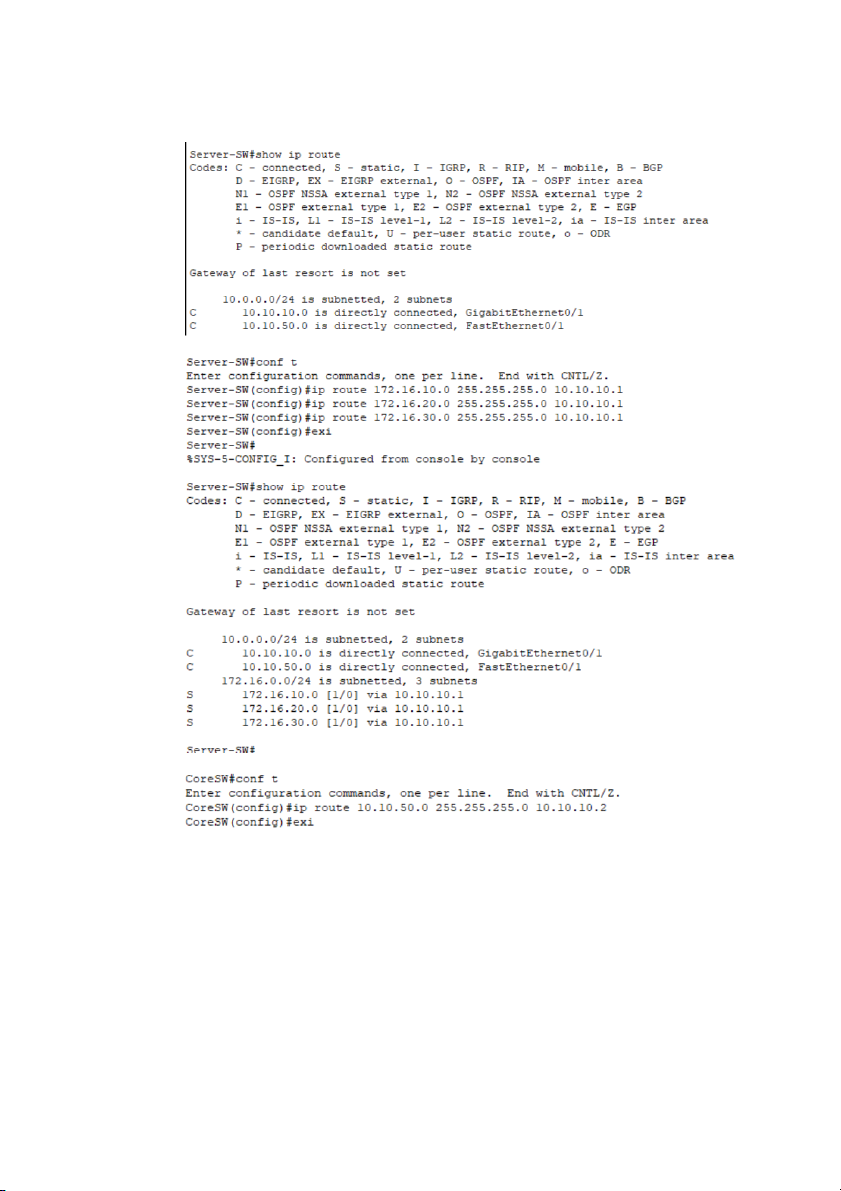

Đặt IP cho các cổng của switch server Cấu hình cho CoreSW 12 13 14

Cấu hình DHCP cho các mạng 15

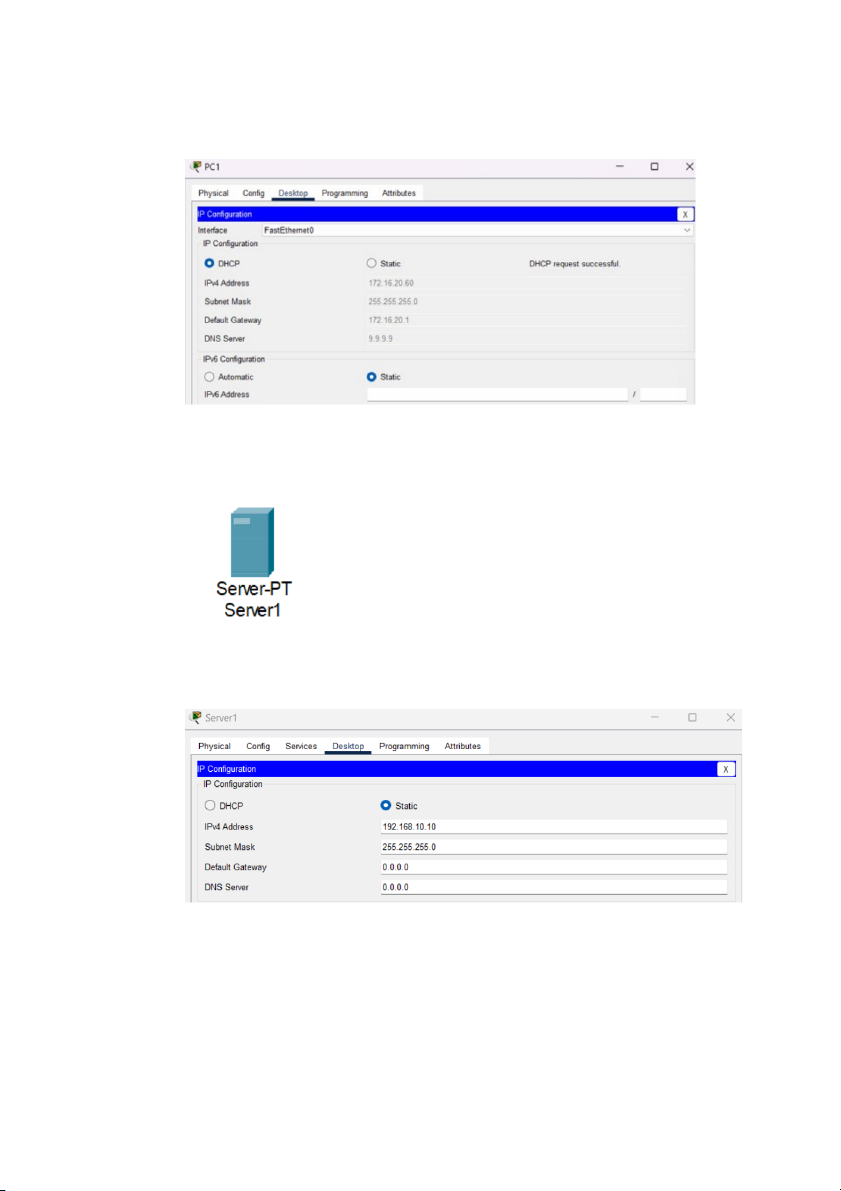

Gọi đến DHCP Server để xin cấp địa chỉ IP động

Ta thấy PC đã được cấp địa chỉ IP động 16

Bây giờ tạo một DHCP Server giả 17

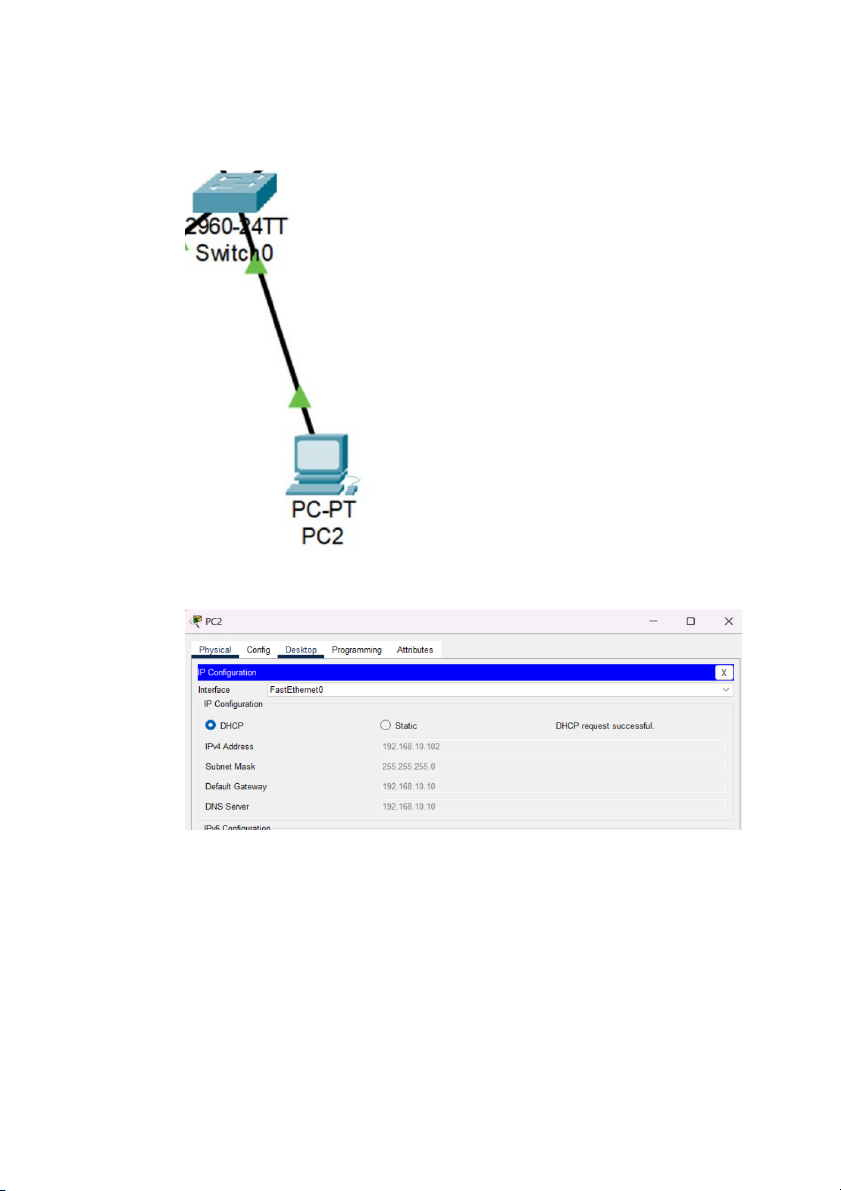

Tạo một PC2 kết nối với Switch 0

PC2 đã lấy địa chỉ IP tử DHCP Server giả

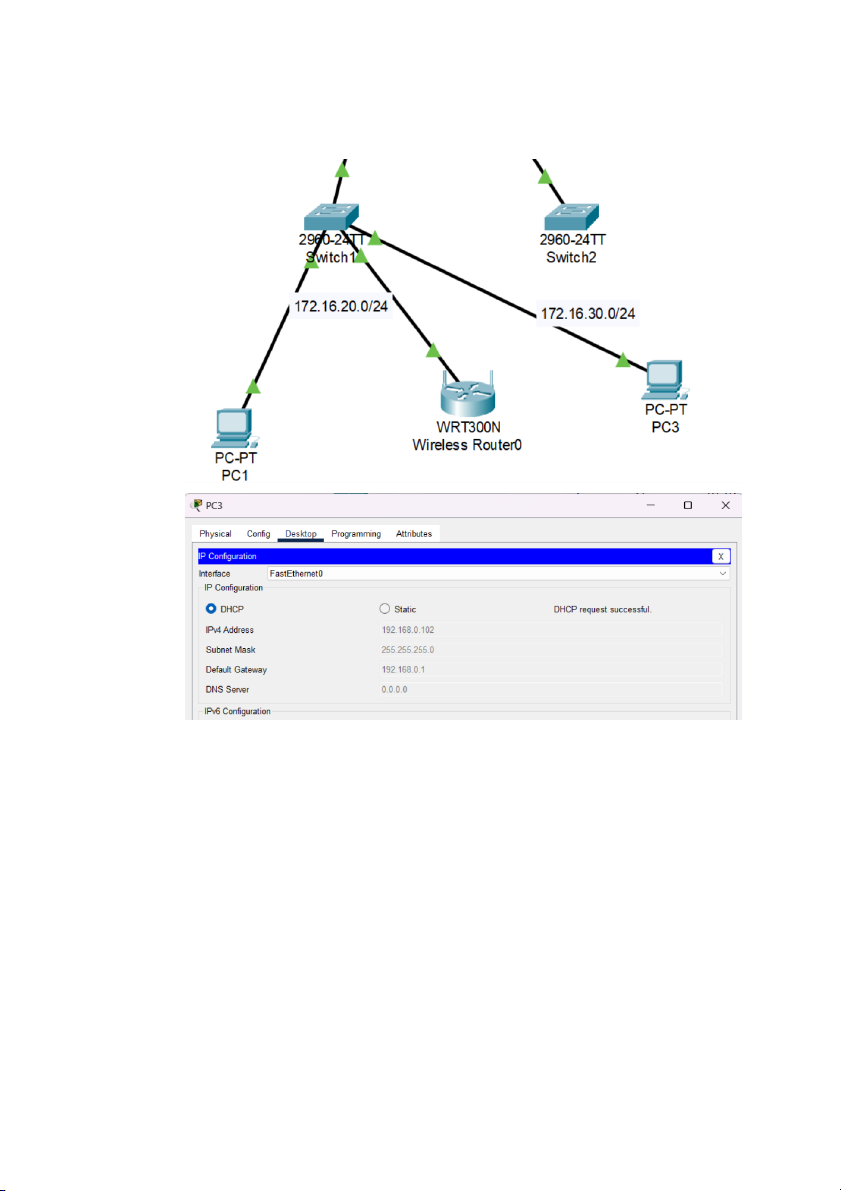

Hoặc một trường hợp khác khi Access Point gắn với Switch 18

PC3 đã lấy địa chỉ IP động được cấp bởi Access Point này

Sử dụng DHCP Snooping để chống giả các DHCP server trong hệ thống, chỉ

cho phép các client xin IP từ DHCP Server thật Cấu hình Switch 0 như sau: 19