Preview text:

TRƯNG ĐI HC SƯ PHM K THUÂT TP.HCM

KHOA: CÔNG NGHỆ THÔNG TIN ---------- BÁO CÁO

MÔN HC: AN TÒAN THÔNG TIN LAB 1. OS SECURITY

DETECT OS, SERVICES, AND VULNERABILITIES

GVHD: TS.Huỳnh Nguyên Chính

Sinh viên thực hiện: Nguyễn Lê Gia Hân MSSV: 21110432

Mã LHP: INSE330380_23_1_09

TP.Hồ Chí Minh, tháng 09 năm 2023

Họ và Tên: Nguyễn Lê Gia Hân Mssv: 21110432 Lab 1. OS security

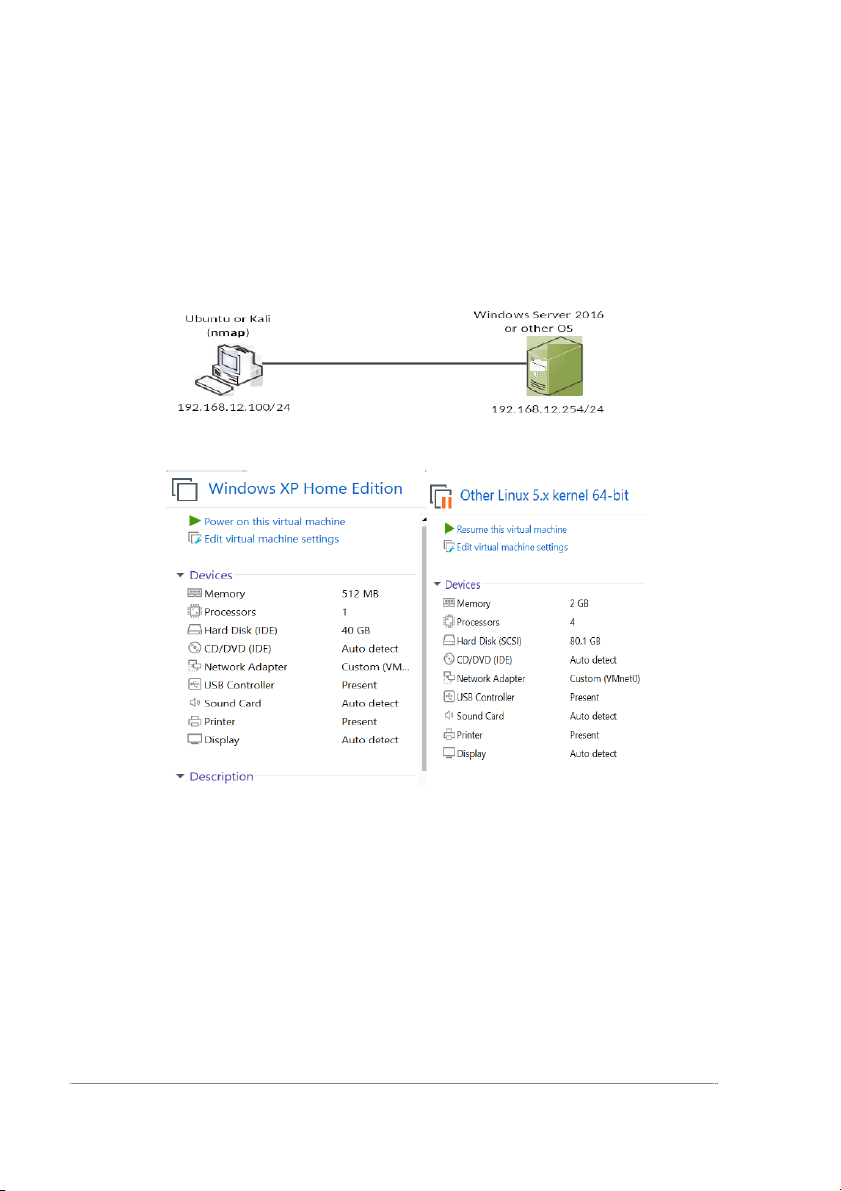

Detect OS, services, and vulnerabilities Kali Win XP

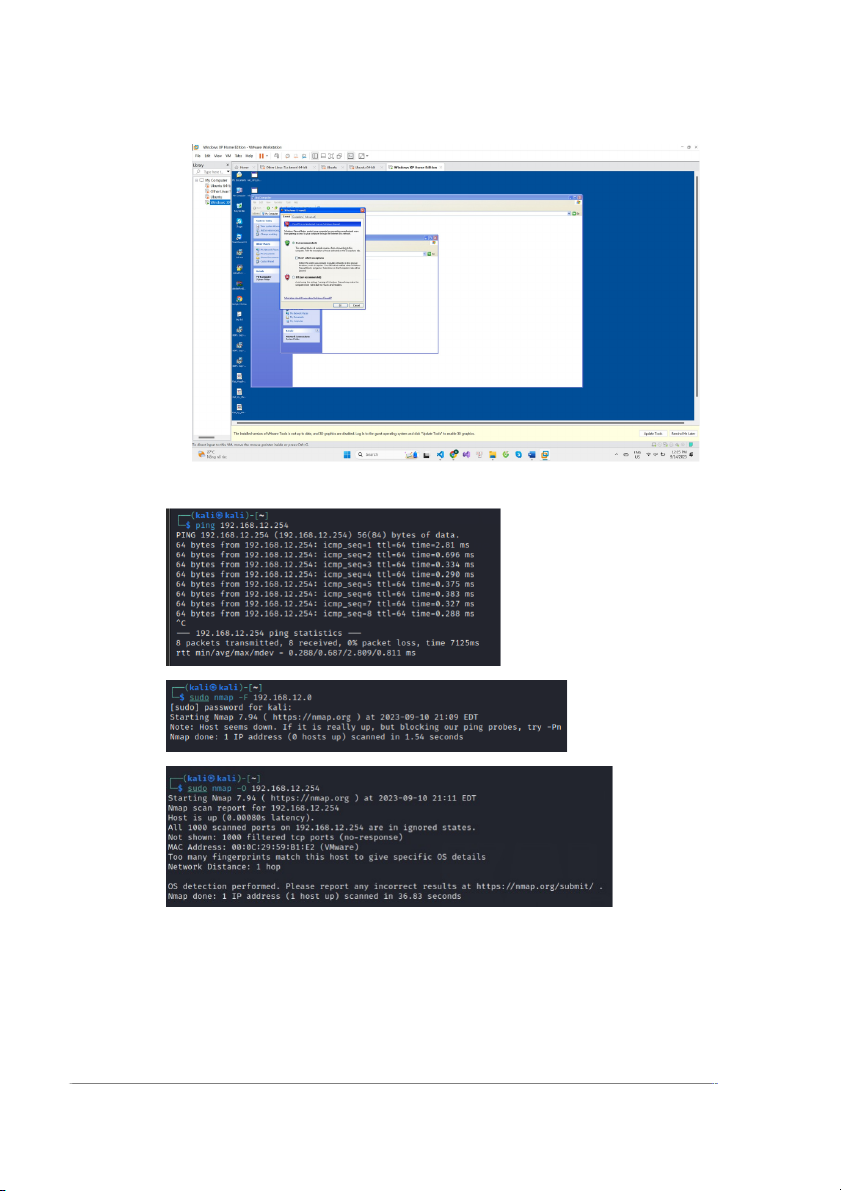

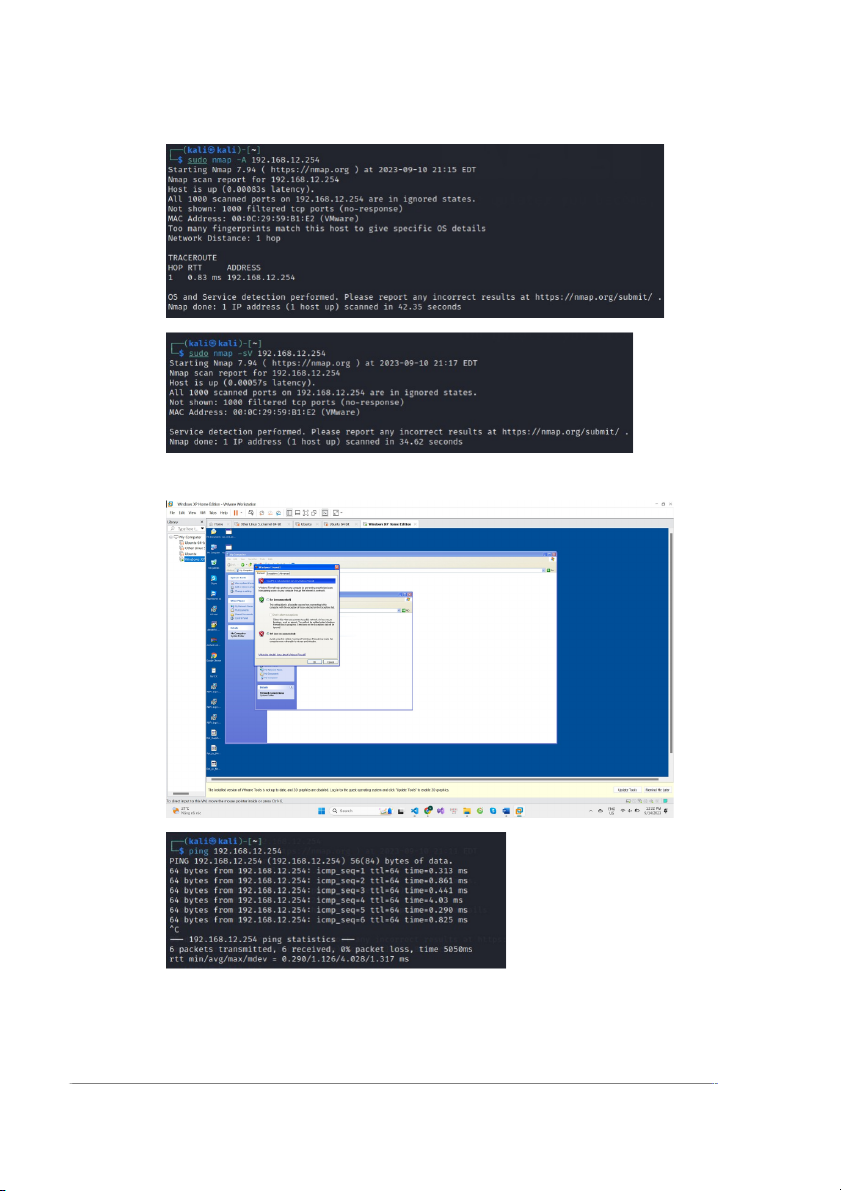

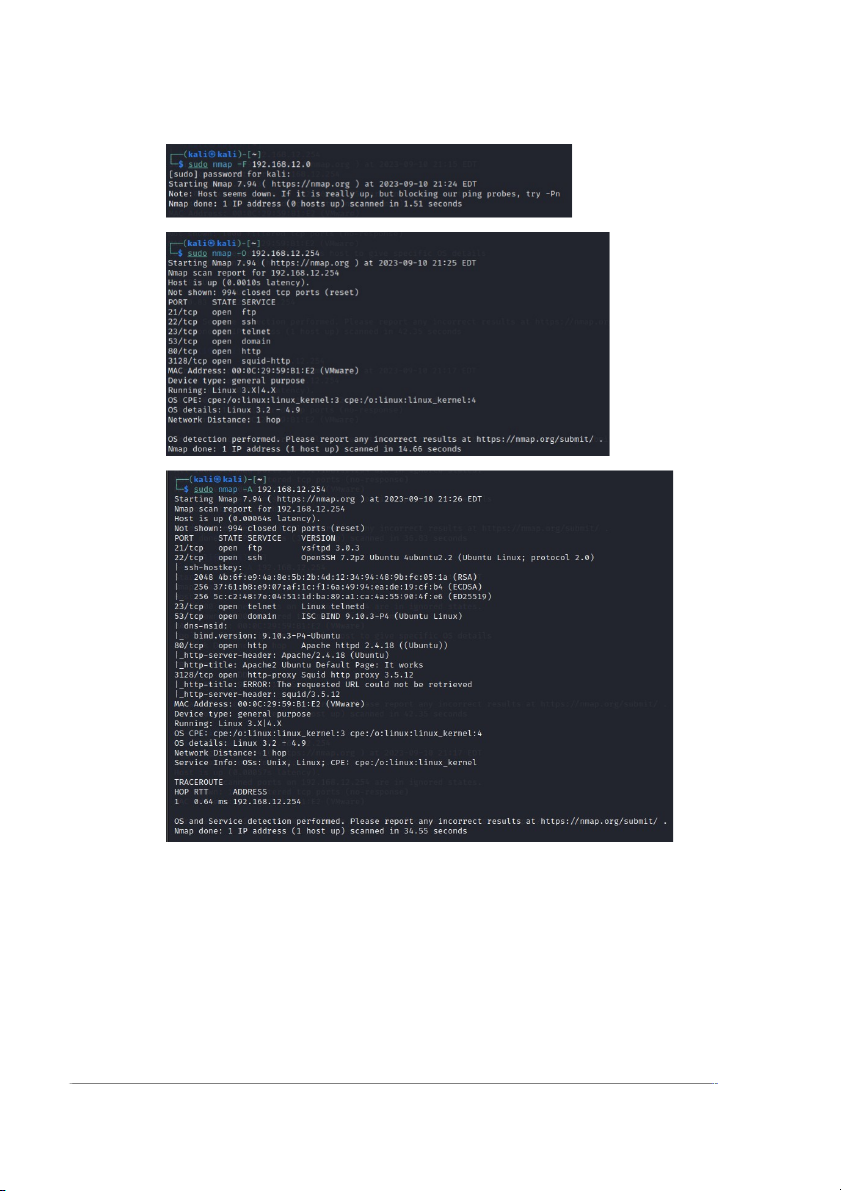

1. Using nmap to scan a machine (via IP address or name) to detect an OS & services Turn on Firewall Turn off Firewall

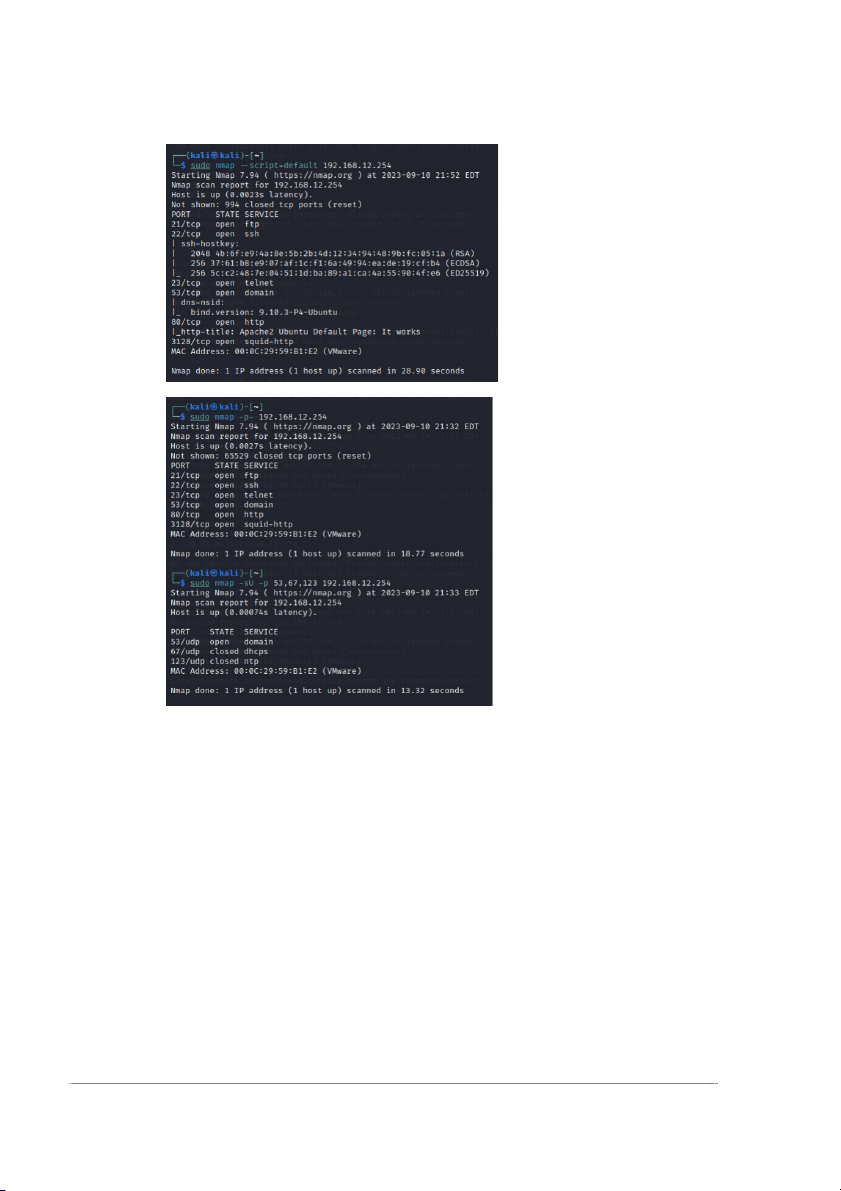

Some other options of the nmap :

- Script Scanning: nmap --script=default 192.168.12.254

- Basic Port Scan (TCP Connect Scan): nmap -p- 192.168.12.254

- UDP Port Scan: nmap -sU -p 53,67,123 192.168.12.254 Turn on firewall

- Chặn kết nối tới các cổng UDP và TCP cụ thể trên máy tính của bạn, trừ khi

tường lửa được cấu hình để cho phép kết nối đến các cổng cụ thể đó. Turn off firewall

Khi tắt tường lửa trên máy mục tiêu, bạn có thể nhận được kết quả quét

toàn diện và chính xác hơn bằng lệnh nmap, bao gồm các cổng mở, thông

tin hệ điều hành và phiên bản dịch vụ.When the firewall is turned on, the

scan results may be limited, and certain information may be hidden or

inaccurate due to the firewall's blocking of scan requests.

Khi tường lửa được bật, kết quả quét có thể bị hạn chế và một số thông tin

nhất định có thể bị ẩn hoặc không chính xác do tường lửa chặn yêu cầu quét.

2. Using nmap with vul-scrip to detect vulnerabilities on an OS Step 1: Step 2: I. Vulnerability Details Ảnh hưởng Tác động Tác động CVS đến tính bảo đến tính đến tính S COD Loại lỗ Mô tả mật Integrity khả dụng Score E hổng (Confidentialit Availabilit y) y CVE- Việc triển Lỗ hổng Hoàn toàn (ho Hoàn toàn Hoàn toàn 7.5 2014- khai (1) TLS bảo mật phép kẻ tấn (Có sự (Có thể 0160 và (2) DTLS công truy cập xâm phạm làm máy trong và đọc dữ liệu hoàn toàn chủ web OpenSSL

nhạy cảm từ bộ về tính hoặc ứng 1.0.1 trước nhớ của máy toàn vẹn dụng sử 1.0.1g không chủ, bao gồm của hệ dụng xử lý đúng

mật khẩu, khóa thống. Mất OpenSSL cách các gói mã hóa, và dữ hoàn toàn bị tắt đột Tiện ích mở

liệu cá nhân của khả năng ngột hoặc rộng người dùng.) bảo vệ hệ bị treo. Heartbeat, thống, dẫn Điều này cho phép kẻ đến toàn dẫn đến tấn công từ bộ hệ tình trạng xa lấy thông thống bị ngưng hoạt tin nhạy cảm xâm phạ động tạm từ bộ nhớ xử kẻ tấn thời hoặc lý thông qua công truy lâu dài) các gói được cập và đọc tạo thủ công dữ liệu từ kích hoạt bộ nhớ của việc đọc quá máy chủ mức bộ đệm, mà không như được cần xác minh họa thực. Điều bằng cách này có thể đọc các khóa dẫn đến riêng, liên việc sửa quan đến đổi dữ liệu d1_both.c và trong bộ t1_lib.c, hay nhớ của còn gọi là lỗi máy chủ Heartbleed hoặc thậm chí là tấn công dạng "man-in- the- middle," trong đó kẻ tấn công có thể thay đổi hoặc làm giả dữ liệu truyền đi, đe dọa tính toàn vẹn của thông tin.) CVE-

Apache CXF Lỗ hổng Hoàn toàn (cho Hoàn toàn Một phần 10.0 2012- 2.4.x trước bảo mật phép kẻ tấn (dẫn đến (Mã lỗi 2379 2.4.8, 2.5.x nghiêm công đánh giá việc tạo ra BEAST trước 2.5.4 và trọng được dữ liệu thông điệp không gây 2.6.x trước được mã hóa giả mạo ra sự cố 2.6.1, khi Mã qua giao thức hoặc thay hoặc thông báo hỗ

SSL/TLS. Điều đổi dữ liệu ngừng hoạt trợ chỉ định này có nghĩa là trung động của chính sách kẻ tấn công có chuyển hệ thống, WS- thể thực hiện trong một nhưng nó SecurityPolic các cuộc tấn cuộc giao có thể ảnh y 1.1 hoặc công ghi lại tiếp bảo hưởng đến 1.2 con, (packet mậ) tính khả không đảm sniffing) để thu dụng trong bảo đúng thập thông tin trường hợp cách rằng nhạy cảm như kẻ tấn công một phần tử mật khẩu, thông có khả XML được tin đăng nhập, năng tiếp ký hoặc mã hoặc dữ liệu cá tục thu hóa, có vectơ nhân từ các thập thông tác động và phiên truyền tin và gây tấn công thông bảo mật.) ra lệch cảm không xác xúc trong định. việc sử dụng trang web hoặc dịch vụ bị tác động..) CVE- Chức năng Tự Chức Lỗ hổng này có Lỗ hổng Nếu được 9.3 2012- động khám năng Tự tiềm năng ảnh này có thể khai thác, lỗ 4776 phá Proxy động hưởng đến tính dẫn đến hổng này có

Web (WPAD) khám phá bảo mật của hệ

việc sửa đổi thể tạo điều trong Proxy thống bằng cách dữ liệu hoặc kiện cho Microsoft .NE Web cho phép attacker thông tin attacker T Framework (WPAD) truy cập vào trong ứng thực hiện 2.0 SP2, 3.5, trong thông tin nhạy dụng các cuộc tấn

3.5.1, 4 và 4.5 Microsoft cảm, chẳng hạn MantisBT, công để làm không xác .NET

như thông tin dự làm suy yếu gián đoạn thực dữ liệu Framewo án, lỗi, và yêu tính tính khả cấu hình được rk 2.0 cầu, mà không Integrity dụng của trả về trong

SP2, 3.5, được ủy quyền. của hệ ứng dụng quá trình thu 3.5.1, 4 thống. MantisBT, thập cài đặt và 4.5 làm cho hệ proxy, cho không thống phép kẻ tấn xác thực không khả công từ xa dữ liệu dụng cho thực thi cấu hình người dùng

JavaScript tùy được trả hợp pháp. ý mã bằng về trong cách cung cấp quá trình dữ liệu được thu thập tạo thủ công cài đặt trong quá trình proxy, thực thi (1) cho phép

ứng dụng trình kẻ tấn duyệt XAML công từ (còn gọi là xa thực XBAP) hoặc thi (2) ứng JavaScrip dụng .NET t tùy ý Framework, mã bằng còn gọi là "Lỗ cách hổng tự động cung cấp phát hiện dữ liệu proxy Web". được tạo thủ công trong quá trình thực thi (1) ứng dụng trình duyệt XAML (còn gọi là XBAP) hoặc (2) ứng dụng .NET Framewo rk, còn gọi là "Lỗ hổng tự động phát hiện proxy Web". CVE- Lỗ hổng bảo Một lỗ

Lỗ hổng này có Lỗ hổng Lỗ hổng 7.8 2021- mật trong hổng thể ảnh hưởng này cũng DNS có 3493 Linux

bảo mật đến tính bảo

có thể ảnh thể dẫn đến (kernel) cho trong hệ mật của hệ hưởng đến mất tính phép đối thống

thống bằng cách tính toàn khả dụng tượng tấn máy chủ cho phép một vẹn của dữ của hệ công thực DNS tấn công gia liệu. Bằng thống hiện leo (Domain mạo (spoofing cách gửi mạng. Nếu thang đặc Name attack) gửi các các truy người tấn quyền. System) truy vấn DNS vấn DNS công thực của giả mạo. Điều giả mạo, hiện các Linux. này có thể dẫn người tấn cuộc tấn đến việc người công có công tạo

tấn công có thể thể làm sai nhiều truy

gửi các truy vấn lệch các vấn DNS DNS và nhận thông tin giả mạo,

các phản hồi từ DNS trả điều này có hệ thống DNS về. Điều thể gây quá của bạn, dẫn này có thể tải cho đến tiềm năng dẫn đến máy chủ để xâm nhập việc người DNS và vào hệ thống dùng cuối làm gián mạng và thu và các ứng đoạn hoạt thập thông tin dụng truy động bí mật như địa cập các mạng, dẫn chỉ IP của các trang web đến sự mất

máy chủ nội bộ hoặc dịch khả dụng hoặc các tên vụ không của dịch vụ miền nội dung chính xác mạng. quan trọng. hoặc độc hại, chẳng hạn như bị định hướng đến trang web giả mạo hoặc máy chủ độc hại. CVE- Lỗ hổng Một mã Mã cố gắng Nếu tin tặc Lỗ hổng 8.8 2018-

trong Fortinet cố gắng SQL Injection có khả SQL 13374 FortiOS và SQL

có thể cho phép năng thay Injection FortiADC

Injection tin tặc truy cập đổi hoặc thường

cho phép đối trên các và trích xuất thêm dữ không ảnh tượng tấn phiên thông tin nhạy

liệu vào cơ hưởng trực công đánh bản cũ

cảm từ cơ sở dữ sở dữ liệu tiếp đến cắp thông tin của sản

liệu, chẳng hạn thông qua tính khả đăng nhập phẩm như dữ liệu lỗ hổng dụng của máy chủ Fortinet khách hàng, SQL hệ thống. LDAP được FortiWe thông tin cá Injection, Tuy nhiên, cấu hình b nhân, hoặc dữ thông tin trong

liệu quan trọng trong cơ sở nếu tấn FortiGate của hệ thống. dữ liệu có công SQL bằng cách trỏ thể bị thay Injection yêu cầu kiểm Nếu tấn công đổi hoặc được thực tra kết nối thành công, biến đổi hiện quá máy chủ thông tin nhạy không mức và tạo cảm có thể bị ra lưu LDAP tới kiểm soát, máy chủ tiết lộ cho tin gây ra sự lượng LDAP giả tặc, ảnh hưởng mất tính mạng lớn mạo. Lỗ hổng đến tính bảo toàn vẹn hoặc làm này ảnh mật. (Integrity) quá tải hưởng đến của dữ máy chủ Fortinet liệu. cơ sở dữ FortiOS liệu, điều Điều này 6.0.2, 5.6.7 này có thể trở về trước,

có thể dẫn dẫn đến sự FortiADC từ đến việc mất tính 6.1.0, 6.0.0 thay đổi dữ khả dụng đến 6.0.1, liệu quan của dịch vụ phiên bản từ trọng, ví cơ sở dữ dụ: thay 5.4.0 đến liệu. 5.4.4. đổi thông tin thanh toán, thay đổi quyền truy cập, hoặc gây ra lỗi trong hệ thống.